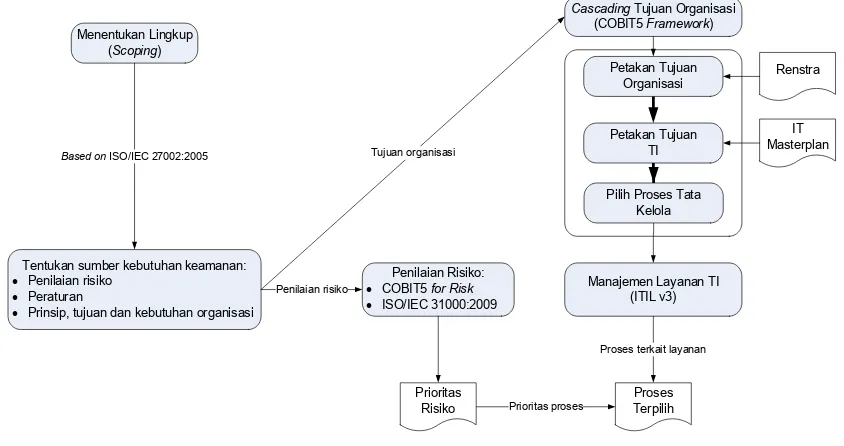

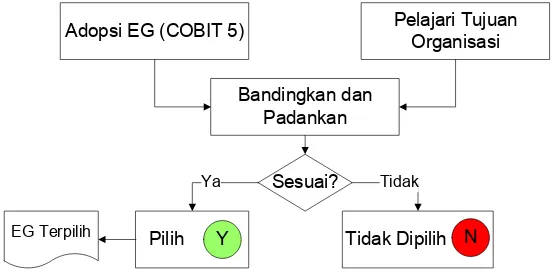

PENYUSUNAN PROSES TATA KELOLA KEAMANAN INFORMASI DAN MANAJEMEN LAYANAN TI BERBASIS COBIT 5

Teks penuh

Gambar

![Gambar II-1Security framework for EPU[19].](https://thumb-ap.123doks.com/thumbv2/123dok/3844177.1838642/17.595.222.399.320.488/gambar-ii-security-framework-for-epu.webp)

![Gambar II-2 Level kebijakan[40].](https://thumb-ap.123doks.com/thumbv2/123dok/3844177.1838642/21.595.220.408.351.528/gambar-ii-level-kebijakan.webp)

![Gambar III-1 COBIT 5 enablers[58].](https://thumb-ap.123doks.com/thumbv2/123dok/3844177.1838642/24.595.159.466.280.477/gambar-iii-cobit-enablers.webp)

![Tabel III.2 Tujuan terkait TI[58].](https://thumb-ap.123doks.com/thumbv2/123dok/3844177.1838642/25.595.113.545.291.741/tabel-iii-tujuan-terkait-ti.webp)

Dokumen terkait

Respiratory Distress Syndrome (RDS) disebut juga Hyaline Membrane Disease (HMD), merupakan sindrom gawat napas yang disebabkan defisiensi surfaktan terutama pada bayi

14.00 - Selesai Panja L Rapat Tim Perumus dan Tim Sinkronisasi Komisi VIII DPR-RI mengenai RUU tentang Penanggulangan Bencana dengan Tim Perumus dan Tim

Penelitian ini akan berfokus pada penilaian kapabilitas proses tata kelola dan manajemen TI pada keseluruhan domain BAI COBIT versi 5 dan akan mengambil studi kasus proses-proses

(6) Pendidikan Profesi Guru (PPG) sebagaimana dimaksud ayat (1) adalah program pendidikan yang diselenggarakan untuk mempersiapkan lulusan S1 kependidikan dan S1/D4

Dalam penelitian Silitonga (2010) bahwa jumlah jenis fungi yang terdapat pada serasah daun Rhizopora mucronata yang belum mengalami dekomposisi (kontrol) dan yang

Upacara Uleak dalam bahasa Suku Bangsa Rejang disebut juga dengan alek atau umbung (yang berarti pekerjaan atau kegiatan yang diaturr selama pesta

Sejauh pengamatan peneliti, penelitian mengenai perbedaan adversity quotient pada mahasiswa yang mengikuti Objective Structured Clinical Skills (OSCE) berdasarkan motivasi

Berdasarkan model genangan banjir rob yang ditunjukkan pada Gambar 14, hampir seluruh kelurahan di Kecamatan Semarang Utara terkena dampak dari banjir rob, yang

![Gambar III-2 Pemetaan enablers dan tujuan organisasi[58].](https://thumb-ap.123doks.com/thumbv2/123dok/3844177.1838642/26.595.193.430.83.353/gambar-iii-pemetaan-enablers-dan-tujuan-organisasi.webp)

![Tabel III.3 Pemetaan tujuan generik TI dan organisasi[58]](https://thumb-ap.123doks.com/thumbv2/123dok/3844177.1838642/27.595.115.512.95.712/tabel-iii-pemetaan-tujuan-generik-ti-dan-organisasi.webp)

![Tabel III.4 Pemetaan tujuan generik TI dan proses tata kelola[58].](https://thumb-ap.123doks.com/thumbv2/123dok/3844177.1838642/28.595.113.511.97.755/tabel-iii-pemetaan-tujuan-generik-proses-tata-kelola.webp)

![Gambar III-5 Indikator penilaian[63].](https://thumb-ap.123doks.com/thumbv2/123dok/3844177.1838642/35.595.144.480.301.709/gambar-iii-indikator-penilaian.webp)