1

PERENCANAAN DAN IMPLEMENTASI STANDAR ISO 27001 :

2013 PADA PT. SINAR SOSRO PALEMBANG

Imam Cheristian

1, Fatoni

2, Edi Surya Negara

3, Fakultas Ilmu Komputer

Universitas Bina Darma Jalan Jenderal Ahmad Yani No.12 Palembang

[email protected], [email protected],

[email protected]

Abstract: Information is a valuable asset for the survival of a commercial organization

(company), universities, government agencies should be maintained availability, accuracy, and keutuhanya. Research carried out the planning and implementation with the standards ISO: 2013 in PT. Sinar Palembang Sosro using action research study with a reference guide standard ISO 27001: 2013 concerning information security management system. In this research document requirements that must be met in order to maintain consistency of planning the ISMS in this research only limit on documents 1 and 2 because of the expected results in this study is a document security policy, risk assessment, and procedures ISMS will be a reference in research and will facilitate the next stage of research.

Keywords: information, information security, ISO 27001: 2013 ISMS, the policy

document.

Abstrak : Informasi merupakan salah satu aset yang sangat berharga bagi kelangsungan

sebuah organisasi komersial (perusahaan), perguruan tinggi, lembaga pemerintahan yang harus dijaga ketersediaan, ketepatan, dan keutuhanya. Penelitian yang dilakukan perencanaan dan implementasi stndar ISO:2013 pada PT. Sinar Sosro Palembang menggunakan metode penelitian action research dengan panduan acuan standar ISO 27001:2013 tentang sistem manajemen kemanan informasi. Pada penelitian ini persyaratan dokumen yang harus dipenuhi untuk menjaga konsistensi perencanaan SMKI di Penelitian ini hanya membatasi pada dokumen 1 dan 2 karena hasil yang diharapkan pada penelitian ini yaitu dokumen kebijakan keamanan, penilaian resiko, dan prosedur SMKI yang akan menjadi acuan pada penelitian dan akan mempermudah pada penelitian tahap selanjutnya.

Kata Kunci : Informasi, keamanan informasi, ISO 27001:2013 SMKI, dokumen

kebijakan.

1.

PENDAHULUAN

PT. Sinar Sosro adalah perusahaan yang bergerak dibidang minuman teh. Perusahaan ini merupakan pelopor perusahaan pertama di Indonesia dengan produk teh dalam kemasan. Keamanan merupakan suatu yang menjadi privasi bagi sebuah perusahaan atau organisasi tertentu yang harus wajib dijaga dan dilindungi guna menjaga mutu dan visi dari perusahaan tersebut. Maka dari itu perlunya sebuah

standarisasi guna menjaga kemanan dan privasi tersebut, guna untuk melestarikan perkembangan perusahaan. (http://www.sosro.com/in/sejarah perusahaan)

Pada saat ini di PT. Sinar Sosro belum ada rencana pembuatan sebuah dokumen sistem manajemen keamanan informasi, dan sebelumnya PT. Sinar Sosro telah mendapatkan sertifikasi ISO 9001 : 2008 tentang manajemen mutu produk, maka dari itu penulis akan melakukan sebuah penelitian tentang

2 perencanaan dokumen sistem manejemen keamanan informasi ISO 27001 : 2013 pada PT. Sinar Sosro Palembang.

Untuk menjaga keamanan dan privasi dari perusahaan maka PT. Sinar Sosro maka pada saat ini diperlukan sebuah perencanaan penyususunan panduan dokumen kebijakan keamanan beserta ruang lingkup dan prosedurnya yang merupakan bagian standar ISO 27001 : 2013 ada beberapa bagian dokumen yang harus dipenuhi untuk menjaga konsistensi pelaksanaan SMKI di PT. Sinar Sosro Palembang dokumen standar yang dibutuhkan yaitu, bagian pertama berisi dokumen kebijakan keamanan, ruang lingkup, penilaian resiko, statement of aplicability (SOA) dan dokumen bagian kedua berisi dokumen prosedur SMKI.

Berdasarkan latar belakang yang telah dijelaskan pada sub bab sebelumnya, maka penulis merumuskan permasalahannya yaitu: Bagaimana merencanakan implementasi standar ISO 27001:2013 pada PT. Sinar Sosro Palembang?

Adapun tujuan dari penelitian ini adalah membuat perencanaan implementasi standar ISO 27001:2013 pada PT. Sinar Sosro Palembang pada dokumen bagian pertama yang terdiri dari kebijakan keamanan, ruang lingkup, penilaian resiko (risk assesment), dan statement of applicability (SOA) dan bagian kedua tentang prosedur SMKI.

Adapun manfaat dari penelitian ini adalah menerapkan sistem manajemen keamanan informasi pada PT. Sinar Sosro Palembang dari bagian pertama : kebijakan keamanan, ruang lingkup, penilaian resiko (risk assesment), dan statement of applicability (SOA) dan bagian kedua tentang prosedurnya

2. METODOLOGI PENELITIAN

2.1. Metode Penelitian

Dalam melakukan penelitian ini penulis menggunakan tahapan metode action research yaitu penelitian tindakan merupakan yang bertujuan mengembangkan metode kerja yang paling efisien, sehingga biaya produksi dapat ditekan dan prokdutivitas lembaga dapat meningkat. (Sugiyono,2007:9)

Adapun tahapan dalam melakukan penelitian Action Research yaitu sebagai berikut: 1. Melakukan Diagnosis

Pada penelitian ini penulis melakukakan persiapan untuk perencanaan penyususunan dokumen ISO 27001 : 2013 di PT. Sinar Sosro pada dokumen bagian 1 yang berisisi kebijakan, ruang lingkup, penilaian resiko dan statement of applicability (SOA) serta dokumen bagian 2 yang berisi tentang prosedur SMKI

2. Membuat Rencana Tindakan

Peneliti memahami kesiapan didalam menerapkan ISO 27001 kemudian dilanjutkan dengan menyusun rencana tindakan yang tepat untuk menyelesaikan tahapan-tahapan perencanaan sistem manajemen keamanan informasi yang telah dipersiapkan. Pada tahap ini peneliti melakukan pemhaman tentang dokumen yang akan diambil untuk di implementasikan pada PT. Sinar Sosro dan melakukan survei berkenaan dengan perencanaan sistem manajemen keamanan informasi yang menggunakan standar ISO 27001: 2013 yang akan dianalisis apakah penelitian tersebut dapat dilaksanakan atau tidak.

3. Melakukan Tindakan

Peneliti menyusun rencana penerapan pada dokumen bagian 1 dan dokumen bagian 2 yang akan diambil pada sistem manajemen keamanan informasi menggunakan standar ISO 27001:2013.

3

keterangan

Peneliti selanjutnya mengevaluasi kelayakan rencana penerapan sistem manajemen keamanan informasi menggunakan standar ISO 27001:2013

5. Pembelajaran

Tahap ini merupakan bagian akhir yang telah dilalui dengan melaksanakan review tahap demi tahapan dan dapat memahami prinsip kerja dari hasil analisi (Sugiyono, 2007:9)

2.2. Metode Pengumpulan Data

Adapun metode pengumpulan data yang digunakan dalam penelitian ini sebagai berikut: 1. Metode Observasi (Pengamatan)

Observasi adalah metode pengumpulan informasi dengan cara pengamatan atau peninjauan langsung terhadap obyek penelitian, yaitu melakukan pengamatan pada PT. Sinar Sosro Palembang yang terfokus pada teknologi informasi.

2. Metode Wawancara (interfiew).

Wawancara dilakukan kepada staff IT di PT. Sinar Sosro dan para staff karyawan yang ada di PT. Sinar Sosro

3. HASIL

3.1 Penilaian Resiko (Risk Assesment)

PT.

Sinar Sosro harus menentukan bagaimana cara melakukan penilaian resiko (risk assessment) terhadap informasi yang dimiliki oleh PT.Sinar Sosro. Penilaian resiko (risk assesment) merupakan langkah dari proses manajemen resiko. Penilaian risiko bertujuan untuk mengetahui ancaman-ancaman (threat) dari luar yang berpotensi mengganggu keamanan informasi pada PT. Sinar Sosro dan potensial kelemahan (vulnerability) yang mungkin dimiliki oleh informasi di PT. Sinar Sosro.1. Mengidentifikasi aset yang dimiliki oleh PT. Sinar Sosro sesuai dengan ruang lingkup standar ISO 27001 : 2013 serta menentukan juga pemilik asetnya.

2. Menghitung nilai aset berdasarkan aspek keamanan informasi.

3. Mengidentifikasi ancaman dan kelemahan terhadap aset.

3.2 Menghitung Nilai Aset

Menghitung nilai aset adalah menghitung nilai informasi yang dimiliki oleh PT. Sinar Sosro dimana aset yang dihitung hanya informasi yang termasuk dalam ruang lingkup ISO 27001 : 2013 atau SMKI yang telah didefenisikan. Cara menghitung nilai aset berdsarkan aspek keamanan informasi yaitu: Kerahasiaan (confidentiality), Keutuhan (integrity), dan Ketersediaan (Avaibility).

Rumus nilai aset :

NC = Nilai Confidentiality sesuai nilai yang dipilih tabel.

NI = Nilai Integrity sesuai nilai yang dipilih tabel

NV = Nilai Avaibility sesuai nilai yang dipilih tabel

No Aset

Kriteria Nilai Aset (NC+NI+NV) NC NI NV

4 1. Server 3 3 2 8 2. Software 2 2 2 6 3. Hardware 3 2 1 6 4. Jaringan 3 2 3 8 5. Data Nama Produk 3 3 3 9 6. Sistem Informasi email dan web 3 2 2 7 7. SDM 2 2 2 6 8. Aplikasi 3 2 2 6 9. Data karyawan & gaji 2 3 2 7

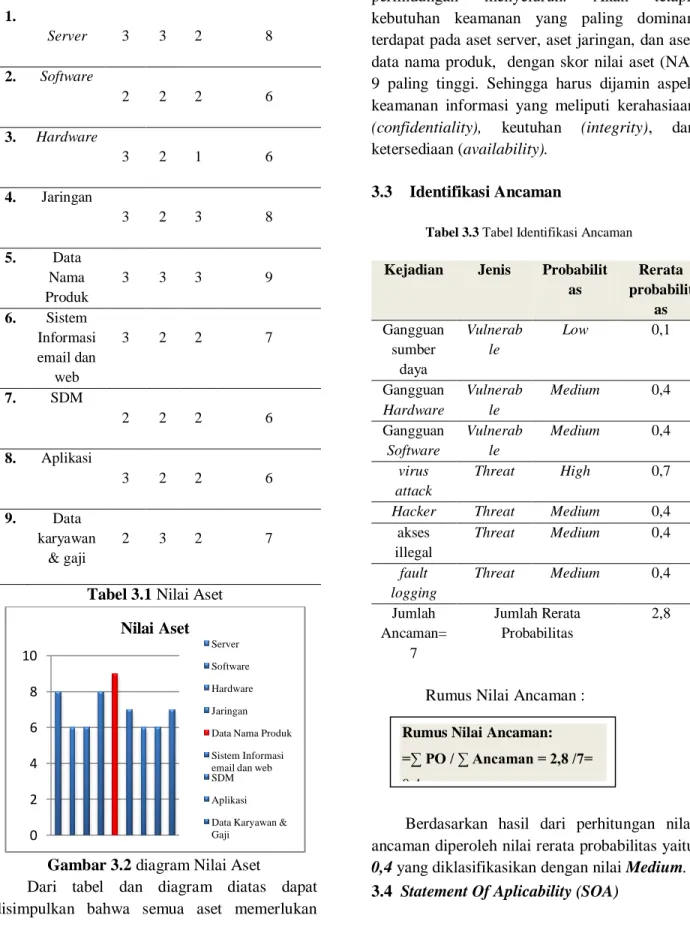

Tabel 3.1 Nilai Aset

Gambar 3.2 diagram Nilai Aset

Dari tabel dan diagram diatas dapat disimpulkan bahwa semua aset memerlukan

perlindungan menyeluruh. Akan tetapi, kebutuhan keamanan yang paling dominan terdapat pada aset server, aset jaringan, dan aset data nama produk, dengan skor nilai aset (NA) 9 paling tinggi. Sehingga harus dijamin aspek keamanan informasi yang meliputi kerahasiaan (confidentiality), keutuhan (integrity), dan ketersediaan (availability).

3.3 Identifikasi Ancaman

Tabel 3.3 Tabel Identifikasi Ancaman Kejadian Jenis Probabilit

as Rerata probabilit as Gangguan sumber daya Vulnerab le Low 0,1 Gangguan Hardware Vulnerab le Medium 0,4 Gangguan Software Vulnerab le Medium 0,4 virus attack Threat High 0,7

Hacker Threat Medium 0,4

akses illegal Threat Medium 0,4 fault logging Threat Medium 0,4 Jumlah Ancaman= 7 Jumlah Rerata Probabilitas 2,8

Rumus Nilai Ancaman :

Berdasarkan hasil dari perhitungan nilai ancaman diperoleh nilai rerata probabilitas yaitu

0,4 yang diklasifikasikan dengan nilai Medium. 3.4 Statement Of Aplicability (SOA)

0 2 4 6 8 10 Nilai Aset Server Software Hardware Jaringan Data Nama Produk Sistem Informasi email dan web SDM Aplikasi Data Karyawan & Gaji

Rumus Nilai Ancaman: =∑ PO / ∑ Ancaman = 2,8 /7=

5

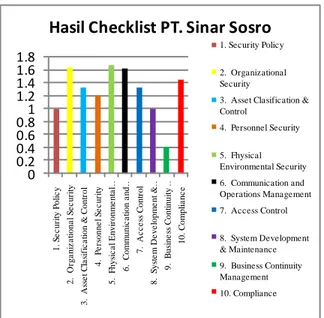

Penyusunan kebijakan dan prosedur

keamanan informasi mengacu pada Assessment Checklist yang merupakan kegiatan pada awal proses manajemen keamanan informasi, yang ditujukan untuk mengidentifikasi risiko-risiko beserta bentuk kontrol yang dibutuhkan untuk mengurangi risiko tersebut. (Negara,E.S.(2012). Analisis Dan Perancangan Information Security Management System (Isms) Pada Infrastruktur Jaringan Komputer Universitas Bina Darma)

0 0.2 0.4 0.6 0.81 1.2 1.4 1.6 1.8 1. S e c ur it y P ol ic y 2. O rga ni z a ti ona l S e c ur it y 3. A ss e t C la si fi c a ti on & C on tr ol 4. P e rs on ne l S e c ur it y 5 . F h y si c a l E n v ir o n m e n ta l … 6. C om m uni c a ti on a nd … 7 . A c c e ss C o n tr o l 8. S ys te m D e ve lop m e nt & … 9. B us ine ss C on ti nu it y … 10. C om pl ia nc e

Hasil Checklist PT. Sinar Sosro

1. Security Policy2. Organizational Security

3. Asset Clasification & Control 4. Personnel Security 5. Fhysical Environmental Security 6. Communication and Operations Management 7. Access Control 8. System Development & Maintenance 9. Business Continuity Management 10. Compliance

Gambar 3.4 diagram checklist

Y = Sudah Ada/ Diimplementasikan = nilai (2) T = Belum Ada/Tidak Diimplementasikan= (1) ? = Tidak Diketahui/ Ragu-Ragu = (0)

Dari hasil diagram di atas menunjukan

bahwa nilainya tidak sampai ke angka 2 (dua) itu artinya kebanyakan aset yang ada di lembar daftar checklist yang ada di ISO 27001 : 2013 itu tidak semuanya sudah diimplementasikan olehPT. Sinar Sosro Palembang.

3.5 Penyusunan Dokumen Kebijakan ISO 27001 : 2013 atau SMKI

3.5.1 Kebijakan Aset Informasi

Adapun kebijakan kemanan informasi yang diperoleh. (Diskominfo., 2011., Panduan Penerapan Tata Kelola Keamanan Informasi bagi Penyelenggara Pelayanan Publik)

1. Seluruh informasi yang disimpan dalam media simpan, ditulis, dicetak, dan dikomunikasikan langsung atau melalui teknologi komunikasi harus dilindungi terhadap kemungkinan kerusakan, kesalahan penggunaan secara sengaja atau tidak, dicegah dari akses oleh user yang tidak berwenang dan dari ancaman terhadap kerahasiaan (confidentiality), keutuhan (integrity) dan ketersediaan (availability). 2. Kebijakan keamanan informasi harus

dikomunikasikan kepada seluruh karyawan dan pihak ketiga terkait melalui media komunikasi yang ada agar dipahami dengan mudah dan dipatuhi.

3. PT. Sinar Sosro harus meningkatkan kepedulian (awareness), pengetahuan serta keterampilan tentang keamanan informasi bagi karyawan. Sosialisasi juga perlu diberikan kepada vendor, konsultan, mitra dan pihak ketiga lainnya sepanjang diperlukan.

3.5.2 Kebijakan Pengendalian Hak Akses

1. Pemberian setiap hak akses, baik lojik maupun fisik (seperti ruang server) harus dibatasi berdasarkan tugas pokok dan fungsi pengguna dan harus disetujui minimum Kepala lab komputer pada PT. Sinar Sosro Palembang.

6 prinsip minimum yang cukup untuk memenuhi kebutuhan staff karyawan yang ada di PT. Sinar Sosro.

3. Hak akses tidak bisa dipinjamkan kepada orang lain.

4. Hak akses karywan yang telah di mutasi atau di phk PT. Sinar Sosro otomatis hak akses tidak ada lagi 5. Hak akses tidak bisa dipinjamkan kepada

orang lain.

6. Setiap hak akses pengguna akan ditinjau ulang setiap 6 bulan sekali

7. Tata cara pendaftaran, penutupan dan peninjauan hak akses diatur dalam Prosedur Pengendalian Hak Akses.

8. Setiap pengecualian terhadap kebijakan ini hanya dapat dilakukan atas persetujuan Kepala LAB PT. Sinar Sosro Palembang. 9. Hak akses pihak ketiga

a. Vendor, konsultan, mitra, atau pihak ketiga lainnya yang melakukan akses fisik atau lojik ke dalam aset PT. Sinar Sosro harus menandatangani Ketentuan/Persyaratan Menjaga Kerahasiaan Informas.

b. Hak akses pihak ketiga hanya diberikan berdasarkan kepentingan PT. Sinar Sosro disahkan melalui kerjasama atau kontrak.

c. Seluruh hak akses pihak ketiga harus dibatasi waktunya, dicatat, dan ditinjau penggunaannya (log).

d. Seluruh akses yang disediakan bagi p i h a k l u a r PT. Sinar Sosro harus mematuhi kebijakan keamanan informasi.

e. Seluruh koneksi pihak ketiga ke dalam network PT. Sinar Sosro harus dibatasi hanya terhadap host dan/atau aplikasi tertentu yang ditetapkan oleh kepala LAB Komputer PT. Sinar Sosro.

10. Pengelolaan Password

a. Password minimum terdiri dari 8

karakter kombinasi angka dan huruf serta tidak boleh menggunakan karakter yang mudah ditebak.

b. Pengguna harus mengganti default password yang diberikan saat pertama kali mendapatkan hak akses.

c. Password tidak boleh diberitahu kepada orang lain, dan tidak boleh ditulis dimedia yang mudah terlihat orang lain. d. Password diganti secara berkala atau

segera diganti bila diduga telah diketahui orang lain. Periode penggantian password minimum setiap 180 hari untuk pengguna (email, web, komputer). Sedangkan untuk pengguna sistem (root, admin,server/aplikasi) minimum 60 hari.

e. Seluruh default password dan password dari vendor harus diganti segera setelah instalasi selesai atau sistem diserahkan kepada Kepala IT LAB Komputer PT. Sinar Sosro Palembang

f. Seluruh default password dan password dari vendor harus diganti segera setelah instalasi selesai atau sistem diserahkan kepada Kepala

3.5.3 Kebijkan Penggunaan Sumber Daya Informasi

3.5.3.1 Kebijakan umum

1. Penggunaan sumber daya sistem informasi harus dimanfaatkan sebesar besarnya untuk kepentingan pekerjaan dan kegiatan menunjang usaha PT. Sinar Sosro Palembang.

2. Setiap penggunaan komputer harus join domain selama fasilitas untuk itu telah disediakan.

3. Seluruh komputer harus dipastikan terpasang software antivirus terkini.

7

4. Pengguna dilarang meminjamkan User

ID dan password miliknya kepada

orang lain. Penyalahgunaan User ID

menjadi tanggungjawab pemiliknya.

5. Pengguna dilarang menggunakan User

ID atau fasilitas sistem informasi untuk

kegiatan yang dapat menggangggu

kinerja jaringan, mengurangi keandalan

sistem informasi, atau mengganggu

operasional layanan TI.

3.5.3.2

Penggunaan Internet

1. Akses

Internet

diberikan

untuk

mendorong

karyawan

mengakses

sumber

informasi

yang

dapat

meningkatkan

kompetensi

dan

kinerjanya.

2. Pengguna

harus

sadar

bahwa

penggunaan

Internet

mengandung

beberapa risiko, antara lain:

a. Pencurian,

pengubahan

atau

penghapusan informasi oleh pihak

yang tidak berwenang.

b. Penyusupan (instrusion) oleh pihak

yang tidak berwenang ke dalam

sistem informasi PT. Sinar Sosro.

c. Terserang virus

3. Akses internet tidak boleh digunakan

untuk, antara lain :

a. Mengunjungi situs (website) yang mengandung unsur pornografi, mendorong tindak terorisme / kriminal atau tindakan pelanggaran hukum lainnya.

b. Mengakses facebook, twitter, atau situs jejaring social lainnya

c. Mengunduh file audio, video, file dengan extensi .exe atau .com atau file executable lainnya kecuali berwenang untuk itu.

d. Mengunduh software yang melanggar ketentuan lisensi/ standar software yang ditetapkan PT. Sinar Sosro.

3.5.3.3

Penggunaan Email

1. Email harus digunakan sebagai fasilitas

pertukaran informasi bagi kelancaran

tugas dan pekerjaan pengguna bagi

kepentingan instansi / lembaga.

2. Setiap pengguna harus mematuhi etika

penggunaan email dan bertanggung

jawab atas setiap tindakan terkait email.

3. Pengguna dilarang membaca email

orang

lain

tanpa

sepengetahuan

pemiliknya.

4. Pengguna harus memastikan bahwa

lampiran (attachment) file yang diterima

dari email aman dari serangan virus.

5. Email atau posting pengguna ke suatu

newsgroup, chat room (messenger),

atau forum sejenis lainnya, bukan

merupakan pernyataan resmi PT. Sinar

Sosro

kecuali

sudah

mendapat

persetujuan pejabat yang berwenang.

6. Pengguna dilarang menggunakan e-mail

untuk:

a. Menyebarkan fitnah, menghina atau

melecehkan orang / pihak lain,

mengandung

unsur

SARA,

menyebarkan iklan pribadi atau

menyebarkan SPAM.

b. Menyebarkan virus, worm, trojan,

Denial of Service (DoS),

atau

software

sejenis

yang

dapat

mengganggu kinerja

email dan

jaringan.

7. Pencantuman identitas pengirim / sender

a. Gunakan email PT. Sinar Sosro

8

berhubungan dengan PT. Sinar

Sosro.

b. Identitas email pengguna ditetapkan

oleh administrator.

8. Lampiran (attachement)

a. Pengiriman lampiran dalam email

dibatasi maksimum 5 MB. Lampiran

email yang sudah melebihi 5 MB

akan di-disbale oleh administrator.

3.6 Prosedur Pengendalian Hak Akses

3.6.1 Tujuan

1. Mengendalikan pendaftaran (registrasi), penghapusan (de-registrasi) dan peninjauan hak akses terhadap ruangan server dan sistem informasi.

2. Mengendalikan agar hak akses hanya diberikan kepada karyawan atau staff berwenang.

3.6.2 Ruang Lingkup

Prosedur ini berlaku untuk akses terhadap: Ruang Server, Fasilitas email dan Internet, Aplikasi, basis data, sistem operasi.

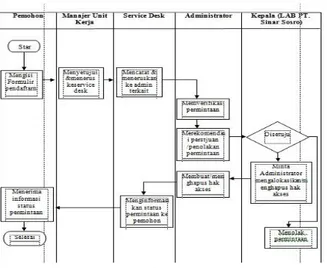

Gambar 3.5 Prosedur Pengendalian Hak Akses

1. Mengisiformulir Pendaftaran/penghapusan

akses secara tepat.

2. Mengajukan persetujuan kepada Manajer Unit Kerjanya.

3.6.3 Manajer Unit Kerja

1. Memverifikasi dan menyetujui permintaan kemudian meneruskan kepada Service Desk.

2. Service Desk Mencatat dan meneruskan permintaan ke Administrator.

3.6.4 Administrator

1. Memverifikasi permintaan secara administratif

2. Membuat rekomendasi persetujuan atau penolakan terhadap permintaan.

3.6.5 Manajer Operasional IT PT. Sinar Sosro

1. Memverifikasi dan menyetujui permintaan administrator meneruskan kepada Service Desk.

2. Service Desk Mencatat dan meneruskan permintaan ke Administrator.

3. Memverifikasi permintaan secara administratif

4. Membuat rekomendasi persetujuan atau penolakan terhadap permintaan.

3.6.6 Administrator

1. Memberikan atau menghapus hak akses sesuai penugasan manajer operasional IT.

3.6.7 Service Desk

1. Menginformasikan status permintaan kepada pemohon.

9 1. Menerima status permintaan

4. KESIMPULAN

Kesimpulan yang diambil dari penelitian ini adalah bahwa PT. Sinar Sosro belum ada dokumen keamanan sehingga penelitian ini menghasilkan sebuah dokumen perencanaan SMKI yang mengacu pada standar ISO 27001 : 2013 berdasarkan hasil penelitian yang diperoleh saat ini ialah:

1. Identifikasi penilaian resiko yang terjadi pada PT. Sinar Sosro Palembang

2. Menghasilkan penilaian statement of assessment checklist yang menggunakan kontrol akses standar ISO 27001 : 2013. 3. Menghasilkan dokemen kebijakan sistem

menajemen keamanan informasi

DAFTAR PUSTAKA

Diskominfo. 2011. Panduan Penerapan Tata Kelola Keamanan Informasi bagi Penyelenggara Pelayanan Publik

http://www.sosro.com/in/sejarah-perusahaan

Negara,E.S.(2012). Analisis Dan Perancangan Information Security Management System (Isms) Pada Infrastruktur Jaringan Komputer Universitas Bina Darma

Rosmiani.,A,.(2014) Pengertian Metode Action Research,. Perencanaan Sistem Manajemen Keamanan Informasi Menggunakan Standar Iso 27001:2013 (Studi Kasus: Universitas Bina Darma Palembang)

Sarno, R. dan Iffano, I. 2009. Sistem

Manajemen Keamanan Informasi. Surabaya: ITS Press.

Sugiyono, 2007 : 9., Metode Penelitian Action Research.