AUTO CAPTURE FILE LOG PADA INTRUSION PREVENTION SYSTEM

(IPS) SAAT TERJADI SERANGAN PADA

JARINGAN KOMPUTER

NASKAH PUBLIKASI

diajukan oleh

Ashari Abriando

10.11.4179

kepada

SEKOLAH TINGGI MANAJEMEN INFORMATIKA DAN KOMPUTER

AMIKOM YOGYAKARTA

YOGYAKARTA

2014

AUTO CAPTURE LOG FILE IN INTRUSION PREVENTION SYSTEM (IPS) DURING THE ATTACKS ON COMPUTER NETWORK

AUTO CAPTURE FILE LOG PADA INTRUSION PREVENTION SYSTEM (IPS) SAAT TERJADI SERANGAN PADA JARINGAN KOMPUTER

Ashari Abriando Melwin Syafrizal Jurusan Teknik Informatika STMIK AMIKOM YOGYAKARTA

ABSTRACT

Security on a network is often interrupted by the threat from inside or from outside in the form of attacks by hackers or crackers who aim damaged computer networks connected to the Internet or steal important information on the network.

Many tools are used to secure computer networks, such as a firewall, but the firewall does not guarantee the security. Therefore, grew a technology IPS (Intrusion Prevention System) which is useful to prevent any attacks from intruder and Snort are useful for observing activity in a computer network.

IPS and Snort are very helpful in preventing attacks by hackers or crackers. The presence of IPS and Snort these attacks can be prevented or eliminated. With additional auto capture log file, then any attacks can be documented, making it easier for administrators to analyze decisions based on the information obtained.

1. Pendahuluan

Keamanan jaringan komputer dikategorikan dalam dua bagian, yaitu keamanan secara fisik dan juga keamanan secara non-fisik. Keamanan secara fisik merupakan keamanan yang lebih memfokuskan segala sesuatunya berdasarkan sifat fisiknya (hardware). Dalam hal ini misalnya pengamanan komputer agar terhindar dari pencurian dengan mengikatkan hardware tersebut ke rantai yang kokoh sehingga fisik komputer tersebut tetap pada tempatnya. Sedangkan keamanan non-fisik adalah keamanan dimana suatu kondisi keamanan yang menitikberatkan pada kepentingan sistem yang berada didalam komputer (software). Sebagai contoh yaitu pengamanan data keuangan pada sebuah perusahaan.

Keamanan fisik ataupun non-fisik kedua-duanya sangat penting namun yang terpenting adalah bagaimana cara agar jaringan komputer tersebut terhindar dari gangguan. Gangguan tersebut dapat berupa gangguan dari dalam (internal) ataupun gangguan dari luar (eksternal). Gangguan internal merupakan gangguan yang berasal dari lingkup dalam jaringan infrastruktur tersebut. Gangguan atau serangan internal biasanya lebih sering terjadi pada jaringan sebuah institusi dan menyerang server, data, atau service yang ada, melalui telnet, SSH, DOS, keylogger dan lain-lain. Gangguan eksternal adalah gangguan yang memang berasal dari pihak luar yang ingin mencoba atau dengan sengaja ingin menembus keamanan yang telah ada.

Maka dari itu, penulis mendesain dan mengimplementasikan bagaimana membuat sebuah sistem keamanan server untuk mencegah penyusup (intruder), kemudian melakukan auto capture untuk mengetahui terjadinya serangan pada server.

2. Landasan Teori 2.1. Tinjauan Pustaka

Referensi yang digunakan penulis dalam penulisan skripsi ini diambil dari beberapa buku-buku cetak, skripsi dan jurnal ilmiah yang ada di STMIK AMIKOM, yang membahas tentang Intrusion Prevention System (IPS) dan tentang capture otomatis pada linux. Salah satu jurnal ilmiah yang penulis jadikan bahan sebagai tinjauan pustaka adalah jurnal ilmiah yang disusun oleh Jutono Gondohanindijo dengan judul “IPS (Intrusion Prevention System) untuk Mencegah Tindak Penyusupan /Intrusi” yang diambil dari http://www.unaki.ac.id/ejournal/index.php.

2.2. Konsep Dasar Jaringan Komputer

Jaringan komputer (computer network) adalah sekelompok komputer otonom yang saling berhubungan antara satu dengan lainnya menggunakan protokol komunikasi melalui media komunikasi sehingga dapat saling berbagi informasi, program-program,

penggunaan bersama perangkat keras seperti Printer, Harddisk dan sebagainya. (Angga Dwi Kristanto, 2012 )

2.3. Konsep Dasar Keamanan Jaringan

Keamanan jaringan adalah proses untuk mencegah dan mengidentifikasi penggunaan yang tidak sah dari jaringan komputer. Penanggung jawab keamanan jaringan harus dapat memastikan bahwa prinsip dasar keamananjaringan tidak dilanggar oleh aktivitas subjek jaringan atau pengguna. Prinsip keamanan jaringan adalah sebagai berikut:

1. Kerahasiaan (Confidentiality)

Obyek yang terdapat didalam sebuah jaringan apapun tidak boleh diumbar sepenuhnya ke semua orang apalagi kepada pengguna yang tidak memiliki hak akses atau wewenang terhadap suatu obyek jaringan tersebut 2. Integritas (Integrity)

Setiap obyek yang diterima dalam suatu jaringan harus dijaga keasliannya. Ini berarti bahwa dalam pengiriman obyek dari sumber hingga sampai ke tujuan tidak boleh mengalami perubahan.

3. Ketersediaan (availability)

Setiap pengguna yang memiliki hak akses terhadap obyek tertentu sesuai dengan wewenangnya harus diberikan kemudahan untuk mengakses hingga tidak terkendala apapun.

Keamanan jaringan komputer sendiri bertujuan untuk mengantisipasi resiko pada jaringan komputer berupa bentuk ancaman fisik maupun logik baik langsung (direct) ataupun tidak langsung (indirect) mengganggu aktivitas yang sedang berlangsung dalam jaringan komputer. Secara umum, terdapat 3 hal dalam konsep keamanan jaringan, yakni:

a. Resiko (risk)

Resiko disini adalah untuk menyatakan besarnya kemungkinan gangguan yang muncul terhadap jaringan

b. Ancaman (threat)

Ancaman disini merupakan kemungkinan gangguan yang muncul terhadap jaringan.

c. Kerapuhan Sistem (Vulnerability)

Kerapuhan disini menyatakan kelemahan-kelemahan pada sistem yang memungkinkan terjadinya gangguan. (Firman Anggoro, Gelar Budiman, dan Prajna Deshanta Ibnugraha, 2010)

2.4. Pengertian Penyusup (Intruder) Jaringan Komputer

Penyusup (intruder) merupakan orang atau kumpulan orang yang melakukan tindakan tidak tepat (incorrect), yang menyimpang (anomaly), dan tidak pantas (inappropriate) terhadap suatu jaringan komputer.

Beberapa tujuan dari seorang penyusup yaitu:

1. Hanya ingin tahu sistem dan data yang ada pada suatu sistem jaringan komputer yang dijadikan sasaran. Penyusup seperti ini disebut The Curius.

2. Membuat sistem jaringan menjadi down, atau mengubah tampilan dari suatu situs web. Penyusup ini disebut The Malicious.

3. Ingin tahu data apa saja yang ada didalam jaringan komputer untuk dimanfaatkan selanjutnya dimanfaatkan untuk mendapatkan uang. 4. Berusaha untuk menggunakan sumber daya didalam sistem jaringan

komputer untuk memperoleh popularitas. Penyusup ini disebut The High Profile Intruder.

2.5. Intrusion Prevention System (IPS)

Intrusion Prevention System (IPS) adalah pendekatan yang sering digunakan untuk membangun system keamanan komputer, IPS mengkombinasikan teknik firewall dan metode Intrusion Detection System (IDS) dengan sangat baik. Teknologi ini dapat mencegah serangan yang akan masuk ke jaringan lokal dengan memeriksa dan mencatat semua paket data serta mengenali paket data sensor, disaat attack telah teridentifikasi, IPS akan menolak akses (block) dan mencatat (log) semua paket data yang teridentifikasi tersebut. Jadi IPS bertindak seperti layaknya firewall yang akan melakukan allow dan block yang dikombinasikan seperti IDS yang dapat mendeteksi paket secara detail. IPS menggunakan signatures untuk mendeteksi aktivits traffic di jaringan dan terminal, dimana pendeteksian paket yang masuk dan keluar (inbound-outbound) dapat dicegah sedini mungkin sebelum merusak atau mendapatkan akses ke dalam jaringan lokal. Jadi early detection dan prevention menjadi penekanan pada IPS ini. (Deris Stiawan, 2010)

2.5.1. Jenis-jenis IPS

1. HIPS (Host-based Intrusion Prevention System)

HIPS bisa memantau dan menghadang system call yang dicurigai dalam rangka mencegah terjadinya intrusi terhadap host. HIPS juga bisa memantau aliran data dan aktivitas pada applikasi tertentu.

2. NIPS (Network-based Intrusion Prevention System)

Network-based Intrusion Prevention System (NIPS) tidak melakukan pantauan secara khusus di satu host saja. Tetapi melakukan pantauan dan proteksi dalam

satu jaringan secara global. NIPS menggabungkan fitur IPS dengan firewall dan kadang disebut sebagai In-Line IDS atau Gateway Intrusion Detection System (GIDS).

3. Signature Based

Sistematika IPS yang berbasis signature adalah dengan cara mencocokkan lalu lintas jaringan dengan signature database milik IPS yang berisi attacking rule atau cara-cara serangan dan penyusupan yang sering dilakukan oleh penyerang. 4. Anomaly Based

Sistematika IPS yang berbasis anomali adalah dengan cara melibatkan pola-pola lalu lintas jaringan yang pernah terjadi. Umumnya, dilakukan dengan menggunakan teknik statistik.

5. Sniping

Memungkinkan IPS untuk menterminasi serangan yang dicurigai melalui penggunaan paket TCP RST atau pesan ICMP Unreachable.

6. Shunning

Memungkinkan IPS mengkonfigurasi secara otomatis firewall untuk drop traffic berdasar apa yang dideteksi oleh IPS. Untuk kemudian melakukan prevention terhadap koneksi tertentu.

2.5.2. Cara Kerja IPS

Intrusion Prevention System (IPS) akan mengirimkan sebuah peringatan (alert)

kepada network atau system administrator ketika suatu hal yang mencurigakan terdeteksi, memungkinkan administrator dapat memilih sebuah tindakan untuk diambil ketika terjadi sebuah event. Intrusion Prevention System dapat memonitor seluruh jaringan, wireless network protocol, perilaku jaringan (network behaviour) dan traffic sebuah komputer. Setiap IPS menggunakan metode deteksi tertentu untuk menganalisis resiko.

Tergantung dari model IPS yang digunakan beserta fitur-fiturnya, sebuah intrusion prevention system dapat mendeteksi berbagai macam pelanggaran keamanan. Beberapa diantaranya dapat mendeteksi penyebaran malware pada sebuah jaringan, duplikasi file-file besar di antara dua komputer, dan mendeteksi adanya aktivitas mencurigakan seperti aktivitas port scanning.

Setelah IPS membandingkan masalah yang muncul dengan aturan keamanan (security rule) yang telah dibuat, maka IPS akan mencatat setiap event dan akan mencatat frekuensi kemunculan event. Jika seorang network administrator mengkonfigurasikan IPS untuk menjalankan tindakan tertentu berdasarkan kejadian, intrusion prevention system kemudian akan menjalankan perintah yang telah diberikan tersebut. Sebuah basic alert akan dikirimkan pada administrator, sehingga

administrator dapat merespon secara tepat atau melihat informasi tambahan pada IPS jika diperlukan. (Jutono Gondohanindijo, 2010)

2.5.3. Implementasi IPS dalam Mengamankan Jaringan Komputer

Metode pengamanan yang banyak digunakan saat ini seiring berkembangnya teknologi mengenai jaringan komputer yaitu IDS (Intrusion Detection System) dan IPS (Intrusion Prevention System) yang dapat melakukan pengaturan agar keamanan informasi dalam jaringan tersebut dapat diatur atau dijaga dan juga keamanan jaringannya pun menjadi lebih aman.

IPS (Intrusion Prevention System) adalah metode pengamanan jaringan yang dapat berupa software ataupun hardware. IPS dapat melakukan monitoring terhadap seluruh aktifitas pada jaringan, IPS akan langsung melakukan pencegahan terhadap gangguan-gangguan atau intrusion seperti blocking atau drop program gangguan.

Kelebihan dari IPS yaitu sistem yang dimilikinya mempunyai kecerdasan buatan sendiri yang dapat mempelajari dan mengenali serangan dan metode yang digunakan dalam penyerangan tersebut (Triger). IDS dan IPS melakukan pendeteksian dan melakukan pencegahan terhadap gangguan atau intrusion berdasarkan signature atau pattern yang terdapat dalam rule yang dibuat. Paket data yang datang terlebih dahulu akan diperiksa kecocokannya terhadap rule yang dibuat, apabila terdapat kesamaan, maka secara otomatis IDS dan IPS akan melakukan peringatan (alert) dan selanjutnya akan melakukan pencegahan berupa blocking terhadap gangguan tersebut. (Jutono Gondohanindijo, 2010)

2.5.4. Topologi IPS

Gambar 2.1 Topologi dan terminologi dalam implementasi IPS (Sumber: Deris S., A. Hanan, M. Yazid, 2010)

2.6. Perangkat Lunak (Software) yang Digunakan 2.6.1. Snort

Snort merupakan sebuah aplikasi atau tool keamanan jaringan yang fungsinya untuk mendeteksi adanya gangguan-gangguan didalam jaringan (seperti penyusupan, pemindaian, penyerangan, dan ancaman lainnya), sekaligus juga

melakukan pencegahan. Snort sangat bisa diandalkan untuk membuat logging

paket-paket dan analisis trafik data secara real-time dalam jaringan berbasis TCP/IP. (Rahmat Rafiudin, 2010)

Snort dapat dioperasikan dalam tiga (3) mode, yakni:

a. Sniffer mode, melihat paket yang melintasi jaringan komputer.

b. Logger mode, untuk mencatat semua paket yang lewat dijaringan untuk di analisa dikemudian hari.

c. Intrusion Detection Mode, pada mode ini snort akan berfungsi untuk mendeteksi serangan yang dilakukan melalui jaringan komputer. (Ellysabeth Januar C., Moch. Zen Samsono Hadi, Entin Martiana K., 2011)

2.6.2. Iptables

Iptables adalah salah satu tools firewall default pada system operasi linux. Iptables ini bekerja baik pada kernel 2.4.x-2.6.x Perintah 'iptables' digunakan untuk mengelola, maintenance, menginspeksi rule-rule IP packet filter dalam kernel linux. Terdapat 3 konsep chain dalam iptables, yaitu :

1. INPUT

=> semua paket yang masuk ke komputer melalui chain/rantai ini. 2. OUTPUT

=> semua paket yang kelua ke komputer melalui chain/rantai ini. 3. FORWARD

paket data yang diterima dari satu jaringan dan diteruskan ke jaringan lainya.

Iptables mempunyai empat target default, yaitu : 1. ACCEPT

Menerima paket dan berhenti memproses aturan dalam rantai aturan ini. 2. REJECT

Tolak paket data dan beritahu ke pengirim bahwa aturan firewall menolak paket data tersebut, stop pemrosesan aturan dalam rantai aturan ini

3. DROP

Mengacuhkan paket, dan stop pemrosesan aturan di rantai aturan ini. 4. LOG

Log paket, dan teruskan pemrosesan aturan di rantai aturan ini. (Aswin Dwiyono, 2008)

2.6.3. MySQL

MySQL merupakan perangkat lunak yang mengelola data dengan cara yang fleksibel dan cepat. Perangkat lunak ini menggunakan sistem manajemen basis data SQL atau DBMS yang multithread dan multiuser. MySQL merupakan database relasional yang berarti bahwa tabel yang berbeda dari database dapat direferensikan satu sama lain. SQL singkatan dari “Structured Query Language” yang merupakan bahasa standar yang digunakan untuk berinteraksi dengan database. (Abdul Kadir, 2010)

Kelebihan dalam menggunakan MySQL yaitu:

1. Portability

Software ini mampu berjalan stabil diberbagai sistem operasi seperti

Windows, Linux, FreeBSD, Mac OS X Server, Solaris, dan lain-lain. 2. Open Source

Software ini bersifat terbuka, dan cara mendapatkannya pun cukup mudah

dan bebas. 3. Multi-User

MySQL dapat digunakan lebih dari satu pengguna dalam waktu bersamaan tanpa mengalami masalah.

4. Ragam Tipe Data

Software ini mendukung berbagai macam tipe data seperti integer, float, double, char, text, date dan lain-lain.

5. Security

MySQL memiliki beberapa lapisan keamanan seperti level subnetmask dan kata kunci yang sudah terenkripsi.

6. Connectivity

Sistem konektivitas yang dapat digunakan antara lain protokol TCP/IP, Unix Socket atau Pipes.

7. Interface

MySQL telah memiliki interface terhadap berbagai aplikasi dan bahasa pemrograman dengan menggunakan fungsi API (Application Programming

3. Analisis Masalah

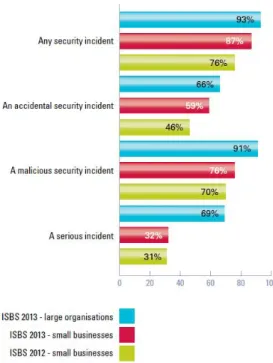

Keamanan pada suatu jaringan seringkali terganggu dengan adanya ancaman dari dalam ataupun dari luar. Kejadian-kejadian yang merugikan keamanan jaringan dari tahun ke tahun semakin parah, fakta ini dilihat dari hasil survey Information Security Breaches Survey (ISBS) pada tahun 2013. Grafik dibawah ini menggambarkan insiden penyusupan keamanan jaringan pada organisasi dua tahun terakhir.

Gambar 3.1 Grafik insiden penyusupan keamanan jaringan 2012 – 2013 (sumber : http://www.pwc.co.uk/audit-assurance/publications/2013-information-security-breaches-survey.jhtml)

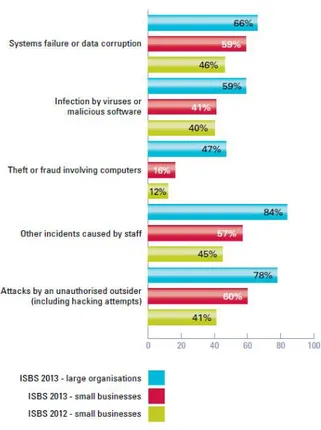

Dewasa ini insiden penyusupan keamanan jaringan semakin serius ditandai dengan berbagai macam jenis penyusupan. Grafik berikut menunjukan type penyusupan yang dilakukan pada organisasi :

Gambar 3.2 Grafik jenis penyusupan keamanan jaringan 2012 – 2013

(sumber :

http://www.pwc.co.uk/audit-assurance/publications/2013-information-security-breaches-survey.jhtml)

Beberapa jenis penyusupan yang terjadi antara lain : a. Ping of Death

Ping of death merupakan suatu usaha untuk mematikan komputer atau host dengan cara mengirim paket besar melalui ping.

b. Port Scanning

Port scanning merupakan usaha pelacakan port yang terbuka pada suatu sistem jaringan sehingga dapat dimanfaatkan oleh hacker untuk melakukan serangan.

c. Denial of Service (Dos)

Denial of Service merupakan serangan yang bertujuan untuk menggagalkan pelayanan sistem jaringan kepada penggunanya. Bentuk serangan yang lebih parah disebut DDos (Distributed Denial of Service) dimana berbagai macam serangan serentak bekerja menggagalkan fungsi jaringan.

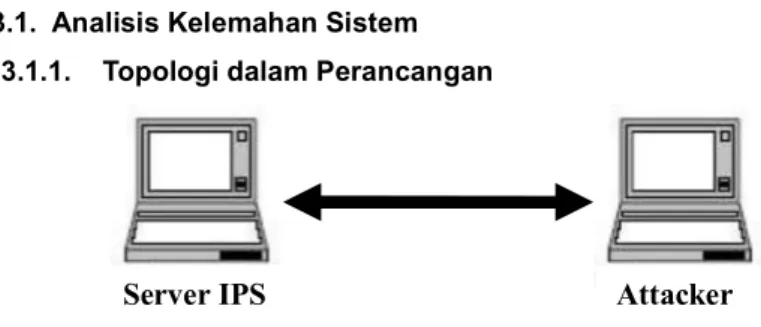

3.1. Analisis Kelemahan Sistem 3.1.1. Topologi dalam Perancangan

Gambar 3.3 Rancangan topologi yang digunakan

Gambar diatas merupakan rancangan yang dipakai dalam simulasi penelitian ini. 1 buah laptop sebagai server IPS (Intrusion Prevention System) dan 1 buah laptop sebagai penyusup (attacker).

3.1.2. Kelemahan Sistem Keamanan Jaringan yang Digunakan

Penulis melakukan percobaan untuk mengetahui apakah sistem keamanan jaringan yang dibuat sudah cukup aman pada server dengan sistem operasi Ubuntu 13.04 yang telah dikonfigurasi untuk mendeteksi penyusup dengan Snort Intrusion Detection System. Penulis mencoba melakukan DoS (Denial of Service) dari client, kemudian server merespon dengan pesan berupa alert bahwa telah terjadi serangan pada layar komputer, namun server tidak merespon serangan tersebut dan lama kelamaan server pun menjadi lambat (down).

3.1.3. Tindak Penanganan Masalah

Berdasarkan grafik dan analisis kelemahan sistem diatas, maka semakin jelas perlunya mengoptimalkan keamanan jaringan, salah satunya dengan pengimplementasian auto capture pada Intrusion Prevention System yang akan dibuat dalam penelitian ini.

Permasalahan yang telah disebutkan diatas dapat diatasi dengan penerapan suatu sistem yang dapat menutupi kelemahan-kelemahan manusiawi dari seorang administrator jaringan. Seperti tindak pengawasan pada jaringan dengan membuat sistem pencegahan penyusup atau IPS (Intrusion Prevention System). 3.2. Analisis Kebutuhan Sistem

Perancangan dan implementasi pencegahan penyusup ini akan membutuhkan perangkat-perangkat tertentu yang penulis bagi ke dalam dua kategori, yaitu kebutuhan sistem fungsional dan kebutuhan sistem non fungsional.

3.2.1. Kebutuhan Sistem Fungsional

1. Sistem dapat mengidentifikasi adanya usaha penyusupan pada suatu jaringan komputer.

2. Sistem dapat melakukan pencegahan secara dini ketika ada penyusupan

yang dilakukan oleh intruder.

3. Sistem dapat melakukan capture otomatis ketika ada serangan dari intruder dan hasil capture tersebut berupa file berekstensi (.txt) yang disimpan dalam folder tertentu.

4. Hasil Penelitian dan Pembahasan 4.1. Pengujian Sistem

4.1.1. Pengujian Sistem pada Jaringan Local Area Network (LAN)

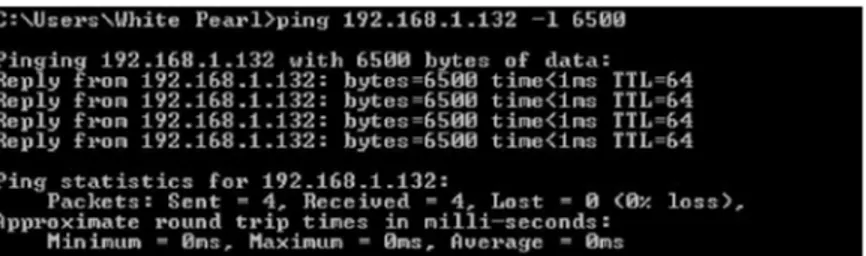

Pengujian sistem pada jaringan lokal dilakukan dengan menghubungkan dua laptop, dimana terdiri dari laptop server dan laptop attacker. Laptop attacker akan melakukan pengiriman paket data melebihi batasan yang sudah ditentukan (Ping Flood) dengan menggunakan aplikasi CMD (Command Prompt) bawaan windows 7. Pengujian dilakukan dengan tujuan untuk membuktikan bahwa sistem bisa melakukan penolakan (reject) dan menghasilkan alert dari serangan yang dilakukan.

Gambar dibawah ini menunjukan hasil test koneksi sebelum menjalankan tool Snort dari sistem, dengan cara test Ping of Death (Ping Flood) dari laptop

attacker ke laptop server.

Gambar 4.1 Test Ping of Death sebelum menjalankan tool Snort Setelah menjalankan tool iptables dan Snort pada server, test kembali koneksi dengan serangan Ping of Death dari laptop attacker

Gambar 4.2 Test Ping of Death dan hasilnya koneksi ditolak

4.1.2. Pengujian Sistem pada Jaringan Wide Area Network (WAN)

menghubungkan server ke jaringan internet. Disini penulis menggunakan VPS (Virtual Private Server) dengan lokasi server di US (United States).

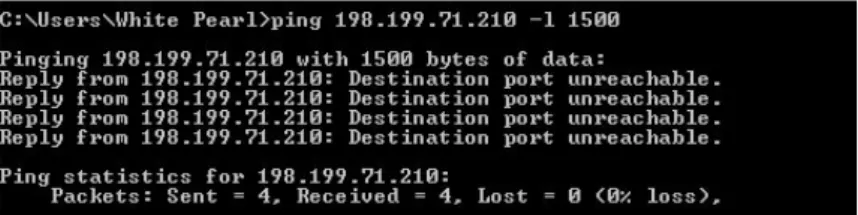

Pada pengujian ini VPS (Virtual Private Server) telah dikonfigurasi seperti konfigurasi jaringan Local. VPS diremote menggunakan putty. IP Address dari VPS yang digunakan adalah 198.199.71.210 dengan port 22 yaitu port SSH.

Setelah menjalankan tool iptables dan Snort pada VPS (Virtual Private Server), test dengan serangan Ping of Death dari laptop attacker, dengan mengetikkan perintah :

> ping 198.199.71.210 –l 1500

Gambar 4.3 Test Ping of Death dan hasilnya koneksi ditolak

4.1.3. Tampilan File Log

Hasil dari serangan yang dilakukan oleh attacker pada VPS akan dibelokkan (redirection) menjadi file mylog.txt, yang isi dari file log tersebut seperti ini:

Keterangan :

Kolom 1 = Waktu terjadinya serangan Kolom 2 = Action (paket di drop)

Kolom 3 = [1:111:0] (GID:SID:RevID) Generate ID, Snort ID, Revisions Rule ID Kolom 4 = Pesan yang ingin ditampilkan

Kolom 5 = Prioritas serangan Kolom 6 = Protokol yang digunakan Kolom 7 = Source IP (IP Addres Attacker) Kolom 8 = Destination IP (IP Address Server)

02/03-02:51:08.836243 [Drop] [**] [1:111:0] Ping of Deat Terdeteksi [**] [Priority: 1] {ICMP} 120.174.50.197 -> 198.199.71.210 02/03-02:51:08.836314 [Drop] [**] [1:111:0] Ping of Deat Terdeteksi [**] [Priority: 1] {ICMP} 198.199.71.210 -> 120.174.50.197 02/03-02:51:10.013045 [Drop] [**] [1:111:0] Ping of Deat Terdeteksi [**] [Priority: 1] {ICMP} 120.174.50.197 -> 198.199.71.210 02/03-02:51:10.013118 [Drop] [**] [1:111:0] Ping of Deat Terdeteksi [**] [Priority: 1] {ICMP} 198.199.71.210 -> 120.174.50.197 02/03-02:51:11.174011 [Drop] [**] [1:111:0] Ping of Deat Terdeteksi [**] [Priority: 1] {ICMP} 120.174.50.197 -> 198.199.71.210 02/03-02:51:11.174083 [Drop] [**] [1:111:0] Ping of Deat Terdeteksi [**] [Priority: 1] {ICMP} 198.199.71.210 -> 120.174.50.197 02/03-02:51:12.334577 [Drop] [**] [1:111:0] Ping of Deat Terdeteksi [**] [Priority: 1] {ICMP} 120.174.50.197 -> 198.199.71.210

4.2. Hasil Pengujian

Hasil pengujian menunjukkan bahwa setiap serangan yang datang dari luar menuju server ketika Intrusion Prevention System sedang berjalan maka Intrusion

Prevention System akan mendeteksi dan melakukan pencegahan terhadap

serangan Ping of Death tersebut kemudian memberikan notifikasi berupa alert (log) yang otomatis disimpan kedalam bentuk file text berekstensi .txt.

5. Kesimpulan dan Saran 5.1. Kesimpulan

Berdasarkan dengan analisa dan pengujian yang telah dilakukan, dengan adanya laporan skripsi yang berjudul “Auto Capture File Log Pada Intrusion Prevention System (IPS) Saat Terjadi Serangan Pada Jaringan Komputer” dapat diambil kesimpulan :

1. Serangan dapat terdeteksi dan dicegah tergantung pola serangan tersebut ada di dalam rule Intrusion Prevention System atau tidak. Pengelola Intrusion

Prevention System harus mengupdate rule terbaru di snort.conf untuk

menahan serangan.

2. Jenis serangan seperti Ping of Death pada rancangan yang dibuat dapat dicegah dengan menggabungkan tool Snort dan Iptables.

3. Snort dan Iptables yang dirancang belum bisa mencegah serangan Ping of

Death dari banyak IP Address dikarenakan penginputan IP Address attacker

ke dalam rule Snort masih manual.

4. Informasi yang didapat dari hasil serangan dapat langsung dicetak sebagai bukti dokumentasi bahwa telah terjadi serangan untuk penindakan lebih lanjut oleh administrator.

5.2. Saran

Pada penulisan skripsi ini tentu masih terdapat banyak kekurangan, yang mungkin dapat disempurnakan lagi pada pengembangan selanjutnya, terdapat saran yang dapat dipergunakan kedepannya, antara lain :

1. Snort sebagai salah satu tool sistem keamanan jaringan untuk mencegah serangan seperti Ping of Death hendaknya dapat dikembangkan tidak hanya memblock traffic data dari 1 IP Address saja, tetapi bisa lebih banyak lagi, seperti block DDoS (Distribute Denial of Service).

2. Intrusion Prevention System hendaknya dapat dikembangkan untuk mencegah serangan-serangan yang dapat membahayakan server lain, seperti Port

Scanners, Password Guessing, Backdoor, dan lain sebagainya.

3. Penambahan modul-modul lain yang mendukung kinerja Intrusion Prevention

System akan membantu efisiensi kerja sistem, seperti update otomatis rule-rule

DAFTAR PUSTAKA

Anggoro, Firman, dkk, 2010. Implementasi Laporan Deteksi Penyusupan pada Sistem Jaringan Komputer Melalui Email dan SMS. Politeknik Telkom Bandung.

Arief, Rudyanto. 2009. Penggunaan Sistem IDS (Intrution Detection System) untuk Pengamanan Jaringan dan Komputer. STMIK AMIKOM Yogyakarta

Diarta, Etana. 2013. Sistem Monitoring Deteksi Penyusup dalam Jaringan Komputer Menggunakan Snort pada Ubuntu 12.04 Berbasis SMS Gateway. STMIK AMIKOM Yogyakarta.

Gondohanindijo, Jutono. 2013, IPS (Intrusion Prevention System) untuk Mencegah Tindak Penyusupan/Intrusi. UNAKI

Hartono, Puji. 2005. Sistem Pencegahan Penyusupan pada Jaringan Berbasis Snort IDS dan IPTables Firewall. Institut Teknologi Bandung

Information Security Breaches Survey (ISBS), 2013.

http://www.pwc.co.uk/audit-assurance/publications/2013-information-security-breaches-survey.jhtml, diakses 2 Desember 2013

Kadir, Abdul, 2010. Mudah Mempelajari Database MySQL. Andi Publiser. Yogyakarta Stiawan, Deris, 2010. Intrusion Prevention System (IPS) dan Tantangan dalam