Metode Pengamanan Sistem Komputer

dan Jaringan Internet dengan IP Tables, Proxy

dan Portsentry

Kresno Aji NIM: 15.52.0726

1, Bambang Sugiantoro

2Magister Teknik Informatika STMIK AMIKOM Yogyakarta1

Jl. Ringroad Utara Condong Catur Depok Sleman Yogyakarta, 55283 Teknik Informatika UIN Sunan Kalijaga Yogyakarta2

Jl. Marsda Adisucipto Yogyakarta 55281

Email:

[email protected]

1,

[email protected]

2Ringkasan

Router merupakan gerbang utama dari komputer pengguna akhir menuju ke inter-net dan sebaliknya. Dengan adanya Router, pengguna bisa berselancar dengan mudah, mengirim surat elektronik menuju ke alamat target dan sebaliknya, berikut kegiatan lain yang terkait dengan dunia internet.

Namun di balik semua fungsi dan kemudahan tersebut, Router juga menjadi sasaran utama para peretas di satu sisi dan juga menjadi sarana bagi pengguna untuk melakukan hal-hal yang melebihi wewenang dan haknya.

Makalah ini akan membahas tentang pembuatan sistem keamanan komputer dan ja-ringan perkantoran yang bergerak di bidang shipping, export - import dan logistik. Ran-cangan sistem dengan membangun PC Router yang diinstal sistem operasi Linux beserta perangkat Firewall dan Proxy untuk pengamanan jaringan dan membatasi akses dari masing-masing pengguna sesuai dengan ketetapan yang dibuat oleh pihak manajemen.

1

Pendahuluan

Perkembangan dunia usaha yang semakin kompleks menuntut penggunaan sistem kom-putasi yang bisa mengampu semua kebutuh-an tersebut. Selain itu, kebutuhan akan jaringan internet yang cepat untuk mendu-kung operasional bisnis perkantoran juga sa-ngat tinggi, mengisa-ngat beban kerja dari kan-tor yang bergerak di bidang shipping dima-na internet merupakan kebutuhan utama ba-gi kantor dalam menjalankan bisnisnya.

Kantor shipping membutuhkan dukungan internet untuk pengurusan dokumen pabean, dimana digunakan sistem informasi Bea Cu-kai yang harus diakses melalui internet Ke-dua, pihak kantor harus senantiasa mengak-ses situs vendor di luar negeri untuk pembe-ritahuan muatan berikut dokumen yang

me-nyertainya. Ketiga, pihak kantor melakukan pemasaran menggunakan telemarketing, di-mana pengiriman penawaran dan salinan do-kumen dilakukan melalui email.

Dengan demikian, hampir seluruh kegiatan kantor menggunakan media internet sebagai wahana komunikasi dan operasional perkan-toran. Gangguan internet lebih dari sepuluh menit bisa mengganggu operasional kantor. Namun hambatan tidak hanya datang dari masalah putusnya jaringan internet, masalah utama yang dihadapi adalah virus jaringan, e-mail spamming, sampai dengan pengguna-an komputer kpengguna-antor untuk kegiatpengguna-an di luar pekerjaan.

/ Firewall menggunakan IPTables dan Proxy menggunakan Squid.

2

Kajian Pustaka

2.0.1 Linux

LinuxR

adalah sistem operasi yang pertama kali dibuat oleh Linus Torvalds melalui pro-yek pertamanya yang dinamakan Linux ker-nel di Helsinki - Finlandia pada tahun 1991. Sistem operasi ini pertama kali berjalan pada personal computer dengan processor 80386. [3]

Gambar 1: Logo Linux

Sistem operasi ini pertama kali didedi-kasikan kepada teman-teman mahasiswanya di seluruh dunia yang berkeinginan untuk menggunakan UnixR

‘ namun terkendala pa-da harganya yang sangat mahal untuk kan-tong ukuran mahasiswa. LinuxR

bisa digu-nakan secara gratis, bahkan dilakukan per-ubahan dan pengembangan lebih lanjut de-ngan tetap menyertakan kode asalnya (source code).

Dengan bantuan perlindungan hukum dari GNU GPL, Linux sekarang telah berkembang pesat dan beranak-pinak dalam berbagai dis-tribusi Linux (Linux distro). Mulai dari De-bian, Slackware, RedHat dan SuSE sampai dengan Mikrotik dan Android yang dipakai pada smartphone sekarang.

2.0.2 Postfix

PostfixR

merupakan layanan Mail Transfer Agent (MTA) atau pengiriman email berbasis opensource sebagai alternatif selain sendma-il. Postfix dibuat oleh Wietse Venema dan

Thomas J. Watson Research di IBM dan di-luncurkan pada bulan Desember 1998. [4]

Gambar 2: Logo Postfix

Pada perkembangan berikutnya, banyak komunitas opensource yang ikut berkecim-pung dalam perbaikan dan penambahan fasilitas-fasilitas baru hingga saat ini.

2.0.3 Squid

SquidR

merupakan layanan Proxy Server dari sistem operasi Unix dan variannya ter-masuk Linux, yang berfungsi untuk mendu-kung kecepatan (caching proxy) akses web, ftp dan layanan internet lainnya. Selain itu, Squid juga mendukung layanan Secure Web

(https) [5]

Gambar 3: Logo Squid Proxy

Cara kerja dari Proxy Server yang utama adalah menyimpan halaman-halaman web yang sering diakses oleh pengguna lokal, se-hingga seolah-olah situs web tersebut bisa di-akses dengan lebih cepat oleh para pengguna komputer yang terhubung ke Server yang di-pasang layanan proxy tersebut.

sampai saat ini, Server Proxy masih tetap di-gunakan pada Server-Server utama (gateway / backbone) untuk mengatur dan membatasi akses internet pada situs-situs tertentu atau pun untuk membatasi hak-hak pengguna da-lam menggunakan jaringan internet.

• Kelebihan teknologi Proxy:

1. Memberikan tingkat keamanan yang lebih baik dibandingkan paket penyaringan,

2. Dapat manangani permasalahan secara penuh pada lapis aplikasi. [7]

• Kekurangan teknologi Proxy:

1. baru dapat mengantisipasi sebagi-an kondisi informasi ysebagi-ang salah dari suatu komunikasi,

2. Penggunaan pada tingkat aplika-si tentu dapat mengganggu kinerja aplikasi tersebut,

3. Mengabaikan kandungan informasi pada lapis yang lebih rendah.

2.0.4 Portsentry

Portsentry dibuat oleh Psionic Technologi-es pada tahun 2003 menggunakan bahasa C. Fungsi utama dari Portsentry adalah untuk menutup / memblokir port-port TCP / UDP yang tidak diperlukan oleh sistem namun bi-sa menjadi pintu belakang sistem bagi para peretas yang dalam melakukan aksinya.

Cara kerjanya sederhana, Portsentry akan menutup port-port TCP / UDP sesuai de-ngan ketentuan yang sudah ditetapkan di da-lam file konfigurasi. Selanjutnya, Portsen-try akan melakukan pemblokiran akses bagi pengguna yang dicurigai sebagai peretas keti-ka mencoba mengakses port-port yang sudah ditutup tersebut. Alamat IP dari para peng-guna yang diblokir tersebut berada pada file /etc/hosts.deny.

Saat ini Portsentry diakuisisi oleh Cisco dan menjadi bagian dari Trisentry, yang me-rupakan perangkat pendeteksian, meliputi:

portsentry, hostsentry, dan logsentry. Namun versi gratisnya masih bisa diunduh di Source-Forge.net [6]

2.0.5 Firewall

Firewall merupakan sistem pengamanan yang dilakukan dengan cara melakukan pe-nyaringan (filtering) paket data yang masuk dan keluar jaringan. Hanya paket yang sesuai dengan ketentuan yang telah ditetapkan bisa melewati firewall untuk menjangkau jaringan tertentu. Firewall bisa berupa perangkat lu-nak atau perangkat keras yang ditanamkan perangkat lunak (software) di dalamnya un-tuk melakukan penyaringan paket data. [7]

Firewall memiliki segmentasi, antara lain sebagai berikut:

• Public Zone, merupakan wilayah umum ayng terhubung dengan jaringan internet, [7]

• DeMilitary Zone (DMZ), merupakan security boundary area atau batas wila-yah aman yang terletak di antara jaring-an internal (private LAN) djaring-an jaringjaring-an publik (Internet).

• Server Farm Zone, merupakan wila-yah dimana terpasang sub server yang dibutuhkan oleh pihak-pihak internal. Misalnya Server Billing System yang dipasang pada Departemen Keuangan, yang berfungsi untuk menjalankan sis-tem keuangan secara internal.

• Internal Zone (Private Zone), meru-pakan wilayah internal di balik firewall, dimana pengguna / user lokal berada.

3

Metode Penelitian

3.1

Subyek Penelitian

adanya sistem keaman pada jaringan internet dan intranet ini bisa mengurasi resiko penye-rangan, baik terhadap server maupun user. Selain itu bisa membatasi akses pengguna se-suai dengan wewenang yang ditetapkan.

3.2

Metode Pengumpulan Data

Metode pengumpulan data yang dilakukan bertujuan agar hasil dari penelitian dan ana-lisa lebih terarah serta penelitian yang dila-kukan menjadi lebih akurat. Kelengkapan data yang diperoleh dapat memberikan kon-tribusi dalam proses penyusunan jurnal da-lam waktu yang lebih singkat. Adapun bebe-rapa metode yang dilakukan dalam pengum-pulan data terdiri dari:

1. Studi Pustaka

Metode pengumpulan data dengan ca-ra membaca referensi di internet, jurnal maupun sumber data lain yang dimak-sudkan untuk mendapatkan konsep teo-ri yang mengena terhadap masalah yang akan diteliti serta mencari informasi ter-kait pembahasan masalah terter-kait pada forum opensource di internet.

2. Observasi Lapangan

Pengumpulan data melalui pengamatan secara langsung pada objek yang diteliti untuk memperoleh informasi yang tepat dan sistematis. Meliputi instalasi, set-ting konfigurasi, tool yang dipakai dan pengujian jaringan LAN dan internet.

4

Model Perancangan

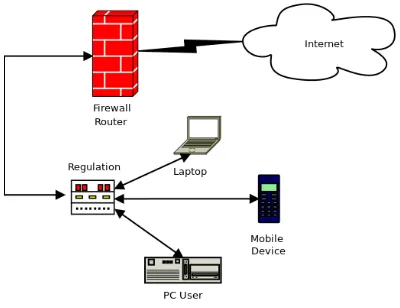

Berdasarkan pembahasan dengan narasum-ber pada subyek terkait, bisa ditarik be-nang merah sesuai dengan rancangan jaring-an yjaring-ang ditampilkjaring-an pada figur 4 di bawah ini:

Adapun penjelasannya adalah sebagai ber-ikut:

1. Dipasang Firewall / Proxy Server pada jalur yang menghubungkan public zone (internet) dengan private zone (jaringan internal),

Gambar 4: Skema Jaringan dengan Firewall dan Regulasi

2. Firewal; / Proxy Server dipasangi dua alamat IP, masing-masing Public IP yang mengarah kepada public zone dan Private IP yang mengarah kepada Priva-te Zone / jalur inPriva-ternal,

3. Untuk mengantisipasi penyusupan da-ri pihak eksternal, maka perlu dipasang portsentry yang berfungsi untuk menu-tup port-port yang tidak digunakan dan memblokir external user yang berusaha melakukan penyusupan,

4. Memblokir port-port yang memungkink-an penyebarmemungkink-an virus jaringmemungkink-an dmemungkink-an worm, 5. untuk mengatur dan membatasi user access sesuai dengan aturan yang dite-tapkan pihak manajemen, pada Server akan dipasang Squid dan IP Tables, 6. Penggunaan Proxy selain untuk

memba-tasi akses internal user, juga berfung-si untuk menampung cache dari berfung- situs-situs yang sering diakses. Namun ti-dak menyimpan ataupun membatasi pe-nyimpanan cache-cache dari situs-situs yang sering update ataupun situs yang terkait dengan operasional perusahaan (bypass). Misalnya, situs pabean dan si-tus perusahaan induk di Taiwan.

7. Akses internet dan jaringan secara pe-nuh diberikan kepada komisaris dan CEO perusahaan serta IT Department. 8. Direktur, Marketing Manager dan

Fi-nance Department Manager diberi akses internet secara penuh.

mengirim email.

10. 3 PC di bawah IT Department diberi ak-ses penuh ke jaringan internet bagi mere-ka yang membutuhmere-kannya termere-kait untuk penelusuran logistik dan akses ke pabean dan perusahaan induk di Taiwan.

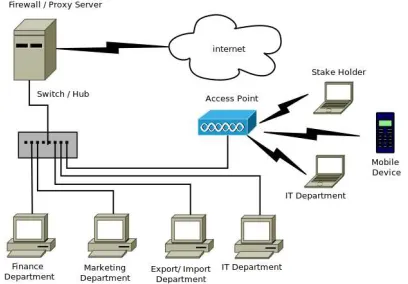

Untuk lengkapnya bisa dilihat pada arsi-tektur jaringan pada figur 5 berikut ini:

Gambar 5: Skema arsitektur jaringan yang akan dipasang

4.1

Rancangan Hardware

Server yang akan digunakan sebagai PC Ro-uter, sekaligus Firewall / Proxy Server me-miliki spesifikasi minimal sebagai berikut:

- Processor : Processor Dual Core dan atau yang setara - RAM : 4 GB - Slot Ethernet : 2 buah - Harddisk : 1 TB

Sedangkan port-port yang akan diblokir adalah sebagai berikut:

No. Alamat Port

Jenis Port

Keterangan

1. 130-140 TCP Drop Blaster Worm

2. 130-140 UDP Drop Messe-nger Worm 3. 445 TCP Blaster Worm 4. 445 UDP Blaster Worm 5. 6800 - 6900 TCP Worm

6. 6800 - 6900 UDP Worm

5

Hasil dan Pembahasan

Sesuai dengan kesepakatan, maka PC Server diinstall dengan Linux Fedora release 16, de-ngan konfigurasi sebagai berikut:

1. eth1

Alamat IP Publik : 122.129.x.x Subnet Mask : 255.255.255.248 Gateway : 122.129.x.x

-192.168.11.254 DNS1 : 192.168.11.254 DNS2 : 122.129.x.x DNS3 : 122.129.x.x

2. eth2

Alamat IP privat : 192.168.3.2 Netmask : 255.255.255.0 Gateway : 192.168.11.254

5.1

IPtables

Berikutnya, membuat setting konfigurasi un-tuk mengijinkan akses ke internet dan mem-blokir port-port yang ditengarai rawan ma-lware dan menjalankan transparent proxy se-perti berikut ini:

#!/bin/sh

server=’192.168.11.254/32’ mail=’192.168.11.253/32’ printer=’192.168.11.212/32’

# /etc/sysconfig/user-nat

echo 1 > /proc/sys/net/ipv4/ip_forward echo 1 > /proc/sys/net/ipv4/icmp_ratelimit

modprobe ip_conntrack modprobe ip_conntrack_irc modprobe ip_nat_irc modprobe ip_nat_amanda modprobe ip_nat_ftp

modprobe ip_nat_snmp_basic modprobe ip_nat_tftp

modprobe iptable_nat

iptables -F iptables -X iptables -X -t nat iptables -F -t nat

192.168.11.0/24 -d 0/0 -j MASQUERA-DE

# Internet Drop! #

iptables -A FORWARD -s 192.168.11.1/32 -p tcp –dport 80 -j DROP

iptables -A FORWARD -s 192.168.11.251/32 -p tcp –dport 80 -j DROP

#iptables -A FORWARD -s 192.168.11.252/32 -p tcp –dport 80 -j DROP

# Skype Drop!! #

iptables -A FORWARD -s 192.168.11.230/32 -p udp -i eth0 -d 66.235.180.9 -j DROP

iptables -A FORWARD -s 192.168.11.230/32 -p udp -i eth0 -d 66.235.181.9 -j DROP

iptables -A FORWARD -s 192.168.11.230/32 -p udp -i eth0 -d 80.160.91.12 -j DROP

iptables -A FORWARD -s 192.168.11.230/32 -p udp -i eth0 -d 80.161.91.25 -j DROP

iptables -A FORWARD -s 192.168.11.230/32 -p udp -i eth0 -d 212.72.49.141 -j DROP

iptables -A FORWARD -s 192.168.11.230/32 -p udp -i eth0 -d 212.72.49.142 -j DROP

iptables -A FORWARD -p udp -i eth0 -d 66.235.180.9 -m mac –mac-source 00:0E:A6:77:D3:B4 -j DROP

iptables -A FORWARD -p udp -i eth0 -d 66.235.181.9 -m mac –mac-source 00:0E:A6:77:D3:B4 -j DROP

iptables -A FORWARD -p udp -i eth0 -d 80.160.91.12 -m mac –mac-source 00:0E:A6:77:D3:B4 -j DROP

iptables -A FORWARD -p udp -i eth0 -d 80.161.91.25 -m mac –mac-source 00:0E:A6:77:D3:B4 -j DROP

iptables A FORWARD p udp i eth0 -d 212.72.49.141 -m mac –mac-source 00:0E:A6:77:D3:B4 -j DROP

iptables A FORWARD p udp i eth0 -d 212.72.49.142 -m mac –mac-source 00:0E:A6:77:D3:B4 -j DROP

iptables A FORWARD p udp i eth0 -d 212.72.49.143 -m mac –mac-source 00:0E:A6:77:D3:B4 -j DROP

iptables A FORWARD p udp i eth0 -d 195.215.8.141 -m mac –mac-source 00:0E:A6:77:D3:B4 -j DROP

iptables A FORWARD p udp i eth0

-d 195.215.8.145 -m mac –mac-source 00:0E:A6:77:D3:B4 -j DROP

iptables -A FORWARD -p udp -i eth0 -d 64.246.49.61 -m mac –mac-source 00:0E:A6:77:D3:B4 -j DROP

iptables -A FORWARD -p udp -i eth0 -d 64.246.49.60 -m mac –mac-source 00:0E:A6:77:D3:B4 -j DROP

iptables -A FORWARD -p udp -i eth0 -d 64.246.48.23 -m mac –mac-source 00:0E:A6:77:D3:B4 -j DROP

# Transparent Proxy #

iptables -t nat -A PREROUTING -p tcp -d localhost –dport 80 -j ACCEPT

iptables -t nat -A PREROUTING -p tcp –dport 80 -j REDIRECT –to-port 8080

# Firewall for Mail Server #

iptables -A INPUT -p udp -m udp –dport 631 -j ACCEPT

iptables -A INPUT -m state –state NEW -m tcp -p tcp –dport 110 -j ACCEPT

iptables -A INPUT -m state –state NEW -m tcp -p tcp –dport 143 -j ACCEPT

iptables -A INPUT -m state –state NEW -m tcp -p tcp –dport 443 -j ACCEPT

iptables -A INPUT -m state –state NEW -m tcp -p tcp –dport 2112 -j ACCEPT

iptables -A INPUT -m state –state NEW -m tcp -p tcp –dport 25 -j ACCEPT

iptables -A INPUT -m state –state NEW -m tcp -p tcp –dport 80 -j ACCEPT

# Virus Drop !!

iptables -A INPUT -s 0/0 -p udp –destination-port 130:140 -j DROP

iptables -A OUTPUT -s 0/0 -p udp –destination-port 130:140 -j DROP

iptables -A FORWARD -s 0/0 -p udp – destination-port 130:140 -j DROP

iptables -A INPUT -s 0/0 -p udp –destination-port 445 -j DROP

iptables -A OUTPUT -s 0/0 -p udp –destination-port 445 -j DROP

iptables -A FORWARD -s 0/0 -p udp – destination-port 445 -j DROP

iptables -A OUTPUT -s 0/0 -p udp –destination-port 6800:6900 -j DROP

iptables -A FORWARD -s 0/0 -p udp – destination-port 6800:6900 -j DROP

5.2

Portsentry

Setelah instalasi portsentry berhasil, untuk menjalankan secara otomatis bisa disisipkan di dalam file /etc/rc.local, sebagai berikut:

/usr/local/psionic/portsentry/portsentry -atcp /usr/local/psionic/portsentry/portsentry -audp /usr/local/psionic/portsentry/portsentry -stcp /usr/local/psionic/portsentry/portsentry -sudp

Sedangkan file konfigurasi portsentry.conf

berada pada /usr/local/psionic/portsentry/. Yang perlu kita lakukan adalah melakukan editing pada file tersebut pada bagian beri-kut ini:

# Use these for just bare-bones

#TCP_PORTS="1,11,15,110,111,... " #UDP_PORTS="1,7,9,69,161,...."

Lakukan penambahan alamat port yang ki-ta inginkan pada dafki-tar tersebut di aki-tas.

5.3

Postfix

Program aplikasi Postfix sudah terpasang pa-da saat instalasi Linux pertama kali, yang perlu dilakukan adalah melakukan setting fi-le/etc/postfix/main.cf dan melakukan peru-bahan pada baris berikut ini:

...

queue_minfree = 1024000000 mailbox_size_limit = 2048000000 message_size_limit = 1024000000 smtp_data_done_timeout = 6000s smtp_data_init_timeout = 1200s smtp_data_xfer_timeout = 1800s ipc_idle = 1000s

ipc_timeout = 36000s ipc_ttl = 10000s

lmtp_lhlo_timeout = 3000s lmtp_mail_timeout = 3000s lmtp_quit_timeout = 3000s lmtp_rcpt_timeout = 3000s lmtp_rset_timeout = 200s

qmqpd_timeout = 3000s smtp_connect_timeout = 300s smtp_helo_timeout = 3000s smtp_quit_timeout = 3000s smtp_rset_timeout = 20s

perubahan angka pada mail-box_size_limit = 2048000000 dan mes-sage_size_limit = 1024000000 dimaksudkan untuk penambahan kapasitas attachment yang bisa disertakan. Dalam konfigurasi ini dilakukan penambahan kapasitas penyertaan file pada email yang akan dikirim mencapai 10 MB.

Untuk menjalankan dan mengaktifkannya secara permanen, bisa dengan mengetikkan sintaks perintah berikut ini:

$ sudo systemctl enable postfix $ sudo /etc/init.d/postfix start

5.4

Proxy / Squid

langkah terakhir adalah setting Proxy mela-lui file /etc/squid.conf, dengan konfigurasi se-bagai berikut:

http_port 8080 transparent icp_port 3130

udp_incoming_address 0.0.0.0

udp_outgoing_address 255.255.255.255 hierarchy_stoplist cgi-bin ?

acl QUERY urlpath_regex cgi-bin ? no_cache deny QUERY

cache_mem 64 MB cache_swap_low 90 cache_swap_high 95

maximum_object_size 10240 KB minimum_object_size 0 KB

maximum_object_size_in_memory 8 KB ipcache_size 1024

ipcache_low 90 ipcache_high 95 fqdncache_size 1024

cache_replacement_policy lru memory_replacement_policy lru

cache_dir ufs /squid/cache 30270 256 512 cache_access_log /var/log/squid/access.log cache_log /var/log/squid/cache.log

pid_filename /var/run/squid.pid

auth_param basic children 10

auth_param basic realm Squid proxy-caching web server

auth_param basic credentialsttl 2 hours auth_param basic casesensitive off

refresh_pattern ˆftp: 1440 20% 10080 refresh_pattern bola 0 20% 1440

refresh_pattern kompas 110 20% 1440 ignore-reload

refresh_pattern detik 400 20% 4320 ignore-reload

refresh_pattern bbc 400 20% 4320 ignore-reload refresh_pattern kompas 400 20% 4320 ignore-reload

refresh_pattern suara 400 20% 4320 ignore-reload

refresh_pattern news 400 20% 4320 ignore-reload

refresh_pattern tempo 400 20% 4320 ignore-reload

refresh_pattern jpg 259200 60% 259200 ignore-reload

refresh_pattern gif 259200 60% 259200 ignore-reload

refresh_pattern mail 10 20% 4320 refresh_pattern quios 1110 20% 4320

refresh_pattern download 259200 60% 259200 refresh_pattern flash 259200 60% 2592000 refresh_pattern facebook 259200 60% 2592000 refresh_pattern youtube 259200 60% 259200 refresh_pattern . 272800 60% 1728000 ...

...

acl all src 0.0.0.0/0.0.0.0

acl manager proto cache_object

acl localhost src 127.0.0.1/255.255.255.255 acl to_localhost dst 127.0.0.0/8

acl SSL_ports port 443 553 acl Safe_ports port 80 #http acl Safe_ports port 81 #http

acl Safe_ports port 21 #ftp

acl Safe_ports port 443 563 #https, snews ...

acl office src 192.168.11.0/24 acl it1 src 192.168.11.208/32 acl it2 src 192.168.11.209/32 acl direktur src 192.168.11.200/32 acl marketing src 192.168.11.224/32 acl ops src 192.168.11.250/32

acl cadangan1 src 192.168.11.251/32 acl mail src 192.168.11.252/32 acl printer src 192.168.11.212/32 acl oracle1 src 192.168.11.216/32 acl oracle2 src 192.168.11.232/32 acl oracle3 src 192.168.11.236/32 acl blokir url_regex "/etc/squid/blokir" acl kecuali url_regex "/etc/squid/kecuali" http_access allow manager localhost http_access allow it1

http_access allow it2 http_access deny kecuali all http_access allow oracle1 http_access allow oracle2 http_access allow oracle3 ...

http_access deny all

http_reply_access allow all miss_access allow all ...

6

Kesimpulan

1. Router / Firewall Server ini bekerja de-ngan dilengkapi aplikasi IP Tables, Por-tsentry dan Squid sebagai Proxy Server,

2. Selama tiga tahun server berjalan tidak ada permasalahan yang berarti, bahkan penyebaran virus jaringan dan spam ser-ta malware bisa ditekan secara maksi-mal.

3. Penempatan Proxy Server dalam satu PC dengan Router / Firewall secara tek-nis sebenarnya kurang aman, sebaiknya posisinya ada di lapis kedua (second la-yer), dipasang pada PC terpisah dan menggunakan IP privat,

atas berjalan dalam satu PC.

7

Rekomendasi

Jika masalah keamanan menjadi isu utama, maka sebaiknya Router / Firewall Server di-pasang secara terpisah dengan Proxy Server. Penulis menyadari bahwa jurnal ini jauh dari sempurna, untuk itu penulis mengha-rapkan ada yang berkeinginan untuk me-nyempurnakan dan mengembangkan jurnal ini sesuai dengan perkembangan teknologi yang ada dan juga bisa mengantisipasi an-caman malware yang semakin berkembang pesat.

Pustaka

[1] Rumalutur, Sonny., Analisis Keamanan Jaringan Wireless LAN (WLAN) Pada PT. PLN (Persero) Wilayah P2B Area Sorong, Jurnal Teknologi dan Rekayasa, Volume 19 No. 3, Desember 2014.

[2] Mustofa, Muh Masruri., Aribowo, Eko,Penerapan Sistem Keamanan Ho-neypod dan IDS pada Jaringan Nir kabel, Universitas Ahmad Dahlan.

[3] www.linuxfondation.org

[4] www.postfix.org

[5] www.squid-cache.org

[6] Symantec Corporation