Penerapan routing berbasis interest pada protokol epidemic di jaringan oportunistik dengan pergerakan manusia

Teks penuh

(2) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. IMPLEMENTATION OF INTEREST-BASED ROUTING IN EPIDEMIC PROTOCOL IN OPPORTUNISTIC NETWORK WITH HUMAN MOVEMENTS A THESIS Presented as Partial Fulfillment of Requirements to Obtain Sarjana Komputer Degree in Informatics Engineering Department. By: Junandus Sijabat 145314094. INFORMATICS ENGINEERING STUDY PROGRAM INFORMATICS ENGINEERING DEPARTMENT FACULTY SCIENCE AND TECHNOLOGY SANATA DHARMA UNIVERSITY YOGYAKARTA 2018. i.

(3) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. HALAMAN PERSETUJUAN. PENERAPAN ROUTING BERBASIS INTEREST PADA PROTOKOL EPIDEMIC DI JARINGAN OPORTUNISTIK DENGAN PERGERAKAN MANUSIA. Oleh: Junandus Sijabat (145314094). Telah disetujui oleh:. Dosen Pembimbing,. Bambang Soelistijanto, Ph.D.. Tanggal, 26 Juni 2018. ii.

(4) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. HALAMAN PENGESAHAN SKRIPSI PENERAPAN ROUTING BERBASIS INTEREST PADA PROTOKOL EPIDEMIC DI JARINGAN OPORTUNISTIK DENGAN PERGERAKAN MANUSIA. Dipersiapkan dan ditulis oleh:. Junandus Sijabat 145314094. Telah dipertahankan di depan panitia penguji Pada tanggal 06 Juli 2018 dan dinyatakan memenuhi syarat Susunan Panitia Penguji Nama Lengkap. Tanda Tangan. Ketua. : Henricus Agung Hernawan, S.T., M.Kom.. ……………...... Sekretaris. : Puspaningtyas Sanjoyo Adi, S.T., M.T.. ……………….. Anggota. : Bambang Soelistijanto, Ph.D.. ……………….. Yogyakarta, ….. Juli 2018 Fakultas Sains dan Teknologi Universitas Sanata Dharma Dekan,. Sudi Mungkasi, S.Si., M.Math.Sc., Ph.D.. iii.

(5) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. MOTTO. “Bekerjalah seperti Tuyul tidak kelihatan tetapi menghasilkan, dan Hiduplah seperti Hari Esok akan Mati”. “Creatio ex Nihilo”.. ~Junandus Sijabat. iv.

(6) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. PERNYATAAN LEMBAR KEASLIAN KARYA. Saya menyatakan dengan sesungguhnya bahwa di dalam skripsi yang saya tulis ini tidak memuat karya atau bagian karya orang lain, kecuali yang telah disebutkan dalam kutipan daftar pustaka, sebagaimana layaknya karya ilmiah.. Yogyakarta, 21 Juni 2018. Junandus Sijabat. v.

(7) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. LEMBAR PERSETUJUAN PUBLIKASI KARYA ILMIAH UNTUK KEPENTINGAN AKADEMIS. Yang bertanda tangan dibawah ini, saya mahasiswa Universitas Sanata Dharma:. Nama : Junandus Sijabat NIM. : 145314094. Demi pengembangan ilmu pengetahuan, saya memberikan kepada Perpustakaan Universitas Sanata Dharma karya ilmiah yang berjudul:. PENERAPAN ROUTING BERBASIS INTEREST PADA PROTOKOL EPIDEMIC DI JARINGAN OPORTUNISTIK DENGAN PERGERAKAN MANUSIA. Beserta perangkat yang diperlukan (bila ada). Dengan demikian saya memberikan kepada Perpustakaan Universitas Sanata Dharma hak untuk menyimpan, mengalihkan dalam bentuk media lain, mengolahnya dalam bentuk pangkalan data, mendistribusikannya secara terbatas, dan mempublikasikannya di Internet atau media lain untuk kepentingan akademis tanpa meminta izin dari saya maupun memberikan royalti kepada saya, selama tetap mencantumkan nama saya sebagai penulis.. Demikian pernyataan ini saya buat dengan sebenarnya.. Yogyakarta, 21 Juni 2018 Penulis,. Junandus Sijabat vi.

(8) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. ABSTRAK Routing protokol Epidemic merupakan salah satu routing protokol di jaringan oportunistik, yang mekanisme pengiriman pesannya seperti banjir (flooding) yang memenuhi jaringan dengan salinan-salinan pesan. Nilai ketertarikan (interest) merupakan sebuah nilai yang menandakan kesukaan terhadap sesuatu hal, seperti hobi, atau artis penyanyi wanita. Pada kehidupan nyata, setiap orang memiliki ketertarikan (interest) atas sesuatu hal. Dengan mengadopsi nilai ketertarikan tersebut kedalam routing protokol Epidemic, maka terdapat beberapa variasi dalam routing protokol Epidemic. Routing protokol Epidemic WithoutInterest (buta) yaitu routing prokol yang tanpa memperhatikan nilai ketertarikan (interest) node yang ditemui. Routing protokol Epidemic WithInterest (kesaaman ketertarikan) yaitu routing protokol yang mekanisme pengiriman pesannya memperhatikan nilai ketertarikan (interest) node yang ditemui harus sama. Routing protokol Epidemic WithInterestCommunity, yaitu routing protokol yang memperhatikan nilai ketertarikan (interest) dan daftar tetangga pada komunitasnya dalam mekanisme pengiraman pesannya. Dalam penelitian ini, matrik unjuk kerja yang digunakan adalah Total Relayed, Average Convergence Time dan Total Delivered Interest. Routing Protokol Epidemic WithoutInterest menunjukkan unjuk kerja yang baik dalam update informasi dan kesuksesan pengiriman pesan, namun mempunyai beban jaringan yang tinggi. Sedangkan routing protokol Epidemic WithInterest mempunyai beban jaringan yang rendah, namun pada update informasi dan kesuksesan pengriman pesan rendah. Pada routing protokol Epidemic WithInterestCommunity dengan memainkan nilai familiarthresholdnya dapat mengimbangi unjuk kerja dari kedua variasi routing protokol berbasis interest lainnya.. vii.

(9) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. ABSTRACT An Epidemic Routing Protocol is one of the Routing Protocol in opportunistic network that the mechanism of the sending a message like flooding which fulfill a network with coppies of messsage. The value of interest is a value that indicates the favorite of the things such as, hobbies, actress and singer. In real life, everyone has his/her own interest in something. By adopting the value of interest into Epidemic Routing Protocol, there are some variations in Epidemic Routing Protocol. The first is Epidemic Routing Protocol WithoutInterest, it is without regard to the interest’s value of node which is found. The second is Epidemic Routing Protocol WithInterest, that the mechanism of the sending a message has a regard to the interest’s value of. the. same. node.. The. third. is. Epidemic. Routing. Protocol. WithInterestCommunity, it has a regard to the interest’s value and list of its community in sending’s mechanism. In this research, the matrix’s performance which is used are Total Relayed, Average Convergence Time, and Total Delivered Interest. Epidemic Routing Protocol WithoutInterest shows the good performance in information updating and successes the sending of message but has a high network loading. Meanwhile, Epidemic Routing Protocol WithInterest has a low network loading and also in information updating and successes of the sending a message. In Epidemic Routing Protocol WithInterestCommunity, by using its familiarthreshold’s value can balance the performance of the two variations of Routing Protocol based on other interests.. viii.

(10) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. KATA PENGANTAR Puji dan syukur penulis haturkan kepada Tuhan yang Maha Esa atas berkat, rahmat dan karunia-Nya, penulis dapat menyelesaikan tugas akhir ini yang berjudul “PENERAPAN ROUTING BERBASIS INTEREST PADA PROTOKOL EPIDEMIC DI JARINGAN OPORTUNISTIK DENGAN PERGERAKAN MANUSIA”. Selain itu penulis juga mengucapkan terimakasih atas dukungan, motivasi, dan doa dari berbagai pihak yang membuat selesainya tugas akhir ini dengan baik. Pada kesempatan ini pula penulis juga secara khusus mengucapkan terimakasih kepada: 1. Allah, Bapa, Putra dan Roh Kudus, atas rahmatnya yang senantiasa diberikan kepada penulis. 2. Kedua Orang Tua penulis, Bapak Antonius Sijabat dan Ibu Rumani Nainggolan yang senantiasa mendukung, memotivasi serta doa dan dana selama menjalani perkuliahan di DI Yogyakarta. 3. Kedua Saudari penulis, Kakak Eva Yuliana Sijabat dan Adik Septiana Sijabat yang senantiasa rewel memotivasi penulis. 4. Bapak Bambang Soelistijanto, Ph.D. yang dengan sabar membimbing penulis dalam menyelesaikan tugas akhir ini. 5. Bapak Henricus Agung Hernawan, S.T., M.Kom. selaku Dosen Pembimbing Akademik yang senantiasa sabar membimbing penulis dari semester 1 sampai semester 8. 6. Keluarga “Ex-Fly Host”, group yang beranggotakan Rafelino Claudius Kelen, Asto Nugroho, Krisna Ardian, dan Yohanes Muhartoyo yang senantiasa mendengarkan curhat penulis.. ix.

(11) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 7. Keluarga “Kost Semut”, keluarga satu atap selama perkuliahan 4 tahun, Imam Dwi Cahya, Leo Krisnoto, Aldo Manase Sitinjak. 8. Keluarga Jarkom 2014, yang senantiasa melewati hari demi hari di Lab TA bersama-sama. 9. Teman-teman Program Studi Teknik Informatika angkatan 2014, yang senantiasa memberikan semangat, motivasi satu sama lain untuk selalu semangat dalam menyelesaikan masa studi selama 4 tahun perkuliahan yang memberikan pengalaman yang tak akan terlupakan. Penulis berharap penelitian ini dapat berguna dan membantu dalam dunia akademi. Penulis juga menyadari bahwa dalam membuat tugas akhir ini, tidak sepenuhnya sempurna oleh sebab itu penulis mengharapkan kritik dan saran agar penelitian ini dapat berkembang dan menjadi penelitian yang lebih baik lagi dihari mendatang.. Yogyakarta, 21 Juni 2018 Penulis,. Junandus Sijabat. x.

(12) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. DAFTAR ISI. HALAMAN PERSETUJUAN ................................................................................ ii HALAMAN PENGESAHAN ................................................................................ iii MOTTO ................................................................................................................. iv PERNYATAAN LEMBAR KEASLIAN KARYA ................................................ v LEMBAR. PERSETUJUAN. PUBLIKASI. KARYA. ILMIAH. UNTUK. KEPENTINGAN AKADEMIS ............................................................................. vi ABSTRAK ............................................................................................................ vii ABSTRACT ......................................................................................................... viii KATA PENGANTAR ........................................................................................... ix DAFTAR ISI .......................................................................................................... xi DAFTAR TABEL ................................................................................................ xiv DAFTAR GAMBAR ............................................................................................ xv DAFTAR RUMUS .............................................................................................. xvi BAB I PENDAHULUAN ....................................................................................... 1 1.1.. Latar Belakang ......................................................................................... 1. 1.2.. Rumusan Masalah .................................................................................... 3. 1.3.. Tujuan Penelitian ...................................................................................... 3. 1.4.. Manfaat Penelitian .................................................................................... 3. 1.5.. Batasan Masalah ....................................................................................... 3. 1.6.. Metodelogi Penelitian ............................................................................... 4. 1.7.. Sistematika Penulisan ............................................................................... 5. BAB II LANDASAN TEORI ................................................................................. 6 2.1.. Jaringan Oportunistik ............................................................................... 6. 2.2.. Teori The Social-aware Content-based Routing Protocol (SCORP) ....... 8. 2.2.1.. Encounter Frequency Transitivity ................................................... 10. 2.3.. Routing Protocol Epidemic .................................................................... 11. 2.4.. Mekanisme pengiriman pesan berbasis nilai ketertarikan (Interest) ...... 12. xi.

(13) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 2.5.. The One Simulator (Opportunistic Network Environment) ................... 15. BAB III METODE PENELITIAN........................................................................ 16 3.1.. Data Parameter Simulasi ........................................................................ 16. 3.2.. Alat Penelitian ........................................................................................ 17. 3.3.. Skenario Simulasi ................................................................................... 17. 3.3.1.. Haggle 3 - Infocom 05 .................................................................... 18. 3.3.2.. MIT Reality Mining ........................................................................ 18. 3.4.. Pembuatan Alat Uji ................................................................................ 18. 3.5.. Parameter Unjuk Kerja ........................................................................... 19. 3.6.. Desain Alat Uji ....................................................................................... 20. BAB IV PENGUJIAN DAN ANALISIS ............................................................. 21 4.1.. Created Message Interest ........................................................................ 23. 4.2.. Perbandingan Average Convergence Time ............................................ 25. 4.2.1.. Perbandingan Average Convergence Time pada protokol Epidemic. WithInterestCommunity pada dataset Haggle03 – infocom 5 ...................... 26 4.2.2.. Perbandingan Average Convergence Time pada protokol Epidemic. WithInterestCommunity pada dataset Reality MIT ...................................... 28 4.3.. Perbandingan Total Relayed................................................................... 28. 4.3.1.. Perbandingan. Total. Relayed. pada. protokol. Epidemic. WithInterestCommunity pada dataset Haggle03 – infocom 5 ...................... 30 4.3.2.. Perbandingan. Total. Relayed. pada. protokol. Epidemic. WithInterestCommunity pada dataset Reality MIT ...................................... 32 4.4.. Perbandingan Total Delivered Interest ................................................... 32. 4.4.1.. Perbandingan Total Delivered Interest pada protokol Epidemic. WithInterestCommunity pada dataset Haggle03 – infocom 5 ...................... 34 4.4.2.. Perbandingan Total Delivered Interest pada protokol Epidemic. WithInterestCommunity pada dataset Reality MIT ...................................... 36 BAB V KESIMPULAN DAN SARAN ................................................................ 37. xii.

(14) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 5.1.. Kesimpulan ............................................................................................. 37. 5.2.. Saran ....................................................................................................... 37. DAFTAR PUSTAKA ........................................................................................... 38 LAMPIRAN .......................................................................................................... 39. xiii.

(15) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. DAFTAR TABEL Tabel 3.1.1 Parameter Utama Simulasi ................................................................ 17 Tabel 3.3.1 Skenario pada simluasi. ..................................................................... 17 Tabel 3.3.2 Skenario pada Simulasi ...................................................................... 18 Tabel 3.6.1 Tabel Hasil Simulasi dataset Haggle03-Infocom 5............................ 21 Tabel 3.6.2 Tabel Hasil Simulasi Reality MIT ..................................................... 22 Tabel 3.6.3 Hasil Perbandingan Familiar Threshold pada dataset Haggle03Infocom 5 .............................................................................................................. 22 Tabel 3.6.4 Hasil Perbandingan Familiar Threshold pada dataset Reality MIT ... 23. xiv.

(16) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. DAFTAR GAMBAR Gambar 2.1.1 Store-Carry-Forward ........................................................................ 7 Gambar 2.2.1 Forwarding pada protokol SCORP .................................................. 9 Gambar 2.2.2 Transitivity ketiga buah node (A,B,C) ........................................... 11 Gambar 2.3.1 Penyebaran pesan dalam routing protokol Epidemic. .................... 12 Gambar 2.4.1 Pertukaran pesan berdasarkan kesamaan Interest. ......................... 13 Gambar 2.4.2 Proses pertukaran pesan berbeda Interest....................................... 14 Gambar 4.1.1 Created Message Interest pada dataset Haggle03-Infocom 5 ........ 23 Gambar 4.1.2 Pembagian Nilai Interest pada dataset Haggle03-Infocom 5 ......... 23 Gambar 4.1.3 Created Message Interest pada dataset Reality MIT ...................... 24 Gambar 4.1.4 Pembagian Nilai Interest pada dataset Reality MIT....................... 24. xv.

(17) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. DAFTAR RUMUS Rumus 3.5.1 Average Convergence Time ............................................................ 19. xvi.

(18) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. BAB I PENDAHULUAN 1.1. Latar Belakang Dalam perkembangan jaringan komputer, jaringan komputer menggunakan dua buah media transmisi dalam menghantarkan data yaitu dengan jaringan kabel (wired) dan juga jaringan nirkabel (wireless). Jaringan kabel merupakan jaringan fixed yang menghubungkan antar komputer (node) dengan menggunakan media kabel, namun jaringan kabel tidak mendukung mobilitas dalam kebutuhan penggunaannya sedangkan jaringan wireless merupakan jaringan nirkabel yang menggunakan udara sebagai media transmisinya, mendukung mobilitas dalam proses menghantarkan data. Jaringan nirkabel menyesuaikan dengan perkembangan penggunaan perangkat yang mendukung mobilitas para penggunanya, sehingga jaringan nirkabel merupakan jaringan yang tepat dalam komunikasi yang bergerak. Salah satu aplikasi dalam jaringan nirkabel adalah Mobile Ad-hoc Network (MANET). Mobile Ad-hoc Network merupakan salah satu bagian jaringan yang dikembangkan dari tahun 1970 hingga saat ini, untuk memenuhi kebutuhan manusia yang sifatnya bergerak (mobile). Mobile Adhoc Network sendiri merupakan jaringan yang berdiri sendiri tidak terhubung dengan infrastruktur fixed seperti pada jaringan kabel. Dalam penerapannya setiap node pada MANET berperan sebagai pengirim pesan, router dan juga sebagai penerima pesan (bertindak sebagai relay), serta mempunyai jalur routing untuk mencapai node tujuannya. MANET dapat bekerja dengan baik jika antar node dapat terhubung melalui sebuah topologi dan bertukar pesan serta meneruskan pesan hingga pesan dapat diterima oleh node tujuan tanpa adanya gangguan yang menyebabkan pesan tidak sampai. Sifat dari node yang bergerak setiap saat menyebabkan topologi menjadi sering berubah. Node yang awalnya terhubung dapat terputus sewaktu-waktu, serta node yang belum terhubung, sewaktu—waktu dapat terhubung disebabkan oleh. 1.

(19) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 2. pergerakan setiap node yang dapat keluar dan masuk ke dalam topologi jaringan. Untuk itu proses pengiriman pesan dari pengirim menuju penerima menjadi. terlambat. sehingga. munculah. Delay. Tolerant. Network. (DTN/OppNet) dalam pemecahan masalahnya. Delay Tolerant Network memiliki keunggulan dalam mentolerir jeda waktu pesan yang dikirim dari pengirim hingga pesan sampai ke penerima. Karakteristik pada DTN yang digunakan yaitu store, carry, and forward , dimana setiap node dapat berperan untuk membuat, mengirim pesan serta membawa pesan yang disimpan didalam buffer dan juga meneruskan pesan ke node yang ditemui hingga pesan sampai ke penerima. Tantangan dalam Delay Tolerant Network sendiri yaitu bagaimana pemilihan jalur yang optimal, guna memperkecil waktu (latency) dalam pengiriman pesan serta penyimpanan dalam menampung setiap pesan yang diterima ketika node saling terhubung dalam unjuk kerjanya. Salah satu protokol yang ada di jaringan oportunistik yaitu routing protokol Epidemic. Dalam routing Epidemic konsep pengiriman pesan disebar seperti banjir (flooding), sehingga semua node dapat menerima pesan ketika terjadi kontak dengan node lainnya. Dalam routing protokol Epidemic pesan yang dibuat oleh pengirim di duplikat (copy) terus-menerus ke node yang di temui hingga pesan sampai ke penerima. Karena sifatnya yang membanjiri jaringan, routing protokol Epidemic mempunyai kekurangan yaitu, meskipun pesan dikirim telah sampai ke tujuan, duplikat pesannya masih terus diteruskan oleh node-node yang lainnya. Sehingga pesan yang diteruskan tersebut membebani jaringan. Pada penelitian ini akan dibahas tentang bagaimana bila suatu node mempunyai suatu kecenderungan, ketertarikan (interest) terhadap sebuah pesan dengan mengadopsi ketertarikan pada social-aware berbasis konten yang akan diterapkan pada routing protokol Epidemic. Serta nilai ketertarikan yang akan diterapkan kedalam protokol Epidemic dibuat menjadi acak (random). Setiap node akan mempunyai satu nilai ketertarikan (interest) dan.

(20) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 3. akan membuat pesan yang sama dengan nilai ketertarikannya (interest). Sehingga pengiriman pesan dalam protokol Epidemic memperhatikan nilai ketertarikan (interest) dalam pertukaran pesan yang akan dibawa sampai ke penerima dengan nilai ketertarikan yang sama dengan pesan yang diterima. 1.2. Rumusan Masalah Berdasarkan latar belakang yang telah dipaparkan, rumusan masalah yang didapat adalah bagaimana sebuah node dapat memiliki suatu nilai ketertarikan (interest) dan dapat membuat pesan berdasarkan nilai ketertarikannya. Serta node yang memiliki ketertarikan yang berbeda dapat meneruskan pesan yang tidak disukainya tersebut agar sampai ke penerima dalam routing protokol Epidemic di jaringan oportunistik dengan menggunakan pergerakan manusia. 1.3. Tujuan Penelitian Tujuan dari penelitian ini adalah mengetehui trade-off dari pengiriman pesan yang menggunakan nilai ketertarikan (interest) dalam penyebaran pesan pada routing protokol Epidemic. 1.4. Manfaat Penelitian Hasil dari penelitian ini diharapkan dapat menjadi sebuah pertimbangan dalam mengembangkan routing protokol yaang akan digunakan dalam berkomunikasi di jaringan oportunistik. 1.5. Batasan Masalah Batasan masalah dalam penelitian ini adalah sebagai berikut: a. Menggunakan The One Simulator dalam pengujian. b. Menggunakan routing protokol Epidemic. c. Teknik pengiriman pesan menggunakan nilai ketertarikan (interest) dalam pengiriman pesan..

(21) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 4. d. Parameter yang digunakan dalam hasil simulasi adalah Total Relayed, Average Convergence Time, dan Total Delivered Interest. 1.6. Metodelogi Penelitian Metode yang dilakukan dalam penelitian ini meliputi: 1. Studi Pustaka Membaca referensi buku atau jurnal yang berkaitan dengan teori yang digunakan dalam penelitian ini meliputi: a. Teori Jaringan Oportunistik. b. Teori Protokol The Social-aware Content-based Opportunistic Routing Protocol (SCORP). c. Teori routing protokol Epidemic. 2. Pembuatan Alat Uji Perancangan sistem dilakukan mulai dari mengidentifikasi apa yang dilakukan oleh protokol dalam menghasilkan data simulasi yang dapat di analisa. Beberapa alat uji yang digunakan dalam simulasi dapat menggunakan data yang sudah tersedia di internet memalui link berikut, http://www.shigs.co.uk/index.php?page=traces 3. Pengujian Dalam tahap ini, akan dibuat implementasi dari protokol routing yang digunakan dalam penelitian. Implementasi dari protokol routing tersebut meliputi routing protokol Epidemic dengan variasi, routing protokol Epidemic WithoutInterest, tanpa mempertimbangkan nilai ketertarikan (interest) node yang ditemui, routing protokol Epidemic WithInterest, berbasis interest (ketertarikan) kesamaan ketertarikan (interest) dengan node yang ditemui, dan routing protokol Epidemic WithInterestCommunity, berbasis Interest dengan adanya komunitas..

(22) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 5. 4. Analisa Hasil Pengujian Pada tahap ini, hasil yang didapat dari pengujian akan dianalisis untuk mengetahui trade-off dari routing protokol yang digunakan. 5. Penarikan Kesimpulan Dalam tahap ini, hasil dari data yang telah dianalisis akan ditarik kesimpulannya berdasarkan parameter yang telah ditentukan. 1.7. Sistematika Penulisan BAB I. PENDAHULUAN Bab ini berisi tentang latar belakang masalah, rumusan masalah, tujuan penelitian, manfaat penelitian, batasan masalah, metodologi penelitian, dan sistematika penulisan.. BAB II. LANDASAN TEORI Bab ini berisi penjelasan tentang teori yang digunakan dalam penelitian yaitu teori jaringan oportunistik, teori The Socialaware Content-Based Routing Protocol (SCORP), teori routing protokol Epidemic, mekanisme pengiriman pesan berbasis nilai ketertarikan (interest).. BAB III. PERANCANGAN SIMULASI Bab ini berisi tentang data penelitian, alat penelitan yang digunakan dan tahap-tahap penelitian.. BAB IV. PENGUJIAN DAN ANALISIS Bab ini berisi tentang tahap pengujian, yaitu tahap simulasi dan analisi hasil data simulasi.. BAB V. KESIMPULAN DAN SARAN Bab ini berisi tentang kesimpulan yang didapat melalui hasil data dari simulasi serta saran penulis untuk penelitian selanjutnya..

(23) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. BAB II LANDASAN TEORI 2.1. Jaringan Oportunistik Jaringan salah satu kunci dari routing di MANET yang mengasumsikan bahwa jalur ujung ke ujung itu ada [1]. Dengan asumsi tersebut, MANET gagal dalam skenario jaringan yang sering terputus. Kegagalan jaringan MANET tersebut menimbulkan jaringan baru yang dikenal dengan Delay Tolerant Network (Jaringan Oportunistik). Pada jaringan oportunistik sangat cocok diterapkan dalam suatu area yang memiliki karateristik yang memiliki jeda penundaan waktu (delay) yang tinggi, serta kondisi topologi yang sering berubah-ubah disebabkan oleh node yang bergerak bebas dan tanpa infrastruktur yang fixed. Keadaan node yang beregerak bebas tersebut menyebabkan koneksi yang tercipta menjadi sering terputus yang dikenal dengan sebutan intermittent connectivity yang menyebabkan terhambatnya pengiriman pesan ke penerima (destination). Karena asumsi tersebut, maka jaringan oportunistik dapat diterapkan pada jaringan sebagai berikut [2]: 1. Jaringan Luar Angkasa (Interplanetary Network), konsep jaringan yang memungkinkan adanya akses internet di luar angkasa. 2. Jaringan Militer (Military Ad-hoc Network), pasukan militer yang seringkali ditempatkan didaerah yang tak berpenghuni, atau daerahdaerah terpencil yang tidak memiliki akses komunikasi jaringan yang memadai. Misalkan di daerah perbatasan antara Indonesia dan Papua Nugini, atau pulau-pulau terluar di Indonesia. Konsep DTN dapat diterapkan dengan kondisi-kondisi seperti itu.. 6.

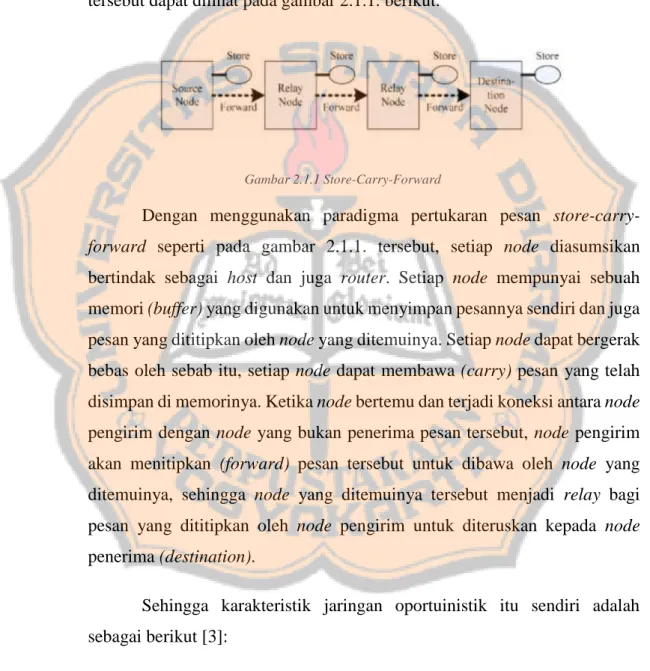

(24) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 7. 3. Jaringan Sensor/Aktuator, contohnya pada penerapan Wireless Sensor Network (WSN). Paradigma pertukaran pesan yang digunakan pada jaringan oportunistik merupakan metode simpan (store), bawa (carry) dan kirim (forward). Paradigma tersebut dikenal dengan singkatan SCF. Paradigma tersebut dapat dilihat pada gambar 2.1.1. berikut.. Gambar 2.1.1 Store-Carry-Forward. Dengan menggunakan paradigma pertukaran pesan store-carryforward seperti pada gambar 2.1.1. tersebut, setiap node diasumsikan bertindak sebagai host dan juga router. Setiap node mempunyai sebuah memori (buffer) yang digunakan untuk menyimpan pesannya sendiri dan juga pesan yang dititipkan oleh node yang ditemuinya. Setiap node dapat bergerak bebas oleh sebab itu, setiap node dapat membawa (carry) pesan yang telah disimpan di memorinya. Ketika node bertemu dan terjadi koneksi antara node pengirim dengan node yang bukan penerima pesan tersebut, node pengirim akan menitipkan (forward) pesan tersebut untuk dibawa oleh node yang ditemuinya, sehingga node yang ditemuinya tersebut menjadi relay bagi pesan yang dititipkan oleh node pengirim untuk diteruskan kepada node penerima (destination). Sehingga karakteristik jaringan oportuinistik itu sendiri adalah sebagai berikut [3]: 1. Tidak adanya jalur ujung keujung (end-to-end path), pergerakan node yang bebas menyebabkan topologi yang sering berubah-ubah..

(25) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 8. 2. Intermittent Connectivity, pergerakan node yang bebas menyebabkan koneksi menjadi sering terputus. 3. Waktu tunda yang tinggi, karena tidak tersedianya jalur ujung ke ujung, menyebabkan jeda waktu (delay) yang tinggi 4. Low data rate, komunikasi pada jaringan nirkabel menyebabkan data rate yang terbatas. 5. High error rate, komunikasi data menggunakan jaringan nirkabel menyebabkan sering terjadinya error saat komunikasi data sedang berlangsung.Sumber daya yang terbatas, karena node bersifat mobile maka sumber daya yang ada sangat terbatas. Sumber daya tersebut antara lain baterai, ruang penyimpanan (storage), CPU dan memory karena menggunakan perangkat mobile. 6. Long or Variable Delay, setiap perangkat memiliki buffer sendiri untuk penyimpanan pesan, hal ini dapat menyebabkan pemutusan panjang antrian delay. Waktu delay yang panjang ini, merupakan efek dari intermitten connectivity dan dapat menyebabkan jeda waktu (delay) yang panjang antara node pengirim (source) dan node penerima (destination). 2.2. Teori The Social-aware Content-based Routing Protocol (SCORP) Routing protokol The Social-aware Content-based Routing Protocol yang disingkat SCORP merupakan sebuah routing protokol yang berbasis Content Social-Aware yang pengiriman pesannya menggunakan fungsi utilitas Time-Evolving Contact to Interest (TECI) untuk menetukan kekuatan kepentingan dari pesan berdasarkan ketertarikan sebuah pesan. Routing protokol SCORP diperkenalkan oleh Walder Moreira et al. (2013), SCORP dirancang sebagai protokol routing berbasis content interest dengan memanfaatkan kedekatan sosial dan juga pengetahuan ketertarikan (interest).

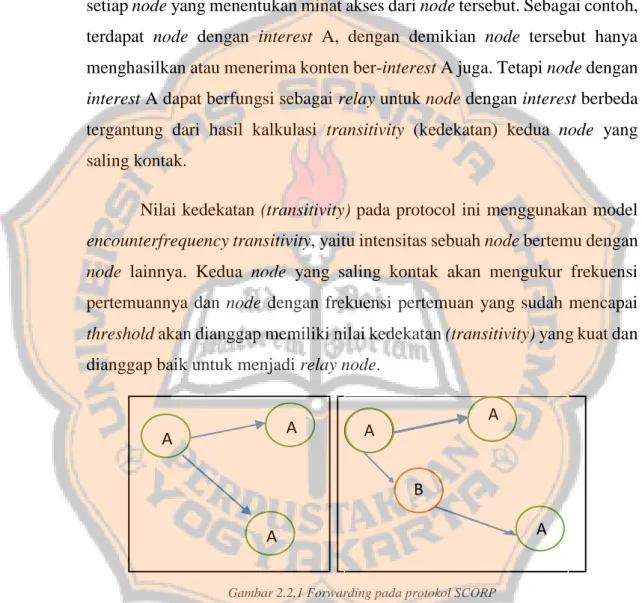

(26) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 9. untuk menambah efisiensi pengiriman pesan pada area simulasi perkotaan dan juga area padat [4]. Pada protokol ini ada sebuah aspek yang melekat pada setiap node yang disebut sebagai interest. Interest adalah sebuah parameter bawaan pada setiap node yang menentukan minat akses dari node tersebut. Sebagai contoh, terdapat node dengan interest A, dengan demikian node tersebut hanya menghasilkan atau menerima konten ber-interest A juga. Tetapi node dengan interest A dapat berfungsi sebagai relay untuk node dengan interest berbeda tergantung dari hasil kalkulasi transitivity (kedekatan) kedua node yang saling kontak. Nilai kedekatan (transitivity) pada protocol ini menggunakan model encounterfrequency transitivity, yaitu intensitas sebuah node bertemu dengan node lainnya. Kedua node yang saling kontak akan mengukur frekuensi pertemuannya dan node dengan frekuensi pertemuan yang sudah mencapai threshold akan dianggap memiliki nilai kedekatan (transitivity) yang kuat dan dianggap baik untuk menjadi relay node.. A. A. A. A B. A. A. Gambar 2.2.1 Forwarding pada protokol SCORP. Gambar 2.2.1. menunjukkan proses penyeberan pada protokol Socialaware Content-Based. Node dengan insterst A akan mengirimkan pesan atau menyebarkan pesan ke node dengan interest yang sama. Pada gambar 2.2.1. Node dengan interest A juga akan mengirimkan pesan ke node dengan interest yang berbeda dengan catatan node yang akan di berikan pesan memiliki kedekatan (transitivity) yang kuat dengan destination..

(27) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 10. 2.2.1. Encounter Frequency Transitivity Setiap pertemuan antar node akan dicatat dan diukur intensitas pertemuannya. Dalam routing protokol Social-aware Content-based, pertemuan dua buah node yang memiliki intensitas pertemuan (encounters) yang tinggi akan dianggap memiliki nilai kedekatan (transitivity) yang baik pula. Jika kedua node sangat jarang bertemu, maka kedua node tersebut bukan node yang baik untuk saling meneruskan (relay) pesan, sebab nilai kedekatannya (transitivity) yang rendah menyebabkan kurang percayanya node untuk saling melakukan pertukaran pesan. Nilai kedekatan (transitivity) merupakan hal yang terpenting bagi sebuah node untuk menentukan apakah pesan dapat diteruskan oleh node yang dijumpainya. Nilai kedekatannya (transitivity) mempengaruhi keputusannya, jika node A sering bertemu dengan node B, dan node B sering bertemu dengan node C, maka node B merupakan node yang terbaik untuk menjadi relay bagi node A, ketika node A ingin berkomunikasi dengan node C. Ketika dua buah node saling bertemu, ada dua hal yang dipertukarkan. Hal yang pertama yaitu summary vector, yaitu pertukaran catatan pesan yang unik (belum pernah diterima). Kedua adalah delivery predictibility vector, yaitu vector yang digunakan untuk mengidentifikasi manakah dari kedua node yang cocok untuk meneruskan pesan agar sampai ke tujuan (destination). Encounters Frequency Transitivity dapat diukur dengan rumus persamaan, P(a,b) = P(a,b)old + (1 – P(a,b)old) x Pinit. Pinit mempresentasikan sebuah bilangan nilai awal..

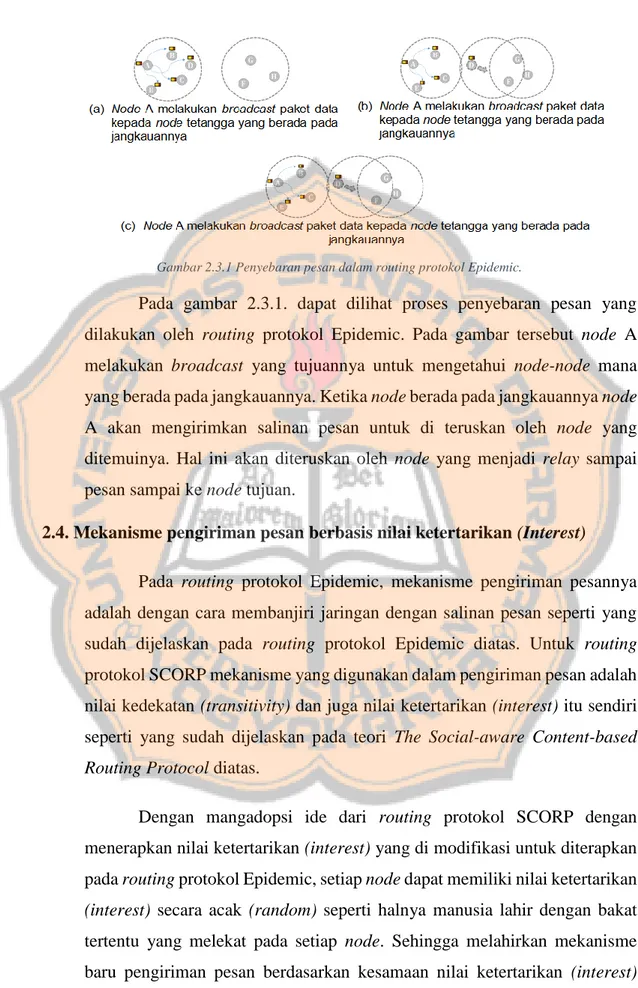

(28) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 11. Gambar 2.2.2 Transitivity ketiga buah node (A,B,C). 2.3. Routing Protocol Epidemic Protokol routing pada MANET yang gagal bekerja dengan baik, pada jaringan oportunistik membuat munculnya routing protokol Epidemic. Diterbitkan oleh Vahdat dan Becker et al. (2000), Epidemic dirancang sebagai protokol routing berbasis flooding forward [5] yang artinya protokol ini membanjiri jaringan dengan salinan-salinan pesan. Tujuan utama protokol ini adalah untuk memaksimalkan tingkat pengiriman pesan dan meminimalkan jeda waktu (delay) sampai ke tujuan (destination). Routing protokol Epidemic terinspirasi dari wabah penyakit pada manusia. Penyakit tersebut di ibaratkan sebuah pesan dan manusia di ibaratkan adalah sebuah node. Mekanisme pada protokol Epidemic yang membanjiri jaringan dengan pesan sama seperti infeksi penyakit pada manusia. Node yang berada pada jangkauan pengirim akan menitipkan pesan tersebut untuk di teruskan ke node tujuan. Pesan yang telah di terima oleh node relay tersebut akan diteruskan lagi ke node tetangganya yang dalam jangkauanya hingga pesan itu sampai ke node penerima (destination). Berikut gambaran dari mekanisme flooding pada routing protokol Epidemic..

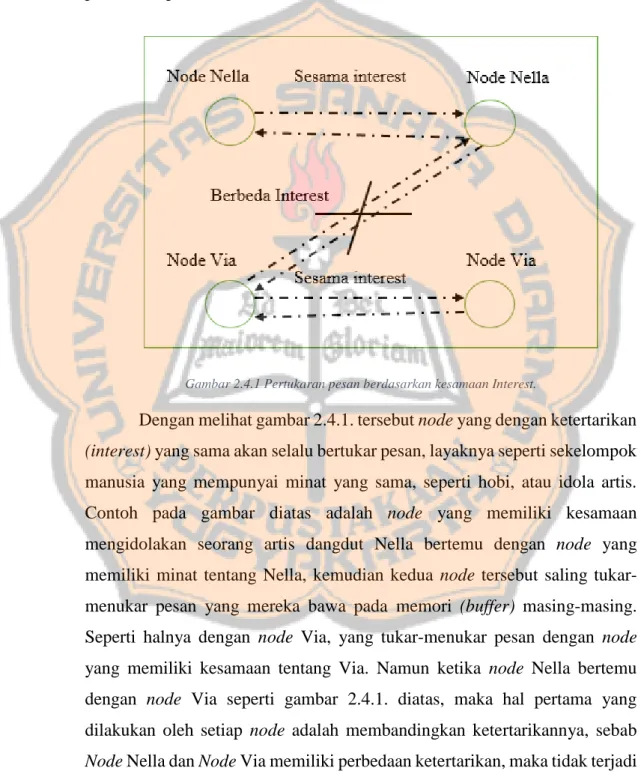

(29) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 12. Gambar 2.3.1 Penyebaran pesan dalam routing protokol Epidemic.. Pada gambar 2.3.1. dapat dilihat proses penyebaran pesan yang dilakukan oleh routing protokol Epidemic. Pada gambar tersebut node A melakukan broadcast yang tujuannya untuk mengetahui node-node mana yang berada pada jangkauannya. Ketika node berada pada jangkauannya node A akan mengirimkan salinan pesan untuk di teruskan oleh node yang ditemuinya. Hal ini akan diteruskan oleh node yang menjadi relay sampai pesan sampai ke node tujuan. 2.4. Mekanisme pengiriman pesan berbasis nilai ketertarikan (Interest) Pada routing protokol Epidemic, mekanisme pengiriman pesannya adalah dengan cara membanjiri jaringan dengan salinan pesan seperti yang sudah dijelaskan pada routing protokol Epidemic diatas. Untuk routing protokol SCORP mekanisme yang digunakan dalam pengiriman pesan adalah nilai kedekatan (transitivity) dan juga nilai ketertarikan (interest) itu sendiri seperti yang sudah dijelaskan pada teori The Social-aware Content-based Routing Protocol diatas. Dengan mangadopsi ide dari routing protokol SCORP dengan menerapkan nilai ketertarikan (interest) yang di modifikasi untuk diterapkan pada routing protokol Epidemic, setiap node dapat memiliki nilai ketertarikan (interest) secara acak (random) seperti halnya manusia lahir dengan bakat tertentu yang melekat pada setiap node. Sehingga melahirkan mekanisme baru pengiriman pesan berdasarkan kesamaan nilai ketertarikan (interest).

(30) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 13. saja. Node di ibaratkan seperti manusia yang mempunyai kesukaan tentang sesuatu hal, sehingga manusia yang mempunyai ketertarikan yang sama tersebut cenderung untuk selalu berbagi pesan satu sama lain yang mempunyai nilai ketertarikan (interest) yang sama. Berikut gambaran dari pertukaran pesan berbasis nilai ketertarikan (interest).. Gambar 2.4.1 Pertukaran pesan berdasarkan kesamaan Interest.. Dengan melihat gambar 2.4.1. tersebut node yang dengan ketertarikan (interest) yang sama akan selalu bertukar pesan, layaknya seperti sekelompok manusia yang mempunyai minat yang sama, seperti hobi, atau idola artis. Contoh pada gambar diatas adalah node yang memiliki kesamaan mengidolakan seorang artis dangdut Nella bertemu dengan node yang memiliki minat tentang Nella, kemudian kedua node tersebut saling tukarmenukar pesan yang mereka bawa pada memori (buffer) masing-masing. Seperti halnya dengan node Via, yang tukar-menukar pesan dengan node yang memiliki kesamaan tentang Via. Namun ketika node Nella bertemu dengan node Via seperti gambar 2.4.1. diatas, maka hal pertama yang dilakukan oleh setiap node adalah membandingkan ketertarikannya, sebab Node Nella dan Node Via memiliki perbedaan ketertarikan, maka tidak terjadi pertukaran pesan antar ke dua node tersebut..

(31) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 14. Berdasarkan contoh tersebut, setiap node dengan nilai ketertarikan seperti Nella, cenderung membuat pesan tentang Nella juga. Agar setiap node mau untuk dititipkan pesan yang berbeda nilai ketertarikan (interest) maka setiap node harus mencatat node-node yang pernah ditemuinya serta nilai ketertarikannya (interest).. Gambar 2.4.2 Proses pertukaran pesan berbeda Interest.. Dengan menggunakan k-clique community detection, tiap node mencatat setiap node yang pernah di temuinya, pada k-clique community detection terdapat nilai familiarthreshold yang digunakan untuk mengukur batas sebuah node dimasukkan kedalam daftar tetangganya. Selain mencatat node tetangganya, node yang pernah ditemui oleh node tersebut juga mencatat nilai ketertarikan (interest) tetangganya dan dimasukkan kedalam daftar interest-nya. Pada gambar 2.4.2. diatas dapat dilihat ketika node A1 dengan interest Nella bertemu dengan node A13 yang memiliki interest Via. Agar dapat meneruskan pesan dari node A1, node A13 mengecek daftar tetangga dan juga daftar interest pada dirinya, pada list tetanggnya terdapat node A19 yang memiliki interest Nella sebab, node A13 pernah bertemu dengan node A19. Sehingga node A13 mau dititipi pesan dari node A1 untuk sewaktu-waktu diteruskan kembali kepada node A19 atau node yang.

(32) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 15. memiliki interest Nella. Hal ini dilakukan juga oleh node A1 untuk meneruskan pesan interest Via yang dititipi oleh node A13. 2.5.The One Simulator (Opportunistic Network Environment) Jaringan opportunistic environment atau yang sering di singkat ONE simulator adalah simulator yang biasa digunakan untuk simulasi routing pada delay tolerant network (DTN). The One Simulator dibangun dengan menggunakan bahasa pemrograman java. Pada simulator ini, terdapat permodelan pergerakan, routing, visualisasi, dan report sebagai hasil dari simulasi. Simulator ini juga mampu melakukan import terhadapat eksternal mobility meskipun didalamnya sudah tersedia model pergerakan, seperti ketika akan menggunakan pergerakan real human trace..

(33) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. BAB III METODE PENELITIAN 3.1. Data Parameter Simulasi Data dalam simulasi ini menggunakan parameter yang bersifat tetap dan digunakan pada simulasi yang sama dengan skenario yang berbeda. Parameter yang digunakan dalam simulasi ini antara lain:. Parameter. Nilai. Routing Protokol. EpidemicWithoutInterest, EpidemicWithInterest, & EpidemicWithInterestCommunity. Movement Model. Haggle 3 – Infocom05 & Reality Mining MIT. Kecepatan Transmisi. 250 Kbps. Jarak Transmisi. 10 meter. Interval Pembuatan Pesan familiarThreshold. 290 detik sampai 310 detik & 560 detik sampai 620 detik 30 Menit, 90 Menit, 180 Menit (Haggle3Infocom5) 1,5 Hari, 4,5 Hari, 7,7 hari (Reality Mining MIT). Nilai K. 3. Besar Pesan. 10 KB. Besar Buffer. 30 MB. Pergerakan Node. 0,8 meter 1,4 meter per detik. 16.

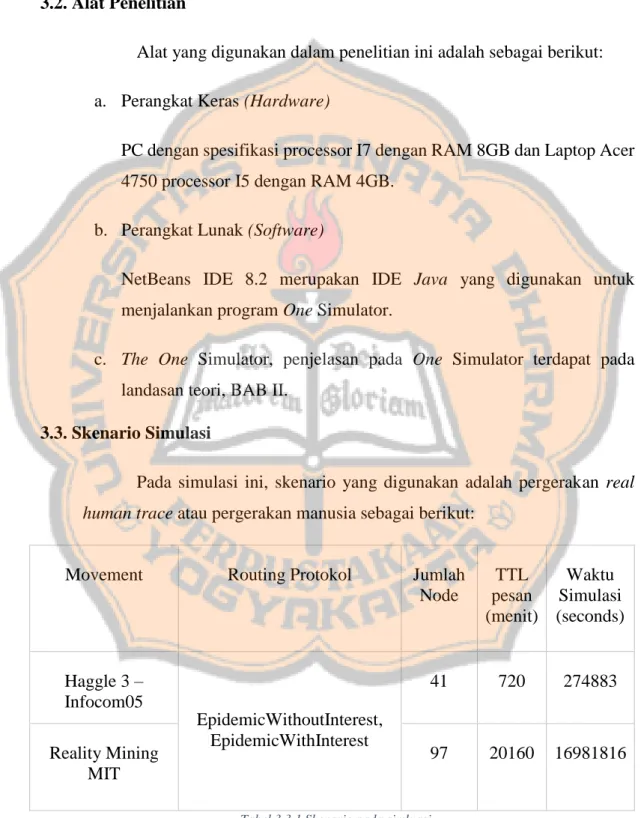

(34) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 17. 4 Interest. Nella, Via, Luna, Maya Tabel 3.1.1 Parameter Utama Simulasi. 3.2. Alat Penelitian Alat yang digunakan dalam penelitian ini adalah sebagai berikut: a. Perangkat Keras (Hardware) PC dengan spesifikasi processor I7 dengan RAM 8GB dan Laptop Acer 4750 processor I5 dengan RAM 4GB. b. Perangkat Lunak (Software) NetBeans IDE 8.2 merupakan IDE Java yang digunakan untuk menjalankan program One Simulator. c. The One Simulator, penjelasan pada One Simulator terdapat pada landasan teori, BAB II. 3.3. Skenario Simulasi Pada simulasi ini, skenario yang digunakan adalah pergerakan real human trace atau pergerakan manusia sebagai berikut:. Movement. Routing Protokol. Haggle 3 – Infocom05 Reality Mining MIT. EpidemicWithoutInterest, EpidemicWithInterest. Jumlah Node. TTL Waktu pesan Simulasi (menit) (seconds). 41. 720. 274883. 97. 20160. 16981816. Tabel 3.3.1 Skenario pada simluasi..

(35) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 18. Movement. Routing Protocol. Jumlah Node. FamiliarThreshold. TTL Pesan. Waktu Simulasi. (menit). (second). 720. 274883. 20160. 16981816. (second). Haggle 3 – Infocom05 Reality Mining MIT. EpidemicWithInterest Community. 41. 1800. 5400. 10800. 97. 216000. 389000. 518400. Tabel 3.3.2 Skenario pada Simulasi. 3.3.1. Haggle 3 - Infocom 05 Dataset ini berisi data pertemuan antar partisipan pada konferensi IEEE Infocom di Miami. Setiap partisipan diberi device (iMotes) yang digunakan untuk mencatat data pertemuan antar partisipan. Dari 50 partisipan yang dipilih, device yang menghasilkan data yang valid dan dapat digunakan untuk melakukan penelitian sebanyak 41 device. Durasi simulasi pada dataset ini adalah 254150 detik, sekitar 2.94 hari. 3.3.2. MIT Reality Mining Dataset ini berisi data pertemuan antar pelajar dari 2 fakultas di Universitas MIT. Jumlah partisipan yang digunakan dalam simulasi ini sebanyak 75 pelajar Fakultas Media Laboratory dan 25 pelajar dari Fakultas Business. Durasi simulasi pada dataset ini adalah sekitar 1 semester akademik. Dari 100 partisipan yang dipilih, device yang menghasilkan data yang valid dan dapat digunakan untuk melakukan penelitian sebanyak 97 device. 3.4. Pembuatan Alat Uji 1. Studi Literatur Studi pustaka dilakukan dengan membaca jurnal yang berkaitan dengan Jaringan Oportunistik (DTN), routing protokol Epidemic dan.

(36) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 19. juga routing protokol The Social-aware Content-based Routing Protocol (SCORP) dan One Simulator. 2. Pengumpulan bahan penelitian Analisis kelas java, java collection dan struktur data yang dibutuhkan untuk mengimplementasikan nilai ketertarikan (interest) pada Routing Epidemic menggunakan The One Simulator. 3. Implementasi Implementasi dari kelas java, java collection dan struktur data yang sudah di analisis menggunakan bahasa java pada NetBeans IDE 8.2 . 3.5. Parameter Unjuk Kerja Dalam penelitian ini, untuk mengevaluasi unjuk kerja routing protokol Epidemic dengan nilai ketertarikan (interest) dengan menggunakan matrik ujuk kerja sebagai berikut: a. Average Convergence Time Average Convergence Time adalah rata-rata waktu yang dibutuhkan oleh node yang pertama untuk menerima penyebaran update informasi interest pesan. Rumus 3.5.1 Average Convergence Time 𝑦. Average Convergence Time =. ∑ (𝑇 −𝑇𝐶𝑟𝑒𝑎𝑡𝑖𝑜𝑛 ) 𝑖=1 𝑛𝑖 𝑢 ) ∑𝑥 𝑢=1( 𝑦. 𝑥. 𝛵𝑛𝑖 = waktu node i mendapatkan update informasi interest.. 𝑇𝐶𝑟𝑒𝑎𝑡𝑖𝑜𝑛𝑢 = waktu update ke u dibuat. b. Total Relayed adalah total dari message yang dititipkan kepada node yang ditemui..

(37) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 20. c. Total Delivered Interest adalah total semua pesan yang sampai ke tujuan berdasarkan nilai interest-nya. 3.6. Desain Alat Uji Pengujian dilakukan dengan menggunakan data parameter simulasi serta dengan menggunakan model pergerakan manusia yang sudah di jabarkan. Kemudian hasil dari data yang di dapatkan berdasarkan report dan matriks unjuk kerja yang digunakan..

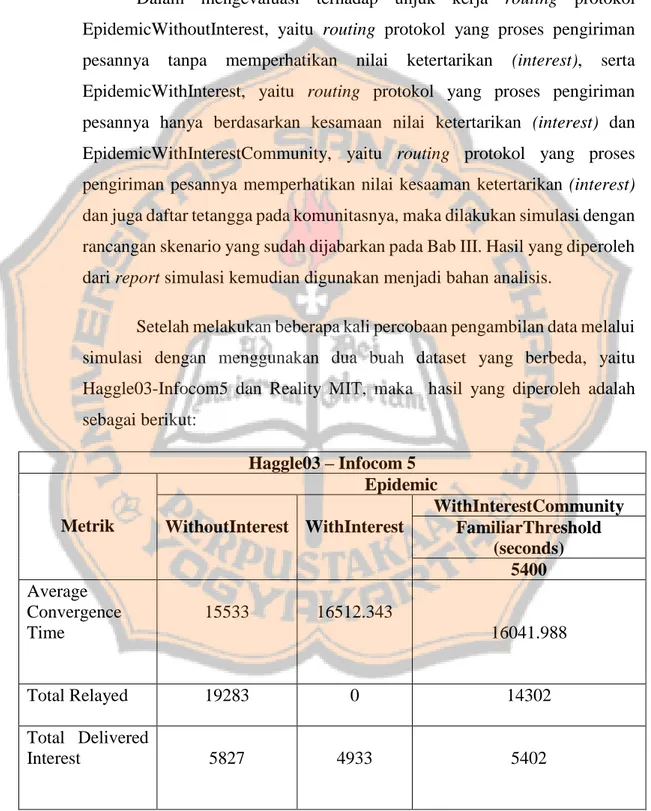

(38) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. BAB IV PENGUJIAN DAN ANALISIS Dalam mengevaluasi terhadap unjuk kerja routing protokol EpidemicWithoutInterest, yaitu routing protokol yang proses pengiriman pesannya. tanpa. memperhatikan. nilai. ketertarikan. (interest),. serta. EpidemicWithInterest, yaitu routing protokol yang proses pengiriman pesannya hanya berdasarkan kesamaan nilai ketertarikan (interest) dan EpidemicWithInterestCommunity, yaitu routing protokol yang proses pengiriman pesannya memperhatikan nilai kesaaman ketertarikan (interest) dan juga daftar tetangga pada komunitasnya, maka dilakukan simulasi dengan rancangan skenario yang sudah dijabarkan pada Bab III. Hasil yang diperoleh dari report simulasi kemudian digunakan menjadi bahan analisis. Setelah melakukan beberapa kali percobaan pengambilan data melalui simulasi dengan menggunakan dua buah dataset yang berbeda, yaitu Haggle03-Infocom5 dan Reality MIT, maka hasil yang diperoleh adalah sebagai berikut:. Metrik. Haggle03 – Infocom 5 Epidemic WithInterestCommunity WithoutInterest WithInterest FamiliarThreshold (seconds) 5400. Average Convergence Time. 15533. Total Relayed. 19283. 0. 14302. Total Delivered Interest. 5827. 4933. 5402. 16512.343 16041.988. Tabel 3.6.1 Tabel Hasil Simulasi dataset Haggle03-Infocom 5. 21.

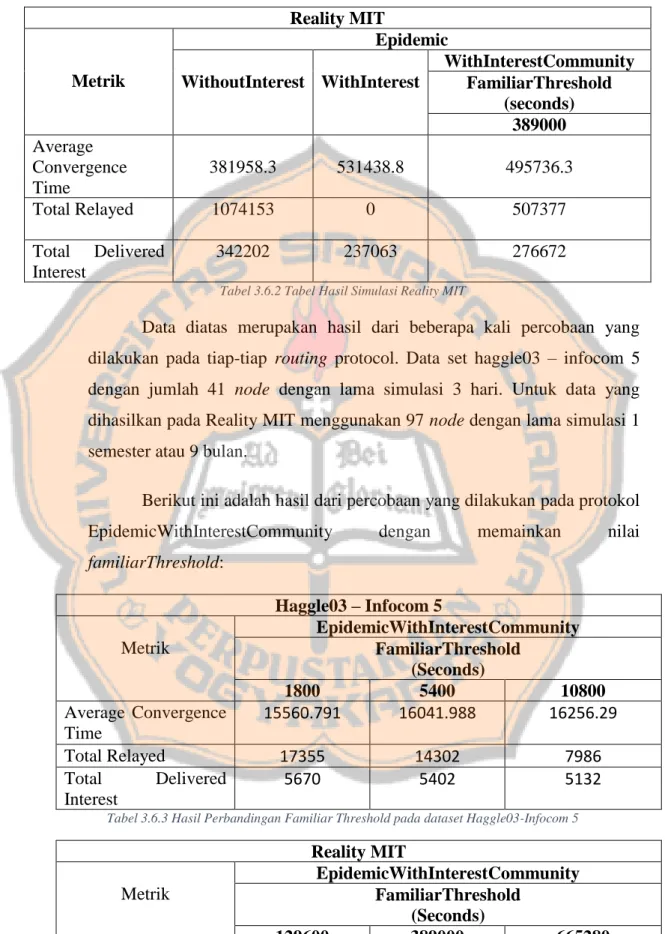

(39) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 22. Reality MIT Epidemic WithInterestCommunity WithoutInterest WithInterest FamiliarThreshold (seconds) 389000. Metrik. Average Convergence Time Total Relayed Total Delivered Interest. 381958.3. 531438.8. 495736.3. 1074153. 0. 507377. 342202. 237063. 276672. Tabel 3.6.2 Tabel Hasil Simulasi Reality MIT. Data diatas merupakan hasil dari beberapa kali percobaan yang dilakukan pada tiap-tiap routing protocol. Data set haggle03 – infocom 5 dengan jumlah 41 node dengan lama simulasi 3 hari. Untuk data yang dihasilkan pada Reality MIT menggunakan 97 node dengan lama simulasi 1 semester atau 9 bulan. Berikut ini adalah hasil dari percobaan yang dilakukan pada protokol EpidemicWithInterestCommunity. dengan. memainkan. nilai. familiarThreshold:. Metrik. Average Convergence Time Total Relayed Total Delivered Interest. Haggle03 – Infocom 5 EpidemicWithInterestCommunity FamiliarThreshold (Seconds) 1800 5400 10800 15560.791 16041.988 16256.29 17355 5670. 14302 5402. 7986 5132. Tabel 3.6.3 Hasil Perbandingan Familiar Threshold pada dataset Haggle03-Infocom 5. Metrik. Reality MIT EpidemicWithInterestCommunity FamiliarThreshold (Seconds) 129600 389000 665280.

(40) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 23. Average Convergence Time with Interest Total Relayed Total Delivered Interest. 444979.5. 495736.3. 523836.7. 850279 304824. 507377 276672. 225260 257426. Tabel 3.6.4 Hasil Perbandingan Familiar Threshold pada dataset Reality MIT. 4.1. Created Message Interest Setiap node mempunyai nilai ketertarikan (interest) yang didapat secara acak (random) dengan maksimal satu nilai ketertarikan (interest). Node-node ini seperti halnya seseorang yang mempunyai hobi atau kesenangan tentang sesuatu hal. Pada perancangan simulasi pada Bab III nilai ketertarikan (interest) yang digunakan adalah Nella, Luna, Via dan Maya. Nilai ketertarikan ini merupakan ketertarikan yang diadopsi berdasarkan ketertarikan (interest) seseorang terhadap artis-artis wanita yang sedang populer. Sehingga ketika seseorang tertarik dengan hal tersebut akan selalu membuat pesan atau kabar berita yang berkaitan dengan ketertarikannya (interest). Contohnya adalah sebagai berikut:. Gambar 4.1.1 Created Message Interest pada dataset Haggle03-Infocom 5. Gambar 4.1.2 Pembagian Nilai Interest pada dataset Haggle03-Infocom 5.

(41) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 24. Pada gambar 4.1.2 merupakan pembagian node dengan nilai ketertarikan (interest) yang didapat secara acak (random) yang dimasukkan kedalam simulasi. Angka-angka yang ditunjukkan pada gambar 4.1.2 merupakan node-node yang memiliki satu nilai ketertarikan (interest). Ketika node A11 dengan interest Nella membuat sebuah pesan, maka pesan tersebut akan selalu mengandung nilai ketertarikan (interest) node-nya, seperti yang ditunjukkan pada gambar 4.1.1. Pada dataset Reality MIT created message interest yang terbentuk adalah sebagai berikut:. Gambar 4.1.3 Created Message Interest pada dataset Reality MIT. Gambar 4.1.4 Pembagian Nilai Interest pada dataset Reality MIT. Pada gambar 4.1.4 menunjukkan pembagian secara acak (random) nilai ketertarikan (interest). Angka-angka tersebut merupakan node yang mempunyai nilai ketertarikan terhadap nilai interest nella, luna, via dan maya..

(42) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 25. Ketika node A85 dengan interest Via membuat pesan, maka pesan tersebut akan selalu mengandung nilai ketertarikannya. Pada gambar 4.1.3 menunjukkan setiap node dengan nilai interest-nya selalu membuat pesan yang berkaitan dengan ketertarikannya. 4.2. Perbandingan Average Convergence Time. Average Convergence Time 16512.343. 16600 16400. Seconds. 16200. 16041.988. 16000 15800 15600. 15533. 15400 15200 15000 WithoutInterest. WithInterest. WithInterestCommunity. Routing Protocol Epidemic. Grafik 4.2.1 Average Convergence Time pada dataset Haggle03-Infocom 5. Pada grafik 4.2.1, dapat dilihat hasil dari dataset haggle03-infocom 5 routing protokol Epidemic WithoutInterest mempunyai waktu yang cepat dalam menyebarkan update informasi didalam jaringan dengan waktu 15533 seconds. Hal ini disebabkan oleh sifat Epidemic yang menyebarkan informasi dengan cara membanjiri jaringan, menitipkan update informasi interest kepada setiap node yang ditemui didalam jaringan, tanpa memperhatikan nilai ketertarikan (interest) node yang ditemui tersebut. Pada routing protokol Epidemic WithInterest, waktu dalam menyebarkan update informasi interest menjadi sangat lambat dengan waktu 16512,343 seconds. Hal ini disebabkan oleh sifatnya yang menyebarkan informasi dengan memperhatikan nilai ketertarikan (interest) node yang ditemui didalam jaringan. Untuk routing protokol Epidemic WithInterestCommunity, waktu dalam menyebarkan update informasi dapat menjadi cepat dan juga dapat menjadi lambat. Hal ini.

(43) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 26. disebabkan oleh faktor yang disebut familiarThreshold. FamiliarThreshold merupakan faktor dalam pembentukan sebuah komunitas. Sehingga melihat pada grafik 4.2.1, Epidemic WithInterestCommunity mempunyai waktu update informasi dengan waktu 16041,988 seconds yang berada ditengah, antara routing protokol Epidemic WithoutInterest dan juga Epidemic WithInterest dengan nilai familiarThreshold selama 5400 seconds. 4.2.1. Perbandingan Average Convergence Time pada protokol Epidemic WithInterestCommunity pada dataset Haggle03 – infocom 5. Average Convergence Time 16400. 16256.289. 16200. 16041.988. Seconds. 16000 15800 15600. 15560.791. 15400 15200 FT = 1800 seconds. FT = 5400 seconds. FT = 10800 seconds. Epidemic WithInterestCommunity. Grafik 4.2.2 Perbandingan Average Convergence Time dengan nilai Familiar Threshold pada dataset Haggle03-Infocom 5. Pada grafik 4.2.2, dengan memainkan nilai familiarThreshold pada Epidemic WithInterestCommunity penyebaran update informasi menjadi cepat ketika familiarThreshold diset pada 1800 seconds. Hal ini disebabkan oleh komunitas yang terbentuk semakin sedikit dengan jumlah anggota node yang banyak, sehingga penyebaran update informasi semakin baik. Sedangkan ketika familiarThreshold diset pada waktu 5400 seconds dan 10800 seconds update informasi menjadi lambat. Hal ini disebabkan oleh.

(44) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 27. komunitas yang terbentuk menjadi sangat banyak dengan jumlah anggota yang sedikit yang menyebabkan melambatnya update informasi tersebut.. Average Convergence Time 600000. 531438.76. 500000 381958.28. 400000. Seconds. 495736.26. 300000 200000 100000 0 WithoutInterest. WithInterest. WithInterestCommunity. Routing Protocol Epidemic. Grafik 4.2.3 Average Convergence Time pada dataset Reality MIT. Hasil simulasi pada pergerakan Reality MIT terlihat pada grafik 4.2.3 yang menunjukkan bahwa Epidemic WithoutInterest lebih unggul dalam penyebaran update informasi dibandingkan dengan Epidemic WithInterest dan. juga. Epidemic. WithInterestCommunity.. Sedangkan. Epidemic. WithInterestCommunity lebih unggul dalam penyebaran update informasi dibandingkan dengan Epidemic WithInterest..

(45) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 28. 4.2.2. Perbandingan Average Convergence Time pada protokol Epidemic WithInterestCommunity pada dataset Reality MIT. Average Convergence Time 540000. 523836.74. 520000 495736.26. Seconds. 500000 480000 460000. 444979.49. 440000 420000 400000 FT=129600 seconds. FT=389000 seconds. FT=665280 seconds. Epidemic WithInterestCommunity. Grafik 4.2.4 Perbandingan Average Convergence Time with Interest dengan nilai Familiar Threshold pada dataset Reality MIT. Pada grafik 4.2.4 dengan memainkan nilai familiarThreshold pada Epidemic WithInterestCommunity semakin cepat familiarThreshold-nya maka update informasi akan semakin baik. Sedangkan semakin lama nilai familiar thresholdnya maka akan semakin lambat dalam memberikan update informasi. 4.3. Perbandingan Total Relayed Berikut ini merupakan hasil simulasi untuk perbandingan total relayed pada routing protokol Epidemic WithoutInterest, WithInterest dan juga WithInterestCommunity..

(46) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 29. Total Relayed 25000. Message. 20000. 19283 14302. 15000 10000 5000 0 0 WithoutInterest. WithInterest. WithInterestCommunity. Routing Protocol Epidemic Grafik 4.3.1 Total Relayed pada dataset Haggle3-Infocom 5. Dapat dilihat, pada grafik 4.3.1, routing protokol Epidemic WithoutInterest mempunyai total relayed yang tinggi dengan nilai total relayed 19283 message. Hal ini disebabkan oleh mekanisme forwarding Epidemic yang selalu memberikan pesan kepada node yang ditemuinya. Tanpa memperhatikan nilai ketertarikan (interest) node yang ditemui, sehingga node yang berbeda nilai ketertarikannya (interest) akan membawa pesan tersebut untuk diteruskan sampai kepada node destination yang mempunyai ketertarikan yang sama atas pesan tersebut. Hal ini juga menyebabkan beban dijaringan menjadi sangat tinggi. Pada routing protokol Epidemic WithInterest tidak mempunyai total relayed atau 0. Hal ini disebabkan oleh sifat node yang hanya tertarik dengan pesan yang interestnya sama, sehingga node yang berbeda interest dengan interest pesannya, tidak akan dikirim yang membuat tidak ada node yang akan membawa pesan selain pesan dengan interest-nya. Sehingga beban pada jaringan menjadi rendah. Pada routing protokol EpidemicWithInterestCommunity dapat dilihat mempunyai total relayed yang sedikit lebih rendah dibandingkan dengan Epidemic WithoutInterest dan juga lebih tinggi dibandingkan dengan.

(47) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 30. Epidemic WithInterest dengan total relayed 14302 message. Hal ini disebabkan oleh faktor yang disebut familiarThreshold. FamiliarThreshold ini merupakan waktu yang digunakan untuk mencatat node-node yang pernah ditemui menjadi seorang teman atau komunitas. Sehingga dibandingkan dengan Epidemic WithoutInterest beban dijaringan sedikit menurun atau berkurang. 4.3.1. Perbandingan. Total. Relayed. pada. protokol. Epidemic. WithInterestCommunity pada dataset Haggle03 – infocom 5. Message. Total Relayed 20000 18000 16000 14000 12000 10000 8000 6000 4000 2000 0. 17355 14302. 7986. FT = 1800 seconds. FT = 5400 seconds. FT = 10800 seconds. Epidemic WithInterestCommunity. Grafik 4.3.2 Perbandingan Total Relayed dengan variasi nilai Familiar Threshold pada dataset Haggle03Infocom 5. Pada grafik 4.3.2 menunjukan bahwa dengan nilai familiarThreshold yang cepat, maka komunitas yang terbentuk semakin cepat dan sedikit, dengan jumlah anggota yang banyak. Ketika node dalam satu komunitas yang sama akan saling membantu untuk meneruskan pesan walaupun pesan yang dibawanya merupakan pesan dengan interest yang berbeda dengan interest node-nya. Sebab dalam pengiriman pesannya, bila node pengirim bertemu dengan node penerima yang berbeda interest, maka node penerima akan mengecek daftar list tetangganya untuk melihat tetangganya yang memiliki kesamaan nilai ketertarikan (interest) dengan interest pesan yang akan.

(48) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 31. dikirim oleh node pengirim ke node penerima. Bila pada daftar list tetangga node penerima terdapat node dengan interest yang sama dengan interest pesan yang akan node pengirim, kirim maka pesan akan diterima untuk diteruskan, bila tidak maka pesan akan ditolak untuk diteruskan. Sehingga dapat dilihat pada grafik 4.3.2, semakin cepat nilai familiarThreshold-nya maka beban dijaringan juga akan semakin tinggi, sedangkan semakin lama nilai familiarThreshold-nya maka komunitas yang terbentuk semakin banyak namun dengan jumlah anggota yang sedikit yang menyebabkan semakin rendahnya beban dijaringan.. Total Relayed 1200000. 1074153. 1000000. Message. 800000 600000. 507377. 400000 200000 0 0 WithoutInterest. WithInterest. WithInterestCommunity. Routing Protocol Epidemic. Grafik 4.3.3 Total Relayed pada dataset Reality MIT. Hasil pada simulasi untuk total relayed pada dataset Reality MIT pada grafik 4.3.3 menunjukkan bahwa routing protokol Epidemic WithoutInterest mempunyai beban jaringan yang tinggi dengan total relayed 1074153 message. Dengan total relayed yang tinggi tersebut menyebabkan jaringan menjadi terbabani. Pada routing protokol Epidemic WithInterest beban dijaringan sangat rendah, dapat dilihat pada grafik 4.3.3 yang menunjukkan total relayed 0. Hal ini disebabkan oleh mekanisme pengiriman pesan yang memperhatikan nilai ketertarikan (interest) node yang ditemui di jaringan..

(49) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 32. 4.3.2. Perbandingan. Total. Relayed. pada. protokol. Epidemic. WithInterestCommunity pada dataset Reality MIT. Total Relayed 900000. 850279. 800000. Message. 700000 600000. 507377. 500000 400000 300000. 225260. 200000 100000 0 FT=129600 seconds. FT=389000 seconds. FT=665280 seconds. Epidemic WithInterestCommunity. Grafik 4.3.4 Perbandingan Total Relayed dengan variasi nilai FamiliarThreshold pada dataset Reality MIT. Seperti halnya pada dataset Haggle03-Infocom 5, hasil pada Reality MIT dengan nilai familiarThreshold 129600 seconds menunjukkan total relayed yang tinggi yaitu 850279 message, sehingga ini membebani jaringan dengan salinan-salinan pesan yang banyak. Pada grafik 4.3.4 dapat dilihat dengan memainkan nilai familiarThreshold menjadi 389000 seconds, total relayed semakin turun dengan hasil 507377 message. Begitu juga ketika nilai familiarThreshold diset menjadi 665280 seconds, total relayed menjadi turun menjadi 225260 message. 4.4. Perbandingan Total Delivered Interest Berikut ini merupakan hasil simulasi untuk perbandingan total delivered interest pada routing protokol Epidemic WithoutInterest, WithInterest, dan WithInterestCommunty..

(50) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 33. Total Delivered Interest 6000. 5827. 5800. Message. 5600. 5402. 5400 5200 4933. 5000 4800 4600 4400 WithoutInterest. WithInterest. WithInterestCommunity. Routing Protocol Epidemic. Grafik 4.4.1 Total Delivered Interest pada dataset Haggle03-Infocom 5. Pada grafik 4.4.1 Total Delivered hasil simulasi dataset haggle03infocom5 menunjukkan routing protokol Epidemic WithoutInterest dalam pengiriman pesannya mempunyai tingkat kesuksesan yang tinggi untuk sampai ke tujuan yang merupakan node dengan nilai ketertarikan (interest) yang sama dengan interest pesannya, yaitu 5827 message. Hal ini disebabkan oleh sifatnya yang membanjiri jaringan dengan salinan pesan. Dibandingkan dengan routing protokol Epidemic WithInterest, tingkat kesuksesannya rendah yaitu 4933 message. Hal ini disebabkan, beberapa node yang memiliki nilai ketertarikan (interest) yang sama tidak saling bertemu dijaringan dan juga disebabkan pengiriman pesan yang berdarsarkan kesamaan nilai ketertarikan. (interest). pesan.. Pada. routing. protokol. Epidemic. WithInterestCommunity tingkat kesuksesan pengiriman pesan sedikit lebih rendah dibandingkan dengan Epidemic WithoutInterest dan juga lebih baik dibandingkan dengan routing Epidemic WithInterest dengan jumlah total delivered interest 5402 message . Hal ini disebabkan oleh faktor familiarThreshold yang membentuk komunitas..

(51) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 34. 4.4.1. Perbandingan Total Delivered Interest pada protokol Epidemic WithInterestCommunity pada dataset Haggle03 – infocom 5. Message. Total Delivered Interest 5800 5700 5600 5500 5400 5300 5200 5100 5000 4900 4800. 5670. 5402. 5132. FT = 1800 seconds. FT = 5400 seconds. FT = 10800 seconds. Epidemic WithInterestCommunity. Grafik 4.4.2 Perbandingan Total Delivered Interest variasi nilai Familiar Threshold pada dataset Haggle03Infocom 5. Pada grafik 4.4.2 pada dataset Haggle03-Infocom 5, dengan variasi nilai familiarThreshold, menunjukkan semakin cepat nilai familiarThreshold yaitu 1800 seconds,. maka tingkat pengiriman pesan untuk node dengan. interest yang sama akan semakin baik yaitu 5670 message, sebab akan membentuk sedikit komunitas dengan anggota node yang banyak. Sedangkan dengan nilai familiarThreshold yang diset 5400 seconds dan 10800 seconds, total delivered interest yang sampai pada node yang menyukai pesan tersebut adalah 5402 message dan 5132 message..

(52) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 35. Total Delivered Interest 400000 350000. 342202 276672. Message. 300000 237063. 250000 200000 150000 100000 50000 0 WithoutInterest. WithInterest. WithInterestCommunity. Routing Protocol Epidemic. Grafik 4.4.3 Total Delivered Interest pada dataset Reality MIT. Sama seperti pada grafik 4.4.2 hasil total delivered interest pada dataset haggle03-infocom 5, pada grafik 4.4.3 hasil total delivered interest pada dataset reality MIT, routing protokol Epidemic WithoutInterest menunjukkan tingkat kesuksesan yang tinggi yaitu 342202 message, dibandingkan dengan routing protokol EpidemicWithInterest dan juga WithInterestCommunity, yaitu sebesar 237063 message dan 276672 message..

(53) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 36. 4.4.2. Perbandingan Total Delivered Interest pada protokol Epidemic WithInterestCommunity pada dataset Reality MIT. Total Delivered Interest 304824. 310000 300000. Message. 290000 276672. 280000 270000. 257426. 260000 250000 240000 230000 FT=129600 seconds. FT=389000 seconds. FT=665280 seconds. Epidemic WithInterestCommunity. Grafik 4.4.4 Perbandingan Total Delivered dengan variasi nilai FamliarThreshold pada dataset Reality.. Pada grafik 4.4.4, dapat dilihat hasil dari total delivered pada dataset reality MIT menunjukkan nilai familiarThreshold diset 129600 seconds memiliki tingkat kesuksesan yang tinggi dalam mengirimkan pesan sampai ke tujuan interest-nya, yaitu 304824 message. Dibandingkan dengan nilai familiarThreshold diset 389000 seconds tingkat pengiriman pesan sampai ketujuan interest-nya menurun, menjadi 276672 message. Dan, ketika nilai famaliarThresholdnya diset 665280 seconds, memiliki tingkat kesuksesan pengiriman pesan ke tujuan interest-nya menurun menjadi 257426 message. Hal ini disebabkan oleh nilai familiarThreshold merupakan faktor dari pembentukan komunitas. Semacin kecil satuan seconds familiarThreshold semakin sedikit komunitas yang terbentuk, tetapi dalam satu komunitas anggotanya. semakin. banyak.. Sedangkan. semakin. besar. satuan. familiarThreshold semakin banyak komunitas yang terbentuk, tetapi semakin sedikit tetangga atau anggota dalam komunitas tersebut..

(54) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 37. BAB V KESIMPULAN DAN SARAN 5.1. Kesimpulan Setelah melakukan beberapa kali pengujian dan melakukan analisis pada hasil simulasi pada pergerakan manusia dengan menggunakan dataset Haggle03 – infocom 5 dan Reality MIT, kesimpulan yang didapat adalah sebagai berikut: •. Routing protokol Epidemic WithoutInterest selalu lebih baik dalam update informasi serta total delivered interest, namun beban dijaringan sangat tinggi dilihat berdasarkan total relayed-nya.. •. Pada routing Protokol Epidemic WithInterest beban dijaringan tidak terlalu terbebani dapat dilihat dari total relayed, namun dalam penyebaran update informasi dan total delivered interest sangat rendah.. •. Pada routing Epidemic WithInterestCommunity dengan memainkan. nilai. mengimbangi. unjuk. familiarThreshold-nya, kerja. dari. routing. dapat Epidemic. WithoutInterest atau WithInterest. 5.2. Saran Dengan mengadopsi mekanisme pengiriman pesan berdasarkan nilai ketertarikan (interest) pesan dapat menjadi salah satu pilihan dalam pemilihan routing protokol dijaringan sosial oportunistik. Kemudian dengan mengadopsi mekanisme tersebut dapat dicoba diterapkan dengan routing protokol lainnya. Selain itu, dapat juga dimainkan jumlah nilai ketertarikan (interest) pada simulasi dengan menambahkan atau mengurangi jumlah interest..

(55) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 38. DAFTAR PUSTAKA. [1] K. A. H. C. Almeroth, "Transport Layer Issues in Delay Tolerant Mobile Networks," in NETWORKING 2006. Networking Technologies, Services, Protocols; Performance of Computer and Communication Networks; Mobile and Wireless Communications Systems, Springer, Berlin, Heidelberg, 2006, pp. 463-475. [2] Kevin Fall Intel Research, Berkeley, CA, "A Delay-Tolerant Network Architecture for Challenged," in Applications, technologies, architectures, and protocols for computer communications, Karlsruhe, Germany, August 25 - 29, 2003. [3] P. Puri and M. P. Singh, "A survey paper on routing in delay-tolerant networks," in International Conference on Information Systems and Computer Networks, Mathura, India , 2013. [4] W. Moreira, "Social-Aware Opportunistic Routing Protocol Based on User’s Interactions and Interests," in Ad Hoc Networks, Barcelona, Spain, Springer, Cham, 2014, pp. 100-115. [5] Becker, Amin Vahdat and David Department of Computer Science, "Epidemic Routing for Partially-Connected Ad Hoc Networks," Durham, NC 27708, 2000..

(56) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 39. LAMPIRAN 1. MessageRouter /** * @author Junandus Sijabat * Sanata Dharma University */ /** group of interest */ public static final String CONTENT_PROPERTY = "interest"; protected String nodeInterest; protected String interest; public MessageRouter(Settings s) { /** Mengambil Nilai Interest dari settings*/ nodeInterest = s.getSetting("nodeList"); } public void init(DTNHost host, List<MessageListener> mListeners) { /** mengambil nilai interest untuk setiap node */ String[] splittednodeList = nodeInterest.split("/"); for (String string : splittednodeList) { String [] temp = string.split(":"); String val = temp[0]; String[] nodeInter = temp[1].split(","); for (String stringKey : nodeInter) { int temp2 = Integer.parseInt(stringKey); if (temp2 == host.getAddress()) { interest = val; }}}} protected MessageRouter(MessageRouter r) { this.nodeInterest = r.nodeInterest; } public String getInterest() { return interest; }. 2. Epidemic WithoutInterest /** * @author Junandus Sijabat * Sanata Dharma University */ public class EpidemicWithoutInterest implements routing.RoutingDecisionEngine { public static final String CONTENT_PROPERTY = "interest"; public EpidemicWithoutInterest(Settings s) {}.

(57) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 40. public EpidemicWithoutInterest(EpidemicWithoutInterest proto) {} @Override public void connectionUp(DTNHost thisHost, DTNHost peer, String interest) {} @Override public void connectionDown(DTNHost thisHost, DTNHost peer, String interest) {} @Override public void doExchangeForNewConnection(Connection con, DTNHost peer, String interest) {} @Override public boolean newMessage(Message m, String interest) { m.addProperty(CONTENT_PROPERTY, interest); return true; } @Override public boolean isFinalDest(Message m, DTNHost aHost, String interest) { return m.getTo() == aHost; } @Override public boolean shouldSaveReceivedMessage(Message m, DTNHost thisHost, String interest) { return true; } @Override public boolean shouldSendMessageToHost(Message m, DTNHost otherHost, String interest) { return true; } @Override public boolean shouldDeleteSentMessage(Message m, DTNHost otherHost, String interest) { return false; } @Override public boolean shouldDeleteOldMessage(Message m, DTNHost hostReportingOld, String interest) { return true; } @Override public RoutingDecisionEngine replicate() { return new EpidemicWithoutInterest(this); } private EpidemicWithoutInterest getOtherDecisionEngine(DTNHost h){ MessageRouter otherRouter = h.getRouter(); assert otherRouter instanceof DecisionEngineRouter : "This router only works " + " with other routers of same type";.

(58) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 41. return (EpidemicWithoutInterest) ((DecisionEngineRouter)otherRouter).getDecisionEngine(); } }. 3. Epidemic WithInterest /** * @author Junandus Sijabat * Sanata Dharma University */ public class EpidemicWithInterest implements routing.RoutingDecisionEngine { public static final String CONTENT_PROPERTY = "interest"; public EpidemicWithInterest(Settings s) {} public EpidemicWithInterest(EpidemicWithInterest proto) {} @Override public void connectionUp(DTNHost thisHost, DTNHost peer, String interest) {} @Override public void connectionDown(DTNHost thisHost, DTNHost peer, String interest) {} @Override public void doExchangeForNewConnection(Connection con, DTNHost peer, String interest) {} @Override public boolean newMessage(Message m, String interest) { m.addProperty(CONTENT_PROPERTY, interest); return true; } @Override public boolean isFinalDest(Message m, DTNHost aHost, String interest) { return m.getTo() == aHost;} @Override public boolean shouldSaveReceivedMessage(Message m, DTNHost thisHost, String interest) { return true; } @Override public boolean shouldSendMessageToHost(Message m, DTNHost otherHost, String interest) { DecisionEngineRouter peer = (DecisionEngineRouter) (otherHost.getRouter()); return m.getProperty(CONTENT_PROPERTY).equals(peer.getInterest()); } @Override public boolean shouldDeleteSentMessage(Message m, DTNHost otherHost, String interest) { return false; } @Override.

(59) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 42. public boolean shouldDeleteOldMessage(Message m, DTNHost hostReportingOld, String interest) { return true; } private EpidemicWithInterest getOtherDecisionEngine(DTNHost h) { MessageRouter otherRouter = h.getRouter(); assert otherRouter instanceof DecisionEngineRouter : "This router only works " + " with other routers of same type"; return (EpidemicWithInterest) ((DecisionEngineRouter) otherRouter).getDecisionEngine(); } @Override public RoutingDecisionEngine replicate() { return new EpidemicWithInterest(this); } }. 4. Epidemic WithInterestCommunity /** * @author Junandus Sijabat * Sanata Dharma University */ public class EpidemicWithInterestCommunity implements routing.RoutingDecisionEngine, CommunityDetectionEngine { public static final String COMMUNITY_ALG_SETTING = "communityDetectAlg"; public static final String CONTENT_PROPERTY = "interest"; protected CommunityDetection community; protected Map<DTNHost, Double> startTimestamps; protected Map<DTNHost, List<Duration>> connHistory; protected Map<DTNHost, String> ListInterest; public EpidemicWithInterestCommunity(Settings s) { if (s.contains(COMMUNITY_ALG_SETTING)) { this.community. =. (CommunityDetection). s.createIntializedObject(s.getSetting(COMMUNITY_ALG_SETTING)); } else { this.community = new SimpleCommunityDetection(s); } } public EpidemicWithInterestCommunity(EpidemicWithInterestCommunity proto) { this.community = proto.community.replicate(); startTimestamps = new HashMap<DTNHost, Double>(); connHistory = new HashMap<DTNHost, List<Duration>>(); ListInterest = new HashMap<DTNHost, String>(); }.

(60) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 43. @Override public void connectionUp(DTNHost thisHost, DTNHost peer, String interest) {} @Override public void connectionDown(DTNHost thisHost, DTNHost peer, String interest) { DecisionEngineRouter otherHost = (DecisionEngineRouter) (peer.getRouter()); double time = startTimestamps.get(peer); double etime = SimClock.getTime(); List<Duration> history; if (!connHistory.containsKey(peer)) { history = new LinkedList<>(); connHistory.put(peer, history); } else { history = connHistory.get(peer); } if (etime - time > 0) { history.add(new Duration(time, etime)); if (!ListInterest.containsKey(peer)) { ListInterest.put(peer, otherHost.getInterest()); } //System.out.println(ListInterest); } CommunityDetection peerCD = this.getOtherDecisionEngine(peer).community; community.connectionLost(thisHost, peer, peerCD, history); startTimestamps.remove(peer); } @Override public void doExchangeForNewConnection(Connection con, DTNHost peer, String interest) { DTNHost myHost = con.getOtherNode(peer); EpidemicWithInterestCommunity Epic = this.getOtherDecisionEngine(peer); this.startTimestamps.put(peer, SimClock.getTime()); Epic.startTimestamps.put(myHost, SimClock.getTime()); this.community.newConnection(myHost, peer, Epic.community); } @Override public boolean newMessage(Message m, String interest) { m.addProperty(CONTENT_PROPERTY, interest); return true; } @Override public boolean isFinalDest(Message m, DTNHost aHost, String interest) { return m.getTo() == aHost;.

(61) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 44. } @Override public boolean shouldSaveReceivedMessage(Message m, DTNHost thisHost, String interest) { return true; } @Override public boolean shouldSendMessageToHost(Message m, DTNHost otherHost, String interest) { DTNHost thisHost = null; List<DTNHost> listHop = m.getHops(); Iterator it = listHop.iterator(); while (it.hasNext()) { thisHost = (DTNHost) it.next(); } DecisionEngineRouter peer = (DecisionEngineRouter) (otherHost.getRouter()); DecisionEngineRouter me = (DecisionEngineRouter) (thisHost.getRouter()); EpidemicWithInterestCommunity epic = getOtherDecisionEngine(otherHost); if(m.getProperty(CONTENT_PROPERTY).equals(peer.getInterest())){ return true; } Set<DTNHost> Ls = epic.getLocalCommunity(); for (DTNHost L : Ls) {. if((L.getAddress()!=thisHost.getAddress()&&L.getRouter().getInterest().equals(m.getProperty(CO NTENT_PROPERTY)))){ return true; } } return false; } @Override public boolean shouldDeleteSentMessage(Message m, DTNHost otherHost, String interest) { return false; } @Override public boolean shouldDeleteOldMessage(Message m, DTNHost hostReportingOld, String interest) { return true; } protected boolean commumesWithHost(DTNHost h) { return community.isHostInCommunity(h); } @Override.

(62) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 45. public Set<DTNHost> getLocalCommunity() { return this.community.getLocalCommunity(); } @Override public RoutingDecisionEngine replicate() { return new EpidemicWithInterestCommunity(this); } private EpidemicWithInterestCommunity getOtherDecisionEngine(DTNHost h) { MessageRouter otherRouter = h.getRouter(); assert otherRouter instanceof DecisionEngineRouter : "This router only works " + " with other routers of same type"; return. (EpidemicWithInterestCommunity). ((DecisionEngineRouter). otherRouter).getDecisionEngine(); } }. 5. AllReport /** * @author Junandus Sijabat * Sanata Dharma University */ public class AllReport extends Report implements MessageListener{ private int DeliveredInterest; private int nrofRelayed; private Map <String, ConvergenceData>ConvergenceTimeInterest; public AllReport(){ init(); } @Override protected void init(){ super.init(); DeliveredInterest = 0; nrofRelayed = 0; ConvergenceTimeInterest = new HashMap<String , ConvergenceData>(); } @Override public void newMessage(Message m) {} @Override public void messageTransferStarted(Message m, DTNHost from, DTNHost to) {} @Override public void messageDeleted(Message m, DTNHost where, boolean dropped) {} @Override.

Gambar

Garis besar

Dokumen terkait

bahwa mengingat hak-hak atas tanah menurut hukum yang berlaku sebelum berlakunya Undang-undang Nomor 7 Tahun 1976 berbeda dari hak-hak atas tanah menurut Undang-undang

Apabila ada kolom yang kosong dalam penginputan akan muncul peringatan id dan nama harus terisi dan jika benar maka data akan tersimpan dalam database dan untuk

Bagi 30 responden petani kebun campuran, kesediaan membayar untuk mempertahankan manggis yang berasal dari kebun campuran agar tidak punah sehingga dapat dimanfaatkan di masa

Akan tetapi tidak semua Fi'il amr dalam bahasa amiyah mengikuti timbangan bahasa fusha, melainkan ada banyak Fi'il amr yang juga menyalahi timbangan bahasa fusha dari sisi

1) VoIP layak dilewatkan dan berhasil dilewatkan pada MANET. Dapat dilihat dari rata- rata nilai delay, jitter, dan packet loss yang berada pada rentang nilai yang

ICD-10 dan DSM-IV mendefinisikan gangguan penyesuaian sebagai keadaan sementara yang ditandai dengan munculnya gejala dan terganggunya fungsi seseorang akibat tekanan pada

Gejala yang paling khas dai PTSD adalah gejala re-experiencing (mengalami kembali). Penderita secara involunter mengalami kembali aspek dari kejadian trauma secara jelas

KAA Ditutup, Pemimpin Asia-Afrika Sepakati Tiga Dokumen Pertemuan tingkat kepala negara Konferensi Asia Afrika (KAA) pada sore ini resmi ditutup oleh Presiden Joko Widodo di