96

Hasil dan Pembahasan

4.1 Analisis Studi Kasus

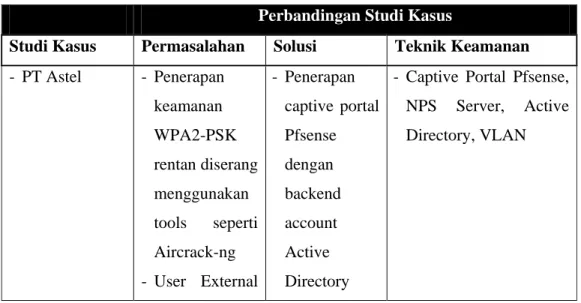

Perbandingan studi kasus diperlukan untuk mengetahui relevansi permasalahan dan solusi dengan beberapa kasus yang sama, hingga diketahui validitas penelitian yang dilakukan. Penulis mengumpulkan data studi kasus melalui observasi dan wawancara terhadap pihak terkait pada perusahaan sejenis yang memiliki kasus yang mirip, serta melakukan studi literature mengenai tinjauan pustaka yang berhubungan dengan penelitian ini melalui jurnal, laporan penelitian tercetak maupun elektronik.

Berikut adalah data perbandingan studi kasus yang berhasil penulis kumpulkan. Data tersebut diperoleh dari hasil observasi dan wawancara dapat dilihat pada tabel 4.1 berikut :

Tabel 4.1 Perbandingan Studi Kasus Perbandingan Studi Kasus

Studi Kasus Permasalahan Solusi Teknik Keamanan

- PT Astel - Penerapan keamanan WPA2-PSK rentan diserang menggunakan tools seperti Aircrack-ng - User External - Penerapan captive portal Pfsense dengan backend account Active Directory

- Captive Portal Pfsense, NPS Server, Active Directory, VLAN

mengakses Wireless LAN dari satu jalur Network - Pemisahan jalur Wireless LAN menggunaka n teknik VLAN Penerapan Enterprise WIFI Menggunakan Port Based Network Access Control (Ameen, 2012) - Media transmisi meggunakan gelombang radio - Isu mengenai Authentication , Authorization, dan Accounting - Port Based Network Access Controll (802.1x) - PEAP MSCHAP V2 - Active Directory NPS Server, PEAP MSCHAP V2, Active Directory Certificate Services, Digital Certificate PT XYZ - WPA2 PSK mudah diserang hanya dalam hitungan menit. - User External mengakses Wireless LAN dari satu jalur Network - PEAP MSCHAP V2 - Pemisahan jalur Wireless LAN dengan penambahan Firewall pada Captive Portal - Active Directory, NPS Server, Digital Certificate, Active Directory Certificate Services, PEAP MSCHAP V2, dan Captive Portal Firewall

Dilihat dari tabel 4.1 di atas bahwa PT Astel memiliki permasalahan sejenis dengan PT XYZ yaitu penerapan keamanan Wireless LAN existing masih menggunakan teknik WPA2-PSK dan User External masih menggunakan jalur yang sama. Oleh karena itu tim IT PT Astel mencoba mengembangkan system keamanan Wireless LAN dengan memisahkan jalur Network antara User External dan User Internal menggunakan VLAN yang memang sudah ada pada infrastruktur network mereka, kemudian menerapkan system login menggunakan username dan password yang sudah ada pada database Active Directory melalui autentikasi server NPS sebagai RADIUS Server dan membuat sebuah halaman login via Web Browser menggunakan Captive Portal Pfsense.

Sedangkan pada studi kasus mengenai Penerapan Enterprise WIFI Menggunakan Port Based Network Access Control (Ameen, 2012), Permasalahan yang ada adalah kekhawatiran akan media transmisi Wireless LAN yang bersifat terbuka dan memungkinkan orang lain mengakses jaringan internal dengan mudah jika tidak dilindung, terutama penerapan pada lingkup Enterprise yang mana terdapat aset yang dianggap rahasia yang tidak boleh bocor keluar, kemudian persoalan mengenai sarana untuk Authentication, Authorization, dan Accounting pada penggunaan maupun manajemen network Enterprise.

Dari permasalahan tersebut Ameen (2012), merekomendasikan penerapan Wireless LAN dengan Port based Network Access Control berdasarkan standard 802.1x. Lebih spesifik lagi adalah rekomendasi mekanisme keamanan PEAP MSCHAP V2.

Penulis mencoba menerapkan mekanisme keamanan Wireless LAN pada PT XYZ dengan memisahkan menggunakan PEAP MSCHAP V2 dan Captive Portal Firewall. PEAP MSCHAP V2 ini menggunakan Active Directory Certificate Services untuk mengeluaran sertifikat digital yang diinstal pada NPS Server agar Wireless Client dapat saling mengenali NPS Server.

4.2 Analisis Kelemahan WPA2-PSK

Dari percobaan serangan yang sudah dilakukan pada BAB 3 dapat dilihat bahwa WPA2-PSK sangat rentan terhadap serangan. Dari ke 7 tools (Airodump-ng I, Airodump-(Airodump-ng II, Aireplay-(Airodump-ng, Aircrack, Cowpatty, Gerix, dan John The Ripper) yang diujicobakan. Tools Aircrack-ng, Cowpatty, Gerix, dan John The Ripper tidak bisa bekerja sendirian, namun bergantung kepada proses – proses tools lainnya, yaitu Airodump-ng dan Aireplay-ng. Dengan hanya menunggu client melakukan proses autentikasi, maka proses WPA Handshake akan dengan mudah ditangkap oleh Airodump-ng, yang selanjutnya dapat dilakukan proses Dictionary Attack menggunakan Aircrack-ng dkk.

Jika tidak ingin menunggu proses autentikasi client, dapat digunakan Aireplay-ng yang dapat memaksa client yang memang sudah bergabung dengan Wireless LAN mengalami proses reauthentication.

Proses "tebak-tebakan" password ini bergantung terhadap kekuatan password itu sendiri. Semakin complicated password, maka semakin kecil pula kemungkinan Dictionary Attack berhasil melakukan pekerjaannya. Disamping itu

semakin complicated password, maka semakin tinggi pula effort user untuk mengingat dan menginput password tersebut.

Jika menggunakan teknik Dictionary Attack keberhasilannya tergantung daftar kata, maka dengan menggunakan teknik Brute Force keberhasilannya dapat dikatakan 100%. Hanya teknik ini memakan waktu lebih lama. Lamanya waktu dapat dipercepat dengan berbagai cara, salah satunya adalah dengan meningkatkan spesifikasi device penyerang atau menggunakan parallel processing. Dengan sifat Aircrack-ng yang dapat meng-crack password tanpa harus berada di tempat serangan, penggunaan PC dengan kemampuan sangat tinggi dapat mempercepat proses cracking.

Pada WPA2 PSK tidak adanya proses mutual autentikasi. Sehingga laptop atau device apapun dan siapapun yang memiliki kemampuan Wireless dapat terkoneksi jika mengetahui password WPA2 PSK. Lain halnya dengan menerapkan mutual autentikasi, hanya laptop/device dan user yang berhak saja yang dapat terkoneksi ke Wireless LAN.

4.3 Analisis Best Practice

Perancangan Wireless LAN baru ini didasari pada 4 hal, yaitu

1. Cisco Best Practice Wireless LAN Design

Berdasarkan Best Practice Cisco Wireless LAN Design (2008), SSID access point dapat dibedakan untuk 3 tujuan, yaitu voice data, internal user, dan guest. Dalam hal ini tidak menggunakan komunikasi voice

berbasis IP, maka voice data dapat diabaikan. Sehingga SSID yang dapat digunakan ada 2, yaitu SSID untuk internal user, dan guest.

User yang terkoneksi ke dalam SSID internal dapat mengakses tidak hanya internet, namun juga jaringan internal. Sedangkan user yang terkoneksi ke dalam SSID guest tidak dapat mengakses ke dalam jaringan internal. Desain pada penelitian ini adalah menggunakan 2 buah access point. Sebetulnya satu access point dapat memiliki 2 buah SSID, namun dikarenakan tidak ada kompatibilitas dengan server PfSense, maka dari itu digunakan 2 buah access point untuk menghandle 2 buah SSID.

2. Microsoft Best Practice Wireless Security

Berdasarkan Best Practice Wireless Security yang dirilis oleh Microsoft (2007), ada beberapa element dalam wireless network infrastuktur yang dapat direkomendasikan , yaitu :

1. Internet Authentication Service (IAS) servers (NPS Server) 2. Active Directory

3. PKI

Dalam penelitian ini penulis mencoba menerapkan 3 element yang direkomendasikan oleh Microsoft, yaitu NPS Server sebagai kembaran dari Radius yang menjembatani antara access point ke server Active Directory, dan Active Directory sebagai database autentikasi, serta penerapan Ceritificate pada server dan client, sehingga hanya user – user yang terdaftar dalam Active Directory yang dapat mengakses SSID internal.

4.4 Analisis Kebutuhan Internal

Dalam perancangan keamanan Wireless LAN selain faktor kelemahan sistem keamanan terdahulu, perlu juga diperhatikan kebutuhan yang ada pada perusahaan.

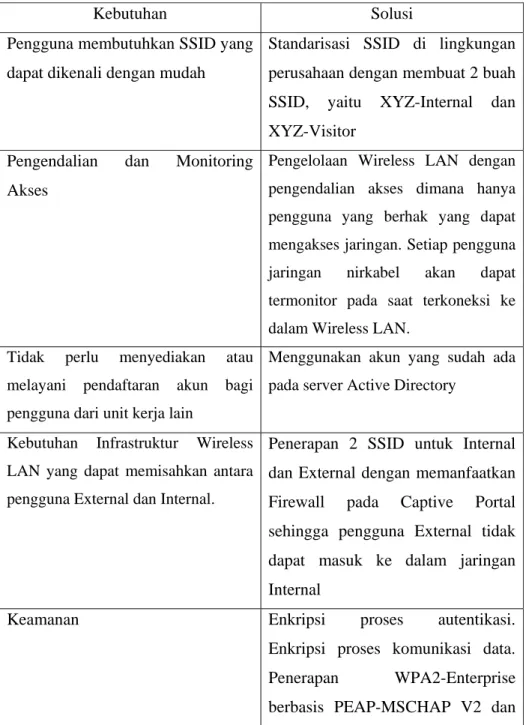

Tabel 4.2 Kebutuhan Internal Perusahaan

Kebutuhan Solusi Pengguna membutuhkan SSID yang

dapat dikenali dengan mudah

Standarisasi SSID di lingkungan perusahaan dengan membuat 2 buah SSID, yaitu XYZ-Internal dan XYZ-Visitor

Pengendalian dan Monitoring Akses

Pengelolaan Wireless LAN dengan pengendalian akses dimana hanya pengguna yang berhak yang dapat mengakses jaringan. Setiap pengguna jaringan nirkabel akan dapat termonitor pada saat terkoneksi ke dalam Wireless LAN.

Tidak perlu menyediakan atau melayani pendaftaran akun bagi pengguna dari unit kerja lain

Menggunakan akun yang sudah ada pada server Active Directory

Kebutuhan Infrastruktur Wireless LAN yang dapat memisahkan antara pengguna External dan Internal.

Penerapan 2 SSID untuk Internal dan External dengan memanfaatkan Firewall pada Captive Portal sehingga pengguna External tidak dapat masuk ke dalam jaringan Internal

Keamanan Enkripsi proses autentikasi.

Enkripsi proses komunikasi data. Penerapan WPA2-Enterprise berbasis PEAP-MSCHAP V2 dan

Captive Portal Firewall menggunakan PFSENSE

Dari ke-4 dasar di atas maka penulis merekomendasikan mekanisme keamanan Wireless LAN menggunakan WPA2 Enterprise berbasis PEAP MSCHAP V2 dan Firewall Captive Portal dengan SSID standard yaitu XYZ-Internal untuk kebutuhan user internal dan XYZ-Visitor untuk kebutuhan user external.

4.3 Evaluasi XYZ-Internal dengan WPA2 Enterprise PEAP

MSCHAP V2

4.3.1 Proses Kerja PEAP MSCHAP V2

Penerapan PEAP MSCHAP V2 ini berimbas kepada perubahan topology Wireless LAN karena adanya penambahan Server NPS dan Active Directory Certificate Services.

Gambar 4.1 Topology WPA2 Enterprise PEAP MSCHAP V2 XYZ Internal

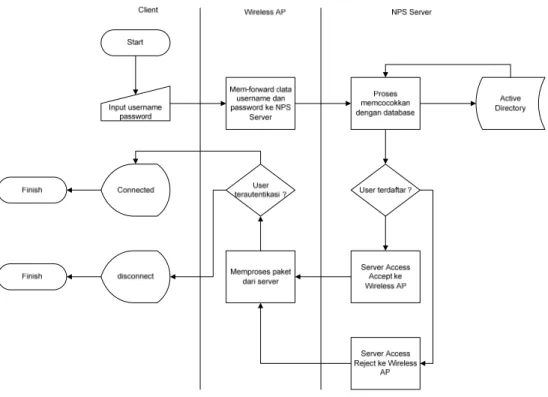

Untuk memudahkan penggambaran proses kerja PEAP MSCHAP V2 ini, penulis menggambarkan dalam diagram alur bagaimana User Internal melakukan autentikasi ke dalam Wireless LAN XYZ Internal yang berbasis PEAP MSCHAP V2. Berikut ini adalah diagram alur dari proses autentikasi PEAP MSCHAP V2 :

Gambar 4.2 Flowchart proses autentikasi PEAP MSCHAP V2

Proses kerja PEAP MSCHAP V2 secara detail dapat dilihat menggunakan software Wireshark. Wireshark akan meng-capture proses dari awal Wireless Client melakukan autentikasi username dan password hingga NPS Server mengirimkan pesan Access Accept, yang mana ditandai dengan berhasilnya Wireless Client terkoneksi.

1. Fase pertama menggunakan protocol EAP untuk membuka channel TLS

2. Fase kedua menggunakan protocol EAP dengan mekanisme autentikasi username dan password untuk terkoneksi ke dalam Wireless LAN XYZ Internal menggunakan MSCHAP V2

Adapun langkah – langkah autentikasi yang dilakukan antara Wireless Client dan Wireless AP yang memanfaatkan NPS Server untuk melakukan proses transaksi paket – paket adalah sebagai berikut :

Pembuatan channel TLS :

1. Asosiasi dan Meminta Identitas

Langkah pertama adalah Wireless Client akan mencoba berasosiasi dengan Wireless AP. Wireless Client akan mengirimkan paket EAP-start. Kemudian Wireless AP akan mengirimkan balik ke Wireless sebuah request identitas berupa pesan EAP-Response/Identity

2. EAP-Response/Identity

Autentikasi PEAP MSCHAP V2 menggunakan username dan password. Pada tahap ini Wireless AP akan melewatkan pesan Response/Identity ke NPS Server berupa RADIUS Access Request. Berikut hasil capture proses EAP-Resonse/Identity :

Gambar 4.3 Capture EAP-Response/Identity

Pada tahap ini NPS Server akan mengirimkan sebuah pesan RADIUS Access-Challenge yang berisi sebuah pesan EAP-Request dengan jenis EAP yang digunakan pada proses TLS. Permintaan ini menunjukkan bahwa proses autentikasi TLS dimulai.

Gambar 4.4 Capture EAP-Request NPS Server (TLS Open)

Pada gambar 4.4 Terlihat paket tersebut adalah paket request dari NPS Server yang menandakan bahwa fase TLS dimulai. Tipe autentikasinya adalah PEAP

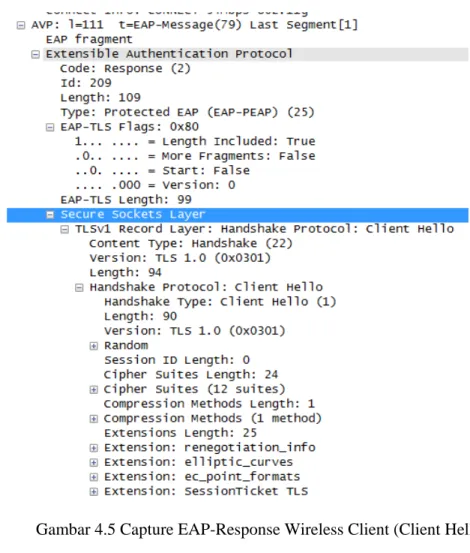

4. EAP-Response Wireless Client (Client Hello)

Wireless Client akan mengirimkan sebuah EAP Response dengan jenis EAP yang digunakan. Hal ini dikenal dengan nama pengiriman paket hello. Kemudian Wireless AP akan mem-forward pesan EAP tersebut ke NPS Server dalam bentuk pesan RADIUS access-request. Berikut hasil capture paket hello dari client

Gambar 4.5 Capture EAP-Response Wireless Client (Client Hello) Telihat pada gambar 4.5 Adalah paket EAP dengan code Response dari Wireless Client berisi client hello.

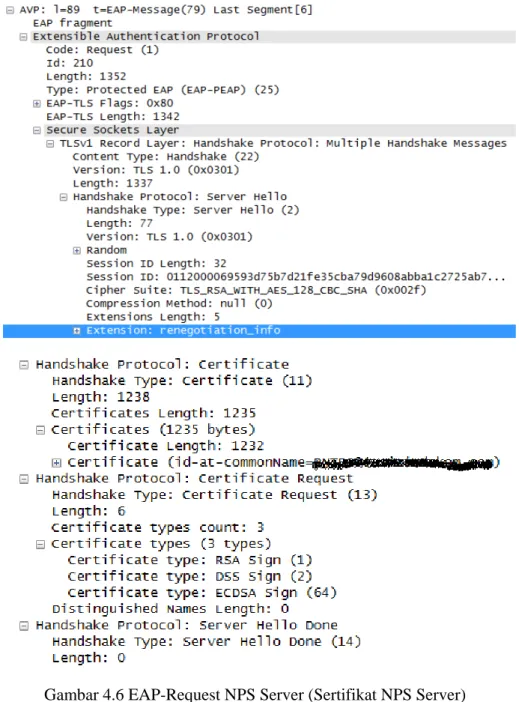

5. EAP-Request NPS Server (Sertifikat NPS Server)

NPS Server mengirimkan sebuah pesan RADIUS Access Challenge yang berisi pesan EAP Request dengan jenis EAP yang digunakan pada PEAP dan berisi rangkain server hello, sertifikat dari NPS Server, dan berisi pesan hello done. Wireless AP melewatkan pesan EAP ke client. Berikut hasil capture paket sertifikat server.

Gambar 4.6 EAP-Request NPS Server (Sertifikat NPS Server) Pada gambar terlihat paket tersebut adalah paket request dari server, berisi paket sertifikat server dan paket hello done.

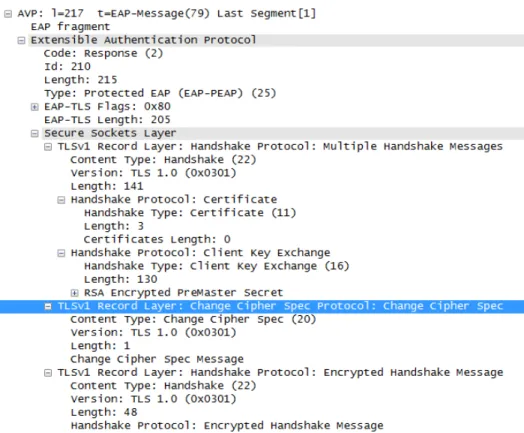

6. EAP-Response Wireless Client

Wireless Client mengirimkan pesan EAP Response yang berisi rangkaian sertifikat dari Wireless Client. Wireless AP melewatkan pesan EAP

tersebut ke NPS Server. Selanjutnya paket yang akan dikirim adalah client key exchange dan change cipher spec. Berikut hasil capture paket tersebut

Gambar 4.7 EAP-Response Wireless Client

Pada gambar 4.7 Terlihat paket tersebut adalah paket EAP Response dari Wireless Client yang berisi paket client key exchange dan paket change cipher spec.

7. EAP-Request NPS Server (TLS Complete)

NPS Server mengirimkan sebuah pesan RADIUS Access Challenge / Paket EAP Request yang berisi sebuah pesan EAP Request yang berisi cipher suite dan sebuah indikasi yang menyatakan pertukaran pesan pada oautentikasi TLS telah selesai dilakukan. Kemudian Wireless AP melewatkan pesan EAP tersebut ke Wireless Client.

Gambar 4.8 Capture EAP-Request NPS Server (TLS Complete) 8. EAP-Success

NPS Server memperoleh unicast session key dari proses autentikasi TLS. Pada tahap ini jalur TLS telah terbentuk dan siap digunakan untuk tahap berikutnya.

Diakhir negosiasi PEAP, NPS Server mengautentikasi dirinya ke Wireless Client. Kedua node telah saling menentukan kunci enkripsi untuk jalur TLS menggunakan Public Key, dan bukan password. Semua rangkaian pesan EAP dikirim antara Wireless Client dan NPS Server secara terenkripsi.

Setelah jalur PEAP selesai dibuat, tahap berikutnya adalah autentikasi Wireles Client menggunakan skema MSCHAP V2.

Autentikasi Wireless Client menggunakan MSCHAP V2 :

Pada tahap kedua ini, hasil paket data yang di-capture tidak dapat dilihat secara clear text, karena paket – paket tersebut sudah berada pada jalur terenkripsi.

1. NPS Server mengirimkan pesan EAP-Request / Identity

Gambar 4.9 Capture EAP Request / Identity EAP-MSCHAP V2 NPS Server

2. Wireless Client merespn dengan pesan EAP-Response/Identiy yang berisi identitas user berupa username dan password

Gambar 4.10 Capture EAP Response / Identity EAP-MSCHAP V2 Wireless Client

3. NPS Server mengirimkan EAP-Request / EAP-MSCHAP V2 Challenge yang berisi serangkaian string challenge

Gambar 4.11 Capture EAP Request / Identity EAP-MSCHAP Challenge V2 NPS Server

4. Wireless Client merespon dengan pesan EAP-Response / EAP-MSCHAP V2 Response yang berisi Response string challeng untuk NPS Server

Gambar 4.12 Capture EAP Response / Identity EAP-MSCHAP Challenge V2 Wireless Client

5. NPS Server menerima pesan EAP Request / EAP-MSCHAP V2 success. Yang mengindikasikan jawaban dari Wireless Client adalah benar dan berisi response challenge string ke Wireless Client

Gambar 4.13 Capture EAP Request / Identity EAP-MSCHAP Success V2 NPS Server

6. Wireless Client merespon dengan pesan EAP Response / EAP MSCHAP V2 ack, mengindikasikan bahwa response dari NPS Server adalah benar.

Gambar 4.14 Capture EAP Response / Identity EAP-MSCHAP Success V2 Wireless Client

7. NPS Server mengirimkan sebuah EAP success.

Gambar 4.15 Capture EAP Success NPS Server

Akhir dari proses saling ini adalah Wireless Client dan NPS Server dapat membuktikan kebenaran password yang digunakan dan pertukaran terjadi di dalam jalur yang terenkripsi oleh jalur TLS.

4.3.2. Uji Koneksi XYZ Internal

Dalam mengevaluasi penggunaan WPA2-Enterprise ada beberapa kondisi yang diujicoba untuk mengetahui seberapa amannya penggunaan WPA2-Enterprise. Kondisi tersebut antara lain adalah :

1. Test koneksi Laptop External

Laptop External adalah laptop yang tidak terdaftar dalam domain xyz.com. Semua laptop yang diberikan kepada karyawan PT XYZ harus melalui proses join

domain xyz.com, sehingga terdaftar dalam Group Computer pada Active Directory. Berikut ini hasil test koneksi Laptop External ke WPA2-Ent :

Gambar 4.16 Autentikasi Network XYZ-Internal

Gambar 4.16 menunjukkan window Windows Security yang meminta user memasukkan user name dan password. Prosedur ini sama untuk penerapan pada Laptop Internal.

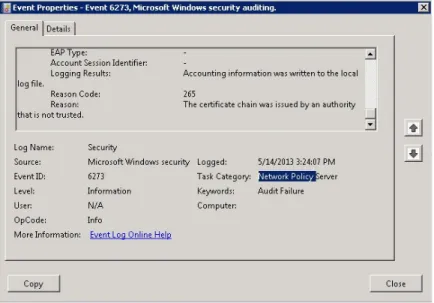

Pada saat user memasukkan username dan password pada Laptop External, maka akses masuknya akan ditolak, meskipun username dan password yang dimasukkan terdaftar dalam database domain xyz.com. Hal ini dikarenakan Laptop External tersebut tidak memiliki sertifikat digital yang dibutuhkan sebagai syarat untuk terkoneksi ke dalam XYZ-Internal. Gambar 4.17 dan 4.18 adalah informasi mengenai ditolaknya koneksi Laptop External ke dalam XYZ-Internal.

Gambar 4.18 Server NPS Menolak Request dari Laptop External 2. Test koneksi Laptop Internal

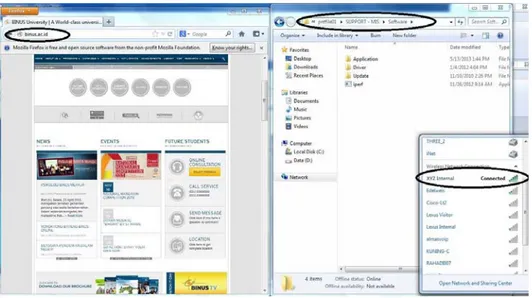

Laptop Internal adalah laptop yang terdaftar pada Active Directory perusahaan. Setiap user yang hendak terkoneksi ke XYZ-Internal, akan ditanya terlebih dahulu username dan password, sama seperti pada Gambar 4.11. User cukup memasukkan username dan password sesuai dengan username yang mereka masukkan pada saat login Windows.

Setelah berhasil terkoneksi, user dapat menjelajah internet maupun meng-copy file dari file server seperti pada Gambar 4.19

Gambar 4.19 Koneksi Client ke Internet dan File Server

4.3.3. Monitoring Pengguna PEAP MSCHAP V2

Salah satu tujuan penerapan PEAP MSCHAP V2 adalah memanfaatkan fungsi NPS Server yang memiliki fitur Monitoring. Untuk memanfaatkan fitur ini cukup dengan membuka log file NPS Server. Namun tampilan log file NPS Server terlihat sulit dibaca. Untuk itu perlu adanya software tambahan untuk membaca file log NPS Server. Software yang penulis gunakan di sini adalah IAS Viewer. Berikut hasil tampilan IAS Viewer :

Pada Gambar 4.20 Terlihat beberapa username yang diwarnai merah. Ini menandakan bahwa username tersebut tidak berhak masuk ke Wireless LAN XYZ Internal. Alasannya antara lain username yang tidak terdaftar atau username terdaftar namun menggunakan Wireless Client yang tidak tervalidasi sertifikat digital, sehingga ditolak masuk ke Wireless LAN XYZ Internal.

Dengan penerapan PEAP MSCHAP V2 dapat dimonitoring siapa saja yang mencoba masuk ke dalam Jaringan Internal PT XYZ.

4.3.4. Uji Serangan XYZ Internal

Penulis melakukan evaluasi terhadap penerapan WPA2 Enterprise PEAP MSCHAP V2 salah satunya dengan cara menguji serangan menggunakan tools yang sama dengan pengujian serangan WPA2 PSK. Tujuannya adalah untuk mengetahui apakah dengan pengembangan ini dapat menanggulangi serangan sebelumnya.

Dalam pengujian ini metode dan tools pengujiannya dibuat sama, yaitu Airodump-ng, Aireplay-ng, Aircrack-ng, Cowpatty, Gerix, dan John The Ripper. Hasilnya dapat dilihat pada penjelasan berikut :

1. Airodump-ng I

Di sini airodump-ng tetap mampu melakukan scanning terhadap keberadaan Wireless AP yang sudah terkonfigurasi WPA2 Enterprise. 2. Aireplay-ng + Airodump-ng II

Aireplay-ng berhasil mengirimkan paket injeksi yang menyebabkan client mengalami deauthentication pada Wireless AP WPA2

Enterprise. Setelah client kembali melakukan koneksi, teknik Airodump-ng II tetap dapat menangkap proses WPA Handshake (Gambar 4.21) dan menuliskannya ke dalam file wpa2ent.cap , sehingga dapat diyakini bahwa file tersebut berisi data – data mengenai proses autentikasi. Padahal kenyataannya file tersebut tidak berisi data – data autentikasi WPA2 Enterprise. Airodump-ng hanya dapat men-capture WPA Handshake untuk WPA/WPA2 PSK.

Gambar 4.21 Airodump-ng II pada XYZ Internal 3. Aircrack-ng, CoWPAtty, Gerix, John The Ripper

Aircrack-ng, CoWPAtty, Gerix, John The Ripper tidak dapat menebak password ataupun isi yang ada pada file WPA2Ent.cap (Gambar 4.22). Hal ini disebabkan karena Airodump-ng tidak dapat menangkap keseluruhan proses authentikasi pada PEAP MSCHAP V2. Sehingga tools serangan tersebut tidak dapat memecahkan kunci keamanan pada PEAP MSCHAP V2. Berikut ini adalah tampilan hasil crack ke-4 tools serangan terhadap PEAP MSCHAP V2

Gambar 4.22 Aircrack-ng pada XYZ Internal

Gambar 4.23 Cowpatty pada XYZ Internal

Gambar 4.24 Gerix pada XYZ Internal

Catatan untuk John The Ripper adalah tool ini akan terus menerus melakukan percobaan password hingga waktu yang tidak bisa ditentukan, dalam arti waktu yang dibutuhkan tidak tertabatas. Hal ini

dikarenakan John The Ripper menggunakan teknik Brute Force yang tidak bergantung kepada list password seperti pada Dictionary Attack

Dari ketiga uji coba tersebut hasilnya adalah password tidak ditemukan. Kendatipun passwordnya memang ada pada list tersebut, namun tetap saja tidak dapat ditemukan. Hal ini disebabkan oleh karena Airodump-ng hanya dapat men-capture proses handshake yang berisi proses autentikasi password antara client dengan Wireless AP. Proses autentikasi berupa username dan password yang terjadi antara client – Wireless AP – RADIUS – Active Directory tidak dapat tertangkap oleh Airodump-ng. Otomatis Aircrack-ng sebagai password cracker tidak dapat memecahkan enkripsi PSK yang ada di dalam file hasil capture Airodump-ng.

Selain tools dan metode di atas, juga dilakukan metode serangan lain yang dapat digunakan untuk menguji keamanan PEAP MSCHAP V2. Metode yang digunakan adalah menerapkan serangan menggunakan Honeypot. Tools untuk Honeypot ini adalah FreeRadius-WPE. Serangan menggunakan Honeypot ini pada dasarnya adalah serangan yang menggunakan teori man in the middle attack, yaitu menyiapkan sebuah Wireless AP palsu yang digunakan untuk menyadap proses autentikasi yang dilakukan oleh Wireless Client ke Authenticator. Pada saat User Internal berasosiasi dengan Wireless AP yang palsu, secara tidak sadar dia akan menganggap bahwa Wireless AP yang hendak diasosiasikan adalah benar, sehingga user akan memasukkan username dan password. Proses autentikasi Wireless Client sudah dienkripsi, oleh karena itu teknik Honeypot ini juga membutuhkan tools lain sebagai password cracker, tools yang dapat digunakan adalah Asleap.

Berikut ini adalah langkah – langkah metode Honeypot :

1. Konfigurasi Wireless AP yang disetting dengan SSID dan mekanisme keamanan yang sama dengan target serangan, yaitu SSID XYZ Internal dan mekanisme keamanan WPA2 Enterprise. Kemudian Wireless AP tersebut disambungkan ke Laptop penyerang yang di dalamnya sudah terinstal FreeRadius-WPE

Gambar 4.25 FreeRadius-WPE

2. Konfigurasi FreeRadius-WPE pada file eap.conf dan client.conf

File eap.conf berisi konfigurasi mengenai setting EAP pada FreeRadius-WPE. Pastikan default_eap_type = peap.

Gambar 4.26 Konfigurasi file eap.conf

File client.conf berisi konfigurasi yang membatasi client mana saja yang boleh terkoneksi ke FreeRadius-WPE

3. Test koneksi Wireless Client ke Wireless AP palsu

Serangan menggunakan honeypot ini bersifat pasif, yang artinya si penyerang harus menunggu target serangan terkoneksi ke Wireless AP palsu. Pada saat Wireless client mencoba untuk koneksi ke Wireless AP palsu, kolom username dan password akan muncul seperti biasa.

Gambar 4.28 Kolom username dan password pada Wireless AP palsu 4. Crack password menggunakan tool Asleap

Pada saat Wireless Client sudah memasukkan username dan password ke Wireless AP palsu, username dan password akan tertangkap oleh FreeRadius-WPE. Namun hanya password yang tetap terenkripsi. Berikut tampilan file log FreeRadius-WPE

Gambar 4.29 File Log FreeRadius-WPE

Pada Gambar 4.29 Terlihat username yang berhasil tercapture dan password yang terenkripsi pada bagian response.

Setelah berhasil mengcapture username dalam bentuk plaint text dan password dalam bentuk terenkripsi, penulis menggunakan tools Asleap

untuk melakukan cracking pada password tersebut. Berikut hasil cracking password

Gambar 4.30 Proses kerja Asleap

Dengan menggunakan tools Asleap dapat terdekripsi password yang digunakan untuk melakukan koneksi dengan mekanisme PEAP MSCHAP V2.

Proses cracking Asleap menggunakan metode Dictionary Attack sama seperti yang digunakan oleh Aircrack-ng. Pada bagian NT Hash sederet angkat tersebut berubah – ubah selama proses dekripsi password. Dengan demikian keberhasilan ditentukan oleh ada atau tidaknya password dalam list password. Namun perbedaan yang paling mendasar adalah, Aircrack-ng tidak membutuhkan tools lain dalam melakukan capturiAircrack-ng handshake (autentikasi), cukup dengan 1 buah laptop sudah dapat melakukan capturing.

Lain halnya dengan Asleap. Asleap membutuhkan 1 buah Wireless AP untuk melakukan proses capturing, tujuannya dalah untuk menjebak target terkoneksi ke Server yang salah.

Asleap tidak menampilkan hasil dalam bentuk waktu. Untuk itu perlu digunakan alat bantu seperti stop watch untuk menghitung lama waktu proses cracking secara manual.

4.6

Evaluasi Perancangan XYZ Visitor dengan Captive Portal

Firewall

Pada tahap ini akan dievaluasi penerapan XYZ Visitor. Evaluasi diperlukan untuk mengetahui apakah tujuan – tujuan penerapan XYZ Visitor sudah tercapai. Berikut ini adalah kriteria evaluasi :

1. Koneksi Internet Laptop External

Pada saat user mengakses XYZ Visitor akan muncul notifikasi untuk menambahkan username dan password untuk autentikasi. Atau pada saat memanggil sebuah alamat website pada browser, tampilan website akan di-redirect ke halaman login Captive Portal seperti gambar berikut ini :

User cukup memasukkan username dan password untuk dapat mengakses jaringan Internet. Username yang disiapkan adalah guest. Setelah username dan password dikenali oleh server, maka halaman website akan kembali di-redirect ke halaman yang akan dituju sebelumnya.

2. Monitoring User External

pfSense memiliki fitur untuk memonitoring status user yang melakukan otentikasi via Captive Portal. Dengan fitur ini dapat diketahui IP Address, Username, MAC Address, waktu mulai koneksi, dan waktu berhenti koneksi.

Gambar 4.32 Monitoring Status Captive Portal 3. Blok Akses Laptop External menuju Jaringan Internal

Sesuai tujuan penelitian ini, bahwa perlu dilakukannya pemisahan koneksi Wireless LAN user internal dengan user external, berikut hasil ping dari user external ke jaringan internal :

Gambar 4.33 Ping dari User External Menuju Jaringan Internal dan Internet

Pada saat user external ingin masuk ke dalam jaringan Internal, akses pengecekan melalui Ping sudah berhasil di-block. Begitu juga ketika ingin masuk ke dalam sebuah server / PC melalui mekanisme file / folder sharing tidak bisa dilakukan. Hasilnya seperti gambar berikut :

Gambar 4.34 Percobaan akses dari user External menuju File / Folder Jaringan Internal

4. Uji Serangan menggunakan serangan Wireless LAN WPA2 PSK

Uji serangan pada Wireless LAN XYZ Visitor sama seperti uji serangan pada WPA2 PSK, menggunakan tool Airodump-ng, Aireplay-ng, dan Aircrack-ng. Hasilnya adalah Airodump-ng tidak berhasil menangkap proses Handshake. Hal ini dikarenakan memang secara security di Wireless AP tidak diberikan mekanisme keamanan apa – apa, hanya dibiarkan terbuka (open authentication). Sehingga demikian, airodump-ng tidak menangkap proses Handshaking apa pun. Jika pun diberikan tambahan keamanan seperti WPA2 PSK, tentu akan lebih aman, namun tetap saja Aircrack-ng hanya dapat menemukan password WPA2 PSK, tidak username dan password yang diinputkan oleh user external ke dalam Captive Portal.

Ketika ada seseorang yang tidak berhak masuk ke dalam Wireless LAN XYZ Visitor, dia harus mengetahui username dan password Captive Portal.

4.7. Tabel Perbandingan WPA2 PSK, WPA2 Enterprise, dan

Captive Portal Firewall

Pada sub bab ini akan dirangkumkan mengenai hasil evaluasi penerapan pada uji serangan WPA2-PSK, WPA2 Enterprise, dan Captive Portal pfSense.

Tabel 4.3 Perbandingan WPA2 PSK, PEAP MSCHAP V2, dan Captive Portal Firewall Perbandingan Keberhasilan Tools Tools Serangan WPA2 PSK PEAP MSCHAP V2 Captive Portal Firewall

Airodump‐ng I Ya Ya Ya

Airodump‐ng II Ya ~ ~

Aireplay‐ng Ya Ya Ya

Aircrack‐ng Ya ~ ~

CoWPAtty Ya ~ ~

Gerix Ya ~ ~

John The Ripper Ya ~ ~

Asleap* ~ Ya ~

Pada tabel di atas terlihat bahwa 7 tools uji serangan yang dicoba untuk WPA2 PSK dapat berjalan dengan baik, kecuali Asleap yang memang dikhususkan untuk serangan PEAP MSCHAP V2. Jika tools Airodump-ng II tidak berhasil, maka proses cracking akan terhenti dan tidak berhasil. Terbukti pada PEAP MSCHAP V2 Airodump II tidak berhasil menangkap proses 4-way-handshaking, sehingga gagal pula Aircrack-ng, Cowpatty, Gerix, dan John The Ripper melakukan tugasnya. Begitu juga dengan Captive Portal Firewall yang mengalami hasil yang sama. Perbedaannya adalah pada PEAP MSCHAP V2 proses 4-way-handshaking tidak tertangkap username / password backend Active Directory dan sertifikat digital. Sedangkan pada Captive Portal Firewall memang

otentikasi pada Wireless AP sengaja dibuka, karena sudah ada fasilitas username / password pada halaman login Portal. Hanya tools Asleap yang dapat melakukan serangan pada PEAP MSCHAP V2, karena tools ini memang dikhususkan untuk serangan pada protocol PEAP MSCHAP V2.

Dari tabel 4.3 dapat disimpulkan bahwa metode serangan Standard WPA2-PSK dengan 5 tools, Airodump-ng II, Aircrack-ng, Gerix, Cowpatty, dan John The Ripper tidak dapat digunakan untuk melakukan serangan terhadap PEAP MSCHAP V2 dan Captive Portal. Oleh karena itu diperlukan sebuah metode serangan tersendiri bagi PEAP MSCHAP V2 dan Captive Portal.

4.8. Perubahan Policy PT XYZ

Penelitian ini didasari dari kebutuhan – kebutuhan yang ada salah satunya adalah policy keamanan jaringan Wifi pada PT XYZ, namun demikian berdasarkan hasil yang dicapai pada penelitian ini, ada sedikit rekomendasi perubahan pada policy PT XYZ mengacu pada policy yang sudah ada yang dicantumkan pada BAB 3. Perubahan pada policy dibawah ini ditandai dengan kalimat yang dibuat italic.

Policy Keamanan Wireless LAN pada PT. XYZ adalah sebagai berikut :

1. Jaringan yang akan dipakai oleh user internal terpisah dengan jaringan yang akan disediakan bagi tamu / user external. Standard SSID jaringan internal adalah XYZ Internal dan standard SSID jaringan external adalah XYZ Visitor. Pihak MIS tidak bertanggung jawab terhadap konsekuensi yang terjadi di luar dari penggunaan 2 SSID tersebut.

2. SSID XYZ Visitor untuk tamu / user external akan diproteksi dengan Captive Portal dengan meminta tamu / user external mengisi kolom Login Name dan password untuk akses internet.

3. Login Name dan password yang akan digunakan oleh user internal untuk akses internet adalah username dan password domain (username dan password login komputer). User internal tidak diperkenankan untuk memberitahukan username dan password domain kepada tamu / user external / internal lain dengan alasan apapun.

4. Selain Login Name dan Password yang digunakan oleh user internal untuk akses internet adalah setiap device client harus diinstal sertifikat digital dan dikonfigurasi WPA2 Enterprise pada Wireless Network oleh MIS.

5. Login Name dan password yang akan digunakan oleh tamu / user external akan ditentukan oleh MIS, yang mana akan selalu direset kembali di hari kerja berikutnya (H+1) setelah Login Name dan password tersebut digunakan oleh tamu / user external.

6. Seluruh aktifitas user yang terkoneksi menggunakan jaringan WiFi akan dicatat (logging) secara otomatis oleh MIS, dan direkap oleh MIS, khususnya untuk pemakaian oleh tamu / user external.

7. MIS akan melakukan filtering terhadap akses ke website yang mengandung pornografi, social networks, dan Trojan Horse. Filtering ini akan diupdate oleh MIS secara rutin setiap sebulan sekali atau tiap kali ada perkembangan atau informasi baru.

8. User tidak diperkenankan untuk melakukan konfigurasi atau usaha pembobolan, pencurian data (sniffing) akses WiFi untuk keperluan apapun.