SERANGAN BLACK HOLE

PADA MANET

SKRIPSI

Oleh :

WINDY PUSPITASARI

1034010027

PROGRAM STUDI TEKNIK INFORMATIKA

FAKULTAS TEKNOLOGI INDUSTRI

UNIVERSITAS PEMBANGUNAN NASIONAL “VETERAN”

J AWA TIMUR

SIMULASI KINERJ A MEKANISME KEAMANAN WATCHDOG

ROUTING PROTOCOL AODV TERHADAP

SERANGAN BLACK HOLE

PADA MANET

SKRIPSI

Diajukan Untuk Memenuhi Sebagai Persyaratan

Dalam Memperoleh Gelar Sarjana Komputer

Jurusan Teknik Informatika

Disusun oleh :

WINDY PUSPITASARI

1034010027

PROGRAM STUDI TEKNIK INFORMATIKA

FAKULTAS TEKNOLOGI INDUSTRI

UNIVERSITAS PEMBANGUNAN NASIONAL “VETERAN”

J AWA TIMUR

Judul : SIMULASI KINERJA MEKANISME KEAMANAN WATCHDOG

ROUTING PROTOCOL AODV TERHADAP SERANGAN

BLACK-HOLE PADA MANET

Pembimbing I : I Made Suartana, S.Kom, M.Kom

Pembimbing II : Henni Endah W, S.T, M.Kom

Penyusun : Windy Puspitasari

ABSTRAK

Black Hole Attack merupakan jenis serangan yang mengecoh dan

menimbulkan kehilangan data berupa node berbahaya pada suatu protokol routing untuk menyebarkan informasi palsu dan mencegah paket yang terkirim. Inti dari mekanisme watchdog adalah pengawasan tepat (promiscuous monitoring). Jika terdeteksi misbehave node, source node akan memilih rute baru yang bebas dari

misbehave node dengan bantuan "Path rater". Mekanisme ini tidak akan

menampilkan hasil dengan baik pada saat kondisi jaringan tidak menguntungkan dimana terdapat gangguan dari misbehave node yang mengakibatkan data corrupt saat probabilitas tinggi.

Pembuktian serangan dilakukan dengan cara menjalankan file tcl melalui terminal. Source node menyebarkan route discovery process untuk membentuk jalur pengiriman menuju destination node. Bila dalam keadaan normal source

node akan memilih node – node terdekat untuk membentuk suatu rute pengiriman,

namun pada keadaan ini, source node tanpa disadari akan mengirimkan paket pada misbehave. Sementara untuk pembuktian mekanisme watchdog dilakukan sama persis dengan simulasi saat serangan Black Hole terjadi. Yaitu dengan memanggil program .tcl pada terminal setelah pemasangan watchdog mechanism. Perbandingan dinilai berdasarkan hasil Packet Loss selama serangan dan mekanisme berlangsung. Nilai Packet Loss saat serangan lebih besar disbanding saat mekanisme keamanan berlangsung.

Hasil perbandingan inilah yang menunjukan pengaruh dari mekanisme keamanan watchdog. Nilai packet loss saat serangan bernilai sama besarnya dengan paket terkirim yaitu 251 untuk ukuran 1000 paket sementara packet loss bernilai 1 untuk ukuran 1000 paket. Semakin kecil nilai packet loss, tingkat keberhasilan pencegahan serangan black hole dengan watchdog mechanism semakin tinggi.

KATA PENGANTAR

Puji syukur saya panjatkan kehadirat Allah SWT yang telah memberikan

segala nikmat dan limpahan rahmatNya. Sehingga saya dapat menyelesaikan

skripsi tepat pada waktunya dengan judul “Simulasi Kinerja Mekanisme

Keamanan Watchdog Routing Protocol AODV Terhadap Serangan Black Hole

Pada MANET”.

Skripsi ini dibuat sebagai salah satu syarat memperoleh gelar sarjana

komputer di jurusan teknik informatika UPN “Veteran” Jawa Timur. Skripsi ini

dapat diselesaikan berkat bantuan dan doa dari semua pihak. Oleh karena itu, saya

ingin mengucapkan terima kasih kepada :

1. Allah SWT.

2. Keluarga.

3. Bapak Prof. Dr. Ir. Teguh Soedarto, MP. selaku Rektor UPN “Veteran”

Jatim.

4. Bapak Ir. Sutiyono, selaku Dekan Fakultas Teknologi Industri UPN

“Veteran” Jatim.

5. Bapak Budi Nugroho, S.Kom, M.Kom, selaku Kajur Teknik Informatika.

6. Bapak I Made Suartana, S.Kom, M.Kom selaku dosen pembimbing satu.

7. Ibu Henni Endah W, S.T, M.Kom selaku dosen pembimbing dua.

8. Sahabat dan kawan – kawan seperjuangan, Echi, Nana, Ariesta, Dewi,

Fara, Echa, Ade, Natalia, Mas Aris, Alpin, Cak Tri, Fian, Fiki, Dhea, Adit

Mieka, Popo, Bagus, Zahry, Yudis, Alwi, Yan, Iqbal, Amik, Frans,

Saya menyadari jika skripsi ini jauh dari kesempurnaan, sehingga saran

dan kritik sangat saya terima untuk menjadi lebih baik. Semoga laporan skripsi ini

dapat bermanfaat khususnya bagi mahasiswa teknik informatika dan umumnya

bagi orang – orang yang membutuhkan refrensi mengenai black hole attack,

watchdog mechanism, routing protocol AODV dan network simulator 2.

Akhir kata, saya berharap agar penyusunan laporan ini mampu

memberikan manfaat bagi perkembangan dan kemajuan teknik informatika

Universitas Pembangunan Nasional “Veteran” Jawa Timur.

Surabaya, 26 November 2014

DAFTAR ISI

1.6 Sistematika Penulisan ...4

BAB II ... 6

TINJAUAN PUSTAKA... 6

2.1 Penelitian Terdahulu ...6

2.2 Dasar Teori ... 10

2.2.1 MANET (Mobile Ad Hoc Network) ... 10

2.2.2 Protokol Routing (Routing Protocol) ... 12

2.2.3 AODV (Ad Hoc On Demand Vector) ... 14

2.2.4 Black Hole Attack (Serangan Lubang Hitam) ... 18

2.2.5 Mekanisme Watchdog (Watchdog Mechanism) ... 20

2.2.6 NS2 (Network Simulator 2) ... 21

BAB III... 26

METODE PENELITIAN ... 26

3.1 Rancangan Penelitian ... 26

3.1.1 Studi Literatur ... 27

3.1.2 Spesifikasi Kebutuhan Penelitian... 27

3.1.4 Desain Instalasi Kebutuhan Program ... 31

3.2 Uji Coba dan Evaluasi ... 32

3.3 Analisa Parameter ... 34

3.4 Analisa Simulasi ... 35

BAB IV ... 36

HASIL DAN PEMBAHASAN ... 36

4.1 Implementasi ... 36

4.1.1 Instalasi Network Simulator 2 (NS2) ... 36

4.1.2 Konfigurasi Black Hole Attack ... 37

4.1.3 Menjalankan Black Hole Attack... 39

4.1.4 Konfigurasi Watchdog Mechanism... 40

4.2 Analisa Pembuktian Serangan dan Keamanan ... 42

4.2.1 Pembuktian Serangan Black Hole ... 42

4.2.2 Pembuktian Keamanan ... 43

4.3 Perbandingan Analisa Pembuktian Dua Simulasi ... 43

BAB V ... 46

KESIMPULAN DAN SARAN ... 46

5.1 Kesimpulan ... 46

5.2 Saran ... 47

DAFTAR PUSTAKA ... 48

DAFTAR GAMBAR

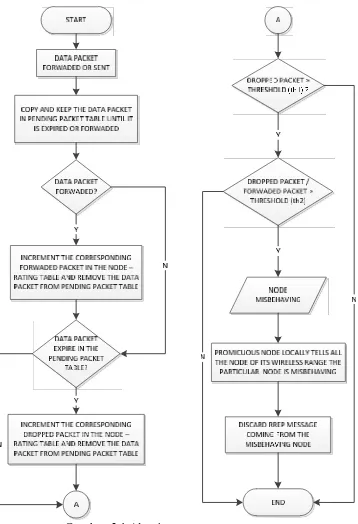

Gambar 2.1 Algoritma Mechanism Watchdog………..….9

Gambar 2.2 Perangkat Heterogen……….…………..….11

Gambar 2.3 Perangkat Homogen……….11

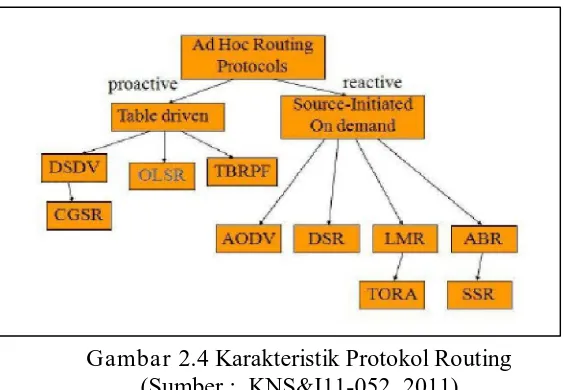

Gambar 2.4 Karakteristik Protokol Routing………13

Gambar 2.5 Pengaruh Jumlah Node Terhadap Rata – Rata Overhead…………17

Gambar 2.6 AODV – Route Establishment……….13

Gambar 2.7 Serangan Black Hole………...………13

Gambar 2.8 Deteksi dengan metode single flow case………..214

Gambar 2.9 Komponen Pembangun NS 2………...………..22

Gambar 3.1 Diagram Alur Rancangan Penelitian………...………26

Gambar 3.2 Diagram alur rancangan program………....29

Gambar 3.3 Topologi tanpa Watchdog Mechanism………...….30

Gambar 3.4 Topologi dengan Watchdog Mechanism………..30

Gambar 3.5 Diagram alur instalasi Black Hole Attack………...…..31

Gambar 3.6 Diagram alur instalasi Watchdog Mechanism………...32

Gambar 4.1 Proses Instalasi NS2.35 pada Ubuntu………...36

Gambar 4.2 Indikasi Keberhasilan Instalasi NS2 & NAM………...37

Gambar 4.3 Proses Konfigurasi Black Hole Attack………...38

Gambar 4.4 Proses Black Hole Attack………...40

Gambar 4.5 Proses Konfigurasi Watchdog………...41

Gambar 4.6 Simulasi dengan Watchdog Mechanism………...41

Gambar 4.7 Nilai Packet Loss saat serangan berlangsung………..42

Gambar 4.8 Nilai Packet Loss saat watchdog mechanism terpasang…………...43

Gambar 4.9 Hasil Throughput………..44

Gambar 4.10 Hasil Delay………...45

DAFTAR TABEL

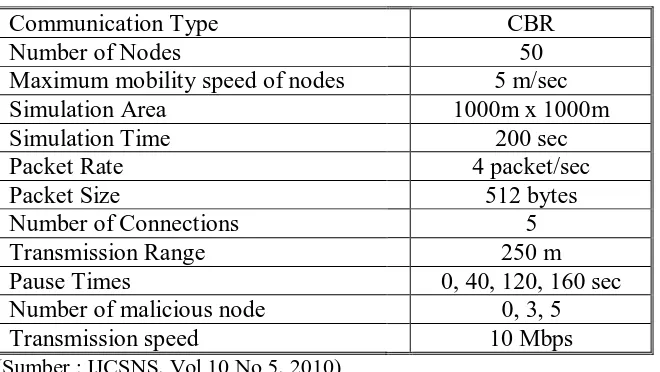

Tabel 2.1 Simulasi Parameters yang telah digunakan dalam peneltian

...

7Tabel 2.2 Pending Packet Table

...

8Tabel 2.3 Node Rating Table

...

8Tabel 2.4 Hasil Perhitungan Rata – Rata Overhead ... 12

Tabel 3.1 Spesifikasi sistem laptop ... 27

BAB I

PENDAHULUAN

1.1 Latar Belakang

Berbagai bentuk pengembangan mengenai jaringan komputer telah banyak

dilakukan. Salah satu penelitian yang dilakukan yaitu mengenai mekanisme

keamanan pada suatu jaringan untuk menangkal sebuah serangan tertentu.

Serangan - serangan yang ada pun terbagi dalam berbagai jenis, salah satunya

adalah Black Hole Attack pada AODV dalam MANET. Black Hole Attack

merupakan jenis serangan yang mengecoh dan menimbulkan kehilangan data

yang berupa node berbahaya pada suatu protokol routing untuk menyebarkan

informasi palsu dan mencegah paket yang terkirim. Di awali dengan menciptakan

rute palsu yang dikirim kepada node source, bila berhasil maka paket yang

dikirim pada node palsu ini tidak akan diteruskan ke node destination dan tidak

akan dapat dilacak keberadaan paket yang telah dikirim.

Kerugian inilah yang menjadi alasan dibuatnya berbagai macam keamanan

untuk mengurangi maupun manangani serangan tersebut. Salah satu bentuk

keamanan yang telah diterapkan adalah mekanisme watchdog. Jenis mekanisme

keamanan yang memantau dan mendeteksi malware (malicious software) yang

ada pada jaringan yang diawasi. Cara kerja dari watchdog mechanism sendiri

menggunakan dua pendekatan menurut Neelavathy Pari (2010), yang pertama

yaitu pendekatan End to End misbehave detection menggunakan error detection

coding. Dan yang kedua pendekatan yang dilakukan secara umum pada saat

2

dimana node - node memantau arus pergerakan yang terjadi dalam satu lingkup

jaringan. Tujuan dari penggunaan mekanisme keamanan watchdog ini dapat

dicapai dengan melakukan pengenalan error detection coding pada watchdog

mechanism, protokol yang mampu mendeteksi pergerakan misbehaving node dan

pendeteksian misbehaving node pada saat probabilitas tinggi ketika throughput

mencapai titik maksimal.

Hasil dari penggunaan mekanisme watchdog pada penelitian tim Kanika

Lakhani (2010) menunjukan peningkatan presentase packet delivery ratio pada

saat terjadi serangan dan penurunan presentase packet delivery ratio pada saat

mekanisme watchdog diterapkan.

1.2 Rumusan Masalah

Adapun rumusan masalah yang akan dibahas dalam tugas akhir kali ini adalah.

a. Bagaimana melakukan simulasi serangan Black Hole pada MANET?

b. Bagaimana cara mengatasi serangan Black Hole pada routing AODV

dengan mekanisme watchdog?

c. Bagaimana penerapan Black Hole attack dan watchdog mechanism

pada dunia nyata?

1.3 Batasan Masalah

Agar pembahasan pada tugas akhir kali tidak mengalami perluasan dalam

kajian, maka penulisan laporan ini dibatasi pada hal sebagai berikut.

a. Jumlah node yang digunakan 20 node.

menggunakan mekanisme keamanan dengan kondisi saat

menggunakan mekanisme keamanan watchdog.

c. Serangan yang digunakan adalah Black Hole Attack. Sistem diuji

secara simulasi dengan menggunakan NS2-3.5 pada OS Ubuntu 14.04

d. Penelitian hanya mencakup tentang simulasi keamanan watchdog dan

simulasi serangan Black Hole.

1.4Tujuan

Tujuan dilakukannya tugas akhir ini adalah :

a. Mengetahui bagaimana serangan Black Hole terjadi pada routing

protocol AODV.

b. Mengetahui bagaimana mengamankan routing protocol AODV

terhadap serangan Black Hole dengan menggunakan mekanisme

keamanan watchdog.

c. Dapat mengantisipasi dan meminimalisir terjadinya serangan Black

Hole.

1.5Manfaat

Manfaat yang didapat dari penelitian ini adalah.

a. Bagi penulis mendapatkan manfaat dari pengetahuan yang diperoleh

selama menempuh pendidikan di bangku perkuliahan khususnya

mengenai jenis serangan Black Hole terhadap routing protocol AODV

dan cara mengamankannya dengan mekanisme watchdog.

b. Bagi mahasiswa mendapatkan manfaat mengenai pemahaman akan

4

c. Bagi pembaca mendapatkan manfaat berupa informasi mengenai

serangan Black Hole dan bagaimana cara mengamankannya pada

routing protocol AODV untuk menjadikannya sebagai referensi

tambahan serta pengembangan lebih lanjut.

1.6 Sistematika Penulisan

BAB I PENDAHULUAN

Bab ini berisi latar belakang masalah, rumusan masalah, batasan

masalah, tujuan penelitian, manfaat penelitian dan sistematika

penulisan.

BAB II TINJ AUAN PUSTAKA

Bab ini mengenai konsep dasar penyerangan Black Hole, AODV,

keamanan watchdog serta MANET dan analisa yang digunakan

sebagai dasar teori yang berkaitan dengan topik permasalahan yang

diambil dalam penelitian.

BAB III METODOLOGI PENELITIAN

Bab ini menjelaskan tentang metode – metode yang digunakan dalam

rancangan jaringan, rancangan serangan dan rancangan keamanan

pada penelitian yang dilakukan.

BAB IV HASIL DAN PEMBAHASAN

Bab ini membahas hasil dari serangkaian konfigurasi yang telah

dilakukan sebelumnya, kemudian dilakukan analisa secara

menyuluruh dengan menggunakan beberapa skenario metode

BAB V KESIMPULAN DAN SARAN

Bab ini menyajikan kesimpulan dari penelitian yang telah dilakukan

dan saran-saran yang bermanfaat bagi peningkatan kerja sistem

BAB II

TINJ AUAN PUSTAKA

2.1 Penelitian Ter dahulu

Bagian ini menjelaskan tentang penelitian yang telah dilakukan oleh

Kanika Lakhani, Himani Bathla dan Rajesh Yadav dengan judul “A Simulation

Model to Secure the Routing Protocol AODV againts Black Hole Attack in

MANET” serta penelitian yang dilakukan oleh Surana K.A, Rathi S.B, Thosar T.P

dan Snehal Mehatre dengan judul “Securing Black Hole Attack in Routing

Protocol AODV in MANET with WATCHDOG MECHANISM” yang dijadikan

sebagai acuan dalam tugas akhir kali ini.

Kedua penelitian tersebut bertujuan untuk mengetahui dampak dari

serangan Black Hole pada routing protocol AODV dengan melakukan simulasi.

Untuk mencapai tujuannya, mereka memperkenalkan sebuah protocol baru yang

disebut “Modified AODV”. Protocol baru ini merupakan turunan dari AODV

yang sudah ada. Dijelaskan penggunaan mekanisme watchdog memerlukan dua

tabel tambahan di tiap node. Dari dua tabel ini nantinya dapat dilacak apakah

terdapat misbehave yang berupa nilai 0 dan 1, dimana 0 sebagai keterangan well

behaving dan 1 untuk misbehaving node. Dalam mekanisme watchdog juga

dijelaskan jika tiap node yang ada akan tetap melakukan pelacakan saat

melakukan pengiriman data. Penilaian dan penentuan apakah terdapat misbehave

dilakukan dengan perbandingan jumlah paket yang berhasil dikirim dengan

jumlah paket yang gagal terkirim. Hal ini juga tergantung pada nilai threshold,

yang berarti selama misbehaving node melakukan forwarding packets sebanyak

akan terdeteksi. Jika diambil nilai terendah maka akan menambah presentase false

positive. Setelah mendeteksi misbehaving node, sebuah node akan melakukan

local repair untuk seluruh rute yang dilewati oleh misbehaving node tersebut.

Simulasi yang telah dilakukan dalam penelitian ini menggunakan pola

pergerakan sebanyak 50 node dalam area berukuran 1000 x 1000 meter dan

kecepatan maksimum tiap node sebesar 5 m/sec. Lalu lintas pergerakan tiap 50

node akan dimaksimalkan oleh 5 koneksi menggunakan CBR (Constant bit Rate)

dan perbedaan nilai yang telah digunakan dalam simulasi. Nilai yang digunakan

untuk memetakan lalu lintas pola secara acak. Dengan perubahan yang hanya

memetakan nilai dengan koneksi CBR ini, dapat merubah lalu lintas pola secara

keseluruhan.

Parameter Simulasi yang telah digunakan dapat dilihat pada tabel di

bawah ini :

Tabel 2.1 Simulasi Parameters yang telah digunakan dalam peneltian

Communication Type CBR

Number of Nodes 50

Maximum mobility speed of nodes 5 m/sec

Simulation Area 1000m x 1000m

Simulation Time 200 sec

Packet Rate 4 packet/sec

Packet Size 512 bytes

Number of Connections 5

Transmission Range 250 m

Pause Times 0, 40, 120, 160 sec

Number of malicious node 0, 3, 5

Transmission speed 10 Mbps

8

Dengan mekanisme watchdog, tiap node membentuk dua buah tabel

tambahan, yaitu pending packet table dan node rating table. Pada pending packet

table terdapat empat kolom yang terdiri dari Packet ID, Next Hop, Expiry Time,

dan Packet Destination.

Tabel 2.2 Pending Packet Table

Packet ID Next Hop Expiry Time Packet Destination

(Sumber : IJCSNS, Vol 10 No 5, 2010)

Packet Destination : alamat tujuan pengiriman paket

Pada node rating table juga terdiri dari empat kolom, yaitu Node Address,

Packet Drops, Packet Forwards dan Misbehave ( Node Malware/penyerang ).

Tabel ini berfungsi untuk melakukan update informasi saat proses berlangsung

pada Pending Packet Table.

Tabel 2.3 Node Rating Table

node Address Packet Drops Packet Forwards Misbehave

(Sumber : IJCSNS, Vol 10 No 5, 2010)

Keterangan :

node Address : alamat node next - hop

Packet Drops : perhitungan jumlah dropped packet

Packet Forwards : perhitungan jumlah forwarded packet

Misbehave(node berbahaya) : memiliki dua nilai 0 dan 1, 0 untuk

Algoritma yang digunakan pada penelitian tim Kanika (2010) adalah

sebagai berikut :

Gambar 2.1 Algoritma Mechanism Watchdog

Hasil analisa dari penelitian ini ditampilkan pada ns-2.31 yang

10

dengan 50 node dipilih untuk simulasi dengan perbedaan waktu jeda 0, 40, 120

dan 160 detik. Perbandingan Throughput dan Packet Delivery dikalkulasi pada

AODV yang telah ada menggunakan perbedaan skenario dengan Black Hole node

pada node 0, 3, dan 5. Dengan menggunakan parameter yang sama pada AODV

modifikasi yang telah dilakukan tes seperti yang telah disebutkan sebelumnya

dengan Black Hole pada node 0, 3 dan 5, dimana pada keduanya mekanisme

watchdog dalam posisi aktif dan tidak aktif. Hasil yang ditampilkan saat serangan

Black Hole node meningkat hingga 6% dari jumlah total node yang ada pada

jaringan maka keberadaan watchdog secara aktif akan meningkat hingga 3%

sampai 8% untuk skenario yang lain. Ketika serangan Black Hole meningkat

hingga 10% dari total node yang ada pada jaringan maka keberadaan watchdog

secara aktif meningkat hingga 10% sampai 18% untuk skenario yang lain.

2.2Dasar Teor i

Pada bagian ini akan membahas tentang MANET (Mobile Ad Hoc

Network), routing protocol, AODV (Ad Hoc On Demand Vector), Black Hole

Attack, wacthdog mechanism dan NS 2.

2.2.1 MANET (Mobile Ad Hoc Network)

Merupakan suatu jaringan yang terdiri dari berbagai perangkat bergerak

(mobile) yang tergabung menjadi satu tanpa adanya infrastruktur yang memadai,

sehingga membentuk suatu jaringan yang bersifat sementara (Irawan, Dedy;

Roestam, Rusdianto, 2011). Dimana tiap perangkat yang ada memiliki tampilan

Perangkat - perangkat tersebut disebut node. Contoh nyata dari suatu node pada

jaringan ad hoc adalah sebuah laptop dan smartphone yang saling terhubung

secara langsung. Berikut adalah contoh gambar dari perangkat - perangkat yang

ada pada jaringan ad hoc :

Gambar 2.2 Perangkat Heterogen (Sumber : KNS&I11-052, 2011)

Heterogen terdiri dari perangkat yang berbeda - beda sedangkan perangkat

yang sama disebut sebagai homogen.

12

2.2.2 Pr otokol Routing (Routing Protocol)

Terdapat banyak jenis protokol yang digunakan saat ini. Masing – masing

memiliki kelebihan dan kekurangan. Tujuan dari penggunaan protokol seperti

yang tercatat pada (Outline, 2004) yaitu :

a. Menyederhanakan proses manajemen jaringan karena alamat – alamat

yang dicapai dapat segera diketahui secara otomatis.

b. Menemukan jalur – jalur “bebas – loop” di dalam jaringan.

c. Menetapkan jalur “terbaik” di antara beberapa pilihan yang tersedia.

d. Memastikan bahwa semua router yang ada di dalam jaringan

“menyetujui” jalur – jalur terbaik yang telah ditetapkan.

Ada dua pernyataan umum mengenai tipe protokol untuk jaringan Ad Hoc,

yaitu protokol proaktif dan protokol reaktif (Irawan, Dedy; Roestam, Rusdianto,

2011). Protokol routing reaktif bersifat on demand, yang artinya membentuk suatu

rute dari sebuah node sumber ke node tujuan hanya berdasarkan pada permintaan

node sumber tersebut. Sementara protokol routing proaktif bersifat table driven,

dimana tiap node menyimpan tabel yang berisi informasi rute ke setiap node yang

diketahui. Informasi rute diperbaharui secara berkala jika terjadi perubahan link.

Penggunaan protokol routing proaktif secara mendasar memberikan solusi

terpendek End to End delay, karena informasi routing selalu tersedia dan

diperbaharui secara berkaladibandingkan protokol routing reaktif. Berikut adalah

Gambar 2.4 Karakteristik Protokol Routing (Sumber : KNS&I11-052, 2011)

Gambar diatas menjelaskan mengenai beberapa protokol yang ada

pada MANET seperti AODV, OLSR, dan DSDV. Masing - masing

mempunyai karakteristik yang berbeda. AODV bekerja selama koneksi rute

dari sender ke receiver valid, maka AODV tidak akan melakukan pencarian

lagi. AODV memelihara rute selama dibutuhkan. OLSR (Optimized Link

State Protocol) merupakan protokol routing proaktif yang selalu

menyediakan rute secara cepat saat dibutuhkan. OLSR sendiri merupakan

versi optimasi dari sebuah protokol pure link state. DSDV (Routing Protocol

Destination Sequenced Distance Vector) merupakan sebuah protokol awal

yang diusulkan pada jaringan nirkabel Ad Hoc. DSDV termasuk salah satu

protokol proaktif dan salah satu protokol yang menjaga informasi dari

topologi global berupa tabel pada setiap node. Tabel - tabel tersebut nantinya

akan sering diperbaharui untuk menjaga kestabilan dan keakurasian atau

14

2.2.3 AODV (Ad Hoc On Demand Vector )

AODV merupakan sebuah routing yang menyampaikan pesan antar mobile

komputer. Dimana tiap mobile komputer atau biasa disebut node, menyampaikan

pesan yang tidak bisa dikirim langsung, melalui node – node yang berada di

sekitarnya untuk meneruskan pesan ke destination node dari source node. Proses

ini dilakukan oleh AODV dengan cara menemukan rute untuk pengiriman pesan.

AODV memastikan rute ini tidak terdapat loops dan mencoba untuk mencari rute

terpendek agar sampai pada destination node. AODV juga dapat menangani

perubahan rute dan menciptakan rute baru jika terjadi error. AODV merupakan

‘on demand routing protocol’ dengan delay sedikit. Ini berarti sebuah rute akan

terbentuk saat dibutuhkan untuk mengurangi tingkat overhead. AODV

mendukung Unicast, Broadcast dan Multicast.

Ada dua jenis route pada AODV, yaitu route discovery dan route

maintenance. Route discovery berupa RREQ (Route Request) dan RREP (Route

Reply) sedangkan route maintenance berupa RERR (Route Erorr).

a. RREQ (Route Request)

RREQ dan RREP diciptakan oleh AODV saat source membutuhkan

suatu rute untuk pengiriman paket data menuju destination namun belum

terbentuk sebuah rute yang sesuai dengan permintaan source. Sehingga

source node akan menyebarkan route discovery process untuk menemukan

rute yang sesuai menuju destination node. RREQ dikirimkan pada node

yang berada di luar wilayah source node dan belum terbentuk sebuah rute

tersebut. Node yang menerima RREQ akan memperbarui informasi untuk

dikirim kembali sebagai balasan dan akan memelihara informasi yang

telah valid tersebut menciptakan sebuah reserve path menuju source node

dalam bentuk tabel routing.

Node penerima RREQ memiliki dua pilihan, yaitu :

a. Saat node tersebut mengetahui destination node, maka node

akan mengirim RREP sebagai balasan kepada source node.

b. Saat node tidak mengetahui destination node, maka node

tersebut akan mengirim ulang RREQ dari source node ke node

lainnya sehingga nilai pada hop counter akan bertambah.

b. RREP (Route Reply)

Saat source node menerima RREP, sebuah jalur akan terbentuk

diantara source node dengan node penerima. Sehingga pengiriman paket

menuju destination node akan mulai diproses. Ketika source node

menerima RREP dengan sequence number yang lebih besar atau sama dan

hop count yang lebih kecil, maka source node akan memperbarui

informasi routing menuju destination node.

c. RERR (Route Erorr)

Saat proses pengiriman berlangsung dan terjadi perubahan topologi

jaringan yang mengakibatkan berubahnya rute yang telah terbentuk

sehingga node tidak dapat mengirim paket, maka sebuah node akan

16

yang menerima pesan erorr tersebut akan melakukan perubahan informasi

dalam tabel routing. Setelah source node menerima pesan erorr tersebut,

maka proses pengiriman akan diulangi kembali dari awal saat source node

menyebarkan route discovery process pada node yang berada di

sekitarnya.

AODV tidak akan membangun sebuah rute jika itu tidak diperlukan.

Informasi routing tersimpan hanya pada source node, destination node, dan

intermediate nodes (node – node perantara). Skenario ini mengurangi memory

overhead, mengurangi pemakaian sumber jaringan dan dapat berjalan dengan baik

pada situasi dengan tingkat pergerakan nodes yang tinggi. Ciri utama dari AODV

adalah menjaga timer-based state pada setiap node sesuai dengan penggunaan

tabel routing. Tabel routing akan kadaluarsa jika jarang digunakan (Sari, Riri

Fitri; Syarif, Abdusy dan Budiardjo, Bagio , 2008).

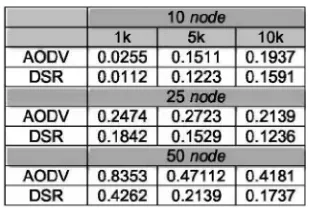

Di sisi lain, disebutkan oleh Yonas Sidharta dan Damar Widjaja tahun

2013, tingginya nilai overhead pada AODV sangat dipengaruhi oleh kapasitas

jaringan. Routing overhead AODV semakin tinggi tingkatannya pada saat kondisi

jaringan dengan jumlah node 25 dan 50. Pada tabel 2.2 menampilkan hasil

penelitian overhead yang dilakukan oleh Yonas dan Damar.

Tabel 2.4 Hasil Perhitungan Rata – Rata Overhead

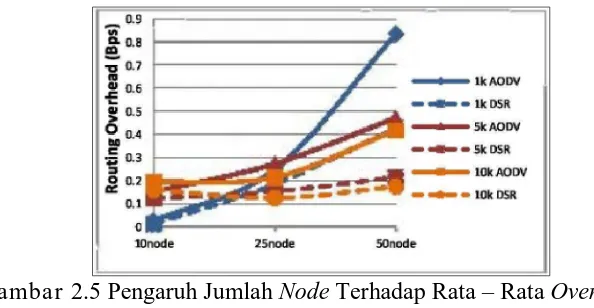

Gambar 2.5 Pengaruh Jumlah Node Terhadap Rata – Rata Overhead (Sumber : Jurnal Teknologi Vol 6 No.1, 2013 )

Yonas dan Damar (2013) menjelaskan dalam laporan mereka mengenai

gambar 2.5 di atas bahwa routing AODV memiliki nilai routing overhead lebih

besar. Tinggi nilai routing overhead pada AODV sangat dipengaruhi oleh

kapasitas jaringan. Routing overhead AODV semakin meningkat saat kondisi

jaringan berjumlah 25 node dan 50 node.

18

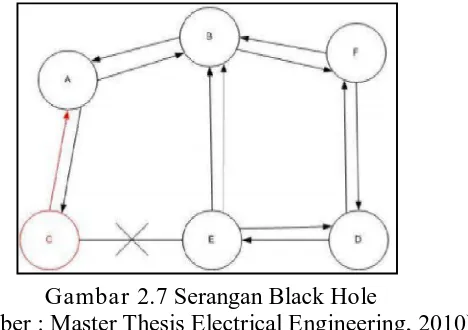

2.2.4 Black Hole Attack (Serangan Lubang Hitam)

Black Hole Attack merupakan serangan yang ada pada MANET. Serangan

ini merupakan sebuah node yang mengirimkan RREP palsu pada source node

yang telah menyebarkan RREQ untuk memulai pengiriman sebuah paket. Node

ini akan memberi informasi baru mengenai rute baru yang lolos dari pengecekan

tabel routing. Dengan cara ini, node tersebut dapat mengecoh source node agar

menerima RREP yang dikirimkan. Sehingga paket yang terkirim akan dicegah

dan proses pengiriman ke destination node mengalami gangguan.

Gambar 2.7 Serangan Black Hole

(Sumber : Master Thesis Electrical Engineering, 2010)

Gambar 2.7 memperlihatkan bagaimana proses Black Hole Attack

berlangsung. Di sini, node A akan melakukan pengiriman paket ke node D dan

menyebarkan route discovery process pada semua node yang berada didekatnya.

Jika node C adalah malicious node atau gangguan, maka node tersebut akan

membentuk sebuat rute aktif menuju destination node dengan cepat setelah node

tersebut menerima paket RREQ. Balasan akan dikirimkan pada node A sebelum

node yang lain membalas. Sehingga node A akan mengira jika rute aktif tersebut

adalah sebuah rute pengiriman yang telah selesai terbentuk. Node A tidak akan

pengiriman paket akan mulai berlangsung pada node C. Karena hal inilah, paket

akan mengalami kehilangan ataupun pengurangan informasi data ( Ullah, Irshad

and Rehman, Shoaib Ur, 2010).

Terdapat dua tipe serangan Black Hole pada AODV, yaitu Internal Black

Hole Attack dan External Black Hole Attack. Internal Black Hole Attack adalah

jenis serangan yang terjadi pada rute asal paket dan rute tujuan paket dikirim.

Secepat setelah mendapatkan kesempatan, node penyerang akan membuat dirinya

menjadi sebuah bagian dari aktif router data. Pada tahap ini node penyerang

mampu untuk melakukan serangan dengan memulainya pada transmisi data. Ini

termasuk serangan internal karena node tersebut berada dalam rute pengiriman

data. Serangan internal lebih rentan dan sulit dicegah karena sulitnya mendeteksi

node internal yang berbahaya. Sementara External Black Hole Attack secara fisik

berada di luar jaringan dan menolak akses menuju lalu lintas jaringan atau

menciptakan kemacetan dalam jaringan atau dengan mengganggu seluruh

jaringan. Serangan eksternal dapat menjadi jenis serangan internal jika mengambil

alih kontrol dari node penyerang yang berada di bagian internal dan mengontrol

untuk melakukan suatu serangan terhadap node lain yang ada pada MANET.

Serangan Black Hole eksternal dapat dilihat dari poin – pon berikut ini :

a. node penyerang mendeteksi rute yang aktif dan mencatat alamat tujuan.

b. node penyerang mengirim rute paket balasan (RREP) termasuk alamat

tujuan field spoofed menuju alamat tujuan yang tidak diketahui. Nilai

20

c. node penyerang mengirim RREP ke node terdekat yang mana termasuk

dalam rute aktif. Hal ini juga termasuk dalam pengiriman langsung

menuju node sumber data yang ada.

d. RREP diterima oleh node terdekat yang ada kepada node penyerang

yang menyesuaikan diri dengan rute berbeda yang dibentuk dari source

node.

e. Informasi baru diterima dalam rute yang memberi balasan akan

mengijinkan source node untuk memperbarui tabel routing.

f. Rute baru dipilih oleh source node untuk seleksi data.

g. node penyerang akan melakukan drop seluruh data yang ada pada rute

yang terbentuk.

2.2.5 Mekanisme Watchdog (Watchdog Mechanism)

Inti dari mekanisme watchdog adalah pengawasan tepat (promiscuous

monitoring). Jika terdeteksi misbehave node, source node akan memilih rute baru

yang bebas dari misbehave node dengan bantuan "Path rater". Mekanisme ini

tidak akan menampilkan hasil dengan baik pada saat kondisi jaringan tidak

menguntungkan dimana terdapat gangguan dari misbehave node yang

mengakibatkan data corrupt saat probabilitas tinggi. Terdapat dua jenis

pendekatan pada watchdog mechanism, yaitu pendekatan pertama adalah

End-to-End misbehavior detection using error detection coding. Kekurangannya adalah

Throughput jaringan dapat berkurang bahkan saat tidak ada misbehave node.

Dalam skema ini, source node dan destination node tidak mengetahui

tentang lokasi misbehave node. Yang kedua adalah pendekatan yang diambil

sebuah node akan mengawasi arus pergerakan data pada suatu jaringan, node

tersebut merupakan watchdog. Untuk pendekatan yang kedua ini memiliki

tantangan utama, yaitu jaringan yang perlahan menghilang, terjadinya tabrakan

tranmissions dan gangguan lain yang dapat muncul tanpa diduga. Sehingga

watchdog tidak dapat menangkap tranmissions yang berlangsung. Di sini,

perilaku next - hop diukur dengan evaluasi catatan lokal terbagi menjadi 2, yaitu

ratio byte and ratio packet dan forwarded by the next - hop neighbor. Tingkat

kepercayaan (Trust level) dari node adalah gabungan dari pengamatan lokal dan

informasi yang disiarkan. Trust level dimasukan pada RREQ tersebut kemudian

rute dipilih dengan cara yang sama dengan AODV. Gambar 2.7 di bawah ini

menjelaskan secara singkat salah satu cara deteksi yang dilakukan oleh watchdog

mechanism, yaitu metode single flow case.

Gambar 2.8 Deteksi dengan metode single flow case

(Sumber: Project Report Malicious Node Detection in MANET using Watchdog Mechanism)

2.2.6 NS2 (Network Simulator 2)

NS2 (Network Simulator 2) dikembangkan pertama kali di UCB

(University of California Berkeley) yang didukung oleh DARPA. NS2 merupakan

suatu system yang bekerja pada system Unix/Linux , NS2 juga dapat dijalankan

dalam system Windows namun harus menggunakan Cygwin sebagai Linux

22

library yang berisi event scheduler, protokol , dan network component yang

diimplementasikan pada simulasi oleh user. Otcl digunakan pada script simulasi

yang ditulis oeh NS user. Otcl juga berperan sebagai interpreter. Bahasa C++

digunakan pada library karena C++ mampu mendukung runtime simulasi yang

cepat, meskipun simulasi melibatkan simulasi jumlah paket dan sumber data

dalam jumlah besar. Sedangkan bahasa Tcl memberikan respon runtime yang

lebih lambat daripada C++, namun jika terdapat kesalahan , respon Tcl terhadap

kesalahan syntax dan perubahan script berlangsung dengan cepat dan interaktif.

Pengetahuan tentang komponen pembangun NS2 dan letaknya akan sangat

berguna dalam membangun simulasi.

Gambar 2.9 Komponen Pembangun NS 2 (Sumber : IT Training Center, 2011 )

Keterangan:

Tcl : Tool command language

Otcl : Object Tcl

TK : Tool Kit

Tclcl : Tcl/C++ Interface

NS2 : NS versi 2

Penjelasan secara singkat hubungan antara header file (.h) adalah untuk

menemukan arti dari ungsi tanpa body, sementara file .cc untuk menemukan

fungsi body dan file .tcl untuk melakukan konfigurasi jaringan. (seperti jumlah

node dan parameter lainnya).

Transport agent pada NS 2 di jaringan internet, terdapat 4 layer

komunikasi TCP/IP. Yaitu layer aplikasi, transport, IP dan network. Lapisan

transport merupakan layer komunikasi yang mengatur komunikasi data yang akan

digunakan oleh lapisan aplikasi di atasnya. NS berada pada lapisan transport

dengan objek simulasi yang bernama transport agent. Pada simulasi pengiriman

data, transport agent tidak dapat bergerak sendiri. Transport agent membutuhkan

lapisan aplikasi di atasnya yang berfungsi sebagai traffic generator. Protokol

lapisan transport data yang didukung network simulator 2 antara lain :

a. TCP (Transport Control Protocol)

Network simulator 2 mendukung 2 jenis TCP agent, yaitu one way

TCP agent dan two way TCP agent.

b. UDP (User Datagram Protocol)

Koneksi dengan menggunakan UDP pada NS2 dilakukan dengan

menggunakan agent UDP sebagai pengirim dan agent Null sebagai

penerima.

c. RTP (Real Time Transport Protocol)

RTP menyelenggarakan end to end delivery services untuk data yang

24

interaktif. Layanan tersebut termasuk identifikasi tipe payload,

pengurutan, timestamping, dan monitor pengiriman data. Sama

seperti UDP, pemakai RTP sebagai agent pengirim dipasangkan

dengan agent Null sebagai penerima.

Kedudukan lapisan aplikasi NS 2 pada sistem dunia nyata, aplikasi

terhubung dengan lapisan transport yang ada di bawahnya melalui sebuah

Aplication Program Interface (API). Jenis API yang umum digunakan yaitu

socket. Ada 2 tipe dasar aplikasi yang disimulasikan pada NS2, yaitu:

a. Simulated Application

Pada saat ini baru terdapat dua jenis aplikasi yang disimulasikan oleh

NS yaitu :

a. FTP dibangun untuk mensimulasikan bulk data transfer.

b. Telnet masing-masing aplikasi diatur oleh transport agent.

Jumlah paket yang ditransmisikan diatur oleh mekanisme

flow control dan congestion control TCP.

b. Generator Traffic

Object generator traffic dibagi atas 4 type, yaitu:

a. Eksponensial, generator traffic ini membangkitkan traffic

dengan inter arrival time antar paket sesuai

b. Pareto, generator traffic ini membangkitkan traffic dengan

inter arrival time antar paket sesuai dengan fungsi pareto.

c. CBR, fungsi ini membangkitkan data secara berkelanjutan

dengan bit rate yang konstan.

d. Traffic race, generator ini membangkitkan traffic dari

sebuah file trace.

Secara umum simulasi routing pada NS2 dilakukan melalui 3 blok fungsi,

yaitu routing agent yang mempertukarkan paket routing antar node, routing logic

yang menggunakan informasi yang dikumpulkan oleh routing agent untuk

melakukan perhitungan rute dalam bentuk table routing dan Classifier yang ada

BAB III

METODE PENELITIAN

3.1 Rancangan Penelitian

Penelitian kali ini melakukan sebuah simulasi keamanan yang telah

diterapkan sebelumnya oleh tim Kanika Lakhani. Dengan menggunakan dua buah

skenario yang nantinya kan dibandingkan tingkat efektifitas mekanisme watchdog

pada throughput, delay dan packet loss. Berikut ini adalah alur rancangan

penelitian yang akan dilakukan :

3.1.1 Studi Liter atur

Tahap ini dilakukan persiapan kebutuhan sistem dan aplikasi yang akan

digunakan serta pengumpulan konsep dan metode dari berbagai sumber seperti

jurnal, makalah dan artikel ilmiah serta buku.

3.1.2 Spesifikasi Kebutuhan Penelitian

Perancangan penelitian berupa persiapan hardware dan software yang akan

digunakan dalam penelitian. Antara lain :

a. Hardware

Hardware yang digunakan pada penelitian ini adalah sebuah laptop

Acer Aspire tipe 4752G dengan kelengkapan spesifikasi seperti pada

tabel 3.1 :

Tabel 3.1 Spesifikasi sistem laptop Pr ocessor Intel® Core ™ i5-2430M

CPU 2.40 GHz

RAM 3 GB

HDD 500 GB

b. Softwar e

Berikut ini merupakan software atau perangkat lunak yang digunakan

dalam penelitian :

a. Windows 8.1 Pro

Sistem operasi utama pada laptop atau sebagai host OS.

b. Virtualbox

Software yang digunakan sebagai mesin virtual yang berguna

untuk menjalankan lebih dari satu sistem operasi dalam satu

perangkat keras dengan spesifikasi hardware yang disesuaikan

28

c. Ubuntu 14.04

Sistem operasi yang dijalankan pada mesin virtual untuk

menjalankan aplikasi NS 2, berperan sebagai guest OS pada

laptop.

d. NS2 (Network Simulator 2)

Sistem yang berjalan pada Unix/Linux, bisa juga pada

Windows dengan menggunakan Cygwin sebagai linux

enviromentnya. Dibangun dari dua bahasa pemrograman yaitu

C++ dan Otcl. Bahasa C++ digunakan pada library karena C++

mampu mendukung runtime simulasi yang cepat, meskipun

simulasi melibatkan simulasi jumlah paket dan sumber data

dalam jumlah besar. Sedangkan bahasa Tcl memberikan

respon runtime yang lebih lambat daripada C++, namun jika

terdapat kesalahan , respon Tcl terhadap kesalahan syntax dan

perubahan script berlangsung dengan cepat dan interaktif. NS2

yang digunakan adalah NS2.35 yang merupakan seri terbaru.

Berfungsi sebagai simulator untuk menerapkan serangan Black

Hole dan mekanisme keamanan Watchdog.

3.1.3 Desain Sistem Kebutuhan

Adapun penjelasan mengenai desain sistem kebutuhan dapat dilihat pada

gambar 3.2 di bawah ini, sebuah diagram alur penerapan rancangan program yang

START

Source node m elakukan rout e discovery pr ocess unt uk mem bent uk jalur pengirim an dat a

M isbehave node m engirim kan RREP palsu unt uk mengecoh source

Topologi yang digunakan merupakan jenis topologi dinamis dimana

pergerakan routing protocol AODV merupakan pergerakan secara acak dan

30

Gambar 3.3 Topologi tanpa Watchdog Mechanism

Alur pengiriman data yang dilakukan oleh source node menuju destination

node terganggu akibat misbehave node mengirimkan RREP palsu terhadap node –

node yang berada dalam cakupan jalur pengiriman paket yang telah dibentuk oleh

source node selama melakukan discovery route process.

Sementara pada saat penggunaan watchdog mechanism RREP palsu yang

dikirimkan oleh misbehave node tidak akan dihiraukan sehingga paket dapat

dikirimkan pada destination node.

3.1.4 Desain Instalasi Kebutuhan Pr ogr am

Pada bagian ini menjelaskan tentang desain instalasi program. Proses

instalasi program berlangsung bertahap dan dilakukan secara terpisah dengan

instalasi Black Hole Attack terlebih dahulu dilanjutkan dengan instalasi Watchdog

Mechanism.

Gambar 3.5 Diagram alur instalasi Black Hole Attack

Proses pemasangan Black Hole Attack menggunakan sebuah berkas patch

yang dipasang dalam folder ns-allinone-2.35. Selanjutnya dilakukan konfigurasi

untuk penyesuaian informasi agar dapat membaca pergerakan data yang telah

ditentukan. Begitu juga dengan pemasangan Watchdog Mechanism, sebuah berkas

32

Gambar 3.6 Diagram alur instalasi Watchdog Mechanism

3.2 Uji Coba dan Evaluasi

Uji coba simulasi dilakukan pada network simulator 2.35 yang telah

dipasang pada Ubuntu 12.04 di virtualbox. Penerapan dua skenario dijelaskan

a. Skenario 1 – Black Hole Attack

Saat simulasi berlangsung, source node akan menyebarkan route

discovery process untuk memulai pengiriman paket. Sebuah node

yang diidentifikasikan sebagai Black Hole akan melakukan RREP

pada source node dan melakukan serangan dengan drop packet. Dari

sini dapat dihitung jumlah paket yang hilang, waktu delay dan paket

yang berhasil terkirim. Jika jumlah paket hilang lebih besar dibanding

paket terkirim, maka serangan Black Hole berhasil dilakukan.

b. Skenario 2 – Watchdog Mechanism

Parameter :

val(nn) 20 val(x) 500

rp AODV val(y) 500

val(ifqlen) 100 time finish 20.0

Cara Kerja :

Mechanism watchdog yang telah terpasang pada NS2 akan melakukan

kerjanya ketika serangan Black Hole terjadi. Hal ini dapat dilihat dari

pergerakan proses pengiriman paket yang langsung mencari rute baru

tanpa melewati misbehave node. Saat jumlah paket yang terkirim akan

lebih besar dari jumlah paket yang hilang. Ini dikarenakan watchdog

telah menemukan keberadaan misbehave node dan mengabarkan pada

34

Penggunaan kelas layanan atau tipe komunikasi berupa CBR (Constant Bit

Rate) yang bekerja sebagaimana layaknya, atau mengemulasikan sebuah saluran

fisik, tidak membutuhkan pengecekan error atau kontrol aliran data dan tanpa

gangguan jitter (variasi delay antar paket yang terjadi pada jaringan). Jika didapat

perbedaan seperti yang diharapkan maka penelitian simulasi tugas akhir ini

dinyatakan berhasil sesuai dengan konsep yang diterapkan sebelumnya.

3.3 Analisa Par ameter

Parameter yang digunakan untuk perbandingan adalah sebagai berikut :

a. Throughput

Throughput adalah laju data aktual per satuan waktu, bisa disebut juga

sebagai bandwith dalam kondisi yang sebenarnya. Namun, bandwith

lebih bersifat tetap sementara throuput sifatnya dinamis tergantung

proses yang yang sedang terjadi dengan satuan yang digunakan adalah

Bps (Bits per second). Rumus menghitung throughput yaitu :

b. Delay

Delay adalah jeda waktu antara paket pertama dikirim dengan paket

yang diterima oleh tujuan. Rumus delay yaitu :

c. Packet Loss

Packet Loss adalah banyaknya paket yang hilang selama proses

3.4 Analisa Simulasi

Pada bagian ini menjelaskan bagaimana dua simulasi akan dilakukan, yaitu :

a. Serangan Black Hole

Jumlah node : 20 node

Luas area : 500 x 500

Tujuan : Penerapan serangan Black Hole pada AODV,

tingkat keberhasilan serangan dilihat dari parameter yang telah

disebutkan di atas.

b. Watchdog Mechanism

Jumlah node : 20 node

Luas area : 500 x 500

Tujuan : Penerapan mekanisme keamanan watchdog yang

mampu menangkap keberadaan misbehave node. Sehingga dapat

mencegah hilangnya paket yang dikirim pada saat proses pengiriman

berlangsung.

Dari kedua simulasi di atas akan ditemukan nilai perbandingan sesuai

dengan parameter yang nantinya dianalisa untuk penentuan keberhasilan

mekanisme keamanan watchdog terhadap serangan black hole pada routing

BAB IV

HASIL DAN PEMBAHASAN

4.1 Implementasi

Pada bagian ini menjelaskan mengenai implementasi dari rancangan yang

telah dibuat pada BAB 3 dengan alur sebagai berikut :

4.1.1 Instalasi Networ k Simulator 2 (NS2)

Langkah awal yang dilakukan adalah melakukan update dan upgrade pada

linux untuk mempermudah instalasi NS2.35. Instalasi NS2.35 memerlukan paket

seperti autoconf, automake, build-essential dan libxmu-dev untuk tambahan

library.

Gambar 4.1 Proses Instalasi NS2.35 pada Ubuntu

Pemasangan NS2.35 akan dikatakan berhasil apabila dilakukan pengetikan

“ns” pada terminal dan muncul simbol “%”. Sementara NAM yang proses

pemasangannya sudah menjadi satu paket dengan NS2.35, dikatakan berhasil

apabila dilakukan pengetikan “nam” dan muncul jendela animator. Seperti yang

Gambar 4.2 Indikasi Keberhasilan Instalasi NS2 & NAM

4.1.2 Konfigurasi Black Hole Attack

Pada proses konfigurasi Black Hole Attack dilakukan pemasangan patch

pada folder “ns-allinone-2.35”. Berikut ini merupakan proses konfigurasi yang

dilakukan :

a. Pemasangan patch dengan instruksi pada terminal :

b. Instruksi selanjutnya adalah melakukan proses konfigurasi dalam

folder ns-2.35 :

c. Dilanjutkan dengan tiga instruksi di bawah ini :

make clean

make

make install ./configure

38

Gambar 4.3 Proses Konfigurasi Black Hole Attack

Gambar 4.3 memperlihatkan proses berlangsungnya konfigurasi serangan

Black Hole pada AODV. Alur konfigurasi secara bertahap dimulai dari proses

configure yang melakukan proses pengecekan data, penghapusan data lama (make

clean), pembuatan data baru (make) dan instalasi informasi baru dengan informasi

yang sudah ada. Sehingga pada tahap selanjutnya, Black Hole Attack dapat

langsung dijalankan dan dianalisa.

Tahap selanjutnya setelah melakukan konfigurasi di atas yaitu memberi

tambahan script dalam tcl seperti di bawah ini :

Script tersebut merupakan inisialisasi misbehave node dalam ruang lingkup

yang telah dibentuk. Menunjukan node 5 merupakan misbehave node. Peletakan

scipt di atas dilakukan setelah melakukan inisialisasi node keseluruhan. Seperti

terlihat pada script di bawah ini :

Peletakan script misbehave node sangat berpengaruh terhadap keberhasilan

terjadinya serangan. Hal ini dikarenakan pembacaan proses yang secara urut pada

NS2 dalam melakukan inisialisasi variabel yang digunakan pada tcl.

4.1.3 Menjalankan Black Hole Attack

Penerapan serangan Black Hole dapat langsung dijalankan melalui terminal.

Jumlah awal node yang digunakan sebagai uji coba keberhasilan konfigurasi

sebanyak 7 node. Source node adalah node 0 berwarna hijau dan destination node

adalah node 3 berwarna biru. Sementara node 5 diidentifikasikan sebagai

misbehave node. Node 0 melakukan proses pengiriman data yang tidak

disampaikan oleh node 2.

Proses pengiriman diatur dalam konfigurasi jenis komunikasi yang

digunakan, yaitu CBR. Besar paket yang terkirim terbagi menjadi 5, yaitu 1000,

1500, 2000, 2500 dan 3000 paket dengan melakukan 5 kali simulasi yang

berbeda. Sementara besaran paket pada UDP bernilai tetap yaitu 1000 paket.

set n18 [$ns node]

$ns at 0.0 "[$n5 set ragent_] hacker"

40

Pada gambar 4.4 memperlihatkan bagaimana simulasi proses serangan telah

berhasil. Node – node terkecoh oleh RREP yang diberikan misbehave node dan

terus melakukan pengiriman pada attacker dan tidak menyampaikan paket pada

destination node yang telah ditentukan.

Gambar 4.4 Proses Black Hole Attack

4.1.4 Konfigurasi Watchdog Mechanism

Tidak jauh berbeda dengan konfigurasi Black Hole Attack, konfigurasi

Wacthdog Mechanism sendiri menggunakan metode pacthing pada NS2.35.

Proses pacthing merupakan proses penambahan fungsi library pada file NS2.35

agar bisa menyesuaikan kebutuhan informasi mengenai watchdog.

Gambar 4.5 Proses konfigurasi Watchdog

Berikut ini adalah code yang digunakan untuk konfigurasi watchdog

mechanism pada NS2 :

Untuk menjalankan watchdog mechanism dapat langsung melakukan

pemanggilan program .tcl seperti sebelumnya. Perubahan langsung terlihat seperti

pada gambar 4.6 di bawah ini.

Gambar 4.6 Simulasi dengan Watchdog Mechanism

$ cd ns-allinone-2.35/

42

Proses akan langsung kembali normal sebelum serangan terjadi. Hal ini

dikarenakan pendektesian misbehave node oleh watchdog mechanism. Source

node tidak akan menghiraukan RREP yang dikirimkan oleh misbehave node dan

langsung mencari node lain yang dapat mengirimkan paket pada destination node.

4.2 Analisa Pembuktian Ser angan dan Keamanan

Pada bagian ini menjelaskan analisa proses serangan dan keamanan yang

telah dilakukan dengan melakukan perbandingan hasil dari kedua proses tersebut.

4.2.1 Pembuktian Serangan Black Hole

Pembuktian serangan dilakukan dengan cara menjalankan file tcl melalui

terminal. Source node menyebarkan route discovery process untuk membentuk

jalur pengiriman menuju destination node. Selanjutnya, node – node lain yang

berada pada lingkup penyebaran akan memberi RREP terhadap RREQ dari source

node. Bila dalam keadaan normal source node akan memilih node – node terdekat

untuk membentuk suatu rute pengiriman, namun pada keadaan ini, dimana

serangan telah diaktifkan, source node hanya akan menanggapi RREP dari

misbehave node yang telah melakukan proses RREP lebih cepat dibanding node

normal lainnya pada source node.

Sehingga tanpa disadari oleh source node akan mengirimkan paket pada

misbehave. Simulasi berlangsung seperti pada gambar 4.4 di atas yang telah

disebutkan. Serangan dinyatakan berhasil karena nilai Packet Loss sebesar nilai

paket yang dikirimkan. Ini berarti paket tidak diterima oleh destination node dan

serangan telah terjadi selama proses pengiriman berlangsung.

4.2.2 Pembuktian Keamanan

Sementara untuk pembuktian mekanisme watchdog dilakukan sama persis

dengan simulasi saat serangan Black Hole terjadi. Yaitu dengan memanggil

program .tcl pada terminal dan menjalankan simulasi seperti pada gambar 4.6 di

atas. Source node tidak akan menghiraukan RREP yang dikirimkan oleh

misbehave node dan memberi akses kirim pada node lain yang dapat mengirimkan

paket pada destination node. Hal ini dibuktikan dengan jumlah Packet Loss yang

lebih kecil dibandingkan pada saat terjadinya serangan.

Gambar 4.8 Nilai Packet Loss saat watchdog mechanism terpasang

4.3 Perbandingan Analisa Pembuktian Dua Simulasi

Perbandingan QoS dilakukan untuk mempermudah perubahan informasi

selama serangan berlangsung. Dengan melakukan perbandingan ini akan dapat

dianalisa pergerakan Black Hole Attack. Seperti yang telihat pada tabel 4.1 di

44

Tabel 4.1 Hasil Perbandingan Dua Simulasi

Hasil Tanpa Watchdog Mechanism

Tabel di atas menjelaskan perbedaan besar ukuran paket yang dikirimkan

pada saat simulasi berlangsung. Pada saat serangan Black Hole terjadi, perbedaan

terlihat jelas pada jumlah paket (Sent) dan waktu jeda pengiriman (Delay). Jumlah

paket yang terkirim berbeda – beda tergantung besar paket yang ditentukan.

Sementara pada Delay terjadi peningkatan nilai seiring bertambahnya besaran

paket yang dikirimkan. Semakin besar ukuran paket, semakin tinggi delay yang

terjadi. Sementara Packet Loss bernilai sama dengan Sent.

Gambar di atas menjelaskan hasil perbandingan nilai throughput antara

black hole attack dengan watchdog mechanism. Pada saat serangan terjadi tanpa

adanya pengawasan, throughput bernilai 0. Sementara pada saat watchdog

dipasang, throughput bernilai 12750 dengan 1000 paket, 12716 dengan 1500

paket, 12814 dengan 2000 paket, 10200 dengan 2500 paket dan 12698 dengan

3000 paket.

Gambar 4.10 Hasil Delay

Untuk hasil perbandingan delay, nilai delay pada saat serangan

berlangsung lebih besar dibandingkan pada saat watchdog mechanism telah

terpasang. Yaitu 0.0729172 untuk 1000 paket, 0.0821466 untuk 1500 paket,

0.107395 untuk 2000 paket, 0.103751 untuk 2500 paket dan 0.112542 untuk 3000

paket.

Gambar 4.11 Hasil Packet Loss

Sementara untuk packet loss, nilai pada saat watchdog mechanism

BAB V

KESIMPULAN DAN SARAN

5.1 Kesimpulan

Kesimpulan yang dapat diambil dari penelitian “Simulasi Kinerja

Mekanisme Keamanan Watchdog Routing Protocol AODV Terhadap Serangan

Black Hole pada MANET” adalah sebagai berikut :

1. Serangan Black Hole dapat terjadi saat sebuah node mengirimkan

RREP terhadap RREQ source node. Misbehave node tersebut tidak

akan mengirimkan paket pada destination node. Serangan black hole

dapat terjadi dari dalam maupun luar lingkup membentukan jalur

pengiriman paket.

2. Banyak cara untuk menangani serangan black hole pada routing

protocol AODV. Salah satunya dengan menggunakan watchdog

mechanism yang dapat memantau pergerakan pengiriman paket dan

memberi peringatan terhadap source node berupa RERR dan

menyebarkannya pada seluruh node terkait sehingga misbehave node

dapat terdeteksi keberadaannya dan paket akan terkirim ke destination

node. Dilihat dari hasil perbandingan pada saat tidak menggunakan

watchdog mechanism nilai packet loss sebesar nilai paket terkirim yaitu

251 untuk ukuran 1000 paket sementara pada saat penggunaan

watchdog mechanism nilai packet loss sebesar 1 untuk ukuran 1000

serangan black hole dengan watchdog mechanism semakin tinggi.

3. Penerapan black hole attack pada dunia nyata dapat berupa file yang

terinfeksi virus. File tersebut akan membuat semua data baik gambar,

suara atau film serta data hilang selama proses pengiriman. Sementara

watchdog mechanism merupakan anti virus yang berfungsi untuk

mencegah dan memperbaiki file yang telah terinfeksi tadi kembali

normal.

5.2 Sar an

Adapun saran untuk pengembangan dan perbaikan penelitian selanjutnya

mengenai “Simulasi Kinerja Mekanisme Keamanan Watchdog Routing Protocol

AODV Terhadap Serangan Black Hole pada MANET” yaitu :

1. Dilakukannya pengembangan mekanisme watchdog dan mekanisme

lainnya terhadap serangan black hole.

2. Dilakukannya percobaan jumlah node untuk mengetahui batas

maksimum pada routing protocol dalam MANET, khusunya routing

DAFTAR PUSTAKA

Anonim. (2010, January 25). NS-2 Trace Formats. Retrieved November 10, 2014, from NS-2: http://nsnam.isi.edu/nsnam/index.php/NS-2_Trace_Formats

Baumann, R. (2002). AODV - Ad hoc On Demand Distance Vector Routing Protocol. ETH Zürich: hypert.net.

Irawan, Dedy; Roestam, Rusdianto. (2011). SIMULASI MODEL JARINGAN MOBILE AD-HOC (MANET) DENGAN NS-3. Konferensi Nasional Sistem dan

Informatika, KNS&I11-052.

K.A, SURANA; B., RATHI S.; P., THOSAR T. AND MEHATRE, SNEHAL. (2012). SECURING BLACK HOLE ATTACK IN ROUTING PROTOCOL AODV IN MANET WITH WATCHDOG MECHANISMS. World Research Journal of

Computer Architecture, 19-23.

K.A, Surana; S.B, Rathi; Mehatre, Snehal. (2012). SECURING BLACK HOLE ATTACK IN ROUTING PROTOCOL AODV IN MANET WITH WATCHDOG MECHANISM. World Research Journal of Computer

Architecture, Volume 1.

Lakhani, Kanika; bathla, Himani; Yadav, Rajesh. (2010). A Simulation Model to Secure the Routing Protocol AODV against Black-Hole Attack in MANET . IJCSNS

International Journal of Computer Science and Network Security, Vol.10 No.5.

Nazaret, Ralph Nazaret; Erfianto, Bayu dan Yulianto, Fazmah Arif . (2011).

PENGARUH PROTOKOL ROUTING AODV DAN TORA PADA MANET TERHADAP PERFORMANSI APLIKASI VOIP. Institut Teknologi Telkom.

Outline, S. (2004). Computer Networking (Jaringan Komputer). Jakarta: Erlangga.

Pari, N. (2010). PROJECT REPORT MALICIOUS NODE DETECTION IN MANET

USING WATCHDOG MECHANISM. MIT India.

Pari, N. (n.d.). Project Report Malicious Node Detection in MANET Using Watchdog

Mechanism. MIT India.

Perkins, Charles E. ; Royer, Elizabeth M. ; Das, Samir R. and Marina, Mahesh K. (2001). Performance Comparison of Two On-Demand Routing Protocols for Ad Hoc Networks. IEEE Personal Communications, 1070-9916.

SIMULASI DENGAN NS-2 DAN IMPLEMENTASI PADA TESTBED DENGAN PDA. MAKARA, TEKNOLOGI, 7-18.

Sidharta, Yonas dan Widjaja, Damar. (2013). Perbandingan Unjuk Kerja Protokol Routing Ad Hoc On-Demand Distance Vector (AODV) dan Dynamic Source Routing (DSR) pada Jaringan MANET. Jurnal Teknologi, 83 - 89.

Tahiliani, M. P. (2014, May 22). Blackhole Attack in ns-2. Retrieved October 29, 2014, from Mohit P. Tahiliani: http://mohittahiliani.blogspot.in/2014/05/blackhole-attack-in-ns-2.html

Talipov, E. (2009, October 24). NS2: Adding Malicious Node to AODV. Retrieved October 10, 2014, from elmurod.net:

http://elmurod.net/en/index.php/archives/196

TS, P. (2013, March 25). AWK Scripts for NS2 to process data from Trace Files . Retrieved November 10, 2014, from Network Simulator:

http://www.nsnam.com/2013/03/awk-scripts-for-ns2-to-process-data.html

TS, P. (2013, October 30). Installing Network Simulator 2 (ns-2.35) in Ubuntu 13.10 (64

bit) . Retrieved October 15, 2014, from Network Simulators:

http://www.nsnam.com/2013/10/installing-network-simulator-2-ns-235.html

Ullah, Irshad and Rehman, Shoaib Ur. (2010). Analysis of Black Hole Attack on MANETs Using Different MANET Routing Protocols. Blekinge Institute of

LAMPIRAN

#node as attacker

$ns at 0.0 "[$n5 set ragent_] hacker"

#node movement

$ns at 5.5 "$n3 setdest 355 169 10000" $ns at 5.5 "$n5 setdest 344 400 10000" $ns at 5.5 "$n7 setdest 395 300 10000" $ns at 5.5 "$n0 setdest 179 450 10000"

# Node 5 is given RED Color and a label- indicating it is a Blackhole Attacker

$n5 color red

$ns at 0.0 "$n5 color red" $ns at 0.0 "$n5 label Attacker"

# Node 0 is given GREEN Color and a label - acts as a Source Node

$n0 color green

$ns at 0.0 "$n0 color green" $ns at 0.0 "$n0 label Source"

# Node 3 is given BLUE Color and a label- acts as a Destination Node

$n3 color blue

$ns at 0.0 "$n3 color blue"

$ns at 0.0 "$n3 label Destination" #Agents Definition

#Setup a CBR Application over UDP connection set cbr0 [new Application/Traffic/CBR]