Volume 1 Nomor 2 September 2006 Pelindung :

Rektor Universitas Kristen Maranatha

Penasehat :

Pembantu Rektor Universitas Kristen Maranatha

Pembina :

Dekan Fakultas Teknologi Informasi Universitas Kristen Maranatha

Ketua Tim Redaksi :

Ir. Teddy Marcus Zakaria, MT

Penyunting Ahli :

Ir. Budi Rahardjo, M.Sc, Ph.D Jazi Eko Istiyanto, Ph.D Yudho Giri Sucahyo, Ph.D

Penyunting :

Radiant Victor Imbar, S.Kom, MT Yenni Merlin Djajalaksana, MBA

Hapnes Toba, M.Sc

Bernard Renaldy Suteja, S.Kom, M.Kom Erico Darmawan Handoyo, S.Kom

Timotius Witono, S.Kom

Pelaksana Teknis :

Teddy Yusnandar Rini Lestary Etica Kristina Gultom

Alamat Sekretariat / Redaksi : Sekretariat Jurnal Sistem Informasi UKM Jurusan Sistem Informasi, Fakultas Teknologi Informasi

Universitas Kristen Maranatha

Jl. Prof. Drg. Suria Sumantri, MPH, No. 65 Bandung. 40164 Telp (022) 2012186, Fax (022)2015154

Email: [email protected]

Jurnal Sistem Informasi UKM merupakan jurnal ilmiah sebagai bentuk pengabdian dalam

hal pengembangan bidang Sistem Informasi dan bidang terkait lainnya.

Jurnal Sistem Informasi UKM diterbitkan oleh Jurusan Sistem Informasi Universitas Kristen

Maranatha. Redaksi mengundang para profesional dari dunia usaha, pendidikan dan peneliti untuk menulis mengenai perkembangan ilmu di bidang yang berkaitan dengan Sistem Informasi.

Jurnal Sistem Informasi UKM diterbitkan 2 (dua) kali dalam 1 tahun pada bulan Maret dan September. Edisi pertama terbit Maret 2006. Harga berlangganan Rp 20.000,- / eksemplar.

Volume 1 Nomor 2 September 2006

Daftar Isi Kumulatif

Volume 1 Nomor 11 Executive Information System and Data Warehouse

Radiant Victor Imbar 1 - 5

2 Verifikasi Penjualan Melalui Web Site E-Commerce dengan Menggunakan Metode Hashing (SHA)

Bernard Renaldy Suteja, Christian

7 - 15

3 Aplikasi Terintegrasi Toko Swalayan

Elisabet Setiawan, Erwin Suryana 17 - 26

4 Produk dan Jasa Dalam Kaitannya dengan Tingkat Kepuasan Konsumen Sebagai Elemen dalam Sistem Kerja E-Commerce

Frederick Constantianus

27 - 36

5 Sistem Informasi Pembelian Kredit pada Distributor Semen

Teddy Marcus Zakaria 37 - 48

6 Sistem Informasi Keanggotaan untuk Transaksi Cash Register Menggunakan Alat Barcode

Semuil Tjiharjadi, David Kurniadi

49 - 62

7 Manajemen Resiko dalam Dunia Perbankan

Sen Yung 63 - 71

Volume 1 Nomor 2

1 Vulnerability Assessment untuk Meningkatkan Kesadaran Pentingnya

Keamanan Informasi

Anjar Priandoyo

73 - 83

2 Perencanaan Alur Kerja dan Arsitektur Informasi Menggunakan Metode

Business Systems Planning

Muhammad Rozahi Istambul

85 - 106

3 Knowledge Management Strategy for Virtual Organizations to Gain Competitive Advantage

Saron K. Yefta, Indra Gamayanto

107 – 127

4 Applying a Model/View/Controller Pattern in J2EE Platform Using Struts Framework

Niko Ibrahim

129 – 147

5 Penerapan Risk Management Plan dalam Pengembangan Perangkat Lunak

Skala Enterprise

Andi Wahju Rahardjo Emanuel

149 – 156

6 Penerapan UML pada Usaha Retail

Joan Nugroho 157 – 165

7 Sistem Aplikasi Komputer Berbasis Web bagi Perusahaan Franchise “Rapid Reader™ Pasirkaliki”

Preshy Adikara Lestari, Elisabet Setiawan, Laurentius Risal Subrata

Kesadaran Pentingnya Keamanan Informasi

Anjar Priandoyo

Technology and Security Risk Services - Ernst & Young Jakarta Stock Exchange Building, Tower 2, 6th floor.

Jl Jend Sudirman, Kav. 52-53 Jakarta 12190 Email : [email protected]

Abstract

The information security awareness is just become priority after data loss or damage happen. This makes the information system user is not ready to solve or minimize the risk that could be happen. Vulnerability assessment or a process to measure the system weaknesses from outsider attack could be the effective way for preventive control implementation against the risk that could be happen.

This paper describe how vulnerability assessment as a phase in information security framework, how to perform vulnerability assessment, analyzing the result and how deliver the result to the management and give significant impact for the information technology activity and for the business activity in the company.

Keywords: Vulnerability assessment, Security awareness, Preventive control

1. Pendahuluan

Pengukuran atau assessment adalah hal yang mutlak dilakukan untuk mendapatkan peningkatan kualitas. Suatu perusahaan dapat meningkatkan penjualannya bila mengetahui bagaimana tingkat penjualannya, bagaimana efisiensinya. Dengan adanya pengukuran maka perusahaan dapat mengetahui kelemahan yang ada, membandingkannya dengan contoh penerapan di perusahaan lain dan ujungnya adalah peningkatan keuntungan perusahaan.

VA adalah salah satu cara pengukuran terhadap keamanan sistem. VA merupakan salah satu bagian pengendalian preventif dalam keseluruhan rangkaian pengendalian TI, disamping berbagai metode pengendalian terhadap keamanan yang lain seperti detektif dengan IDS (Intrusion Detection System), atau preventif dengan firewall dan antivirus. VA diharapkan dapat menjadi acuan bagaimana seharusnya pengawasan dan pengendalian akan keamanan informasi dalam perusahaan.

Proses VA bisa diselenggarakan oleh internal departemen TI ataupun oleh pihak ketiga seperti firma audit TI atau konsultan TI. Dapat diselenggarakan dengan dana terbatas ataupun dengan spesialis dalam jumlah besar. Pelaksanaaan VA disesuaikan dengan kondisi perusahaan, jenis industri hingga kebutuhan perusahaan tersebut.

Pada prakteknya di industri, permintaan akan VA umumnya datang setelah terjadi proses pemeriksaan TI yang kemudian berlanjut pada pemeriksaan keamanan data. VA seringkali merupakan tindak lanjut dari proses perencanaan strategi keamanan informasi, kelengkapan standar industri hingga faktor regulasi. Di Indonesia sebagian besar permintaan VA datang dari industri yang memiliki ketergantungan tinggi pada TI seperti industri perbankan atau telekomunikasi atau pun dari industri yang sudah matang dalam pengelolaan TI-nya.

2. Vulnerability Assessment

VA merupakan bagian dari proses risk assessment seperti digambarkan Michael Greg dalam sebuah lingkaran siklik antara:

• Analisa Resiko (Risk analysis) • Policy development

• Training & implementation

• Vulnerability assessment & penetration testing

Gambar 1. Lingkaran Siklik Vulnerability Assessment

Sebagai sebuah proses yang terus menerus dan membentuk suatu kerangka siklik maka hasil dari VA akan digunakan untuk mengimplementasikan strategi keamanan informasi di perusahaan tersebut. Begitupun strategi keamanan yang telah dibuat harus tetap dievaluasi.

Risk Analysis

Training and Implementatation Vulnerability

Assessment

Policy and Development

Sebagai suatu proses VA sebaiknya dilakukan secara kontinu dan terus menerus, umumnya VA ini dilakukan :

• Saat implementasi program baru, pada implementasi program baru biasanya departemen TI akan membuka akses ke mesin production oleh pihak ketiga seperti programmer, vendor ataupun consultant. Implementasi ini dimungkinkan menyebabkan terbukanya lubang kerawanan baru yang belum ada.

• Secara periodik dalam waktu-waktu tertentu, digunakan untuk memantau apabila ada perubahan yang dilakukan oleh pengguna akhir. VA secara periodik inilah yang dinilai sebagai cara yang paling baik.

Proses VA sendiri memiliki berbagai tingkatan, sehingga perusahaan dapat memilih tingkatan mana yang akan digunakan dalam pengukurannya. Tingkatan ini dapat di sesuaikan dengan kondisi di masing-masing tempat.

• Tingkat I: Pengukuran peraturan dan kebijakan (Policy assessment) Pengukuran ini meliputi peraturan, kebijaksanaan, standar operasi di client dalam cakupan keamanan informasi.

• Tingkat II: Evaluasi Jaringan

Pengukuran ini meliputi kinerja jaringan, keamanan jaringan hingga ancaman-ancaman terhadap jaringan kerja. Pengukuran jenis ini memerlukan alat bantu seperti scanning atau data capture. Evaluasi jaringan ini bertujuan untuk mendapatkan informasi mengenai kondisi sebenarnya yang terjadi dilapangan, bagaimana tingkat kesadaran akan keamanan informasi yang sudah diterapkan selama ini.

• Tingkat III: Test penetrasi (Penetration Test)

Penetration test sebenarnya menggunakan prinsip yang sama dengan network evaluation dimana pembedanya bahwa penetration test dilakukan dalam kondisi gelap, tanpa mengetahui konfigurasi dan kondisi sebenarnya seperti apa. Pada test penetrasi maka assesor akan menjumpai sistem sebagai sebuah kotak tertutup menghadapi penetrasi yang datang dari luar.

3. Proses Vulnerability Assessment

Dalam tataran konsep proses VA merupakan proses yang sangat kompleks karena melibatkan seluruh komponen dalam TI. Dalam tataran teknis pun merupakan proses yang beresiko mengingat adanya peluang untuk merusak atau mengganggu kinerja sistem yang berlangsung.

Proses VA secara garis besar dapat dibagi dalam tiga tahapan : 1. Penentuan batasan proyek

3. Pelaporan akhir

Proses VA ini dilaksanakan secara terkendali dimana tahapan yang satu tidak bisa mendahului tahapan yang lain. Setiap tahap yang dilakukan harus didasari atas koordinasi setiap pihak yang terkait dalam proses bisnis.

3.1 Batasan proyek

Penentuan batasan proyek merupakan tahapan yang paling kritikal, penentuan batasan ini harus diikuti oleh semua pihak yang terkait. Mulai dari manager TI, manager keuangan / pengguna akhir, hingga operator itu sendiri, bila proses assessment melibatkan pihak ketiga maka tentunya selain harus dihadiri assesor yang sudah melakukan survey awal sebelumnya.

Pembatasan proyek ini diperlukan agar VA tidak terlalu luas sehingga merambah ke hal-hal lain yang kurang signifikan atau agar VA tidak terlampau sempit sehingga melewatkan hal-hal yang lebih kritikal. Pembatasan proyek ini juga meliputi besarnya dana yang akan diperlukan, hingga jumlah tenaga yang akan mengerjakannya.

Langkah yang harus dilakukan untuk dapat menentukan batasan VA dengan baik adalah:

1. Pemahaman terhadap proses bisnis

Pemahaman proses bisnis merupakan hal yang paling penting, dari proses bisnis yang telah dipahami maka assesor dapat menentukan strategi pengukuran yang harus dilakukan.

Sebagai contoh, sebuah perusahaan ISP tentunya memiliki bisnis bandwith yang pemrosesan pendapatannya (revenue processor) adalah sistem billling. Sehingga ketersediaan layanan merupakan hal yang paling penting dalam proses bisnis sementara kerusakan dalam sistem billing merupakan komponen yang paling signifikan untuk diperiksa dalam VA, mengingat proses keuntungan perusahaan dilihat dari titik ini.

Namun dalam kasus yang berbeda seperti perusahaan manufaktur maka proses ketersediaan barang merupakan hal yang paling penting dalam proses bisnis. Sementara kerusakan atau pencurian data pada sistem ERP merupakan komponen yang paling signifikan untuk diperiksa.

Strategi VA pada sistem TI dengan fokus utama sistem billing dengan strategi pada sistem dengan fokus utama manufaktur tentunya berbeda. Dalam perspektif yang lebih luas maka industri perbankan dengan Core Banking System-nya, industri telekomunikasi dengan

Billing System dan manufaktur dengan ERP-nya akan menjadi dasar batasan VA ini.

2. Pemahaman kompleksitas sistem

Sebuah perusahaan dengan tiga lokasi, sistem komunikasi dengan jaringan optik. Tentunya akan memiliki kompleksitas yang berbeda dibandingkan dengan perusahaan yang memiliki 70 lokasi dan ribuan sub lokasi seperti perbankan. Kompleksitas bisa dilihat dari luasan jaringan komunikasi yang digunakan, banyaknya sistem yang ada hingga jumlah orang yang ada.

Kompleksitas dan proses bisnis kemudian menjadi bekal assesor untuk menentukan proses VA yang akan dikerjakan seperti apa. Dengan data seperti ini assesor pun dapat menentukan dari sistem mana ia akan memulai, bagaimana alat-alat yang digunakan hingga tenaga ahli apa yang harus ada.

Sebagai studi kasus pada client dengan skala menengah dengan satu sistem ERP dan tiga lokasi kerja misalnya, maka assesor bisa membagi cakupan VA dalam beberapa periode. Misalkan untuk periode bulan januari dilakukan pengukuran pada server aplikasi dan database. Kemudian pada bulan berikutnya dilakukan pengukuran terhadap keamanan dan kinerja jaringan.

3. Penentuan biaya dan waktu.

3.2 Pelaksanaan Assessment

Setelah batasan proyek ditentukan maka proses VA masuk dalam tahap pelaksanaan. Dalam tahapan ini diasumsikan semua kebutuhan assessment telah didefinisikan sebelumnya. Jika perusahaan menginginkam pengukuran akan SOP (standar operasional dan prosedur) tentunya sudah ada standar penerapan dilapangan yang akan dijadikan acuan.

Begitu juga bila pengukuran terhadap standar keamanan sistem maka sudah ada acuan bagaimana standar keamanan sistem yang diterapkan dilapangan. Data-data acuan ini tersedia dalam ranah publik, dikeluarkan oleh vendor produk maupun dikeluarkan oleh organisasi independen yang melakukan rating terhadap resiko keamanan.

Tingkat I : Peraturan dan kebijakan (Policy assessment)

Dilihat dari beban kerjanya, policy assessment merupakan tingkat yang paling ringan, karena berupa pengumpulan berkas-berkas administrasi. Namun hal ini juga perlu diperhatikan dengan baik oleh assessor untuk juga melihat efektivitas dari policy dan procedure yang dibuat. Apakah informasi yang tersedia sudah mampu menggambarkan kondisi yang sebenarnya dilapangan atau tidak. Apakah informasi yang tersedia sudah

jelas dan mudah dipahami, tidak malah membuat pengguna semakin bingung.

Peraturan yang sebaiknya ada adalah yang terkait dengan:

1. Penggunaan layanan TI seperti: email, domain account, internet 2. Permohonan akses pada layanan, permohonan perubahan program,

permohonan perbaikan sistem

Dalam prakteknya dilapangan peraturan ini dibuat bervariasi dalam sebuah dokumen terkendali yang terintegrasi, dalam sebuah dokumen yang terpisah baik secara formal dengan persetujuan dari pimpinan tertinggi perusahaan ataupun secara non formal dari technical support dan pengguna akhir. Assessor perlu memiliki kejelian dimana dan bagaimana peraturan tersebut diterapkan.

Saat melakukan evaluasi peraturan dan kebijakan assessor perlu melakukan wawancara dengan pengguna akhir ataupun system administrator secara langsung. Hal ini didasari bahwa ada banyak ketidaksesuaian antara peraturan yang ada dan pelaksanaan dilapangan. Assessor tidak bisa semata-mata bersandar pada bukti tertulis yang didapatkan tapi juga dari wawancara langsung.

Selain wawancara juga diperlukan survey terhadap lokasi VA sehingga gambaran mengenai kondisi pengelolaan TI bisa didapatkan secara menyeluruh.

Tingkat II: Evaluasi Jaringan

Evaluasi jaringan dan keamanannya merupakan tahapan paling penting dalam proses VA, dalam proses ini assessor akan menggunakan alat bantu VA scanning. Alat bantu ini bisa berupa alat bantu komersil seperti Retina, GFI Languard, Symantec Vulnerability ataupun alat bantu non komersial seperti Nessus.

Alat bantu ini biasanya dijalankan oleh sistem administrator yang bersangkutan, ataupun oleh assessor atas sepengetahuan penanggung jawab pada sistem tersebut. Hal ini berlaku secara professional dimana assessor tidak diperkenankan memasuki sistem, melakukan instalasi ataupun mendapatkan network access dalam sistem tersebut.

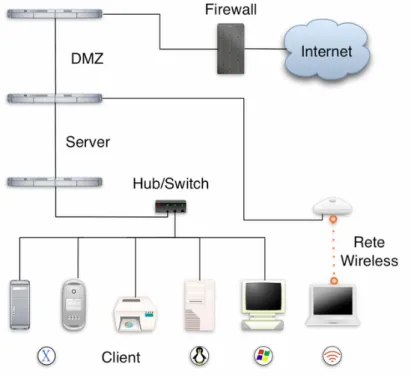

Gambar 2. Topologi Jaringan (sumber gambar: wikipedia.org)

Dalam contoh diatas, kita bisa melihat komponen-komponen mana saja yang memiliki resiko tinggi atas kerusakan atau kehilangan data seperti Server ERP, email dan database. Bila perusahaan tersebut belum memiliki aplikasi terintegrasi (ERP) maka perlu dilakukan inventarisir terhadap aplikasi-aplikasi yang ada, misalnya menyangkut aplikasi keuangan, tenaga kerja, penjualan dan pembelian.

Dari aplikasi-aplikasi yang ada kemudian dibuat matrix yang menunjukkan bagaimana posisi aplikasi tersebut dibandingkan dengan sistem yang lain, sebagai contoh :

Tabel 1. Contoh tabel perbandingan aplikasi

No Aplikasi Basis data Jenis aplikasi Penggunaan Tingkat

resiko

1 Sistem Penjualan SQL Server Inhouse dev. Client Server Tinggi 2 Sistem Pembelian mySQL Outsource Client Server Tinggi 3 Sistem Perencanaan

Pemasaran Access Custom Standalone Sedang

Selain dari komponen yang memiliki resiko tinggi atas kerusakan, assessor juga perlu mengklasifikasikan berdasarkan komponen yang merupakan titik rawan terjadinya perusakan sistem. Semisal dari firewall, sebagai gerbang awal menuju internet, ataupun dari client dan jaringan nirkabel.

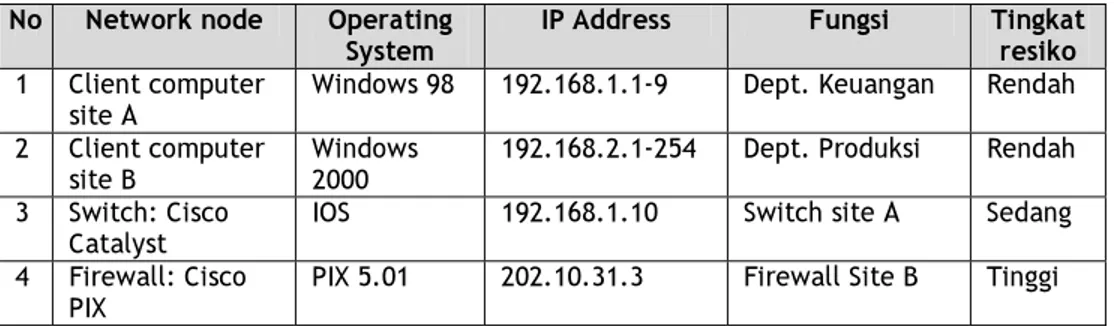

Tabel 2. Inventarisir Sistem

No Network node Operating

System IP Address Fungsi Tingkat resiko

1 Client computer

site A Windows 98 192.168.1.1-9 Dept. Keuangan Rendah 2 Client computer

site B Windows 2000 192.168.2.1-254 Dept. Produksi Rendah 3 Switch: Cisco

Catalyst IOS 192.168.1.10 Switch site A Sedang 4 Firewall: Cisco

PIX PIX 5.01 202.10.31.3 Firewall Site B Tinggi

Inventarisir sistem ini memerlukan konfirmasi dari berbagai pihak baik internal audit, security atau pengguna akhir itu sendiri.

Pada sistem yang sangat kompleks maka bisa dilakukan pengambilan sampel secara acak ataupun dalam jumlah tertentu yang bisa merepresentasikan kondisi sebenarnya dilapangan.

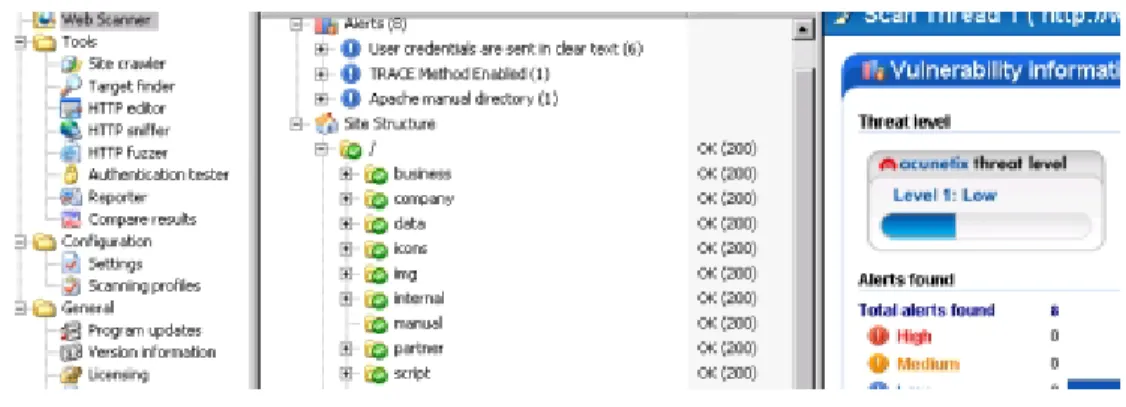

Berikut adalah contoh tampilan dari aplikasi scanning menggunakan Retina dari eEye.

Gambar 4. Tampilan Acunetix vulnerability assessment

Dari hasil scanning inilah yang kemudian dikombinasikan dengan daftar invetaris diawal sebelumnya yang assessor akan membuatnya menjadi sebuah laporan VA.

3.3 Laporan akhir

Hasil temuan dilapangan dengan alat bantu VA scanning tidak serta merta ditindaklanjuti oleh client, tentunya diperlukan evaluasi dan pemeriksaan kembali dari sisi penggunanya. Evaluasi ini perlu melihat sejauh mana kebutuhan penggunanya terhadap sistem yang dinilai rawan, adakah kontrol pengganti (compensating control) bila sistem tersebut mengalami gangguan.

Assesor pun harus melakukan kategorisasi terhadap hasil temuannya. Paling tidak perlu ada tiga kategori seperti resiko tinggi, sedang dan rendah yang penentuan tingkat kerawanan ini merupakan hasil diskusi antara assesor dan client sebelumnya. Matriks tingkat kerawanan inilah yang akan diajukan

Laporan dibuat dalam dua versi, yang pertama adalah versi lengkap yang akan diberikan pada security officer ataupun system administrator di perusahaan tersebut. Sedangkan yang kedua dalam versi yang lebih ringkas diberikan pada pimpinan di perusahaan yang berisi masukan dalam tingkat kebijaksanaan dan strategi.

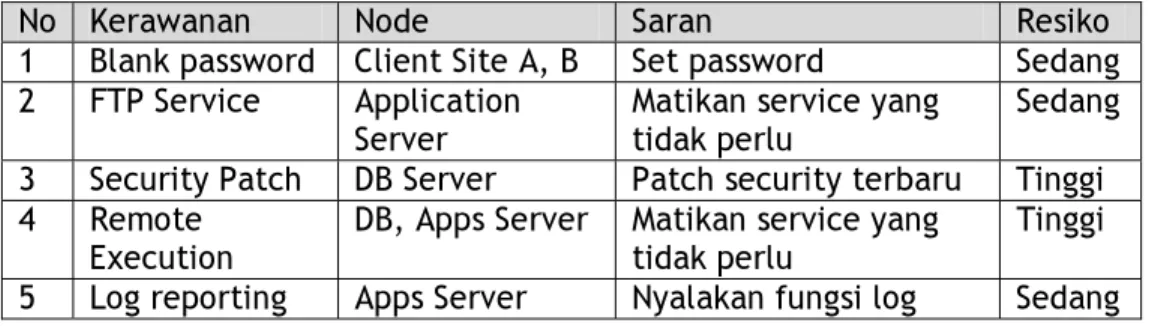

Berikut adalah contoh laporan dari sisi teknikal keamanan informasi.

Tabel 3. Laporan sisi teknikal keamanan informasi

No Kerawanan Node Saran Resiko

1 Blank password Client Site A, B Set password Sedang 2 FTP Service Application

Server Matikan service yang tidak perlu Sedang 3 Security Patch DB Server Patch security terbaru Tinggi 4 Remote

Execution DB, Apps Server Matikan service yang tidak perlu Tinggi 5 Log reporting Apps Server Nyalakan fungsi log Sedang Sedangkan laporan untuk kebijaksanaan dan strategi dapat berupa:

1. Standar access pengguna sistem 2. Standar pemeliharaan sistem

3.4 Penyampaian laporan akhir

Tugas dari assessor yang paling akhir adalah menyampaikan hasil VA dan memberikan rekomendasi terhadap perusahaan bagaimana seharusnya pemeliharaan sistem dan kesadaran akan keamanan informasi dilakukan. Assesor haruslah orang yang memiliki kapabilitas untuk menentukan bagaimana solusi yang terbaik bagi perusahaan tersebut.

Pada contoh diatas kerawanan nomor lima, mengenai Log pada sistem terhadap aktivitas pengguna. Fitur log merupakan fitur yang sangat penting mengingat dapat digunakan sebagai bukti atau jejak (audit trail) bila terjadi pengrusakan suatu sistem. Namun pada prakteknya dilapangan lebih banyak perusahaan yang memilih untuk tidak mengaktifkan fitur ini pada berbagai sistem aplikasi.

Mengingat kondisi perusahaan yang tidak memungkinkan bila harus menambah sebuah server dan harddisk baru untuk keperluan logging misalnya, maka assessor harus mengajukan solusi lain sebagai kontrol pengganti seperti menggunakan buku log aktivitas pada sistem atau memperketat prosedur keamanan dalam sistem.

Selain log, adanya network device pada ruangan yang tidak terkunci misalnya, dapat digunakan kontrol pengganti dengan meletakkan piranti tersebut pada rak yang terkunci dan begitu seterusnya.

Kesimpulan

Seperti sudah dijelaskan dimuka bahwa VA adalah suatu bentuk kontrol preventif sebagaimana antivirus yang mencegah terjadi insiden terhadap sistem, maka tujuan VA sebenarnya adalah untuk meningkatkan kesadaran akan pentingnya keamanan informasi, yang seringkali menjadi prioritas kesekian dalam sebuah institusi. Dengan hasil pengukuran ini diharapkan

perusahaan dapat berbenah dan melaksanakan proses keamanan informasi dengan lebih baik.

VA sebaiknya juga dilaksanakan secara kontinu tanpa memandang kompleksitas perusahaan tersebut. Perusahaan besar tentunya akan melaksanakan VA lebih kompleks dibandingkan perusahaan menengah, namun tidak berarti perusahaan menengah memilih tidak melaksanakan VA. Sehingga resiko-resiko terhadap keamanan sistem informasi bisa dimitigasi sejak awal.

Hasil dari VA sebaiknya segera ditindaklanjuti oleh manajemen sesuai dengan tingkat urgensi dari tiap-tiap temuan. Hasil dari VA ini dapat digunakan untuk menentukan bagaimana strategi keamanan informasi kedepan.

Pada prakteknya di industri, VA biasanya dikerjakan dikerjakan oleh pihak ketiga diluar perusahaan. Hal ini didasari atas segregasi tugas, dimana pembuat sistem keamanan haruslah orang yang berbeda dengan orang yang mereviewnya. Selain alasan teknis seperti kemampuan sumberdaya dan efisiensi perusahaan. Kedepannya seiring sistem yang menjadi semakin kompleks tentunya metode VA pun akan semakin kompleks dengan peralatan yang lebih baik.

Akhirnya VA tidak lebih dari sekedar alat bantu untuk meningkatkan keamanan informasi. Metode VA secanggih apapun tidak akan berarti apa-apa bila tidak diikuti dengan kesadaran dan kesediaan dari internal perusahaan akan pentingnya keamanan informasi

Daftar Pustaka

Chirillo, J. (2003). Hack attack testing: How to conduct your own security audit. Wiley Publishing Inc.

Greg, M., & Kim, D. (2005). Inside Inside Network Security Assessment: Guarding your IT Infrastructure. Sams Publishing.

Whitaker, A., & Newman D. (2005). Penetration Testing and Network Defense. Cisco Press.

Menggunakan Metode Business Systems Planning

Muhammad Rozahi Istambul STMIK Jabar

Abstract

Activities inside a company, institution or organization represents its business processes in order to achieve desired goals of the organization. The business processes needs to be supported by workflow to guarantee that the direction of business process will be suitable with the initial purpose. Therefore, a workflow needs to be established in developing appropriate work structure and in decreasing any overlaps. One of the factors that causes ineffectiveness and inefficiency in managing business processes is a not-well-formulated initial planning or workflow.

A method to establish the workflow is required to solve the problem as described above. One method that is commonly used to resolve the problem is the Business Systems Planning (BSP) method. The method was used to analyze business processes performed in STMIK JABAR, the research location. At STMIK JABAR, the researcher has developed an information architecture that manifests business processes and identify workflows.

The basic concept of BSP is staging every activities starting from business process definition, process grouping, business process data support determination, data class development, data flow and information architecture description.

The information architecture scheme is used to assess the need of data in subsystem development stage, where data that are formed in the information architecture can be used simultaneously. In short, an information architecture is a picture representation of immense data resources. It is a “blue print” in the information system that can be developed further in the operating system.

Keywords: Business system planning, Information architecture, Data flow 1. Pendahuluan

Aktivitas pendidikan memerlukan suatu proses kegiatan berkesinambungan yang harus didukung oleh setiap unit atau bagian yang terkait dalam suatu perguruan tinggi. Hal ini perlu di dukung dengan tatanan struktur kerja pada organisasi yang sangat berperan dalam menentukan arah dari tujuan pendidikan tersebut. Namun hasil yang dicapai Perguruan Tinggi XYZ hingga saat ini belum optimal, dikarenakan alur kerja dari proses bisnis yang dijalankan hingga saat ini belum maksimal. Beberapa hal utama yang

teridentifikasi penyebabnya adalah kurangnya: perencanaan awal, persiapan material, dan dukungan penuh dari seluruh perangkat sumber daya yang ada terhadap proses bisnis yang akan dijalankan.

Pekerjaan yang ada di Perguruan Tinggi XYZ sering muncul mendadak tanpa perencanaan awal, mengakibatkan banyaknya bagian proses kerja yang berbenturan satu sama lain, seperti pengaruh pola kebijakan pemerintah, perampingan salah satu atau beberapa bagian organisasi yang menuntut perubahan tatanan kerja berkaitan dengan prosedurnya. Kondisi ini menyebabkan proses bisnis menjadi kurang baik dalam pelaksanaannya dan tidak terintegrasi dengan baik pengelolaan datanya.

Salah satu pemecahan yang dapat digunakan dalam merancang ulang sistem kerja tersebut adalah perencanaan sistem bisnis atau disingkat BSP (Business Systems Planning). BSP ini mampu mengidentifikasi, menganalisis, dan merancang atau mendesain proses bisnis yang ada dalam suatu organisasi, instansi atau lembaga pendidikan.

2. Rumusan Masalah

Strategi yang baik tanpa perencanaan penataan struktur kerja yang efektif tidak akan mungkin berhasil, sehingga pemilihan strategi sistem kerja itu sendiri dibatasi oleh kemampuan untuk mengubah penggunaan sumber daya di masa lalu, perubahan struktur organisasi, perubahan kebijakan, dan sistem administrasi.

Adapun rumusan masalah yang dijadikan dasar pengembangan perencanaan penataan struktur kerja tersebut, perlu dilaksanakan dengan menentukan

(1) proses bisnis yang terjadi di bidang akademik dan keuangan; (2) kelas data pada bidang akademik dan keuangan;

(3) arsitektur informasi tentang keterkaitan data antara bidang akademik dan keuangan.

3. Tujuan

Penataan struktur kerja yang baru perlu ditetapkan dalam rangka mencapai tujuan umum pendidikan di Perguruan Tinggi XYZ, dengan demikian tujuan dari penelitian ini adalah

(1) Merancang ulang struktur kerja untuk mencapai sasaran bisnis yang diharapkan dengan melakukan pendefinisian dan penganalisisan kembali proses bisnis.

(2) Merancang sistem informasi manajemen berdasarkan hasil perancangan ulang struktur kerja

Hasil perancangan arsitektur informasi ini dapat menggambarkan sasaran bisnis dari visi dan misi Perguruan Tinggi XYZ dengan mengimplementasikannya pada tatanan struktur kerja bidang akademik dan keuangan. Di samping itu pula dapat memberikan gambaran tentang arsitektur informasi yang dihasilkan sebagai data dasar untuk mengembangkan rancangan sistem informasi berikutnya. Hasil akhir yang

diperoleh dapat juga sebagai bahan pendukung evaluasi bagi para pengambil keputusan dalam meninjau kembali semua pekerjaan yang telah ditetapkan sebelumnya.

4. Metodologi

Untuk menerapkan strategi implementasi dalam penganalisisan sistem bisnis tersebut, diperlukan suatu metodologi. Dalam hal ini menggunakan pendekatan business systems planning (BSP). Berdasarkan pendekatan ini, maka sistem secara keseluruhan diidentifikasi lalu diimplementasikan kedalam bagian-bagian atau kelompok prosedur yang disesuaikan dengan prioritas arah bisnis yang diharapkan.

Adapun tahapan metodologi yang akan dilakukan dengan menggunakan pendekatan BSP tersebut, yaitu :

(1) mengidentifikasi sasaran bisnis; (2) menentukan proses bisnis; (3) menentukan data pendukung; (4) membentuk kelompok proses; (5) menentukan organisasi bisnis; (6) membentuk kelas data;

(7) membentuk arsitektur informasi.

Mengingat waktu yang terbatas dan besarnya ruang lingkup dari struktur kerja pada bidang akademik dan keuangan di Perguruan Tinggi XYZ, maka tahapan metodologi hanya dilakukan hingga perancangan arsitektur informasi.

5. Perencanaan Alur Kerja

Pada saat organisasi dijalankan maka dibutuhkan adanya aktifitas sesuai alur kerja yang direncanakan. Sedangkan aktivitas pada dasarnya melakukan suatu kegiatan berdasarkan informasi yang masuk dan persepsi yang dimiliki tentang informasi tersebut, karena itu aktivitas merupakan fungsi dari sistem informasi. Sehingga, jika perencanaan alur kerja telah diterima oleh pemakai sistem informasi maka alur kerja akan menjadi pedoman bagaimana fungsi sistem informasi tersebut harus dioperasikan. Suatu organisasi yang baik tentu akan menghasilkan produk yang baik pula sesuai dengan misi dan tujuan yang telah direncanakan sebelumnya. Perencanaan ini menuntut peran aktif seluruh tingkatan elemen dalam organisasi agar dapat menjalankan semua sistem prosedur sesuai dengan misi dan tujuan organisasi tersebut. Implikasi dari diterapkannya suatu perencanaan sistem prosedur agar dapat ditata struktur kerja yang baik, sehingga menghasilkan proses yang efektif dan efisien.

Proses perencanaan akan meningkat secara signifikan dengan adanya komunikasi antara manajemen bisnis dengan sistem informasi. Manajemen bisnis akan menghasilkan pemahaman yang baik mengenai sistem yang ada saat ini dan sangat baik dalam mengidentifikasi resiko dan peluang. Sedang sistem informasi akan memahami arah dari bisnis dan bagaimana teknologi dapat membantu manajemen bisnis dalam mencapai tujuan perusahaan .

6. Business Systems Planning

Business Systems Planning (BSP) merupakan suatu metodologi atau pendekatan terstruktur. Fokus utama metodologi BSP adalah bagaimana sistem informasi menjadi terstruktur, terintegrasi dan diimplementasikan dalam jangka waktu yang cukup lama. Adapun konsep dasar dari BSP dihubungkan dengan tujuan jangka panjang dari sistem informasi (SI) pada suatu organisasi, yaitu :

(1) Sistem informasi harus didukung oleh tujuan dan sasaran bisnis. (2) Strategi Sistem informasi harus dikenal pada semua tingkatan

manajemen.

(3) Sistem informasi harus konsisten menyediakan informasi pada setiap lapisan organisasi.

(4) Sistem informasi harus dapat bertahan pada setiap perubahan manajemen.

(5) Strategi sistem informasi harus diimplementasikan pada setiap subsistem yang digambarkan dalam arsitektur informasi.

Kunci sukses dalam suatu perencanaan, pengembangan dan implementasi pada arsitektur informasi yaitu dukungan yang efektif dari tujuan bisnis, seperti :

(1) perencanaan dari “atas ke bawah” dengan implementasi dari “bawah ke atas”;

(2) mengatur data sebagai sumber daya perusahaan; (3) berorientasi terhadap seluruh proses bisnis; (4) penggunaan metodologi secara menyeluruh.

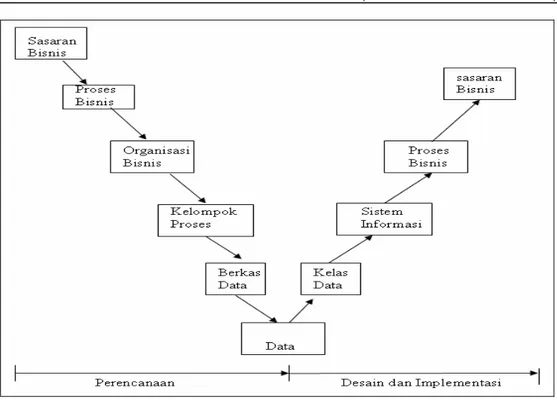

Gambar 1. Analisis dari “atas ke bawah” dan implementasi dari “bawah ke atas”

Metodologi BSP terdiri atas beberapa tahap pertimbangan dalam penerapannya, seperti terlihat pada gambar 2 berikut :

langkah 1 langkah 2 Menentukan Menentukan Tujuan Proses Bisnis Bisnis langkah 3 langkah 4 Menentukan Menentukan Kelas Arsitektur Data Informasi

7. Siklus Hidup

Metodologi siklus hidup akan digunakan dengan cara menguraikan lebih lanjut langkah-langkah awal hingga akhir dari proses bisnis yang dilakukan, seperti dimulai dari proses survei pasar hingga proses merencanakan kegiatan kurikulum. Masing-masing proses tersebut merupakan tingkatan perencanaan pada siklus hidup proses produk dan pelayanan, kemudian akan dilanjutkan dengan menguraikan pada proses-proses pada tingkatan pengelolaan, pemeliharaan, dan penghapusan. Seperti dijelaskan pada tabel 1. berikut.

Tabel 1. Tingkatan siklus hidup proses produk dan pelayanan

Perencanaan Pengelolaan Pemeliharaan Penghapusan

Survei pasar Analisis trend kebutuhan masyarakat

Perencanaan

bisnis Desain dan pengembangan kurikulum berbasis kompetensi 1 Pemantauan kurikulum 2 Pengendalian kurikulum berbasis kompetensi Penerapan kurikulum pada setiap program studi

Penerimaan

calon mahasiswa 1 Daftar ulang mahasiswa 2 Penempatan kelas 3 Penjadwalan kuliah Evaluasi hasil pembelajaran mahasiswa setiap semester dan batas akhir studi atau jenjang akademik

Alumni

Penerimaan

dosen 1 Rapat dosen 2 Penempatan kelas 3 Penjadwalan

mengajar

1 Evaluasi hasil proses pengajaran 2 Penggajian

Berakhir masa tugas dosen setiap akhir semester Merencanakan kegiatan pendukung program studi 1 Inventarisasi kegiatan pendukung 2 Fasilitas perkuliahan 1 Administrasi kegiatan 2 Pemantauan kegiatan pendukung dan fasilitas perkuliahan 3 Pengendalian kegiatan pendukung Distribusi kegiatan pendukung dan fasilitas perkuliahan

Hasil identifikasi tingkatan siklus hidup ini merupakan panduan untuk menggambarkan aliran proses produk dan pelayanan yang terjadi. Dalam hal ini kategori yang dipilih sebagai pelaku pelayanan dari proses bisnis pada tingkatan siklus hidup adalah bagian pemasaran, administrasi, jurusan, dan manajemen yang terlibat secara langsung pada proses produk dan pelayanan. Sedangkan pengguna dari produk dan pelayanan adalah mahasiswa dan dosen.

8. Aliran Produk dan Pelayanan

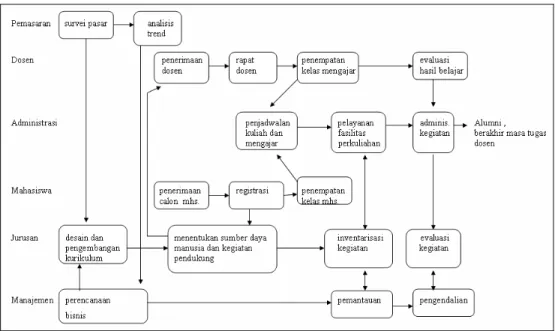

Penggambaran diagram alir menggunakan simbol umum sebagai proses dan aliran data atau informasi. Sedangkan pelaku pelayanan berada pada sisi kiri proses-proses yang mengalir dan sisi kanan merupakan pengguna sebagai hasil produk Perguruan Tinggi XYZ, seperti pada gambar 3.

Gambar 3. Aliran produk dan Pelayanan

Deskripsi dari masing-masing proses yang digambarkan pada aliran proses produk dan pelayanan yang dilakukan oleh bagian-bagian terkait, yaitu :

(1) Pemasaran melakukan proses bisnisnya mengenai kebutuhan dan pilihan pendidikan pada masyarakat, kegiatan ini dilakukan dengan cara menganalisis kondisi pasar. Adapun kegiatannya sebagai berikut :

a) Melakukan survei pasar tentang animo masyarakat untuk melanjut kan pendidikan pada jenjang perguruan tinggi dan seberapa banyak siswa SMU dan sederajat yang lulus setiap tahunnya.

b) Menganalisis trend masyarakat mengenai jurusan yang diminati dan peluang penyerapan lulusan perguran tingi yang dibutuhkan oleh industri atau jasa.

(2) Manajemen melakukan proses bisnisnya mengenai perencanaan bisnis lembaga pendidikan serta mengendalikan jalannya proses bisnis yang berlangsung, adapun kegiatannya sebagai berikut : a) Perencanaan bisnis dilakukan untuk menentukan arah dan

sasaran bisnis yang diharapkan pihak lembaga pendidikan untuk dapat berkompetisi dengan para pesaing.

b) Memantau jalannya semua kegiatan yang berlangsung di lingkungan Perguruan Tinggi XYZ agar tetap pada sasaran bisnis yang diharapkan.

c) Mengendalikan semua kegiatan dari setiap program, dengan mengevaluasi tingkat kemampuan dan keterampilan dari semua mahasiswa dan dosen yang telah mengikuti jalannya program studi sejak awal hingga akhir.

(3) Jurusan melakukan proses bisnisnya mengenai penentuan kurikulum dari setiap program studi yang akan diterapkan, berikut sumber daya yang akan digunakan sebagai pendukung keberhasilan studi. Adapun kegiatannya sebagai berikut :

a) Mendesain dan mengembangkan kurikulum berbasis kompetensi yang disesuaikan dengan kebutuhan pasar, industri, dan jasa.

b) Menentukan kegiatan-kegiatan yang dapat mendukung ke arah peningkatan kemampuan dan keterampilan mahasiswa. c) Menginventarisasi semua kegiatan yang dilakukan oleh

Perguruan Tinggi XYZ, yang selanjutnya untuk mengevaluasi potensi yang dilakukan dalam setiap kegiatan, agar sesuai dengan misi dan visi Perguruan Tinggi XYZ.

d) Mengevaluasi semua kegiatan yang telah dijalankan.

(4) Mahasiswa melakukan proses bisnisnya mengenai penentuan prosedur penerimaan calon mahasiswa, adapun kegiatannya sebagai berikut :

a) Penerimaan dilakukan dengan melakukan wawancara dan pemeriksaan kelengkapan ijazah, NEM atau UAN.

b) Persyaratan berikut yang harus dilakukan oleh calon mahasiswa melakukan registrasi atau mendaftar ulang untuk ditetapkan sebagai mahasiswa.

c) Menentukan kelas dan jadwal perkuliahan sesuai jurusan yang di pilih oleh calon mahasiswa.

(5) Dosen melakukan proses bisnisnya mengenai penentuan perekrutan hingga masa akhir penugasan dosen, adapun kegiatannya sebagai sebagai berikut :

a) Penerimaan dosen dilakukan berdasarkan kriteria dan kebutuhan yang telah ditentukan oleh pihak jurusan.

b) Melakukan rapat dosen untuk memberikan gambaran tentang mata kuliah yang akan dibawakannya.

c) Menentukan kelas dan jadwal mengajar.

d) Mengevaluasi hasil pembelajaran selama satu semester. (6) Administrasi melakukan proses bisnisnya mengenai penjadwalan

proses pembelajaran dan melayani fasilitas yang dibutuhkan bagi mahasiswa dan dosen, adapun kegiatannya sebagai berikut :

a) Menjadwalkan waktu dan ruang perkuliahan bagi para mahasiswa dan dosen.

b) Melayani kebutuhan fasilitas perkuliahan selama studi berlangsung.

c) Mengadministrasikan hasil pembelajaran mahasiswa yang dilakukan selama studi berlangsung (setiap semester).

9. Proses Sumber Daya Pendukung

Tahap ketiga yang dilakukan dalam penentuan proses bisnis adalah mengidentifikasi sumber daya pendukung yang mempengaruhi ke dua tahap sebelumnya. Sumber daya pendukung tersebut menggambarkan elemen-elemen yang mempengaruhi jalannya proses bisnis sehingga mencapai tujuan atau sasaran yang diharapkan. Ada empat dasar sumber daya pendukung yang ditetapkan dalam BSP, yaitu :

(1) materials (kurikulum); (2) money (keuangan); (3) facilities (fasilitas);

(4) personnel (mahasiswa, dosen, dan karyawan).

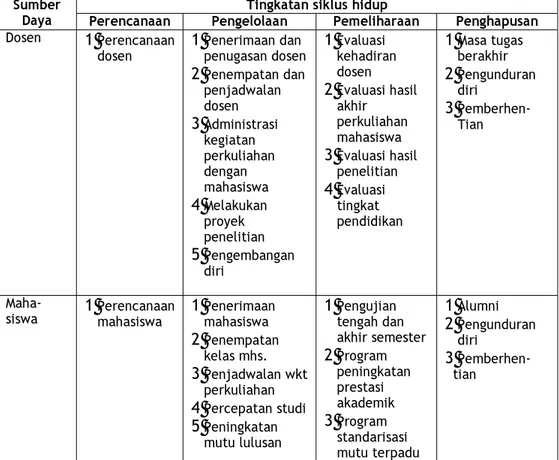

Penerapan dari proses sumber daya pendukung yang dikaitkan dengan tingkatan siklus hidup dapat dilihat pada tabel 2., yang mana penentuan proses pada sumber daya tersebut dibuat sesuai kebutuhan pada lingkup Perguruan Tinggi XYZ.

Tabel 2. Proses sumber daya pendukung

Tingkatan siklus hidup Sumber

Daya Perencanaan Pengelolaan Pemeliharaan Penghapusan

Dosen

1 Perencanaan

dosen 1 Penerimaan dan penugasan dosen

2 Penempatan dan penjadwalan dosen 3 Administrasi kegiatan perkuliahan dengan mahasiswa 4 Melakukan proyek penelitian 5 Pengembangan diri 1 Evaluasi kehadiran dosen 2 Evaluasi hasil akhir perkuliahan mahasiswa 3 Evaluasi hasil penelitian 4 Evaluasi tingkat pendidikan 1 Masa tugas berakhir 2 Pengunduran diri 3 Pemberhen- Tian Maha-

siswa 1 Perencanaan mahasiswa 1 Penerimaan mahasiswa

2 Penempatan kelas mhs. 3 Penjadwalan wkt perkuliahan 4 Percepatan studi 5 Peningkatan mutu lulusan 1 Pengujian tengah dan akhir semester 2 Program peningkatan prestasi akademik 3 Program standarisasi mutu terpadu 1 Alumni 2 Pengunduran diri 3 Pemberhen- tian

Tingkatan siklus hidup Sumber

Daya Perencanaan Pengelolaan Pemeliharaan Penghapusan

6 Administrasi pembelajaran mahasiswa Kuriku-

Lum 1 Perencanaan kurikulum 1 Pemetaan kurikulum berbasis kompetensi bagi setiap program 2 Penyusunan silabus setiap mata kuliah 3 Penyusunan SAP 1 Evaluasi hasil penerapan kurikulum terhadap pengguna 2 Evaluasi kurikulum setiap waktu tertentu 1 Perubahan mata kuliah tertentu sesuai perkembangan 2 Penghapusan mata kuliah 3 Penambahan mata kuliah Fasilitas 1 Perencanaan perlengkapa n karyawan dan fasilitas perkuliahan 1 Pembelian perlengkapan dan fasilitas perkuliahan 2 Pengalokasian perlengkapan dan fasilitas 3 Administrasi perlengkapan dan fasilitas 1 Perawatan atau perbaikan perlengkapan dan fasilitas 2 Mengevaluasi masa kadaluarsa perlengkapan dan fasilitas 1 Penggantian seluruh atau sebagian unit komponen perlengkapan atau fasilitas

Walaupun sumber daya tersebut di atas telah digunakan dan masih dianggap belum mewakili proses lainnya, maka dapat ditambahkan sumber daya lainnya sesuai kebutuhan. Contoh sumber daya yang dapat ditambahkan seperti tempat pemasaran (masyarakat umum, konsumen potensial, konsumen sebenarnya), gambaran mengenai lembaga pendidikan (konsumen, vendor), atau dokumen perjanjian (kontrak, pengembangan bangunan, hak paten).

10. Kelompok Proses

Proses bisnis yang telah diidentifikasi dari 3 (tiga) sumber, yakni : perencanaan strategi dan pengendalian manajemen, proses produk dan pelayanan, serta dukungan sumber daya, maka tahap berikutnya penentuan kelompok proses yang akan digunakan sesuai dengan ketentuan berikut :

(1) Proses yang dapat mengurangi inkonsisten dalam suatu tingkatan. Dalam contoh di atas, proses keuangan dapat mengelola aliran dana dan transfer keuangan pada tingkatan yang sama, hal ini dipilih salah satunya yang cukup mewakili proses keuangan.

(2) Proses tertentu dapat muncul berulang yang telah terbentuk pada tingkatan lainnya, contohnya penerimaan pada tingkatan siklus hidup pengelolaaan dapat dilakukan oleh sumber daya mahasiswa, karyawan, dan uang.

11. Proses Kunci

Identifikasi proses kunci adalah penentuan proses bisnis yang dapat dijadikan sumber daya bisnis yang utama sebagai dasar penyusunan arsitektur informasi. Dalam penentuan proses kunci ini tidak semua proses digunakan, namun di pilih proses mana saja yang sangat berpengaruh terhadap jalannya proses bisnis utama. Untuk hal tersebut, maka ditentukan proses kunci yang dijadikan sumber daya bisnis utama sebagai berikut :

(1) perencanaan bisnis; (18) evaluasi hasil pembelajaran; (2) analisis organisasi; (19) alumni;

(3) perencanaan anggaran; (20) perencanaan karyawan; (4) survei pasar; (21) penerimaan karyawan; (5) analisis trend; (22) penempatan karyawan; (6) perencanaan kurikulum; (23) distribusi anggaran;

(7) penyusunan silabus; (24) pembelian perlengkapan; (8) penyusunan SAP; (25) pengalokasian perlengkapan; (9) penempatan kelas mahasiswa; (26) administrasi perlengkapan; (10) perencanaan dosen; (27) perawatan perlengkapan; (11) penerimaan dosen; (28) penggantian perlengkapan; (12) penjadwalan perkuliahan; (29) pembukuan anggaran; (13) penentuan proyek penelitian; (30) penggajian dan honorarium; (14) evaluasi hasil penelitian; (31) percepatan studi; (15) pelayanan kebutuhan; (32) peningkatan mutu lulusan; (16) pengendalian anggaran

(17) administrasi kehadiran dosen dan mahasiswa.

12. Kelas Data

Calon kelas data sangat mudah diidentifikasi dengan melihat relasi antara sumber daya bisnis dengan tipe data. Kelas data tersebut akan divalidasi dengan menggunakan informasi yang menjadi masukan atau keluaran pada proses bisnis. Adapun langkah-langkah yang dilakukan dalam penentuan kelas data tersebut terdiri atas :

(1) identifikasi kelas data; (2) validasi kelas data; (3) pendefinisian kelas data;

Tabel 3. Hubungan antara Tipe Data dengan Sumber Daya Bisnis

Tipe data Sumber daya bisnis

Data

inventaris Data Transaksi Data perencanaan Data rekapitulasi / pelaporan

Calon mahasiswa Mahasiswa

1 2 Pendaftaran Registrasi atau mengundurkan diri

Jumlah calon

mahasiswa Mahasiswa yang diterima

Jadwal Jadwal 1 Penjadwalan

2 Perubahan jadwal Jumlah waktu dan ruang yang tersedia Jadwal yang digunakan Mahasiswa 1 Mahasiswa 2 Biaya kuliah 1 Pembayaran SPP 2 Kehadiran perkuliahan 3 Evaluasi ujian Jumlah mahasiswa yang lulus Mahasiswa lulus

Kurikulum Kurikulum 1 Penempatan mata kuliah setiap semester 2 Perubahan jumlah atau jenis mata kuliah Jumlah dan jenis mata kuliah yang akan disusun dalam kurikulum Penggunaan kurikulum Dosen 1 Dosen 2 Pendidikan 3 Honorarium 1 Penerimaan 2 Penggantian atau habis masa tugas Jumlah dosen yang dibutuhkan Dosen yang mengajar Karyawan 1 Karyawan 2 Penggajian 3 Kemampuan 1 Penerimaan 2 Pemberhentian Jumlah karyawan yang dibutuhkan Karyawan yang produktif Perlengkapan 1 Perlengkapan 2 Perawatan 1 Pembelian 2 Perbaikan 3 Penggantian Jumlah perlengkapan atau peralatan yang dibutuhkan Perlengkapan yang dapat digunakan

Penelitian Penelitian 1 Pengajuan proposal 2 Penyelesaian atau pembatalan Jumlah penelitian yang dilakukan Penelitian yang dapat diterima Kontrak

Bangunan Bangunan 1 2 Pembayaran Cicilan atau pelunasan Jangka penyewaaan bangunan Pembayaran yang dapat dilakukan Keuangan Pembukuan 1 Penerimaan

2 Pembayaran

Jumlah

13. Validasi Kelas Data

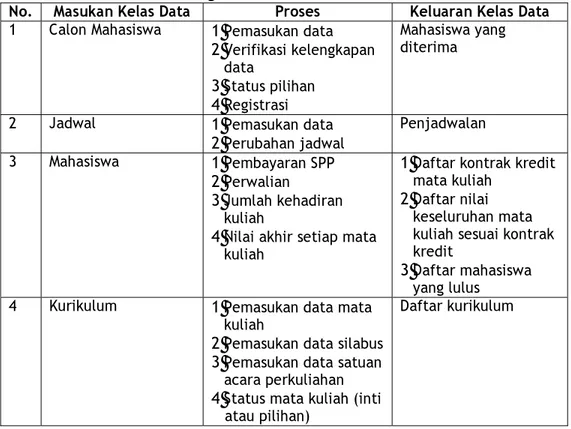

Proses validasi kelas data adalah penentuan pembuatan atau penggunaan data untuk setiap proses. Validasi ini merupakan lanjutan pembangunan rangkaian diagram kelas data yaitu mengenai masukan-proses-keluaran.

Tabel 4. Rangkaian Masukan-Proses-Keluaran

No. Masukan Kelas Data Proses Keluaran Kelas Data

1 Calon Mahasiswa 1 Pemasukan data

2 Verifikasi kelengkapan data 3 Status pilihan 4 Registrasi Mahasiswa yang diterima

2 Jadwal 1 Pemasukan data

2 Perubahan jadwal Penjadwalan 3 Mahasiswa 1 Pembayaran SPP 2 Perwalian 3 Jumlah kehadiran kuliah

4 Nilai akhir setiap mata kuliah

1 Daftar kontrak kredit mata kuliah

2 Daftar nilai keseluruhan mata kuliah sesuai kontrak kredit

3 Daftar mahasiswa yang lulus

4 Kurikulum 1 Pemasukan data mata kuliah

2 Pemasukan data silabus

3 Pemasukan data satuan acara perkuliahan

4 Status mata kuliah (inti atau pilihan)

Daftar kurikulum

14. Pendefinisian Kelas Data

Langkah selanjutnya, mendefinisikan setiap kelas data berikut bagian data pendukungnya karena merupakan dasar pembentukan arsitektur informasi. Berikut adalah tahap pendefinisian kelas data dengan cara mengelompokkan data dari setiap masukan kelas data atau keluaran kelas data yang menjadi calon kelas data, seperti yang dihasilkan pada tabel 5 berikut.

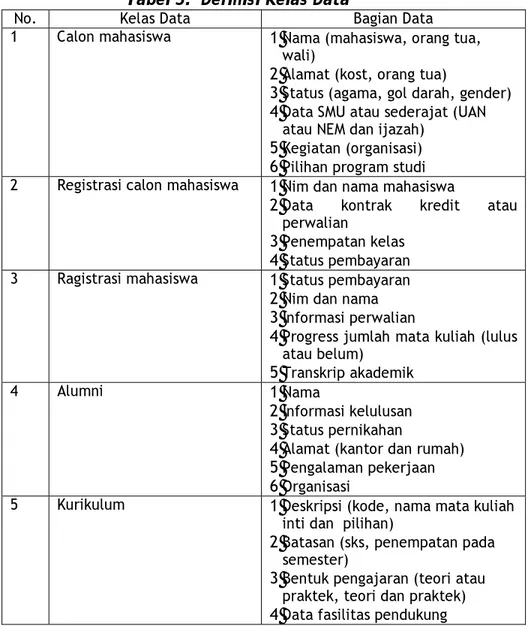

Tabel 5. Definisi Kelas Data

No. Kelas Data Bagian Data

1 Calon mahasiswa 1 Nama (mahasiswa, orang tua, wali)

2 Alamat (kost, orang tua)

3 Status (agama, gol darah, gender)

4 Data SMU atau sederajat (UAN atau NEM dan ijazah)

5 Kegiatan (organisasi)

6 Pilihan program studi 2 Registrasi calon mahasiswa 1 Nim dan nama mahasiswa

2 Data kontrak kredit atau perwalian

3 Penempatan kelas

4 Status pembayaran 3 Ragistrasi mahasiswa 1 Status pembayaran

2 Nim dan nama

3 Informasi perwalian

4 Progress jumlah mata kuliah (lulus atau belum)

5 Transkrip akademik

4 Alumni 1 Nama

2 Informasi kelulusan

3 Status pernikahan

4 Alamat (kantor dan rumah)

5 Pengalaman pekerjaan

6 Organisasi

5 Kurikulum 1 Deskripsi (kode, nama mata kuliah inti dan pilihan)

2 Batasan (sks, penempatan pada semester)

3 Bentuk pengajaran (teori atau praktek, teori dan praktek)

4 Data fasilitas pendukung

Berikut matriks dan desain keterkaitan untuk membentuk arsitektur basis data, seperti berikut :

Kelas Data Proses perm in ta an an gg ara n fa si li tas An ggar an ba ng un an Ku ri ku lu m ma ha si sw a cal on ma ha si sw a Do se n ke las Fa si lit as pe ne li ti an pe ne li ti an pe ne li ti an Al um ni Karyaw an ka ry awan pe mel iha ra an Pe ngga ji an Perencanaan bisnis C C C Analisis organisasi U Perencanaan anggaran U U C Survei pasar U U Analisis trend U Perencanaan kurikulum C U Penyusunan silabus U U U Penyusunan SAP U U U Perencanaan mahasiswa C C U Penerimaan mahasiswa U U Pembayaran SPP U U

Penempatan kelas mahasiswa U U U

Perencanaan dosen C U U U U

Penerimaan dosen U

Penjadwalan perkuliahan U U U C

Menentukan proyek penelitian C C

Mengevaluasi hasil penelitian U

Pelayanan kebutuhan U U U C U

Pengendalian anggaran U U

Adm. dosen dan mahasiswa U

Percepatan studi C U U U

Peningkatan mutu lulusan C U U U

Administrasi hasil ujian U U

Evaluasi hasil pembelajaran U

Alumni C Perencanaan karyawan C Penerimaan karyawan U Penempatan karyawan U C Distribusi anggaran U U Pembelian perlengkapan U Pengalokasian perlengkapan U U Adm. perlengkapan U U Perawatan perlengkapan C Penggantian perlengkapan U Pembukuan anggaran U

Penggajian dan honorarium U

Kelas Data Proses perm intaan an ggar an fa si li tas An ggar an ban gun an Ku rik ul um ma ha si sw a ma hs is w a ma ha si sw a Do se n ke las Fa si lita s pe ne li ti an pe ne li ti an pe ne li ti an Al um ni Karyaw an ka ry aw an pe m eli ha ra an Pe nggaji an Perencanaan bisnis C C C U Analisis organisasi U Perencanaan anggaran U U C Survei pasar U U Analisis trend U Perencanaan kurikulum C U Penyusunan silabus U U U Penyusunan SAP U U U Perencanaan mahasiswa C C U Penerimaan mahasiswa U U Pembayaran SPP U U

Penempatan kelas mahasiswa U U U

Perencanaan dosen C U U U U

Penerimaan dosen U

Penjadwalan perkuliahan U U U C

Proyek penelitian C C

Evaluasi hasil penelitian U

Pelayanan kebutuhan U U U C U

Pengendalian anggaran U U

Adm. dosen dan mahasiswa U

Percepatan studi U U U U

Peningkatan mutu lulusan U U U U

Administrasi hasil ujian U U

Evaluasi hasil pembelajaran U

Alumni C Perencanaan karyawan C Penerimaan karyawan U Penempatan karyawan U C Distribusi anggaran U U Pembelian perlengkapan U Pengalokasian perlengkapan U U Adm. perlengkapan U U Perawatan perlengkapan C Penggantian perlengkapan U Pembukuan anggaran U U

Penggajian dan honorarium U

Kelas Data Proses Anal is is p ermint aa n Pr enc anaan ang ga ran Pe re nc an aan fa si lit as An gga ra n Ko nt rak b ang una n Ku ri ku lu m Cal on mahas is w a Ra gi st ra si c al on m ah si swa Re gi st ra si m ah asi swa Do se n Pe nj ad wa la n k ela s Fa si li tas Pr op os al pe ne li tia n Ko ntr ak p en el iti an La po ran p enel it ian Al um ni Ka ry awan Pe ne m pat an k aryaw an Jadw al pe m el ih ar aa n Pe ng ga ji an Perencanaan bisnis C C C U Analisis organisasi U Perencanaan anggaran U U C Survei pasar U U Analisis trend U Perencanaan kurikulum C U Penyusunan silabus U U U Penyusunan SAP U U U Perencanaan mahasiswa C C U Penerimaan mahasiswa U U Pembayaran SPP U U

Penempatan kelas mahasiswa U U U

Perencanaan dosen C U U U U

Penerimaan dosen U

Penjadwalan perkuliahan U U U C

Proyek penelitian C C

Evaluasi hasil penelitian U

Pelayanan kebutuhan U U U C U

Pengendalian anggaran U U

Adm. dosen dan mahasiswa U

Percepatan studi U U U U

Peningkatan mutu lulusan U U U U

Administrasi hasil ujian U U

Evaluasi hasil pembelajaran U

Alumni C Perencanaan karyawan C Penerimaan karyawan U Penempatan karyawan U C Distribusi anggaran U U Pembelian perlengkapan U Pengalokasian perlengkapan U U Adm. perlengkapan U U Perawatan perlengkapan C Penggantian perlengkapan U Pembukuan anggaran U U

Penggajian dan honorarium U

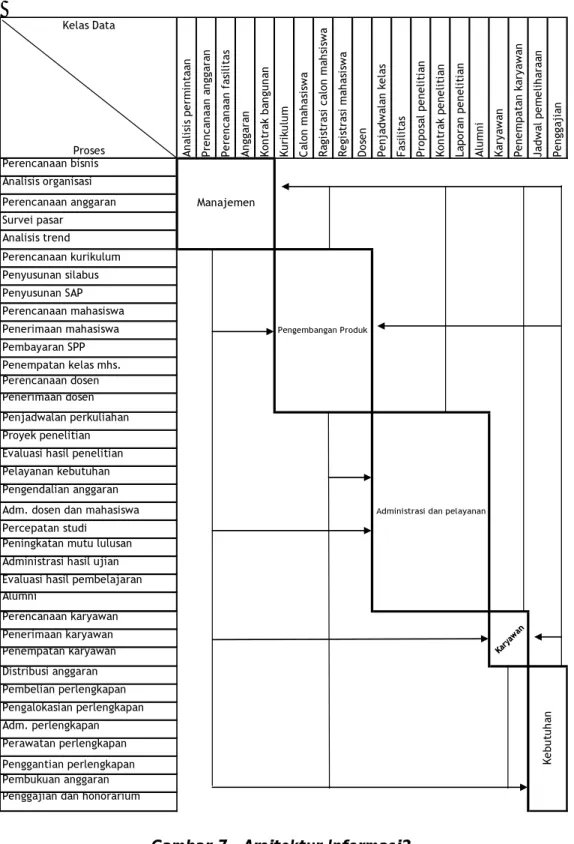

Kelas Data Proses Anal is is p erm inta an Pr enc anaan a ngg aran Pe renc an aan fa si lit as A ngg aran Ko nt ra k b anguna n Ku ri ku lu m Ca lo n mahas is w a Ra gis tras i cal on m ahs is w a Regis tr as i m aha si sw a Do se n Pe njad w al an k el as Fas ili ta s Pr op os al p enel it ian Ko nt ra k p enel it ian Lapor an pe ne liti an A lumni Kary aw an Pe nem pat an k aryaw an Ja dwa l pe m eli ha ra an Pe ng ga ji an Perencanaan bisnis Analisis organisasi Perencanaan anggaran Survei pasar Analisis trend Perencanaan kurikulum Penyusunan silabus Penyusunan SAP Perencanaan mahasiswa Penerimaan mahasiswa Pembayaran SPP Penempatan kelas mhs. Perencanaan dosen Penerimaan dosen Penjadwalan perkuliahan Proyek penelitian Evaluasi hasil penelitian Pelayanan kebutuhan Pengendalian anggaran Adm. dosen dan mahasiswa Percepatan studi

Peningkatan mutu lulusan Administrasi hasil ujian Evaluasi hasil pembelajaran Alumni

Manajemen

Pengembangan Produk

Administrasi dan pelayanan

Kary awa n Perencanaan karyawan Penerimaan karyawan Penempatan karyawan Distribusi anggaran Pembelian perlengkapan Pengalokasian perlengkapan Adm. perlengkapan Perawatan perlengkapan Penggantian perlengkapan Pembukuan anggaran

Penggajian dan honorarium

Ke bu tuhan Kary awa n

Proses Kelas Data Pere nc an aa n k ur ik ulu m Pe ny us un an si la bu s Pe ny us un an SAP Pe renc an aa n ma ha si sw a Pe neri ma an m aha si sw a Pe m baya ran SPP Pe ne m pat an k el as ma hs is wa Pe re nc an aa n d os en Pe ne ri m aan d ose n Pe re nc an aa n k ar ya w an Pe ne ri m aan k ar yaw an Pe ne m pat an a kr yaw an D ist ri bu si a ng gar an Pe m bel ia n p erl eng ka pa n Pe ng al ok asian pe rl en gk apan A dm . P er le ng kap an Pe ra wa ta n p erl eng ka pa n Pe ngga nt ia n p er le ng ka pa n Pe mb uk ua n a ngg ar an Pe ng ga ji an d an ho no ra ri um Pe re nc an aa n b is ni s A nal isis o rg an isasi Pe re nc an aa n an gg ar an Su rv ei p asar A nal isis t re nd Pe na jd wa la n perk ul ia ha n Pr oy ek pe ne liti an Ev al ua si ha si l pe nel it ia n Pe la ya na n k eb ut uha n Pe ng en da lia n a ngga ra n A dm . d ose n d an m ah asisw a Pe rc ep at an stu di Pe ni ng ka ta n mut u lu lu sa n A dm in istr asi h asil u jian Ev al ua si h asil pe m be lajar an Al um ni Kurikulum Calon mahasiswa

Registrasi calon mahasiswa Registrasi mahasiswa Dosen Jadwal pemeliharaan Penggajian Penjadwalan kelas Fasilitas Proposal penelitian Kontrak penelitian Laporan penelitian Alumni Karyawan Penempatan karyawan Analisis permintaan Perencanaan anggaran Perencanaan fasilitas Anggaran Kontrak bangunan Manajemen Pengembangan Produk Kebutuhan

Administrasi dan pelayanan

Karyawan

Gambar 8. Penataan ulang arsitektur informasi dalam persepsi proses bisnis

Singkatnya arsitektur informasi adalah penyajian grafis perencanaan sumber daya data dalam jangka panjang bagi suatu bisnis. Hal tersebut merupakan “cetak biru” dalam pengembangan sistem informasi pada saat ini dan masa yang akan datang.

KELAS DATA PENGEMBANGAN

Kurikulum PRODUK

Calon mahasiswa Registrasi calon mhs.

Registrasi mahasiswa Kurikulum *) KELAS DATA KEBUTUHAN

Dosen Mahasiswa *) Jadwal pemeliharaan

Dosen *) Penggajian

PROSES BISNIS Perlengkapan *)

Perencanaan kurikulum PROSES BISNIS Gaji *)

Penyusunan silabus Distribusi anggaran

Penyusunan SAP Pembelian perlengkapan

Penempatan kelas mhs. Pengalokasian perlengakapan KELAS DATA ADMINISTRASI

Perencanaan dosen Administrasi perlengkapan Penjadwalan kelas DAN

Penerimaan dosen Perawatan perlengkapan Fasilitas PELAYANAN

Penggantian perlengkapan Proposal penelitian Pembukuan anggaran Kontrak penelitian Penggajian dan honorarium Laporan penelitian

Alumni

KELAS DATA KARYAWAN Jadwal *)

Karyawan PROSES BISNIS Penelitian *)

Penempatan karyawan Penjadwalan perkuliahan Fasilitas *)

Karyawan *) Proyek penelitian Alumni *)

PROSES BISNIS Evaluasi hasil penelitian

Perencanaan karyawan Pelayanan kebutuhan

Penerimaan karyawan Penegndalian anggaran

Penempatan karyawan Adm. Dosen dan mahasiswa

Percepatan studi KELAS DATA MANAJEMEN Peningkatan mutu lulusan Analisis permintaan Administrasi hasil ujian Perencanaan anggaran Evaluasi hasil pembelajaran

Perencanaan fasilitas Alumni

Anggaran RIP

Keterangan : Kontrak bangunan MODEL SISTEM

Tanda PROSES BISNIS

*) sistem yang perlu ditingkatkan Perencanaan bisnis Analisis organisasi

sistem saat ini yang ditampilkan dengan tanda gabungan Perencanaan anggaran

huruf besar dan kecil Survei pasar

Analisis trend sistem yang diusulkan untuk diadakan, ditampilkan dengan

tanda semua huruf besar

Pengembangan Produk

Keterangan :

berbagi kebutuhan data laporan data operasional untuk kepentingan manajemen

Kebutuhan Administrasi dan Pelayanan

Karyawan Manajemen Pengembangan Produk Mahasis Dosen Kurikulu Model Sistem Perlengkapan Gaji Penelitian Jadwal Fasilitas Alumni Karyawan

Kesimpulan

Metodologi BSP dalam tahap implementasi awal harus terlebih dahulu mengetahui ruang lingkup dari proses bisnis yang akan dianalisis. Untuk itu, strategi fungsional dijadikan pedoman utama dalam menentukan definisi proses bisnis di Perguruan Tinggi XYZ. Proses bisnis yang telah diidentifikasi kemudian dianalisis hingga membentuk kelompok proses, tahapan ini merupakan langkah terstruktur yang harus dilakukan agar dapat membentuk kelas data berdasarkan kelompok proses. Produk akhir yang dihasilkan adalah rancangan arsitektur informasi yang bersumber dari kelas data.

Hasil rancangan arsitektur informasi ini sudah cukup baik untuk dapat digunakan dalam pengembangan sistem informasi selanjutnya. Namun untuk lebih mengoptimalkan lagi hasil tersebut, maka sebaiknya pertanyaan yang diajukan pada saat survei berlangsung terjawab keseluruhannya, sehingga ruang lingkup permasalahan menjadi makin luas.

Daftar Pustaka

Cassidy, A. (1998). Practical Guide to Information System Strategic Planning.

Jauch, L. R., & Glueck, W. F. (1988). Strategic Management and Business Policy. McGraw-Hill

Business Systems Planning (Information Systems Planning Guide). (1981). International Business Machines, Third Edition.

to Gain Competitive Advantage

Saron K. Yefta1, Indra Gamayanto2 1 Staf Pengajar Jurusan S1 Sistem Informasi

Fakultas Teknologi Informasi Universitas Kristen Maranatha

Jl. Prof. Drg. Suria Sumantri No. 65, Bandung 40164 Email : [email protected]

2 Staf Pengajar Program Studi S1 Sistem Informasi

Institut Teknologi Harapan Bangsa Jl. Dipati Ukur 80-84 Bandung 40132

Email : [email protected]

Abstrak

E-business bukanlah isu yang baru. Keberadaannya telah mendorong organisasi tradisional berubah menjadi organisasi virtual. Walaupun demikian, menurut penulis, topik ini masih memiliki isu penting yang harus dieksplorasi karena cara pandang yang berbeda mengenai topik ini akan memberikan hasil yang berbeda pula. Hasil yang berbeda tersebut dapat diimplementasikan untuk berbagai situasi yang berbeda, sesuai hasil penilaian tim manajemen. Organisasi harus memikirkan pemahaman pembuatan dan utilitas knowledge serta mempertimbangkan kedua faktor yang tak dapat dipisahkan tersebut sebagai infrastruktur organisasi untuk memaksimalkan unjuk kerja organisasi. Knowledge management adalah sebuah cara untuk meningkatkan kapabilitas organisasi dalam mendayagunakan informasi untuk meningkatkan efisiensi dan produktivitas. Agar dapat memahami dan mengeksplorasi lebih jauh cara knowledge management membantu organisasi virtual, penulis mengumpulkan berbagai informasi dari perpustakaan, database online, buku-buku, dan halaman web. Selanjutnya, untuk dapat lebih menggambarkan keuntungan-keuntungan yang dapat dicapai, ancaman, dan tantangan yang dihadapi organisasi, penulis menggunakan sebuah studi kasus. Kasus tersebut akan digunakan sebagai pembanding dan pendukung teori, juga untuk menggambarkan situasi yang sesungguhnya dalam dunia nyata.

Kata kunci: Organisasi virtual, Infrastruktur organisasi, Efisiensi 1. Introduction

Internet has made products (goods and services) into larger virtual organizations to be marketed by sellers and buyers. The products can be easily traded worldwide with no boundary or limitation of geographical area. The trading process is what Power (2001, p. 189) calls as selling

mechanism. Buyers and sellers communicate via Internet allowing the products to be bought and sold over computer networks. The principle concept is that the products are purchased and paid for over the Internet and distributed by logistics carriers to the buyers’ addresses. That online buying, selling, and paying is an integral part of e-business.

The evolution of Internet is growing rapidly because more people use Internet to seek information (see Figure 1). From Turner’s (2000, p.8) point of view, the driving factors of the rise of the Internet are: reduced cost of the telephone calls; the spread of PC; the spread of open standard; and the development of online services. Because of the swift diffusion of the Internet technology, Internet has made a big change in the business environment globally creating a new market form to trade from traditional business into e-business trade or virtual organizations (see Figure 2a and

Figure 2b). According to McKie (2001, p.69), Internet also plays a

significant role as an intermediary for B2B (business to business) and B2C (business to consumer) in a way that Internet disinter mediates traditional B2B and B2C relationships then the supply chains are reintermediated by promoting new types of virtual intermediaries that rely on it. Internet is connecting businesses to the customers, partners, suppliers, and also competitors.

Figure.1. Internet Growth Worldwide Source: http://www.commerce.net/research/stats

Figure.2a Traditional Business

Figure. 2b. E-Business

Source: Farrell, et al., 2001, ‘E-business@work’, p. 3-4 2. The Advantages of E-business

According to Amor (2000, p. 13), the strengths of e-business depend on the strengths on the Internet, which are the infrastructure can be expanded in the future, the availability of access for 24 hours everyday and low cost as well. However what Amor wants to show is that how Internet can change the topology of business. Amor (2000, p. 14) reckons that there are seven advantages that can be obtained by the e-business organizations (see

Figure 3).

Delivery/Shipping

Customer sales support

Customer

Clicks and mortar vendor Banking/Shopping /Cart/Validation Supplier or Service Partner Warehouse delivery agent Web Shop E-Business Sales agent or vendor Bank, outsourcers Customer Warehouse or delivery agent Supplier or service

Figure.3. Advantages of E-Business

Source: Amor, D., 2000, ‘The E-business Revolution’, p. 14 3. Knowledge Management Implementation

Organizations should be concerned in understanding of knowledge utilization and creation and consider the two inseparable factors as an organizational infrastructure to maximize the organizational performance. According to Dutrénit (2000, p. 35), the process of knowledge creation is:

‘…the center of attention and issues about the management of knowledge are playing an increasingly important role in the explanation of the effectiveness of this process’

Furthermore, the use of knowledge management facilitates the process of creation and enhancement of knowledge for the development of strategic technological capabilities.

According to the American Productivity and Quality Center (1996, available at: http://www.store.apqc.org/reports/Summary/know-mng.pdf), knowledge management is a set of strategy to acquire the right knowledge to the right people at the right time and help the individuals or groups to share and use the information into action in a way to enhance organizational achievement. Moreover, knowledge management is a complicated process that should be reinforced by a robust foundation of enablers – strategy and leadership, culture, measurement, and technology. Each enabler should be aligned to generate the knowledge process – procurement, presentation, transfer, utilization, and removal (see Figure

4). To obtain knowledge, organizations should be agile in balancing the

knowledge management elements – people (culture), processes (content), and technology. Abell and Oxbrow (2001, p. 37) reckon that those elements have formed a knowledge management philosophy – to manage the knowledge balance which further determines an organization and its relationship in the market (see Figure 5).

Advantages of e-business

1. Global accessibility and sales reach. Businesses can expand their customer base globally and even their product line.

2. Closer relationships. B2B sellers should be able to construct close relationship.

3. Free samplers. Products can be sampled via the Web quickly, easily, and free of charge. 4. Reduced costs. Businesses can minimize the costly production by dynamically adjusting

prices.

5. Media breaks. The Internet reduces the number of media breaks which are needed to transfer information.

6. Time to market. Shorter time to market and faster response time to changing and competitive market demands.

7. Customer loyalty. Improved customer loyalty and service through easier access to the newest information and a never closing site.

Knowledge Removal

Identification of Old and Irrelevant Knowledge

Removal of Knowledge from Active Repository

Archiving of Knowledge

Knowledge Transfer

Transmission of Knowledge

Provision of Knowledge

Searching and Finding of Knowledge

Searching and Finding of Knowledge Owners Face-to-Face Knowledge Exchange Knowledge Presentation Documentation of Knowledge Editing of Knowledge Structuring of Knowledge Linking of Knowledge Documentation of Knowledge Meta-Structures Knowledge Procurement External Procurement of Knowledge Creation of Knowledge

Development and Improve-ment of Knowledge Updating of Knowledge Knowledge Utilisation Application of Knowledge in Business Processes

Knowledge

Processing

Figure.4. Knowledge Processing

Source: Allweyer, T., 1997, A Framework for Re-designing and Managing Knowledge Processes, p. 5

Figure.5 The Knowledge Balance 4. The Advantages of Knowledge Management

The role of knowledge management offers a number of benefits for organizations in developed or developing countries. Radding (1998, p. 61) identifies many substantial benefits that knowledge management offers, including: prevention of knowledge loss; strong decision-making; adaptability and flexibility; competitive advantage; asset development; product development; customer oriented and; leverages investments in human resource/capital (see Figure 6).

The Knowledge Balance

People/Culture

Technology Knowledge

Management