87

PERANCANGAN DAN EVALUAS I

Pada bab ini akan dibahas mengenai langkah – langkah perancangan serta implementasi VPN yang dilakukan pada jaringan PT. TIKI JNE. Selain itu akan dibahas mengenai evaluasi hasil konfigurasi yang telah diimplementasikan sebelumnya. Evaluasi tersebut sebatas uji konektivitas, akses aplikasi My Orion, dan uji keamanan dari perancangan VPN yang diimplementasikan pada jaringan PT. TIKI JNE.

4.1 S pesifikasi Sistem

Pada subbab ini dilakukan perancangan sistem jaringan yang meliputi spesifikasi sistem perangkat keras maupun perangkat lunak untuk implementasi VPN pada PT. TIKI JNE.

4.1.1 S pesifikasi Perangkat Keras

Adapun perangkat keras yang digunakan penulis untuk implementasi sistem jaringan VPN pada PT. TIKI JNE sebagai berikut :

1. Komputer Server :

Komputer server adalah komputer yang bertindak sebagai server sekaligus bertindak sebagai gateway VPN dengan spesifikasi sebagai berikut :

Tabel 4.1 Tabel spesifikasi komputer server Processor Inter (R) Celeron 2,66 Ghz Memori 256 M B

Hard disk 60 GB NIC 1 unit

2. Komputer Klien

Komputer klien adalah komputer yang akan dicoba untuk melakukan koneksi VPN ke server. Dalam implementasi ini digunakan dua unit komputer. Spesifikasi komputer klien sebagai berikut :

Tabel 4.2 Tabel spesifikasi komputer klien-1

Tabel 4.3 Tabel spesifikasi komputer klien-2

3. M odem Smart ZTE EV-DO

M odem ini dipakai sebagai sumber internet pada komputer klien untuk disambungkan ke VPN server.

4.1.2 S pesifikasi Perangkat Lunak

Berikut ini adalah perangkat lunak yang digunakan penulis dalam perancangan sistem jaringan VPN pada PT. TIKI JNE :

1. Ubuntu Server versi 10.10, merupakan sistem operasi yang digunakan untuk komputer server.

2. Windows XP SP2, merupakan sistem operasi yang digunakan untuk komputer klien-1.

Processor Inter (R) Celeron 1,5 Ghz Memori 256 M B Hard disk 40 GB NIC 1 unit Processor AM D Athlon 64 X2 2,10 Ghz Memori 1024 M B Hard disk 200 GB NIC 1 unit

3. Windows 7, merupakan sistem operasi yang digunakan untuk komputer klien-2.

4. OpenVPN v 2.1, merupakan aplikasi VPN yang digunakan untuk server.

5. OpenVPN GUI v 2.1 rc22, merupakan aplikasi VPN yang digunakan untuk klien.

6. Wireshark, merupakan aplikasi yang digunakan untuk evaluasi keamanan dari hasil implementasi.

7. Putty, merupakan aplikasi yang digunakan untuk me-remote server dalam melakukan konfigurasi dan pemantauan log pada server.

4.2 Prosedur Operasional

Dalam subbab ini akan dijelaskan prosedur operasional yang harus dilakukan dalam perancangan jaringan VPN pada PT. TIKI JNE. M eliputi sebagai berikut :

4.2.1 Pengaturan IP pada S erver:

Agar implementasi dapat berjalan maka langkah awal adalah mengatur IP untuk komputer yang akan dijadikan server. Seluruh konfigurasi pada server dilakukan pada konsole atau terminal. Untuk pengaturan pada server, user harus masuk sebagai root terlebih dahulu kemudian konfigurasi IP pada file network interface dengan menggunakan text editor seperti gambar dibawah ini :

Gambar 4.2 Pengaturan IP pada komputer server

Interface yang diatur IP-nya hanya 1 buah karena di server memang hanya digunakan 1 interface yaitu interface ethernet2. Interface tersebut tersambung langsung dengan router PT. TIKI JNE. VPN Server diatur IP-nya secara statik setara dengan segmen 192.168.2.0 (Front End) dengan IP 192.168.2.9, netmask 255.255.255.240, dan gateway 192.168.2.1. Sedangkan IP publik yang dituju oleh agen yaitu 222.124.201.117 akan diarahkan oleh router ke IP 192.168.2.9.

Setelah pengaturan IP pada komputer yang akan dijadikan server selesai, selanjutnya restart pengaturan tersebut kemudian lihat hasil pengaturan dengan perintah seperti gambar dibawah ini :

Gambar 4.3 Restart konfigurasi jaringan

Sekarang komputer server telah memiliki IP dengan alamat 192.168.2.9 dengan netmask 255.255.255.240 yang merupakan jaringan private pada segmen 192.168.2.0 (Front End).

Gambar 4.4 Lihat pengaturan IP dengan ifconfig

Aktifkan IP forwarding pada server. IP forwarding berfungsi untuk meneruskan paket dari VPN server ke server lain di jaringan perusahaan. Hal ini dperlukan agar agen yang tersambung dengan VPN server dapat mengakses resource lokal perusahaan. IP forwarding juga dibutuhkan untuk konfigurasi firewall nanti.

Gambar 4.5 M engaktifkan IP forwarding

Nilai defaultnya adalah 0 yang berarti tidak diaktifkan, maka dapat diaktifkan dengan mengganti nilainya menjadi 1 seperti perintah diatas.

4.2.2 Instalasi OpenVPN pada S erver

Untuk dapat melakukan koneksi OpenVPN, langkah pertama yang dilakukan adalah menginstal aplikasi OpenVPN ke dalam komputer server. OpenVPN dapat diinstal di berbagai platform, bisa melalui Windows ataupun

melalui Linux. Namun yang digunakan dalam implementasi ini adalah melalui platform Linux Ubuntu Server 10.10.

1. Pada Linux Ubuntu, instalasi dapat dilakukan melalui perintah apt-get instal. Instal aplikasi OpenVPN pada server dengan mengetik :

Gambar 4.6 Instalasi OpenVPN

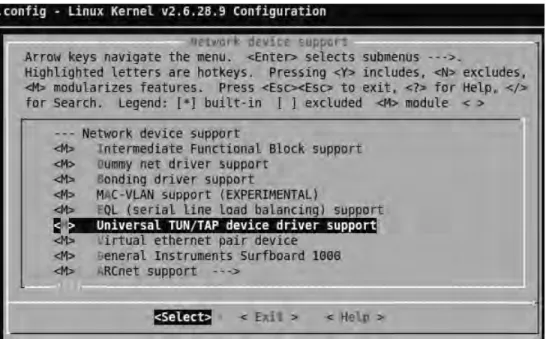

2. Aktifkan TAP/TUN device support pada kernel linux.

TAP/TUN device ini merupakan interface jaringan virtual yang digunakan sebagai interface untuk tunnel VPN. M asuk ke direktori kernel linux berada kemudian ketik perintah seperti gambar dibawah ini :

Gambar 4.7 M asuk ke direktori kernel linux Setelah itu akan muncul layar menu, kemudian :

Pilih Device Drivers dan tekan Enter.

Pada pilihan Network Device Support aktifkan Universal TUN/TAP device driver support dengan menggunakan spacebar dengan memberikan pilihan module dimana pemilihan ke mode module akan mengakibatkan TUN/TAP hanya akan bekerja apabila dibutuhkan. Hasilnya dapat dilihat seperti gambar dibawah ini :

Gambar 4.8 Pengaturan device support pada kernel linux 4.2.3 Instalasi OpenVPN pada Klien

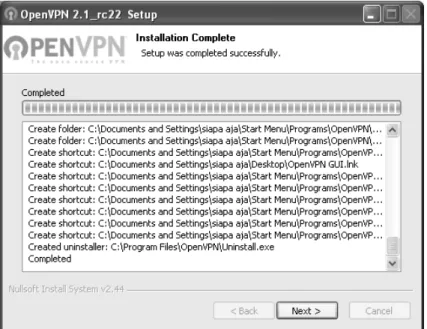

Aplikasi OpenVPN yang digunakan untuk klien adalah OpenVPN GUI karena komputer klien menggunakan platform Windows. Langkah – langkahnya sebagai berikut :

1. Download aplikasi OpenVPN melalui www.openvpn.net/release/ Pilih aplikasi OpenVPN versi terbaru : openvpn-2.1 rc22-instal.exe.

Gambar 4.9 Pilih aplikasi OpenVPN GUI

2. Setelah di download, double-click aplikasi tersebut, lalu akan muncul instalation wizard, ikuti petunjuk dengan next kemudian pilih fitur – fitur instalasi yang diinginkan, penulis menyarankan memilih semua fiturnya.

3. Proses instalasi OpenVPN sedang berlangsung.

Gambar 4.11 Proses instalasi OpenVPN 4. Proses instalasi selesai, icon OpenVPN akan berada di desktop.

4.3 Usulan Perancangan

Subbab ini menjelaskan mengenai rancangan implementasi sistem jaringan VPN pada PT. TIKI JNE meliputi topologi perancangan yang diusulkan penulis, konfigurasi – konfigurasi pada masing – masing perangkat keras serta uji coba implementasi sistem.

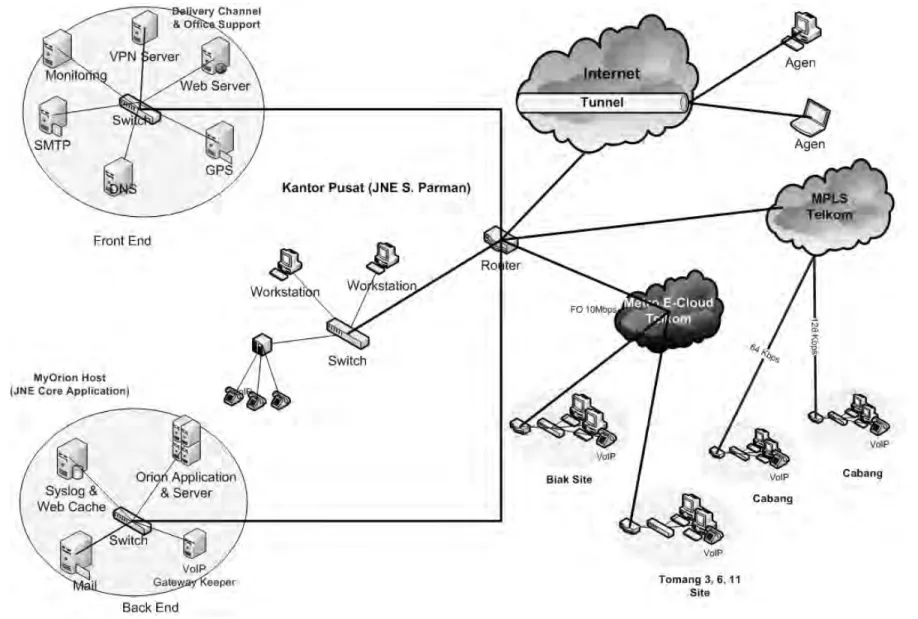

4.3.1 Topologi Perancangan

Berdasarkan analisa pemecahan masalah yang telah dijelaskan pada bab sebelumnya, maka topologi perancangan jaringan VPN yang digunakan adalah Hub and Spokes. Topologi ini terdiri dari beberapa remote office (spoke) yang terhubung dengan central site (hub). Remote office dalam hal ini adalah agen dari PT. TIKI JNE, sedangkan central site adalah VPN Server. Topologi ini biasa digunakan untuk pertukaran data yang hanya terjadi antara central site dengan masing-masing remote site tersebut tidak saling bertukar data.

Gambar 4.13 Topologi logikal perancangan

Topologi ini cocok diterapkan di PT. TIKI JNE karena VPN yang dibuat hanya untuk menghubungkan agen dengan kantor pusat (data center) agar dapat mengakses aplikasi M y Orion. Gambar 4.14 berikut merupakan topologi jaringan VPN secara global yang diusulkan penulis untuk menghubungkan kantor pusat dengan agen :

Gambar 4.14 Topologi perancangan jaringan VPN

Pada Gambar 4.14 dapat dijelaskan bahwa sisi kiri dari internet cloud merupakan sisi tempat VPN server yang diletakkan di bagian (Front End) kantor pusat. Sedangkan sisi kanan dari internet cloud merupakan sisi klien yakni agen yang akan terhubung ke jaringan lokal data center. A gen dalan hal ini bersifat remote access yang berarti mengakses jaringan melalaui jarak jauh dan di mana pun agen berada. A gen akan melakukan koneksi melalui IP publik PT. TIKI JNE yang terhubung dengan router dan diteruskan ke VPN server. Dalam topologi ini agen akan terhubung secara aman melalui internet dengan proses tunneling yang mekanismenya diatur oleh VPN server. Setelah terhubung dengan VPN server maka agen dapat mengakses resource lokal yang diizinkan pada kantor pusat yakni aplikasi My Orion.

4.3.2 Konfigurasi Sistem

Pada subbab sebelumnya proses instalasi sistem telah selesai dilakukan, maka langkah selanjutnya adalah mengatur (konfigurasi) sistem. Konfigurasi meliputi sebagai berikut :

4.3.2.1 Konfigurasi OpenVPN Server

Dalam melakukan konfigurasi server OpenVPN terdapat beberapa langkah, salah satu diantaranya adalah mempersiapkan key yang akan digunakan. M empersiapkan key pada OpenVPN dapat dilakukan dengan bantuan tools easy-rsa, dimana tools tersebut terdapat pada direktori /usr/share/doc/openvpn/example. Di dalam direktori tersebut juga terdapat folder contoh konfigurasi OpenVPN. Salin folder tersebut ke

direktori OpenVPN karena dibutuhkan dalam proses konfigurasi server OpenVPN.

Gambar 4.15 Salin file dan tools konfigurasi

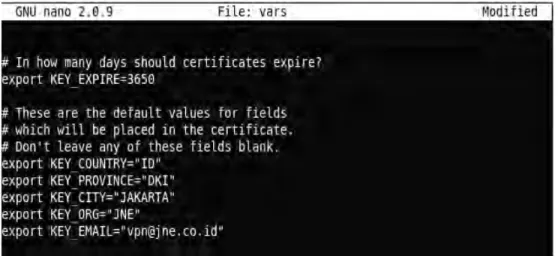

Seluruh konfigurasi OpenVPN terdapat pada direktori /etc/openvpn/2.0. M asuk ke direktori OpenVPN untuk mengubah beberapa parameter file vars dengan menggunakan text editor. File vars berisi variabel yang digunakan oleh OpenVPN untuk membuat sertifikat digital.

Gambar 4.16 M asuk ke direktori OpenVPN dan buka file vars

Gambar 4.17 Pengubahan file vars Keterangan :

1. export KEY_COUNTRY=”ID” adalah identitas klien berada atau berasal dari negara mana. Dituliskan inisial ”ID” adalah Indonesia. 2. export KEY_PROVINCE=”DKI” adalah identitas klien berada atau

berasal dari popinsi mana. Dituliskan inisial ”DKI ” adalah DKI Jakarta.

3. export KEY_CITY=”JAKARTA” adalah identitas klien berada atau berasal dari kota mana. Dituliskan ” JAKARTA”.

4. export KEY_ORG=”JNE” adalah identitas klien berada atau berasal dari organisasi mana. Dituliskan ”JNE” adalah PT. TIKI JNE.

5. export KEY_EMAIL=”[email protected]” adalah identitas klien berupa email.

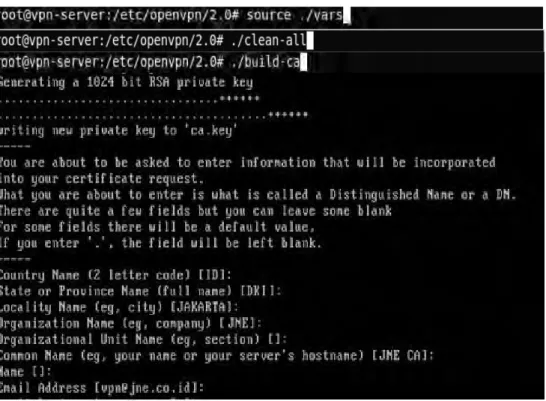

1. Pembuatan Certificate Authorithy (CA)

CA merupakan semacam lembaga otoritas yang yang dapat dipercaya untuk membuat sertifikat untuk autentikasi suatu sistem antara server dengan klien. CA ini bersifat lokal karena dibuat sendiri, tidak menggunakan jasa pihak ketiga. Dengan dibuatnya CA ini, maka sertifikat dapat dibuat, disahkan, dan digunakan untuk autentikasi sebagai sertifikat yang dikeluarkan oleh CA yang dapat dipercaya. Untuk membuat Certificate Authorithy (CA) langkah yang dilakukan adalah seperti gambar dibawah ini :

Gambar 4.18 Pembuatan Certificate Authority (CA)

Biasanya akan ditanya ulang untuk mengisi konfigurasi yang telah kita buat pada file Vars sebelumnya, dapat dilanjutkan lanjutkan dengan menekan tombol enter. Setelah proses pembuatan CA selesai, maka hasilnya akan berada di direktori keys kemudian lakukan pengecekan untuk melihat apakah keys yang kita buat sudah digenerate atau belum. Jika telah berhasil maka akan terlihat file-file berikut ini :

1. ca.crt : file sertifkat yang dibutuhkan oleh klien untuk autentikasi. Sertifikat ini harus berada di kedua komputer yang ingin tersambung, yaitu VPN server dan klien.

2. ca.key : file key yang dapat melakukan permintaan agar sertifikat dapat disahkan sebagai sertifikat yang benar, karena itu file ini sangat

rahasia dan harus dijaga agar tidak dapat diakses oleh orang yang tidak berwenang.

3. index.txt & serial : File yang berfungsi sebagai database dari openvpn untuk pembuatan sertifikat.

Gambar 4.19 File Certificate Authority (CA)

2. Pembuatan Certificate & Key untuk Server OpenVPN

Selanjutnya membuat sertifikat pertama / sepasang key untuk server VPN. Biasanya akan ditanya ulang untuk mengisi konfigurasi yang telah kita buat pada file Vars sebelumnya, dapat dilanjutkan lanjutkan dengan menekan tombol enter. Jika ada pertanyaan menanyakan password, dapat diisi sesuai dengan keinginan. Setelah sertifikat digenerated, akan diminta untuk penandantanganan sertifikat CA dengan mengetik ”Y”. Hasil pembuatan dapat dilihat pada direktori /etc/openvpn/2.0/keys.

Gambar 4.20 Pembuatan Certificate & Key server

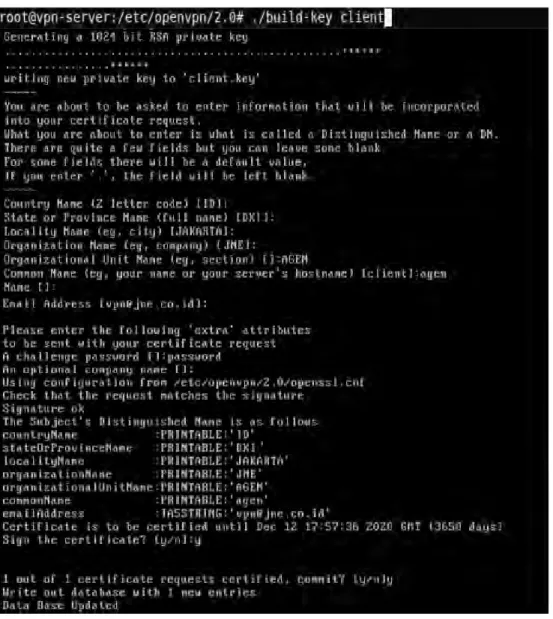

3. Pembuatan Certificate & Key untuk Klien OpenVPN

M embuat certificate & key untuk klien, yakni klien yang akan terhubung ke OpenVPN server nanti. Pembuatan certificate & key untuk klien berikutnya pada server OpenVPN menggunakan cara yang sama seperti di atas, hanya saja untuk commonName-nya harus menggunakan nama yang berbeda antar klien. Dalam hal ini penulis menggunakan nama “client”.

Gambar 4.21 Pembuatan Certificate & Key klien 4. Pembuatan Diffie Hellman Key

Parameter Diffie Hellman digunakan oleh dua pengguna untuk melakukan pertukaran key rahasia melalui media yang tidak aman. Waktu yang dibutuhkan untuk menghasilkan Diffie Hellman key ini bergantung pada panjang key yang digunakan (dalam bit). M aksimal panjang key yang dapat digunakan adalah sebesar 2048 bit. Dalam implementasi ini akan dipakai panjang key sebesar 1024 bit. Untuk dapat membuat Diffie Hellman key caranya seperti Gambar 4.21 :

Gambar 4.21 Pembuatan Diffie Hellman parameter 5. Pembuatan ta.key sebagai Shared Secret Key

Ta.key adalah static key sebagai shared secret key yang digunakan untuk setiap komputer yang terhubung. Dalam hal ini adalah server dan klien. Ta.key merupakan mekanisme tambahan untuk memperkuat keamanan dari VPN. Tls-auth menambahkan HM AC signature ke paket-paket yang dikirimkan untuk diverifikasi. Paket-paket-paket dengan HM AC signature yang berbeda akan dibuang tanpa melalui proses lebih lanjut.

Setelah ta.key berhasil dibuat, pindahkan ke direktori keys. Ta.key dapat dibuat dengan cara seperti di bawah ini :

Gambar 4.23 Pembuatan ta.key

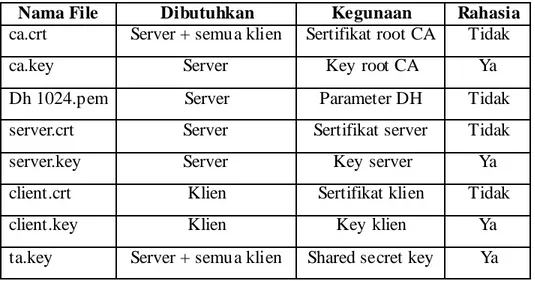

Pembuatan file – file certificate & key telah selesai, berikut tabel file certificate yang telah dibuat :

Tabel 4.4 Tabel file – file Certificate dan Key

Nama File Dibutuhkan Kegunaan Rahasia

ca.crt Server + semua klien Sertifikat root CA Tidak

ca.key Server Key root CA Ya

Dh 1024.pem Server Parameter DH Tidak server.crt Server Sertifikat server Tidak

server.key Server Key server Ya

client.crt Klien Sertifikat klien Tidak

client.key Klien Key klien Ya

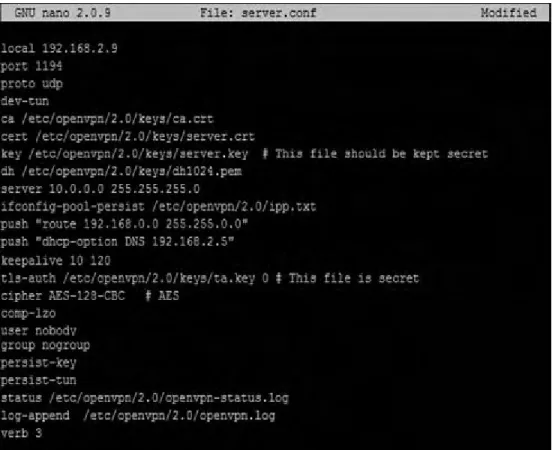

6. Konfigurasi File server.conf

Langkah berikutnya adalah mengkonfigurasi file server.conf OpenVPN dengan menggunakan text editor. Sebelumnya salin file server.conf.gz yang berada pada direktory /etc/openvpn/sample-config-files/ ke direktory /etc/openvpn/2.0. Kemudian masuk ke direktory /etc/openvpn/2.0, lalu extract file server.conf.gz seperti gambar dibawah ini :

Gambar 4.24 Salin dan ekstrak folder server.conf

Ubah file server.conf OpenVPN dengan menggunakan text editor,

Keterangan :

1. Baris 1 “local 192.168.2.9”, lokal hostname atau IP address yang ditentukan untuk OpenVPN server.

2. Baris 2 “port 1194”, port yang digunakan untuk koneksi OpenVPN. Port 1194 merupakan port standar untuk OpenVPN yang telah ditetapkan IANA.

3. Baris 3 “proto udp”, protokol yang digunakan adalah UDP. OpenVPN dirancang untuk beroperasi secara optimal di atas UDP, tetapi kemampuan TCP disediakan untuk situasi dimana UDP tidak dapat digunakan.

4. Baris 4 “dev tun”, mendeklarasikan tipe interface tunneling yang digunakan yaitu TUN. Ada 2 tipe interface tunneling, yaitu tun dan tap. TUN dapat digunakan seperti interface point-to-point virtual, contohnya sebuah modem. Tipe ini dapat disebut juga routed mode, karena membuat jalur ke VPN partner. Sedangkan TAP dapat digunakan seperti Ethernet adapter virtual. Tipe ini disebut juga bridging mode, karena jaringan – jaringan dapat tersambung jika melalui perangkat keras bridge.

5. Baris 5 “ca /etc/openvpn/2.0/key/ca.crt”, tempat penyimpanan file CA umum (ca.crt). Pada komputer server berada pada direktori /etc/openvpn/2.0/keys.

6. Baris 6 “cert /etc/openvpn/2.0/keys/server.crt”, tempat penyimpanan file sertifikat server (server.crt). Pada komputer server berada pada direktori /etc/openvpn/2.0/keys.

7. Baris 7 “key/etc/openvpn/2.0/keys/server.key”, tempat penyimpanan file Key server (server.key). Pada komputer server berada pada direktori /etc/openvpn/2.0/keys.

8. Baris 8 “dh /etc/openvpn/2.0/keys/dh1024.pem”, tempat penyimpanan file algoritma Diffie-Hellman (dh1024.pem). Pada komputer server berada pada direktori /etc/openvpn/2.0/keys.

9. Baris 9 “server 10.0.0.0 255.255.255.0”, parameter ini menandakan bahwa komputer ini bertindak sebagai server dan pengalamatan IP untuk server dan klien berada pada subnet 10.0.0.0/24.

10. Baris 10 “ifconfig-pool-persist ipp.txt”, sistem akan mencatat setiap klien (IP virtual) yang terhubung sebelumnya yang dismpan dalam file ipp.txt. Jika OpenVPN down (mati) atau restart maka klien akan mendapatkan IP virtual yang sama seperti sebelumnya.

11. Baris 11 “push "route 192.168.0.0 255.255.0.0"”, setelah VPN beroperasi dalam kapasitas point-to-point antara klien dan server. Sistem akan push route tiap klien sehingga klien dapat berhubungan dengan beberapa mesin (server atau workstation) lainnya di jaringan server, tidak hanya mesin server sendiri.

12. Baris 12 “push "dhcp-option DNS 192.168.2.5””, sistem akan push pilihan dhcp yang berfungsi menghubungkan klien untuk menggunakan server DNS internal di 192.168.2.5.

13. Baris 13 “keepalive 10 120”, memeriksa koneksi dengan cara mengirimkan data (seperti perintah ping) dengan durasi setiap 10 detik dan apabila server OpenVPN tidak merespon selama 120 detik dinyatakan

klien down (mati).

14. Baris 14 “tls-auth /etc/openvpn/2.0/keys/ta.key”, tempat penyimpanan file ta.key yang merupakan mekanisme tambahan untuk memperkuat keamanan dari VPN, misalnya memblok serangan DoS dan UDP port flooding. Pada komputer server berada pada direktori /etc/openvpn/2.0/keys. Pada sisi server parameter bernilai ’0’.

15. Baris 15 “cipher AES-128-CBC”, mode cipher cryptographic yang digunakan pada jaringan OpenVPN yaitu AES-128-CBC.

16. Baris 16 “comp-lzo”, metode kompresi data pada tunnel yang digunakan yaitu LZO (Lempel Ziv Oberhumer). LZO sudah ter-instal secara otomatis pada saat menginstal aplikasi OpenVPN.

17. Baris 17-18 “user nobody group nogroup”, parameter ini digunakan untuk mengurangi jumlah proses yang berjalan dengan hak akses root dan meningkatkan keamanan.

18. Baris 19-20 “persist-key persist-tun”, parameter ini akan mencoba untuk menghindari pengaksesan resource tertentu pada saat restart.

19. Baris 21 “status /etc/openvpn/2.0/openvpn-status.log”, file tempat menyimpan semua log hasil koneksi dari klien ke server OpenVPN meliputi current connection, truncated dan rewritten connection tiap menit.

20. Baris 22 “log-append /etc/openvpn/2.0/openvpn.log”, file tempat menyimpan semua log OpenVPN pada saat pertama kali start-up dan mencatat seluruh aktivitas yang terjadi antara server dan klien.

21. Baris 23 “verb 3”, parameter ini menentukan tingkat verbositas tampilan log yang akan digunakan pada saat koneksi. Pilihan angka 3 ini memberikan tampilan log yang baik dan mudah dimengerti.

Setelah melakukan konfigurasi pada file server.conf, maka server siap dijalankan. Untuk menjalankannya, restart service OpenVPN di server :

Gambar 4.26 Restart service OpenVPN 4.3.2.2 Konfigurasi OpenVPN Klien

Setelah proses instalasi pada klien telah selesai dilakukan, maka selanjutnya mengkonfigurasi OpenVPN klien. Pada klien tidak perlu lagi membuat file certificate & key dan hanya sedikit pengaturan yang dilakukan. Pada klien OpenVPN hanya memindahkan certificate & key yang telah dibuat oleh server OpenVPN pada langkah sebelumnya.

Langkah-langkah pemindahan dan konfigurasi klien OpenVPN adalah sebagai berikut:

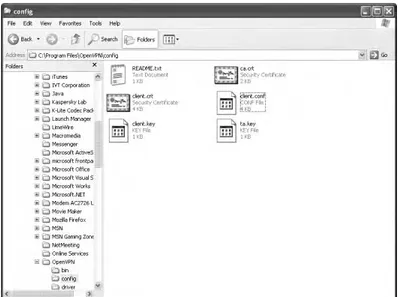

1. Pindahkan file – file sertifikat dan kunci dari komputer server OpenVPN ke komputer klien OpenVPN yang akan diletakan pada folder config yang terletak pada direktori C:\ProgramFiles\Openvpn\. File - file yang dipindahkan yakni :

ca.crt, merupakan sertifikat CA yang digunakan untuk verifikasi sertifikat yang diperoleh dari server pada saat proses penyambungan berlangsung.

client.crt, berisi sertifikat yang digunakan klien dalam melakukan koneksi ke server.

client.key, berisi sertifikat yang digunakan klien dalam melakukan deskripsi paket – paket data yang didapatkan dari server.

ta.key, merupakan static key yang digunakan untuk autentikasi data.

Gambar 4.27 Pemindahan file certificate dan client.conf

2. Salin sampel konfigurasi client.conf OpenVPN yang terdapat pada direktori /etc/openvpn/sample-config-files komputer server OpenVPN ke komputer klien OpenVPN yang akan diletakan pada folder config yang terletak pada direktori C:\ProgramFiles\Openvpn\.

3. Setelah dipindahkan, ubah ekstensi file client.conf menjadi client.ovpn hal ini dilakukan karena OpenVPN klien digunakan pada platform Windows, di Windows file konfigurasi tersebut baru dapat dibaca dengan ekstensi .ovpn.

Gambar 4.28 Pengubahan ekstensi file client.conf

4. Ubah konfigurasi file client.ovpn dengan menggunakan text editor :

Gambar 4.29 Isi konfigurasi file client.ovpn

Kerterangan :

1. Baris 1 “client”, ini menandakan bahwa konfigurasi ini adalah untuk klien, komputer yang digunakan untuk openvpn adalah komputer klien.

2. Baris 2 “dev tun”, mendeklarasikan tipr interface tunneling yang digunakan yaitu TUN. Tipe ini disesuaikan dengan yang digunakan di server. Ada 2 tipe interface tunneling, yaitu tun dan tap. Tun dapat digunakan seperti interface point-to-point virtual, seperti sebuah modem. Tipe ini dapat disebut juga routed mode, karena membuat jalur ke VPN partner. Sedangkan Tap dapat digunakan seperti Ethernet adapter virtual. Tipe ini disebut juga bridging mode, karena jaringan – jaringan dapat tersambung jika melalui perangkat keras bridge.

3. Baris 3 “dev-node OpenVPN”, Windows membutuhkan nama TAP-Win 32 adapter dari panel Network Connection. Nama adapter yang dibuat adalah OpenVPN.

4. Baris 4 “proto udp”, mendeklarasikan protokol yang dpakai adalah protocol udp. Protokol ini disesuaikan dengan protokol yang digunakan di server.

5. Baris 5 “remote 222.124.20.117 1194”, menjelaskan server VPN yang dituju klien melalui IP publik 222.124.20.117 dan melewati port 1194. 6. Baris 6 “resolv-retry infinite”, parameter ini digunakan jika OpenVPN

tidak berhasil mendapatkan nama domain dari OpenVPN server maka akan melakukan request ulang terus menerus tanpa batas.

7. Baris 7 “nobind”, memungkinkan klien untuk menggunakan sembarang port, tidak terbatas pada port tertentu saja.

8. Baris 8 “persist-key“, mendeklarasikan agar openvpn tidak membaca ulang key jika direstart.

9. Baris 9 “persist-tun”, menjaga tun/tap device tetap aktif ketika openvpn direstart.

10. Baris 10 sampai 12, yaitu “ca ca.crt” “cert client.crt” “key client.key”, mendefinisikan file sertifikat dari CA, file sertifikat dan file key dari komputer local. OpenVPN harus mengetahui file mana yang berisi CA, sertifikat dan key lokal.

11. Baris 13 “ns-cert-type server”, parameter yang digunakan untuk memastikan bahwa server yang dituju adalah benar-benar server yang dimaksud. Dengan parameter ini sertifkat dari server akan diperiksa sebelum melakukan sambungan.

12. Baris 14 “tls-auth ta.key 1”, tempat penyimpanan file ta.key yang merupakan mekanisme tambahan untuk memperkuat keamanan dari VPN, misalnya memblok serangan DoS dan UDP port flooding. Pada komputer klien berada pada direktori /etc/openvpn/2.0/keys. Pada sisi klien parameter bernilai ’1’.

13. Baris 15 “cipher AES-128-CBC”, parameter ini digunakan untuk memilih cryptographic cipher. Parameter ini disesuaikan dengan yang digunakan di server.

14. Baris 16 “comp-lzo”, semua lalu lintas data akan dikompresi terlebih dahulu sebelum dikirimkan.

15. Baris 17 “verb 3”, parameter untuk menentukan tingkat verbositas yaitu tingkat 3. Defaultnya adalah tingkat 1. Tingkat 3 disarankan jika menginginkan ringkasan yang bagus dari apa yang terjadi tanpa dibanjiri oleh output.

4.3.2.3 Konfigurasi Firewall

Setelah server sudah siap, langkah selanjutnya mengatur firewall pada router agar klien dapat berhubungan seakan-akan direct connection. Pada linux dapat digunakan fungsi iptables. Beberapa aturan yang dibuat adalah :

1. M enerima paket yang datang pada interface TUN. #iptables -A INPUT -i tun0 -j ACCEPT

2. M enerima koneksi interface TUN untuk diteruskan melalui interface lainnya.

#iptables -A FORWARD -i tun0 -j ACCEPT

3. M enerima paket yang datang dari alamat jaringan klien menuju My Orion server.

#iptables -A FORWARD -p tcp -s 10.0.0.0/24 -d 192.168.0.27/32 -j ACCEPT

Konfigurasi NAT, routing dan port forwarding untuk memberikan jalur dari internet serta port yang dibuka menuju VPN server agar klien dapat terhubung dengan intranet perusahan. Dalam iptables dapat dituliskan sebagai berikut :

#iptables –t nat -A PREROUTING -p udp -i eth13 -d 222.124.201.117 --dport 1194 -j DNAT --to 192.168.2.9:1194

#iptables –t nat -A POSTROUTING –p udp -o eth13 – j SNAT –-to 222.124.201.117:1194

4.3.3 Implementasi Sistem

Pada tahap ini dilakukan implementasi uji coba sistem jaringan VPN pada PT. TIKI JNE yang dilakukan di jaringan kantor pusat (S. Parman). Implementasi dilakukan dengan menjalankan OpenVPN server dan OpenVPN klien yang telah dikonfigurasi sebelumnya. Langkah – langkahnya dapat dijelaskan sebagai berikut :

1. Jalankan OpenVPN server atau inisialisasi agar siap menerima request dari klien (standby) dengan perintah pada Gambar 4.29.

Gambar 4.30 Running up server

Setelah OpenVPN dijalankan maka maka server siap menerima request klien. Untuk lebih jelasnya dapat dilihat melalui log OpenVPN pada halaman lampiran.

2. OpenVPN server telah siap menerima request dari klien, selanjutnya jalankan OpenVPN GUI klien dengan doubleclick icon yang terdapat pada desktop klien.

Gambar 4.31 Icon OpenVPN klien

3. Setelah itu OpenVPN akan berada di taskbar sudut kanan bawah desktop client. Klik kanan icon OpenVPN kemudian pilih connect, maka klien akan melakukan inisialisasi seperti pada Gambar 4.32.

Gambar 4.32 Icon OpenVPN pada taskbar

Gambar 4.33 Klien melakukan inisialisasi ke server

Dapat dilihat pada gambar diatas, klien (agen) melakukan inisialisasi koneksi terhadap server melalui IP publik 222.124.201.117 pada port 1194. Port 1194 adalah port yang digunakan OpenVPN server. Server akan melakukan verifikasi certificate & key terhadap klien. Jika cocok maka koneksi diterima oleh server dan proses inisialisasi klien selesai.

Gambar 4.34 Verifikasi klien oleh server dierima

Gambar 4.35 Proses inisialisai klien ke server selesai

Gambar 4.34 menyatakan bahwa koneksi berhasil dibuat. Klien telah terhubung dengan server dan mendapatkan IP virtual yang telah diatur pada server. Pada implementasi ini klien mendapatkan IP virtual 10.0.0.6/24. Untuk membuktikan bahwa klien telah terhubung dapat dilihat dari log server (lampiran).

Gambar 4.36 Status klien telah terhubung

Dalam pengetesan sistem ini server dan klien telah terhubung melalui VPN. Untuk klien berikutnya menggunakan cara yang sama seperti di atas.

4.4 Evaluasi

Evaluasi meruapakan bagian penting dalam hasil implementasi apakah kinerja sistem dan konfigurasi yang dilakukan telah berfungsi dengan baik. Oleh karena itu akan dilakukan pengujian terhadap sistem. Pengujian sistem antara lain meliputi :

4.4.1 Uji Konektivitas Jaringan

Uji konektivitas akan dilakukan pada komputer server dengan alamat IP 192.168.2.9 dan klien dengan alamat IP yang dinamik. Pengujian konektivitas dilakukan dengan menggunakan ifconfig, IPconfig, ping dan route.

Langkah pertama adalah mengecek sistem alamat jaringan komputer server dengan perintah. Karena komputer server berbasis linux maka digunakan perintah ifconfig.

Gambar 4.37 Pengecekan alamat jaringan server

Pada Gambar 4.37 menunjukan alamat jaringan 192.168.2.9/28 pada server berfungsi dengan baik. Terlihat interface baru yaitu tun0 yang merupakan interface tunnel OpenVPN dengan alamat IP virtual 10.0.0.1/24.

Selanjutnya adalah mengecek sistem alamat jaringan komputer klien dengan perintah ipconfig.

Pada Gambar 4.38 menunjukan alamat jaringan interface tunnel OpenVPN pada komputer klien. Klien memiliki alamat IP virtual 10.0.0.6/24 dengan DHCP server 10.0.0.5 dan DNS server PT. TIKI JNE yang telah di push oleh server kepada klien. Terlihat konfigurasi IP berjalan dengan baik.

Langkah kedua adalah mengecek routing table IP dari komputer server dengan perintah route. Untuk perbandingan maka ditampilkan routing sebelum koneksi VPN dan sesudah terkoneksi VPN.

Gambar 4.39 Routing table server sebelum VPN

Pada Gambar 4.39 menunjukan routing table dari kompuer server. Pada baris pertama dapat kita lihat bahwa semua traffic yang menuju jaringan 192.168.2.0/28 dikirim langsung menuju network interface eth2. Baris ketiga menunjukan semua traffic ke tujuan manapun akan dikirim melalui default gateway 192.168.2.1 melalui interface eth2.

Gambar 4.40 Routing table server sesudah VPN

Pada Gambar 4.40 menunjukan routing table dari komputer server setelah koneksi VPN. Sama seperti penjelasan sebelumnya namun sekarang

server telah memiliki route ke jaringan klien dengan subnet 10.0.0.0/24 melalui interface tun0. Selanjutnya mengecek routing table pada komputer klien dengan perintah route print.

Gambar 4.41 Routing table klien VPN

Pada gambar di atas IP publik klien 10.190.182.45 dengan menggunakan internet Smart dan IP virtual klien 10.0.0.6 dengan gateway 10.0.0.5 pada subnet 10.0.0.0/24. Terlihat pula subnet jaringan global perusahaan 192.168.0.0/16 dengan gateway 10.0.0.5. Langkah ketiga adalah mengecek apakah routing telah berjalan dengan baik dengan menggunakan perintah ping yang dilakukan oleh server maupun klien.

Gambar 4.43 Ping dari klien ke OpenVPN server

Gambar 4.44 Ping dari klien ke gateway lokal server

Gambar 4.45 Ping dari klien ke DNS lokal server

Hasil ping membuktikan bahwa server dengan alamat IP 10.0.0.1 telah terhubung ke klien melalui VPN dengan alamat IP 10.0.0.6 dan terlihat keduanya saling merespon. Ping juga dicoba dari klien menuju gateway lokal (192.168.2.1)

dan DNS lokal (192.168.2.5) server dimana alamat jaringan tersebut merupakan jaringan private PT. TIKI JNE pada segmen 192.168.2.0 (Front End).

Pada subbab konfigurasi, OpenVPN server telah melakukan push route 192.168.0.0/16 yang artinya server memberikan rute kepada klien untuk terhubung ke jaringan global PT. TIKI JNE. Dalam implementasi ini, klien harus dapat mengakses aplikasi My Orion yang berada pada alamat IP 192.168.0.27/24. Untuk dapat memastikan push route kepada klien berhasil dapat di tes dengan meng-ping M y Orion server.

Gambar 4.46 Ping dari klien ke M y Orion server

Berdasarkan Gambar 4.46 terlihat klien mendapat respon dari My Orion server sehingga sekarang klien telah dapat mengakses aplikasi My Orion yang berada pada segmen 192.168.0.0 (Back End).

Besar paket data dalam melakukan pertukaran data secara online melalui aplikasi My Orion adalah sekitar 5 – 10 Kb per klien. M aka akan dilakukan pengetesan pengiriman paket data melalui program ping ke tunnel VPN untuk mengetahui apakah ada paket yang hilang selama pengiriman data berlangsung.

Gambar 4.47 Ping paket 5 Kb ke tunnel VPN

Gambar 4.48 Ping paket 10 Kb ke tunnel VPN

Berdasarkan Gambar 4.47 dan Gambar 4.48 dapat dilihat bahwa tunnel VPN dapat menerima dan mengirim paket sebesar 5 – 10 Kb tanpa adanya paket yang hilang. Hal ini membuktikan bahwa jaringan VPN ini dapat diandalkan (reliable). Dari hasi uji konektivitas di atas terbukti bahwa konfigurasi jaringan sudah benar dan berjalan dengan semestinya.

4.4.2 Akses Aplikasi My Orion

Tahap ini merupakan salah satu tujuan dalam perancangan VPN ini. Karena aplikasi ini berguna sebagai alat pertukaran atau komunikasi data pada agen dengan data center (Kantor Pusat). Pada tahap uji konektivitas telah dibuktikan bahwa klien dapat mengakses server aplikasi M y Orion. Berikut ini akan dijelaskan bagaimana cara mengakses aplikasi M y Orion dari komputer klien :

1. Aplikasi My Orion dapat diakses oleh klien melalui browser dengan mengetikkan http://192.168.0.27:7777/forms90/f90servlet?config=jne namun untuk masuk ke aplikasinya, klien harus mengunduh dan menginstal aplikasi jinit.exe yang akan ditawarkan otomatis pada saat klien telah masuk ke dalam alamat IP di atas. Aplikasi jinit.exe berfungsi sebagai engine untuk menjalankan aplikasi My Orion yang berbasis Oracle dan Java. Di bawah ini merupakan proses unduh dan instalasi jinit.exe.

Gambar 4.49 M engunduh aplikasi jinit.exe

Aplikasi jinit.exe ini diunduh langsung melalaui server aplikasi My Orion pada jaringan lokal kantor pusat. Kecepatan dalam proses pengunduhan tidak bergantung pada VPN melainkan pada kecepatan internet yang digunakan oleh klien.

Gambar 4.50 M emulai instalasi jinit.exe

Gambar 4.51 Proses instalasi jinit.exe

2. Tidak ada konfigrurasi yang harus dilakukan klien terhadap aplikasi jinit.exe. Setelah terinstal pada komputer klien, maka klien dapat mengulang atau reload halaman browser dan sekarang klien telah dapat menggunakan aplikasi My Orion yang merupakan core system dalam melakukan proses bisnis pada PT. TIKI JNE dengan memasukan username dan password yang telah terdaftar oleh administrator.

4.4.3 Uji Keamanan

Keamanan merupakan salah satu keunggulan dari VPN. Untuk mengetahui apakah perancangan VPN sudah berjalan dengan baik. Pengujian keamanan meliputi aspek privacy, integrity, dan availability yang dapat dijelaskan di bawah ini :

4.4.3.1 Privacy (Kerahasiaan)

Untuk melihat apakah aspek privacy telah terpenuhi maka dapat digunakan aplikasi network analyzer Wireshark. Pengujian dilakukan untuk mengetahui apakah paket – paket data yang dikirim melalui tunnel VPN terenkripsi atau tidak. Dalam kata lain, paket data yang melewati VPN tidak dapat dibaca oleh pihak ketiga.

Apabila paket data telah terenkripsi, maka dapat disimpulkan VPN berjalan dengan baik dan aman digunakan pada internet. Sebaliknya apabila paket data dapat dibaca maka VPN belum berjalan dengan baik dan beresiko terhadap keamanan data yang kritikal.

Pada OpenVPN dapat dilakukan tes self encryption pada komputer server untuk memastikan bahwa enkripsi dan dekripsi paket berjalan dengan baik. Caranya seperti gambar dibawah ini :

Gambar 4.55 Hasil tes self encryption

Pada tes self encryption di atas telah diuji server berhasil untuk mengenkripsi dan dekripsi sebesar 1500 bit. Hal ini membuktikan bahwa sistem enkripsi dan dekripsi paket pada OpenVPN berjalan dengan baik. Sekarang akan diuji coba sniffing test paket data dengan skenario sebagai berikut :

1. Skenario pertama, komputer klien akan mengambil data berupa file teks (test.txt) melalui FTP server (192.168.0.238), kemudian dilakukan proses sniffing dan capturing dengan menggunakan aplikasi Wireshark tanpa melalui VPN oleh pihak ketiga. Prosesnya dapat dilihat pada Gambar 4.56 dan Gambar 4.57 dibawah ini.

Gambar 4.56 Pengambilan file teks pada FTP server

Gambar 4.57 Hasil capture paket data tanpa VPN

Pada Gambar 4.57 terlihat bahwa data berupa file teks (test.txt) yang diambil melalui FTP server dapat dibaca isinya dengan mudah karena protokol FTP tidak menyediakan enkripsi data. Hal ini sangat berbahaya

apabila data yang dikirimkan agen ke data center dapat diketahui oleh pihak ketiga.

2. Skenario kedua, komputer klien akan mengambil data berupa file teks (test.txt) melalui FTP server (192.168.0.238) kemudian dilakukan proses sniffing dan capturing dengan menggunakan aplikasi Wireshark namun melalui VPN.

Gambar 4.58 Hasil capture paket data melalui VPN

Pada Gambar 4.58 terlihat bahwa data berupa file teks (test.txt) yang diambil melalui FTP server sekarang ini tidak dapat dibaca karena data yang diambil melalui tunnel VPN telah terenkripsi sehingga yang terbaca hanya paket UDP. Dengan demikian terbukti bahwa enkripsi berjalan dengan baik pada VPN sehingga pengiriman data dari agen ke data center menjadi aman.

Gambar 4.59 Paket data yang terenkripsi

(Sumber : http://openmaniak.com/openvpn/openvpn_intro2.gif)

Pada Gambar 4.59 menjelaskan bahwa paket data yang melewati tunnel VPN akan di enkapsulasi atau dibungkus dengan protokol UDP. IP paket asli (berwarna kuning) yang berisi informasi, alamat sumber dan tujuan terlindung secara aman dengan enkripsi. Sedangkan IP yang berada diluar (berwarna orange) adalah IP publik alamat sumber dan tujuan.

4.4.3.2 Integrity (Keutuhan)

Aspek ini berkaitan dengan integritas data. Data yang dikirim melalui VPN tidak akan mengalami perubahan yang disebabkan oleh pihak - pihak yang tidak berwenang. Hal ini karena pada OpenVPN terdapat hash function (SHA-1 160bit) dan enkripsi TLS (AES-128). SHA digunakan untuk memastikan bahwa informasi yang dikirim tidak mengalami perubahan sedangkan algoritma AES untuk mengenkripsi data. M ekanisme ini berjalan dengan baik yang dapat dilihat di log server maupun klien.

4.4.3.3 Availability (Ketersediaan)

Aspek ini berkaitan dengan ketersediaan data pada penggunaan VPN melalui OpenVPN. Karena internet merupakan media yang digunakan dalam pengaplikasian OpenVPN pada klien untuk berkomunikasi data pada jaringan internal perusahaan, maka data akan selalu tersedia selama klien terhubung dengan internet.

4.4.4 Hasil Evaluasi

Setelah melakukan evaluasi dari berbagai aspek terhadap perancangan dan implementasi sistem yang telah dibuat, hasilnya adalah sebagai berikut :

1. Konfigurasi server dan klien berjalan dengan baik.

2. Server VPN yang berada di jaringan lokal dapat dicapai oleh klien. 3. Tunnel OpenVPN berjalan dengan baik dan bekerja pada kedua arah. 4. Tunnel OpenVPN dapat diandalkan (reliable) karena tidak ada paket data

yang hilang pada saat pengiriman data. 5. Aplikasi My Orion dapat di akses oleh klien.