Hal: 155-160

155

Mendeteksi Otentikasi File Dokumen Menerapkan Metode Tiger

Yuni1

Program Studi Teknik Informatika, Universitas Budi Darma, Medan, Sumatera Utara, Indonesia Email: 1*[email protected]

Abstrak

Dengan adanya keuntungan yang dimiliki oleh setiap pengguna layanan internet saat ini juga memiliki banyak kelemahan, salah satunya adalah masalah dari keaslian file dokumen tersebut dan file tersebut dapat dipalsukan, di modifikasi dengan perubahan yang terjadi pada file dokumen oleh orang-orang yang tidak bertanggung jawab. Otentikasi merupakan proses untuk pembuktian bahwa kebenaran sesuatu yang bertujuan agar informasi dapat diakui. Penerapan dari otentikasi juga berlaku untuk otentikasi file atau tulisan. Oleh karena itu dibutuhkan suatu cara yang dapat digunakan mendeteksi keaslian atau orisinalitas dari file dokumen dalam format PDF tersebut. Salah satu cara yang dapat digunakan untuk mendeteksi keaslian dari suatu file adalah dengan memanfaatkan fungsi hash yang menghasilkan kode yang dapat dimanfaatkan untuk mendeteksi keaslian dari file dokumen. Salah satu fungsi hash yang dapat digunakan adalah dengan menerapkan Metode Tiger. Berdasarkan dari hasil penerapan algoritma Tiger telah membuktikan bahwa suatu file pdf yang telah di modifikasi dapat terdeteksi otentikasi yang terjadi pada file pdf dengan tingkat keberhasilan 100%. Mendeteksi otentikasi file pdf dapat dilakukan dengan membandingkan nilai hash dari file otentikasi dengan file pdf yang lainnya, jika nilai hash nya sama berarti metode Tiger tidak dapat mendeteksi otentikasi file pdf, tetapi jika nilai hash nya berbeda maka metode tiger berhasil mendeteksi otentikasi file pdf.

Kata Kunci : Kriptografi, Mendeteksi Otentikasi File Dokumen,Metode Tiger

1. PENDAHULUAN

Seiring dengan kemajuan teknologi informasi komputer saat ini telah banyak mengubah kebiasaan dalam kehidupan sehari-hari, Sebelum adanya era digital ketika seseorang yang akan mencari sebuah informasi masih sulit menemukan informasi-informasi yang bersumber dari internet. Dan di era yang serba digital saat ini dengan adanya layanan yang menggunakan jaringan internet sangat mudah sekali didapatkan, misalnya untuk mencari sebuah contoh jurnal yang berupa file dokumen berformat PDF (Portable Document Format) pastinya akan banyak bermunculan contoh-contoh jurnal yang lain. Dengan demikian kemajuan teknologi saat ini sangatlah menguntungkan bagi setiap orang yang menggunakannya.

Dengan adanya keuntungan yang dimiliki oleh setiap pengguna layanan internet saat ini juga memiliki banyak kelemahan, salah satunya adalah masalah dari keaslian file dokumen tersebut. Otentikasi merupakan proses untuk pembuktian bahwa kebenaran sesuatu yang bertujuan agar kebenaran suatu informasi dapat diakui. Penerapan dari otentikasi juga berlaku untuk otentikasi file atau tulisan. Otentikasi file atau tulisan menjadi penting dilakukan mengingat pertukaran file semakin mudah dan sering dilakukan.

Saat ini ada banyak perangkat lunak dapat digunakan untuk memanipulasi file dokumen. Dengan kecanggihan perangkat lunak tersebut bisa membuat file dokumen yang dimanipulasi tidak memiliki kejanggalan sehingga sangat sulit untuk dideteksi melalui pandangan mata manusia. Oleh karena itu dibutuhkan suatu cara yang dapat digunakan mendeteksi keaslian atau orisinalitas dari file dokumen dalam format PDF tersebut. Salah satu cara yang dapat digunakan untuk mendeteksi keaslian dari suatu file adalah dengan memanfaatkan fungsi hash yang menghasilkan kode yang dapat dimanfaatkan untuk mendeteksi keaslian dari file dokumen. Salah satu fungsi hash yang dapat digunakan adalah metode tiger.

Algoritma Tiger adalah fungsi hash baru yang dirancang oleh Ross Anderson dan Elli Biham pada tahun 1996. Fungsi ini dirancang sebagai fungsi alternative ketika ditemukkannya collision pada fungsi hash MD dan SHA. Ketika ditemukanya collision pada algoritma MD dan SHA, banyak orang meragukan kekuatan fungsi hash lain mengingat MD dan SHA yang sangat terpercaya sudah ditemukan collision. Fungsi hash pada tiger berulang kriptografis yang memproses blok 512-bit dan menghasilkan nilai hash 192-bit. Itu diusulkan oleh Anderson dan Biham pada tahun 1996. [1].

Algoritma Tiger memiliki kelebihan dibandingkan dengan algoritma lain, algoritma menggunakan S-Box yang terdiri dari 8-86 bit. Dengan menggunakan S-Box ini, algoritma Tiger terhindar dari sifat ke linieran nilai hash. Hal tersebut disebabkan S-Box dilakukan pada seluruh bit tidak hanya pada bit padding nya saja. Disamping itu algoritma Tiger menghasilkan pergeseran yang kuat ketika dilakukan putaran round dan panjang nilai hash yang dihasilkan lebih panjang dari hash sebelumnya sehingga usaha penyerangan menjadi jauh lebih besar. Selain kelebihan algoritma Tiger juga memiliki beberapa kelemahan terutama pada strukturnya. Ada baiknya algoritma Tiger ini terus dikembangkan untuk mengantisipasi penyerangan dimana sudah semakin berkembang teknologi yang mendukung adanya penyerangan terutama dalam melakukan iterasi.

2. TEORITIS A. Kriptografi

Kriptografi (cryptography) berasal dari bahasa Yunani “cryptos” artinya “secret” (rahasia), sedangkan “graphein” artinya “writing” (tulisan). Jadi, kriptografi berarti “secret writing” (tulisan rahasia). Ada berbagai pemahaman yang menjelaskan mengenai arti dari kriptografi. Dalam perkembangannya kriptografi memiliki pengertian yang beragam seperti berikut ini yang dikutip dari buku-buku mengenai kriptografi :

Hal: 155-160 1. Pada masa lalu kriptografi digunakan untuk komunikasi

penting seperti komunikasi dikalangan militer, diplomat, dan mata-mata. Namun saat ini kriptografi lebih dari sekedar privacy, tetapi juga untuk tujuan data integrity, autentication, dan non-repudiaton [2].

2. Pada kriptografi modern terdapat berbagai macam algoritma yang dimaksudkan untuk mengamankan informasi yang dikirim melalui jaringan komputer [3].

Dari Kedua defenisi diatas maka dapat disimpulkan kriptografi adalah sekumpulan teknik yang berguna untuk mengamankan informasi. Selain mengamankan informasi juga menjaga kerahasiaan dan keutuhan informasi tersebut. B. Fungsi Hash

Fungsi hash adalah fungsi yang menerima masukan string yang panjangnya sembarang dan mengonverinya menjadi string keluaran yang panjangnya tetap (fixed), umumnya berukuran jauh lebih kecil daripada ukuran string semula [5]. Fungsi hash dapat menerima masukan string apa saja. Jika string menyatakan pesan (message), sembarang pesan M berukuran bebas dikompresi oleh fungsi hash H melalui persamaan berikut :

H = H(M) (1)

C. Algoritma Tiger

Algoritma Tiger adalah fungsi hash baru yang dirancang oleh Ross Anderson dan Elli Biham pada tahun 1996. Fungsi ini dirancang sebagai fungsi alternatif ketika ditemukannya collision pada fungsi hash MD dan SHA. Ketika ditemukannya collision pada algoritma MD dan SHA, banyak orang meragukan kekuatan fungsi hash lain mengingat MD dan SHA yang sangat terpercaya sudah bisa ditemukan collision [1].

Algoritma Tiger diambil dari sifat algoritmanya yang sangat kuat dan cepat. Algoritma ini juga dapat dijalankan tidak hanya pada prosesor 32 bit, namun bisa juga bekerja pada prosesor 16 dan 64 bit dengan sangat cepat. Prinsip kerja algoritma hash ini sebenarnya mirip dengan SHA. Pertama dilakukan padding message dimana pesan diubah menjadi kelipatan 512 bit. Untuk blok terakhir dilakukan padding dengan menambahkan bit 1 dan dilanjutkan dengan bit 0 hingga panjang message menjadi 448. Kemudian message tersebut ditambahkan dengan 64 bit yang merepresentasikan panjang pesan.

Tahap kedua adalah melakukan inisialisasi penyangga MD. Fungsi Tiger membutuhkan tiga buah penyangga yang terdiri dari 64 bit. Total panjang penyangga adalah 192 bit. Penyangga yang digunakan adalah :

A = 0123456789ABCDEF B = FEDCBA9876543210 C = F096A5B4C3B2E187

Tahap ketiga adalah dengan mengubah message 512 menjadi 8 block message yang panjangnya 64bit (X0..X7). Kemudian masing-masing block message tersebut dimasukkan proses round dan key-schedule. Setelah dilakukan putaran proses ini, didapatkan nilai a, b, c yang bernilai total keseluruhan 192 bit. Transformasi pembaruan

keadaan Tiger dimulai dari nilai awal IV (tetap) dari tiga kata 64-bit dan memperbaruinya dalam tiga lintasan masing-masing delapan putaran. dalam setiap putaran satu kata 64-bit X digunakan untuk memperbarui tiga variabel keadaan A, B dan C sebagai berikut :

C = C X

A = A - even (C) B = B + odd (C) B = B x mult

Hasilnya kemudian digeser sedemikian rupa sehingga A, B, C menjadi C, A, B

3. ANALISA A. Analisa Masalah

Seiring dengan kemajuan teknologi yang serba digital saat ini pengguna layanan jaringan internet sangat mudah digunakan untuk mendapatkan informasi yang ingin mereka ketahui, misalnya untuk mencari sebuah contoh jurnal yang berupa file dokumen dalam bentuk format PDF (Portable Document Format) yang pastinya akan banyak bermunculan contoh-contoh jurnal yang lain. Dengan demikian kemajuan teknologi saat ini sangatlah menguntungkan bagi setiap orang yang menggunakannya.

Dengan adanya keuntungan yang dimiliki oleh setiap pengguna layanan internet ini juga memiliki banyak kelemahan, salah satunya adalah masalah dari keaslian file dokumen tersebut. File dokumen yang mudah di manipulasi ini membuat para oknum yang tidak bertanggung jawab merusak keaslian file dokumen tersebut. Oleh karena itu dibutuhkan suatu cara yang dapat digunakan untuk mendeteksi keaslian atau orisinalitas dari file dokumen dalam format pdf. Salah satu cara yang dapat digunakan untuk mendeteksi keaslian dari suatu file adalah dengan memanfaatkan fungsi hash yang menghasilkan kode yang dapat dimanfaatkan untuk mendeteksi kealian dari file dokumen, salah satu fungsi hash yang dapat digunakan adalah metode Tiger.

B. Penerapan Metode Tiger

Penerapan algoritma Tiger pada penelitian ini yaitu untuk mengetahui keaslian dari file dokumen yang berformat pdf menggunakan algoritma Tiger. Proses pertama yang harus dilakukan ialah mencari nilai input terlebih dahulu. Untuk mendapatkan nilai input tersebut, peneliti menggunakan aplikasi Binary Viewer. Kemudian proses selanjutnya dengan membuka aplikasi binary viewer dan mencari file dokumen yang akan di deteksi keasliannya, file dokumen yang akan dideteksi dalam bentuk sebuah Jurnal yang berformat PDF setelah itu letakkan file dokumen tersebut kedalam data view pada tampilan binary viewer. Dan setelah itu akan muncul bilangan hexadecimal yang akan peneliti ambil untuk dijadikan nilai input pada penerapan metode tiger ini.

Berikut ini adalah hasil nilai input yang sudah di dapatkan melalui proses sebelumnya.

Hal: 155-160

157 Tabel 1. Nilai Input 5 x 5

25 50 44 46 2D 0A 3C 3C 20 2F 28 73 65 63 74 0A 65 6E 64 6F 28 49 6E 74 72

Setelah mendapatkan nilai input, yang harus dilakukan adalah mengubah nilai input yang berbentuk bilangan hexadecimal kedalam bilangan biner sebagai berikut:

Tabel 2. Bilangan hexadecimal diubah ke bilangan biner

Baris Pertama Baris Kedua Baris Ketiga Baris Keempat Baris Kelima 2 = 0010 0 = 0000 2 = 0010 0 = 0000 2 = 0010 5 = 0101 A = 1010 8 = 1000 A = 1010 8 = 1000 5 = 0101 3 = 0011 7 = 0111 6 = 0110 4 = 0100 0 = 0000 C = 1100 3 = 0011 5 = 0101 9 = 1001 4 = 0100 3 = 0011 6 = 0110 6 = 0110 6 = 0110 4 = 0100 C = 1100 5 = 0101 E = 1110 E = 1110 4 = 0100 2 = 0010 6 = 0110 6 = 0110 7 = 0111 6 = 0110 0 = 0000 3 = 0011 4 = 0100 4 = 0100 2 = 0010 2 = 0010 7 = 0111 6 = 0110 7 = 0111 D = 1101 F = 1111 4 = 0100 F = 1111 2 = 0010

Nilai biner di tabel tersebut berjumlah 200 bit.

Tahap pertama pada pengerjaan algoritma tiger ini yaitu dilakukan padding message dimana pesan diubah menjadi kelipatan 512 bit. Untuk blok terakhir dilakukan padding dengan menambahkan bit 1 dan dilanjutkan dengan bit 0 hingga panjang message menjadi 448. Kemudian message tersebut ditambahkan dengan 64 bit yang merepresentasikan panjang pesan yaitu 8 bit terakhir adalah nilai bit dari panjang pesan 200 bit dan ditambahkan bit 0 sebanyak 56 bit sehingga mendapatkan hasil 64 bit.

00100101 01010000 01000100 01000110 00101101 00001010 00111100 00111100 00100000 00101111 00101000 01110011 01100101 01100011 01110100 00001010 01100101 01101110 01100100 01101111 00101000 01001001 01101110 01110100 01110010 10000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 11001000 (512 Bit)

Setelah proses padding sudah dilakukan maka proses selanjutnya masuk ke tahap berikutnya.

Tahap kedua adalah melakukan inisialisasi penyangga MD (Message Digest). Fungsi Tiger membutuhkan tiga buah penyangga yang terdiri dari 64 bit. Total penyangga adalah 192 bit. Penyangga yang digunakan adalah :

A = 0123456789ABCDEF B = FEDCBA9876543210 C = F096A5B4C3B2E187

Tahap ketiga adalah dengan mengubah message 512 menjadi 8 block message yang panjangnya 64 bit (X0…X7).

X0 = 00100101 01010000 01000100 01000110 00101101 00001010 00111100 00111100 X1 = 00100000 00101111 00101000 01110011 01100101 01100011 01110100 00001010 X2 = 01100101 01101110 01100100 01101111 00101000 01001001 01101110 01110100 X3 = 01110010 10000000 00000000 00000000 00000000 00000000 00000000 00000000 X4 = 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 X5 = 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 X6 = 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 X7 = 00000000 00000000 00000000 00000000 00000000 00000000 00000000 11001000 Kemudian masing-masing block message tersebut dimasukkan proses round dan key-schedule. Setelah dilakukan putaran proses ini, didapatkan nilai a, b, c yang bernilai total keseluruhan 192 bit. Transformasi pembaruan keadaan Tiger dimulai dari awal IV (tetap) dari tiga kata 64 bit dan memperbaruinya dalam tiga lintasan masing-masing delapan putaran.

Dalam setiap putaran satu kata 64 bit X digunakan untuk memperbaharui tiga variabel keadaan A, B, C sebagai berikut :

C = C X A = A - even (C) B = B + odd (C) B = B x mult

Hasilnya kemudian digeser sedemikian rupa sehingga A, B, C menjadi B, C, A. Fungsi non linier even dan odd yang digunakan dalam setiap putaran di definisikan sebagai berikut:

Even (C) = T1 [c0] ⊕ T2[c2] ⊕ T3[c4] ⊕ T4[c6] Odd (C) = T4 [c1] ⊕ T3[c3] ⊕ T2[c5] ⊕ T1[c7]

Dimana variabel status C dibagi menjadi delapan byte c7,….,c0 dengan c7 adalah byte yang paling signifikan (dan bukan c0). Empat S-box T1,...,T4 :

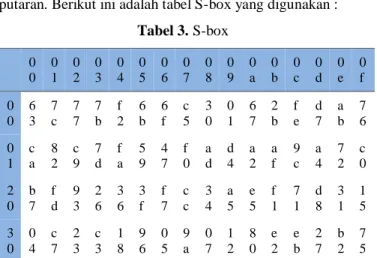

{0,1}8 → {0,1}64 digunakan untuk menghitung output dari fungsi non-linear genap dan ganjil. Variabel keadaan B dikalikan dengan konstanta mult {579} pada akhir setiap putaran. Berikut ini adalah tabel S-box yang digunakan :

Tabel 3. S-box 0 0 0 1 0 2 0 3 0 4 0 5 0 6 0 7 0 8 0 9 0 a 0 b 0 c 0 d 0 e 0 f 0 0 6 3 7 c 7 7 7 b f 2 6 b 6 f c 5 3 0 0 1 6 7 2 b f e d 7 a b 7 6 0 1 c a 8 2 c 9 7 d f a 5 9 4 7 f 0 a d d 4 a 2 a f 9 c a 4 7 2 c 0 2 0 b 7 f d 9 3 2 6 3 6 3 f f 7 c c 3 4 a 5 e 5 f 1 7 1 d 8 3 1 1 5 3 0 0 4 c 7 2 3 c 3 1 8 9 6 0 5 9 a 0 7 1 2 8 0 e 2 e b 2 7 b 2 7 5

Hal: 155-160 0 0 0 1 0 2 0 3 0 4 0 5 0 6 0 7 0 8 0 9 0 a 0 b 0 c 0 d 0 e 0 f 4 0 0 9 8 3 2 c 1 a 1 a 6 e 5 a a 0 5 2 3 b d 6 b 3 2 9 e 3 2 f 8 4 5 0 5 3 d 1 0 0 e d 2 0 f c b 1 5 b 6 a c b b e 3 9 4 a 4 c 5 8 c f 6 0 d 0 e f a a f b 4 3 4 d 3 3 8 5 4 5 f 9 0 2 7 f 5 0 3 c 9 f A 8 7 0 5 1 a 3 4 0 8 f 9 2 9 d 3 8 f 5 b c b 6 d a 2 1 1 0 f f f 3 d 2 8 0 c d 0 c 1 3 e c 5 f 9 7 4 4 1 7 c 4 a 7 7 e 3 d 6 4 5 d 1 9 7 3 9 0 6 0 8 1 4 f d c 2 2 2 a 9 0 8 8 4 6 e e b 8 1 4 d e 5 e 0 b d b a 0 e 0 3 2 3 a 0 a 4 9 0 6 2 4 5 c c 2 d 3 a c 6 2 9 1 9 5 e 4 7 9 b 0 e 7 c 8 3 7 6 d 8 d d 5 4 e a 9 6 c 5 6 f 4 e a 6 5 7 a a e 0 8 c 0 b a 7 8 2 5 2 e 1 c a 6 b 4 c 6 e 8 d d 7 4 1 f 4 b b d 8 b 8 a d 0 7 0 3 e b 5 6 6 4 8 0 3 f 6 0 e 6 1 3 5 5 7 b 9 8 6 c 1 1 d 9 e e 0 e 1 f 8 9 8 1 1 6 9 d 9 8 e 9 4 9 b 1 e 8 7 e 9 c e 5 5 2 8 d f f 0 8 c a 1 8 9 0 d b f e 6 4 2 6 8 4 1 9 9 2 d 0 f b 0 5 4 b b 1 6 Round 1 : C = F096A5B4C3B2E187 C = 1111 0000 1001 0110 1010 0101 1011 0100 1100 0011 1011 0010 1110 0001 1000 0111 C = C X0 11110000 10010110 10100101 10110100 11000011 10110010 11100001 10000111 00100101 01010000 01000100 01000110 00101101 00001010 00111100 00111100 11010101 11000110 11100001 11110010 11101110 10111000 11011101 10111011 C7 = 11010101 C6 = 11000110 C5 = 11100001 C4 = 11110010 C3 = 11101110 C2 = 10111000 C1 = 11011101 C0 = 10111011

Hasil C X0 adalah C = D5C6E1F2EEB8DDBB Even (C) = T1 [c0] ⊕ T2[c2] ⊕ T3[c4] ⊕ T4[c6] = T1 [10111011] ⊕ T2[10111000] ⊕ T3[11110010] ⊕ T4[11000110] = T1 [BB] ⊕ T2[B8] ⊕ T3[F2] ⊕ T4[C6] S-box = EA 6C 89 B4 = EA = 1110 1010 = 6C = 0110 1100 = 89 = 1000 1001 = B4 = 1011 0100 1011 1011 = BB Even(C) = BB A = A – Even (C) A = 0123456789ABCDEF - BB A = 0123456789ABCD34 Odd (C) = T4 [c1] ⊕T3[c3]⊕T2[c5] ⊕T1[c7] = T4 [11011101] ⊕ T3[11101110] ⊕ T2[11100001] ⊕ T1[11010101] = T4 [DD] ⊕ T3[EE] ⊕ T2[E1] ⊕ T1[D5] S-box = C1 28 F8 03 = C1 = 1100 0001 28 = 0010 1000 F8 = 1111 1000 03 = 0000 0011 0001 0010 = 12 Odd (C) = 12 B = B + Odd (C) B = FEDCBA9876543210 + 12 B = FEDCBA9876543222 B = B x mult B = FEDCBA9876543222 x 579 B = C5F93CCA92C65C12 A → C = D5C6E1F2EEB8DDBB B → A = 0123456789ABCD34 Round 1 C → B = C5F93CCA92C65C12 Round 2 : C = D5C6E1F2EEB8DDBB C = 1101 0101 1100 0110 1110 0001 1111 0010 1110 1110 1011 1000 1101 1101 1011 1011 C = C X1 11010101 11000110 11100001 11110010 11101110 10111000 11011101 10111011 00100000 00101111 00101000 01110011 01100101 01100011 01110100 00001010 11110101 11101001 11001001 10000001 10001011 11011011 10101001 10110001 C7 = 11110101 C6 = 11101001 C5 = 11001001 C4 = 10000001 C3 = 10001011 C2 = 11011011 C1 = 10101001 C0 = 10110001

Hasil C X1 adalah C = F5E9C9818BDBA9B1 Even (C) = T1 [c0] ⊕ T2[c2] ⊕ T3[c4] ⊕ T4[c6] = T1 [10110001] ⊕ T2[10110001] ⊕ T3[10000001] ⊕ T4[11101001] = T1 [B1] ⊕ T2[DB] ⊕ T3[81] ⊕ T4[E9] S-box = C8 B9 0C 1E = C8 = 1100 1000 B9 = 10111001

Hal: 155-160 159 0C = 0000 1100 1E = 0001 1110 1010 0011 = 63 Even(C) = 63 A = A – Even (C) A = 0123456789ABCD34 - 63 A = 0123456789ABCDC1 Odd (C) = T4 [c1] ⊕T3[c3]⊕T2[c5] ⊕T1[c7] = T4 [10101001] ⊕ T3[10001011] ⊕ T2[11001001] ⊕ T1[11110101] = T4 [A9] ⊕ T3[8B] ⊕ T2[C9] ⊕ T1[E6] S-box = D3 3D DD E6 = D3 = 1101 0011 3D = 0011 1101 DD = 1101 1101 E6 = 1110 0110 11010101 = D5 Odd (C) = D5 B = B + Odd (C) B = C5F93CCA92C65C12 + D5 B = C5F93CCA92C65CE7 B = B x mult B = C5F93CCA92C65CE7 x 579 B = 70FDB09D3F926C2F C → B = 70FDB09D3F926C2F A → C = F5E9C9818BDBA9B1 Round 2 B → A = 0123456789ABCDC1 Round 3: C = F5E9C9818BDBA9B1 C = 1111 0101 1110 1001 1100 1001 1000 0001 1000 1011 1101 1011 1010 1001 1011 0001 C = C X2 11110101 11101001 11001001 10000001 10001011 11011011 10101001 10110001 01100101 01101110 01100100 01101111 00101000 01001001 01101110 01110100 10010000 10000111 10101101 11101110 10100011 10010010 11000111 11000101 C7 = 10010000 C6 = 10000111 C5 = 10101101 C4 = 11101110 C3 = 10100011 C2 = 10010010 C1 = 11000111 C0 = 11000101

Hasil C X2 adalah C = 9087ADEEA392C7C5 Even (C) = T1 [c0] ⊕ T2[c2] ⊕ T3[c4] ⊕ T4[c6] = T1 [11000101] ⊕ T2[10010010] ⊕ T3[11101110] ⊕ T4[10000111] = T1 [C5] ⊕ T2[92] ⊕ T3[EE] ⊕ T4[87] S-box = A6 4F 28 17 = A6 = 1010 0110 4F = 0100 1111 28 = 0010 1000 17 = 0001 0111 1101 0110 = D6 Even(C) = D6 A = A – Even (C) A = 0123456789ABCDC1 - D6 A = 0123456789ABCCEB Odd (C) = T4 [c1] ⊕T3[c3]⊕T2[c5] ⊕T1[c7] = T4 [11000111] ⊕ T3[10100011] ⊕ T2[10101101] ⊕ T1[10010000] = T4 [C7] ⊕ T3[A3] ⊕ T2[95] ⊕ T1[60] S-box = C6 0A 95 60 = C6 = 1100 0110 A3 = 1010 0011 95 = 1001 0101 60 = 0110 0000 0011 1001 = 39 Odd (C) = 39 B = B + Odd (C) B = 70FDB09D3F926C2F + 39 B = 70FDB09D3F926C68 B = B x mult B = 70FDB09D3F926C68 x 579 B = 5C5B8C90E8534528 B → A = 0123456789ABCCEB C → B = 5C5B8C90E8534528 Round 3 A → C = 9087ADEEA392C7C5

Proses tersebut hingga round 8 dan mendapatkan hasil Nilai Hash yang di hasilkan oleh algoritma Tiger sepanjang 192 bit adalah sebagai berikut :

0123456789ABCC662CE83E4A120EC0B5E207A DEEA392C70D

Nilai hash tersebut merupakan hasil perhitungan sampel berukuran 5 x 5 atau 200 bit data. Nilai hash file secara keseluruhan adalah sebagai berikut “nilai hash dari QFileHashing” setelah menghitung nilai hash file PDF yang asli maka akan dibandingkan dengan nilai hash file PDF yang telah di modifikasi, jika nilai hash nya sama berarti metode Tiger tidak dapat mendeteksi otentikasi file PDF, tetapi jika nilai hash nya berbeda maka metode tiger berhasil mendeteksi otentikasi file PDF.

4. KESIMPULAN

Berdasarkan hasil analisa dari pengujian yang telah dilakukan, dapat diambil kesimpulan Mendeteksi otentikasi file pdf dapat dilakukan dengan membandingkan nilai hash dari file otentikasi dengan file pdf yang lainnya, jika nilai hash nya sama berarti metode Tiger tidak dapat mendeteksi otentikasi file pdf, tetapi jika nilai hash nya berbeda maka metode tiger berhasil mendeteksi otentikasi file pdf. Pada pengujian yang dilakukan pada penelitian ini dengan cara yang dilakukan yaitu dengan menggunakan fungsi hash pada algoritma Tiger yang dapat digunakan untuk mendeteksi otentikasi file pdf. Berdasarkan penerapan algoritma Tiger telah membuktikan bahwa suatu file pdf yang telah di modifikasi dapat terdeteksi otentikasi yang terjadi pada file pdf dengan tingkat keberhasilan 100%.

Hal: 155-160 REFERENCES

[1] Florian Mendel and Rijmen Vincent, "Cryptanaysis of The Tiges Hash Function," ASIACRYPT 2007, pp. 536-550, 2007.

[2] Rinaldi Munir, Kriptografi. Bandung, 2006.

[3] Dony Ariyus, Pengantar Ilmu Kriptografi Teori Analisis dan Implementasi, Fl. Sigit Suyantoro, Ed. Yogyakarta, Indonesia: Andi, 2008.

[4] Harun Mukhtar, Kriptografi Untuk Keamanan Data. Yogyakarta: Deepublish, 2018.

[5] S.Si., M.Kom Emy Setyaningsih, Kriptografi & Implementasinya menggunakan MATLAB. Yogyakarta: ANDI, 2015.

[6] Jubilee Enterprise, Rahasia Mnajemen File. Jakarta: PT Elex Media Komputindo, 2005.

[7] S.Kom, MM Budi Sutedjo Dharma Oetomo, Perencanaan & pembangunan Sistem Informasi. Yogyakarta: ANDI OFFSET, 2006. [8] Wiranto Dewobroto, Aplikasi Rekayasa Konstruksi dengan Visual