6

LANDASAN TEORI

Pada bab ini akan disajikan teori-teori baik teori khusus maupun teori umum yang saling berkaitan dengan topik ini, secara garis besar dapat disebutkan antara lain saluran komunikasi (tunnel) dan Virtual Private Network(VPN).

2.1 Teori-teori Dasar / Umum 2.1.1 Jaringan

Jaringan adalah kombinasi perangkat keras, perangkat lunak, dan pengkabelan (cabling), yang memungkinkan berbagai alat komputasi berkomunikasi satu sama lain. Singkatnya jaringan memampukan komputer untuk berkomunikasi (Odom, 2005, p5).

2.1.2 Jenis-jenis Jaringan

2.1.2.1 Local Area Networks (LAN)

Sebuah LAN adalah jaringan yang dibatasi oleh area yang relatif kecil, umumnya dibatasi oleh area lingkungan, seperti sebuah kantor pada sebuah gedung, atau tiap-tiap ruangan pada sebuah sekolah. Biasanya jarak antarnode tidak lebih jauh dari sekitar 200 m. (Syafrizal, 2005, p16)

2.1.2.2 Metropolitan Area Network

Sebuah MAN biasanya meliputi area yang lebih besar dari LAN, misalnya antar gedung dalam suatu daerah (wilayah seperti propinsi atau negara bagian). Dalam hal ini jaringan menghubungkan beberapa buah jaringan kecil ke dalam lingkungan area yang lebih besar. Sebagai contoh, jaringan beberapa kantor cabang sebuah bank di dalam sebuah kota besar yang dihubungkan antara satu dengan lainnya. (Syafrizal, 2005, p16).

2.1.2.3 Wide Area Networks (WAN)

Wide Area Networks umumnya mencakup area geografis yang luas sekali, melintasi jalan umum, dan perlu juga menggunakan fasilitas umum. Biasanya suatu WAN terdiri dari sejumlah node yang terhubung. Suatu transmisi dari suatu perangkat diarahkan melalui node-node dengan fasilitas switching yang akan memindah data dari satu node ke node yang lain sampai mencapai tujuan. Biasanya, WAN diimplementasikan menggunakan satu dari dua teknologi ini: circuit switching dan packet switching(Stallings, 2001, p9).

1. Circuit Switching

Di dalam jaringan ciruit switching, jalur komunikasi yang tepat dibangun di antara dua stasiun melewati node atau

persimpangan jaringan. Contoh paling umum dalam hal switchingadalah jaringan telepon.

2. Packet Switching

Jaringan packet switching menggunakan pendekatan yang berbeda. Cukup dengan, data dikirim keluar dengan menggunakan rangkaian potongan-potongan kecil secara berurutan, yang disebut packetdan melewati jaringan dari satu node ke node yang lain sepanjang jalur yang membentang dari sumber ke tujuan.

2.1.3 Topologi Jaringan A. Bus

Topologi bus merupakan jenis topologi yang memiliki metode paling sederhana, terdiri dari sebuah kabel trunk (backbone atau segment) yang menghubungkan semua komputer yang tergabung dalam sebuah jaringan dalam sebuah jalur (Arifin, 2005, p13).

B. Star

Dalam topologi star, komputer-komputer terhubung melalui kabel ke sebuah komponen secara terpusat yang disebut dengan hub. Jaringan star menawarkan mekanisme manajemen dan resourcesecara terpusat (Arifin, 2005, p16).

C. Ring

Topologi ring menghubungkan komputer dengan cara membentuk sebuah lingkaran kabel. Sinyal berjalan mengelilingi

lingkaran dengan satu arah dan sinyal tersebut dilewatkan melalui masing-masing komputer. Kerusakan dari satu komputer dapat mempengaruhi seluruh jaringan (Arifin, 2005, p17).

2.1.4 Model Referensi Jaringan

Terdapat 2 model referensi jaringan yaitu model referensi OSI (Open Systems Interconnection) dan model referensi TCP/IP(Transmission Control Protocol/Internet Protocol).

A. Model Referensi OSI

Model ini merupakan salah satu arsitektur jaringan komputer yang dibuat oleh ISO (International for Standarization Organization) untuk memecahkan masalah kompatibilitas device antar vendor(Arifin, 2005, p21).

OSI terdiri dari tujuh layer, yang secara umum terbagi dalam dua kelompok, yakni upper layer (Application layer) dan lower layer (Data Transport layer), ketujuh layer tersebut yaitu:

1. Application layer

Application layer ini berfungsi sebagai interface antara user dan komputer. Layer ini menentukan identitas dan ketersediaan dari partner komunikasi untuk sebuah aplikasi dengan data yang dikirim.

Beberapa contoh aplikasi yang bekerja di application layer, antara lain : Telnet (Telecommunication Network), FTP (File Transfer Protocol), DNS (Domain Name System), SMTP ( Simple

Mail Transfer Protocol), SNMP (Simple Network Management Protocol).

2. Presentation Layer

Presentation layer antara lain berfungsi untuk menyediakan sistem penyajian data ke application layer, menyediakan layanan translation (menjamin data dapat dibaca diantara sistem yang berbeda pada application layer), dan menyediakan sarana untuk melakukan compression, decompression, encryption, dan decryption.

3. Session Layer

Session layer berfungsi dan bertanggung jawab mengkoordinasi jalannya komunikasi antar sistem, melakukan proses pembentukan, pengelolaan, dan pemutusan session antar sistem aplikasi, mengendalikan dialog antar deviceatau nodes. 4. Transport Layer

Transport layer bertanggungjawab dalam proses pengemasan data upper layerke dalam bentuk segment, pengiriman segment antar host, serta menjamin proses pengiriman data yang dapat diandalkan.

Proses pengiriman pada transport layer ini dapat dilakukan dengan 2 mekanisme:

a. Connection-Oriented

Mekanisme ini bertujuan agar data yang dikirimkan dapat diandalkan karena dalam komunikasinya yang diutamakan

adalah terhubungnya saluran komunikasi antara pengirim dan penerima (terkoneksi).

b. Connection-Less

Mekanisme ini merupakan kebalikan dari Connection-Oriented, yaitu komunikasi yang tidak mementingkan hubungan saluran komunikasi antara pengirim dan penerima. Dapat disimpulkan bahwa data yang dikirimkan kurang dapat diandalkan karena belum tentu pengirim mengirimkan data tepat sampai di tempat penerima.

5. Network Layer

Network layer bertanggungjawab untuk melakukan mekanisme routing melalui internetwork, mengelola sistem pengalamatan logika terhadap jaringan komputer.

6. Data Link Layer

Data link layer bertugas menjamin pesan yang dikirimkan ke media yang tepat dan menterjemahkan pesan dari network layer ke dalam bentuk bit di physical layer untuk dikirimkan ke hostlain. 7. Physical Layer

Tanggungjawab dari layer ini adalah melakukan pengiriman dan penerimaan bit. Physical layer secara langsung menghubungkan media komunikasi yang berbeda-beda.

B. Model Referensi TCP/IP

Model ini dikembangkan sebagai sebuah upaya riset militer Amerika Serikat yang didanai oleh Department Pertahanan (DOD) (Stallings, 2001, p54). Model ini hanya memiliki lima layer yaitu: 1. Application Layer

Layer ini menyediakan komunikasi diantara proses atau aplikasi pada host-hostterpisah.

2. Transport Layer

Transport layer bertugas menyediakan layanan transfer data ujung ke ujung. Lapisan ini meliputi mekanisme-mekanisme keandalan. Menyembunyikan detail-detail jaringan yang mendasari atau jaringan-jaringan dari lapisan aplikasi.

3. Internet Layer

Internet layer berkaitan dengan routing data dari sumber ke host tujuan melewati satu jaringan atau lebih yang dihubungkan melalui router.

4. Network Layer

Network layer ini berkaitan dengan logical interface diantara suatu ujung sistem dan jaringan.

5. Physical Layer

Physical layer menentukan karakteristik-karakteristik media transmisi, rata-rata pensinyalan, serta skema pengkodean sinyal (signal encoding scheme).

2.1.5 Media Transmisi

Tingkatan yang paling bawah dari semua jaringan komunikasi adalah media yang digunakan untuk mengirimkan data. Media yang biasa digunakan dalam jaringan komputer terdiri dari teknologi kabel dan wireless(Arifin, 2005, p49).

1. Kabel

a. Unshielded Twisted Pair (UTP)

UTP merupakan jenis kabel yang saat ini paling populer digunakan pada sistem jaringan LAN.

b. Coaxial

Kabel coaxial terdiri dari core yang dibuat dari tembaga yang berfungsi untuk mengirimkan data, dibungkus oleh teflon yang merupakan isolator dalam yang berfungsi untuk melindungi kabel data (core), aluminium yang mengitari isolator dalam berfungsi sebagai pelindung dan grounding dari pengaruh interferensiluar dan dibungkus oleh isolatorluar yang berupa kulit kabel.

c. Fiber Optik

Fiber optik berfungsi untuk mentransfer data dalam bentuk cahaya. Fiber optik tidak terpengaruh interferensi dan frekuensi-frekuensi liar yang mungkin ada di sepanjang jalur instalasi. Fiber optik digunakan bila untuk mengirim data dengan kecepatan tinggi melewati jarak yang jauh dalam sebuah media yang aman.

2. Wireless

a. Gelombang Radio

Teknologi radio mengirimkan data melalui frekuensi radio dan dalam praktiknya tidak memiliki keterbatasan jarak.

b. Microwaves

Pengiriman data microwave menggunakan frekuensi yang lebih tinggi untuk jarak yang lebih pendek dan jarak jauh.

c. Infrared

Teknologi infrared, yang bekerja dengan menggunakan sinar infrared untuk membawa data antar device. Sistem harus membangkitkan sinyal yang sangat kuat karena sinyal pengirimannya lemah.

2.1.6 Intranet, Ekstranet, dan Internet a. Intranet

Intranet merupakan jaringan privat yang menggunakan media internet dan protokol TCP/IP. Dapat dikatakan pula intranet adalah sebuah internet privat, atau grup dari segmen-segmen publik pada jaringan internet(Turban et al, 2003, p222).

b. Ekstranet

Extranet atau Ekstranet adalah jaringan pribadi yang menggunakan protokolinternetdan sistem telekomunikasi publik untuk membagi sebagian informasi bisnis atau operasi secara aman kepada penyalur (supplier), penjual (vendor), mitra (partner), pelanggan dan

lain-lain. Extranet dapat juga diartikan sebagai intranet sebuah perusahaan yang dilebarkan bagi pengguna di luar perusahaan (http://id.wikipedia.org/wiki/Ekstranet).

c. Internet

Internet adalah jaringan komputer terbesar di dunia yang tepatnya dikatakan jaringan dari banyak jaringan (Turban et al, 2003, p200). Internet saat ini berkembang sangat pesat, setiap pelaku bisnis tidak terlepas darinya. Internet bagi pelaku bisnis merupakan sebuah solusi utama untuk meningkatkan kinerja perusahaan pada era sekarang ini.

2.1.7 IP AddressVersi 4

IP Address merupakan pengenal yang digunakan untuk memberi alamat pada tiap-tiap komputer dalam jaringan. Format IP address adalah bilangan 32 bit yang tiap 8 bit-nya dipisahkan oleh tanda titik (Syafrizal, 2005, p110).

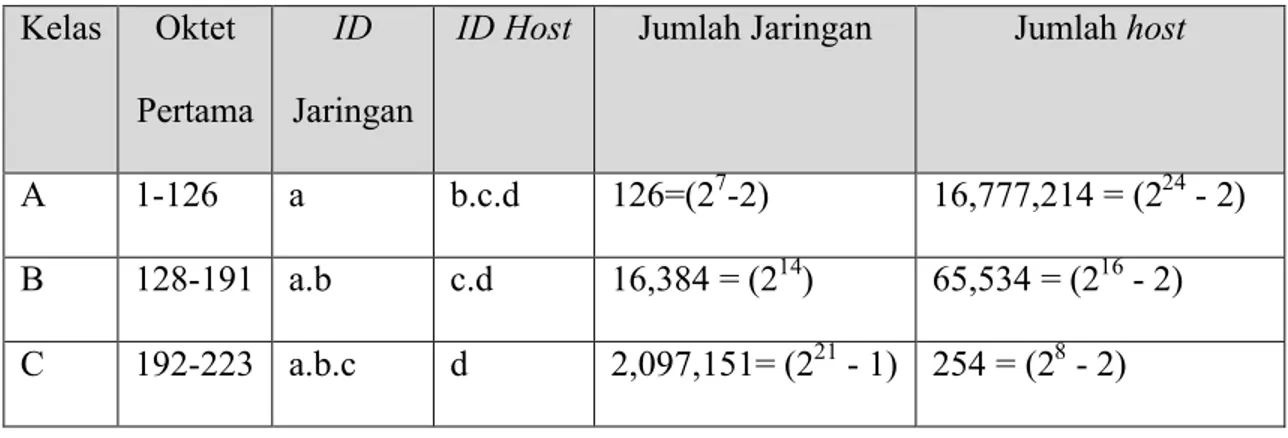

Tabel 2.1 Kelas-Kelas IP Address Kelas Oktet

Pertama

ID Jaringan

ID Host Jumlah Jaringan Jumlah host

A 1-126 a b.c.d 126=(27-2) 16,777,214 = (224- 2)

B 128-191 a.b c.d 16,384 = (214) 65,534 = (216- 2) C 192-223 a.b.c d 2,097,151= (221- 1) 254 = (28- 2)

Adapun format IP address dapat berupa bentuk biner (xxxxxxxx.xxxxxxxx.xxxxxxxx.xxxxxxxx dengan x merupakan bilangan biner 0 atau 1). Atau dengan bentuk empat bilangan desimal yang masing-masing dipisahkan oleh titik. Bentuk ini dikenal dengan dotted decimal (xxx.xxx.xxx.xxx dimana xxx merupakan nilai dari 1 oktet yang berasal dari 8 bit). Dari sisi penggunaannya, alamat IPterbagi ke dalam dua jenis: a. IPPrivat

Alamat IPyang digunakan pada jaringan privat tidak digunakan pada jaringan publik (Arifin, 2005, p84).

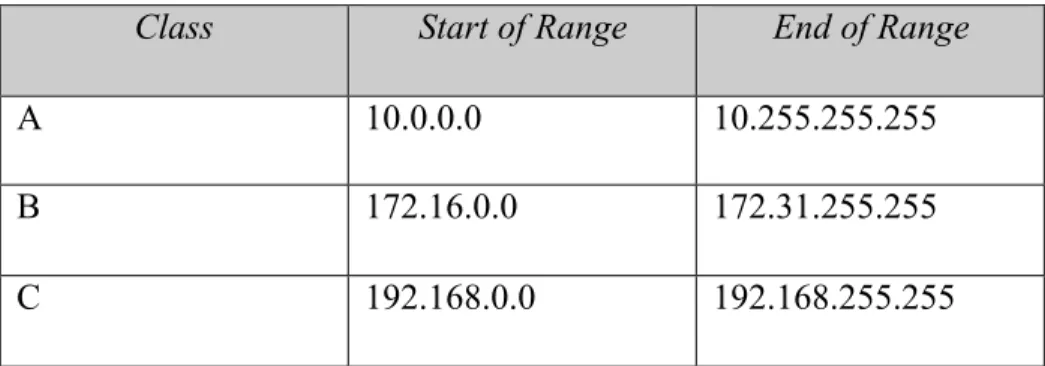

Kelas-kelas pada IP privat ini dapat dilihat pada tabel dibawah ini (http://www.en.wikipedia.org/wiki/IP_address):

Tabel 2.2 Kelompok IPPrivat

Class Start of Range End of Range

A 10.0.0.0 10.255.255.255

B 172.16.0.0 172.31.255.255

C 192.168.0.0 192.168.255.255

b. IPPublik

Alamat IP yang bisa digunakan pada jalur publik dan penggunaannya harus melalui proses registrasi terlebih dahulu (Arifin, 2005, p84).

2.2 Teori-teori Khusus 2.2.1 VPN

VPN merupakan suatu bentuk intranetprivat yang melalui public network (internet), dengan menekankan pada keamanan data dan akses global melalui internet. Hubungan ini dibangun melalui tunnel virtual antara 2 node (http://vpn.itb.ac.id/).

Beberapa keuntungan yang diperoleh dengan menggunakan layanan VPN ini adalah:

a. Biaya komunikasi tidak terlalu mahal karena mengganti koneksi dialup jarak jauh dengan koneksi ke ISPlokal.

b. Keamanan dalam transfer data karena adanya enkripsi data.

c. Mendapatkan fleksibilitas yang lebih besar saat mengembangkan mobile computing, telecommuniting, dan jaringan kantor cabang baru.

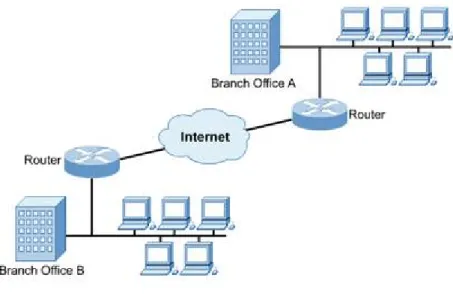

2.2.1.1 Tipe-tipe VPN a. Site to site VPN

Digunakan untuk mengembangkan LAN suatu perusahaan ke gedung atau tempat yang lain dengan menggunakan peangkat yang ada sehingga para pekerja yang berada di tempat-tempat ini dapat memanfaatkan layanan jaringan yang sama. Tipe-tipe VPN ini dikoneksikan secara aktif sepanjang waktu (Thomas, 2005, p273).

Gambar 2.1 Site to Site VPN

b. Remote Access VPN

Memungkinkan individual dialup user untuk terkoneksi secara aman ke tempat pusat melaluiinternet atau layanan jaringan publik lain. Tipe VPN ini adalah koneksi user to LAN yang memungkinkan para pekerja terkoneksi ke corporate LANdari tempat dia berada (Thomas, 2005, p272).

Gambar 2.2 Remote Access VPN

c. Extranet VPN

Memungkinkan koneksi yang aman dengan relasi bisnis, pemasok, dan pelanggan untuk tujuan e-commerce (Thomas, 2005, p273).

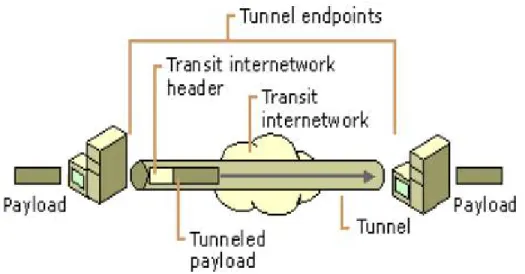

2.2.2 Tunneling

Tunneling merupakan proses enkapsulasi paket-paket atau frame-frame didalam paket-paket atau frame-frame lainnya, seperti halnya meletakkan suatu amplop ke dalam amplop lainnya (Perlmutter, 2000, p104). Ketika akan mengirim frame data, protokol tunneling akan mengenkapsulasi frame tersebut dengan header tambahan. Header ini menyediakan informasi routing sehingga data dapat melewati internet

secara aman. Ketika frame tersebut sampai di network tujuan, frame akan didekapsulasi dan dikirim ke tujuan akhir. Secara keseluruhan dapat dikatakan proses tunneling, seperti yang ditunjukkan pada gambar, merupakan proses enkapsulasi, transmisi, dan dekapsulasi paket data.

Gambar 2.3 Tunneling

2.2.2.1 Fungsi Tunneling

Tunneling memainkan sejumlah peranan yang sangat penting dalam pengembangan dan penggunaan VPN dan VPN itu sendiri juga bukanlah tunnel. Menurut Perlmutter ada 4 peranan penting suatu tunnelyaitu :

1. Menyembunyikan alamat privat

Tunneling menyembunyikan paket privat dan alamat paket di dalam paket yang dialamatkan secara publik sehingga

paket privat dapat menyebrangi jaringan publik. Sebagai contoh, sebuah organisasi yang menggunakan alamat IP yang tidak teregistrasi di dalam jaringan privat dapat menggunakan tunneling untuk memfasilitasi komunikasi melalui jaringan publik tanpa merubah rancangan pengalamatan IP-nya. Network Address Translation (NAT) atau gateway protokol lainnya dapat juga digunakan untuk menyelesaikan tugas ini, akan tetapi ada sejumlah isu untuk mempertimbangkan metode-metode ini.

2. Mentransportasikan non-IP payload

VPN tunnelingjuga mengizinkan transportdari non-IP Payload, seperti IPX atau paket AppleTalk, dengan menbangun header IP, diikuti sebuah header protokol tunneling, sekitar paylaod. Bergantung pada protokol tunneling sendiri, payload sama juga dengan paket layer 3 atau frame layer 2. Demikian, paket non-IP menjadi payload yang dapat ditransportasikan melalui network IP seperti internet.

3. Memfasilitasi aliran data

Tunneling menyediakan jalan mudah untuk mem-forward keseluruhan paket atau frame secara langsung ke lokasi yang khusus. Di sana paket itu dapat dibahas mengenai kesamaannya, QoS-nya, kebijaksanaan administrasi suatu networkorganisasi tertentu dari tujuan networktersebut.

4. Menyediakan Build-In security

Beberapa protokol tunneling, khususnya IPSec, menambahkan security layer tambahan (encryption, authentication, dll) sebagai komponen built-in dari protokol. Protokol lainnya seperti L2TP, membuat rekomendasi tentang bagaimana megimplementasikan security. PPTP juga memberikan enkripsi sebagai suatu pilihan dalam protokol.

2.2.3 IPSec

IPSec (Internet Protocol Security) adalah sebuah sebuah framework dari standar terbuka untuk melindungi komunikasi melalui jaringan Internet Protocol (IP) dengan menggunakan layanan keamanan kriptografi.

(http://technet.microsoft.com/en-us/network/bb531150.aspx) IPSecmenyediakan layanan keamanan jaringan sebagai berikut: Kerahasiaan data

Pengirim IPSecdapat mengenkripsi paket sebelum mentransmisi paket melalui sebuah jaringan. Jika hackertidak dapat membaca data, data ini tidak dapat mereka gunakan.

Integritas data

Penerima IPSec mengotentikasi semua semua paket yang diterima untuk memastikan bahwa paket tidak diubah selama transmisi.

Otentikasi data

Penerima IPSec dapat mengotentikasi sumber paket IPSec yang diterima.

Anti-replay

Penerima IPSec dapat mendeteksi dan menolak paket yang dikirimkan kembali (replay).

2.2.3.1 Encryption

Enkripsi adalah suatu konversi data menjadi sebuah bentuk, yang dinamakan chipertext, yang tidak mudah dimengerti oleh user yang tidak sah atau tidak mempunyai kuasa sedangkan dekripsi adalah suatu proses konversi kembali data yang terenkripsi menjadi bentuk yang asli sehingga bisa dimengerti. (http://searchsecurity.techtarget.com/sDefinition/0,,sid14_gci2120 62,00.html). Enkripsi dibagi menjadi 2 jenis :

a. Symmetric Encryption

Symmetric Encryption dikenal juga dengan nama sebutan secret key encryption. Enkripsi jenis ini banyak digunakan dalam proses enkripsi data dalam volume yang besar. Enkripsi jenis ini menggunakan satu kunci rahasia yang sama untuk melakukan enkripsi dan dekripsi (http://www.pcmedia.co.id/detail.asp?id=902&Cid=22&cp=2 &Eid=20).

Gambar 2.4 Symmetric Encryption

b. Asymmetric Encryption

Enkripsi jenis ini sering disebut sebagai sistem public key encryption. Algoritma public key menggunakan satu kunci untuk enkripsi dan sebuah kunci lain untuk dekripsi. Satu kunci dirahasiakan sedangkan satu kunci lainnya dibagikan untuk umum (Stallings, 2003, p260).

Gambar 2.5 Asymmetric Encryption

2.2.3.2 Otentikasi dan Integritas

Otentikasi merupakan proses memverifikasi identitas dua peer yang saling mengirim data. Ini merupakan fungsi penting pada IPSec untuk memastikan siapa pihak pengirim dan siapa pihak penerima. Otetntikasi dapat dilakukan dengan dua cara : a. Preshared key

Masing-masing peer menggunakan sebuah password rahasia untuk memverifikasi identitasnya.

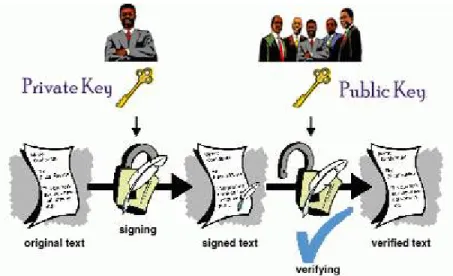

b. Digital Signature

Merupakan bukti elektronik untuk membuktikan identitas user. Digital Signature bisa didapat dengan dengan mengenkripsi sebagian atau keseluruhan data dengan kunci privat pengirim.

Gambar 2.6 Digital Signature

Integritas berarti data yang diterima pihak penerima tidak berubah selama transmisi. Integritas dapat dicapai melalui algoritma one-way hash. One–way hash sama halnya dengan encrypted checksum.

2.2.3.3 IPsec Protocol

Dua protokol telah dikembangkan untuk menyediakan keamanan paket. Dua protokol itu adalah

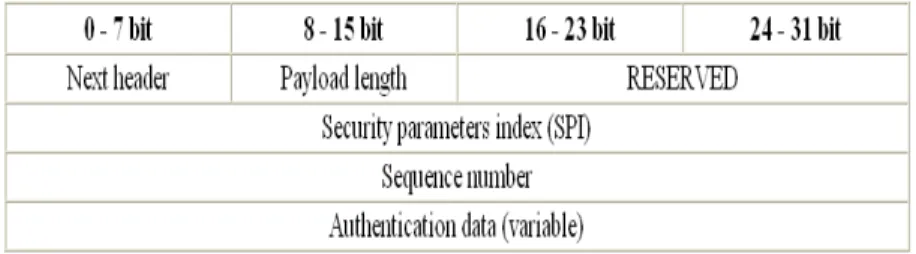

A. Authentication Header (AH)

AH dibuat untuk menjamin integritas data dan otentikasi sumber. Lebih jauh lagi AH dapat digunakan untuk perlindungan terhadap paket replay. AH melindungi keseluruhan paket IPtermasuk header-nya kecuali field yang bisa berubah seperti TOS, Flags, Fragment Offset, TTL dan Header Checksum. AH beroperasi menggunakan IP protokol 51 (http//www.en.wikipedia.org/wiki/IPsec).

Gambar 2.7 Format Header AH

B. Encapsulating Security Payload (ESP)

Protokol ESP menyediakan otentikasi sumber, integritas data, dan kerahasiaan data. Tidak seperti AH, IP header paket tidak dilindungi (meskipun dalam tunnel mode keseluruhan paket IP asli dilindungi, tetapi tidak melindungi IP headerterluar). ESP beroperasi menggunakan IP protokol 50 (http//www.en.wikipedia.org/wiki/IPsec).

Gambar 2.8 Format Header ESP

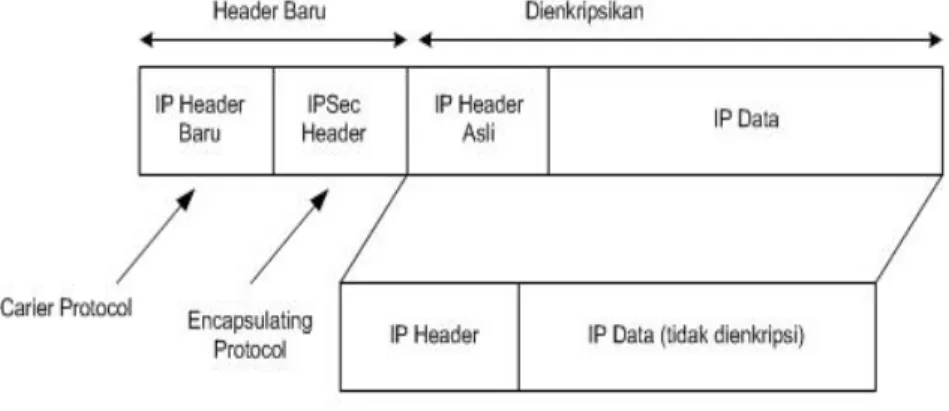

2.2.3.4 IPsec ESP Mode 1. Tunnel Mode

Tunnel mode mengenkripsi keseluruhan paket IP (termasuk header paket) dan mengenkapsulasinya dengan headerbaru.

Gambar 2.9 Tunnel Mode

2. Transport Mode

Transport mode berbeda dengan tunnel mode, tunnel modelebih aman karena semua paket yang asli dienkripsikan, tidak hanya muatannya yang dienkripsi seperti pada transport mode.

Gambar 2.10 Transport Mode

2.2.4 Security Association

Security Association (SA) menetapkan pengamanan di antara dua piranti dalam hubungan peer to peer dan memampukan VPN end-point untuk menyelaraskan dengan perangkat transmission rule untuk menjalankan kebijakan-kebijakan dengan potential peer (Thomas, 2005, p288). Ada dua tipe SAantara lain :

a. Internet Key Exchange (IKE)

Menyediakan negosiasi, peer otentikasi, key management, dan key exchange. Sebagai protokol dua arah, IKE menyediakan channel komunikasi yang aman antara dua piranti yang menjalankan algoritma enkripsi, algoritma hash, metode otentikasi, dan semua informasi kelompok yang relevan.

b. IPSec Security Association (IPSec SA)

IPSec SAadalah tipe satu arah dan karena itu memerlukan IPSec SAterpisah untuk ditetapkan pada masing-masing arah.