PERANCANGAN PROTOKOL PENYEMBUNYIAN

INFORMASI TEROTENTIKASI

SHELVIE NIDYA NEYMAN

SEKOLAH PASCASARJANA

INSTITUT PERTANIAN BOGOR

BOGOR

PERNYATAAN MENGENAI TESIS DAN SUMBER

INFORMASI

Dengan ini saya menyatakan bahwa tesis Perancanga n Protokol Penyembunyian Informasi Terotentikasi adalah karya saya sendiri dan belum diajukan dalam bentuk apapun kepada penguruan tinggi manapun. Sumber informasi yang berasal atau dikutip dari karya yang diterbitkan maupun tidak diterbitkan dari penulis lain telah disebutkan dalam teks dan dicantumkan dalam Daftar Pustaka di bagian akhir tesis ini.

Bogor, Pebruari 2007

Shelvie Nidya Neyman

ABSTRAK

SHELVIE NIDYA NEYMAN. Perancangan Protokol Penyembunyian Informasi Terotentikasi. Dibimbing oleh PRAPTO TRI SUPRIYO dan SUGI GURITMAN.

Protokol penyembunyian informasi terotentikasi didesain untuk memberikan layanan keamanan kerahasiaan dan integritas. Layanan kerahasiaan bertujuan untuk memberikan jaminan bahwa informasi yang dirahasiakan hanya diketahui oleh pihak penerima yang berhak dan tidak dapat diketahui oleh pihak lain yang tidak berhak. Sedangkan, aspek integritas pada protokol ini memberikan jaminan bahwa informasi yang dikirim dan diterima tidak mengalami perubaha n.

Pada setiap sesi protokol terdapat dua peranan, yakni pihak pengirim (pemulai protokol) dan penerima (pemberi respon), dan tidak melibatkan pihak ketiga sebagai arbitrator atau penengah. Komunikasi dalam protokokol bersifat

bi-directional atau dua arah dan dilakukan pada jaringan unsecure dan publik tapi dengan asumsi secara fisik dalam kondisi ideal atau tidak terdapat noise. Protokol dalam penelitian ini akan didesain berupa framework, dimana metode yang terlibat didalamnya tidak spesifik mengacu pada algoritma tertentu. Spesifikasi atau metode yang digunakan protokol dalam menyajikan keamanan diantaranya adalah (1) otentikasi dan verifikasi untuk melakukan layanan integritas yang dilengkapi dengan metode penyisipan data untuk layanan kerahasiaan; (2) kompresi dan dekompresi; (3) Operasi XOR termodifikasi dan (4) Concatenate

(gabung) dan split (pisah).

PERANCANGAN PROTOKOL PENYEMBUNYIAN

INFORMASI TEROTENTIKASI

SHELVIE NIDYA NEYMAN

Tesis

sebagai salah satu syarat untuk memperoleh gelar

Magister Sains pada

Departemen Ilmu Komputer

SEKOLAH PASCASARJANA

INSTITUT PERTANIAN BOGOR

Judul tesis : Perancangan Protokol Penyembunyian Informasi Terotentikasi

Nama : Shelvie Nidya Neyman

NRP : G651024014

Disetujui

Komisi Pembimbing

Drs. Prapto Tri Supriyo, M.Komp Dr. Sugi Guritman Ketua Anggota

Mengetahui

Ketua Program Studi Ilmu Komputer Dekan sekolah pascasarjana

Dr. Sugi Guritman Dr.Ir. Khairil Anwar Notodiputro, M.Sc.

PRAKATA

Puji dan syukur penulis panjatkan kepada Allah SWT atas segala karunia-Nya sehingga karya ilmiah ini berhasil diselesaikan. Tema yang dipilih dalam penelitian ini ialah Perancangan Protokol Penyembunyian Informasi Terotentikasi.

Terima kasih penulis kepada Bapak Drs. Prapto Tri Supriyo, M.Komp dan Dr. Sugi Guritman selaku pembimbing. Disamping itu, penghargaan penulis sampaikan kepada Departemen Ilmu Komputer FMIPA IPB yang telah memberikan kesempatan dan bantuan dana bagi penulis untuk melanjutkan studi dan melakukan penelitian ini. Secara khusus saya mengucapkan terima kasih kepada Bapak Ir. Agus Buono, M.Si, M.Komp dan Ibu Dr. Sri Nurdiati, M.Sc beserta rekan-rekan staf pengajar dan penunjang Departemen Ilmu Komputer FMIPA IPB yang telah banyak mendukung studi penulis. Ungkapan terima kasih juga disampaikan kepada seluruh keluarga atas sega la doa dan kasih sayangnya

Semoga karya ilmiah ini bermanfaat.

Bogor, Pebruari 2007

RIWAYAT HIDUP

Penulis dilahirkan di Demak pada tanggal 6 Pebruari 1977 dari ayah Michael Albert Neyman dan ibu Niniek Sri Wahyuningsih. Penulis merupakan putri pertama dari dua bersaudara.

DAFTAR ISI

Halaman

DAFTAR GAMBAR ...x

DAFTAR TABEL...xi

PENDAHULUAN ...1

Latar Belakang ...1

Intisari Penelitian Sebelumnya ...2

Tujuan Penelitian...3

Manfaat Penelitian...3

Ruang Lingkup Penelitian...4

TINJAUAN PUSTAKA...5

Keamanan Komputer (Computer Security) ...5

Aspek keamanan komputer ...5

Ancaman (Threat) ...6

Kebijakan (Policy) dan Mekanisme ...7

Kriptografi ...8

Otentikasi ...9

Fungsi Hash...11

Hash Message Authentication Code (HMAC)...12

Secure Hash Algorithm (SHA) ...13

Penyembunyian Informasi (Information Hiding)...14

Steganografi ...16

Least Significant Bit (LSB)...20

Protokol...21

Protokol Steganografi...22

Kompresi Data...26

Pengkodean Huffman...27

Algoritma ...29

METODE PENELITIAN ...31

HASIL DAN PEMBAHASAN ...34

Ancaman...34

Kebijakan (Policy) ...34

Spesifikasi ...35

Desain...36

Implementasi...42

Analisis Kinerja Protokol...43

Analisis Desain Protokol...45

Analisis Keamanan Protokol...47

SIMPULAN ...50

DAFTAR GAMBAR

Halaman

1 Skema sistem kriptografi...9

2 Skema klasifikasi teknik penyembunyian informasi. ...15

3 Cara kerja steganografi. ...16

4 Ilustrasi Prisoner’s Problem (Craver 1997)...18

5 Contoh gambar RGB (Sentosa 2005)...20

6 Bit pada posisi LSB (Least Significant Bit). ...20

7 Pengkodean Huffman (EFF 2003) ...29

8 Siklus hidup sistem keamanan. ...31

9 Diagram alur protokol penyembunyian informasi terotentikasi. ...37

10 Diagram alur metode otentikasi pihak pengirim. ...38

11 Diagram alur metode XOR pihak pengirim. ...39

12 Diagram alur metode otentikasi ulang sisi penerima. ...41

13 Diagram alur metode XOR pihak penerima...41

PERANCANGAN PROTOKOL PENYEMBUNYIAN

INFORMASI TEROTENTIKASI

SHELVIE NIDYA NEYMAN

SEKOLAH PASCASARJANA

INSTITUT PERTANIAN BOGOR

BOGOR

PERNYATAAN MENGENAI TESIS DAN SUMBER

INFORMASI

Dengan ini saya menyatakan bahwa tesis Perancanga n Protokol Penyembunyian Informasi Terotentikasi adalah karya saya sendiri dan belum diajukan dalam bentuk apapun kepada penguruan tinggi manapun. Sumber informasi yang berasal atau dikutip dari karya yang diterbitkan maupun tidak diterbitkan dari penulis lain telah disebutkan dalam teks dan dicantumkan dalam Daftar Pustaka di bagian akhir tesis ini.

Bogor, Pebruari 2007

Shelvie Nidya Neyman

ABSTRAK

SHELVIE NIDYA NEYMAN. Perancangan Protokol Penyembunyian Informasi Terotentikasi. Dibimbing oleh PRAPTO TRI SUPRIYO dan SUGI GURITMAN.

Protokol penyembunyian informasi terotentikasi didesain untuk memberikan layanan keamanan kerahasiaan dan integritas. Layanan kerahasiaan bertujuan untuk memberikan jaminan bahwa informasi yang dirahasiakan hanya diketahui oleh pihak penerima yang berhak dan tidak dapat diketahui oleh pihak lain yang tidak berhak. Sedangkan, aspek integritas pada protokol ini memberikan jaminan bahwa informasi yang dikirim dan diterima tidak mengalami perubaha n.

Pada setiap sesi protokol terdapat dua peranan, yakni pihak pengirim (pemulai protokol) dan penerima (pemberi respon), dan tidak melibatkan pihak ketiga sebagai arbitrator atau penengah. Komunikasi dalam protokokol bersifat

bi-directional atau dua arah dan dilakukan pada jaringan unsecure dan publik tapi dengan asumsi secara fisik dalam kondisi ideal atau tidak terdapat noise. Protokol dalam penelitian ini akan didesain berupa framework, dimana metode yang terlibat didalamnya tidak spesifik mengacu pada algoritma tertentu. Spesifikasi atau metode yang digunakan protokol dalam menyajikan keamanan diantaranya adalah (1) otentikasi dan verifikasi untuk melakukan layanan integritas yang dilengkapi dengan metode penyisipan data untuk layanan kerahasiaan; (2) kompresi dan dekompresi; (3) Operasi XOR termodifikasi dan (4) Concatenate

(gabung) dan split (pisah).

PERANCANGAN PROTOKOL PENYEMBUNYIAN

INFORMASI TEROTENTIKASI

SHELVIE NIDYA NEYMAN

Tesis

sebagai salah satu syarat untuk memperoleh gelar

Magister Sains pada

Departemen Ilmu Komputer

SEKOLAH PASCASARJANA

INSTITUT PERTANIAN BOGOR

Judul tesis : Perancangan Protokol Penyembunyian Informasi Terotentikasi

Nama : Shelvie Nidya Neyman

NRP : G651024014

Disetujui

Komisi Pembimbing

Drs. Prapto Tri Supriyo, M.Komp Dr. Sugi Guritman Ketua Anggota

Mengetahui

Ketua Program Studi Ilmu Komputer Dekan sekolah pascasarjana

Dr. Sugi Guritman Dr.Ir. Khairil Anwar Notodiputro, M.Sc.

PRAKATA

Puji dan syukur penulis panjatkan kepada Allah SWT atas segala karunia-Nya sehingga karya ilmiah ini berhasil diselesaikan. Tema yang dipilih dalam penelitian ini ialah Perancangan Protokol Penyembunyian Informasi Terotentikasi.

Terima kasih penulis kepada Bapak Drs. Prapto Tri Supriyo, M.Komp dan Dr. Sugi Guritman selaku pembimbing. Disamping itu, penghargaan penulis sampaikan kepada Departemen Ilmu Komputer FMIPA IPB yang telah memberikan kesempatan dan bantuan dana bagi penulis untuk melanjutkan studi dan melakukan penelitian ini. Secara khusus saya mengucapkan terima kasih kepada Bapak Ir. Agus Buono, M.Si, M.Komp dan Ibu Dr. Sri Nurdiati, M.Sc beserta rekan-rekan staf pengajar dan penunjang Departemen Ilmu Komputer FMIPA IPB yang telah banyak mendukung studi penulis. Ungkapan terima kasih juga disampaikan kepada seluruh keluarga atas sega la doa dan kasih sayangnya

Semoga karya ilmiah ini bermanfaat.

Bogor, Pebruari 2007

RIWAYAT HIDUP

Penulis dilahirkan di Demak pada tanggal 6 Pebruari 1977 dari ayah Michael Albert Neyman dan ibu Niniek Sri Wahyuningsih. Penulis merupakan putri pertama dari dua bersaudara.

DAFTAR ISI

Halaman

DAFTAR GAMBAR ...x

DAFTAR TABEL...xi

PENDAHULUAN ...1

Latar Belakang ...1

Intisari Penelitian Sebelumnya ...2

Tujuan Penelitian...3

Manfaat Penelitian...3

Ruang Lingkup Penelitian...4

TINJAUAN PUSTAKA...5

Keamanan Komputer (Computer Security) ...5

Aspek keamanan komputer ...5

Ancaman (Threat) ...6

Kebijakan (Policy) dan Mekanisme ...7

Kriptografi ...8

Otentikasi ...9

Fungsi Hash...11

Hash Message Authentication Code (HMAC)...12

Secure Hash Algorithm (SHA) ...13

Penyembunyian Informasi (Information Hiding)...14

Steganografi ...16

Least Significant Bit (LSB)...20

Protokol...21

Protokol Steganografi...22

Kompresi Data...26

Pengkodean Huffman...27

Algoritma ...29

METODE PENELITIAN ...31

HASIL DAN PEMBAHASAN ...34

Ancaman...34

Kebijakan (Policy) ...34

Spesifikasi ...35

Desain...36

Implementasi...42

Analisis Kinerja Protokol...43

Analisis Desain Protokol...45

Analisis Keamanan Protokol...47

SIMPULAN ...50

DAFTAR GAMBAR

Halaman

1 Skema sistem kriptografi...9

2 Skema klasifikasi teknik penyembunyian informasi. ...15

3 Cara kerja steganografi. ...16

4 Ilustrasi Prisoner’s Problem (Craver 1997)...18

5 Contoh gambar RGB (Sentosa 2005)...20

6 Bit pada posisi LSB (Least Significant Bit). ...20

7 Pengkodean Huffman (EFF 2003) ...29

8 Siklus hidup sistem keamanan. ...31

9 Diagram alur protokol penyembunyian informasi terotentikasi. ...37

10 Diagram alur metode otentikasi pihak pengirim. ...38

11 Diagram alur metode XOR pihak pengirim. ...39

12 Diagram alur metode otentikasi ulang sisi penerima. ...41

13 Diagram alur metode XOR pihak penerima...41

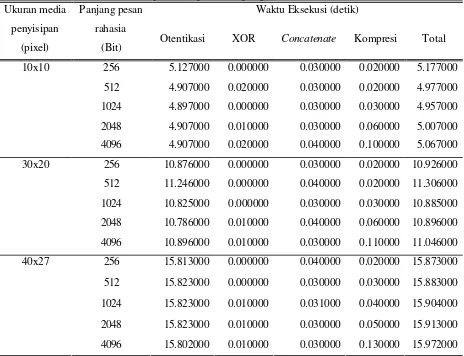

DAFTAR TABEL

Halaman 1 Karakteristik varian algoritma SHA...13 2 Waktu eksekusi protokol pada sisi pengirim...43 3 Waktu eksekusi protokol pada sisi penerima ...43 4 Perbedaan antara protokol penyembunyian informasi terotentikasi dan

PENDAHULUAN

Latar Belakang

Dengan diperkenalkannya komputer, kebutuhan untuk melindungi data dan informasi lainnya yang tersimpan dalam komputer menjadi hal yang utama, terutama bila komputer tersebut merupakan bagian dari shared system dan

distributed system. Hal tersebut membutuhkan seperangkat alat, teknik-teknik atau prosedur-prosedur untuk melindungi data tersebut. Nama yang umum digunakan untuk menyebutkan sekumpulan alat atau metode yang didesain untuk melindungi data disebut information security (keamanan informasi).

Salah satu metode keamanan informasi yang dapat digunakan adalah

information hiding (penyembunyian informasi). Cabang ilmu penyembunyian informasi yang sedang berkembang saat ini adalah steganografi. Pada steganografi terdapat data atau pesan bersifat terbuka, dalam artian bisa dibaca oleh semua pihak dan terlihat normal, tapi ternyata menyembunyikan pesan lainnya yang bersifat rahasia dan tidak terlihat. Hal ini berbeda dengan metode keamanan dengan kriptografi, dimana pesan yang bersifat rahasia tersebut keberadaannya jelas terlihat tapi terlihat acak sehingga tidak terbaca oleh pihak yang tidak diinginkan.

bahkan mengganti isi keseluruhan pesan yang melewati jalur komunikasi tersebut kemudian mengirimkannya kembali ke Bob seakan berasal dari Wendy. Oleh karena itu, Alice dan Bob membutuhkan suatu sistem yang tidak hanya memberikan layanan confidentiality tapi juga layanan integritas. Layanan integritas inilah yang akan berperan untuk memeriksa keabsahan pesan yang dikirim oleh Alice.

Saat ini, kalangan industri menggunakan pengembangan ilmu penyembunyian informasi untuk mengatasi permasalahan pelanggaran hak cipta (copyright). Kemudahan dalam penggandaan data muncul ketika data audio, video dan gambar mulai tersedia dalam bentuk digital. Hal ini membuka peluang yang lebih besar bagi pihak yang tidak berwenang untuk melakukan penyalinan data secara masal. Permasalahan perlindungan hak cipta tersebut menjadi perhatian utama para pemilik industri perangkat lunak, buku, film dan musik. Pihak industri membutuhkan perangkat perlindungan hak cipta dengan cara menyembunyikan tanda hak cipta agar tidak terlihat pada media digital. Pada perkembangan berikutnya metode tersebut diharapkan juga dapat mendeteksi identitas para pelanggar hak cipta.

Selain untuk kepentingan bisnis, pihak militer dan agen intele jen juga menaruh perhatian terhadap perkembangan ilmu penyembunyian informasi. Militer dan agen intelejen membutuhkan suatu bentuk komunikasi yang tidak menimbulkan perhatian atau kecurigaan. Bila alat pendekteksian signal pada perangkat perang modern menjumpai isi suatu komunikasi berbentuk acak karena disandikan, maka dengan cepat alat tersebut akan merespon dengan memberikan informasi untuk melakukan serangan terhadap penghasil signal informasi tersebut. Peralatan komunikasi militer menggunakan teknik penyembunyian informasi agar suatu signal sulit dideteksi atau disadap.

Intisari Penelitian Sebelumnya

(1997) yang mengembangkan protokol milik Anderson dengan mensimulasikan steganografi murni menggunakan steganografi kunci publik dan pribadi. Penjelasan rinci dari kedua penelitian tersebut dapat dilihat pada bagian tinjauan pustaka. Namun secara garis besar perbedaan antara penelitian yang penulis lakukan dengan penelitian-penelitian sebelumnya adalah :

1 Pada penelitian sebelumnya peningkatan kekuatan protokol dilakukan dengan cara peningkatan layanan confidentiality (kerahasiaan) protokol, yakni penggunaan kriptografi kunci publik atau kunci simetri dalam proses penyisipan dan penyusunan pesan rahasia.

2 Pada penelitian ini peningkatan kekuatan protokol dilakukan dengan cara penambahan layanan keamanan, selain kerahasian, yaitu layanan integrity

(integritas). Layanan integritas dengan penerapan metode kriptografi fungsi hash memberikan jaminan bahwa informasi yang dikirim dan diterima tidak mengalami perubahan selama pengiriman.

Tujuan Penelitian

Penelitian ini bertujuan untuk mendesain suatu protokol penyembunyian informasi dengan penambahan layanan keamanan integritas di dalamnya. Layanan integritas tersebut menggunakan metode otentikasi untuk memeriksa pesan yang terkirim apakah mengalami perubahan atau tidak ketika diterima oleh pihak penerima.

Manfaat Penelitian

Manfaat yang diharapkan dari hasil penelitian ini adalah

1 memberikan ikhtisar tentang perkembangan teknologi ilmu komputer khususnya bidang keamanan komputer dengan metode penyembunyian informasi.

Ruang Lingkup Penelitian

TINJAUAN PUSTAKA

Keamanan Komputer (Computer Security)

Stallings pada tahun 2003 berpendapat bahwa dengan mulai diperkenalkannya komputer, kebutuhan untuk melindungi data dan informasi lainnya ya ng tersimpan dalam komputer menjadi hal yang utama. Hal ini terjadi terutama apabila komputer tersebut merupakan bagian dari shared system dan

distributed system. Istilah general untuk sekumpulan alat yang didesain untuk melindungi data dan mencegah hacker adalah keamanan komputer (computer security).

Aspek keamanan komputer. Bishop (2003) mengemukakan bahwa keamanan komputer melingkupi tiga aspek utama, yaitu kerahasiaan, integritas, dan availability. Interpretasi setiap aspek pada lingkungan suatu orgnisasi ditentukan oleh kebutuhan dari individu yang terlibat, kebiasaan, dan hukum yang berlaku pada organisasi tersebut.

Kerahasiaan adalah suatu usaha untuk menjaga kerahasian informasi atau sumberdaya. Mekanime kontrol akses dalam penyediaan informasi memb erikan aspek kerahasiaan. Salah satu mekanisme kontrol akses yang menyediakan kerahasiaan adalah kriptografi, mekanisme pengacakan data sehingga sulit dipahami oleh pihak yang tidak berwenang. Aspek penting lainnya dalam kerahasiaan adalah penyembunyian informasi atau data. Mekanisme kontrol akses terkadang lebih mengutamakan kerahasian ‘keberadaan data”, daripada isi data itu sendiri. Salah satu contoh mekanisme kontrol akses tersebut adalah steganografi.

berbeda. Mekanisme pencegahan menghalangi seorang pemakai berusaha mengubah suatu data, dimana dia tidak mempunyai wewenang untuk mengubah data tersebut. Sedangkan, mekanisme deteksi menghalangi seorang pemakai yang mempunyai wewenang ubah data berusaha mengubah data tersebut diluar cara standar.

Aspek availability atau ketersedian berhubungan dengan ketersediaan informasi atau sumberdaya ketika dibutuhkan. Sistem yang diserang keamanannya dapat menghambat atau meniadakan akses ke informasi. Usaha untuk menghalangi ketersediaan disebut denial of service attackc (DoS Attack), sebagai contoh suatu server menerima permintaan (biasanya palsu) yang bertubi- tubi atau diluar perkiraan sehingga tidak dapat melayani permintaan lain atau bahkan server tersebut menjadi down atau crash.

Ancaman (Threat). Threat atau ancaman berpotensi untuk merusak keamanan. Tindakan yang munculnya akibat dari threat dinamakan serangan (attack). Pihak yang melakukan tindakan serangan atau menyebabkan tindakan serangan disebut penyerang (attacker). Shirey (1994) dalam Bishop (2003) membagi ancaman dalam empat kelas besar, yaitu :

1 Disclousure, atau akses tak-berwenang terhadap informasi 2 Deception, atau penerimaan terhadap data yang salah 3 Disruption, atau interupsi terhadap operasi yang sah

4 Usurpation, atau kontrol tak-berwenang untuk suatu bagian dari sistem.

Menezes et al. (1997) mengklasifikasikan dua tipe serangan, yakni serangan pasif (passive attack), dimana penyerang hanya memonitor kanal komunikasi, sedangkan pada serangan aktif (active attack), penyerang berusaha menghapus, menambah, atau bentuk pengubahan lainnya dalam kanal komunikasi.

browsing pada suatu berkas sistem informasi. Layanan kerahasiaan dapat digunakan untuk mengatasi ancaman ini. Modifikasi (modification atau

alteration) adalah pengubahan tak-berwenang terhadap informasi yang mencakup tiga jenis kelas ancaman. Sifat serangan modikasi adalah serangan aktif, dimana terdapat pihak yang bertindak mengubah informasi. Penyamaran (masquerading

atau spoofing) identitas suatu pihak yang dilakukan oleh pihak lain merupakan bentuk ancaman jenis deception dan usurpation. Sifat serangan penyamaran bisa bersifat pasif dan aktif. Layanan otentikasi dapat digunakan untuk mengatasi ancaman tersebut.

Kebijakan (Policy) dan Mekanisme. Bishop pada tahun 2003 mengemukakan bahwa kebijakan keamanan adalah pernyataan tentang apa yang dilarang dan apa yang diperbolehkan. Mekanisme keamanan merupakan metode, alat, atau prosedur untuk menerapkan kebijakan keamanan. Mekanisme tidak harus bersifat teknik, misalnya pada kebutuhan pembuktian identitas sebelum mengganti password. Kebijakan terkadang juga membutuhkan mekanisme prosedural yang tidak dapat dipenuhi oleh teknologi. Kebijakan dapat disajikan secara matematika, sebagai sederetan kondisi yang diperbolehkan (aman) dan kondisi yang dilarang (tidak aman), dimana untuk setiap kebijakan memberikan deskripsi aksioma dari kondisi aman dan tidak aman.

Spesifikasi kebijakan keamanan dari tindakan “ aman” dan “tidak aman” memberikan mekanisme kebijakan yang dapat mencegah serangan, mendeteksi serangan atau memulihkan kondisi setelah serangan. Prevention merupakan pencegahan serangan atau menggagalkan serangan. Detection dilakukan bila suatu serangan tidak dapat dicegah, dan sekaligus mengindikasikan efektifitas dari

Kriptografi

Menezes et al. (1997) mengemukakan kriptografi adalah studi teknik matematika yang berkaitan dengan aspek keamanan informasi seperti kerahasiaan, integritas data, otentikasi entitas, dan otentikasi asal data. Dari definisi tersebut tersirat bahwa kriptografi tidak hanya sebagai alat yang memberikan keamanan informasi, melainkan juga berupa seperangkat teknik-teknik atau prosedur-prosedur yang berhubungan dengan keamanan informasi. Menezes et al. (1997) juga menjabarkan sejumlah alat kriptografi (primitif) yang digunakan untuk memberikan keamanan informasi.

Pada kriptografi tujuan keamanan informasi yang ingin diperoleh :

1 Kerahasiaan, yaitu suatu layanan yang digunakan untuk menjaga isi informasi dari semua pihak yang tidak berwenang memilikinya.

2 Integritas data, yaitu suatu layanan yang berkaitan pengubahan data dari pihak-pihak yang tidak berwenang. Untuk menjamin integritas data, kita harus mampu mendeteksi manipulasi data dari pihak-pihak yang tidak berwenang. Manipulasi data diartikan sebagai hal- hal yang berkaitan dengan penghapusan, penyisipan, dan penggantian data.

3 Otentikasi, yaitu adalah suatu layanan yang berhubungan dengan identifikasi kedua entitas dan informasi itu sendiri. Dua pihak terlibat dalam komunikasi seharusnya mengidentifikasi dirinya satu sama lain. Informasi yang dikirim melalui suatu kanal seharusnya dapat diotentikasi asal data, isi data , tanggal dan waktu pengiriman data. Atas dasar ini otentikasi terbagi menjadi dua kelas besar, yaitu: otentikasi entitas dan otentikasi asal data.

Scheneir (1996) mengemukakan istilah- istilah yang dipergunakan dalam kriptografi, yakni :

- Pihak yang ingin mengirim pesan disebut pengirim (sender). - Pihak yang menerima pesan disebut penerima (receiver). - Pesan asal disebut plaintext (atau disebut juga cleartext).

- Proses transformasi untuk mengubah plaintext menjadi bentuk yang tidak terbaca disebut enkripsi (encryption).

- Pesan yang sudah terenkripsi disebut ciphertext.

- Proses kebalikan dari enkripsi, untuk mengembalikan ciphertext menjadi plaintext disebut dekripsi (decryption)

- Informasi yang hanya diketahui antara pengirim dan penerima, dan untuk mengamankan plaintext disebut kunci (key).

Gambar 1 mengilustrasikan hubungan antar istilah- istilah yang telah dikemukakan di atas dalam bentuk sistem kriptografi.

Gambar 1 Skema sistem kriptografi.

Otentikasi

menjadi dua, yaitu otentikasi entitas (identifikasi) dan otentikasi asal data (otent ikasi pesan).

Perbedaan utama antara otentikasi entitas dan otentikasi pesan adalah otentikasi pesan tidak memberikan jaminan rentang waktu diciptanya pesan, sedangkan otentikasi entitas mencakup pembuktian identitas penuntut melalui komunikasi nyata oleh pemeriksa terkait, selama eksekusi protokol di dalam waktu nyata (real-time). Perbedaan lainnya adalah bahwa otentikasi pesan melibatkan pesan yang mempunyai makna, sedangkan otentikasi entitas hanya sekedar membuktikan entitas tanpa melibatkan pesan.

Skema umum, suatu identifikasi melibatkan penuntut (claimant) A dan pemeriksa (verifier) B. Pemerika dihadirkan dengan praduga sebelumnya bahwa penuntut mengakui identitas berasal darinya. Tujuannya adalah untuk membuktikan bahwa identitas benar-benar dari A. Dalam suatu transakasi yang melibatkan dua partai, teknik identikasi atau otentikasi entitas menjamin agar pihak kedua meyakini (melalui bukti yang kuat) identitas pihak pertama, sementara itu pihak pertama aktif menciptakan bukti yang diperlukan (Guritman 2003).

Stallings pada tahun 2003 mengemukakan bahwa mekanisme otentikasi pada dasarnya mempunyai 2 level, level terendah berisi fungsi yang digunakan untuk menghasilkan otentikator, nilai yang digunakan untuk melakukan otentikasi. Fungsi ini yang digunakan sebagai dasar bagi otentikasi pada level yang lebih tinggi untuk melakukan verikasi dan secara garis besar dapat dikelompokkan menjadi 3 bagian, yaitu :

1 Enkripsi pesan: hasil enkripsi (siperteks) digunakan sebagai otentikator

2 Message Authenticator Code (MAC), fungsi publik dan kunci untuk menghasilkan nilai dengan panjang tetap yang digunakan sebagai otentikator 3 Fungsi hash, fungsi publik yang memetakan pesan panjang sembarang dengan

Fungsi Hash

Menezes et al. (1997) menyatakan secara umum fungsi hash dibagi menjadi dua kelas, yaitu fungsi hash tak-berkunci (unkeyed hash function) dan fungsi hash berkunci (keyed hash function). Fungsi hash tak-berkunci mempunyai spesifikasi mengatur satu parameter input, yakni pesan. Fungs i hash berkunci mempunyai spesifikasi mengatur dua input parameter yang berbeda, yakni pesan dan kunci. Fungsi hash adalah fungsi h yang mempunyai minimal dua sifat berikut :

- kompresi (compression): h memetakan input x dengan sembarang panjang bit yang berhingga, ke output h(x) dengan panjang bit tetap n,

- kemudahan komputasi (ease of computation): diketahui h dan suatu input x

dan h(x) mudah dihitung.

Berdasarkan kegunaanya, fungsi hash dibedakan atas dua tipe: 1 Modification detection code (MDC)

MDC disebut juga dengan manipulation detection code (MDC) atau message

integritas code (MIC). Tujuan dari MDC adalah menghasilkan image atau nilai hash suatu pesan untuk memberikan jaminan integritas data sebagaimana diperlukan dalam suatu aplikasi khusus. MDC merupakan subkelas dari fungsi hash tak-berkunci dan dapat diklasifikasikan lagi dalam dua kelas, yaitu : (a) fungsi hash satu-arah (one-way hash function - OWHF)

fungsi hash ini mempunyai sifat apabila diketahui suatu nilai hash maka tidak layak secara komputasi untuk menentukan inputnya .

(b) fungsi hash tahan tumbukan (collision resistant hash function -CRHF) fungsi hash ini mempunyai sifat bahwa tidak layak secara komputasi untuk menemukan 2 input yang menghasilkan nilai hash yang sama.

2 Message authentication codes (MAC)

Hash Message Authentication Code (HMAC)

Pada umumnya MAC digunakan oleh dua buah pihak yang berbagi kunci rahasia untuk melakukan otentikasi informasi yang terkirim antar mereka. HMAC merupakan salah satu algoritma yang dapat digunakan untuk mengkonstruksi nilai MAC menggunakan sebuah kunci rahasia pada fungsi hash yang digunakan. Menurut Stallings tahun 2003, HMAC dalam dokumen Request for Comments (RFC2104) dinyatakan sebagai pilihan utama dalam mengimplementasikan MAC untuk keamanan Internet Protocol (IP), dan protokol internet lainnya seperti Secure Sockets Layer (SSL). Dokumen tersebut juga menjelaskan alasan pemilihan HMAC, yaitu :

- Menggunakan fungsi hash yang sudah ada, tanpa perlu melakukan modifikasi terhadap fungsi hash tersebut.

- Kemudahan untuk mengganti fungsi hash yang telah digunakan. - Tidak mengurangi kinerja fungsi hash yang digunakan.

- Menggunakan dan mengelola kunci dengan cara yang sederhana.

- Mempunyai analisis kriptografik terhadap kekuatan mekanisme otentikasi yang mudah dipahami berdasarkan asumsi-asumsi dari fungsi hash yang digunakan.

Dalam FIPS PUB 198 (2002) menjelaskan cara untuk mengkonstruksi nilai MAC dari data ‘teks’ menggunakan fungsi HMAC, yaitu :

MAC(teks)t = HMAC(K,teks)t=H((K0⊕opad)||H((K0⊕ipad)||teks))t

Keterangan simbol yang digunakan pada fungsi HMAC diatas adalah :

B = panjang blok (dalam byte) input fungsi hash

H = fungsi hash yang digunakan (misal : SHA-256 atau MD5 )

ipad = 00110110 (36 dalam heksadesimal) yang diulang B kali

K = kunci rahasia antara pengirim dan penerima

K0 = kunci K setelah pra-proses untuk membentuk kunci B byte

L = panjang blok (dalam byte) ouput fungsi hash

opad = 01011100 (5c dalam heksadesimal) yang diulang B kali

L/2 = t = L

teks = input data yang akan dihitung nilai HMAC dengan panjang n bit, dimana 0 = n < 2B – 8B

|| = operasi penggabungan

⊕ = operasi XOR

Secure Hash Algorithm (SHA)

Tahun 2002 National Institute of Standards and Technology (NIST) mempulikasikan Federal Information Processing Standards Publication (FIPS PUB) 180-2 yang berisi standar empat buah algoritma aman, yaitu SHA-11, SHA-256, SHA-384, SHA-512 untuk komputasi data elektronik (pesan) yang lebih ringkas. Pesan dengan panjang < 264 bit (untuk SHA-1 dan SHA-256) atau 2128 bit (untuk SHA-384 dan SHA-512) sebagai input bagi algoritma dan akan menghasilkan output yang disebut message digest. Panjang message digest

berkisar antara 160 sampai 512 bit, bergantung pada algoritma yang digunakan. Tabel 1 dibawah ini mendeskripsikan secara lengkap karakteristik dari ke-4 algoritma tersebut.

Tabel 1 Karakteristik varian algoritma SHA

Algoritma Ukuran Pesan Ukuran Blok Ukuran

Kata Keamanan *

(bit) (bit) (bit)

Ukuran Message Digest

(bit) (bit)

SHA-1 < 264 512 32 160 80

SHA-256 < 264 512 32 256 128

SHA-384 < 2128 1024 64 384 192

SHA-512 < 2128 1024 64 512 256

* Kata “keamanan” ditujukan untuk ketahanan terhadap serangan tanggal lahir (birthday attack)

pada message digest dengan panjang n akan menghasilkan collision mendekati 2n/2

Setiap algoritma dapat dideskripsikan dalam dua tahap: pra-proses dan komputasi hash. Tahap pra-proses meliputi padding pesan, parsing pesan yang telah di-pad dalam m-bit blok, dan penentuan nilai inisialisasi untuk komputasi nilai hash. Komputasi hash akan membangkitkan message schedule dari pesan

1

yang telah di-pad, kemudian menggunakan schedule tersebut bersama fungsi, kontanta, dan operasi kata yang secara iterasi akan membangkitkan barisan nilai hash. Nilai hash akhir yang dibangkitkan oleh komputasi hash digunakan sebagai

message digest.

Secara teoritis, semua algoritma hash dapat dipatahkan menggunakan serangan brute force dan tanggal lahir. Hal tersebut bergantung pada waktu yang dibutuhkan dan spesifikasi komputer yang digunakan. Wang et al. (2005) telah berhasil mematahkan SHA-1 dengan mengembangkan suatu teknik baru dalam mencari collision pada SHA-1. Berdasarkan analisis mereka, collision pada SHA-1 dengan 80 langkah operasi dapat ditemukan melalui operasi hash yang komplesitasnya kurang dari 269, lebih lebih kecil dari nilai teoritisnya, yaitu 280. Mereka juga membuat dugaan bahwa collision pada SHA-1 dengan langkah yang sudah direduksi menjadi 70 dapat ditemukan sekarang ini menggunakan komputer super.

SHA-256 menggunakan input pesan M, dengan panjang λ bit, dimana 0 = λ = 264 dan menghasilkan output message digest dengan panjang 256 bit. Input pada algoritma tersebut akan diproses dalam blok-blok dengan panjang 512 bit. Proses yang dilakukan dalam algoritma tersebut terbagi atas 2 tahap, yakni pra-proses dan komputasi hash, dimana proses secara lengkap dapat dilihat pada FIPS PUB 180-2 (2002).

Penyembunyian Informasi (Information Hiding)

,QIRUPDWLRQ+LGLQJ

3HQ\HPEXQ\LDQ, QIRUP DVL

&RYHUW&KDQQHOV 6WHJ DQRJUDSK\ $QRQ\PLW\ &RS\ULJKW0 DUNLQJ

5REXVW &RS\ULJKW0 DUNLQJ

) UDJLOH &RS\ULJKW0 DUNLQJ / LJXLVWLF

6WHJDQRJUDSK\

) LQJHUSULQWLQJ : DWHUPDUNLQJ

9LVLEOH : DWHUPDUNLQJ ,PSHUFHSWLEOH

: DWHUP DUNLQJ 7HFKQLFDO

[image:36.596.116.509.81.278.2]6WHJDQRJUDSK\

Gambar 2 Skema klasifikasi teknik penyembunyian informasi.

Anonymity adalah cara penyembunyian metadata suatu pesan, yaitu pengirim dan penerima pesan. Teknik anonymity dapat dibedakan berdasarkan kebutuhan pihak mana yang akan "anonymized"; pengirim, penerima atau keduanya. Pada aplikasi web terfokus pada anonymity penerima sedangkan pengguna email lebih berkepentingan dengan anonymity pengirim.

Steganografi (Steganography) merupakan cabang ilmu penting dalam penyembunyian informasi. Bila kriptografi berkaitan dengan proteksi isi pesan, maka steganografi berkaitan dengan penyembunyian keberadaannya. Steganografi merupakan bentuk adaptasi modern dari steganographia (Trithemius, 1462–1516) dari Yunani, yang secara literal berarti “tulisan terkubur” dan biasanya diinterpretasikan sebagai penyembunyian informasi dalam informasi lain.

Watermarking hampir mirip dengan steganografi, tapi dengan perbedaan kebutuhan “ketahanan” terhadap serangan. Kriteria “ketahanan” pada steganografi berkaitan dengan ketahanan terhadap deteksi pesan tersembunyi, sedangkan pada

daerah aplikasi lebih luas. Visible digital watermarks biasanya digunakan oleh

photographer untuk menandai foto digital yaitu berupa pola visual (seperti logo perusahaan atau tanda hak cipta) yang berada diatas foto digital tersebut.

Steganografi

Steganografi merupakan seni untuk menyembunyikan keberadaan informasi pada pembawa yang terlihat tidak mencurigakan. Steganografi dan kriptografi digunakan untuk keamanan informasi, dan secara teknologi keduanya bersifat konvergen tapi dengan tujuan yang berbeda. Teknik kriptografi bertujuan mengacak pesan, sehingga bila terjadi penyadapan pesan, pesan tersebut tidak dapat dipahami oleh pihak penyadap. Pada steganografi bertujuan menyamarkan pesan untuk menyembunyikan keberadaannya agar tidak terlihat sehingga tidak diketahui bahwa ada suatu pesan lain ikut terkirim. Pesan terenkripsi mungkin akan menimbulkan kecurigaan tapi sebaliknya pesan yang tersembunyi diharapkan tidak akan menimbulkan kecurigaan.

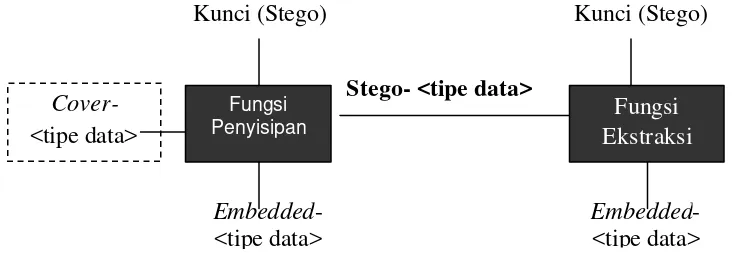

[image:37.596.124.493.476.607.2]Pfitzmann (1996) telah me ndefinisikan istilah- istilah yang dipergunakan dalam steganografi beserta diagram kerjanya (Gambar 3) dan disetujui oleh Workshop Internasioanal Pertama untuk Information Hiding.

Gambar 3 Cara kerja steganografi.

Keterangan istilah dari gambar 3 diperinci sebagai berikut :

- Cover-<tipedata>, input awal dari pesan stego atau dengan kata lain tempat untuk menyembunyikan sesuatu yang dirahasiakan. Pada beberapa aplikasi, covermessage berasal dari luar sistem, atau sebaliknya dipilih

Kunci (Stego)

Fungsi

Penyisipan Ekstraksi Fungsi

Kunci (Stego)

Embedded- <tipe data> Stego- <tipe data>

Cover-

<tipe data>

selama proses penyembunyian (inner) ditandai dengan kotak bergaris-garis putus.

- Embedded-<tipe data>, data atau sesuatu yang disembunyikan.

- Stego-<tipe data>, stegomessage merupakan hasil dari proses penyembunyian, dimana didalamnya tersembunyi suatu pesan.

- Kunci (Stego), kunci stego merupakan data rahasia tambahan yang dapat digunakan dalam proses penyembunyian. Proses penyisipan dan ekstraksi pesan membutuhkan kunci yang sama.

- Tipe data, jenis data yang digunakan, bisa berupa image (gambar), audio (suara), dan teks atau secara umum disebut “message (pesan)” saja.

Simmons (1983) mengemukan suatu contoh yang menjelaskan steganografi dengan sangat baik yang disebut Prisoner’s Problem. Pada problem ini terdapat 2 orang yang bernama Alice dan Bob2 yang ditangkap polisi karena berbuat suatu kejahatan dan dipenjara dalam dua sel yang berbeda. Mereka berencana untuk melarikan diri tapi permasalahannya adalah semua komunikasi mereka diawasi oleh seorang sipir penjara, bernama Wendy. Wendy tidak mengizinkan mereka melakukan komunikasi terenkripsi, dan akan menempatkan mereka ketempat terisolasi jika ditemukan bukti adanya bentuk komunikasi yang mencurigakan antara mereka berdua. Alice dan Bob harus melakukan komunikasi tersembunyi (Gamb ar 4) agar tidak menimbulkan kecurigaan Wendy yaitu dengan membuat kanal subliminal3. Cara yang dapat dilakukan adalah menyembunyikan suatu informasi dalam pesan yang tidak mencurigakan. Sebagai contoh Bob membuat gambar sapi berwarna biru sedang berbaring diatas rumput hijau kemudian mengirimkannya kepada Alice. Wendy yang tidak dapat menangkap makna tertentu dari warna sapi pada gambar tersebut akan menerusknnya kepada Alice.

Prisoner’s problem berasumsi bahwa Alice dan Bob dapat menggunakan komputer dan mempertukarkan pesan digital dalam berbagai format (teks, gambar

2 Protokol komunikasi pada kriptografi pada umumnya menggunakan dua karakter orang rekaan

bernama Alice dan Bob. Konvensi yang berlaku umum adalah nama pihak-pihak yang terlibat dalam suatu protokol berurutan secara abjad (Carol dan Dave setelah Alice dan Bob) atau nama yang awalan abjadnya sesuai dengan abjad pertama dari perannya dalam protokol, seperti Wendy

sebagai warden.

3

Kanal dimana warden (Wendy) atau pengintai dapat melihat dan mengubah pesan yang

maupun audio). Permasalahan akan muncul jika Wendy dapat mengubah pesan Bob yang dikirimkan untuk Alice. Sebagai contoh, Wendy dapat mengubah warna sapi Bob menjadi merah, sehingga merusak informasi tersebut; pada situasi ini Wendy disebut active warden. Situasi akan diperburuk bila Wendy bertindak sebagai malicious warden, dimana dia dapat memalsukan pesan dan mengirimkan kepada seorang narapidana melalui kanal subliminal sehingga seolah-olah berasal dari seorang narapidana lainnya.

Gambar 4 Ilustrasi Prisoner’s Problem (Craver 1997).

Johnson dan Katzenbeisser (2000) menjelaskan bahwa terdapat beberapa pendekatan dalam pengklasifikasian sistem steganografi. Pengklasifikasian tersebut didasarkan pada tipe cover yang digunakan ataupun berdasarkan metode modifikasi yang dilakukan terhadap cover tersebut. Johnson dan Katzenbeisser (2000) menggunakan pendekatan kedua dan mengelompokkannya dalam 6 kategori :

1 Sistem subsitusi, mensubstitusi bagian yang tidak berguna dari suatu cover

dengan pesan rahasia, contohnya Substitusi Least Significant Bit (LSB)

2 Teknik transformasi domain, menyisipkan informasi rahasia dalam signal yang mengalami transformasi ruang (misalnya pada domain frekuensi), contohnya steganografi dalam domain Discrete Cosine Transform (DCT). 3 Teknik penyebaran spektrum, mengadaptasi ide dari komunikasi penyebaran

4 Metode Statistika, mengkodekan informasi dengan cara mengubah beberapa karakteristik statistik cover dan menggunakan pengujian hipotesa dalam proses ekstraksi.

5 Teknik distorsi, menyimpan informasi dengan distorsi signal dan menghitung deviasi dari cover asal pada tahapan decoding.

6 Metode pembangkitan cover, mengkodekan informasi dengan cara membangkitkan suatu cover yang dibutuhkan untuk komunikasi rahasia, contohnya Automated generation of English Text.

Suatu media cover pada steganografi dapat berupa file teks, gambar atau suara. Simsek (2004) mengemukakan bahwa steganografi dapat juga dibagi menjadi dua kelompok berdasarkan tipe media cover yang digunakan :

- Steganografi Linguistik

Steganografi yang menggunakan media cover teks, maka steganografi tersebut bertipe linguistik. Teknik yang dapat dipergunakan oleh steganografi tipe ini diantaranya adalah Line Shift Coding, Word Shift Coding, Feature Coding, Open Code Methods (Null Cipher), Syntactic Methods, dan Semantics Methods.

- Steganografi Teknik

Bila media cover yang digunakan bertipe non-teks, maka tipe steganografi tersebut adalah steganografi teknik. Cover media dapat berupa gambar dan audio.

a. Steganografi pada Gambar.

Gambar mempunyai daerah noisy tidak dapat dideteksi oleh penglihatan manusia atau Human Visual System (HVS) yang dapat digunakan untuk menyembunyikan suatu pesan. Teknik yang biasa dipergunakan antara lain Penyisipan LSB, Masking and Filtering.

b. Steganografi pada Audio

biasa dipergunakan untuk penyembunyian data audio adalah penyisipan pada LSB, phase coding, spread spectrum, dan echo data hiding .

Least Significant Bit (LSB)

Metode LSB merupakan salah satu jenis metode penyembunyian informasi dengan mensubstitusi bagian yang tidak berguna dari suatu media dengan pesan rahasia. Bagian yang tidak berguna tersebut terletak pada posisi bit LSB. Metode ini dapat dilakukan pada media gambar dengan model warna RGB.

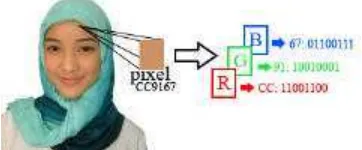

[image:41.596.221.402.414.489.2]Model warna RGB merupakan gambar yang tiap pixelnya direpresentasikan oleh kombinasi intensitas tiga buah komponen warna yaitu, Red(R), Green(G), dan Blue(B). Masing- masing komponen tersebut terdiri atas 8 bit. Sebuah warna dalam pixel gambar RGB dapat direpresentasikan dalam tiga byte atau 24-bit. Sehingga, kombinasi ketiga intensitas warna tersebut dapat menghasilkan 16 juta (224 = 16.777.216) variasi warna. Contoh gambar RGB dapat lihat pada Gambar 5.

Gambar 5 Contoh gambar RGB (Sentosa 2005).

Nilai bit media setelah disubtitusi akan mengalam perubahan tetapi perubahan tersebut tidak akan berpengaruh secara nyata terhadap tampilan kombinasi warna yang dihasilkan oleh tiga komponen warna Red Green Blue

(RGB). Pada Gambar 6 terlihat bit-bit LSB pada 1 pixel warna, penyembunyian informasi dapat dilakukan pada bit-bit tersebut.

[image:41.596.229.381.624.708.2]Contoh lain untuk mengilustrasikan cara kerja LSB adalah sebagai berikut : Data awal, tiga pixel dari gambar 24-bit

(00100111 11101001 11001000) (00100111 11001000 11101001) (11001000 00100111 11101001)

Informasi yang disembunyikan adalah karakter A. Nilai biner dari karakter ‘A’ adalah 10000011.

Data setelah penanaman karakter ‘A’ (00100111 11101000 11001000) ? 100 (00100110 11001000 11101000) ? 000 (11001000 00100111 11101001) ? 011

Perubahan nilai biner pada data awal hanya pada bit-bit yang digarisbawahi. Protokol

Protokol menurut Schneier (1996) adalah serangkaian langkah- langkah yang melibatkan dua pihak atau lebih dan didesain untuk menyelesaikan suatu permasalahan. Serangkaian langkah- langkah dalam protokol bersifat berurutan, dimana suatu langkah dapat dikerjakan bila langkah sebelumnya telah diselesaikan. Karakterisik protokol lainnya adalah :

1 Semua pihak yang terlibat dalam suatu protokol harus mengetahui keberadaan protokol tersebut dan setuju untuk mengikuti keseluruhan langkah- langkah yang harus diikutinya dalam protokol tersebut.

2 Protokol tidak boleh membingungkan; setiap langkah dideskripsikan dengan jelas sehingga tidak menimbulkan salah pengertian.

3 Protokol harus lengkap; selalu tersedia suatu tindakan untuk setiap kemungkinan situasi.

lebih untuk mencapai tujuan keamanan tertentu. Protokol memegang peranan penting dalam kriptografi terutama dalam mempertemukan tujuan-tujuan kriptografi. Skema enkripsi, penanda digital, fungsi hash dan pembangkit bilangan acak merupakan primitif-primitif yang digunakan untuk membangun suatu protokol . Sebagai perbandingan untuk pengertian protokol, mekanisme mempunyai pengertian lebih umum yang meliputi makna protokol itu sendiri, yakni algoritma-algoritma yang menspesifikasikan langkah- langkah setiap entitas dan teknik-teknik keamanan non kriptografi (misalnya perlindungan perangkat keras dan prosedur kontrol) untuk mencapai tujuan keamanan tertentu.

Kegagalan protokol atau mekanisme terjadi ketika protokol atau mekanisme gagal mencapai tujuan yang diinginkan, dalam suatu cara dimana musuh mendapatkan keuntungan dengan tidak membobol primitif-primitif penyusunnya, tetapi dengan memanipulasi protokol atau mekanisme itu sendiri. Beberapa alasan penyebab terjadinya kegagalan protokol, yaitu :

1 Kelemahan-kelemahan pada kriptografi primitif penyusunnya yangmempengaruhi keseluruhan protokol

2 Asumsi jaminan keamanan terlampau ketat sehingga sulit untuk dipenuhi atau dimengerti secara jelas

3 Kesalahan penerapan beberapa prinsip pada sejumlah primitif seperti enkripsi. Dua langkah penting yang harus dilakukan ketika mendesain suatu protokol (kriptografi) :

a Identifikasi semua asumsi yang digunakan

b Untuk setiap asumsi, tentukan akibat bagi tujuan keamanan jika asumsi tersebut dilanggar.

Protokol Steganografi. Protokol Steganografi adalah protokol yang melibatkan algoritma steganografi. Dalam beberapa literatur seperti yang diungkapkan Katzenbeisser (2000), pada dasarnya protokol steganografi terbagi atas 3 tipe, yaitu :

2 stegano grafi kunci rahasia (secret key steganography), 3 steganografi kunci publik (public key steganography).

Protokol steganografi murni adalah sistem steganografi yang tidak membutuhkan pertukaran informasi rahasia (seperti kunci stego) ketika akan memulai komunikasi disebut steganografi murni. Keamanan sistem bergantung sepenuhnya pada kerahasian komunikasi tersebut. Steganografi murni tidak sepenuhnya aman karena bertentangan dengan prinsip Kerckhoffs. Kerckhoffts (1883) yang diacu dalam Petitcolas (2002) memberikan saran untuk menggunakan asumsi bahwa metode penyandian pesan telah diketahui musuh, sehingga keamanan bergantung pada pemilihan kunci4. Bila Wendy diasumsikan mengetahui algoritma yang digunakan oleh Alice dan Bob selama pertukaran informasi, maka secara teori Wendy dapat mengekstraksi informasi pada setiap

cover yang terkirim antara Alice dan Bob. Selain itu protokol ini tidak dapat melakukan otentikasi pesan, jika Wendy bertindak aktif dengan menggantikan pesan Alice dengan pesan miliknya sendiri, maka Bob tidak akan mengetahui bahwa pesan yang diterimanya bukan berasal dari Alice.

Keamanan suatu sistem steganografi sebaiknya bergantung pada informasi rahasia yang dimiliki oleh Alice dan Bob, yaitu kunci stego. Tanpa memiliki pengetahuan terhadap kunci tersebut, tidak seorangpun diharapkan dapat mengekstraksi informasi rahasia dari cover. Sistem steganografi kunci rahasia mempunyai metode kerja yang sama dengan sandi simetris. Pengirim memilih suatu cover c dan menyisipkan pesan rahasia ke dalam c menggunakan kunci rahasia k. Bila penerima mengetahui kunci k tersebut maka dia dapat melakukan proses kebalikannya yaitu mengekstraksi pesan rahasia dari cover.

Steganografi kunci publik membutuhkan dua macam kunci, yaitu kunci pribadi dan kunci publik, seperti halnya pada kriptografi kunci publik. Kunci publik digunakan dalam proses penyisipan, sedangkan kunci rahasia digunakan untuk penyusunan pesan rahasia. Diasumsikan, Alice dan Bob dapat melakukan pertukaran kunci publik sebelum dipenjarakan. Salah satu cara untuk membangun

4

sistem steganografi kunci publik adalah menggunakan algoritma kriptografi kunci publik. Diasumsikan Alice dan Bob dapat melakukan pertukaran kunci publik menggunakan algoritma kriptografi kunci publik sebelum dipenjarakan. Steganografi kunci publik menggunakan asumsi bahwa fungsi decoding D dalam sistem steganografi dapat digunakan untuk semua cover, terlepas cover tersebut mengandung pesan rahasia atau tidak. Selanjutnya, elemen acak dari M , dapat kita sebut sebagai “acak alami” dari cover. Bila diasumsikan keteracakan alami ini secara statistika tidak dapat dibedakan dengan ciphertext yang dihasilkan oleh sistem kripto kunci publik, maka sistem steganografi yang lebih aman dapat dibangun melalui penyisipan ciphertext dibandingkan pesan rahasia tidak terenkripsi.

Anderson (1996, 1998) menyusun suatu protokol yang menggunakan steganografi kunci publik dengan langkah berikut :

1 Alice mengenkripsi pesan rahasianya M, dengan fungsi enkripsi E, menggunakan kunci publik milik Bob, PubB .

2 Alice menyisipkan hasil langkah ke-satu menggunakan fungsi penyisipan S, pada suatu kanal yang diketahui oleh Bob (termasuk juga Wendy) T. Protokol tersebut mengasumsikan bahwa algoritma kriptografi dan fungsi penyisipan diketahui oleh publik.

3 Walaupun Bob tidak mempunyai pengetahuan pendahulu bila ada informasi rahasia telah terkirimkan dalam suatu cover tertentu, Bob akan mengekstraksi dengan fungsi S’, setiap pesan yang datang dan kemudian mendekripsi hasil ekstraksi dengan fungsi D menggunakan kunci pribadi yang dimiliki Bob. Bila

cover merupakan pesan T, maka informasi hasil dekripsi merupakan pesan Alice, yaitu M.

Satu hal yang cukup menganggu pada protokol ini adalah Bob harus menduga teknik steganografi yang digunakan dan melakukan decode setiap cover

yang Bob terima dari Alice. Situasi akan menjadi lebih buruk jika pesan stego dikirimkan tidak khusus untuk penerima tertentu, misalnya melalui internet newgroups, dimana setiap anggota newsgroups tersebut akan berusaha decode setiap obyek yang dikirim, walapun bukan ditujukan untuk dia.

Craver (1997) mengembangkan protokol milik Anderson untuk mensimulasikan steganografi murni menggunakan steganografi kunci publik dan pribadi. Sebagian besar aplikasi lebih memilih steganografi murni, karena tidak memerlukan berbagi kunci stego antar pelaku komunikasi, walaupun disisi lain protokol tersebut tidak dapat memberikan jaminan keamanan bila penyerang mengetahui fungsi penyisipan yang digunakan. Dengan protokol pertukaran kunci menggunakan steganografi kunci publik, Alice dan Bob dapat melakukan pertukaran kunci rahasia k yang akan mereka gunakan nant i pada sistem steganografi kunci rahasia.

Protokol diawali dengan Alice membangkitkan pasangan kunci publik dan pribadi secara acak untuk digunakan dalam sistem kripto kunci publik. Alice akan menyisipkan kunci publik pada kanal yang telah diketahui oleh Bob (termasuk Wendy). Bob akan membuat dugaan bahwa kanal berisi kunci publik Alice dan berusaha mengektraksinya. Bob akan menyisipkan kunci k yang terpilih secara acak beserta pesan pendek sebagai pemberitahuan penerimaan, dengan terlebih dahulu mengenkripsi keduanya menggunakan kunci publik milik Alice yang diterimanya, pada suatu cover dan mengirimkannya kepada Alice. Alice akan mengekstraksi pesan dari Bob kemudian mendekripsi hasil ekstraksi menggunakan kunci pribadinya. Sekarang, Alice dan Bob mempunyai kunci stego

k yang diketahui berdua.

mengetahui kunci k yang dipilih Bob dan meneruskannya kepada Alice dengan cara mengenkripsi kunc i tersebut menggunakan kunci publik Alice, kemudian menyisipkannya pada suatu cover dan mengirimkan hasil penyisipan tersebut kepada Alice. Walaupun Alice menerima kunci k yang benar (pilihan Bob), Alice tidak mengetahui bahwa pada kenyataannya Wendy juga mengetahui kunci tersebut.

Kompresi Data

Kompresi data adalah proses mengurangi ukuran fisik data sehingga membutuhkan tempat penyimpanan yang lebih kecil atau waktu pengiriman yang lebih pendek dibandingkan bila data tersebut tidak mengalami kompresi (Simsek 2004). Progran kompresi digunakan untuk melakukan kompresi dan pemadatan. Algoritma dekompresi digunakan untuk mendapatkan kembali data awal dan hanya bisa dioperasikan bila mengetahui algoritma kompresi yang telah digunakan. Beberapa teknik kompresi data yang telah berkembang saat ini adalah : RLE, Huffman Encoding, Arithmetic Encoding, LZW, BWT, dan Kompresi DCT-JPEG.

Murray dan Ripper (1994) dalam Simsek (2004) mengemukakan bahwa isstilah data tak-terkodekan (unencoded data), data tak-terkompresi (uncompressed data), dan data awal digunakan untuk menyebut data sebelum mengalami kompresi, dan istilah data terkodekan (encoded data) serta data terkompresi (compressed data) digunakan untuk menyebutkan data yang mengalami kompresi. Rasio kompresi adalah rasio dari data tak-terkompresi terhadap data terkompresi. Sebagai contoh, suatu file data dengan ukuran 100KB, menggunakan algoritma kompresi ukuran file tersebut dapat dikurangi mencapai 50 KB. Pada kasus tersebut algoritma kompresi dapat mengurangi ukuran file data dengan rasio kompresi sebesar 2:1.

Algoritma kompresi data dapat dikategorikan menjadi 2 jenis, yaitu lossless

dan lossy (Steven 2002 dalam Simsek (2004)). Pada metode kompresi lossless

data awal dapat dibangun kembali dari data terkompresi, sama persis seperti kondisi awal. Metode ini disebut juga metode tidak merusak (non-destructive).

kehilangan sebuah karakter pada file teks dapat membuat teks tersebut tidak dapat dipahami. Contoh jenis file lainnya yang menggunakan kompresi metode lossless

adalah executable program, source code, file pemrosesan kata, dan angka tertabulasi. Algoritma kompresi yang menggunakan metode lossless antara lain : RLE, Huffman, Arithmetic, LZW, dan BWT.

Metode kompresi lossy bekerja dengan asumsi bahwa data tidak harus tersimpan secara utuh. Metode ini disebut juga metode merusak (destructive). Algortima kompresi lossy membuang sebagian informasi pada data gambar, video, dan suara , tapi dengan tetap memperhatikan kualitas data. Algoritma kompresi yang menggunakan metode lossy diantaranya adalah DCT.

Steven 2002 dalam Simsek (2004) mengemukakan bahwa metode lossy

lebih efektif penggunaannya dibandingkan dengan metode lossless. Tranmisi gambar melalui koneksi internet merupakan contoh yang tepat untuk alasan mengapa kompresi data dibutuhkan dan keefektifan kompresi lossy. Sebagai contoh kasus sebuah gambar berwarna berukuran 600 KB akan di-download

melalui modem komputer. Bila gambar tersebut dikompresi menggunakan metode lossless, maka gambar tersebut akan berkurang ukuran fisiknya sebesar setengah kali dari kondisi awal, yaitu 300 KB. Jika gambar tersebut menggunakan kompresi lossy, maka ukuran fisik nya dapat mencapai 50 KB. Semakin besar ukuran file yang di-download, semakin besar pula waktu yang dibutuhkan untuk

dowonload gambar tersebut.

Pengkodean Huffman. Pengkodean Huffman sebagai salah satu teknik kompresi

lossless. dikembangkan oleh David A. Huffman tahun 1955. Pengkodean ini merupakan salah satu contoh dari algoritma pengkodean entropi (Simsek 2004). Pengkodean entropi adalah suatu skema pengkodean yang memberikan kode pendek untuk blok input berpeluang besar dan kode pendek untuk blok input berpeluang kecil.

Pengkodean Huffman membuat pohon biner dari simbol-simbol, dan menerapkan serangkaian langkah :

2 Bila terdapat lebih dari satu pohon :

a. Menemukan dua pohon dengan total peluang terkecil

b. Mengkombinasikan pohon menjadi satu, masing- masing pada sisi kiri dan kanan. Langkah ini merupakan langkah awal dalam mengkonstruksi struktur pohon biner.

3 Hasil yang didapat pada langkah kedua disebut pohon Huffman, yang terdiri dari simbol-simbol. Simbol ‘0’ mewakili anak sebelah kiri dan simbol ‘1’ mewakili anak sebelah kanan.

4 Penelusuran kebawah pohon ya ng merepresentasikan kode Huffman, dimana kode pendek diberikan kepada karakter dengan frekuensi tertinggi.

Gambar 7 menampilkan skema kompresi Huffman. Karakter ‘a’ sampai ‘j’ muncul sebagai aliran data dengan peluang p(x). Karena karakter ‘e’ paling sering muncul pada data, maka karakter tersebut dikodekan dengan dua bit, yaitu 10. Urutan karakter berikutnya adalah ‘a’, yang juga dikodekan dengan dua bit, yaitu 00. Hal tersebut akan berulang sampai pada karakter dengan frekeunsi terkecil yaitu ‘j’, yang dikodekan dengan enam bit, 111111.

Berikut ini contoh dari proses kode Huffman dengan rasio kompresi 2:1, dimana data 8 byte dikompresi menjadi 4 byte :

Pada implementasi pengkodean Huffman, algoritma kompresi dan dekompresi harus menggunakan kode biner yang sama untuk setiap representasi

Aliran data awal :B A E C H D G J Kompresi Huffman :111110 00 10 0110 010 1110 111110 11111 Pengelompokkan (byte): 111110 00 10011001 01110111 10111111

Dekompresi : 111110 à B 00à A 10àE 0110àC 010àH 1110àD 111110àG 111111àJ

karakter. Hal ini dapat diwujudkan melalui dua cara, yaitu menggunakan tabel yang sudah terdefinisi terlebih dahulu, terlepas dari isi informasi yang akan dikompresi. Cara kedua adalah menggunakan pengkodean yang disesuaikan dengan data yang akan digunakan. Algoritma dekompresi pada cara kedua ini membutuhkan tabel pengkodean yang digunakan oleh algoritma kompresi.

Gambar 7 Pengkodean Huffman (EFF 2003)

Masalalah yang timbul pada pengkodean Huffman adalah pada saat menjumpai karakter yang jarang sekali digunakan seperti :!, @, #, $, dan %. Karakter tersebut membutuhkan pengkodean sampai belasan bit. Menurut Nelson (1991) dalam istilah matematika, jumlah optimal bit yang digunakan untuk merepresentasikan suatu karakter adalah log basis 2 dari (1/p), dimana p adalah peluang dari karakter tersebut. Jika peluang dari suatu karakter adalah ½, maka jumlah optimum jumlah bit dari kode karakter tersebut adalah log basis 2 dari 2, yaitu 1. Bila diasumsikan kode yang optimal untuk suatu simbol adalah 0.15 bit, sistem pengkodean Huffman dimungkinkan akan menentukan kode 1 bit untuk simboltersebut, yang berarti enam kali lebih panjang daripada yang dibutuhkan.

Algoritma

mengubah input menjadi output. Algoritma juga dapat dipandang sebagai suatu alat untuk menyelesaikan well-specified computational problem.

METODE PENELITIAN

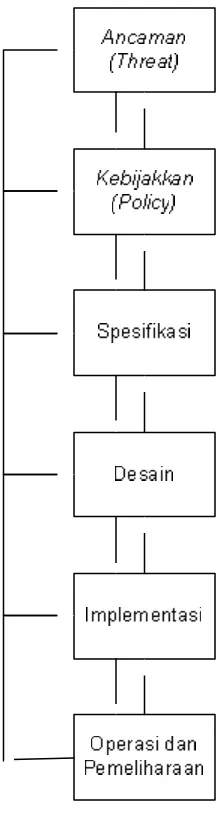

[image:52.596.266.376.283.693.2]Tahapan awal penelitian ini dimulai dengan studi pustaka atau riset jurnal dengan tujuan mempelajari teori dasar yang mendasari penelitian ini serta mengetahui perkembangan penelitian pada bidang ilmu keamanan komputer khususnya information hiding. Referensi utama penelitian berasal dari buku literatur, jurnal ilmiah, serta tugas akhir berupa tesis ataupun disertasi. Hasil dari studi pustaka tersebut adalah identifikasi permasalahan dan tujuan penelitian, sekaligus penentuan metode penelitian yang akan digunakan.

Metode penelitian yang digunakan untuk pembangunan protokol penyembunyian informasi terotentikasi adalah serangkaian tahapan yang mengikuti siklus hidup sistem keamanan dengan meniadakan tahapan operasi dan pemeliharaan. Siklus hidup sistem keamanan pada Gambar 8 dikemukakan oleh Bishop pada tahun 2003 dimana setiap tahapan dari siklus dapat mundur (feedback) ke tahapan sebelumnya, bahkan ke tahapan awal. Kegiatan yang dilakukan pada setiap tahapan dapat dijelaskan sebagai berikut :

1 Ancaman (Thread)

Tahapan awal dari pembangunan protokol ini adalah identifikasi ancaman-ancaman yang ingin diatasi oleh sistem atau dalam penelitian ini adalah protokol yang dilanjutkan dengan penentuan aspek atau layanan keamanan yang ingin diberikan oleh protokol. Layanan keamanan dipersiapkan untuk mengatasi serangan akibat ancaman-ancaman yang diperkirakan muncul pada protokol .

2 Kebijakan (Policy)

Tahapan selanjutnya pembangunan protokol adalan penentuan kebijakan keamanan. Kebijakkan tersebut ditujukan untuk memberikan arahan dan sasaran serta sekaligus menjadi acuan standar keamanan dalam protokol. Kebijakkan keamanan juga harus memenuhi layanan- layanan keamanan yang akan disajikan oleh protokol.

3 Spesifikasi

Spesifikasi merupakan pernyataan fungsional dari sistem yang dapat berupa ekspresi matematika atau bahasa lain yang mendeskripsikan metode sistem dalam memberikan layanan keamanan.

4 Desain

Tahapan implementasi menghasilkan aplikasi protokol yang sesuai dengan desain yang ada. Bila desain yang ada telah memenuhi spesifikasi sistem maka secara tidak langsung aplikasi yang dihasilkan juga memenuhi spesikasi tersebut. Kesulitan pada tahapan ini biasanya terletak pada kompleksitas program untuk mengimplementasikan desain secara benar.

HASIL DAN PEMBAHASAN

Deskirpsi Protokol Penyembunyian Informasi Terotentikasi

Ancaman. Protokol penyembunyian informasi terotentikasi didesain untuk memberikan layanan keamanan kerahasiaan dan integritas. Kerahasiaan biasanya berhubungan dengan data yang diberikan kepada pihak lain untuk keperluan tertentu. Pada protokol ini layanan kerahasiaan bertujuan untuk memberikan jaminan bahwa informasi yang dirahasiakan hanya diketahui oleh pihak penerima yang berhak dan tidak dapat diketahui oleh pihak yang tidak berhak. Sedangkan, aspek integritas pada protokol ini memberikan jaminan bahwa informasi yang dikirim dan diterima tidak mengalami perubahan.

Jenis ancaman-ancaman yang diidentifikasi dapat menimbulkan serangan keamanan pada protokol ini adalah snooping dan modification. Kegiatan snooping

atau pengintaian diprediksi muncul pada protokol dikarenakan pengiriman data dilakukan melalui jalur komunikasi publik, dimana semua pihak dapat melihat lalu lintas data yang mengalir didalamnya. Layanan kerahasiaan ditujukan untuk mengatasi serangan tersebut. Modification atau pengubahan isi informasi terjadi bilamana musuh dapat membaca pesan dari pihak pengirim dan mengirimkannya (kemungkinan setelah mengubah isi pesan) kembali kepada pihak penerima, dengan harapan pihak pengirim dan penerima tidak menyadari akan hal tersebut. Ancaman ini dapat diatasi menggunakan layanan integritas.

Kebijakan (Policy). Kebijakan keamanan yang ditetapkan untuk protokol ini meliputi:

1 Kebijakan peranan

komunikasi menggunakan berbagai cara, diantaranya hapus, sisip dan modifikasi data yang terkirim dalam protokol.

2 Kebijakan akses

Protokol ini tidak mengatur kebijakan akses secara fisik, dengan asumsi aplikasi protokol tersimpan dalam ruangan yang memiliki sistem sekuriti dan akses terhadap protokol dibatasi hanya untuk pihak yang berkepentingan. 3 Kebijakan jaringan dan fasilitas komunikasi

Fasilitas jaringan dan komunikasi perlu dilindungi dengan perangkat teknologi sekuriti terutama bila dibutuhkan termasuk juga pengendalian akses terhadap protokol. Pada penelitian ini komunikasi dalam protokokol bersifat bi-directional atau dua arah dan dilakukan pada jaringan unsecure dan publik tapi dengan asumsi secara fisik dalam kondisi ideal .

4 Kebijakan sistem, aplikasi, dan data

Dalam penelitian ini sistem berfungsi untuk memberikan layanan keamanan data dengan cara penyembunyian data dalam data yang lainnya. Protokol serta algoritma yang terlibat bersifat publik (semua pihak mengetahuinya). Protokol dalam penelitian ini akan didesain berupa framework, dimana metode yang terlibat didalamnya tidak spesifik mengacu pada algoritma tertentu. Pemilihan algoritma berdasarkan kinerja dari algoritma tersebut dan tipe data yang digunakan dalam protokol. Data yang akan dipergunakan dalam protokol ada tiga jenis, yakni data rahasia, media tempat data rahasia disembunyikan (cover), dan kunci. Data yang mengalir dalam jalur pengiriman merupakan data diskret. Namun bila diinginkan pesan yang mengalir bersifat continuos bytes, maka modifikasi protokol dapat dilakukan pada sisi pengirim, yakni memotong aliran pesan menjadi pesan-pesan baru yang terpisah dan menyusunnya kembali pada sisi penerima.

Spesifikasi. Spesifikasi atau metode yang digunakan protokol dalam menyajikan keamananya adalah sebagai berikut :

penyisipan data untuk laya nan kerahasiaan. Otentikasi bertujuan menghasilkan data dengan nilai otentikasinya, sedangkan verikasi bertujuan memeriksa keotentikkan data dengan nilai otentikasinya. Algoritma penyisipan data bertujuan untuk menyembunyikan nilai otentikasi dalam data tersebut agar tidak terlihat oleh pihak musuh. Pemilihan algorima penyisipan data bergantung pada tipe data yang digunakan untuk menyembunyikan nilai otentikasinya, yakni teks atau non-teks.

2 Kompresi dan dekompresi, kompresi adalah metode peringkasan atau pemapatan data secara fisik, sedangkan dekompresi digunakan untuk mengembalikan kembali data ke kondisi semula. Penggunaan metode ini dalam protokol bertujuan untuk efisiensi dalam penyimpanan dan pengiriman data serta peningkatan keamanan data. Metode kompresi yang digunakan harus bersifat lossless atau tidak merusak, dalam artian data awal dapat dibangun kembali dari data terkompresi, sama persis seperti kondisi awal. 3 Operasi XOR, penggunaan metode ini dalam protokol didasari oleh sifat yang

dimiliki oleh metode tersebut, yakni jika berlaku A⊕ B = C, maka berlaku pula C⊕ B = A.

4 Concatenate (gabung) dan split (pisah), merupakan metode yang digunakan untuk pengemasan dan pembongkaran paket data pada protokol.

5 Protokol tidak mengatur metode pembangkitan kunci rahasia k untuk metode otentikasi. Protokol mengasumsikan kunci tersebut telah ada pada saat protokol dimulai. Syarat yang harus dipenuhi oleh kunci tersebut adalah: a Kunci k hanya diketahui oleh pihak pengirim dan penerima.

kebalikannya, yaitu otentikasi ulang (verifikasi), dekompresi, XOR, dan pemisahan.

⊕

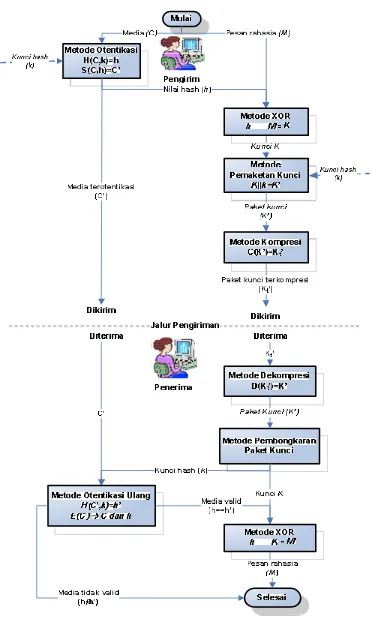

[image:58.596.126.498.124.742.2]⊕

Protokol penyembunyian informasi terotentikasi pada pihak pengirim melewati tahapan-tahapan sebagai berikut berikut :

1 Pengirim menyiapkan data input protokol, yakni data pesan rahasia M, pesan

C, dan kunci hash k.

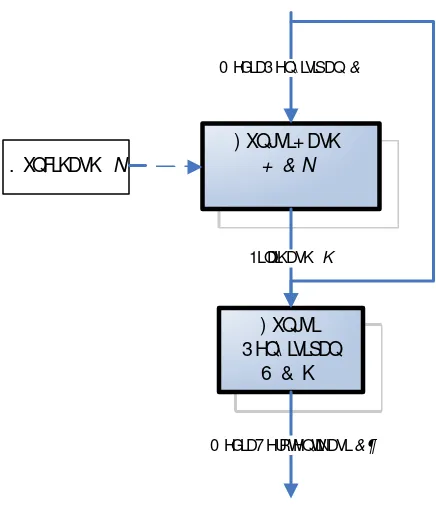

[image:59.596.198.416.361.614.2]2 Metode otentikasi bertujuan menghasilkan nilai fixed-length (nilai hash) sebagai nilai otentikasi pesan, yang kemudian disisipkan pada pesan C. Gambar 10 mengilustrasikan proses detail yang terjadi pada metode otentikasi pihak pengirim, dengan penjelasan sebagai berikut :

a Perhitungan nilai (fixed-length) hash h terhadap media C menggunakan fungsi hash H dan kunci hash k, sehingga didapatkan h=H(C,k). Penyisipan nilai h kedalam pesan C menggunakan fungsi sisip S sehingga didapatkan pesan terotentikasi C’=S(C,h).

) XQJVL+ DVK

+ & N

0 HGLD3HQ\ LVLSDQ&

1LODLKDVK K

) XQJVL 3 HQ\ LVLSDQ

6 & K

0 HGLD7HURWHQWLNDVL&¶

. XQFLKDVK N

Gambar 10 Diagram alur metode otentikasi pihak pengirim.

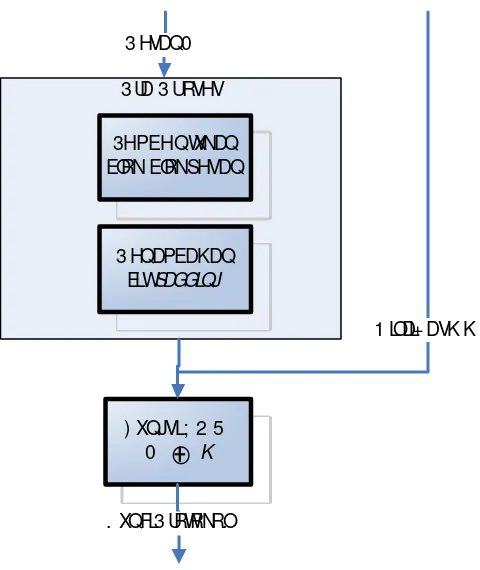

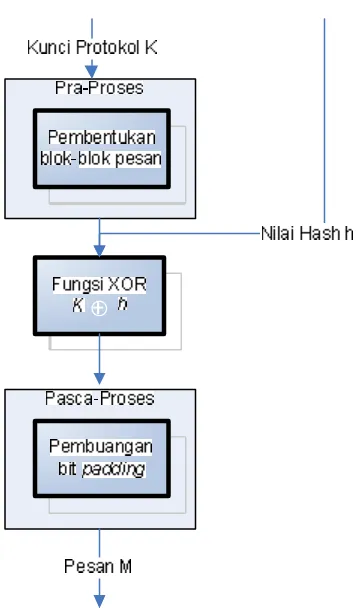

3 Metode XOR melakukan operasi XOR termodifikasi antara nilai pesan rahasia

M dan nilai h untuk menghasilkan kunci protokol K, dimana K =M ⊕h

a Pembentukkan blok-blok pesan M dengan panjang bit setiap blok sama dengan panjang bit h, yakni t bit, sehingga terbentuk M1, M2, M3,……, Mn.

b Proses padding dilakukan bila panjang bit blok terakhir dari Mn kurang

dari t bit. Metode padding yang digunakan adalah sebagai berikut:

i. Perangkaian bit ‘1’ pada Mn dan diikuti serangkaian bit ‘0’,

sehingga panjang blok Mn adalah t bit

ii. Penambahan satu blok baru pesan M, yakni Mn+1, yang berisi

serangkaian bit ‘0’ sebanyak t bit.

3 UD 3 URVHV

3 HQDPEDKDQ ELWSDGGLQJ

3HPEHQWXNDQ

EORN EORNSHVDQ 3 HVDQ0

) XQJVL; 2 5

0

⊕

K1 LODL+ DVK K

[image:60.596.188.428.278.563.2]. XQFL3 URWRNRO.

Gambar 11 Diagram alur metode XOR pihak pengirim.

4 Metode concatenation bertujuan untuk membentuk paket kunci antara kunci K

dan kunci hash k, sehingga didapatkan paket kunci K’=K||k.

5 Metode kompresi menerapkan algoritma kompresi C terhadap paket kunci K’, sehingga didapatkan paket kunci terkompresi, K’t=C(K’)

6 Paket kunci terkompresi K’t dan media terotentikasi C’ dikrimkan secara

Pada sisi penerima tahapan-tahapan yang dilalui oleh protokol penyembunyian informasi terotentikasi adalah sebagai berikut:

1 Penerima menerima media terotentikasi C’ dan paket kunci terkompresi K’t

dari kanal transmisi data.

2 Metode dekompresi dilakukan terhadap paket kunci terkompresi K’t untuk

men