BERKAS AUDIO

SKRIPSI

Diajukan untuk Menempuh Ujian Akhir Sarjana Program Strata Satu Jurusan Teknik Informatika

Fakultas Teknik dan Ilmu Komputer Universitas Komputer Indonesia

KLAVERYUS IRVAN PAKKA

10106468

JURUSAN TEKNIK INFORMATIKA

FAKULTAS TEKNIK DAN ILMU KOMPUTER

UNIVERSITAS KOMPUTER INDONESIA

BANDUNG

i

ALGORITMA

RIJNDAEL

PADA STEGANOGRAFI

BERKAS AUDIO

Oleh:

KLAVERYUS IRVAN PAKKA

10106468

Steganografi merupakan salah satu cara untuk menyembunyikan data/pesan rahasia ke dalam suatu media cover sehingga orang lain tidak menyadarinya. Steganografi dapat di implementasikan pada berbagai macam media digital yaitu teks,citra/gambar, audio dan video.

Adapun teknik yang dapat digunakan pada steganografi audio yaitu

Phase Coding danEcho Data Hiding. Teknik Phase Coding adalah suatu teknik menyisipkan pesan ke dalam media audio dengan memanipulasi fasa dari berkas audio yang menjadi cover. Sedangkan teknik Echo Hiding yaitu teknik steganografi yang memanipulasi echodari berkas cover sebagai representasi dari data yang disisipkan.

Tugas Akhir ini menerapkan kedua metode pada berkas cover audio WAV yang dipilih karena kapasitasnya yang besar dan struktur berkas yang sederhana sehingga mudah dalam mengaplikasikan teknik steganografi. Kemudian hasilnya dianalisa untuk membandingkan kelemahan dan kelebihan masing-masing metoda dengan cara membandingkan kecepatan proses penyisipan, ukuran file yang mampu ditampung, ukuran berkas audio sebelum dan sesudah disisipi pesan dan kualitas audio setelah proses penyisipan.

Dari hasil pengujian diketahui steganografi dengan menggunakan metode

Echo Data Hiding lebih baik dari metode Phase Coding dalam hal kecepatan proses penyisipan dan kualitas berkas setelah proses penyisipan pesan berdasarkan nilai SNR. Dalam hal kapasitas pesan yang dapat ditampung, metode

Echo Data Hiding bisa memuat pesan teks lebih banyak dari metode Phase Coding. Namun dari sisi Robustness, teknik phase coding jauh lebih tahan terhadap kompresi dibandingkan dengan echo data hiding.

ii

IN AUDIO STEGANOGRAPHY

By:KLAVERYUS IRVAN

10106468

Steganography is one way to hide data / secret message into a cover media so that other people do not realize it. Steganography can be implemented on a wide range of digital media like text, images / pictures, audio and video.

The technique can be used in audio steganography are Phase Coding and Echo Data Hiding. Phase Coding Technique is a technique to insert audio messages into the media by manipulating the phase of the audio file into the cover. While Echo Hiding techniques namely steganography techniques that manipulate the echo of the cover file as a representation of the data inserted.

This final project applying both methods on the cover of an audio WAV file that was selected because a large capacity and a simple file structure that is easy to apply techniques in steganography. Then the results were analyzed to compare the advantages and disadvantages of each method by comparing the insertion process speeds, the file size that can be accommodated, the size of the audio file before and after the inserted message and the audio quality after the insertion process.

From the test results using methods known steganography Echo Data Hiding better than the method of Phase Coding in the insertion process speed and quality of the file after the insertion process the message based on the SNR value. In terms of capacity that can fit the message, the method of Echo Data Hiding a text message can contain more than the method of Phase Coding. However in case of Robustness, phase coding technique is much more resistant to compression compared with the echo data hiding.

iii

atas segala hikmat dan kuasa-Nya yang telah memberikan segala akal dan ilmu kepada penluis sehingga dapat menyelesaikan laporan skripsi yang berjudul “PERBANDINGAN METODE PHASE CODING DAN ECHO DATA HIDING DENGAN KEAMANAN DATA MENGGUNAKAN ALGORITMA RIJNDAEL PADA STEGANOGRAFI BERKAS AUDIO”

Penulis menyadari bahwa didalam penyusunan tugas akhir ini masih terdapat kekurangan-kekurangan, baik ditinjau dari cara penulisan maupun dari materi yang dikaji, dan masih jauh untuk dikatakan sempurna. Untuk itu penulis ingin mengucapkan terima kasih kepada semua pihak yang telah memberikan bantuan kepada penulis dalam penyelesaian skripsi ini. Penulis menyadari bahwa penyusunan skripsi ini tidaklah terlaksana tanpa bantuan moral maupun materil dari berbagai pihak. Oleh karena itu penulis mengharakan adanya kritik dan saran yang bersifat membangun demi peningkatan mutu tugas akhir ini.

Dalam kesempatan ini penulis ingin mengucapkan banyak terima kasih kepada:

1. Kedua orang tua dan keluarga penulis, bapak Yohanis Pakka dan Ibu Agustina Tandibua yang telah memberikan segenap perhatian, cinta dan kasih sayang, dorongan, nasihat serta doa yang tulus dan tanpa batas, juga adik-adikku (Irlan, Irzan dan Irman) tercinta yang selalu memberikan semangat kepada penulis.

2. Yth. Rektor UNIKOM yang memberikan kesempatan kepada penulis untuk mengikuti program studi Strata 1 jurusan Teknik Informatika UNIKOM.

3. Yth. Irawan Afrianto, S.T., M.T selaku dosen pembimbing dan penguji II, yang telah membimbing penulis dengan penuh kesabaran dan ketulusan hati.

4. Yth. Andri Alamsyah, M.si selaku Penguji I, terimakasih buat saran yang membangun. 5. Yth. Iskandar Iqbal, S.T selaku penguji III, terimakasih buat ilmu yang dibagikan.

6. Yth. Mira Kania Sabariah, S.T.,M.T. selaku Ketua Jurusan Teknik Informatika Fakultas Teknik dan Ilmu Komputer Universitas Komputer Indonesia.

iv

telah diberikan kepada penulis selama studi. Maaf atas kesalahan yang penulis perbuat.. 10. Fanany Hidayati Asmara, terimakasih buat doanya, buat semua support,canda dan cinta

yang udah diberikan kepada penulis selama setahun ini. SSS 11. Hutri Herman Tiranda, terimakasih kakz buat supportnya

12. Buat teman-teman kelas IF-10 2006, terimakasih buat perjuangan bersama penulis hingga sampai kepada akhir studi.

13. Buat saudara/saudariku kelompok bimbingan Pak Irawan A.K.A spirit of final project; firman,teny,icky, agam, vidya, badri, irwan, Isabel, bobby, kang usman,pokoknya tetap jaga kekompakan kita ya..

14. Teman-teman Paduan Suara Mahasiswa unikom, terimakasih buat doanya..

15. Semua pihak yang telah membantu penulis baik moril maupun materi, semoga Tuhan membalas semua kebaikan kalian berlipat ganda dari yang telah diberikan.

Penulis menyadari bahwa dalam Laporan Skripsi ini masih jauh dari sempurna dan banyak kekurangan. Mengingat keterbatasan wawasan, pengetahuan, pengalaman, serta kemampuan penulis. Oleh karena itu segala saran dan kritik dari segenap pembaca yang bersifat membangun, penulis sangat harapkan.

Akhirnya, semoga Laporan Skripsi ini bermanfaat bagi penulis dan juga segenap pembaca, IMMANUEL… TUHAN MENYERTAI KITA SEMUA.. AMIN..

Bandung, 14 Agustus 2010

v

ABSTRAK ... i

ABSTRACT ... ii

KATA PENGANTAR ... iii

DAFTAR ISI ... v

DAFTAR TABEL ... ix

DAFTAR GAMBAR ... xi

DAFTAR LAMPIRAN ... xii

BAB I PENDAHULUAN ... 1

1.1 Latar Belakang Masalah ... 1

1.2 Identifikasi Masalah ... 2

1.3 Maksud dan Tujuan ... 3

1.4 Batasan Masalah... 3

1.5 Metodologi Penelitian ... 4

1.6 Sistematika Penulisan ... 7

BAB II LANDASAN TEORI ... 9

2.1 Keamanan Data atau Informasi... 9

2.2 Steganografi ... 10

2.2.1 Sejarah steganografi ... 10

2.2.2 Pengertian Steganografi ... 12

vi

2.2.4.3 Steganografi pada Audio ... 18

2.3 Kriptografi ... 25

2.3.1 Sejarah Kriptografi ………..25

2.3.2 Tujuan Kriptografi ... 29

2.3.3 Komponen Kriptografi ... 29

2.3.4 Teknik Kriptografi ... 30

2.3.5 Algoritma Rijndael ... 31

2.3.6 Unit Data pada Algoritma Rijndael ... 33

2.3.7 Transformasi pada Algoritma Rijndael ... 33

2.4 Berkas Audio ... 35

2.4.1 WAV.. .... ... 36

2.4.2 MPEG Audio Layer 3 (MP3) …. ... 38

2.5 Model Pengembangan Perangkat Lunak... 41

2.6 Pemodelan Data Terstruktur ... 44

2.7 Perangkat Lunak Pendukung... 48

2.7.1 MATLAB (Matrix Laboratory) ... 48

BAB III ANALISIS DAN PERANCANGAN SISTEM ... 52

3.1 Analisis Sistem ... 52

3.2 Analisis Masalah ... 53

vii

3.3.4 Analisis Steganografi Phase Coding ……….58

3.3.5 Analisis Steganografi Echo Data Hiding ………..60

3.4 Analisis Kebutuhan Fungsional ... 61

3.4.1 Analisis Kebutuhan Perangkat Lunak ... 61

3.4.2 Analisis Kebutuhan Perangkat Keras ... 61

3.4.3 Analisis Pengguna ... 62

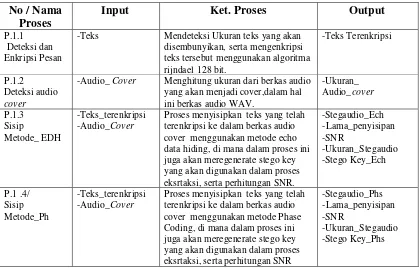

3.5 Analisis Kebutuhan Fungsional ... 62

3.5.1 Diagram Konteks ... 62

3.5.2Data Flow DiagramLevel 1 ... 64

3.5.3Data Flow DiagramLevel 2 Proses 1 (Penyisipan) ... 65

3.6 Perancangan Perangkat Lunak ... 67

3.6.1 Perancangan Prosedural ... 67

3.6.2 Perancangan Antarmuka ... 72

BAB IV IMPLEMENTASI DAN PENGUJIAN SISTEM ... 76

4.1 Implementasi Perangkat Lunak ... 76

4.1.1 Tampilan Program stegano ... 76

4.1.2 Penyisipan Pesan ... 77

4.1.3 Ekstaksi Pesan ... 81

4.2 Pengujian Perangkat Lunak ... 84

viii

4.3.2 Pengujian Kapasitas Penyisipan ... 91

4.3.3 Pengujian Kualitas Berkas Hasil Penyisipan ... 92

4.3.4 PengujianRobustness/Ketahanan Berkas ... 110

BAB V KESIMPULAN DAN SARAN ... 117

5.1 Kesimpulan ... 117

5.2 Saran ... 118

xii

Simbol Nama Keterangan

External

Entity/Terminator Merupakan kesatuan luar yang dapat memberikan input atau

menerima output dari luar

sistem

Proses Suatu kegiatan yang dilakukan oleh orang, mesin atau

komputer.

Data

Store/Simpanan Data

Menunjukan suatu file,

simpanan dari suatu sistem oleh

komputer.

Data Flow/Arus Data

Menunjukan arus dari data

yang bisa berupa masukan

untuk sistem atau hasil dari

proses suatu sistem.

Preparation Proses inisialisasi/pemberian harga

xiii

parameter, informasi

Predefined process

(sub program)

Permulaan sub program/proses menjalankan sub program

Decision Perbandingan pernyataan,

penyeleksian data yang

memberikan pilihan untuk langkah selanjutnya

On page connector Penghubung bagian-bagian

flowchart yang berada pada satu halaman

Off page connector Penghubung bagian-bagian

119

[2] Ariyus, Doni.Computer Security. Yogyakarta: ANDI, 2006. [3] Munir, Rinaldi.Kriptografi.Bandung: Informatika, 2006.

[4] Kurniawan, Yusuf. Kriptografi, Keamanan Internet dan Jaringan Komunikasi. Bandung: Informatika, 2004.

[5] Bender, W., Gruhl, D., Morimoto, N. Techniques For Data Hiding,

IBM Systems Journal, Vol. 35, Nos 3&4, 1996. http://www.almaden.ibm.com /cs/people/dgruhl/313.pdf. Diakses tanggal 6 April 2010, 21.25 WIB.

[6] Cvejic, Nedeljko. Algorithms for Audio Watermarking and Steganography.Oulu : Oulu University Press, 2004.

[7] Daemen, J. dan Rijmen, V. AES Proposal: Rijndael, 1999. http://csrc.nist.gov/ archive/aes/ rijndael/Rijndael-ammended.pdf. Diakses tanggal 6 April 2010, 22.30 WIB.

[8] Krenn, J.R. Steganography and Steganalysis. 2004. http://www.krenn.nl/univ/ cry/steg/ article.pdf. Diakses tanggal 19 Mei 2010, 18.00 WIB.

[9] http://achmadz.blogspot.com Diakses tanggal 22 Mei 2010, 17.55 WIB.

1 1.1 Latar Belakang Masalah

Perkembangan teknologi informasi dan telekomunikasi saat ini sangat pesat dan memberikan pengaruh bagi kehidupan manusia. Hal yang paling jelas yang dialami saat ini adalah perkembangan jaringan internet yang membuat manusia dapat bertukar data dan informasi dengan orang lain dalam jaringan internet tersebut, misalnya mengirim email atau bahkan upload dan download berkas tertentu di internet. Namun seiring dengan perkembangan tersebut, kejahatan dalam bidang teknologi informasi dan telekomunikasi semakin marak terjadi.

Salah satu media yang digunakan sebagai cover dalam steganografi adalah media audio. Teknik steganografi pada berkas audio memanfaatkan kelemahan pendengaran manusia, di mana kualitas suara antara berkas asli dengan berkas yang telah disisipkan data rahasia tidak berbeda jauh.

Pada steganografi audio sendiri sudah terdapat beberapa teknik yang dapat dilakukan untuk menyembunyikan data pada media cover. Ada dua teknik yang sering digunakan yaitu Phase Coding yang memanipulasi fasa dari berkas cover

sebagai representasi dari informasi yang disisipkan dan Echo Data Hiding yang memanipulasiechodari berkas cover.

Atas dasar inilah maka penulis tertarik untuk mengangkat topik ini sebagai bahan penelitian dan penulisan tugas akhir dengan judul ”Perbandingan Metode Phase Coding dan Echo Data Hiding dengan Keamanan Data menggunakan

AlgoritmaRijndaelpada Steganografi Berkas Audio”.

1.2 Identifikasi Masalah

Masalah-masalah yang muncul dalam penyusunan tugas akhir ini dirumuskan sebagai berikut:

1. Bagaimana menyembunyikan informasi ke dalam media coveryaitu pada berkas audio?

3. Bagaimana menyandikan informasi yang akan disisipkan dalam proses steganografi menggunakan algortima Rijndael agar informasi menjadi lebih aman.

1.3 Maksud dan Tujuan

Maksud dari penyusunan tugas akhir ini adalah membuat suatu aplikasi perbandingan antara metode Phase Coding dan metode Echo Data Hiding dengan menggunakan algoritmaRijndael untuk keamanan informasi pada berkas audio. Adapun tujuannya adalah sebagai berikut:

1. Mengetahui kemampuan steganografi menggunakan teknikPhase Codingdan

Echo Data Hiding pada berkas audio WAV.

2. Membandingkan performa kedua teknik steganografi tersebut dalam hal kecepatan proses steganografi (waktu), jumlah informasi yang dapat ditampung oleh mediacover, kelayakan berkas (layak dengar) setelah melalui proses steganografi, dan ketahanan (Robustness) berkas dari proses kompresi. 3. Menggabungkan steganografi dan kriptografi agar informasi menjadi lebih

aman (sulit terdeteksi).

1.4 Batasan Masalah/Ruang Lingkup kajian

Adapun batasan/ruang lingkup penelitian tugas akhir ini adalah sebagai berikut:

2. Steganografi menggunakan berkas audio WAV 16 bitmonosebagai media

coverdan masukan informasi berupa teks.

3. Menggunakan algoritma Rijndael 128 bit pada masukan teks untuk keamanan teks tersebut dengan kunci enkripsi yang tetap.

4. Hal-hal yang akan dibandingkan antara metodePhase Coding dan Echo Data Hiding yaitu jumlah informasi yang bisa disisipkan, kualitas berkas WAV setelah disisipkan informasi yang dinyatakan dalam PSNR, kecepatan proses steganografi dan ketahanan berkas (Robustness).

5. Pengembangan sistem menggunakan metode aliran data terstruktur. 6. perangkat lunak yang digunakan:

a. Sistem operasi menggunakan Microsoft Windows

b. Pembangunan aplikasi menggunakan MATLAB R2009a.

7. Perangkat keras pendukung menggunakan satu unit komputer dengan spesifikasi:

a. Processor Intel Core Duo 2.0 GHz b. VGAIntegrated

c. RAM DDR2 2 GB d. Hardisk 160 GB e. Sound Card OnBoard 1.5 Metodologi Penelitian

1. Tahap pengumpulan data

Metode pengumpulan data yang digunakan dalam penelitian ini adalah sebagai berikut:

a. Studi Pustaka

Pengumpulan data dengan cara mengumpulkan literatur, jurnal, paper dan bacaan-bacaan yang terkait dengan pokok bahasan penelitian.

b. Eksperimen

Teknik pengumpulan data dengan mengadakan eksperimen atau percobaan. 2. Tahap pembangunan perangkat lunak

Teknik analisis data dalam pembangunan perangkat lunak menggunakan paradigma perangkat lunak secara Waterfall, yang meliputi beberapa proses diantaranya :

a. User Requirement

Merupakan bagian dari sistem yang terbesar dalam pengerjaan suatu proyek, dimulai dengan menetapkan berbagai kebutuhan dari semua elemen yang diperlukan sistem dan mengalokasikannya kedalam pembentukan perangkat lunak.

b. Analysis

c. Design

Tahap penerjemahan dari data yang dianalisis kedalam bentuk yang mudah dimengerti oleh user.

d. Coding

Tahap penerjemahan data atau pemecahan masalah yang telah dirancang kedalam bahasa pemrograman tertentu.

e. Testing

Merupakan tahap pengujian terhadap perangkat lunak yang dibangun.

f. Maintenance

Tahap akhir dimana suatu perangkat lunak yang sudah selesai dapat mengalami perubahan–perubahan atau penambahan sesuai dengan permintaanuser.

Gambar 1.1 MetodeWaterfall User Requirement

Analisis

Design

Coding

Testing

1.6 Sistematika Penulisan

Sistematika penulisan proposal penelitian ini disusun untuk memberikan gambaran umum tentang penelitian yang dijalankan. Sistematika penulisan tugas akhir ini adalah sebagai berikut:

BAB I PENDAHULUAN

Bab I Menguraikan tentang latar belakang permasalahan, mencoba merumuskan inti permasalahan yang dihadapi, menentukan tujuan dan kegunaan penelitian, yang kemudian diikuti dengan pembatasan masalah, asumsi, serta sistematika penulisan.

BAB II LANDASAN TEORI

Bab II Membahas berbagai konsep dasar atau teori-teori yang berkaitan dengan topik penelitian yang dilakukan dan hal-hal yang berguna dalam proses analisis permasalahan serta tinjauan terhadap penelitian-penelitian serupa yang telah dilakukan sebelumnya termasuk sintesisnya.

BAB III ANALISIS DAN PERANCANGAN SISTEM

Bab III membahas analisis kebutuhan sistem meliputi kebutuhan perangkat lunak, kebutuhan perangkat keras, serta tahap perancangan sistem.

Bab IV membahas tahapan pada saat sistem tersebut akan implementasi atau setelah tahapan perancangan selesai. Bab ini juga mendefinisikan kebutuhan implementasi serta melakukan ujicoba pada sistem yang telah dibangun.

BAB V KESIMPULAN DAN SARAN

9 2.1 Keamanan Data dan Informasi

Dalam era digital, komunikasi melalui jaringan komputer memegang peranan penting. Melalui komunikasi elektronik, seseorang dapat melakukan transaksi atau komunikasi dengan sangat cepat dan praktis. Hal ini merupakan pengaruh dari perkembangan yang sangat signifikan dalam teknologi informasi, dimanabandwidth

internet yang semakin besar dengan biaya akses yang semakin murah. Konsekuensinya adalah resiko dalam keamanan informasi semakin meningkat.

Keamanan data adalah perlindungan data di dalam suatu sistem melawan terhadap otorisasi tidak sah, modifikasi, atau perusakan dan perlindungan sistem komputer terhadap penggunaan tidak sah atau modifikasi.

Ada empat aspek utama dalam keamanan data dan informasi yaitu:

1. Privacy/Confidentiality yaitu usaha menjaga data informasi yang bersifat pribadi dari orang yang tidak berhak mengakses.

2. Integrity yaitu usaha untuk menjaga data atau informasi tidak diubah oleh yang tidak berhak.

4. Availability berhubungan dengan ketersediaan sistem dan data (informasi) ketika dibutuhkan.

Keamanan data dapat dibedakan menjadi dua kategori, yaitu keamanan fisik dan keamanan sistem. Keamanan fisik merupakan bentuk keamanan berupa fisik dari

server, terminal/client router sampai dengan cabling. Sedangkan keamanan sistem adalah keamanan pada sistem pengoperasiannya atau lebih khususnya pada lingkup perangkat lunak, misalnya dengan penggunaan kriptografi dan steganografi. Dalam penelitian ini akan dibahas tentang penggunaan kombinasi steganografi dan kriptografi dalam memberikan keamanan pada data.

2.2 Steganografi

Pada Sub bab ini akan menjelaskan mengenai sejarah, pengertian, penggunaan serta media yang dipakai pada steganografi.

2.2.1 Sejarah steganografi

Steganografi berasal dari bahasa Yunani yaitu Steganós yang berarti menyembunyikan dan Graptos yang artinya tulisan sehingga secara keseluruhan artinya adalah tulisan yang disembunyikan.

Seperti kriptografi, penggunaan steganografi sebetulnya telah digunakan berabad-abad yang lalu bahkan sebelum istilah steganografi itu sendiri muncul. Berikut adalah contoh penggunaan steganografi di masa lalu:

dengan menggunakan meja yang telah diukir kemudian diberi lapisan lilin untuk menutupi pesan tersebut, dengan begitu pesan dalam meja dapat disampaikan tanpa menimbulkan kecurigaan oleh para penjaga.

2. Pada sejarah Yunani kuno, masyarakatnya biasa menggunakan seorang pembawa pesan sebagai perantara pengiriman pesan. Pengirim pesan tersebut akan dicukur rambutnya, untuk kemudian dituliskan suatu pesan pada kepalanya yang sudah botak. Setelah pesan dituliskan, pembawa pesan harus menunggu hingga rambutnya tumbuh kembali sebelum dapat mengirimkan pesan kepada pihak penerima. Pihak penerima kemudian akan mencukur rambut pembawa pesan tersebut untuk melihat pesan yang tersembunyi.

3. Selama terjadinya Perang Dunia ke-2, tinta yang tidak tampak (invisible ink) telah digunakan untuk menulis informasi pada lembaran kertas sehingga saat kertas tersebut jatuh di tangan pihak lain hanya akan tampak seperti lembaran kertas kosong biasa. Cairan seperti urine, susu, vinegar, dan jus buah digunakan sebagai media penulisan sebab bila salah satu elemen tersebut dipanaskan, tulisan akan menggelap dan tampak melalui mata manusia.

4. Pada perang dunia II, Jerman menggunakan microdots untuk berkomunikasi. Penggnaan teknik ini biasa digunakan pada microfilm chip yang harus diperbesar sekitar 200 kali.

2.2.2 Pengertian Steganografi

Steganografi (steganography) adalah ilmu dan seni menyembunyikan pesan rahasia (hiding message) sedemikian sehingga keberadaan (eksistensi) pesan tidak terdeteksi oleh indera manusia. Steganografi membutuhkan dua jenis berkas, yaitu berkascoversebagai penampung pesan dan data rahasia yang akan disembunyikan.

Steganografi digital menggunakan media digital sebagai wadah cover, misalnya gambar, suara, teks, dan video dengan data rahasia yang disembunyikan juga dapat berupa gambar, suara, teks, dan video. Steganografi berbeda dengan kriptografi, di mana pihak ketiga dapat mendeteksi adanya data (chipertext), karena hasil dari kriptografi berupa data yang berbeda dari bentuk aslinya dan biasanya data seolah-olah berantakan, tetapi dapat dikembalikan ke bentuk semula.

kriptografi

steganografi

Gambar 2.1 Ilustrasi kriptografi dan steganografi pada citra digital.

adanya keterbatasan inilah, metode steganografi ini dapat diterapkan pada berbagai media digital. Hasil keluaran dari steganografi ini memiliki bentuk persepsi yang mirip atau bahkan sama dengan bentuk aslinya, tentunya persepsi di sini hanya sebatas kemampuan indera manusia, tetapi tidak oleh komputer atau perangkat pengolah digital lainnya.

Penyembunyian data rahasia ke dalam media cover akan mengubah kualitas media tersebut. Kriteria yang harus diperhatikan dalam penyembunyian data diantaranya adalah:

1. Fidelity

Kualitas berkas cover tidak jauh berubah setelah penyisipan data rahasia. berkascoverhasil steganografi masih terlihat/terdengar dengan baik. Pengamat tidak mengetahui kalau di dalam berkas tersebut terdapat data rahasia.

2. Recovery

Data yang disembunyikan harus dapat diungkapkan/diekstrak kembali. Karena tujuan steganografi adalah penyembunyian informasi, maka sewaktu-waktu informasi di dalam berkascoverharus dapat diambil kembali untuk digunakan lebih lanjut.

3. Robustness

Robustness merupakan salah satu isu desain algoritma steganografi yang utama. Data rahasia yang disisipkan harus tahan terhadap pengolahan sinyal yang mungkin dilakukan termasuk konversi digital-analog dan analog-digital,

4. Security

Data rahasia harus kebal terhadap deteksi pembajakan dan juga diharapkan bisa menyulitkan dari usaha steganalisis.

Dalam menyisipkan informasi ada beberapa faktor yang saling berkompetisi satu sama lain, artinya faktor-faktor tersebut tidak dapat dioptimalkan dalam satu waktu, yaitu kapasitas (capacity), anti deteksi (undetectability) dan kekokohan (robustness).

Gambar 2.2 Faktor-faktor yang Saling Berkompetisi dalam Steganografi

Dalam steganografi, proses penyembunyian pesan ke dalam media cover

Gambar 2.3 Cara kerja steganografi secara umum Keterangan

Penyisipan : Penggabungan berkascoverdengan pesan rahasia Ekstraksi : Pengekstrakan pesan rahasia dari berkascover

Cover : Berkas yang menjadi media penyisipan pesan yang akan disembunyikan

Pesan : Pesan (data rahasia) yang akan disisipkan

Stego : Berkas data yang sudah disisipi pesan tersembunyi Kunci : Parameter pengontrol proses penyembunyian

2.2.3 Penggunaan Steganografi

Steganografi sebagai suatu teknik penyembunyian informasi pada data digital lainnya dapat dimanfaatkan untuk berbagai tujuan seperti:

1. Tamper-proofing

2. Feature location

Steganografi digunakan sebagai alat untuk mengidentifikasikan isi dari data digital pada lokasi-lokasi tertentu, seperti contohnya penamaan objek tertentu dari beberapa objek yang lain pada suatu citra digital.

3. Annotation/caption

Steganografi hanya digunakan sebagai keterangan tentang data digital itu sendiri.

4. Copyright-Labeling

Steganografi dapat digunakan sebagai metoda untuk penyembunyian label hak cipta pada data digital sebagai bukti otentik kepemilikan karya digital tersebut.

2.2.4 Media Steganografi

Steganografi menggunakan sebuah berkas pembawa data rahasia yang disebut dengan cover, tujuannya sebagai kamuflase dari pesan yang sebenarnya. Banyak format berkas digital yang dapat dijadikan media untuk menyembunyikan pesan. Pada jaman modern seperti saat ini, steganografi biasanya dilakukan dengan melibatkan berkas-berkas seperti teks, gambar, audio dan video.

2.2.4.1 Steganografi pada Teks

mengandung teknik steganografi ini dengan mudah dapat diubah oleh pihak yang tidak diinginkan dengan cara mengubah teks itu sendiri maupun mengubah format dari teksnya (misal .TXT menjadi .PDF).

Ada beberapa metode yang digunakan pada media teks ini yaitu, Line-Shift Encoding, Word-shift Encoding dan Feature Coding. Ketiganya merupakan metode encoding yang membutuhkan berkas asli dan juga format aslinya untuk dapat

didecodeatau diekstrak kembali. 2.2.4.2 Steganografi pada Gambar

Steganografi pada gambar adalah metode yang paling banyak digunakan secara luas di dunia digital saat ini. Hal ini dikarenakan keterbatasan kemampuan dari visual atau Human Visual System (HVS). Format gambar yang biasanya digunakan adalah format bitmap (bmp), gif, pcx, jpeg dan format gambar lainnya.

Hampir semua plain teks, cipher teks, gambar dan media lainnya dapat

diencode ke dalam aliran bit untuk disembunyikan di dalam gambar digital. Perkembangan dari metode ini sangat pesat, didukung dengan semakin canggihnya komputer grafik yang powerfull, dan perangkat lunak steganografi yang sekarang sudah banyak tersebar luas di internet. Pendekatan yang paling sering dilakukan pada media jenis ini adalah Least Significant Bit Insertion, Masking and Filtering dan

2.2.4.3 Steganografi pada Audio

Penyembunyian data pada audio merupakan teknik yang paling menantang pada steganografi ini. Hal ini disebabkan Human Auditory System (HAS) memiliki jangkauan yang dinamis. HAS memiliki kemampuan mendengar lebih dari satu sampai 1 miliar. Dan jangkauan frekuensi lebih dari satu hingga seribu. Auditory System ini juga sangat peka pada gangguan suara (noise) yang halus sekalipun. Sedikit saja terdapat gangguan pada sebuah berkas audio maka dengan mudah akan terdeteksi. Satu-satunya kelemahan yang dimiliki HAS dalam membedakan suara adalah kenyataan bahwa suara keras bisa menenggelamkan suara pelan. Terdapat dua konsep yang harus dipertimbangkan sebelum memilih metoda mana yang akan dipakai. Yaitu format digital audio dan media transmisi dari audio.

Terdapat 4 (empat) teknik yang sering digunakan dalam menyembunyikan pesan dalam format audio ini yaitu :

a. Low Bit Encoding

b. Phase Coding

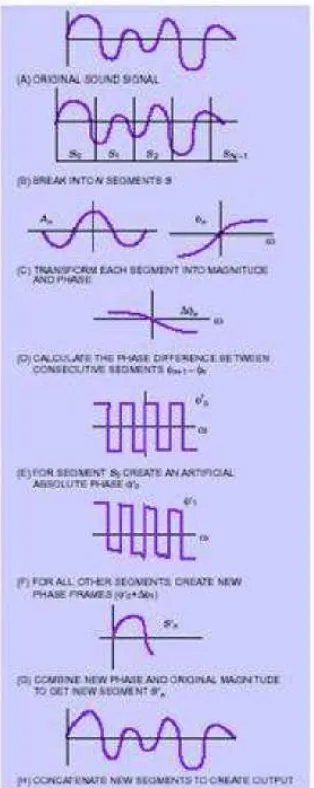

Phase coding bekerja berdasarkan karakteristik sistem pendengaran manusia yang mengabaikan suara yang lebih lemah jika dua suara itu datang bersamaan. Ide dasar dibalik teknik phase coding adalah menyembunyikan data dengan cara menukarkan fase asli segmen inisial dari sinyal suara dengan fase absolut dari sinyal dari berkas yang telah tersisipi dengan tetap menjaga fase relatif antara segmen sinyal menggunakan beda fase segmen dari sinyal asli. Ketika beda fase antara sinyal asli dan sinyal yang dimodifikasi besarnya kecil, maka perbedaan suara yang dihasilkan tidak terdeteksi oleh pendengaran manusia.

Metode Phase coding adalah metode yang mensubstitusi bagian inisialisasi dari sebuah berkas audio dengan sebuah phase lain yang berisikan data yang akan disembunyikan. Metode ini memanfaatkan kelemahan sistem pendengaran manusia untuk merasakan fase absolut yang mengabaikan suara yang lebih lemah jika dua suara itu datang bersamaan.

Terdapat beberapa parameter yang berpengaruh dalam teknik steganografi

phase coding. Parameter tersebut antara lain fase relatif dan amplitudo sinyal suara, fase absolut data, serta beda fase relatif antara segmen sinyal suara.

dengan menjaga beda fase relatif antara segmen-segmen sinyal suara, maka modifikasi fase yang dilakukan tidak akan terdengar.Amplitudo sinyal suara digunakan bersama dengan nilai fase sinyal suara untuk mengubah kembali sinyal suara dari domain frekuensi menjadi domain waktu sehingga dapat didengarkan.

Gambar 2.5 Sinyal steganografi phase coding c. Spread Spectrum

Encoding dari spread spectrum pada audio ini melibatkan keseluruhan dari spektrum frekuensinya. Kemudian mentransmit audio tersebut melalui frekuensi yang berbeda-beda tergantung dari metode spread spectrum yang digunakan.

Direct Sequence Spread Spectrum (DSSS) adalah salah satu metode spread spectrum yang digunakan dalam menyebarkan sinyal dengan melipatgandakan sumber sinyal dengan beberapa bagian pseudorandom yang dikenal dengan nama chip. Sampling rate dari sumber sinyal ini kemudian akan digunakan sebagai rate dari chip dalam proses coding nya. Teknik spread spectrum ini adalah teknik paling aman untuk mengirimkan pesan didalam audio, tetapi teknik ini juga menimbulkan noise secara acak pada audio, dan mengakibatkan beberapa data asli dari audio tersebut hilang.

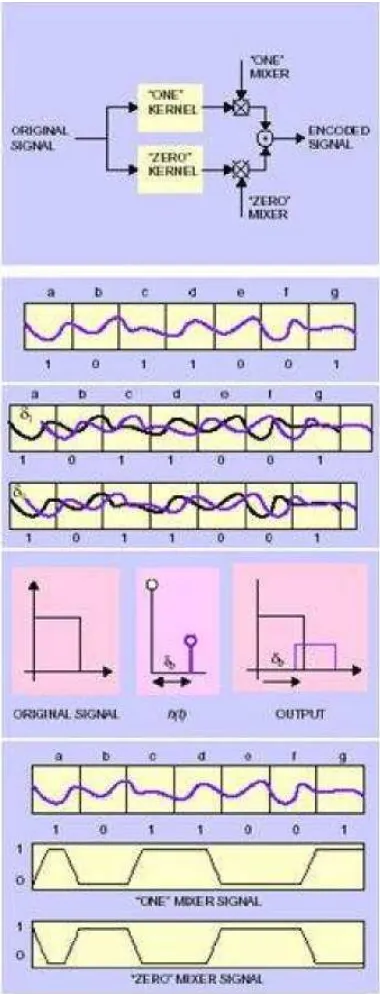

d. Echo Data Hiding

offset, atau delay. Ketika offset antara data audio asli dengan echo nya berkurang, maka dua sinyal akan berbaur. Pada saat-saat tertentu. Pendengaran manusia tidak dapat membedakan antara dua sinyal dan echo biasanya hanya dianggap resonansi saja. Penggunaan metode ini bergantung pada beberapa faktor seperti kualitas dari rekaman aslinya, tipe audio, dan tentu saja pendengarnya.

Echo data hiding merupakan salah satu bentuk dari metode penyisipan data pada suatu sinyal audio. Hal ini dilakukan dengan harapan agar berkas audio yang telah disisipi hanya akan mengalami penurunan kualitas suara seminimal mungkin. Metode ini telah banyak digunakan unluk hal kepemilikan, keterangan dan jaminan terhadap integritas data. Oleh karena itu. data (pesan yang disisipkan) sebaiknya tidak dapat dengan mudah dihilangkan oleh transformasi umum pada stego audio ( sinyal audio yang telah disisipi ), seperti filtering, resampling, block editing atau kompresi data yang bersifat lossy,

ini juga sering menyebabkan terjadinya lebar jangkauan yang sedikit berbeda. Oleh sebab itu, sinyal suara dengan amplitudo kuat cenderung menutupi sinyal suara dengan amplitudo lemah. Sistem pendengaran manusia hanya dapat merasakan fase relatif sehingga tidak dapat merasakan fase absolut. Hal ini menyebabkan adanya penyimpangan-penyimpangan yang umumnya tidak terdeteksi oleh pendengar dalam beberapa kasus.

2.3 Kriptografi

Kriptografi berasal dari bahasa Yunani, cryptos yang berarti rahasia dan

graphein yang berarti tulisan. Kriptografi adalah sebuah cara dalam mengamankan dan mengirim data dalam bentuk yang hanya diketahui oleh pihak yang berhak membukanya. Kriptografi merupakan ilmu dan seni dalam memproteksi informasi dengan mengubahnya ke dalam bentuk himpunan karakter acak yang tidak dapat dibaca. Kriptografi adalah sebuah cara yang efektif dalam mengamankan informasi-informasi penting baik yang tersimpan dalam media penyimpanan maupun yang ditransmisikan melalui jaringan komunikasi.

Walaupun tujuan utama dari kriptografi dan segala mekanisme yang dirancang adalah untuk mengamankan informasi dari pihak yang tidak berhak, sebagian besar algoritma dapat dipecahkan dan informasi dapat didapatkan jika penyerang mempunyai cukup waktu, kesungguhan dan sumber daya. Sehingga arahan realistis dari kriptografi dewasa ini adalah untuk merancang mekanisme algoritma yang kuat dan tahan terhadap serangan para penyerang.

2.3.1 Sejarah Kriptografi

mengacak pesan disebut enkripsi. Pada saat jenderal menyusun kembali pesan acak tersebut menjadi pesan seperti sediakala disebut dekripsi. Pesan awal yang belum diacak disebutplaintext,dan pesan yang telah diacak disebutciphertext.Orang Mesir menggunakan kriptografi dengan huruf-hurufhieroglyph.

Gambar 2.7 PenggunaanHierogliphdi Mesir

Metode kriptografi pun berkembang sesuai dengan perkembangan zaman dan kebutuhan. Pada abad ke-15 Leo Battista Alberti menemukan metode roda kode (wheel cipher) yang dipergunakan sebagai alat enkripsi. Pada perang dunia ke-2, militer Jerman menggunakan mesin cipher substitusi polialfabetik yang disebut Enigma sebagai sistem pengkodean utama.

yang digunakan Jerman saat itu dan menciptakan berkas kartu yang dapat mengantisipasi 6 kali 17.576 kemungkinan posisi rotor.

Jerman mengubah indikator sistem dan jumlah rotor menjadi 6 pada 1938, sehingga meningkatkan kesulitan untuk memecahkancipherEnigma. Dalam kerjanya pada 1938, Polandia dan Perancis mengkonstruksi mesin prototipe yang disebut “The Bombe” untuk memecahkan cipherEnigma. Namanya diturunkan dari bunyi detikan yang dihasilkan oleh mesin. Usaha memecahkan cipher Enigma diambil alih oleh Inggris di Bletchley Park Inggris dan dipimpin oleh banyak ilmuwan terkemuka termasuk Alan Turing. Prototipe Bombe Turing muncul pada 1940, dan Bombe berkecepatan tinggi dikembangkan oleh Inggris dan Amerika pada 1943.

Perkembangan komputer dan sistem komunikasi pada tahun 60-an berdampak pada permintaan dari sektor-sektor swasta sebagai sarana untuk melindungi informasi dalam bentuk digital dan untuk menyediakan layanan keamanan. Dimulai dari usaha Feistel pada IBM di awal tahun 70-an dan mencapai puncaknya pada 1977 dengan pengangkatan DES (Data Encryption Standard) sebagai standar pemrosesan informasi federal US untuk mengenkripsi informasi. DES merupakan mekanisme kriptografi yang paling dikenal sepanjang sejarah.

nasional Amerika Serikat, dimana para pembuat kode dan pemecah kode berhimpun. Misi utama NSA adalah untuk melindungi sistem keamanan nasional Amerika Serikat dan untuk mengetahui informasi intelijen dari pihak asing.

Gambar 2.8 Logo NSA (National Security Agency) dan CSS (Central Security Service)

Selama bertahun-tahun kriptografi menjadi bidang khusus yang hanya dipelajari oleh kalangan militer, seperti agen keamanan nasional Amerika (National Security Agency), Uni Soviet, Inggris, Perancis, Israel dan negara-negara lain yang rela membelanjakan miliaran dolar untuk mengamankan komunikasi mereka dari pihak luar. Mereka juga selalu mempelajari kode-kode rahasia dari negara lain. Namun dalam 30 tahun terakhir kriptografi tidak hanya dimonopoli kalangan militer saja. Kriptografi meluas di kalangan sipil, yaitu mereka yang menginginkan pesan dan komunikasi mereka aman dari pihak lain. Bahkan kriptografi kini merambah ke dunia sastra dengan dijadikan tema dalam novel maupun film.

2.3.2 Tujuan Kriptografi

Tujuan kriptografi adalah melindungi data dari ancaman yang disengaja atau tidak disengaja dengan mengubah suatu data informasi menjadi sebuah sandi yang hanya akan dimengerti oleh pihak pengirim dan penerima pesan.

2.3.3 Komponen Kriptografi

Pada dasarnya kriptografi terdiri dari beberapa komponen sebagai berikut:

1. Algoritma, merupakan himpunan aturan matematis yang digunakan dalam enkripsi dan dekripsi.

2. Enkripsi, adalah transformasi data ke dalam bentuk yang tidak dapat terbaca tanpa sebuah kunci tertentu.

4. Kunci, digunakan pada saat melakukan enkripsi dan dekripsi. Pada kriptografi modern, keamanan enkripsi tergantung pada kunci, dan tidak tergantung kepada algoritmanya apakah dilihat orang lain atau tidak.

5. Pesan asli (Plaintext), disebut juga dengan clear-text, merupakan teks asli yang akan diproses menggunakan algoritma kriptografi tertentu untuk menjadi

ciphertext.

6. Ciphertext, merupakan pesan yang telah melalui proses enkripsi yang merupakan himpunan karakter acak.

7. Kriptologi, merupakan studi tentang kriptografi dan kriptanalisis.

8. Kriptanalis (Cryptanalysis), merupakan aksi memecahkan mekanisme kriptografi dengan cara menganalisisnya untuk menemukan kelemahan dari suatu algoritma kriptografi sehingga akhirnya dapat ditemukan kunci atau teks asli.

2.3.4 Teknik Kriptografi.

Pada umumnya terdapat dua teknik yang digunakan dalam kriptografi yaitu kunci simetrik dan kunci asimetrik.

1. Kunci Simetrik: Skema enkripsi akan disebut symmetric key apabila pasangan kunci untuk proses enkripsi dan dekripsinya sama. Pada skema enkripsi kunci simetrik dibedakan lagi menjadi dua kelas, yaitublock cipher danstream cipher.

dengan blok yang relatif panjang lebih dari 64 bit dengan tujuan untuk mempersulit penggunaan pola-pola serangan yang ada untuk membongkar kunci. Sedangkan skema stream cipher pada dasarnya juga block cipher, hanya dengan panjang bloknya adalah satu bit.

2. Kunci Asimetrik: Skema ini adalah algoritma yang menggunakan kunci yang ber beda untuk proses enkripsi dan dekripsinya. Skema ini disebut juga sebagai sistem kriptografi Public-key karena kunci untuk enkripsi dibuat secara umum (public-key) atau dapat diketahui oleh siapa saja, tetapi untuk proses dekripsinya yang dibuat satu saja, yakni hanya oleh yang berwenang untuk mendekripsinya (disebut private key),. Keuntungan skema model ini, untuk berkorespondensi secara rahasia dengan banyak pihak tidak diperlukan kunci rahasia sebanyak jumlah pihak tersebut, cukup membuat dua buah kunci (disebut public-key) bagi para koresponden untuk mengenkripsi pesan, dan private keyuntuk mendekripsi pesan. Berbeda dengan skema kunci simetrik yang jumlah kunci yang dibuat adalah harus sebanyak jumlah pihak yang berkorespondensi.

2.3.5 Algoritma Rijndael

Karena alasan tersebut maka kemudian diadakan kompetisi oleh NIST (National Institute of Standard and Technology)untuk mencari pengganti DES. NIST mengundang peserta dari seluruh dunia untuk berpartisipasi dengan mengajukan algoritma baru untuk menggantikan DES. Pada tahun 1997 ada 21 pelamar dan 6 dari mereka gugur karena tidak masuk dalam kriteria pemilihan. Kemudian dipilih 5 kandidat untuk seleksi akhir, yaitu Mars (IBM Amerika), RSA (RSA Corp. Amerika), Rijndael (Belgia), Serpent (Israel, Norwegia dan Inggris) dan Twofish (Counterpane Amerika). Pada tahap ini NIST memberikan kriteria sebagai berikut.

1. Aspek keamanan, NIST memberikan kesempatan dalam 3 tahun kepada komunitas kriptografer untuk menganalisis dan mengevaluasi kandidat-kandidat tersebut, sehingga dapat diketahui mana algoritma yang kuat dan yang lemah.

2. Implementasi software, mempunyai kategori kecepatan eksekusi, kemampuan antar-platform dan variasi dari kecepatan dengan ukuran kunci.

3. Ruang lingkup yang tidak terbatas, algoritma dapat digunakan pada banyak aplikasi sepertismart card, Random Acces Memory(RAM) dan sebagainya. 4. Implementasi perangkat keras, algoritma mampu mengoptimalkan kecepatan

atau ukuran, tidak membutuhkan memori yang besar untuk menjalankannya, sehingga sumber daya tidak banyak terpakai.

5. Algoritma untuk enkripsi dan dekripsi berbeda.

7. Kemampuan kunci, mengacu kepada kemampuan kecepatan pertukaran kunci dan memiliki sumber yang sedikit.

8. Potensial untuk instruksi paralel, mengacu kepada kemampuan prosesor masa depan.

Melalui seleksi yang sangat ketat dan persyaratan yang tidak mudah maka pada 2 Oktober 2000 terpilih algoritma Rijndael yang dibuat oleh Joan Daemen dan Vincent Rijmen sebagai pemenang.

2.3.6 Unit Data pada Algoritma Rijndael

Rijndael menggunakan 5 unit pengukuran data yaitu bit, byte, word, blok dan

state. Bit adalah sebuah binary digit dengan nilai 0 atau 1 yang merupakan unit pengukuran terkecil. Sebuah byte terdiri dari 8 bit. 1 word terdiri dari 4 byte (32 bit). Rijndael mengenkripsi dan mendekripsi blok data. Untuk menyesuaikan dengan AES, maka sebuah blok pada Rijndael terdiri dari 128 bit. Rijndael menggunakan beberapa putaran dimana setiap putaran terdiri dari beberapa tahapan. Blok data ditransformasi dari satu tahapan ke tahapan selanjutnya. Sebelum dan sesudah menjalani tiap tahapan, blok data disebut sebagaistate.

2.3.7 Transformasi pada Algoritma Rijndael

Algoritma Rijndael menggunakan substitusi, permutasi dan sejumlah putaran yang dikenakan pada tiap blok yang akan dienkripsi/dekripsi. Untuk setiap putarannya, Rijndael menggunakan kunci yang berbeda. Kunci setiap putaran disebut

Rijndael dapat dikategorikan sebagai iterated block cipher dengan panjang kunci yang dapat dipilih secara independen sebagai 128, 192, atau 256 bit. Dalam desimal ada kira-kira 3.4 x 1038 kemungkinan kunci 128 bit, 6.2 x 1057 kemungkinan kunci 192 bit, dan 1.1 x 1077 kemungkinan kunci 256 bit. AES menspesifikasikan tiga ukuran kunci, 128, 192, dan 256 bit dengan ukuran blok tetap 128 bit. (Forouzan,

2008).

Tabel 2.1 Parameter Rijndael

Pada intinya, tiap blok masukan (array state) dikenakan empat fungsi utama, yaitu SubBytes, ShiftRows, MixColumns dan AddRoundKey (Daemen et al, 1999).

SubBytesadalah transformasi substitusi pada setiap byte menggunakan tabel kotak S.

ShiftRows adalah transformasi dengan menggeser baris ke-r dalam array state

sebanyak r byte ke kiri. MixColumns adalah mengacak array state dengan cara melakukan perkalian matriks yang merupakan transformasi dari perkalian polinom antara tiap kolom dengan polinom empat suku pada GF(28), dimana GF adalah singkatan dari Galois Field. Dan terakhir adalahAddRoundKeyyaitu melakukan XOR

Gambar 2.9 Skema Enkripsi Rijndael

2.4 Berkas Audio

Suara (audio) atau bunyi merupakan sebuah sinyal analog yang dihasilkan oleh getaran yang membentuk sebuah gelombang longitudinal dengan frekuensi 20 hz sampai 20.000 hz ( berdasarkan tingkat pendengaran manusia ). Gelombang suara yang masih berbentuk sinyal analog dapat diubah ke dalam bit-bit digital menjadi sinyal digital, melalui proses sampling dan digitalisasi.

Gambar 2.11 Contoh Proses Sampling dari sinyal analog ke sinyal digital

2.4.1 WAV

Berkas wave (WAV) adalah format berkas audio yang diciptakan oleh Microsoft, dan telah menjadi standar format audio bagi PC. Berkas WAV dikenali sebagai sebuah berkas dengan ekstensi *.wav.

Berkas WAV memiliki format 1-N saluran dan 16 bit per sample, serta memiliki sampling rate 44.1 KHz. Berkas WAV digunakan di dalam PC sebagai suatu medium pertukaran antara komputer dengan platform yang berbeda.

Sound sample juga disimpan sebagai data mentah dengan 1-N saluran dalam berkas yang sama. Saluran tersebut harus diselipkan dengan cara yang sama seperti dalam berkas AIFF-C. Sebagai tambahan untuk data mentah audio yang tidak terkompresi, format berkas WAV menyimpan informasi mengenai jumlah track (mono atau stereo),sample rate,danbit depth.

Keuntungan dengan adanya berkas WAV adalah kita dapat mengedit berkas tersebut karena berkas tersebut masih dalam kondisi tidak terkompresi, tetapi ketika berkas telah dimampatkan (kompresi), kita akan mengalami kesulitan dalam melakukan penyisipan.

a. RIFF chunk(12bytes)

Tabel 2.2 RIFFChunkpada WAVE Byte Number

0 – 3 "RIFF" (ASCII Char)

4 – 7 Total Length of Package to Follow 8 – 11 "WAV" (ASCII Char)

b. FORMATchunk(24bytes)

Tabel 2.3 FORMATChunkpada WAV Byte Number

0 – 3 "fmt_" (ASCII Char) 4 – 7 Length of FORMAT chunk

8 – 9 Always 0x01 / PCM

10 – 11 channel number

12 -15 Sample Rate

16 – 19 Bytes per second 20 -21 Bytes per sample 22 -23 Bits per sample c. DATAchunk

Tabel 2.4 DATAChunkpada WAV Byte Number

0 – 3 "data" (ASCII Char) 4 – 7 Length of Data to Follow 8 – end Data (samples)

2.4.2 MPEG Audio Layer 3 (MP3)

sebuah algoritma MPEG-1 Layer 3 yang kemudian dikenal sebagai MP3. Penelitian tersebut menghasilkan suatu algoritma yang menjadi standar sebagai ISO-MPEG Audio Layer-3 (MP3), yang merupakan berkas dengan tekniklossy compression.

Dalam dunia kompresi digital dikenal dengan dua macam metode yakni

lossless compression dan lossy compression. Pada lossless compression terjadi penahanan (tidak menghilangkan) semua informasi yang ada dan dekodernya mampu merekonstruksi sinyal yang telah terkompresi berubah menjadi bentuk berkas asli. Kompresi lossless menghasilkan kompresi data yang hampir mirip dengan kualitas audio aslinya, hasil kompresi ini juga menghasilkan ukuran file yang lebih kecil (yakni sekitar 50-75% saja) dan tentunya masih bisa dikembalikan ke bentuk aslinya tanpa menghilangkan sesuatu apapun informasi yang terkandung didalamnya. Format-format lossless compressionbisa dalam bentuk FLAC (Free Lossless Audio Codec) dan Monkey Audio (APE).

Pada metode dengan lossy compression, dimana menghasilkan kompresi dengan ukuran yang jauh lebih kecil dibandingkan berkas asli. Kompresi jenis lossy

Lagu yang sama dengan format MP3 hanya membutuhkan ruang sebesar 3 MB dengan penurunan kualitas suara yang minimum.

Dalam upaya menghasilkan MP3, Brandenburg menganalisis bagaimana otak dan telinga manusia menangkap suara. Teknik yang digunakan berhasil memanipulasi telinga dengan membuang bagian yang kurang penting pada suatu file musik. Sebagai contoh, apabila terdapat dua nada yang mirip, atau apabila nada tinggi dan rendah muncul secara bersamaan, otak hanya akan memproses salah satunya. Sehingga algoritma MP3 akan memilih sinyal yang lebih penting dan membuang sisanya. Hasilnya adalah file MP3 yang memiliki ukuran file audio orisinal hingga 10 kali lebih kecil. Berkas ini sering digunakan di internet karena ukurannya yang cukup kecil dibandingkan ukuran berkas audio yang tidak terkompresi. Teknologi ini kemudian distandarisasi pada tahun 1991.

Dalam hal audio steganografi, ada beberapa keuntungan dalam menggunakan MP3. Pertama, keberadaannya yang bersifat kosmopolit dan populer sebagai sarana hiburan di kalangan pengguna komputer. Karena keberadaannya yang sangat umum, diharapkan dapat meminimalisir kecurigaan akan adanya pesan rahasia di dalamnya. Selain itu, MP3 dapat didistribusikan dengan mudah dan hampir tanpa biaya walaupun sebenarnya hak paten dari MP3 telah dimiliki dan penyebaran MP3 seharusnya dikenakan biaya. Namun pemilik hak paten dari MP3 telah memberikan pernyataan bahwa penggunaan MP3 untuk perorangan tidak dikenai biaya. Keuntungan lainnya adalah kemudahan dalam mengakses MP3, dimana banyak

ketika WinAmp, sebuah mesin pemutar MP3 yang dibuat oleh sepasang mahasiswa bernama Justin Frankel dan Dmitry Boldyrev, ditawarkan secara cuma-cuma di internet. Dalam waktu singkat, pengguna musik di seluruh dunia terhubung dalam satu jaringan pusat bernama MP3, dan saling menawarkan musik-musik yang memiliki hak cipta secara gratis. Dalam rentang waktu yang tidak terlalu lama, banyak programmerlain yang tidak mau ketinggalan, mereka menciptakan berbagai perangkat lunak pendukung untuk para pengguna MP3.Encoder, ripper, dan player

terbaru dirilis setiap minggunya, dan pertumbuhannya bergerak semakin kencang. Mesin-mesin pencari pun membuat proses pencarian file MP3 tertentu yang dikehendaki menjadi semakin cepat. Selain itu, player portable seperti Rio dan iPod membuat MP3 dapat didengarkan sambil berjalan.

2.5 Metode Pengembangan Perangkat Lunak

Pada sub bab ini menjelaskan tentang beberapa metode pengembangan perangkat lunak.

1. MetodeWaterfall

Metode pengembangan perangkat lunak secara Waterfall yang meliputi: Teknik analisis data dalam pembuatan perangkat lunak menggunakan paradigma perangkat lunak secara waterfall, yang meliputi beberapa proses diantaranya: a. Kebutuhan Sistem / Informasi

diperlukan sistem dan mengalokasikannya ke dalam pembentukan perangkat lunak.

b. Analisis

Merupakan tahap menganalisis hal-hal yang diperlukan dalam pelaksanaan proyek pembuatan perangkat lunak, seperti analisis kebutuhan fungsional dan nonfungsional.

c. Perancangan

Tahap perancangan interfaceyang mudah dimengerti user yang mengacu pada data – data analisis.

d. Pengkodean

Tahap penerjemahan data yang telah dirancang ke dalam bahasa pemrograman tertentu.

e. Pengujian

Merupakan tahap pengujian terhadap perangkat lunak yang dibangun. Pada tahap ini menggunakan dua metode pengujian, yaitu pengujian alpha dan pengujian beta. Pengujian alpha dilakukan dengan metode black box untuk menguji fungsional sistem seperti kesalahan sintak, terminasi dan kesalahan interface apakah sudah sesuai dengan fungsi yang dibangun. Sedangkan pengujian beta dilakukan dengan menyebarkan kuesioner.

f. Pemeliharaan

2. ModelPrototype

Modelprototypedibangun dari mengumpulkan berbagai kebutuhan, kemudian tim pengembang akan bertemu dengan pelanggan untuk menentukan tujuan dari perangkat lunak, dan mengidentifikasi kebutuhan-kebutuhan yang telah diketahui oleh pelanggan, dan batasan-batasan apa saja yang dapat dikategorikan sebagai tugas utama. Hasilnya akan dibangun rancangan sementara yang mewakili berbagai aspek dari perangkat lunak yang kelak akan digunakan oleh pelanggan/pengguna (seperti bentuk pendekatan input yang digunakan dan bentuk output). Idealnya model prototype melayani sebuah mekanisme untuk mengidentifikasi kebutuhan perangkat lunak. Dimana jika nantinya sebuah model

prototype berhasil dibuat, seorang developer harus berusaha mendayagunakan tools yang ada (semisal, report generator, windows manager) dapat bekerja dengan baik (cepat).

3. Model RAD

4. Model Evolusioner

Model Evolusioner adalah model iterative. Model itu ditandai dengan tingkah laku yang memungkinkan perekayasa perangkat lunak mengembangkan versi perangkat yang lebih lengkap sedikit demi sedikit.

2.6 Pemodelan Data Terstruktur

Alat-alat pemodelan sistem informasi sangat dibutuhkan dalam proses analisis dan perancangan sistem. Alat-alat pemodelan sistem informasi terdiridari:

a. Bagan Alir Dokumen (Document Flowmap)

Bagan alir dokumen atau disebut juga bagan alir formulir merupakan bagan alir yang menunjukan arus dari laporan dan formulir termasuk tembusan-tembusannya.

b. Entity-Relasionship Diagram(ERD)

ERD adalah diagram yang memperlihatkan entitas-entitas yang terlibat dalam suatu sistem serta hubungan-hubungan (relasi antar entitas. Komponen-komponen pembentuk model ERD yaitu:

1. Entitas (Entity)

2. Atribut (Attributes/Properties)

Setiap entitas pasti memiliki atribut yang mendeskripsikan karakteristik dari entitas tersebut.

3. Relasi (Relationship)

Relasi menunjukkan adanya hubungan di antara sejumlah entitas yang berasal dari himpunan entitas yang berbeda.

c. Diagram Konteks (Context Diagram)

Diagram konteks merupakan diagram alir pada tingkat paling atas yang merupakan penggambaran yang berfungsi untuk memperlihatkan interkasi/hubungan langsung antara sistem dengan lingkungannya. Diagram konteks menggambarkan sebuah sistem berupa sebuah proses yang berhubungan dengan satu atau beberapa entitas.

d. Data Flow Diagram(DFD)

DFD adalah suatu alat pemodelan yang digunakan untuk memodelkan fungsi dari sistem, menggambarkan secara rinci mengenai sistem sebagai jaringan kerja antar fungsi yang berhubungan satu sama lain dengan menunjukkan dari dan kemana data mengalir serta penyimpanannya.

Beberapa symbol digunakan di DFD:

2. Arus data (data flow) ini mengalir di antara proses (process), simpanan data (data store) dan kesatuan luar (external entity). Arus data ini menunjukkan arus dari data yang dapat berupa masukan untuk sistem atau hasil dari proses sistem.

3. Proses (process) merupakan kegiatan yang dilakukan oleh orang, mesin atau komputer dari hasil suatu arus data yang masuk ke dalam proses untuk dihasilkan arus data yang akan keluar dari proses.

4. Simpanan data (data store) merupakan simpanan dari data yang dapat berupa suatu file atau database di sistem komputer, suatu arsip atau catatan manual, suatu kotak tempat data di meja seseorang, suatu table acuan manual, dan suatu agenda atau buku.

5. Spesisikasi Proses (Process Specification (PSPEC))

Spesifikasi proses digunakan untuk menggambarkan semua proses model aliran yang nampak pada tingkat akhir penyaringan. Kandungan dari spesifikasi proses dapat termasuk teksnaratif, gambaran bahasa desain program (Program Design Language) dari algoritma proses, persamaan matematika, tabel, digram, atau bagan.

6. Kamus Data (Data Dictionary)

a. Nama arus data.

b. Alias atau nama lain dari data dapat dituliskan bila nama lain ini ada. Alias perlu ditulis karena data yang sama mempunyai nama yang berbeda untuk orang atau departemen satu dengan yang lainnya. c. Bentuk data, dapat berupa dokumen dasar atau formulir,dokumen hasil

cetakan komputer, laporan cetak, tampilan di layar monitor, variabel, parameter danfield.

d. Arus data menunjukkan dari mana data mengalir dan kemana data akan menuju.

e. Penjelasan dapat diisi dengan keterangan-keterangan tentang arus data tersebut.

f. Periode menunjukkan kapan terjadinya arus data

g. Volume digunakan untuk mengidentifikasikan besarnya simpanan luar yang akan digunakan, kapasitas dan jumlah dari alat input, alat pemroses dan alat output.

h. Struktur data menunjukkan arus data yang dicatat di kamus data berisi item data apa saja.

e. Skema Relasi

2.7 Perangkat Lunak Pendukung

Pada sub bab ini akan menjelaskan tentang perangkat lunak pendukung dalam penyelesaian tugas akhir ini.

2.7.1 MATLAB (Matrix Laboratory)

MATLAB adalah sebuah bahasa dengan (high-performance) kinerja tinggi untuk komputasi masalah teknik. Matlab mengintegrasikan komputasi, visualisasi, dan pemrograman dalam suatu model yang sangat mudah untuk pakai dimana masalah-masalah dan penyelesaiannya diekspresikan dalam notasi matematika yang familiar. Penggunaan Matlab meliputi bidang–bidang:

a. Matematika dan Komputasi b. Pembentukan Algorithm

c. Akusisi Data,pemrosesan sinyal digital

d. Pemodelan, simulasi, dan pembuatan prototipe e. Analisa data, explorasi, dan visualisasi

f. Grafik Keilmuan dan bidang Rekayasa

Nama MATLAB merupakan singkatan dari Matrix Laboratory.

MATLAB pada awalnya ditulis untuk memudahkan akses perangkat lunak matrik yang telah dibentuk oleh LINPACK dan EISPACK. Saat ini perangkat MATLAB telah menggabung dengan LAPACK dan BLAS library, yang merupakan satu kesatuan dari sebuah seni tersendiri dalam perangkat lunak untuk komputasi matrix. Dalam lingkungan perguruan tinggi teknik, Matlab merupakan perangkat standar untuk memperkenalkan dan mengembangkan penyajian materi matematika, rekayasa dan kelimuan. Di industri, MATLAB merupakan perangkat pilihan untuk penelitian dengan produktifitas yang tingi, pengembangan dan analisanya.

Fitur-fitur MATLAB sudah banyak dikembangkan, dan lebih kita kenal dengan nama toolbox. Sangat penting bagi seorang pengguna Matlab, toolbox mana yang mandukung untuk learn dan apply technologi yang sedang dipelajarinya. Toolbox ini merupakan kumpulan dari fungsi-fungsi MATLAB (M-files) yang telah dikembangkan ke suatu lingkungan kerja MATLAB untuk memecahkan masalah dalam kelas particular. Area-area yang sudah bisa dipecahkan dengan toolbox saat ini meliputi pengolahan sinyal, system kontrol, neural networks, fuzzy logic, wavelets, dan lain-lain.

Sebagai sebuah system, MATLAB tersusun dari 5 bagian utama: 1. Development Environment.

Termasuk didalamnya adalah MATLAB desktop dan Command Window,

command history, sebuah editor dan debugger, danbrowsers untuk melihathelp,

workspace,files, dan search path.

2. MATLABMathematical Function Library.

Mathematical Function Library merupakan sekumpulan algoritma komputasi mulai dari fungsi-fungsi dasar seperti: sum, sin, cos, dan complex arithmetic, sampai dengan fungsi-fungsi yang lebih kompleks seperti matrix invers, matrix

eigenvalues, Bessel functions,danfast Fourier transforms. 3. MATLAB Language.

MATLAB Language merupakan suatu high-level matrix/array language dengan control flow statements, functions, data structures, input/output, dan fitur-fitur object-oriented programming. Ini memungkinkan bagi kita untuk melakukan kedua hal baik pemrograman dalam lingkup sederhana untuk mendapatkan hasil yang cepat, dan "pemrograman dalam lingkup yang lebih besar" untuk memperoleh hasil-hasil dan aplikasi yang komplek.

4. Graphics.

interfaces pada aplikasi MATLAB anda.

5. MATLAB Application Program Interface (API).

Application Program Interface (API). Merupakan suatu library yang memungkinkan program yang telah anda tulis dalam bahasa C dan Fortran mampu berinterakasi dengan MATLAB. Ini melibatkan fasilitas untuk pemanggilan routines dari MATLAB (dynamic linking), pemanggilan MATLAB sebagai sebuah computational engine, dan untuk membaca dan menuliskan

BAB III

ANALISIS DAN PERANCANGAN SISTEM

Analisis ditujukan untuk memberikan gambaran secara umum terhadap perangkat lunak. Hasil analisis akan menjadi dasar untuk melakukan perancangan atau desain perangkat lunak sesuai kebutuhan sistem.

3.1 Analisis Sistem

Program aplikasi perbandingan steganografi ini dapat dibuat dengan adanya suatu analisis terlebih dahulu. Analisis sistem dilakukan dengan mendefinisikan masalah yang ada, menganalisis dan mengamati secara keseluruhan bagaimana program aplikasi ini terbentuk. Dalam pembuatan program aplikasi ini diperlukan suatu analisis yang benar agar dihasilkan suatu program aplikasi yang sesuai dengan yang diharapkan.

3.2 Analisis Masalah

Pada umumnya masalah yang timbul dalam proses steganografi audio hampir sama yaitu jumlah informasi yang akan disisipkan terbatas, masih layak atau tidaknya berkas audio yang telah disisipkan informasi itu didengar, ketahanan berkas (Robustness), serta kecepatan proses penyisipan maupun pengekstrakan informasi dalam proses steganografi tersebut.

3.3 Analisis Proses

Dalam analisis proses ini akan membahas tentang proses penyisipan dan ekstraksi secara umum, serta proses dari algoritmaRijndaelserta metode steganografi phase coding dan echo data hiding.

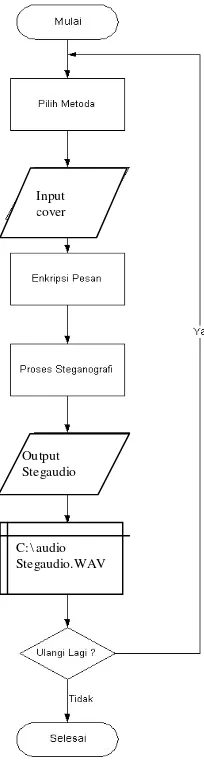

3.3.1 Proses Penyisipan

Dalam proses penyisipan ini terdapat beberapa proses yang akan dilakukan yaitu: 1. Untuk pesan rahasia terlebih dahulu akan mengalami proses enkripsi

menggunakan algoritma Rijndael sebelum disisipkan pada berkas audiocover. 2. Berkas audio cover yang masih berbentuk sinyal terlebih dahulu akan

ditransformasikan ke dalam bit-bit digital.

teknik steganografiphase codingdan teknikecho data hidingdengan masing-masing kunci (stego key) untuk nantinya dipakai dalam proses ekstraksi.

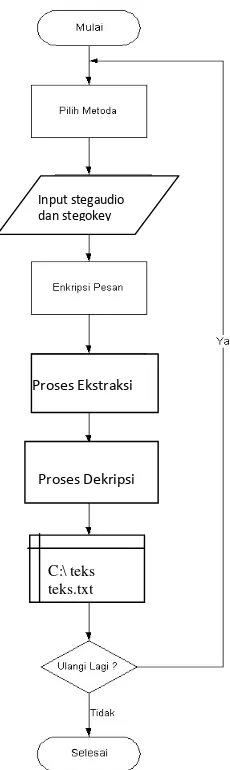

3.3.2 Proses Ekstraksi

Dalam proses ekstraksi, proses yang dilakukan adalah kebalikan dari proses penyisipan yaitu:

1. Berkas audio yang telah disisipi pesan dan masih berbentuk sinyal terlebih dahulu diubah ke dalam bit-bit digital.

2. Proses ekstraksi dipilih dan dilakukan berdasarkan teknik yang digunakan pada saat proses penyisipan yaitu menggunakan tekhik Phase Coding dan

Echo Data Hiding serta memasukkan stego key yang dihasilkan saat proses penyisipan.

3. Untuk berkas audio akan di transformasikan kembali ke bentuk sinyal.

4. Pesan teks yang telah diekstrak harus melalui proses dekripsi terlebih dahulu agar teks tersebut nantinya dapat dimengerti.

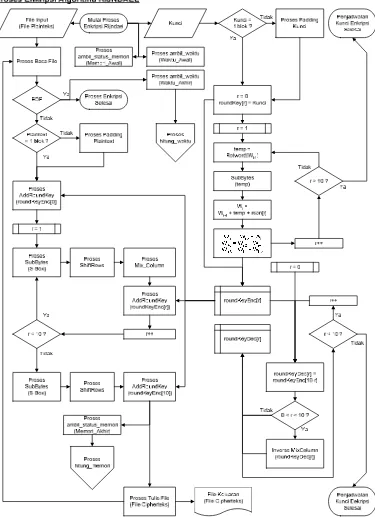

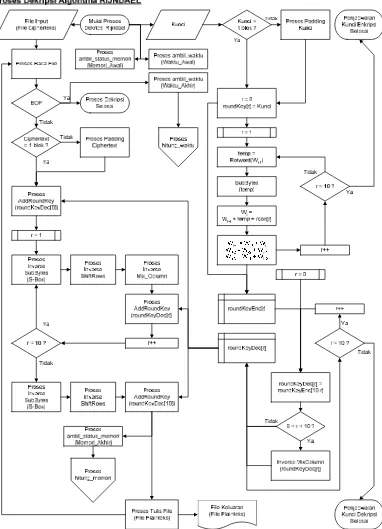

3.3.3 Proses Enkripsi

Enkripsi yang digunakan dalam mengamankan pesan informasi teks menggunakan algoritma rijndael 128 bit.

Ada pun prosedur algoritma Rijndael adalah sebagai berikut:

2. Dalam proses penyandian ini akan menggunakan kunci (password) yang tetap, dalam hal ini untuk kunci enkripsi tidak dibuat fleksibel.

3. Proses penyandian melakukan operasi sebanyak sepuluh ronde. Untuk sembilan ronde (round1-9) terdiri tas proses add round key,sub bytes, shiftrows,dan mix colums. Sedangkan pada ronde kesepuluh hanya melakukan proses sub bytes, shift rows dan add round key.

Sebagai contoh diperlihatkan pada blok masukan dan kunci berikut :

Masukan 32 43 F6 A8 88 5A 30 8D 31 31 98 A2 E0 37 07 34 Kunci 2B 7E 15 16 28 AE D2 A6 AB F7 15 88 09 CF 4F 3C

Karena panjang masukan dan kunci adalah 128 bit, diperoleh nilai Nk = Nb = 4, direpresentasikan dalam bentuk matriks sebagai berikut.

a. Proses Sub bytes

Proses sub bytesadalah proses pensubtitusian masukan berdasarkan kotak-S. Kotak-S dapat dilihat pada tabel 3.1.

Tabel 3.1 kotak-s (s-box)

Koordinat x merepresentasikan digit pertama dari bilangan heksadesimal, sedangkan koordinat y merepresentasikan digit ke dua. Misalnya untuk bilangan heksadesimal 08, maka 0 berada di koordinat x dan 8 berada di koordinat y.

Jika masukan dinyatakan dengan S dan hasil subtitusi dinyatakan dengan S’,maka:

maka S1=

23 C4 C7 E1 1A BE C7 9A 42 04 46 C5 C2 5D 3A 18 S=

b. Proses Shift Rows

Transformasi selanjutnya adalah pergeseran yang disebut Shift Rows untuk proses enkripsi, pergeseran dilakukan ke sebelah kiri. Jumlah pergeseran tergantung pada urutan baris (0, 1, 2 atau 3) dari matriks state.Artinya baris 0 tidak mengalamami pergeseran dan baris terakhir digeser 3 byte ke kiri. Pada proses dekripsi transformasi disebutInv. Shift Rows dan pergeseran dilakukan ke sebelah kanan. Junlah pergeseran sama dengan proses enkripsi.

Maka

c. Proses Mix Column

d. Add Round Key

Dalam proses ini melibatkan kunci yang dimasukkan di awal.

3.3.4 Analisis Steganografi Phase Coding A. Penyisipan

1. Pemrosesan awal pada pesan

Setelah file pesan teks1.txt yang berisi ‘Klaveryus Irvan’ dibaca, maka yang pertama akan dilakukan oleh sistem adalah mengubah

karakter yang ada dalam file tersebut ke dalam bentuk biner dan menyimpannya ke dalam sebuah array. Pemrosesan awal ini juga akan melakukan perhitungan jumlah bit dari pesan yang nantinya akan digunakan dalam beberapa proses lainnya.

Gambar 3.1 Perubahan Teks ke Bit 2. Pemrosesan awal pada berkas cover

Gambar 3.2 Proses Pembagian Segmen dan FFT

Dari hasil FFT tadi, kemudian dihitung nilai fase dan magnitudenya seperti pada tabel 3.2.

Tabel 3.2 Nilai Fase dan Magnitude dari berkasCover

3. Penyisipan fase referensi dari pesan ke sinyal audio

Pada proses ini, nilai fase audio yang akan diganti dengan fase yang

No. Sample Fase Magnitude

merepresentasikan pesan adalah nilai fase yang terdapat pada index

xN+pos(0 ≤x ≤X) di mana Xadalah jumlah bit pesan, Nadalah panjang segmen, dan pos adalah N/2 untuk N genap dan (N-1)/2 untuk N ganjil. Pada penyisipan text1.txt ke file fanfare.wav nilai pos adalah (211-1)/2 = 105. Nilai fase audio dengan index tadi akan diganti dengan

π/2 jika bit pada array pesan dengan index yang berkesesuaian bernilai 0

dan –π/2 jika bitnya bernilai 1.

Gambar 3.2 Penyisipan Pesan Teks PadaPhase Coding

No. Sample Fase Magnitude

1 3.1416 0.1607 Ganti fase dengan π/2

Gambar 3.3 Akhir Penyisipan Teks padaPhase Coding 4. Membangun matriks audio

Nilai-nilai pada array magnitude yang tadi disimpan pada proses no.2 kemudian digabungkan dengan nilai-nilai pada array fase audio yang telah mengalami penyisipan fase pesan dengan menggunakan rumus :

new_signal=mg.*exp(i*ph)

Di mana new_signal adalah hasil penggabungan array magnitude dan fase, mg adalah array magnitude dan ph adalah array fase yang telah mengalami penyisipan. Array new_signal ini kemudian digabung kembali dengan channel yang hanya mengalami proses FFT, untuk selanjutnya

No. Sample Fase Magnitude

dilakukan fungsi IFFT (Inverse Fast Fourier Transformation) pada penggabungan array ini untuk akhirnya mendapatkan sinyal audio yang baru yang telah disisipi pesan. Sinyal audio yang sudah dibangkitkan ini kemudian disimpan dengan format .wav.

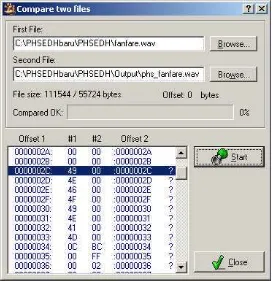

Gambar 3.4 Perubahan Bit pada Stego-AudioPhase Coding

Gambar 3.4CapturePerubahan Bit pada Stego-AudioPhase Coding 110..10 101..11 111..11

3.3.5 Analisis SteganografiEcho Data Hiding 1. Pemrosesan awal pada pesan

Proses pembacaan pesan sama seperti pada teknik Phasee Coding. Setelah file pesan teks1.txt yang berisi ‘Klaveryus Irvan’ dibaca, maka yang pertama akan dilakukan oleh sistem adalah mengubah karakter-karakter yang ada dalam file tersebut ke dalam bentuk biner dan menyimpannya ke dalam sebuaharray. Pemrosesan awal ini juga akan melakukan perhitungan jumlah bit dari pesan yang nantinya akan digunakan dalam beberapa proses lainnya.

Gambar 3.5 Perubahan Teks ke Bit 2. Pembuatan One Kernel dan Zero Kernel

Pembuatan One kernel dan Zero Kernel tergantung dari sinyal asli yakni sinyal dari berkas audio cover. Zero kernel didapatkan dengan cara mendelay sinyal asli sepanjang 100 sample, dan one kernel didapatkan dengan cara mendelay sinyal asli sebesar 100+panjang data(dalam bit) sample.

100 Samples 11100011…001

11100011…001 One Mixer

Zero Mixer

Ori Signal

Stego Signal 3. Pembuatan Window

Berkas audiocoverdibagi menjadi beberapawindow berdasarkan panjang data teks yang akan disisipkan.

Gambar 3.7 Pembagian Window

4. Dua waktu delay digunakan untuk encoding data yang disisipkan, biner 0 akan diencodingkan dengan delay sebesar offset, dan biner 1 akan diencodingkan sebesaroffset + delta. Mixer segmen sinyal asli denganmixer oneapabila data yang disisipkan adalah bit 1 danmixer zero jika bit 0 untuk proses penyisipan

Gambar 3.8 Penyisipan padaEcho Data Hiding 11100011000100100010001000………..10010001000100111000

W1 W2 W3 …….WN……… W 119 W1 20

11100011…001

One Kernel