IMPLEMENTASI DAN PERBANDINGAN CAPTIVE PORTAL DENGAN MENGGUNAKAN MIKROTIK DAN M0N0WALL

DRAFT SKRIPSI

KHAIRUL YASSIN ARIGA 101421017

PROGRAM STUDI EKSTENSI S1 ILMU KOMPUTER DEPARTEMEN ILMU KOMPUTER

FAKULTAS ILMU KOMPUTER DAN TEKNOLOGI INFORMASI UNIVERSITAS SUMATERA UTARA

MEDAN 2012

SKRIPSI

Diajukan untuk melengkapi tugas dan memenuhi syarat mencapai gelar Sarjana Ilmu Komputer

KHAIRUL YASSIN ARIGA 101421017

PROGRAM STUDI EKSTENSI S1 ILMU KOMPUTER DEPARTEMEN ILMU KOMPUTER

FAKULTAS ILMU KOMPUTER DAN TEKNOLOGI INFORMASI UNIVERSITAS SUMATERA UTARA

MEDAN 2012

Judul : IMPLEMENTASI DAN PERBANDINGAN

CAPTIVE PORTAL DENGAN MENGGUNAKAN MIKROTIK DAN M0N0WALL

Kategori : SKRIPSI

Nama : KHAIRUL YASSIN ARIGA

Nomor Induk Mahasiswa : 101421017

Program Studi : EKSTENSI (S1) ILMU KOMPUTER

Departemen : ILMU KOMPUTER

Fakultas : KOMPUTER DAN TEKNOLOGI INFORMASI

UNIVERSITAS SUMATERA UTARA Diluluskan di

Medan,

Komisi Pembimbing :

Pembimbing I Pembimbing II

Drs. Agus Salim Harahap, M.Si Syurahbil, S.Si, M.CompSc NIP 1954082 81981031 004 NIP 19750228 2008101 001

Diketahui/Disetujui oleh

Departemen Ilmu Komputer FMIPA USU Ketua,

Dr. Poltak Sihombing, M.Kom. NIP 19620317 1991031 001

IMPLEMENTASI DAN PERBANDINGAN CAPTIVE PORTAL DENGAN MENGGUNAKAN MIKROTIK DAN M0N0WALL

SKRIPSI

Saya mengakui bahwa skripsi ini adalah hasil kerja saya sendiri, kecuali beberapa kutipan dan ringkasan yang masing-masing disebutkan sumbernya.

Medan, 13 Juli 2012

KHAIRUL YASSIN ARIGA 101421017

Puji dan syukur penulis panjatkan kepada Tuhan Yang Maha Esa, dengan limpahan kasih dan karunia-Nya kertas kajian ini berhasil diselesaikan dalam waktu yang telah ditetapkan.

Dalam menyelesaikan Skripsi ini, Penulis telah banyak mendapatkan bimbingan moril dan material dari berbagai pihak. Maka pada kesempatan ini, Penulis mengucapkan terima kasih kepada seluruh pihak yang telah banyak membantu antara lain kepada :

1. Bapak Dr. Poltak Sihombing, M.Kom, selaku Ketua Departemen Ilmu Komputer.

2. Ibu Maya Silvi Lydia, B.Sc., M.Sc, selaku Sekretaris Departemen Ilmu Komputer

3. Bapak Drs. Agus Salim Harahap, M.Si dan Bapak Syurahbil, S.Si,MCompSc selaku Dosen Pembimbing Skripsi.

4. Bapak Dr. Poltak Sihombing,M.Kom dan Bapak M. Andri B,ST, McompSc, MEM.Sebagai Dosen Pembanding Skripsi.

5. Kepada ayahhanda Drs. H. T. M. Anjasmara, Ibunda Asnita Poerba dan Reni Amara Ariga serta Seluruh Keluarga Besar yang banyak memberikan bantuan moril maupun material di sertai Doa yang akhirnya Skripsi ini selesai.

6. Seluruh Staf-staf Pengajar (Dosen) dan dan Pembantu Dekan Fakultas Ilmu Komputer Universitas Sumatera Utara.

7. Kepada Teman Penulis yaitu Hendra Sinaga, Bambang Hadi Pranowo, Fahrie Rezeki Pane, Kristian Sinaga, dan Alexander Sinaga yang telah memotivasi serta memberi dukungan serta semangat untuk Penulis dalam menyelesaikan Skripsi ini.

8. Kepada Kekasih Tercinta Dina Syahfitri, yang telah banyak memberi semangat kepada penulis.

9. Seluruh teman satu kelas Penulis yaitu Kom A 2010. Terutama kawan seperjuangan Networking Team yang telah memberi motivasi dan dukungannya dalam menyelesaikan Skripsi ini.

Atas semua motivasi dan bantuan semua pihak, Penulis mengucapkan banyak terima kasih, Semoga Tuhan membalas semua kebaikan yang telah di berikan, semoga Skrispsi ini bermanfaat bagi kita semua.

Wifi (Wireless Fidelity) adalah koneksi tanpa kabel seperti Laptop dan handphone dengan mempergunakan teknologi frekuensi sehingga pemakainya dapat mentransfer data dengan cepat dan aman. Wifi tidak hanya dapat digunakan untuk mengakses internet, Wifi juga dapat digunakan untuk membuat jaringan tanpa kabel . Karena itu banyak orang mengasosiasikan Wifi dengan “Kebebasan”. Tujuan dalam pembuatan alat ini tidak lain adalah untuk menampilkan sebuah informasi yang sebelumnya telah dilakukan proses pengiriman data teks (tulisan) oleh Transmitter terhadap Receiver, hingga dapat dugunakan oleh siapapun yang membutuhkannya dengan sistem yang berjalan. Sehingga pengguna mengerti bagaimana pentingnya sebuah informasi bagi mereka.

KATA KUNCI : Wifi (Wireless Fidelity), Radius Autentikasi, Secret dan Manajemen Bandwitch.

ABSTRACT

This technology is possibly to use whitout cable either on laptop and handphone with a frequency technology so that those users may transfer data rapidly and safety. Wifi is not only used to access internet, but also for providing nets wireless.scince then many people associated wifi with “freedom”. The objective of this study is truly to display any information as previous it has been done process of sending text data (written) by transmitter into receiver,so anybody can use it as on the system,therefore the user be awere how important the information to know more.

KEY WORDS: WiFi, Radius Authentication, secret and Management Bandwitch.

DAFTAR ISI

Halaman

2.2.2 Metropolitan Area Network ... 6

2.2.3 Wide Area Network... 7

2.8.1 Spesifikasi Wifi ... 18

BAB 3 ANALISIS DAN PERANCANGAN ... 26

3.1 Analisis Permasalahan Hotspot ... 26

BAB 4 IMPLEMENTASI DAN PERBANDINGAN ... 55

4.1 Spesifikasi Sistem ... 55

4.2.2.1 Identitas Ethernet ... 58

4.2.2.2 IP Address ... 59

4.2.2.3 IP Gateway ... 59

4.2.2.4 DNS (Domain Name Server) ... 60

4.2.2.6 Firewall NAT ... 61

4.2.2.7 IP Web Proxy... 61

4.2.2.8 Proxy Transfarant ... 62

4.5.2 Autentikasi ... 87

4.5 Perbandingan Captive Portal Menggunakan M0n0wall ... 88

4.6.1 Captive portal ... 88

BAB 5 KESIMPULAN DAN SARAN ... 89

5.1 Kesimpulan ... 89

5.2 Saran ... 90

DAFTAR PUSTAKA ... 91

Halaman

2.1 Spesifikasi dari 802.11 18

Halaman

3.10 Setting Primary dan Secondary DNS 34

3.11 Gambar Winbox 35

3.12 Tampilan Awal Mikrotik 35

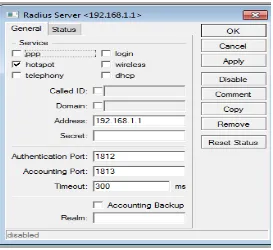

3.13 Radius Mikrotik 36

3.14 Radius Server Mikrotik 37

3.15 Awal Pembuatan Hotspot 37

3.16 Hotspot Setup Address For Interface 38

3.17 Hotspot Setup Addresses 38

3.18 Hotspot Setup Smtp Server 38

3.19 Hotspot Setup DNS Configuration 39

3.20 Hotspot Setup 39

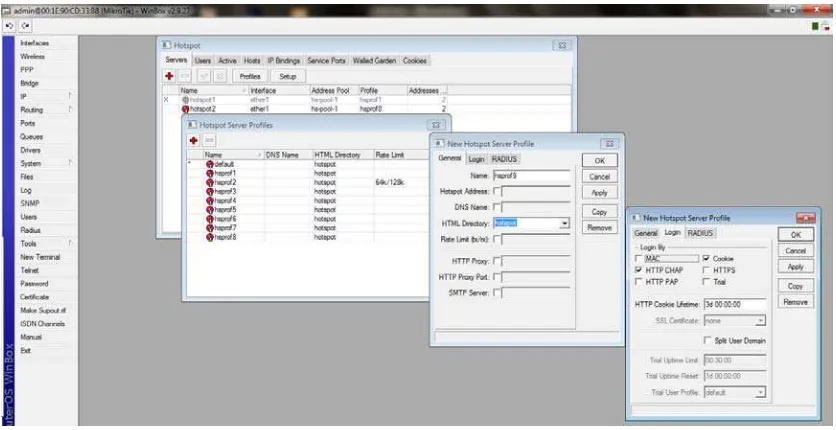

3.21 New Hotspot Server 40

3.22 Setting Hotspot Server Profile 40

3.23 New Hotspot Login Profile 41

3.24 New Hotspot General 41

3.25 New Hotspot User 42

3.26 Hotspot IP Binding 43

3.27 Penginstalan M0n0wall 43

3.28 Menu Console M0n0wall 44

3.29 Port Configurasi 45

3.30 Interface Lan 45

3.31 File Manager M0n0wall 49

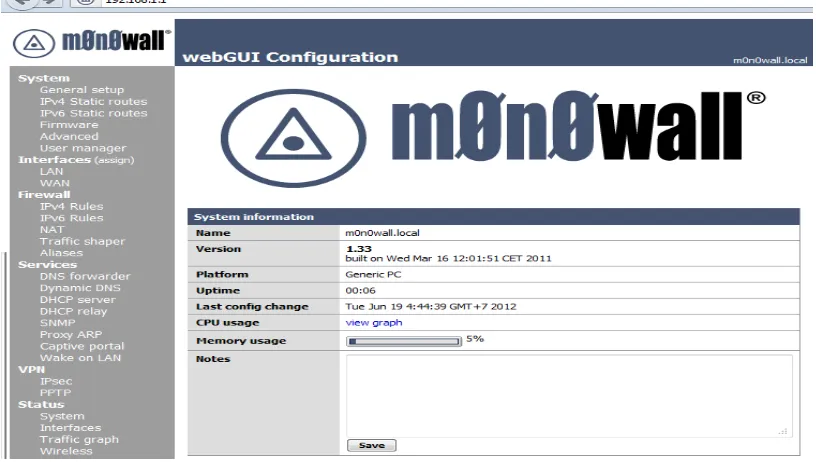

3.32 WebGUI Configuration M0nowall 49

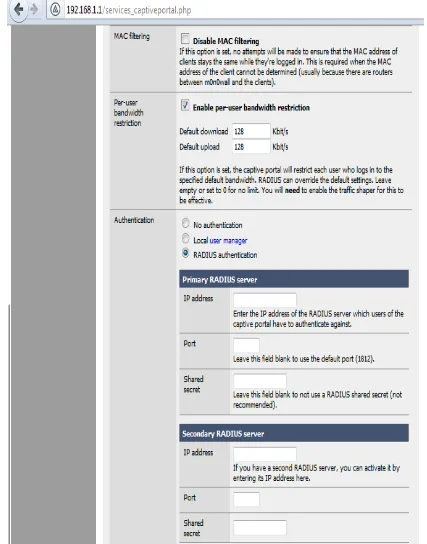

3.33 Setting Captive Portal 50

3.35 Setting Captive Portal Radius 52

3.38 Setingan Captive Portal Page Contents 53

3.39 Setingan Captive Portal Page Contents 54

4.1 Rancangan Topologi 56

4.11 Hotspot Server Profile Login 68

4.12 Hotspot Server Profile General 69

4.13 Hotspot Server Profil General 69

4.14 Hotspot User Login 70

4.15 Hotspot IP Binding 70

4.16 Menu Tampilan Awal Hotspot Menggunkan Mikrotik 71

4.17 Menu Tampilan Masuk Hotspot Mikrotik 72

4.18 Menu Tampilan Login Mikrotik Sukses 73

4.19 Menu Tampilan Logout Hotspot Mikrotik 74

4.20 File Manager M0n0wall 77

4.21 WebGUI Configuration M0nowall 77

4.22 Setingan Captive Portal 78

4.23 Setingan Captive Portal Radius 79

4.24 Setingan Captive Portal Radius 80

4.25 Setingan Captive Portal Page Contents 81

4.26 Setingan Captive Portal Page Contents 82

4.27 Menu Tampilan Awal Captive Portal Menggunkan M0n0wall 83

4.28 Menu Tampilan Login Masuk Sukses 84

4.29 Menu Tampilan Login Masuk Sukses M0n0wall 85

4.30 Menu Tampilan Logout Captive Portal 86

Wifi (Wireless Fidelity) adalah koneksi tanpa kabel seperti Laptop dan handphone dengan mempergunakan teknologi frekuensi sehingga pemakainya dapat mentransfer data dengan cepat dan aman. Wifi tidak hanya dapat digunakan untuk mengakses internet, Wifi juga dapat digunakan untuk membuat jaringan tanpa kabel . Karena itu banyak orang mengasosiasikan Wifi dengan “Kebebasan”. Tujuan dalam pembuatan alat ini tidak lain adalah untuk menampilkan sebuah informasi yang sebelumnya telah dilakukan proses pengiriman data teks (tulisan) oleh Transmitter terhadap Receiver, hingga dapat dugunakan oleh siapapun yang membutuhkannya dengan sistem yang berjalan. Sehingga pengguna mengerti bagaimana pentingnya sebuah informasi bagi mereka.

KATA KUNCI : Wifi (Wireless Fidelity), Radius Autentikasi, Secret dan Manajemen Bandwitch.

ABSTRACT

This technology is possibly to use whitout cable either on laptop and handphone with a frequency technology so that those users may transfer data rapidly and safety. Wifi is not only used to access internet, but also for providing nets wireless.scince then many people associated wifi with “freedom”. The objective of this study is truly to display any information as previous it has been done process of sending text data (written) by transmitter into receiver,so anybody can use it as on the system,therefore the user be awere how important the information to know more.

KEY WORDS: WiFi, Radius Authentication, secret and Management Bandwitch.

DAFTAR ISI

BAB 1

PENDAHULUAN

1.1 Latar Belakang

Perkembangan ilmu pengetahuan dan teknologi yang semakin pesat dewasa ini ternyata memberikan dampak yang sangat besar bagi kehidupan masyarakat terutama dalam proses penyampaian informasi. Dimana proses penyampaian informasi tersebut dapat diperoleh melalui jaringan internet dan tentunya tidak terlepas dari adanya sistem komputerisasi. Hal tersebut dipengaruhi oleh kecepatan, ketepatan maupun keamanan suatu jaringan yang dikelola agar mampu bekerja lebih baik.

user dapat mengakses melalui mobile komputer seperti laptop tanpa mengguakan koneksi kabel dengan tujuan suatu jarigan seperti internet.

Dalam pembuatan captive portal tersebut dapat mengunakan mikrotik dan m0n0wall. Mikrotik merupakan sistem operasi Linux base yang diperuntukkan sebagai network router. Selain itu instalasi dapat dilakukan pada Standard komputer PC (Personal Komputer). PC yang akan dijadikan router mikrotik tidak memerlukan resource yang cukup besar untuk penggunaan standard, misalnya hanya sebagai gateway. Sedangkan m0n0wall adalah embedded firewall berbasiskan freeBSD yang ringan dan mudah penggunaannya. M0n0wall merupakan proyek yang ditujukan untuk menciptakan firewall, lengkap paket perangkat lunak yang tertanam, bila digunakan bersama dengan PC tertanam, menyediakan semua fitur penting dari kotak firewall komersial (termasuk kemudahan penggunaan) di sebagian kecil dari harga (software gratis). M0n0wall didasarkan pada versi awal dari FreeBSD, bersama dengan web server, PHP(Programming Hypertext Processor) dan utilitas lainnya.

1.2 Rumusan Masalah

Berdasarkan latar belakang di atas, maka rumusan masalah yang dapat diambil adalah perbandingan tentang tingkat security dan performance antara mikrotik dan m0n0wall pada caprtive portal.

1.3 Batasan Masalah

Batasan masalah yang dapat diambil dari latar belakang di atas adalah

1.4 Tujuan Penelitian

Tujuan penelitian ini untuk mengetahui mana yang paling baik captive portal dengan menggunakan mikrotik atau m0n0wall.

1.5 Manfaat Penelitian

Menjadi bahan pertimbangan bagi administrator untuk memilih menggunakan mikrotik ataupun m0n0wall dalam penggunaan captive portal

1.6 Metodologi Penelitian

Metodologi penelitian yang akan digunakan adalah: 1. Studi Literatur

2. Merancang Desain Sistem 3. Implementasi Sistem 4. Pengujian Sistem

1.7 Sistematika Penulisan

Dalam penyusunan skripsi ini, penulis menguraikannya dalam 5 bab dengan sistematika pembahasan dan aturan-aturannya agar pembaca lebih mudah untuk memahami dan mengerti isi dari skripsi ini.

BAB 1 : PENDAHULUAN

BAB 2 : LANDASAN TEORI

Bab ini berisi tentang teori-teori ilmiah yang didapat dari metode pencarian fakta yang digunakan untuk mendukung penulisan skripsi ini dan sebagai dasar pengembangan sistem sehingga dapat diimplementasikan dengan baik dan benar.

BAB 3 : ANALISIS SISTEM YANG BERJALAN

Berisikan analisis implementasi dan perbandingan captive portal menggunakan mikrotik dan m0n0wall. Dan analisa permasalahan kebutuhan dalam sistem secara fungsional.

BAB 4 : PERANCANGAN DAN IMPLEMENTASI

Berisikan hasil gambaran implementasi perbandingan captive portal menggunakan mikrotik dan m0n0wall.

BAB 5 : KESIMPULAN DAN SARAN

BAB 2

LANDASAN TEORI

2.1 Jaringan Komputer

Jaringan komputer adalah sekelompok komputer otonom yang saling di hubungkan satu dengan yang lainnya menggunakan protocol komunikasi melalui media komunikasi, sehingga dapat berbagi data, informasi, program aplikasi dan perangkat keras. Seperti printer, scanner, CD-Drive atau hardisk. Selain itu, telah menjadi pandangan umum bahwa jaringan komputer memungkinkan untuk saling berkomunikasi secara elektronik.[8]

2.2 Jenis Jaringan Komputer

Jaringan komputer dapat dikelompokkan bedasarkan luas area yang dapat dijangkau. Secara umum jaringan komputer terbagi menjadi 3 jenis, yaitu Local Area Network (LAN), Metropolitan Area Network (MAN), dan Wide Area Network (WAN). [9]

2.2.1 Local Area Network (LAN)

Gambar 2.1 Local Area Network

2.2.2 Metropolitan Area Network (MAN)

Sebuah MAN, biasanya meliputi area yang lebih besar dari LAN, misalnya wilayah dalam satu provinsi. Dalam hal ini jaringan MAN menghubungkan beberapa buah jaringan kecil kedalam lingkungan area yang lebih besar, misalnya beberapa jaringan kantor cabang sebuah bank di dalam sebuah kota besar dihubungankan antara satu dengan lainnya. [9]

Gambar 2.2 Metropolitan Area Network

Sebuah WAN adalah jaringan yang ruang lingkupnya sudah menggunakan sarana satelit, wireless, atau kabel fiber optic karena jangkauannya yang lebih luas hingga wilayah otoritas Negara lain. Sebagai contoh, dengan menggunakan sarana WAN, sebuah perusahaan yang ada di Indonesia bisa menghubungkan kantor pusatnya yang ada di Jepang hanya dalam waktu beberapa menit. [9]

Gambar 2.3 Wide Area Network 2.3 Komponen Jaringan

2.3.1 Kabel

Setiap kabel mempunyai kemampuan dan spesifikasi yang berbeda. Beberapa jenis kabel yang menjadi standar dalam penggunan untuk komunikasi data dalam jaringan komputer adalah:

1. Coaxial Cable

Jenis kabel ini memiliki inti dari tembaga dan dikelilingi oleh anyaman halus kabel tembaga lain, di antaranya terdapat isolator.

2. Twisted Pair Cable

3. Fiber Optic Cable

Merupakan kabel yang memiliki inti serat kaca sebagai saluran untuk menyalurkan sinyal antar terminal. Sering di pakai sebagai saluran backbone karena keandalannya yan tinggi dibanding dengan kabel coaxial atau kabel UTP. [8]

2.3.2 Ethernet Card

Ethernet Card atau lancard berfungsi sebagai media penghubung antara komputer dengan jaringan. Ada beberapa jenis port koneksi yang dapat digunakan. Jika didesain untuk kabel jenis coaxial maka konektor yang dipakai adalah konektor BNC (Barrel Nut connector atau Bayonet Net Connector ). Namun, jika didesain untuk kabel twisted pair maka konektor yang dipakai adalah konektor RJ-45. [8]

2.3.3 Hub dan Switch (Konsentrator)

Gambar 2.4 Kosentrator

Perbedaan switch merupakan kosentrator yang memiliki kemampuan manajemen trafik data lebih baik dibanding hub. [9]

2.3.4 Repeater

Berfungsi untuk memperkuat sinyal dengan cara menerima sinyal dari suatu segmen kabel lalu memancarkan kembali sinyal tersebut dengan kekuatan yang sama dengan sinyal asli pada segmen kabel lain. Dengan begitu, jarak antar kabel dapat diperpanjang.

2.3.5 Bridge

Fungsi dari perangkat ini hampir sama dengan fungsi repeater, tetapi bridge mampu menghubungkan antar jaringan yang menggunakan trasmisi berbeda. Misalnya jaringan athernet baseband dengan Ethernet broadband. Bridge juga dapat menghubungkan jaringan yang menggunakan tipe kabel yang berbeda atau topologi yang berbeda. Bridge dapat mengetahui alamat setiap komputer pada tiap-tiap jaringan.

2.3.6 Router

alamat masing-masing komputer di lingkungan jaringan lokalnya, seperti alamat bride dan router lainnya.

2.4 Topologi Jaringan

Topologi atau arsitektur jaringan merupakan pola hubungan antar terminal dalam suatu sistem jaringan komputer. Topologi ini akan mengetahui tingkat afektifitas kinerja jaringan. Ada beberapa jenis topologi yang dapat di implementasikan dalam jaringan. Namun, bentuk topologi yang utama adalah topologi Bus, topologi Ring,dan topologi Star.

2.4.1 Topologi Bus

Merupakan topologi yang menghubungkan semua terminal kesatu jaringan komunikasi yang kedua ujungnya ditutup dengan terminator. Terminator adalah perangkat yang menyediakan resistansi listrik untuk menyerap sinyal pada akhir trasmisi sambungan agar sinyal tidak terlontar kembali dan diterima lagi oleh jaringan.

Gambar 2.5 Topologi Bus

1. Murah, karena tidak memiliki banyak media dan kabel yang dipakai sudah umum.

2. Setiap komputer dapat berhubungan langsung.

Kerugian:

Sering terjadi hang (crass talk) ketika lebih dari satu pasang memakai jaringan pada waktu yang sama. [9]

2.4.2 Topologi Ring

Pola dari topologi ring hampir sama dengan topologi bus. Akan tetapi, kedua terminal yang berada di ujung saling dihubungkan sehingga hubungan antar terminal berlangsung dalam suatu lingkaran tertutup.

Keuntungan:

1. Kegagalan koneksi akkibat gangguan media dapat diatasi dengan jalur lai yang masih terhubung.

2. Penggunaan sambungan point to point membuat transmission error dapat diperkecil.

Kerugian:

Transfer data terjadi lambat bila data yang dikirim melalui banyak komputer.

Pada topologi star, tersebut sebuah terminal pusat (hub/switch) yang mengatur dan mengendalikan semua kegiatan komunikasi data. Trafik data mengalir dari node keterminal pusat dan diteruskan ke node (station) tujuan.

Keuntungan:

1. Akses ke station lain (client atau server) cepat.

2. Dapat menerima workstation baru selama port di central node (hub/switch) tersedia.

3. Hub/switch bertindak sebagai konsentrator. Kerugian:

Bila traffic data cukup tinggi dan terjadi collision, semua komunikasi akan ditunda. Koneksi akan dilanjutkan/dipersilahkan dengan cara random ketika hub/switch mendeteksi bahwa tidak ada jalur yang sedang digunakan oleh node lain.

Gambar 2.7 Topologi Star

2.5 IP Address

2.6 SUBNET

Subneting Memerlukan proses memecah satu kelas IP address menjadi beberapa subnet dengan jumlah host yang lebih sedikit. Sementara subnet mask digunakan untuk menentukan batas network ID dalam suatu subnet.

2.6.1 ClasslessInter Domain Routing(CIDR)

Metode Classless addressing (pengalaman tanpa kelas) dilakukan dengan mengalokasikan IP address dalam notasi ClasslessInter Domain Routing (CIDR). Istilah lain yang digunakan untuk menyebut bagian IP address yang menunjuk suatu jaringan secara lebih spesifik, disebut juga dengan Network Prefix. Penulisan Network Prefix suatu kelas dengan menggunakan tanda garis miring (slash) “/”, dan diikuti dengan angka yang menunjukkan panjang Network Prefix. Setiap bagian (subnet) menerima porsi IP address yang sama dengan lainnya.

Contoh: IP address 202.91.8./24 dibagi dalam beberapa jaringan (subnet).

Subnet 1 = 62 host – network address = 202.91.8.0/26

Subnet 2 = 62 host – network address = 202.91.8.64/26

Subnet 3 = 62 host – network address = 202.91.8128/26

Subnet 4 = 62 host – network address = 202.91.8.192/26

Subnet Mask = 255.255.255.192

Jika subnet 4 ingin dipecah lagi menjadi 2 jaringan maka 62 IP address yang sebelumnya dialokasikan untuk host subnet 4 dipecah menjadi 2 subnet dengan jumlah host yang sama.

Subnet 4 = 30 host – network address = 202.91.8.192/27

Subnet 5 = 30 host – network address = 202.91.8.224/27

2.6.2 Variable Length Subnet Mask (VLSM)

VLSM memberikan suatu network address lebih dari satu subnet mask. Contoh: IP address 169.254.0.0/20 dibagi menjadi 16.

Subnet 1 = 4096 host – Net address = 169.254.0.0/20

Subnet 2 = 4096 host – Net address = 169.254.16.0/20

... ...

Subnet 16 = 4096 host – Net address = 169.254.240.0/20

Subnet Mask = 255.255.254.0

Berikutnya subnet 2 dipecah menjadi 16 subnet lagi yang lebih kecil. Subnet 2.1 = 254 host – Net address = 169.254.16.0/24

Subnet 2.2 = 254 host – Net address = 169.254.17.0/24

... ...

Subnet 2.16 = 254 host – Net address = 169.254.31.0/24

Subnet Mask = 255.255.255.0

Bila Subnet 2.1 dipecah lagi missal menjadi 4 subnet maka: Subnet 2.1.1 = 62 host – Net address = 169.254.16.0/26

Subnet 2.1.2 = 62 host – Net address = 169.254.16.64/26

... ...

Subnet 2.1.3 = 62 host – Net address = 169.254.16.192/26

Subnet Mask = 255.255.255.192

Perbedaannya, CIDR merupakan sebuah konsep untuk pembagian IP public yang telah didistribusikan dari IANA (Internet Assigned Number Authority badan yang memiliki resources internet) sedangkan VLSM merupakan implementasi pengalokasian IP yang dilakukan oleh pemilik jaringan (network administrator) dari IP yang telah diberikan kepadanya tetapi bersifat local dan tidak dikenal di internet. [8]

2.7 Pengalokasian IP Address

1. Network ID 127.0.0.0 tidak dapat digunakan karena IP tersebut merupakan alamat loopback dari system local.

2. Host ID tidak boleh semua bitnya di set 1, (contoh klas A: 10.255.255.255) karena akan diartikan sebagai alamat broadcast. ID broadcast merupakan alamat yang mewakili seluruh anggota jaringan. Pengiriman paket ke alamat ini akan menyebabkan paket ini didengarkan oleh semua anggota paket jaringan tersebut.

3. Network ID dan host ID tidak boleh sama dengan 0 (seluruh bit diset 0 seperti 0.0.0.0), karena IP address dengan host ID 0 diartikan sebagai alamat jaringan. Alamat jaringan adalah alamat untuk menunjuk suatu jaringan dan tidak menunjukkan suatu host.

4. Host ID harus unik dalam suatu jaringan. Artinya, dalam satu jaringan, tidak boleh ada dua host dengan host ID yang sama.

5. IP Private yang dapat digunakan dalam jaringan local, yaitu: 10/8, 172.16.0.0/12, 192.168.0/16, 224.0.0.0/4 (class D multicast), 240.0.0.0/5 (class E research) karena IP ini tidak dipergunakan (di-publish) di internet. [5]

2.8 Wi-Fi (Wireless Fidelity)

WiFi (sering ditulis dengan Wi-Fi, WiFi, Wifi, wifi) adalah singkatan dari Wireless Fidelity. Wi-Fi adalah standar IEEE 802.11x, yaitu teknologi wireless/nirkabel yang mampu menyediakan akses internet dengan bandwidth besar, mencapai 11 Mbps (untuk standar 802.11b). Hotspot adalah lokasi yang dilengkapi dengan perangkat Wi-Fi sehingga dapat digunakan oleh orang-orang yang berada di lokasi tersebut untuk mengakses internet dengan menggunakan notebook/PDA yang sudah memiliki card Wi-Fi.

Wi-Fi (Wireless Fidelity) adalah koneksi tanpa kabel seperti handphone dengan mempergunakan teknologi radio sehingga pemakainya dapat mentransfer data dengan cepat dan aman. Wi-Fi tidak hanya dapat digunakan untuk mengakses internet, Wi-Fi juga dapat digunakan untuk membuat jaringan tanpa kabel di perusahaan. Karena itu banyak orang mengasosiasikan Wi-Fi dengan “Kebebasan” karena teknologi Wi-Fi memberikan kebebasan kepada pemakainya untuk mengakses internet atau mentransfer data dari ruang meeting, kamar hotel, kampus, dan cafe-cafe yang bertanda “Wi-Fi Hotspot”. Juga salah satu kelebihan dari Wi-Fi adalah kecepatannya yang beberapa kali lebih cepat dari modem kabel yang tercepat. Jadi pemakai Wi-Fi tidak lagi harus berada di dalam ruang kantor untuk bekerja. Tapi Wi-Fi hanya dapat di akses dengan komputer, laptop, PDA atau Cellphone yang telah dikonfigurasi dengan Wi-Fi certified radio. Untuk laptop, pemakai dapat menginstall Wi-Fi PC Cards yang berbentuk kartu di PCMCIA Slot yang telah tersedia. Untuk PDA, pemakai dapat menginstall Compact Flash format Wi-Fi radio di slot yang telah tersedia. Bagi pengguna yang komputer atau PDA menggunakan Window XP, hanya dengan memasangkan kartu ke slot yang tersedia, Window XP akan dengan sendirinya mendeteksi area disekitar anda dan mencari jaringan Wi-Fi yang terdekat dengan anda. Amat mudah menemukan tanda apakah peranti tersebut memiliki fasilitas Wi-Fi, yaitu dengan mencermati logo Wi-Fi CERTIFIED pada kemasannya.

2.8.1 Spesifikasi Wi-Fi

Wi-Fi dirancang berdasarkan spesifikasi IEEE 802.11. Sekarang ini ada empat variasi dari 802.11, yaitu: 802.11a, 802.11b, 802.11g, and 802.11n. Spesifikasi b merupakan produk pertama Wi-Fi. Variasi g dan n merupakan salah satu produk yang memiliki penjualan terbanyak pada 2005.

spesifikasi Kecepatan Frekuensi Band Sesuai spesifikasi

802.11b 11 Mbps 2.4 GHz B

802.11a 54 Mbps 5 GHz A

802.11g 54 Mbps 2.4 GHz b,g

802.11n 100 Mbps 2.4 GHz b,g,n

Tabel 2.1 Spesifikasi dari 802.11

Di banyak bagian dunia, frekuensi yang digunakan oleh Wi-Fi, pengguna tidak diperlukan untuk mendapatkan ijin dari pengatur lokal (misal, Komisi Komunikasi Federal di A.S.). 802.11a menggunakan frekuensi yang lebih tinggi dan oleh sebab itu daya jangkaunya lebih sempit, lainnya sama. Versi Wi-Fi yang paling luas dalam pasaran AS sekarang ini (berdasarkan dalam IEEE 802.11b/g) beroperasi pada 2.400 MHz sampai 2.483,50 MHz. Dengan begitu mengijinkan operasi dalam 11 channel (masing-masing 5 MHz), berpusat di frekuensi berikut:

2. Channel 2 - 2,417 MHz;

Mikrotik RouterOS™ adalah sistem operasi yang dirancang khusus untuk network router. Mikrotik merupakan perusahaan kecil berkantor pusat di Latvia, bersebelahan dengan Rusia, pembentukannya diprakarsai oleh John Trully dan Arnis Riekstins. John Trully yang berkebangsaan Amerika Serikat berimigrasi ke Latvia dan berjumpa Arnis yang sarjana Fisika dan Mekanika di sekitar tahun 1995. Tahun 1996 John dan Arnis mulai me-routing dunia (visi Mikrotik adalah me-routing seluruh dunia). Prinsip dasar mereka bukan membuat Wireless ISP (WISP), tapi membuat program router yang handal dan dapat dijalankan di seluruh dunia. [13]

2.9.1 Pengertian Mikrotik

manajemen bandwidth. Untuk keperluan beban yang besar disarankan untuk mempertimbangkan pemilihan resource PC yang memadai. [4]

Gambar 2.9 Tampilan dari Mikrotik 2.9.2 Jenis Mikrotik

Jenis-jenis mikrotik yang tersedia adalah sebagai berikut :

1. Mikrotik Router OS adalah versi mikrotik dalam bentuk perangkat lunak yang dapat diinstal pada komputer rumahan (PC) melalui CD. Untuk dapat menggunakannya secara full time, harus membeli licensi key dengan catatan satu lisensi hanya untuk satu harddisk.

2. Build In Hardware Mikrotik, merupakan mikrotik dalam bentuk perangkat keras yang khusus dikemas dalam router board yang di dalamnya sudah terinstal mikrokik routerOS. Untuk versi ini, lisensi sudah termasuk dalam board mikrotik. [4]

2.9.3 Hardware Mikrotik

Hardware dari mikrotik dapat di lihat seperti Routerboard. Routerboard secara terus menerus dikembangkan sehingga generasi dari routerboard berikutnya susul menyusul diluncurkan untuk menjawab berbagai kekurangan dan kendala pada saat aplikasi di lapangan.

Gambar 2.10 Tampilan depan dari Routerboard 532 (Stewart, 2006)

Gambar 2.11 Tampilan belakang dari Routerboard 532 (Stewart, 2006)

Firewall berfungsi menjaga keamanan jaringan dari ancaman pihak lain yang tidak berwenang. Mengubah, merusak, atau menyebarkan data-data penting perusahaan merupakan contoh ancaman yang harus dicegah.

Firewall beroperasi menggunakan aturan tertentu. Aturan inilah yang menentukan kondisi ekspresi yang memberitahu router tentang apa yang harus dilakukan router terhadap paket IP yang melewatinya. Setiap aturan disusun atas kondisi dan aksi yang akan dilakukan. Ketika ada paket IP lewat, firewall akan mencocokkannya dengan kondisi yang telah dibuat kemudian menentukan aksi apa yang akan dilakukan router sesuai dengan kondisi tersebut. [6]

Selain sebagai gateway, mikrotik juga dipadukan dengan kemampuan firewall untuk mencegah hal-hal yang menggangu dari pihak lain, mengingat begitu banyaknya aplikasi yang dijalankan oleh pengguna jaringan. Ada aplikasi yang berjalan normal, tetapi ada juga aplikasi yang bersifat mengganggu kinerja jaringan. Sebagai contoh, paket broadcast yang dilakukan oleh virus dan paket berlebihan yang sering disebut sebagai flooding.

Paket dengan ukuran kecil memang tidak mengganggu koneksi jaringan. Namun, jika paket yang kecil tersebut dalam jumlah banyak, hal ini bisa menurunkan kinerja jaringan (down). Maka disinilah pentingnya memakai firewall untuk menghindari insiden jaringan yang bersifat negative. [9]

2.10 Sejarah M0n0wall

Buechler Chris menyatakan

Bisa dikatakan ringan karena untuk menjalankannya tidak memerlukan spesifikasi hardware yang tinggi atau dapat dijalankan di PC (PII/PIII), hal ini akan sangat membantu mengurangi biaya yang dikeluarkan untuk membangun firewall. Meskipun demikian m0n0wall sudah cukup untuk memenuhi kebutuhan firewall untuk jaringan skala menengah ke bawah. Untuk konfigurasi dan administrasinya tidaklah terlalu menyulitkan karena bisa dilakukan melalui WEB (WEBGUI, support SSL) jadi tidak perlu berurusan dengan mengatur interface atau IP Address, reset password ataupun untuk reset konfgurasi.

Gambar 2.12 Tampilan M0n0wall

BAB 3

ANALISIS DAN PERANCANGAN

3.1 Analisis Permasalahan Hotspot

Masalah keamanan merupakan hal yang sangat penting dalam jaringan komputer, terutama dalam jaringan wireless. Kehadiran berbagai vendor produk wireless yang menyajikan beragam produk dengan harga terjangkau turut adil menjadi pendorong maraknya penggunaan teknologi wireless. Teknologi wireless ini tidak hanya cocok untuk digunakan pada kantor ataupun pengguna bisnis. Pengguna rumahan juga bisa menggunakan teknologi ini untuk mempermudah konektivitas, teknologi wireless memang relatif lebih rentan terhadap masalah keamanan. Sesuai namanya, teknologi wireless menggunakan gelombang radio sebagai sarana transmisi data. Proses pengamanan akan menjadi lebih sulit karen tidak dapat melihat gelombang radio yang digunakan untuk transmisi data.

tersebut. Umumnya bertujuan untuk mendapatkan koneksi internet, tetapi banyak juga yang melakukan untuk maksud-maksud tertentu mulai dari rasa keingintahuan, coba-coba, research, tugas praktikum, kejahatan dan lain-lain.

3.1.1 Kelemahan Wireless

Kelemahan jaringan wireless secara umum dapat dibagi menjadi 2 jenis, yakni kelemahan pada konfigurasi dan kelemahan pada jenis enkripsi yang digunakan. Salah satu contoh penyebab kelemahan pada konfigurasi karena saat ini untuk membangun sebuah jaringan wireless cukup mudah. Banyak vendor yang menyediakan fasilitas yang memudahkan pengguna atau admin jaringan sehingga sering ditemukan wireless yang masih menggunakan konfigurasi wireless default bawaan vendor. Kita sering menemukan wireless yang dipasang pada jaringan masih menggunakan konfigurasi default bawaan vendor seperti SSID, IP Address, Remote Manajemen, DHCP Enable, kanal frekuensi, tanpa enkripsi bahkan user/password untuk administrasi wireless tersebut. WEP (Wired Equivalent Privacy) yang menjadi standart keamanan wireless sebelumnya, saat ini dapat dengan mudah dipecahkan dengan berbagai tools yang tersedia gratis di internet. WPA-PSK dan LEAP yang dianggap menjadi solusi menggantikan WEP, saat ini juga sudah dapat dipecahkan dengan metode dictionary attack secara offline.

Beberapa celah keamanan dalam jaringan wireless adalah sebagai berikut :

1. Rouge Access Point, mewakili access point tidak sah (unauthorized) dan dapat mencakup internal atau eksternal dari jaringan.

2. Accidental Association, pengguna secara tidak sengaja konek ke AP lain yang overlap dengan AP aslinya. Dapat mengakibatkan kebocoran data.

3. Malicious Association, hacker sengaja membuat AP palsu untuk menjebak pengguna agar tertipu, terkoneksi ke AP palsu sehingga hacker dapat mencuri password, informasi penting lain, pasang Trojan, virus dan sebagainya.

4. MAC Spoofing, hacker dengan mudah memalsukan MAC address.

6. Denial of Services, hacker mengirimkan packet data sampah untuk memenuhi channel sehingga pengguna tidak dapat mengakses jaringan dan melumpuhkan seluruh jaringan.

3.1.2 Metode Pengamanan Wireless

Ada beberapa metode untuk pengamanan jaringan wireless, antara lain :

1. Menyembunyikan SSID

Banyak administrator menyembunyikan Services Set Id (SSID) jaringan wireless mereka dengan maksud agar hanya yang mengetahui SSID yang dapat terhubung ke jaringan mereka. Hal ini tidaklah benar, karena SSID sebenarnya tidak dapat disembunyikan secara sempurna.

Pada saat-saat tertentu atau khususnya saat client akan terhubung (associate) atau ketika akan memutuskan diri (deauthentication) dari sebuah jaringan wireless, maka client tetap akan mengirimkan SSID dalam bentuk plain text (meskipun menggunakan enkripsi), sehingga jika kita bermaksud menyadapnya, dapat dengan mudah menemukan informasi tersebut. Beberapa tools yang dapat digunakan untuk mendapatkan SSID yang dihidden antara lain, kismet (kisMAC), ssid_jack (airjack), aircrack, void11 dan masih banyak lagi.

2. Keamanan wireless hanya dengan kunci WEP

WEP merupakan standart keamanan dan enkripsi pertama yang digunakan pada wireless, WEP memiliki berbagai kelemahan antara lain :

• Masalah kunci yang lemah, algoritma RC4 yang digunakan dapat dipecahkan. • WEP menggunakan kunci yang bersifat statis.

• Masalah Initialization Vector (IV) WEP.

3. Keamanan Wireless hanya dengan kunci WPAPSK atau WPA2-PSK

WPA merupakan teknologi keamanan sementara yang diciptakan untuk menggantikan kunci WEP. Ada dua jenis yakni WPA-Personal (WPA-PSK), dan WPA-RADIUS. Saat ini yang sudah dapat di crack adalah WPAPSK, yakni dengan metoda brute force attack secara offline. Brute force dengan menggunakan mencoba-coba banyak kata dari suatu kamus. Serangan ini akan berhasil jika passphrase yang digunakan wireless tersebut memang terdapat pada kamus kata yang digunakan si hacker. Untuk mencegah adanya serangan terhadap keamanan wireless menggunakan WPA-PSK, gunakanlah passphrase yang cukup panjang (satu kalimat).

4. MAC Filtering

Hampir setiap wireless access point maupun router difasilitasi dengan keamanan MAC Filtering. Hal ini sebenarnya tidak banyak membantu dalam mengamankan komunikasi wireless, karena MAC address sangat mudah di spoofing atau bahkan dirubah. Tools ifconfig pada OS Linux/Unix atau beragam tools seperti network utilities, regedit, smac, machange pada OS windows dengan mudah digunakan untuk spoofing atau mengganti MAC address. Kita masih sering menemukan Wi-Fi di perkantoran dan bahkan ISP (yang biasanya digunakan oleh warnet-warnet) yang hanya menggunakan proteksi MAC Filtering. Dengan menggunakan aplikasi wardriving seperti kismet/ kisMAC atau aircrack tools, dapat di peroleh informasi MAC address tiap client yang sedang terhubung ke sebuah access Point. Setelah mendapatkan informasi tersebut, kita dapat terhubung ke access point dengan mengubah MAC sesuai dengan client tadi. Pada jaringan wireless, duplikasi MAC address tidak mengakibatkan konflik, hanya membutuhkan IP address yang berbeda dengan client yang tadi.

5. Captive Portal

mengizinkan adanya trafik hingga user melakukan registrasi/ otentikasi. Berikut cara kerja captive portal :

• User dengan wireless client diizinkan untuk terhubung wireless untuk mendapatkan IP address (DHCP)

• Block semua trafik kecuali yang menuju captive portal (registrasi/otentikasi berbasis web) yang terletak pada jaringan kabel

• Redirect atau belokkan semua trafik web ke captive portal

• Setelah user melakukan registrasi atau login, izinkan akses ke jaringan (internet) beberapa hal yang perlu diperhatikan, bahwa captive portal hanya melakukan tracking koneksi client berdasarkan IP dan MAC address setelah melakukan otentikasi. Hal ini membuat captive portal masih dimungkinkan digunakan tanpa otentikasi karena IP dan MAC address dapat dispoofing. Serangan dengan melakukan spoofing IP dan MAC. Spoofing MAC address seperti yang sudah dijelaskan pada bagian 4 diatas. Sedang untuk spoofing IP, diperlukan usaha yang lebih yakni dengan memanfaatkan ARP cache poisoning, kita dapat melakukan redirect trafik dari client yang sudah terhubung sebelumnya. Tidak jarang captive portal yang dibangun pada suatu hotspot memiliki kelemahan pada konfigurasi atau design jaringannya. Misalnya, otentikasi masih menggunakan plain text (http), manajemen jaringan dapat diakses melalui wireless (berada pada satu network), dan masih banyak lagi.

6. Keamanan Wireless menggunakan Wireless

Intrusion Prevention System (WIPS) Definisi WIPS difokuskan pada mengidentifikasi kemungkinan insiden, membuat catatan (logging) informasi insiden, berusaha menghentikan insiden, dan melaporkannya kembali untuk security administrator. Sebuah wireless intrusion prevention system terdiri atas :

• Wireless sensors, digunakan untuk memantau dan menganalisis wireless

activity.

• Management server, menerima informasi dari sensor dan melakukan analisa. • Database server, digunakan untuk menyimpan informasi activity yang

• Console, merupakan antarmuka (interface) bagi user dan administrator. Dengan komponen tersebut, sebuah wireless intrusion prevention system dapat memberikan perlindungan yang lebih terhadap kelemahan, ancaman keamanan, maupun pengamanan yang telah dilakukan pada jaringan wireless yang bekerja secara realtime untuk mendeteksi, mencegah bahkan meng-eliminate ancaman keamanan yang terjadi baik dari dalam maupun dari luar jaringan.

3.2 Perancangan Hotspot Mikrotik

Masukan cd mikrotik ke cdrom, setelah itu lakukan booting melalui cdrom,

Gambar 3.1 Peroses Installasi

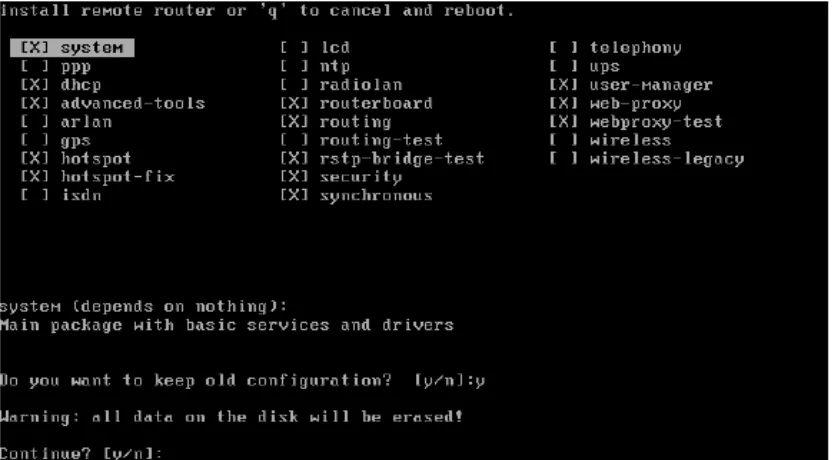

Gambar 3.2 Installasi Pilihan Paket Mikrotik

Setelah memilih paket yg akan di install, tekan tombol “ i ” pada keyboard. Setelah itu tekan tombol “y”. Lalu tekan tombol “y” lagi untuk melanjutkan installasi. Catatan: karena mikrotikOS akan membuat partisi secara otomatis, maka data dalam hardisk semuanya akan hilang.

Gambar 3.4 Proses Instalasi Selesai

Proses installasi selesai. Tekan enter untuk reboot komputer.

Gambar 3.5 Proses Reboot Instalasi

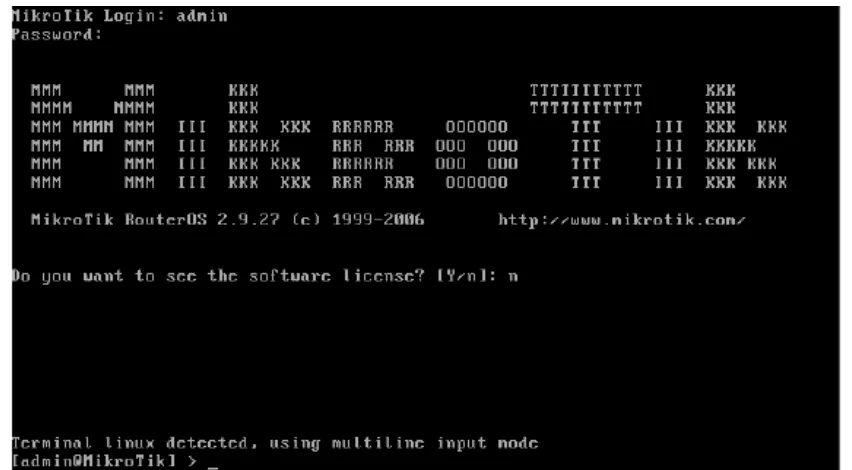

Gambar 3.6 Tampilan Login Mikrotik

3.3 Konfigurasi Network

Mengganti nama interface sesuai keadaan, ini dilakukan untuk mempermudah konfigurasi dan management.

Gambar 3.7 Interface Ethernet

Seting IP address pada setiap interface. Setelah itu seting default gateway.

Gambar 3.8 Setingan Default Gateway

Gambar 3.9 Ip Route dan Gateway

Setting primary dan secondary DNS

3.3.1 Konfigurasi Via Winbox di Komputer Client

Download winbox.exe dari 192.168.1.1 adalah IP Interface Hotspot.

Setelah di download, jalankan winbox tersebut. Sekarang kita coba koneksi ke komputer server, masukan ip server pada connect to lalu masukan username pada login. Setelah itu tekan tombol connect.

Gambar 3.11 Gambar WinBox

Jika login berhasil, maka muncul tampilan berikut

3.3.2 Konfigurasi Server Radius

Masuk ke winbox pada komputer client

Pada winbox klik menu radius, lalu muncul kotak dialog konfigurasi radius. Klik tombol + yang berwarna merah untuk masuk ke tahapan pembuatan server radius.

Gambar 3.13 Radius Mikrotik

Gambar 3.14 Radius Server Mikrotik

Gambar 3.15 Awal Pembuatan Hotspot

Kemudian tentukan ip lokal hotspot yang akan ada gunakan, misal 192.168.1.2 dan

Tentukan IP DHCP ke client yang akan anda gunakan, dalam contoh ini adalah

Gambar 3.16 Hotspot Setup Address For Interface

Gambar 3.17 Hotspot Setup Addresses

Untuk SMTP server sebaiknya anda kosongin saja, kemudian DNS server anda isikan

sesuaikan dengan provider anda, dalam contoh ini adalah DNS 1=74.82.42.42 DNS

2=74.82.42.42

Gambar 3.19 Hotspot Setup DNS Configuration

DNS lokal hotspot anda next kemudian pada Hotspotuser anda dalam contoh berikut

di isi admin password admin123

Gambar 3.20 Hotspot Setup

Hotspot server profile digunakan untuk mensetting server yang akan sering digunakan

untuk semua user seperti metode autentikasi dan limitasi data rate. Ada 6 jenis

autentikasi Hotspot mikrotik yang berbeda dalam profile setting, jenis autentikas

tersebut adalah : HTTP PAP, HTTP CHAP, HTTPS, HTTP cookie, MAC address,

Gambar 3.21 New Hotspot Server

Gambar 3.22 Setting Hotspot Server Profile

Metode autentikasi yang akan digunakan, biasanya cukup menggunakan metode

Gambar 3.23 New Hotspot Login Profile

Hotspot userprofile digunakan untuk menyimpan data user yang akan dibuatkan rule

profile. Dimana didalamnya bisa dilakukan setting firewall filter chain untuk traffic

yang keluar/masuk, juga bisa untuk mensetting limitasi data rate dan selain itu dapat

juga dilakukan paket marking untuk setiap user yang masuk kedalam profi.

Hotspot user yaitu nama-nama user yang akan di autentikasi pada sistem hotspot.

Beberapa hal yang dapat dilakukan dalam konfigurasi hotspot user yaitu : username

dan password, membatasi user berdasarkan waktu dan paket data yang akan

digunakan, hanya ip address tertentu dari ip address DHCP yang ditawarkan atau

hanya mengizinkan user untuk koneksi ke sistem hotspot dari MAC Address tertentu

saja.

Gambar 3.25 New Hotspot User

IP bindings digunakan untuk mengizinkan IP tertentu untuk membypass autentikasi

hotspot, ini sangat berguna sekali ketika kita ingin menjalankan layanan server, atau

ip telephony dibawah system hotspot. Misal, PC atau notebook anda untuk dapat

membypass hotspot system, dengan demikian anda dapat melakukan browsing tanpa

Gambar 3.26 Hotspot IP Binding

3.4 Perancangan Captive portal M0n0wall

3.4.1 Konfigurasi Firewall pada M0n0wal

Berikut adalah langkah-langkah instalasi mikrotik melalui CD : 1. Setup BIOS agar dapat booting melalui CD

2. Pilih CDROM pada bagian 1st Boot Device, setelah itu tekan tombol ESCAPE lalu tekan F10 dan pilih ‘yes’.

3. Masukkan CD instalasi Mikrotik setelah loading maka akan muncul jendela awal instalasi berikut potongan tampilan awal M0n0wall saat booting seperti pada gambar dibawah:

Gambar 3.28 Menu Console M0n0wall

Setelah booting Selesai kemudian akan muncul menu console Setup seperti pada gambar dibawah ini:

Menu console setup digunakan untuk konfigurasi dasar sistem, dimana terdapat lima menu yang masing-masing mempunyai fungsi seperti berikut:

• Interface: assign network ports, menu ini digunakan untuk mendefinisikan ethernet card (NIC) yang digunakan.

• Setup LAN ip address, digunakan untuk menseting IP address ethernet card

yang terhubung ke jaringan local (LAN).

• Reset webGUI password, ini digunakan untuk mereset password webGUI user admin ke password default yaitu mono, menu ini berguna jika kita lupa password user admin.

• Reset to factory defaults, untuk mengembalikan ke konfigurasi awal seperti

ketika baru menginstall.

• Reboot system, untuk merestart system.

• Ping host, untuk melakukanhost/komputer tertentu dan juga bisa di

gunakan untuk mengtes koneksi ke host lain.

3.4.2 Konfigurasi Network Interface M0n0wall

sis0(sis nol) untuk interface LAN dan sis1 untuk interface WAN (jaringan luar/internet) yang ditampilkan pada bagian Port Configuration, tepatnya diatas menu

Gambar 3.29 Port Configurasi

Console Setup pada saat pertama kali loading seperti pada gambar dibawah ini: Berikut langkah-langkah untuk konfigurasi network interface untuk LAN da Pada bagian "enter a number:" masukan angka satu (Interface: assign network port) dan tekan enter, seperti pada gambar berikut:

Script Login M0n0wall Php.

<HTML>

<HEAD><TITLE>Redirecting...</TITLE></HEAD>

<BODY>

<SPAN STYLE="font-family: Tahoma, Verdana, Arial,

Helvetica, sans-serif; font-size: 11px;">

<B>Redirecting to <A

LogoutWin = window.open('', 'Logout',

'toolbar=0,scrollbars=0,location=0,statusbar=0,menubar=0,

resizable=0,width=256,height=64');

if (LogoutWin) {

LogoutWin.document.write('<HTML>');

LogoutWin.document.write('<HEAD><TITLE>Logout</TITLE></HE

AD>') ;

LogoutWin.document.write('<BODY BGCOLOR="#435370">');

LogoutWin.document.write('<DIV ALIGN="center"

STYLE="color: #ffffff; font-family: Tahoma, Verdana,

Arial, Helvetica, sans-serif; font-size: 11px;">') ;

LogoutWin.document.write('<B>Click the button below

to disconnect</B><P>');

LogoutWin.document.write('<FORM METHOD="POST"

ACTION="">');

LogoutWin.document.write('<INPUT NAME="logout_id"

TYPE="hidden" VALUE="1362cca963292217">');

LogoutWin.document.write('<INPUT NAME="logout_popup"

LogoutWin.document.write('</FORM>');

LogoutWin.document.write('</DIV></BODY>');

LogoutWin.document.write('</HTML>');

LogoutWin.document.close();

}

var needToConfirm = true;

function confirmExit(){

myform.submit();

}

</script>

<body bgcolor="#435370"><div align="center" style="color:

#ffffff; font-family: Tahoma, Verdana, Arial, Helvetica,

sans-serif; font-size: 11px;"><b>Click the button below

to disconnect</b><p></p><form name="myform" form

name="logout_id" type="hidden"

value="cee42bef22196ad1"></div></body></html>

<div align="center"><input type="Submit" value="Logout"

onclick="needToConfirm = false;" ><body onbeforeunload =

confirmExit()>

</form>

</DIV></BODY>

1. Index.html - halaman login awal

2. Error.html - kesalahan halaman untuk pengguna ketika login gagal karena alasan apapun (dengan pesan respon yang Anda tetapkan)

3. Announcement.html - Ini adalah file html sederhana yang dibingkai ke index.html, Anda dapat mengubah file ini untuk pengumuman atau pesan kepada user sebelum mereka login. Hal ini berguna karena anda dapat mengubah file ini dengan cepat tanpa harus restart semua otentikasi pengguna anda di Captive Portal.

4. Background.png - latar belakang untuk seluruh halaman, sederhana diri mengulangi pola batu

5. Login_form_background.png - nice sedikit mengulangi latar belakang kotak untuk membingkai layar login Anda terhadap

6. Logo.png - logo yang duduk di sudut kiri atas dari halaman login. Perubahan ini untuk apa pun yang anda suka, itu terutama placeholder sekarang.

Screen-shot di bawah ini menunjukkan di mana semua file-file perlu ditempatkan di Captive Portal bekerja.

BAB 4

IMPLEMENTASI DAN PERBANDINGAN

4.1 Spesifikasi Sistem

Pada tahap ini dilakukan implementasi sistem yang meliputi spesifikasi sistem untuk perangkat keras dan perangkat lunak pada sistem jaringan wireless

4.1.1 Spesifikasi Perangkat Keras

Berikut ini adalah perangkat keras atau hardware yang digunakan dalam Implementasi dan Perbandingan Jaringan Wi-fi.

1. PC Server .

2. Wireless Access Point 802.11g. TP-LINK Mr 3420 3. PC Client

4.1.2 Spesifikasi Perangkat Lunak

Untuk mengimplementasi dan perbandingan jaringan berbasis mikrotik, diperlukan perangkat lunak sebagai berikut :

4.1.3 Penerapan Sistem

Dalam penerapan sistem, mikrotik membutuhkan sebuah komputer yang akan digunakan sebagai server yang bertugas untuk mengatur dan memanejemen jaringan. Jalannya sistem ini adalah sebagai berikut :

Gambar 4.1 Rancangan Topologi

1. Admin menjalankan mikrotik

2. Admin menjalankan aplikasi Winbox.

3. Apabila Admin ingin menjalankan aplikasi ini, Admin harus login terlebih dahulu.

dengan OS mikrotik. Diharapkan dengan topologi yang baru ini dapat meningkatkan kinerja jaringan komputer.

Gambar 4.2 Topologi Mikrotik

4.2 Rancangan Implementasi

4.2.1 Implementasi Perangkat Keras

Perangkat keras yang dibutuhkan yaitu router board, Wireless Access Point, Switch, PC Client, dan notebook. PC Server mikrotik merupakan device yang digunakan untuk merouting jaringan dengan sistem operasi mikrotik. Tahap pertama yaitu menginstalasi PC Server mikrotik sebagai OS mikrotik, kemudian menghubungkan access point dan switch utama langsung berhubungan dengan router mikrotik. Jadi, koneksi internet yang ada, dihubungkan dan diatur dalam router mikrotik, sedangkan untuk manajemen jaringan diatur dalam aplikasi winbox yang dijalankan pada PC client.

4.2.2 Implementasi Perangkat Lunak

4.2.2.1 Identitas ethernet.

Untuk merubah nama ethernet yang terpasang pada mesin mikrotik, ketikkan : [admin@proxy]>/interface

[admin@proxy]interface>ethernet set ether1 name=public

Untuk melihat hasil konfigurasi ketikan : [admin@proxy]interface>pr

Flags: X - disabled, D - dynamic, R - running # NAME TYPE RX-RATE TX-RATE MTU 0 R public ether 0 0 1500

Kemudian lakukan yang sama pada ethernet yang kedua : [admin@proxy]>/interface

[admin@proxy]interface>

ethernet set ether2 name=lan

Untuk melihat hasil konfigurasinya ketikan : [admin@proxy]interface>pr

Flags: X - disabled, D - dynamic, R - running

# NAME TYPE RX-RATE TX-RATE MTU

0 R public ether 0 0 1500

1 R lan ether 0 0 1500

4.2.2.2 IP address.

Untuk melakukan setting IP address pada masing -masing ethernet, dengan perintah sebagai berikut :

[admin@proxy]>/ip address

[admin@proxy]ip address>

add interface=public address=10.0.1.200/24

[admin@proxy]ip address>pr

Flags: X - disabled, I - invalid, D - dynamic

0 10.0.1.200/24 10.0.1.0 10.0.1.255 public

Kemudian konfigurasikan IP address beserta netmask, untuk ethernet yang ke-2 yaitu ethernet lan, caranya sama dengan diatas yaitu :

[admin@proxy]>/ip address

[admin@proxy]ip address>

add interface=lan address=192.168.0.1/24

Sehingga untuk mengetahui hasil konfigurasi kedua ethernet tersebut, ketikkan: [admin@proxy]ip address>pr

Flags: X - disabled, I - invalid, D - dynamic

# ADDRESS NETWORK BROADCAST NTERFACE

0 10.0.1.200/24 10.0.1.0 10.0.1.255 public

1 192.168.0.1/24 192.168.0.0 192.168.0.255 lan

4.2.2.3 IP Gateway

Untuk mengkonfigurasi gateway pada router internet ini, ketikan : [admin@proxy]>/ip route

[admin@proxy]ip route>add gateway=10.0.1.1

Untuk melihat hasil konfigurasi ketikan : [admin@Proxy] ip route>pr

Flags: X - disabled, A - active, D - dynamic,

C - connect, S - static, r - rip, b - bgp, o - ospf

# DST-ADDRESS PREF-SRC G GATEWAY DISTANCE INTERFACE 0 ADC 192.168.0.0/24 192.168.0.1 lan

1 ADC 10.0.1.0/24 10.0.1.200 public

2 A S 0.0.0.0/0 r 10.0.1.1 public

4.2.2.4 DNS (Domain Name Server)

DNS2 : 202.134.0.155

Maka untuk konfigurasinya, ketikan : [admin@proxy]>/ip dns

[admin@proxy]ip dns>

set primary-dns=202.134.1.10

[admin@proxy]ip dns>

set secondary-dns=202.134.0.155

Untuk melihat hasil konfigurasinya, ketikan : [admin@Proxy] ip dns>pr

Agar semua komputer client dalam LAN bisa lebih cepat dalam melakukan browsing internet, maka Mikrotik router perlu diset agar bisa melakukan configurasi DNS. Sehingga setiap kali komputer client browsing tidak perlu mengambil informasi dari server ISP, namun langsung mengambil informasi yang ada dalam server DNS Mikrotik router anda. Adapun yang perlu di set untuk kebutuhan ini adalah sebagai berikut:

admin@Proxy] ip dns>

set allow-remote-request=yes

4.2.2.5 IP Firewall Nat

Agar komputer client bisa akses internet, maka IP address ethernet lan harus ditranslate ke Ip ethernet public dengan perintah:

[admin@proxy]>/ip firewall nat

[admin@proxy]ip firewall nat>

add chain=srcnat out-interface=public

Untuk melihat hasil konfigurasi tersebut, ketikan : [admin@proxy]ip firewall nat>pr

Flags: X - disabled, I - invalid, D - dynamic

0 chain=srcnat out-interface=public srcaddress=

192.168.0.0/24 action=masquerade

4.2.2.6 IP Web-Proxy

Agar mesin Mikrotik routerOS menjadi proxy server , maka buatkan konfigurasi berikut :

[admin@proxy]>/ip web-proxy

[admin@proxy]ip web-proxy> set enabled=yes –>> to make ip

web proxy enable

[admin@proxy]ip web-proxy> set src-address=0.0.0.0 –>> to

make source address to access web proxy will allow

[admin@proxy]ip web-proxy> set port=8080 –>> to make port

for web proxy

[admin@proxy]ip web-proxy> set hostname=”proxy.lab.ac.id”

–>> setting for visble hostname web proxy

[admin@proxy]ip web-proxy> set transparent-proxy=yes –>>

make transparant proxy enable

[admin@proxy]ip web-proxy> set parent-proxy=0.0.0.0:0 –>>

if we used parent proxy x

[admin@proxy]ip web-proxy> set

cachadministrator=”webmaster” –>> make set administrator’s

e-mail displayed on proxy error page

[admin@proxy]ip web-proxy> set max-object-size=4096KiB –

>> maximal object can cacth with the proxy server

[admin@proxy]ip web-proxy> set cache-drive=system –>>

where drive position that cache wil be saved

[admin@proxy]ip web-proxy> set max-cache-size=unlimited –

set max-ram-cache-size=unlimited –>> maximal ram we used

[admin@proxy]ip web-proxy> set status=running

Untuk melihat hasil konfigurasi proxy server diatas

ketikan :

[admin@proxy]ip web-proxy>pr

4.2.2.7 Proxy Transparant

Setelah melakukan konfigurasi diatas, kemudian kita harus mentransparankan IP (Internet Protocol) local (lan) agar IP address dibawahnya di redirect melalui mesin proxy. Perintah untuk mentransparankan proxy tersebut adalah sebagai berikut : [admin@proxy]>/ip firewall nat [admin@proxy]ip firewall

nat> add chain=dstnat in-interface=lan protocol=tcp dst -

port=80 src-address-list=iplan dst-addresslist=

192.168.0.0/24 action=redirect to -ports=8080 –>> setting

can redirect port 80 to 8080 for proxy server

[admin@proxy]ip firewall nat> add chain=dstnat

in-interface=lan protocol=tcp dst - port=3128

src-address-list=iplan dst-addresslist= 192.168.0.0/24

action=redirect to-ports=8080 –>> setting

can redirect port 3128 to 8080 for proxy server

[admin@proxy]ip firewall nat>

add chain=dstnat ininterface=lan protocol=tcp dst

-port=8080 src-address-list=iplan dst-addresslist=

192.168.0.0/24 action=redirect to -ports=8080 –>> setting

can redirect port 8080 to 8080 for proxy server

add chain=dstnat protocol=tcp dst -port=80 action=accept

–>> setting can redirect port 80 to 8080 for proxy server

[admin@proxy]ip firewall nat>

add chain=dstnat protocol=tcp dst-port=3128 action=accept

–>> setting can redirect port 3128 to 8080 for proxy

server

[admin@proxy]ip firewall nat>

[admin@proxy]ip firewall nat> add chain=dstnat

protocol=tcp dst -port=8080 action=accept –>> setting can

redirect port 8080 to 8080 for proxy server

Setelah konfigurasi diatas, maka mesin anda sudah menjadi mesin Proxy Transparant. Untuk melihat hasil konfigurasi dengan perintah :

[admin@proxy]ip firewall nat>pr

4.3 Konfigurasi Hotspot Mikrotik

Autentifikasi Hotspot Mikrotik

berdasarkan data rate, total data upload/download atau bisa juga di limit berdasarkan lama pemakaian. Cara mudah setting Hotspot pada mikrotik adalah ada 2 (dua) pilihan selain menggunakan teks mode kita juga bisa menggunakan setting wizard dengan menggunakan Winbox Router OS, Langkah-langkat berikut merupakan konfigurasi dasar Hotspot Mikrotik sebagai Gateway Server . Pertama install Mikrotik Router OS pada PC atau pasang DOM atau kalau menggunakan Rouer Board langsung aja login = ‘admin’ sedangkan untuk password anda kosongin untuk defaultnya.

Masuk ke IP, Hotspot , Setup

Gambar 4.3 Awal Pembuatan Hotspot

Gambar 4.4 Hotspot Setup

Gambar 4.5 Hotspot Setup Address

Untuk SMTP Server sebaiknya anda kosongin saja, Kemudian DNS server anda isikan sesuaikan dengan provider anda, dalam contoh ini adalah DNS1=202.47.78.1 DNS2=202.47.78.9

Gambar 4.7 Hotspot Setup DNS Server

DNS lokal Hotspot anda NEXT saja kemudian pada Hotspot user anda dalam contoh berikut diisi admin password admin123

Gambar 4.8 Hotspot Setup User dan Password

Gambar 4.9 Hotspot Setup Server

Gambar 4.10 Hotspot Server Profile

Gambar 4.11 Hotspot Server Profile Login

Data rate limitation digunakan sebagai default setting untuk user yang belum di setting bandwidth limit pemakaiannya. Dimana RX adalah Client upload dan TX adalah Client download. Misal setting default data rate di 64k/128k (upload/download)

Gambar 4.12 Hotspot Server Profile General

yang keluar/masuk, juga bisa untuk setting limitasi data rate dan selain itu dapat juga dilakukan paket marking untuk setiap user yang masuk kedalam profile tersebut secara otomatis.

Gambar 4.13 Hotspot Server Profile General

Gambar 4.14 Hotspot User Login

IP Bindings digunakan untuk mengizinkan IP tertentu untuk membypass autentikasi hotspot, ini sangat berguna sekali ketika kita ingin menjalankan layanan server atau Hotspot. Misal, PC atau Notebook anda untuk dapat membypass Hotspot system, dengan demikian anda dapat melakukan browsing tanpa autentikasi

4.3.1.Menu Tampilan Awal Hotspot Menggunkan Mikrotik

4.3.2 Menu Tampilan Login Hotspot Mikrotik

4.3.3 Menu Tampilan Login Mikrotik Sukses

4.3.4 Menu Tampilan Logout Hotspot Mikrotik

4.4 Konfigurasi Captive Portal

<script type = "text/javascript">

var count = 2;

function validate() {

var un = document.myform.username.value; var pw = document.myform.pword.value; var valid = false;

var unArray = ["admin", "root"]; // as many as you like - no comma after final entry

var pwArray = ["admin", "root",]; // the corresponding passwords;

for (var i=0; i <unArray.length; i++) {

if ((un == unArray[i]) && (pw == pwArray[i])) {

alert ("Login was successful");

window.location = "http://118.98.36.36/";

alert ("Invalid username and/or password. You have " + count + t + " left.");

alert ("Still incorrect! You have no more tries left!"); document.myform.username.value = "No more tries

allowed!";

document.myform.pword.value = "";

return false; }

}

</script>

<form name = "myform">

<p>ENTER USER NAME <input type="text" name="username"> ENTER PASSWORD <input type="password" name="pword">

<input type="button" value="Login" name="Submit" onclick= "validate()">

</p>

</form>

1. Index.html - halaman login awal

2. Error.html - kesalahan halaman untuk pengguna ketika login gagal karena alasan apapun (dengan pesan respon yang Anda tetapkan)

3. Announcement.html - Ini adalah file html sederhana yang dibingkai ke index.html, Anda dapat mengubah file ini untuk pengumuman atau pesan kepada user sebelum mereka login. Hal ini berguna karena anda dapat mengubah file ini dengan cepat tanpa harus restart semua otentikasi pengguna anda di captive portal.

4. Background.png - latar belakang untuk seluruh halaman, sederhana diri mengulangi pola batu

5. Login_form_background.png - nice sedikit mengulangi latar belakang kotak untuk membingkai layar login Anda terhadap

6. Logo.png - logo yang duduk di sudut kiri atas dari halaman login. Perubahan ini untuk apa pun yang anda suka, itu terutama placeholder sekarang.

Gambat 4.20 File Manager M0n0wall

Gambar 4.26 Setingan Captive Portal Page Contents

Gambar 4.27 Menu Tampilan Awal Captive Portal Menggunkan M0n0wall

Gambar 4.28 Menu Tampilan Login Masuk Sukses

Gambar 4.29 Menu Tampilan Login Masuk Sukses M0n0wall

Gambar 4.30 Menu Tampilan Logout Captive Portal

Perbandingan Hotspot Menggunakan Mikrotik Setelah melakukan pengembangan jaringan baru pada PC Server maka didapatkan hasil kinerja jaringan yang jauh lebih baik dibandingkan jaringan sebelumnya Mikrotik PC Router sebagai bandwidth management, menggunakan Radius Manager sebagai mode frekuensi yang digunakan pada PC Server dan mengganti provider internet yang lama menjadi provider internet Quantum, maka didapatkan kinerja jaringan yang jauh lebih baik.

4.5.1 Radius Manager

Tampilan aplikasi sudah cukup baik karena userfriendly dan sederhana. Aplikasi tergolong mudah dipakai karena menggunakan tampilan yang sederhana. Fitur atau menu pada aplikasi cukup mudah dipakai karena menggunakan kata- kata yang mudah dimengerti dan diletakkan ditempat yang strategis, sehingga dapat digunakan sewaktu-waktu. Aplikasi berguna untuk memberikan solusi dalam sistem.

4.5.2 Autentikasi

Ketika kita mencoba membuka sebuah web page maka router yang sudah memiliki hotspot sistem, akan mengecek apakah user sudah di autentikasi pada sistem hotspot tersebut. Jika belum melakukan autentikasi, maka user akan di arahkan pada hotspot login page yang harus di isikan berupa username dan password. Jika informasi login yang dimasukkan sudah benar, maka router akan memasukkan user tersebut kedalam hotspot sitem dan klien sudah bisa mengakses halaman web. Selain itu akan muncul popup windows berisi status ip address, byte rate dan time live. Dari urutan proses diatas, maka user sudah bisa mengakses halaman internet melalui Hotspot gateway.