Jurnal Penelitian

Manfaat belajar membobol sistem komputer untuk Mahasiswa

Nama : M.Khoirul Ridhwan NIM : 3115101022

Kelas : D3 P3 Mata kuliah : B.Indonesia STIKOM PGRI BANYUWANGI

2015

Jl. Jenderal Ahmad Yani No.80, Kec. Banyuwangi, Banyuwangi, Jawa Timur 68416, Indonesia (0333) 417902

Manfaat belajar membobol sistem komputer untuk Mahasiswa

Abstrak

Pada zaman yang sudah modern saat ini kita tentu tidak akan lepas dari yang namanya barang elektronik atau alat komunikasi, seperti handphone, komputer, laptop dan lain - lain.

Dengan semakin maraknya alat komunikasi yang bisa kita gunakan maka akan lebih mudah untuk kita mengakses informasi dari berbagai sumber dan berbagai referensi

Apalagi untuk kita para mahasiswa yang dituntut untuk berpengtahuan dan ber wawasan yang sangat luas, nah untuk menddapatkan pengetahuan itu kita tentu tidak hanya belajar dari kampus, kita juga harus sebisa mungkin mendapatkan ilmu dari manapun dan kapanpun.

Dari internet misalnya kita bisa mencari aa saja yang kita ingin tahu dari internet, hanya dengan menulisakan saja apa yang kita mau kita sudah bisa menemukan apa yang kita cari.

Nah dibalik kemdahan yang disdiakan, tentunya ada oknum - oknum yang tidak bertanggung jawa dan hanya mementingkan dirinya sendiri, "membobol internet misalnya hal ini bisa bermanfaat apabila dilakukan dengan bijak"

Pendahuluan

Dalam dunia internet saat ini proses retas meretas sudah sangat umum didunia informatika apalagi untuk mahasiswa informatika, setidak tidaknya kita harus bisa membobol sebauh sistem saat masih belajar dan setelah lulus kuliah nanti.

Apalagi untuk sekarang sudah semakin banyak komunitas hacker diindinesia juga di seluruh dunia, sesungguhnya meretas bukanlah hal yang negatif apabila digunakan dengan bijak, justru malah bisa

menghasilkan penghasilan.

Batasan masalah

Untuk kali ini batasan masalahnya adalah : 1. Apakah meeretas itu

2. Bagaimana cara menanggulanginya

Maksud dan tujuan

Maksud dari penelitian dibawah ini adalah sebagai berikut : 1. Bisa mengerti bagaimana meretas itu

2. Bagaimana menanggulangi peretasan kamputer 3. Untuk mengetahui teori dan tata cara meretas

Metode penelitian 1. Studi pustaka.

Dilakukan untuk memperoleh informasi-informasi mengenai

teknologi informasi dan komunikasi, pengembangan, dan lain lain yang masih bersangkut paut tentang dampak.

2. Studi lapangan

Untuk mengetahui secara langsung apa yang terjadi dilapangan

Landasan teori

2.1 Pengertian Hacking Jaringan

Menurut Zackary, 2004)dalam white paper-nya yang berjudul “Basic of

Hacking” merupakan aktivitas penyusupan ke dalam sebuah sistem komputer ataupun jaringan dengan tujuan untuk menyalahgunakan ataupun merusak sistem yang ada. Definisi dari kata

“menyalahgunakan” memiliki arti yang sangat luas, dan dapat diartikan sebagai pencurian data rahasia, serta penggunaan e-mail yang tidak semestinya seperti spamming ataupun mencari celah jaringan yang memungkinkan untuk dimasuki. Saat ini, marak sekali orang yang memiliki keanehan dengan keisengan mencobacoba ketangguhan sistem pengaman jaringan sebuah perusahaan ataupun pribadi.

Beberapa di antaranya memang memiliki tujuan mulia, yakni mengasah kemampuan di bidang teknologi pengamanan jaringan dan biasanya setelah berhasil menerobos sistem keamanan yang ada, dengan

kerelaan hati menginformasikan celah pengamanan yang ada kepada yang bersangkutan untuk disempurnakan. Namun ada juga yang benar-benar murni karena iseng ditunjang oleh motif dendam ataupun niat jahat ingin mencuri sesuatu yang berharga. Satu hal yang harus

hukum dan tidak ada aturan di manapun di dunia yang membenarkan tindakan ini.

Namun, realita yang berjalan di kondisi saat ini adalah tidak ada

jaminan apapun yang dapat memastikan bahwa tidak ada celah atapun kelemahan dalam sistem jaringan ataupun komputer kita dengan

menggunakan sistem operasi apapun. Artinya, cukup jelas tidak ada sistem jaringan yang benar-benar cukup aman yang mampu menjamin 100% tingkat keamanan data dan informasi yang ada di dalamnya. Pembahasan tentang peretasan

2.1 Teori dan tata cara peretasan serta bagaimana kita menanggulanginya

A. Spoofing

Penjahat (HACKER) telah lama digunakan taktik masking identitas sejati dari penyamaran untuk memblokir alias ke pemanggil-id. Seharusnya tidak mengherankan bahwa penjahat yang melakukan kegiatan keji mereka di jaringan dan komputer harus menggunakan teknik tersebut. IP Spoofing merupakan salah satu bentuk yang paling umum pada kamuflase on-line. Dalam spoofing IP, mengakses keuntungan

penyerang yang tidak sah ke komputer atau jaringan dengan membuat kesan bahwa pesan berbahaya telah datang dari mesin dipercaya oleh “spoofing” alamat IP dari mesin.

Konsep-konsep spoofing IP, mengapa hal ini mungkin, cara kerja dan cara mencegahnya. Konsep dari spoofing IP. Pada awalnya dibahas di kalangan akademik di tahun 1980-an. Sementara diketahui tentang teoritis sampai (Robert Morris, 1980) yang putranya menulis Internet Worm pertama. Beliau menemukan kelemahan dari keamanan

dalam protokol TCP yang dikenal dengan prediksi urutan. (Stephen Bellovin, 1982) membahas masalah secara mendalam pada

Permasalahan keamanan di dalam TCP/IP Protocol Suite, sebuah makalah yang membahas masalah desain dengan protokol TCP/IP.

Serangan terkenal Kevin Mitnick

Tsutomu Shimomura’s,

(1986) bekerja dengan teknik spoofing IP dan prediksi urutan TCP. Sementara popularitas retak seperti telah menurun karena runtuhnya layanan yang mereka dieksploitasi, spoofing masih dapat digunakan dan perlu ditangani oleh semua administrator keamanan.ARP Spoofing merupakan suatu kegiatan yang memanipulasi paket ARP. Misal

paket X dari komputer A ditujukan untuk komputer B, ketika komputer A membroadcast paket ARP di jaringan, komputer C sang manipulator akan "meracuni" (Posioning) paket ARP tersebut agar paket X ditujukan ke komputer C terlebih dahulu baru di forward ke komputer B.

Poisoning ini mengganti alamat MAC komputer B dengan alamat MAC komputer C di tabel ARP komputer A dan sebaliknya, alamat MAC komputer A diganti menjadi alamat MAC komputer C di tabel ARP komputer B. Jenis-jenis serangan yang bisa dilakukan dengan ARP Spoofing di antaranya adalah sniffing, Man in the Middle, MAC Flooding, DoS (Denial of Service), Hijacking dan Cloning.

2.2 SNIFFING

Definisi singkatnya, Sniffing adalah penyadapan terhadap lalu lintas data pada suatu jaringan komputer. Contohnya, User adalah pemakai komputer yang terhubung dengan suatu jaringan lokal di kampus. Saat

user mengirimkan email ke teman yang berada di luar kota, email tersebut akan dikirimkan dari komputer user melewati gateway

internet pada jaringan lokal kampus, kemudian dari jaringan lokal kampus diteruskan ke jaringan internet. Lalu masuk ke inbox email. Pada jaringan lokal kampus dapat terjadi aktifitas sniffing yang dapat dilakukan baik administrator jaringan yang mengendalikan server maupun pemakai komputer lain yang terhubung pada jaringan lokal kampus.. Dengan aktifitas SNIFFING, email user dapat

ditangkap/dicapture sehingga isinya bisa dibaca oleh orang yang melakukan Sniffing. Bukan hanya email, tetapi seluruh aktifitas yang melalui jaringan lokal TCP/IP. Aktivitas menyadap atau sniffing ini bisa dibagi menjadi 2 (dua) yaitu sniffing pasif dan sniffing aktif. Sniffing

pasif melakukan penyadapan tanpa mengubah data atau paket apapun di jaringan, sedangkan sniffing aktif melakukan tindakan-tindakan atau perubahan paket data di jaringan.. Sniffing pasif dapat ditanggulangi dengan cara menggunakan switch (S’to, 2007). Melihat kondisi saat ini bahwa harga switch hampir sama dengan hub, maka seiring waktu jaringan komputer akan beralih menggunakan switch sebagai

penghubung antar komputer. Namun ada satu hal yang berbahaya, yaitu sniffing aktif. Sniffing aktif adalah metode sniffing dalam jaringan yang lebih canggih dari sniffing pasif. Sniffing aktif ini pada dasarnya memodifikasi Address Resolution Protocol (ARP) cache sehingga

membelokkan data dari komputer korban ke komputer HACKER. ARP adalah sebuah protokol dalam TCP/IP Protocol Suite yang

bertanggungjawab dalam melakukan resolusi alamat IP ke dalam

alamat Media Access Control (MAC Address). ARP didefinisikan di dalam RFC 826. Pada kenyataannya, masih sedikit solusi yang tepat untuk

mendeteksi maupun untuk mencegah aktivitas snffing ini. Sistem deteksi penyusup jaringan yang ada saat ini umumnya mampu

mendeteksi berbagai jenis serangan tetapi tidak mampu mengambil tindakan lebih lanjut Beberapa aksi sniffing lebih menakutkan lagi, biasanya cracker melakukan sniffing di tempat-tempat rawan, misalnya seorang karyawan melakukan sniffing di perusahaan tempat dia

bekerja, atau seorang pengunjung warnet melakukan sniffing untuk mencuri password email, bahkan mencuri data transaksi bank melalui informasi kartu kredit. Akibatnya tingkat kriminal cyber (cyber crime) meningkat dan merugikan banyak pihak Cara untuk mengatasi sniffing

aktif ini dapat dilakukan dengan pembentukan ARP Static Table

sehingga HACKER tidak dapat mengubah ARP dengan metode ARP Poisoning, Namun ada kendala dalam pembentukan ARP static table, yaitu tidak dapat mengetahui antara IP/MAC address mana yang fiktif (hasil ARP Poisoning) dan IP/MAC address yang asli.

2.3 Social Engineering

Social Engineering adalah nama suatu tehnik pengumpulan informasi dengan memanfaatkan celah psikologi korban. Atau mungkin boleh juga dikatakan sebagai “penipuan” :P Sosial Engineering

membutuhkan kesabaran dan kehati-hatian agar sang korban tidak curiga. Kita dituntut untuk kreatif dan mampu berpikiran seperti sang korban.

Social Engineering merupakan seni “memaksa” orang lain untuk melakukan sesuatu sesuai dengan harapan atau keinginan anda. Tentu saja “pemaksaan” yang dilakukan tidak secara terang-terangan atau diluar tingkah laku normal yang biasa dilakukan sang korban.

Manusia cenderung untuk percaya atau mudah terpengaruh terhadap orang yang memiliki nama besar, pernah (atau sedang berusaha) memberikan pertolongan, dan memiliki kata-kata atau penampilan yang meyakinkan. Hal ini sering dimanfaatkan pelaku social engineering untuk menjerat korbannya. Seringkali sang pelaku membuat suatu kondisi agar kita memiliki semacam ketergantungan kepadanya.Ya,tanpa kita sadari dia mengkondisikan kita dalam suatu masalah dan membuat ( seolah – olah hanya ) dialah yang bisa

mengatasi masalah itu. Dengan demikian,tentu kita akan cenderung untuk menuruti apa yang dia instruksikan tanpa merasa curiga.

Sosial Engineering adakalanya menjadi ancaman serius. Memang sepertinya tidak ada kaitan dengan teknologi, namun sosial engineering tetap layak diwaspadai karena bisa berakibat fatal bagi sistem anda. Why?? Karena bagaimanapun juga suatu komputer tetap saja tidak bisa lepas dari manusia. Ya, tidak ada satu sistem komputerpun di muka bumi ini yang bisa lepas dari campur tangan manusia. ehebat apapun pertahanan anda, jika anda sudah dikuasai oleh attacker

melalui social engineering, maka bisa jadi anda sendirilah yang membukakan jalan masuk bagi sang attacker

Cara menanganinya

1.1 Pencegahan social engineering

Lantas, bagaimana cara menghindari aksi pelaku social engineering? Terdapat beberapa cara pencegahan, yaitu:

Selalu waspada ketika sedang melakukan interaksi baik di dunia

nyata maupun di dunia maya. Apalagi jika berkaitan dengan sistem informasi perusahaan di mana Anda bekerja.

Bagi Anda yang membawahi suatu perusahaan/ organisasi besar,

Anda sekiranya perlu mempelajari trik-trik bagaimana cara

tularkan pada para karyawan Anda. Tujuannya adalah untuk meminimalisir terjadinya peristiwa-peristiwa yang tidak diinginkan.

Sering-seringlah membaca buku atau mengikuti acara seminar

tentang pemcegahan social engineering.

Adakan pelatihan dan sosialisasi pada para karyawan Anda terkait

pentingnya pengelolaan sistem keamanan informasi.

Terapkan unsur keamanan informasi sesuai dengan standard

prosedur yang dapat diakses sehari-hari. Misalnya dengan menerapkan monitor policy dan clear table. Kedua contoh ini

perlu dilakukan agar para karyawan Anda terbiasa melakukannya.

Perusahaan juga perlu melakukan analisa kerawanan sistem

keamanan informasi perusahaan. Misalnya dengan melakukan uji coba kekuatan sistem keamanan informasi perusahaan melalui cara penetration test.

Bekerja sama dengan pihak ketiga untuk membantu memperkuat

sistem keamanan perusahaan. Misal, kerjasama dengan vendor, institusi yang ahli di bidang keamanan sistem informasi, dll.

1.2 Pencegahan aksi SNIFFING.

1. Tidak melakukan aktifitas yang sifatnya rahasia (misal, email, banking, chatting rahasia dll) pada suatu jaringan komputer yang belum Anda kenal, misalnya warnet atau kantor yang memiliki komputer yang sangat banyak yang dihubungkan dalam suatu jaringan 2. Anda harus mengenal orang-orang yang memegang komputer dalam jaringan tersebut. Kenalilah dengan baik apakah mereka pengguna komputer biasa atau pengguna komputer yang memiliki pengetahuan hacking.

3. Dengan mengganti semua HUB yang kita gunakan menjadi Switch, tentunya ini buka suatu pekerjaan yang mudah, namun dengan begitu minimal kita sudah sedikit menyusahkan si hacker untuk melakukan aksi sniffing dengan cepat dan mudah. Selain itu, kita juga bisa menggunakan protokol-protokol yang memiliki standard aman, misalnya penggunaan protokol-protokol yang sudah dilengkapi dengan enkripsi data untuk mengamankan data atau informasi yang kita miliki, dengan demikian minimal jika data/informasi kita sudah terenkripsi, data/informasi tersebut akan menjadi percuma oleh si tukang intip (hacker) karena informasinya tidak dapat dibaca, kecuali jika si hacker menggunakan strategi lain untuk membuka data/informasi tersebut.

Berikut beberapa contoh protokol yang aman yang bisa kita gunakan untuk melindungi informasi yang kita miliki : IPSec, SMB Signing, HTTPS, dan lain

sebagainya. POP3 dan SMTP adalah salah satu protokol yang tidak aman karena ment ransfer informasi dalam bentuk text yang dengan mudah bisa diintip oleh hacker, namun protokol ini biasanya digunakan oleh hampir semua orang dalam me lakukan pengecekan email, dengan alasan bahwa protokol ini sangat sederhana, cepat dan bisa bekerja dengan

baik. Memang pili han yang sulit t erkadang tidak selamanya membuat ki ta nyama n atau terbebani, jika kita dihadapkan pada pilihan “gunakan dengan resiko sendiri atau tidak usah sama sekali menggunakannya”. Ada risiko yang harus kita tanggung, bahwa penggunaan enkripsi akan membuat bandwith yang terpakai menjadi jauh lebih besar dari seharusnya yang secara otomatis mengakibatkan koneksi menjadi lambat. Ini memangkabar buruk sehingga orang-orang berusaha menghindari penggunaan

enkripsi kecuali untuk data-data yang dianggap penting dan rahasia saja

2.3 mencegah tehnik spoffing

Ada beberapa langkah pencegahan yang dapat kita lakuakan untuk membatasi resiko dari IP spoofing dalam jaringan, antara lain : Memasang Filter di Router – dengan memanfaatkan ”ingress dan engress filtering” pada router merupakan langkah pertama dalam mempertahankan diri dari spoofing. Kita dapat memanfaatkan ACL(acces control list) untuk memblok alamat IP privat di dalam jaringan untuk downstream. Dilakukan dengan cara mengkonfigurasi router-router agar menahan paket-paket yang datang dengan alamat sumber paket yang tidak legal (illegitimate). Teknik semacam ini

membutuhkan router dengan sumber daya yang cukup untuk

memeriksa alamat sumber setiap paket dan memiliki knowledge yang cukup besar agar dapat membedakan antara alamat yang legal dan yang tidak. Enkripsi dan Authentifikasi – kita juga dapat mengatasi IP spoofing dengan mengimplementasi kan authentifikasi dan enkripsi data. Kedua fitur ini sudah digunakan pada Ipv6. Selanjutnya kita harus mengeliminasi semua authentikasi berdasarkan host, yang di gunakan pada komputer dengan subnet yang sama. Pastikan authentifikasi di lakukan pada sebuah jalur yang aman dalam hal ini jalur yang sudah di enkripsi.

1. Gunakan authentifikasi berbasis exchange key antara komputer dalam jaringan, seperti IPsec akan menurunkan resiko jaringan terserang spoofing.

2. Gunakan daftar access control untuk menolak alamat IP privat dalam downsteram interface.

3. Gunakan filter pada aliran inbound dan outbound .

4. Konfigurasi router dan switch dengan sedemikian rupa sehingga dapat menolak paket dari luar network yang mengaku sebagai paket yang berasal dari dalam network.

5. Aktifkan enkripsi session di router sehingga trusted host yang berasal dari luar jaringan anda dapat berkomunikasi dengan aman ke local host anda.

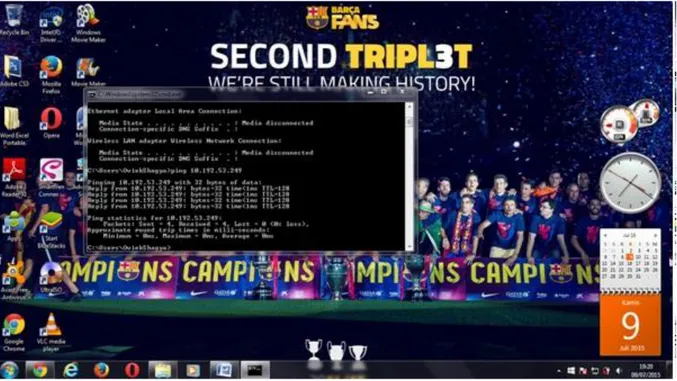

Contoh gambar tehnik social engineering

Berdasarkan praktek yang dilakukan di lapangan berikut adalah contoh beberapa tehnik diatas

Gambar 1.1 merupakan contoh aksi sniffing

Kesimpulan

Dari penjelasan diatas mungkin kita sudah bisa mengerti apa dan bagaimana cara meratas dan cara mencegahnya, walaupun hanya beberapa tapi setidak kita bisa menambah ilmu kita dengan

membacanya.

Apalagi dizaman modern saat ini keterampilan meretas sangat dibutuhkan, bahkan ada yang berani membyar seorang peretas atau malah mempekerjakannya.

Apabila kita sudah bisa meretas sebuah sistem gunakanlah kemampuan tersebut dengan bijak agar bisa bermanfaat bagi banyak orang. Daftar Pustaka https://ariangelo.wordpress.com/2010/02/10/dasar-dasar-meretas-hack/ http://publisherlog.blogspot.co.id/2009/12/cara-mencegah-ip-spoofing.html