Penggunaan Teknologi Informasi dalam Menangani Pornografi Anak

pada Dunia Maya

Jati Sasongko, Arief Jananto

Fakultas Teknologi Informasi, Universitas Stikubank Semarang jati@unisbank.ac.id, arief@unisbank.ac.id

Abstrak

Kemajuan TI di era global menuntut keamanan sistem informasi menjadi lebih aman. Data dan informasi mengalir melalui jaringan dengan bebas. Hal ini menyebabkan munculnya kejahatan dunia maya yang saat ini mengekploitasi pornografi khususnya pada anak-anak.

Kegiatan transfer data atau informasi bergantung sepenuhnya pada pengawasan penggunaan infrastruktur TI dalam perusahaan atau instansi. Artinya, perusahaan atau instansi pemilik jaringan TI harus ikut bertanggung jawab untuk melaporkan kegiatan pada infrastruktur TI ke pihak yang berwenang dalam rangka pengawasan lalu lintas data untuk mengurangi kasus pornografi di dunia maya.

Kejahatan dunia maya menunjukkan bahwa perusahaan harus bertanggung jawab dan dapat menghadapi hukuman bila tidak melaporkan kejadian yang diketahui, Pornografi Anak.

Alat dan metode khusus dapat digunakan oleh perusahaan untuk mengidentifikasi, mengumpulkan, menyimpan dan melindungi bukti-bukti penting yang akan dikirimkan ke penegak hukum dari para tersangka dalam Pornografi Anak.

Penggunaan teknologi tanda tangan digital dianjurkan untuk menjamin keaslian, integritas, dan non-penyangkalan dari bukti digital yang disimpan.

Kata kunci : Pornografi Anak

Definisi Pornografi Anak

Pornografi anak merupakan salah satu bentuk ekploitasi terhadap anak yang hal itu melanggar Undang-Undang Pornografi RI yang masih diperdebatkan keabsahannya dan Undang-Undang Perlindungan Anak RI Pasal 13, yang menyebutkan bahwa (1) Setiap anak selama dalam pengasuhan orang tua, wali, atau pihak lain mana pun yang bertanggung jawab atas pengasuhan, berhak mendapat perlindungan dari perlakuan :

a. diskriminasi;

b. eksploitasi, baik ekonomi maupun seksual;

c. penelantaran;

d. kekejaman, kekerasan, dan penganiayaan;

e. ketidakadilan; dan f. perlakuan salah lainnya

(UU RI nomor 23 Tahun 2002 Tentang Perlindungan Anak, Pasal 13)

Selama bertahun-tahun ada banyak perubahan pada undang-undang ini dengan memperjelas apa yang dimaksud dengan 'pornografi' dan menjadikannya sebuah 'kejahatan' dalam memiliki, memproduksi, menerima dan mendistribusikan

materi Pornografi Anak. Perubahan ini lebih ditekankan pada metode distribusi termasuk penggunaan komputer yang ilegal dan menetapkan batas minimal hukuman untuk kejahatan Pornografi Anak.

Dalam UU Pornografi Anak Amerika tahun 1996 yang merupakan perubahan dari undang-undang tahun 1984 yaitu tentang Pornografi Anak, penggunaan komputer dalam memasukkan atau mengedit gambar agar terlihat seperti keterlibatan anak-anak dalam melakukan hubungan seksual, memungkinkan seseorang dituntut karena memiliki satu hal mengenai Pornografi Anak.

Ada banyak situs web di internet yang tersedia untuk dapat digunakan pengguna internet memahami tentang undang-undang Pornografi Anak secara lebih rinci. Sehingga dapat memberikan informasi yang penting bagi perusahaan untuk menyadari bahwa perusahaan dapat dituntut untuk bertanggung jawab bila melanggar undang-undang mengenai pengiriman atau kepemilikan bahan Pornografi Anak melalui internet dari infrastruktur TI (Teknologi Informasi) di bawah kontrol perusahaan.

Kontrol Infrastruktur Perusahaan dalam Teknologi Informasi

Semua komputer dan aplikasi server termasuk database, aplikasi, desktop PC, notebook, router jaringan, jaringan lokal, hub, firewall, semua peralatan perangkat penyimpanan, printer, modem dan satu atau lebih sambungan ke internet dalam suatu perusahaan dan juga yang digunakan oleh karyawan perusahaan atau pengunjung dapat dianggap sebagai infrastruktur TI di bawah kontrol perusahaan.

Dengan demikian perusahaan dapat bertanggung jawab untuk penciptaan, penyimpanan, pencetakan, pengiriman atau penerimaan materi Pornografi Anak-anak di seluruh infrastruktur TI ini, termasuk melalui internet.

Banyaknya Pornografi di Internet

Beberapa waktu lalu, pemerintah Amerika Serikat telah menangkap lebih dari 100 orang yang diduga terlibat kegiatan Pornografi Anak di sebuah situs internet.

Uniknya, situs yang memiliki 250 ribu pelanggan dan dijalankan dari Texas, AS, pengoperasiannya disebut-sebut dilakukan di Rusia dan Indonesia. Untuk itu pula, telah dikeluarkan surat penangkapan resmi untuk dua warga Indonesia dan seorang warga Rusia. (Sutadi Heru, 2002)

Menurut Jaksa Agung AS, John Ashcroft, tindakan ini merupakan awal dari tindakan tegas atas Pornografi Anak-anak yang secara ilegal memangsa orang-orang tak berdosa. Penangkapan itu dilakukan setelah investigasi selama dua tahun, dengan cara melacak sejumlah nomor kartu kredit yang digunakan untuk pembayaran bulanan.

(Sutadi Heru, 2002)

Pengungkapan jaringan Pornografi Anak melalui internet tersebut, cukup menarik untuk dicermati. Pertama, hal ini melibatkan orang Indonesia, dalam pengoperasian maupun sebagai pelanggan situs. Kedua, baik sengaja maupun tidak, karena tindakan tersebut digolongkan pada kegiatan kriminal, maka pengertian terhadap Pornografi Anak ini perlu dimasyarakatkan. Dengan demikian, diharapkan tidak ada lagi warga bangsa Inonesia, khususnya masyarakat pengguna internet, yang terlibat dalam kasus yang menjadi perhatian dunia internasional. (Sutadi Heru, 2002)

Pada tahun 1999 Dr Agnes Fournier de Saint dari Interpol Khusus Unit Kejahatan Amerika melaporkan bahwa internet melepaskan gelombang yang menakutkan di internet yaitu Pornografi Anak. (Mykytyn Joseph, Jr, 1998).

Dalam satu kasus saja yang berwenang bisa mengambil bukti sebagai berikut:

- Lebih dari 1 juta gambar diam

- 67 Gigabytes materi Pornografi Anak - 624 CD-ROMS

- 38 komputer

- 3227 disket. (Mykytyn Joseph, Jr, 1998).

Banyaknya Pornografi Anak di internet terus berkembang. Peneliti baru-baru ini mengidentifikasi 500 daftar Pornografi Anak yang diiklankan di internet mengandung lebih dari ribuan URL. (PPSEAWA,1999)

Rekomendasi ke Perusahaan-Perusahaan .

Masalah Pornografi Anak muncul di internet yang begitu besar karena terlambat untuk mengendalikan atau menghilangkan sepenuhnya Pornografi Anak.

Namun demikian, banyak juga yang percaya bahwa tidak pernah ada kata terlambat untuk memulai jika dapat dihentikan.

Berikut adalah beberapa kebijakan, prosedur dan alat-alat yang direkomendasikan untuk menerapkan infrastruktur TI di sebuah perusahaan untuk mengidentifikasi, memerangi, dan akhirnya menghilangkan Pornografi Anak di internet. (Prabhu R.P, 2003)

Kebijakan

Pengguna sebuah infrastruktur TI pada suatu perusahaan harus menyadari Undang-Undang tentang Pornografi Anak dan secara berkala harus mengingatkan hukuman bagi yang melanggar. Contoh hukuman yang bisa digunakan seperti penghentian dari pekerjaan dan kemungkinan dituntut oleh penegak hukum atau dapat hukuman berupa penjara dan denda.

Perusahaan perlu membuat kebijakan yang jelas dalam mendefinisikan kepemilikan dari Infrastruktur TI yang digunakan oleh karyawan dan etika ketika menggunakan infrastruktur.

Ini adalah fakta dalam penggunaan jaringan TI perusahaan, yaitu menyambungan modem dari dan ke internet yang di bypass dari firewall. Oleh karena itu harus ada kebijakan penggunaan modem pada infrastruktur TI perusahaan, kecuali dalam keadaan khusus dan setelah mendapat persetujuan keamanan dari staf TI.

Sebuah kebijakan akan diperlukan untuk mendefinisikan dengan jelas kebutuhan laporan yang sesuai dari setiap perusahaan yang menggunakan infrastruktur TI untuk menyimpan, mencetak, membuat atau transportasi materi Pornografi Anak.

Berikut adalah beberapa perangkat keras dan perangkat lunak yang dapat digunakan untuk mengidentifikasi keberadaan materi pornografi seperti pada gambar eksplisit, sistem penyimpanan atau yang dikirimkan melalui jaringan. Tindakan spesifik yang dapat diambil dari daftar log, penyaringan atau media penyimpanan sebagaimana yang diperlukan untuk membantu dalam menuntut orang yang dicurigai.

(Prabhu R.P, 2003).

Tools

Pertama pertahanan untuk mengamankan jaringan dan infrastruktur TI perusahaan dengan menginstal firewall, proxy dan penyaringan. Ada banyak produk perangkat keras dan perangkat lunak yang dapat digunakan untuk pemindaian, pengidentifikasian, pembersihan materi yang tidak sah, perubahan dalam sistem file kernel dan lain-lain.

Salah satu cara terbaik untuk mengidentifikasi materi pornografi di jaringan perusahaan adalah dengan menginstal perangkat lunak penyaringan di Firewall, di

sebuah mail server dan pada system lainnya yang memindai semua data dan mengidentifikasi setiap 'skin' yang mengekspos ('flash tone') seperti foto atau gambar manusia. Produk perangkat lunak seperti E-Sweeper, Mail-Sweeper dan Smart-Filter tersedia di pasar yang dapat dikonfigurasi untuk memindai, mengkarantina, menghapus atau mengembalikan semua gambar yang diduga terpasang pada pesan dan file yang dibentuk berdasarkan aturan. Masalahnya dengan paket perangkat lunak ini akan menghasilkan banyak kesalahan dalam mengidentifikasi gambar positif sebagai materi pornografi. Namun, administrator TI yang berwenang dapat memeriksa gambar yang 'dikarantina' dan menentukan apakah gambar tersebut harus disimpan atau dilepaskan, untuk penyelidikan lebih lanjut dan untuk dilaporkan ke perusahaan. Umumnya pemindaian proaktif dari pengguna akhir sistem tanpa sepengetahuan dan kesepakatan atau mungkin resmi. Dianjurkan bahwa sistem administrator mencari penasihat hukum sebelum melakukan pemindaian proaktif seperti itu.

Meskipun alat-alat seperti E-Sweeper dan Mail-Sweeper dapat membantu mengidentifikasi beberapa persen materi pornografi di internet dari jaringan perusahaan, hal tersebut tidak akan membantu dalam mengidentifikasi kegiatan seperti penciptaan, penyimpanan atau pencetakan materi Pornografi Anak di sistem teknolgi informasi perusahaan. Dengan demikian, 'laporan' kegiatan yang berhubungan dengan materi Pornografi Anak pada sistem TI perusahaan menjadi sangat penting dari segi pengendalian dan pertumbuhan di internet.

Kegiatan Pelaporan Pornografi Anak

Menurut Direktur FBI Robert Muller yang berbicara di Forum Nasional tentang Memerangi Kejahatan dan e-Cyberterrorism, mengatakan bahwa FBI hanya dapat menyelesaikan satu dari tiga laporan yang diterima. Lebih lanjut dikatakan bahwa dengan tidak melaporkan tentang kejahatan cyber, maka FBI tidak dapat melakukan pekerjaan apapun."(FBI Chief, 2002).

Pada bulan Februari, 2003 tamu pembicara dari Laboratorium Pencegahan Kejahatan Komputer FBI di Massachusetts menjelaskankan bahwa lebih dari 60 persen dari kejahatan dunia maya tidak dilaporkan kepada FBI. Maka akan sulit bagi FBI untuk dapat melacak tersangka Pornografi Anak di internet.

Oleh karena itu penting agar perusahaan membuat kebijakan mengetahui laporan dari 'tangan pertama' (yakni, bukan kabar angin) dari penciptaan, penyimpanan, transmisi atau pencetakan materi Pornografi Anak-anak dan mendidik para karyawan dari kebijakan perusahaan.

Setelah adanya materi Pornografi Anak yang teridentifikasi pada lampiran e- mail atau printer atau sistem penyimpanan perusahaan maka perlu menjaga bukti untuk penyelidikan lebih lanjut oleh sumber daya manusia dan oleh otoritas berwenang yang diperlukan.

Pemeliharaan dari Bukti

Materi Pornografi Anak yang dilampirkan ke e-mail atau dikirim / diterima melalui ftp, dikarantina dan kemudian diidentifikasi secara teliti, harus disimpan pada drive atau media penyimpanan lain. Salinan harus dilakukan pada non erasable media seperti Worm (Write Once Read Many). Worm drive yang tersedia di pasar dapat membuat salinan data pada disk menggunakan laser. Oleh karena itu sangat sulit untuk menimpa atau menghapusnya.

Sangat penting mengidentifikasi pengirim atau penerima e-mail atau file lampiran. Kebanyakan direktori e-mail berdasarkan nama pengguna atau 'Alias'. Di sisi lain sebagian besar sistem pada jaringan diidentifikasi berdasarkan alamat IP.

Perhatikan juga bahwa jika metode DHCP digunakan pada jaringan yang disewakan, diperlukan setidaknya 30 hari masa sewa. Materi Pornografi Anak yang ditransmisikan dari sistem jaringan yang hanya mempunyai 2 hari masa sewa, sangat sulit untuk diidentifikasi. Akibatnya departemen SDM tidak mempunyai bukti yang valid mengenai identitas pengguna sistem atau tersangka. Juga di samping itu untuk jangka waktu sewa alamat ip yang lama akan membantu untuk mengidentifikasi alamat MAC dari sistem yang diduga digunakan. Alamat MAC yang tidak dapat diubah menjadi bukti kepemilikan yang valid daripada sistem yang beridentifikasi IP saja. Untuk memantau aktivitas pada sistem tersangka dianjurkan segera memperbaiki alamat ip atau memperpanjang masa sewa.

Bila bukti telah dikumpulkan berupa tanggal, waktu, alamat IP, alamat MAC, masa sewa dan nama pemilik atau alias harus dikonfirmasi tanpa keraguan dan harus direkam dengan saksi seperti pimpinan perusahaan untuk menandatangani keasliannya. Semua drive, hasil cetak, CD dll harus disimpan di tempat yang tertutup untuk keamanan sebagai barang bukti sampai dilaporkan ke pihak berwenang.

Materi yang disimpan pada drive, floppy atau disk

Ketika keberadaan materi Pornografi Anak di drive pemakai, disk atau floppy dilaporkan oleh karyawan, maka media penyimpanan ini harus dipindahkan setelah ditetapkan keberadaannya dan dilakukan copy sebagai backup. Media yang dipindahkan harus simpan sebagai barang bukti sampai dikirimkan ke pihak berwenang.

Mengidentifikasi pemilik materi Pornografi Anak harus tanpa keraguan dan setidaknya ada dua orang yang harus memberi kesaksian untuk mengkonfirmasi identitas pemilik. Sesungguhnya hal tersebut akan membantu jika perusahaan dapat menetapkan beberapa standard dan prosedur yang bisa diterima untuk mengidentifikasi kepemilikan materi Pornografi Anak atau mencari bantuan dari staf ahli.

Bahan Tercetak

Sangat sulit untuk mengidentifikasi orang yang bertanggung jawab mencetak gambar Pornografi Anak kecuali ada orang lain sebagai saksi yang mengetahui aksi yang diduga dilakukan pengguna dan salinan cetak yang dimiliki pengguna ditemukan.

Printer log harus dicatat dan ditinjau secara berkala, terutama setelah kejadian laporan pencetakan materi Pornografi Anak. Sekali lagi, bahwa kebanyakan printer menyimpan log mencetak catatan pekerjaan berdasarkan sistem dari alamat IP alias pengguna. Hal ini dapat dilakukan dengan spoofing. Oleh karena itu pemilik dari bahan cetak harus ditentukan tanpa keraguan. Dianjurkan bahwa prosedur penyidik dokumen secara rinci diikuti untuk mengidentifikasi orang yang dicurigai memiliki bahan cetak.

Memelihara Integritas dan Keaslian dari Bukti

Setelah kasus pengadilan (CCIPS Investigating and Prosecuting Computer Crime, 2001), (Orin S. Kerr :2001), menunjukkan bahwa 'keaslian' dari materi yang tersimpan di media tidak dapat ditanyakan sebagai pembelaan kecuali dapat memberikan bukti 'bukti yang merusakkan'. Namun, hal tersebut akan sangat membantu perusahaan dalam menuntut orang yang dicurigai jika perusahaan atau HR

Manager (atau seseorang yang mewakili perusahaan) dapat memberikan tanda asli dan salinan dari bukti sebagai hal yang asli sebelum menyimpan materi yang asli dalam suatu media yang antirusak.

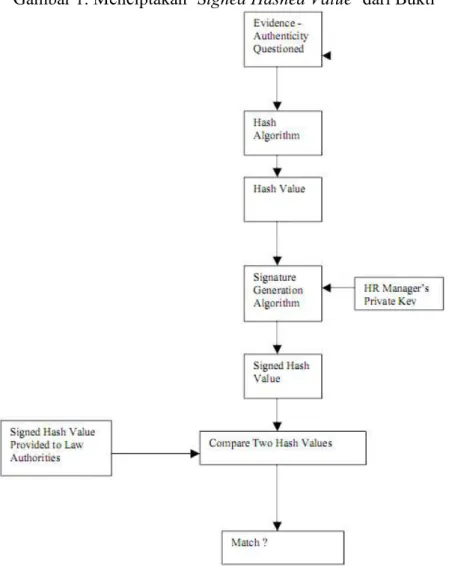

Seperti yang ditunjukkan pada gambar 1 berupa bukti yang menggunakan algoritma hashing. (Burrows James H.,1995). Pimpinan perusahaan menggunakan kunci privat-nya pada algoritma hash tersebut dan menghasilkan 'signed hash value' melalui suatu tandatangan digital, untuk copy dari bukti yang disimpan oleh perusahaan dilakukan dengan prosedur yang sama. (Stephen Kent,2001; Youd David,1996).

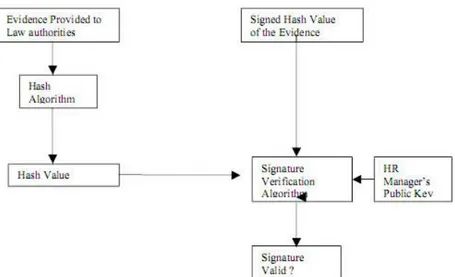

Selama proses investigasi atau proses pengadilan, jika keaslian dan integritas dari bukti ditanyakan dianjurkan menggunakan 'signed hash value' dari bukti yang digunakan dengan menghitung menggunakan algoritma yang sama seperti sebelumnya dengan pimpinan perusahaan memasukkan kunci private-nya (sehingga kunci private-nya tidak terungkap). ’Signed hash value’ asli yang ditetapkan oleh perusahaan menurut otoritas hukum harus dibandingkan dengan ’signed hash value’

yang baru dihitung sebagai perbandingan seperti yang ditunjukkan dalam Gambar 2.

Sehingga pada kenyataannya mustahil (atau memiliki kemungkinan sangat rendah) untuk dua file yang berbeda menghasilkan nilai yang sama, keaslian dan integritas dari bukti dapat dijamin apabila kedua nilai cocok.

Non Repudiation of Signature

Untuk memastikan tidak ada penolakan oleh Manajer HR untuk menandatangani tandatangan bukti digitalnya tersebut dapat di validasi dengan menggunakan kunci publik. (Kent S,, 2001).

Mendapatkan kunci publik dari Manager HR dari directory publik yang tersedia. (Federal PKI Directory Concept of Operations, 1999). Membuat nilai hash (tidak ditandatangani) dari bukti-bukti hukum yang diberikan kepada pihak berwenang menggunakan algoritma hashing sama seperti prosedur sebelumnya.

Manager HR menetapkan kunci publik nilai hash yang asli dan menandatangani nilai hash melalui algoritma verifikasi signature seperti yang ditunjukkan dalam Gambar 3.

Hasilnya akan dikonfirmasi keabsahannya.

Gambar 1. Menciptakan ‘Signed Hashed Value’ dari Bukti

Gambar 2. Menvalidasi Keaslian dan Integritas dari Bukti

Gambar 3. Validasi tanda tangan untuk non penyangkalan Pedoman Pelaporan

Perusahaan harus melaporkan setiap Cybercrime kepada pihak berwenang dengan segera, khususnya Terorisme dan Pornografi Anak pada bagian Penyelidikan Cybercrime, kebanyakan forensik penyelidikan sangat sukses dalam mengidentifikasi orang yang dicurigai bila tidak ada bukti dengan t dimodifikasi dan segera.

Setelah mengidentifikasi keberadaan materi Pornografi Anak di dalam infrastruktur TI di bawah kontrol perusahaan sebaiknya mengambil langkah-langkah berikut :

• Kumpulkan bukti dengan memindahkan hard drive, CD, floppy, dan barang cetakan dll

• Membuat salinan data untuk backup.

• Paling sedikit dua anggota staf yang bertanggung jawab harus menandai fisik media (baik asli dan salinan) seperti kaset, dan floppi drive yang berisi bukti-bukti untuk memastikan keasliannya.

• Gunakan metodologi digital signature untuk menjamin bukti-bukti otentik, integritas dan non repudiation.

• Jika perlu mencari keahlian staf ahli cybercrime untuk mengidentifikasi pemilik materi Pornografi Anak.

• Simpan bukti dalam penyimpanan barang bukti.

• Laporkan segera kejadian ke pihak berwenang.

• Membantu pihak berwenang yang diperlukan.

Kesimpulan

Pornografi Anak di internet adalah exploitasi. Pihak berwenang dibidang Cybercrime butuh bantuan dari perusahaan untuk pencegahan dan penuntutan, dengan segera melaporkan kepada penegak hukum setiap insiden Pornografi Anak di internet yang melibatkan infrastruktur TI dalam kontrol perusahaan.

Orang yang tidak dikenal dapat melaporkan bila di jaringan TI-nya ada kejadian Pornografi Anak ke atau dari internet agar dapat mempertanggungjawabkan secara hukum.

DAFTAR PUSTAKA

A n o n i m , 2 0 0 2 , Cleaning up the Net: Child Pornography, www.ppseawa.org/Bulletin/99Aug/pornography.html, PPSEAWA International Bulletin

CCIPS Investigating and Prosecuting Computer Crime, http://www.cybercrime.gov/fedcode.htm

David, Y.,1996, What is Digital Signature - An introduction to Digital Signatures, http://www.youdzone.com/signature.html

FBI Chief : ‘Lack of incident reporting slows cybercrime fight’, 2002, www.computerworld.com/governmenttopics/government/story/0,10801,75532, 00.html

Federal PKI Directory Concept of Operations, 1999, Cygnacom Solutions

Grigori, N., 1998, Protection Of Children From Sexual Predators Act, www.antichildporn.org/fedstat-cac.htm, Anti-Child Porn Organization,

Heru, S., 2002, Pornografi Anak di Internet,

http://www.sinarharapan.co.id/berita/0201/04/opi02.html UU RI nomor 23 Tahun 2002 Tentang Perlindungan Anak

James, B.H., 1995, Secure Hash Standard, http://ww.itl.nist.gov/fipspubs/fip180-1.htm, USA

James, B.H. , 1994, Digital Signature Standards (DSS) http://www.itl.nist.gov/fipspubs/fip186.htm, Federal Information Processing Standards Publication

Joseph, M., Jr, 1998, The Unknown Crisis: Child Pornography on the Internet

,

www.antichildporn.org/whiteppr.htm, Anti-Child Pornography Organization Kent, S., 2001, Network Security: Principles and Protocol Standards, Tutorial T352,

Network World+Interop , GTE Networking

KerS, 2001, Computer Records and Federal Rules of Evidence, USA Bulletin http://www.usdoj.gov/criminal/cybercrime/usamarch2001_4.htm

NIST Computer Security division, http://www.csrc.nist.gov

Weireman, D., 2002, New Cyberthreat Reporting Guidelines For Businesses, http://www.fbi.gov/pressrel/pressrel02/cyberguidelines.htm, U.S. Department of Justice, Federal Bureau of Investigation