Fakultas Ilmu Komputer

5437

Evaluasi Proses Optimasi Risiko, Pengelolaan Keamanan, dan Pengelolaan

Layanan Keamanan Menggunakan Kerangka Kerja COBIT 5 Pada

PT Tirta Investama (AQUA) Pandaan

Vicky Nur Ardianto1, Suprapto2, Admaja Dwi Herlambang3

Program Studi Sistem Informasi, Fakultas Ilmu Komputer, Universitas Brawijaya Email: 1vickynurardianto@gmail.com, 2spttif@ub.ac.id, 3herlambang@ub.ac.id

Abstrak

PT Tirta Investama (AQUA) Pandaan merupakan salah satu perusahaan yang telah memanfaatkan teknologi informasi (TI) sebagai penunjang proses bisnisnya. Segala aktivitas dikelola langsung oleh divisi Danone Information Systems (DAN’IS) selaku penanggung jawab atas penyediaan serta

pengembangan fasilitas teknologi dan sistem informasi perusahaan. Adanya pemanfaatan teknologi, tentu menimbulkan bahan evaluasi guna menjaga fungsionalitas teknologi agar terus stabil. Penelitian ini bertujuan untuk mengevaluasi proses optimasi risiko, pengelolaan keamanan, dan pengelolaan layanan keamanan. Dua dari tiga proses yang ada merupakan contoh proses yang berkaitan dengan keamanan informasi. Keamanan informasi dipilih sebagai objek audit, karena perusahaan memiliki kebijakan pada dokumen IS Security Policy yang dikelola oleh bidang DAN’IS Security Analyst. Penelitian ini menggunakan kerangka kerja COBIT 5 sebagai referensi utama. Metode penelitian dilakukan dengan cara observasi, wawancara, dan analisis melalui lembar penilaian guna mendeskripsikan kondisi Base Practices (BP), Work Product (WP), Generic Practices (GP), dan

Generic Work Product (GWP) dari proses EDM03 (Ensure Risk Optimization), APO13 (Manage Security), dan DSS05 (Manage Security Services). Sehingga diketahui tingkat kapabilitas dari ketiga proses berada pada level 3. Setiap proses memiliki tingkat kesenjangan yang berbeda-beda. Oleh karena itu, diberikan rekomendasi sebagai pedoman dalam memperbaiki dan meningkatkan kualitas optimasi risiko dan keamanan perusahaan sehingga meraih tingkat pencapaian yang diharapkan.

Kata kunci: evaluasi, optimasi risiko, pengelolaan keamanan, pengelolaan layanan keamanan, COBIT 5

Abstract

PT Tirta Investama (AQUA) Pandaan is one company that has been utilizing information technology (IT) to support its business process. All activities are managed directly by the division of Danone

Information Systems (DAN’IS) as the responsible for the provision and development of technology

facilities and corporate information systems. The existence of such utilization, certainly raises the evaluation material in order to maintain the functionality of technology to keep stable. This study aims to evaluate the process of ensure risk optimization, manage security, and manage security services. Two of the three processes are examples of processes related to information security. Information security is selected as an audit object, since the company has a policy on the IS Security Policy document managed by the DAN'IS Security Analyst. This study uses the COBIT 5 framework as the main reference. The research method is doing by observation, interview, and analysis through assessment sheet to describe the condition of Base Practices (BP), Work Product (WP), Generic Practices (GP), and Generic Work Product (GWP) of EDM03 (Ensure Risk Optimization), APO13 (Manage Security), and DSS05 (Manage Security Services). So it is known the capability level of the three processes are at level 3. Each process has different gap levels. Therefore, a recommendation is given as a guide improving the quality of risk optimization and information security so as to reach the targeted level of achievement.

1. PENDAHULUAN

PT Tirta Investama (AQUA) Pandaan merupakan salah satu perusahaan yang telah memanfaatkan teknologi informasi (TI) sebagai pendukung kegiatan bisnis dan operasionalnya. Pemanfaatan ini dikelola langsung oleh divisi

Danone Information Systems (DAN’IS) secara

terpusat. DAN’IS merupakan divisi besar yang bertanggung jawab atas semua penyediaan dan pengembangan teknologi informasi untuk seluruh perusahaan Danone. Berdasarkan hasil wawancara dengan pihak DAN’IS Network Analyst pada tanggal 1 Februari 2018, diketahui bahwa Danone telah memiliki dua puluh jenis perusahaan air mineral di seluruh Indonesia. Sehingga disimpulkan bahwa, jenis perusahaan ini merupakan salah satu yang terbesar untuk saat ini. Pertukaran informasi menjadi hal wajar dari setiap aktivitas perusahaan. Risiko terjadinya kerusakan, kehilangan hingga tercurinya informasi akan selalu berpotensi. Oleh karena itu, keamanan informasi sangat dibutuhkan dalam aktivitas perusahaan.

Selain permasalahan mendasar, ditemukan pula permasalahan lain seperti menurunnya performa sistem karena kurangnya manajamen data. Hal ini akan berimbas terhadap seluruh aktivitas lain yang berkaitan dengan teknologi informasi. Sebab, divisi DAN’IS telah menerapkan sistem informasi berbasis

Enterprise Resources Planing (ERP) untuk beberapa perusahaan Danone, termasuk PT Tirta Investama (AQUA) Pandaan. Kemudian, beberapa aset pernah mengalami kerusakan hingga kehilangan data akibat serangan

malware seperti virus, worm spyware dan

spam. Oleh karena itu, perlu dilakukan evaluasi proses optimasi risiko, pengelolaan keamanan, dan pengelolaan layanan keamanan menggunakan kerangka kerja COBIT 5 guna menanggulangi permasalahan saat ini.

Pada penelitian sebelumnya, dilakukan studi pustaka terhadap beberapa penelitian dengan topik yang sama. Salah satu penelitian yang dimaksud berasal dari jurnal ilmiah milik Fitrianah pada tahun 2008. Masalah yang ditemukan pada penelitian penulis adalah sering terjadinya kehilangan data, kesalahan dalam pengambilan keputusan, kebocoran data, penyalahgunaan komputer, dan nilai investigasi teknologi informasi yang tinggi tetapi tidak diimbangi dengan pengembalian nilai yang sesuai. Hal ini yang menjadi alasan penulis

untuk mengevaluasi teknologi informasi pada objek penelitiannya. Metode yang digunakan penulis dalam penelitiannya terdiri dari empat alur, antara lain penelaahan dokumentasi, observasi, wawancara, serta analisis basis data dan jaringan. Semua metode yang dimaksud didasarkan atas kerangka kerja COBIT 5 dengan hasil akhir berupa rekomendasi perbaikan atas masalah yang ditemukan.

Terkait penelitian sekarang, keamanan informasi merupakan proteksi peralatan teknologi informasi, baik secara komputer maupun non-komputer dari segala ancaman dan penyalahgunaan dari pihak luar. Hal ini menjadikan keamanan informasi secara tidak langsung menjamin kelangsungan bisnis, mengurangi berbagai risiko yang terjadi, dan mengoptimalkan pengembalian investasi. Menurut Sarno & Iffano (2009), semakin banyak informasi yang disimpan, dikelola, dan dibagikan maka semakin besar pula risiko terjadi kerusakan, kehilangan atau tereksposnya data ke pihak yang tidak diinginkan.

Penelitian ini berfokus pada tiga proses yang telah disesuaikan berdasarkan masalah yang ditemukan. Tiga proses yang dimaksud antara lain EDM03 yang berfungsi untuk memastikan optimisasi risiko. Kemudian, APO13 berfungsi untuk pengelolaan keamanan. Terakhir, DSS05 berfungsi untuk pengelolaan terhadap layanan keamanan (ISACA, 2013). Selain itu, juga dilakukan Self Assessment

sebagai langkah dalam melakukan analisis dan perhitungan tingkat kapabilitas (capability level) guna menghasilkan rekomendasi perbaikan atas masalah yang ditemukan. Sehingga berguna bagi perusahaan dalam menjaga dan meningkatkan kondisi seperti yang mereka inginkan.

2. METODOLOGI

Pada bagian ini dijelaskan bagaimana tahapan penelitian dilakukan.

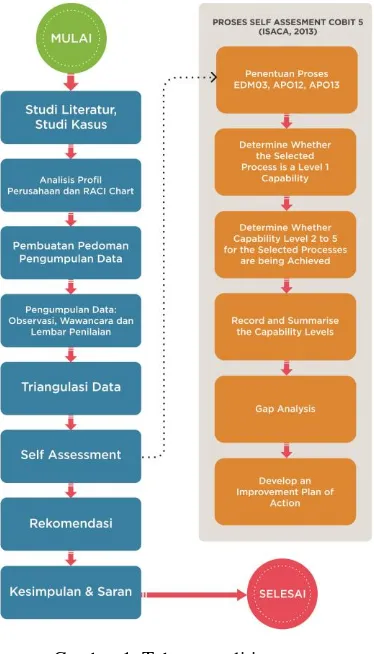

Gambar 1. Tahap penelitian

Pada Gambar 1, ditunjukkan tahap penelitian yang mengacu pada kerangka kerja COBIT 5. Terdapat delapan tahapan pada penelitian ini, antara lain yang pertama studi literatur dan pustaka sebagai dasar perolehan referensi untuk penelitian ini. Kedua, analisis profil perusahaan dan RACI Chart sebagai dasar dalam mengetahui gambaran perusahaan dan menentukan responden wawancara berdasarkan struktur organisasi perusahaan. Ketiga, pembuatan pedoman pengumpulan data sebagai dasar untuk mempersiapkan bahan dalam melakukan observasi dan wawancara. Keempat, pengumpulan data yang dilakukan dengan cara observasi, wawancara, dan menganalisis lembar penilaian. Kelima, triangulasi data sebagai proses dalam menguji validitas data dari hasil observasi dan wawancara. Keenam, Self Assessment sebagai langkah untuk mengetahui nilai sementara dari hasil observasi dan wawancara, kemudian dilakukan penilaian formal dengan melibatkan responden secara langsung. Ketujuh, pembuatan rekomendasi berdasarkan hasil observasi,

wawancara, dan analisis lembar penilaian. Terakhir, diperoleh kesimpulan dari keseluruhan isi penelitian dan diberikan saran yang ditujukan pada peneliti selanjutnya untuk mengembangkan penelitian menggunakan metode lain. Sehingga memperkaya kajian keilmuan tentang optimasi risiko, pengelolaan keamanan, dan pengelolaan layanan keamanan.

3. HASIL

Analisis dan Pemetaan RACI Chart

RACI Chart merupakan diagram yang disediakan oleh kerangka kerja COBIT 5 sebagai acuan dalam penentuan jenis responden berdasarkan proses yang dipilih dalam penelitian. Jenis responden dibedakan menjadi empat komponen, antara lain Responsible,

Accountable, Consulted, dan Informed.

Tabel 1. RACI Chart EDM03

Komponen Tugas Jabatan

R

o Chief Risk Officer

o Chief Information Officer

o DAN’IS

Network Analyst

o DAN’IS Asset

and Server Management

A Board -

C

o Chief Financial Officer

o Chief Operating Officer

o Business Human Resources

o Compliance o Auditor

o Head Architecture

-

I

o Value Management officer

o Enterprise Risk Committee

-

Berdasarkan Tabel 1, diketahui bahwa komponen Responsible (R) terpilih DAN’IS Network Analyst dan DAN’IS Asset and Server

Management sebagai jabatan perusahaan yang memiliki tugas relevan dengan Business Executive dan Strategy Executive Committee

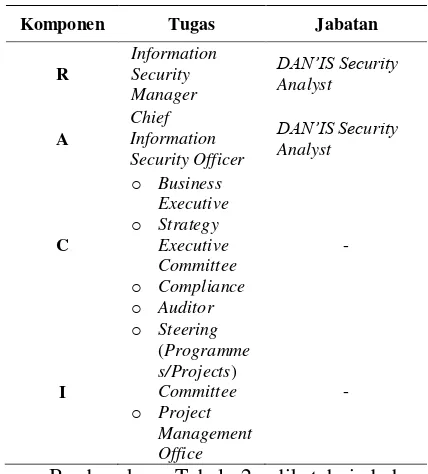

Tabel 2. RACI Chart APO13

Komponen Tugas Jabatan

R

Berdasarkan Tabel 2, diketahui bahwa komponen Responsible (R) dan Accountable

(A) terpilih DAN’IS Security Analyst sebagai jabatan perusahaan yang memiliki tugas relevan dengan Information Security Manager dan

Chief Information Security Officer pada RACI

Chart. Sedangkan pada dua komponen terakhir tidak diketahui jabatan perusahaan yang memiliki tugas relevan dengan peran pada RACI Chart.

Tabel 3. RACI Chart DSS05

Komponen Tugas Jabatan

R Head IT

Berdasarkan Tabel 3, diketahui bahwa komponen Responsible (R) dan Accountable

(A) terpilih IT Onsite dan DAN’IS Security Analyst sebagai jabatan perusahaan yang memiliki tugas relevan dengan Head IT Operations dan Chief Information Security Officer pada RACI Chart. Sedangkan pada dua komponen terakhir tidak diketahui jabatan perusahaan yang memiliki tugas relevan dengan peran pada RACI Chart.

Ensure Risk Optimization (EDM03)

Menurut ISACA (2012:39), EDM03 (Ensure Risk Optimization) merupakan salah satu proses dari kerangka kerja COBIT 5 yang berfungsi memastikan bahwa risiko perusahaan yang berkaitan dengan penggunaan teknologi informasi tidak melampaui risk appetite yang telah ditetapkan. Risk appetite merupakan suatu keadaan dimana perusahaan memutuskan untuk menerima, memantau, mempertahankan diri, atau memaksimalkan diri melalui peluang-peluang yang ada. Berdasarkan hasil wawancara dengan pihak DAN’IS Network

Analyst, diketahui bahwa divisi DAN’IS telah menerapkan ketiga Base Practices dari proses EDM03 (Ensure Risk Optimization) dengan menghasilkan beberapa Work Product pada

level 1, antara lain dokumen IS Security pada bab Controlling Access to Information serta dokumen Danone Government (DanGo) pada bab IT Operations Control dan Archiving Procedures.

Sedangkan pada level selanjutnya, divisi

DAN’IS hanya mampu menerapkan Generic Practices hingga level 4 pada atribut proses pertama (PA 4.1) dengan menghasilkan beberapa Generic Work Product, antara lain dokumen IS Security Policy pada bab Business Continuity Plan, Global Information Policy,

Asset Management and Data Classification,

Human Resources Security, dan Controlling Access to Information serta dokumen Danone Government (DanGo) pada bab IS Interconnection Authorization, Production Systems Management, dan Critical IS-IT Asset. Sehingga disimpulkan bahwa tingkat kapabilitas (capability level) dari proses ini berada pada level 3 (established process).

Manage Security (APO13)

Menurut ISACA (2012:113), APO13 (Manage Security) merupakan salah satu proses dari kerangka kerja COBIT 5 yang mendefinisikan, mengoperasikan, dan mengawasi sistem untuk manajemen keamanan informasi. Selain itu, fungsi dari proses ini adalah menjaga agar dampak dan kejadian dari insiden keamanan informasi tetap berada pada

menghasilkan beberapa Work Product pada

level 1, antara lain dokumen IS Security Policy

pada bab Data Center Security dan Controlling Access to Information serta dokumen Danone Government (DanGo) pada bab Archiving Procedures.

Sedangkan pada level selanjutnya, divisi

DAN’IS hanya mampu menerapkan Generic Practices hingga level 4 pada atribut proses pertama (PA 4.1) dengan menghasilkan beberapa Generic Work Product, antara lain dokumen IS Security Policy pada bab Business Continuity Plan, Global Information Policy,

Asset Management and Data Classification,

Human Resources Security, dan Controlling Access to Information serta dokumen Danone Government (DanGo) pada bab IS Interconnection Authorization, Production Systems Management, dan Critical IS-IT Asset. Sehingga disimpulkan bahwa tingkat kapabilitas (capability level) dari proses ini berada pada level 3 (established process).

Manage Security Services (DSS05)

Menurut ISACA (2012:191), DSS05 (Manage Security Services) merupakan salah satu proses dari kerangka kerja COBIT 5 yang melindungi informasi perusahaan untuk mempertahankan tingkatan dari keamanan informasi yang dapat diterima oleh perusahaan sesuai dengan kebijaksanaan keamanan. Menetapkan dan mempertahankan peran keamanan informasi dan hak akses serta melakukan pengawasan. Selain itu, fungsi dari proses ini adalah meminimalisasikan dampak bisnis dari kerentanan dan insiden dari keamanan informasi operasional. Berdasarkan hasil wawancara dengan pihak IT Onsite, diketahui bahwa divisi DAN’IS telah menerapkan ketujuh Base Practices dari proses DSS05 (Manage Security) dengan menghasilkan beberapa Work Product pada

level 1, antara lain dokumen IS Security Policy

pada bab VMWare Security Guidelines,

Controlling Access to Information, Endpoints Policy serta dokumen Danone Government

(DanGo) pada bab Archiving Procedures. Sedangkan pada level selanjutnya, divisi

DAN’IS hanya mampu menerapkan Generic Practices hingga level 4 pada atribut proses pertama (PA 4.1) dengan menghasilkan beberapa Generic Work Product, antara lain dokumen IS Security Policy pada bab Business Continuity Plan, Global Information Policy,

Asset Management and Data Classification,

Human Resources Security, dan Controlling Access to Information serta dokumen Danone Government (DanGo) pada bab IS Interconnection Authorization, Production Systems Management, dan Critical IS-IT Asset. Sehingga disimpulkan bahwa tingkat kapabilitas (capability level) dari proses ini berada pada level 3 (established process).

Analisis Kesenjangan (Gap Analysis)

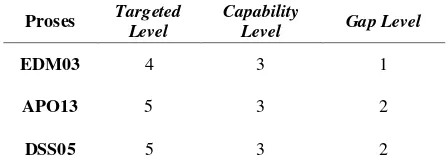

Tabel 4. Hasil analisis kesenjangan

Proses Targeted Level

Capability

Level Gap Level

EDM03 4 3 1

APO13 5 3 2

DSS05 5 3 2

Berdasarkan Tabel 4, diketahui bahwa ketiga proses memiliki tingkat kesenjangan (gap level) masing-masing 1 level. Targeted level diketahui berdasarkan hasil wawancara dengan responden yang mewakili setiap proses. Oleh karena itu, dibutuhkan beberapa rekomendasi guna membantu setiap proses agar dapat meraih targeted level yang diinginkan perusahaan.

Hasil Temuan

Diketahui beberapa hasil temuan dalam pelaksanaan observasi dan wawancara dari penelitian ini. Jenis temuan dibedakan menjadi temuan positif dan negatif, yang antara lain

divisi DAN’IS telah memiliki dan menggunakan acuan resmi dalam pelaksanaan setiap prosedur maupun kebijakan perusahaan, yaitu dokumen Danone Government (DanGo) dan DAN’IS Policy. Kemudian, telah terjalinnya kerja sama dengan dua provider besar Indonesia yaitu Indosat Ooredoo dan Telkomsel sebagai penyedia layanan jaringan pada seluruh perusahaan Danone serta dengan salah satu media sosial besar dunia yaitu Facebook sebagai media komunikasi internal dan sharing

data antar staf-staf perusahaan Danone. Beberapa hal itu merupakan temuan positif karena memberi dampak kemajuan bagi divisi

negatif karena minimnya efektivitas dan efisiensi kerja sehingga berpotensi pada kesalahan dalam mengambil keputusan.

4. PEMBAHASAN

Ensure Risk Optimization (EDM03)

Risiko merupakan bagian yang tidak terpisahkan dari kehidupan. Dalam mengatasi risiko tentu dilakukan pengelolaan yang tepat. Jenis pengelolaan didasarkan atas hasil analisis dari suatu masalah yang muncul. Menurut Kerzner (Yasa, 2013:32), pengelolaan risiko merupakan seperangkat kabijakan untuk, mengelola, mengawasi, dan mengendalikan risiko yang muncul. Sebelum melakukan pengelolaan risiko, tentu dilakukan identifikasi dahulu guna mengenali risiko secara komprehensif. Menurut Godfrey (Yasa, 2013:32), dalam mengidentifikasi risiko, dilakukan penentuan sumber risiko secara komprehensif.

Setelah melakukan identifikasi, dilakukan proses klasifikasi risiko. Menurut Flanagan & Norman (Yasa, 2013:32), terdapat tiga cara untuk mengklasifikasikan identifikasi risiko, antara lain dengan mengidentifikasi risiko berdasarkan konsekuensi risiko, jenis, dan pengaruh risiko. Kegiatan selanjutnya adalah melakukan analisis risiko. Terakhir, melakukan penganganan risiko (risk mitigation). Menurut Flanagan & Norman (Yasa, 2013:33), risk response merupakan tanggapan berdasarkan risiko yang dilakukan oleh setiap individu atau kelompok dalam pengambilan keputusan, yang dipengaruhi oleh pendekatan risiko (risk attitude) dari pengambil keputusan.

Berdasarkan hasil evaluasi proses optimasi risiko menggunakan kerangka kerja COBIT 5, diberikan beberapa rekomendasi sebagai langkah dalam memperbaiki dan meningkatkan kualitas keamanan informasi perusahaan. Pada proses ini, terdapat tiga rekomendasi yang disarankan, antara lain melakukan pengelolaan data secara kontinuitas agar meminimalisir penurunan performa sistem yang masih terjadi. Alasan rekomendasi didasarkan atas kurangnya pengelolaan data sehingga menyebabkan penurunan performa sistem. Hal ini tentu berimbas terhadap seluruh aktivitas perusahaan yang berkaitan dengan teknologi informasi,

sebab divisi DAN’IS telah menerapkan sistem informasi berbasis Enterprise Resources Planing (ERP) pada beberapa perusahaan

Danone, tak terkecuali PT Tirta Investama (AQUA) Pandaan.

Rekomendasi kedua adalah membuat dokumen tertulis yang berisi kebijakan atau prosedur tentang risk appetitte perusahaan. Hal ini bertujuan agar risiko perusahaan yang berkaitan dengan teknologi informasi tidak melebihi risk appetite beserta toleransinya. Selain itu, mengidentifikasi dan mengelola dampak risiko teknologi informasi terhadap nilai perusahaan dan meminimalisir potensi kegagalannya. Rekomendasi kedua ini merupakan langkah yang diberikan guna meningkatkan tingkat kapabilitas (capability level) perusahaan dari kondisi sekarang menuju kondisi yang diharapkan. Rekomendasi terakhir adalah membentuk team management yang bertanggung jawab penuh atas pengelolaan risiko teknologi informasi pada divisi DAN’IS. Sebab, pengelolaan risiko cenderung dilimpahkan kepada sub divisi IT Support

sehingga pengambilan keputusan terkesan kurang efektif.

Manage Security (APO13)

Terdapat perbedaan terhadap dua istilah yang berkaitan dengan dunia teknologi mengenai keamanan teknologi informasi dan keamanan informasi. Menurut Ibrahim & Koswara (2010), keamanan teknologi informasi mengacu pada setiap usaha untuk mengamankan infrastruktur informasi dari setiap gangguan berupa akses ilegal seperti penggunaan jaringan yang tidak diizinkan. Sedangkan keamanan informasi mengacu pada setiap usaha untuk fokus terhadap pengamanan data dan informasi dari sebuah instansi.

Dalam menjamin keamanan operasional tidak hanya terkait teknologi pelindungnya, namun kebijakan yang jelas dalam melakukan keamanan operasional sangat penting karena ancaman sebenarnya adalah berasal dari sumber daya internal instansi. Untuk meminimalisasi ancaman, keamanan operasional harus distandarisasi dan melakukan prosedural yang tepat guna meminimalisir ancaman risiko.

Rekomendasi kedua adalah mengingatkan dan menyarankan para pengguna untuk senantiasa mengganti password dalam rentang waktu yang wajar seperti satu bulan sekali. Rekomendasi ketiga adalah mencegah usaha login ilegal yang dilakukan oleh orang yang tidak dikenali dengan cara meningkatkan tingkat keamanan aplikasi. Rekomendasi keempat adalah mendokumentasikan usaha login yang tidak berhasil dan setiap transaksi yang dilakukan oleh pengguna agar mudah diseleksi berdasarkan data pengguna resmi aplikasi perusahaan.

Rekomendasi kelima adalah melakukan

backup data dan informasi secara berkala seperti 8 atau 12 jam sekali dalam sehari. Rekomendasi keenam adalah menerapkan program audit internal keamanan guna mengetahui tingkat kualitas keamanan perusahaan dalam tiap waktu sehingga akan dilakukan perbaikan bilamana terjadi permasalahan di dalamnya. Rekomendasi ketujuh adalah membuat dokumen tertulis yang berisi kebijakan atau prosedur tentang pengelolaan terhadap manfaat peningkatan keamanan informasi dan efektivitas manajemen keamanan informasi. Rekomendasi terakhir adalah mendefinisikan hasil tiap proses yang telah dilakukan dengan cara mendokumentasikan kegiatan manajemen keamanan informasi serta mengawasi dan menerapkan manfaat yang diperoleh. Kedua rekomendasi terakhir yang dimaksud merupakan langkah yang diberikan guna meningkatkan tingkat kapabilitas (capability level) perusahaan dari kondisi sekarang menuju kondisi yang diharapkan.

Manage Security Services (DSS05)

Dalam melakukan evaluasi keamanan, dibutuhkan ketahanan terhadap keamanan organisasi. Menurut Ibrahim & Koswara (2010), setiap staf keamanan teknologi informasi harus mengerti dan menerapkan kontrol manajemen, operasional, dan teknikal. Bentuk penerapan terhadap semua kontrol tentu membutuhkan staf keamanan yang kompeten. Para staf memiliki dua fungsi utama, antara lain sebagai spesialis pengadaan barang yang meninjau spesifikasi dari sebuah system upgrade dan sebagai pengajar mengenai kesadaran akan keamanan teknologi informasi. Di sisi lain, banyak organisasi yang masih dihadapkan oleh kurangnya sumber daya dalam

menjalankan dua peran. Oleh karena itu, kebijakan dalam penentuan staf ini harus direncanakan sedini mungkin sebagai pondasi awal organisasi untuk berinvestasi mengenai kemajuan keamanan teknologi informasi, khusunya keamanan informasi.

Terdapat enam rekomendasi yang disarankan sebagai langkat dalam memperbaiki dan meningkatkan kualitas keamanan informasi perusahaan berdasarkan proses DSS05 (Manage Security Services). Rekomendasi pertama adalah meningkatkan intensitas penerapan kebijakan terhadap penggunaan perangkat lunak (software) yang belum sepenuhnya dikenali guna meminimalisir serangan malware. Kebijakan ini tercantum pada dokumen IS Security Policy pada bab

VMWare Security Guidelines. Rekomendasi kedua adalah meningkatkan intensitas pelaksanaan kebijakan keamanan konektivitas sebagai prinsip dasar kegiatan mengelola keamanan konektivitas. Setelah itu, melakukan

penetration test secara berkala untuk menilai kecukupan keamanan jaringan yang hasilnya didokumentasikan dengan baik. Kebijakan ini tercantum pada dokumen IS Security Policy

pada bab Controlling Access to Information. Rekomendasi ketiga adalah menerapkan kebijakan keamanan dari perangkat akhir (endpoint) seperti laptop, desktop, dan server

secara rutin. Kebijakan ini tercantum pada dokumen IS Security Policy pada bab Endpoints Security Policy.

5. KESIMPULAN

Berdasarkan hasil evaluasi proses optimasi risiko, pengelolaan keamanan, dan pengelolaan layanan keamanan menggunakan kerangka kerja COBIT 5 pada PT Tirta Investama (AQUA) Pandaan, dipaparkan kesimpulan sebagai berikut.

1. Diketahui bahwa proses EDM03 (Ensure Risk Optimization) memperoleh tingkat kapabilitas (capability level) pada level 3 (established process) dengan berhasil menerapkan ketiga Base Practices dari proses ini. Selain itu, telah menerapkan

Generic Practices berdasarkan kriteria setiap kondisi hingga level 4 (predictable process) pada atribut proses pertama (PA 4.1). Kemudian, pada proses APO13 (Manage Security) diketahui memperoleh tingkat kapabilitas (capability level) pada

level 3 (established process) pula dengan berhasil menerapkan ketiga Base Practices

dari proses ini. Selain itu, juga menerapkan

Generic Practices berdasarkan kriteria setiap kondisi hingga level 4 (predictable process) pada atribut proses pertama (PA 4.1). Terakhir, pada proses DSS05 (Manage Security Services) diketahui memperoleh tingkat kapabilitas (capability level) pada

level 3 (established process) pula dengan berhasil menerapkan tujuh Base Practices

dari proses ini. Selain itu, juga menerapkan

Generic Practices berdasarkan kriteria setiap kondisi hingga level 4 (predictable process) pada atribut proses pertama (PA 4.1).

2. Tingkat kesenjangan (gap level) pada proses EDM03 (Ensure Risk Optimization) diketahui berada pada 1 level. Hal ini disebabkan proses ini memiliki tingkat kapabilitas (capability level) pada level 3 (established process) sedangkan untuk

targeted level berada pada level 4 (predictable process). Kemudian, tingkat kesenjangan (gap level) pada proses APO13 (Manage Security) diketahui berada pada 2

level. Hal ini disebabkan proses ini memiliki tingkat kapabilitas (capability level) pada level 3 (established process) sedangkan untuk targeted level berada pada

level 5 (optimizing process). Terakhir, tingkat kesenjangan (gap level) pada proses DSS05 (Manage Security Services) diketahui berada pada 2 level. Hal ini disebabkan proses ini memiliki tingkat

kapabilitas (capability level) pada level 3 (established process) sedangkan untuk

targeted level berada pada level 5 (optimizing process). Seluruh tingkat kesenjangan (gap level) diperoleh dari selisih antara targeted level dengan tingkat kapabilitas (capability level) yang telah diraih.

3. Diberikan tiga rekomendasi pada proses EDM03 (Ensure Risk Optimization), delapan rekomendasi pada proses APO13 (Manage Security), dan enam rekomendasi pada proses DSS05 (Manage Security Services) sebagai saran untuk memperbaiki dan meningkatkan kualitas keamanan informasi perusahaan sehingga meraih tingkat pencapaian yang diinginkan.

Setelah dipaparkan kesimpulan dari hasil penelitian, diberikan saran sebagai penunjang evaluasi proses optimasi risiko, pengelolaan keamanan, dan pengelolaan layanan keamanan di kemudian hari. Saran ini ditujukan kepada peneliti selanjutnya untuk menggunakan metode lain, seperti indeks Keamanan Informasi (KAMI), ISO 27001, Information Technology Infrastructure Library (ITIL), dan metode lainnya. Sehingga memperkaya kajian keilmuan tentang optimasi risiko, pengelolaan keamanan, dan pengelolaan layanan keamanan.

DAFTAR PUSTAKA

Adi, Suroto. 2015. Gap Analysis (Analisa Kesenjangan), [online]. Tersedia di: <https://sis.binus.ac.id/2015/07/28/gap-analysis-analisa-kesenjangan/>

[Diakses 5 Maret 2018]

Afrianto, Budi. 2013. Pengertian Risk Appetite, Risk Tolerance, dan Risk Attitude, [online]. Tersedia di: <http://www.akademiasuransi.org/2013 /05/pengertian-risk-appetite-risk-tolerance.html> [Diakses 2 Februari 2018]

Fitrianah, Devi. 2018. Jurnal Sistem Informasi.

Audit Sistem Informasi/Teknologi Informasi Dengan Kerangka Kerja COBIT Untuk Evaluasi Manajemen Teknologi Informasi Di Universitas XYZ, [e-journal]. Tersedia melalui: <http://jsi.cs.ui.ac.id/index.php/jsi/article/ view/243> [Diakses 9 April 2018]

27000 Beserta Turunannya Untuk Sistem Pada E – Government, [e-journal] 4(1). Tersedia melalui:

<http://jurnal.stmik-mi.ac.id/index.php/jcb/article/view/45> [Diakses 9 April 2018]

ISACA. 2012a. COBIT 5 A Business Framework for the Governance and Management of Enterprise IT. USA: IT Governance Institute.

ISACA. 2012b. COBIT 5 Enabling Processes. USA: IT Governance Institute.

ISACA. 2012c. COBIT 5 for Information Security. USA: IT Governance Institute.

ISACA. 2013a. COBIT 5 for Risk. USA: IT Governance Institute.

ISACA. 2013b. COBIT 5 Processes Assessment. USA: IT Governance Institute.

ISACA. 2013c. COBIT 5 Self-Assessment Guide: Using COBIT 5. USA: IT Governance Institute.

PT TIRTA INVESTAMA. AQUA. DANONE, [online]. Tersedia di: <http://aqua.com/tentang_aqua> [Diakses 1 Februari 2018]

Sarno, Ritanarto. Iffano. Irsyat. 2009. Sistem Manajemen Keamanan Informasi Berbasis ISO 27001. Surabaya: ITS Press.