Tabel 4.16 : Perancangan Remediasi

COBIT 4.1 ISO27001

PO2 : Proses Penetapan Arsitektur Informasi

Tujuan : Agar sigap dalam menanggapi kebutuhan, untuk memberikan informasi yang dapat dipercaya dan konsisten, dan juga untuk mempermudah pengintegrasian aplikasi ke dalam proses bisnis.

A.7.1 : Tanggung jawab terhadap asset

Tujuan: Untuk mengatur dan mencapai tujuan perlindungan aset organsasi.

A.7.2 : Klasifikasi informasi

Tujuan: Untuk memastikan informasi menerima level perlindungan yang seharusnya.

A.10.7 : Manajemen media

Tujuan: Untuk mencegah akses kepada pihak yang tidak berwenang, modifikasi, penghapusan aset informasi ataupun gangguan terhadap aktivitas bisnis.

A.10.8 : Pertukaran Informasi

Tujuan: Untuk menjaga keamanan informasi dan perangkat lunak yang terlibat dalam pertukaran data di organisasi ataupun dengan pihak luar.

A.11.1 : Persyaratan bisnis untuk kontrol akses

Tujuan: Untuk mengontrol akses ke informasi.

PO9 : Proses Penilaian dan Pengaturan Risiko IT

Tujuan : Untuk menganalisis dan mengkomunikasikan risiko IT dan dampak potensial pada proses dan tujuan bisnis.

A.5.1 : Kebijakan keamanan informasi

Tujuan: Untuk menyediakan arah manajemen dan dukungan terhadap keamanan informasi yang selaras dengan kebutuhan bisnis dan sesuai dengan regulasi dan aturan yang berlaku.

A.13.1 : Pelaporan kejadian keamanan informasi dan kelemahan

Tujuan: Untuk memastikan kejadian keamanan dan kelemahan yang terkait dengan sistem informasi dikomunikasikan dengan baik untuk tindakan perbaikan yang tepat waktu.

A.14.1 : Aspek keamanan informasi dalam manajemen kelanjutan bisnis

Tujuan: Untuk mengatasi gangguan kegiatan bisnis dan untuk melindungi proses bisnis yang kritikal dari efek kegagalan sistem informasi atau bencana dan untuk memastikan kelanjutan bisnis sesuai dengan asumsi waktu yang

ditetapkan.

AI6 : Proses Pengelolaan Perubahan

Tujuan : Untuk merespon kebutuhan bisnis yang sejalan dengan strategi bisnis, mengurangi solusi non permanen dan penyampaian pelayanan yang tidak sempurna dan pekerjaan yang berulang.

A.10.1 : Tanggung jawab dan prosedur operasional

Tujuan: Untuk memastikan pengoperasian fasilitas pemrosesan informasi secara benar dan aman.

A.11.5 : Kontrol akses sistem operasi

Tujuan: Untuk mencegah akses yang tidak sah pada sistem operasi.

A.12.5 : Keamanan dalam proses pengembangan dan dukungan

Tujuan: Untuk menjaga keamanan perangkat lunak aplikasi sistem dan informasi.

A.12.6 Manajemen kerentanan teknis

Tujuan: Untuk mengurangi risiko akibat eksploitasi kerentanan teknis yang telah diberitahukan.

DS4 : Proses Memastikan Ketersediaan Layanan

Tujuan : Untuk meminimalkan dampak bisnis yang disebabkan oleh suatu penghentian layanan IT.

A.6.1 : Organisasi internal

Tujuan: Untuk mengatur keamanan informasi dalam organisasi.

A.10.5 : Backup informasi

Tujuan: Untuk memelihara integritas dan ketersediaan informasi dan fasilitas pemrosesannya.

A.14.1 : Aspek keamanan informasi dalam manajemen kelanjutan bisnis

Tujuan: Untuk mengatasi gangguan kegiatan bisnis dan untuk melindungi proses bisnis yang kritikal dari efek kegagalan sistem informasi atau bencana dan untuk memastikan kelanjutan bisnis sesuai dengan asumsi waktu yang ditetapkan.

DS5 : Proses Memastikan Keamanan Sistem

Tujuan : Untuk memelihara kebutuhan informasi dan infrastruktur yang memproses hal tersebut dan mengurangi dampak dari kerentanan keamanan dan kejadian.

A.5.1 : Kebijakan keamanan informasi

Tujuan: Untuk menyediakan arah manajemen dan dukungan terhadap keamanan informasi yang selaras dengan kebutuhan bisnis dan sesuai dengan regulasi dan aturan yang berlaku.

A.6.1 : Organisasi internal

Tujuan: Untuk mengatur keamanan informasi dalam organisasi.

Tujuan: Untuk mengatur keamanan informasi organisasi dan fasilitas proses informasi yang diakses, diproses, dikomunikasikan, atau diatur oleh pihak ketiga.

A.8.1 : Sebelum pemberdayaan

Tujuan: Untuk memastikan bahwa staf, tenaga kontrak, dan pihak ketiga mengerti tanggung jawab masing-masing, dan sesuai dengan peran yang diinginkan, serta untuk mengurangi risiko pencurian, pelanggaran atau penyalahgunaan terhadap fasilitas.

A.8.2 : Selama pemberdayaan

Tujuan: Untuk memastikan semua staf, tenaga kontrak, dan pihak ketiga peduli terhadap acaman keamanan informasi dan dampaknya, tanggung jawab dan kewajiban mereka, dan dipersiapkan untuk mendukung kebijakan keamanan organisasi dalam pekerjaan mereka, dan untuk mengurangi risiko kesalahan manusia (human error).

A.8.3 Pemberhentian atau pergantian staf

Tujuan: Untuk memastikan staf, tenaga kontrak, dan pihak ketiga keluar dari organisasi dengan cara yang benar.

A.9.1 : Area aman

Tujuan: Untuk menghindari akses secara fisik, ancaman dan interfensi terhadap informasi organisasi dari pihak-pihak yang tidak diberi hak akses.

A.9.2 : Pengamanan peralatan

Tujuan: Untuk mencegah kehilangan, kerusakan, pencurian ataupun ancaman terhadap aset dan gangguan terhadap aktifitas organisasi.

A.10.1 : Tanggung jawab dan prosedur operasional

Tujuan: Untuk memastikan pengoperasian fasilitas pemrosesan informasi secara benar dan aman.

A.10.4 : Perlindungan terhadap aplikasi mobile yang bersifat merusak

Tujuan: Untuk melindungi integritas perangkat lunak dan informasi.

A.10.6 : Manajemen keamanan jaringan

dan infrastruktur yang mendukungnya.

A.10.7 : Manajemen media

Tujuan: Untuk mencegah akses kepada pihak yang tidak berwenang, modifikasi, penghapusan aset informasi ataupun gangguan terhadap aktivitas bisnis.

A.10.8 : Pertukaran Informasi

Tujuan: Untuk menjaga keamanan informasi dan perangkat lunak yang terlibat dalam pertukaran data di organisasi ataupun dengan pihak luar.

A.10.9 : Layanan-layanan Electronic Commerce

Tujuan: Untuk menjamin keamanan dari layanan-layanan electronic

commerce dan keamanan penggunaan electronic commerce. A.10.10 Monitoring

Tujuan: Untuk mendeteksi kegiatan-kegiatan proses informasi yang tidak sah.

A.11.1 : Persyaratan bisnis untuk kontrol akses

Tujuan: Untuk mengontrol akses ke informasi.

A.11.2 : Manajemen akses pengguna

Tujuan: Untuk menjamin akses pengguna yang sah dan untuk mencegah akses yang tidak sah ke sistem informasi.

A.11.3 : Tanggung jawab pengguna

Tujuan: Untuk mencegah akses pengguna yang tidak sah dan terjadinya kompromi atau pencurian informasi dan fasilitas pemrosesan informasi.

A.11.4 : Kontrol akses jaringan

Tujuan: untuk mencegah akses yang tidah sah ke layanan jaringan.

A.11.5 : Kontrol akses sistem operasi

Tujuan: Untuk mencegah akses yang tidak sah pada sistem operasi.

A.11.6 : Kontrol akses aplikasi dan informasi

Tujuan: Untuk mencegah akses yang tidak sah ke informasi yang berada di sistem aplikasi.

Tujuan: Untuk menjamin keamanan informasi ketika menggunakan mobile

computing dan fasilitas teleworking.

A.12.2 : Proses yang tepat dalam aplikasi

Tujuan: Untuk mencegah kesalahan, kehilangan, modifikasi yang tidak sah atau penyalahgunaan informasi dalam aplikasi.

A.12.3 : Kontrol kriptografi

Tujuan: Untuk melindungi kerahasiaan, keaslian atau integritas informasi melalui kriptografi

A.12.4 : Keamanan file sistem

Tujuan: Untuk menjamin keamanan file sistem.

A.12.6 : Manajemen kerentanan teknis

Tujuan: Untuk mengurangi risiko akibat eksploitasi kerentanan teknis yang telah diberitahukan.

A.13.1 : Pelaporan kejadian keamanan informasi dan kelemahan

Tujuan: Untuk memastikan kejadian keamanan dan kelemahan yang terkait dengan sistem informasi dikomunikasikan dengan baik untuk tindakan perbaikan yang tepat waktu.

A.13.2 : Manajemen insiden keamanan informasi dan perbaikan

Tujuan: Untuk memastikan pendekatan yang konsisten dan efektif diterapkan dalam pengelolaan insiden keamanan informasi

A.15.1 : Kepatuhan terhadap persyaratan hukum

Tujuan: Untuk menghindari pelanggaran hukum, undang-undang, kewajiban terhadap kebijakan atau kontrak, dan persyaratan keamanan.

A.15.2 : Kepatuhan dengan kebijakan keamanan dan standar, serta kepatuhan teknis

Tujuan: Untuk memastikan kepatuhan sistem dengan kebijakan standar keamanan organisasi.

A.15.3 : Audit sistem informasi

Tujuan: Untuk memaksimalkan efektivitas dan meminimalkan gangguan ke atau dari proses audit sistem informasi.

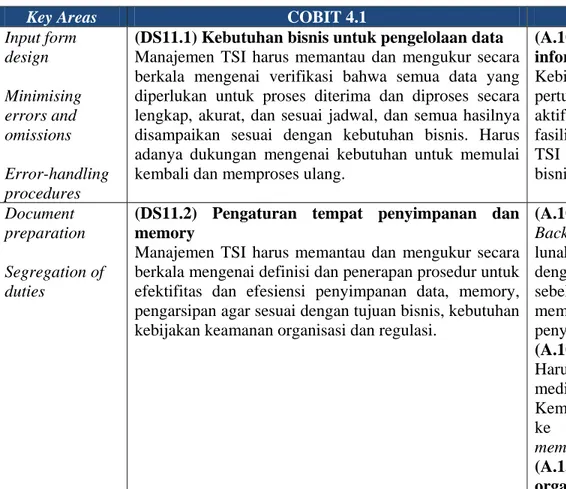

DS11 : Proses Pengelolaan Data

Tujuan : Untuk mengoptimalkan penggunaan informasi dan memastikan bahwa informasi tersedia ketika dibutuhkan.

A.9.2 : Pengamanan peralatan

Tujuan: Untuk mencegah kehilangan, kerusakan, pencurian ataupun ancaman terhadap aset dan gangguan terhadap aktifitas organisasi.

A.10.5 : Backup informasi

Tujuan: Untuk memelihara integritas dan ketersediaan informasi dan fasilitas pemrosesannya.

A.10.7 : Manajemen media

Tujuan: Untuk mencegah akses kepada pihak yang tidak berwenang, modifikasi, penghapusan aset informasi ataupun gangguan terhadap aktivitas bisnis.

A.10.8 : Pertukaran Informasi

Tujuan: Untuk menjaga keamanan informasi dan perangkat lunak yang terlibat dalam pertukaran data di organisasi ataupun dengan pihak luar.

A.12.4 : Keamanan file sistem

Tujuan: Untuk menjamin keamanan file sistem.

A.15.1 Kepatuhan terhadap persyaratan hukum

Tujuan: Untuk menghindari pelanggaran hukum, undang-undang, kewajiban terhadap kebijakan atau kontrak, dan persyaratan keamanan.

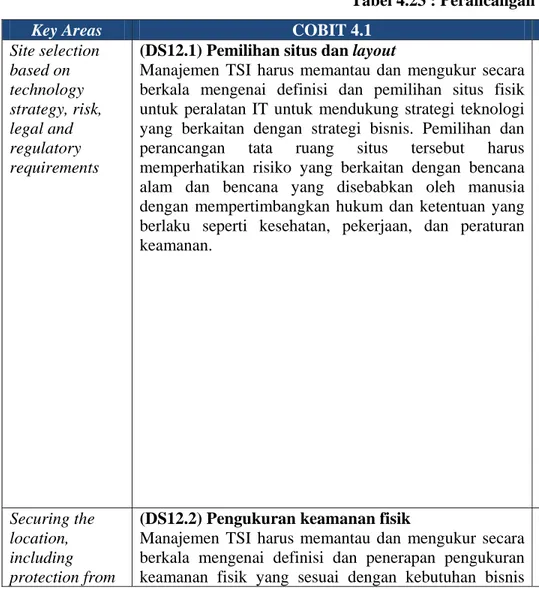

DS12 : Proses Pengelolaan Fasilitas

Tujuan : Untuk melindungi aset komputer dan data bisnis, dan juga untuk mengurangi risiko dari gangguan bisnis.

A.6.2 : Pihak ketiga eksternal

Tujuan: Untuk mengatur keamanan informasi organisasi dan fasilitas proses informasi yang diakses, diproses, dikomunikasikan, atau diatur oleh pihak ketiga.

A.9.1 : Area aman

Tujuan: Untuk menghindari akses secara fisik, ancaman dan interfensi terhadap informasi organisasi dari pihak-pihak yang tidak diberi hak akses.

A.9.2 : Pengamanan peralatan

Tujuan: Untuk mencegah kehilangan, kerusakan, pencurian ataupun ancaman terhadap aset dan gangguan terhadap aktifitas organisasi.

4.4.1 Perancangan Remediasi Proses Penetapan Arsitektur Informasi (PO2)

Fokus utama proses PO2 adalah pembentukan model data perusahaan yang menggabungkan skema klasifikasi data untuk memastikan integritas dan konsistensi dari semua data. Pencapaian dari proses ini dapat dicapai dengan cara :

9 Menjamin akurasi dari arsitektur informasi dan model data 9 Menetapkan kepemilikan data

9 Mengklasifikasikan informasi menggunakan suatu skema klasifikasi yang disepakati

Berdasarkan hasil pengukuran tingkat kematangan, kondisi saat ini berada di level 3 (Define Process) dan harapannya berada di level 4 (Manage and Measurable). Adapun perancangan remediasinya sebagai berikut :

Tabel 4.17 : Perancangan Remediasi PO2

Key Areas COBIT 4.1 ISO27001

Decision support analysis Information architecture model Maintained

(PO2.1) Model arsitektur informasi perusahaan

Manajemen TSI harus memantau dan mengukur secara berkala mengenai model informasi perusahaan untuk penyediaan pengembangan aplikasi dan sikap-kegiatan pendukung, sesuai dengan perencanaan yang dibuat. Model harus memfasilitasi kreasi yang optimal, penggunaan dan berbagi informasi bisnis dengan cara mempertahankan integritas dan fleksibelitas, fungsional,

Corporate data model

biaya-efektif, tepat waktu, aman dan tahan terhadap kegagalan.

Corporate data dictionary

Common data understanding

(PO2.2) Kamus data dan aturan sintaks data perusahaan

Manajemen TSI harus memantau dan mengukur secara berkala mengenai kamus data perusahaan yang menggabungkan aturan sintaks data organisasi Bank T. Kamus ini harus menyediakan pembagian dari elemen data antara aplikasi dan sistem, memperkenalkan pemahaman umum dari data antara IT dan untuk keperluan bisnis, dan mencegah unsur-unsur data yang tidak kompatibel dari model arsitektur informasi yang dihasilkan.

(A.7.1.1) Inventori aset

Seluruh aset harus diidentifikasikan dengan jelas dan inventori untuk seluruh aset dijaga dan dipelihara dengan baik. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam kamus data dan aturan sintaks data perusahaan.

(A.11.1.1) Kebijakan kontrol akses

Sebuah kebijakan kontrol akses harus dibuat, didokumentasikan, dan dipantau berdasarkan bisnis dan persyaratan akses keamanan. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam kamus data dan aturan sintaks data perusahaan.

Information classes Ownership Retention Access rules Security levels for each information class

(PO2.3) Skema klasifikasi data

Manajemen TSI harus memantau dan mengukur secara berkala mengenai penetapan skema klasifikasi yang berlaku di seluruh perusahaan, berdasarkan kekritisan dan kepekaan (misalnya: Public, confidential, top

secret) dari data perusahaan. Skema ini harus mencakup

rincian tentang kepemilikan data, definisi dari tingkat keamanan yang sesuai dan kontrol perlindungan, dan deskripsi singkat mengenai retensi data dan persyaratan kerusakan, kekritisan dan kepekaan. Skema ini juga harus digunakan sebagai dasar untuk menerapkan kontrol seperti kontrol akses, pengarsipan atau enkripsi.

(A.7.2.1) Panduan klasifikasi

Informasi harus diklasifikasikan berdasarkan nilai, kebutuhan legal, sensitivitas, dan level kekritisannya terhadap organisasi Bank T. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam skema klasifikasi data.

(A.10.7.1) Manajemen terhadap removable media

Harus tersedia prosedur untuk manajemen penanganan media yang dapat dipindahkan/removable media. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam skema klasifikasi data.

(A.10.8.1) Prosedur dan kebijakan pertukaran informasi

Kebijakan formal, prosedur, serta pengendalian atas pertukaran data harus tersedia untuk melindungi

aktifitas pertukaran data melalui berbagai macam fasilitas komunikasi yang ada. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam skema klasifikasi data.

(A.10.8.2) Kesepakatan mengenai Pertukaran

Kesepakatan harus dibentuk dalam melakukan pertukaran data dan perangkat lunak antara organisasi dengan pihak eksternal. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam skema klasifikasi data.

(A.11.1.1) Kebijakan kontrol akses

Sebuah kebijakan kontrol akses harus dibuat, didokumentasikan, dan dipantau berdasarkan bisnis dan persyaratan akses keamanan. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam skema klasifikasi data.

Integrity and consistency of data.

(PO2.4) Pengelolaan yang terintegrasi

Manajemen TSI harus memantau dan mengukur secara berkala mengenai suatu penetapan dan penerapan prosedur untuk menjamin integritas dan konsistensi dari semua data yang tersimpan dalam bentuk elektronik, seperti database, data warehouses dan arsip data.

Ukuran pencapaian dari proses ini adalah :

9 Pesentasi dari redudansi/duplikasi elemen data

9 Frekuensi dari kegiatan validitas data

4.4.2 Perancangan Remediasi Proses Penilaian dan Pengaturan Risiko (PO9)

Fokus utama proses PO9 adalah pengembangan kerangka manajemen risiko yang terintegrasi dalam bisnis dan kerangka kerja manajemen risiko operasional, penilaian risiko, mitigasi risiko dan komunikasi risiko residual. Pencapaian dari proses ini dapat dicapai dengan cara :

9 Memastikan bahwa manajemen risiko sepenuhnya selaras dengan manajemen proses, internal, external dan penerapan yang konsisten.

9 Melakukan pengukuran risiko

9 Merekomendasikan dan mengkomunikasikan perencanaan remediasi terhadap risiko

Berdasarkan hasil pengukuran tingkat kematangan, kondisi saat ini berada di level 3 (Define Process) dan harapannya berada di level 4 (Manage and Measurable). Adapun perancangan remediasinya sebagai berikut :

Tabel 4.18 : Perancangan Remediasi PO9

Key Areas COBIT 4.1 ISO27001

Alignment to enterprise risk

(PO9.1) Kerangka kerja manajemen risiko IT

Manajemen TSI harus memantau dan mengukur secara

(A.14.1.1) Memasukkan keamanan informasi dalam proses manajemen kelanjutan bisnis

framework berkala mengenai pembentukan kerangka kerja manajemen risiko IT yang sejalan dengan kerangka kerja manajemen risiko perusahaan.

Sebuah proses manajemen harus dikembangkan dan dipertahankan untuk kelanjutan bisnis di seluruh organisasi yang membahas persyaratan keamanan informasi yang dibutuhkan untuk kelanjutan organisasi bisnis. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam kerangka kerja manajemen risiko IT. (A.14.1.2) Kelanjutan bisnis dan penilaian risiko Peristiwa yang bisa menyebabkan gangguan pada proses bisnis harus diidentifikasi, bersama dengan probabilitas dan dampak dari gangguan tersebut dan konsekuensinya terhadap keamanan informasi. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam kerangka kerja manajemen risiko IT.

Internal and external context and

goals of each assessment

(PO9.2) Membentuk konteks risiko

Manajemen TSI harus memantau dan mengukur secara berkala mengenai suatu penetapan konteks di mana kerangka kerja penilaian risiko diterapkan untuk memastikan hasil yang tepat. Hal ini harus mencakup penentuan konteks internal dan eksternal dari setiap penilaian risiko, tujuan penilaian, dan adanya evaluasi mengenai kriteria terhadap risiko.

(A.14.1.1) Memasukkan keamanan informasi dalam proses manajemen kelanjutan bisnis

Sebuah proses manajemen harus dikembangkan dan dipertahankan untuk kelanjutan bisnis di seluruh organisasi yang membahas persyaratan keamanan informasi yang dibutuhkan untuk kelanjutan organisasi bisnis. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam pembentukan konteks risiko.

(A.14.1.2) Kelanjutan bisnis dan penilaian risiko Peristiwa yang bisa menyebabkan gangguan pada proses bisnis harus diidentifikasi, bersama dengan probabilitas dan dampak dari gangguan tersebut dan konsekuensinya terhadap keamanan informasi. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam pembentukan konteks risiko.

Important threats

(PO9.3) Identifikasi kejadian

Manajemen TSI harus memantau dan mengukur secara

(A.13.1.1) Pelaporan peristiwa keamanan informasi

exploiting vulnerabilities having negative business impact Risk registry

berkala mengenai identifikasi kejadian dengan potensi dampak negatif pada tujuan atau operasi perusahaan, termasuk bisnis, peraturan, hukum, teknologi, mitra dagang, sumber daya manusia dan aspek operasional. Harus Menentukan dampak dasar dan menjaga informasi ini. Harus danya suatu pencatatan dan penyimpanan risiko yang relevan dalam registri risiko.

jalur manajemen yang tepat dan cepat. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam indentifikasi risiko.

(A.13.1.2) Pelaporan kelemahan keamanan

Semua karyawan, tenaga kontrak dan pengguna pihak ketiga sistem informasi dan layanan harus mencatat dan melaporkan setiap kelemahan keamanan yang diamati atau yang dicurigai dalam sistem atau jasa. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam indentifikasi risiko.

Likelihood and impact of all identified risks Qualitative and quantitative Assessment Inherent and residual risk

(PO9.4) Penilaian Risiko

Manajemen TSI harus memantau dan mengukur secara berkala mengenai kemungkinan dan dampak dari semua risiko yang teridentifikasi, menggunakan metode kualitatif dan kuantitatif. Kemungkinan dan dampak yang terkait dengan risiko yang melekat dan residual harus ditentukan secara individual, berdasarkan kategori dan berdasarkan jumlah portofolio.

(A.5.1.2) Peninjauan kebijakan keamanan informasi

Kebijakan keamanan informasi harus ditinjau secara berkala atau jika terjadi perubahan yang signifikan harus dipastikan kecocokannya dengan tujuan bisnis, memadai, dan efektif. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam penilaian risiko. (A.14.1.2) Kelanjutan bisnis dan penilaian risiko Peristiwa yang bisa menyebabkan gangguan pada proses bisnis harus diidentifikasi, bersama dengan probabilitas dan dampak dari gangguan tersebut dan konsekuensinya terhadap keamanan informasi. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam penilaian risiko.

Cost-effective controls mitigating exposure Risk avoidance

(PO9.5) Merespon risiko

Manajemen TSI harus memantau dan mengukur secara berkala mengenai suatu pengembangan dan pemeliharaan mengenai proses yang merespon risiko yang dirancang untuk memastikan bahwa biaya-efektif kontrol memitigasi risiko eksposur secara berkelanjutan.

strategies in terms of avoidance, mitigation or acceptance

Proses respon risiko ini harus mengidentifikasi strategi risiko seperti menghindari, mengurangi, membagi, atau menerima. Menentukan tanggung jawab yang terkait, dan mempertimbangkan tingkat toleransi risiko.

Prioritising and planning risk responses Costs, benefits and responsibilities Monitoring deviations

(PO9.6) Pemeliharaan dan pemantauan risk action plan

Manajemen TSI harus memantau dan mengukur secara berkala mengenai suatu prioritas dan perencanaan kegiatan kontrol di semua tingkatan untuk melaksanakan identifikasi dalam menanggapi risiko sebagai kebutuhan, termasuk identifikasi biaya, manfaat dan tanggung jawab untuk pelaksanaannya. Tindakan tersebut harus mendapat persetujuan untuk melakukan tindakan yang direkomendasikan dan penerimaan dari setiap risiko residual, dan pastikan bahwa tindakan tersebut di sepakati oleh pemilik proses yang terkena dampak. Harus adanya pemantauan mengenai pelaksanaan rencana tersebut, dan melaporkan setiap penyimpangan kepada manajemen senior.

Ukuran pencapaian dari proses ini adalah :

9 Pesentasi dari kekeritisan tujuan IT yang tercover oleh pengukuran risiko

9 Persentasi dari identifikasi risiko IT yang kritis dengan perencanaan tindakan pengembangan 9 Frekuensi dari perencanaan manajemen risiko yang disetujui untuk diimplementasi

4.4.3 Perancangan Remediasi Proses Pengelolaan Perubahan (AI6)

Fokus utama proses AI6 adalah mengendalikan dampak penilaian, otorisasi dan pelaksanaan semua perubahan pada infrastruktur IT, aplikasi dan solusi teknis, mengurangi kesalahan yang disebabkan karena permintaan spesifikasi yang tidak lengkap, dan menghentikan pelaksanaan perubahan yang tidak sah. Pencapaian dari proses ini dapat dicapai dengan cara :

9 Mendefinisikan dan mengkomunikasikan prosedur perubahan, termasuk perubahan darurat 9 Mengukur, memprioritaskan dan mengotorisasi perubahan

9 Menelusuri status dan melaporkan perubahan

Berdasarkan hasil pengukuran tingkat kematangan, kondisi saat ini berada di level 3 (Define Process) dan harapannya berada di level 4 (Manage and Measurable). Adapun perancangan remediasinya sebagai berikut :

Tabel 4.19 : Perancangan Remediasi AI6

Key Areas COBIT 4.1 ISO27001

Formal change management procedures Standardised approach

(AI6.1) Standar dan prosedur perubahan

Manajemen TSI harus memantau dan mengukur secara berkala mengenai suatu pengaturan dari prosedur pengelolaan perubahan secara formal untuk menangani semua permintaan sesuai standar (termasuk pemeliharaan dan patch) untuk perubahan aplikasi,

(A.10.1.2) Manajemen perubahan

Perubahan terhadap fasilitas pemrosesan informasi ataupun sistem harus dikontrol. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam standar dan prosedur perubahan.

prosedur, proses, parameter sistem dan layanan, dan platform yang mendasarinya.

lunak

Modifikasi untuk paket perangkat lunak harus diminimalkan, terbatas pada perubahan yang diperlukan, dan semua perubahan harus dikontrol dengan ketat. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam standar dan prosedur perubahan. Assessing impact, categorising, prioritising and authorising

(AI6.2) Penilaian dampak, prioritas dan otorisasi

Manajemen TSI harus memantau dan mengukur secara berkala mengenai penilaian terhadap semua permintaan untuk perubahan dengan cara yang terstruktur untuk menentukan dampak pada sistem operasional dan fungsinya. Pastikan bahwa perubahan dikategorikan, diprioritaskan dan diotorisasi.

(A.10.1.2) Manajemen perubahan

Perubahan terhadap fasilitas pemrosesan informasi ataupun sistem harus dikontrol. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam penilaian dampak, prioritas dan otorisasi.

(A.12.5.1) Mengubah prosedur pengendalian

Penerapan perubahan harus dikendalikan dengan menggunakan prosedur kontrol perubahan yang formal. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam penilaian dampak, prioritas dan otorisasi.

(A.12.5.3) Pembatasan perubahan pada perangkat lunak

Modifikasi untuk paket perangkat lunak harus diminimalkan, terbatas pada perubahan yang diperlukan, dan semua perubahan harus dikontrol dengan ketat. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam penilaian dampak, prioritas dan otorisasi.

(A.12.6.1) Pengendalian kerentanan teknis

Informasi tentang kerentanan teknis sistem informasi yang digunakan harus diperoleh pada waktu yang tepat, informasi kerentanan tersebut harus dievaluasi,

dan kebijakan yang sesuai harus diambil untuk mengatasi risiko terkait. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam penilaian dampak, prioritas dan otorisasi.

Process for defining, raising, testing, documenting, assessing and authorising emergency changes

(AI6.3) Perubahan darurat

Manajemen TSI harus memantau dan mengukur secara berkala mengenai suatu proses untuk mendefinisikan, meningkatkan, menguji, mendokumentasikan, menilai dan mengotorisasi perubahan darurat yang tidak mengikuti proses perubahan yang baru dibangun.

(A.10.1.2) Manajemen perubahan

Perubahan terhadap fasilitas pemrosesan informasi ataupun sistem harus dikontrol. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam perubahan darurat.

(A.11.5.4) Penggunaan dari utilitas sistem

Penggunaan dari utilitas program yang mungkin mampu melebihi sistem dan kontrol aplikasi harus dibatasi dan dikontrol secara ketat. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam perubahan darurat.

(A.12.5.1) Mengubah prosedur pengendalian

Penerapan perubahan harus dikendalikan dengan menggunakan prosedur kontrol perubahan yang formal. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam perubahan darurat.

(A.12.5.3) Pembatasan perubahan pada perangkat lunak

Modifikasi untuk paket perangkat lunak harus diminimalkan, terbatas pada perubahan yang diperlukan, dan semua perubahan harus dikontrol dengan ketat. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam perubahan darurat.

(A.12.6.1) Pengendalian kerentanan teknis

Informasi tentang kerentanan teknis sistem informasi yang digunakan harus diperoleh pada waktu yang

tepat, informasi kerentanan tersebut harus dievaluasi, dan kebijakan yang sesuai harus diambil untuk mengatasi risiko terkait. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam perubahan darurat.

Tracking and reporting of all changes— rejected, approved, in-process and completed

(AI6.4) Penelusuran perubahan status dan pelaporan

Manajemn TSI harus memantau dan mengukur secara berkala mengenai sebuah sistem penelusuran dan pelaporan untuk perubahan dokumen yang ditolak, mengkomunikasikan status yang disetujui dan yang sedang dalam perubahan, dan setelah perubahan. Pastikan perubahan yang disetujui diimplementasikan sesuai rencana.

(A.10.1.2) Manajemen perubahan

Perubahan terhadap fasilitas pemrosesan informasi ataupun sistem harus dikontrol. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam perubahan status dan penelusuran.

Change

implementation and

documentation updates

(AI6.5) Penyelesaian perubahan dan dokumentasi

Manajemen TSI harus memantau dan mengukur secara berkala mengenai kapan saja perubahan diimplementasikan, diperbaharuinya sistem yang terkait dan dokumentasi pengguna dan prosedur yang sesuai.

(A.10.1.2) Manajemen perubahan

Perubahan terhadap fasilitas pemrosesan informasi ataupun sistem harus dikontrol. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam penyelesaian perubahan dan dokumentasi.

Ukuran pencapaian dari proses ini adalah :

9 Jumlah gangguan atau data yang error karena spesifikasi yang tidak akurat atau pengukuran damapk yang tidak lengkap 9 Banyaknya aplikasi atau infrastruktur yang dikerjakan ulang karena spesifikasi perubahan yang tidak memadai

9 Persentasi dari perubahan yang mengikuti proses kontrol perubahan yang formal

4.4.4 Perancangan Remediasi Memastikan Ketersediaan Layanan (DS4)

Fokus utama proses DS4 adalah menyediakan layanan IT yang berkesinambungan yang membutuhkan pengembangan, pemeliharaan, dan pengujian perencanaan IT yang berkesinambungan. Proses layanan yang secara efektif berkesinambungan meminimalkan kemungkinan dan dampak dari interupsi layanan utama IT pada proses-proses dan fungsi-fungsi utama bisnis. Pencapaian dari proses ini dapat dicapai dengan cara :

9 Mengembangkan dan memelihara/meningkatkan IT kontingensi 9 Melatih dan menguji rencana IT kontingensi

9 Menyimpan salinan dari rencana kontingensi dan data pada offsite locations

Berdasarkan hasil pengukuran tingkat kematangan, kondisi saat ini berada di level 2 (Repeatable but Intuitive) dan harapannya berada di level 4 (Manage and Measurable). Adapun perancangan remediasinya terdapat dua tahap yang pertama untuk peningkatan ke level 3 (Define Process) dan kemudian tahap selanjutnya untuk peningkatan ke level 4 (Manage and Measurable) berikut merupakan perancangan remediasinya :

Tabel 4.20 : Perancangan Remediasi DS4

Key Areas COBIT 4.1 ISO27001

Enterprisewide consistent approach to continuity management

(DS4.1) Kerangka kerja IT yang berkelanjutan

Manajemen TSI harus mendokumentasikan dan mengkomunikasikan mengenai suatu pengembangan langkah kerja untuk IT yang berkelanjutan untuk mendukung kelangsungan manajemen bisnis yang berkelanjutan menggunakan proses yang konsisten. Tujuan dari kerangka kerja tersebut harus mendampingi dalam menentukan pemulihan infrastuktur yang sesuai dan untuk mendorong pengembangan pemulihan dari bencana dan rencan kotingensi IT. Kerangka kerja tersebut menunjukkan struktur organisasi untuk kelangsungan manajemen, melingkupi peran, tugas dan kewajiban dari penyelenggara pelayanan internal dan external, manajemen dan customernya, dan proses perencanaan yang menciptakan aturan dan struktur untuk dokumentasi, pengujian, dan mengeksekusi proses pemulihan bencana dan rencana kontingensi IT. Rencana tersebut harus menunjukkan hal-hal seperti identifikasi sumber yang kritis, memperhatikan hal-hal yang terkait, memonitor dan melaporkan sumber kritis yang tersedia, proses alternatif dan prinsip dari backup dan pemulihan.

Setelah mendokumentasikan dan mengkomunikasikan maka langkah selanjutnya yaitu Manajemen TSI harus memantau dan mengukur secara berkala mengenai kerangka kerja IT yang berkelanjutan.

(A.6.1.6) Autorisasi kontak

Kontak-kontak yang dibutuhkan harus dipelihara dengan baik dan terautorisasi. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam kerangka kerja IT yang berkelanjutan.

(A.6.1.7) Kontak dengan grup yang khusus

Kontak dengan grup-grup yang khusus atau forum para spesialis atau profesional keamanan harus diperlihara dengan baik. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam kerangka kerja IT yang berkelanjutan.

(A.14.1.1) Memasukkan keamanan informasi dalam proses manajemen kelanjutan bisnis

Sebuah proses manajemen harus dikembangkan dan dipertahankan untuk kelanjutan bisnis di seluruh organisasi yang membahas persyaratan keamanan informasi yang dibutuhkan untuk kelanjutan organisasi bisnis. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam kerangka kerja IT yang berkelanjutan.

(A.14.1.2) Kelanjutan bisnis dan penilaian risiko

Peristiwa yang bisa menyebabkan gangguan pada proses bisnis harus diidentifikasi, bersama dengan probabilitas dan dampak dari gangguan tersebut dan konsekuensinya terhadap keamanan informasi. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam kerangka kerja IT yang berkelanjutan.

Kerangka kerja untuk rencana kelanjutan bisnis harus dipelihara guna memastikan semua rencana dan kebutuhan keamanan informasi dipenuhi secara konsisten, serta untuk mengidentifikasi prioritas dalam pengujian dan pemeliharaan. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam kerangka kerja IT yang berkelanjutan.

Individual continuity plans based on framework Business impact analysis Resilience, alternative processing and recovery

(DS4.2) Rencana IT yang berkelanjutan

Manajemen TSI harus mendokumentasikan dan mengkomunikasikan pengembangan mengenai rencana IT yang berkelanjutan berdasarkan kerangka kerja dan dirancang untuk mengurangi pengaruh dari ganguan yang utama pada kunci fungsi bisnis dan proses. Perancanaan tersebut harus berdasarkan pada pemahaman risiko dari potensi dampak bisnis dan menunjukkan kebutuhan untuk pemulihan, proses alternatif dan kemampuan penyembuhan dari semua pelayanan IT yang kritis. Perencanaan tersebut harus meliputi panduan pemakaian, peranan dan kewajiban, prosedur, proses komunikasi dan pendekatan untuk melakukan pengujian.

Setelah mendokumentasikan dan mengkomunikasikan maka langkah selanjutnya yaitu Manajemen TSI harus memantau dan mengukur secara berkala mengenai rencana IT yang berkelanjutan.

(A.6.1.6) Autorisasi kontak

Kontak-kontak yang dibutuhkan harus dipelihara dengan baik dan terautorisasi. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam rencana IT yang berkelanjutan.

(A.6.1.7) Kontak dengan grup yang khusus

Kontak dengan grup-grup yang khusus atau forum para spesialis atau profesional keamanan harus diperlihara dengan baik. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam kerangka kerja IT yang berkelanjutan.

(A.14.1.3) Mengembangkan dan menerapkan rencana kelanjutan termasuk keamanan informasi

Rencana harus dikembangkan dan diimplementasikan untuk mempertahankan atau mengembalikan operasi dan memastikan ketersediaan informasi pada tingkat yang diperlukan dan dalam skala waktu yang diperlukan setelah gangguan, atau kegagalan, proses bisnis yang kritis. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam kerangka kerja IT yang berkelanjutan.

Focus on critical

(DS4.3) Sumber IT yang kritis

Manajemen TSI harus mendokumentasikan dan

(A.14.1.1) Memasukkan keamanan informasi dalam proses manajemen kelanjutan bisnis

infrastructure, resilience and prioritisation Response for different time periods

mengkomunikasikan prihal perhatian yang fokus kepada hal yang spesifik sebagai hal yang paling kritis dalam rencana IT yang berkelanjutan untuk membangun pemulihan dan menyelenggarakan prioritas dalam situasi tersebut. Menghindari gangguan dari hal-hal pemulihan yang tidak kritis dan memastikan respon dan pemulihan yang sesuai dengan kebutuhan bisnis yang diprioritaskan, sedangkan memastikan bahwa biaya masih dalam tingkat yang dapat diterima dan kepatuhan terhadap peraturan dan kontrak sesuai dengan kebutuhan. Harus adanya suatu pertimbangan mengenai kebutuhan pemulihan dan respon untuk pihak yang berbeda, sebagai contoh 1 sampai 4 jam, 4 sampai dengan 24 jam, lebih dari 24 jam dan waktu operasi bisnis yang kritis.

Setelah mendokumentasikan dan mengkomunikasikan maka langkah selanjutnya yaitu Manajemen TSI harus memantau dan mengukur secara berkala mengenai rencana IT yang berkelanjutan.

Sebuah proses manajemen harus dikembangkan dan dipertahankan untuk kelanjutan bisnis di seluruh organisasi yang membahas persyaratan keamanan informasi yang dibutuhkan untuk kelanjutan organisasi bisnis. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam sumber IT yang kritis.

(A.14.1.2) Kelanjutan bisnis dan penilaian risiko

Peristiwa yang bisa menyebabkan gangguan pada proses bisnis harus diidentifikasi, bersama dengan probabilitas dan dampak dari gangguan tersebut dan konsekuensinya terhadap keamanan informasi. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam sumber IT yang kritis.

Changing control to reflect changing

business requirements

(DS4.4) Pemeliharaan IT yang berkelanjutan

Manajemen TSI harus mendokumentasikan dan mengkomunikasikan mengenai dorongan yang diberikan dari Manajemen TSI untuk mendefinisikan dan melaksanakan prosedur kontrol perubahan untuk memastikan bahwa rencana IT yang berkelanjutan tetap diperbaharui dan merefleksikan secara berkelanjutan mengenai kebutuhan bisnis yang sesungguhnya. Dan juga harus mengkomunikasikan perubahan dalam prosedur dan kewajiban secara jelas dan dalam waktu yang teratur.

(A.14.1.5) Pengujian, pemeliharaan dan penilaian kembali rencana kelanjutan bisnis

Rencana kelanjutan bisnis harus diuji dan diperbarui secara teratur untuk memastikan bahwa rencana tersebut tetap aktual dan efektif. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam pemeliharaan IT yang berkelanjutan.

Setelah mendokumentasikan dan mengkomunikasikan maka langkah selanjutnya yaitu Manajemen TSI harus memantau dan mengukur secara berkala mengenai pemeliharaan IT yang berkelanjutan.

Regular testing Implementing action plan

(DS4.5) Menguji rencana IT yang berkelanjutan

Manajemen TSI harus mendokumentasikan dan mengkomunikasikan mengenai pengujian terhadap rencana IT yang berkelanjutan yang teratur untuk memastikan bahwa sistem IT dapat diperbaiki secara efektif, pemberitahuan ditujukan dan sesuai dengan rencana. Hal ini membutuhkan persiapan yang hati-hati, dokumentasi, pelaporan hasil pengujian dan sesuai dengan hasil, implementasi dari sebuah action plan. Dan juga harus mempertimbangkan perpanjangan dari pemulihan pengujian aplikasi yang tersendiri untuk mengintegrasikan skenario pengujian dengan pengujian akhir dan pengujian vendor yang terintegrasi.

Setelah mendokumentasikan dan mengkomunikasikan maka langkah selanjutnya yaitu Manajemen TSI harus memantau dan mengukur secara berkala mengenai pengujian rencana IT yang berkelanjutan.

(A.14.1.5) Pengujian, pemeliharaan dan penilaian kembali rencana kelanjutan bisnis

Rencana kelanjutan bisnis harus diuji dan diperbarui secara teratur untuk memastikan bahwa rencana tersebut tetap aktual dan efektif. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam pengujian rencana IT yang berkelanjutan.

Regular training for all

concerned parties

(DS4.6) Pelatihan rencana IT yang berkelanjutan

Manajemen TSI harus mendokumentasikan dan mengkomunikasikan mengenai penyediaan semua pihak yang terlibat dengan sesi pelatihan yang teratur berkenaan dengan prosedur dan peranan kewajiban mereka dalam hal insiden atau bencana. Dan juga harus adanya verifikasi dan dukungan pelatihan sesuai dengan hasil pengujian bersama.

Setelah mendokumentasikan dan mengkomunikasikan

(A.14.1.5) Pengujian, pemeliharaan dan penilaian kembali rencana kelanjutan bisnis

Rencana kelanjutan bisnis harus diuji dan diperbarui secara teratur untuk memastikan bahwa rencana tersebut tetap aktual dan efektif. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam pelatihan rencana IT yang berkelanjutan.

maka langkah selanjutnya yaitu Manajemen TSI harus memantau dan mengukur secara berkala mengenai pelatihan rencana IT yang berkelanjutan.

Proper and secure distribution to all authorised parties

(DS4.7) Distribusi rencana IT yang berkelanjutan

Manajemen TSI harus mendokumentasikan dan mengkomunikasikan mengenai penetapan sebuah strategi distribusi yang didefinisikan dan dikelola dari yang sudah ada untuk memastikan bahwa rencana-rencana tersebut didistribusikan secara aman dan sesuai dan tersedia untuk pihak terkait yang tertarik ketika dibutuhkan di manapun dan kapanpun. Dan juga harus adanya perhatian untuk membuat rencana tersebut dapat diakses dalam segala skenario bencana.

Setelah mendokumentasikan dan mengkomunikasikan maka langkah selanjutnya yaitu Manajemen TSI harus memantau dan mengukur secara berkala mengenai distribusi rencana IT yang berkelanjutan.

(A.14.1.5) Pengujian, pemeliharaan dan penilaian kembali rencana kelanjutan bisnis

Rencana kelanjutan bisnis harus diuji dan diperbarui secara teratur untuk memastikan bahwa rencana tersebut tetap aktual dan efektif. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam distribusi rencana IT yang berkelanjutan.

Planning for period when IT is recovering and resuming services Business understanding and investment support

(DS4.8) Pemulihan dan perangkuman layanan IT

Manajemen TSI harus mendokumentasikan dan mengkomunikasikan perencanaan dari langkah-langkah yang harus diambil dalam periode di mana IT sebagai pelayanan pemulihan dan perangkuman. Hal ini termasuk aktivasi dari tempat backup, inisiasi proses alternatif, komunikasi pelanggan dan pihak terkait dan prosedur perangkuman. Dan juga harus dipastikan bahwa bisnis memahami waktu pemulihan dan investasi teknologi yang dibutuhkan untuk mendukung pemulihan bisnis dan kebutuhan perangkuman.

Setelah mendokumentasikan dan mengkomunikasikan maka langkah selanjutnya yaitu Manajemen TSI harus

(A.14.1.1) Memasukkan keamanan informasi dalam proses manajemen kelanjutan bisnis

Sebuah proses manajemen harus dikembangkan dan dipertahankan untuk kelanjutan bisnis di seluruh organisasi yang membahas persyaratan keamanan informasi yang dibutuhkan untuk kelanjutan organisasi bisnis. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam pemulihan dan perangkuman layanan IT.

(A.14.1.3) Mengembangkan dan menerapkan rencana kelanjutan termasuk keamanan informasi

Rencana harus dikembangkan dan diimplementasikan untuk mempertahankan atau mengembalikan operasi

memantau dan mengukur secara berkala mengenai pemulihan dan perangkuman layanan IT.

dan memastikan ketersediaan informasi pada tingkat yang diperlukan dan dalam skala waktu yang diperlukan setelah gangguan, atau kegagalan, proses bisnis yang kritis. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam pemulihan dan perangkuman layanan IT.

Offsite storage of all critical media, documentation and resources needed in collaboration with business process owners

(DS4.9) Penyimpanan backup offsite

Manajemen TSI harus mendokumentasikan dan mengkomunikasikan mengenai suatu penyimpanan dari semua media backup yang kritis, dokumentasi dan sumber IT yang lainnya yang dibutuhkan dalam rencana pemulihan IT dan kelanjutan bisnis. Tentukan bahwa isi dari penyimpanan backup dalam kerjasama antara pemilik proses bisnis dan personel IT. Pengelolaan penyimpanan fasilitas offsite harus merespon kebijakan pengelompokan data dan praktek penyimpanan media perusahaan. Manajemen TSI harus memastikan bahwa penyusunan offsite dinilai secara periodik, setidaknya setahun sekali, untuk isi, proteksi lingkungan dan keamanan. Pastikan bahwa hardware dan software dapat digunakan untuk menyimpan data diarsip dan menguji secara periodik dan memperbaharui data diarsip.

Setelah mendokumentasikan dan mengkomunikasikan maka langkah selanjutnya yaitu Manajemen TSI harus memantau dan mengukur secara berkala mengenai penyimpanan backup offsite.

(A.10.5.1) Backup Informasi

Backup terhadap salinan informasi dan perangkat

lunak perlu dilakukan dan diuji secara berkala sesuai dengan kebijakan backup yang telah ditentukan sebelumnya. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam penyimpanan backup

offsite.

Regular management assessment

(DS4.10) Ulasan paska perangkuman

Manajemen TSI harus mendokumentasikan dan mengkomunikasikan mengenai penetapan bahwa

(A.14.1.5) Pengujian, pemeliharaan dan penilaian kembali rencana kelanjutan bisnis

of plans Manajemen TSI telah menyelenggarakan prosedur untuk menilai kecukupan rencana dalam hal kesuksesan perangkuman dari fungsi IT paska suatu bencana dan memperbaharui rencana berdasarkan hal tersebut.

Setelah mendokumentasikan dan mengkomunikasikan maka langkah selanjutnya yaitu Manajemen TSI harus memantau dan mengukur secara berkala mengenai ulasan paska perangkuman.

secara teratur untuk memastikan bahwa rencana tersebut tetap aktual dan efektif. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam ulasan paska perangkuman.

Ukuran pencapaian dari proses ini adalah :

9 Jumlah jam yang hilang peruser perbulan karena keluar dari yang tidak direncanakan

9 Jumlah penyampaian proses bisnis yang kritis terhadap IT yang tidak tercover oleh perencanaan IT yang berkelanjutan

4.4.5 Perancangan Remediasi Memastikan Keamanan Sistem (DS5)

Fokus utama proses DS5 adalah mendefinisikan kebijakan, prosedur, dan standar keamanan IT, serta memonitor, mendeteksi, melaporkan, dan menyelesaikan kerentanan keamanan dan insiden. Pencapaian dari proses ini dapat dicapai dengan cara :

9 Memahami kebutuhan keamanan, kerentanan dan ancaman

9 Mengelola identitas pengguna dan otorisasi dalam suatu cara standarisasi 9 Menguji keamanan secara reguler

Berdasarkan hasil pengukuran tingkat kematangan, kondisi saat ini berada di level 2 (Repeatable but Intuitive) dan harapannya berada di level 4 (Manage and Measurable). Adapun perancangan remediasinya terdapat dua tahap yang pertama untuk peningkatan ke level 3 (Define Process) dan kemudian tahap selanjutnya untuk peningkatan ke level 4 (Manage and Measurable) berikut merupakan perancangan remediasinya :

Tabel 4.21 : Perancangan Remediasi DS5

Key Areas COBIT 4.1 ISO27001

High-level placement of security management to meet business needs (DS5.1) Manajemen keamanan IT

Manajemen TSI harus mendokumentasikan dan mengkomunikasikan mengenai monitoring terhadap pengelolaan keamanan IT pada tingkat tertinggi dalam organisasi, sehingga pengelolaan tindakan keamanan sesuai dengan kebutuhan bisnis Bank T.

Setelah mendokumentasikan dan mengkomunikasikan maka langkah selanjutnya yaitu Manajemen TSI harus memantau dan mengukur secara berkala mengenai manajemen keamanan IT.

(A.6.1.1) Komitmen pihak manajemen terhadap keamanan informasi

Pihak manajemen harus mendukung dengan aktif keamanan dalam organisasi melalui tujuan yang jelas, komitmen yang dapat dirasakan, penugasan secara eksplisit, dan merasa bertanggung jawab terhadap keamanan informasi. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam manajemen keamanan IT.

(A.6.1.2) Koordinasi keamanan informasi

Keamanan informasi harus sudah dikoordinasikan dengan pihak-pihak dari berbagai Divisi dalam organisasi dengan peran dan tanggung jawab yang sesuai. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam manajemen keamanan IT.

(A.6.2.3) Mengikutsertakan keamanan dalam persetujuan dengan pihak ketiga

Persetujuan dengan pihak ketiga mengenai hak akses, proses, komunikasi, atau pengaturan informasi organisasi serta fasilitas proses informasi, bahkan

proses penambahan produk atau pelayanan harus melingkupi seluruh kebutuhan keamanan informasi. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam manajemen keamanan IT.

(A.8.2.2) Kepedulian keamanan informasi,

pendidikan dan pelatihan

Semua staf dalam organisasi, dan jika berhubungan, tenaga kontrak, dan pihak ketiga harus menerima pelatihan dan pembaharuan kebijakan dan prosedur dalam organisasi, yang berkaitan dengan fungsi pekerjaan mereka. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam manajemen keamanan IT. Translation of business, risk and compliance requirements into a security plan (DS5.2) Rencana keamanan IT

Manajemen TSI harus mendokumentasikan dan mengkomunikasikan mengenai penafsiran kebutuhan bisnis, risiko dan kepatuhan ke dalam rencana keamanan IT secara keseluruhan, dengan mempertimbangkan infrastruktur IT dan budaya keamanan. Pastikan bahwa rencana diimplementasikan dalam kebijakan dan prosedur keamanan bersama-sama dengan investasi yang tepat dalam layanan, perangkat lunak personel, dan perangkat keras. Komunikasikan kebijakan dan prosedur keamanan kepada stakeholders dan pengguna.

Setelah mendokumentasikan dan mengkomunikasikan maka langkah selanjutnya yaitu Manajemen TSI harus memantau dan mengukur secara berkala mengenai rencana keamanan IT.

(A.5.1.1) Dokumen kebijakan keamanan informasi

Dokumen kebijakan keamanan informasi harus disetujui oleh pihak manajemen, dan dicetak serta dikomunikasikan kepada seluruh staf dan pihak-pihak ketiga yang terkait. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam perencanaan keamanan IT.

(A.5.1.2) Peninjauan kebijakan keamanan informasi

Kebijakan keamanan informasi harus ditinjau secara berkala atau jika terjadi perubahan yang signifikan harus dipastikan kecocokannya dengan tujuan bisnis, memadai, dan efektif. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam perencanaan keamanan IT.

(A.6.1.2) Koordinasi keamanan informasi

dengan pihak-pihak dari berbagai Divisi dalam organisasi dengan peran dan tanggung jawab yang sesuai. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam perencanaan keamanan IT.

(A.6.1.5) Persetujuan kerahasiaan

Persetujuan kerahasiaan atau non-disclosure yang dibutuhkan oleh organisasi untuk keamanan informasi harus diidentifikasikan dan ditinjau secara berkala. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam perencanaan keamanan IT.

(A.8.2.2) Kepedulian keamanan informasi,

pendidikan dan pelatihan

Semua staf dalam organisasi, dan jika berhubungan, tenaga kontrak, dan pihak ketiga harus menerima pelatihan dan pembaharuan kebijakan dan prosedur dalam organisasi, yang berkaitan dengan fungsi pekerjaan mereka. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam perencanaan keamanan IT.

(A.11.1.1) Kebijakan kontrol akses

Sebuah kebijakan kontrol akses harus dibuat, didokumentasi, dan dipantau berdasarkan bisnis dan persyaratan akses keamanan. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam perencanaan keamanan IT.

(A.11.7.1) Mobile computing dan komunikasi mobile

Sebuah kebijakan formal harus berada pada tempatnya dan pengukuran keamanan yang sesuai harus diadopsi untuk melindungi risiko-risiko menggunakan fasilitas komunikasi dan mobile computing. Kemudian

Manajemen TSI harus memasukkan hal ini ke dalam perencanaan keamanan IT.

(A.11.7.2) Teleworking

Sebuah kebijakan, rencana operasional dan prosedur-prosedur harus dikembangkan dan diimplementasikan untuk kegiatan teleworking. Kemudian Manajemen TSI harus memsukkan hal ini ke dalam perencanaan keamanan IT. Identification of all users (internal, external and temporary) and their activity (DS5.3) Manajemen identitas

Manajemen TSI harus mendokumentasikan dan mengkomunikasikan prihal memastikan bahwa semua pengguna (internal, eksternal dan temporer) dan aktivitas mereka pada sistem IT (aplikasi bisnis, lingkungan IT, operasi sistem, pengembangan dan pemeliharaan) secara unik diidentifikasi. Mengaktifkan identitas pengguna melalui mekanisme otentikasi. Konfirmasikan bahwa hak akses pengguna ke sistem dan data yang sesuai dengan kebutuhan bisnis didefinisikan dan didokumentasikan dan bahwa persyaratan pekerjaan yang melekat pada identitas pengguna. Pastikan bahwa pengguna hak akses yang diminta oleh manajemen pengguna disetujui oleh pemilik sistem dan dilaksanakan oleh orang-bertanggung jawab terhadap keamanan. Mempertahankan identitas pengguna dan hak akses dalam repositori pusat. Menerapkan langkah-langkah teknis dan prosedural biaya efektif, dan menjaga hal tersebut di saat yang sama untuk membangun identifikasi pengguna, menerapkan otentikasi dan menegakkan hak akses.

(A.11.2.3) Manajemen password pengguna

Alokasi password harus dikontrol lewat sebuah proses manajemen formal. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam manajemen identitas. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam manajemen identitas.

(A.11.3.1) Penggunaan password

Pengguna harus mengikuti praktek keamanan yang baik dalam pemilihan dan penggunaan password. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam manajemen identitas.

(A.11.4.1) Kebijakan penggunaan layanan jaringan

Pengguna hanya disediakan akses ke jaringan yang secara khusus sah untuk digunakan oleh pengguna tersebut. Kemudian Manajemen TSI harus memasakkan hal ini ke dalam manajemen identitas. (A.11.5.1) Prosedur keamanan log-on

Akses pada sistem operasi harus dikontrol oleh prosedur keamanan log-on. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam manajemen identitas.

Setelah mendokumentasikan dan mengkomunikasikan maka langkah selanjutnya yaitu Manajemen TSI harus memantau dan mengukur secara berkala mengenai manajemen identitas.

Semua pengguna harus memiliki identitas (user ID) yang unik, hanya untuk penggunaan pribadi, dan teknik autentikasi yang cocok juga harus dipilih untuk memperkuat klaim identitas dari pengguna. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam manajemen identitas.

(A.11.5.3) Sistem manajemen password

Sistem untuk mengatur password harus interaktif dan menjamin kualitas password. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam manajemen identitas.

(A.11.5.5) Sesi waktu keluar

Sesi akan ditutup setelah waktu ketidakaktifan yang sudah didefinisikan. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam manajemen identitas.

(A.11.5.6) Batasan dari waktu koneksi

Batasan waktu koneksi harus digunakan untuk menyediakan keamanan tambahan dari aplikasi yang mempunyai risiko besar. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam manajemen identitas.

(A.11.6.1) Pembatasan akses informasi

Akses ke fungsi sistem aplikasi dan informasi oleh pengguna dan personil pendukung harus dibatasi sesuai dengan kebijakan kontrol akses yang terdefinisi. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam manajemen identitas.

Life cycle management of user

(DS5.4) Manajemen akun pengguna

Manajemen TSI harus mendokumentasikan dan mengkomunikasikan mengenai permintaan

(A.6.1.5) Persetujuan kerahasiaan

Persetujuan kerahasiaan atau non-disclosure yang dibutuhkan oleh organisasi untuk keamanan informasi

accounts and access privileges

pengalamatan, penerbitan, penangguhan, pemodifikasian dan penutup akun pengguna dan hak pengguna terkait dengan seperangkat prosedur manajemen user account. Termasuk prosedur

persetujuan menguraikan pemilik data atau sistem pemberian hak akses. Prosedur ini harus diterapkan untuk semua pengguna, termasuk administrator (pengguna istimewa) dan pengguna internal dan eksternal, untuk kasus-kasus normal dan darurat. Hak dan kewajiban relatif terhadap akses ke sistem perusahaan dan informasi kontak diatur untuk semua jenis pengguna. Lakukan tinjauan secara rutin mengenai semua akun dan hak-hak terkait.

Setelah mendokumentasikan dan mengkomunikasikan maka langkah selanjutnya yaitu Manajemen TSI harus memantau dan mengukur secara berkala mengenai manajemen akun pengguna.

harus diidentifikasikan dan ditinjau secara berkala. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam manajemen akun pengguna.

(A.6.2.1) Identifikasi risiko terkait pihak ketiga eksternal

Risiko terhadap informasi organisasi dan fasilitas proses informasi terkait proses bisnis yang berhubungan dengan pihak ketiga eksternal harus diidentifikasikan dan diatur kewenangannya sebelum diberi hak akses. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam manajemen akun pengguna.

(A.6.2.2) Penjagaan keamanan ketika berhubungan dengan pelanggan

Mengidentifikasikan seluruh kebutuhan keamanan informasi sebelum memberikan akses kepada pelanggan. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam manajemen akun pengguna.

(A.8.1.1) Peran dan tanggung jawab

Tingkat keamanan untuk peran dan tanggung jawab staf, tenaga kontrak, dan pihak ketiga harus didefinisikan dan didokumentasikan sesuai dengan kebijakan keamanan informasi perusahaan. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam manajemen akun pengguna.

(A.8.3.1) Tanggung jawab untuk pemberhentian staf

Tanggung jawab untuk melakukan proses pemberhentian atau penggantian staf harus

didefinisikan dan ditugaskan dengan jelas. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam manajemen akun pengguna.

(A.8.3.3) Penghapusan hak-hak akses

Semua akses dari staf, tenaga kontrak, dan pihak ketiga terhadap informasi dan fasilitas proses informasi harus dihapus selama proses pemberhentian kerja, kontrak atau persetujuan, atau penyesuaian selama proses pergantian posisi. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam manajemen akun pengguna.

(A.10.1.3) Pemisahan tugas

Tugas dan tanggung jawab harus dipisahkan untuk menekan potensi atas modifikasi atau penyalahgunaan aset organisasi oleh pihak-pihak yang tidak berwenang baik yang dilakukan secara sengaja ataupun tidak ada unsur kesengajaan. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam manajemen akun pengguna.

(A.11.1.1) Kebijakan kontrol akses

Sebuah kebijakan kontrol akses harus dibuat, didokumentasi, dan dipantau berdasarkan bisnis dan persyaratan akses keamanan. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam manajemen akun pengguna.

(A.11.2.1) Registrasi pengguna

Ada registrasi formal pengguna dan prosedur registrasi ulang di tempat untuk pemberian dan pencabutan akses ke semua sistem dan layanan informasi. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam

manajemen akun pengguna.

(A.11.2.2) Manajemen hak khusus

Alokasi dan penggunaan hak khusus harus dibatasi dan dikontrol. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam manajemen akun pengguna.

(A.11.2.4) Peninjauan hak akses pengguna

Manajemen harus memantau hak akses pengguna pada interval waktu yang teratur dengan menggunakan sebuah proses formal. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam manajemen akun pengguna.

(A.11.3.1) Penggunaan password

Pengguna harus mengikuti praktek keamanan yang baik dalam pemilihan dan penggunaan password. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam manajemen akun pengguna.

(A.11.5.1) Prosedur keamanan log-on

Akses pada sistem operasi harus dikontrol oleh prosedur keamanan log-on. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam manajemen akun pengguna.

(A.11.5.3) Sistem manajemen password

Sistem untuk mengatur password harus interaktif dan menjamin kualitas password. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam manajemen akun pengguna.

(A.11.6.1) Pembatasan akses informasi

Akses ke fungsi sistem aplikasi dan informasi oleh pengguna dan personil pendukung harus dibatasi

sesuai dengan kebijakan kontrol akses yang terdefinisi. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam manajemen akun pengguna.

Proactive testing of security implementation Timely accreditation Timely reporting of unusual events

(DS5.5) Pengujian, pengawasan dan pemantauan keamanan

Manajemen TSI harus mendokumentasikan dan mengkomunikasikan mengenai pengujian dan pemantauan pelaksanaan keamanan IT dengan cara proaktif. Keamanan IT harus diakreditasi pada waktu yang tepat untuk memastikan bahwa informasi dasar keamanan perusahaan yang disetujui itu dipertahankan. Sebuah logging dan fungsi pengawasan memungkinkan pencegahan dini dan/atau deteksi dan pelaporan waktu sberikutnya dari kegiatan yang tidak biasa yang mungkin perlu ditangani.

Setelah mendokumentasikan dan mengkomunikasikan maka langkah selanjutnya yaitu Manajemen TSI harus memantau dan mengukur secara berkala mengenai pengujian, pengawasan dan pemantauan keamanan.

(A.6.1.8) Peninjauan keamanan informasi yang independen

Peninjauan manajemen keamanan informasi dalam organisasi dan implementasinya (seperti: kontrol obyektif, kebijakan, proses, dan prosedur keamanan informasi) harus dilakukan secara independen dan berkala, atau ketika terjadi perubahan implementasi keamanan yang signifikan. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam pengujian, pengawasan dan pemantauan keamanan.

(A.10.10.2) Memonitor penggunaan sistem

Prosedur-prosedur untuk memonitor penggunaan dari fasilitas proses informasi harus dibuat, dan hasil dari kegiatan proses pemonitoran dipantau secara rutin. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam pengujian, pengawasan dan pemantauan keamanan.

(A.10.10.3) Perlindungan dari log informasi

Fasilitas logging dan log informasi harus dilindungi dari gangguan dan akses yang tidak sah. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam pengujian, pengawasan dan pemantauan keamanan.

(A.10.10.4) Log administrator dan operator

Kegiatan dari sistem administrator dan sistem operator harus dicatat. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam pengujian, pengawasan dan pemantauan keamanan.

(A.12.6.1) Pengendalian kerentanan teknis

Informasi tentang kerentanan teknis sistem informasi yang digunakan harus diperoleh pada waktu yang tepat, informasi kerentanan tersebut harus dievaluasi, dan kebijakan yang sesuai harus diambil untuk mengatasi risiko terkait. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam pengujian, pengawasan dan pemantauan keamanan.

(A.13.1.2) Pelaporan kelemahan keamanan

Semua karyawan, tenaga kontrak dan pengguna pihak ketiga sistem informasi dan layanan harus mencatat dan melaporkan setiap kelemahan keamanan yang diamati atau yang dicurigai dalam sistem atau jasa. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam pengujian, pengawasan dan pemantauan keamanan.

(A.15.2.2) Pemeriksaan kepatuhan teknis

Sistem informasi harus diperiksa secara rutin untuk memenuhi standar implementasi keamanan. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam pengujian, pengawasan dan pemantauan keamanan.

(A.15.3.1) Kontrol audit sistem informasi

Kebutuhan audit dan kegiatan yang melibatkan pengecekan pada sistem operasional harus direncanakan dengan hati-hati dan untuk meminimalkan risiko gangguan terhadap proses bisnis. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam pengujian, pengawasan dan pemantauan keamanan.

classification of security incident characteristics

Manajemen TSI harus mendokumentasikan dan mengkomunikasikan mengenai definisi dan komunikasi yang jelas akan karakteristik insiden keamanan yang potensial sehingga hal tersebut dapat diklasifikasikan dan diperlakukan sesuai dengan kejadian dan masalah manajemen proses.

Setelah mendokumentasikan dan mengkomunikasikan maka langkah selanjutnya yaitu Manajemen TSI harus memantau dan mengukur secara berkala mengenai pendefinisian insiden keamanan.

Harus ada proses pendisiplinan untuk staf yang melakukan pelanggaran keamanan. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam pendefinisian insiden keamanan.

(A.13.1.1) Pelaporan peristiwa keamanan informasi Informasi kejadian keamanan harus dilaporkan melalui jalur manajemen yang tepat dan cepat. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam pendefinisian insiden keamanan.

(A.13.1.2) Pelaporan kelemahan keamanan

Semua karyawan, tenaga kontrak dan pengguna pihak ketiga sistem informasi dan layanan harus mencatat dan melaporkan setiap kelemahan keamanan yang diamati atau yang dicurigai dalam sistem atau jasa. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam pendefinisian insiden keamanan.

(A.13.2.1) Tanggung jawab dan prosedur

Tanggung jawab manajemen dan prosedur harus ditetapkan untuk memastikan respon yang cepat, efektif, dan teratur terhadap insiden keamanan informasi. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam pendefinisian insiden keamanan.

(A.13.2.3) Pengumpulan bukti

Apabila suatu tindak lanjut terhadap user atau organisasi setelah insiden keamanan informasi melibatkan pelanggaran dalam tindakan hukum (baik perdata atau pidana), maka bukti harus dikumpulkan, dipertahankan, dan disajikan agar sesuai dengan aturan yang ditetapkan dalam hukum yang relevan. Kemudian

Manajemen TSI harus memasukkan hal ini ke dalam pendefinisian insiden keamanan.

Resistance to tampering

(DS5.7) Perlindungan keamanan teknologi

Manajemen TSI harus mendokumentasikan dan mengkomunikasikan mengenai pembuatan keamanan untuk teknologi yang terkait tahan terhadap gangguan, dan tidak perlu membuka dokumentasi keamanan yang tidak diperlukan.

Setelah mendokumentasikan dan mengkomunikasikan maka langkah selanjutnya yaitu Manajemen TSI harus memantau dan mengukur secara berkala mengenai perlindungan keamanan teknologi.

(A.6.1.4) Proses autorisasi untuk fasilitas proses informasi

Mangelola permohonan autorisasi untuk proses informasi yang baru harus didefinisikan dan diimplementasikan. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam perlindungan keamanan teknologi.

(A.9.1.6) Area untuk akses publik, pengiriman dan pengangkutan

Titik akses untuk aktifitas pengiriman dan pengangkutan ataupun titik-titik lainnya di mana pihak yang tidak berwenang dapat memasuki area gedung harus dapat dikontrol dan apabila memungkinkan terisolasi dari segala bentuk fasilitas pemrosesan informasi sehingga dapat mencegah kebocoran akses terhadap pihak-pihak yang tidak berwenang. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam perlindungan keamanan teknologi.

(A.9.2.1) Pengaman dan penempatan peralatan

Perlengkapan harus ditempatkan atau diamankan untuk mengurangi risiko yang muncul dari lingkungan ataupun bahaya lainnya, serta potensi yang muncul atas penggunaan atau akses dari pihak yang tidak berwenang. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam perlindungan keamanan teknologi.

(A.9.2.3) Pengamanan jaringan kabel

mentransmisikan data ataupun berbagai sarana pendukung layanan informasi yang lainya harus dilindungi terhadap gangguan dan kerusakan. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam perlindungan keamanan teknologi.

(A.10.6.2) Pengamanan terhadap layanan jaringan

Keamanan, tingkat layanan, serta kebutuhan manajemen terhadap berbagai layanan jaringan harus diidentifikasi dan diikutsertakan dalam berbagai perjanjian layanan jaringan, baik untuk layanan yang diadakan sendiri/in-house ataupun yang dialih dayakan kepada pihak lain. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam perlindungan keamanan teknologi.

(A.10.7.4) Pengamanan terhadap dokumentasi sistem

Dokumentasi sistem harus dilindungi terhadap akses yang tidak berwenang. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam perlindungan keamanan teknologi.

(A.10.10.1) Audit logging

Audit logs mencatat kegiatan-kegiatan pengguna, pengecualian-pengecualian, dan peristiwa-peristiwa keamanan informasi di mana harus disimpan selama periode yang disetujui untuk membantu proses investigasi di masa depan dan untuk mengakses pemonitoran kontrol. Kemudian Manajemen TSI harus memasukkan hal ini ke dalam perlindungan keamanan teknologi.