9

BAB II

KAJIAN PUSTAKA DAN LANDASAN TEORI

2.1 Kajian Pustaka

Penelitian tentang cloud computing khususnya dengan anonymous

authentication telah beberapa kali dilakukan sebelumnya. Sushmita (2014) dalam

penelitianya menerapkan desentralisasi akses kontrol dengan Anonymous

Authentication menggunakan algoritma Attribute-Based Encryption (ABE) dan Attribute-Based Signatur (ABS) pada penyimpanan data di awan, dimana

manajemen kunci dengan menerapkan beberapa Key Distribution Center (KDC). Dengan menerapkan ABE, ABS dan KDC sebagai manajemen kunci memungkinan untuk melakukan otentikasi anonim dimana cloud akan memverifikasi pengguna tanpa mengetahui identitasnya.

G.Gayathri Nikhila, A.Bhuvana Pramida, P.Jyothsna3, K.Lavanya, (2014) dalam penelitianya yang berjudul “Anonymous Authentication of data storage in

cloud computing administration with Decentralized Access” mengusulkan suatu

teknik penyimpanan data di awan model desentralisasi menggunakan algoritma Key

Police Attribute Based Encryption (KP-ABE). Hasil peneltian menunjukan bahwa

metode yang diusulkan sangat produktif dan aman.

Penelitian lainya dilakukan oleh Pooja R. Vyawhare, Namrata D. Ghuse (2014) dalam penelitianya melakukan review terhadap beberapa jurnal yang menerapakan konsep user anonim dan skema otentikasi untuk desentralisasi akses kontrol pada penyimpanan data di awan. Algoritma yang digunakan dalam

beberapa jurnal meliputi : Key Police Attribute Based Encryption (KP-ABE),

Attribute-Based Encryption (ABE), Cipertext-Police-Attribute Based Encryption

(CP-ABE), dan Public Key Encryption (PKE). Dalam satu jurnal disebutkan bahwa performance analisis dari ABE mampu mengurangi biaya criptograpy sebesar 98% dari model sebelumnya.

Sowmiya Murthy (2014) dalam penelitianya melakukan analisis terhadap algoritma Paillier Public Key Cryptosystem dan 3DES dalam komputasi awan dengan Anonymous Authentication dan Automatic File Recover. Analisis performance dilakukan dengan membandingkan kecepatan proses enkripsi dan deskripsi dari algoritma Paillier Public Key Cryptosystem dan 3DES. Pengujian

dilakukan dengan menggunakan enam buah data sebagai input yang masing-masing berukuran 3kb, 5kb, 7kb, 11kb, 16kb, dan 21kb. Hasil pengujian

menunjukan bahwa Algoritma Paillier memiliki performa yang lebih tinggi daripada algoritma 3DES.

V.R.Mani Megalai, R.Mekala M.E.Ph.D (2014) dalam penelitianya yang berjudul “A Literature Survey on Decentralized Access Control with Anonymouse

Authentication of Data Stored in Cloud Using KDC” Melakukan survei terhadap

beberapa jurnal yang menerapkan desentralisasi akses kontrol dengan otentikasi anonim pada penyimpanan data di awan. Algoritma yang digunakan meliputi : Fuzzy Identity-Based Encryption, Attribute-Based Encryption (ABE),

Cipertext-Police-Attribute Based Encryption (CP-ABE), Multi-Authority Attribute Based Encryption, Decentralizing-ABE, Outsourcing the Decryption of ABE Ciphertexts.

memungkinkan hanya menggunakan satu KDC. Skema ini rentan terhadap replay

attack, sehingga diusulkan skema baru dengan menerapkan beberapa KDC yang

tersebar di beberapa negara.

Priyanka Palekar, Abhijeet Bharate, dan Nisar Anjum (2014) mengusulkan desentralisasi akses kontrol untuk penyimpanan data di awan menggunakan algoritma Attribute-Based Encryption (ABE) dan Attribute-Based Signature (ABS). Cloud tidak mengetahui informasi pengguna, cloud hanya melakukan verfikasi terhadap pengguna melalui user credentials. Manajemen distribusi kunci dilakukan dengan desentralisasi.

Shubhangi Thorat, Pratibha Ingle, Deepali Musale (2015) dalam penelitianya yang berjudul “Cloud Based Intra-College Information

Communication With Bluetooth Attendance System Using Mobile Clients”

mengajukan metode perancangan sistem jaringan chatting intra kampus berbasis teknologi Cloud Computing. Dengan mengimplementasikan layanan Software as a

Service (SaaS) untuk komunikasi intra kampus.

Priyanka Korde, Vijay Panwar, Sneha Kalse (2013) Mengusulkan teknik keamanan data Personal Health Records pada cloud menggunakan AES untuk enkripsi data MD5 untuk enkripsi password. Dengan adanya Personal Health

Records dalam kondisi gawat darurat dokter bisa dengan cepat mendapatkan semua

rincian informasi penyakit serta pengobatan yang sudah pernah dilakukan sebelumnya. Sistem yang diusulkan bisa menjaga kerahasiaan data.

Dr. Rama Sushil dan Jyoti Chaudhary (2015) dalam penelitianya yang berjudul “Cloud Forensics: Need for an Enhancement in Intrusion Detection

System”. Menyajikan dan mengevaluasi tantangan yang ditimbulkan oleh dunia

forensik dan peluang di dalamnya. Juga menyajikan berbagai implementasi DHT routing yang digunakan dalam Intrusion Detection System pada cloud forensics. Implementasi DHT Routing seperti CORD dan Pastry memiliki banyak ruang untuk perbaikan di masa depan dan banyak pekerjaan yang harus dilakukan dalam bidang ini untuk membuat dasar IDS kuat.

Luchi Sulistyowati, Wiwin Sulistyo, Teguh Indara Bayu (2012) menerapkan layanan Infrastructure as a Service (IaaS) cloud computing untuk menopang kinerja penyediaan web service. Telah dilakukan uji coba lima instance dapat berjalan dengan sempurna dan dapat diimplementasikan test site oleh masing-masing client. Untuk menjalankan instance membutuhkan waktu masing-masing-masing-masing lima menit untuk segala macam tipe VM. Untuk penggunaan memori hanya meningkat tajam saat server dua tidak ada instance hingga ada satu instance yang berjalan dari 496 MB s.d 3086 MB, tetapi untuk pemakaian berikutnya tidak ada peningkatan pemakaian memori. Terjadi peningkatan pada pemakaian disk storage rata-rata 2,1GB pada setiap instance dengan tipe VM yang berbeda. Kemampuan untuk menanggung beban pada setiap tipe instance mencapai 5000 client secara bersama.

Eva Mustika Sari (2011) mengimplementasikan Cloud Computing dalam mendukung riset di lingkup Puslitbang Sumberdaya Laut dan Pesisir Kementerian Kelautan dan Perikanan. Dengan menerapkan Aplikasi WebGIS Cloud Computing

untuk menampilkan penyajian data dan informasi yang akurat, cepat, tepat, real time dan informasi bagaimana kandungan kekayaan alam, fenomena fisis laut dan seisinya ditampilkan secara tepat dalam format spasial dan terpercaya.

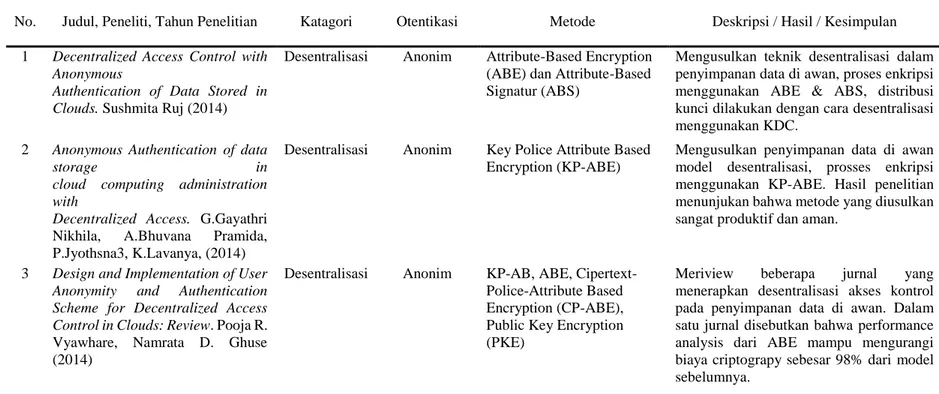

Berikut ini Tabel 2.1 menunjukan daftar penelitian mengenai Cloud Computing khususnya yang menerapkan ontentikasi anonim.

Tabel 2.1 Daftar Penelitian yang telah dilakukan

No. Judul, Peneliti, Tahun Penelitian Katagori Otentikasi Metode Deskripsi / Hasil / Kesimpulan 1 Decentralized Access Control with

Anonymous

Authentication of Data Stored in Clouds. Sushmita Ruj (2014)

Desentralisasi Anonim Attribute-Based Encryption (ABE) dan Attribute-Based Signatur (ABS)

Mengusulkan teknik desentralisasi dalam penyimpanan data di awan, proses enkripsi menggunakan ABE & ABS, distribusi kunci dilakukan dengan cara desentralisasi menggunakan KDC.

2 Anonymous Authentication of data

storage in

cloud computing administration with

Decentralized Access. G.Gayathri

Nikhila, A.Bhuvana Pramida, P.Jyothsna3, K.Lavanya, (2014)

Desentralisasi Anonim Key Police Attribute Based Encryption (KP-ABE)

Mengusulkan penyimpanan data di awan model desentralisasi, prosses enkripsi menggunakan KP-ABE. Hasil penelitian menunjukan bahwa metode yang diusulkan sangat produktif dan aman.

3 Design and Implementation of User Anonymity and Authentication Scheme for Decentralized Access Control in Clouds: Review. Pooja R.

Vyawhare, Namrata D. Ghuse (2014)

Desentralisasi Anonim KP-AB, ABE, Cipertext-Police-Attribute Based Encryption (CP-ABE), Public Key Encryption (PKE)

Meriview beberapa jurnal yang menerapkan desentralisasi akses kontrol pada penyimpanan data di awan. Dalam satu jurnal disebutkan bahwa performance analysis dari ABE mampu mengurangi biaya criptograpy sebesar 98% dari model sebelumnya.

No. Judul, Peneliti, Tahun Penelitian Katagori Otentikasi Metode Deskripsi / Hasil / Kesimpulan 4 Criyptographic Secure Cloude

Storage Model with Anonymous Authentication and Automatic File Recover.Sowmiya Murthy (2014)

Desentralisasi Anonim Homomorphic Encription Achema, Paillier Public Key Cryptosystem

Mengusulkan metode keamanan dan penyimpanan data pada komputasi awan, dengan otentikasi anonim menggunakan Digital Signature Based Authentication Schema (Paillier Public Key Cryptosystem). Hasil penelitian menunjukan bahwa Algoritma Paillier menunjukan performa yang lebih tinggi daripada algoritma 3DES

5 A Literature Survey on

Decentralized Access Control with Anonymouse Authentication of Data Stored in Cloud Using KDC.

V.R.Mani Megalai, R.Mekala M.E.Ph.D (2014)

Desentralisasi Anonim Fuzzy Identity-Based Encryption, ABE, CP-ABE, Multi-Authority Attribute Based Encryption, Decentralizing-ABE, Outsourcing the Decryption of ABE Ciphertexts

Mensurvey beberapa jurnal tentang komputasi awan. Hasil survey menunjukan beberapa jurnal menggunakan pendekatan terpusat dan memungkinkan hanya menggunakan satu KDC. Schema ini rentan terhadap replay attack, sehingga diusulkan schema baru dengan menerapkan beberapa KDC yang tersebar di beberapa negara.

6 A Secure Decentralized Access Control Scheme for Data stored in Clouds. Priyanka Palekar, Abhijeet Bharate, Nisar Anjum. (2014)

Desentralisasi Anonim Attribute-Based Encryption (ABE) dan Attribute-Based Signatur (ABS)

Mengusulkan skema akses kontrol desentralisasi untuk penyimpanan data di awan

7 Cloud Based Intra-College Information Communication With Bluetooth Attendance System Using Mobile Clients. Shubhangi Thorat, Pratibha Ingle, Deepali Musale (2015)

Sentralisasi Tidak Anonim

Message Authentication Codes (MACs), SHA and SHA-

Mengajukan metode perancangan sistem jaringan chatting intra kampus berbasis teknologi Cloud Computing

No. Judul, Peneliti, Tahun Penelitian Katagori Otentikasi Metode Deskripsi / Hasil / Kesimpulan 8 Securing Personal Health Records

in Cloud using Attribute Based Encryption. Priyanka Korde, Vijay Panwar, Sneha Kalse (2013)

Sentralisasi Tidak Anonim

Advanced Encryption Standard (AES), dan Message Digest5 (MD5)

Mengusulkan teknik keamanan data Personal

Health Records pada cloud menggunakan AES

untuk enkripsi data MD5 untuk enkripsi password.

9 Cloud Forensics: Need for an Enhancement in Intrusion Detection System. Dr. Rama Sushil dan Jyoti Chaudhary (2015)

Sentralisasi Tidak Anonim

DHT routing untuk Intrusion Detection System (IDS)

Menyajikan dan mengevaluasi tantangan yang ditimbulkan oleh dunia forensik dan peluang di dalamnya. Juga menyajikan berbagai implementasi DHT routing yang digunakan dalam Intrusion Detection System pada cloud forensics

10 Implementasi Cloud Computing sebagai Infrastructure as a Service untuk penyediaan Web Server. Luchi Sulistyowati, Wiwin Sulistyo, Teguh Indara Bayu (2012)

Sentralisasi Tidak Anonim

PPDIOO (Prepare, Plan, Design, Implement, Operate, Optimize)

Penerapan layanan Infrastructure as a Service cloud computing untuk menopang kinerja penyediaan web server.

11 Implementasi Cloud Computing dalam Mendukung Riset di Lingkup Puslitbang

Sumberdaya Laut dan Pesisir Kementerian Kelautan dan Perikanan. Eva Mustika Sari (2011)

Sentralisasi Tidak Anonim

Oracle 9i. WebGIS Penerapan Aplikasi WebGIS Cloud Computing untuk menampilkan penyajian data dan informasi yang akurat, cepat, tepat, real time dan informasi bagaimana kandungan kekayaan alam, fenomena fisis laut dan seisinya ditampilkan secara tepat dalam format spasial dan terpercaya

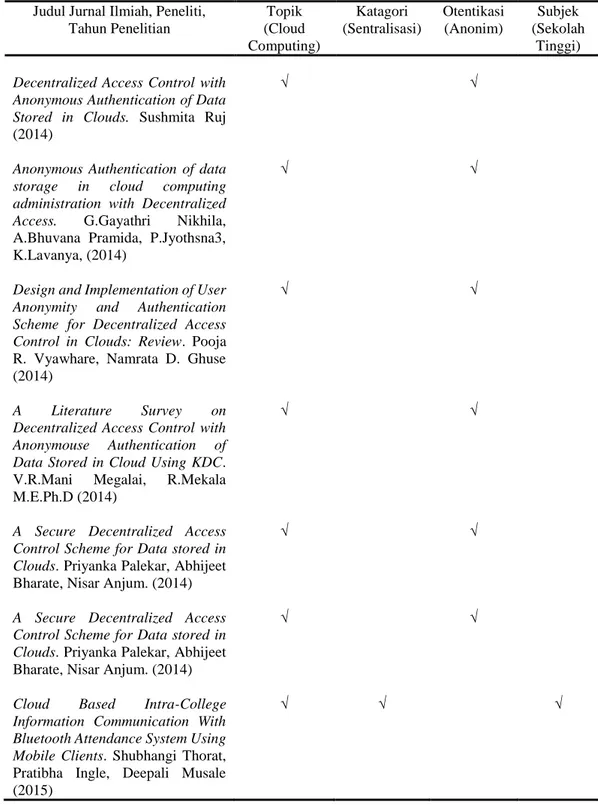

Tabel 2.2 Matrik Kebaharuan Judul Jurnal Ilmiah, Peneliti,

Tahun Penelitian Topik (Cloud Computing) Katagori (Sentralisasi) Otentikasi (Anonim) Subjek (Sekolah Tinggi)

Decentralized Access Control with Anonymous Authentication of Data Stored in Clouds. Sushmita Ruj

(2014)

√

√

Anonymous Authentication of data storage in cloud computing administration with Decentralized Access. G.Gayathri Nikhila, A.Bhuvana Pramida, P.Jyothsna3, K.Lavanya, (2014)

√

√

Design and Implementation of User Anonymity and Authentication Scheme for Decentralized Access Control in Clouds: Review. Pooja

R. Vyawhare, Namrata D. Ghuse (2014) √ √ A Literature Survey on

Decentralized Access Control with Anonymouse Authentication of Data Stored in Cloud Using KDC.

V.R.Mani Megalai, R.Mekala M.E.Ph.D (2014)

√

√

A Secure Decentralized Access Control Scheme for Data stored in Clouds. Priyanka Palekar, Abhijeet

Bharate, Nisar Anjum. (2014)

√

√

A Secure Decentralized Access Control Scheme for Data stored in Clouds. Priyanka Palekar, Abhijeet

Bharate, Nisar Anjum. (2014)

√

√

Cloud Based Intra-College

Information Communication With Bluetooth Attendance System Using Mobile Clients. Shubhangi Thorat,

Pratibha Ingle, Deepali Musale (2015)

√ √

Tabel 2.2 Matrik Kebaharuan (Lanjutan) Judul Jurnal Ilmiah, Peneliti, Tahun

Penelitian Topik (Cloud Computing) Katagori (Sentralisasi) Otentikasi (Anonim) Subjek (Sekolah Tinggi)

Securing Personal Health Records in Cloud using Attribute Based Encryption. Priyanka Korde, Vijay

Panwar, Sneha Kalse (2013)

√ √

Implementasi Cloud Computing sebagai Infrastructure as a Service untuk penyediaan Web Server. Luchi Sulistyowati, Wiwin Sulistyo, Teguh Indara Bayu (2012)

√ √

Implementasi Cloud Computing dalam Mendukung Riset di Lingkup Puslitbang

Sumberdaya Laut dan Pesisir Kementerian Kelautan dan Perikanan. Eva Mustika Sari (2011)

√ √

Anonymous Authentication dengan

Sentralisasi Access Control pada Penyimpanan Data di Cloud. IG. Totok Suryawan (2015)

√ √ √ √

Dari kajian pustaka yang dilakukan belum ada penelitian tentang komputasi awan yang menerapkan konsep sentralisasi dan otentikasi anonim, menggunakan algoritma Attribute-Based Encryption (ABE) dan Attribute-Based Signatur (ABS) dengan Key Distributtion Center (KDC) sebagai manajemen distribusi kunci yang diterapkan pada sekolah tinggi.

2.2 Cloud Computing (Komputasi Awan)

Komputasi awan merupakan konsep dasar adanya layanan cloud storage.

komputasi yang memberikan layanan kepada pengguna dengan "hanya membayar untuk penggunaan". Teknologi semacam ini membantu pengguna dalam menangani sumber daya secara efektif di tempat. Pengguna tidak perlu investasi inprastruktur yang menghabiskan biaya yang tinggi. Pengguna cukup dengan membeli layanan yang disediakan cloud computing sesuai dengan kebutuhan.

2.3 Karateristik Cloud Computing

Lima karakteristik penting dari cloud computing (K. Padmini 2015) yaitu :

1. On-demand self-service.

Konsumen dapat menentukan kemampuan komputasi secara sepihak, seperti

server time dan network storage, secara otomatis sesuai kebutuhan tanpa

memerlukan interaksi manusia dengan masing-masing penyedia layanan. 2. Broad network access.

Kemampuan yang tersedia melalui jaringan dan diakses melalui mekanisme standar yang mengenalkan penggunaan berbagai platform (misalnya, telepon selular, tablets, laptops, dan workstations).

3. Resource pooling.

Penyatuan sumberdaya komputasi yang dimiliki penyedia untuk melayani beberapa konsumen virtual yang berbeda, ditetapkan secara dinamis dan ditugaskan sesuai dengan permintaan konsumen. Ada rasa kemandirian lokasi bahwa pelanggan pada umumnya tidak memiliki kontrol atau pengetahuan atas keberadaan lokasi sumberdaya yang disediakan, tetapi ada kemungkinan dapat menentukan lokasi di tingkat yang lebih tinggi (misalnya, negara, negara bagian, atau

Contoh sumberdaya termasuk penyimpanan, pemrosesan, memori, bandwidth jaringan, dan mesin virtual.

4. Rapid elasticity.

Kemampuan dapat ditetapkan dan dirilis secara elastis, dalam beberapa kasus dilakukan secara otomatis untuk menghitung keluar dan masuk dengan cepat sesuai dengan permintaan. Untuk konsumen, kemampuan yang tersedia yang sering kali tidak terbatas dan kuantitasnya dapat disesuaikan setiap saat.

5. Measured Service.

Sistem cloud computing secara otomatis mengawasi dan mengoptimalkan penggunaan sumber daya dengan memanfaatkan kemampuan pengukuran (metering) pada beberapa tingkat yang sesuai dengan jenis layanan (misalnya, penyimpanan, pemrosesan, bandwidth, dan account pengguna aktif). Penggunaan sumber daya dapat dipantau, dikendalikan, dan dilaporkan sebagai upaya memberikan transparansi bagi penyedia dan konsumen dari layanan yang digunakan.

2.4 Model Layanan Cloud Computing

Secara umum ada tiga jenis layanan yag diberikan oleh cloud computing (Dr. Rama Sushil dan Jyoti Chaudhary 2015) diantaranya;

1. Software as a Service (SaaS)

Adalah layanan dari Cloud Computing dimana kita tinggal memakai software(perangkat lunak) yang telah disediakan. Kita cukup tahu bahwa perangkat lunak bisa berjalan dan bisa digunakan dengan baik. Contoh: layanan

email publik (Gmail, YahooMail, Hotmail, dsb), social network (Facebook, Twitter, dsb) instant messaging (YahooMessenger, Skype, GTalk, dsb).

2. Platform as a Service (PaaS)

Adalah layanan dari Cloud Computing dimana kita menyewa “rumah” berikut lingkungan-nya (sistem operasi, network, databbase engine, framework aplikasi, dll), untuk menjalankan aplikasi yang kita buat. Kita tidak perlu pusing untuk menyiapkan “rumah” dan memelihara “rumah” tersebut. Yang penting aplikasi yang kita buat bisa berjalan dengan baik di “rumah” tersebut. Untuk pemeliharaan “rumah” ini menjadi tanggung jawab dari penyedia layanan. Contoh penyedia layanan PaaS ini adalah: Amazon Web Service, Windows

Azure, bahkan tradisional hosting-pun merupakan contoh dari PaaS.

3. Infrastructure as a Service (IaaS)

Adalah layanan dari Cloud Computing dimana kita bisa “menyewa” infrastruktur IT (komputasi, storage, memory, network dsb). Kita bisa definisikan berapa besar-nya unit komputasi (CPU), penyimpanan data (storage) , memory (RAM), bandwith, dan konfigurasi lain-nya yang akan kita sewa. Mudah-nya, IaaS ini adalah menyewa komputer virtual yang masih kosong, dimana setelah komputer ini disewa kita bisa menggunakan-nya terserah dari kebutuhan kita. Kita bisa install sistem operasi dan aplikasi apapun diatas-nya. Contoh penyedia layanan IaaS ini adalah: Amazon EC2, Windows Azure (soon), TelkomCloud, BizNetCloud dan sebagainya. Private cloud.

2.5 Model Penyebaran Cloud Computing

Empat model penyebaran cloud computing (K.Padmi 2015 ), yaitu: Infrastruktur cloud yang semata-mata dioperasikan bagi suatu organisasi. Ini mungkin dimiliki,dikelola dan dijalankan oleh suatu organisasi, pihak ketiga atau kombinasi dari beberapa pihak dan mungkin ada pada on premis atau off premis. 1. Community cloud.

Infrastruktur cloud digunakan secara bersama oleh beberapa organisasi dan mendukung komunitas tertentu yang telah berbagi concerns (misalnya; misi, persyaratan keamanan, kebijakan, dan pertimbangan kepatuhan). Ini mungkin dikelola oleh organisasi atau pihak ketiga dan mungkin ada pada on premis atau off

premis.

2. Public cloud.

Infrastuktur cloud yang disediakan untuk umum atau kelompok industri besar dan dimiliki oleh sebuah organisasi yang menjual layanan cloud.

3. Hybrid cloud.

Infrastruktur cloud merupakan komposisi dari dua atau lebih cloud (swasta, komunitas, atau publik) yang masih entitas unik namun terikat bersama oleh standar atau kepemilikan teknologi yang menggunakan data dan portabilitas aplikasi (e.g.,

cloud bursting for load-balancing between clouds).

2.6 Aspek Keamanan Cloud Computing

Beberapa aspek yang berkaitan dengan keamanan dan privasi di yang harus diperhatikan adalah sebagai berikut :

Organisasi yang mulai mengadopsi cloud tetap harus bertanggung jawab untuk aspek manajemen keamanan, resiko, dan ketaatan terhadap aturan yang berlaku di industri terkait. Manajemen resiko dan ketaatan ini membutuhkan tim internal yang kuat dan transparansi proses dari penyedia jasa cloud.

Rekomendasi : Penyedia jasa cloud harus menggunakan beberapa

framework atau best practice seperti MOF, atau ITIL, dan memiliki sertifikasi

seperti ISO/IEC 27001:2005, dan mempublikasikan laporan audit ke SAS 70 type II. Selain itu juga disesuaikan dengan ketentuan dan kebijakan suatu negara. 2. Manajemen Akses dan Identitas

Identitas bisa didapat melalui beberapa penyedia jasa cloud, dan harus bersifat interoperabelitas antar organisasi yang berbeda, penyedia cloud yang berbeda, dan berlandaskan proses yang kuat.

Rekomendasi : Autentikasi yang disarankan adalah menggunakan beberapa faktor sekaligus, seperti biometric, one time password token (seperti token BCA), kartu ID dengan chip, dan password.

3. Inntegritas Layanan

Layanan berbasis cloud harus dibangun dengan landasan keamanan yang kuat, dan proses-proses operasionalnya juga harus diintegrasikan dengan manajemen keamanan di organisasi tersebut. Penyedia layanan cloud harus mengikuti proses yang bisa dibuktikan, terdefinisi, dan jelas dalam mengintegrasikan keamanan dan privasi ke dalam layanannya mulai dari titik paling awal, di setiap titik di dalam siklus, sampai paling penghabisan. Selain itu

manajemen keamanan dan auditing harus selaras antara penyedia cloud dan pelanggan.

Rekomendasi : Gunakan sertifikasi semacam EAL4+ (untuk evaluasi keamanan), SDL (untuk pengembangan aplikasi), ISO/IEC 18044 (untuk incident response).

4. Integritas Klien

Layanan cloud yang digunakan di sisi klien harus memperhatikan aspek keamanan, ketaatan, dan integritas di sisi klien. Integritas klien bisa ditingkatkan dengan menggunakan paduan praktek terbaik.

Rekomendasi : Perkuat sistem desktop, pastikan kesehatan sistem desktop, terapkan IT policy yang tepat, federasi identitas, Network Access Protection dan sebagainya.

5. Proteksi Informasi

Layanan cloud membutuhkan proses yang andal untuk melindungi informasi sebelum, selama, dan setelah transaksi. Manfaatkan Klasifikasi Data untuk meningkatkan kontrol terhadap data yang siap dilepas ke cloud.

Rekomendasi : Gunakan teknologi enkripsi dan manajemen hak informasi (IRM) sebelum data dilepas ke cloud.

2.7 Atributte Based Encryption (ABE)

Dengan ABE pengguna diberikan set atribut yang sesuai, hanya pengguna yang memiliki kecocokan set atribut yang dapat mendeskripsikan informasi di awan. Ada empat proses dalam algoritma ABE (Priyanka Palekaru, Abhijeet Bharate, dan Nisar Anjum 2014) yaitu : System Initialization, Key Generation and

Distribution by KDC, Encryption by Sender, dan Descryption by Receiver. Berikut

adalah detail prosesnya :

2.7.1 System Initialization

Pilih sebuah prime q, bangkitkan g dari G0, kelompokan G0 dan GT dari permintaan q, petakan sebuah e: G0 x G0 GT, dan gabungan fungsi H: {0,1} * G0 dimana pemetaan itu mengidentifikasi user untuk G0. Fungsi yang digunakan disini adalah SHA-1. Setiap KDC Aj ϵ A memiliki sebuah set atribut Lj. Atribut menguraikan (Li ∩ Lj = ø for i ≠ j). Setiap KDC juga memilih dua exponen acak αi, yi ϵ ʑq. Private Key dari KDC Aj adalah

SK[j] = {αi, yi, i ϵ Lj}.

Public Key dari KDC Aj diterbitkan PK[j] = {e(g,g) αi, gyi, i ϵ Lj}.

2.7.2 Key Generation and Distribution by KDC

User Uu menerima sebuat set atribut I[j,u] dari KDC Aj, dan sesuai dengan

Private Key ski,u untuk setiap i ϵ I[j,u] ski,u = g αi H(u)yi,

dimana αi , yi ϵ SK[j]. Perhatikan bahwa semua key yang dikirimkan ke user aman menggunakan Public Key dari user, sehingga hanya user tersebut yang bisa melakukan deskripsi menggunakan Private Key.

2.7.3 Encryption by Sender

Fungsi enkripsinya adalah ABE.Encrypt(MSG,X). Pengirim memutuskan tentang access tree X. Penerima mengenkripsi pesan MSG sebagai berikut:

1. Pilih sebarangan sumber s ϵ ʑq sebuah random vektor ⱴ ϵ ʑhq, dengan s sebagai masukan pertama; h adalah jumlah leaves di access tree (sama dengan jumlah baris pada koresponden matrik matrix R).

2. Hitung λx = Rx . ⱴ, dimana Rx adalah baris dari R.

3. Pilih sebuah random vector w ϵ ʑhq dengan 0 sebagai masukan pertama. 4. Hitung wx = Rx . w.

5. Untuk setiap bari Rx dari R, pilih sembarang ρx ϵ ʑq. 6. Hitung parameter berikut:

C0 = MSGe(g,g)s,

C1,x = e(g,g)λx e(g,g) απ(x)ρx, Áχ; C2,x = gρ Áχ;

C3,x = gyπ(x)ρx gwx Áχ,

dimana π(x) adalah pemetaan dari Rx untuk atribut i yang terletak pada koresponden leaves dari access tree.

7. Untuk ciphertext C dikirim oleh pengirim (dan juga termasuk access tree melalui matrik R):

C = ‹R, π, C0, {C1,x, C2,x, C3,x, Áχ }›

2.7.4 Descryption by Receiver

Fungsi deskripsi adalah ABE.Decrypt(C,{ski,u}). Penerima Uu mengambil sebagai masukan ciphertext C, private key ,{ski,u}, kelompok G0, dan pesan keluaran msg. Fungsi menerima akses matrik R dan pemetaan π dari C. Fungsi kemudian mengeksekusi langkah-langkah sebagai berikut:

1. Uu menghitung kebutuhan sebagai input dari set atribut {π(x) : x ϵ X} ∩ Iu yang umum untuknya dan matrik akses. X adalah set baris dari R.

2. Untuk setiap atribut ini, cek jika ada Ẋ subset dari R, sehingga vector (1,0,...,0) merupakan kombinasi mereka. Jika tidak, deskripsi mustahil dilakukan. Jika ya, akan menghitung konstanta cx ϵ ʑq, seperti ∑xϵẊ cxRx = (1,0,...,0).

3. Hasil deskripsinya sebagai berikut:

a. Untuk setiap x ϵ Ẋ, dec(x) = 𝐶1χe(H(u),C3,x) 𝑒(𝑆𝐾π(x),u,C2,x). b. Uu hitung MSG = C0/IIx ϵ Ẋdec(x).

2.8 Atributt Based Signature (ABS)

Untuk mencegah serangan replay (replay attacks), pengguna dapat melakukan perubahan data sewaktu-waktu. Sistem akan mencabut atribut pengguna yang tidak memiliki kebijakan akses yang sah, dan sistem akan meghapus pengguna yang bersangkutan sehingga tidak akan diijinkan untuk masuk ke sistem lagi.

Ada enam langkah yang dilakukan dalam algoritma ABS (Priyanka Palekaru, Abhijeet Bharate, dan Nisar Anjum 2014), diantaranya : System

Initialization, User Registration, KDC Setup, Atributte Generation, Sign, dan Verify. Berikut adalah detai proses dalam algoritma ABS :

2.8.1 System Initialization

Pilih sebuah prime q, dan kelompok G1 and G2, berdasarkan q. Kita mendefinisikan pemetaan ě : G1 x G1 G2. Biarkan g1, g2 menjadi generator dari G1 dan hj menjadi generator dari G2, untu j ϵ [tmax], untuk kewenangan tmax. Biarkan H menjadi sebuah fungsi. Biarkan A0 = ha00, dimana a0 ϵ ʑ*q dipilih secara acak.

(Tsig, TV er) berarti TSig adalah private key untuk mendeskripsikan pesan dan TV adalah public key yang digunakan untuk melakukan versifikasi. Private key untuk trustee adalah TSK = (a0,Tsig) public key adalah TPK = (G1, G2, H, g1, A0, h0, h1,..., htmax, g2, TV er).

2.8.2 User Registration

Untuk user dengan identitas Uu KDC menarik secara acak Kbase ϵ G. Let K0 = Kbase1/a0. Berikut adalah keluaran dari token-nya

ᵧ = (u, Kbase, K0, ρ),

dimana penandatanganan pada u||Kbase menggunakan kunci penandatanganan TSig.

2.8.3 KDC Setup

Pilih a, b ϵ ʑq acak dan hitung: Aij = haj , Bij = hbj, for Ai ϵ AA, j ϵ [tmax].

Private key dari ith KDC adalah ASK[i] = (a,b) dan public key APK[i] = (Aij, Bij|j ϵ [tmax].

2.8.4 Atributte Generation

Algoritma verrifikasi Token dan verifikasi penandatanganan terkandung dalam ᵧ menggunakan signature verification key TV er di TPK. Algoritma ini mengekstrak Kbase dari ᵧ menggunakan (a,b) dari ASK[i] dan menghitung Kx = Kbase1/(a,bx), x ϵ J[i,u]. kunci Kx dapat dicek untuk konsistensi penggunaan algoritma

ABS.KeyCheck(TPK, APK[i], ᵧ, Kx), dimana checks e^(Kx, AijBxij) = e^(Kbase, hj),

2.8.5 Sign

Algoritma

ABS.Sign(TPK, {APK[i] : i ϵ AT[u]},

ᵧ, {Kx : x ϵ Ju}, MSG, У),

Memiliki masukan public key dari trustee, private key untuk penandatanganan, pesan yang akan ditandatangani dan klaim kebijakan У. Klaim kebijakan pertama diubah menjadi program jangka M ϵ ʑlxtq, dengan baris berlebel dengan atribut. Mx menunjukan baris x dari M. π^ menunjukan pemetaan dari baris atriut. So, π^(x) berasal dari pemetaan Mx menjadi atribut x. A vektor ѵ dihitung untuk memenuhi {x : x ϵ J[i,u]}. Hitung µ = H(MSG||Y). Pilih r0 ϵ ʑ*q dan ri ϵ ʑ q, i ϵ Ju, dan hitung:

Y = Kr0base , Si = (Kvii)r0. (g2 g1µ) ri (Á ϵ Ju), W = K0r0, Pj = Hi ϵ AT[u] (AijBπ^ij(i))Mijri (Áj ϵ [t]). Perhitungan untuk penandatanganan adalah

σ = (Y, W, S1, S2,...,St, P1, P2,...,Pt).

2.8.6 Verify

Algoritma

ABS.Verify (TPK, σ = (Y, W, S1, S2,...,St, P1, P2,...,Pt), MSG, Y),

Mengkonversi Y untuk coresponden program monoton M ϵ ʑlxtq, dengan baris berlebel atribut. Hitung µ = H(MSG||Y). Jika Y = 1, ABS.Verify = 0 berarti palsu.

e^(W,A0) =e^(Y , h0),

IIiϵ1e^ (Si, Ai^jBπ^(i)i^j)Mij) = {𝑒^(𝑌, ℎ1)𝑒^(𝑔2, 𝑔µ1, 𝑃1), 𝐽 = 1, 𝑒^(𝑔2, 𝑔µ1, 𝑃𝑗), 𝑗 > 1,

dimana i^ = AT[i].

2.9 Key Distributtion Center (KDC)

Protokol Kerberos digunakan untuk mengotentikasi principal, dimana

principal adalah pihak yang identitasnya diverifikasi. Sebuah principal dapatlah

merupakan user biasa, sebuah aplikasi server atau sebuah entitas jaringan lainnya yang perlu diotentikasi.

Kerberos adalah protokol jaringan yang menangani masalah otentikasi. Kerberos memungkinkan client dan server untuk saling mengotentikasi sebelum melakukan koneksi.

Pihak yang terlibat dalam proses otentikasi adalah: 1. Client yang biasanya merupakan principal 2. Server yang biasanya merupakan verifier 3. Server Kerberos (KDC)

KDC adalah server Kerberos yang bertugas mendistribusikan session key kepada server dan client agar dapat melakukan koneksi, mengotentikasi server dan

client, serta memudahkan client untuk melakukan koneksi kepada lebih dari satu server (Wildan Fakhri, Achmad Rony Fauzan, dan Imam Ahmadi). Tugas untuk

mengotentikasi principal dan memberikan session key kepada principal oleh KDC dilakukan melalui Authentication Service (AS), sedangkan tugas untuk

memudahkan client melakukan koneksi dengan satu atau lebih server aplikasi dilakukan melalui Ticket Granting Service (TGS).

2.9.1 Authentication Service (AS)

Proses authentication service yang dilakukan oleh KDC adalah sebagai berikut:

1. Pada awalnya, principal (client) meminta sebuah ticket pada KDC dengan mengirimkan namanya, jangka waktu berlakunya permintaan ini, layanan yang diperlukan (tgs), dan beberapa informasi lainnya.

2. KDC kemudian menemukan bahwa principal itu ada dalam database-nya dan mengirimkan balasan berupa:

a. Sebuah client ticket yang berisi session key SA, KDC, waktu berlakunya

ticket ini, dan nama layanan tgs. Semua dienkripsi dengan menggunakan

kunci rahasia principal (password). Waktu berlakunya tiket ini biasanya selama delapan jam.

b. Sebuah granting ticket yang berisi session key SA, KDC, waktu berlakunya ticket ini, dan nama client. Semua dienkripsi dengan kunci rahasia KDC (KKDC). Ini disebut sebagai Ticket Granting Ticket (TGT). Principal tidak dapat mendekripsi TGT karena dienkripsi dengan menggunakan kunci rahasia KDC. TGT akan digunakan saat meminta ticket pada layanan lain.

Dengan melihat proses diatas maka kita dapat menyimpulkan bahwa tidak ada password atau kunci rahasia berupa plainteks yang dikirimkan melalui jaringan. Kunci rahasia principal hanya digunakan secara lokal oleh KDC untuk

mengenkripsi ticket dan digunakan secara local oleh principal untuk mendekripsi

ticket. Session key (SA, KDC) digunakan pada saat berkomunikasi untuk menjamin

kerahasiaan. Principal dapat membuktikan kebenaran identitasnya kepada KDC karena hanya ia yang dapat mendekripsi client ticket tersebut.

Gambar 2.1 Authentication Service

Dimana :

1. AS_REQ – {client name, expiration time, tgs service name, …}

2. AS_REP – {SA, KDC , expiration time, tgs service name, ….}KA + { SA, KDC , expiration time, client name, ….}KKDC

2.9.2 Ticket Granting Service (TGT)

Sekali client atau principal terotentikasi pada Kerberos maka client tersebut tidak dapat langsung melakukan hubungan dengan layanan (server) yang ia butuhkan, tetapi ia harus melakukan permintaan kepada KDC terlebih dahulu. Permintaan (request) ini mengandung:

a. Sebuah authenticator yang berisi timestamp dan checksum yang dienkripsi menggunakan session key (SA, KDC). Pengiriman dengan menggunakan enkripsi ini bertujuan untuk membuktikan identitas client karena hanya ia yang mempunyai session key ini. Checksum berguna untuk membuktikan apakah

pesan mengalami perubahan atau tidak pada saat pengiriman berlangsung.

Timestamp berguna untuk melihat masa berlakunya pesan, yaitu apakah pesan

tersebut masih baru untuk menghindari adanya replyattack. Oleh karena itu perlu adanya sinkronisasi waktu.

b. Ticket Granting Ticket (TGT) yang telah diterima pada saat authentication

service. TGT ini digunakan untuk mengecek nama client dan session key (SA,

KDC). Apabila session key-nya salah maka KDC tidak dapat mendekripsi

authenticator. TGT juga digunakan untuk mengecek masa berlakunya

otentikasi

c. Nama layanan dari aplikasi yang dibutuhkan oleh client. d. Lama waktu berlakunya TGT.

KDC membalas kepada client dengan mengirimkan:

a. Client Ticket yang berisi session key (SA,B) yang akan digunakan oleh client dan server untuk berkomunikasi, waktu berlakunya client ticket yang baru ini, dan nama layanan aplikasi. Semua ini dienkripsi dengan menggunakan session

key (SA, KDC) yang hanya diketahui client dan KDC.

b. Server Ticket yang berisi session key (SA,B), nama client, dan waktu berlakunya ticket ini. Semua ini dienkripsi dengan menggunakan kunci rahasia server (KB) yang hanya diketahui oleh server dan KDC.

Lalu menjadi tanggung jawab client untuk mengirimkan server ticket ini kepada server. Setelah client menerima balasan dari KDC tersebut, client mendekripsi client ticket yang baru dan memperoleh session key (SA,B). SA,B diperlukan untuk mengenkripsi authenticator. Authenticator tersebut berisi

timestamp dan checksum. Client lalu mengirim authenticator dan server ticket

tersebut kepada server.

Setelah itu server menerima authenticator dan server ticket dari client. Server dapat mendekripsi server ticket dengan menggunakan kunci rahasianya (KB) dan memperoleh session key SA,B yang diperlukan untuk mendekripsi authenticator dari client. Dengan memperoleh session key SA,B yang benar dari client maka berarti juga identitas client telah diverifikasi. Lalu sebagai pilihan, server akan membalas kepada client berupa timestamp yang dienkripsi dengan menggunakan session key SA,B. Dengan ini, client dapat memverifikasi server dan mengetahui bahwa pesan yang diterima adalah baru dengan melihat timestamp tersebut.

Gambar 2.2 Ticket Granting Service

Dimana :

3. TGS_REQ – {timestamp, checksum, …} SA,KDC + {SA, KDC , expiration name, client name, …} KKDC + application service name + expiration name

4. TGS_REP – {SA,B , application service name, expiration time, …}SA, KDC + {SA,B, expiration time, client name, …}KB

5. AP_REQ – {timestamp, checksum, …} SA,B+ {SA,B , client name,

expiration name, …}KB AP_REP – {timestamp}SA,B

2.10 Kontrol Akses

Kontrol akses adalah sebuah term luas yang mencakup beberapa tipe mekanisme berbeda yang menjalankan fitur kontrol akses pada sistem komputer, jaringan, dan informasi. Kontrol akses sangatlah penting karena menjadi salah satu dari garis pertahanan pertama yang digunakan untuk menangkal akses yang tidak berhak ke dalam sistem dan sumber daya jaringan (Sandra Novianto).

Saat user diminta memasukan username dan password hal ini disebut dengan kontrol akses. Setelah user log in dan kemudian mencoba mengakses sebuah file, file ini dapat memiliki daftar user dan grup yang memiliki hak akses ke file tersebut. Jika user tidak termasuk dalam daftar maka akses akan ditolak. Hal itu sebagai bentuk lain dari kontrol akses. Hak dan ijin user adalah berdasarkan identitas, kejelasan, dan atau keanggotaan suatu grup. Kontrol akses memberikan organisasi kemampuan melakukan kontrol, pembatasan, monitor, dan melindungi ketersediaan, integritas, dan kerahasiaan sumber daya.

Untuk menerapkan ukuran-ukuran kebijakan keamanan, terdapat tiga kategori umum dari kontrol akses yaitu kontrol diimplementasikan secara administratif, logikal atau teknikal, dan fisikal. Tiap kategori memiliki mekanisme kontrol akses berbeda dimana masing-masing bekerja dalam lapisan hirarki dan dapat dijalankan secara manual maupun otomatis. Mekanisme kontrol tersebut harus bekerja sama satu sama lain untuk melindungi suatu infrastruktur dan data

yang ada. Secara administratif ada dua tipe kontrol akses yaitu Centralized Access

Control dan Decentralized & Distributed Access Control (Sandra Novianto). 2.10.1 Centralized Access Control

Pada metode ini, satu entitas (departemen atau individu) bertanggung jawab dalam pemberian hak akses seluruh user ke sumber daya. Manajemen menentukan bagaimana user dan sumber daya berinteraksi, dan entitas ini mengkonfigurasikan mekanisme yang menjalankan kontrol akses, memproses tiap perubahan yang diperlukan untuk profil kontrol akses user, mematikan akses ketika dibutuhkan, dan secara lengkap menghapus hak-hak ketika user berhenti dari perusahaan, atau dipindahkan ke bagian lain.

Tipe administrasi ini memberikan metode yang konsisten dan seragam dalam melakukan kotrol pada hak-hak akses user. Metode ini memberikan kontrol ketat pada data karena hanya satu entitas yang memiliki hak untuk merubah profil dan ijin kontrol akses. Meskipun menyediakan lingkungan yang lebih konsisten dan handal, namun menjadi lambat karena semua perubahan harus dilakukan oleh satu entitas.

Beberapa contoh metode kontrol akses terpusat yaitu remote authentication dial-in user service (RADIUS), terminal access controller access control system (TACACS). RADIUS merupakan protokol otentikasi yang memberikan otentikasi dan otorisasi user biasanya dial-up user. Sedangkan TACACS sebagai protokol client/server yang menyediakan tipe fungsionalitas yang sama dengan RADIUS namun RADIUS adalah standar internet aktual.

2.10.2 Decentralized & Distributed Access Control

Metode ini memberikan kontrol akses pada orang-orang lebih dekat pada sumber daya. Maksudnya adalah siapa yang memahami lebih baik yang dapat dan tidak dapat mengakses ke file, data , dan sumber daya tertentu. Seringkali manajer fungsional yang memberikan hak kontrol akses pada bawahannya. Alasan organisasi menerapkan model desentralisasi ini adalah karena manajer biasanya memiliki penilaian yang lebih baik pada penentuan user yang dapat mengakses sumber daya berbeda, dan tidak diperlukan persyaratan bisnis yang mencantumkan kontrol ketat melalui lembaga terpusat.

Perubahan dapat terjadi lebih cepat melalui tipe administrasi ini karena tidak hanya satu entitas yang melakukan perubahan untuk keseluruhan organisasi. Bagaimanapun tetap terdapat kemungkinan bahwa konflik kepentingan meningkat yang bisa merugikan organisasi.

Karena bukan satu entitas yang melakukan kontrol akses secara keseluruhan, manajer dan departemen yang berbeda dapat menerapkan praktek-praktek keamanan dan kontrol akses dengan cara yang berbeda. Metode ini tidak menjamin keseragaman dan keadilan di antara bagian suatu organisasi.

Kelemahan metode ini yaitu tidak memberikan kontrol konsisten seperti pada metode sentralisasi. Selain itu sulit untuk menghapus account jika user tidak lagi berada pada organisasi atau pindah ke bagian lain karena kemungkinan account di bagian lain untuk user yang sama belum dihapus.

Dalam konteks manajemen kontrol akses desentralisasi, domain keamanan (security domain) dapat digambarkan sebagai wilayah kepercayaan. Dalam domain

ini, atau wilayah kepercayaan, semua subjek dan objek berbagi kebijakan, prosedur, dan peran keamanan secara umum dan mereka dikelola oleh sistem manajemen yang sama.

Tiap domain keamanan berbeda karena perbedaan kebijakan dan manajemen yang mengelolanya. Suatu domain keamanan mencantumkan tindakan-tindakan yang program dapat lakukan, interaksi objek dan sumber daya, dan batasan untuk hubungan kerja dengan domain keamanan lain.

Domain keamanan mendefinisikan objek-objek yang subjek dapat akses. Misalnya sebuah program memiliki parameter kontrol akses yang membatasi untuk dapat bekerja dengan hanya segmen memory, file, dan proses tertentu. Mekanisme kontrol akses digunakan untuk mendefinisikan dan menjalankan pembatasan-pembatasan tersebut. Ini berarti bahwa subjek (program) memiliki domain keamanan (batasan untuk bekerja) pada objek spesifik. Prinsip pemisahan ini melindungi sumber daya dan mengkontrol bagaimana aktivitas-aktivitas akses diterapkan.

Domain keamanan dapat diimplementasikan dalam struktur dan hubungan hirarki. Subjek dengan hak lebih tinggi dapat mengakses domain tinggi hingga rendah, dimana subjek dengan hak lebih rendah hanya dapat mengakses domain yang lebih rendah juga. Ini adalah mekanisme pemisahan yang mengkontrol kemampuan dan aktivitas akses sumber daya.

Domain sekuriti digunakan pada sistem operasi dan aplikasi untuk menjamin bahwa aktivitas tertentu tidak merusak file sistem dan proses yang penting. Sebuah subjek dengan level kepercayaan yang lebih tinggi dapat

mengakses segmen memory dan file-file konfigurasi yang dibatasi dari subjek dengan level lebih rendah. Subjek dengan level yang lebih rendah hanya memiliki akses ke sumber daya yang yang telah dipercaya dan dipakai secara tepat.

Domain sekuriti juga bisa menggambarkan sumber daya yang tersedia untuk user. User bisa mengakses printer, file tertentu, dan sebagainya. Domain sekuriti adalah semua objek yang subjek dapat akses, dimana diberikan atau tidak diberikan ijin oleh administrator.