1 1.1 Latar Belakang

Teknologi informasi merupakan salah satu sumber daya kritikal bagi kelangsungan bisnis suatu organisasi. Hampir semua proses bisnis dijalankan dengan menggunakan sistem TI. Tetapi, tingginya tingkat ketergantungan ini jarang sekali disertai dengan kesadaran akan adanya kerusakan infrastruktur TI. Umumnya kerusakan terjadi secara tidak terduga, baik akibat dari pengaruh lingkungan internal maupun pengaruh lingkungan eksternal, baik disengaja maupun tidak disengaja. Adanya ancaman dari lingkungan seperti bencana alam, ataupun ancaman teknologi seperti kelalaian menyimpan data. Musibah lainnya yang dapat muncul seperti kebakaran, kerusakkan layanan listrik, telah menempatkan kelangsungan bisnis suatu organisasi dalam posisi yang rawan. Karena kepentingan akan informasi adalah kepentingan yang tidak pernah habis maka munculah suatu solusi guna menyelesaikan permasalahan tersebut.

Solusi yang tepat untuk mengatasi dan mengantisipasi dampak signifikan yang ditimbulkan oleh bencana tersebut adalah dengan menerapkan suatu rencana pemulihan yang dapat menjamin proses tetap berjalan walaupun dalam keadaan kritis.

Misalnya saja, ketika seorang pemilik perusahaan menyimpan informasi penting misalnya menyimpan data transaksi, data kesehatan pegawai hanya pada satu server saja tanpa membuat cadangan di server lain.

Ataupun membuat penyimpanan melalui media penyimpanan dan meletakkan di satu ruang yang sama. Kemudian tiba – tiba terjadi kegagalan listrik yang mengakibatkan konsleting sehingga satu ruangan itu terbakar.

Data – data yang ada terbakar habis sehingga perusahaan sudah berada di keadaan bangkrut. Karena semua transaksi secara otomatis terhenti dan proses bisnis tidak dapat berjalan dengan lancar.

Back up hadir sebagai solusi komprehensif untuk membantu organisasi melakukan antisipasi dan penanggulangan terhadap bencana yang berpotensi mengganggu operasional sistem TI yang menunjang operasional bisnis yang kritikal dalam organisasi. Hal ini sangat penting karena perlu sekali ada peningkatan kualitas infrastruktur TI. Lebih lanjut, solusi back up menjawab kebutuhan organisasi untuk [Sumber: 1] :

1. Meningkatkan kemampuan / kapabilitas dalam menghadapi bencana dan hal-hal lain yang tidak terduga dengan mempersiapkan seluruh aspek yang terkait dengan sistem TI.

2. Meminimalisasi kerusakan atau kerugian terhadap operasional organisasi, yang ditimbulkan oleh resiko bencana, baik oleh faktor alam, manusia, maupun teknologi.

3. Biaya untuk pencegahan adalah lebih murah dibanding dengan biaya pemulihan.

4. Meminimalkan aktivitas pengambilan keputusan saat terjadi bencana, yang dapat mengakibatkan tertundanya upaya pemulihan atau bahkan kerugian yang lebih besar.

5. Memperkecil pengambilan keputusan oleh Personil selama bencana 6. Menjamin keandalan sistem melalui pengujian dan simulasi.

Salah satu metode untuk melakukan perencanaan pemulihan terhadap bencana untuk data adalah dengan melakukan pencadangan atau salinan data. Walaupun mungkin hanya bermanfaat bila terjadi kehilangan data. Backup atau pencadangan data bersifat redudant seperti halnya premi asuransi adalah redudant pada keadaan normal (tidak terjadi bencana) tetapi memainkan peranan penting bila terjadi bencana. Ada banyak cara yang

dapat dipilih untuk membuat pencadangan. Salah satunya dengan menggunakan metode mirroring.

Pencadangan dengan metode Mirroring. Teknologi Mirroring adalah proses “penggandaan” database ke tempat lain. Agar suatu saat dapat diakses apabila terjadi kerusakan pada server utama. Selain itu dalam merecovery membutuhkan record transaksi yang paling akhir. Untuk itu perlu adanya back up dengan metode Mirroring server. Metode Mirroring server ini nantinya berguna untuk pengandaan database dari server utama jadi nantinya pengguna dapat tetap bekerja dan memproses data transaksi tanpa perlu kebingungan akibat data utama atau server utama terkena bencana.

1.2 Perumusan Masalah

Dengan permasalahan yang ada pada latar belakang diatas, maka perumusan masalah yang akan penulis rumuskan adalah :

1.Bagaimana melakukan perencanaan back up

2. Bagaimana Recovery data dengan menggunakan metode mirroring.

1.3 Batasan Masalah

Agar tidak menyimpang dari judul dan mengingat pembuatan back up sangatlah kompleks. Maka, pembatasan masalah yang akan di bahas dalam penelitian ini adalah sebagai berikut :

1. Penanggulangan agar kegiatan bisnis suatu kantor dapat berjalan meskipun salah satu server sedang terkena gangguan

2. Implementasi metode mirroring server sebagai langkah untuk mengembalikan data.

3. Efektifitas recovery data dengan teknik mirroring server.

4. Penelitian ini tidak membahas bagaimana bila terjadi kerusakan pada gedung, ataupun selain mirroring server.

1.4 Tujuan Penelitian

Tujuan dari penelitian ini adalah untuk meningkatkan pengetahuan terhadap pentingnya penyedianan sebuah back up, serta untuk menyampaikan informasi mengenai cara membuat cadangan atau salinan data. Serta membangun aplikasi yang bisa menggandakan data dengan metode Mirroring (penggandaan) Server.

1.5 Manfaat Penelitian

a. Memberikan wawasan akan perlunya aktivitas perencanaan

b. Memberikan gambaran mengenai teknik merecovery database dengan menggunakan teknik mirroring server.

c. Perlu adanya kesadaran untuk membuat suatu salinan data atau pencadangan

5

BAB II

TINJAUAN PUSTAKA

2.1 Sistem Back up

Menyimpan data-data penting seperti nama pengguna dan kata sandi email, nomor rekening, pin bahkan nomor asuransi dan lainnya. Yang menjadi alasan utama lebih memilih format txt sebagai media penyimpanan karena jenis data ini relatif lebih aman dari serangan virus, mudah dibuka dan juga relafit berukuran kecil sehingga mudah disimpan ke dalam flash disk atau bahkan perangkat seluler. Tetapi data txt juga rentan dengan serangan non virus seperti manusia usil yang berniat jahat, untuk itu perlu ada tambahan keamanan supaya data txt tetap aman. Bagaimana cara mengamankan data txt, kita akan ulas lebih jauh di sini dengan aplikasi bernama CTI Text Encryption. Aplikasi CTI Text Encryption adalah sebuah program portable yang dapat melakukan enkripsi data txt sehingga tidak akan terbaca oleh manusia atau oleh virus sekalipun. Aplikasi ini juga dapat mengembalikan hasil enkripsi sehingga dapat kembali terbaca seperti sediakala.

2.2 Kehandalan Disk

Disk memiliki resiko untuk mengalami kerusakan. Kerusakan ini dapat berakibat turunnya performa atau pun hilangnya data. Meski pun terdapat backup data, tetap saja ada kemungkinan data yang hilang karena adanya perubahan setelah terakhir kali data di-backup. Karenanya reliabilitas dari suatu disk harus dapat terus ditingkatkan.

Berikut adalah beberapa macam penyebab terjadinya hilangnya data:

1. Ketidaksengajaan dalam menghapus.

Bisa saja pengguna secara tidak sengaja menghapus suatu berkas, hal ini dapat dicegah seminimal mungkin dengan cara melakukan backup data secara reguler.

2. Hilangnya tenaga listrik

Hilangnya tenaga listrik dapat mengakibatkan adanya corrupt data.

3. Blok rusak pada disk.

Rusaknya blok pada disk dapat saja disebabkan dari umur disk tersebut.

Seiring dengan waktu, banyaknya blok pada disk yang rusak dapat terus terakumulasi. Blok yang rusak pada disk, tidak akan dapat dibaca.

4. Rusaknya Disk.

Bisa saja karena suatu kejadian disk rusak total. Sebagai contoh, dapat saja disk jatuh atau pun ditendang ketika sedang dibawa.

5. System Corrupt.

Ketika komputer sedang dijalankan, bisa saja terjadi OS error, program error, dan lain sebagainya. Hal ini tentu saja dapat menyebabkan hilangnya data.

Berbagai macam cara dilakukan untuk meningkatkan kinerja dan juga reliabilitas dari disk. Biasanya untuk meningkatkan kinerja, dilibatkan banyak disk sebagai satu unit penyimpanan. Tiap-tiap blok data dipecah ke dalam beberapa subblok, dan dibagi-bagi ke dalam disk-disk tersebut.

Ketika mengirim data disk-disk tersebut bekerja secara pararel. Ditambah dengan sinkronisasi pada rotasi masing-masing disk, maka kinerja dari disk dapat ditingkatkan. Cara ini dikenal sebagai RAID (Redundant Array of Independent Disks). Selain masalah kinerja RAID juga dapat meningkatkan reabilitas dari disk dengan jalan melakukan redundansi data.

Salah satu cara yang digunakan pada RAID adalah dengan mirroring atau shadowing, yaitu dengan membuat duplikasi dari tiap-tiap disk. Pada cara ini, berarti diperlukan media penyimpanan yang dua kali lebih besar daripada ukuran data sebenarnya. Akan tetapi, dengan cara ini pengaksesan disk yang dilakukan untuk membaca dapat ditingkatkan dua kali lipat. Hal ini dikarenakan setengah dari permintaan membaca dapat dikirim ke masing-masing disk. Cara lain yang digunakan pada RAID adalah block interleaved parity. Pada cara ini, digunakan sebagian kecil dari disk untuk penyimpanan parity block. Sebagai contoh, dimisalkan terdapat

10 disk pada array. Karenanya setiap 9 data block yang disimpan pada array, 1 parity block juga akan disimpan. Bila terjadi kerusakan pada salah satu block pada disk maka dengan adanya informasi pada parity block ini, ditambah dengan data block lainnya, diharapkan kerusakan pada disk tersebut dapat ditanggulangi, sehingga tidak ada data yang hilang.

Penggunaan parity block ini juga akan menurunkan kinerja sama seperti halnya pada mirroring. Pada parity block ini, tiap kali subblock data ditulis, akan terjadi perhitungan dan penulisan ulang pada parity block.

Implementasi Stable-Storage. Pada bagian sebelumnya, kita sudah membicarakan mengenai write-ahead log, yang membutuhkan ketersediaan sebuah storage yang stabil. Berdasarkan definisi, informasi yang berada di dalam stable storage tidak akan pernah hilang. Untuk mengimplementasikan storage seperti itu, kita perlu mereplikasi informasi yang dibutuhkan ke banyak peralatan storage (biasanya disk-disk) dengan failure modes yang independen. Kita perlu mengkoordinasikan penulisan update-update dalam sebuah cara yang menjamin bila terjadi kegagalan selagi meng-update tidak akan membuat semua kopi yang ada menjadi rusak, dan bila sedang recover dari sebuah kegagalan, kita bisa memaksa semua kopi yang ada ke dalam keadaan yang bernilai benar dan konsisten, bahkan bila ada kegagalan lain yang terjadi ketika sedang recovery.

Untuk selanjutnya, kita akan membahas bagaimana kita bisa mencapai kebutuhan kita. Sebuah disk write menyebabkan satu dari tiga kemungkinan:

1. Successful completion.

Data disimpan dengan benar di dalam disk.

2. Partial failure.

Kegagalan terjadi di tengah-tengah transfer, menyebabkan hanya bebe rapa sektor yang diisi dengan data yang baru, dan sektor yang diisi ketika terjadi kegagalan menjadi rusak.

3. Total failure.

Kegagalan terjadi sebelum disk write dimulai, jadi data yang sebe lumnya ada pada disk masih tetap ada.

Kita memerlukan, kapan pun sebuah kegagalan terjadi ketika sedang me nulis ke sebuah blok, sistem akan mendeteksinya dan memanggil sebuah prosedur recovery untuk me-restore blok tersebut ke sebuah keadaan yang konsisten. Untuk melakukan itu, sistem harus menangani dua blok physical untuk setiap blok logical. Sebuah operasi output dieksekusi seperti berikut:

1. Tulis informasinya ke blok physical yang pertama.

2. Ketika penulisan pertama berhasil, tulis informasi yang sama ke blok physical yang kedua.

3. Operasi dikatakan berhasil hanya jika penulisan kedua berhasil.

Pada saat recovery dari sebuah kegagalan, setiap pasang blok physi cal diperiksa. Jika keduanya sama dan tidak terdeteksi adanya kesa lahan, tetapi berbeda dalam isi, maka kita mengganti isi dari blok yang pertama dengan isi dari blok yang kedua. Prosedur recovery se perti ini memastikan bahwa sebuah penulisan ke stable storage akan sukses atau tidak ada perubahan sama sekali.

Kita bisa menambah fungsi prosedur ini dengan mudah untuk memboleh kan penggunaan dari kopi yang banyak dari setiap blok pada stable storage. Meski pun sejumlah besar kopi semakin mengurangi kemungkin an untuk terjadinya sebuah kegagalan, maka biasanya wajar untuk men simulasi stable storage hanya dengan dua kopi. Data di dalam stable storage dijamin aman kecuali sebuah kegagalan menghancurkan semua kopi yang ada. Tertiary-Storage Structure. Ciri-ciri Tertiary-Storage Structure:

a. Biaya produksi lebih murah.

b. Menggunakan removable media.

c. Data yang disimpan bersifat permanen.

Magneto-optic Disk adalah Piringan optic yang keras dilapisi oleh material yang bersifat magnet, kemudian dilapisi pelindung dari plastik atau kaca yang berfungsi untuk menahan head yang hancur.

Drive ini mempunyai medan magnet. Pada suhu kamar, medan magnet terlalu kuat dan terlalu lemah untuk memagnetkan satu bit ke disk.

Untuk menulis satu bit, disk head akan mengeluarkan sinar laser ke permukaan disk. Sinar laser ini ditujukan pada spot yang kecil. Spot ini adalah tempat yang ingin kita tulis satu bit. Spot yang ditembak sinar laser menjadi rentan terhadap medan magnet sehingga menulis satu bit dapat dilakukan baik pada saat medan magnet kuat mau pun lemah.

Magneto-optic disk head berjarak lebih jauh dari permukaan disk daripada magnetic disk head. Walau pun demikian, drive tetap dapat membaca bit, yaitu dengan bantuan sinar laser (disebut Kerr effect).

Disk ini tidak menggunakan sifat magnet, tetapi menggunakan bahan khusus yang dimodifikasi menggunakan sinar laser. Setelah dimodifikasi dengan dengan sinar laser pada disk akan terdapat spot yang gelap atau terang. Spot ini menyimpan satu bit.

Optical-disk teknologi terbagi atas:

1. Phase-change disk, dilapisi oleh material yang dapat membeku menjadi crystalline atau amorphous state. Kedua state ini memantulkan sinar laser dengan kekuatan yang berbeda. Drive menggunakan sinar laser pada kekuatan yang berbeda untuk mencairkan dan membekukan spot di disk sehingga spot berubah antara crystalline atau amorphous state.

2. Dye-polimer disk, merekam data dengan membuat bump. Disk dilapisi plastik yang mengandung dye yang dapat menyerap sinar laser.

Sinar laser membakar spot yang kecil sehingga spot membengkak dan membentuk bump. Sinar laser juga dapat menghangatkan bump sehingga spot menjadi lunak dan bump menjadi datar.

. WORM adalah Aluminium film yang tipis dilapisi oleh piringan plastik atau kaca pada bagian atas dan bawahnya. Untuk menulis bit, drive tersebut menggunakan sinar laser untuk membakar hole yang kecil pada

aluminium. Hole ini tidak dapat diubah seperti sebelumnya. Oleh karena itu, disk hanya dapat ditulis sekali.

Ciri-ciri:

a) Data hanya dapat ditulis sekali.

b) Data lebih tahan lama dan dapat dipercaya.

c) Read Only disk, seperti CD-ROM dan DVD yang berasal dari pabrik sudah berisi data.

Walau pun harga tape drive lebih mahal daripada disk drive, harga tape cartridge lebih murah daripada disk cartridge apabila dilihat dari kapasitas yang sama. Jadi, untuk penggunaan yang lebih ekonomis lebih baik digunakan tape. Tape drive dan disk drive mempunyai transfer rate yang sama. Tetapi, random access tape lebih lambat daripada disk karena tape menggunakan operasi forward dan rewind.

Seperti disebutkan diatas, tape adalah media yang ekonomis apabila media yang ingin digunakan tidak membutuhkan kemampuan random access, contoh: backup data dari data disk, menampung data yang besar.

Tape digunakan oleh supercomputer center yang besar untuk menyimpan data yang besar. Data ini gunakan oleh badan penelitian ilmiah dan perusahaan komersial yang besar.

Pemasangan tape yang besar menggunakan robotic tape changers.

Robotic tape changers memindahkan beberapa tape antara beberapa tape drive dan beberapa slot penyimpanan yang berada di dalam tape library.

Library yang menyimpan beberapa tape disebut tape stacker. Library yang menyimpan ribuan tape disebut tape silo.

Robotic tape library mengurangi biaya penyimpanan data. File yang ada di disk dapat dipindahkan ke tape dengan tujuan mengurangi biaya penyimpanan. Apabila file itu ingin digunakan, maka komputer akan memindahkan file tadi ke disk.

Masalah-Masalah yang Berkaitan Dengan Sistem Operasi

1. Tugas terpenting dari sistem operasi adalah mengatur physical devices dan menampilkan abstarksi mesin virtual dari aplikasi (Interface aplikasi).

2. Untuk hardisk, OS menyediakan dua abstaksi, yaitu:

a. Raw device = array dari beberapa data blok.

b. File sistem = sistem operasi mengantrikan dan menjadwalkan beberapa permintaan interleaved yang berasal dari beberapa aplikasi.

Interface Aplikasi

Kebanyakan sistem operasi menangani removable media hampir sama dengan fixed disk, yaitu cartridge di format dan dibuat file sistem yang kosong pada disk.

Tapes ditampilkan sebagai media raw storage dan aplikasi tidak membuka file pada tape, tetapi tapes dibuka kesemuanya sebagai raw device. Biasanya tape drive disediakan untuk penggunaan khusus dari suatu aplikasi sampai aplikasi berakhir atau menutup tape drive. Penggunaan khusus ini dikarenakan random access tape membutuhkan waktu yang lama.

Jadi, interleaving random access oleh tape oleh beberapa aplikasi akan menyebabkan thrashing. Sistem operasi tidak menyediakan file system sehingga aplikasi harus memutuskan bagaimana cara menggunakan array dari blok-blok. Sebagai contoh, program yang mem-backup hardisk ke tape akan mendaftar nama file dan kapasitas file pada permulaan tape.

Kemudian, program meng-copy data file ke tape. Setiap aplikasi mempunyai caranya masing-masing untuk mengatur tape sehingga tape yang telah penuh terisi data hanya dapat digunakan oleh program yang membuatnya. Operasi dasar tape drive berbeda dengan operasi dasar disk drive. Contoh operasi dasar tape drive:

a. Operasi locate berfungsi untuk menetapkan posisi tape head ke sebuah logical blok. Operasi ini mirip operasi yang ada di disk, yaitu: operasi seek. Operasi seek berfungsi untuk menetapkan posisi semua track.

b. Operasi read position berfungsi memberitahu posisi tape head dengan menunjukkan nomor logical blok.

c. Operasi space berfungsi memindahkan posisi tape head. Misalnya operasi space -2 akan memindahkan posisi tape head sejauh dua blok ke belakang.

Kapasitas blok ditentukan pada saat blok ditulis. Apabila terdapat area yang rusak pada saat blok ditulis, maka area yang rusak itu tidak dipakai dan penulisan blok dilanjutkan setelah daerah yang rusak tersebut.

Tape drive “append-only” devices, maksudnya adalah apabila kita meng-update blok yang ada di tengah berarti kita akan menghapus semua data sebelumnya pada blok tersebut. Oleh karena itu, meng-update blok tidak diperbolehkan.

Untuk mencegah hal tadi digunakan tanda EOT (end-of-tape).

Tanda EOT ditaruh setelah sebuah blok ditulis. Drive menolak ke lokasi sebelum tanda EOT, tetapi drive tidak menolak ke lokasi tanda EOT kemudian drive mulai menulis data. Setelah selesai menulis data, tanda EOT ditaruh setelah blok yang baru ditulis tadi.

2.3 Informasi Penting Dalam Suatu Media Penyimpanan

Disaster Recovery Plan merupakan bagian perencanaan dari sebuah institusi untuk melakukan tahapan tertentu yang nantinya akan menjamin kelangsungan pelayanan khususnya dari segi sistem informasi yang diberikan tanpa mengurangi kapabilitas serta kinerja dari sebuah sistem jika terjadi sebuah bencana di dalamnya. DRP merupakan bagian penting dalam langkah “mengasuransikan” data serta infrastruktur yang kita miliki agar tetap dapat berjalan sebagaimana mestinya.

Rencana pemulihan bencana atau yang dikenal dengan Disaster Recovery Plan (DRP) adalah kemampuan untuk melanjutkan pelayanan jika terjadi kegagalan besar yang seringkali menyebabkan pengurangan kapabilitas atau kinerja dari sebuah sistem. DRP merupakan program yang tertulis, terencana, dan telah disetujui, diimplementasikan, serta dievaluasi secara periodik, yang memfokuskan pada semua aksi yang perlu dilakukan sebelum, ketika, dan setelah bencana. Rencana ini disusun berdasarkan

evaluasi secara menyeluruh terhadap bencana-bencana potensial, yang mencakup lingkup fasilitas, lokasi geografis, atau, industri.

Bencana adalah sesuatu yang tak terpisahkan dalam sejarah manusia. Manusia bergumul dan terus bergumul agar bebas dari bencana (free from disaster). Disaster (bencana) didefinisikan sebagai kejadian yang waktu terjadinya tidak dapt diprediksikan dan bersifat sangat merusak.

Pengertian ini mengidentifikasikan sebuah kejadian yang memiliki empat faktor utama, yaitu :

a) Tiba-tiba

b) Tidak diharapkan c) Bersifat sangat merusak d) Kurang perencanaan

Bencana terjadi dengan frekuensi yang tidak menentu dan akibat yang ditimbulkannya meningkat bagi mereka yang tidak mempersiapkan diri terhadap kemungkinan – kemugkinan timbulnya bencana. Rencana pencegahan dan perbaikan terhadap bencana dapat membantu melindungi semua aset organisai, termasuk sumber daya manusia, pekerjaan, data-data penting, dan fasilitas organisasi.

Cakupan bencana tidak terbatas hanya pada hilangnya data dan sumber informasi, tetapi juga kematian terhadap pekerja yang sangat diandalkan, keracunan produk, meledaknya sistem peralatan, kebakaran yang terjadi pada pusat distribusi utama, atau tumpahnya cairan kimia, dan lain sebagainya, sangatlah mempengaruhi suatu organisasi. Penyebab terjadinya bencana bisa karena :

a) Kebakaran b) Badai c) Banjir

d) Perubahan suhu dan kelembapan yang sangat ekstrim e) Gempa bumi dan tanah longsor

f) Kecelakaan pesawat, kendaraan,dll g) Virus komputer

Rencana pencegahan dan pemulihan bencana dapat dengan mudah dimanfaatkan oleh pihak-pihak tertentu dengan menambahkan biaya-biaya yang tidak perlu yang akan membuat rencana tersebut menjadi tidak masuk akal bagi level manajemen. Rencana yang dibuat harus mencakup definisi yang jelas dari data-data atau record organisasi yang harus dilindungi. Hal- hal yang harus dihindari selama pembuatan rencana pemulihan adalah rekonstruksi material back-up ,copy, dan file-file yang tidak penting.

Record-record organisasi atau perusahaaan memiliki nilai yang bervariasi. Apakah record tersebut tersimpan secara elektronik ataupun tersimpan diatas kertas, rencana yang dibuat harus mengidentifikasi record- record penting dan historis, yaitu record-record yang memuat sejararah perusahaan, pertumbuha, pengembangan, operasi, dan kontribusi yang bersifat kenegaraan, termasuk record-record yang perlu ditindaklanjuti kekotinuitas bisnisnya setelah bencana. Daftar record penting diperlukan untuk menentukan prosedur melindungi dan merekonstruksi record-record penting yang tersimpan pada media magnetik, optik, atau bentuk lainnya yang berbeda dengan prosedur melindungi informasi yang terkandung pada media kertas[2].

2.4 Sasaran Umum Disaster Recovery Plan

Bila terjadi bencana dan kejadian yang mengganggu aktivitas bisnis, maka satu hal yang dapat dipastikan, yaitu : kerugian perusahaan.

Banyaknya biaya yang timbul sering kali ditentukan oleh bagaimana perusahaan melakukan antisipasi terhadap gangguan yang terjadi.

Perencanaan yang baik dan pelaksanaan Disaster Recovery Plam (DRP), menjadi penentu antara pemulihan yang segera dengan pemulihan yang berlangsung berbulan-bulan atau bahkan bertahun-tahun yang memakan biaya yang tinggi. Suatu bencana atau disaster adalah setiap kejadian yang mengganggu aktifitas sehinga menyebabkan hilangnya informasi yang dibutuhkan dalam keadaan normal. Sebuah Disaster Recovery Plan (DRP) adalah sebuah rencana untuk memperbaiki kejadian ini. Tujuan dari DRP

adalah untuk meningkatkan kemampuan bertahan dan mengurangi kerugian yang lebih besar.

Perencanaan DRP bukanlah suatu proses yang mudah. Dalam perencanaan DRP banyak hal yang harus dipertimbangkan dan dilakukan, dan banyak potensi masalah yang mungkin saja terlewatkan oleh orang- orang yang menyusun rencana DRP.[3]

2.5 Tinjauan Mengenai Analisa Dampak Bisnis

Sebuah Dampak Analisis Bisnis (BIA) membedakan antara penting (mendesak) dan non-kritis (tidak mendesak) dalam sebuah fungsi organisasi / kegiatan. Fungsi kritis adalah hal-hal yang dianggap sebagai gangguan yang tidak dapat diterima. Persepsi penerimaan itu sendiri dipengaruhi oleh biaya solusi pemulihan. Sebuah fungsi juga dapat dianggap kritis jika ditentukan oleh hukum yang berlaku. Untuk setiap fungsi dalam lingkup yang kritis, ada 2 yaitu :

Recovery Point Objective (RPO) – Tingkat maksimum kehilangan data pada sistem yang dapat ditoleransi oleh fungsi - fungsi bisnis.

Recovery Time Objective (RTO) – Waktu yang dibutuhkan untuk memulihkan sistem dan sumber daya yang mengalami gangguan agar berfungsi kembali, atau dengan kata lain dapat disebut sebagai sasaran waktu pemulihan.

Tujuan titik pemulihan harus memastikan bahwa ditoleransi maksimum kehilangan data untuk setiap kegiatan tidak terlampaui. Tujuan Waktu Pemulihan harus memastikan bahwa Periode ditoleransi maksimum Gangguan (MTD) untuk setiap kegiatan tidak terlampaui. Selanjutnya, analisis dampak menghasilkan kebutuhan pemulihan untuk setiap fungsi kritis. Persyaratan pemulihan terdiri dari informasi berikut :

1. Persyaratan bisnis untuk pemulihan fungsi yang sudah sangat kritis.

2. Persyaratan teknis untuk pemulihan fungsi yang kritis tersebut agar benar.

2.4 Tujuan Analisa Dampak Bisnis

Secara spesifik, tujuan dilakukannya Analisa Dampak Bisnis adalah :

1. Untuk membantu perusahaan mengidentifikasi dampak bencana pada proses bisnis yang kritikal secara kualitatif dan kuantitatif.

2. Menentukan Recovery Time Objective (RTO), dimana RTO adalah waktu yang dibutuhkan untuk memulihkan sistem dan sumber daya yang mengalami gangguan agar dapat berfungsi kembali, atau disebut juga sebagai sasaran waktu pemulihan.

3. Menentukan Recovery Point Objective (RPO), dimana RPO adalah tingkat maksimum kehilangan data yang dapat ditoleransi oleh fungsi- fungsi bisnis. Analisa RPO akan menentukan metode backup yang dilakukan oleh perusahaan.

4. Membantu perusahaan menaksir maksimum tolerable downtime (MTD).

MTD yaitu waktu maksimum yang dibutuhkan oleh perusahaan dalam proses pemulihan dirinya. Semakin lama periode terhentinya kegiatan bisnis maka semakin kritis organisasi tersebut dalam memulihkan diri.

Pada Tahap BIA perlu direncanakan lama waktu downtime kegiatan bisnis dari suatu perusahaan sehingga waktu pulih dari keadaan bencana dapat diperkirakan dan analisa atas kerugian kesempatan (opportunity loss profit) dapat dikurangi.

5. Mengidentifikasi kebutuhan sumber daya untuk proses bisnis yang kritikal. Proses-proses yang paling sensitif membutuhkan alokasi sumber daya yang paling banyak.

2.5 Perencanaan Keberlanjutan Usaha

Memiliki sebuah Perencanaan Keberlanjutan Usaha dipandang sebagai sebuah jaminan kebijakan yang memberikan kontribusi pada “good governance”-nya sebuah bisnis. Namun, tidak semua industri atau negara di dunia menyadari pentingnya nilai Perencanaan Keberlanjutan Usaha. Di seluruh dunia, industri jasa keuangan adalah terdepan dibanding industri lainnya dalam persyaratan Perencanaan Keberlanjutan Usaha yang up to date dan tested. Regulasi-regulasi ini ditegakkan dengan audit-audit internal dan eksternal dan dalam kasus-kasus ekstrim dengan berbagai sanksi dan denda.

Beberapa badan regulasi tertentu mengawasi persyaratan mutlak untuk Perencanaan Keberlanjutan Usaha di negara-negara yang berbeda. Di AS, ada US Federal Reserve Board yang melakukan tugas ini. Kemudian di Singapura, ada Monetary Authority of Singapore (MAS) dan di Hong Kong ada Hong Kong Monetary Authority (HKMA). Biasanya badan-badan seperti ini selalu mengikuti best practise dari seluruh dunia dan menyebarluaskannya ke institusi-institusi di bawahnya.

Dampaknya, sebagian besar dari masyarakat terjamin dan tenang bahwa jika ada bencana yang menimpa bank, perusahaan sekuritas, asuransi atau institusi keuangan lainnya yang menjadi rekan usaha atau penyedia jasa untuk masyarakat, mereka mampu bertahan dari peristiwa tersebut untuk melanjutkan pelayanan kepada masyarakat sebagai customer atau rekan bisnis dalam periode waktu yang sewajarnya.

Proses perencanaan suatu Perencanaan Keberlanjutan Usaha akan memungkinkan perusahaan atau organisasi menemukan dan mengurangi (reduce) ancaman-ancaman, merespon (respond) suatu peristiwa ketika peristiwa itu terjadi, pemulihan (recover) dari dampak langsung suatu peristiwa atau bencana, dan akhirnya mengembalikan (restore) operasi menjadi seperti semula. Reduce, respond, recover dan restore ini lebih dikenal sebagai Empat R di BCP.

2.6 Tinjauan Mengenai Fakta Keberlanjutan Usaha

1. Biaya untuk pencegahan adalah lebih murah ketimbang biaya untuk pemulihan, dan pecegahan jauh lebih cepat.

2. Jika real estate itu harganya murah, pasti ada alasannya. Saat mencari fasilitas untuk sumber daya cadangan atau alternatif, pastikan bahwa risiko tidak ada ditempat tersebut.

3. Jangan taruh semua telur dalam satu keranjang. Tempatkan operasi- operasi bisnis vital secara menyebar, jangan memusat, tempatkan pada beberapa lokasi.

4. Saat bencana timbul, hal pertama yang bisa hilang adalah perencanaan.

Kondisi yang tenang atau tidak panik, membuat kita mampu mengikuti prosedure yang telah ditetapkan, pada saat terjadi bencana.

5. Saat bencana timbul, para kompetitor akan memanfaatkannya.

Pemulihan yang lama akan membuat reputasi perusahaan turun, dan para kompetitor akan memanfaatkan kekosongan tersebut.

6. Polis asuransi menjadi benar-benar jelas setelah adanya bencana. Jangan menunggu adanya bencana, polis asuransi bisa membantu perusahaan dalam menghadapi kerugian akibat bencana.

7. Rumah dan Kehidupan dan kendaraan diasuransikan. Ini benar-benar sudah melindungi, atau tidak. Perlindungan terhadap bisnis sangat penting. Kegagalan bisnis karena bencana, dan tanpa asuransi, menjadi bencana bagi perusahaan dan individu atau pegawai.

8. Tiga P dalam disaster plan: People, Property, Priorities (business). Ada tiga lagi: Praktek, Praktek, Praktek. Praktek atau berlatih adalah satu- satunya cara untuk kita supaya lebih baik dalam segala hal yang kita lakukan. Jika kita tidak pernah atau jarang mempraktekkan rencana kita, maka kita tidak akan mampu menghadapi bencana selancar yang kita harapkan. Bahkan pemain olah raga profesional pun sering berlatih.

9. Terapkan investasi untuk keberlanjutan bisnis sesuai dengan prioritas dan ancaman yang ada. Pastikan bahwa segala sesuatu yang akan dilindingi memiliki nilai terhadap bisnis dan ancaman yang bisa mengenainya.

10. Lindungilah orang terlebih dahulu, karena jika ada benda yang hilang maka benda-benda lain akan bisa menggantikannya. Kehilangan pegawai akan selalu ada di benak orang-orang dan bisa selama-lamanya.

11. Pemulihan adalah seperti resep; segala sesuatu harus datang bersamaan pada waktu yang tepat dan dalam bentuk yang bisa digunakan.

Pemulihan membutuhkan berbagai perangkat pendukung yang tepat waktu dan dapat digunakan, seperti halnya saat memasak.

12. Pastikan pimpinan telah menentukan prioritas, sebelum bencana terjadi.

Dan mengapa hal tersebut menjadi prioritas. Jangan sampai bingung menentukan prioritas sementara bencana sudah menimpa.

13. Libatkan pimpinan dalam proses perencanaan. Jika pimpinan tidak terlibat dalam perencanaan, jangan harapkan mereka akan mengikuti perencanaan, padahal mereka yang akan memimpin proses pemulihan.

Jangan sampai rencana tak digunakan, jadi sia-sia.

14. Prioritas pertama pegawai adalah keluarga mereka. Pada saat bencana yang cakupan wilayahnya luas atau regional, pastikan pegawai anda sudah memastikan kondisi keluarganya, sehingga mereka bisa bekerja, melakukan pemulihan bisnis dengan tenang.

15. Pegawai pasti akan membantu proses pemulihan. Tapi pastikan adanya petunjuk yang telah disiapkan sebelumnya. Sehingga karyawanan tahu apa yang harus dilakukannya dan tidak jalan sendiri-sendiri.

16. Bencana membuat kita paham siapa sahabat sebenarnya. Sahabat- sahabat sejati pasti akan bersedia saling bantu.

17. Pastikan kita telah berkonsultasi dengan petugas pemadam, polisi dan lainnya sebelum membuat rencana pemulihan. Karena pada kondisi bencana, terutama yang bersifat regional, mereka lah yang memegang kendali, terkadang membuat pegawai tersinggung.

18. Software rencana pemulihan mengelola rencana data, tidak bisa membuat rencana untuk manusia. Software tersebut tidak akan bisa mengambil alih strategi pemulihan, tidak akan mengurangi risiko dari ancaman, dan tidak bisa mengambil alih sisi kemanusiaan dalam pemulihan bisnis. Tempatkan software pada waktu yang tepat saat proses perencanaan pemulihan.

19. Jangan pernah mudah percaya dengan apa yang dibaca, terutama dalam perencanaan pemulihan dari bencana. Lakukan pengetesan.

20. Selalu dapatkan persetujuan dari atasan. Perencanaan tanpa persetujuan pihak manajemen tidak akan mampu laksana, karena pada

implementasinya tidak akan mendapatkan dukungan sumber daya dan kepemimpinan yang dibutuhkan.

2.7 Tinjauan Mengenai Konsep Dasar Data 2.7.1 Pengertian Data

Data adalah sesuatu yang belum mempunyai arti bagi penerimanya dan masih memerlukan adanya suatu pengolahan. Data bisa berujut suatu keadaan, gambar, suara, huruf, angka, matematika, bahasa ataupun simbol- simbol lainnya yang bisa kita gunakan sebagai bahan untuk melihat lingkungan, obyek, kejadian ataupun suatu konsep.

2.7.2 Perlindungan Data

Data merupakan unsur penting dalam suatu perusahaan. Data yang terhapus, umumnya tidak dapat diganti hanya dengan membeli data. Selain itu, makna “kehilangan” tidak sama antara barang dan data. Dalam manajemen keamanan sistem informasi, resiko dapat dialihkan, diabaikan, dicegah, ataupun diturunkan pengaruhnya. Penurunan pengaruh dampak bencana dapat dilakukan, salah satunya, dengan perencanaan pemulihan data yang hilang/rusak akibat terjadinya bencana.

Salah satu metoda termudah adalah dengan melakukan Perencanaan Pemulihan Bencana untuk data adalah dengan menyediakan backup, backup, dan backup. Backup atau pencadangan adalah salinan data, yang mungkin hanya bermanfaat bila terjadi kehilangan data. Backup bersifat redundant seperti halnya premi asuransi adalah redundant pada keadaan normal (tidak terjadi bencana) tetapi memainkan peranan penting bila terjadi bencana.

Perlindungan data (backup/pencadangan data) ini merupakan kunci utama dalam penyusunan DRP ini.

2.7.3 Data Center

Data Center adalah salah satu aspek terpenting penggunaan Teknologi Informasi oleh sebuah organisasi. Khususnya organisasi yang menggunakan Teknologi Informasi secara secara massive. Data, proses dan informasi utama organisasi disimpan dan dilakukan di server dan piranti komunikasi yang ada di Data Center. Oleh karena itu, Data Center perlu

dirancang, dibangun, dioperasikan dan dipelihara dengan mempertimbangkan berbagai aspek yang mempengaruhi kinerjanya secara menyeluruh dan teliti. Audit adalah hal penting terakhir untuk memastikan bahwa semua aktifitas perancangan, pembangunan, pengoperasian dan pemeliharaan telah dilakukan sesuai dengan kebijakan, prosedur, standar, peraturan dan best practice yang berlaku sehingga Data Center dapat mencapai kinerja yang diatur dalam Service Level Agreement (SLA) secara terus menerus.

2.8 Bencana

2.8.1 Pengertian Bencana

Bencana (disaster) merupakan suatu gangguan serius terhadap keberfungsian suatu komunitas sehingga menyebabkan kerugian yang meluas pada kehidupan manusia dari segi materi, ekonomi atau lingkungan dan yang melampaui kemampuan komunitas tersebut untuk mengatasi dengan menggunakan sumberdaya mereka sendiri. (ISDR, 2004). Bencana merupakan kombinasi antara ancaman (Hazard) dan kerentanan (Vulnerability). Ancaman yaitu fenomena, bahaya atau resiko, baik alami maupun tidak alami yang dapat(tetapi belum tentu menimbulkan bencana diantaranya banjir, tanah longsor, kekeringan,wabah penyakit, konflik bersenjata dll. Sedangkan kerentanan adalah keadaan didalam suatukomunitas yang membuat mereka mudah terkena akibat buruk dari ancaman diantaranya kerentanan fisik, sosial, dan psikologi/sikap

2.8.2 Bencana Berdasarkan Sumber Penyebab

Sebuah bencana (disaster) didefinisikan sebagai apapun peristiwa tak terencana atau tak terduga, yang mengganggu fungsi-fungsi bisnis penting untuk periode waktu tidak tertentu. Jadi, crash-nya sebuah server IVR misalnya, tidak serta merta menjadikan BCP diberlakukan. Namun, peristiwa itu menyebabkan inisiasi DRP, jika diestimasikan dampaknya berupa ketidaktersediaan sumberdaya dalam sebuah periode waktu kritis tertentu. Bencana dalam hal ini adalah yang berpotensi mengancam atau menghentikan keberlangsungan proses bisnis. Bencana meliputi yang alami

dan karena manusia baik disengaja maupun tidak. Kita dapat membedakan bencana sebagai berikut:

1. Bencana alam, yaitu kejadian-kejadian alami seperti banjir, genangan, gempa bumi, gunung meletus, badai, kekeringan, wabah, serangga dan lainnya.

2. Bencana lainnya yang meliputi tabrakan pesawat udara atau kendaraan, kebakaran, huru-hara, sabotase, ledakan, gangguan listrik, ganguan komunikasi, gangguan transportasi dan lainnya.

3. Ancaman yang “bukan bencana”, seperti pemogokan, gangguan perangkat lunak, gangguan perangkat keras, Denial of services, Virus dan lainnya.

Sedangkan berdasarkan cakupan wilayah, bencana terdiri dari :

1. Bencana Lokal. Bencana ini biasanya memberikan dampak pada wilayah sekitarnya yang berdekatan. Bencana terjadi pada sebuah gedung atau bangunan-bangunan disekitarnya. Biasanya adalah karena akibat faktor manusia seperti kebakaran, ledakan, terorisme, kebocoran bahan kimia, dan lainnya. Kita dapat mengharapkan bantuan dari pihak luar dalam merespond kejadian emergensi ini.

2. Bencana Regional. Jenis bencana ini memberikan dampak atau pengaruh pada area geograpis yang cukup luas, dan biasanya disebabkan oleh faktor alam, seperti badai, banjir, letusan gunung, tornado dan lainnya. Pada kejadian ini diperlukan bantuan khusus seperti dari pihak Palang Merah dan lainnya, Kita diharapkan bisa bertahan untuk waktu sekitar 72 jam.

Bencana-bencana tersebut dapat berlangsung beberapa waktu menit, jam dan bahkan berhari-hari, serta dapat memaksa penggunaan fasilitas TI alternatif atau data backup off-site. Adapun antisipasi terhadap kemungkinan terburuk adalah dengan menggunakan 2 strategi :

1. Strategi jangka pendek (short-term), yaitu dengan menyediakan fasilitas TI alternatif.

2. Strategi jangka panjang (long-term), yaitu dengan menyediakan fasilitas TI yang permanen.

2.9 Tinjauan Mengenai Virtual Box dan MySQL Workbench 2.9.1 Kegunaan Virtual Box

VirtualBox adalah perangkat lunak virtualisasi, dapat digunakan untuk mengeksekusi sistem operasi “tambahan” di dalam sistem operasi

“utama”. Sebagai contoh jika seseorang mempunyai sistem operasi MS Windows yang terpasang di komputernya, maka seseorang tersebut dapat pula menjalankan sistem operasi lain yang diinginkan di dalam sistem operasi MS Windows.

VirtualBox ini paling sering digunakan untuk[4] :

1. Mencoba sistem operasi yang berbeda, os utama menggunakan linux sedangkan os virtual menggunakan windows atau sebaliknya

2. Mencoba sistem operasi yang baru rilis, biasanya digunakan untuk melakukan te distro linx terbaru

3. Simulasi jaringan, os utama sebagai client sementara os virtual sebagai server ataupun sebaliknya

4. Simulasi security computer, os utama sebagai hacker dan os virtual sebagai target

2.9.2 Manfaat Virtualisasi

Bagi orang awam metode virtualisasi dapat dimanfaatkan untuk[4] : a. Belajar menginstall sistem operasi tanpa perlu mengubah isi partisi

harddisk.

b. Dapat mencoba-coba sistem operasi tanpa perlu menginstallnya secara permanent kedalam hardisk.

c. Hemat biaya hardware, tak perlu membeli banyak komputer untuk memakai banyak sistem operasi sekaligus.

Saat ini, VirtualBox dapat berjalan di Windows, Linux, Macintosh, Solaris hosts serta mendukung sejumlah besar sistem operasi tamu namun tidak terbatas pada Windows (NT 4.0, 2000, XP, Server 2003, Vista, Windows 7), DOS/Windows 3.x, Linux (2.4 and 2.6), Solaris dan OpenSolaris, OS/2, dan

juga OpenBSD. Sampai saat ini VirtualBox telah mencapai versi 4.1.2 yang dirilis pada 2011/08/15, VirtualBox versi terbaru VirtualBox 4.1.2.

2.9.3 MySQL Workbench

Umumnya orang lebih sering menggunakan Query manual atau menggunakan tool pembantu seperti MySQL Administrator atau phpmyadmin untuk manajemen database MySQL. Tapi bayangkan jika tabel database anda mencapai puluhan atau bahkan ratusan ditambah dengan relationship yang kompleks dan indexing dimana-mana. MySQL Workbench adalah produk dari MySQL untuk membantu meringankan beban kerja para pengguna database. Dengan menggunakan MySQL Workbench kita dapat melakukan hal-hal sebagai berikut[5]:

a) Membuat design dan model database b) Query SQL

c) Administrasi database

Administrasi database dunia komputer dan jaringan komputer yang memfasilitasi sharing atau pertukaran informasi di antara pengguna.

2.10 Database 2.10.1 Pengertian

DBMS Terdistribusi. Sebuah sistem perangkat lunak yang mengatur basis data terdistribusi dan membuat pendistribusian data secara transparan.

DDBMS memiliki satu logikal basis data yang dibagi ke dalam beberapa fragment. Dimana setiap fragment disimpan pada satu atau lebih komputer dibawah kontrol dari DBMS yang terpisah , dengan mengkoneksi komputer menggunakan jaringan komunikasi.

Masing- masing site memiliki kemampuan untuk mengakses permintaan pengguna pada data lokal dan juga mampu untuk memproses data yang disimpan pada komputer lain yang terhubung dengan jaringan.

Pengguna mengakses basis data terdistribusi dengan menggunakan dua aplikasi yaitu aplikasi lokal dan aplikasi global, sehingga DDBMS memiliki karakteristik yaitu :

a) Kumpulan dari data logik yang digunakan bersama-sama

b) Data di bagi menjadi beberapa fragment

c) Fragment mungkin mempunyai copy ( replika )

d) Fragment / replika nya di alokasikan pada yang digunakan e) Setiap site berhubungan dengan jaringan komunikasi f) Data pada masing-masing site dibawah pengawasan DBMS

g) DBMS pada masing-masing site dapat mengatasi aplikasi lokal, secara otonomi

h) Masing-masing DBMS berpastisipasi paling tidak satu global aplikasi.

Dari definisi tersebut , sistem diharapkan membuat suatu distribusi yang transparan. Basis data terdistribusi terbagi menjadi beberapa fragment yang disimpan di beberapa komputer dan mungkin di replikasi, dan alokasi penyimpanan tidak diketahui pengguna . Adanya Transparansi di dalam basis data terdistribusi agar terlihat sistem ini seperti basis data tersentralisasi. Hal Ini mengacu pada prinsip dasar dari DBMS (Date,1987b).

Transparansi memberikan fungsional yang baik untuk pengguna tetapi sayangnya mengakibatkan banyak permasalahan yang timbul dan harus diatasi oleh DDBMS.

2.10.2 Manfaat

Middleware telah menjadi alat untuk integrasi sistem informasi yang komprehensif. Setelah sistem operasi, middleware dan sistem manajemen database dengan jaringan setelah kebangkitan dan pengembangan jenis baru software dasar, dapat dianggap sebagai node dalam jaringan sistem operasi, aplikasi jaringan bawah lapisan perangkat lunak pendukung. Dibandingkan dengan aplikasi yang berdiri sendiri, aplikasi Web dihadapkan dengan pertanyaan terbuka, evolusi, distribusi, otonomi dan heterogenitas.Sebagai aplikasi dukungan jaringan, middleware, untuk mendukung on-demand dan mengubah untuk beradaptasi dengan dunia online dan pengembangan aplikasi dan perubahan dalam jaringan distribusi di seluruh otonom, sistem informasi heterogen secara efektif diintegrasikan menjadi sebuah sistem yang terintegrasi. Sistem informasi Komputer adalah

penggunaan akuisisi komputer, penyimpanan, pemrosesan, transmisi dan pengelolaan berbagai jenis informasi, serta untuk menyediakan layanan informasi kepada sistem komputer manusia-komputer interaksi aplikasi, adalah perangkat keras komputer, perangkat lunak dan aplikasi yang berhubungan dibuat dalam integrasi personil organisasisistem.Sistem informasi terdistribusi di berbagai bagian Internet. Perangkat keras komputer dan perangkat lunak yang mendasari sistem bagaimana untuk menggantikan yang lama, selama middleware update, dan memelihara middleware yang sama dan definisi antarmuka eksternal, aplikasi, hampir tanpa modifikasi, sehingga melindungi pengembangan perangkat lunak aplikasi enterprise dan pemeliharaan investasi besar. Penggunaan teknologi ini membantu mengurangi beban pengembang aplikasi sehingga mereka menggunakan hardware yang telah ada, sistem operasi, jaringan, sistem manajemen database, dan model obyek untuk membuat perangkat lunak aplikasi mendistribusikan lebih berguna.Sebagai middleware untuk melindungi perusahaan-perusahaan investasi untuk menjamin stabilitas relatif dari aplikasi perangkat lunak, ekstensi aplikasi untuk sementara middleware sangat menyederhanakan struktur hardware dari kompleksitas lingkungan multi-pengolahan terdistribusi, itumenyebabkan munculnya semakin perhatian pengguna.

Manfaat dari middleware itu sendiri yaitu memungkinkan aplikasi :

1. Transparansi diseluruh jaringan sehingga menyediakan interaksi dengan layanan atau aplikasi lain.

2. Independen dari layanan jaringan.

3. Handal dan selalu tersedia

Middleware menawarkan beberapa keunggulan untuk bisnis dan industri.

Dalam bisnis sering digunakan untuk menghubungkan informasi dari departemen database seperti penggajian, penjualan, dan akuntansi. E- Commerce juga menggunakan middleware ini untuk membantu dalam menangani transaksi cepat dan aman di berbagai jenis lingkungan komputer.

Singkatnya, middleware telah menjadi elemen penting di berbagai industri,

berkat kemampuannya untuk menyatukan sumber daya yang berbeda di seluruh jaringan atau platform komputasi. Jenis Middleware Hurwitz mengatur sistem klasifikasi berbagai jenis middleware yang tersedia saat ini.

Klasifikasi ini didasarkan pada skalabilitas dan recoverability :

1. Remote Procedure Call Klien membuat panggilan dengan prosedur yang berjalan pada sistem remote. Dapat asinkron atau sinkron.

2. Message Oriented Middleware. Pesan yang dikirim ke client dikumpulkan dan disimpan sampai ditindaklanjuti, sementara client terus dengan pengolahan lain.

3. Object Request Broker jenis ini memungkinkan aplikasi untuk mengirim permintaan dalam suatu sistem berorientasi objek.

4. SQL-oriented Data Access Middleware antara aplikasi dan database server.

5. Embedded Middleware Layanan komunikasi dan integrasi antarmuka software / firmware yang beroperasi antara aplikasi dan real time operating system.

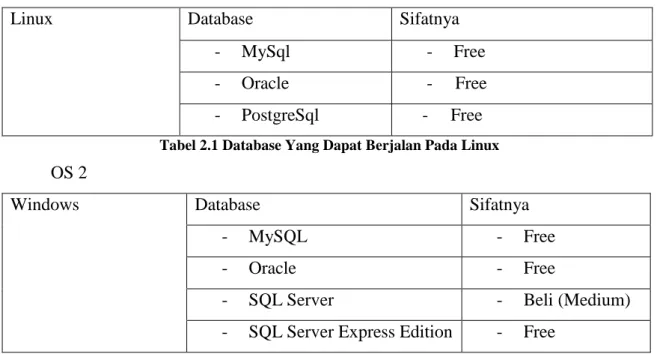

OS 1

Linux Database Sifatnya

- MySql - Free

- Oracle - Free - PostgreSql - Free

Tabel 2.1 Database Yang Dapat Berjalan Pada Linux

OS 2

Windows Database Sifatnya

- MySQL - Free

- Oracle - Free

- SQL Server - Beli (Medium)

- SQL Server Express Edition - Free

Tabel 2.2 Database Yang Dapat Berjalan Pada Windows

Pada akhirnya saya memilih menggunakan MySQL, dengan alasan :

1. Perusahaan banyak menggunakan MySQL 2. Keamanan datanya sudah lumayan

3. Kapasitas penyimpanan datanya sudah mampu untuk diterapkan di aplikasi besar

4. Memiliki kemampuan untuk membuat basis data mirroring dan clustering

2.11 Mirroring

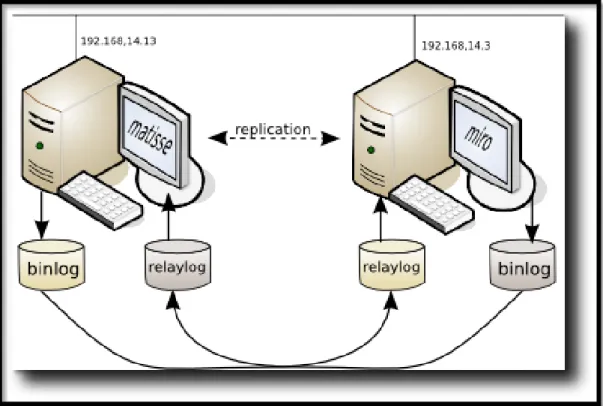

Gambar 2.1 Proses Mirroring Database

2.11.1 Pengertian

Database mirroring adalah proses “penduplikatan” database ke tempat lain, dimana bertujuan untuk mencegah terjadinya hal-hal yang tidak diinginkan pada database kita, misalnya mesin database crash, dan lain sebagainya. Kita bisa saja mempergunakan backup dari database kita apabila terjadi sesuatu dengan database kita, tetapi tentunya untuk proses recovery akan butuh waktu dan juga data yang ada tidak akan bisa pada state terakhir.

Database mirroring ini juga mendukung fasilitas untuk failover, dimana apabila terjadi sesuatu dengan database primary (principal server) kita masih

punya cadangan di database sekunder (mirror server). Principal dan mirror server berkomunikasi sebagai partner dalam mirroring ini, dan masing- masing mempunyai role sebagai principal role dan mirror role, tetapi bisa saja pada suatu saat role ini berpindah, yang tadinya mempunyai role sebagai principal bisa saja menjadi mirror dan sebaliknya.

Mirroring bisa berjalan dengan cara synchronous ataupun asynchronous, kedua cara ini masing-masing ada keuntungan dan kerugiannya. Model synchronous akan lebih bagus dari sisi konsistensi data, karena ketika terjadi transaksi, akan disimpan kedalam 2 partner, tetapi ini akan menyebabkan peningkatan dalam hal cost latency untuk transaksi.

Sedangkan model asynchronous transaksi akan commit tanpa menunggu server mirror selesai melakukan penulisan data ke database Miror.

Untuk modelnya operasinya sendiri mirroring di bedakan menjadi 2 jenis, yaitu high-safety mode dan high-performance mode. High-safety mode jalan dalam model synchronous sedangkan high-performance mode jalan dalam model asynchronous.

Dalam mirroring kita bisa juga membuat suatu konfigurasi dengan membuat automatic fail over, tetapi konfigurasi ini membutuhkan satu server instance lagi yang disebut dengan witness server.

Mirroring database mempertahankan dua salinan dari sebuah database tunggal yang harus berada pada kasus server yang berbeda dari SQL Server Engine. Biasanya, kasus server berada pada komputer di lokasi yang berbeda. Satu contoh server database berfungsi untuk klien (server utama). Contoh lain bertindak sebagai server mirror, tergantung pada konfigurasi dan keadaan dari sesi mirroring. Ketika sesi mirroring database disinkronkan, mirroring database menyediakan server siaga yang mendukung failover yang cepat tanpa kehilangan data dari transaksi yang dilakukan. Ketika sesi tidak disinkronkan, server mirror biasanya tersedia sebagai server siaga.

Mirroring database adalah strategi sederhana yang menawarkan keuntungan sebagai berikut:

a. Meningkatkan perlindungan data.

Mirroring database menyediakan redundansi lengkap atau hampir lengkap dari data, tergantung pada apakah modus operasi tinggi-keamanan atau performa tinggi.

b. Meningkatkan ketersediaan database.

Dalam hal terjadi bencana, dalam mode tinggi-keamanan dengan failover otomatis, failover cepat membawa salinan siaga dari database online (tanpa kehilangan data).Dalam modus operasi lain, database administrator memiliki alternative layanan memaksa (dengan kehilangan data mungkin) untuk salinan database siaga.

2.11.2 Bagaimana Database Mirroring Bekerja

Server utama dan mirror berkomunikasi dan bekerja sama sebagai mitra dalam sesi mirroring database. Dua database melakukan peran pelengkap dalam sesi: peran utama dan peran mirror. Pada waktu tertentu, satu database melakukan peran utama, dan yang lainnya melakukan peran mirror. Mirroring database melibatkan mengulangi setiap insert, update, dan menghapus operasi yang terjadi pada database utama ke database mirror secepat mungkin. Pengulangan dilakukan dalam urutan secepat mungkin.

31

Metodologi penelitian menggambarkan tahapan dalam proses penelitian guna memecahkan masalah penelitian dari awal hingga tercapainya tujuan penelitian. Penulisan laporan tugas akhir ini didasarkan pada data-data yang diperlukan sehubungan dengan permasalahan dan tujuan penelitian yang telah dijabarkan pada bab sebelumnya.

Sebelum penelitian dilaksanakan, peneliti perlu menjawab sekurang-kurangnya tiga pertanyaan pokok yaitu [7]:

1. Urutan kerja atau prosedur apa yang harus dilakukan dalam melaksanakan suatu penelitian?

2. Alat-alat (instrumen) apa yang akan digunakan dalam mengukur ataupun dalam mengumpulkan data serta teknik apa yang akan digunakan dalam menganalisis data?

3. Bagaimana melaksanakan penelitian tersebut?

Dalam Nazir [7] dikemukakan langkah-langkah pokok dalam penelitian tindakan sebagai berikut:

1. Rumusan masalah dan tujuan penelitian bersama-sama antara peneliti dan pekerja praktis dan decision maker.

2. Himpun data yang tersedia tentang hal-hal yang berhubungan dengan masalah ataupun metode-metode dengan melakukan studi kepustakaan.

3. Rumuskan hipotesa serta strategi pendekatan dalam memecahkan masalah

4. Buat desain penelitian bersama-sama antara peneliti dengan pelaksana program serta rumuskan prosedur, alat dan kondisi pada mana penelitian tersebut akan dilaksanakan

5. Tentukan kriteria evaluasi, teknik pengukuran, serta teknik- teknik analisa yang digunakan

6. Kumpulkan data, analisa, beri interpretasi serta generalisasi dan saran-saran

7. Laporkan penelitian dengan penulisan ilmiah 3.1 Objek Penelitian

Penulis melakukan penelitian di kantor Penanaman Modal Dan Perijinan Terpadu Kabupaten Batang, fokus penelitian adalah database yang berisi data diri penanam modal untuk dijadikan bahan penelitian.

3.2 Ruang Lingkup Penelitian

Agar penelitian dapat terfokus dan terarah, maka perlu adanya ruang lingkup yang digunakan sebagai pedoman dalam melaksanakan penelitian. Ruang lingkup penelitian ini adalah teknik pencadangan database yang ada.

3.3 Prosedur Pengambilan atau Pengumpulan Data

Dalam pengumpulan data pada penelitian ini dengan menggunakan beberapa metode, yaitu :

1. Tanya Jawab (primary)

Merupakan metode pengumpulan data yang diperoleh dengan cara tanya jawab terhadap karyawan untuk mengetahui Struktur Data yang diperlukan dalam pembuatan program aplikasi “Data Diri Penanam Modal”.

2. Studi Pustaka (secondary)

Studi pustaka merupakan metode pengumpulan data dengan cara mencari informasi melalui buku - buku, internet, koran, majalah dan literatur lainnya (Gorys Keraf, 2001:166).

3.4. Sumber Data

Data menurut sumbernya ada dua, yaitu : 1. Data Primer

Yaitu data yang diperoleh secara langsung dari sumber data tersebut yang berhubungan dengan penelitian yang dilakukan, yaitu data-data yang diperoleh dari wawancara dan survei atau pengamatan langsung di kantor Penanaman Modal Dan Perijinan Terpadu Kabupaten Batang, yang digunakan sebagai bahan acuan dalam pembuatan aplikasi. Contoh data primer yang dibutuhkan penulis untuk menunjang pembuatan aplikasi adalah data proses bisnis. Transaksi yang terkait dalam kegiatan suatu bisnis organisasi.

2. Data Sekunder

Data yang diperoleh dari data penulis dalam bentuk yang sudah jadi yang bersifat informasi dan kutipan, baik dari internet maupun literatur, pustaka, jurnal yang berhubungan dengan penelitian yang dibuat. Contoh data sekunder yang dibutuhkan penulis adalah data yang memuat informasi penggunaan mirroring server dan bagaimana mengaitkan antara DRP serta pemulihan database dengan teknik mirroring.

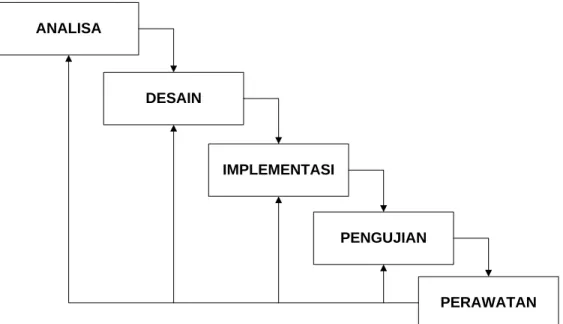

3.5 Tahap Pengembangan Sistem

Metode perancangan dan pengembangan sistem yang dipilih oleh penulis adalah menggunakan model “Linear Sequential Model” atau disebut dengan “Clasic Life Cycle” atau model waterfall. Model ini adalah model yang muncul pertama kali yaitu sekitar tahun 1970. Model ini melakukan pendekatan secara sistematis dan urut mulai dari level kebutuhan sistem lalu menuju ke tahap analisis, design, coding, testing, atau verification, dan maintenance. Disebut dengan waterfall karena

tahap demi tahap yang dilalui harus menunggu selesainya tahap sebelumnya dan berjalan berurutan. Sebagai contoh tahap desain harus menunggu selesainya tahap analisa. Secara umum tahapan model waterfall yang penulis gunakan dapat dilihat pada gambar berikut :

ANALISA

DESAIN

IMPLEMENTASI

PENGUJIAN

PERAWATAN

Gambar 3.1 Model Waterfall a. Analisa

Analisa merupakan proses mencari dan memahami cara pembuatan mirroring server serta mencari data dan materi mengenai proses pembuatan sistem. Studi pustaka bisa berasal dari jurnal, internet, teori – teori, buku, serta materi kuliah yang dapat mendukung pembuatan tugas akhir ini.

b. Desain

Tahapan dimana setelah mempelajari teori – teori yang ada serta permasalahan yang muncul pada latar belakang masalah dilakukan analisis bagaimana penyelesaian permasalahan tersebut. Kemudian dilakukan bagaimana merancang suatu

aplikasi yang nantinya dapat mengatasi masalah yang ada dan menjadi otak pembuatan tugas akhir ini berdasarkan suatu proses. Melalui suatu metode.

c. Implementasi

Setelah selesai melakukan perancangan maka tahapan selanjutnya adalah melakukan implementasi. Berdasarkan metode – metode yang telah dipelajari serta perancangan yang telah dibuat melalui proses sebelumnya.

d. Testing

Tahapan setelah implementasi berjalan. Dilakukan testing atau percobaan dengan menggunakan database dari server utama dengan di mirror kan ke server cadangan. Testing ini akan mengetahui jalannya suatu aplikasi yang dibuat serta mengetahui letak kesalahan program yang terjadi sehingga ada penambahan atau pembetulan.

e. Perawatan

Tahap paling akhir setelah melalui semua proses yang dirasa cukup. Tahap perawatan ini harus selalu dilakukan dan diawasi oleh pihak yang berwenang untuk menangani sistem yang telah dibuat dan diimplementasikan seperti, update database, dan pengecekan koneksi jaringan antar server.

36 4.1 Gambaran Umum Penelitian

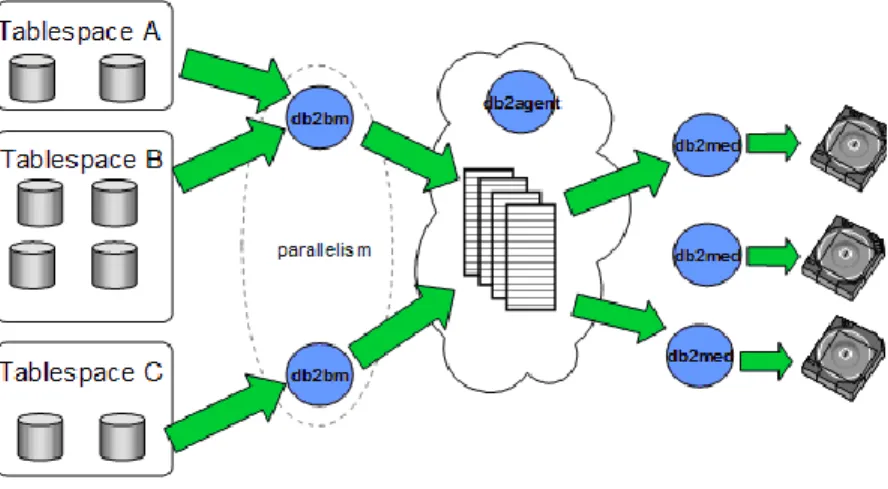

Gambar 4.2 Sistem Back up

Di sebelah kiri Anda dapat melihat ruang tabel DB2 dan kontainer yang terkait . Ketika Anda menjalankan utilitas CADANGAN , proses db2agent adalah melahirkan untuk mengontrol arus antara manipulator penyangga ( proses db2bm digunakan untuk membaca data dari disk dan ke memori bersama ) dan proses db2med (yang dibaca dari memori bersama dan menulis halaman keluar ke perangkat target) .

Tidak ada batasan sehubungan dengan seberapa cepat proses ini akan berjalan , namun , Anda dapat mengontrol mereka dalam kaitannya dengan beban kerja lingkungan Anda dengan menggunakan fitur throttling DB2 . Untuk arsitek utilitas ini untuk dijalankan sebagai secepat mungkin , manipulator penyangga telah dikodekan sedemikian rupa sehingga tidak harus memberikan data ke controller perangkat tertentu . Anggap saja

pada media backup , betapa cepat ia bisa mendapatkannya di sana.

Namun ada satu tingkat hubungan : setiap ruang meja akan ditugaskan untuk satu proses yang bertanggung jawab untuk memproses semua data dalam ruang tabel . Jumlah manipulator penyangga dikendalikan oleh opsi paralelisme dipergunakan saat memohon utilitas CADANGAN . Misalnya, jika Anda menetapkan pilihan ini untuk 2 , Anda akan memiliki dua proses db2bm bahwa masing-masing dapat membaca dua ruang tabel terpisah secara paralel .

Proses db2med melahirkan sama dengan jumlah target yang Anda berikan . Misalnya, dengan Tivoli Storage Manager , jika ingin membuka tiga sesi , DB2 menyiapkan tiga aliran ke server Tivoli . Ini akan membantu DB2 berkendara paralelisme ke media arsip .

Jika Anda mendukung data ke sistem file , dan bahwa sistem file adalah virtualisasi dari beberapa disk , Anda harus menentukan mount point beberapa kali . Misalnya, dalam DB2 untuk lingkungan Windows , Anda akan memasukkan perintah sebagai berikut :

Listing 1 . Back up data Anda ke sistem file ketika sistem file adalah virtualisasi dari beberapa disk

Dalam hal ini , DB2 akan menelurkan tiga proses db2med ke media arsip dan menulis halaman data dari proses db2bm kepada mereka secara paralel .

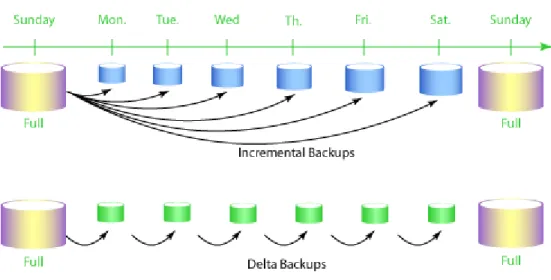

4.2 Incremental Back Up

Incremental backup terlebih dahulu membuat jalan ke produk dalam V7.2 rilis. Kami telah melihat popularitas jenis cadangan meningkat sejak pertama kali diperkenalkan - terutama untuk data warehouse di mana sebagian kecil dari perubahan data.

Incremental backup memungkinkan Anda untuk membuat cadangan hanya indeks dan halaman data yang telah berubah sejak backup

besar dalam "kotor" meja ruang, yang selalu didukung. Tidak ada dukungan tambahan untuk jenis data karena jenis data yang memiliki format fisik yang berbeda dari indeks kami dan halaman data, dan saat DB2 tidak dapat menentukan waktu cadangan jika data yang telah berubah. Pengecualian ini akan dihapus di masa mendatang DB2.

Gambar 4.3 Incremental Back Up

Dari angka ini Anda dapat melihat bahwa incremental backup benar-benar didasarkan pada full backup terakhir . Ini berarti bahwa incremental backup diambil pada hari Selasa akan mencakup semua Senin dan Selasa perubahan sejak full backup ( dalam contoh kita ) dilakukan pada hari Minggu .

Delta backup didasarkan pada incremental backup atau delta terakhir. Untuk cadangan delta , Anda perlu mempertahankan semua backup yang diambil sejak full backup terakhir agar mampu merekonstruksi data . Misalnya, untuk memulihkan data sampai akhir hari kerja Rabu , Anda akan memerlukan gambar cadangan delta untuk hari Senin , Selasa , dan Rabu ( atau file log Rabu ) . Jika Anda mengambil incremental backup pada hari Selasa , maka Anda hanya akan

Rabu ( atau file log ) .

Selain mengubah halaman , incremental backup akan mencakup metadata database ( file konfigurasi database sejarah, definisi ruang meja, dan sebagainya) untuk membantu dalam pemulihan . Metadata ini tidak inkremental , yang merupakan salinan lengkap setiap waktu .

Secara default , database DB2 tidak dikonfigurasi untuk backup incremental karena ada dampak yang sangat minimal pada kinerja runtime yang dikeluarkan untuk memungkinkan DB2 untuk melakukan semacam ini cadangan . Untuk mengaktifkan semacam ini backup , mengatur parameter konfigurasi database TRACKMOD ke ON ( mengubah parameter ini tidak akan mengambil mempengaruhi sampai aktivasi database yang berikutnya) .

Ketika TRACKMOD diaktifkan , menulis operasi pertama akan menandai ruang tabel tuan data sebagai kotor. Jika ruang tabel tidak kotor , DB2 bahkan tidak akan melihatnya ketika cadangan dimulai . Jika DB2 melihat sedikit kotor untuk ruang meja , ia akan pergi dan memeriksa luasan dalam ruang tabel ditandai ( mereka juga ditandai dengan bit kotor ) dan akhirnya hanya menarik halaman data diubah menjadi gambar cadangan . Fitur pelacakan digunakan untuk mendukung incremental backup sepenuhnya internal dan tidak memerlukan pertimbangan penyimpanan.

Incremental backup tidak diizinkan sampai cadangan non - incremental diambil untuk menetapkan dasar dari mana dapat memulihkan - ini adalah untuk mendukung pemulihan bertahap yang selalu membutuhkan gambar dasar non -incremental .

4.3 Deskripsi Sistem Mirroring

Sistem mirroring yang akan dibuat nantinya dapat menggandakan database. Sistem manajemen database menggunakan MySQL. Bahasa

Menggunakan Virtual box yang diinstal linux dengan seri ubuntu 13.04.

No Nama Tipe Deskripsi

1. Header Label Judul

2. txtKode Textbox Textbox yang digunakan sebagai input kode

3. txtNama Textbox Textbox yang digunakan sebagai input nama

4. txtAlamat Textbox Textbox yang digunakan sebagai input alamat

5. txtPerusahaan Textbox Textbox yang digunakan sebagai input perusahaan

6. txtEmail Textbox Textbox yang digunakan sebagai input Email

7. cmdTambah Button Button yang digunakan untuk menambah data

8. cmdEdit Button Button yang digunakan untuk mengedit data

9. cmdBatal Button Button yang digunakan untuk membatalkan suatu inputan data

10. cmdtHapus Button Button yang digunakan untuk menghapus data

11. cmdSimpan Button

Button yang digunakan untuk menyimpan baik itu pada saat menambah atau

mengedit data 12. DatagridView1 Datagridview Tampilan data

13. txtGetdatabase Textbox Textbox yang digunakan sebagai keterangan database yang aktif Tabel 4.1 Nama Variabel Button & Input Field Sistem

4.4 Database

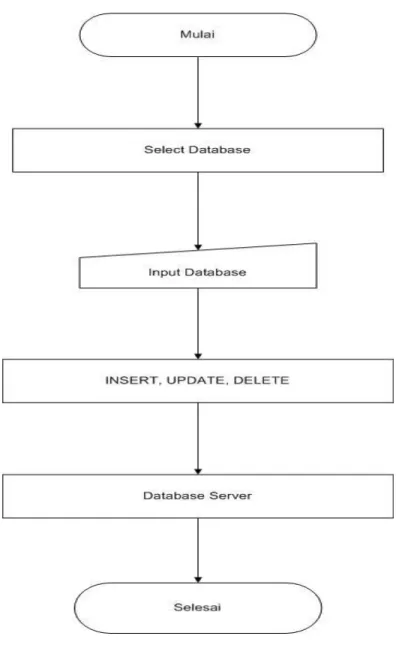

Gambar 4.8 Diagram Alur Database

4.4.1 Perancangan Database

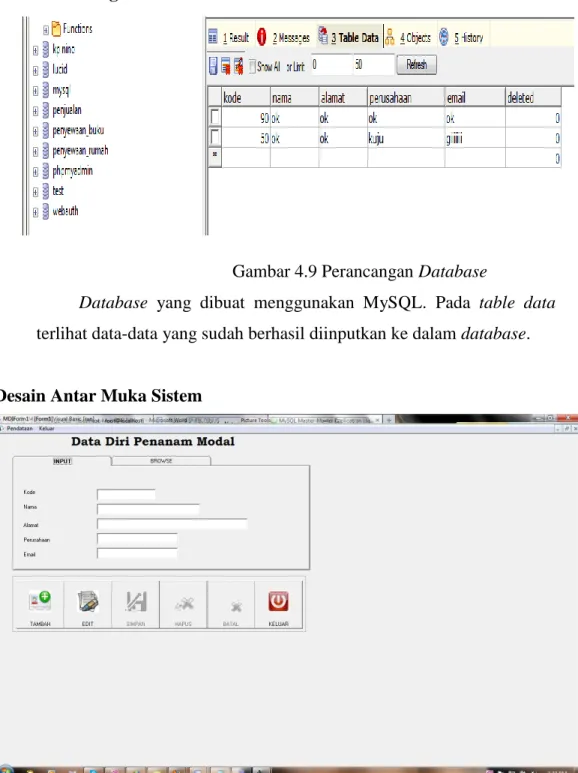

Gambar 4.9 Perancangan Database

Database yang dibuat menggunakan MySQL. Pada table data terlihat data-data yang sudah berhasil diinputkan ke dalam database.

4.5 Desain Antar Muka Sistem

Gambar 4.10 Desain Antar Muka Sistem

muka. Pada gambar ini tampak bahwa Data Diri Penanam Modal sebagai header dengan kolom inputan, yaitu : kode, nama, alamat, perusahaan, dan email.

4.6 Implementasi

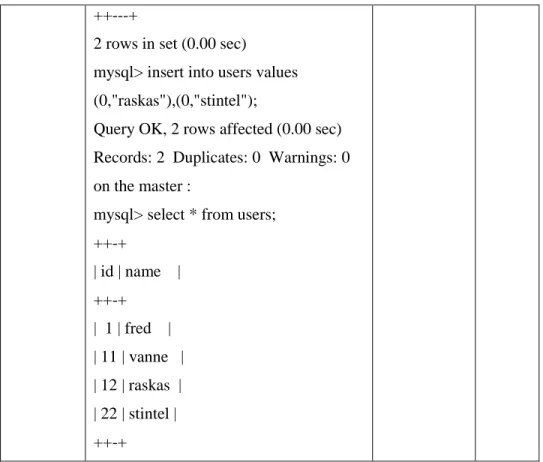

Gambar 4.11 Proses Miroring

Gambar ini berupa gambaran singkat yang akan diimplementasi.

Terdapat dua buah server yang sedang melakukan penggandaan database.

Dimana tahapan ini merupakan implementasi dari tugas akhir ini.

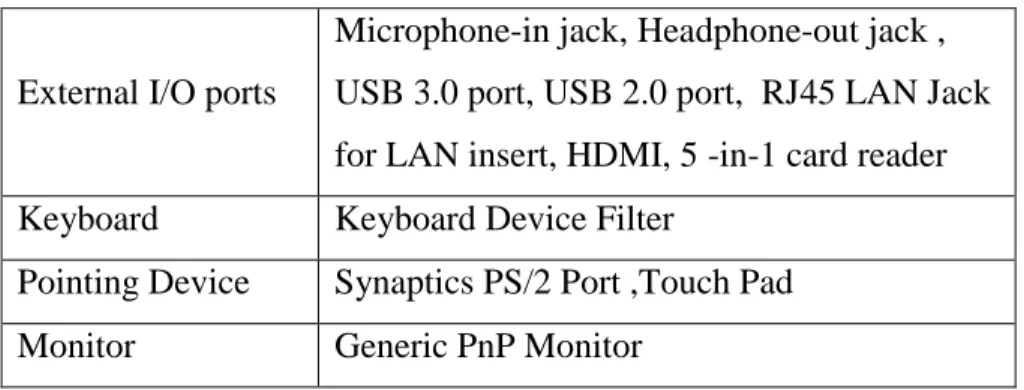

4.7 Spesifikasi Notebook

Notebook ASSUS A43S

Processors Intel® Core i3 Proccessor 2370 2,4 GHz

Memory 4 GB DDR2

Hard Disk 750 GB SATA HDD

Optical Drive DVD RW Super-Multi

Internal Audio EAX Advanced HD 5.0, THX TruStudio, Realtek High Definition Audio