BAB 4

EVALUASI TERHADAP APLIKASI IMPOR PADA KANTOR

PELAYANAN BEA DAN CUKAI JAKARTA

4.1 Tujuan Evaluasi terhadap Sistem Aplikasi Impor

Tujuan Evaluasi terhadap Sistem Aplikasi Impor bertujuan untuk:

1. Mengevaluasi dan memastikan apakah pengendalian umum dan pengendalian aplikasi sudah berjalan dengan efektif

2. Mengetahui seberapa efektif Sistem Aplikasi Impor

3. Mengetahui apakah Sistem Aplikasi Impor sudah memenuhi kebijakan yang ditetapkan dalam kep 07/KMK/2003

4. Memberi rekomendasi atas resiko-resiko yang diperoleh, untuk meningkatkan keefektifan Sistem Aplikasi Impor

4.2 Program Audit

4.2.1 Perencanaan Audit

Tahap perencanaan audit dilakukan dengan menentukan persiapan-persiapan dan informasi apa saja yang diperlukan dalam rangka melakukan audit terhadap Sistem Aplikasi Impor, termasuk didalamnya persiapan evaluasi lapangan terhadap objek audit.

4.2.1.1 Informasi Yang Diperlukan

Informasi yang diperlukan dalam rangka audit Sistem Aplikasi Impor adalah

2. Struktur Organisasi

Dapatkan informasi tentang struktur organisasi DJBC dan substruktur organisasi yang terkait

3. Ketentuan-ketentuan yang terkait dengan Sistem Aplikasi Impor

Dapatkan informasi tentang aplikasi dan ketentuan-ketentuan atau kebijakan yang terkait dengan Sistem Aplikasi Impor

4. Pengendalian Umum dan Pengendalian Aplikasi

Dapatkan informasi mengenai pengendalian umum dan pengendalian aplikasi yang ada.

4.2.1.2 Persiapan Evaluasi Lapangan

Rencana evaluasi lapangan dalam rangka audit terhadap Sistem Aplikasi Impor adalah sebagai berikut:

1. Waktu audit ditargetkan minimal 15 kali dalam kurun waktu 5 bulan, berturut-turut dari bulan Agustus 2005 sampai dengan Desember 2005

2. Tim evaluasi selaku auditor terdiri dari 2 orang

3. Objek audit Sistem Aplikasi Impor dilakukan di kantor Pusat DJBC dan disalah satu Kantor Pelayanan Bea Cukai, yaitu di

Kantor Pelayanan Bea dan Cukai Jakarta, Jalan Bandara Halim Perdana Kusuma, Jakarta

4. Sebelum evaluasi, mengajukan Surat Permohonan Survei ke Sub Direktorat Informasi Kepabeanan dan Cukai

5. Evaluasi berupa wawancara, kuesioner, observasi, review dokumentasi dan Testing dilakukan di Sub Direktorat Informasi Kepabeanan dan Cukai, yang terletak di Gedung A lantai 1, Direktorat Jenderal Bea dan Cukai Pusat, Jalan Ahmad Yani By Pass, Jakarta Timur.

6. Evaluasi berupa wawancara, kuesioner, observasi, dan review dokumentasi dilakukan di Kantor Pelayanan Bea Cukai Jakarta, Jalan Bandara Halim Perdana Kusuma

4.2.2 Prosedur Audit Atas Pengendalian Umum dan Aplikasi 4.2.2.1 Prosedur Audit Atas Pengendalian Umum

1. Dapatkan informasi sekilas tentang System Development Life Cycle (SDLC) pada DJBC yang mendasari pengembangan sistem

2. Dapatkan Informasi tentang tugas DA (Data Administrator) dan DBA (Database Administrator)

3. Dapatkan ketentuan/prosedur khusus mengenai pengaksesan Sistem Aplikasi Impor

4. Dapatkan informasi metode pengaksesan database (Descreatory atau Mandatory Access)

6. Dapatkan bukti atas Quality Control yang dilakukan

7. Dapatkan informasi mengenai pengendalian keamanan yang diterapkan

8. Dapatkan informasi tentang apa saja komponen-komponen keamanannya (software dan hardware)

9. Dapatkan informasi lokasi ruang pemrosesan data

10. Dapatkan informasi mengenai pembatasan akses fisik ke ruang komputer

11. Dapatkan informasi mengenai pembatasan akses ke dalam sistem komputer

12. Dapatkan informasi tentang sistem aplikasi untuk mendukung keamanan jaringan

13. Dapatkan informasi apakah DJBC melakukan inventarisasi dan mengcover aset sistem komputer dengan asuransi

14. Dapatkan informasi tentang jadwal operasi sistem aplikasi Impor

15. Dapatkan informasi tentang maintenance hardware dan software secara periodik

16. Dapatkan informasi mengenai histori operasional sistem 17. Dapatkan informasi tentang kebijakan yang digunakan untuk

18. Dapatkan sekilas informasi tentang hardware yang digunakan

4.2.2.2 Prosedur Audit Atas Pengendalian Aplikasi A. Boundary Control

1. Dapatkan informasi metode akses yang digunakan

2. Dapatkan informasi mengenai tingkatan level user dan batasan-batasan aksesnya

3. Lakukan pengecekan apakah bila login tidak valid sistem menampilkan pesan tidak valid

4. Lakukan pengecekan berapa kali kegagalan penginputan login access dapat dilakukan

5. Dapatkan informasi mengenai pembatasan umur password 6. Dapatkan informasi apakah login access pada setiap

subsistem aplikasi tersebut di-encryption

B. Communication Control

1. Dapatkan informasi tentang firewall yang digunakan pada Sistem Aplikasi Impor

2. Dapatkan informasi mengenai software dan hardware yang digunakan, khususnya mengenai jaringan

3. Dapatkan informasi mengenai communication lines yang digunakan

5. Dapatkan informasi mengenai keberadaan backup hardware internetworking

6. Dapatkan informasi tentang topologi jaringan yang digunakan

7. Evaluasi terhadap private/public network dan protokol yang digunakan

C. Input Control

1. Dapatkan metode input yang digunakan

2. Dapatkan informasi otorisasi transaksi sebelum inputan 3. Dapatkan informasi mengenai rancangan tampilan data

entry

4. Dapatkan informasi apakah bila inputan salah ada pesan error atau tidak

5. Dapatkan informasi mengenai audit trail terhadap input 6. Dapatkan informasi mengenai completeness check atas

inputan

D. Process Control

1. Dapatkan informasi mengenai system requirement dari aplikasi

2. Dapatkan kebijakan mengenai software dan hardware yang digunakan

3. Dapatkan informasi mengenai kebijakan update data

4. Dapatkan informasi mengenai apakah transaksi yang terotorisasi telah diproses secara akurat

5. Dapatkan informasi mengenai audit trail terhadap proses 6. Dapatkan informasi apakah bila ada proses yang salah atau

gagal ada pesan error atau tidak

7. Dapatkan informasi mengenai apakah ada recovery setelah ada proses yang gagal.

8. Dapatkan informasi apakah ada prosedur untuk menjamin tidak ada proses yang duplikasi

E. Database control

1. Dapatkan informasi mengenai hubungan tiap-tiap entity yang ada

2. Dapatkan informasi tentang pembatasan akses database 3. Dapatkan informasi tentang audit trail database

4. Dapatkan informasi mengenai ketersediaan audit terhadap database

5. Dapatkan informasi apakah backup terhadap database dilakukan secara rutin atau tidak

7. Dapatkan informasi mengenai perubahan transaksi pada database

F. Output Control

1. Dapatkan informasi mengenai prosedur review laporan oleh manajemen

2. Dapatkan informasi mengenai kelengkapan laporan 3. Dapatkan informasi mengenai pendistribusian laporan 4. Dapatkan informasi mengenai otorisasi pencetakan laporan 5. Dapatkan informasi mengenai waktu pencetakan laporan

4.2.3 Pengumpulan Bukti Audit 1. Kuesioner

Kuesioner yang digunakan sebagai metode untuk mengumpulkan bukti audit ada dua jenis, yaitu Kuesioner Pengendalian Umum dan Kuesioner Pengendalian Aplikasi

Dimana kuesioner ini terdiri dari: a. Kolom nomor pertanyaan

b. Kolom pertanyaan, berisi aspek-aspek data yang ingin diketahui oleh auditor

c. Kolom ya dan tidak, merupakan jawaban terhadap pertanyaan responden

d. Kolom keterangan, merupakan penjelasan responden terhadap pertanyaan dan jawaban yang diberikan

2. Wawancara

Wawancara dilakukan secara tidak terstruktur, dimana design pertanyaannya disesuaikan dengan informasi/data yang ingin diketahui oleh auditor. Dimana respondennya dibatasi hanya untuk manajemen terkait

3. Observasi

Observasi dilakukan dengan melakukan survei langsung ke lapangan untuk melihat secara langsung pengendalian umum dan aplikasi secara langsung untuk mendapatkan informasi lapangan yang lebih akurat. Dimana observasi dilakukan di Direktorat Informasi Kepabeanan dan Cukai pada Kantor Pusat Direktorat Jenderal Bea dan Cukai dan di Divisi Operasional Komputer dan Distribusi Dokumen pada Kantor Pelayanan Bea dan Cukai Jakarta, Jalan Bandara Halim Perdana Kusuma

4. Testing

Testing dilakukan untuk mendapatkan informasi yang lebih jelas mengenai pengendalian aplikasi. Dimana auditor secara langsung menguji Aplikasi Impor yang ada

dokumen dan laporan yang dihasilkan guna mendapatkan informasi terhadap pengendalian yang ada.

4.3 Hasil Pengumpulan Data Atas Pengendalian Umum 4.3.1 Hasil Kuesioner Pengendalian Umum

No Pertanyaan Ya Tidak Keterangan

1 Apakah terdapat struktur organisasi formal yang mencakup bagian pengolahan data? √

Ada, lihat Gambar 3.1 (Struktur Organisasi DJBC Kantor Pusat) Pada divisi DIKC (Direktorat Informasi Kepabenan dan Cukai) dan pada Gambar 3.3 (Struktur Organisasi Kantor Pelayanan Tipe A) Pada divisi OKDD (Operasional Komputer dan Distribusi Dokumen).

2 Apakah manajemen melakukan review periodik terhadap skedul pengolahan data dan pencetakan

laporan? √

Dilakukan oleh manajemen terkait, Untuk Kantor Pelayanan seperti Kepala Kantor, OKDD, untuk Kantor Pusat Direktorat Jenderal. 3 Apakah terhadap fungsi-fungsi yang ada di

bagian pengolahan data telah terdapat uraian dan

Ada tertulis pada Nota Dinas, dimana Nota Dinas berisikan Job Description untuk

masing-tanggung jawab yang jelas dan tertulis? √ masing fungsi. (Lihat Lampiran 51) 4 Apakah terdapat fungsi DBA yang terpisah dari

Data/Programmer Librarian maupun dari

Programmer? √

Ada ruang yang terpisah.

5 Apakah terdapat ketetapan tertulis tentang persyaratan ketrampilan bagi setiap posisi yang

ada dibagian pengolahan data? √

Tidak tertulis, background pendidikannya tidak dinyatakan secara tertulis. Adanya training bagi staf yang akan ditempatkan ke bagian pengolahan data.

6 Apakah ada program latihan (training) untuk meningkatkan kemampuan personil bagian

Pengolahan Data? √

Ada training pada periode tertentu yang sudah ditetapkan dan dijadwalkan oleh manajemen

7 Apakah terdapat evaluasi periodik berdasarkan kriteria yang ada terhadap kinerja para personil? √

Ada, hal ini terlihat dalam Aplikasi Impor, dimana terdapat laporan yang berupa evaluasi terhadap kinerja para personil yang terlibat dalam aplikasi tersebut (Lihat Lampiran 80

pada Gambar 57 dan Lampiran 84 pada Gambar 65)

8 Apakah terhadap seluruh operasi komputer telah dilakukan penjadwalan sehingga dapat diselesaikan tepat waktu dan efisien? √

Jadwalnya tidak secara rinci diatur dan hanya mengikuti jam kerja pegawai. Misalnya: Absensi, insert kurs (Mingguan). (Lihat Lampiran 80 pada Gambar 58)

9 Apakah telah ditetapkan staf yang bertanggung jawab untuk mengelola media komputer (misal:

tape, disket, dll)? √

Ada, pada Kantor Pelayanan diatur oleh seksi OKDD (Operasional Komputer dan Distribusi Dokumen). Pada Kantor Pusat datur oleh DIKC (Direktorat Informasi Kepabeanan dan Cukai). 10 Apakah telah terdapat prosedur pengolahan media

komputer dalam rangka melindungi data dari penyalahgunaan atau kerusakan? √

Ada, secara umum adanya pem-backup-an data dan prosedurnya dinyatakan dalam bentuk user manual.

11 Apakah terdapat standar penggunaan identifikasi (eksternal dan internal label) terhadap seluruh

Ada, terdapat disetiap inventaris (Seperti komputer, aksesoris komputer, dll) untuk media

media magnetis yang dipergunakan? √ magnetis seperti disket, CD, dll) jarang digunakan karena semua data berada di server dan backup data berada diserver.

Apakah dilakukan evaluasi terhadap kinerja dari

sistem yang digunakan? √

Dari pihak intern dievaluasi oleh manajemen, untuk external pernah dilakukan audit sistem informasi.

12

Jika ya, apakah terdapat dokumentasi mengenai

kinerja aplikasi? √

Ada, bentuknya dalam laporan

13 Apakah lokasi ruang server/database terpisah

dengan bagian lainnya? √

Bagian Database terpisah dengan bagian lainnya, dimana Database ditempatkan di Ruang Console pada Kantor Pelayanan berada di lantai dasar dan pada Kantor Pusat berada di lantai 2 dan hanya yang memiliki otoritas yang boleh masuk

terhadap ruang fasilitas library yang ada? √ 15 Apakah terhadap instalasi komputer yang kritis

dipakai metode pengawasan yang lebih ketat mengenai pembatasan akses fisik? √

Ada misalnya pada pengamanan server

16 Apakah terhadap terminal yang berada di luar lokasi Bagian Pengolahan Data, telah ditempatkan di lokasi yang aman? √ 17 Apakah kepada setiap pegawai yang

berkepentingan telah diberikan User ID yang

unik? √

User ID diberikan sesuai dengan otoritas yang diberikan kepadanya

18 Apakah tiap User ID (Log On ID) telah dialokasikan access previllege yang sesuai dengan tugas dan tanggung jawabnya? √

Diberikan sesuai dengan otoritas dan tanggung jawabnya

19 Apakah prosedur Log In pegawai diharuskan memberikan User ID & Password? √

20 Apakah Password terdapat dalam bentuk file komputer yang telah dienkripsi? √

Semua bagian tidak dapat mengetahui password user, termasuk DBA sendiri, karena password disamarkan. Bila ada user yang lupa dengan passwordnya, maka akan dibuatkan password baru.

21 Apakah peraturan pemakaian password dapat menjamin bahwa tidak terdapat kemungkinan suatu password diketahui oleh pihak lain? √

Peraturan yang ada sudah jelas. Dalam praktek tidak menutup kemungkinan adanya pihak yang mengetahui password orang lain

22 Apakah terdapat keharusan untuk mengubah password apabila telah melewati batas umur

tertentu? √

Ada, tiga bulan sekali harus diganti

23 Apakah terdapat prosedur yang secara periodik mengharuskan dilakukan evaluasi dalam rangka mengidentifikasi dan mengatasi adanya aktivitas

yang tidak terotorisasi? √

Ada, dari log file yang ada dan dilakukan oleh DBA (Lihat Lampiran 85 pada Gambar 68, Lampiran 86 pada Gambar 70, Lampiran 87 pada Gambar 72)

24 Apakah lokasi instalasi komputer telah cukup aman dari kemungkinan gangguan maupun

bencana dari luar gangguan? √

Di Kantor Pelayanan lokasi instalasi komputer sebagian besar terletak dilantai dasar, karena didukung oleh letak geografisnya. Di Kantor Pusat lokasi instalasi komputer sebagian besar berada di lantai 1 dan 2.

25 Apakah konstruksi bangunan instalasi komputer terbuat dari bahan-bahan yang tidak rawan akan

api atau mudah dirusak? √

Konstruksi bangunan instalasi komputer sudah menggunakan standar.

26 Apakah setiap komputer memiliki sistem

antivirus yang selalu update? √

Ada, update dilakukan per-client dan update dilakukan secara online saat komputer terhubung ke jaringan

27 Apakah perusahaan telah menerapkan pengamanan untuk melindungi asetnya yang berhubungan dengan sistem informasi terhadap gangguan:

a. Banjir? b. Kebakaran? c. Listrik? d. Suhu? e. Lainnya? √ √ √ √ √

Letak geografis yang mendukung, sehingga sever berada di lantai dasar (Pada Kantor Pelayanan Halim) dan Server berada di lantai 2 (Kantor Pusat)

Adanya tabung pemadam kebakaran di sudut ruangan

Adanya UPS dan Stabilizer Adanya AC

28 Apakah ada prosedur tertulis mengenai tata cara penanganan ancaman yang berhubungan dengan

sistem informasi? √

Jika hardware rusak langsung diserahkan ke vendor bila masih dalam masa garansi, bila di luar garansi diserahkan ke IKC atau PDDT (Pengolahan Data dan Dukungan Teknis)

29 Apakah ruang komputer telah dilengkapi dengan alat pendingin dan pengatur kelembaban? √

30 Apakah telah terdapat prosedur backup yang memadai terhadap data/aplikasi kritis? √

Prosedur backup data dilakukan secara rutin oleh DBA

31 Apakah terdapat prosedur untuk penanganan bila

ada hardware yang rusak? √

Bila ada hardware yang rusak langsung diserahkan ke vendor, bila dalam masa garansi, dan bila diluar garansi diserahkan ke IKC atau PDDT (Pengolahan Data dan Dukungan Teknis)

32 Apakah terdapat prosedur tertulis yang dipakai dalam melakukan pengembangan dan

pemeliharaan sistem? √

Pengembangan sistem secara garis besar menggunakan metode Waterfall dan untuk pemeliharaan sistem dilakukan oleh DIKC, dimana tahapnya terdiri dari tahap pengumpulan data, analisis, perancangan, implementasi, uji coba.

33 Apakah terdapat keterlibatan user dalam

pengembangan sistem? √

Adanya Tim Analis; Tim Pendamping yang terdiri dari kantor pelayanan, Direktorat IKC,

Direktorat Pengolahan Data dan Dukungan Teknis; dan Programmer.

34 Apakah untuk setiap perubahan program telah mendapat otorisasi tertulis dari pejabat yang

berwenang? √

Setiap perubahan program harus berdasarkan wewenang yang diberikan manajemen

35 Apakah terdapat dokumentasi yang cukup untuk

setiap aplikasi yang ada? √

Ada, seperti user manual dan dokumentasi pengembangan sistem

36 Apakah SPI telah dilibatkan dalam setiap

pengembangan sistem? √

Ada, dimana SPI telah diterapkan dalam setiap pengembangan sistem yang dilakukan oleh Tim Analis; Tim Pendamping yang terdiri dari kantor pelayanan, Direktorat IKC, Direktorat Pengolahan Data dan Dukungan Teknis; dan Programmer

37 Apakah pengembangan sistem telah berdasarkan metodologi yang efektif dan efisien? √

Secara garis besar menggunakan metode Waterfall dimana tahapnya terdiri dari tahap

pengumpulan data, analisis, perancangan, implementasi, uji coba.

38 Apakah sebelum sistem diimplementasikan dilakukan pengujian terlebih dahulu? √ 39 Apakah hardware yang dipergunakan dalam

operasi telah memiliki pengendalian-pengendalian yang memadai untuk mendeteksi

adanya kerusakan hardware? √

40 Apakah Operating System yang digunakan telah memiliki pengendalian-pengendalian yang cukup untuk mendeteksi ketidakwajaran yang timbul dalam penggunaan resources komputer (hardware, software, telekomunikasi)? √

Operating System (OS) yang dipakai pada Client yaitu Microsoft Windows XP dan pada Server AIX yang didalamnya terdapat fitur untuk mendeteksi ketidakwajaran penggunaan resources komputer

41 Apakah terdapat jaminan dari vendor atas hardware maupun software yang baru dibeli? √

42 Apakah terdapat asuransi terhadap hardware yang memiliki tingkat resiko yang tinggi atas

kerusakan? √

4.3.2 Hasil Wawancara Pengendalian Umum

1. Standar SDLC (System Development Life Cylce) yang diterapkan secara garis besar menggunakan metode Waterfall, dimana terdiri dari tahap pengumpulan data, analisis, perancangan, implementasi, uji coba.

2. Tugas DA dan DBA terpisah, dimana tugas DA sebagai Administrator Aplikasi yang bertugas untuk memonitor pelaksanaan aplikasi sesuai dengan otoritas user, dan DBA tugasnya menangani dan memaintain error, kesalahan pada Database, dan Backup data. Dalam pelaksanaannya tugas DA dan DBA saling meng-cover satu sama lainnya (Dimana jika ada salah satunya tidak dapat melakukan tanggung jawabnya, maka akan digantikan oleh rekan yang lain sementara waktu)

3. Adanya access policies dan concurency access pada Database, dimana user hanya boleh masuk ke menu aplikasi untuk mengakses Database sesuai dengan otoritasnya.

4. Tidak terdapat departemen yang secara langsung menangani Quality Control, tetapi ada monitoring langsung dari manajemen. 5. Sistem yang berjalan sudah 75% efektif, dimana masih terdapat

kelemahan-kelemahan pada pelaporan, masih terdapat pemalsuan pembayaran oleh pihak ketiga yang ditunjuk oleh importir

6. Prosedur keamanan yang ada, untuk aplikasi dengan menggunakan Username dan Password, tetapi untuk pengendalian umum secara khusus tidak ada. (Lihat Lampiran 52)

Server berada di lantai 2

8. Server difasilitasi dengan Firewall, dan terdapat Antivirus yang terupdate pada Server dan Client.

9. Untuk Disaster Recovery Plan secara khusus tertulis tidak ada, secara umum, misal adanya Backup data ke Kantor Pusat setiap tiga bulan sekali secara Batch – Online. Bila Server down, maka Kantor Pelayanan akan menggunakan Note Book dan Aplikasi cadangan. 10. Antivirus ter-Update pada setiap Client, tetapi ada kesulitan untuk

mengupdate antivirus karena keterbatasan Bandwith

11. Cadangan data di Backup ke Note Book, dan Kantor Pusat, secara Batch – Online

12. Adanya Inventarisir pada setiap aset yang ada, dimana tiap-tiap aset diberikan label inventarisir dan nomor tersebut terdaftar.

13. Tidak adanya penjadwalan khusus terhadap operasional (Hanya mengikuti jam kerja pegawai (absensi) dan proses transaksi hanya berjalan apabila adanya PIB dari Importir), untuk monitoring operasional sistem ada, berupa Log File (Lihat Lampiran 85 pada Gambar 68) yang ada pada aplikasi.

14. Secara khusus tidak ada perawatan secara periodik pada software dan hardware, bila ada aplikasi dan software yang rusak/bermasalah akan di-remote dari Kantor Pusat DIKC untuk

dibenarkan, dan bila ada Hardware yang bermasalah akan ditangani oleh PDDT (Pengolahan Data dan Dukungan Teknis).

15. Secara umum Interface dari aplikasi cukup familiar bagi user yang menggunakan

16. Waktu yang digunakan untuk memproses satu siklus transaksi empat jam dan maksimal 2 X 24 jam..

17. Secara khusus tidak ada standar mengenai hardware yang digunakan, kebutuhan untuk software dan hardware ditentukan oleh manajemen DJBC Pusat, untuk penyedia hardware dan software dilakukan secara tender.

18. Network Control Terminal sudah ada, tetapi belum sempurna, masih dalam tahap pengembangan.

4.3.3 Hasil Observasi Pengendalian Umum

1. Di Kantor Pelayanan dan Kantor Pusat ada tugas DBA dan DA terpisah, tetapi ruangannya menjadi satu, dan mereka saling cover satu sama lainnya (Dimana jika ada salah satunya tidak dapat melakukan tanggung jawabnya, maka akan digantikan oleh rekan yang lain sementara waktu)

2. Secara umum terdapat kebijakan Access Policies, seperti dimana user tidak dapat mengakses Database secara langsung, tetapi harus melalui aplikasi, yang dapat mengakses langsung ke Database hanya bagian pengolahan data (DIKC).

4. Sistem keamanan yang ada:

a. Kebakaran: Adanya tabung pemadam kebakaran disudut-sudut ruangan, tidak ada alat pendeteksi untuk kebakaran untuk Kantor Pelayanan Bea dan Cukai Jakarta..

b. Banjir: Karena letak geografis yang tidak rawan banjir, maka tidak ada resiko atas banjir pada Kantor Pelayanan Halim Server berada di lantai dasar. Pada Kantor Pusat Server berada di lantai 2

c. Suhu: Adanya AC pada tiap ruang komputer d. Listrik: Adanya penggunaan AC dan Stabilizer

e. Lainnya: Adanya petugas keamanan, dan Access Card untuk keruang Server, ruang server dilengkapi dengan kamera

5. Server pada Kantor Pelayanan Bea dan Cukai Halim berada di lantai dasar, yang terpisah dari ruangan operasional lainnya.

Server pada Direktorat Jenderal Bea dan Cukai Pusat berada di lantai 2.

6. Adanya antivirus yang terupdate pada komputer Client dan Server. Pada Server adanya firewall

7. Tidak adanya asuransi untuk aset sistem komputer, hanya ada garansi dari vendor, tetapi ada inventarisir untuk tiap peralatan yang ada

8. Adanya Backup data, pada Kantor Pelayanan Backupdata menggunakan notebook dan setiap tiga bulan sekali data dikirimkan ke Kantor Pusat dengan cara Batch – Online, tetapi backup hanya di internal DJBC saja, tidak ada backup di tempat lain.

9. Adanya Log File untuk memonitor operasional sistem (Lihat Lampiran 85 pada Gambar 68)

4.3.4 Hasil Review Dokumentasi Pengendalian Umum

1. Tidak ditemukannya dokumentasi mengenai System Development Life Cycle

2. Ada user manual untuk pengoperasian aplikasi Impor (Lihat Lampiran 92 pada Gambar 81)

3. Ada user manual untuk pengoperasian aplikasi Inhouse Impor sebagai aplikasi pendukung (Lihat Lampiran 92 pada Gambar 82) 4. Tidak ditemukannya prosedur tertulis mengenai Disaster Recovery

Plan

5. Ada struktur organisasi yang jelas dalam bentuk Keputusan Mentri Keuangan (Lihat Gambar 3.1 dan Gambar 3.3)

6. Ada Nota Dinas yang mengatur Job Description untuk bagian OKDD (Lihat Lampiran 51)

7. Adanya Kep-07/BC/2003 yang mengatur Tata Kerja Penyelesaian Barang Impor Dengan Pemberitahuan Impor Barang (PIB)

8. Adanya kebijakan dalam pemisahan tugas dan pembatasan akses untuk sistem aplikasi impor yang diadaptasi dari Kep-07/BC/2003

4.4 Hasil Pengumpulan Data Atas Pengendalian Aplikasi 4.4.1 Boundary Control

4.4.1.1 Hasil Kuesioner Pengendalian Akses

No Pertanyaan Ya Tidak Keterangan

1 Apakah ada tingkatan level user yang spesifik

dalam aplikasi Impor? √

Tingkatan level user yang ada didasarkan pada Kep-07/BC/2003

2 Metode apakah yang digunakan dalam pengendalian akses dalam Aplikasi Impor:

a. User name? b. Sidik jari? c. Pola Retina? d. Finger Print? e. Password? √ √ X X X Lihat Lampiran 52

3 Jika Password: Apakah user name dan password pada Aplikasi Impor di-encryption? √

User Name dan Password berada di Server, dimana User Name dan Password Invincible

sehingga semua orang tidak bisa mengetahui Passwordnya

4 Apakah terdapat jangka waktu validasi untuk

password? √

Jangka waktu untuk Password adalah tiga bulan sekali

5 Apakah jika jangka waktu validasi password lama berakhir atau saat user mengganti password, password lama tersebut bisa digunakan kembali sebagai password yang

baru? √

Password lama yang bisa digunakan kembali sebagai Password baru (Lihat Lampiran 83 pada Gambar 63)

6 Apakah terdapat ketentuan panjang minimum

untuk password? √

7 Apakah dalam penggunaan password dilakukan dengan kombinasi (huruf dan angka)? √ 8 Apakah terdapat batasan minimum untuk

9 Apakah ada pengiriman report ke bagian terkait jika ada user yang bermasalah dengan entri

user name dan password? √

Bila ada User yang bermasalah dengan Passwordnya, langsung menghubungi konsul

10 Apakah sistem menampilkan pesan jika verifikasi login tidak valid? √

Lihat Lampiran 53 pada Gambar 2 dan 3

4.4.1.2 Hasil Wawancara Pengendalian Akses

1. Pembagian tingkatan level user berdasarkan Kep-07/BC/2003, termasuk otoritas yang dimilikinya

Kaitannya dengan Kep-07/BC/2003 adalah aplikasi diterjemahkan dan diadaptasi sebagai otoritas dari user

2. Kebijakan khusus mengenai batasan akses dituangkan dalam Kep-07/BC/2003, dimana pengembangan sistem tersebut berdasarkan Kep-07/BC/2003

3. Metode yang dilakukan untuk membatasi akses adalah Username dan Password (Lihat Lampiran 52)

4. Ada metode enkripsi terhadap Password, dimana Password disamarkan dan tidak ada pihak yang mengetahui Password tersebut, dimana Password user akan dirandom dengan characer lain

5. Batas waktu penggunaan Password adalah 3 bulan sekali, setelah 3 bulan, Password diganti

6. Bila ada user yang bermasalah dengan aksesnya, User dapat langsung menghubungi konsul/OKDD dan akan dibuatkan Password baru.

4.4.1.3 Hasil Observasi Dan Testing Pengendalian Akses

1. Terdapat pembagian level user didalam aplikasi sesuai dengan otoritasnya

3. Batasan akses yang digunakan adalah Username dan Password (Lihat Lampiran 52)

4. Password yang di-input disamarkan oleh aplikasi 5. Ada jangka waktu untuk umur Password

6. Bila Password salah atau Username tidak terdaftar ada pesan error (Lihat Lampiran 53 pada Gambar 2 dan 3)

7. Panjang Password tidak dibatasi dan dilakukan kombinasi 8. Tidak terdapat batasan minimum pada kesalahan memasukkan

Password

9. Tidak ada pengiriman Report, bila ada user yang bermasalah dengan Password langsung menghubungi konsul/OKDD

4.4.2 Communication Control

4.4.2.1 Hasil Kuesioner Pengendalian Komunikasi

No Pertanyaan Ya Tidak Keterangan

1 Apakah jaringan Sistem Aplikasi Impor dilengkapi

dengan firewall? √

Firewall yang digunakan berada di Sever

2 Apakah sistem aplikasi Impor difasilitasi dengan saluran transmisi atau saluran link? √

Menggunakan VSAT, VPN dan Leased Lines

3 Apakah media transmisi yang digunakan berjenis Bounded Media (seperti twisted pair, coaxial cable,

atau optical fiber)? √

Menggunakan UTP Cable

4 Apakah media transmisi tersebut berjenis unbounded Media (seperti satellite, microwave, radio frequency,

atau infrared)? √

Menggunakan VSAT (Lihat Lampiran 89 pada Gambar 75)

5 Apakah jaringan sistem Aplikasi Impor menggunakan communication lines (Modem, Port

Menggunakan hardware yang umum digunakan dalam Communication Lines,

Protection Devices, Multiplexor dan Consentrators)? √ seperti Hub, Switch, Multiplexor, dll 6 Apakah jaringan sistem aplikasi Impor menggunakan

communication lines jenis Private communication

lines? √

Digunakan VSAT dan VPN

7 Apakah jaringan sistem aplikasi Impor menggunakan communication lines jenis Public communication

lines? √

Menggunakan Leased Lines Telkom

8 Apakah sistem aplikasi Impor difasilitasi dengan pendeteksian error pada communication lines? √

Ada program diluar aplikasi untuk mendeteksi error, aplikasi tidak dapat langsung mendeteksi.

9 Apakah jaringan koneksi sistem Aplikasi Impor (misal: WAN, LAN) didukung oleh hardware dan

software yang memadai? √

10 Apakah sistem aplikasi Impor dilengkapi dengan remote terminal yang memonitor status jaringan? √

Bagian Pengolahan Data dan Dukungan Teknis yang berwenang dalam hal ini

11 Apakah sistem aplikasi Impor bersifat “Platform Less” sehingga memberikan kemudahan operasional

dari segi jaringan? √

VPN dan untuk internal memakai LAN (Lihat Lampiran 89 pada Gambar 75 dan 76)

2. Tidak semua komputer terhubung ke jaringan, ada yang Stand Alone, tergantung fungsi dari komputer tersebut

3. Tidak ada standar yang secara khusus mengatur Software dan Hardware yang digunakan, hanya berdasarkan kebijakan dari manajemen.

4. Kesalahan jaringan yang paling sering terjadi adalah jaringan yang terputus

5. Topologi yang digunakan saat ini adalah Star (Lihat Lampiran 89 pada Gambar 75 dan 76)

4.4.2.3 Hasil Observasi Dan Testing Pengendalian Komunikasi 1. Adanya Firewall dan Antivirus yang terupdate

2. Media transmisi yang digunakan berjenis Bounded Media 3. Untuk transmisi jaringan menggunakan Leased Lines, VSAT,

dan VPN

4. Jaringan komunikasi berjenis Private dan Public Dimana Private Lines menggunakan VSAT dan VPN Dimana Public Lines menggunakan Leased Line Telkom

4.4.3 Input Control

4.4.3.1 Hasil Kuesioner Pengendalian Input

No Pertanyaan Ya Tidak Keterangan

1 Apakah terdapat prosedur penyiapan data yang harus dipatuhi oleh user, termasuk perubahan permanen, semi permanen, maupun koreksi data untuk menjamin seluruh transaksi telah

direkam? √

PIB Disket yang di-load, jika pada saat validasi terdapat kesalahan, user (Kantor Pelayanan) dapat membantu importir melakukan pembetulan, sehingga transaksi selanjutnya dapat dilakukan. Untuk input-an di dalam aplikasi tidak dapat dikoreksi oleh user. 2 Apakah transaksi diotorisasi sebagaimana

mestinya sebelum diinput ke terminal

komputer? √

Sebelum diinput, dokumen sumber akan diperiksa dahulu oleh pejabat yang berwenang dan aplikasi sendiri akan melakukan pengecekan atas PIB yang di load (Lihat Lampiran 55 pada Gambar 7, Lampiran 62 pada Gambar 20 dan Lampiran 65 pada

Gambar 28) 3 Apakah Interface dari aplikasi dapat

memudahkan user melakukan Input data? √

Selama ini belum terdapat keluhan dari user

4 Apakah bila terjadi kesalahan input akan

muncul pesan error? √

5 Jika ya, apakah pesan error tersebut mudah

dimengerti oleh user? √

Pesan yang ditampilkan singkat dan jelas

6 Apakah data yang diinput ke terminal komputer harus berdasarkan atas dokumen

manual/fisik? √

Tidak harus dokumen manual, dokumen manual/fisik hanya sebagai pembanding dan pendukung

7 Apakah bila terjadi salah inputan dan sudah dilakukan penyimpanan, aplikasi mempunyai fitur untuk meng-update transaksi yang salah? √

Edit hanya bisa dilakukan melalui Database, tidak dapat langsung melalui aplikasi. Update hanya dapat dilakukan untuk data yang tidak berhubungan dengan transaksi, misal update dokumen SSPCP, dll.

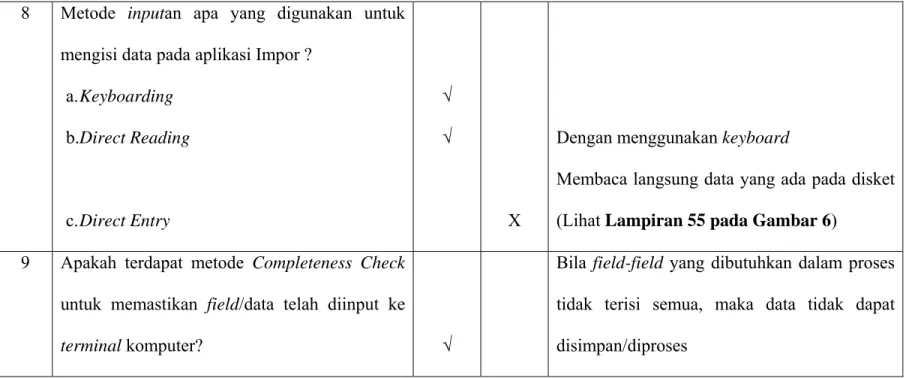

8 Metode inputan apa yang digunakan untuk mengisi data pada aplikasi Impor ?

a. Keyboarding b.Direct Reading c. Direct Entry √ √ X

Dengan menggunakan keyboard

Membaca langsung data yang ada pada disket (Lihat Lampiran 55 pada Gambar 6)

9 Apakah terdapat metode Completeness Check untuk memastikan field/data telah diinput ke

terminal komputer? √

Bila field-field yang dibutuhkan dalam proses tidak terisi semua, maka data tidak dapat disimpan/diproses

otorisator

2. Kesalahan Inputan yang paling sering terjadi adalah faktor Human Error, misal: Salah Input

3. Data-data hasil inputan tidak di-enkripsi

4. Secara global interface aplikasi sudah memudahkan user dalam melakukan Inputan

4.4.3.3 Hasil Observasi Dan Testing Pengendalian Input

1. Adanya otorisasi transaksi sebelum di input ke komputer, berupa pemeriksaan dokumen sumber secara manual dan Aplikasi akan melakukan pengecekan terhadap hasil inputan 2. Tidak adanya pesan error bila terjadi kesalahan inputan,

seperti jika kita memasukkan karakter pada inputan yang harusnya diisi field numerik, data hasil input-an tidak dapat disimpan

3. Bila ada Inputan yang salah sistem tidak mempunyai fitur untuk meng-update transaksi yang salah, tetapi harus dari database, kecuali untuk update SSBC

4. Metode Inputan yang digunakan:

a. Keyboarding: Dengan menggunakan keyboard

5. Ada metode Completeness Check berupa bila field-field yang dibutuhkan dalam proses tidak terisi semua, maka data tidak dapat disimpan/diproses

4.4.3.4 Hasil Review Dokumentasi Pengendalian Input

1. Data-data impor di input oleh Importir dengan menggunakan aplikasi PIB. Importir akan menyerahkan data-data PIB (dalam media disket), dimana disertai dengan hasil cetakan berupa PIB dan dokumen-dokumen pendukung (Lihat Lampiran 43).

4.4.4 Process Control

4.4.4.1 Hasil Kuesioner Pengendalian Proses

No Pertanyaan Ya Tidak Keterangan

1 Apakah terdapat prosedur yang dapat menjamin bahwa seluruh transaksi yang telah terotorisasi telah diproses secara akurat? √ 2 Apakah ada prosedur yang menjamin bahwa

selama proses digunakan file dan tabel yang

pantas? √

File dan tabel yang ada sudah dirancang secara khusus

3 Apakah source dokument asli telah disimpan untuk jangka waktu tertentu sehingga memungkinkan dilakukannya rekonstruksi data? √

Setelah satu siklus transaksi selesai, dokumen tersebut disimpan di gudang OKDD

4 Apakah terdapat history atas setiap proses yang

dilakukan oleh user? √

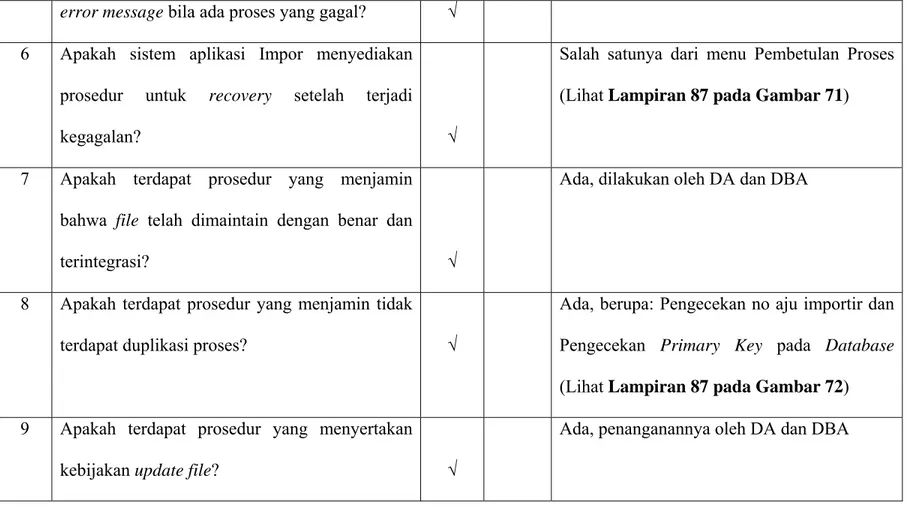

Adanya Log File atas proses yang dilakukan (Lihat Lampiran 85 pada Gambar 68) 5 Apakah sistem aplikasi Impor menyediakan

error message bila ada proses yang gagal? √ 6 Apakah sistem aplikasi Impor menyediakan

prosedur untuk recovery setelah terjadi

kegagalan? √

Salah satunya dari menu Pembetulan Proses (Lihat Lampiran 87 pada Gambar 71)

7 Apakah terdapat prosedur yang menjamin bahwa file telah dimaintain dengan benar dan

terintegrasi? √

Ada, dilakukan oleh DA dan DBA

8 Apakah terdapat prosedur yang menjamin tidak

terdapat duplikasi proses? √

Ada, berupa: Pengecekan no aju importir dan Pengecekan Primary Key pada Database (Lihat Lampiran 87 pada Gambar 72) 9 Apakah terdapat prosedur yang menyertakan

kebijakan update file? √

Ada, penanganannya oleh DA dan DBA

aplikasi dan tergantung dari manajemen, sekarang ini: Pentium 4, RAM 128 MB, Internet Explorer 5.0 atau lebih, Java Initiator 1.0 atau lebih, LAN Card

2. Operating System yang digunakan

a. Client menggunakan Windows XP b. Server menggunakan AIX

3. Sistem Aplikasi Impor dibuat dengan programming Oracle dan Database Oracle

4. Bila terjadi gangguan pada komputer, penanganan diserahkan pada Vendor, bila masih dalam masa garansi, bila diluar garansi penganganan oleh PDDT (Pengolahan Data dan Dukungan Teknis)

5. Metode pemrosesan transaksi secara Real Time ke server Kantor Pelayanan Halim

6. Seminggu sekali secara Batch – Online dilakukan Backup data ke Kantor Pusat (Bila media transfernya disket). Dan secara Online Real Time (Bila media transfernya EDI). Untuk Kantor Pusat sendiri di backup ke server cadangan secara Real Time

4.4.4.3 Hasil Observasi Dan Testing Pengendalian Proses

1. Dokumen sumber dan pendukung disimpan oleh seksi OKDD setelah satu siklus transaksi selesai (Lihat Lampiran 42-47)

2. Ada Log File mengenai proses yang dilakukan User (Lihat Lampiran 85 pada Gambar 68)

3. Bila ada proses yang gagal ada pesan error (Lihat Lampiran 86 pada Gambar 69)

4. Adanya Recovery setelah terjadinya kegagalan. Salah satunya dari menu Pembetulan Proses (Lihat Lampiran 87 pada Gambar 71)

5. Adanya prosedur yang menjamin tidak terdapat duplikasi proses.

4.4.5 Database Control

4.4.5.1 Hasil Kuesioner Pengendalian Basis Data

No Pertanyaan Ya Tidak Keterangan

1 Apakah hubungan entity dalam database telah diatur dengan menggunakan ERD (Entity Relationship Diagram)? √

Sudah tersusun atas ERD dan terbagi atas File Master dan File Transaksi

2 Apakah terdapat pembatasan akses untuk melakukan aksi terhadap database? √

Sesuai dengan otoritas yang dimiliki

3 Apakah individu yang bertanggung jawab terhadap database memiliki standar dan

prosedur tertentu? √

4 Apakah bila ada akses yang tidak sah dilakukan tracking terhadap database? √

Dengan melihat Log File yang ada (Lihat Lampiran 87 pada Gambar 72)

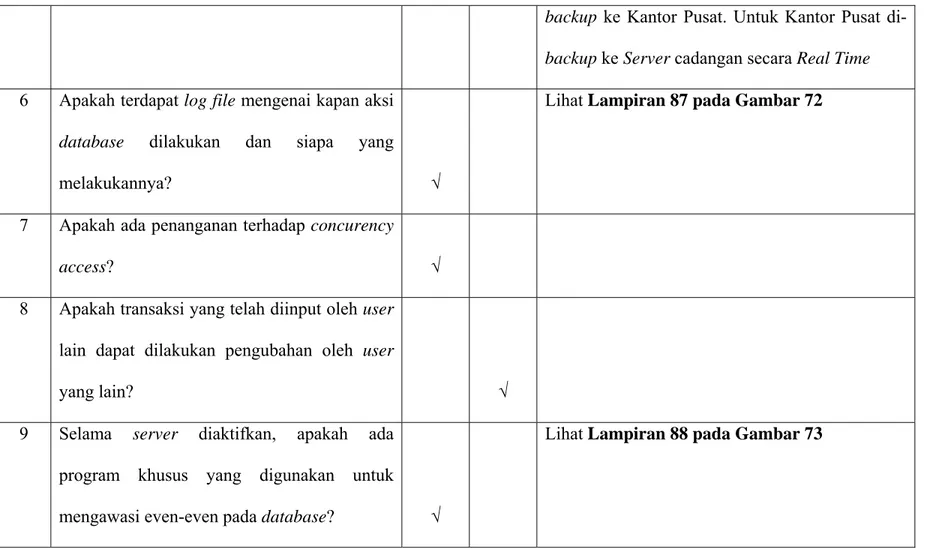

5 Apakah prosedur back-up database dilakukan

secara teratur dan rutin? √

Pada Kantor Pelayanan Halim dilakukan dengan Batch – Online, selama 1 minggu sekali

backup ke Kantor Pusat. Untuk Kantor Pusat di-backup ke Server cadangan secara Real Time 6 Apakah terdapat log file mengenai kapan aksi

database dilakukan dan siapa yang

melakukannya? √

Lihat Lampiran 87 pada Gambar 72

7 Apakah ada penanganan terhadap concurency

access? √

8 Apakah transaksi yang telah diinput oleh user lain dapat dilakukan pengubahan oleh user

yang lain? √

9 Selama server diaktifkan, apakah ada program khusus yang digunakan untuk mengawasi even-even pada database? √

Lihat Lampiran 88 pada Gambar 73

Database

2. Database disusun atas File Master dan File Transaksi, dimana File Master seperti tabel referensi dan File Transaksi seperti tabel proses.

Dimana File Masternya adalah Tabel yang diawali dengan TID (Tabel Impor Dasar) dan File Transaksi TIR (Tabel Impor Referensi), TIP (Tabel Impor Proses), TIA (Tabel Impor Administrasi), TIT (Tabel Impor Temporary), TIH (Tabel Impor History).

3. Ada monitor secara periodik terhadap Database (Lihat Lampiran 88 pada Gambar 73) dan dilakukan oleh DBA 4. Pemberian nama dalam Database dirancang secara khusus

agar memudahkan bagi yang berwenang 5. Ada Database Warehousing

6. Kantor Pusat menggunakan banyak Database, Kantor Pelayanan sebagian besar memiliki satu Database

4.4.5.3 Hasil Observasi Dan Testing Pengendalian Basis Data

1. Hubungan tabel dalam Database tersusun atas ERD dan terbagi atas File Master dan File Transaksi

2. Terdapat pembatasan akses Database sesuai dengan otoritasnya, dimana pengguna aplikasi tidak dapat mengakses

dan mengubah Database secara langsung, tetapi harus melalui aplikasi, hanya yang berwenang yang dapat mengakses Database.

3. Ada Log File pada Database, sehingga memudahkan untuk Tracking pada Database (Lihat Lampiran 87 pada Gambar 72)

4. Adanya prosedur Backup Database

5. Transaksi yang telah diinput user, tidak dapat dirubah oleh user lain

4.4.6 Output Control

4.4.6.1 Hasil Kuesioner Pengendalian Output

No Pertanyaan Ya Tidak Keterangan

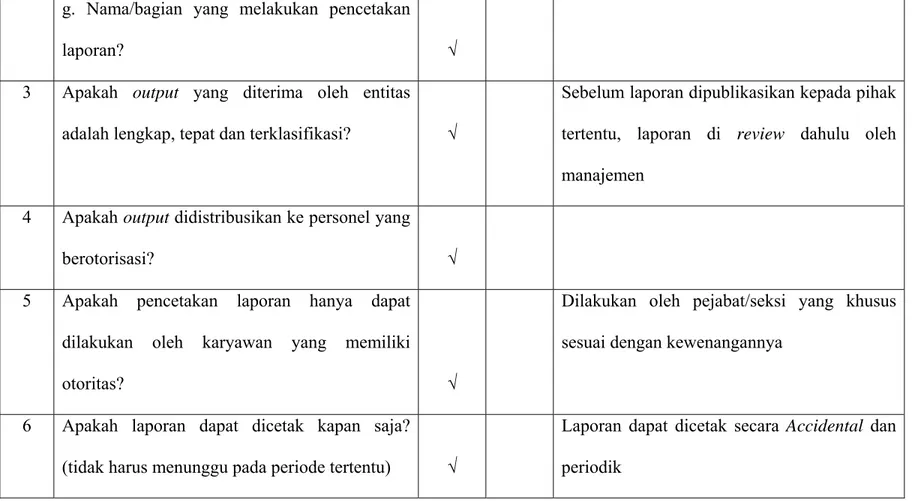

1 Apakah terdapat prosedur yang dapat menjamin bahwa laporan yang ada selalu direview oleh manajemen untuk menentukan kelengkapan,

akurasi, dan konsistensinya? √

Adanya review periodik dari manajemen

Apakah laporan yang dihasilkan memuat:

a. Nama Laporan? √

b. Kepala laporan? √

c. Waktu dan tanggal pencetakan? √

d. No halaman? √

e. Jenis laporan? √

2

g. Nama/bagian yang melakukan pencetakan

laporan? √

3 Apakah output yang diterima oleh entitas adalah lengkap, tepat dan terklasifikasi? √

Sebelum laporan dipublikasikan kepada pihak tertentu, laporan di review dahulu oleh manajemen

4 Apakah output didistribusikan ke personel yang

berotorisasi? √

5 Apakah pencetakan laporan hanya dapat dilakukan oleh karyawan yang memiliki

otoritas? √

Dilakukan oleh pejabat/seksi yang khusus sesuai dengan kewenangannya

6 Apakah laporan dapat dicetak kapan saja? (tidak harus menunggu pada periode tertentu) √

Laporan dapat dicetak secara Accidental dan periodik

dirancang sesuai dengan kebijakan dan kebutuhan dari manajemen yang ada

2. Pihak yang membutuhkan laporan adalah pihak intern perusahaan dan pihak ekstern perusahaan. Intern misalnya: Kepala Kantor, OKDD, Direktur Jendral. Ekstern misalnya: Departemen keuangan, Dirjen Pajak

3. Laporan yang ada dapat dicetak secara accidental dan periodik (Bulanan, mingguan)

4. Laporan didistribusikan secara softcopy dan hardcopy, tetapi kebanyakan dengan softcopy

5. Review laporan dilakukan secara periodik oleh manajemen terkait. Misalnya: Kepala Kantor, OKDD, Direktur Jendral.

4.4.6.3 Hasil Observasi Dan Testing Pengendalian Output

1. Adanya review laporan secara periodik dari manajemen

2. Pencetakan laporan hanya dapat dilakukan oleh karyawan yang memiliki otoritas

3. Laporan dapat dicetak secara accidental dan periodik

4. Laporan yang dihasilkan sebagian besar belum memuat Jenis Laporan, Jumlah Copy dan Nama/bagian yang melakukan pencetakan

4.4.6.4 Hasil Review Dokumentasi Pengendalian Output 1. Laporan yang dihasilkan antara lain:

a. P2:

i. Laporan PIB Jalur Merah

ii. Laporan Daftar PIB yang sudah/Belum SPPB iii. Laporan Data Pembatalan PIB

iv. Laporan Data Impor PIB Dengan Fasilitas v. Laporan Data Importir

vi. Laporan NI

b. Kepala Kantor (Lihat Lampiran 27-41) i. Laporan Pencapaian Target Penerimaan ii. Laporan Distribusi Dokumen PFPD iii. Laporan Distribusi Dokumen PFPB

iv. Laporan Distribusi Dokumen Pejabat Analyzing Point

v. Laporan Waktu rata-rata Penyelesaian PIB vi. Laporan PIB Jalur Prioritas Perimportir vii. Laporan Komoditi dengan BM Terbesar viii. Laporan Importir Dengan BM Terbesar

ix. Laporan Importir Dengan Jumlah PIB Terbanyak x. Laporan PIB Non Prioritas Dengan Nilai BM

Terbesar

xi. PIB yang belum diselesaikan xii. Pembatalan PIB

xv. Laporan SPKPBM Per PFPD

c. Operasional Komputer dan Distribusi Dokumen i. Laporan I

• Laporan Statistik PIB • PIB Status Gate

• PIB Status Barang Keluar • Jumlah Container Keluar • Laporan Impor Harian • Laporan Harian PFPD • Importasi Berdasarkan HS • Importasi Bahan Pokok ii. Laporan II

• Laporan Performance Analyzing Point

• Laporan Performance Analyzing Point Per NIP

• Laporan Kebenaran Nota Informasi • Laporan Status Importir

• Laporan Status Dokumen

• Laporan PIB Per HS Sudah SPPB • Laporan PIB Per HS Belum SPPB • Laporan PIB Per PPJK Sudah SPPB

• Laporan PIB Per PPJK Belum SPPB • Laporan PIB Fasilitas CEPT

• Laporan PIB Fasilitas CEPT Per HS • Laporan Daftar Pelanggaran

• Laporan Performance Kantor

• Laporan Penyelesaian PIB Oleh Kantor • Laporan Performance Pegawai

• Laporan Penyerahan Berkas PIB Lewat Waktu

• Laporan Importasi Mobil Built Up • Laporan Pelunasan SPKPBM • Laporan Devisa

2. Laporan yang dihasilkan sebagian besar belum memuat Jenis Laporan, Jumlah Copy dan Nama/bagian yang melakukan pencetakan

4.5 Laporan Audit

Adapun Laporan Audit atas Sistem Aplikasi Impor pada Direktorat Jenderal Bea dan Cukai adalah sebagai berikut:

LAPORAN AUDIT SISTEM APLIKASI IMPOR PADA KANTOR

PELAYANAN BEA DAN CUKAI JAKARTA (DIREKTORAT

JENDERAL BEA DAN CUKAI)

PERIODE AGUSTUS 2005 - DESEMBER 2005

Tim Auditor:

Irwin Wijaya

Hendera

I. Tujuan Audit

Tujuan dilakukannya evaluasi terhadap Sistem Aplikasi Impor adalah:

1. Memastikan pengendalian-pengendalian sistem yang diterapkan, baik pengendalian umum maupun pengendalian aplikasi dapat meminimalisir resiko-resiko yang ada

2. Memastikan bahwa Sistem Aplikasi Impor yang digunakan apakah sudah sesuai dengan Kep-07/BC/2003, sebagai standar khusus yang ada

3. Memberikan saran dan rekomendasi untuk penyempurnaan Sistem Aplikasi Impor di masa mendatang

II. Ruang Lingkup

Ruang lingkup Audit Sistem Informasi dibatasi pada:

1. Audit Sistem Aplikasi Impor dilakukan pada Divisi DIKC (Direktorat Informasi Kepabeanan Dan Cukai) pada Kantor Pusat Direktorat Jenderal Bea dan Cukai, dan divisi OKDD (Operasional Komputer dan Distribusi Dokumen) Kantor Pelayanan Bea dan Cukai Jakarta, Jalan Bandara Halim Perdana Kusuma.

2. Audit Sistem Aplikasi Impor ini dibatasi pada penggunaan media transfer data berupa disket

1. Kuesioner

Kuesioner yang digunakan sebagai metode untuk mengumpulkan bukti audit ada dua jenis, yaitu Kuesioner Pengendalian Umum dan Kuesioner Pengendalian Aplikasi

2. Wawancara

Wawancara dilakukan secara tidak terstruktur, dimana design pertanyaannya disesuaikan dengan informasi/data yang ingin diketahui oleh auditor. Dimana respondennya dibatasi hanya untuk manajemen terkait

3. Observasi

Observasi dilakukan dengan melakukan survei langsung ke lapangan untuk melihat secara langsung pengendalian umum dan aplikasi secara langsung untuk mendapatkan informasi lapangan yang lebih akurat. Dimana observasi dilakukan di Direktorat Informasi Kepabeanan dan Cukai pada Kantor Pusat Direktorat Jenderal Bea dan Cukai dan di Divisi Operasional Komputer dan Distribusi Dokumen pada Kantor Pelayanan Bea dan Cukai Jakarta, Jalan Bandara Halim Perdana Kusuma

4. Testing

Testing dilakukan untuk mendapatkan informasi yang lebih jelas mengenai pengendalian aplikasi. Dimana auditor secara langsung menguji Aplikasi Impor yang ada

5. Review Dokumentasi

Review dokumentasi dilakukan dengan menelusuri dokumen-dokumen dan laporan yang dihasilkan guna mendapatkan informasi terhadap pengendalian yang ada.

IV. Temuan Audit

1. Temuan Audit Pengendalian Umum:

a. Temuan Audit Hasil Kuesioner Pengendalian Umum

i. Adanya struktur organisasi formal. (Lihat Gambar 3.1 dan Gambar 3.3)

ii. Adanya review periodik terhadap laporan dan kinerja para personil

iii. Adanya nota dinas yang berisikan Job Description untuk fungsi pengolahan data dan fungsi lainnya (Lihat Lampiran 51)

iv. Adanya pemisahan fungsi yang jelas

v. Tidak adanya persyaratan ketrampilan khusus yang jelas bagi staf pengolahan data

vi. Adanya prosedur untuk melindungi data dari penyalahgunaan atau kerusakan

vii. Adanya inventarisir terhadap aset DJBC viii. Adanya evaluasi kinerja sistem

xii. Adanya kebijakan untuk mengubah password bila melewati umur tertentu

xiii. Adanya Antivirus yang terupdate

xiv. Sistem keamanan yang diterapkan adalah:

a. Kebakaran: Adanya tabung pemadam kebakaran disudut-sudut ruangan, tidak ada alat pendeteksi untuk kebakaran, di Kantor Pelayanan Bea dan Cukai Jakarta.

b. Banjir: Karena letak geografis yang tidak rawan banjir, maka tidak ada resiko atas banjir pada Kantor Pelayanan Halim Server berada di lantai dasar. Pada Kantor Pusat Server berada di lantai 2 c. Suhu: Adanya AC pada tiap ruang komputer d. Listrik: Adanya penggunaan AC dan Stabilizer e. Lainnya: Adanya petugas keamanan, dan Access

Card untuk keruang Server.

xv. Penanganan ancaman yang berhubungan dengan sistem informasi ditangani oleh DIKC dan PDDT

xvi. Adanya prosedur tertulis dalam melakukan pengembangan sistem

xvii. User terlibat dalam pengembangan sistem yang terdiri dari Tim analis, Tim pendamping dan Programmer

xviii. Adanya dokumentasi tertulis mengenai aplikasi xix. Setiap pengembangan sistem sudah melibatkan SPI

xx. Adanya testing terhadap aplikasi sebelum diimplementasikan

xxi. Adanya jaminan dari vendor berupa garansi

xxii. Tidak ada asuransi terhadap aset-aset DJBC (Hardware yang memiliki tingkat resiko tinggi atas kerusakan)

b. Temuan Audit Hasil Wawancara Pengendalian Umum

i. Adanya SDLC yang terdiri dari tahap pengumpulan data, analisis, perancangan, implementasi, uji coba

ii. Tugas DA dan DBA terpisah, dimana tugas DA sebagai Administrator Aplikasi yang bertugas untuk memonitor pelaksanaan aplikasi sesuai dengan otoritas user, dan DBA tugasnya menangani dan memaintain error, kesalahan pada Database, dan Backup data.

iii. Adanya Access Policy dan Concurency Access pada Database

iv. Tidak ada departemen yang secara langsung menangani Quality Control, tapi ada monitoring dari manajemen

v. Prosedur keamanan yang ada, untuk aplikasi menggunakan username dan password, tetapi untuk manajemen yang khusus tidak ada

tidak rawan banjir. Untuk Kantor Pusat, server berada di lantai 2

vii. Adanya Firewall pada Server, dan terdapat antivirus yang terupdate pada server dan client

viii. Adanya Antivirus yang terupdate

ix. Adanya kesulitan dalam mengupdate Antivirus karena keterbatasan bandwith

x. Adanya inventarisir terhadap aset-aset DJBC

xi. Adanya Log File untuk memonitoring operasional sistem (Lihat Lampiran 85 pada Gambar 68)

xii. Tidak adanya perawatan secara periodik pada Software dan Hardware yang digunakan

xiii. Kebutuhan Software dan Hardware ditentukan oleh manajemen

c. Temuan Audit Hasil Observasi Pengendalian Umum

i. Di Kantor Pelayanan dan Kantor Pusat ada tugas DBA dan DA terpisah, tetapi ruangannya menjadi satu, dan mereka saling cover satu sama lainnya (Dimana jika ada salah satunya tidak dapat melakukan tanggung jawabnya, maka akan digantikan oleh rekan yang lain sementara waktu)

ii. Secara umum terdapat kebijakan Access Policies, seperti dimana user tidak dapat mengakses Database secara langsung, tetapi harus melalui aplikasi, yang dapat mengakses langsung ke Database hanya bagian pengolahan data (DIKC).

iii. Secara khusus tidak terdapat bagian yang menangani Quality Control, tetapi ada review secara periodik dari manajemen

iv. Sistem keamanan yang ada:

a. Kebakaran: Adanya tabung pemadam kebakaran disudut-sudut ruangan, tidak ada alat pendeteksi untuk kebakaran, di Kantor Pelayanan Bea dan Cukai Jakarta.

b. Banjir: Karena letak geografis yang tidak rawan banjir, maka tidak ada resiko atas banjir pada Kantor Pelayanan Halim Server berada di lantai dasar. Pada Kantor Pusat Server berada di lantai 2 c. Suhu: Adanya AC pada tiap ruang komputer d. Listrik: Adanya penggunaan AC dan Stabilizer e. Lainnya: Adanya petugas keamanan, dan Access

Card untuk keruang Server, ruang server dilengkapi kamera

v. Server pada Kantor Pelayanan Bea dan Cukai Halim berada di lantai dasar, yang terpisah dari ruangan

vi. Adanya antivirus yang ter-update pada komputer Client dan Server. Pada Server adanya firewall

vii. Tidak adanya asuransi untuk aset sistem komputer, hanya ada garansi dari vendor, tetapi ada inventarisir untuk tiap peralatan yang ada

viii. Adanya Backup data, pada Kantor Pelayanan Backupdata menggunakan notebook dan setiap tiga bulan sekali data dikirimkan ke Kantor Pusat dengan cara Batch – Online, tetapi backup data hanya di internal DJBC saja, tidak ada backup di tempat lain

ix. Adanya Log File untuk memonitor operasional sistem (Lihat Lampiran 85 pada Gambar 68)

d. Temuan Audit Hasil Review Dokumentasi Pengendalian Umum

i. Tidak ditemukannya dokumentasi mengenai System Development Life Cycle

ii. Ada user manual untuk pengoperasian aplikasi Impor (Lihat Lampiran 92 pada Gambar 81)

iii. Ada user manual untuk pengoperasian aplikasi Inhouse Impor sebagai aplikasi pendukung (Lihat Lampiran 92 pada Gambar 82)

iv. Tidak ditemukannya prosedur tertulis mengenai Disaster Recovery Plan

v. Ada struktur organisasi yang jelas dalam bentuk Keputusan Mentri Keuangan (Lihat Gambar 3.1 dan Gambar 3.3)

vi. Ada Nota Dinas yang mengatur Job Description untuk bagian OKDD (Lihat Lampiran 51)

vii. Adanya Kep-07/BC/2003 yang mengatur Tata Kerja Penyelesaian Barang Impor Dengan Pemberitahuan Impor Barang (PIB)

viii. Adanya kebijakan dalam pemisahan tugas dan pembatasan akses untuk sistem aplikasi impor yang diadaptasi dari Kep-07/BC/2003

2. Temuan Audit Pengendalian Aplikasi a. Boundary Control

I. Temuan Audit Hasil Kuesioner Pengendalian Akses i. Adanya tingkatan level user

ii. Metode untuk pengendalian akses dengan menggunakan username dan password (Lihat Lampiran 52)

3 bulan sekali

v. Password yang lama bisa digunakan kembali sebagai password yang baru

vi. Tidak ada ketentuan untuk panjang minimum password

vii. Tidak ada batasan kesalahan untuk memasukkan password

viii. Tidak ada pengiriman report jika ada yang bermasalah dengan entri username dan password ix. Adanya pesan kesalahan apabila login tidak valid

(Lihat Lampiran 53 pada Gambar 2 dan 3)

II. Temuan Audit Hasil Wawancara Pengendalian Akses i. Adanya pembagian level user berdasarkan

Kep-07/BC/2003

ii. Metode pembatasan akses yang digunakan adalah username dan password (Lihat Lampiran 52)

iii. Adanya metode encryption terhadap password

iv. Batas waktu penggunaan password adalah 3 bulan sekali

v. User yang bermasalah dengan password dapat langsung menghubungi konsul

III. Temuan Audit Hasil Observasi dan Testing Pengendalian Akses

i. Terdapat pembagian level user didalam aplikasi sesuai dengan otoritasnya

ii. Tugas dan wewenang yang ada didasarkan pada Kep-07/BC/2003

iii. Batasan akses yang digunakan adalah Username dan Password (Lihat Lampiran 52)

iv. Password yang di-input disamarkan oleh aplikasi v. Ada jangka waktu untuk umur Password

vi. Bila Password salah atau Username tidak terdaftar ada pesan error (Lihat Lampiran 53 pada Gambar 2 dan 3)

vii. Panjang Password tidak dibatasi dan dilakukan kombinasi

viii. Tidak terdapat batasan minimum pada kesalahan memasukkan Password

ix. Tidak ada pengiriman Report, bila ada user yang bermasalah dengan Password langsung menghubungi konsul/OKDD

Komunikasi

i. Di Server terdapat firewall

ii. Saluran transmisi yang digunakan V-Sat, VPN dan Leased Line (Lihat Lampiran 89 pada Gambar 75)

iii. Media transmisi yang digunakan berjenis bounded media, menggunakan UTP Cable dan unbounded media yaitu VSAT

iv. Jaringan Communication Lines berjenis private (VSAT dan VPN) dan public (Leased Lines Telkom) v. Pendeteksian error pada Communication Lines

dilakukan dengan program yang ada di luar dari program aplikasi

vi. Ada Remote Terminal untuk memonitor status jaringan

II. Temuan Audit Hasil Wawancara Pengendalian Komunikasi

i. Transmisi jaringan yang digunakan Leased Lines, VSAT, VPN dan untuk internal memakai LAN (Lihat Lampiran 89 pada Gambar 75 dan 76)

ii. Tidak ada standar yang secara khusus mengatur Software dan Hardware yang digunakan, hanya berdasarkan kebijakan dari manajemen.

iii. Kesalahan jaringan yang paling sering terjadi adalah jaringan yang terputus

iv. Topologi yang digunakan saat ini adalah Star (Lihat Lampiran 89 pada Gambar 75)

III. Temuan Audit Hasil Observasi Pengendalian Komunikasi

i. Adanya Firewall dan Antivirus yang terupdate ii. Media transmisi yang digunakan berjenis Bounded

Media

iii. Untuk transmisi jaringan menggunakan Leased Lines, VSAT, dan VPN

iv. Jaringan komunikasi berjenis Private dan Public Dimana Private Lines menggunakan VSAT dan VPN

Dimana Public Lines menggunakan Leased Line Telkom

i. Adanya prosedur penyiapan data yang harus dipatuhi user, dimana PIB Disket yang di-load, jika pada saat validasi terdapat kesalahan, user (Kantor Pelayanan) dapat membantu importir melakukan pembetulan, sehingga transaksi selanjutnya dapat dilakukan. Untuk input-an di dalam aplikasi tidak dapat dikoreksi oleh user.

ii. Adanya otorisasi transaksi sebelum diinput kedalam komputer (Lihat Lampiran 55 pada Gambar 7, Lampiran 62 pada Gambar 20, Lampiran 65 pada Gambar 28)

iii. Adanya pesan error bila ada kesalahan input

iv. Input-an tidak harus berdasarkan dokumen manual, dokumen fisik/manual hanya sebagai pembanding dan pendukung

v. Transaksi yang sudah di-input tidak bisa di-update kecuali update SSBC. Edit hanya bisa dilakukan melalui database.

vi. Metode inputan yang digunakan adalah keyboarding dan direct reading

vii. Ada metode untuk completeness Check (Lihat Lampiran 55 pada Gambar 7)

II. Temuan Audit Hasil Wawancara Pengendalian Input i. Otorisasi dilakukan oleh user yang ditunjuk

ii. Data-data hasil input-an tidak di encryption

III. Temuan Audit Hasil Observasi dan Testing Pengendalian Input

i. Adanya otorisasi transaksi sebelum di input ke komputer, berupa pemeriksaan dokumen sumber secara manual dan Aplikasi akan melakukan pengecekan terhadap hasil inputan

ii. Tidak adanya pesan error bila terjadi kesalahan inputan, seperti jika kita memasukkan karakter pada input-an yang harusnya diisi field numerik, data hasil input-an tidak dapat disimpan

iii. Bila ada Input-an yang salah sistem tidak mempunyai fitur untuk meng-update transaksi yang salah, tetapi harus dari database.

iv. Metode Input-an yang digunakan:

i. Keyboarding: Dengan menggunakan keyboard ii. Direct Reading: Dengan membaca langsung

pada disket (Lihat Lampiran 55 pada Gambar 6)

maka data tidak dapat disimpan/diproses

IV. Temuan Audit Hasil Review Dokumentasi Pengendalian Input

i. Data-data impor di input oleh Importir dengan menggunakan aplikasi PIB. Importir akan menyerahkan data-data PIB (dalam media disket), dimana disertai dengan hasil cetakan berupa PIB dan dokumen-dokumen pendukung.

V. Konfirmasi Perbedaan Temuan Audit Input Control Berdasarkan hasil analisa Temuan Audit, terjadi perbedaan antara Hasil kuesioner dan observasi dan testing atas pengendalian Input, dimana:

1. Hasil kuesioner menyatakan adanya pesan error bila ada kesalahan input

2. Hasil observasi dan testing menyatakan tidak adanya pesan error bila terjadi kesalahan inputan, seperti jika kita memasukkan karakter pada input-an yang harusnya diisi field numerik, data hasil input-an tidak dapat disimpan

Dari hasil analisa dan konfirmasi lebih lanjut, maka Temuan Audit yang diperoleh untuk masalah diatas adalah bahwa tidak adanya pesan error bila terjadi kesalahan inputan, seperti jika kita memasukkan karakter pada input-an yinput-ang harusnya diisi field numerik, data hasil input-input-an tidak dapat disimpan

d. Process Control

I. Temuan Audit Hasil Kuesioner Pengendalian Proses i. File dan Tabel yang digunakan sudah dirancang

secara khusus untuk memenuhi kebutuhan

ii. Arsip terhadap Source dokumen dan dokumen pendukung dilakukan oleh OKDD

iii. Ada Log File atas proses yang dilakukan user (Lihat Lampiran 85 pada Gambar 68)

iv. Ada pesan error jika ada proses yang gagal (Lihat Lampiran 86 pada Gambar 69)

v. Adanya prosedur untuk recovery berupa menu untuk pembetulan proses bila terjadi kegagalan proses (Lihat Lampiran 87 pada Gambar 71)

vi. Ada prosedur yang menjamin bahwa file telah dimaintain dengan benar dan terintegrasi dengan benar, dimana ini merupakan tugas DA dan DBA

II. Temuan Audit Hasil Wawancara Pengendalian Proses i. Bila terjadi gangguan pada komputer, penanganan

diserahkan pada Vendor, bila masih dalam masa garansi, bila diluar garansi penganganan oleh PDDT (Pengolahan Data dan Dukungan Teknis)

ii. Metode pemrosesan transaksi secara Real Time ke server Kantor Pelayanan Halim

iii. Seminggu sekali secara Batch – Online dilakukan Backup data ke Kantor Pusat (Bila media transfernya disket). Dan secara Online Real Time (Bila media transfernya EDI). Untuk Kantor Pusat sendiri di backup ke server cadangan secara Real Time

III. Temuan Audit Hasil Observasi dan Testing Pengendalian Proses

i. Dokumen sumber dan pendukung disimpan oleh seksi OKDD setelah satu siklus transaksi selesai (Lihat Lampiran 42-47)

ii. Ada Log File mengenai proses yang dilakukan User (Lihat Lampiran 85 pada Gambar 68)

iii. Bila ada proses yang gagal ada pesan error (Lihat Lampiran 86 pada Gambar 69)

iv. Adanya Recovery setelah terjadinya kegagalan. Salah satunya dari menu Pembetulan Proses (Lihat Lampiran 87 pada Gambar 71)

v. Adanya prosedur yang menjamin tidak terdapat duplikasi proses.

e. Database Control

I. Temuan Audit Hasil Kuesioner Pengendalian Basis Data

i. Database sudah tersusun dalam ERD dan terdiri atas File Master dan File Transaction

ii. Akses terhadap database dibatasi sesuai dengan kewenangannya

iii. Adanya Log File untuk melakukan tracking terhadap database (Lihat Lampiran 87 pada Gambar 72) iv. Adanya prosedur backup terhadap database

v. Transaksi yang telah di input tidak dapat diubah oleh user lain

i. Hanya individu yang diberikan otoritas yang boleh mengakses Database

ii. Database disusun atas File Master dan File Transaksi, dimana File Master seperti tabel referensi dan File Transaksi seperti tabel proses.

iii. Dimana File Masternya adalah Tabel yang diawali dengan TID (Tabel Impor Dasar) dan File Transaksi TIR (Tabel Impor Referensi), TIP (Tabel Impor Proses), TIA (Tabel Impor Administrasi), TIT (Tabel Impor Temporary), TIH (Tabel Impor History). iv. Ada monitor secara periodik terhadap Database

(Lihat Lampiran 88 pada Gambar 73) dan dilakukan oleh DBA

v. Pemberian nama dalam Database dirancang secara khusus agar memudahkan bagi yang berwenang vi. Ada Database Warehousing

III. Temuan Audit Hasil Observasi Pengendalian Basis Data

i. Hubungan tabel dalam Database tersusun atas ERD dan terbagi atas File Master dan File Transaksi

ii. Terdapat pembatasan akses Database sesuai dengan otoritasnya, dimana pengguna aplikasi tidak dapat mengakses dan mengubah Database secara langsung, tetapi harus melalui aplikasi, hanya yang berwenang yang dapat mengakses Database.

iii. Ada Log File pada Database, sehingga memudahkan untuk Tracking pada Database (Lihat Lampiran 87 pada Gambar 72)

iv. Adanya prosedur Backup Database

v. Transaksi yang telah diinput user, tidak dapat dirubah oleh user lain

vi. Tidak adanya Backup data di tempat lain, backup data hanya di internal DJBC sendiri

f. Output Control

I. Temuan Audit Hasil Kuesioner Pengendalian Output i. Adanya review periodik oleh manajemen terhadap

laporan

ii. Laporan yang dihasilkan sudah memuat: Nama Laporan, Kepala Laporan, Waktu dan tanggal pencetakan, no halaman, jenis laporan, jumlah copy, nama/bagian yang melakukan pencetakan

iii. Laporan hanya dapat dicetak oleh karyawan yang memiliki otoritas

II. Temuan Audit Hasil Wawancara Pengendalian Output i. laporan dirancang sesuai dengan kebijakan dan

kebutuhan dari manajemen yang ada

ii. Pihak yang membutuhkan laporan adalah pihak intern perusahaan dan pihak ekstern perusahaan. Intern misalnya: Kepala Kantor, OKDD, Direktur Jendral. Ekstern misalnya: Departemen keuangan, Dirjen Pajak

iii. Laporan yang ada dapat dicetak secara accidental dan periodik (Bulanan, mingguan)

iv. Laporan didistribusikan secara soft copy dan hard copy, tetapi kebanyakan dengan softcopy

v. Review laporan dilakukan secara periodik oleh manajemen terkait. Misalnya: Kepala Kantor, OKDD, Direktur Jendral.

III. Temuan Audit Hasil Observasi dan Testing Pengendalian Output

i. Adanya review laporan secara periodik dari manajemen

ii. Pencetakan laporan hanya dapat dilakukan oleh karyawan yang memiliki otoritas