DESAIN DAN IMPLEMENTASI AUTHENTIFIKASI USER

PADA JARINGAN WIRELESS TOP KOMPUTER PALEMBANG

Nopriansyah

Jurusan Teknik Informatika STMIK PalComTech Palembang

ABSTRAK

Top komputer salah satu perusahaan swasta yang bergerak dibidang jasa penjualan komputer dan Laptop, untuk mendukung proses penjualannya. Top komputer menggunakan jaringan wireless yang mana jaringan wireless ini sangat dibutuhkan untuk koneksi ke internet secara langsung. Internet wireless sebuah area dimana pada area tersebut tersedia koneksi internet wireless yang dapat diakses melalui notebook, PDA maupun perangkat lainnya yang mendukung teknologi wireless, dengan internet wireless konsumen bisa langsung menikmati akses internet selama berada di area Top komputer tanpa harus menggunakan password login, hal inilah yang membuat penulis beranggapan sistem HotSpot seperti ini kurang optimal dalam pelayanannya, karena semua orang dapat mengakses dengan bebas dan itu menyebabkan akses internet akan menjadi lambat.

Oleh sebab itu diperlukan sistem autentifikasi, seperti billing server untuk memaksimalkan layanan internet wireless, diharapkan ketika laptop ataupun notebook mengakses internet wireless akan muncul halaman web yang mengharuskan user mendaftar atau login terlebih dahulu sebelum memakai internet wireless, jadi hanya yang punya account saja yang bisa menggunakan fasilitas internet wireless.

Keywords:Aunthentifikasi, User, Wireless, Top Komputer.

PENDAHULUAN

WLAN suatu jaringan area lokal nirkabel yang menggunakan gelombang radio sebagai media tranmisinya . LAN nirkabel menggunakan frekuensi radio untuk komunikasi antara perangkat komputer dengan titik akses transiver radio dua arah yang tipikalnya bekerja di bandwith 2,4 GHz (802.11b, 802.11g) atau 5 GHz (802.11a). Kebanyakan peralatan mempunyai kualifikasiWi-Fi, IEEE802.11b atau akomodasiIEEE 802.11g dan menawarkan beberapa level keamanan seperti WEP atau WPA. Top komputer salah satu perusahaan swasta yang bergerak dibidang jasa penjualan komputer dan Laptop, untuk mendukung proses penjualannya. Top komputer menggunakan jaringan wireless yang mana jaringan wireless ini sangat dibutuhkan untuk koneksi ke

internet secara langsung. Internetwirelesssebuah area dimana pada area tersebut tersedia koneksi internet wireless yang dapat diakses melalui notebook, PDAmaupun perangkat lainnya yang mendukung teknologi wireless, dengan internet wireless konsumen bisa langsung menikmati akses internet selama berada di area Top komputer tanpa harus menggunakan password login, hal inilah yang membuat penulis beranggapan sistem HotSpot seperti ini kurang optimal dalam pelayanannya, karena semua orang dapat mengakses dengan bebas dan itu menyebabkan akses internet akan menjadi lambat.

Oleh sebab itu diperlukan sistem autentifikasi, seperti billing server untuk memaksimalkan layanan internet wireless, diharapkan ketika laptop ataupun notebook mengakses internet wireless akan muncul halaman web yang mengharuskan user mendaftar atauloginterlebih dahulu sebelum memakaiinternet wireless, jadi hanya yang punyaaccountsaja yang bisa menggunakan fasilitas internetwireless. Berdasarkan latar belakang diatas penulis menyimpulkan bahwa sistem autentikasi usersangat dibutuhkan untuk memaksimalkan layanan internet wireless dan juga menambah keamanan pada jaringan internetwireless.

LANDASAN TEORI Jaringan Komputer

Pembangunan sebuah jaringan komputer tergantung pada kondisi dan kebutuhan dari masing-masing individu. Pada konsepnya penggunaan teknologi merujuk pada teori 3 K yaitu kebutuhan (need), kualitas (quality) dan keuangan (finance). Dalam hal ini dikenal dengan istilah networking terminologyatau terminologi jaringan (Sutedjo 2009: 45).

Konsep TCP/IP ( Transmission Control Protocol/Internet Protocol )

Menurut Drew Heymood (2008:32) TCP/IP (singkatan dari “Transmission Control Protocol”) adalah sekumpulan protokol yang didesain untuk melakukan fungsi-fungsi komunikasi data pada jaringan komputer. TCP/IP terdiri atas sekumpulan protokol yang masing-masing bertanggung jawab atas bagian-bagian tertentu dari komunikasi data. Kesimpulannya, TCP/IP inilah yang memungkinkan kumpulan komputer untuk berkomunikasi dan bertukar data didalam suatu jaringan. TCP/IP dapat diterapkan dengan mudah di setiap jenis komputer dan inteface jaringan, karena sebagian besar isi kumpulan protokol ini tidak spesifik terhadap satu komputer atau peralatan jaringan tertentu. Prinsip Kerja TCP

Menurut Rafiudin (2006:53)TCP mempunyai prinsip kerja seperti “virtual circuit” pada jaringan telepon. TCP lebih mementingkan tata-cara dan keandalan dalam pengiriman data antara dua komputer dalam jaringan. TCP tidak peduli dengan apa-apa yang dikerjakan oleh IP, yang penting adalah hubungan komunikasi antara dua komputer berjalan dengan baik. Dalam hal ini, TCP mengatur bagaimana cara membuka hubungan komunikasi, jenis aplikasi apa yang akan dilakukan dalam komunikasi tersebut (misalnya mengirim e-mail, transfer file, dsb.) Di samping itu, juga mendeteksi dan mengoreksi jika ada kesalahan data. TCP mengatur seluruh proses koneksi antara satu komputer dengan komputer yang lain dalam sebuah jaringan komputer.

Topologi Jaringan

Menurut Setiawan (2009:164)Topologi menggambarkan struktur jaringan atau bagaimana jaringan didesain. Secara fisik topologi dapat didefinisikan sebagai layout aktual dari kabel-kabel (media) jaringan

Radius

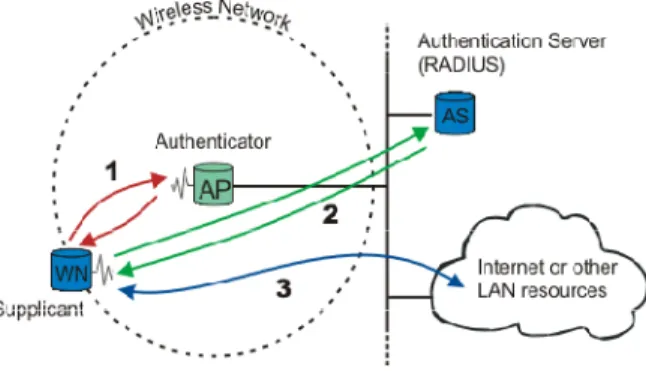

Gambar 1 Radius Penjelasan :

1. Wireless Node (WN) / Supplicant akan meminta akses ke wireless network Akses Point atau disebut dengan AP akan menanyakan identitas Supplicant. Tidak ada trafik data selain EAP yang di perbolehkan sebelum Supplicantterautentikasi. Access Pointbukanlah sebuah autentikator, tetapiAcces pointberisiautentikator.

2. Setelah nama-pengguna danpassworddi kirim, proses autentikasi dimulai. Protokol yang di gunakan antaraSupplicant dan AutentikatoradalahEAP. Protocol over LAN (EAPoL) Autentikator mengencapsulasi kembali pesan EAP ke dalam format RADIUS, dan mengirimnya ke RADIUS server. Selama proses autentikasi, autentikator hanya menyampaikan paket antara Supplicant dan RADIUS server. Setelah proses autentikasi selesai, RADIUS servermengirimkan pesan sukses ( atau gagal, apabila proses autentikasi gagal).

Apabila proses autentikasi sukses, Supplicant diperbolehkan untuk mengakses wirelessLAN dan/atau internet (Sumber : www.wikipedia.com).

RADIUS, Atau Remote Authentication Dial-In User Service merupakan sebuah protocol yang memungkinkan administrator untuk melakukan Authentication (pembuktian keaslian), Authorize (otoritas/pemberian hak) dan Accounting (akutansi) (AAA) untuk meremote para pengguna atauuseryang ingin mengakses suatu sistem atau layanan dari pusat server jaringan komputer.

RADIUS, mula-mula dikembangkan oleh perusahan Livingston, merupakan sebuah protocol access-control yang memverifikasi dan yang melakukan authentication para pengguna berdasarkan metoda yang umum digunakan. RADIUS umumnya digunakan oleh ISP (Internet Service Provider) atau penyedia layanan internet untuk

melakukan authentication (pembuktian keaslian pengguna), Authorize (mengatur pemberian hak/otoritas) danAccounting(mencatat penggunaan layanan yang digunakan). Gambaran mengenai AAA

Kerangka kerjaRADIUSyang dibangun dikenal dengan proses AAA, yang terdiri dari Authentication (pembuktian keaslian), Authorize (pemberian hak/otoritas) dan Accounting (akuntansi). Service model ini untuk mengatur dan melaporkan semua transaksi dari mulai awal menggunakan sampai selesai menggunakan. Arsitektur AAA adalah strategi yang lebih baik dari pada yang lain. Sebelum AAA diperkenalkan, peralatan individu telah digunakan untuk melakukan authentication para penggunanya. Tanpa standar yang formal, masing-masing mesin mempunyai metode authentikasi yang berbeda-mungkin saja menggunakan profile, sementara yang lain mungkin saja menggunakan authentikasi CHAP (Challenge/Handshake Authentication Protocol). Dan yang lainnya mungkin saja menggunakanQuery database internaldenganSQL.Masalah utama dengan menggunakan model tidak beraturan seperti ini adalah salah satunya skalabilitas.

Kelompok AAA dibentuk oleh IETF untuk menciptakan arsitektur yang fungsional yang akan memetakan keterbatasan dari sistem yang digambarkan diatas. Sesungguhnya, ada kebutuhan untuk memusatkan peralatan dan monitoring penggunaan pada jaringan komputer yang beragam. ISP-ISP mulai menawarkan tidak hanya standar dial up, akan tetapi mulai menawarkan ISDN, xDSL, dan koneksi menggunakan kabel modem. Oleh karena itu dibutuhkan suatu cara yang standar dimana bisa memverifikasi para pengguna, masuk ke suatu system dan dimonitoring melalui jaringan. Karena kebutuhan tersebut dan melalui sebuah proses maka arsitektur AAA di lahirkan.

Model AAA focus terhadap tiga aspek yang paling krusial dari control akses pengguna yaitu Authentikasi, Authorisasi dan Akuntansi.

1. Authentication

Authentication merupakan suatu proses untuk memverifikasi identitasi yang digunakan oleh pengguna (atau mesin) untuk masuk kedalam suatu sistem atau service, menggunakan kombinasi dari ID danpassword, dan seperti yang kita ketahui bahwa password mewakili bagaimana Anda di verifikasi. Jika sampai password tersebut dapat diketahui oleh orang lain, maka hal tersebut akan menghancurkan metode authentication dimana seseorang yang tidak berhak dapat masuk kedalam suatu sistem. Dalam situs e-commerce dan situs-situs internet bisnis lainnya, membutuhkan authenticator yang lebih kuat dan lebih dapat dipercaya. Sertifikasi secara digital merupakan salah satu solusinya, dan mungkin 5 sampai 10 tahun mendatang sertifikasi secara digital akan menjadi bagian dari Public Key infrastructure(PKI) yang akan menjadi rekomendasi authenticator di internet. 2. Authorization(Otorisasi)

Authorization meliputi penggunaan aturan yang memutuskan apa yang dapat dilakukan oleh pengguna yang telah di authentikasi dalam suatu sistem. Sebagai contoh, dalam kasus ISP, ISP memutuskan apakah akan memberikan alamat IP

(internet protocol) Static atau alamat IP dari hasil DHCP. Seorang sistem administrator yang harus mendefinisikan peraturan ini.

3. Accounting(Akutansi)

Accounting merupakan bagian akhir dari kerangka kerja AAA, accounting dapat mengukur dan mencatat sumber daya yang telah digunakan, termasuk jumlah waktu atau jumlah data yang dikirim dan atau diterima selama pelanggan tersebut memanfaatkan sumber daya tersebut. Sistem Accounting terselenggara oleh pembukuan statistik sesi dan penggunaan informasi serta digunakan untuk kegiatan kendali pemberian hak (otoritas), billing, analisa trend (kecenderungan), pemanfaatan sumber daya dan rencana kapasitas.

Installisasi Chillispot

Setelah semua system dan aplikasi pendukung untuk instalisasi freeradius dan chillispot telah lengkap dan terconfigurasi dengan baik dan benar tanpa ada kesalahan dari system ataupun paket yang di install, maka tahap selanjutnya adalah installasasi Chillispot. Disini penulis menggunakan Chillispot versi 1.1.0 final. ( release terakhir Chillispot).

Berikut cara instalisasi yang penulis buat di terminal linux server Radius chillispot :

# wgethttp://www.chillispot.info/download/chillispot-1.1.0.i386.rpm

Setelah kita mendownload file asli chillspot yang berbentuk .rpm makan penulis menginstall chillispot terserbut dengan mengetik :

# rpm -ivh chillispot-1.1.0.i386.rpm

Setelah aplikasi chillispot yang berpaket kan rpm telah selesai di install selanjut nya penulis mengedit file chilli.conf yang ada di directory /etc/, untuk mengedit nya penulis mengetik :

#vi /etc/chilli.conf

Setelah configurasi file chilli.conf telah selesai kita buat, maka langkah selanjutnya mengedit file hospotlogin.cgi yang ada pada paket aplikasi chillispot yang di install tadi, file tersebut berguna untuk tampilan authetifikasi user yang menggunakan server radius hospot yang gunakan . Sebelum mengedit file tersebut ada baiknya penulis mengetik sintak di dalam shell terminal server radius sebagai berikut

# cp /usr/share/doc/chillispot-1.1.0/hotspotlogin.cgi /var/www/cgi-bin/ # chmod 755 /var/www/cgi-bin/hotspotlogin.cgi

Setelah file hostpotlogin.cgi tercopy ke dalam directory di tempat aplikasi apache berada maka penulis akan mengedit file hostpotlogin.cgi dengan mengetik :

#vi /var/www/cgi-bin/hotspotlogin.cgi

Di file hotspotlogin.cgi ada dua baris yang penulis edit guna untuk mengaktifkan user authentifikasi freeradius dan chillispot yaitu seperti pada command di bawah ini :

cari tulisan #$uamsecret = "ht2eb8ej6s4et3rg1ulp "; ganti menjadi $uamsecret = " ht2eb8ej6s4et3rg1ulp "; cari tulisan #$userpassword=1;

ganti menjadi $userpassword=1;

Setelah script yang ada di dalam file hotspotlogin.cgi sudah di edit maka selesai sudah installasi dan configurasi chiilispot yang ada di dalam server linux , untuk lebih detail nya akan di jelaskan pada gambar gambar di bawah ini sebagai berikut :

Installisasi Freradius

Setelah semua configurasi Chillispot selesai maka penulis akan melangkah ketahap installisasi dan pengconfigurasian freeradius server. Di dalam freeradius ada 2 aplikasi yang harus diinstall antara lain

1. freeradius server 2. freeradius-mysql

Untuk memulai langkah awal nya kita harus menginstall terlebih dahulu aplikasi freeradius tersebut dengan mengetik :

#yum install freeradius

Kemudian menginstall freeradius-mysql dengan mengetik : # yum install freeradius-mysql

Setelah kedua file tersebut sudah terinstall dengan baik maka langkah berikut nya adalah mengedit /mengconfig file file yang ada di aplikasi freeradius terserbut agar server hostpot radius berjalan dengan baik dan benar.

Ada 3 dari aplikasi freeradius yang diinstall antara lain : 1. file radiusd.conf yang terletak pada directory /etc/raddb/ 2. file clients.conf yang terletak pada directory /etc/raddb/ 3. file sql.conf yang terletak pada directory /etc/raddb/

berikut sintak yang penulis lakukan untuk mengedit file file di atas # vi /etc/raddb/radiusd.conf

# vi /etc/raddb/clients.conf #vi /etc/raddb/sql.conf

Setelah semua telah benar di setting dan di configurasi maka selanjut nya kita akan membuat file databases untuk radius di mysql untuk user login pada hotspot dengan cara sebagai berikut :

CREATE DATABASE & TABEL

Login ke mysql dan create database dengan nama radius. Carilah file dengan nama db_mysql.sql kemudian import ke database.dengan

mengetik :

Setelah file telah di import maka selanjut nya kita login lagi ke mysql dengan sintak : # mysql –u root –p shiro123

mysql > use radius ;

Masukkan record² berikut :

mysql > INSERT INTO radcheck (UserName, Attribute, Value) VALUES (’rahma’, ‘Password’, ‘passku’);

mysql > INSERT INTO radgroupcheck (GroupName, Attribute, Value) VALUES (’dynamic’, ‘Auth-Type’, ‘Local’);

mysql > INSERT INTO radgroupreply (GroupName, Attribute, op, Value) VALUES (’dynamic’, ‘Framed-Compression’, ‘:=’, ‘Van-Jacobsen-TCP-IP’);

mysql > INSERT INTO radgroupreply (GroupName, Attribute, op, Value) VALUES (’dynamic’, ‘Framed-Protocol’, ‘:=’, ‘PPP’);

mysql > INSERT INTO radgroupreply (GroupName, Attribute, op, Value) VALUES (’dynamic’, ‘Service-Type’, ‘:=’, ‘Framed-User’);

mysql > INSERT INTO radgroupreply (GroupName, Attribute, op, Value) VALUES (’dynamic’, ‘Framed-MTU’, ‘:=’, ‘1500′);

mysql > INSERT INTO radgroupreply (GroupName, Attribute, op, Value) VALUES (’dynamic’, ‘X-Ascend-Assign-IP-Pool’, ‘:=’, ‘0′);

mysql > INSERT INTO radgroupreply (GroupName, Attribute, op, Value) VALUES (’dynamic’, ‘X-Ascend-Maximum-Time’, ‘:=’, ‘7200′);

mysql > INSERT INTO radgroupreply (GroupName, Attribute, op, Value) VALUES (’dynamic’, ‘X-Ascend-Route-IP’, ‘:=’, ‘Route-IP-Yes’);

mysql > INSERT INTO radgroupreply (GroupName, Attribute, op, Value) VALUES (’dynamic’, ‘Idle-Timeout’, ‘:=’, ‘1800′);

mysql > INSERT INTO usergroup (UserName, GroupName) VALUES (’rahma’, ‘dynamic’);

Untuk melihat hasil update dari databases radius terserbut penulis mengetik ; mysql > select * from radcheck;

mysql > select * from radgroupcheck; mysql > select * from radgroupreply; mysql > select * from usergroup;

Setelah semua sudah di liat maka untuk melakukan update user login hotspot top komputer pertama tama penulis login dulu ke mysql dengan mengetik

# mysql – u root –p shiro123 Kemudian penulis mengetik mysql > use radius ;

mysql> INSERT INTO radcheck (UserName, Attribute, Value) VALUES ('budi', 'User-Password', 'budi');

mysql> FLUSH PRIVILEGES;

Maka langkah terakhir yang penulis lakukan adalah setting firewall pada system server radius kita, setting paket forwading dan seting service dengan cara sebagai berikut :

# /etc/init.d/iptables stop

# /usr/share/doc/chillispot-1.0/firewall.iptables # /etc/init.d/iptables save

# vi /etc/sysctl.conf

# Controls IP packet forwarding net.ipv4.ip_forward = 1

# chkconfig chilli on #chkconfig radiusd on

Jika ada perubahan konfigurasi restart chilli dan radius #service chilli restart

# service radiusd restart #reboot –h

Setelah semua nya selesai maka untuk mentester apakah server radius kita berjalan dengan baik dan benar maka penulis mengetik sebagai berikut :

# /usr/bin/radtest budi budi localhost 1812 testing123

Setelah kita mengetik di atas akan keluar tampilan sebagai berikut : Bila hasilnya seperti ini berarti radius server sudah berjalan dengan baik:

rad_recv: Access-Accept packect from host 127.0.0.1:1812, id=1234, length=26 Session_Timeout = 28096

Setelah semua aplikasi yang kita install dan kita configurasi telah selai maka tahap terakhir adalah pecobaan di dalam hospot login disini penulis menggunakan radios wireless linksys dengan metode brige.

Login ke google.com, untuk lebih jelas nya lihat gambar di bawah ini :

Loading internet wireless

Login internet wireless

Login Chillispot

Browsing internet

PEMBAHASAN

Simpulan

Secara spesifik dapat ditarik simpulan antara lain :

1. Penulis dapat mengetahui bagaimana menggunakan Centosh GNU/Linux sebagai server autentikasi user.

2. Penulis dapat mengetahui konfigurasi radius sebagai system autentifikasi web login untuk proses autentifikasi user wireless klien.

3. Penggunaan jaringan internet wireless (user) sudah diatur oleh administrator dengan menggunakan centos sehingga user sudah terautentifikasi, jadi untuk menggunakan fasilitas internet wireless user harus memasukkan username dan password login yang disediakan oleh administrator.

Saran

Dari hasil penelitian yang dilakukan, ada beberapa saran yang ingin disampaikan oleh penulis, yaitu :

1. Diperlukan peran serta aktif oleh pegawai dalam melakukan control terhadap system jaringan computer agar benar-benar berjalan dengan baik, tepat guna dan sesuai dengan tujuan yang diharapkan.

2. Diperlukan seorang Administrator jaringan yang mengelola dan mengatur aktifitas jaringan computer tersebut sehingga akses pengguna dapat teratur dengan baik. 3. Diharapkan adanya penelitian lanjutan untuk mengembangkan jaringan computer

tersebut menjadi jaringan yang lebih besar dan luas. DAFTAR PUSTAKA

Arifin, Hasrul. 2011. Kitab Suci Jaringan Komputer dan Koneksi Internet. Yogyakarta : Mediakom.

Gulo, W.2002. “Metodologi Penelitian”. Jakarta : Grasindo. Hendayun. 2005.“Metodelogi Untuk Skripsi”.Andi: Jakarta.

Handaya, Bernard, Ahmad. 2008.” Linux system administrator, Imformatika Bandung. Rafiudin, Rahmat.2006.“Jaringan Komputer”. Majalengka : Elex Media Komputindo Rafiudin. 2006 .”Jaringan komputer I, Imformatika Bandung.

Suarna, Nana. 2004.” Operating System linux Red Had”.Bandung.

Sopandi, Lukman. 2005.” Instalasi dan konfigurasi jaringan computer. Informatika Bandung.

Suwarni, Murti dan Wahyuni, Salamah. 2005. “Metodologi Penelitian Bisnis”. Andi: Yogyakarta.

Umar, Husein.2007. “Metode Penelitian Untuk Skripsi dan Tesis Bisnis”. Jakarta : Raja Grafindo Perkasa.

Utomo Eko Prio. 2006.“Pengantar jaringan computer.CV. Yrama widia. Bandung. www.wikipedia.com( diakses tanggal 20 April 2010 )

www.sysneta.com/wrt610n-linksys-wireless-router (diakses tanggal 25 April 2010. 00.00).

http://yoyok.wordpress.com/2007/06/02/radius-isp-billing-system/( diakses tanggal 27 April 2010. 22.00).