BAB 4

IMPLEMENTASI DAN EVALUASI

4.1 Spesifikasi Sistem

Perangkat keras dan perangkat lunak dalam suatu sistem komputer memegang peranan penting dalam menentukan kinerja sebuah sistem. Sebuah sistem dapat berkerja dengan optimal apabila didukung dengan kombinasi perangkat keras dan perangkat lunak yang baik. Berikut adalah spesifikasi minimum perangkat keras dan perangkat lunak yang direkomendasikan :

- Spesifikasi perangkat keras server

Processor : Intel Pentium III 1 GHz atau lebih RAM : 256 MB atau lebih

Harddisk : 40 GB atau lebih

NIC : 2 buah NIC 10/100 Mbps Full Duplex dimana sebuah NIC terhubung ke WAN, 1 NIC terhubung ke LAN

- Spesifikasi perangkat lunak server

Sistem Operasi : Linux dengan kernel 2.6.3 atau lebih tinggi Sistem Basis Data : MySQL versi 4.0 atau lebih tinggi Web Server : Apache versi 2.0 atau lebih tinggi PHP engine : PHP versi 4.4.0 atau lebih tinggi

- Spesifikasi perangkat keras administrator

Processor : Intel Pentium III 333 MHz atau lebih tinggi RAM : 64 MB atau lebih

Harddisk : 10 GB atau lebih

NIC : 1 buah NIC 10/100 Mbps Full Duplex

- Spesifikasi perangkat lunak administrator

Sistem Operasi : Windows 98/ME/2000/XP, Linux

Web Browser : Internet Explorer, Mozilla Firefox, Opera atau lainnya

Sedangkan spesifikasi perangkat keras dan perangkat lunak yang digunakan dalam implementasi dan evaluasi adalah :

- Spesifikasi perangkat keras server

Processor : Intel Pentium IV 1.6 GHz RAM : 256 MB

Harddisk : 40 GB

NIC : 2 buah NIC 10/100 Mbps Full Duplex dimana sebuah NIC terhubung ke WAN, 1 NIC terhubung ke LAN

- Spesifikasi perangkat lunak server

Sistem Operasi : Linux Fedora Core 5 dengan kernel 2.6.18 Sistem Basis Data : MySQL versi 5.0

Web Server : Apache versi 2.2 PHP engine : PHP versi 5.1.6

- Spesifikasi perangkat keras administrator Processor : Intel Pentium III 800 MHz RAM : 256 MB

Harddisk : 80 GB

NIC : 1 buah NIC 10/100 Mbps Full Duplex

- Spesifikasi perangkat lunak administrator

Sistem Operasi : Windows XP Professional Edition Web Browser : Internet Explorer 6

4.2 Prosedur Operasional

Berdasarkan metodologi spiral yang digunakan, maka tahap prosedur operasional ini termasuk dalam tahap construction and release. Berikut adalah prosedur yang dilakukan.

4.2.1 Prosedur Instalasi dan Konfigurasi Sistem

Langkah-langkah yang dilakukan dalam instalasi dan konfigurasi sistem adalah : • Instalasi sistem operasi Linux Fedora Core 5.

• Instalasi aplikasi Yum Extender (yumex) dengan cara : # yum install yumex

• Dengan yumex, lakukan update kernel terbaru yaitu kernel-2.6.18-1.2257.fc5.i686.rpm

o Dengan yumex, lakukan instalasi dan update paket dan dependencies berikut yang berhubungan dengan Apache versi 2.2.

o Lakukan beberapa perubahan pada konfigurasi Apache dengan cara : Lakukan perintah berikut pada gnome-terminal :

• #vi /usr/local/apache2/conf/httpd.conf

Lakukan perubahan beberapa baris pada file menjadi : • LoadModule php4_module modules/libphp4.so • DirectoryIndex index.html index.html.var index.php • AddType application/x-httpd-php.php

o Dengan yumex, lakukan instalasi dan update paket dan dependencies berikut yang berhubungan dengan MySQL versi 5.0.

o Lakukan beberapa perubahan pada konfigurasi MySQL dengan cara : Lakukan perintah berikut pada gnome-terminal :

• #/usr/sbin/groupadd mysql

• #/usr/sbin/useradd -g mysql mysql • #./scripts/mysql_install_db

• # chown -R root:mysql /usr/local/mysql • # chown -R mysql:mysql /usr/local/mysql/data • #vi /etc/ld.so.conf

Lakukan penambahan baris berikut pada file : • /usr/local/mysql/lib/mysql

Lakukan perintah berikut pada gnome-terminal :

• #/usr/local/mysql/bin/mysqladmin -u root password new_password

o Dengan yumex, lakukan instalasi dan update paket dan dependencies berikut yang berhubungan dengan PHP versi 5.1.6.

o Lakukan beberapa perubahan pada konfigurasi PHP dengan cara : Lakukan perintah berikut pada gnome-terminal :

• #cp php.ini-recommended /usr/local/php/lib/php.ini • #vi /usr/local/php/lib/php.ini

Lakukan perubahan beberapa baris pada file menjadi : • doc_root= "/var/www/html/ "

• file_uploads=Off

o Lakukan beberapa langkah ini agar Apache dan MySQL dapat berjalan secara otomatis :

Lakukan perintah berikut pada gnome-terminal : • #cd /home/xxxx/mysql-4.0.16 • #cp support-files/mysql.server /etc/init.d/mysql • #cd /etc/rc3.d • #ln -s ../init.d/mysql S85mysql • #ln -s ../init.d/mysql K85mysql • #cd /etc/rc5.d • #ln -s ../init.d/mysql S85mysql • #ln -s ../init.d/mysql K85mysql • #cd ../init.d

• #chmod 755 mysql • #cd /usr/local/apache2/bin • #cp apachectl /etc/init.d/httpd • #cd /etc/rc3.d • #ln -s ../init.d/httpd S85httpd • #ln -s ../init.d/httpd K85httpd • #cd /etc/rc5.d • #ln -s ../init.d/httpd S85httpd • #ln -s ../init.d/httpd K85httpd

• Lakukan instalasi dan konfigurasi Qmail-Spamassassin-ClamAV

o Download paket dengan cara lakukan perintah berikut pada gnome-terminal :

o mkdir /downloads o cd /downloads

o wget http://www.qmailrocks.org/downloads/qmailrocks.tar.gz o tar zxvf qmailrocks.tar.gz

o Download cara-cara instalasi di http://www.qmailrocks.org/ dan ikuti caranya.

• Lakukan instalasi dan konfigurasi Squid

o Download paket terbaru dari Squid dari internet. o lakukan perintah berikut pada gnome-terminal :

• tar zxvf squid-XX-.fc5 dimana XX merupakan versi Squid. o Cari file INSTALL.TXT dan ikuti cara instalasinya.

• Lakukan instalasi dan konfigurasi Snort

o Download paket terbaru dari Snort dari internet. o lakukan perintah berikut pada gnome-terminal :

• tar zxvf snort-XX-.fc5 dimana XX merupakan versi Snort. o Cari file INSTALL.TXT dan ikuti cara instalasinya.

• Lakukan instalasi dan konfigurasi SARG (Squid Analysis Report Generator) o Download paket terbaru dari SARG dari internet.

o lakukan perintah berikut pada gnome-terminal :

• tar zxvf sarg-XX-.fc5 dimana XX merupakan versi SARG. o Cari file INSTALL.TXT dan ikuti cara instalasinya.

• Lakukan instalasi dan konfigurasi ACID (Analysis Console for Intrusion Detection)

o Download paket terbaru dari ACID dari internet. o lakukan perintah berikut pada gnome-terminal :

• tar zxvf acid-XX-.fc5 dimana XX merupakan versi ACID. o Cari file INSTALL.TXT dan ikuti cara instalasinya.

• Lakukan instalasi dan konfigurasi isoqlog

o Download paket terbaru dari isoqlog dari internet. o lakukan perintah berikut pada gnome-terminal :

• tar zxvf isoqlog-XX-.fc5 dimana XX merupakan versi isoqlog. o Cari file INSTALL.TXT dan ikuti cara instalasinya.

4.2.2 Prosedur Penggunaan Sistem 4.2.2.1 Memulai Program

Ketika memulai sistem, administrator sistem akan diberikan tampilan awal berupa halaman login yang bertujuan membatasi akses ke dalam sistem.

Gambar 4.1 Halaman Login

Apabila nama user atau password salah, maka akan muncul pesan kesalahan di halaman yang sama.

Jika nama user dan password benar, maka administrator dapat mengakses sistem dengan tampilan awal di halaman home

Gambar 4.3 Halaman Home

Administrator dapat mulai menggunakan sistem dari pilihan menu yang tersedia: Firewall, Mail Utilities, Proxy, IDS, User, Help, dan Logout. Jika membuka menu Firewall, administrator dapat melihat rule-rule firewall yang telah ditambahkan (rule ini tidak termasuk rule yang sudah ada dalam sistem ketika Linux diinstall).

Gambar 4.4 Halaman Firewall

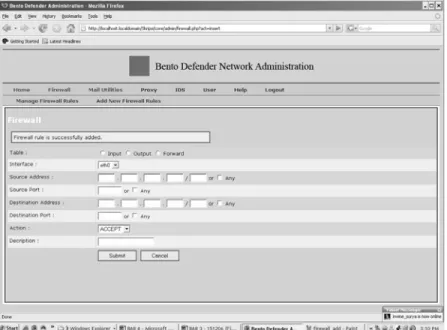

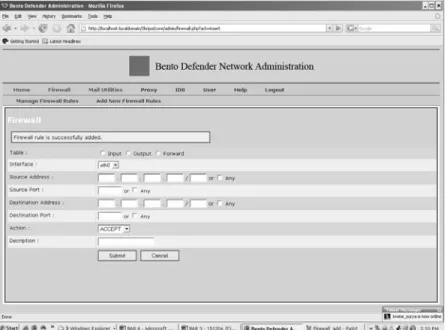

Submenu yang ditampilkan adalah: Manage Firewall Rules dan Add New Firewall Rules. Jika ingin menambahkan rule dalam firewall, administrator dapat memasukkannya di halaman Add New Firewall Rules.

Setelah berhasil, sistem ini akan memberikan pesan berhasil berikut:

Gambar 4.6 Halaman Menambah Rule Firewall Sukses

Dari halaman Manage Firewall Rules, administrator dapat mengubah rule dengan menekan tombol Update. Keterangan dari rule yang akan diubah dimasukkan ke dalam field-field firewall.

Setelah berhasil, sistem ini akan memberikan pesan berhasil berikut:

Gambar 4.8 Halaman Mengubah Rule Firewall Sukses

Dari halaman Manage Firewall Rules, administrator dapat menghapus rule dengan memilih rule-rulenya dan menekan tombol Delete. Jika sukses, akan muncul pesan.

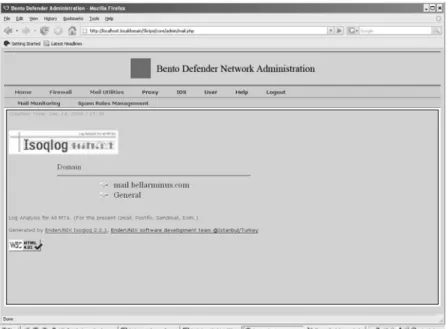

Dari pilihan menu utama, administrator dapat melihat data pengiriman e-mail di menu Mail Utilities.

Gambar 4.10 Halaman isoqlog

Ada 2 pilihan e-mail manager. General merupakan e-mail manager umum. Sedangkan mail.bellarminus.com merupakan e-mail manager sekolah St. Bellarminus. Untuk monitoring General belum dapat dilakukan karena administrator harus memiliki alamat SMTP server dari e-mail manager umum tersebut (Contoh: Yahoo! dan Hotmail). Untuk monitoring mail.bellarminus.com juga belum dapat dilakukan karena saat ini, sekolah St. Bellarminus belum memiliki SMTP server sendiri. Tampilan yang akan diberikan kedua link tersebut adalah sebagai berikut:

Gambar 4.11 Halaman isoqlog yearly report

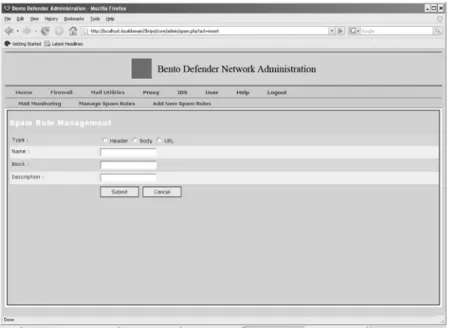

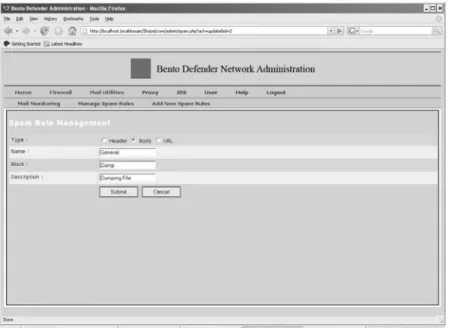

Jika administrator memilih Spam Rules Management, maka administrator dapat mengatur rule untuk kriteria spam.

Submenu yang ditampilkan adalah: Manage Spam Rules dan Add New Spam Rules. Jika ingin menambahkan rule untuk kriteria spam, administrator dapat memasukkannya di halaman Add New Spam Rules.

Gambar 4.13 Halaman Menambah Rule Spam

Setelah berhasil, sistem ini akan memberikan pesan berhasil berikut:

Dari halaman Manage Spam Rules, administrator dapat mengubah rule dengan menekan tombol Update. Keterangan dari rule yang akan diubah dimasukkan ke dalam field-field spam.

Gambar 4.15 Halaman Mengubah Rule Spam

Setelah berhasil, sistem ini akan memberikan pesan berhasil berikut:

Dari halaman Manage Spam Rules, administrator dapat menghapus rule dengan memilih rule-rulenya dan menekan tombol Delete. Jika sukses, akan muncul pesan.

Gambar 4.17 Halaman Menghapus Rule Spam Sukses

Jika administrator memilih Proxy, maka administrator dapat melihat data para pengguna jaringan dalam lingkup harian, mingguan, dan bulanan.

Jika administrator memilih salah satu tanggal yang ditampilkan, maka administrator dapat melihat akses user dalam jaringan.

Gambar 4.19 Halaman sarg daily report

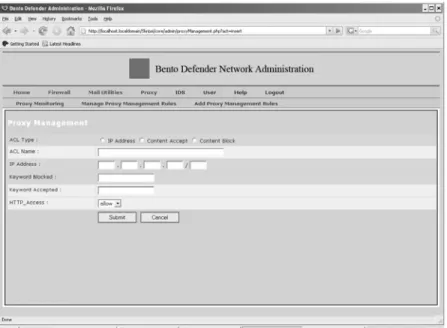

Jika administrator memilih Proxy Rules Management, maka administrator dapat mengatur rule untuk membatasi situs-situs dan akses pengguna jaringan.

Submenu yang ditampilkan adalah: Manage Proxy Rules dan Add New Proxy Rules. Jika ingin menambahkan rule membatasi situs-situs dan akses pengguna jaringan, administrator dapat memasukkannya di halaman Add New Proxy Rules.

Gambar 4.21 Halaman Menambah Rule Proxy

Setelah berhasil, sistem ini akan memberikan pesan berhasil berikut:

Dari halaman Manage Proxy Rules, administrator dapat mengubah rule dengan menekan tombol Update. Keterangan dari rule yang akan diubah dimasukkan ke dalam field-field proxy.

Gambar 4.23 Halaman Mengubah Rule Proxy

Setelah berhasil, sistem ini akan memberikan pesan berhasil berikut:

Dari halaman Manage Proxy Rules, administrator dapat menghapus rule dengan memilih rule-rulenya dan menekan tombol Delete. Jika sukses, akan muncul pesan.

Gambar 4.25 Halaman Menghapus Rule Proxy Sukses

Jika administrator memilih IDS, maka administrator dapat melihat data intrusion yang tercatat dalam sistem.

Jika administrator memilih User, maka administrator dapat melakukan penambahan, penghapusan, dan pengubahan pengguna sistem.

Gambar 4.27 Halaman User

Submenu yang ditampilkan adalah: Manage dan Add New. Jika ingin menambahkan user yang dapat mengakses sistem, administrator dapat memasukkannya di halaman Add New.

Setelah berhasil, sistem ini akan memberikan pesan berhasil berikut:

Gambar 4.29 Halaman Menambah User Sukses

Dari halaman Manage, administrator dapat mengubah user dengan menekan tombol Change Password. Keterangan dari user yang akan diubah dimasukkan ke dalam field-field user.

Setelah berhasil, sistem ini akan memberikan pesan berhasil berikut:

Gambar 4.31 Halaman Mengubah User Sukses

Dari halaman Manage, administrator dapat menghapus user dengan memilih usernya dan menekan tombol Delete. Jika sukses, akan muncul pesan.

Gambar 4.32 Halaman Menghapus User Sukses

Jika administrator memilih Help, maka administrator dapat melihat petunjuk penggunaan sistem Bento Defender.

Gambar 4.33 Halaman Help

Jika administrator ingin mengakhiri administrasi sistem, administrator harus memilih Logout dengan menjawab Yes.

4.3 Evaluasi Sistem

Berdasarkan metodologi spiral yang digunakan, maka tahap evaluasi sistem ini termasuk dalam tahap costumer evaluation. Berikut adalah prosedur yang dilakukan. 4.3.1 Evaluasi Kemampuan Fitur Sistem

Untuk mengukur kinerja sistem, maka diadakan beberapa pengujian terhadap tools yang digunakan. Pengujian yang dilakukan antara lain:

Pengujian dengan mengirimkan email Spam,

Pengujian dengan mengirimkan email dengan attachment Virus, Pengujian rule firewall dan proxy.

1. Pengujian dengan mengirimkan email Spam.

Pengujian dilakukan dengan mengirimkan 5 email yang mengandung Spam dengan dihalangi rule anti spam yang melakukan blokir terhadap kata-kata dalam email. Kata-kata yang digunakan adalah: spam, porn, sex, xxx, dan drugs. Tiap email dikirim 20 kali ke user yang memiliki account pada mail server. Hasil dari pengujian ini ditulis dalam tabel berikut:

No. Kata-Kata Email ditolak Email terkirim Persentase

1 SPAM 18 2 90

2 PORN 20 0 100

3 SEX 18 2 90

4 XXX 19 1 95

5 DRUGS 17 3 85

Tabel 4.1 Tabel Hasil Pengujian Penyaringan Spam

Dari data diatas, didapatkan rata-rata ketepatan penyaringan Spam senilai: = 90 + 100 + 90 + 95 + 85

= 460

5 = 92.50 %

Jadi, rata-rata persentase ketepatan penyaringan email yang mengandung Spam adalah 92.50 %. Sedangkan sebesar 7.50 % ketidaktepatan pemfilteran disebabkan oleh padatnya lalu lintas jaringan dan banyaknya email yang masuk dalam satu satuan waktu.

2. Pengujian dengan mengirimkan email dengan attachment Virus.

Pengujian dilakukan dengan mengirimkan 5 email yang mengandung Virus Eicar dan dihalangi oleh anti virus dengan database virus tanggal 12 Januari 2007. Tiap email dikirim ke email acak dalam jaringan. Hasil dari pengujian ini ditulis dalam tabel berikut:

No. Jumlah email Email ditolak Email terkirim Persentase

1 20 20 0 100

2 45 45 0 100

3 60 59 1 98.33

4 120 116 4 96.67

5 150 144 6 96

Tabel 4.2 Tabel Hasil Pengujian Pengiriman email bervirus

Dari data diatas, didapatkan rata-rata ketepatan pendeteksian email bervirus senilai: = 100 + 100 + 98.33 + 96.67 + 96 5 = 491 5 = 98.20 %

Jadi, rata-rata persentase ketepatan pendeteksian email bervirus adalah 98.20 %. Sedangkan sebesar 1.80 % ketidaktepatan pendeteksian disebabkan oleh banyaknya client yang dikirimi virus. Dari hasil ini, dapat ditarik kesimpulan bahwa Anti Virus ClamAV menunjukkan kinerja yang menurun dalam intensitas email yang tinggi tetapi masih dalam batas yang dapat ditolerir.

3. Pengujian rule firewall dan proxy.

Pengujian ketepatan rule firewall dan proxy dilakukan dengan menambah rule baru di port yang biasa digunakan seperti port 80 (HTTP) dan 25 (TELNET). Terakhir dilakukan penutupan semua port dan alamat tujuan. Setelah itu dilakukan akses dari komputer client ke situs sembarang, maka akan muncul tampilan seperti berikut:

Pembuktiannya dapat juga dilakukan dengan mengakses aplikasi Bento Defender pada layar Proxy Monitoring > Denied Reports. Seperti pada gambar berikut:

Gambar 4.36 Tampilan Proxy Monitoring > Denied Reports

4.3.2 Evaluasi dari Sisi Teknis dan Kelebihan

Pada Tabel 4.3, disajikan informasi mengenai perbandingan sistem keamanan jaringan dari beberapa vendor dengan sistem keamanan Bento Defender.

Feature

Equiinet UTM Total Protection

Watchguard Firebox X Core X1250e UTM

Solution Bento Defender Hardware Based - √ √ Software Based √ - -Web Based √ - √ Anti-Spam √ √ √ Anti-Virus √ √ √

Upgrade √ (dengan biaya) √ √ (per tools )

IDS - √ √

Gigabit LAN - √ √

License 1 tahun 1 tahun 1 tahun

Price $1,494.00 $7,297.50 free (for the first) Tabel 4.3. Tabel Evaluasi Perbandingan Sistem

Berdasarkan hasil wawancara dengan staf IT yang menggunakan aplikasi ini, didapat hasil evaluasi secara menyeluruh sebagai berikut:

1. Dengan adanya aplikasi Bento Defender, akses kepada situs-situs yang tidak layak dapat dibatasi,

2. Staf IT dapat melakukan pemantauan terhadap aktivitas jaringan, baik yang bersih atau mengandung ancaman,

3. Pembaharuan versi tools Bento Defender dapat dilakukan dengan mudah melalui Yum Updater,

4. Pengaturan terhadap tools keamanan yang ada dapat dilakukan lebih mudah karena tools tersebut diintegrasikan dan ditampilkan dalam tatap muka yang bersifat user-friendly,

5. Jika diukur dari satuan Kinerja/Harga, kemampuan Bento Defender termasuk bernilai 80 dari 100,

6. Staf masih mengalami kesulitan dalam melakukan pembaharuan antivirus database definition karena masih harus menggunakan sintaks konsol fresclam, 7. Kurang terbiasanya staf dalam lingkungan Linux serta tampilan antar muka yang

standar (web interface) menjadikan staf jenuh, dan

8. Secara keseluruhan, aplikasi ini sangat membantu Yayasan St. Bellarminus dalam hal kontrol dan konfigurasi jaringan.