BAB 2

LANDASAN TEORI

2.1 Pengenalan Citra

Citra adalah representasi (gambaran), kemiripan, atau imitasi dari sebuah objek. Citra merupakan kumpulan dari titik-titik yang mempunyai intensitas tertentu membentuk satu kesatuan perpaduan yang mempunyai arti baik secara artistik maupun intristik (Sutoyoso, 2009).

Citra yang baik adalah citra yang dapat menampilkan gambar yang dimaksud dengan seutuhnya, yang meliputi keindahan gambar, kejelasan gambar untuk penganalisaan dan maksud-maksud lainnya. Dengan kata lain, citra yang baik adalah citra yang dapat menampilkan nilai artistik dan intristik gambar tersebut dengan baik. Citra yang dihasilkan dapat digolongkan menjadi citra analog dan citra digital.

2.1.1 Citra Analog

2.1.2 Citra Digital

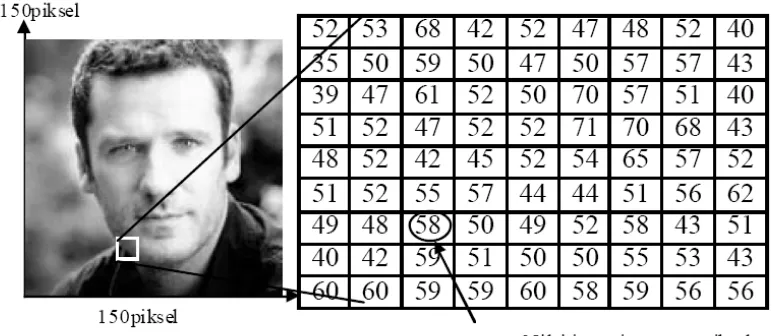

Citra digital adalah citra yang terdiri dari sinyal–sinyal frekuensi elektromagnetis yang sudah di-sampling sehingga dapat ditentukan ukuran titik gambar tersebut yang pada umumnya disebut piksel. Untuk menyatakan citra (image) secara matematis, dapat didefinisikan fungsi f(x,y) di mana x dan y menyatakan suatu posisi dalam koordinat dua dimensi dan nilai f pada titik (x,y) adalah nilai yang menunjukkan warna citra pada titik tersebut. Contoh indeks baris dan kolom (x,y) dari sebuah piksel dinyatakan dalam bilangan bulat. Piksel (0,0) terletak pada sudut kiri atas pada citra, indeks x bergerak ke kanan dan indeks y bergerak ke bawah (Sutoyono, 2009).

Citra digital sebagai fungsi dua variabel f (x,y), dimana x dan y adalah koordinat spasial dan nilai f (x,y) adalah intensitas citra pada koordinat tersebut, hal tersebut dapat dilihat pada gambar 2.1 berikut.

Gambar 2.1 Citra Digital Berbentuk Grayscale 150 x 150 Piksel

Secara matematis fungsi intensitas cahaya pada bidang dua dimensi dapat dinyatakan dengan f(x,y), dimana :

f(x,y) : intensitas cahaya (brightness) pada titik (x,y)

Sistem koordinat yang digunakan adalah sistem koordinat kartesius, dimana sumbu horizontal dinyatakan sebagai sumbu-X dan sumbu vertikal dinyatakan sebagai sumbu-Y. Dengan anggapan bahwa, cahaya merupakan energi, maka intensitas cahaya memiliki nilai pada interval 0 sampai tak terhingga, atau dituliskan sebagai:

∞ < ≤ ( , ) 0 f x y

Sedangkan nilai dari f(x,y) sebenarnya diperoleh dari hasil kali antara i(x,y) dan r(x,y), dimana:

1. i(x,y) adalah jumlah cahaya yang berasal dari sumbernya (illumination), nilainya dari 0 (nol) sampai tak terhingga

2. r(x,y) adalah derajat kemampuan objek memantulkan cahaya (reflection), dimana nilainya dari 0 sampai 1.

Citra digital terdiri dari sinyal-sinyal frekuensi elektromagnetis yang sudah di sampling, dan ukuran piksel dari citra tersebut sudah dapat ditentukan.

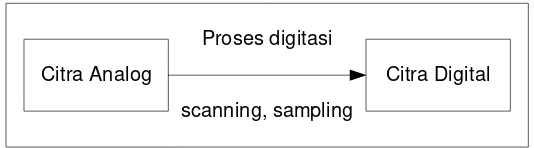

Sampling merupakan proses pembentukan citra digital dari citra analog. Suatu citra yang dicetak diatas kertas disebut denga citra analog, jika citra analog tersebut di-scan dengan alat scanner maka akan menjadi citra digital. Dengan demikian, scanner merupakan alat sampling. Proses pembentukan citra digital dari citra analog diperlihatkan pada gambar 2.2.

Citra Analog Citra Digital Proses digitasi

scanning, sampling

Gambar 2.2 Pembentukan citra digital dari citra analog

pita magnetik. Menurut presisi yang digunakan untuk menyatakan titik-titik koodinat pada domain spasial atau bidang dan untuk menyatakan nilai keabuan atau warna suatu citra, maka secara teoritis citra dapat dikelompokkan ke dalam empat kelas citra yaitu citra kontinu-kontinu, kontinu-diskrit, diskrit-kontinu, dan diskrit-diskrit.

Label pertama menyatakan presisi dari titik-titik koordinat pada bidang citra dan label kedua menyatakan presisi nilai keabuan atau warna. Kontinu dinyatakan dengan presisi angka tak terhingga sedangkan diskrit dinyatakan dengan presisi angka terhingga. Komputer digital bekerja dengan angka-angka presisi terhingga, dengan demikian hanya citra dari kelas dikrit-diskrit yang dapat diolah dengan komputer. Citra dari kelas tersebut lebih dikenal dengan citra digital.

2.1.3 Representasi Citra Digital

Semua citra dalam sistem komputer perlu dikodekan menggunakan sistem simbol diskrit. Sebuah citra digital a(x,y) yang diuraikan dalam sebuah ruang diskrit dua dimensi diperoleh dari sebuah citra analog dalam sebuah ruang kontinu melalui proses sampling ataupun digitasi. Sebuah citra digital dapat dianggap suatu matriks di mana baris dan kolomnya menunjukkan sebuah titik pada citra dan nilai elemen matriks menunjukkan warna pada titik tersebut. Elemen dari array digital tersebut disebut piksel atau picture elements (pixels).

Untuk mengubah citra yang bersifat kontinu menjadi citra digital diperlukan proses sampling yaitu proses pembentukan titik-titik gambar digital dari citra analog secara horizontal dan vertikal, sehingga diperoleh gambar dalam bentuk array dua dimensi. Gambar analog yang discan dengan alat scanner

disebut dengan gambar digital. Scanner itu sendiri adalah merupakan alat

sampling.

Pembagian suatu gambar menjadi sejumlah piksel dengan ukuran tertentu ini akan menentukan resolusi spasial yang diperoleh. Semakin tinggi resolusi yang diperoleh, yang berarti semakin kecil ukuran pikselnya, maka semakin halus gambar yang diperoleh, karena informasi yang hilang akibat pengelompokan, tingkat keabuan pada proses pembuatan kisi-kisi akan semakin kecil.

Proses yang diperlukan selanjutnya dalam konversi tersebut diatas adalah proses kuantisasi. Dalam proses ini tingkat keabuan setiap piksel dinyatakan dengan suatu harga integer. Batas-batas harga integer atau besarnya daerah tingkat keabuan yang digunakan untuk menyatakan tingkat keabuan piksel akan menentukan resolusi kecerahan dari gambar yang diperoleh. Kalau digunakan tiga bit untuk menyimpan harga integer tersebut, maka akan diperoleh sebanyak delapan tingkat keabuan. Makin besar jumlah tingkat keabuan yang digunakan makin baik gambar yang diperoleh, karena tingkat kontinuitas dari tingkat keabuan akan semakin tinggi sehingga mendekati citra aslinya.

Citra hitam putih adalah citra yang menggunakan 1 bit bagi perwakilan hitam putih di mana 0 bagi hitam dan 1 bagi putih bagi satu piksel dikenali sebagai binary image. Suatu citra hitam putih yang diwakili dengan beberapa nilai kekuatan cahaya berlainan dari hitam hingga putih dikenali sebagai grayscale image.

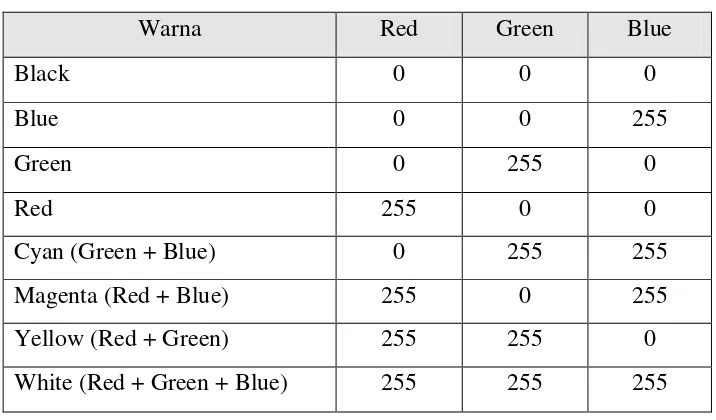

Salah satu sistem yang digunakan untuk mewakili gambar yaitu sistem warna RGB (Red, Green, Blue). Sistem RGB adalah sistem yang menggabungkan warna primer gabungan (additive primary colours) untuk memperoleh gabungan-gabungan warna. Berikut ini adalah tabel warna yang merupakan gabungan-gabungan warna primer.

Tabel 2.1 Kode Warna

Warna Red Green Blue

Black 0 0 0

Blue 0 0 255

Green 0 255 0

Red 255 0 0

Cyan (Green + Blue) 0 255 255

Magenta (Red + Blue) 255 0 255

Yellow (Red + Green) 255 255 0

White (Red + Green + Blue) 255 255 255

2.2 Format Citra

dipakai. Semakin banyak jumlah piksel tiap satu satuan luas, semakin baik kualitas citra yang dihasilkan dan tentu akan semakin besar ukuran filenya.

Resolusi adalah jumlah piksel per satuan luas yang ada suatu citra. Satuan piksel yang sering dipakai adalah dpi (dot per inch) atau ppi (piksel per inch). Satuan dpi menentukan jumlah piksel yang ada setiap satu satuan luas. Dalam hal ini adalah satu inch kuadrat. Resolusi sangat berpengaruh pada detil dan perhitungan citranya. Jika suatu citra dengan luas 1 inch kuadrat dan jumlah dot adalah 60 x 60 (yang berarti mempunyai resolusi 3600 dpi) diperbesar menjadi 10

inch maka jumlah piksel tetap 3600 dpi, tetapi resolusinya berubah menjadi 3600:10 = 360 dpi. Hal ini mengakibatkan citra menjadi kabur dan kasar.

Bit Depth (kedalaman warna) sering disebut dengan pixel depth atau color depth. Bit Depth menentukan berapa banyak informasi warna yang tersedia untuk ditampilkan/dicetak dalam setiap piksel. Semakin besar nilainya semakin bagus kualitas citra yang dihasilkan. Tentu ukurannya juga semakin besar. Misalkan suatu citra mempunyai bit depth = 1. Ini berarti hanya ada 2 kemungkinan warna (21=2) yang ada pada citra tersebut yaitu hitam dan putih. Bit depth = 24 berarti mempunyai kemungkinan warna 224=16 juta warna.

Bersama ukuran citra dan kedalaman warna, resolusi menentukan besarnya ukuran file grafik. Sebuah format grafik harus mampu menyatukan kualitas citra, ukuran file dan kompatibilitas dengan berbagai aplikasi. Saat ini tersedia ratusan format grafik dan format baru terus dikembangkan. Setiap program pengolah citrapun biasanya memiliki format citra sendiri.

2.3 Steganografi

Selain itu, pada kriptografi pesan disembunyikan dengan “diacak” sehingga pada kasus-kasus tertentu dapat dengan mudah mengundang kecurigaan, sedangkan pada steganografi pesan “disamarkan” dalam bentuk yang relatif “aman” sehingga tidak terjadi kecurigaan itu. Steganografi dapat digunakan pada berbagai macam bentuk data, yaitu image, audio, dan video (Munir, 2004).

Pada umumnya, pesan steganografi muncul dengan rupa lain seperti gambar, artikel, daftar belanjaan, atau pesan-pesan lainnya. Pesan yang tertulis ini merupakan tulisan yang menyelubungi atau menutupi. Contohnya, suatu pesan bisa disembunyikan dengan menggunakan tinta yang tidak terlihat di antara garis-garis yang kelihatan. Teknik steganografi meliputi banyak sekali metode komunikasi untuk menyembunyikan pesan rahasia (teks atau gambar) di dalam berkas-berkas lain yang mengandung teks, image, bahkan audio tanpa menunjukkan ciri-ciri perubahan yang nyata atau terlihat dalam kualitas dan struktur dari berkas semula. Metode ini termasuk tinta yang tidak tampak, microdots, pengaturan kata, tanda tangan digital, jalur tersembunyi dan komunikasi spektrum lebar.

Tujuan dari steganografi adalah merahasiakan atau menyembunyikan keberadaan dari sebuah pesan tersembunyi atau sebuah informasi. Dalam prakteknya, kebanyakan pesan disembunyikan dengan membuat perubahan tipis terhadap data digital lain yang isinya tidak akan menarik perhatian dari penyerang potensial, sebagai contoh sebuah gambar yang terlihat tidak berbahaya. Perubahan ini bergantung pada kunci (sama pada kriptografi) dan pesan untuk disembunyikan. Orang yang menerima gambar kemudian dapat menyimpulkan informasi terselubung dengan cara mengganti kunci yang benar ke dalam algoritma yang digunakan.

Pada metode steganografi cara ini sangat berguna jika digunakan pada cara steganografi komputer karena banyak format berkas digital yang dapat dijadikan media untuk menyembunyikan pesan. Format yang biasa digunakan di antaranya: 1. Format image : bitmap (bmp), gif, pcx, jpeg.

Kelebihan steganografi jika dibandingkan dengan kriptografi adalah pesan-pesannya tidak menarik perhatian orang lain. Pesan-pesan berkode dalam kriptografi yang tidak disembunyikan, walaupun tidak dapat dipecahkan, akan menimbulkan kecurigaan. Seringkali, steganografi dan kriptografi digunakan secara bersamaan untuk menjamin keamanan pesan rahasianya.

Sebuah pesan steganografi (plaintext), biasanya pertama-tama dienkripsikan dengan beberapa arti tradisional, yang menghasilkan ciphertext. Kemudian, covertext dimodifikasi dalam beberapa cara sehingga berisi ciphertext, yang menghasilkan stegotext. Contohnya, ukuran huruf, ukuran spasi, jenis huruf, atau karakteristik covertext lainnya dapat dimanipulasi untuk membawa pesan tersembunyi; hanya penerima (yang harus mengetahui teknik yang digunakan) dapat membuka pesan dan mendekripsikannya.

2.3.1 Metode Steganografi Least Significant Bit (LSB)

Untuk menjelaskan metode ini, digunakan citra digital sebagai cover-object. Pada setiap byte terdapat bit yang paling kurang berarti (Least Significant Bit atau LSB). Misalnya pada byte 00011001, maka bit LSB-nya adalah 1. Untuk melakukan penyisipan pesan, bit yang paling cocok untuk diganti dengan bit pesan adalah bit

LSB, sebab pengubahan bit tersebut hanya akan mengubah nilai byte-nya menjadi satu lebih tinggi atau satu lebih rendah. Sebagai contoh, urutan bit berikut ini menggambarkan 3 pixel pada cover-image 24-bit.

(00100111 11101001 11001000) (00100111 11001000 11101001) (11001000 00100111 11101001)

Pesan yang akan disisipkan adalah karakter “A”, yang nilai biner-nya adalah 01000001, maka akan dihasilkan stego image dengan urutan bit sebagai berikut: (00100111 11101000 11001000)

Ada dua jenis teknik yang dapat digunakan pada metode LSB, yaitu penyisipan pesan secara sekuensial dan secara acak. Sekuensial berarti pesan rahasia disisipkan secara berurutan dari data titik pertama yang ditemukan pada file gambar, yaitu titik pada sudut kanan bawah gambar. Sedangkan acak berarti penyisipan pesan rahasia dilakukan secara acak pada gambar, dengan masukan kata kunci (Sinaga, Y.A, 2008).

2.3.2 Metode Steganografi Most Significant Bit (MSB)

Proses penyisipan pesan ke dalam citra digital dengan menggunakan metode Most Significant Bit (MSB) juga sama metode LSB , bedanya ada pada tempat penyisipan pesan. Jika pada metode LSB pesan disisipkan pada bit LSB bit ke-8 sedangkan pada metode MSB pesan disisipkan pada bit ke-1 . Sebagai contoh misalkan tiga piksel yang berdekatan (sembilan bytes) dengan kode RGB sebagai berikut :

(00100111 11101001 11001000) (00100111 11001000 11101001) (11001000 00100111 11101001)

Pesan yang akan disisipkan adalah karakter “A”, yang nilai biner-nya adalah 01000001, maka akan dihasilkan stego image dengan urutan bit sebagai berikut: (00100111 11101000 11001000)

(00100110 11001000 11101000) (11001000 00100111 11101001)

2.3.3 Steganalisis dan Stegosystem

satu keberhasilan penyerangan pada sebuah sistem steganografi terdiri dari pendeteksian bahwa sebuah berkas yang diyakini berisikan data terselubung. Seperti dalam Kriptanalisis, diasumsikan bahwa sistem steganografi telah diketahui oleh si penyerang. Maka dari itu, keamanan dari sistem steganografi bergantung hanya pada fakta bahwa kunci rahasia tidak diketahui oleh si penyerang.

Stegosystem di sini berisi tentang penyerangan-penyerangan yang dilakukan terhadap suatu sistem steganografi, sebuah perbedaan penting harus dibuat di antara penyerangan-penyerangan pasif di mana penyerang hanya dapat memotong data, dan penyerangan-penyerangan aktif di mana penyerang juga dapat memanipulasi data.

Penyerangan-penyerangan berikut memungkinkan dalam model dari stegosistem ini:

1. Stego-Only-Attack (Penyerangan hanya Stego). Penyerang telah menghalangi

stego data dan dapat menganalisisnya.

2. Stego-Attack (Penyerangan Stego). Pengirim telah menggunakan cover yang sama berulangkali untuk data terselubung. Penyerang memiliki berkas stego yang berasal dari cover file yang sama. Dalam setiap berkas stego tersebut, sebuah pesan berbeda disembunyikan.

3. Cover-Stego-Attack (Penyerangan selubung Stego). Penyerang telah menghalangi berkas stego dan mengetahui cover file mana yang digunakan untuk menghasilkan berkas stego ini. Ini menyediakan sebuah keuntungan melalui penyerangan stego-only untuk si penyerang.

4. Manipulating the stego data (Memanipulasi data stego). Penyerang memiliki kemampuan untuk memanipulasi data stego. Jika penyerang hanya ingin menentukan sebuah pesan disembunyikan dalam berkas stego ini, biasanya ini tidak memberikan sebuah keuntungan, tapi memiliki kemampuan dalam memanipulasi data stego yang berarti bahwa si penyerang mampu memindahkan pesan rahasia dalam data stego (jika ada).

dapat membuat tugas dalam menentukan apakah data stego berisikan sebuah pesan rahasia lebih mudah bagi si penyerang.

2.4 Metode Steganografi Enhanced LSB

Proses utama dari metode enhanced LSB akan dijelaskan bahwa setiap pixel

memiliki tiga buah komponen yaitu red, green, blue. Setiap komponen direpresentasikan oleh satu byte, setiap byte memiliki sebuah bit LSB. Apabila bit

LSB tersebut adalah 1, maka semua bit pada byte tersebut diganti dengan bit 1 sehingga nilai byte tersebut adalah 11111111 (biner) atau 255 (desimal). Sedangkan, apabila bit LSB tersebut adalah 0, maka semua bit pada byte tersebut diganti dengan bit 0 sehingga nilai byte tersebut adalah 00000000 (biner) atau 0 (desimal).

Misalnya terdapat sebuah pixel dengan komposisi byte sebagai berikut :

BLUE GREEN RED

10100101 10011100 11100111

Maka setelah mengalami enhanced LSB byte-byte di atas akan menjadi :

BLUE GREEN RED

11111111 00000000 11111111

2.4.1 Fungsi Hash SHA-1

Secure Hash Algorithm, SHA-1 ini dikembangkan oleh NIST (National Institute of Standard and Technology). SHA-1 dapat diterapkan dalam penggunaan Digital Signature Algorithm (DSA) yang dispesifikasikan dalam Digital Signature Standard (DSS) dan SHA tersebut dapat diterapkan untuk aplikasi federal.

Untuk suatu pesan yang panjangnya < 2 ^ 64, SHA-1 akan menghasilkan keluaran sebanyak 160 bit dari pesan tersebut dan pesan keluaran itu disebut

message digest. Panjang jarak message digest dapat berkisar antara 160 sampai 512 bit tergantung algoritmanya. Berdasarkan cirinya SHA-1 dapat digunakan dengan algoritma kriptografi lainnya seperti Digital Signature Algorithms atau dalam generasi angka yang acak (bits).

SHA-1 dikatakan aman karena proses SHA-1 dihitung secara infisibel untuk mencari pesan yang sesuai untuk menghasilkan message digest atau dapat juga digunakan untuk mencari dua pesan yang berbeda yang akan menghasilkan

message digest yang sama.

Untuk SHA-1 ukuran blok pesan -m bit- dapat ditentukan tergantung dari algoritmanya. Pada SHA-1 masing-masing blok pesan mempunyai 512 bit dimana dapat dilakukan dengan 16 urutan sebesar 32 bit.

SHA-1 digunakan untuk menghitung message digest pada pesan atau file

data yang diberikan sebagai input. Tujuan pengisian pesan adalah untuk menghasilkan total dari pesan yang diisi menjadi perkalian dari 512 bits. Beberapa hal yang dilakukan dalam pengisian pesan :

1. Panjang dari pesan,M adalah k bits dimana panjang k < 264. Tambahkan bit “1” pada akhir pesan. Misalkan pesan yang asli adalah “01010000” maka setelah diisi menjadi “010100001”.

2. Tambahkan bit “0”, angka bit “0” tergantung dari panjang pesan. Misalnya Pesan asli yang merupakan bit string : abcde

01100001 01100010 01100011 01100100 01100101. Setelah langkah (a) dilakukan

Panjang k = 40 dan angka bit di atas adalah 41dan 407 ditambah bit “0” (448 – (40+1) = 407). Kemudian diubah dalam hex:

61626364 65800000 00000000 00000000

00000000 00000000 00000000 00000000

00000000 00000000 00000000 00000000

00000000 00000000

3. Untuk memperoleh 2 kata dari k,angka bit dalam pesan asli yaitu jika k < 232 maka kata pertama adalah semua bit ”0”. Maka gambaran dari 2 kata dari k = 40 dalam hex adalah 00000000 00000028.

61626364 65800000 00000000 00000000

00000000 00000000 00000000 00000000

00000000 00000000 00000000 00000000

00000000 00000000 00000000 00000028

SHA-1 menggunakan urutan fungsi logika yang dilambangkan dengan f0, f1,…,

f79. Untuk masing-masing ft, dimana 0 ≤ t < 79 akan menghasilkan output

sebanyak 32 bit.

Fungsinya adalah sebagai berikut:

(B ∧ C) ∨ (¬ B ∧ D) 0 ≤ t ≤ 19

B ⊕ C ⊕ D 20 ≤ t ≤ 39

(B ∧ C) ∨ (B ∧ D) ∨ (C ∧ D) 40 ≤ t ≤ 59

B ⊕ C ⊕ D 60 ≤ t ≤ 79

ft (B, C, D) =

Konstanta kata yang digunakan pada SHA-1 yang disimbolkan secara berurutan dari K(0), K(1),…, K(79) dalam bentuk hex adalah sebagai berikut :

5A827999 0 ≤ t ≤ 19 6ED9EBA1 20 ≤ t ≤ 39 8F1BBCDC 40 ≤ t ≤ 59 CA62C1D6 60 ≤t ≤ 79

Algoritma SHA-1 dapat diringkas sebagai berikut:

1. Penghitungan menggunakan dua buffer dimana masing-masing buffer terdiri dari lima sebesar 32 bit kata dan urutan 80 juga sebesar 32 bit kata. Lima kata pertama pada buffer kata diberi nama A, B, C, D, E sedangkan lima kata kedua diberi nama H0, H1, H2, H3, dan H4. Kemudian pada 80 kata yang

berurutan diberi nama W0, W1, …, W79 dan pada penghitungan ini juga

memakai TEMP.

2. Lakukan pengisian pesan, M dan kemudian parsingkan pesan tersebut ke dalam N 512 bit blok pesan, M(1), M(2), …, M(n). Caranya : 32 bit pertama dari blok pesan ditunjukkan ke M0(i), lalu 32 bit berikutnya adalah M1(i) dan

selanjutnya berlaku hingga M15(i).

3. Inisialisasi Nilai Hash (dalam bentuk hex) :

H0 = 67452301 H3 = 10325476

H1 = EFCDAB89 H4 = C3D2E1F0

H2 = 98BADCFE

4. Lakukan proses M1, M2, …, Mn dengan cara membagi Mi ke dalam 16 kata

W0, W1, …, W15 dimana W0 merupakan left most.

5. Hitung : For t = 16 to 79

Wt = S1(Wt-3 ⊕ Wt-8 ⊕ Wt-14 ⊕ Wt-16)

6. Inisialisasi 5 variabel A, B, C, D, dan E dengan nilai Hash : A = H0 ; B = H1; C = H2; D = H3; E = H4.

7. Hitung : For t = 0 to 79

TEMP = S5(A) + ft(B,C,D) + E + Wt + Kt

E = D; D = C; C = S30(B); B = A; A = TEMP. 8. Hitung Nilai Hash :

H0 = H0 + A ; H1 = H1 + B ;

H2 = H2 + C ; H3 = H3 + D ;

H4 = H4 + E.

Hasil dari message digest sebesar 160 bit dari pesan, M adalah : H0 H1 H2 H3

2.4.2. Steganografi Teks Menggunakan Pangram dan Medium Citra

Metode ini menggunakan dua medium untuk mentransmisikan data teks rahasia dari pengirim kepada penerima. Medium pertama adalah sebuah kalimat teks bahasa Inggris pangram yang ditentukan oleh user yang terdiri dari maksimal 512 karakter yang mencakup huruf, digit angka dan karakter khusus. Medium kedua adalah sebuah citra digital tidak terkompresi, umumnya digunakan file citra bertipe BMP. Proses kerja dari algoritma adalah sebagai berikut:

Setiap karakter pada pesan rahasia di-encode menggunakan dua indeks, yaitu: 1. Indeks seed yang menunjuk ke sebuah karakter acak pada kalimat pangram

(medium pertama).

2. Indeks offset yang berarti jarak antara indeks seed dan karakter pada kalimat pangram yang sesuai dengan karakter yang di-encode. Karena pangram hanya memiliki panjang maksimum 512 (= 29) karakter, maka hanya terdapat 9 bit yang diperlukan untuk menghasilkan indeks. Kedua indeks akan ditempelkan pada citra pembawa (medium kedua) seperti indeks seed pada piksel tertentu dan indeks offset pada piksel berikutnya. Pembagian bit (indeks seed dan

offset) yang disimpan pada ketiga LSB dari channel warna pada citra pembawa adalah 3 bit pada channel Red, 3 bit pada channel Green dan 3 bit pada channel Blue. Terakhir, kedua medium, pangram dan citra dikirimkan kepada penerima (Youssef Bassil, 2012).

2.4.3. Medium Pertama : Kalimat Pangram

Metode ini menggunakan medium pertama untuk mengirimkan data rahasia, sebuah kalimat bahasa Inggris pangram yang distrukturisasi secara benar dan dibentuk oleh sekumpulan kata dalam bahasa Inggris. pangram, yang berarti setiap huruf dalam bahasa Yunani, adalah sebuah kalimat yang tersusun dari setiap huruf dari alfabet minimal sekali. Pangram digunakan untuk menguji perangkat telekomunikasi seperti telegraf, untuk menampilkan contoh font seperti

Salah satu pangram bahasa Inggris yang paling terkenal adalah “The quick brown fox jumps over the lazy dog”, yang mencakup semua huruf dalam alfabet bahasa Inggris. Metode steganografi yang dibahas ini tidak hanya memerlukan semua huruf bahasa Inggris, tetapi juga digit dan karakter spesial sehingga dapat cocok dengan semua kemungkinan karakter dari pesan rahasia untuk disembunyikan.

Secara formal, setiap karakter s pada pangram memiliki sebuah indeks yang disimbolkan dengan i yang secara unik menunjuk ke sebuah karakter tertentu pada pangram. Pangram akan direpresentasikan sebagai PAN = {Si=0, Si=1, Si=2,

Si=3, ..., Si=511}. (Youssef Bassil, 2012)

2.4.4. Medium Kedua : Citra Pembawa

Medium kedua adalah sebuah file citra digital yang tidak terkompresi dari tipe BMP, yang berupa citra berwarna 24 bit, dimana pikselnya tersusun dari tiga buah

channel warna, yaitu channel Red, Green dan Blue (RGB). Medium ini akan bertindak sebagai file pembawa untuk menempelkan indeks SEED dan OFFSET

yang dihasilkan dari medium pertama yaitu kalimat pangram. SEED akan ditempelkan pada piksel khusus, sedangkan OFFSET akan ditempelkan pada piksel selanjutnya. Lokasi bit sebagai tempat penyimpanan indeks ini adalah tiga buah LSB (Least Significant Bit) dari channel warna yang membentuk piksel dari citra pembawa. (Youssef Bassil, 2012)

2.5. Pembangkit Bilangan Acak Semu

dimanfaatkan untuk suatu parameter bagi percobaan atau simulasi dan juga menjadi pusat pake praktik kriptografi.

Sebuah pembangkit bilangan acak-semu bisa dimulai dengan memberikan nilai umpan. Pembangkit bilangan acak-semu ini akan selalu memberikan urutan bilangan yang sama jika diberikan nilai umpan yang sama, dengan jumlah bilangan yang dihasilkan bergantung kepada besar nilai umpan yang diukur dengan satuan bit.

Keuntungan dari penggunaan pembangkit bilangan acak-semu ini adalah efisien, algoritma ini mampu menghasilkan banyak angka dalam waktu singkat, dan tertentu, urutan yang digunakan bisa dimunculkan kembali dengan mudah jika nilai awalnya diketahui. Efisien adalah karakteristik yang sangat baik jika aplikasi kita membutuhkan banyak angka.

Kesemua contoh di atas menggunakan suatu nilai acak dengan ukuran tertentu. Acak disini dalan artian acak secara probabilitas. Selain acak, biasanya juga menggunakan ukuran yang cukup besar, misalnya 512 bit. Ukuran yang besar dan keacakan ini membuat kriptanalis tidak akan berfikir untuk melakukan brute-force. Karena, akan memakan waktu yang sangat lama, bisa mencapai ratusan atau ribuan tahun bahkan dengan super komputer paling hebat.

Berikut ini beberapa contoh PRNG pembangkit bilangan acak semu : 1. Linear Congruential Generators (LCG)

2. Blum Blum Shub

3. Lagged Fibonacci generators

4. Linear feedback shift registers

5. Generalised feedback shift registers

6. Mersenne twister

2.6. Linier Congruential Generator (LCG)

Untuk memudahkan proses pemilihan secara selektif dari bit citra, digunakan

standard minimal Linear Congruential Number Generator (LCG). Message digest

dari sebuah password yang diberikan oleh user akan digunakan sebagai nilai awal pada LCG dan untuk mengekstrak data dari media sampul.

Metode standard minimal Linear Congruential Generator (LCG) yang dipublikasikan oleh Park dan Miller pada tahun 1988 digunakan untuk menghasilkan pseudo random number yang digunakan untuk memilih bit spesifik pada citra sampul sebagai tempat penyembunyian data rahasia. Metode ini merupakan salah satu random number generator yang paling sukses.

Rumusan yang digunakan adalah:

Xn+1 = (aXn + c) mod m

dimana:

X0 adalah nilai awal; 0 ≤ X0 < m

a adalah bilangan perkalian (multiplier); a ≥ 0

c adalah bilangan penjumlahan (increment); c ≥ 0

m adalah bilangan modulus; m > X0, m > a, m > c

Deretan bilangan acak <Xn> diperoleh dengan men-set:

Xn+1 = (aXn + c) mod m, n ≥ 0

Nilai Xn yang diperoleh berada pada range nilai [0, m – 1], n ≥ 0.

Kedua pihak yang berkomunikasi memiliki sebuah kunci share (k) yang diperoleh dari message digest dari password yang disediakan oleh user.

Sebuah deretan kongruen linier yang didefinisikan oleh m, a, c dan X0 memiliki

tingkat sekuritas yang bagus, jika dan hanya jika tiga kondisi berikut terpenuhi: 1. Bilangan integer positif yang dapat membagi m dan c adalah nilai 1.

2. Jika q adalah sebuah bilangan prima yang dapat membagi m (m / q), maka q dapat membagi a – 1 (a – 1/q).

Sebagai tambahan, nilai m harus relatif besar karena nilai yang diperoleh tidak dapat lebih dari m buah elemen. Gabriel dan partner menyarankan agar m = 248 = 281,474,976,710,656.

Nilai awal X0 diperoleh dari hasil message digest dari password. Proses ini

dapat dilakukan dengan menggunakan sebuah fungsi one way hash, yang memungkinkan pengisian data input pesan dengan panjang yang berbeda, namun selalu menghasilkan output nilai hash (message digest) dengan panjang yang sama.

Sementara itu, untuk nilai a dan c, Gabriel dan partner menyarankan untuk mengunakan nilai:

a (multiplier) = 25214903917 c (increment) = 11

2.7. Analisis Berorientasi Objek (Object Oriented Analysis)

OOA didasarkan di dalam lima prinsip dasar untuk membangun model analisis, yaitu:

1. Domain informasi dimodelkan. 2. Fungsi modul digambarkan.

3. Tingkah laku model direpresentasikan.

4. Model dipartisi untuk mengekspos detail yang lebih besar.

5. Model awal merepresentasikan inti masalah sementara model selanjutnya memberikan detail implementasi.

Tujuan OOA adalah menentukan semua kelas (dan hubungan serta tingkah laku yang berkaitan dengannya) yang relevan dengan masalah yang akan dipecahkan. Untuk melakukannya, sejumlah tugas harus dilakukan:

1. Persyaratan pemakai dasar harus dikomunikasikan di antara pelanggan dan perekayasa perangkat lunak.

3. Hirarki kelas harus dispesifikasikan.

4. Hubungan objek-ke-objek (koneksi objek) harus direpresentasikan. 5. Tingkah laku objek dimodelkan.

6. Tugas 1 sampai 5 diaplikasikan lagi secara iteratif sampai model selesai.

Sasaran OOA adalah mengembangkan sederetan model yang menggambarkan perangkat lunak komputer pada saat perangkat itu bekerja untuk memenuhi serangkaian persyaratan yang ditentukan oleh pelanggan. Metode Coad dan Yourdon sering dianggap sebagai salah satu dari metode OOA yang paling mudah untuk dipelajari. Notasi pemodelan relatif sederhana dan pedoman untuk mengembangkan model analisis tersebut adalah jelas. Outline singkat mengenai proses OOA Coad dan Yourdon adalah sebagai berikut:

1. Identifikasi objek dengan menggunakan kriteria “apa yang dicari”. 2. Tentukan struktur generalisasi-spesifikasi.

3. Tentukan struktur keseluruhan-bagian.

4. Identifikasi subjek (representasi dari komponen subsistem). 5. Tentukan atribut.

6. Tentukan pelayanan.

2.8. Riset-Riset Terkait

Terdapat beberapa riset yang telah dilakukan oleh banyak peneliti berkaitan dengan seperti yang akan dijelaskan di bawah ini :

Dickman, (2007) dalam risetnya menjelaskan mengenai suatu pemahaman dasar perlunya penggunaan steganografi dalam pengamanan data.

Kumar dan Luthra (2010) menyampaikan hasil risetnya mengenai penerapan steganografi dalam JPEG dengan teknik enkripsi.

Al-Ataby dan Al-Naima (2010) juga menjelaskan tentang modifikasi kapasitas image menggunakan teknik steganografi berbasis transformasi wavelet.

Abdul dan Gutub, (2010) dalam risetnya menjelaskan mengenai konsep steganografi menggunakan teknik indikator pembagian pixel untuk basis image

Ali Bani dan Jantan (2008) juga dalam risetnya menjelaskan tentang pendekatan steganografi dalam merubah image menggunakan embed system LSB (Least Significant Bit).