BAB III

Virtual Private Network (VPN)

3.1 Virtual Private Network (VPN)

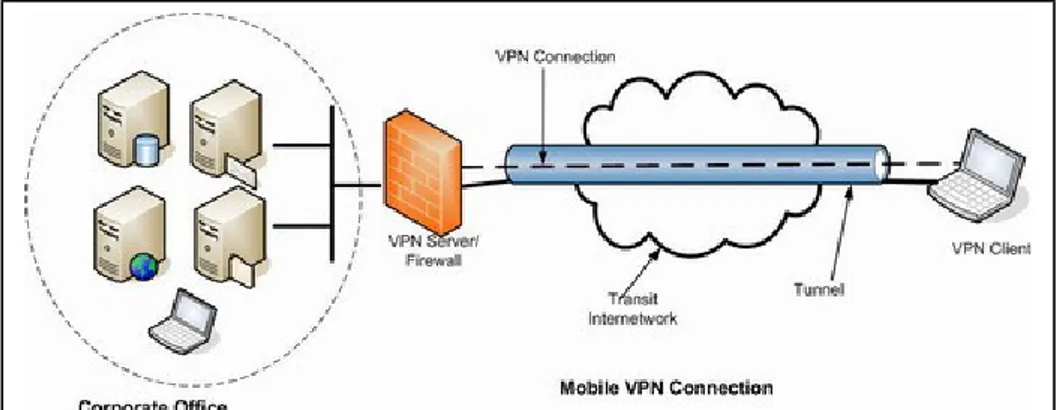

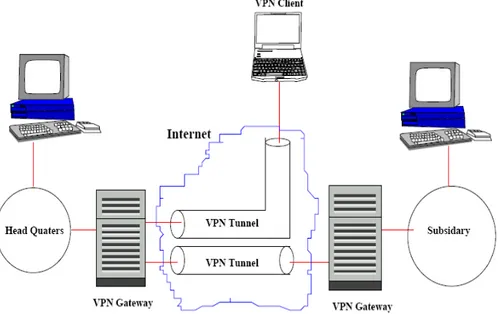

Virtual Private Network (VPN) adalah sebuah teknologi komunikasi yang memungkinkan untuk dapat terkoneksi ke jaringan public dan menggunakannya untuk dapat bergabung dengan jaringan local. Dengan cara tersebut maka akan didapatkan hak dan pengaturan yang sama seperti halnya berada didalam LAN itu sendiri, walaupun sebenarnya menggunakan jaringan milik public.

Virtual Private Network (VPN) dapat terjadi antara dua end-system atau dua komputer atau antara dua atau lebih jaringan yang berbeda.Virtual Private Network (VPN) dapat dibentuk dengan menggunakan teknologi tunneling dan enkripsi. Koneksi Virtual Private Network (VPN) dapat terjadi pada semua layer pada protocol OSI, sehingga komunikasi menggunakan Virtual Private Network (VPN) dapat digunakan untuk berbagai keperluan. Dengan demikian, Virtual Private Network (VPN) dapat dikategorikan sebagai infrastruktur WAN alternatif untuk mendapat koneksi point to point pribadi antara pengirim dan penerima. Dan dapat dilakukan dengan menggunakan media apa saja, tanpa perlu media leased line atau frame relay.

3.1.1 Fungsi Utama Virtual Private Network (VPN)

Virtual Private Network (VPN) menyediakan tiga fungsi utama untuk penggunanya. Ketiga fungsi utama tersebut antara lain sebagai berikut:

1. Confidentially (Kerahasiaan)

Dengan digunakannnya jaringan publik yang rawan pencurian data, maka teknologi Virtual Private Network (VPN) menggunakan sistem kerja dengan cara mengenkripsi semua data yang lewat melauinya. Dengan adanya teknologi enkripsi tersebut, maka kerahasiaan data dapat lebih terjaga. Walaupun ada pihak yang dapat menyadap data yang melewati internet bahkan jalur Virtual Private Network (VPN) itu sendiri, namun belum tentu dapat membaca data tersebut, karena data tersebut telah teracak. Dengan menerapkan sistem enkripsi ini, tidak ada satupun orang yang dapat mengakses dan membaca isi jaringan data dengan mudah.

2. Data Intergrity (Keutuhan Data)

Ketika melewati jaringan internet, sebenarnya data telah berjalan sangat jauh melintasi berbagai negara. Pada saat perjalanan tersebut, berbagai gangguan dapat terjadi terhadap isinya, baik hilang, rusak, ataupun dimanipulasi oleh orang yang tidak seharusnya. Pada Virtual Private Network (VPN) terdapat teknologi yang dapat menjaga keutuhan data mulai dari data dikirim hingga data sampai di tempat tujuan.

3. Origin Authentication (Autentikasi Sumber)

Teknologi Virtual Private Network (VPN) memiliki kemampuan untuk melakukan autentikasi terhadap sumber-sumber pengirim data yang akan diterimanya. Virtual Private Network (VPN) akan melakukan pemeriksaan terhadap semua data yang masuk dan mengambil informasi dari sumber datanya. Kemudian, alamat sumber data tersebut akan disetujui apabila proses autentikasinya berhasil. Dengan demikian, Virtual Private Network (VPN) menjamin semua data yang dikirim dan diterima berasal dari sumber yang seharusnya. Tidak ada data yang dipalsukan atau dikirim oleh pihak-pihak lain.

4. Non-repudiation

Yaitu mencegah dua perusahaan dari menyangkal bahwa mereka telah mengirim atau menerima sebuah file mengakomodasi Perubahan.

5. Kendali Akses

Menentukan siapa yang diberikan akses ke sebuah sistem atau jaringan, sebagaimana informasi dan seberapa banyak seseorang dapat menerima.

3.1.2 Tipe-Tipe Virtual Private Network (VPN)

Terdapat beragam tipe Virtual Private Network (VPN), di antara yang paling populer adalah Remote-Access Virtual Private Network (VPN)dan Site-to-Site Virtual Private Network (VPN).

1. Remote-Access Virtual Private Network (VPN)

Remote-Access, juga dikenal sebagai Virtual Private Dial-Up Network (VPDN), merupakan koneksi user-to-LAN yang digunakan sebuah perusahaan untuk prara pekerjanya yang membutuhkan koneksi ke jaringan mereka dari berbagai lokasi remote.

Tipikalnya, perusahaan yang perlu memasang remote-access Virtual Private Network (VPN) skala besar akam membutuhkan Enterprose Service Provider (ESP). ESP menset-up Network Access Server (NAS) dan memberikan software client desktop untuk komputer-komputer remote. Telecommuter-telecommuter ini kemudian dapat men-dial nomor spesial (toll-free) untuk mencapai NAS dan menggunakan software client Virtual Private Network (VPN) mereka guna mengakses jaringan perusahaan.

Contoh sederhana implementasi remote-access Virtual Private Network (VPN) adalah sebuah perusahaan besar dengan ratusan sales di berbagai lokasi. Remote-access Virtual Private Network (VPN) dalam hal ini menjamin koneksi-koneksi yang secure dan terenkripsi di antara jaringan private perusahaan dengan sales-sales melalui Internet Service Provider (ISP) third-party.

2. Site-to-Site Virtual Private Network (VPN)

Dengan penggunaan perlengkapan dedicated dan enkripsi skala besar, sebuah perusahaan dapat mengkoneksikan multi site tetap melalui sebuah jaringan publik seperti internet.

Site-site Virtual Private Network (VPN) dapat berupa salah satu tipe berikut : - Intranet-based. Jika perusahaan memiliki satu lokasi remote atau lebih di

mana mereka ingin bergabung ke sebuah jaringan private tunggal, mereka dapat membuat sebuah intranet Virtual Private Network (VPN) untuk mengkoneksikan LAN ke LAN.

- Extranet-based. Saat perusahaan memiliki hubungan dekat dengan perusahaan lainnya (misalnya partner bisnis, supplier atau customer), mereka dapat membangun sebuah extranet Virtual Private Network (VPN) yang akan menghubungkan LAN ke LAN dan memungkinkan semua perusahaan bekerja dalam environment yang di-share.

3.1.3 Metode Security Virtual Private Network (VPN)

Guna menjamin keamanan koneksi dan data, Virtual Private Network (VPN) memperkejakan beberapa metode security berikut :

- Firewall - Enkripsi - IPSec - AAA Server 1. Firewall

Firewall memberikan retriksi yang kuat di antara jaringan privat perusahaan dengan jaringan publik (internet). Dan dapat mengeset firewall untuk melindungi port-port koneksi terbuka, memeriksa tipe paket-paket mana yang perlu diteruskan, dan protokol-protokol mana yang diizinkan.

Beberapa produk Virtual Private Network (VPN) seperti router-router Cisco seri 1700 dapat di rancang untuk memberikan kapabilitas firewall melalui Cisco IOS. tetapi firewall dapat juga di libatkan dalam sesi-sesi Virtual Private Network (VPN).

2. Enkripsi

Enkripsi (encryption) tidak lain proses penyediaan (encoding) data yang diambil dari satu komputer ke komputer lain. Data disandikan ke bentuk tertentu yang tak mudah dibaca dan hanya penerima yang sah saja yang dapat mengembalikan sandi ke bentuk semula, yang dikenal dengan decode.

Terdapat dua kategori sistem enkripsi : - Symmetric-key encryption - Public-key encryption

Dalam symmetric-key encryption, komputer-komputer memiliki sebuah kunci spesial yang disebut secret key yang berguna untuk mengenkripsi paket informasi sebelum dikirim ke komputer lain melalui jaringan. Di sini dituntut mengetahui terlebih dahulu komputer-komputer mana yang akan berkomunikasi sehingga masing-masing diberikan kunci (key) tersebut.

Symmetric-key encryption pada prinsipnya sama dengan ’kode rahasia’ yang harus diketui masing-masing komputer yang berkomunikasi sehingga masing-masing komputer yang berkomunikasi sehingga mereka dapat melakukan decoding. Asumsikan seperti berikut : Kita membuat sebuah pesan yang telah disandikan untuk dikirim ke seorang teman. Kita dan teman kita sudah sepakat bahwa huruf ”A” disubstitusi dengan ”C”, ”B” dengan ”D”, dan seterusnya. Di sini kita bisa mengatakan bahwa kode rahasianya adalah ”setiap huruf substitusi dengan kedua di depannya.” Teman kita mengambil pesan dan melakukan decode melalui kode rahasia tersebut. Orang lain yang berhasil mencuri pesan tidak akan mengerti dan tidak bisa mengambil keuntungan darinya.

Dalam public-key encryption, menggunakan kombinasi kunci : private key dan public key. Private key hanya diketahui oleh komputer kita, sementara public key diberikan oleh komputer kita ke komputer-komputer lain yang ingin berkomunikasi secara secure dengan kita. Untuk melakukan decode pesan yang terenkripsi, komputer-komputer penerima harus menggunakan kunci publik yang diberikan komputer kita dan menggunakan private key mereka sendiri.

Salah satu utility public-key encryption yang popular saat ini adalah Pretty Good Privacy (PGP) yang memungkinkan mengenkripsi beragam pesan.

3. Internet Protocol Security Protocol (IPSec)

Internet Protocol Security Protocol (IPSec) memberikan kapabiliti security yang lebih jauh melalui algoritma-algoritma enkripsi dan autentikasi. IPSec memiliki dua mode enkripsi, yaitu :

- Tunnel - Transport

Tunnel bekerja mengenkripsi header dan payload yang dimiliki setiap paket data, sedangkan Transport hanya mengenkripsi payload. Sistem-sistem yang kapabel dengan IPSec yang bisa mengambil keuntungan dari protokol. Selain itu, semua device yang terlibat harus memiliki set-up security policy yang sama.

IPSec dapat mengenkripsi data di antara device-device berikut : - Router-to-router

- Firewall-to-router - PC-to-router - PC-to-server 4. AAA Server

Server-server AAA (Authentication, Authorization and Accounting) banyak diimplementasikan untuk memberikan akses yang lebih aman dalam sebuah environment remote-remote Virtual Private Network (VPN). Saat request pembentukan sesi datang dari sebuah klien dial-up, request tersebut di-proxy-kan ke server AAA (AAA server). AAA kemudian melakukan pengujian sebagai hal-hal berikut :

- Siapa Anda (Authentication)

- Apa yang boleh Anda lakukan (Authorization) - Apa yang sebenarnya Anda lakukan (Accounting)

Informasi accounting umumnya berguna untuk melalkukan tracking klien-klien dalam security auditing, billing atau tujuan-tujuan pelaporan lainnya.

3.2 Teknologi Tunneling

Teknologi tunneling merupakan teknologi yang bertugas untuk manangani dan menyediakan koneksi point-to-point dari sumber ke tujuannya. Disebut tunnel karena koneksi point-to-point tersebut sebenarnya terbentuk dengan melintasi

jaringan umum, namun koneksi tersebut tidak mempedulikan paket-paket data milik orang lain yang sama-sama melintasi jaringan umum tersebut, tetapi koneksi tersebut hanya melayani transportasi data dari pembuatnya. Koneksi point-to-point ini sesungguhnya tidak benar-benar ada, namun data yang dihantarkannya terlihat seperti benar-benar melewati koneksi pribadi yang bersifat point-to-point.

Teknologi ini dapat dibuat di atas jaringan dengan pengaturan IP Addressing dan IP Routing yang sudah matang. Maksudnya, antara sumber tunnel dengan tujuan tunnel telah dapat saling berkomunikasi melalui jaringan dengan pengalamatan IP. Apabila komunikasi antara sumber dan tujuan dari tunnel tidak dapat berjalan dengan baik, maka tunnel tersebut tidak akan terbentuk dan Virtual Private Network (VPN) pun tidak dapat dibangun.

Apabila tunnel tersebut telah terbentuk, maka koneksi point-to-point palsu tersebut dapat langsung digunakan untuk mengirim dan menerima data. Namun, di dalam teknologi Virtual Private Network (VPN), tunnel tidak dibiarkan begitu saja tanpa diberikan sistem keamanan tambahan. Tunnel dilengkapi dengan sebuah sistem enkripsi untuk menjaga data-data yang melewati tunnel tersebut. Proses enkripsi inilah yang menjadikan teknologi Virtual Private Network (VPN) menjadi aman dan bersifat pribadi.

Dengan tunneling, antara kedua segmen Virtual Private Network (VPN) dapat berkomunikasi satu dengan yang lain menggunakan protokol tunneling yang sama, dan sebuah tunnel dibuat khusus sehingga paket data dapat dikirim melalui internet. Penerapan enkripsi pada Virtual Private Network (VPN), membuat data-data rahasia perusahaan tidak terlihat transparan oleh sniffer.

Teknologi tunneling dikelompokkan secara garis besar berdasarkan protokol tunneling layer 2 (Data Link Layer) dan layer 3 (Network Layer) model OSI layer :

Tunneling Layer 2 (Data Link Layer):

- PPTP (Point to Point Tunneling Protocol) - L2TP (Layer 2 Tunneling Protocol) - L2F (Layer 2 Forwarding)

Tunnelling Layer 3 (Network Layer): - IPSec (IP Security)

- VTP (Virtual Tunneling Protocol)

- ATMP (Ascend Tunnel Management Protocol) 1. Point-to-Point Tunneling Protocol (PPTP)

PPTP merupakan protokol jaringan yang memungkinkan pengamanan transfer data dari remote client ke server pribadi perusahaan dengan membuat sebuah Virtual Private Network (VPN) melalui TCP/IP.

Teknologi jaringan PPTP merupakan pengembangan dari remote access Point-to-Point protocol yang dikeluarkan oleh Internet Engineering Task Force (IETF). PPTP merupakan protokol jaringan yang merubah paket PPP menjadi IP datagrams agar dapat ditransmisikan melalui intenet. PPTP juga dapat digunakan pada jaringan private LAN-to-LAN.

PPTP terdapat sejak dalam sistem operasi Windows NT server dan Windows NT Workstation versi 4.0. Komputer yang berjalan dengan sistem operasi tersebut dapat menggunakan protokol PPTP dengan aman untuk terhubung dengan private network sebagai klien dengan remote access melalui internet. PPTP juga dapat digunakan oleh komputer yang terhubung dengan LAN untuk membuat Virtual Private Network (VPN) melalui LAN.

Fasilitas utama dari penggunaan PPTP adalah dapat digunakannya public-switched telephone network (PSTNs) untuk membangun Virtual Private Network (VPN). Pembangunan PPTP yang mudah dan berbiaya murah untuk digunakan secara luas, menjadi solusi untuk remote users dan mobile user karena PPTP memberikan keamanan dan enkripsi komunikasi melalui PSTN ataupun internet.

Umumnya terdapat tiga komputer yang diperlukan untuk membangun PPTP, yaitu sebagai berikut.

- Klien PPTP

- Network access server (NAS) - Server PPTP

Akan tetapi tidak diperlukan network access server dalam membuat PPTP tunnel saat menggunakan klien PPTP yang terhubung dengan LAN untuk dapat terhubung dengan server PPTP yang terhubung pada LAN yang sama.

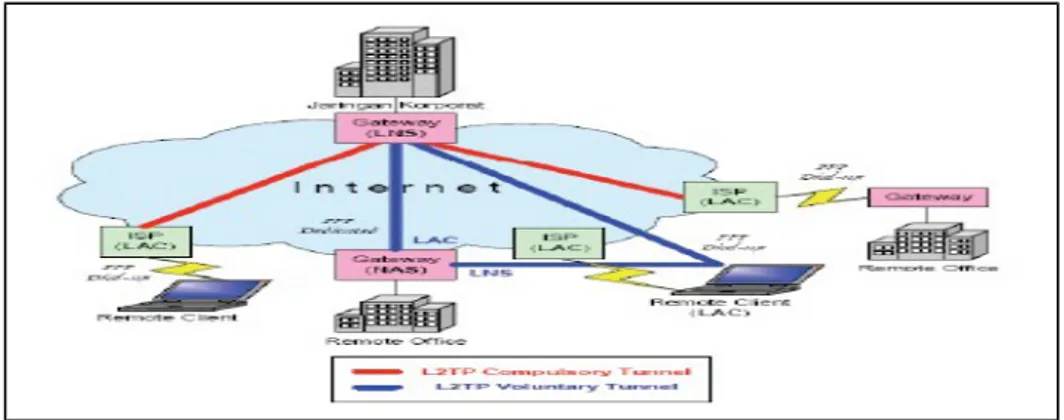

2. Layer 2 Tunneling Protocol (L2TP)

L2TP adalah tunneling protocol yang memadukan dua buah tunneling protokol yaitu L2F (Layer 2 Forwarding) milik cisco dan PPTP milik Microsoft. L2TP biasa digunakan dalam membuat Virtual Private Dial Network (VPDN) yang dapat bekerja membawa semua jenis protokol komunikasi didalamnya. Umumnya L2TP menggunakan port 1702 dengan protocol UDP untuk mengirimkan L2TP encapsulated PPP frames sebagai data yang di tunnel.

Perangkat dasar L2TP : Remote Client

Suatu end system atau router pada jaringan remote access (mis: dial-up client). L2TP Access Concentrator (LAC)

Sistem yang berada disalah satu ujung tunnel L2TP dan merupakan peer ke LNS. Berada pada sisi remote client/ ISP. Sebagai pemrakarsa incoming call dan penerima outgoing call.

L2TP Network Server (LNS)

Sistem yang berada disalah satu ujung tunnel L2TP dan merupakan peer ke LAC. Berada pada sisi jaringan korporat. Sebagai pemrakarsa outgoing call dan penerima incoming call.

Network Access Server (NAS)

NAS dapat berlaku seperti LAC atau LNS atau kedua-duanya.

Terdapat dua model tunnel yang dikenal, yaitu compulsory dan voluntary. Perbedaan utama keduanya terletak pada endpoint tunnel-nya. Pada compulsory

tunnel, ujung tunnel berada pada ISP, sedangkan pada voluntary ujung tunnel berada pada client remote.

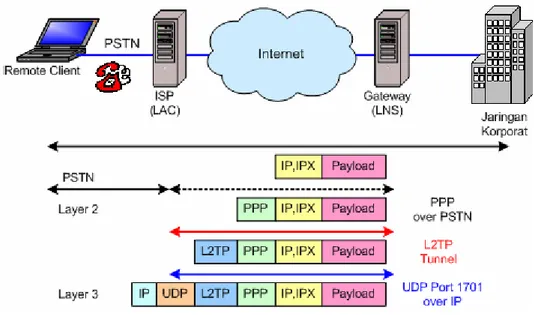

a. Model Compulsory L2TP

Gambar 3.3 Model Compulsory L2TP

1. Remote client memulai koneksi PPP ke LAC melalui PSTN. Pada gambar diatas LAC berada di ISP.

2. ISP menerima koneksi tersebut dan link PPP ditetapkan.

3. ISP melakukan partial authentication (pengesahan parsial)untuk mempelajari user name. Database map user untuk layanan-layanan dan endpoint tunnel LNS, dipelihara oleh ISP.

4. LAC kemudian menginisiasi tunnel L2TP ke LNS.

5. Jika LNS menerima koneksi, LAC kemudian mengencapsulasi PPP dengan L2TP, dan meneruskannya melalui tunnel yang tepat.

6. LNS menerima frame-frame tersebut, kemudian melepaskan L2TP, dan memprosesnya sebagai frame incoming PPP biasa.

7. LNS kemudian menggunakan pengesahan PPP untuk memvalidasi user dan kemudian menetapkan alamat IP.

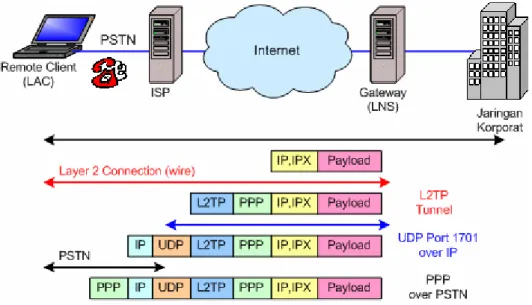

b. Model Voluntary L2TP

Gambar 3.4 Model Voluntary L2TP

1. Remote client mempunyai koneksi pre- established ke ISP. Remote Client befungsi juga sebagai LAC. Dalam hal ini, host berisi software client LAC mempunyai suatu koneksi ke jaringan publik (internet) melalui ISP.

2. Client L2TP (LAC) menginisiasi tunnel L2TP ke LNS.

3. Jika LNS menerima koneksi, LAC kemudian meng-encapsulasi PPP dengan L2TP, dan meneruskannya melalui tunnel.

4. LNS menerima frame-frame tersebut, kemudian melepaskan L2TP, dan memprosesnya sebagai frame incoming PPP biasa.

5. LNS kemudian menggunakan pengesahan PPP untuk memvalidasi user dan kemudian menetapkan alamat IP.

Yang perlu ketahui bahwa L2TP murni hanya membentuk jaringan tunnel, oleh karena itu L2TP sering dikombinasi dengan IPSec sebagai metode enkripsi. c. Cara Kerja L2TP

Komponen-komponen pada tunnel, yaitu : Control channel, fungsinya :

1. Setup (membangun) dan teardown (merombak) tunnel

2. Create (menciptakan) dan teardown (merombak) payload (muatan) calls dalam tunnel.

3. Menjaga mekanisme untuk mendeteksi tunnel yang outages. Sessions (data channel) untuk delivery data :

1. Layanan delivery payload

2. Paket PPP yang di encapsulasi dikirim pada sessions

3. Create (menciptakan) dan teardown (merombak) payload (muatan) calls dalam tunnel.

4. Menjaga mekanisme untuk mendeteksi tunnel yang outages. Sessions (data channel) untuk delivery data :

1. Layanan delivery payload

2. Paket PPP yang di encapsulasi dikirim pada sessions

3.3 Internet Protocol Security (IPSec)

IPSec merupakan tunneling protocol yang bekerja pada layer 3. IPSec menyediakan layanan sekuritas pada IP layer dengan mengizinkan system untuk memilih protocol keamanan yang diperlukan, memperkirakan algoritma apa yang akan digunakan pada layanan, dan menempatkan kunci kriptografi yang diperlukan untuk menyediakan layanan yang diminta. IPSec menyediakan layanan-layanan keamanan tersebut dengan menggunakan sebuah metode pengamanan yang bernama Internet Key Exchange (IKE). IKE bertugas untuk menangani protokol yang bernegosiasi dan algoritma pengamanan yang diciptakan berdasarkan dari policy yang diterapkan. Dan pada akhirnya IKE akan menghasilkan sebuah system enkripsi dan kunci pengamanannya yang akan digunakan untuk otentikasi yang digunakan pada system IPSec ini.

IPSec bekerja dengan tiga cara, yaitu: 1. Network-to-network

2. Host-to-network 3. Host-to-host

Contoh koneksi network-to-network, misalnya sebuah perusahaan yang memiliki banyak cabang dan ingin berbagi share data dengan aman, maka tiap cabang cukup menyediakan sebuah gateway dan kemudian data dikirim melalui infrastruktur jaringan internet yang telah ada. Lalu lintas data antara gateway disebut virtual tunnel. Kedua tunnel tersebut memverifikasi otentikasi pengirim dan penerima dan mengenkripsi sema lalu lintas. Namun lalu lintas di dalam sisi gateway tidak diamankan karena diasumsikan bahwa LAN merupakan segment jaringan yang dapat dipercaya.

Koneksi host-to-network, biasanya digunakan oleh seseorang yang menginginkan akses aman terhadap sumber daya suatu perusahaan. Prinsipnya sama dengan kondisi network-to-network, hanya saja salah satu sisi gateway digantikan oleh client.

Gambar 3.6 Network-to-network dan Host-to-network Protokol yang berjalan dibelakang IPSec adalah:

1.AH (Authentication Header), menyediakan layanan authentication (menyatakan bahwa data yang dikirim berasal dari pengirim yang benar), intregrity (keaslian data), dan replay protection (transaksi hanya dilakukan sekali, kecuali yang berwenang telah mengizinkan), juga melakukan pengamanan terhadap IP header (header compression).

2.ESP (Encapsulated Security Payload), menyediakan layanan authentication, intregity, replay protection, dan confidentiality (keamanan terjaga) terhadap data. ESP melakukan pengamanan data terhadap segala sesuatu dalam paket data setelah header.

Kelebihan mengapa IPSec menjadi standar, yaitu :

1. Confidentiality, untuk meyakinkan bahwa sulit untuk orang lain tetapi dapat dimengerti oleh penerima yang sah bahwa data telah dikirimkan. Contoh: Kita tidak ingin tahu seseorang dapat melihat password ketika login ke remote server.

2. Integrity, untuk menjamin bahwa data tidak berubah dalam perjalan menuju tujuan.

3. Authenticity, untuk menandai bahwa data yang dikirimkan memang berasal dari pengirim yang benar.

4. Anti Replay, untuk meyakinkan bahwa transaksi hanya dilakukan sekali, kecuali yang berwenang telah mengizinkan untuk mengulang.

3.4 Cara Kerja Virtual Private Network (VPN)

Konsep kerja Virtual Private Network (VPN) pada dasarnya Virtual Private Network (VPN) Membutuhkan sebuah server yang berfungsi sebagai penghubung antar PC. Jika digambarkan kira-kira seperti ini:

Internet <—> VPN Server <—-> VPN Client <—-> Client

Bila digunakan untuk menghubungkan 2 komputer secara private dengan jaringan internet maka seperti ini:

Komputer A <—> VPN Clinet <—> Internet <—> VPN Server <—> VPN Client <—> Komputer B

Jadi semua koneksi diatur oleh VPN Server sehingga dibutuhkan kemampuan VPN Server yang memadai agar koneksinya bisa lancar. Yang

dilakukan VPN pertama, VPN Server harus dikonfigurasi terlebih dahulu kemudian di client harus diinstall program VPN baru setelah itu bisa dikoneksikan. VPN Client akan membuat semacam koneksi virtual/maya sehingga akan muncul VPN adapter network semacam network adapter (Lan Card) tetapi virtual/maya. Tugas dari VPN Client adalah melakukan authentifikasi dan enkripsi/dekripsi.

Setelah terhubung, ketika Client mengakses data misalnya client ingin membuka situs http://www.google.com, permintaan ini sebelum dikirim ke VPN Server terlebih dahulu dienkripsi oleh VPN Client misal dienkripsi dengan rumus A sehingga permintaan datanya akan berisi kode-kode. Setelah sampai ke VPN Server, oleh Server data tersebut dideskripsi dengan rumus A, karena sebelumnya sudah dikonfigurasi antara server dengan client, maka server akan memiliki algoritma yang sama untuk membaca sebuah enkripsi. Begitu juga sebaliknya dari Server ke Client.

Berikut contoh gambar bagaimana VPN bekerja :

Gambar 3.7 Contoh Cara Kerja Virtual Private Network (VPN) 3.5 Konfigurasi Virtual Private Network (VPN) Pada Mikrotik

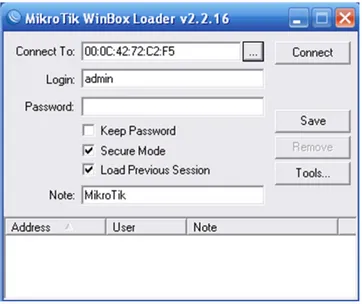

Langkah-langkah konfigurasi Virtual Private Network (VPN) pada mikrotik melalui winbox. Winbox adalah sebuah aplikasi yang digunakan untuk meremote/mengendalikan router mikrotik dari komputer client.

Berikut adalah langkah-langkahnya : 3.5.1 Konfigurasi Pada Server

Gambar 3.8 Tampilan Winbox

Browse koneksi yang sesuai dengan Mikrotik yang digunakan. Kemudian klik Connect.

2. Setelah itu akan muncul tampilan awal Winbox. Untuk melakukan konfigurasi yang baru, reset terlebih dahulu konfigurasi yang sebelumnya pada Winbox dengan cara klik pada New Terminal kemudian ketikkan System Reset. Kemudian tunggu sampai Router Dissconnected. dan ulangi langkah pertama tadi. 3. Langkah selanjutnya pilih IP >> Address List. Tambahkan IP dengan mengklik tanda + . Gunakan dua buah ethernet, eth1 sebagai server dan eth2 sebagai client.

Gambar 3.9 Address List

Gambar 3.10 IP Pool

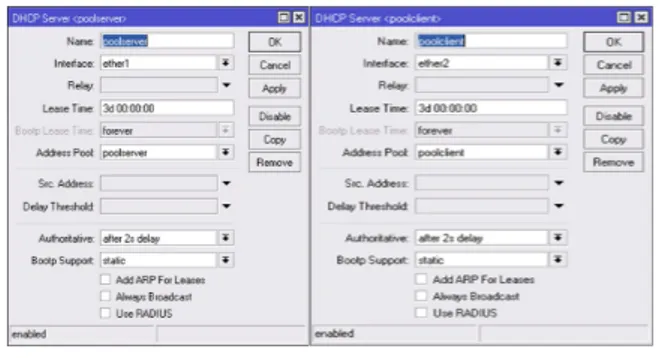

5. Setting DHCP melalui IP >> DHCP. Ini dilakukan untuk memberikan IP pada komputer yang lainnya.

Gamabr 3.11 DHCP

6. Pada network masukkan network pada sisi server dan client. Untuk gatewaynya masukkan IP pada address list.

Gambar 3.12 DHCP Network

7. Kemudian pada PPP, pilih L2TP Server. L2TP digunakan dalam jaringan VPN, karena dapat memungkinkan penggunanya tetap dapat terkoneksi dengan jaringan lokal milik kita dengan policy keamanan yang sama dari manapun asalnya.

Gambar 3.13 L2TP Server

8. Pada Profile, klik dua kali pada default-encryption. Setting seperti di bawah ini

Gambar 3.14 PPP Profile

9. Lalu pada Secret, tambahkan PPP Secret dengan mengklik tanda + . PPP Secret ini digunakan agar tidak semua orang dapat terkoneksi dengan jaringan VPN yang telah dibuat, karena jika ingin menggunkan jaringan VPN yang telah dibuat harus login dengan username dan password yang telah di setting.

Gambar 3.15 PPP Secret

10. Kemudian setting pada bagian IP Security melalui IP >> IPSec. Pilih Peer dan tambahkan IPSec Peer.

Gambar 3.16 IPSec Peer

IPsec adalah standar untuk mengamankan komunikasi IP melalui authentikasi, dan enkripsi. Selain itu, juga bisa mengkompresi paket, mengurangi beban. Perbedaan IPSec dengan PPP Secret adalah IPSec merupakan teknik untuk mengenkripsi, sedangkan PPP Secret digunakan pada saat akan mengkoneksikan ke jaringan VPN.

Gambar 3.17 IPsec Proposal Setelah dikonfigurasi hasilnya adalah seperti di bawah ini :

Gambar 3.18 IPsec

12. Konfigurasi yang telah dilakukan selesai. Untuk mengeceknya lihat pada List Interfaces.

3.5.2 Konfigurasi Pada Client

1. Arahkan Cursor pada menu Start, klik kanan dan pilih Open Network Connections dan pilih New Network Connection.

2. Klik Next. Kemudian pilih Connect to the network at my workplace. Klik Next.

Gambar 3.20 Connect to the network at my workplace

3. Pada company name dapat diisi sesuai dengan keinginan. Di sini namanya di isi dengan nama kel4tetb. Klik next.

Gambar 3.21 Company Name

4. Setelah itu akan muncul Host Name. Pada Host Name ini masukkan IP yang terhubung ke PC Client. Pada settingan ini IP digunakan adalah 192.168.40.2. Kemudian Next. Finish.

Gambar 3.22 Host Name 5. Tampilan Windows pada saat penyettingan selesai.

Gambar 3.23 Tampilan Windows

6. Selanjutnya klik kanan pada jaringan VPN yang telah kita buat untuk memunculkan tabel Properties.

7. Pilih Security >> IPSec Setting.

8. Checklish pada Use pre-shared key for authentication. Pada box Key, isikan sesuai dengan settingan pada IPSec Peer yang telah dilakukan sebelumnya (pada penyettingan di winbox).

Gambar 3.25 IPSec Settings

9. Selanjutnya pada Networking, di Type of VPN pilih L2TP IPSec VPN, kemudian OK.

Gambar 3.26 Networking

10. Kemudian lakukan test koneksi dengan cara mengklik dua kali pada jaringan VPN yang telah dibuat. Isikan username dan password yang telah disimpan pada penyettingan PPP Secret.

11. Cek pada toolbar sudut kanan. Jika sudah ada pemberitahuan kel4tetb (Company name yang telah disetting) is now connected, hal ini berarti sudah dapat terhubung ke jaringan VPN yang telah dibuat.

Gambar 3.28 Network Connection

12. IP Client dapat diketahui melalui Command Prompt dengan cara buka Command Prompt dan lakukan perintah ipconfig. Jika koneksi yang terjadi sudah sukses berarti IP Client adalah IP yang telah disetting pada PC Server, seperti ini :

Gambar 3.29 Command Prompt lihat padaConnections-specific.

3.6 Contoh Perangkat Lunak Virtual Private Network (VPN) Yang Dapat Digunakan

SoftEther VPN (Software Ethernet) adalah salah satu perangkat lunak VPN multi protokol yang paling kuat dan mudah digunakan di dunia. SoftEther ini berjalan pada windows, linux, mac, freeBSD dan solaris. SoftEther ini bersifat gratis atau open source bisa digunakan untuk personal maupun komersial.

SoftEther VPN merupakan alternatif yang optimal untuk Open VPN dan server microsoft VPN. SoftEther VPN memiliki klon fungsi Open VPN server.

Bisa mengintegrasikan dari Open VPN ke SoftEther VPN dengan lancar. SoftEther VPN lebih cepat dari pada Open VPN. SoftEther VPN juga mendukung microsoft SSTP VPN untuk windows vista /7/8.