BAB I

PENDAHULUAN

1.1 Latar BelakangSemakin besarnya penggunaan komunikasi data terutama internet, menjadikannya memiliki nilai yang sangat tinggi. Internet sudah menjadi sebuah alat untuk meningkatkan aplikasi bisnis, misalnya saja melalui toko online. Dalam bidang pemerintahan juga sudah banyak memakai internet sebagai media untuk promosi potensi daerah setempat melalui website. Pelaporan surat pemberitahuan pajak tahunan secara online melalui sistem E-Filing, sehingga tidak perlu lagi datang langsung ke kantor pelayanan pajak pratama untuk melaporkannya. Dalam bidang pendidikan penggunaan sistem akademik, pembayaran biaya kuliah, kartu rencana studi sudah terhubung dengan jaringan internet. Media sosial digunakan sebagai ajang untuk melakukan kampaye pemilihan presiden, masing-masing kubu memberikan visi dan misinya melalui media ini. Dalam bidang pertahanan keamanan negara konflik batas wilayah di kepulauan Ambalat antara Indonesia dengan Malaysia memicu terjadinya perang cyber. Pentingnya teknologi internet saat ini memiliki nilai yang sangat tinggi mencakup berbagai bidang meliputi bidang politik, ekonomi, sosial, budaya dan pertahanan keamanan suatu negara [1].

Nilai internet yang semakin tinggi tersebut memicu terjadinya serangan terhadap sistem keamanan jaringan internet. Pengambilan data dari server oleh orang yang tidak berhak untuk menggali informasi berharga melalui teknik Structured Query Language (SQL) injection. Melumpuhkan sistem dengan menggunakan teknik Denial Of Services yang bertujuan agar server tidak dapat memberikan layanan kepada pemakainya. Penyadapan informasi menggunakan alat packet sniffer yang dapat digunakan untuk menganalisa lalu lintas data di dalam jaringan komputer. Serangan terhadap sistem maupun infrastruktur jaringan internet mengalami peningkatan baik dari segi jumlah maupun variasinya. Jenis serangan menunjukkan metoda apa yang ditunjukan untuk melakukan serangan. Banyaknya perangkat lunak untuk melakukan serangan yang tersedia di internet dan bisa di unduh secara gratis. Banyaknya perangkat lunak yang pada awalnya

digunakan untuk melakukan audit sebuah sistem dengan cara mencari kelemahan dan celah yang mungkin disalahgunakan untuk melakukan scanning sistem lain. Pada kurun waktu bulan Januari sampai dengan September 2013, jenis serangan yang sering dilakukan adalah dengan menggunakan metode SQL. Proses tersebut dilakukan dengan melakukan serangan menggunakan kode SQL tertentu pada database dengan memanfaatkan kerentanan pada aplikasi yang menggunakan database. Pada Tabel 1.1 menunjukkan serangan peringkat tiga besar pada kurun waktu tahun 2013 di Indonesia.

Tabel 1.1 Laporan insiden pada kurun waktu tahun 2013 di Indonesia [1]

Jenis % Jenis % Jenis %

Januari Februari Maret

SQL 78,52 SQL 82,46 Malware-CNC 74,83

BOT-CNC 16,43 BOTNET-CNC 11,26 Server-MsSql 12,91

Spyware-PUT 1,27 POLICY 1,24 SQL 10,45

April Mei Juni

Malware-CNC 71,08 SQL 39,31 SQL 34,02

Server-MsSql 17,95 Server-MsSql 38,66 Malware-CNC 32,47 SQL 9,68 Malware-CNC 19,92 Server-MsSql 28,56

Juli Agustus September

SQL 39,17 SQL 33,78 SQL 37,96

Server-MsSql 37,42 Server-MsSql 31,23 Malware-CNC 33,10

Malware-CNC 18,83 Malware-CNC 28,25 Server-MsSql 25,05

Serangan yang datang ke dalam sistem maupun jaringan komputer perlu disikapi juga oleh Perusahaan Jasa Internet atau Internet Service Provider (ISP), selain memberikan layanan akses internet yang berkualitas dan terjangkau bagi masyarakat. Fasilitas yang diberikan oleh ISP yaitu menyediakan name server yang handal dan aman yang bebas dari Domain Name System (DNS) spoofing, menyediakan email server yang mampu menyaring virus, spam dan malware lainnya, menyediakan Proxy Server yang mampu menyaring pishing dan membatasi konten-konten malware lainnya. Menyediakan Webhosting yang aman yang tidak menyimpan kode-kode jahat seperti pishing, virus, trojan, malware. Menyediakan sistem routing paket TCP/IP yang handal, aman dan terbebas dari serangan: Spoofing, Distributed Denial of Service, Worm dan lain-lainnya. Sistem

monitoring yang ada meliputi penggunaan bandwith pelanggan dan memonitor perangkat jaringan. Pelanggan yang ingin terhubung ke internet melalui layanan Internet Service Provider (ISP), dapat menggunakan media modem, kabel, nirkabel, maupun dengan menggunakan leased line [2].

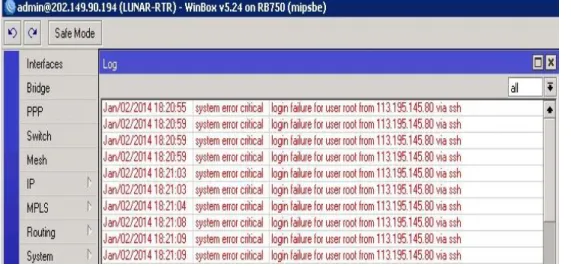

Pemberian IP address publik oleh perusahaan ISP kepada pelanggannya memberikan keuntungan dan kerugian. Keuntungan dari sisi perusahaan adalah menambah nilai jual terhadap kebutuhan akan IP publik versi 4 yang semakin lama semakin habis jumlahnya. Keuntungan dari sisi pelanggan sendiri dapat digabungkan dengan sistem keamanan rumah, dengan menambahkan gateway publik. Sistem keamanan rumah tersebut dapat dimonitor dari manapun asalkan tersambung dengan internet. Sifat dari IP publik yang dapat diakses di seluruh dunia. Dengan adanya sifat tersebut, tingkat keamanan yang lemah dan rentan terhadap serangan penyusup. Serangan yang sering terjadi adalah usaha untuk mengambil alih sumber daya jaringan menggunakan teknik DOS dan brute force password [3]. Pada Gambar 1.1 merupakan contoh penyerangan terhadap router yang dimiliki pelanggan menggunakan teknik brute force password yang berhasil tercatat di log.

Gambar 1.1 Log serangan ke router menggunakan teknik brute force Perusahaan ISP yang menggunakan media nirkabel untuk mendistribusikan layanannya rentan terhadap serangan. Ketika suatu paket data dikirimkan melalui jaringan nirkabel data tersebut akan mudah untuk ditangkap dan dimanipulasi untuk tujuan tertentu sehingga nantinya akan mengalami

kerugian secara material, waktu maupun kinerjanya. Kemudahan untuk mendapatkan perangkat nirkabel dengan jenis 802.11a/b/g/n di pasaran mempermudah untuk mempelajari konfigurasi dan menganalisa kelemahannya. Perusahaan jasa internet berbasis nirkabel sebagian besar membangun infrastruktur berupa base transceiver station untuk menambah arealayanan akses internet kepada pelanggan. Tipe infrastruktur tersebut membentuk beberapa node dalam jaringan, apabila terdapat ancaman keamanan di salah satu node akan berakibat pada penurunan kualitas layanan akses internet pelanggan di node tersebut, bahkan bisa mengganggu kualitas layanan node yang lainnya. Metode untuk mengamankan Access Point (AP) pada jaringan nirkabel adalah dengan menggunakan Media Accest Control (MAC) address filtering. MAC address perangkat pelanggan yang sudah terdaftar pada AP dapat terkoneksi. Sistem keamanan berikutnya adalah dengan menerapkan kunci enkripsi yaitu Wired Equivalent Privacy (WEP) perangkat AP. Beberapa ancaman jaringan yang sering dijumpai antara lain MAC Spoofing, ARP Spoofing. Sistem yang mampu mendeteksi adanya serangan atau penyusup dalam sebuah jaringan komputer disebut dengan Network Intrusion Detection System (NIDS). NIDS dapat diimplementasikan pada jaringan wireless, sehingga nantinya sistem tersebut mampu mendeteksi adanya penyusup pada jaringan tersebut, berupa MAC Spoofing dan Address Resolution Protocol (ARP) Spoofing berdasarkan rule yang sudah dibuat [4].

Undang-undang nomor 11 tahun 2008 tentang informasi dan transaksi elektronik, ISP mempunyai peranan dalam membantu penegak hukum melakukan serangkaian proses investigasi maupun pencarian bukti digital yang dapat digunakan sebagai alat bukti maupun petunjuk dalam memecahkan kasus kejahatan cyber. Kedekatan secara fisik perangkat jaringan pelanggan akan lebih mudah untuk mencatat aktifitas ilegal pelanggan maupun aktifitas penyusup.

Penempatan sensor IDS dalam jaringan komputer secara benar sangatlah penting, karena akan menentukan keberhasilan dalam proses mendeteksi adanya serangan. IDS diibaratkan sebagai telinga dan mata pada jaringan (seperti Cisco IDS). Sebelum sensor disebar dalam jaringan administrator harus benar-benar memahami topologi jaringan, sistem yang rentan terhadap serangan yang memicu

penyerang untuk melakukan proses penyerangan. Setelah letak sensor ditentukan lokasinya berdasarkan proses identifikasi masih diperlukan bagaimana cara mengkonfigurasi sensor agar efektif dan maksimal dalam melindungi jaringan yang ada serta dapat digunakan sebagai sistem rekomendasi untuk mengambil tindakan lebih lanjut terhadap ancaman sistem dan jaringan komputer [4][5][6]. 1.2 Perumusan masalah

Berdasarkan latar belakang diatas, dalam penelitian ini dapat dirumuskan sebagai berikut :

a. Alamat IP publik milik perusahaan jasa internet rentan terhadap adanya ancaman keamanan.

b. Ancaman keamanan pada node jaringan perusahaan jasa internet dapat berpengaruh terhadap kualitas layanan internet kepada pelanggan

c. Letak strategis penempatan dan konfigurasi sensor IDS dalam jaringan menentukan keakuratan dalam proses pendeteksian serangan.

1.3 Batasan Masalah

Adapun batasan masalah yang dijabarkan dalam penelitian ini adalah sebagai berikut:

a. Sampel sensor IDS hanya akan disebar pada 3 node dalam jaringan berdasarkan peringkat tiga terbesar dalam jumlah pelanggan, trafik dan perangkat jaringan yang terdapat pada node jaringan.

b. Rules yang digunakan dalam penelitian ini adalah rules yang berasal dari komunitas open source rules.

1.4 Keaslian penelitian

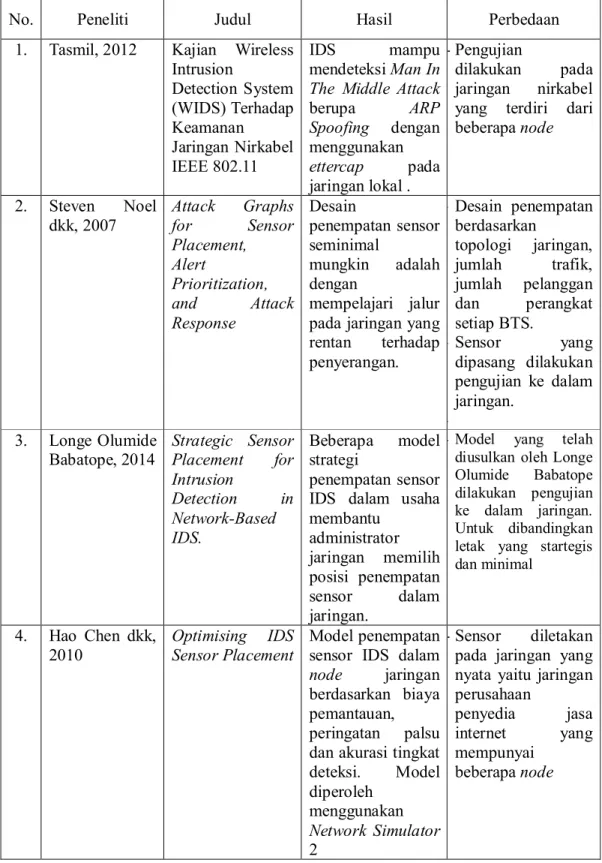

Penelitian mengenai penempatan IDS di dalam jaringan sudah banyak sekali dilakukan, adapun perbedaan dan kontribusi penelitian yang akan dilakukan dengan penelitian terdahulu terdapat pada Tabel 1.2.

Tabel 1.2 Penelitian terdahulu

No. Peneliti Judul Hasil Perbedaan

1. Tasmil, 2012 Kajian Wireless Intrusion Detection System (WIDS) Terhadap Keamanan Jaringan Nirkabel IEEE 802.11 IDS mampu mendeteksi Man In The Middle Attack

berupa ARP Spoofing dengan menggunakan ettercap pada jaringan lokal . - Pengujian dilakukan pada jaringan nirkabel yang terdiri dari beberapa node 2. Steven Noel dkk, 2007 Attack Graphs for Sensor Placement, Alert Prioritization, and Attack Response Desain penempatan sensor seminimal mungkin adalah dengan mempelajari jalur pada jaringan yang rentan terhadap penyerangan. - Desain penempatan berdasarkan topologi jaringan, jumlah trafik, jumlah pelanggan dan perangkat setiap BTS. - Sensor yang dipasang dilakukan pengujian ke dalam jaringan. - 3. Longe Olumide Babatope, 2014 Strategic Sensor Placement for Intrusion Detection in Network-Based IDS. Beberapa model strategi penempatan sensor IDS dalam usaha membantu administrator jaringan memilih posisi penempatan sensor dalam jaringan.

- Model yang telah diusulkan oleh Longe

Olumide Babatope

dilakukan pengujian ke dalam jaringan. Untuk dibandingkan letak yang startegis dan minimal 4. Hao Chen dkk, 2010 Optimising IDS Sensor Placement Model penempatan sensor IDS dalam node jaringan berdasarkan biaya pemantauan, peringatan palsu dan akurasi tingkat deteksi. Model diperoleh menggunakan Network Simulator 2 - Sensor diletakan pada jaringan yang nyata yaitu jaringan perusahaan

penyedia jasa internet yang mempunyai

1.5 Tujuan Penelitian

Tujuan dari penelitian ini yaitu:

a. Mencari letak strategis penempatan sensor IDS dalam jaringan komputer penyedia jasa internet.

b. Membuat desain topologi letak sensor IDS berdasarkan topologi, jumlah pelanggan, jumlah perangkat dan trafik di setiap node pada jaringan penyedia jasa internet.

c. Melakukan pengujian terhadap sensor IDS yang telah ditempatkan pada beberapa BTS, sehingga diperoleh data yang diperlukan untuk menganalisa letak strategis sensor IDS pada jaringan penyedia jasa internet.

1.6 Manfaat Penelitian

Adapun manfaat penelitian adalah memberikan kontribusi desain keamanan jaringan menggunakan IDS kepada Perusahaan Jasa Internet melalui peletakan sensor IDS dalam topologi jaringan Penyedia Jasa Internet, sehingga perlindungan terhadap jaringan internalnya menjadi meningkat.

![Tabel 1.1 Laporan insiden pada kurun waktu tahun 2013 di Indonesia [1]](https://thumb-ap.123doks.com/thumbv2/123dok/1905504.2121240/2.918.198.761.378.708/tabel-laporan-insiden-pada-kurun-waktu-tahun-indonesia.webp)