Fakultas Sains dan Teknologi, Universitas Islam Negeri Sunan Kalijaga

Yogyakarta

aerotornado61@ymail.com

ABSTRACT

IT governance (IT Governance) is an interconnected structure and processes which direct and control the company in achieving corporate goals through value added and balancing between risks and benefits of information technology and it processes. Implementation of this governance should be well planned in order to be implemented according to the conditions and company capabilities.

One of the IT governance framework is SNI – ISO 27001. This framework is officialy used by Indonesian government to make sure information security management system into good practices. This frame work is authentic adoption of ISO 27001 framework. To measure the performance of information security management system using SNI-ISO 27001, Maturity Model Level is used with the aim to see a representation of thecurrent condition of the company.

From this research, it can be concluded that secure level of SIA XYZ Univesity about information security at maturity scale is a scale model of 2 (Repeatable but Intuitive). It means that the security contained in SIA XYZ University had been standardized but not documented yet. All of the information security in SIA XYZ University equipped with procedures to be followed by individuals whohave a common task. XYZ University whose manage SIA XYZ University has not held a formal training program, which aims to communicate the procedures and responsibilities of each individual.

Keywords: SNI-ISO 27001, information Security , maturity level

1. Pendahuluan

Penerapan tata kelola Teknologi Informasi dan Komunikasi (TIK) saat ini sudah menjadi kebutuhan dan tuntutan di setiap instansi penyelenggara pelayanan publik mengingat peran TIK yang semakin penting bagi upaya peningkatan kualitas layanan sebagai salah satu realisasi dari tata kelola pemerintahan yang baik (Good Corporate Governance). Dalam penyelenggaraan tata kelola TIK, faktor keamanan informasi merupakan aspek yang sangat penting diperhatikan mengingat kinerja tata kelola TIK akan terganggu jika informasi sebagai salah satu objek utama tata kelola TIK mengalami masalah keamanan informasi yang menyangkut kerahasiaan (confidentiality), keutuhan

(integrity) dan ketersediaan (availability).

Sistem Informasi Akademik (SIA) adalah layanan akademik yang berisi laporan nilai hasil kuliah mahasiswa, jadwal matakuliah mahasiswa, media input kartu rencana studi mahasiswa, dan sebagai pemberi informasi jadwal ujian dan absensi mahasiswa. Mengingat pentingnya informasi yang terdapat dalam SIA , maka kebijakan tentang pengamanan informasi harus mencakup sekurang - kurangnya terdapat prosedur pengendalian dokumen, prosedur pengendalian rekaman, prosedur tindakan perbaikan dan pencegahan, prosedur penanganan informasi, prosedur penanganan insiden, dan prosedur pemantauan penggunaan fasilitas teknologi informasi (Direktorat Keamanan Informasi 2011:14).

Penelitian ini difokuskan untuk melakukan evaluasi terhadap pengelolaan keamanan sistem informasi yang mengacu pada Standar SNI-ISO 27001 di Universitas XYZ terhadap faktor keamanan informasi yaaitu Confidentiality, Integrity , dan

Availability.

2. Tinjauan Pustaka

Penggunaan referensi dalam penelitian audit ini bertujuan untuk memberikan batasan kajian yang dapat

dikembangkan lebih lanjut sehingga diharapkan dapat melahirkan suatu kajian baru yang belum ada referensinya

Audit didefinisikan sebagai proses atau aktivitas yang sistematik, independen dan terdokumentasi untuk menemukan suatu bukti-bukti (audit evidence) dan dievaluasi secara obyektif untuk menentukan apakah telah memenuhi kriteria pemeriksaan (audit) yang ditetapkan. Tujuan dari audit adalah untuk memberikan gambaran kondisi tertentu yang berlangsung di perusahaan dan pelaporan mengenai pemenuhan terhadap sekumpulan standar yang terdefinisi (ICASA dalam Sarno, 2009: 3)

Melwin Syafrizal dalam jurnalnya [ CITATION Sya10 \l 1033 ] menjelaskan bahwa Information Security Management System (ISMS) merupakan sebuah kesatuan sistem yang disusun berdasarkan pendekatan resiko bisnis untuk pengembangan, implementasi, pengoperasian, pengawasan, pemeliharaan, serta peningkatan keamanan informasi perusahan. Jurnal ini hanya membahas lima aspek yang harus ada dalam tata kelola sistem keamanan informasi menurut ISO 27001 yaitu, struktur organisasi, kebijakan keamanan (Security Policy ), prosedur dan proses, tanggung jawab atau responsibility , dan sumber daya manusia.

Landasan Teori Keamanan Informasi

Keamanan Informasi adalah penjagaan informasi dari seluruh ancaman yang mungkin terjadi dalam upaya untuk memastikan atau menjamin kelangsungan bisnis (business continuity), meminimasi resiko bisnis (reduce business risk) dan memaksimalkan atau mempercepat pengembalian investasi dan peluang bisnis (Sarno dan Iffano dalam ermana, 2009: 27). Beberapa aspek tentang keamanan informasi adalah sebagai berikut:

a. Confidentialy (kerahasiaan)

b. Integrity (integritas)

Aspek yang menjamin bahwa data tidak dirubah tanpa ada ijin pihak yang berwenang (authorized), menjaga keakuratan dan keutuhan informasi serta metode prosesnya untuk menjamin aspek integrity ini.

c. Availability (ketersediaan)

Aspek yang menjamin bahwa data akan tersedia ketika dibutuhkan, memastikan user yang berhak dapat menggunakan informasi dan perangkat terkait (aset yang berhubungan ketika diperlukan) [ CITATION Sya10 \l 1033 ].

ISO 27001

Standar ini dirilis tahun 2009, memuat prinsip-prinsip dasar Information Security Management Systems(Sistem Manajemen Keamanan Informasi – SMKI),definisi sejumlah istilah penting dan hubungan antar standar dalam keluarga SMKI, baik yang telah diterbitkan maupun sedang dalam tahap pengembangan.

SNI ISO 27001

SNI ISO 27001 merupakan adopsi autentik dari standar ISO 27001 yang telah digunakan sebagai standar keamanan sistem informasi.Standar ini ditetapkan oleh Badan Standarisasi Nasional (BSNI) sebagai panduan resmi penerapan keamanan sistem informasi di Indonesia. Standar ini dibuat sebagai model untuk penetapan, penerapan, pengoperasian, pemantauan, pengkajian, pemeliharaan dan perbaikan Sistem Manajemen Keamanan Informasi ( SMKI ). Pendekatan proses untuk manajemen keamanan informasi yang dituangkan dalam Standar ini mendorong penggunanya untuk menekankan tentang pentingnya

A. Pemahaman persyaratan keamanan informasi dari suatu organisasi dan kebutuhan untuk membuat kebijakan dan sasaran untuk keamanan informasi.

B. Penerapan dan pengoperasian kendali untuk mengatur resiko – resiko keamanan informasi dari suatu organisasi dalam konteks resiko bisnis dari organisasi secara keseluruhan.

C. Pemantauan dan pengkajian kinerja dan keefektifan SMKI.

D. Perbaikan berkesinambungan berdasarkan pengukuran sasaran.

Standar ini mengadopsi model Plan Do Check Act ( PDCA ) , yang diterapkan untuk membentuk seluruh proses SMKI.

3. Metodologi Penelitian

3.1.1. Stake Holder List

Dalam proses ini penulis akan menentukan siapa saja pemangku kepentingan dari Universitas XYZ yang akan terlibat dalam proses audit ini. Hal ini berkaitan dengan penentuan ruang lingkup audit yang akan dilakukan penulis sehingga penulis perlu membuat daftar pemangku kepentingan dan pemetaan jabatan dari pemangku kepentingan di Universitas XYZ sebagai pengelola SIA.

3.1.2. Ruang Lingkup Audit

Dalam penentuan ruang lingkup audit , penulis membuat kesepakatan dengan pimpinan Universitas XYZ sebagai pengelola SIA tentang aspek apa saja yang akan diaudit. Kesepakatan yang terjalin, kemudian dituangkan dalam Audit Charter.

Pada penelitian ini, penulis telah mencapai kesepakatan dengan pimpinan Universitas XYZ untuk melakukan audit dalam domain

IT Operations , Information Security, Application Controls , dan ISO Mandatory Requirements.

3.1.3. Responden audit

dibagi sesuai dengan domain audit yang telah ditentukan sebelumnya.

3.1.4. Membuat Maturity Model

Maturity Model dibuat untuk mengetahui kematangan untuk setiap

control objective yang diaudit. Proses penilaian kelengkapan dan kematangan tata kelola keamanan informasi dapat dilakukan melalui metode tingkat kematangan proses pengelolaan pengamanan informasi.

3.1.5. Control Audit

Kontrol audit penelitian ini dibuat dari turunan control objective yang ada disetiap domain. Kontrol yang dibuat dalam penelitian ini, telah disesuaikan dengan SNI - ISO 27001. Kontrol ini dibuat sebagai acuan dalam melakukan audit keamanan sistem informasi yang dilakukan oleh penulis.

3.1.6. Daftar Audit question

Setelah control audit tersedia, maka penulis membuat daftar pertanyaan sesuai dengan control audit yang telah dibuat. Daftar pertanyaan ini akan digunakan untuk wawancara terhadap pemangku kepentingan yang ada di Universitas XYZ terkait pengelolaan SIA Universitas XYZ.

3.1.7. Klasifikasi Pertanyaan Audit

Penulis menglasifikasikan daftar pertanyaan yang telah dibuat sesuai dengan responden dan domain yang telah ditentukan dalam ruang lingkup audit yang akan dilakukan. Setelah diklasifikasikan, maka penulis melakukan wawancara dengan menggunakan daftar pertanyaan yang telah dibuat dan diklasifikasikan sesuai dengan responden dan domain yang akan audit.

3.1.8. Review Assesment

Setelah data dan fakta audit didapatkan, maka penulis melakukan review assesment untuk setiap kontrol objektif yang menjadi acuan audit. Dalam tahap ini penulis juga memberikan nilai maturity level

untuk setiap kontrol objektif audit.

4. Hasil Penelitian

A. Analisis Hasil Audit Domain IT Operation

Tingkat kematangan (maturity level) untuk Domain IT Operation sebagai representasi faktor integrity adalah 1,86. artinya Proses mengikuti pola yang teratur dimana prosedur serupa diikuti pegawai/karyawan lainya tetapi tidak ada pelatihan formal sebelumnya dan tidak ada standar prosedur yang digunakan sebagai acuan. Tanggung jawab sepenuhnya dilimpahkan kepada individu masing – masing dan kesalahan sangat mungkin terjadi.

16.67%

50.00% 33.33%

B. Analisis Hasil Audit Domain Information Security

sebagai representasi faktor confidentially

adalah 1,58. Dengan Berdasarkan standar audit yang ada artinya Proses mengikuti pola yang teratur dimana prosedur serupa diikuti pegawai/karyawan lainya tetapi tidak ada pelatihan formal sebelumnya dan tidak ada standar prosedur yang digunakan sebagai acuan. Tanggung jawab sepenuhnya dilimpahkan kepada individu masing – masing dan kesalahan sangat mungkin terjadi.

32.00%

32.00% 36.00%

C. Analisis Hasil Audit Domain Application Controls

Tingkat kematangan (maturity level) untuk Domain Application Controlssebagai representasi faktor integrity

adalah 2,53. Dengan Berdasarkan standar audit yang ada artinya Proses telah didokumentasikan dan dikomunikasikan, prosedur telah distandarisasi, didokumentasikan dan dikomunikasikan melalui pelatihan. Proses berada pada keadaan diamanatkan namun, kecil kemungkinan penyimpangan dapat terdeteksi. Prosedur yang ada hanya formalisasi praktek yang ada.

64.71% 17.65%

17.65%

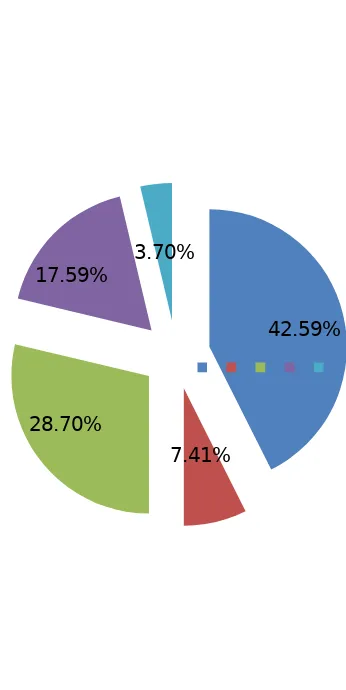

D. Analisis Hasil Audit Domain ISO Mandatory Requirements

42.59%

7.41% 28.70%

17.59% 3.70%

Tabel Maturity level untuk setiap domain

No Domain Hasil

Berdasarkan dari hasil analisis data evaluasi sistem manajemen keamanan informasi untuk Sistem Informasi Akademik (SIA) Universitas XYZ dengan maturity level, SIA UIN Universitas XYZ saat ini berada pada angka 1,85 dan kemudian dibulatkan menjadi 2 yaitu Repeatable but Intuitive, artinya pada pengamanan informasi pada Sistem Informasi Akademik (SIA) Universitas XYZ yang dikelola Universitas XYZ telah distandarkan tetapi belum didokumentasikan. Semua proses pengamanan informasi untuk SIA baru sebatas mengikuti pola yang teratur dimana prosedur serupa diikuti pegawai/karyawan lainya tetapi tidak ada pelatihan formal sebelumnya dan tidak ada standar prosedur yang digunakan sebagai acuan. Tanggung jawab sepenuhnya dilimpahkan kepada individu masing – masing dan kesalahan sangat mungkin terjadi.

6. Daftar Pustaka

Margo, Utomo, Ahmad Holil Noor Ali, and Irsal Affandi. "Pembuatan Tata Kelola Keamanan Informasi Kontrol Akses Berbasis ISO/IEC 27001:2005 Pada Kantor Pelayanan Perbendaharaan Surabaya I." Tata Kelola Keamanan Informasi, 2012.

Nurdiani, Fariza Ayu. AUDIT SIAMIK

(SISTEM INFORMASI

AKADEMIK) DALAM HAL PENGELOLAAN SDM (SUMBER DAYA MANUSIA) UNIVERSITAS PEMBANGUNAN NASIONAL “VETERAN” JAWA TIMUR MENGGUNAKAN COBIT 4.1.

Skripsi, Surabaya: Universitas Pembangunan Nasional veteran jawa timur, 2011.

Syafrizal, Melwin. "Information Security Management System." Sistem manajemen keamanan informasi, 2010.

Ermana, Fine. "Audit Keamanan Sistem Informasi Berdasarkan Standar ISO 27001 Pada PT. BPR JATIM." Penelitian, Surabaya, 2009.

Tim Direktorat Keamanan Informasi. "Panduan Penerapan Tata Kelola Keamanan Informasi Bagi Pelayanan Publik." Sistem Keamanan Sistem Informasi

(Depkominfo), 2011.

Azanti Suryaningsih, Yenny. AUDIT TATA KELOLA TEKNOLOGI

INFORMASI MENGGUNAKAN COBIT FRAMEWORK PADA PKSI UIN SUNAN KALIJAGA

YOGYAKARTA. Skripsi,