Fakultas Ilmu Komputer

Pengembangan Sistem Visualisasi Access Log untuk Mengetahui Informasi

Aktivitas Pengunjung pada Sebuah Website

Rani Andriani1, Eko Sakti Pramukantoro2, Mahendra Data3

Program Studi Teknik Informatika, Fakultas Ilmu Komputer, Universitas Brawijaya Email: 1[email protected], 2[email protected], 3[email protected]

Abstrak

Access log adalah log merekam semua request yang diproses oleh web server. Access log merupakan file yang berisi baris informasi penting mengenai pengunjung suatu website. Namun data access log

masih berbentuk data mentah sehingga sulit untuk dibaca dan dianalisis untuk mendapatkan informasi aktivitas pengunjung pada suatu website. Pada penelitian ini, solusi yang ditawarkan adalah dengan membuat sebuah sistem yang berfungsi sebagai alat untuk mengetahui informasi aktivitas pengunjung pada sebuah website menggunakan data access log dari server apache. Data access log akan di-parsing dan data hasil parsing access log akan disimpan ke dalam database MySQL. Data ini kemudian diklasifikasikan menggunakan query tertentu pada MySQL untuk nantinya secara otomatis divisualisasikan oleh sistem ke dalam bentuk grafik atau tabel sesuai dengan kebutuhan visualisasi agar dapat digunakan untuk analisis lebih lanjut. Berdasarkan hasil penelitian ini, sistem Access Log

Visualizer telah dapat melakukan parsing access log dengan menggunakan regex dan mengambil data access log tersebut dari database dengan menggunakan query MySQL dan menampilkan visualisasi

data access log, sehingga sistem ini telah dapat mengolah data access log untuk mengetahui informasi aktivitas pengunjung pada suatu website.

Kata kunci: Visualisasi, Website, Access Log, Web Log Analyzer

Abstract

Access log record all requests that processed by the web server. Access log is a file that contains an important line about website visitors. However, access log data is still in the form of raw data so it is difficult to read and analyzed to get activity information of website visitors on a website. In this research, the solution offered is to make a web-based application that can be used as a tool for knowing visitors’ activity information on a website using access log data from an apache server. The data of access log will be parsed and the result data of the parsed access log will be saved into the MySQL database. Then this data is filtered by using a specific query in MySQL for later visualized by the application to the form of graphics or tables for further analysis. Based on the results of this study, Access Log Visualizer has been able to parse access logs by using regex and retrieve the access log data from the database by using MySQL query and display the visualization of the data access log, so that this system can process access log data for knowing activity information of website visitors on a website.

Keywords: Visualization, Website, Access Log, Web Log Analyzer

1. PENDAHULUAN

Perkembangan jaringan internet saat ini sudah semakin pesat, seiring dengan itu semakin banyak pula layanan yang disediakan oleh

website (Lin, et al., 2009). Saat ini website

menjadi layanan penyedia informasi utama bagi para pengguna internet. Data konten dari sebuah

website dikirimkan oleh web server ketika

pengunjung website melakukan request ke

website.

Semua request yang diproses oleh web

server terekam dalam sebuah log, yakni access log. Access log berisi data informasi pengunjung website seperti IP address, waktu akses website, request yang dikirimkan, web browser yang

digunakan, dan informasi penting lainnya (Grace, et al., 2011). Informasi ini dapat digunakan untuk memantau kinerja server, memecahkan masalah pada server, mengetahui pola akses atau aktivitas pengunjung website

serta menyingkap rentetan kejadian yang mencurigakan yang dapat menuju pada aktivitas berbahaya seperti serangan terhadap website (Goel & Jha, 2013). Tahap analisis lanjutan diperlukan untuk mendapatkan manfaat dari informasi aktivitas pengunjung website yang terdapat dalam access log ini. Namun, data dalam access log masih berbentuk data mentah sehingga masih sulit dipahami untuk kepentingan analisis. Sehingga dibutuhkan sebuah sistem untuk mengolah access log agar dapat lebih mudah untuk dipahami dan dianalisis lebih lanjut.

Pada penelitian yang dilakukan oleh (Anggraeni, 2015), pengolahan data log dilakukan dengan memproses data mentah dari log snort dengan menggunakan sebuah tool bernama BarnYard2 kemudian disimpan ke dalam database MySQL. Proses pengolahan data pada penelitian tersebut hanya sampai pada proses filter data yang dibutuhkan dengan query pada database MySQL untuk kepentingan analisis. Selanjutnya, data yang diperoleh divisualisasikan secara manual ke dalam bentuk diagram line dan diagram pie. Karena tahap visualisasi yang manual pada penelitian tersebut, timbul kendala dalam memproses data log dengan jumlah banyak dan hal ini akan berpengaruh pada efisiensi waktu untuk mendapatkan hasil visualisasi dan proses analisis lebih lanjut.

Berdasarkan permasalahan di atas, maka dibutuhkan sebuah sistem yang dapat mengolah data access log untuk divisualisasikan secara otomatis agar lebih mudah dipahami dan dianalisis. Dan akan dilakukan pengujian fungsional untuk untuk mengetahui apakah fungsi pada sistem telah berjalan sesuai dengan rancangan sistem. Sistem ini diharapkan dapat memudahkan pemilik atau admin website dalam memahami dan menganalisis informasi aktivitas pengunjung pada website.

2. LANDASAN KEPUSTAKAAN 2.1 Web Log Analyzer

Web log analyzer mendiagnosa dan

memfilter data konten website dalam log web untuk mendapatkan informasi yang relevan mengenai perilaku pengguna website (M & L Garg, 2017).

Web Log Analyzer merupakan sebuah

perangkat lunak yang digunakan untuk mengolah data log dari server website agar

mudah dibaca sehingga didapatkan informasi berguna yang dapat dianalisis untuk bahan pertimbangan peningkatan mutu layanan seperti peningkatan arsitektur website, konten website dan aspek website lainnya (Cheng & Huang, 2008). Web log analyzer dapat berupa tool berbasis desktop yang dapat diunduh dan di-instal seperti Webalizer, WebLog Expert, Piwik, GoAccess, dan lain sebagainya. Web log analyzer juga dapat berupa cloud-based tool seperti Google Analytics, loggly, logentries dan lain sebagainya.

Web log analyzer dapat memproses data log

dari server website secara real time dan non real

time. Real time log analyzer memproses data log

secara langsung bersamaan dengan segala kegiatan yang terjadi pada website, sedangkan pemrosesan data log pada non real time log

analyzer bisa dilakukan dengan cara meng-input

data access log secara manual ke dalam program

web log analyzer.

Web log analyzer juga dapat digunakan

untuk kepentingan forensik digital yang biasa disebut sebagai web log forensic. Web log

forensic merupakan analisis forensik pada log

web yang dilakukan untuk menemukan celah dalam keamanan web aplikasi (Müller, 2012), pada penelitian tersebut proses forensik dilakukan pasca serangan karena sangat penting untuk mengetahui pola serangan, target serangan dan dampak serangan pada web untuk memperbaiki kesalahan pada pemrograman web dan meningkatkan keamanan pada web.

Web log forensic berfungsi untuk mencari

bukti adanya serangan pada website dengan menganalisis access log dari sebuah website.

Web log forensic dapat dilakukan dengan

mengadopsi metode dari Intrusion Detection

System (IDS), yaitu anomaly based detection dan signature based detection. Anomaly based detection dilakukan dengan mendeteksi pola

asing seperti peristiwa yang terjadi secara berulang pada access log. Signature based

detection dilakukan dengan mencocokan access

log pada pattern yang telah dibuat sebelumnya.

Web log forensic mengubah bukti yang telah

didapatkan menjadi acuan untuk pendeteksian serangan.

2.2 Apache Web Server & Access Log

Apache web server merupakan sebuah aplikasi web server open-source yang dapat dijalankan di sistem operasi yang modern seperti UNIX dan Windows (Foundation, t.thn.).

Aplikasi web server ini membantu mengirimkan konten dari web untuk dapat diakses melalui internet.

Access log merupakan log yang merekam

semua request yang diproses oleh server. Sehingga saat melakukan aktivitas request pada

web server akan tercatat pada access log. Request yang tercatat dapat berupa HTTP verbs,

yaitu POST, GET, DELETE dan PUT. Berikut adalah contoh isi dari access log:

146.185.30.93 - - [21/Dec/2014:07:37:33 +0700] "GET /materi/151120141854-1.docx HTTP/1.1" 200 40089 "http://belajar.smuet.net/mahasis wa/detail_materi/80" "Mozilla/5.0 (Windows NT 6.2; rv:34.0) Gecko/20100101 Firefox/34.0" 2.3 PHP, HTML, MySQL

PHP (Hypertext Processor) merupakan bahasa pemrograman yang banyak digunakan untuk membangun website. Program PHP biasanya berjalan di server web dan diakses oleh banyak orang yang menggunakan web browser di komputer mereka sendiri (Sklar, 2004). Pada penelitian ini, sistem dibuat dengan menggunakan bahasa pemrograman PHP.

HyperText Markup Language (HTML)

adalah bahasa inti dari hampir semua konten

web. Sebagian besar dari apa yang ditampilkan

pada layar browser adalah hasil dari penggunaan HTML.

MySQL merupakan sebuah sistem manajemen database open source yang paling banyak digunakan (Tahaghoghi & Williams, 2006). Structured Query Language (SQL) merupakan bahasa pemrograman database yang digunakan pada MySQL. Pada penelitian ini,

query MySQL digunakan sebagai metode untuk

mengklasifikasikan data yang akan divisualisasikan.

2.4 Regular Expression (Regex)

Regular Expression (Regex) merupakan

sebuah pola yang menentukan satu set string karakter yang digunakan untuk mencocokan string tertentu (Fitzgerald, 2012). Reguler expression biasa digunakan untuk mencocokkan dan mencari pola dalam teks, dari pola yang sederhana hingga yang sangat kompleks. Berikut adalah regex yang digunakan sistem untuk memecah data access log menjadi potongan data dan disimpan ke dalam database.

/^([^ ]+) ([^ ]+) ([^ ]+)

(\[[^\]]+\]) "(.*) (.*) (.*)" ([0-9\-]+) ([0-([0-9\-]+) "(.*)" "(.*)"$/

2.5 Serangan Brute Force

Serangan brute force merupakan salah satu serangan yang menjadi ancaman bagi administrator layanan jaringan. Serangan ini bertujuan untuk mendapatkan username dan

password secara ilegal dengan cara mencoba

semua kemungkinan pasangan username dan

password yang ada untuk masuk ke suatu

layanan jaringan (Honda, et al., 2015).

2.6 Serangan SQL Injection

Serangan SQL Injection merupakan jenis serangan di mana seorang penyerang mengirimkan kode SQL (structure query

language) ke kotak input pengguna dalam

aplikasi web untuk memperoleh akses tak terbatas dan tidak sah (ilegal) (Kumar, et al., 2013).

2.7 Serangan Cross-site Scripting

Serangan cross-site scripting adalah sebuah serangan yang dilakukan oleh penyerang dengan menginjeksi script atau kode jahat ke dalam

website atau aplikasi web dari sisi klien sehingga

mengorbankan keamanan klien dari suatu

website (Grossman, et al., 2007). Terdapat dua

jenis serangan Cross-site Scripting yaitu Stored

Cross-site Scripting dan Reflected Cross-site Scripting. Pada penelitian ini, yang dideteksi

oleh aplikasi adalah Reflected Cross-site

Scripting, hal ini dikarenakan Stored Cross-site Scripting tidak dapat dideteksi melalui access log.

3. PERANCANGAN

“Pengembangan Sistem Visualisasi Access

Log untuk Mengetahui Informasi Aktivitas

Pengunjung pada sebuah Website” atau yang bisa disebut dengan sistem “Access log

Visualizer” ini dimaksudkan untuk memudahkan

pembacaan access log agar dapat lebih mudah dimengerti dengan cara memvisualisasikan

access log ke dalam bentuk grafik atau tabel.

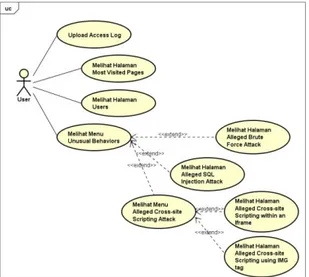

Gambaran umum sistem digambarkan dengan diagram use case pada Gambar 1.

Gambar 1. Diagram use case Sistem Access Log Visualizer

Sistem ini akan memiliki empat menu yaitu

Upload Access Log, Most Visited Pages, Users

dan Unusual Behaviors. Tiga menu selain menu

upload access log dikategorikan sebagai menu

visualisasi access log. Menu Unusual Behaviors terbagi menjadi 3 menu yakni Alleged Brute

Force Attack, Alleged SQL Injection, dan Alleged Cross-site Scripting Attack. Menu Alleged Cross-site Scripting Attack terbagi

menjadi dua menu yakni Alleged Cross-site

Scripting within an Iframe dan Alleged Cross-site Scripting using IMG tag.

3.1 Perancangan Alur Kerja Sistem

Perancangan alur kerja sistem secara umum terbagi menjadi dua yakni rancangan alur upload

access log dan rancangan alur visualisasi data access log.

Gambar 2. Rancangan Alur Upload Access Log Gambar 2 menjelaskan rancangan alur

upload access log yang akan dilakukan oleh

sistem yang akan dibuat. Ketika user

meng-upload access log, sistem akan melakukan

pengecekan ekstensi file yang di-upload. Jika ekstensi file yang di-upload salah, maka user akan diminta untuk memasukkan file dengan ekstensi yang benar. Jika ekstensi file yang

di-upload benar, maka sistem akan memulai proses parsing access log dan akan menyimpan data

hasil parsing ke dalam database.

Gambar 3 menjelaskan rancangan alur visualisasi data access log yang akan dilakukan oleh sistem yang akan dibuat. User akan memilih menu visualisasi, yang mana akan terdapat tiga menu visualisasi pada sistem ini seperti yang ada pada Gambar4.1. Konsep pengambilan data untuk kepentingan visualisasi setiap menu sama, yang nantinya akan membedakan adalah query MySQL yang digunakan dalam filter data yang akan divisualisasikan oleh sistem. User dapat melihat hasil visualisasi access log dengan memilih salah satu menu visualisasi pada sistem. Saat user memilih menu, sistem mengirimkan

query ke database. Setelah query diproses, maka database server mengirimkan query result ke

sistem. Query result tersebut diolah dan ditampilkan oleh sistem dalam bentuk grafik atau tabel sebagai visualisasi access log.

Gambar 3. Rancangan Alur Visualisasi Data Access Log

4. IMPLEMENTASI

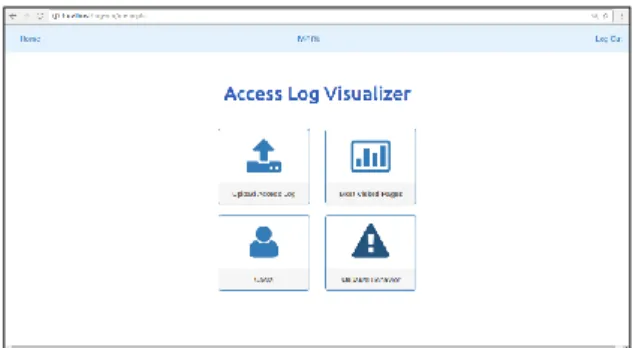

Implementasi sistem Access Log Visualizer ini merupakan tahap penerapan rancangan pada perangkat keras dan pengerjaan kode sesuai dengan hasil dari tahap analisis kebutuhan dan tahap perancangan sistem. Implementasi sistem menjabarkan tentang Implementasi Halaman Menu, Menu Upload Access Log dan Menu Visualisasi Access Log yang yakni Most Visited

Pages, Users dan Unusual Behaviors.

Implementasi sistem Access Log Visualizer ini menggunakan bahasa pemrograman PHP & HTML dan menggunakan MySQL sebagai

database yang digunakan untuk menyimpan data access log yang di-parsing. Berikut hasil

implementasi dari kode yang telah berhasil dieksekusi berupa tampilan halaman setiap menu pada sistem Access Log Visualizer.

4.1 Implementasi Halaman Menu

Gambar 4. Halaman Menu

4.2 Implementasi Halaman Menu Upload

Access Log

Ketika user meng-upload access log, maka yang terjadi pada sistem adalah sistem akan membuka file access log dan mencocokan baris pada access log dengan regex. Secara otomatis data akan terpotong dan disimpan ke dalam

database sesuai dengan kolom yang ada pada database.

Gambar 5. Halaman Menu Upload Access Log

4.3 Implementasi Halaman Menu Most

Visited Pages

Pada menu ini, sistem mengirimkan query ke database untuk mengambil data pada kolom

request dan menghitung banyaknya request

untuk ditampilkan secara urut dari halaman yang paling banyak diakses dalam bentuk grafik.

Gambar 6. Halaman Menu Most Visited Pages

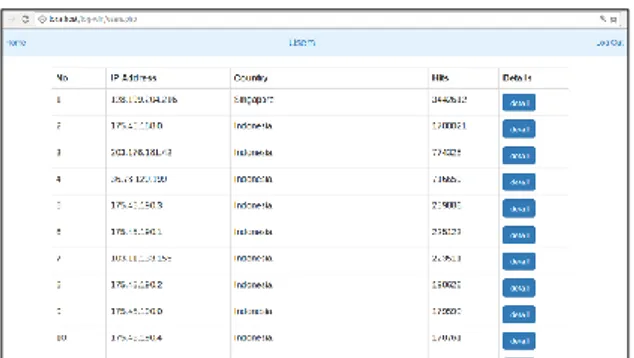

4.4 Implementasi Halaman Users

Pada menu ini, sistem mengirimkan query ke database untuk mengambil data pada kolom

remote_host dan menghitung jumlah IP address

yang sama pada kolom remote_host, untuk mengetahui berapa kali IP address tersebut mengunjungi website.

Gambar 7. Halaman Users

4.5 Implementasi Halaman Menu Unusual

Behaviors

Gambar 8. Halaman Menu Unusual Behaviors

4.6 Implementasi Halaman Alleged Brute

Force Attack

Pada menu ini, sistem mengirimkan query ke database untuk mengambil data pada kolom

time, remote_host dan request. Sistem mengitung waktu akses pada halaman /auth/proses_login, jika halaman tersebut diakses secara terus menerus atau dapat dikatakan pengunjung terus mencoba login pada

website dengan waktu yang singkat maka sistem

akan mengklasifikasikannya sebagai dugaan serangan brute force.

Gambar 9. Halaman Alleged Brute Force Attack

4.7 Implementasi Halaman Alleged SQL

Injection Attack

Pada menu ini, sistem mengirimkan query ke database untuk mengambil data pada kolom

time, remote_host dan request. Sistem akan

mencocokan data dari kolom request yang diambil dengan regex, yang mana ini berarti baris request yang diambil hanya baris request yang di dalamnya terdapat tanda petik satu ( ‘ ) yang bisa berupa karakter-set UTF %27 atau berupa tanda petik itu sendiri dan diikuti kata

union / insert / update / delete / drop.

Gambar 10. Halaman Alleged SQL Injection Attack

4.8 Implementasi Halaman Menu Alleged

Cross-site Scripting Attack

Gambar 11. Halaman Menu Alleged Cross-site Scripting Attack

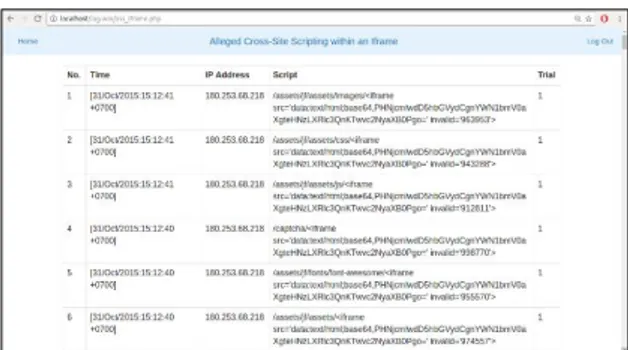

4.9 Implementasi Halaman Alleged

Cross-site Scripting within an Iframe

Pada menu ini, sistem mengirimkan query ke database untuk mengambil data pada kolom

time, remote_host dan request. Sistem akan

mencocokan data dari kolom request yang diambil dengan regex, yang mana ini berarti baris request yang diambil hanya baris request yang didalamnya terdapat tanda kurung lancip buka ( < ) yang bisa berupa karakter-set UTF %3C atau berupa tanda kurung lancip itu sendiri, diikuti kata iframe dalam bentuk huruf itu sendiri atau berupa karakter-set UTF huruf besar dan huruf kecil dari huruf dalam kata iframe, diikuti baris karakter apa saja setelah kata iframe dan tanda kurung lancip tutup (>) yang bisa berupa karakter-set UTF %3E atau berupa tanda kurung lancip itu sendiri.

Gambar 12. Halaman Alleged Cross-site Scripting within an Iframe

4.10 Implementasi Halaman Alleged

Cross-site Scripting using IMG tag

Pada menu ini, sistem mengirimkan query ke database untuk mengambil data pada kolom

time, remote_host dan request. Sistem akan

mencocokan data dari kolom request yang diambil dengan regex, yang mana ini berarti baris request yang diambil hanya baris request yang didalamnya terdapat tanda kurung lancip buka ( < ) yang bisa berupa karakter-set UTF %3C atau berupa tanda kurung lancip itu sendiri, diikuti kata img dalam bentuk huruf itu sendiri atau berupa karakter-set UTF huruf besar dan huruf kecil dari huruf dalam kata iframe, diikuti baris karakter apa saja setelah kata img dan tanda kurung lancip tutup (>) yang bisa berupa karakter-set UTF %3E atau berupa tanda kurung lancip itu sendiri.

Gambar 13. Halaman Alleged Cross-site Scripting using IMG tag

5. PENGUJIAN

Pengujian yang dilakukan pada sistem ini adalah pengujian fungsional. Pengujian fungsional merupakan pengujian yang dilakukan untuk mengetahui apakah fungsi pada sistem telah berjalan sesuai dengan perancangan yang telah dibuat.

5.1 Pengujian Menu Upload Access log

Gambar 14. Tampilan Ketika Upload Access Log Berhasil

Gambar 15. Screenshot database

Gambar 15 merupakan screenshot tabel pada database yang digunakan sistem. Pada tabel ini terdapat kolom id, remote_host, logname, user, method, protocol, status, bytes, referrer dan user_agent. Screenshot ini membuktikan bahwa access log telah berhasil di-upload dan terpecah ke dalam kolom-kolom tersebut. Maka, hasil dari pengujian menu

upload access log adalah sistem berhasil meng-upload access log, mem-parsing access log

menjadi potongan data dan menyimpannya ke dalam database.

5.2 Pengujian Menu Most Visited Pages Pada pengujian menu most visited pages, sistem berhasil menampilkan data dalam bentuk grafik batang dan mengurutkannya dari yang halaman yang paling banyak dikunjungi hingga yang paling sedikit dikunjungi oleh pengunjung.

5.3 Pengujian Menu Users

Pada pengujian menu users, sistem berhasil menampilkan data dalam tabel yang menunjukkan user dari negara mana yang paling banyak mengunjungi website. Data negara pada menu ini diambil dari data GeoIP yang disediakan oleh dev.maxmind.com. Sistem akan menampilkan halaman seperti pada Gambar 7.

5.4 Pengujian Menu Alleged Brute Force

Attack

access log tersebut, didapatkan hasil seperti pada

Tabel 1. Dari empat access log yang diujikan, pada tiga dari empat access log ditemukan dugaan serangan Brute Force.

Tabel 1. Hasil Uji Menu Alleged Brute Force Attack Nama Access

Log

Jumlah

Serangan Hasil Uji

access26.log 5 Ada serangan

access28-1.log 1 Ada serangan

access30.log - Tidak ada serangan

access31.log 4 Ada serangan

5.5 Pengujian Menu Alleged SQL Injection

Attack

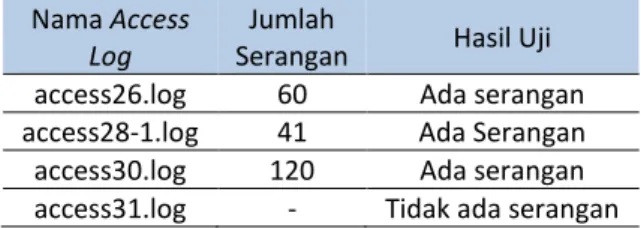

Setelah melakukan pengujian pada empat

access log tersebut, didapatkan hasil seperti pada

Tabel 2. Dari empat access log yang diujikan, pada tiga dari empat access log ditemukan dugaan serangan SQL Injection.

Tabel 2. Hasil Uji Menu Alleged SQL Injection Attack

Nama Access

Log

Jumlah

Serangan Hasil Uji

access26.log 60 Ada serangan

access28-1.log 41 Ada Serangan

access30.log 120 Ada serangan

access31.log - Tidak ada serangan

5.6 Pengujian Menu Alleged Cross-site Scripting within an Iframe

Setelah melakukan pengujian empat access

log pada menu cross-site scripting within an iframe, didapatkan hasil seperti pada Tabel 3.

Dari empat access log yang diujikan, pada dua dari empat access log ditemukan dugaan serangan cross-site scripting dengan Iframe.

Tabel 3. Hasil Uji Menu Alleged Cross-site Scripting within an Iframe

Nama Access

log

Jumlah

Serangan Hasil Uji

access26.log 2 Ada serangan

access28-1.log 2 Ada serangan

access30.log - Tidak ada serangan access31.log - Tidak ada serangan

5.7 Pengujian Menu Alleged Cross-site Scripting using IMG tag

Setelah melakukan pengujian empat access

log pada menu cross-site scripting using img tag,

didapatkan hasil seperti pada Tabel 4. Dari empat access log yang diujikan, pada dua dari

empat access log ditemukan dugaan serangan

cross-site scripting dengan tag IMG.

Tabel 4. Hasil Uji Menu Alleged Cross-site Scripting using IMG tag

Nama Access

Log

Jumlah

Serangan Hasil Uji

access26.log 26 Ada serangan

access28-1.log 44 Ada serangan

access30.log - Tidak ada serangan access31.log - Tidak ada serangan

6. KESIMPULAN

Sistem Access Log Visualizer telah dapat memecah data access log dengan menggunakan regex dan menyimpannya ke dalam sebuah

database. Sistem ini juga telah dapat mengambil

data access log yang telah terpecah dengan menggunakan query MySQL dan memvisualisasikannya ke dalam bentuk grafik dan tabel.

Berdasarkan hasil pengujian yang dilakukan pada penelitian ini, sistem telah dapat menampilkan halaman yang paling banyak diakses oleh pengunjung website, menampilkan

user yang paling banyak mengunjungi website

beserta negara asal user dan halaman yang dikunjungi oleh user tersebut, dan mendeteksi dugaan serangan Brute Force, SQL Injection dan

Cross-Site Scripting yang ada pada access log

dengan cara mengklasifikasikan data menggunakan query MySQL.

DAFTAR PUSTAKA

Anggraeni, E. D., 2015. Identifikasi dan Analisis Pola Serangan Keamanan pada Layanan Online Universitas Brawijaya, Malang: s.n.

Cheng, Y.-H. & Huang, C.-H., 2008. A Design and Implementation of a Web Server Log File Analyzer. 5(1).

Fitzgerald, M., 2012. Introducing Regular Expressions. 1st ed. s.l.:O’Reilly Media, Inc..

Foundation, T. A. S., t.thn. Apache HTTP Server Project. [Online] Available at: https://httpd.apache.org/

[Diakses 1 Februari 2016].

Goel, N. & Jha, C., 2013. Analyzing Users Behavior from Web Access Logs using Automated Log Analyzer Tool. International Journal of Computer

Applications, 62(2).

Grace, L. J., V.Maheswari & Nagamalai, D., 2011. ANALYSIS OF WEB LOGS AND WEB USER IN WEB MINING. International Journal of Network Security & Its Applications (IJNSA), 3(1), pp. 99-110.

Grossman, J. et al., 2007. XSS Attaks : Cross Site Scripting Exploits and Defense. 1 ed. Burlington: Syngress.

Honda, S. et al., 2015. TOPASE: Detection of Brute Force Attacks used Disciplined IPs from IDS Log, s.l.: s.n.

Kumar, K., Jena, D. D. & Kumar, R., 2013. A Novel Approach to detect SQL injection in web applications. International Journal of Application or Innovation in Engineering & Management (IJAIEM), 2(6).

Lin, C.-H., Liu, J.-C. & Chen, C.-R., 2009. Access Log Generator for Analyzing Malicious Website Browsing Behaviors. M, S. K. & L Garg, P., 2017. Web Log Analyzer

Tools: A Comparative Study to Analyze User Behavior.

Müller, J., 2012. Web Application Forensics : Implementation of a Framework for Advanced HTTPD Logfile Security Analysis, Bochum: s.n.

Sklar, D., 2004. Learning PHP 5. s.l.:O'Reilly Media Inc..

Tahaghoghi, S. M. “. & Williams, H. E., 2006. Learning MySQL. s.l.:O'Reilly.