MANAJEMEN KEAMANAN SISTEM INFORMASI

PERUSAHAAN MANUFAKTUR BERSEKALA

ENTERPRISE

(STUDI KASUS CV. GRAHA MESIN GLOBALINDO)

Ujian Akhir Semester Keamanan Sistem Informasi

Oleh:

Santoso Yohanes Chirstanto / 320910023

Jackobus Albertus Lerebulan / 320910010

PROGRAM STUDI SISTEM INFORMASI FAKULTAS SAINS DAN TEKNOLOGI

UNIVERSITAS MA CHUNG MALANG

UCAPAN TERIMA KASIH

Selama pengerjaan UAS ini kami menyadari sepenuhnya bahwa begitu banyak pihak yang telah turut membantu dalam penyelesaian program ini, melalui kesempatan ini dengan segala kerendahan hati, sebagai rasa penghargaan atas bimbingan dan dorongan yang telah diberikan, maka perkenankanlah kami mengucapkan terima kasih kepada :

1. Allah SWT yang telah memberikan kemudahan dan kelancaran dalam menyelesaikan laporan ini.

2. Kedua orang tua yang telah memberikan dukungan secara moral dan material.

3. Bapak Yudhi Kurniawan, S.Kom. M.MT. selaku dosen pengampu yang telah meluangkan ilmu dan waktunya demi kesempurnaan dan kelancaran laporan ini.

4. Semua pihak yang tidak dapat disebutkan satu-persatu yang membantu pengerjaan laporan ini.

KATA PENGANTAR

Puji syukur kami panjatkan kepada Tuhan Yang Maha Esa atas limpahan rahmat dan kuasa-Nya, laporan dengan judul “Manajemen Keamanan Sistem Informasi Perusahaan Manufaktur (Studi Kasus CV. GRAHA MESIN GLOBALINDO).”

Laporan ini berisi tentang standar yang mengatur tentang aktivitas dan rule dalam bidang keamanan IT/IS untuk seluruh layanan yang ada diorganisasi CV. GRAHA MESIN GLOBALINDO dan menggunakan Information Security Management System (ISO/EIC 27001:2005) sebagai referensi .

Kami menyadari bahwa laporan ini masih memiliki banyak kekurangan dalam isi informasi yang disediakan, oleh karena itu kami membutuhkan kritik dan saran untuk evaluasi dan perbaikan kami agar bermanfaat bagi pengulasan lanjutan sehingga kajian yang diberikan akan lebih informatif dan tepat sasaran kepada setiap pembaca.

Akhir kata, kami ucapkan terima kasih kepada semua pihak yang terlibat dalam pembuatan makalah ini. Dan semoga laporan ini dapat bermanfaat bagi pembaca.

Malang, 18 Desember 2015 Penulis

DAFTAR ISI

UCAPAN TERIMA KASIH...i

KATA PENGANTAR...ii

BAB I PENDAHULUAN...1

1.1 PENDAHULUAN...1

1.2 LATAR BELAKANG...1

1.3 RUMUSAN MASALAH...2

1.4 TUJUAN DAN MANFAAT IMPLEMENTASI ISO20071...3

1.5 METODOLOGI PENGERJAAN...4

1.6 DESKRIPSI UMUM...4

BAB II PROFIL PERUSAHAAN...5

2.1 SEJARAH SINGKAT...5

2.2 DEPARTEMEN PERUSAHAAN...6

2.3 ALAMAT DAN PETA LOKASI...6

2.4 PROSES BISNIS...7

BAB III TINJAUAN PUSTAKA...8

3.1 SECURITY MANAGEMENT...8

3.2 KEAMANAN SISTEM INFORMASI...9

3.3 SECURITY PLANNING...11

3.4 RISK ASSSESSMENT...12

3.5 FRAMEWORK...12

BAB IV MANAJEMEN KEAMANAN SISTEM INFORMASI...13

4.1 IMPLEMENTASI PDCA...13 4.1.1. PLAN...13 4.1.2. DO...15 4.1.3. CHECK...15 4.1.4. ACT...16 4.2. SECURITY PLANNING...16 4.2.1. OBJECTIVES...16 4.2.2. SCOPE...16

4.2.3. CIA TRIANGLE...16

4.3. SECURITY MANAGEMENT...21

4.3.1. IRP (INCIDENT RESPONSE PLAN)...25

4.3.2. DRP (DISASTER RECOVERY PLAN)...26

4.3.3. BCP (BUSINESS CONTINNUITY PLAN)...28

4.4. SECURITY RISK AND ASSESSMENT...30

4.4.1. RISK IDENTIFICATION...30

4.4.2. THREATAND VULNERABILITY...35

4.4.3. MITIGATION PLAN...36

4.5. PROCEDURE / POLICY / STANDARD...37

4.5.1. EISP (ENHANCED INFORMATION SUPPORT PLAN)...37

4.5.2. ISSP (INFORMATION SYSTEM SECURITY PROFESSIONAL)...38

4.5.3. SSP (SYSTEM SECURITY PLAN)...40

4.6. REVIEW AND MONITORING...41

Bab I

Pendahuluan

1.1 Pendahuluan

Keamanan pada suatu data perusahaan harus dapat dipertanggung jawabkan oleh setiap departemen yang ada didalam suatu perusahaan. Keamanan data secara tidak langsung dapat memastikan kontinuitas bisnis, mengurangi resiko dan mencari kesempatan bisnis. Semakin banyak informasi yang tersimpan dalam perusahaan, dikelola dan dibagi, maka semakin besar pula resiko terjadinya kerusakan, kehilangan atau bahkan tereksposnya data ke pihak external yang mungkin tidak bersangkutan atau tidak berkepentingan.

Maka dari itu sebuah perencana keamanan system informasi terdiri atas strategi dan pembagian tanggung jawab, yang bertujuan utama untuk menurunkan risiko yang berpotensi menjadi ancaman terhadap operasional perusahaan. Jika penyusunan rencana keamanan tidak berdasarkan hasil analisis risiko, maka dapat menyebabkan lemahnya strategi dalam mengantisipasi ancaman gangguan dan serangan terhadap aset perusahaan.

Lemahnya strategi tersebut, disebabkan oleh proses identifikasi kelemahan dan kerawanan teknologi informasi yang tidak dilakukan dengan baik. Sebaliknya dalam penyusunan rencana keamanan seharusnya didasari oleh hasil analisis dan mitigasi risiko teknologi informasi, agar strategi keamanan yang diusulkan dapat secara efektif menurunkan risiko yang telah diidentifikasi melalui analisis dan mitigasi risiko.

1.2 Latar belakang

Sejalan dengan perkembangan sistem informasi yang selalu mengikuti perubahan proses bisnis dan fungsi bisnis, maka sistem informasi yang dulunya masih terpisah berdasarkan modulnya seperti dibagian keuangan, pergudangan, penjualan, dan produksi. Masing-masing modul aplikasi tersebut berbeda, sehingga sulit untuk berkomunikasi atau mengintegrasikan data dan tidak real time. Dampak dari modul yang terpisah dan data yang dibutuhkan harus bersifat real time maka terjadi keterlambatan dalam integrasi dan penyesuain data.

Sehingga diperlukan suatu sistem yang dapat dipercaya untuk memfasilitasi proses perputaran data antara departemen dalam perusahaan yang dilakukan secara online

tanpa memandang jarak yang berjauhan sebagai suatu permasalahan tertutama apabila perusahaan yang memiliki kantor cabang diluar kota.

Proses pertukaran data antara department yang dimaksud sering disebut dengan sistem Enterprise, dimana didalamnya terdapat bermacam-macam departement yang terlibat secara langsung bahkan bersamaan dalam pengolahan datanya. Dengan sistem bersekala enterprise pada perusahaan manufaktur maka pertukaran data lintas department dapat dilakukan tanpa harus saling menunggu data secara fisik. Dikarenakan tingginya mobilitas pihak-pihak dalam setiap department khususnya maka sistem tersebut harus dapat diakses dimana saja dan kapan saja dengan menggunakan berbagai perangkat seperti mobile, laptop dan PC. Sistem tersebut kemudian dikenal dengan nama Enterprise Sistem.

Permasalahan utama dalam perusahaan bersekalaa enterprise adalah keamanan transaksi data yang dilakukan baik lintas department maupun lintas cabang perusahaan. Pada laporan ini akan dibuat suatu rancangan sistem manajemen keamanan informasi yang berguna untuk menangani perputaran data atau transaksi data dalam perusahaan. 1.3 Rumusan Masalah

Rumusan permasalahan yang dapat diambil berdasarkan latar belakang diatas, adalah :

Information Security Management System (ISMS) merupakan sebuah kesatuan sistem

yang disusun berdasarkan pendekatan resiko bisnis untuk pengembangan, implementasi, pengoperasian, pengawasan, pemeliharaan serta peningkatan keamaan informasi perusahaan.

Sebagai sebuah sistem, keamanan informasi harus didukung oleh keberadaan dari hal-hal berikut yang menjadi objek yang diteliti, antara lain:

Perancangan Keamanan (Security Planning)

Manajemen Keamanan (Security Management)

Kebijakan Keamanan (Security Policy)

Prosedur dan proses (Standard Procedures)

Analisa Resiko Keamanan (Security Risk)

Masalah yang ingin diteliti pada objek penelitian ini, adalah

Tindakan preventif dan kepedulian pengguna jaringan yang memanfaatkan informasi. Apakah semua permasalahan jaringan dan kejadian pelanggaran keamanan atas setiap kelemahan sistem informasi telah”segera” dilaporkan

sehingga administrator (jaringan maupun database perusahaan) dapat segera mengambil langkah-langkah keamanan yang dianggap perlu.

Apakah akses terhadap sumber daya pada sistem sudah dikendalikan secara ketat untuk mencegah akses dari yang tidak berhak.

Apakah semua prosedur serta proses-proses yang terkait dengan usaha-usaha pengimplementasian keamanan informasi sudah dijalankan dengan benar 1.4 Tujuan dan Manfaat Implementasi ISO20071

Implementasi ISO/IEC 27001:2005 ini bertujuan untuk memberikan gambaran implementasi sistem manajemen keamanan informasi berstandar internasional kepada perusahaan, organisasi nirlaba, instansi atau publik agar dapat mempelajari dan mencoba mengimplementasikannya dilingkungan sendiri.

Implementasi ISO/IEC 27001:2005 pada kegiatannya juga mencoba melakukan kegiatan audit terhadap semua aspek terkait, seperti: kondisi jaringan komputer lokal, policy, manajemen SDM, organisasi keamanan informasi, dan lain-lain.

Tujuan Audit dan Manfaat Penetapan ISO/IEC 27001:2005:

Audit ISMS memberi pemahaman yang lebih baik mengenai aset informasi dan proses manajemen keamanan informasi yang diperlukan.

Membantu memberikan pemahaman pentingnya keamanan informasi pada karyawan, stakeholder dan masyarakat umum.

Membantu mengarahkan implementasi sistem manajemen keamanan informasi berdasarkan kepada pertimbangan manajemen risiko.

1.5 Metodologi Pengerjaan

Dalam penyelesaian makalah ini ada beberapa metodologi kerja yang dijalankan, antara lain tersusun sebagai berikut:

1. Mempelajari materi Sistem Informasi Keamanan yang telah didapat dikelas, dan dengan mencari sumber lain seperti website, buku sebagai tambahan informasi yang dibutuhkan dalam penyusunanan laporan.

2. Analisis Sistem

a. Mempelajari keamanan sistem perusahaan.

b. Menganalisa management plan untuk kemanan sistem mulai

3. Desain sistem informasi keamanan yaitu merancang usulan mulai dari

securtity plan, security management & security risk, dan security assement.

1.6 Deskripsi Umum

Penulisan dokumen ISMS ini dibagi menjadi beberapa bab, sebagai berikut:

Bab 1 Berisi pendahuluan, menjelaskan mengenai tujuan pembuatan dokumen ISMS, ruang lingkup, latar belakang, rumusan masalah, tujuan implementasi dan metodologi kerja serta deskripsi /gambaran umum dokumen.

Bab 2 Berisi tentang landasan-landasan teori yang mencakup isi dari dokumen ini. Bab 3 Deskripsi umum menjelaskan keseluruhan deskripsi tentang studi kasus CV. GRAHA MESIN GLOBALINDO. Deskripsi umum tersebut memberikan gambaran lengkap mengenai proses bisnis perusahaan dan department yang terlibat didalamnya. Bab 4 Berisi penjelasan detail dari Manajemen Keamanan Sistem Informasi yang meliputi Implementasi DPCA, Security Planning sistem, Security Management, dan

Bab II

Profil Perusahaan

2.1 Sejarah Singkat

CV. Graha Mesin Globalindo merupakan perusahaan yang bergerak dalam bidang produksi alat dan mesin teknologi yang tepat guna, serta penjualan mesin impor yang bersertifikasi dan bergaransi. Spesialisasi yang dimiliki dalam produksi mesin teknologi tepat guna pertanian, alat dan mesin pengolahan makanan, serta supplier mesin pengemasan (Agriculture equipment, food processor & packing machinery). CV. Graha Mesin Globalindo bekerjasama dengan banyak vendor hal ini dapat dibuktikan dengan melihat dari banyaknya kategori dan produk mesin yang disediakan. Jumlah varian dari produk yang dihasilkan tidak lepas dari kebutuhan konsumen yang meningkat dan semakin banyak, jumlah konsumen yang tidak sedikit dan bukan hanya berasal dari luar kota Malang saja, melainkan sudah meluas hingga luar kota, antar pulau seluruh Indonesia hingga mencapai manca negara.

CV Graha Mesin Globalindo spesialis untuk memproduksi mesin teknologi tepat guna pertanian, alat dan mesin pengolah makanan, serta supplier mesin pengemasan (Agriculture equipment, food processor & packaging machinery). Letak lokasi CV Graha Mesin Globalindo berpusat di Malang, Jawa Timur, Indonesia.

CV Graha Mesin Globalindo menyediakan alat dan mesin kebutuhan usaha yang terbagi menjadi dua, yaitu buatan lokal yang bergaransi dan buatan impor yang sudah bersertifikasi.

Alat dan mesin tersebut di kelompokan menjadi beberapa kategori, di antaranya: 1. Mesin produksi

2. Mesin industri

3. Mesin pengolah makanan (Food Processing) 4. Mesin pengemas (Packaging)

5. Mesin pertanian 6. Mesin perikanan 7. Mesin peternakan 8. Mesin perkebunan

2.2 Departemen Perusahaan

CV Graha Mesin Globalindo memiliki beberapa departement yang terlibat didalam kemajuan perusahaan, antara lain:

1. Departement Keuangan 2. Departement Produksi

3. Departement Delivery

4. Departement Marketing dan Sales.

2.3 Alamat dan Peta Lokasi

CV. Graha Mesin Globalindo merupakan suatu perusahaan manufaktur yang terletak di Kawasan X, Malang Jawa Timur.

Gambar 2.1 CV.Graha Mesin Globalindo

Berikut ini merupakan peta lokasi CV. Graha Mesin Globalindo berada yang dapat diakses dengan menggunakan Google Map.

2.4 Proses Bisnis

Proses bisnis pada CV Graha Mesin Globalindo meliputi penjualan dan produksi alat pertanian, penyedia alat dan mesin kebutuhan usaha. Dan tererbagi menjadi dua, yaitu buatan lokal yang bergaransi dan buatan impor yang sudah bersertifikasi. Alat dan mesin tersebut di kelompokan berdasarkan kategori seperti pada penjelasan sebalumnya. Bagian marketing and sales yang bertugas dalam mencari calon pembeli kemudian data konsumen yang berminat pada produk yang ditawarkan tersebut akan diserahkan pada bagian keuangan, yang nantinya bagian keuangan akan memproses pembayaran produk yang dibeli oleh konsumen dan setelah proses pembayaran telah selesai dilakukan maka bagian keuangan akan menyerahkan laporan pengiriman barang pada department pengiriman hingga produk sampai ke tempat konsumen.

Bab III

Tinjauan Pustaka

3.1 Security Management

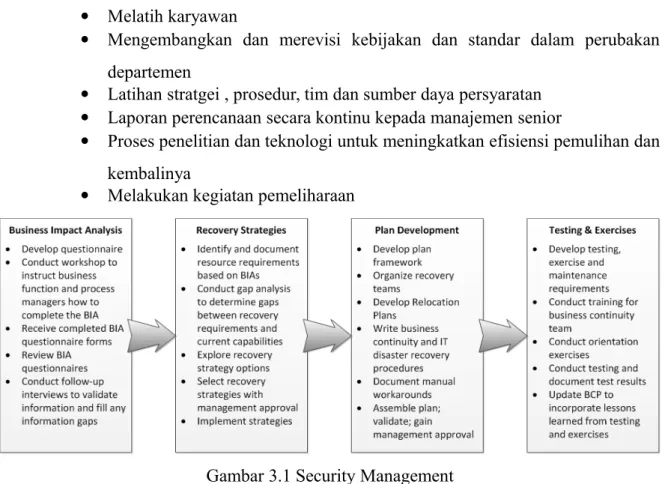

Berikut adalah masing- masing bagian dari security management yang termasuk dalam contingency planning. Contingency planning adalah sebuah rencana untuk membuat suatu panduan dan dokumentasi atas suatu kejadian yang tidak terduga, dan sebagai dokumentasi dasar terhadap tanggap darurat dalam upaya pemulihan perencanaa. Tujuan utama dari contingency planning adalah untuk mengembalikan proses bisnis secara normal dengan biaya operasional tidak membengkak secara signifikan, dan yang bertanggungjawan atas proses ini adalah manajer proses bisnis dan eksekutif. Contingency planning itu berlangsung terus menerus untuk menyediakan sumbe daya yang dibutuhkan untuk:

Melatih karyawan

Mengembangkan dan merevisi kebijakan dan standar dalam perubakan departemen

Latihan stratgei , prosedur, tim dan sumber daya persyaratan

Laporan perencanaan secara kontinu kepada manajemen senior

Proses penelitian dan teknologi untuk meningkatkan efisiensi pemulihan dan kembalinya

Melakukan kegiatan pemeliharaan

Gambar 3.1 Security Management 3.2.1 IRP (Incident Response Plan)

Incident Response Plan adalah suatu pendekatan yang terorganisis, untuk

menangani situasi dengan cara membatasai kerusakan dan mengurangi waktu dan biaya pemullihan. Dalam proses ini, dibuat satu set proses secara rinci dan suatu prosedur untuk mengantisipasi, mendeteksi dan mengurangi dampak dari suatu peristiwa yang tidak terduga uang mungkin membahayakan sumber daya informasi. Proses ini dilakukan oleh tim yang dibuat khusus dan dipilih dengan cermat.

3.1.4 DRP (Disaster Recovery Plan)

Disaater Recovery Plan merupakan sutau proses yang didokumentasikan, atau

serangkaian prosedur yang digunakan untuk memulihkan atau mengembalikan dan melindungi infrastruktur IT bisnis dalam kejaian yang tidak terduga. Rencana atau proses ini biasa didokumentasikan dalam bentuk tertulis dan menjadi suatu pedman jika terjadi keadaan yang tidak terduga di dalam bisnis. Keuntungan dari DRP antara lain:

Memberikan rasa aman

Meminimalkan resiko keterlambatan

Meminimalkan pengambilan keputusan saat bencana 3.1.5 BCP (Business Continuity Plan)

Business Continuity Plan mengidentifikasi pemaparan organisasi terhadap ancaman

internal dan eksternal dan mensintesis hard dan soft asset untuk memberikan penceghan yang efektif dan memberikan pemulihan bagi organisasi dengan tetap menjaga eunggulan kompetitif dan integritas sistem nilai.

3.2 Keamanan Sistem Informasi 3.2.1 Definisi Sistem

Sistem adalah sekelompok komponen dan elemen yang digabungkan menjadi satu untuk mencapai tujuan tertentu. Berikut adalah beberapa definisi dari sistem oleh beberapa ahli.

Menurut Jogianto (2005:2), Sistem adalah kumpulan dari elemen-elemen yang berinteraksi untuk mencapai suatu tujuan tertentu. Sistem ini menggambarkan suatu kejadian-kejadian dan kesatuan yang nyata, seperti tempat, benda dan orang-orang yang betul-betul ada dan terjadi.

Menurut Indrajit (2001:2), Sistem adalah kumpulan – kumpulan dari komponen – komponen yang memiliki unsur keterkaitan antara satu dengan lainnya.

Menurut Murdick, R. G (1991:27), Sistem adalah seperangkat elemen yang membentuk kumpulan atau prosedur-prosedur atau bagan-bagan pengelolahan yang

mencari suatu bagian atau tujuan bersama dengan mengoperasikan data dan/atau barang pada waktu rujukan tertentu untuk menghasilkan informasi dan/atau energy dan/atau barang.

3.2.2 Definisi Sistem Informasi

Definisi sistem informasi menurut beberapa ahli antara lain:

Menurut Jogiyanto (2005:11) dalam buku yang berjudul Analisis dan Desain Sistem

Informasi, menyebutkan bahwa sistem informasi adalah suatu sistem di dalam suatu

organisasi yang mempertemukan kebutuhan pengolahan transaksi harian, mendukung operasi, bersifat manajerial dan kegiatan strategi dari suatu organisasi dan menyediakan pihak luar tertentu dengan laporan-laporan yang diperlukan.

Menurut Al-Bahra bin Ladjamudin (2005:13) dalam bukunya yang berjudul

Analisis dan Desain Sistem Informasi mendefinisikan bahwa sistem informasi adalah

sekumpulan prosedur organisasi yang pada saat dilaksanakan akan memberikan informasi bagi pengambilan keputusan dan atau untuk mengendalikan organisasi. 3.2.3 Definisi Keamanan Sistem Informasi

Pengertian keamanan sistem informasi menurut G.J Simons adalah bagaimana kita dapat mencegah penipuan (cheating) atau paling tidak mendeteksi adanya penipuan di sebuah sistem yang berbasis informasi, dimana informasinya sendiri tidak memiliki arti fisik.

Sistem pengamanan terhadap teknologi informasi dapat ditingkatkan dengan menggunakan teknik-teknik dan peralatan-peralatan untuk mengamankan perangkat keras dan kunak komputer, jaringan komputer, dan data. Selain itu keamanan sistem informasi bisa diartikan sebagai kebijakan, prosedur, dan pengukurannteknis yang digunakan untuk mencegah akses yang tidak sah, perubahan program, pencurian, atau kerusakan fisik terhadap sistem informasi.

3.3 Security Planning

Keamanan informasi berkaitan dengan perlindungan aset berharga terhadap kehilangan, pengungkapan penyalahgunaan atau kerusakan. Dalam konteks ini, “aset berharga” adalah informasi yang direka, diproses, disimpan, dikirim atau diambil baik dari media elektronik ataupun non elektronik. Upaya perindungan tersebut dimaksudkan untuk memastikan keberlanjutan bisnis, meminimalkan risiko yang

mungkin terjadi dan memaksimalkan keuntungan yang didapat dari investasi dan kesempatan bisnis.

Organisasi keamanan informasi memiliki tiga aspek yang harus dipahami untuk bisa menreapkannya, aspek tersebut biasa disebut dengan CIA Triad Mode, yang antara lain adalah:

Confidentiality (kerahasiaan) yaitu aspek yang memastikan bahwa informasi

hanya dapat diakses oleh orang yang berwenang.

Integrity (integritas) yaitu aspek yang menjamin tidak adanya pengubaan data

tanpa seijin pihak yang berwenang, menjaga keakuratan dan keutuhan informasi.

Availability (ketersediaan) yaitu aspek yang memberikan jaminan atas

ketersediaan data saat dibutuhkan, kapapun dan dimanapun.

Selain aspek diatas, keamanan informasi dapat juga diklasifikasian sesuai berikut: Physical security yaitu strategi untuk mengamankan pekerja atau anggota

organisasi, aset fisik, dan tempat kerja dari berbagai ancaman meliputi bahaya kebakaran, akses tanpa otorisasi dan bencana alam.

Personal security adalah bagian dari keamanan fisik yang melindungi sumber

daya manusia dalam organisasi atau pengguna yang memiliki akses terhadap informasi.

Operation security adalah yang memfokuskan strategi untuk mengamankan

kemapuan organisasi atau perusahaan untuk bekerja tanpa gangguan.

Communication security yaitu bertujuan mengamankan media komunikasi,

teknologi komunikasi dan isinya, serta kemapuan untuk memanfaatkan alat ini untuk mencapai tujuan organisasi.

Network security yaitu memfokuskan pada pengamanan peralatan jaringan data

organisasi, jaringannya dan isinya, serta kemapuan untuk menggunakan jaringan tersebut dalam memebuhi fungsi komunikasi data organisasi.

3.4 Risk Asssessment

Risk Assessment adalah metode yang sistematis untuk menentukan apakan suatu

kegiatan mempunyai resiko yang dapat diterima atau tidak. Langkah awal pada risk

assessment adalah identifikasi dari bahaya dari hazard dan efek dari hazard tersebut dan

siapa/apa yang akan terkena dampaknya. Langkah selanjutnya adalah menentukan besarnya frekuensi atau probability dari kejadianm karena risk adalah kombinasi dari

consequency dan probability.

Framework adalah kumpulan dari fungsi-fungsi / prosedur-prosedur dan class-class

untuk tujuan tertentu yang sudah siap digunakan. Sehingga bisa mempermudah dan mempercepat pekerjaan seorang programmer maupun analis, tanpa harus membuat fungsi atau class dari awal. Jadi dengan adanya framework, pekerjaan akan lebih tertata dan teroraginir. Sehingga dalam pencarian kesalahan dalam pembuatan sistem akan lebih mudah terdeksi.

Intinya framework merupakan modal awal kita sebelum melakukan pembuatan sistem.

Bab IV

Manajemen Keamanan Sistem Informasi

4.1 Implementasi PDCA

Dalam implementasinya, keamanan sistem informasi perusahaan akan menggunakan standar model PDCA yaitu Plan, Do, Check, Act

4.1.1. Plan

Tahap perencanaan terdapat beberapa aktivitas yang perlu dilakukan antara lain:

4.1.1.1. Ruang Lingkup Keamanan pada perusahaan Pemetaan ruang lingkup keamaan SI agar sesuai dengan kebutuhan keamanan informasi perusahaan seperti pemetaan terhadap proses-proses bisnis yang ada, fungsi-fungsi yang berjalan dalam sistem informasi dan aspek-aspek teknologi yang diterapakan.

4.1.1.2. Pendekatan Metodologi Bebasis Resiko

Pendekatan metodologi berbasis risiko ini disesuaiakan dengan kriteria perusahaan atau dapat menggunakan standard atau framework yang paling sesuai diterapkan.

4.1.1.3. Analisa Resiko

Dalam tahap ini terdapat beberapa aktivitas seperti asesmen risiko seperti indentifikasi threat, vurnerablity, karakterisktik sistem, likelyhood, analisa dampak/menghitung BIA dan lain-lain. Tujuan dari tahap ini untuk memeperoleh gambaran detail dari

4.1.1.4. Risk Mitigation

Pemilihan terhadap mitigasi risiko yang akan digunakan, strategi mitigasi risiko, cost benefit analysis dan lain-lain. Pemilihan kontrol dan metrik terhadap ISMS yang bertujuan untuk memperoleh suatu “nilai” berdasarkan gambaran kondisi ISMS dan target pencapaian dari penerapan

4.1.1.5. Risk Evaluation and Monitoring

Monitoring dan evaluasi terhadap risiko yang ada 4.1.1.6. Penentuan Kebijakan ISMS

Merupakan pernyataan resmi perusahaan terkait keamanan SI yang dapat berupa Policy, procedure, standard, guideline dan

work instruction pada setiap department yang terlibat dalam

perusahaan khususnya pertukaran informasi atau data perusahaan.

Berikut ini adalah kebijakan yang dilakukan CV Graha Mesin Globalindo di dalam menjaga dan memelihara privasi dan keamanan data perusahaan. Kebijakan tersebut adalah kebijakan privasi, setiap pegawai dalam setiap departement memiliki hak akses sendiri-sendiri untuk dapat login ke dalam system perusahaan sesuai dengan jabatan dan jobs desc masing-masing.

Perusahaan dapat melacak situs atau IP pengguna sistem dimana koneksi user berasal untuk kebutuhan investigasi. Akses ke situs perusahaan hanya dapat dilakukan melalui login user yang telah ditetapkan. Selama pengguna login ke situs perusahaan, perusahaan akan menggunakan cookie yang akan terakhir pada saat anda logout. Semua informasi atas transaksi data di situs perusahaan yang pengguna lakukan akan dicatat.

4.1.1.7. SOA (Statement of Applicability)

Dokumentasi analisis terkait apa dan mengapa kontrol atau kebijakan keamanan SI tersebut dipilih dan akan diterapkan. SOA dapat dilakukan setelah melakukan metodologi berbasis risiko.

4.1.2. Do

Pada tahap ini terdapat kumpulan aktivitas-aktivitas hasil implementasi dari Plan yang sudah dirancang.

Mengelola semua pengoperasian resources yang mungkin terlibat dalam keamanan Perusahaan mencakup: Registrasi, Aktivasi, keuangan, data konsumen, data proses produksi dan data perusahaan rekananan

Pengawasan implementasi dari keamanan perusahaan

Pengembangan kebijakan yang disesuaian dengan kerangka yang dihasilkan dalam tahap plan

4.1.3. Check

Keamanan sistem informasi perusahaan memerlukan adanya pengukuran dalam tahap perencanaan dan implementasi untuk memberikan gambaran antara perencanaan dengan implementasi dan dalam rangka menuju langkah improvement keamanan perusahaan terebut. Dalam tahap ini aktivitas yang dapat dilakukan antara lain:

Pengukuran hasil kinerja dari keseluruhan keamanan perusahaan mecakup pencatatan dan pengumpulan bukti-bukti baik fisik maupun logik sebagai sarana audit.

Pengukuran efektifitas dari transaksi data pada setiap depatement dan antar department hingga ke kantor cabang.

Melakukan audit internal pada keamanan perusahaan pada setiap departementnya

4.1.4. Act

Seluruh control yang ditetapkan dan telah diterapkan dalam perusahaan tidak akan memberikan hasil yang efektif tanpa adanya improvement atau semua itu hanya akan menjadi tumpukan dokumen atau kumpulan file-file tanpa arti. Tahap “Act” mencakup point penting antara lain:

Menerapkan perbaikan yang diidentifikasikan.

Memastikan kegagalan tidak terulang kembali.

Tahap penanggulangan dan perbaikan saat ancaman dan serangan terdeteksi.

Mengkomunikasikan hasilnya kepada seluruh pihak yang terkait

4.2. Security Planning

4.2.1. Objectives

Pemanfaatan keamanan sistem informasi perusahaan atau lebih mengglobal dengan istilah teamwork dapat mengurangi resiko.

4.2.2. Scope

Perencanaan keamanan informasi yang akan dibuat adalah keamanan sistem informasi perusahaan manufaktur.

4.2.3. Stakeholder

Pihak-pihak/siapa saja yang ikut terlibat dalam business case perusahaan adalah :

Internal :

Owner/ Pemilik perusahaan

Manager

Eksternal :

Financial service providers (FSPs)

Payment service providers (PSPs)

Network service providers (NSPs)

Device manufacturers Regulators Application/Software developers Supplier Shareholder Customer 4.2.4. CIA Triangle

Sistem pengamanan pada Perusahaan ada 2 lapis akses, yaitu :

a. Password

b. Pengamanan htacsess yang dihasilkan oleh sistem perusahaan. Htacsess adalah sebuah file konfigurasi yang ditaruh pada

directori root sistem aplikasi web.

Htaccess dapat dipakai untuk konfigurasi khuses apalikasi

web, contoh redirect ke halaman tertentu, untuk membati akses halaman atau untuk merestrict (membatasi) pengaksesan folder-foldertertentu di dalam sistem.

Pada 3 aspek keamanan dan didukung oleh beberapa aspek keamanan informasi untuk sistem perusahaan dapat disimpulkan sebagai berikut:

1. Confidentiality

Yaitu pencegahan terhadap pengungkapan informasi kepada individu atau sistem yang tidak sah. Confidentiality ditujukan kepada suatu pihak untuk hal tertentu dan hanya diperbolehkan untuk hal itu saja. Confidentiality hanya bisa diakses oleh orang-orang yang mendapatkan ijin mengaksesnya. Dalam kasus ini ada beberapa security

planning pada aspek confidentiality antara lain:

Merahasiakan informasi penting yang merupakan aset untuk perusahaan (di dalam database, file,backup, penerima dicetak, dsb) dan dengan membatasai akses ke tempat-tempat di mana disimpan.

Strategy Plan (perencanaan strategis perusahaan) Merahasiakan rencana strategis yang meliputi target pelanggan,area penjualan dan hal-hal yang berkaitan dengan marketing.

Data User (informasi personal)

Kerahaisaan semua data pribadi pelanggan oleh pihak-pihak yang dilarang mengakses.

2. Integrity

Yaitu aspek yang mengutamakan data atau informasi tidak boleh diakses tanpa seijin perusahaan. Dalam studi kasus ini ada beberapa aspek integrity, yaitu :

Menjaga kevalidan data saat proses transmisi, bisa pada proses penggunaaan dan pengolahan bahan baku dalam pembuatan produk, data keuangan perusahaan, dsb.

Modifikasi sumber daya sistem komputer hanya bisa oleh pihak-pihak yang sudah terotorisasi.

3. Availability

Yaitu aspek yang berhubungan dengan ketersediaan informasi ketika dibutuhkan. Sebuah sistem informasi yang diserang dapat menghambat ketersediaan informasi yang diberikan. Ada beberapa aspek availability pada studi kasus ini, antara lain :

Adanya sistem komputerisasi yang digunakan untk menyimpan dan memproses informasi.

Adanya control security, yang digunakan untuk melindungi informasi.

Adanya jaringan informasi yang digunakan untuk mengakses informasi dengan benar.

Backup data secara berkala yang dapat meminimalisir dampak yang timbul.

Adanya server cadangan atau schema proteksi lainnya untuk data-data dan informasi yang dirasa sangat penting, agar tetap bisa diakses ketika ada ganggguan, Adapun tujuan dari aspek availability ini adalah untuk tetap tersedia setiap saat, mencegah ganggguan layanan

akibat listrik padam, kegagalan hardware, dan upgrade sistem.

4. Privacy

Usaha untuk menjaga data dan informasi dari pihak yang tidak diperbolehkan mengaksesnya, data dan informasi tersebut bersifat privat, yaitu :

Email dan Password karyawan dan user yang tidak

boleh tidak boleh di sebar luaskan kepada pihak manapun baik di dalam perusahaan maupun di luar perusahaan.

1. Data Penting User yaitu no. rekening bank, data transaksi user,data no. telp/handpone yang tidak boleh disebarluaskan baik oleh admin,karyawan maupun user sendiri.

2. Data Hasil Penjualan,Hasil produksi dan Data Penggunaan bahan yang hanya boleh diketahui oleh pihak tertentu dalam perusahaan.

5. Identification

Pada aspek ini adalah mengenali individu pengguna, yaitu langkah pertama dalam memperoleh hak akses ke informasi yang diamankan. aspek identifikasi atara lain adalah sebagai berikut yaitu :

1. Mengenali email/username dan password user (pembeli) saat ingin melakukan login pada tempat tertentu.

2. Mengenali email/username dan password karyawan saat login menggunakan komputer kantor/laptop karyawan yang sudah diregistrasi oleh pihak perusahaan.

6. Authentication

Aspek ini menekankan mengenai keaslian suatu data/informasi , termasuk pihak yang memberi atau mengkasesnya termasuk pihak yang dimaksud atau bukan. Contohnya yaitu :

Penggunaan pin atau password

1. Alamat email jika melakukan login tidak dengan username atau pendataan no.telp pembeli regular. 2. Akses untuk pihak admin,karyawan dan pembeli. 7. Authorization

Aspek dimana memberikan jaminan bahwa pengguna (manusia ataupun komputer) telah mendapatkan autorisasi secara spesifik dan jelas untuk mengakses, mengubah, atau menghapus isi dari aset informasi.

Salah satu cara memberi otorisasi adalah dengan memberi hak akses yang berbeda untuk tiap golongan pengguna(admin,karyawan sesuai dengan departmentnya dan pembeli.

8. Accountability

Karakteristik ini dipenuhi jika sebuah sistem dapat menyajikan data semua aktifitas terhadap aset informasi yang telah dilakukan dan siapa saja yang terlibat dan yang melakukan aktifitas itu.

4.3. Security Management

Pada dasarnya sistem yang dingunakan oleh perusahaan ini masih belum optimal dilihat segi keamanan data di dalam perusahan,keamanan website dan lainnya. Kondisi pengamanan

masih lebih berfokuskan pada keamanan hardware dan alat-alat/mesin yang digunakan untuk proses produksi yang selalu dipantau dan ditingkatkan sejalan dengan perkembangan teknologi dan ancaman yang ada.

Ancaman juga sering dialami oleh pengguna internet termasuk pembeli dimana data pribadi dan no. rekening banknya terregistrasi saat melakukan pembayaran via website perusahaan. Oleh karena itu pihak perusahaan meminta perhatian kita semua baik yang terlibat dalam perusahaan sendiri maupun pembeli produk untuk lebih meningkatkan self-awarness terhadap ancaman yang ada. Dengan itu kasus beserta cara pengamanan yang dapat dilakukan selama proses bisnis adalah sebagai berikut :

1. Phishing

Phishing adalah cara-cara penipuan yang dilakukan oleh pihak-pihak tertentu untuk mendapatkan informasi-informasi rahasia pengguna seperti alamat email, Password dan Kode Transaksi. Ada beberapa cara yang digunakan antara lain:

a. Membuat situs palsu yang memiliki alamat dan tampilan mirip dengan situs resmi perusahaan atau atau page khusus di social media yang mengatasnamakan perusahaan.

b. Mengirim email atau pesan yang berisi URL link dan meminta Anda melakukan login dengan memasukkan alamat email, Password dan Kode Transaksi kedalam alamat link yang diberikan. c. Mengaku sebagai salah satu karyawan perusahaan

dan meminta data Anda dengan alasan-alasan tertentu.

Cara pengamanan:

a. Pastikan Anda mengakses website perusahaan melalui alamat resmi situs yang diberikan

perusahaan di www.grahamesin.com Untuk menghindari kesalahan penulisan alamat situs. Atau dengan melakukan bookmark pada situs perusahaan. b. Melakukan cross-check jika ada karyawan yang

mengatasnamakan perusahaan untuk mengisi form tertentu dengan melalui layanan customer care perusahaan dengan no. telp 085212070999/0341-21999.

c. Pastikan bahwa Anda telah logout saat meninggalkan komputer Anda meskipun hanya sesaat.

d. Sebaiknya Anda tidak mengakses website dan melakukan login ke account anda pada koneksi internet yang tersambung di jaringan umum seperti wifi dan warnet.

2. Virus / Worm

Virus komputer adalah program-program komputer yang dibuat dengan tujuan-tujuan tertentu. Pada umumnya virus merusak sistem operasi, aplikasi dan data di komputer yang terinfeksi. Virus dapat menyebar melalui banyak media, antara lain : e-mail, disket, CD, USB drive, flash

memory, program dari internet, maupun jaringan.

Beberapa contoh dampak dari infeksi virus:

a. Komputer menjadi tidak stabil dan sering 'hang' (macet).

b. Komputer manjadi lambat. c. Data di harddisk terhapus.

d. Program software tidak dapat dijalankan/tidak berfungsi dengan semestinya.

Yang mirip dengan virus adalah worm yang dibuat untuk dapat menyebar dengan cepat ke banyak komputer.

Walaupun umumnya worm tidak menimbulkan kerusakan seperti virus, namun worm dapat digunakan untuk membawa berbagai macam muatan/attachment berbahaya. Cara pengamanan:

a. Gunakan anti virus ter-update di komputer Anda, dan pastikan bahwa komputer Anda di-scan secara

real time.

b. Banyak virus yang masuk melalui email yang diterima, sehingga Anda harus lebih hati-hati pada waktu menggunakan email. Hapus e-mail yang mencurigakan atau yang datang dari pengirim yang tidak dikenal, dan scan attachment e-mail sebelum dibuka.

c. Gunakan firewall pada sistem operasi di komputer Anda atau install personal firewall dan pastikan bahwa pengaturan firewall yang terpasang dapat mengamankan Personal Computer (PC) Anda. d. Sebaiknya Anda tidak mengakses atau bahkan

men-download file/program-program di internet dari situs

yang tidak dikenal/tidak dapat dipastikan keamananannya.

e. Scan file-file yang berasal dari disket, CD maupun USB drive yang Anda terima.

f. Pastikan bahwa sistem operasi maupun aplikasi di komputer Anda sudah dilindungi dengan sistem proteksi terkini.

4. Malware / Spyware

Malware/spyware adalah sejenis program komputer yang

diprogram untuk 'mencuri' informasi-informasi penting/pribadi dari komputer yang terinfeksi dan

mengirimnya ke lokasi tertentu di internet untuk kemudian diambil oleh pembuatnya. Informasi yang menjadi target utama contohnya User ID dan password, nomor rekening,

e-mail.

Malware/spyware dapat ter-install melalui attachment email atau program yang di-install dari sumber-sumber

yang tidak jelas, ataupun oleh situs yang 'jahat'. Virus dapat diprogram untuk menyebarkan

malware/spyware. Namun, berbeda dengan virus yang

sifatnya lebih merusak, spyware bekerja secara diam-diam agar tidak terlacak sehingga lebih mudah mengumpulkan informasi yang diinginkan sang pembuat/penyebar

malware/spyware.

Cara pengamanan:

Pengamanan terhadap malware/spyware sama dengan pengamanan terhadap virus/worm.

5. Social Engineering

Merupakan salah satu cara mendapatkan data pribadi tanpa harus tersambung dengan internet.

Hal ini dapat dilakukan oleh siapa saja disekitar kita (Teman,Keluarga atau kesalahan dari pihak pengguna sendiri.)

Cara pengamanan:

a. Jangan pernah menggunakan komputer/hp teman/keluarga saat melakukan sebuah kegiatan seperti pembelian dan pembayaran atau hal-hal lain yang memiliki data privasi pengguna.

b. Jangan Menyimpan Data Pribadi pada HP/Komputer/Buku seperti ID dan password.jika terjadi kehilangan maka data-data tersebut akan tersebar dan dapat disalahgunakan.

c. Pastikan anda tidak memberitahukan data pribadi ada kepada pihak perusahaan maupun pihak yang mengatasnamakan perusahaan karena pihak perusahaan tidak akan menanyakan hal tersebut dan hanya membuthkan no. transaksi/bukti pembayaran untuk konfirmasi pembayaran.

4.3.1. IRP (Incident Response Plan)

N O

Risk Factors Recommend ed Controls Cost Justifica tion Ty pe Control Method Action Metho d 1. Kelemahan Hardware ● Spek tidak mamp u ● Jaringa n Terput us (Kabel Rusak) ● Slow (Berat) Lemot ● Mesin Produk si Rusak ● Pengajuan Pemebelian Unit Baru yang sesuai Standart ● Adanya Maintenece Terhadap Jaringan Secara Berkala ● Menggunaka n SAAS atau Tools Software yang Sesuai dan Developt Sendiri Sesuai Kebutuhan > 5.000.00 0 > 1.000.00 0 > 3.000.00 0 Tactical Tactical Tactical Tactical Manual Manual Manual Manual 2. Kejadian tak Terduga (Alam) Banjir Gempa Bumi Memiliki Bakcup Server di Beberapa Tempat / Daerah 10.000.0 00 Tactical Manual

Tanah Longsor Mesin Malfunction Termakan oleh Pengerat Terbakar /Mesin Overheat Adanya Maintenance Adanya Secondary Device untuk Pengganti Secara Berkala 2.000.00 0 5.000.00 0 Tactical Tactical Manual Manual 3. Kelemahan Sistem Gagal Login Lupa Password Salah Input Data Fasilitas Forgot Password Case Input Sesuai Kebutuhan Administ ratif Administ ratif Autom atic Autom atic

4.3.2. DRP (Disaster Recovery Plan)

DRP atau Disaster Recovery Plan adalah rencana pemulihan dari kemungkinan kerusakan-kerusakan yang terjadi. —Aspek yang terkandung di dalam suatu rencana bisnis yang berkesinambungan yaitu rencana pemulihan dari kemungkinan kerusakan-kerusakan yang terjadi.

RPO (recovery point objective): target titik waktu dimana transaksi-transaksi terbaru dapat diselamatkan.

RTO (recovery time objective): target waktu pemulihan layanan dari gangguan.

N O

Critical System RTO/R PO Threat Preventi on Strategy Respo n Strate gy Recover y Strategy 1 Transaksi Pembayaran,Peng imputan data penjualan dan data penggunaan bahan baku. 2 Hours / 2 Hours Server

Failure Backup Server, Secure Room Equipme nt Switch Over to The Backu p Server or Second ary Server. and Runnin g UPS Fix/Repla ce Primary Server Use Backup Data 2 Login System 2 Hours/ 2 Hours Securit y Fail, Hackin g, Virus Instal Protectio n and Antiviru s, Use Security or Equip with Security tools Deploy Guard System at Strateg ic Point, Use Firewa ll and Close Public Port Obtain.In stall replacem ent Unit, Sensor and Login Page 3. Operational System(Data- data operational perusashaan) 3 Hours/ 3 Hours Fail in Softwa re and Hardw are Cause Virus , Error and Malfuc Instal Antiviru s and Check Update and Mainten ce for Software . repair the Softwa re or Re-install Softwa re. Use Second aru device rest for primary hardware or device. fix and resolve the bug of software.

tion Mainten ance on machine s for product creation. There is Backup Hardwar e and Time for Rest or Hardw are.

4.3.3. BCP (Business Continnuity Plan)

BCP atau Business Continuity Plan adalah rencana bisnis yang berkesinambungan antara Pengguna, pihak Perusahaan dan Supplier. Critical

Business Activity

Description Priori ty

Impact of loss RTO

Akses Layanan sharing data Gangguan tidak disengaja : Serangan virus, Trojan, Worm 3 ● Customer Complain Cannot Access ● Update and Add Data not Realtime ● Loss Data Transaction ● Cannot Save Transaction to Database 1 Day~3 Days Akses Layanan Informas i dengan Internet Gangguan disengaja : Cyber crime (kejahatan internet, seperti SQL 4 ● Data Manipulatio n ● Stollen Data ● Server Down 1 Day-3 Days

Injection, Spoofing,hacking,D DOS dsb.) Aktivitas Di Gedung Perusaha an Gangguan Bencana Alam (Banjir, Tanah Longsor, Gempa Bumi, Tsunami, dll) 5 ● Aktivitas Keseluruha n Sistem ● Database Fisik(Server ) ● Kerusakan Hardware,S oftware ● Berhentinya Proses Bisnis ● Lumpuhnya Aktivitas secara Global 2 Weeks~4Wee ks Jalur Koneksi Jaringan Gangguan Alam Perusakan Kabel akibat Hewan Penggerat 3 ● Berhentinya Sharing Data ● Koneksi Terputus ● Tidak Realtime ● Aktivitas Transaksi Terganggu ● Akses Berhenti 12 Hours~24 Hours

Notes : Priority Level (1 Low | 2 Low-Medium | 3 Medium | 4 Medium-High | 5 High)

4.4. Security Risk and Assessment

4.4.1. Risk Identification

Identifikasi Resiko

Business Process Risk And Website

Target Type

Vulnerability Threat Risk Countermeasu

res User Saat menggunakan Internet Gangguan Cyber Crime Pencurian data Enskripsi dan Trusted platform module(TPM). User Menggunakan komputer umum/smartp hone Pencurian data,Keylogger Hacked Hp dicuri. Menggunakan komputer/pera ngkat yang terpercaya. Clean cache and history/tidak menyimpan id password. Karyaw an Menggunakan komputer umum Pencurian data,Keylogger Data Perusahaan dicuri. Menggunakan PC Kantor/Laptop yang sudah diregistrasi oleh kantor. Karyaw an Mesin produksi Operational Machine Malfunction,ove rheat Machine error. Regular maintenance and check.

Karyaw an User Access authentication Login area. Access dapat dilakukan oleh karyawan lain yg bukan department yang dituju. Pencurian data. Penyalahgu naan hak akses. Membuat 2 layer session untuk login. Auto-log off(session over) setiap 30 menit inactive. Manag er Manag er Admin

-No Resiko Risk Level Recommended Control Preventive Detective 1 Risiko kehilangan keamanan informasi (confidentiality, integrity, availability), jika informasi yang berada didalam perusahaan, tidak terklasifikasi dengan baik berdasar kan aspek kerahasiaannya, maka dapat berpotensi informasi rahasia dapat terbuka Critica l Policy & Procedure Pembagian dan pengklasifikasian informasi sensitis 2 Risiko terhentinya bisnis perusahaan, karena tidak memiliki rencana penanggulangan bencana, sehingga ketika terjadi bencana tidak mampu mempertahankan dukungan IT terhadap jalannya bisnis, secara sistematis Critica l Policy & Procedure Policy & Procedure

3 Kerusakan/bencana alam di lokasi server yang tergolong intensitasnya cukup besar sehingga dapat berpotensi merusak server dan perangkat jaringan.

High Policy & Procedure, anti petir dan grounded

Policy & Procedure

4 Risiko hilangnya data master dan backup berpotensi terjadi, jika ruang DRC berada pada ruang yang sama dengan ruang data center atau server yang saat mengalami bencana Critica l Policy & Procedure, Penyimpanan data backup di tempat aman, mirroring Policy & Procedure 5 Risiko penggunaan sistem operasi yang rentan dengan gangguan virus, tanpa didukung oleh perangkat anti virus yang cukup handal, berpotensi

menimbulkan kerusakan file, dan kehilangan data

High Pelatihan security awarness, pemasangan antivirus, scanning virus rutin Violation reports 6 Firewall diletakkan di sisi luar DMZ terhadap jaringan luas internet, dan tidak memiliki firewall lainnya disisi dalam DMZ

High Policy & Procedure, Firewall Intrussion detection system, alert software / protection

terhadap jaringan lokal internal, sehingga berpotensi server menjadi terbuka dari serangan yang berasal dari jaringan internal.

7 File system backup gagal saat direstore, maka berpotensi jika terjadi kehilangan data pada sistem utama, maka hasil backup tidak dapat direstore, sehingga harus meng-entry ulang berdasarkan form manual Critica l Policy & Procedure, Penyimpanan data backup di tempat aman, mirroring Sharing Responsibilities 8 Resiko kebocoran data saat melakukan transaksi di sisi penyedia layanan jaringan seluler

High Policy & Procedure Proteksi bertingkat pada protokol 9 - - - -10 - - -

-4.4.2. Threat and Vulnerability

No Target Vulnerability

1 Department

Keuangan

Informasi data keuangan yang meliputi pendapatan perusahaan, pengeluaran,kas perusahaan dan yang berkaitan di dalamnya yang merupakan asset perusahan.

2 Department

Produksi

Informasi data penggunaan

bahan,standarisasi bahan,jumlah produksi yang siap dijual,dsb yang merupakan data penting dalam pengambilan keputusan bagi manager perusahaan.

3 Department

Delivery

Petir di lokasi server baik di sisi Bank atau Provider, intensitasnya cukup besar an peralatan penangkal petir (anti petir dan grounding) belum mampu meredamnya

4 Department

Marketing and Sales

Informasi Strategy pemasaran, target pembeli, data penjualan per daerah dsb yang tidak boleh sampai bocor ke perusahan pesaingnya.

5 Website

Perusahaan

Website yang dapat di serang sewaktu-waktu yang mengakibatkan resiko kebocoran informasi perusahaan dan data privasi pembeli di dalamnya.

6 Kayawan dan Staff Karyawan/staff yang membocorkan rahasia perusahaan dari dalam.

ID/Pass diketahui pihak lain.

Kemasukan virus pada pc/laptop perusahaan lewat USB/email pishing yang di klik.

ID/Pass,account user disalahgunakan oleh hacker.

8 Service Provider Resiko kebocoran data saat melakukan transaksi di sisi Provider / penyedia layanan jaringan seluler.

9 Satpam Resiko pencurian mesin produksi, hardware perusahaan. 4.4.3. Mitigation Plan N O Risk Factor Most Likely Impact Potentia l Impact on Project Success Likelihood of Occurrenc e "Mitigation Plan (Strongly Recommended) " 1 Akses Layanan

sharing data Medium High Medium Backup server

2 Human Error High Medium High Manual Guide,

Validasi Input, Session expired 3 Penyalahgunaa n akses (Broken Access Controls)

High Medium Medium Monitoring 24/7, Pembagian Hak Akses sesuai Role (Authorization) 4 Akses Layanan Informasi dengan Telepon dan Internet Mediu m

High Medium Monitoring and cross-check I/O data dari internet dan telepon.

4.5. Procedure / Policy / Standard

Menentukan kebijakan departemen keamanan informasi dan menciptakkan kondisi keamanan informasi di setiap bagian organisasi. EISP menentukan arah strategi suatu organisasi, dan cakupan dalam upaya keamanan. EISP juga memberikan tanggung jawab, panduan pengembangan, implementasi, dan persyaratan pengelolaan program untuk berbagai bidang tentang keamanan.

Tujuan dari kebihakan program ini berhubungan dengan keamanan (integritas) ketersediaan dan kerahasiaan yang digunakan dalam sebuah organisasi. Keamanan ini digunakan dalam sebuah organisasi untuk menanggulangi terjadinya kesalahan yang mengakibatkan rusakanya database, hilangnya data secara tidak sengan, rusaknya data dan megurangi kesalahan yang terjadi.

Dokumen EISP harus menyediakan :

Gambaran dari filosofi perusahaan pada keamanan

Informasi tentang organisasi infosec dan peran infosec :

Tanggung jawab untuk keamanan bersama oleh semua anggota organisasi

Tanggung jawab untuk menyediakan keamanan yang berbeda untuk masing-masing peran organisasi

Komponen EISP antara lain :

Pernyataan Tujuan akan “What the policy for”

Teknologi Informasi Keamanan Elemen “Mendefinisikan infosec”

Teknologi Informasi Keamanan :

Membenarkan pentingnya infosec dalam organisasi

Teknologi Informasi Keamanan Tanggung Jawab dan Peran

Mendefinisikan struktur organisasi

Referensi Teknologi Informasi standar dan berpedoman

4.5.2. ISSP (Information System Security Professional)

Dalam keamanan ini menyediakan rincian yang ditargetkan untuk menginstruksikan organisasi dalam penggunaan sistem teknologi secara aman. Dimulai dari pengenalan filsafat teknologi dasar organisasi. Keamanan ini berfungsi untuk melindungi karyawan dan organisasi dari kesalahan. ISSP juga mempunyai dokumen bagaimana sistem berbasis teknologi dapat dikendalikan untuk mengidentifikasi proses dan otoritas yang diberikan pada ISSP. Dengan adanya ISSP, suatu organisasi dapat mencegah terjadinya penggantian kerugian terhadap kewajiban yang tidak pantas / ilegal dalam menggunakan sistem. ISSP harus mengandung alamat sistem yang berbasis teknologi secara spesifik, selain itu juga harus sering melakukan update.

Cakupan ISSP yaitu :

Penggunaan Internet dan World Wide Web

Konfigutasi minimum pada komputer untuk terlindungi dari serangan malware

Larangan terhadap hacking atau organisasi dalam pengujian kontrol keamanan

Penggunaan peralatan komputer milik perusahaan

Penggunaan peralatan pribadi di jaringan perusahaan

Penggunaan teknologi telekomunikasi

Penggunaan peralatan fotokopi Komponen pada ISSP

Statement of Purpose

Ruang Lingkup dan berlakunya

Definisi Tujuan Teknologi

Responsibilities

Hak Akses dan Penggunaan Peralatan

Hak akses pengguna

Adil dan Penggunaan yang bertanggung jawab

Perlindungan privasi

Larangan Penggunaan Peralatan

Penggunaan alat pengganggu atau Penyalahgunaan

Digunakan untuk tindak kriminal

Serangan atau sebagai bahan untuk melecehkan

Hak cipta, ijin, atau kekayaan intelektual lainnya

Pembatasan lain Sistem Manajemen

Pengelolaan Bahan Baku

Memonitor karyawan

Perlindungan virus

Physical Security

Enkripsi

Pelangganan Policy/Kebijakan

Prosedur untuk pelaporan pelanggaran

Hukuman untuk pelanggaran Tinjauan Kebijakan dan Modifikasi

Dijadwalkan ulasan kebijakan dan prosedur untuk modifikasi

Pernyataan tanggung jawab atau penyangkalan Pendekatan umum untuk menerapkan ISSP

Jumlah dokumen ISSP harus independen Satu dokumen ISSP yang komprehensif

Dokumen ISSP modular yang menyatukan pembuatan dan administrasi kebijakan

Pendekatan yang disarankan adalah kebijakan modular, yang menyediakan keseimbangan antara masalah orientasi dan manajemen kebijakan

4.5.3. SSP (System Security Plan)

SSP biasa digunakan untuk berfungsi sebagai standar atau prosedur yang kaan digunakan ketika mengkonfigurasi atau perbaikan sistem. SSP dibagi menjadi :

1. Management Guidance 2. Technical Specifications

Management Guidance

Dibuat oleh manajemen untuk memandu pelaksanaan dan konfigurasi teknologi

Digunakan pada setiap teknologi yang mempunyai kerahasiaan, integritas atau ketersediaan informasi

Menginformasikan teknologi manajemen secara terus menerus

Technical Specifications

Sistem administrator dilaksanakan pada kebijakan manajerial

Setiap jenis peralatan kebijakan masing-masing

Dua metode umum dalam menerapkan technical controls : Daftar akses kontrol

Configuration rules

Access Control Lists (ACL)

Hak akes pada ACL Administrator Read Write Create Modify Delete Compare Copy

4.6. Review And Monitoring

Untuk melakukan tinjauan manajemen, ISO / IEC 27001 memerlukan input berikut :

• hasil ISMS audit internal dan eksternal dan ulasan • umpan balik dari pihak yang berkepentingan

• teknik, produk, atau prosedur yang dapat digunakan dalam organisasi untuk meningkatkan efektivitas SMKI

• tindakan pencegahan dan korektif (termasuk yang mungkin telah diidentifikasi dalam ulasan sebelumnya atau audit) • laporan kejadian, misalnya, jika telah terjadi kegagalan keamanan, laporan yang mengidentifikasi sebuah Kegagalan adalah, ketika terjadi, dan bagaimana hal itu ditangani dan mungkin dikoreksi.

• kerentanan atau ancaman tidak cukup dibahas dalam penilaian risiko sebelumnya

• tindak lanjut dari tinjauan sebelumnya

• setiap perubahan organisasi yang dapat mempengaruhi ISMS

• rekomendasi untuk perbaikan

Hasil dari tinjauan manajemen harus mencakup keputusan dan tindakan yang berkaitan dengan: • Perbaikan pada ISMS

• Modifikasi prosedur yang keamanan informasi efek di semua tingkatan dalam organisasi

• kebutuhan Sumber Daya

Dalam Penijauan untuk perusahaan ini diperlukan beberapa perbaikan dalam sistem management yang ada dan dengan mengikuti program ISMS yang ada maka dapat diterapkan beberapa hal baru untuk perusahaan yaitu :

Penambahan Software pembantu untuk melaporkan kerusakan pada mesin produksi.

Adanya report yang berkelanjutan dari pihak

karyawan ke kepala bagian dan dari kepala bagian ke manager dan dari manager ke direktur.

Adanya pengawas khusus untuk informasi penting bagi perusahaan

Adanya pengawas informasi (standard CIA) yang dilaporkan dari karyawan sampai ke direktur

sehingga tidak ada penggelapan dana dan kesalahan informasi.

Proses audit yang akan digunakan perusahaan ini adalah dengan menggunakan General Internal Audit Process :

Tahap 1: Pre-Audit Intern

Sebelum melaksanakan audit internal; sebuah organisasi harus

mengembangkan audit Program yang mendefinisikan frekuensi, metode, tanggung jawab, perencanaan persyaratan dan pelaporan. Audit tujuan, ruang lingkup dan kriteria audit harus juga akan didirikan, diikuti oleh pembentukan tim audit dan rencana audit.

a) Tentukan tujuan audit dan lingkup

Sebuah organisasi harus mendefinisikan ruang lingkup audit untuk memastikan bahwa tujuan dari audit dapat memenuhi persyaratan dari ISMS. Ruang lingkup audit meliputi deskripsi dari lokasi fisik, unit organisasi, kegiatan dan proses, serta periode waktu yang dicakup oleh audit. Untuk organisasi dengan beberapa situs, yang audit internal harus mencakup semua situs dalam lingkup ISMS.

b) Pilih kriteria audit

Sebuah kriteria audit meliputi ISO / IEC 27001 persyaratan, berlaku kebijakan organisasi dan prosedur, persyaratan hukum (undang-undang, peraturan atau badan industri), persyaratan sistem manajemen, persyaratan kontrak,

Kode sektor etik atau pengaturan yang direncanakan lainnya. Kriteria audit digunakan sebagai referensi terhadap yang sesuai ditentukan.

c) Menetapkan tim audit

Organisasi dapat membentuk tim audit mereka sendiri atau menunjuk pihak eksternal untuk melakukan audit internal. Ukuran, komposisi tim audit ditentukan oleh kompetensi secara keseluruhan tim, kompleksitas audit, metode pemeriksaan dan hukum dan kontrak persyaratan. Manajemen harus menyetujui dipilih anggota tim audit dan janji mereka harus diformalkan. Berikut ini diterapkan untuk membangun tim audit internal:

i) Anggota tim audit

Para anggota tim audit harus mencakup pemimpin tim audit, auditor (s) dan ahli teknis (s) (jika ada). Seorang pemimpin tim audit harus mampu

mengidentifikasi kompetensi masing-masing auditor; dan memastikan bahwa setiap auditor memiliki kompetensi yang diperlukan untuk mencapai tujuan dalam lingkup dan garis waktu. Teknisi Ahli mungkin diperlukan selama audit. Teknisi Ahli akan menyarankan auditor mengenai hal-hal yang berkaitan dengan keahlian mereka saja.

ii) Kompetensi dan keterampilan yang dibutuhkan oleh anggota tim audit Para anggota tim audit harus menunjukkan kompetensi dan ketrampilan berikut yaitu :

[1] Pengetahuan tentang ISO / IEC 27001 ISMS; [2] Pemahaman keamanan informasi;

[3] Pemahaman penilaian risiko dan manajemen risiko dari bisnis perspektif;

[4] pengetahuan teknis kegiatan yang akan diaudit;

[5] Pengetahuan umum tentang persyaratan peraturan yang relevan untuk ISMS;

[6] Pengetahuan tentang sistem manajemen;

[7] Pemahaman prinsip-prinsip audit berdasarkan ISO 19011;

[8] Pengetahuan tentang ISMS efektivitas review dan pengukuran kontrol efektivitas.

iii) keterampilan lain yang dibutuhkan oleh anggota tim audit

Para anggota tim audit diharapkan untuk mendemonstrasikan kemampuan berikut, Tapi tidak terbatas pada:

[1] Mengidentifikasi dan memecahkan masalah; [2] Melakukan penelitian teknis yang sesuai;

[4] Terapkan scepticism23 profesional dalam mengumpulkan,

mengevaluasi dan meninjau bukti yang diberikan oleh auditee; Hadir, mendiskusikan, dan pada kali membela dilihat secara efektif melalui komunikasi formal, informal, tertulis, dan lisan;

[5] Perlakukan informasi sensitif dan rahasia tepat;

[6] Kemampuan untuk menerapkan standar audit yang relevan dan bimbingan;

[7] Kapasitas untuk penyelidikan, pemikiran logis abstrak, dan analisis kritis; dan

[8] Perhatikan etika dan kode etik dalam melaksanakan audit. d) Mengembangkan rencana audit

Rencana audit disiapkan oleh ketua tim audit dan berikut ini harus dipertimbangkan :

- Efek dari kegiatan audit pada proses auditee 'dan memberikan dasar perjanjian antara tim audit dan auditee mengenai pelaksanaan audit - Penjadwalan yang efisien dan koordinasi kegiatan audit dalam rangka mencapai tujuan secara efektif

- Rincian yang diberikan dalam rencana audit harus mencerminkan ruang lingkup dan kompleksitas audit, serta efek ketidakpastian dalam mencapai tujuan.

Rencana audit harus didokumentasikan dan dikomunikasikan kepada auditee dan mestinya menutupi atau membuat referensi untuk :

a) tujuan Audit

b) lingkup Audit, termasuk identifikasi organisasi dan fungsional unit, serta proses yang akan diaudit

c) Kriteria Audit dan dokumen referensi

d) metode Audit yang akan digunakan, termasuk sejauh mana sampling audit adalah dibutuhkan untuk memperoleh bukti audit yang cukup dan desain sampling Rencananya, jika berlaku

e) Peran dan tanggung jawab anggota tim audit, serta panduan dan pengamat

f) Alokasi sumber daya yang tepat untuk daerah-daerah kritis yang akan diaudit misalnya itu perlu melibatkan ahli teknis ketika audit melibatkan daerah-daerah kritis

g) Lokasi, tanggal, waktu dan durasi yang diharapkan dari kegiatan audit menjadi dilakukan, termasuk pertemuan penjadwalan dengan individu di-charge.

Tahap 2: Selama Internal Audit

Selama proses audit internal, rapat pembukaan harus dilakukan sebelum untuk melakukan kegiatan audit; dan diakhiri dengan penutupan untuk menyajikan temuan audit.

a) pertemuan Pembukaan

Tujuan dari pertemuan ini adalah untuk membuka memimpin latihan audit internal.

Pertemuan akan dipimpin oleh CISO atau siapa pun dari posisi yang sama sebaiknyadari manajemen puncak dan dihadiri oleh auditor dan pemilik bisnis. Selama membuka pertemuan, ketua tim audit akan memperkenalkan anggota tim ke manajemen dan auditee masing lainnya. Ketua tim audit harus memastikanbahwa semua kegiatan audit yang direncanakan dapat dilakukan.

b) Melakukan Audit

Latihan Audit akan dilakukan sebagaimana ditentukan dalam rencana. Auditee yang diharapkan akan disiapkan sepanjang audit.

c) pertemuan Penutupan

Tujuan dari pertemuan penutupan adalah untuk secara resmi menutup latihan audit. Ini penutupan pertemuan akan dipimpin oleh CISO atau siapa pun dari posisi yang sama disukai dari manajemen puncak dan dihadiri oleh auditor dan pemilik bisnis.

Ketua tim audit menyajikan temuan audit dan kesimpulan. Audit Temuan harus mencakup sebagai berikut:

- Daftar ketidaksesuaian

- Daftar peluang untuk perbaikan

- Pengamatan dan umpan balik yang konstruktif

Semua pihak (auditee dan tim audit yang) harus menyepakati kerangka waktu untuk menghasilkan rencana aksi dalam mengatasi temuan mereka. Pertemuan ini juga berfungsi sebagai platform untuk diskusi pada setiap pendapat divergen mengenai temuan atau kesimpulan, antara tim audit dan auditee.

Tahap 3: Post-Audit Intern

Persiapan dan distribusi laporan audit dan rencana tindak lanjut yang dilakukan selama proses audit pasca internal.

a) Siapkan laporan audit

Laporan audit akan disiapkan setelah latihan audit menyimpulkan. Laporan harus mencakup sebagai berikut:

- Kriteria audit, ruang lingkup, metode dan tujuan - Tanggal dan tempat di mana kegiatan audit dilakukan - Ringkasan temuan

- Laporan pada poin positif, ketidaksesuaian, kelemahan, dan / atau peluang untuk perbaikan

- Rencana Tindak Lanjut

b) Mendistribusikan laporan audit

Laporan audit harus siap dalam waktu yang tepat atau periode waktu disepakati setelah pertemuan penutupan. Laporan tersebut harus disetujui oleh bagian atas manajemen dan didistribusikan ke penerima.

c) Audit tindak lanjut

Sebelum melakukan tindak lanjut, berikut ini harus disepakati antara auditor dan auditee:

- Tergantung pada tujuan audit, kesimpulan audit dapat menunjukkan kebutuhan untuk perbaikan, atau tindakan perbaikan

- Perbaikan kerangka waktu

- Tindakan yang harus diambil adalah sebuah tindak lanjut yang perlu dilakukan setelah auditor dan auditee disetujui atasan. Semua temuan perlu diverifikasi untuk memastikan bahwa tindakan perbaikan atau peningkatan telah diambil dan masalah telah ditangani.

DAFTAR PUSTAKA

[1] http://www.atsec-information-security.cn/downloads/documents/ISMS-Implementation-Guide-and-Examples.pdf ,

Diakses pada 27 Januari 2015

[2] http://hescssls-riau.blogspot.com/2009/03/apa-itu-risk-assessment.html , Diakses pada 27 Desember 2015

[3] http://elsa-suryana-fisip12.web.unair.ac.id/artikel_detail-79306-Umum-Keamanan%20Sistem%20Informasi.html .

Diakses pada tanggal 28 Desember 2015

[4] Nugtoho Arif Widodo, R.Rizal Isnanto dan Adian Fatchur Rochim, Perencanaan dan Implementasi Sistem Majamenen Keamanan

Informasi Berdasarkan Standar ISO/IEC 27001:2005 (Studi Kasus Pada Sebuah Bank Swasta Nasional), Universitas Diponegoro, Semarang. [5]

http://www.kompasiana.com/ariessyamsuddin/arsitektur-keamanan-enterprise-untuk-pengembangan-inteligensia-bisnis_552e092c6ea8348d258b4576 ,

Diakses pada 28 Desember 2015

[6] http://marcellinalina.blogspot.com/2013/03/information-system-security.html,

Diakses pada 2 Januari 2016

[7] http://www.cybersecurity.my/data/content_files/11/1170.pdf?.diff=1375349394 ,