Analisis peran mata kuliah Sistem Informasi Akuntansi dalam kesadaran keamanan informasi mahasiswa terhadap fenomena Cyber Crime (studi eksplorasi pada mahasiswa Program Studi Akuntansi, Fakultas Ekonomi, Universitas Sanata Dharma)

Teks penuh

(2) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. ANALISIS PERAN MATA KULIAH SISTEM INFORMASI AKUNTANSI DALAM KESADARAN KEAMANAN INFORMASI MAHASISWA TERHADAP FENOMENA CYBER CRIME (Studi Eksplorasi pada Mahasiswa Program Studi Akuntansi, Fakultas Ekonomi, Universitas Sanata Dharma). SKRIPSI. Diajukan untuk Memenuhi Salah Satu Syarat Memperoleh Gelar Sarjana Ekonomi Program Studi Akuntansi. Oleh : Scholastica Wahyu Indriani NIM : 142114069. PROGRAM STUDI AKUNTANSI JURUSAN AKUNTANSI FAKULTAS EKONOMI UNIVERSITAS SANATA DHARMA YOGYAKARTA 2018. i.

(3) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI.

(4) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI.

(5) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. HALAMAN PERSEMBAHAN. “ Yakin, berusaha, bertahan serta berdoa adalah kunci dari menyingkirkan ketakutan. Tuhan tidak pernah tidur atasmu.” (Penulis). “Serahkan perbuatanmu kepada TUHAN, maka terlaksanalah segala rencanamu.” Amsal 16:3. Allah Bap a d an Tu h an Yesu s Kr ist u s Pen eb u sku Bu n d a Mar ia Pen d en g ar Do aku Bap ak ser t a Ib u ku yan g aku cin t ai Kakakku yan g su n g g u h aku sayan g i Sah ab at -sah ab at ku iv.

(6) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. UNIVERSITAS SANATA DHARMA FAKULTAS EKONOMI JURUSAN AKUNTANSI - PROGRAM STUDI AKUNTANSI PERNYATAAN KEASLIAN KARYA TULIS SKRIPSI Yang bertanda tangan dibawah ini, saya menyatakan bahwa skripsi dengan judul : ANALISIS PERAN MATA KULIAH SISTEM INFORMASI AKUNTANSI DALAM KESADARAN KEAMANAN INFORMASI MAHASISWA TERHADAP FENOMENA CYBER CRIME (Studi Eksplorasi pada Mahasiswa Program Studi Akuntansi, Fakultas Ekonomi, Universitas Sanata Dharma) dan diajukan untuk diuji pada tanggal 10 bulan April 2018 adalah hasil karya saya. Dengan ini saya menyatakan dengan sesungguhnya bahwa dalam skripsi ini tidak terdapat keseluruhan atau sebagian tulisan orang lain yang saya ambil dengan cara menyalin, atau meniru dalam bentuk rangkaian kalimat atau simbol yang menunjukkan gagasan atau pendapat atau pemikiran dari penulis lain yang saya aku seolah-olah sebagai tulisan saya sendiri atau tidak terdapat bagian atau keseluruhan tulisan yang saya salin, tiru, atau yang saya ambil dari tulisan orang lain tanpa memberikan pengakuan pada penulis aslinya. Apabila saya melakukan hal tersebut di atas, baik sengaja maupun tidak, dengan ini saya menyatakan menarik skripsi yang saya ajukan sebagai hasil tulisan saya sendiri ini. Bila kemudian terbukti bahwa saya ternyata melakukan tindakan menyalin atau meniru tulisan orang lain seolah-olah hasil pemikiran saya sendiri, berarti gelar dan ijasah yang telah diberikan oleh universitas batal saya terima. Yogyakarta, 31 Mei 2018 Yang membuat pernyataan. Scholastica Wahyu Indriani v.

(7) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. LEMBAR PERNYATAAN PERSETUJUAN PUBLIKASI KARYA ILMIAH UNTUK KEPENTINGAN AKADEMIS. Yang bertanda tangan dibawah ini, saya Mahasiswi Universitas Sanata Dharma: Nama NIM. : Scholastica Wahyu Indriani : 142114069. Demi pengembangan ilmu pengetahuan daya memberikan kepada Perpustakaan Universitas Sanata Dharma karya ilmiah saya yang berjudul : ANALISIS PERAN MATA KULIAH SISTEM INFORMASI AKUNTANSI DALAM KESADARAN KEAMANAN INFORMASI MAHASISWA TERHADAP FENOMENA CYBER CRIME (Studi Eksplorasi pada Mahasiswa Program Studi Akuntansi, Fakultas Ekonomi, Universitas Sanata Dharma) Dengan demikian saya memberikan kepada Perpustakaan Sanata Dharma hak untuk menyimpan dan mengelola abstrak (tidak termasuk isi) dalam bentuk pangkalan data, mendistribusikan secara terbatas, dan mempublikasikannya dalam media lain untuk kepentingan akademis tanpa perlu meminta izin dari saya dan memberikan royalti kepada saya selama tetap mencantumkan nama saya sebagai penulis. Demikian pernyataan ini saya buat dengan seharusnya.. Dibuat di Yogyakarta Pada tanggal, 31 Mei 2018. Scholastica Wahyu indriani vi.

(8) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. KATA PENGANTAR. Puji syukur dan terima kasih ke hadirat Tuhan Yang Maha Esa, yang telah melimpahkan rahmat dan karunia kepada penulis sehingga dapat menyelesaikan skripsi ini. Penulis skripsi ini bertujuan untuk memenuhi salah satu syarat untuk memperoleh gelar sarjana pada Program Studi Akuntansi, Fakultas Ekonomi Universitas Sanata Dharma. Dalam bimbingan dan. menyelesaikan arahan. dari. skripsi berbagai. ini pihak.. penulis Oleh. mendapat karena. itu. bantuan, penulis. mengucapkan terimakasih yang tak terhingga kepada : 1.. Drs. Johanes Eka. Priyatma, M.Sc., Ph.D., selaku Rektor Universitas. Sanata Dharma. 2.. Albertus Yudi Yuniarto, S.E., M.B.A., selaku Dekan Fakultas Ekonomi Universitas Sanata Dharma.. 3.. Drs. Yohanes Pembaptis Supardiyono, M.Si., Ak., QIA., CA., selaku Ketua Jurusan Akuntansi Universitas Sanata Dharma.. 4.. Ilsa Haruti Suryandari, S.I.P., M.Sc., Ak., selaku dosen pembimbing skipsi yang telah membantu serta membimbing penulis dalam menyelesaikan skripsi ini.. 5.. Drs. Gabriel Anto Listianto, MSA., Ak., selaku. dosen. pembimbing. akademik yang telah membantu dalam proses perkuliahan. 6.. Seluruh dosen Fakultas Ekonomi Universitas Sanata Dharma yang telah membagikan ilmu dan pengalamannya dalam proses perkuliahan. vii.

(9) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 7.. Seluruh responden yang telah membantu peneliti dalam wawancara.. 8.. Kedua orang tua yang selalu memberikan dukungan, kasih serta kesabaran kepada penulis. 9.. Kakak kakak penulis yang sudah memberikan dana dan upaya untuk penulis selama kuliah. 10.. Sahabatku tersayang Ganis, Patrice, Shelly, Lita, Ody, Ajeng, Aan, Adit, Dimas, Healty, Ugi, Lia, Brigit yang selalu memberikan semangat kepada penulis.. 11.. Teman – teman KKP tercinta Lita, Lia, Kak Kris, Widya, Shella yang selalu memberi canda tawa bagi penulis.. 12.. Teman magang TELKOMSEL yang turut memberi semangat kepada penulis.. 13.. Teman-teman HIMAKS yang sudah menemani dan membantu penulis dalam berorganisasi.. 14.. Teman-teman 3G yang menjadi teman sepermainan dan refreshing bagi penulis.. 15.. Ursulin Squad yang selalu menguatkan penulis.. 16.. Brevet Squad yang selalu memberikan semangat dan wejangan moral kepada penulis.. 17.. Teman-temas Kos Dyastra Ocin, Chicil, Tesa, Tata, Ulfi, Catha, Nanda yang selalu memberikan dukungan kepada penulis.. 18.. Mitra perpus yang senantiasa membantu dan memberikan dukungan kepada penulis. viii.

(10) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 19.. Teman-Teman MPAT Bu Ilsa yang mau berbagi ide dan memberikan masukan posif kepada penulis. 20.. Teman-teman Akuntansi 2014 dan kelas B yang sudah berbagi dan membantu penulis selama di Universitas.. 21.. Semua pihak yang tidak dapat penulis sebutkan satu per satu. Penuls menyadari bahwa skripsi ini masih jauh dari sempurna oleh karena itu penulis mengharapkan kritik dan saran yang bersifat membangun dan bermanfaat bagi penulis. Akhirnya penulis berharap semoga skripsi ini bagi para pembaca dan semua pihak yang memerlukan.. Yogyakarta, 31 Mei 2018. Scholastica Wahyu Indriani. ix.

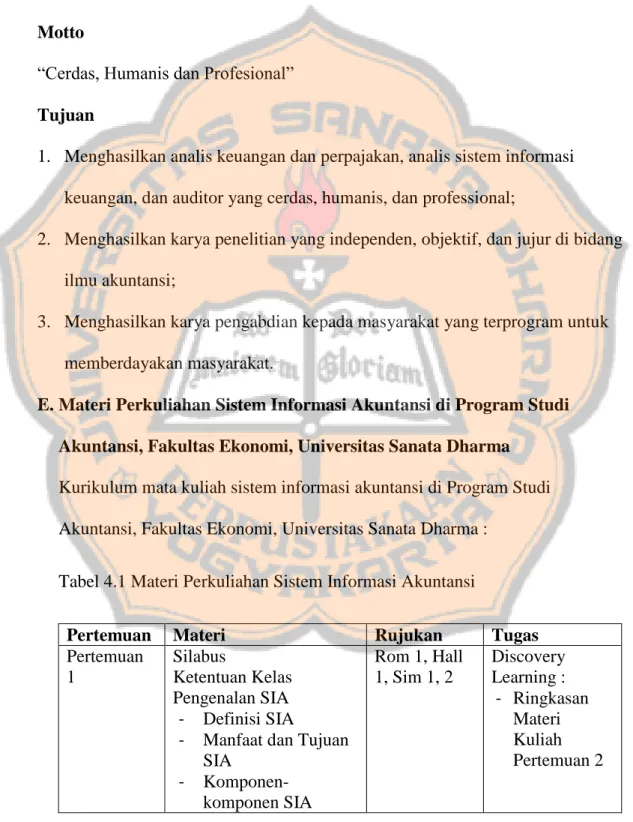

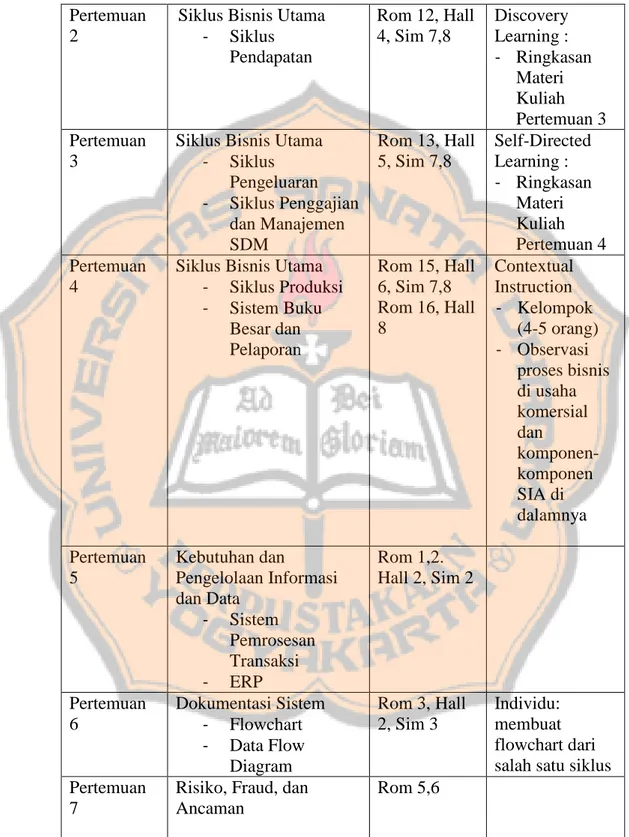

(11) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. DAFTAR ISI. HALAMAN JUDUL ....................................................................................... i. HALAMAN PERSETUJUAN PEMBIMBING ........................................... ii. HALAMAN PENGESAHAN ........................................................................ iii. HALAMAN PERSEMBAHAN ..................................................................... iv. HALAMAN KEASLIAN KARYA TULIS .................................................. v. HALAMAN PERSETUJUAN PUBLIKASI ............................................... vi. HALAMAN KATA PENGANTAR ............................................................... vii. HALAMAN DAFTAR ISI.............................................................................. x. HALAMAN DAFTAR TABEL ..................................................................... xiii. HALAMAN DAFTAR GAMBAR ................................................................ xiv. HALAMAN DAFTAR LAMPIRAN ............................................................ xv. ABSTRAK ....................................................................................................... xvi. ABSTRACT ................................................................................................... xvii BAB I PENDAHULUAN ........................................................................... 1. A. Latar Belakang Masalah .................................................................. 1. B. Rumusan Masalah ........................................................................... 4. C. Batasan Masalah ............................................................................... 4. D. Tujuan Penelitian ............................................................................. 5. E. Manfaat Penelitian ........................................................................... 5. F. Sistematika Penelitian ...................................................................... 6. BAB II LANDASAN TEORI ... ..................................................................... 7. A. Sistem Informasi Akuntansi ............................................................. 7. 1. Sistem .... ....................................................................................... 7. 2. Informasi ....................................................................................... 7. 3. Konsep Sistem Informasi Akuntansi ............................................. 8. 4. Pentingnya Sistem Informasi Akuntansi ....................................... 9. 5. Fokus Mata Kuliah SIA ................................................................. 10. 6. Kontribusi Sistem Informasi Akuntansi ........................................ 18. x.

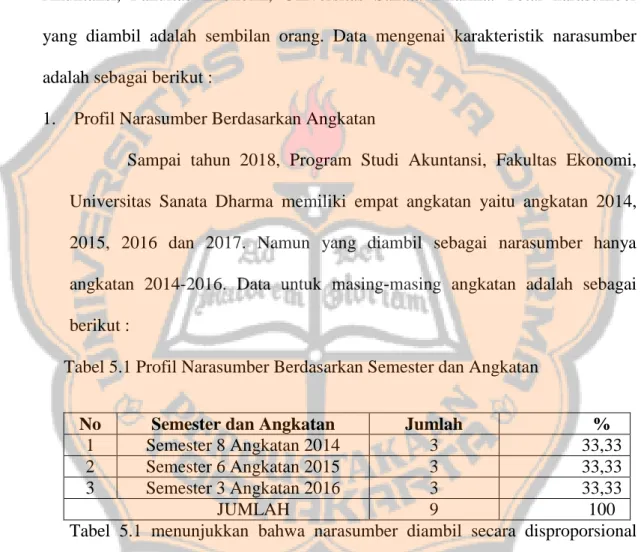

(12) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 7. Keunggulan SIA berbasis Komputer ............................................. 18. B. Manfaat Komputer ............ ............................................................... 19. C. Kejahatan Komputer ........ ................................................................ 21. 1. Pengertian .................. .................................................................... 21. 2. Masalah yang Ditimbulkan Komputer .......................................... 22. 3. Segitiga Kecurangan ..................................................................... 24. D. Cyber Crime ................ .................................................................... 25. 1. Pengertian .................. .................................................................... 25. 2. Bahaya Cyber Crime terhadap Masyarakat ................................... 26. E. Kesadaran Keamanan Informasi ..................................................... 27. F. Keamanan Informasi ...... .................................................................. 28. G. Upaya Mengamankan TI ................................................................. 33. H. Information Security Awareness Training ...................................... 35. H. Penelitian Terdahulu ........................................................................ 36. BAB III METODOLOGI PENELITIAN ..................................................... 38. A. Jenis Penelitian ................ ................................................................ 38. B. Waktu dan Tempat Penelitian .......................................................... 38. C. Subyek dan Obyek Penelitian .......................................................... 38. D. Data yang Diperlukan ..................................................................... 39. E. Metode dan Desain Penelitian ......................................................... 39. F. Populasi dan Sampel ..... ................................................................... 40. G. Teknik Pengumpulan Data .............................................................. 42. H. Teknik Analisis Data ... .................................................................... 43. BAB IV GAMBARAN UMUM ..................................................................... 48. A. Sejarah Universitas Sanata Dharma ................................................. 48. B. Profil Fakultas Ekonomi Universitas Sanata Dharma ..................... 53. C. Sejarah Program Studi Akuntansi .................................................... 55. D. Profil dan Karakteristik Mahasiswa Program Studi Akuntansi........ 56. E. Materi Perkuliahan SIA Program Studi Akuntansi .......................... 57. BAB V ANALISIS DATA DAN PEMBAHASAN .................................... 60. A. Karakteristik Narasumber ............................................................... 60. xi.

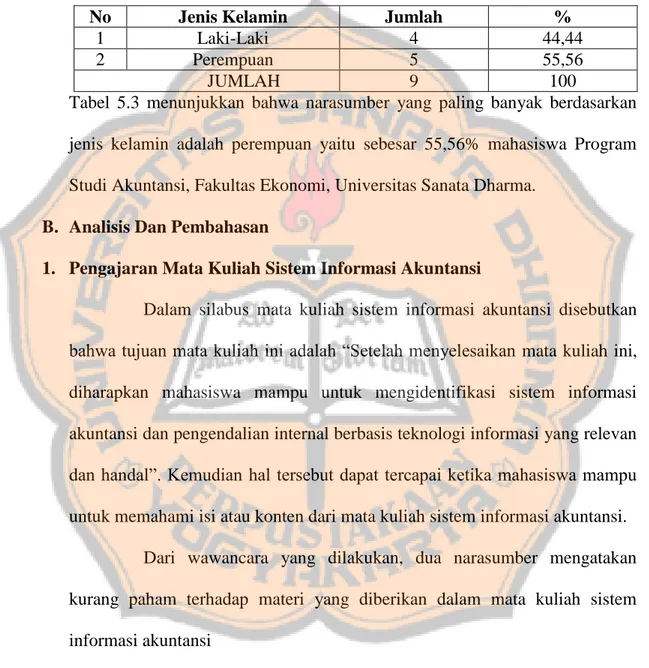

(13) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 1. Profil Narasumber berdasarkan Angkatan .................................... 60. 2. Profil Narasumber berdasarkan Mata Kuliah SIA ........................ 61. 3. Profil Narasumber berdasarkan Jenis Kelamin ............................. 62. B. Analisis dan Pembahasan ................................................................ 62. 1. Pengajaran Mata Kuliah SIA ......................................................... 62. 2. Knowledge, Attitude, Behaviour .................................................... 64. 3. Information Security Awareness Training .................................... 89. BAB VI PENUTUP ................. ...................................................................... 91. A. Kesimpulan ................. ..................................................................... 91. B. Keterbatasan Masalah .. .................................................................... 91. C. Saran .............................. .................................................................. 92. DAFTAR PUSTAKA ........................................... .......................................... 94. LAMPIRAN-LAMPIRAN ............................................................................. 97. xii.

(14) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. DAFTAR TABEL. 3.1 TABEL DESAIN PENELITIAN KUALITATIF ...................................... 40. 3.2 DAFTAR POPULASI ....... ......................................................................... 41. 4.1 TABEL MATERI PERKULIAHAN SIA .................................................. 57. 5.1 PROFIL NARASUMBER BERDASARKAN ANGKATAN .................. 60. 5.2 PROFIL NARASUMBER BERDASARKAN MATA KULIAH ............. 61. 5.3 PROFIL NARASUMBER BERDASARKAN JENIS KELAMIN ........... 62. xiii.

(15) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. DAFTAR GAMBAR. 2.1 FOKUS MATA KULIAH SIA .................................................................. 10. 3.1 THE INTERPRETIVE RESEARCH PROCESS .......................................... 44. xiv.

(16) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. DAFTAR LAMPIRAN. LAMPIRAN I DAFTAR TANGGAL WAWANCARA .................................. 98. LAMPIRAN II SILABUS MATA KULIAH SIA ........................................... 99. xv.

(17) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. ABSTRAK ANALISIS PERAN MATA KULIAH SISTEM INFORMASI AKUNTANSI DALAM KESADARAN KEAMANAN INFORMASI MAHASISWA TERHADAP FENOMENA CYBER CRIME (Studi Eksplorasi pada Mahasiswa Program Studi Akuntansi, Fakultas Ekonomi, Universitas Sanata Dharma) Scholastica Wahyu Indriani NIM : 142114069 Universitas Sanata Dharma Yogyakarta 2018 Penelitian ini bertujuan untuk mengetahui peran mata kuliah sistem informasi akuntansi dalam kesadaran keamanan informasi mahasiswa terhadap fenomena cyber crime. Penelitian ini memfokuskan analisis pada mahasiswa Akuntansi, Fakultas Ekonomi, Universitas Sanata Dharma. Oleh karena itu, penelitian ini digunakan untuk mengeksplorasi data dan informasi mengenai peran mata kuliah sistem informasi dalam kesadaran keamanan informasi mahasiswa akuntansi. Jenis penelitian ini adalah studi eksplorasi. Metode penelitian yang digunakan adalah metode kualitatif eksploratif. Teknik pengumpulan data dengan wawancara dan dokumentasi. Populasi yang diteliti adalah mahasiswa Akuntansi, Fakultas Ekonomi, Universitas Sanata Dharma angkatan 2014-2016 yang berjumlah 490. Teknik pengambilan sampel adalah purposive sampling dan disproportionate stratified random sampling. Teknik analisis data yang digunakan adalah teknik analisis interpretif. Hasil penelitian menunjukkan bahwa mata kuliah sistem informasi akuntansi memberikan pengetahuan (knowledge) bagi mahasiswa. Pengetahuan itu adalah dalam hal pentingnya mempelajari SIA. Sayangnya hal tersebut belum dipahami mahasiswa. Di sisi lain, pengetahuan mengenai pentingnya teknologi, cyber crime, dan bahayanya serta pentingnya pengendalian telah dipahami oleh mahasiswa. Selain itu, mata kuliah sistem informasi akuntansi telah membantu mahasiswa untuk memikirkan bagaimana cara bersikap (attitude) terhadap keamanan dan pengendalian sistem informasi yang dimiliki dan telah memberikan pengetahuan mengenai internet, backup data, password, e-mail dan phishing. Namun pengetahuan yang menimbulkan pemikiran tersebut pada kenyataannya hanya diterapkan untuk backup data, internet, dan phishing, sedangkan untuk password dan e-mail tidak diterapkan. Kata Kunci : mata kuliah sistem informasi akuntansi, knowledge, attitude, behaviour. xvi.

(18) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. ABSTRACK ANALYZING THE ROLE OF ACCOUNTING INFORMATION SYSTEM COURSE IN STUDENTS’ INFORMATION SECURITY AWARENESS TOWARDS THE PHENOMENA OF CYBER CRIME (Explorative Study in Accounting Students, Faculty of Economics, Sanata Dharma University). Scholastica Wahyu Indriani Student Number : 142114069 Sanata Dharma University Yogyakarta 2018 The objective of this research is to find out the role of accounting information system course in student’s information security awareness toward the phenomena of cyber crime. The research focuses the analysis in accounting students, faculty of economics, Sanata Dharma University. Hence, this research aims to explore data and information of accounting information system course’s role in accounting student’s information security awareness. The type of research was an explorative study. The research method used was qualitative explorative. The techniques of collecting data were interview and documentation. The population of this research was 490 accounting students, faculty of Economics, Sanata Dharma University batch 2014-2016. The technique of collecting sample used were purposive sampling and disproportionate stratified random sampling. The data analysis used is interpretive analysis. The result shows that one of accounting information system course’s role is providing knowledge to the students. It is important for student to learn accounting information system. Unfortunately the students has not understand about it. In other hand, the knowledge of the importance of technology, cyber crime, and its hazardous; and the importance of control have already been understood by the students. Besides, accounting information system course helps students to think about their attitude toward security and information control system. In addition, accounting information system course also provides knowledge about internet, backup data, password, e-mail and phishing. The knowledge which influences the thought has been applied in terms of backup data, internet, and phishing. However, knowledge in password and e-mail has not been applied. Keywords : accounting information system course, knowledge, attitude, behaviour. xvii.

(19) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. BAB I PENDAHULUAN. A. Latar Belakang Masalah Saat ini, teknologi berkembang semakin pesat sehingga manusia tidak dapat terlepas dari arus komunikasi dan informasi. Salah satu penemuan teknologi yang paling berpengaruh bagi manusia adalah adanya internet. Internet memberikan fitur kemudahan bagi. manusia untuk. mempermudah dan. mempercepat akses informasi yang dibutuhkan dalam segala hal serta dapat mengubah model perekonomian dan model berbisnis (Danuri dan Suharmawi, 2017). Tentunya dengan perkembangan teknologi yang semakin pesat membuat jumlah kejahatan di dunia maya semakin berkembang. Salah satu dampak negatif dari perkembangan teknologi adalah adanya kejahatan komputer yang sering disebut dengan istilah cyber crime. Kejahatan cyber crime di Indonesia semakin meningkat dari tahun ke tahun. Tercatat tahun 2016, kasus cyber crime meningkat hingga 414 kasus dari tahun sebelumnya (Republika:2016). Kominfo juga menyatakan di dalam buletin NAPJI (2017) bahwa serangan cyber yang berdampak pada 10 juta lebih identitas terus meningkat di Indonesia. Pada tahun lalu, serangan berdampak pada 15 juta identitas, jumlah ini naik dari tahun sebelumnya yang hanya mencapai 13 juta identitas. Adanya cyber crime menyebabkan adanya pencurian data yang dilakukan dengan memasuki komputer orang lain tanpa izin hingga akhirnya menimbulkan kerugian atas hilangnya data tersebut. Menurut Kemenkominfo (2016), dalam dunia pendidikan sepertinya tidak terjadi serangan dari cyber, para 1.

(20) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 2 cyber tidak menyerang secara langsung tetapi mereka memberikan akses kepada user anak-anak dan remaja untuk bisa mengakses situs-situs yang berbau pornografi. Bahkan strategi pencegahan pornografi yang telah dibangun oleh kemenkominfo di bobol dan dibiarkan tanpa filter bagi masyarakat. Belum lagi berbagai macam permainan (games) yang di dalamnya terdapat adegan sensual dan berbau sex yang dapat dengan mudah di download dan dipasang pada komputer maupun gadget anak-anak. Menurut Kemenkominfo (2016), perusahaan penyedia jasa internet dan pemerintah, perlu meningkatkan keamanan konten atau melakukan proteksi sehingga dapat menjadikan internet sebagai ruang yang aman dan positif bagi anak-anak dan remaja untuk hidup dan tumbuh. Studi ini menemukan bahwa banyak anak-anak yang tidak terlindungi dari konten negatif yang ada di internet, sebagian besar dari mereka tanpa sengaja mendapatkan pesan pop-up atau mendapatkan melalui tautan yang menyesatkan. Dalam penelitiannya, Danuri dan Suharnawi (2017) menyebutkan bahwa salah satu trend pengamanan cyber crime di Indonesia adalah mengamankan sistem dimana pengguna harus sadar bahwa sistem yang ada perlu mendapat perhatian atau pengamanan, supaya dapat mencegah adanya perusakan bagian dalam sistem karena diakses oleh pemakai yang tidak sah. Pembangunan keamanan sistem harus terintegrasi pada keseluruhan sistem dan subsistemnya, dengan tujuan dapat mempersempit atau bahkan menutup adanya celah-celah akses pengguna yang merugikan. Pengamanan secara personal dapat dilakukan mulai dari pengamanan instalasi sistem, lingkungan sistem, informasi sampai.

(21) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 3 pada pengamanan fisik dan pengamanan data. Oleh karena hal tersebut, perlu adanya. kesadaran. akan. pentingnya. keamanan. sistem. informasi. untuk. mengamankan data yang penting bagi individu. Mahasiswa adalah pelajar yang sering menggunakan internet dalam kehidupan kesehariannya. Hidayat dkk (2016) menyebutkan dalam penelitiannya mendapati bahwa respondennya yang terdiri dari pelajar dan mahasiswa selalu “menggunakan Facebook”, “menggunakan Twitter”, “menggunakan YouTube”, “chatting”, “menggunakan email”, “mengunduh musik/ video”, “mencari referensi tugas akademis”, dan “bermain online games”. Dari hal ini banyak mahasiswa yang menggunakan media internet sebagai akses hiburan, tugas akademis, komunikasi, dan kegiatan lainnya. Bidang akuntansi tidak hanya melulu menyoroti mengenai bidang keuangan namun juga berhubungan dengan sistem informasi. Kebutuhan akan tenaga kerja yang sadar, paham, dan mampu menggunakan teknologi dengan baik menjadi peluang bagi dunia pendidikan. Kesadaran keamanan informasi ini sendiri banyak disinggung dalam mata kuliah etika bisnis, sistem informasi manajemen, sistem informasi akuntansi, dan sistem pengendalian manajemen. Namun peneliti akan memfokuskan penelitian ini pada mata kuliah sistem informasi akuntansi dikarenakan teknologi informasi dan kebutuhannya serta sistem yang digunakan di dunia kerja dibahas lebih mendalam pada mata kuliah ini. Universitas Sanata Dharma terutama Program Studi Akuntansi merupakan salah satu institusi penyedia tenaga kerja, menyadari pentingnya melakukan penyesuaian terhadap mata kuliah sistem informasi akuntansi. Sehingga dengan.

(22) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 4 adanya mata kuliah ini diharapkan dapat menumbuhkan kesadaran keamanan informasi terhadap data-data yang perlu menggunakan sistem keamanan sehingga dapat mencegah terjadinya cyber crime. Efektivitas pencapaian tujuan mata kuliah sistem informasi dipengaruhi oleh banyak hal seperti adanya fasilitas, faktor pengajaran maupun faktor dari diri mahasiswa sendiri. Dari faktor berikut peneliti tertarik untuk meneliti faktor yang berasal dari diri mahasiswa sendiri. Faktor dari mahasiswa sendiri ini di fokuskan pada bagaimana peran mata kuliah sistem informasi akuntansi dalam kesadaran akan pentingnya menjaga keamanan sistem informasi bagi mahasiswa karena fenomena cyber crime. Berdasarkan uraian latar belakang di atas, maka peneliti akan meneliti “Analisis Peran Mata Kuliah Sistem Informasi Akuntansi dalam Kesadaran Keamanan Informasi Mahasiswa Terhadap Fenomena Cyber Crime”. B. Rumusan Masalah Berdasarkan latar belakang yang telah dikemukakan di atas, dapat dirumuskan permasalahan “Bagaimana peran mata kuliah sistem informasi akuntansi dalam kesadaran keamanan informasi mahasiswa terhadap fenomena cyber crime?” C. Batasan Masalah Dalam penelitian ini, penulis membatasi permasalahan penelitian untuk menganalisis peran mata kuliah sistem informasi akuntansi dalam kesadaran keamanan informasi mahasiswa Program Studi Akuntansi, Fakultas Ekonomi, Universitas Sanata Dharma terhadap fenomena cyber crime. Pengetahuan mengenai sistem informasi akuntansi dibatasi pada bidang teknologi informasi.

(23) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 5 dan keamanan informasi dari segi knowledge, attitude, dan behaviour yang terdapat dalam mata kuliah sistem informasi akuntansi. D. Tujuan Penelitian Penelitian ini bertujuan untuk mengetahui peran mata kuliah sistem informasi akuntansi dalam kesadaran keamanan informasi mahasiswa Program Studi Akuntansi, Fakultas Ekonomi, Universitas Sanata Dharma terhadap fenomena cyber crime. Penelitian ini ditujukan juga untuk mengeksplorasi data dan informasi mengenai peran mata kuliah sistem informasi akuntansi dalam kesadaran keamanan informasi mahasiswa akuntansi terhadap fenomena cyber crime. E. Manfaat Penelitian 1. Bagi Mahasiswa Penelitian ini diharapkan dapat meningkatkan pengetahuan mahasiswa untuk selalu menjaga keamanan informasi terhadap data-data yang ia miliki. 2. Bagi Universitas Sanata Dharma Penelitian ini dapat bermanfaat sebagai referensi kepustakaan, memperkaya wawasan dan menjadi referensi bagi mahasiswa untuk mengembangkan penelitian ini. 3. Bagi Penulis Penelitian ini diharapkan dapat menjadi sarana dalam menerapkan pengetahuan mengenai sistem informasi akuntansi yang dimiliki oleh penulis yang telah diterima di dalam kegiatan perkuliahan dan juga diharapkan dapat menambah wawasan bagi penulis..

(24) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 6 F. Sistematika Penulisan BAB I. Pendahuluan Bab ini menguraikan latar belakang masalah, perumusan masalah, batasan masalah, tujuan penelitian, dan sistematika penulisan.. BAB II. Landasan Teori Bab ini berisi teori-teori yang dipakai untuk mengolah data atau dasar penulisan penelitian ini, yaitu sistem informasi akuntansi, dan keamanan sistem informasi untuk mengetahui persepsi mahasiswa.. BAB III. Metode Penelitian Bab ini menguraikan tentang jenis penelitian, tempat dan waktu penelitian, subjek penelitian, objek penelitian, teknik pengumpulan data, dan teknik analisis data.. BAB IV. Gambaran Umum Objek Penelitian Bab ini menjelaskan mengenai gambaran umum, struktur organisasi dan ruang lingkup Program Studi Akuntansi, Fakultas Ekonomi, Universitas Sanata Dharma.. BAB V. Analisis Data dan Pembahasan Bab ini menjelaskan tentang deskripsi data dan analisis data yang dibandingkan dengan teori terkait.. BAB VI. Penutup Bab ini menjelaskan bagian kesimpulan, keterbatasan penelitian dan saran..

(25) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. BAB II TINJAUAN PUSTAKA. A. Sistem Informasi Akuntansi 1. Sistem Menurut Mardi (2011:3), “Sistem merupakan suatu kesatuan yang memiliki tujuan bersama dan memiliki bagian-bagian yang saling berintegrasi satu sama lain. Sebuah sistem harus memiliki dua kegiatan; pertama, adanya masukan (input) yang merupakan sebagai sumber tenaga untuk dapat beroperasinya suatu sistem;kedua, adanya kegiatan operasional (proses) yang mengubah masukan menjadi keluaran (output) berupa hasil operasi (tujuan/sasaran/target pengoperasian suatu sistem).” 2. Informasi Informasi adalah data yang telah dikelola dan diproses untuk memberikan arti dan memperbaiki proses pengambilan keputusan. Agar suatu informasi bisa berguna haruslah memiliki beberapa karakteristik berikut ini (Mukhtar,1999:4): a. Reliable (dapat dipercaya). Informasi haruslah bebas dari kesalahan dan haruslah akurat dalam mempresentasikan suatu kejadian atau kegiatan dari suatu organisasi. b. Relevan (sesuai). Informasi yang relevan harus memberikan arti kepada pembuat keputusan. Informasi ini bisa mengurangi ketidakpastian dan bisa meningkatkan. nilai. dari. suatu 7. keputusan. yang. telah. dibuat..

(26) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 8 c. Timely (tepat waktu). Informasi yang disajikan tepat pada saat dibutuhkan dan bisa dipengaruhi proses pengambilan keputusan. d. Complete (lengkap). Informasi yang disajikan termasuk di dalamnya semua data-data yang relevan dan tidak mengabaikan kepentingan yang diharapkan oleh pembuat keputusan. e. Understandable (dimengerti). Informasi yang disajikan hendaknya dalam bentuk yang mudah dimengerti oleh si pembuat keputusan. 3. Konsep dan Pengertian Sistem Informasi Akuntansi Menurut Bodhar dan Hopwood (2006:3), “Sistem informasi akuntansi adalah kumpulan sumber daya, seperti manusia dan peralatan, yang dirancang untuk mengubah data keuangan dan data lainnya ke dalam informasi. Proses ini dilakukan baik secara manual maupun terkomputerisasi. Sistem informasi akuntansi merupakan suatu subsistem dari sistem informasi manajeman yang menyediakan informasi akuntansi dan keuangan, juga informasi lain yang diperoleh dari pengelolaan rutin dan transaksi akuntansi. Sistem informasi akuntansi menelusuri sejumlah besar informasi mengenai pesanan penjualan, penjualan dalam satuan unit dan mata uang, penagihan kas, pesanan pembelian, penerimaan barang, pembayaran gaji, dan jam kerja.” Komponen sistem menurut Romney dan Steinbart (2014:3) sistem informasi akuntansi terdiri dari enam komponen: a. Orang yang menggunakan sistem. b. Prosedur dan instruksi yang digunakan untuk mengumpulkan, memproses, dan menyimpan data..

(27) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 9 c. Data mengenai organisasi dan aktivitas bisnis lainnya. d. Perangkat lunak, yang digunakan untuk mengolah data, e. Infrastruktur teknologi informasi, meliputi komputer, peralatan periferal, dan perangkat jaringan komunikasi yang digunakan dalam SIA. f. Pengendalian internal dan pengukuran keamanan yang menyimpan data SIA. Romney dan Steinbart (2014:11) berpendapat bahwa enam komponen SIA tersebut memungkinkan SIA untuk melaksanakan tiga fungsi bisnis, yaitu: a. Mengumpulkan dan menyimpan data mengenai kegiatan atau aktivitas, sumber daya, dan personil organisasi. b. Mengolah. data. menjadi. informasi. sehingga. manajemen. dapat. merencanakan, melaksanakan, mengendalikan, dan mengevaluasi kegiatan, sumber daya, dan personil. c. Melakukan pengendalian internal yang memadai untuk mengamankan aset dan data organisasi. 4. Pentingnya Sistem Informasi Akuntansi “SIA yang efektif penting bagi keberhasilan jangka panjang organisasi manapun. Tanpa perangkat untuk mengawasi aktivitas-aktivitas yang terjadi, tidak akan ada cara untuk memutuskan seberapa baik kinerja perusahaan. Financial Accounting Standard Board mendefinisikan akuntansi sebagai sistem informasi. Di dalam standar akuntansi keuangan tersebut juga disebutkan bahwa tujuan utama akuntansi adalah untuk menyediakan informasi yang berguna bagi para pengambil keputusan. SIA harus mencakup.

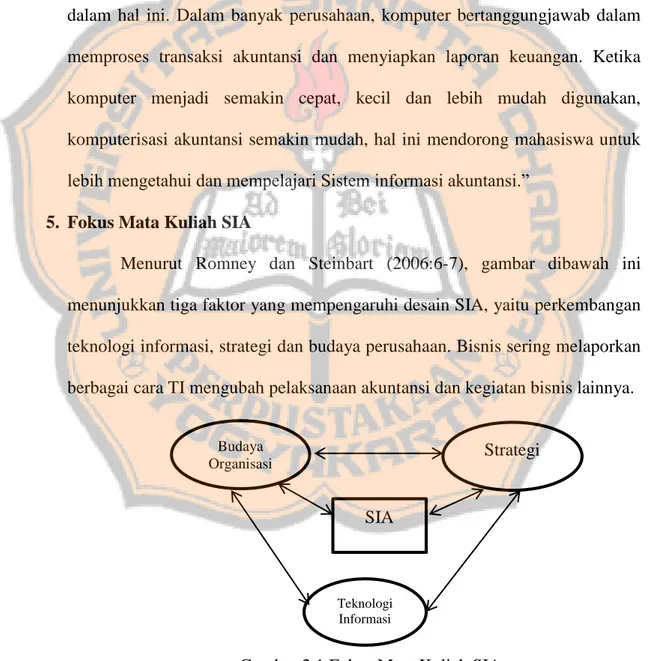

(28) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 10 pengendalian untuk memastikan keamanan dan ketersediaan data organisasi. Pengendalian juga diperlukan untuk memastikan bahwa informasi yang dihasilkan dari data tersebut dapat diandalkan dan akurat” (Romney dan Steinbart ,2006:3-6). Menurut. Mukhtar. (1999:19-20),. “Teknologi. komputer. telah. dipengaruhi sistem informasi. Komputer telah menjadi faktor pendorong utama dalam hal ini. Dalam banyak perusahaan, komputer bertanggungjawab dalam memproses transaksi akuntansi dan menyiapkan laporan keuangan. Ketika komputer menjadi semakin cepat, kecil dan lebih mudah digunakan, komputerisasi akuntansi semakin mudah, hal ini mendorong mahasiswa untuk lebih mengetahui dan mempelajari Sistem informasi akuntansi.” 5. Fokus Mata Kuliah SIA Menurut Romney dan Steinbart (2006:6-7), gambar dibawah ini menunjukkan tiga faktor yang mempengaruhi desain SIA, yaitu perkembangan teknologi informasi, strategi dan budaya perusahaan. Bisnis sering melaporkan berbagai cara TI mengubah pelaksanaan akuntansi dan kegiatan bisnis lainnya. Budaya Organisasi. Strategi. SIA. Teknologi Informasi. Gambar 2.1 Fokus Mata Kuliah SIA (Sumber : Romney dan Steinbart, 2006: 6).

(29) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 11 Menurut Romney dan Steinbart (2006:7), mata kuliah SIA lebih dari sekedar “mata kuliah komputer.” Perlu diketahui pula pemahaman mengenai strategi bisnis dan bagaimana TI dapat digunakan untuk mengimplementasikan strategi tersebut dan bagaimana pengembangan baru dalam bidang TI dapat menciptakan peluang untuk memodifikasi strategi tersebut. Budaya organisasi mempengaruhi desain SIA. Akan tetapi, panah antara budaya organisasi dan SIA menunjukkan 2 arah. Meskipun budaya organisasi mempengaruhi SIA, penting diketahui juga bahwa desain SIA juga dapat mempengaruhi budaya organisasi dengan mengendalikan arus informasi di dalam organisasi. Umumnya, materi perkuliahan mata kuliah sistem informasi akuntansi mencakup (Silabus CA Indonesia oleh IAI:2016) : a.. Sekilas mengenai sistem informasi 1) Apakah yang dimaksud dengan sistem informasi. 2) Tipe sistem informasi dan hubungan antara: sistem informasi manajemen (MIS), sistem informasi akuntansi (AIS) dan sistem informasi eksekutif (EIS). 3) Hubungan antara pengendalian internal, manajemen risiko, corporate governance dan IT governance. 4) Letak sistem informasi dan pengendalian internal dalamstruktur organisasi. 5) Komponen dalam sistem informasi: people, prosedur, data, software, infrastruktur teknologi informasi, pengendalian internal. 6) Peran profesi akuntan dalam kaitannya dengan sistem informasi.

(30) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 12 b.. Sistem informasi eksekutif 1) Elemen sistem informasi eksekutif: database, presentation features, other decision-support activities, application development feature, typical installation configurations. 2) Keuntungan dan keterbatasan sistem informasi eksekutif 3) Proses bisnis yang dipengaruhi oleh sistem informasi eksekutif: a) Organisasi data dan akses. b) Sistem pelaporan manajemen. c) Pengembangan software perusahaan. d) Software dan hardware pendukung. e) Computer system downsizing and rightsizing. c.. Peran teknologi informasi dalam mendukung sistem informasi. 1) Empat langkah dalam siklus pemrosesan data. 2) Prosedur dan dokumen yang digunakan untuk pengumpulan dan pemrosesan data. 3) Tipe informasi yang disimpan dalam sistem informasi berbasis teknologi informasi. 4) Perkembangan teknologi informasi dan keuntungan penggunaan teknologi informasi. Dokumentasi sistem yang terdiri dari flowchart dan data flow diagram. d.. . Peran teknologi informasi dalam mendukung sistem informasi. 1) Sistem enterprise resource planning (ERP) dan modul. 2) Vendor sistem ERP..

(31) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 13 3) Keuntungan dan tantangan dalam penerapan sistem ERP. Perencanaan dan keputusan implementasi ERP. e.. Sistem informasi dan pengendalian internal. 1) Konsep dasar pengendalian internal. 2) Mengapa pengendalian berbasis teknologi informasi dan keamanan sistem diperlukan. 3) Membandingkan kerangka pengendalian internal: a) COSO internal control integrated framework b) COSO enterprise risk management c) COBIT 4) Elemen utama dalam lingkungan internal (internal environment). 5) Empat tipe tujuan pengendalian yang perlu ditetapkan (objective setting). 6) Identifikasi kejadian (event identification). 7) Penilaian risiko (risk assessment). 8) Risk response. 9) Aktivitas pengendalian. 10) Informasi dan komunikasi. 11) Pengendalian sistem informasi. 12) Pengendalian preventif, detektif dan korektif. 13) Pengendalian umum dan aplikasi. 14) Kerahasiaan dan privasi. 15) Integritas. dan. keandalan. pemrosesan. basis. pengembangan teknologi informasi (Data Science). data,. XBRL. dan.

(32) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 14 16) Authorization/access control f.. Audit atas sistem informasi berbasis teknologi informasi. 1) Tujuan audit sistem informasi dan pendekatan yang digunakan. 2) Evaluasi pengendalian internal dalam sistem informasi. 3) Penggunaan software computer audit dan perannya dalam menunjang audit sistem informasi. Integrated case (analisis pengendalian internal pada sistem informasi akuntansi). g.. Siklus proses bisnis 1) Review atas proses bisnis utama dalam perusahaan manufaktur: a) Pembelian dan pengeluaran kas. b) Produksi. c) Penjualan dan penerimaan kas. 2) Mengidentifikasi major threat dalam aktivitas bisnis di atas dan mengevaluasi kecukupan pengendalian internal.. h.. Siklus proses bisnis pendukung: manajemen sumber daya manusia dan siklus penggajian. 1) Mengidentifikasi aktivitas bisnis utama dan pemrosesan informasi dalam manajemen sumber daya manusia dan siklus penggajian. 2) Mengidentifikasi. major. threat. dalam. aktivitas. penggajian. dan. mengevaluasi kecukupan pengendalian internal. i.. Siklus proses bisnis pendukung: buku besar (general ledger) dan siklus pelaporan.

(33) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 15 1) Mengidentifikasi. major. threat. dalam. aktivitas. pelaporan. dan. mengevaluasi kecukupan pengendalian internal. 2) Memahami dampak pengembangan TI seperti XBRL dan perubahan requirement dalam pelaporan kepihak eksternal terhadap desain buku besar dan sistem pelaporan j.. Internal control over financial reporting: implementasi dan desain ICoFR. 1) Definisi ICoFR. 2) Inherent limitation dari ICoFR. 3) COSO Integrated Framework. 4) Entity level control (ELC) and transactional level control (TLC). 5) Siklus dalam desain dan implementasi ICoFR.. k.. Internal control over financial reporting: evaluasi dan pelaporan ICoFR. 1). Terminologi dalam mengevaluasi control deficiency.. 2). Kerangka dalam mengevaluasi control exception dan deficiency.. 3). Menarik kesimpulan akhir atas keefektifan ICoFR.. 4). Bagaimana mengkomunikasikan laporan ICoFR.. 5). Pendokumentasian laporan ICoFR. Dalam sebuah perkuliahan tentunya suatu tujuan diharapkan dapat. tercapai dari pembelajaran yang diberikan. Dari Silabus CA Indonesia oleh IAI (2016), tujuan yang ingin dicapai dari mata ujian ini adalah agar peserta ujian memiliki kompetensi sebagai berikut: 1) Memahami pengendalian internal dan hubungannya dengan manajemen risiko serta corporate governance..

(34) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 16 2) Memahami prinsip pengendalian internal masing-masing proses bisnis. 3) Memahami proses bisnis yang umum dalam sistem infomasi. 4) Menerapkan. keahlian. menggunakan. alat. perancangan. sistem. untuk. mendeskripsikan sebuah sistem informasi. 5) Mengevaluasi sistem informasi dan pengendalian internal berbasis teknologi informasi dalam menghasilkan sistem pelaporan oerusahaan yang relevan dan andal. 6) Mengidentifikasi. dan. mengkomunikasikan. risiko. pengendalian. dan. konsekuensinya untuk membuat rekomendasi. 7) Mengetahui penerapan pengendalian internal dalam praktik di dunia usaha saat ini. Materi perkuliahan mata kuliah sistem informasi akuntansi di universitas lain, mencakup : 1) Pengantar mengenai sistem informasi akuntansi (perkembangan teknologi informasi, perkembangan penerapan program aplikasi di dunia usaha, dampak teknologi informasi terhadap profesi akuntan) 2) Pengertian sistem informasi akuntansi 3) The business environment and the AIS, Flowcharting (ruang lingkup SIA, karakteristik organisasi, implementasi SIA dalam organisasi) 4) AIS Enhancements Through IT and Network (penerapan teknologi informasi dalam perancangan SIA, karakteristik dan jenis intranet dan extranet, EDI dan E-commerce). sistem jaringan, internet,.

(35) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 17 5) Data management (pentingnya manajemen data, tujuan manajemen data, pendekatan file-oriented, pendekatan database oriented) 6) Computer-based transaction processing (siklus transaksi perusahaan, media perekaman data transaksi, pemrosesan secara manual dan computerised, metode data entry, processing, updating dan akses) 7) Database. modeling. and. applications,. DBMS. (karakteristik. data. base, pengembangan data base, teknik model database dengan E-R diagram, relational data base, MS Access) 8) Risk exposures and the internal control structure (tujuan internal control structure (ICS), komponen ICS, identifikasi risiko pada aset dan data perusahaan akibat komputerisasi, kelayakan ICS dalam perusahaan) 9) General controls and application controls (klasifikasi pengendalian dan ukuran keamanan, pengendalian umum atas pemrosesan transaksi manual dan komputerisasi, pengendalian aplikasi atas pemrosesan transaksi manual dan komputerisasi) 10) Security for transaction (ukuran keamanan berkaitan dengan aset fisik non komputer, ukuran keamanan berkaitan dengan hardware komputer, ukuran keamanan berkaitan dengan data dan informasi, ukuran keamanan berkaitan dengan sistem jaringan komputer) 11) The general ledger and financial reporting cycle (perbedaan antara manual dan komputerisasi pada siklus GL, penerapan ERP dan Web-based system pada siklus GL, pengendalian aplikasi pada siklus GL).

(36) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 18 12) The revenue cycle (pengertian dan ruang lingkup siklus pendapatan, perancangan media input pada siklus pendapatan, pengendalian manajemen dan aplikasi pada siklus pendapatan, implementasi transaksi e-commerce) 13) The expendicture cycle (pengertian dan ruang lingkup siklus pengeluaran, perancangan media input pada siklus pengeluaran, pengendalian manajemen dan aplikasi pada siklus pengeluaran, jenis-jenis laporan dari siklus pengeluaran) 14) Introduction to accounting software (MYOB) 6.. Kontribusi Sistem informasi akuntansi Menurut Wahyono (2004:5-6), saat ini sistem akuntansi merupakan isu yang paling penting dalam pengendalian manajemen. Hal ini disebabkan tujuan dari pengendalian manajemen adalah untuk membantu manajemen di dalam mengkoordinasikan subunit-subunit dari organisasi dan mengarahkan bagian-bagian tersebut untuk mencapai tujuan perusahaan. Manfaat utama dari pengembangan sistem informasi adalah : a) Penghematan waktu (time saving) b) Penghematan biaya (cost saving) c) Peningkatan efektivitas (effectiveness) d) Pengembangan teknologi (technology development) e) Pengembangan personel akuntansi (accounting staff development). 7.. Keunggulan SIA berbasis Komputer Menurut Wahyono (2004:29-31), sistem informasi akuntansi berbasis komputer. merupakan. sistem. yang. melakukan. fungsi-fungsi. untuk.

(37) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 19 memberikan informasi bagi semua tingkat manajemen. Sistem informasi akuntansi berbasis komputer memiliki beberapa keunggulan, yaitu sebagai berikut : a.. Proses Pengolahan Data yang Cepat Dengan pengolahan data berbasis komputer dalam sistem informasi akuntansi, masalah kecepatan ini dapat lebih teratasi. Komputer memang sudah teruji tingkat kecepatan prosesnya. Dengan kemampuan tersebut manusia tidak perlu lagi mempersulit diri dan menghabiskan waktunya untuk satu pekerjaan saja sehingga kemudian bisa memanfaatkan waktu untuk mengerjakan pekerjaan lain.. b.. Tingkat Akurasi Informasi yang Dihasilkan Cukup Tinggi Akurat berarti bahwa informasi yang dihasilkan tepat sesuai dengan tujuan pengolahan data. Karena komputer tidak memiliki mental dan tidak mengenal lelah, maka komputer memiliki tingkat kecepatan yang stabil didalam melakukan suatu proses, tidak terbatas waktu dan tenaganya.. c.. Efisiensi Sumber Daya Manusia Pada sistem akuntansi berbasis komputer, manusia sebagai operator sistem tinggal memasukkan data-data awal ke dalam komputer saja.. B. Manfaat Komputer Menurut Widyopramono (1994:22), secara garis besar komputer dapat melakukan hal sebagai berikut : 1. Membantu memberikan data yang lebih aktual.

(38) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 20 2. Mengurangi kesalahan yang mungkin terjadi 3. Memberikan informasi yang lebih baik untuk pengambilan keputusan 4. Mengurangi waktu dan tenaga yang diperlukan, untuk mengerjakan hal yang sama berulang-ulang 5. Mengerjakan suatu pekerjaan dengan tanpa henti dan mengenal lelah, mencatat dan mengolah data dengan cepat, tepat, ermat dan lengkap. Menurut Widyopramono (1994:22-25), perincian lain manfaat adanya komputer, dapat diuraikan sebagai berikut : a. Komputer dalam Bidang Administrasi Komputer dapat membantu para manajer administrasi dalam menyelesaikan pekerjaan sehari-hari. Komputer tersebut digunakan untuk : memonitor proyek serta kegiatannya; membuat rencana kerja; memonitor dan mengawasi pekerjaan. staf;. menyimpan. data. pegawai;. menyimpan. arsip-arsip. korespondensi; menatat dari hari ke hari permintaan suatu komoditi tertentu dengan spesifikasi tertentu; mengawasi inventaris serta persediaan komoditi kantor/perusahaan. b. Komputer dalam Bidang Keuangan Dengan digunakannya komputer, maka dapat dilakukan analisa keuangan dan perencanaan keuangan dalam suatu perusahaan. c. Komputer dalam Bidang Teknik Oleh karena komputer berasal dari pengembangan penalaran secara teknik dan tastis dari ilmu pengetahuan itu sendiri, maka pemanfaatannya pun tidak dapat dibendung sampai ke hal yang kecil sekalipun..

(39) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 21 d. Komputer dalam Bidang Kedokteran Digunakan untuk menyimpan data pasien, menyimpan data obat dan sebagainya e. Komputer dalam Bidang Pendidikan Perhatian terhadap komputer untuk proses belajar mengajar meningkat dengan pesat. f. Komputer dalam Keluarga/Pribadi g. Aplikasi/Penggunaan Komputer di Bidang Lain Selain yang telah diuraikan diatas, aplikasi/penggunaan komputer sangat luas antara lain dalam bidang perindustrian, pertanian, pers, penerbangan, perhotelan , perdangangan dan lain sebagainya. C. Kejahatan Komputer 1. Pengertian Menurut Suheimi (1991:4), kejahatan komputer adalah kejahatan modern, kejahatan yang dilakukan oleh para intelektual dan pekerja. Kejahatan ini tidak perlu dilakukan dengan kekerasan atau menggunakan sarana yang rumit. Kejahatan komputer sangat sulit untuk diberantas. Ada beberapa faktor yang menyebabkan mengapa kejahatan komputer semakin menjamur dan sulit untuk diberantas. Faktor-faktor itu antara lain adalah sebagai berikut : a. Seorang EDP auditor biasanya hanya memiliki 55% kemampuan komputer dan. 45%. kemampuan. non. komputer.. Kemampuan. yang. tidak.

(40) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 22 terspesialisasi ini menyebabkan bertambahnya kelemahan keamanan dan komputer. b. Masih sedikitnya pegawai-pegawai yang mengetahui cara kerja komputer secara rinci. 2. Masalah Yang Ditimbulkan Komputer Menurut Tunggal (1993:19-25), beberapa masalah yang ditimbulkan pengolahan data sekarang. Banyak masalah telah dihasilkan oleh peranan yang menyolok yang dimainkan komputer dalam masyarakat modern. Diantara masalah dan kontroversi yang berhubungan dengan komputer adalah sebagai berikut : a.. Sikap Negatif terhadap Komputer Sikap negatif terhadap komputer mungkin disebabkan adanya kepercayaan komputer lebih pintar daripada manusia. Orang melihat banyak hal komputer dapat lakukan dan taakut mesin ini suatu hari akan dapat menggantikan mereka dan mengambil alih dunia ini.. b. Kemungkinan Pengangguran yang Disebabkan Komputer Banyak pekerja yang beranggapan bahwa komputer dapat melakukan banyak pekerjaan secara otomatis dan tidak perlu adanya cuti, banyak pengusaha lebih suka menggunakan komputer dibanding memperkerjakan orang. c. Pengaruh Komputer terhadap Keleluasaan Pribadi dan Kebebasan Masalah kebebasan pribadi adalah penting karena komputer dapat mengumpulkan dan menyimpan banyak informasi mengenai manusia..

(41) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 23 Apabila hak pribadi seorang tidak dilindungi dan apabila perhatian yang berhati-hati tidak dilakukan atas informasi ini, maka adalah mungkin informasi itu secara tidak legal diperoleh dan disalahgunakan. d. Kejahatan Komputer Secara umum, terdapat beberapa tipe aktivitas yang melibatkan komputer yang dapat dipertimbangkan sebagai kejahatan. Salah satu aktivitas demikian adalah pencurian yang sederhana. Ini mencakup pencurian fisik suplai, seperti kertas komputer. e. Pemindahan Dana secara Elektronis Dengan sistem elektronik masyarakat merasa bahwa hal ini memerlukan banyak proteksi terhadap kejahatan atau kecurangan. Sistem pengamanan harus ditemukan untuk menjamin bahwa individu yang diotorisasi mempunyai akses tehadap pengukuran/tolok ukur juga harus diambil untuk menjamin informasi terinci yang diciptakan semua transaksi, tidak dapat digunakan untuk merusak tujuan, baik oleh individual ataupun pemerintah. f. Masalah yang Meliputi Perangkat Lunak Kecukupan perangkat lunak masih kurang, banyak program yang tersedia tidak dapat dipercaya. Perangkat lunak yanbg mengandung kesalahan dapat sangat merepotkan. g. Pembajakan Komputer Aspek lain yang kontroversial adalah pembajakan komputer yaitu mengcopy secara legal atau duplikasi perangkat lunak. Sekarang ini sangat biasa.

(42) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 24 dan mudah bagi seseorang untuk membuat copy perangkat lunak komputer daripada membelinya. Masalah membajak perangkat lunak komputer dengan meng “copy”-nya berhubungan dengan masalah mendapatkan perlindungan legal untuk program komputer. 3. Segitiga Kecurangan Segitiga kecurangan (Romney dan Steinbart, 2015:153-156) : a. Pressure (Tekanan) Tekanan adalah dorongan atau motivasi seseorang untuk melakukan penipuan. Terdapat 3 jenis tekanan yang menyebabkan penyalahgunaan oleh karyawan yaitu tekanan keuangan, tekanan emosional dan tekanan gaya hidup. b. Opportunity (Kesempatan) Kesempatan adalah kondisi atau situasi, termasuk kemampuan personal seseorang, yang memungkinkan pelaku untuk melakukan penipuan, menyembunyikan penipuan dan mengonversikan pencurian atau misrepresentasi untuk keuntungan personal. c. Rationalization (Rasionalisasi) Rasionalisasi memungkinkan pelaku untuk menjustifikasi tindakan ilegal mereka. Pelaku merasionalisasikan bahwa mereka tidak menjadi tidak jujur, bahwa kejujuran tidak dibutuhkan, atau mereka menilai apa yang mereka butuhkan lebih dari kejujuran dan integritas..

(43) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 25 D. Cyber Crime 1. Pengertian Nitibaskara. dalam. Widodo. (2009:24-25). berpendapat. bahwa,. kejahatan yang terjadi melalui atau pada jaringan komputer di dalam internet disebut cyber crime. Kejahatan ini juga dapat disebut kejahatan yang berhubungan dengan komputer (computer-related crime), yang mencakup 2 kategori kejahatan, yaitu kejahatan yang menggunakan komputer sebagai sarana atau alat dan menjadikan komputer sebagai sasaran atau objek kejahatan.. Kejahatan yang berhubungan dengan komputer merupakan. keseluruhan bentuk kejahatan yang ditujukan terhadap komputer, jaringan komputer, dan para penggunanya, dan bentuk-bentuk kejahatan tradisional yang menggunakan atau dengan peralatan komputer. Kejahatan tersebut dibedakan menjadi 2 kategori, yakni cyber crime dalam pengertian sempit dan dalam pengertian luas. Cyber crime dalam pengertian sempit adalah kejahatan terhadap sistem komputer, sedangkan cyber crime dalam arti luas adalah kejahatan terhadap sistem atau jaringan komputer dan kejahatan yang menggunakan sarana komputer. 2. Bahaya cyber crime terhadap masyarakat (Widodo , 2013:14-25) : a. Penyebaran virus komputer ke komputer dan jaringan komputer. b. Penyalahgunaan perangkat lunak (software komputer) c. Pemalsuan data komputer. Pemalsuan data yang terjadi pada komputer yang terkoneksi dapat mengakibatkan pencemaran nama baik seseorang melalui internet..

(44) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 26 d. Penipuan melalui komputer. Bentuk-bentuk penipuan melalui komputer yang sering terjadi antara lain : 1) Phishing Phishing adalah mengirimkan e-mail atau membuat website seakanakan sebagai penyelenggara e-commerce, sehingga banyak pengguna internet yang memasukkan data atau PIN untuk melakukan transaksi online ke alamat yang diperkenalkan tersebut. 2) Pagejacking/Moustrapping Pagejacking/Moustrapping adalah praktik yang dilakukan oleh penyedia. jasa. internet. (Internet. Service. Provider). dengan. menggunakan program tertentu agar pengguna secara otomatis terarah atau memasuki situs web tertentu yang sudah direncanakan pelaku. 3) Cybersquatting Cybersquatting adalah pendaftaran nama domain seseorang atau perusahaan tertentu secara melawan hukum ke network solution, lembaga resmi pengelola register nama domain di seluruh dunia, di New York. 4) Typosquatting Typosqutting adalah penjiplakan situs yang dapat menyesatkan pengguna internet. 5) Carding Carding adalah menggunakan kartu kredit pihak lain secara tidak sah untuk berbelanja online..

(45) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 27 6) Phreaking Phreaking adalah menggunakan internet protocol pihak lain secara tidak sah, baik untuk kepentingan aktivitas kriminal maupun non kriminal. Pelaku dapat memperoleh keuntungan, karena tidak perlu membayar jasa penggunaan internet. e. Pornografi Kehadiran internet membuat akses pornografi lebih mudah dari sebelumnya dan ada kekhawatiran bahwa ini berdampak terhadap kesehatan emosional. f. Pembajakan Hak Kekayaan Intelektual (HaKI). Pembajakan hak kekayaan intelektual melalui internet dapat meliputi perbuatan yang melanggar hak cipta, paten, dan merk dagang. g. Tindak Pidana Konvensional yang Menggunakan Komputer. Tindak pidana konvensional tersebut antara lain korupsi, pencucian uang , terorisme, perjudian, perbuatan tidak menyenangkan. E. Kesadaran Keamanan Informasi Menurut Kruger dan Kearney (2006), kesadaran keamanan informasi merupakan suatu prosses yang sangat dinamis yang berkembang sesuai perkembangan situasi yang ada baik karena masalah politik maupun perubahan tren perekonomian. Kesadaran tersebut mencakup kesadaran untuk keamanan informasi individu tersebut maupun informasi bagi organisasi dimana individu tersebut berada. Kruger dan Kearney (2005) membagi.

(46) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 28 kesadaran menjadi 3 dimensi yaitu knowledge (pengetahuan), Attitude (sikap), dan behavior (perilaku). 1. Knowledge Knowledge merujuk pada pengetahuan yang dimiliki oleh individu terhadap keamanan informasi 2. Attitude Sikap adalah pemikiran individu terhadap keamanan informasi. Attitude adalah sikap seseorang dalam berinteraksi ataupun berkomunikasi dengan sesama manusia. Sehingga dapat dilihat bahwa attitude merupakan intuisi terhadap sesuatu. 3. Behaviour Perilaku menunjukkan tindakan yang dilakukan oleh individu terhadap keamanan informasi F. Keamanan Informasi Ada beberapa pengetahuan mengenai konsep keamanan informasi yang dipaparkan oleh Chan dan Mubarak (2011) yang antara lain: 1. Phishing. Phishing adalah usaha untuk mendapatkan informasi rahasia atau melakukan pencurian identitas dengan menggunakan e-mail atau website palsu yang meniru alamat situs atau alamat e-mail yang sebenarnya. Phishing juga dilakukan dengan caracara non-teknis seperti social engineering atau dilakukan bersama dengan spam (akan dibahas di bagian berikutnya) sebagai modus untuk melakukan phishing. Phishing.

(47) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 29 merupakan ancaman umum terhadap aspek kerahasiaan keamanan informasi dan karena itu penting bagi karyawan untuk menyadari konsep dan bahayanya. 2. Spam. Spam adalah surat atau pesan elektronik komersial yang tidak diinginkan oleh penerimanya. Mungkin tampak sepele, namun spam bukan hanya mengganggu penerima namun berpotensi menimbulkan bencana atau mengganggu sistem. Sebagai contoh, kode berbahaya seperti virus atau trojan sering menggunakan spam sebagai kendaraan untuk distribusi. Kode berbahaya dapat mengurangi performansi sistem dan membatasi akses ke pengguna, sehingga melanggar aspek ketersediaan informasi. Sealin itu dalam pesan spam, terkadang memuat link yang mengarahkan ke situs phishing. Sementara kontrol teknis yang diterapkan organisasi untuk mencegah spam memasuki sistem e-mail organisassi mungkin tidak dapat mengatasi 100%. Oleh karena itu, penting bagi karyawan atau individu untuk menyadari konsep spam dan bahaya yang terkait. 3. Social Engineering. Dalam konteks keamanan informasi, social engineering adalah penggunaan sarana non-teknis untuk melakukan pencurian identitas atau untuk memperoleh informasi rahasia. Penyerang dalam hal ini dapat menggunakan kombinasi dari manipulasi psikologis dan peniruan dalam rangka mendorong korban tidak bersedia dalam menyediakan informasi.

(48) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 30 rahasia. Karena aspek yang sangat manusiawi dari social engineering, tidak mungkin untuk mencegah serangan menggunakan kontrol teknis. Mitigasi social engineering sangat bergantung pada kesadaran karyawan tentang konsep dan penegakan kebijakan organisasi yang berkaitan dengan keamanan dan privasi. 4. Strong Password. Password adalah kunci untuk otentikasi pengguna dan untuk mencegah akses tidak sah kedalam sistem. Selain social engineering dan praktek phishing, password dapat diperoleh secara ilegal dengan menggunakan dua jenis serangan yang dikenal sebagai password cracking. Bukan masalah apakah password dapat dipecahkan atau tidak, melainkan berapa lawa waktu yang dibutuhkan untuk memecahkan kombinasi password tersebut. Semakin kuat sebuah password maka semakin lama waktu yang dibutuhkan untuk memecahkannya. Password yang kuat akan mengurangi kemungkinan serangan password dilakukan oleh penyerang. Kontrol teknis yang ada sudah mumpuni untuk membuat password yang kuat, namun tidak semua sistem informasi memiliki kontrol tersebut, oleh karena itu perlu kesadaran karyawan untuk meyakini bahwa password mereka cukup kuat. Pengetahuan mengenai konsep passsword ini menjadi sangat penting. Password yang kuat harus terdiri dari kombinasi yang cukup panjang antara huruf, angka dan simbol..

(49) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 31 Menurut. Romney. dan. Steinbart. (2015:262),. keefektifan. penggunaan kata sandi terdiri dari berbagai faktor : a. Length. Kata sandi yang kuat berkaitan dengan panjangnya. Lebih panjang lebih baik. b. Multiple character types. Menggunakan campuran huruf besar dan huruf kecil, angka, dan karakter khusus untuk meningkatkan kekuatan dari kata sandi. c. Randomness.. Password. harus. tidak. mudah. untuk. ditebak.. Diusahakan tidak dapat ditemukan dikamus. d. Changed frequently. Password harus diganti secara berkala. Kebanyakan pengguna mengganti kata sandinya paling tidak setiap 90 hari sekali dan pengguna yang memiliki akses ke informasi yang sensitif biasanya mengganti kata sandinya lebih sering yaitu setiap 30 hari sekali. e. Keep secret. Paling penting, password harus terjaga kerahasiannya. 5. Data or Information Integrity. Integritas data dan informasi yang berkaitan dengan aspek integritas keamanan informasi memiliki ciri berikut: a. Akurasi dan kebenaran, yaitu informasi harus kuat dan benar dalam artian data harus tepat dan sesuai dengan kenyataan, misalnya data tanggal lahir yang diinputkan ke dalam sistem tidak boleh memiliki ruang kemungkinan kesalahan..

(50) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 32 b. Kepercayaan, memastikan akurasi dan kebenaran akan memastikan bahwa informasi yang tersimpan dalam sistem adalah representasi dari kenyataan sehingga seseorang dapat mempercayai informasi tersebut. c. Keberlakuan dan ketepatan waktu, menggunakan tanggal lahir sebagai contoh, tanggal pasti kelahiran adalah variabel yang berubah dari waktu ke waktu. Informasi keberlakuan dipengaruhi oleh perubahan kenyataan dari waktu ke waktu dan harus dipenuhi. 6.. Social Networking. Media sosial dapat menjadi sumber kebocoran data ketika karyawan mengungkapkan informasi pribadi dan informasi yang berkaitan dengan tempat kerja di situs media sosial. Oleh karena itu, media sosial merupakan bagian penting untuk setiap rencana keamanan atau kebijakan. Kesadaran akan bahaya jejaring sosial dalam kaitannya dengan keamanan informasi sangatlah penting. Menurut Laudon dan Laudon (2013:321), keamanan mengacu pada. kebijakan, prosedur, dan tindakan teknis yang digunakan untuk mencegah akses tidak sah, perubahan, pencurian, atau kerusakan fisik pada sistem informasi. Kontrol adalah metode, kebijakan, dan prosedur organisasi yang memastikan keamanan aset organisasi; akurasi dan realibilitas rekam jejaknya; dan ketaatan operasional terhadap standar manajemen. Romney dan Steinbart (2004:267), SysTrust menggunakan empat prinsip berikut ini untuk menetapkan apakah suatu sistem andal atau tidak :.

(51) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 33 1. Ketersediaan (availability). Sistem tersebut tersedia untuk dioperasikan dan digunakan dengan mencantumkannya pada pernyataan atau perjanjian tingkat pelayanan. 2. Keamanan (security). Sistem dilindungi dari akses fisik maupun logis yang tidak memiliki otorisasi. Hal ini akan mencegah (a) penggunaan yang tidak sesuai, pemutarbalikan, penghancuran atau pengungkapan informasi dan software, serta (b) pencurian sumber daya sistem. 3. Dapat dipelihara (maintainability). Sistem dapat diubah apabila diperlukan tanpa mempengaruhi ketersediaan, keamanan dan integritas sistem. 4. Integritas (integrity). Pemrosesan sistem bersifat lengkap, tepat waktu, dan diotorisasi. Sebuah sistem dikatakan memiliki integritas apabila dapat melaksanakan fungsi yang diperuntukkan bagi sistem tersebut secara keseluruhan dan bebas dari manipulasi sistem, baik yang diotorisasi maupun yang tidak disengaja. G. Upaya Mengamankan TI Upaya mengamankan TI dengan Disaster Recovery Plan (DRP) dan asuransi. DRP menakup 4 jenis perencanaan, yaitu emergency plan, backup plan (cold site, hot site, warm site, reciproal agreement), recovery plant dan test plan (Swastika, 2016 : 82-83). DRP yang baik terdiri dari empat bagian : 1. Rencana Emergency Rencana emergency adalah rencana yang mengatur tindakan yang diambil secepatnya pada saat bencana terjadi..

(52) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 34 2. Rencana Backup Rencana backup adalah rencana yang mengatur jenis backup yang harus disimpan, frekuensi backup dilakukan, prosedur backup, tempat backup disimpan dan disusun ulang, personil yang bertanggungjawab, prioritas kegiatan pemulihan. a. Cold site Hanya fasilitas pendukung saja yang tersedia, tidak ada perangkat keras/lunak. b. Warm site Fasilitas pendukung telah tersedia beserta beberapa perangkat keras utama. c. Hot site Seluruh perangkat keras/lunak, data dan persediaan telah tersedia dan dapat langsung digunakan. d. Reciproal Dua atau lebih organisasi melakukan persetujuan untuk menyediakan fasilitas DRP apabila salah satu mengalami bencana. Menurut Irianto (2014:234), metode backup dapat dilakukan dengan dua cara yaitu : a) Backup data ke media tape dan sejenisnya Untuk mempercepat proses pemulihan, media penyimpanan hasil backup hendaknya dipisahkan antara satu waktu dengan waktu lainnya..

(53) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 35 b) Backup data secara mirroning (internet) Dapat dilakukan secara real time atau per batch berdasarkan waktu dan jumlah data. Backup dengan cara ini memiliki selisih data relatif kecil dengan data source dibandingkan dengan backup ke suatu media yang umumnya dilakukan setiap hari. Operasional bisnis dengan frekuensi tinggi sebaiknya menggunakan mirroning agar pelaksanaan pemulihan dapat diselesaikan dengan cepat. 3. Rencana pemulihan Rencana pemulihan merupakan rencana yang mengatur mengenai tindakan yang harus diambil untuk memulihkan operasi secara cepat dengan prosedur untuk memulihkan kemampuan penuh sistem informasi. 4. Rencana pengujian Rencana. pengujian. adalah. rencana. yang. bertujuan. untuk. mengidentifikasi kelemahan pada rencana gawat darurat, backup, atau pemulihan dan personilnya. H. Information Security Awareness Training Kim (2014) dalam penelitiannya mengatakan : “Thus, universities should provide students with comprehensive Information Security Awareness Training (ISAT) to protect their systems and information effectively. Information Security Awareness Training (ISAT) should be detailed and comprehensive enough to make students know what and how to protect their systems and information effectively. The training not only explains the security concepts, but also does handson practice to make students deal with different security issues well. The students need to repeat Information Security Awareness Training (ISAT) regularly because information security issues are always changing. Because information systems technology constantly advances and new.

(54) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 36 security threats emerge, some security topics may be de-emphasized while others will need to be added.” Dalam hasil penelitian. Kim (2014), diungkapkan pula bahwa. walaupun universitas memiliki keterbatasan dana maka masih dapat menawarkan Information Security Awareness Training (ISAT) online ke mahasiswa. “Even with the current limitations of budget and resources, universities can still offer online Information Security Awareness Training (ISAT) for their students” I. Penelitian Terdahulu Penelitian ini berfokus pada peran mata kuliah SIA dalam kesadaran keamanan informasi mahasiswa terhadap fenomena cyber crime. Kim (2014) melakukan penelitian mengenai pentingnya pelatihan Information Security Awareness Training (ISAT) bagi kesadaran keamanan informasi mahasiswa. Metode penelitian yang digunakan adalah studi kasus dengan teknik pengumpulan data kuesioner dan survei. Hasil penelitian menunjukkan bahwa melalui. pelatihan. Information. Security. Awareness. Training. (ISAT). pengetahuan mahasiswa menjadi bertambah, hubungan signifikan terjadi antara pelatihan keamanan dan persepsi mahasiswa tentang keamanan sistem informasi, namun bagi mahasiswa pelatihan Information Security Awareness Training (ISAT) kurang rinci. Tennakoon (2015) melakukan penelitian tentang pengungkapan informasi dari pengguna media sosial, dirinya mengungkapkan pentingnya kontrol atas informasi pribadi, kesadaran pengguna dan pemberitahuan keamanan. Peneliti mengumpulkan dan menganalisis data pengguna jaringan.

(55) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 37 sosial menggunakan kuadran terkecil. Hasil penelitian menunjukkan bahwa dalam konteks media sosial, kontrol atas informasi pribadi masih negatif. Namun untuk kesadaran pengguna dan pemberitahuan keamanan telah menunjukkan hasil yang positif. Broadhurst (2006) melakukan penelitian tentang perkembangan penegakan hukum global cyber crime. Metode yang digunakan adalah mengevaluasi bentuk mutual legal assistance (MLA). Hasil penelitian menunjukkan cyber crime yang sering terjadi adalah kejahatan tradisional yang menimbulkan banyak korban, akses yang tidak sah, kerusakan dan gangguan pada sistem komputer. Yang paling merugikan adalah kode berbahaya yang mengganggu operasi komputer. Kesenjangan digital menyediakan tempat yang aman bagi pelaku cyber. Menanggapi ancaman cyber, kemudian muncul kebutuhan mendesak untuk mereformasi metode MLA dan mengembangkan kepolisian trans-nasional..

(56) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. BAB III METODE PENELITIAN. A. Jenis Penelitian Arikunto (2006:7) menjelaskan, ”penelitian eskploratif merupakan penelitian yang bertujuan untuk menggali secara luas tentang sebab-sebab atau hal-hal yang mempengaruhi terjadinya sesuatu. Metode penelitian eksploratif adalah penelitian yang bertujuan untuk melihat suatu objek secara relatif mendalam atau dengan kata lain penelitian eksploratif adalah penelitian yang dilakukan untuk mencari sebab atau hal-hal yang mempengaruhi terjadinya sesuatu dan dipakai manakala kita belum mengetahui secara persis dan spesifik mengenai objek penelitian kita.” B. Waktu dan Tempat Penelitian 1. Waktu Penelitian Penelitian ini dilaksanakan pada bulan Februari 2018. 2. Tempat Penelitian Penelitian dilakukan di Program Studi Akuntansi, Fakultas Ekonomi, Universitas Sanata Dharma Yogyakarta. C. Subyek dan Obyek Penelitian 1. Subyek Penelitian Pada penelitian ini yang menjadi subjek penelitian adalah mahasiswa Akuntansi, Fakultas Ekonomi, Universitas Sanata Dharma Yogyakarta tahun angkatan 2014-2016. 38.

(57) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 39 2. Obyek Penelitian Objek dari penelitian ini adalah tingkat pemahaman mahasiswa mengenai mata kuliah Sistem informasi akuntansi di Program Studi Akuntansi, Fakultas Ekonomi, Universitas Sanata Dharma. D. Data yang Diperlukan 1. Data jumlah mahasiswa akuntansi tahun angkatan 2014-2016 2. Silabus mata kuliah sistem informasi akuntansi 3. Sejarah Program Studi Akuntansi 4. Gambaran umum Program Studi Akuntansi 5. Visi Misi Program Studi Akuntansi E. Metode dan Desain Penelitian 1. Metode Penelitian Metode yang digunakan dalam penelitian ini adalah metode kualitatif eksploratif. Metode kualitatif menurut Andi (2012:24) adalah metode penelitian yang sistematis yang digunakan untuk mengkaji atau meneliti suatu objek pada latar alamiah tanpa ada manipulasi di dalamnya dan tanpa ada pengujian hipotesis, dengan metode-metode alamiah diharapkan hasil penelitian bukanlah generalisasi berdasarkan ukuran-ukuran kuantitas, namun makna (segi kualitas) dari fenomena yang diamati. Pada umumnya, penelitian eksploratif merupakan penelitian awal dan terutama digunakan untuk memperjelas permasalahan yang akan dipecahkan. Melalui penelitian eksploratif, peneliti mengembangkan konsep dengan lebih jelas, memantapkan prioritas, dan beberapa hal lain, memperbaiki desain penelitian akhir. Lebih.

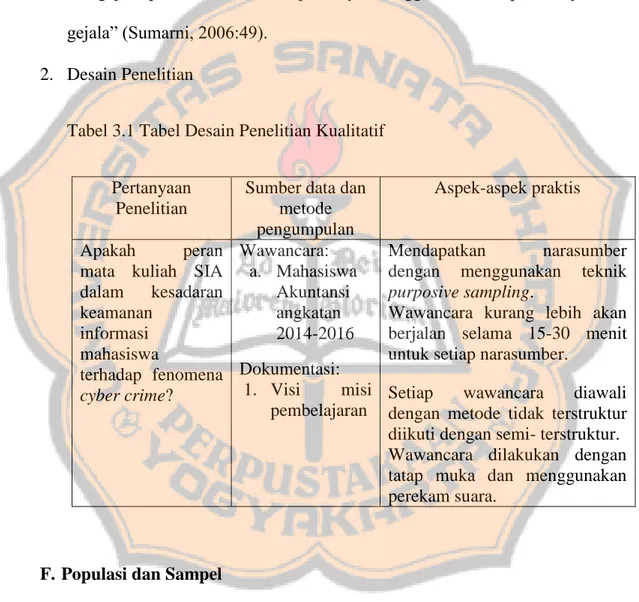

(58) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 40 lanjut, penelitian eksploratif digunakan untuk menentukan apakah penelitian berikutnya masih diperlukan atau tidak. “Penelitian kualitatif eksploratif bertujuan untuk menggambarkan keadaan suatu fenomena, dalam penelitian ini tidak dimaksudkan untuk menguji hipotesis tertentu tetapi hanya menggambarkan apa adanya suatu gejala” (Sumarni, 2006:49). 2. Desain Penelitian Tabel 3.1 Tabel Desain Penelitian Kualitatif Pertanyaan Penelitian. Sumber data dan metode pengumpulan Apakah peran Wawancara: mata kuliah SIA a. Mahasiswa dalam kesadaran Akuntansi keamanan angkatan informasi 2014-2016 mahasiswa terhadap fenomena Dokumentasi: 1. Visi misi cyber crime? pembelajaran. Aspek-aspek praktis. Mendapatkan narasumber dengan menggunakan teknik purposive sampling. Wawancara kurang lebih akan berjalan selama 15-30 menit untuk setiap narasumber. Setiap wawancara diawali dengan metode tidak terstruktur diikuti dengan semi- terstruktur. Wawancara dilakukan dengan tatap muka dan menggunakan perekam suara.. F. Populasi dan Sampel 1. Populasi Menurut Sugiyono (2009:115), “Populasi adalah wilayah generalisasi yang terdiri atas: obyek/subyek yang mempunyai kualitas dan karakteristik tetentu yang ditetapkan oleh peneliti untuk dipelajari dan kemudian ditarik.

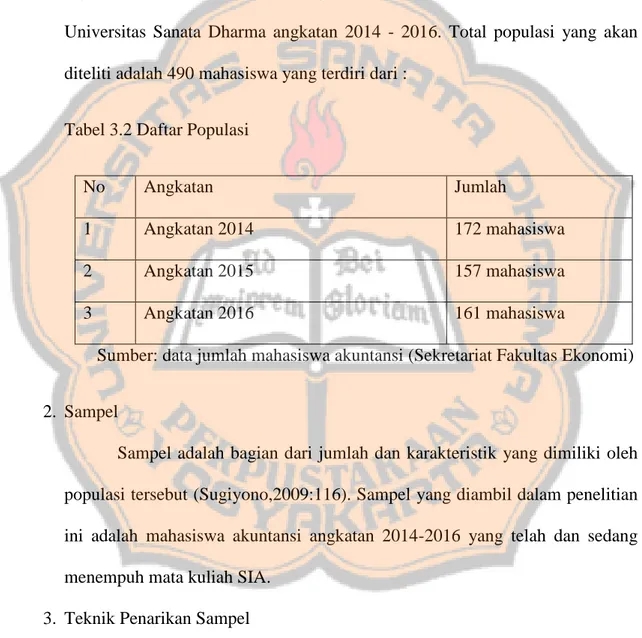

(59) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 41 kesimpulannya. Jadi populasi bukan hanya prang, tetapi juga obyek dan bendabenda alam yang lain. Populasi juga bukan sekedar jumlah yang ada pada obyek/subyek yang dipelajari, tetapi meliputi seluruh karakteristik/sifat yang dimiliki oleh subyek atau obyek itu.” Dalam penelitian ini populasi yang digunakan adalah mahasiswa Program Studi Akuntansi, Fakultas Ekonomi, Universitas Sanata Dharma angkatan 2014 - 2016. Total populasi yang akan diteliti adalah 490 mahasiswa yang terdiri dari : Tabel 3.2 Daftar Populasi No. Angkatan. Jumlah. 1. Angkatan 2014. 172 mahasiswa. 2. Angkatan 2015. 157 mahasiswa. 3. Angkatan 2016. 161 mahasiswa. Sumber: data jumlah mahasiswa akuntansi (Sekretariat Fakultas Ekonomi) 2. Sampel Sampel adalah bagian dari jumlah dan karakteristik yang dimiliki oleh populasi tersebut (Sugiyono,2009:116). Sampel yang diambil dalam penelitian ini adalah mahasiswa akuntansi angkatan 2014-2016 yang telah dan sedang menempuh mata kuliah SIA. 3. Teknik Penarikan Sampel Teknik penarikan sampel purposive sampling dan disproportionate stratified random sampling. Purposive sampling adalah teknik pengambilan.

(60) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 42 data dengan pertimbangan tertentu (Sugiyono, 2009:218).. Disproportionate stratified. random. sampling,. ketidakproporsionalan. penentuan. sampel. didasarkan pada pertimbangan jika anggota populasi berstrata, namun kurang proporsional pembagiannya. Sampel yang akan diambil merupakan mahasiswa angkatan 2014-2016 yang telah dan sedang menempuh mata kuliah sistem informasi akuntansi dan merupakan mahasiswa aktif Program Studi Akuntansi, Fakultas Ekonomi, Universitas Sanata Dharma. Sampel diambil secara disproporsional karena terdapat strata angkatan namun kurang proporsional pembagian per angkatannya. Alasan diambilnya sampel adalah 2014-2016 terdapat mahasiswa yang telah dan sedang mengambil mata kuliah SIA sedangkan 2017 belum mengambil. G. Teknik Pengumpulan Data Jenis data yang digunakan dalam penelitian ini adalah data primer dan data sekunder. Teknik pengumpulan untuk data primer dapat dilakukan dengan wawancara sedangkan data sekunder dengan dokumentasi. Teknik pengumpulan data yang dilakukan dalam penenlitian adalah : 1. Wawancara Wawancara adalah komunikasi dua arah untuk mendapatkan data dari narasumber. Penelitian ini dilakukan dengan wawancara, guna memperoleh data peran mata kuliah Sistem informasi akuntansi dalam menumbuhkan kesadarankeamanan informasi mahasiswa akuntansi. Wawancara akan dilakukan untuk memperoleh data mengenai sistem pengajaran mata kuliah.

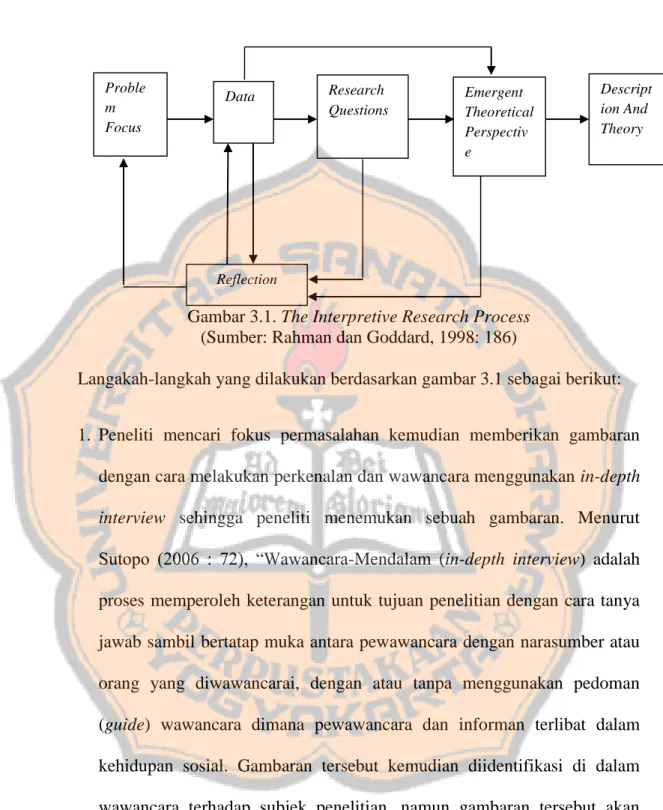

(61) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 43 SIA, knowledge, attitude dan behaviour yang dimiliki mahasiswa akuntansi. Narasumber yang dibutuhkan adalah mahasiswa Akuntansi, Fakultas Ekonomi, Universitas Sanata Dharma angkatan 2014 – 2016 yang bersedia untuk menjadi narasumber. 2. Dokumentasi Dokumentasi adalah teknik pengumpulan data mengenai hal-hal atau variabel yang berupa benda-benda tertulis seperti buku-buku, majalah, dokumen, peraturan-peraturan, notulen rapat, catatan harian, dan sebagainya (Arikunto, 2006:158). Metode ini dilakukan untuk melengkapi data-data yang telah dikumpulkan oleh peneliti. Dokumen yang diambil adalah silabus mata kuliah Sistem informasi akuntansi. H. Teknik Analisis Data Teknik analisis data dalam penelitian ini menggunakan metode interpretif. Rusell dalam Rahman dan Goddard (1998) metode interpretif sebagai proses penelitian yang dilakukan berulang-ulang, yang melibatkan analisis dan refleksi terus-menerus melalui tahapan eksplorasi pada fokus permasalahan awal. Peneliti secara bertahap menemukan permasalahan dan pertanyaan pada informan dan dikembangkan secara perspektif teoritis yang timbul. Melalui refleksi dan analisis data lebih lanjut, peneliti kemudian mengembangkan pemahaman teoritis terhadap permasalahan yang sedang dikaji. Berikut proses dari metode interpretif..

Gambar

Garis besar

Dokumen terkait

Demi pengembangan ilmu pengetahuan, saya memberikan kepada perpustakaan Universitas Sanata Dharma karya ilmiah saya yang berjudul: Hubungan Persepsi Kegunaan,

Populasi dalam penelitian ini adalah mahasiswa Program Studi Pendidikan Akuntansi angkatan 2007 sampai dengan 2010, Fakultas Keguruan dan Ilmu Pendidikan, Universitas Sanata

Dengan dipergunakannya berbagai variasi metode pengajaran oleh dosen Program Studi Akuntansi Fakultas Ekonomi Universitas Sanata Dharma maka taraf keberhasilan belajar

Demi kepentingan Ilmu pengetahuan, saya memberikan kepada perpustakaan Universitas Sanata Dharma karya ilmiah saya yang berjudul Analisis Sikap Konsumen

ABSTRAK ANALISIS PERSEPSI ETIS MAHASISWA MENGENAI ETIKA DALAM BISNIS Studi Kasus Mahasiswa Akuntansi Universitas Sanata Dharma Yogyakarta Gede Raka Lanang Udyatmika NIM:

Hasil Penelitian dan Interpretasi Berdasarkan hasil analisis yang telah dilakukan diperoleh hasil perbedaan sikap etis mahasiswa Program Studi Akuntansi Universitas Sanata

Demi pengembangan ilmu pengetahuan, saya memberikan kepada Perpustakaan Universitas Sanata Dharma karya ilmiah saya yang berjudul: “PENGARUH TINGKAT PENDIDIKAN GURU, KEMAMPUAN

KURIKULUM PROGRAM STUDI PENDIDIKAN FISIKA JPMIPA, FKIP, UNIVERSITAS SANATA DHARMA, YOGYAKARTA I.. MATA KULIAH PENGEMBANGAN