UNIVERSITAS INDONESIA

EVALUASI MANAJEMEN RISIKO KEAMANAN INFORMASI

SISTEM PROVISIONING GATEWAY TELKOM FLEXI

KARYA AKHIR

EGA LESTARIA SUKMA

1106121686

FAKULTAS ILMU KOMPUTER

PROGRAM STUDI MAGISTER TEKNOLOGI INFORMASI

JAKARTA

UNIVERSITAS INDONESIA

EVALUASI MANAJEMEN RISIKO KEAMANAN INFORMASI

SISTEM PROVISIONING GATEWAY TELKOM FLEXI

KARYA AKHIR

Diajukan sebagai salah satu syarat untuk memperoleh gelar

Magister Teknologi Informasi

EGA LESTARIA SUKMA

1106121686

FAKULTAS ILMU KOMPUTER

PROGRAM STUDI MAGISTER TEKNOLOGI INFORMASI

JAKARTA

iv

KATA PENGANTAR

Puji syukur saya panjatkan kepada Allah SWT, karena atas berkat dan rahmat-Nya, saya dapat menyelesaikan Karya Akhir ini. Penulisan Karya Akhir ini dilakukan dalam rangka memenuhi salah satu syarat untuk mencapai gelar Magister Teknologi Informasi pada Program Studi Magister Teknologi Informasi, Fakultas Ilmu Komputer - Universitas Indonesia. Saya menyadari bahwa, tanpa bantuan dan bimbingan dari berbagai pihak, dari masa perkuliahan sampai pada penyusunan karya akhir ini, sangatlah sulit bagi saya untuk menyelesaikannya. Oleh karena itu, saya mengucapkan terima kasih kepada:

(1) Bapak Yudho Giri Sucahyo, Ph.D, selaku dosen pembimbing 1 yang telah menyediakan waktu, tenaga, dan pikiran untuk mengarahkan saya dalam penyusunan Karya Akhir ini;

(2) Bapak Ivano Aviandi, Msc., selaku dosen pembimbing 2 yang telah menyediakan waktu, tenaga, dan pikiran untuk mengarahkan saya dalam penyusunan Karya Akhir ini;

(3) Pihak PT. Telkom, yang telah banyak membantu dalam usaha memperoleh data yang saya perlukan;

(4) Orang tua dan keluarga saya yang telah memberikan bantuan dukungan material dan moral; dan

(5) Teman-teman di MTI yang telah banyak membantu saya dalam menyelesaikan karya akhir ini.

Akhir kata, saya berharap Allah SWT berkenan membalas segala kebaikan semua pihak yang telah membantu. Semoga karya akhir ini membawa manfaat bagi pengembangan ilmu.

Jakarta, 4 Juli 2013

vi Universitas Indonesia

ABSTRAK

Nama : Ega Lestaria Sukma

Program Studi : Magister Teknologi Informasi

Judul : Evaluasi Manajemen Risiko Keamanan Informasi Sistem Provisioning Gateway Telkom Flexi

Saat ini banyak perusahaan menggunakan sistem dan teknologi informasi untuk menunjang usaha dalam mencapai tujuan bisnis perusahaan. Oleh karena itu, aspek-aspek terkait sistem dan teknologi informasi ini menjadi perhatian penting. Salah satu aspek penting dalam sistem informasi adalah aspek keamanan, dimana informasi merupakan aset yang harus dilindungi untuk menjamin keberlangsungan bisnis. Apabila sistem informasi tidak dijaga keamanannya, maka risiko yang mungkin timbul dapat mengganggu jalannya bisnis perusahaan. Telkom Flexi merupakan salah satu produk Telkom untuk layanan fixed wireless. Untuk sistem provisioning Flexi, baru saja dikembangkan i-NEFI sebagai jantung dari sistem provisioning yang dikembangkan dan dikelola oleh Divisi Information System Center (ISC). Mengingat sangat pentingnya fungsi sistem tersebut, maka sedapat mungkin risiko-risiko yang dapat mengganggu kinerja sistem provisioning gateway harus diturunkan ke level terendah. Pengelolaan risiko untuk sistem ini sudah dijalankan, namun tidak ada prosedur yang jelas, sehingga peluang untuk terjadinya fraud sangat besar. Oleh karena itu suatu manajemen risiko keamanan informasi yang baik sangat penting diterapkan pada sistem ini. Dalam penelitian ini dilakukan evaluasi terhadap kondisi manajemen risiko keamanan informasi saat ini, untuk mendapatkan nilai kematangannya. Kemudian dilakukan perancangan manajemen risiko keamanan informasi pada sistem provisioning gateway menggunakan kerangka kerja ISO 27001:2005. Perancangan tersebut dilakukan melalui risk assessment sehingga didapatkan rekomendasi kontrol yang perlu diterapkan untuk sistem tersebut.

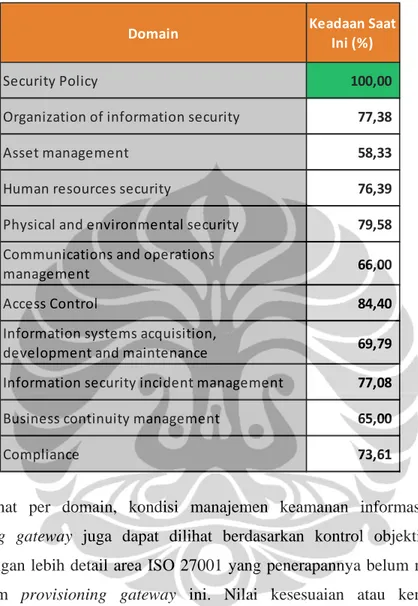

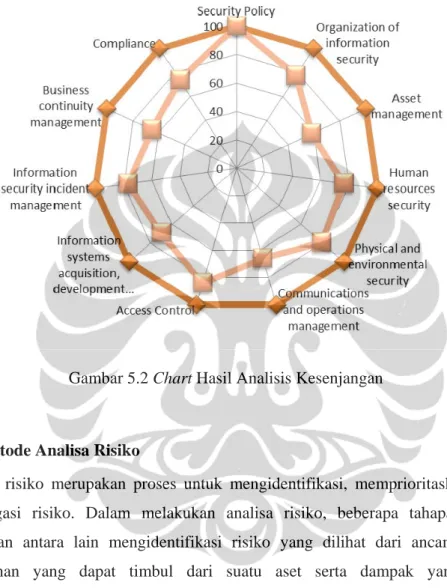

Dari hasil evaluasi kondisi manajemen risiko keamanan informasi yang sudah ada, didapat nilai kematangannya sebesar 75.23% dengan tingkat kesesuaian terendah terhadap domain ISO 27001:2005 yaitu domain Asset Management. Keluaran dari penelitian ini adalah 13 rekomendasi kontrol, berikut prosedur untuk setiap domainnya.

Kata Kunci: Manajemen risiko keamanan informasi, sistem provisioning gateway xii + 188 halaman; 9 gambar; 15 tabel; 2 lampiran

ABSTRACT

Name : Ega Lestaria Sukma

Study Program : Magister of Information Technology

Title : Evaluation of Information Security Risk Management of Telkom Flexi Provisioning Gateway System

Nowadays, many companies use information systems and technology to support the business in achieving its business objectives. Therefore, the relevant aspects of information systems and technology is an important concern. One critical aspect is the aspect of information systems security, in which information is an asset that must be protected, to ensure business continuity. If information systems security is not well-maintained, then the risks that may arise could disrupt the company's business.

Telkom Flexi is one of Telkom’s product for fixed wireless service. For its provisioning system, i-NEFI is just developed as the heart of the system, which are developed and maintained by Division of Information System Center (ISC). Because of its vital function, the risks that can interfere with the performance of provisioning gateway system should be reduced to the lowest level. Risk management for this system has been implemented, but there is no clear procedure, so the opportunity for fraud is huge. Therefore an information security risk management are essential to be applied to this system.

This research is about doing an evaluation of the condition of existing information security risk management, to get the value of maturity. Then to design the information security risk management for provisioning gateway system using ISO 27001:2005 framework. Information security risk management is designed through a risk assessment to obtain recommendations of control that need to be applied to the system.

The result in evaluation of existing information security risk management shows that the readiness or maturity level of risk management in provisioning gateway system is 75.23%, with the lowest readiness level to ISO domain is the Asset Management domain. Output from this research are 13 control recommendations, including risk management procedure for each domain.

Key Words: Information security risk management, provisioning gateway system xii + 188 pages; 9 pictures; 15 tables; 2 attachments

viii Universitas Indonesia

DAFTAR ISI

HALAMAN JUDUL ... i

HALAMAN PERNYATAAN ORISINALITAS ... ii

HALAMAN PENGESAHAN ... iii

KATA PENGANTAR ... iv

HALAMAN PERNYATAAN PERSETUJUAN PUBLIKASI KARYA AKHIR UNTUK KEPENTINGAN AKADEMIS ... v

ABSTRAK ... vi

ABSTRACT ... vii

DAFTAR ISI ... viii

DAFTAR GAMBAR ... x

DAFTAR TABEL ... xi

DAFTAR LAMPIRAN ... xii

BAB 1 PENDAHULUAN ... 1

1.1. Latar Belakang... 1

1.2. Perumusan Masalah ... 3

1.3. Ruang Lingkup Penelitian ... 3

1.4. Tujuan Penelitian ... 4

1.5. Manfaat Penelitian ... 4

1.6. Sistematika Penulisan ... 4

BAB 2 LANDASAN TEORI ... 6

2.1. Risiko dan Manajemen Risiko... 6

2.1.1. Definisi Risiko ... 6

2.1.2. Manajemen Risiko ... 8

2.2. Keamanan Informasi ... 9

2.2.1. Definisi Keamanan Informasi ... 9

2.2.2. Ruang Lingkup Keamanan Informasi ... 11

2.2.3. Sistem Manajemen Keamanan Informasi ... 13

2.3. Standar dan Kerangka Kerja Keamanan Informasi ... 14

2.4. International Organization for Standardization (ISO) 27001:2005 ... 22

2.4.1. Proses Perancangan Manajemen Keamanan Informasi ... 23

2.4.2. Domain, Kontrol, dan Kontrol Objektif ISO 27001 ... 27

2.5. Penelitian Sebelumnya ... 29

BAB 3 METODOLOGI PENELITIAN ... 31

3.1. Metode Pengumpulan Data ... 31

3.2. Pola Pikir Penelitian ... 32

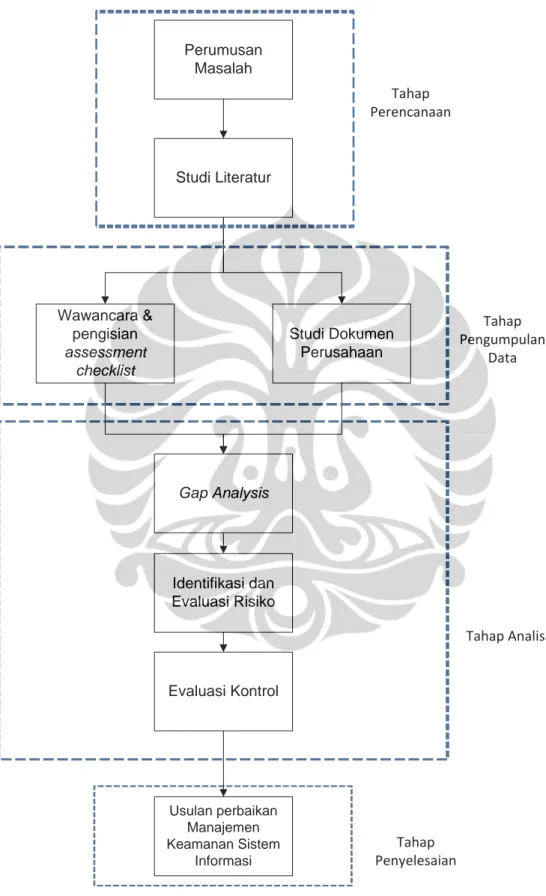

3.3. Tahapan Penelitian ... 32

BAB 4 PROFIL PERUSAHAAN ... 37

4.1. Gambaran Singkat Perusahaan ... 37

4.2. Visi dan Misi Perusahaan ... 38

4.3. Organisasi Divisi Information System Center (ISC) ... 38

4.3.1. Lingkup Peran Divisi Information System Center (ISC)... 38

4.3.2. Struktur Organisasi Divisi Information System Center (ISC) ... 39

BAB 5 ANALISA DAN PEMBAHASAN ... 41

5.2. Infrastruktur Teknologi Informasi ... 42

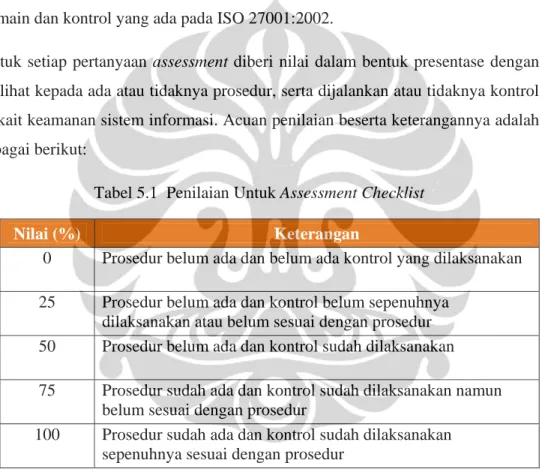

5.3. Kondisi Manajemen Keamanan Sistem Informasi Saat Ini ... 43

5.4. Analisa Kesenjangan (Gap Analysis) ... 44

5.5. Metode Analisa Risiko ... 47

5.6. Identifikasi Risiko ... 51

5.6.1. Identifikasi Aset ... 51

5.6.2. Identifikasi Ancaman dan Kerawanan ... 52

5.7. Evaluasi Risiko ... 54

5.8. Pemilihan Kontrol dan Statement of Applicability (SOA) ... 62

BAB 6 KESIMPULAN DAN SARAN ... 66

6.1. Kesimpulan ... 66 6.2. Saran ... 67 DAFTAR PUSTAKA ... 68 LAMPIRAN ... 70

x Universitas Indonesia

DAFTAR GAMBAR

Gambar 2.1 Ruang Lingkup Keamanan Informasi ... 12

Gambar 2.2 Proses Manajemen Risko NIST 800-30 ... 17

Gambar 2.3 Kerangka Kerja OCTAVE ... 21

Gambar 2.4 Siklus P-D-C-A ISO 27001 ... 23

Gambar 3.1 Pola Pikir Penelitian ... 32

Gambar 3.2 Tahapan Penelitian ... 34

Gambar 4.1 Struktur Organisasi Divisi IS Center ... 40

Gambar 5.1 Infrastruktur Sistem Provisioning Gateway Telkom Flexi ... 42

DAFTAR TABEL

Tabel 2.1 Domain dan Kontrol Objektif ISO 27001 ... 28

Tabel 5.1 Penilaian Untuk Assessment Checklist ... 43

Tabel 5.2 Kualifikasi Responden ... 44

Tabel 5.3 Nilai Kesesuaian Berdasarkan Domain... 45

Tabel 5.3 Nilai Kesesuaian Berdasarkan Kontrol Objektif ... 46

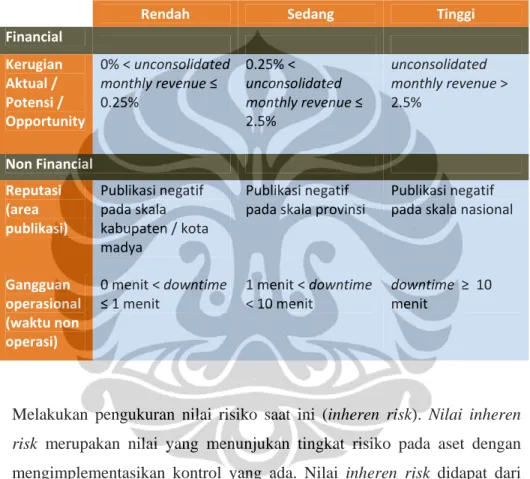

Tabel 5.4 Parameter Tingkat Kecenderungan Terjadi Risiko ... 48

Tabel 5.5 Parameter Tingkat Dampak Risiko ... 49

Tabel 5.6 Pengukuran Nilai Inheren Risk ... 50

Tabel 5.7 Pengukuran Nilai Residual Risk ... 51

Tabel 5.8 Daftar Aset ... 52

Tabel 5.9 Identifikasi Kerawanan (Vulnerabilities) ... 53

Tabel 5.10 Identifikasi Ancaman (Threat) ... 54

Tabel 5.11 Nilai Inheren Risk ... 55

Tabel 5.12 Hasil Penilaian Risiko (Risk Assessment) ... 57

Tabel 5.13 Rekomendasi Kontrol ... 62

xii Universitas Indonesia

DAFTAR LAMPIRAN

Lampiran 1 Assessment Checklist...L-1 Lampiran 2 Statement of Applicability (SOA)...L-2

BAB 1 PENDAHULUAN

Bab ini menjelaskan tentang latar belakang dilakukannya penelitian, permasalahan yang diangkat dalam penelitian, pembatasan atau cakupan penelitian, tujuan dan manfaat dari penelitian, serta sistematika penulisan penelitian.

1.1. Latar Belakang

Kebutuhan akan sistem informasi dan teknologi informasi saat ini semakin tinggi, dapat dilihat dari dimanfaatkannya SI/TI untuk menjalankan aktivitas-aktivitas penting perusahaan maupun instansi pemerintahan. Untuk mencapai tujuan bisnisnya, saat ini banyak perusahaan yang bergantung pada teknologi informasi untuk mencapai tujuan bisnisnya serta untuk memberikan layanan yang berkualitas kepada pelanggannya. Sistem dan teknologi informasi memegang fungsi penting dalam menunjang bisnis perusahaan, oleh karena itu guna tetap menjaga optimalnya bisnis perusahaan, aspek-aspek terkait sistem dan teknologi informasi ini menjadi perhatian penting. Teknologi informasi saat ini juga semakin mudah dan murah untuk didapatkan dan dikembangkan. Perusahaan dan organisasi besar maupun kecil dapat mengembangkan sistem informasi mereka sendiri, atau dapat pula menggunakan jasa penyedia layanan sistem informasi dari pihak lain, tergantung kebutuhan masing-masing perusahaan atau organisasi.

Salah satu aspek penting dalam sistem informasi adalah aspek keamanan. Informasi merupakan aset penting perusahaan yang harus dilindungi, untuk menjamin keberlangsungan bisnis perusahaan. Dengan semakin pesatnya perkembangan teknologi, semakin meluasnya penggunaan teknologi informasi, serta semakin mudahnya teknologi informasi didapatkan dan dikembangkan, maka peluang timbulnya risiko terhadap informasi juga semakin besar. Apabila sistem informasi tidak dijaga keamanannya, maka muncul risiko terganggunya bisnis perusahaan. Risiko tersebut dapat berupa kerugian finansial, opportunity

Universitas Indonesia loss, pelanggaran terhadap hukum, bahkan dapat pula mengakibatkan kerugian

reputasi.

Sebagai salah satu perusahaan telekomunikasi besar di Indonesia, bisnis Telkom sangat bergantung pada kehandalan sistem dan teknologi informasi. Layanan yang diberikan kepada pelanggan didukung oleh sistem dan infrastruktur teknologi informasi yang kuat, termasuk dalam memberikan layanan fixed wireless berbasis CDMA, yaitu Flexi.

Salah satu sistem inti yang mendukung jalannya layanan Flexi kepada pelanggan adalah sistem provisioning. Provisioning merupakan proses pembuatan, perubahan, maupun penghapusan basis data pelanggan pada jaringan telekomunikasi atau yang dikenal sebagai Network Element (NE). Provisioning mempersiapkan dan melengkapi NE sehingga sebuah layanan dapat dinikmati oleh pelanggan. NE yang dimaksud antara lain HLR (Home Location Register), WIN (Wireless Intelligent Network), SHLR (Smart HLR), Server AN-AAA (Authentication, Authorization and Accounting), Server PCRF (Policy and Charging Rules Function), serta perangkat lainnya.

Provisioning system Telkom Flexi dikembangkan dan dikelola oleh Divisi Information System Center (ISC). Saat ini ISC baru saja mengembangkan i-NEFI (Integrated Network Element Flexi Interface), dimana i-NEFI ini merupakan inti dari sistem provisioning Flexi. Semua layanan Flexi yang membutuhkan provisioning ke NE yang tersebar di beberapa lokasi di Indonesia dilayani oleh i-NEFI. Dengan pentingnya peran i-Nefi, eksistensi i-NEFI sebagai sistem provisioning mutlak diperlukan agar semua layanan bisa berfungsi sebagaimana mestinya. Layanan yang ditangani oleh i-Nefi mulai dari produksi Kartu Perdana (Starter Pack) dan Pasang Sambungan Baru (PSB), produksi voucher pulsa, aktivasi Nada Sambung Pribadi (NSP), aktivasi layanan Flexi Combo, layanan buka tutup isolir pelanggan, registrasi layanan Flexi-Net dan Flexi Mobile Broadband, hingga layananan Customer Care.

Mengingat sangat pentingnya fungsi sistem provisioning gateway untuk mendukung keberlangsungan bisnis Telkom Flexi, dan karena sistem ini merupakan antarmuka atau gateway dari sekian banyak NE, maka sedapat mungkin risiko-risiko yang dapat mengganggu kinerja sistem provisioning gateway berada pada level serendah mungkin. Oleh karena itu suatu manajemen risiko keamanan informasi sangat penting untuk dijalankan di sistem ini.

Saat ini, keamanan informasi pada sistem tersebut dijaga hanya mengacu kepada kebutuhan operasional. Manajemen risiko dijalankan, namun tidak ada prosedur yang jelas, sehingga peluang untuk terjadinya fraud sangat besar. Oleh karena itu, kondisi manajemen risiko keamanan informasi yang sudah ada saat ini perlu dievaluasi dan dilakukan penilaian terhadap sistem agar pengelolaan risiko sistem provisioning gateway tersebut dapat dilakukan dengan baik, sesuai dengan ancaman, kerawanan, dan dampak yang mungkin timbul yang dapat mengganggu jalannya bisnis Flexi.

1.2. Perumusan Masalah

Berdasarkan latar belakang di atas, maka dapat dirumuskan permasalahan penelitian sebagai berikut:

1. Bagaimana kondisi manajemen risiko keamanan informasi saat ini yang diterapkan pada sistem provisioning gateway Telkom Flexi.

2. Manajemen risiko keamanan informasi seperti apa yang seharusnya dijalankan terhadap sistem provisioning gateway agar sesuai dengan standar keamanan informasi internasional yang ada.

1.3. Ruang Lingkup Penelitian

Ruang lingkup dari penelitian ini antara lain:

1. Evaluasi terhadap manajemen risiko keamanan informasi dilakukan pada sistem provisioning gateway Telkom Flexi.

2. Kerangka kerja yang digunakan sebagai standar acuan keamanan informasi adalah ISO 27001:2005.

Universitas Indonesia

1.4. Tujuan Penelitian

Tujuan yang ingin dicapai dari penelitian ini antara lain:

1. Mengetahui tingkat kematangan manajemen risiko keamanan informasi yang dijalankan pada sistem provisioning gateway Telkom Flexi saat ini. 2. Menentukan manajemen risiko keamanan informasi seperti apa yang

sesuai untuk sistem provisioning gateway Telkom Flexi, dan kontrol-kontrol apa yang perlu diterapkan untuk menjaga keamanan sistem informasi.

1.5. Manfaat Penelitian

Manfaat dari penelitian ini antara lain:

1. Memberikan gambaran mengenai kondisi manajemen risiko keamanan informasi yang dijalankan pada sistem provisioning gateway Telkom Flexi dan kesenjangannya terhadap standar yang berlaku.

2. Memberikan rekomendasi kontrol yang perlu diterapkan untuk manajemen risiko keamanan informasi yang lebih baik, berikut dengan kebijakan dan prosedurnya.

1.6. Sistematika Penulisan

Karya Akhir atau penelitian ini ditulis dengan sistematika penulisan sebagai berikut :

BAB 1 PENDAHULUAN

Bab ini menjelaskan tentang latar belakang masalah, perumusan masalah, tujuan dan manfaat penelitian, serta sistematika penulisan.

BAB 2 LANDASAN TEORI

Bab ini menjelaskan tentang teori-teori yang relevan dengan penelitian yang dilakukan, diantaranya mengenai manajemen risiko, kerangka kerja keamanan sistem informasi, kerangka kerja ISO 27001:2005, serta hasil dari penelitian sebelumnya yang sejenis.

BAB 3 METODOLOGI PENELITIAN

Bab ini menjelaskan tentang langkah-langkah yang dilakukan dan teknik-teknik yang digunakan dalam penelitian, untuk menjawab permasalahan yang telah dirumuskan.

BAB 4 PROFIL PERUSAHAAN

Bab ini berisi pemaparan profil dari organisasi Divisi Information System Center (ISC) sebagai pengelola sistem provisioning gateway Telkom Flexi.

BAB 5 ANALISIS DAN PEMBAHASAN

Bab ini menjelaskan tentang analisis yang dilakukan beserta hasilnya, terhadap manajemen keamanan sistem informasi provisioning gateway Telkom Flexi, dan berisi rekomendasi bagi organisasi untuk pengelolaan risiko keamanan informasi sistem.

BAB 6 KESIMPULAN DAN SARAN

Bab ini berisi kesimpulan yang didapat dari penelitian ini untuk menjawab permasalahan, juga berisi saran yang dapat dijadikan sebagai perbaikan melalui penelitian.

6 Universitas Indonesia BAB 2 LANDASAN TEORI

Bab ini berisi uraian dari beberapa teori yang terkait dengan permasalahan penelitian. Literatur yang diuraikan pada bab ini antara lain mengenai manajemen risiko, kerangka kerja keamanan sistem informasi, kerangka kerja ISO 27001:2005, serta hasil dari penelitian sebelumnya yang sejenis.

2.1. Risiko dan Manajemen Risiko

Organisasi apapun, baik bersifat profit maupun non-profit, organisasi besar maupun organisasi kecil, pasti akan selalu menghadapi pengaruh-pengaruh internal maupun eksternal, yang dapat menimbulkan suatu ketidakpastian yang dapat mempengaruhi organisasi tersebut dalam mencapai tujuannya. Efek dari ketidakpastiaan yang mempengaruhi tujuan organisasi tersebut disebut dengan risiko.

2.1.1. Definisi Risiko

Risiko dapat diartikan secara luas untuk berbagai aspek seperti finansial, sistem informasi, pengelolaan proyek, risiko operasional, investasi, risiko lingkungan, dan lain sebagainya. Dalam ISO Guide 73:2009 (ISO, 2009), risiko didefinisikan sebagai efek ketidakpastian dalam tujuan, dimana:

• Efek merupakan penyimpangan dari yang diharapkan, baik positif dan atau negatif.

• Tujuan dapat terkait beberapa aspek (misalnya finansial, kesehatan dan keselamatan kerja, serta lingkungan) dan dapat diterapkan dalam tingkatan yang berbeda (misalnya strategis, organisasi secara keseluruhan, proyek, produk dan proses).

• Risiko sering dikenali dalam bentuk events dan consequences yang potensial, atau gabungan dari keduanya.

• Risiko sering diekspresikan dalam bentuk kombinasi antara consequences dari sebuah event (termasuk perubahan dalam suatu keadaan) dan kemungkinan yang terkait.

• Ketidakpastian merupakan keadaan defisiensi informasi yang terkait, pemahaman atau pengetahuan, meskipun sebagian, terhadap suatu kejadian (event), kosekuensi dari kejadian (consequence), atau kemungkinannya (likelihood).

David Vose mendefinisikan risiko sebagai “Kejadian random yang kemugkinan akan terjadi, dan apabila itu terjadi, akan memberikan efek negatif terhadap tujuan organisasi. Oleh karena itu, risiko terbentuk dari tiga elemen : skenario, probabilitas kejadian, dan besarnya efek dari dari kejadian random tersebut (dengan nilai tetap maupun distribusi)” (Vose, 2000). Sedangkan pengertian risiko menurut Emmet J. Vaghan dan Therese Vaughan adalah suat kondisi dimana ada peluang deviasi yang merugikan dari suatu hasil yang diinginkan (Vaughan, 2008).

Dari beberapa definisi diatas, kata kunci dari definisi risiko adalah antara lain ketidakpastian, peluang, kerugian, dan tujuan organisasi. Risiko dapat dimaknai sebagai suatu peluang atau kemungkinan yang dapat berpengaruh kepada suatu tujuan, dan dapat menghasilkan kerugian apabila peluang kerugian itu tidak dikelola dengan baik.

Risiko dapat dibedakan dalam beberapa kategori, dilihat dari kepada apa risiko tersebut berdampak. Kategori dari risiko, diantaranya:

• Strategic Risk, merupakan risiko yang berhubungan tujuan organisasi secara keseluruhan, berada pada level tertinggi organisasi dan dapat menyebabkan timbulnya jenis-jenis risiko yang lainnya.

• Compliance Risk, merupakan risiko sanksi hukum, financial loss, atau rusaknya reputasi suatu organisasi yang mungkin terjadi sebagai akibat dari ketidakpatuhan organisasi tersebut terhadap hukum, regulasi,

Universitas Indonesia peraturan, standar regulasi organisasi dan codes of conduct yang ada untuk setiap aktivitas organisasi.

• Financial Risk, merupakan segala risiko yang berhubungan dengan finansial organisasi, termasuk transaksi finansial yang dapat berpotensi menyebabkan kerugian finansial bagi organisasi.

• Reputational Risk, merupakan risiko yang berpotensi terhadap citra perusahaan di mata publik. Risiko ini biasanya berkaitan dengan business practice organisasi yang dapat menyebabkan turunnya jumlah pelanggan dan penurunan pendapatan. Reputational risk dapat terjadi akibat kegagalan organisasi dalam mengelola jenis-jenis risiko yang lain yang ada secara efektif.

• Operational Risk, merupakan risiko akibat adanya ketidaksesuaian sistem yang berjalan, baik itu proses internal, orang-orang yang terkait didalamnya, serta sistem teknologinya.

2.1.2. Manajemen Risiko

Segala aktivitas dari suatu organisasi memiliki risiko. Organisasi mengelola risiko dengan cara mengantisipasi dan memahami risiko yang mungkin muncul. Manajemen risiko merupakan aplikasi sistematik dalam kebijakan pengelolaan, prosedur, dan langkah-langkah dalam aktivitas komunikasi, konsultasi, menentukan ruang lingkup, serta mengidentifikasi, menganalisa, mengevaluasi, memperlakukan, memantau, dan meninjau risiko (ISO, 2009). Dalam standar NIST 800-30, manajemen risiko didefinisikan sebagai proses mengidentifikasi risiko, menilai risiko, dan mengambil tindakan-tindakan untuk mengurangi risiko ke level yang dapat diterima (Stoneburner, 2002). Sedangkan menurut Emmet J. Vaughan dan Therese Vaughan (Vaughan, 2008), definisi dari manajemen risiko adalah “Pendekatan ilmiah untuk menghadapi risiko murni dengan mengantisipasi kemungkinan kerugian yang tidak disengaja dan mengimplementasikan prosedur yang meminimalisasi terjadinya kerugian atau efek finansial dari kerugian yang terjadi”.

Manajemen risiko dapat diaplikasikan dalam keseluruhan organisasi, pada berbagai level dan area, begitu pula untuk fungsi, proyek, dan aktivitas tertentu. Ada berbagai bentuk strategi manajemen risiko, tergantung pada jenis risiko dan jenis bisnis organisasi. Standar internasional untuk manajemen risiko juga beragam, antara lain yang dikembangkan oleh Project Management Institute, International Standard for Organization (ISO), National Institute of Standards and Technology, dan lain-lain.

Berdasarkan publikasi NIST 800-30 Risk Management Guide for Information Technology Systems, ada 3 fase dalam manajemen risiko, yaitu (Stoneburner, 2002):

1. Risk Assessment: fokus kepada penentuan risiko yang mungkin muncul dan potensi ancaman (threat) yang berhubungan dengan sistem.

2. Risk Mitigation: fokus kepada menyusun prioritas, evaluasi, dan implementasi kontrol untuk minimalisasi risiko yang didapat dari hasil rekomendasi proses risk assessment.

3. Evaluation and assessment: merupakan evaluasi terhadap mitigasi risiko yang telah dilakukan.

2.2. Keamanan Informasi

2.2.1. Definisi Keamanan Informasi

Keamanan informasi merupakan perlindungan terhadap informasi, dimana pastinya informasi itu sendiri bersifat penting sehingga perlu dilindungi. Informasi didefinisikan oleh Gordon B. Davis sebagai suatu data yang telah diolah menjadi suatu bentuk yang penting bagi si penerima dan mempunyai nilai yang nyata yang dapat dirasakan dalam keputusan-keputusan sekarang atau keputusan-keputusan yang akan datang (Gordon, 1974). Informasi adalah pengumpulan atau pengolahan data untuk memberikan pengetahuan atau keterangan (Burch, 1974). Definisi lainnya dari informasi adalah data yang penting yang memberikan pengetahuan yang berguna. Dari definisi-definisi tersebut dapat disimpulkan bahwa informasi adalah sesuatu yang penting sehingga perlu dilindungi melalui suatu sistem keamanan informasi.

Universitas Indonesia Tujuan dari keamanan informasi adalah untuk melindungi informasi dari dan terhadap segala sumber. Prinsip utama dari keamanan informasi adalah kerahasiaan (confidentiality), integritas (integrity) dan ketersediaan (availability).

• Confidentiality (kerahasiaan): mencegah adanya akses yang tidak berhak, melindungi informasi yang bersifat rahasia dan proprietary.

• Integrity (integritas): menjaga informasi dari perubahan atau perusakan yang tidak seharusnya, termasuk memastikan aspek non repudiation dan autentikasi dari suatu informasi.

• Availability (ketersediaan): memastikan informasi dapat diakses dan digunakan setiap dibutuhkan.

Namun tidak hanya tiga aspek diatas yang harus dijaga dari suatu informasi, tergantung pada masing-masing kebutuhan. ISO 27001:2005 mendefinisikan keamanan informasi sebagai perlindungan terhadap kerahasiaan, integritas, dan ketersediaan informasi, serta terhadap aspek lainnya seperti autentikasi, akuntabilitas, non-repudiation dan reliabilitas (ISO, 2005).

Keamanan informasi tidak hanya terancam oleh aspek-aspek yang sangat teknis seperti virus komputer, penyadapan komunikasi, atau pencurian komputer. Keamanan informasi juga dapat terganggu oleh beberapa hal seperti:

• Force majeure (misalnya kebakaran, banjir, dan gempa bumi) dapat secara langsung berdampak pada data atau sistem TI. Dokumen, sistem TI atau layanan lainnya tidak lagi tersedia seperti yang dibutuhkan.

• Setalah gagalnya update software, aplikasi dapat tidak berfungsi dengan baik atau data dapat dimodifikasi tanpa diketahui.

• Proses bisnis penting terhambat karena satu-satunya staf yang paham aplikasi sedang sakit.

• Informasi rahasia secara tidak sengaja bocor ke pihak lain akibat staf perusahaan tidak menandai dokumen tersebut dengan tanda “rahasia”.

Untuk menjaga prinsip utama dari keamanan informasi (kerahasiaan, integritas, dan ketersediaan), ada beberapa strategi yang dapat dilakukan, antara lain:

• Physical security

Strategi ini merupakan strategi yang bertujuan untuk mengamankan aset-aset yang bersifat fisik, seperti perangkat keras, personil, karyawan, serta perlindungan terhadap tempat kerja.

• Personal security

Strategi ini merupakan strategi yang bertujuan untuk mengamankan individu-individu seperti memberikan pelatihan atau sosialisasi perihal keamanan informasi dalam rangka menciptakan kesadaran individu akan pentingnya menjaga keamanan informasi.

• Operation security

Strategi ini merupakan strategi yang bertujuan untuk mengamankan operasional organisasi atau perusahaan dari gangguan yang dapat mengganggu kelancaran aktivitas operasional.

• Communication security

Strategi ini merupakan strategi yang bertujuan untuk mengamankan media komunikasi dan teknologi komunikasi sehingga fungsi komunikasi dalam organisasi dapat berjalan dengan baik.

• Network security

Strategi ini merupakan strategi yang bertujuan untuk mengamankan jaringan yang digunakan sebagai media pertukaran informasi perusahaan, serta memastikan bahwa kapabilitas dan kapasitas jaringan untuk mengirimkan dan menerima informasi terpenuhi sesuai kebutuhan organisasi atau perusahaan.

2.2.2. Ruang Lingkup Keamanan Informasi

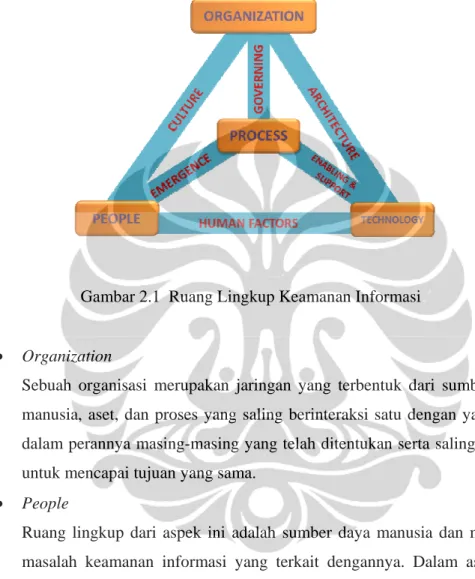

Ruang lingkup keamanan informasi terdiri dari empat aspek yaitu organization, people, process, dan technology (ISACA, 2011). Keempat aspek ini dapat

Universitas Indonesia dikatakan sebagai aset yang harus dilindugi dan dikelola risikonya. Keterkaitan antara keempat aspek tersebut dapat dilihat pada gambar di bawah ini:

Gambar 2.1 Ruang Lingkup Keamanan Informasi

• Organization

Sebuah organisasi merupakan jaringan yang terbentuk dari sumber daya manusia, aset, dan proses yang saling berinteraksi satu dengan yang lain, dalam perannya masing-masing yang telah ditentukan serta saling bekerja untuk mencapai tujuan yang sama.

• People

Ruang lingkup dari aspek ini adalah sumber daya manusia dan masalah-masalah keamanan informasi yang terkait dengannya. Dalam aspek ini didefinisikan siapa yang menerapkan setiap bagian dari strategi. Aspek ini merepresentasikan sekolompok sumber daya manusia dengan nilai-nilai perilaku, serta nilai-nilai lainnya yang masih bias yang harus diperhitungkan.

• Process

Ruang lingkup aspek ini adalah seluruh mekanisme formal dan informal (besar dan kecil, sederhana dan kompleks) dalam menyelesaikan sesuatu dan menjadi penghubung yang penting bagi seluruh interkoneksi yang dinamis.

• Technology

Teknologi merupakan seluruh alat, aplikasi, dan infrastruktur yang membuat proses menjadi lebih efisien.

2.2.3. Sistem Manajemen Keamanan Informasi

Sistem manajemen keamanan informasi merupakan suatu kesatuan sistem yang disusun berdasarkan pendekatan risiko bisnis. Sistem manajemen keamanan informasi perusahaan bertujuan untuk pengembangan, implementasi, pengoperasian, pengawasan, pemeliharaan serta peningkatan keamanan informasi perusahaan. Sebagai sebuah sistem, keamanan informasi harus didukung oleh hal-hal berikut: (Syafrizal, 2007)

• Struktur organisasi

Struktur organisasi menunjukan pemetaan dan pembagian fungsi kerja sehingga dapat diketahui pembagian tanggung jawab terkait keamanan informasi

• Kebijakan keamanan informasi

Kebijakan keamanan informasi merupakan dasar yang dijadikan acuan dalam penerapan manajemen keamanan informasi. Kebijakan keamanan informasi dibuat oleh perusahaan dan disahkan oleh manajemen, untuk kemudian diturunkan dalam bentuk prosedur di tingkat operasionl.

• Prosedur dan proses

Prosedur dan proses merupakan turunan dari kebijakan, yang dibuat lebih terperinci sebagai panduan implementasi keamanan informasi di tingkat operasional.

• Tanggung jawab

Di dalam prosedur dan proses terdapat pembagian tanggung jawab, dimana tanggung jawab ini harus dibuat sangat jelas, sehingga setiap individu terkait paham akan peran dan kewajibannya terhadap pengelolaan keamanan informasi

Universitas Indonesia Sumber daya manusia merupakan pelaksana setiap prosedur dan proses pengelolaan keamanan informasi sesuai dengan peran, kewenangan, dan tanggung jawabnya masing-masing.

2.3. Standar dan Kerangka Kerja Keamanan Informasi

Manajemen keamanan informasi yang efektif adalah ketika organisasi memperhitungkan seluruh proses operasional dan organisasional serta pihak yang terkait keamanan informasi. Keamanan informasi harus menjadi proses yang berjalan, dimana apabila keamanan informasi ini dikembangkan secara keseluruhan, maka akan menempatkan organisasi pada isu keamanan yang tepat sehingga tujuan bisnis dapat tercapai. Dalam area keamanan informasi, berbagai macam standar dan kerangka kerja telah dikembangkan dimana titik beratnya terletak pada target atau area subyek. Penggunaan standar keamanan di perusahaan, organisasi, maupun pemerintahan tidak hanya meningkatkan tingkat keamanan, tapi juga memudahkan organisasi dalam menentukan prosedur keamanan apa yang harus dijalankan dan bagaimana bentuknya. Ada beberapa standar dan kerangka kerja terkait keamanan informasi yang telah teruji dan diaplikasikan secara internasional, antara lain:

1. International Organization for Standardization (ISO)

Dengan pertimbangan terus bertambahnya jumlah standar keamanan informasi yang berkembang, maka ISO dan IEC (International Electrotechnical Commission) sepakat untuk berkonsolidasi dalam pengembangan standar keamanan informasi seri 2700x. Standar-standar tersebut antara lain:

• ISO 13335

Standar ISO 13335 merupakan standar untuk Management of Information and Communictations Technology Security, dimana standar ini menyediakan arahan umum untuk menginisiasi dan mengimplementasikan proses manajemen keamanan teknologi informasi. ISO 13335 menyediakan instruksi namun bukan solusi untk mengelola keamanan teknologi informasi. Bagaimanapun juga,

standar ini merupakan titik awal dan referensi bagi perkembangan standar lain dalam manajemen keamanan teknologi informasi.

• ISO 27001

Akibat kompleksnya area teknologi informasi, dan karena adanya kebutuhan untuk sertifikasi, sejumlah manual, standar dan norma nasional untuk keamanan informasi telah muncul selama beberapa tahun yang lalu. ISO 27001 (Information Technology - Security Techniques - Information Security Management Systems Requirement Specification) merupakan standar internasional pertama untuk manajemen keamanan informasi yang dapat disertifikasi. ISO 27001 berisi rekomendasi umum mengenai bagaimana menjalankan dan meningkatkan dokumentasi sistem manajemen keamanan informasi yang juga mempertimbangkan risiko-risiko.

• ISO 27002

ISO 27002 awalnya dikenal ISO 17799:2005 (Information Technology - Code of Practice for Information Security Management). Tujuan dari ISO 27002 adalah menentukan kerangka kerja untuk manajemen keamanan informasi. ISO 27002 fokus terhadap langkah-langkah yang diperlukan untuk membangun fungsionalitas sistem manajemen keamanan dan menanamkannya ke dalam organisasi. Rekomendasi yang diberikan pada ISO 27002 khususnya ditujukan untuk level manajemen dan tidak terlalu banyak mengandung informasi teknis yang spesifik. Implementasi ISO 27002 merupakan salah satu dari berbagai cara untuk memenuhi persyaratan yang ada dalam standar ISO 27001.

• ISO 27005

ISO 27005 (Information Security Risk Management) mengandung rekomendasi umum untuk manajemen risiko keamanan informasi. ISO

Universitas Indonesia 27005 digunakan untuk mendukung implementasi persyaratan yang ada dalam ISO 27001.

• ISO 27006

ISO 27006 (Information Technology – Security Techniques – Requirements for The Accreditation of Bodies Providing Certification of Information Security Management Systems) menjelaskan persyaratan yang dibutuhkan untuk mengakreditasi sertifikasi ISMS dan juga menjelaskan detail proses sertifikasi ISMS secara spesifik.

2. National Institute of Standards and Technology (NIST) 800-30

NIST 800-30 dipublikasikan pada tahun 2002 oleh National Institute of Standards and Technology, sebuah institut teknologi federal yang bekerjasama dengan industri untuk mengembangkan dan mengaplikasikan teknologi, pengukuran, dan standar. NIST 800-30 merupakan publikasi khusus mengenai Risk Guide for Information Technology System. NIST 800-30 menyediakan dasar untuk pengembangan program manajemen risiko yang efektif yang berisi baik definisi-definisi maupun arahan praktis yang dibutuhkan untuk menilai dan memitigasi risiko yang teridentifikasi didalam suatu sistem teknologi informasi. Tujuan dari NIST 800-30 adalah untuk membantu organisasi dalam mengelola risiko terkait teknologi informasi dengan lebih baik. Kerangka kerja ini juga menyediakan informasi dalam menyeleksi kontrol keamanan informasi yang efektif secara biaya yang dapat digunakan untuk memitigasi risiko dalam rangka memberikan perlindungan bagi informasi penting dan sistem teknologi informasi yang memproses, menyimpan, dan membawa informasi tersebut.

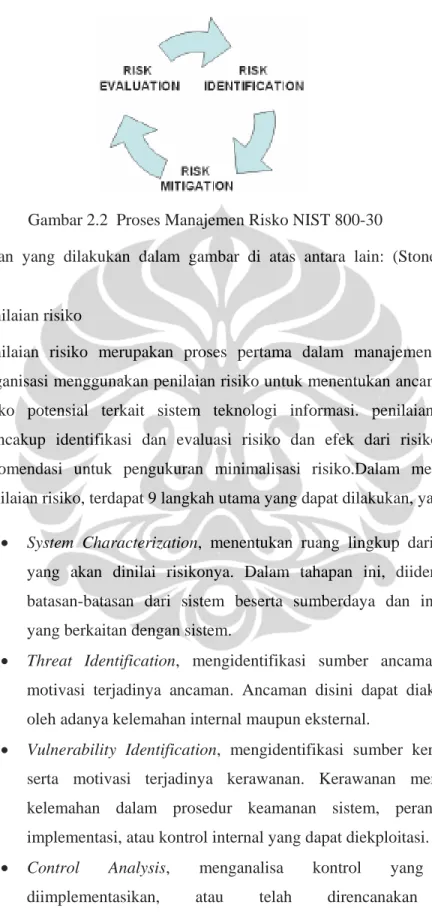

Dalam NIST 800-30, proses manajemen risiko dilakukan dalam tiga aktivitas seperti pada gambar di bawah ini:

Gambar 2.2 Proses Manajemen Risko NIST 800-30

Tahapan yang dilakukan dalam gambar di atas antara lain: (Stoneburner, 2002)

a. Penilaian risiko

Penilaian risiko merupakan proses pertama dalam manajemen risiko. Organisasi menggunakan penilaian risiko untuk menentukan ancaman dan risiko potensial terkait sistem teknologi informasi. penilaian risiko mencakup identifikasi dan evaluasi risiko dan efek dari risiko, serta rekomendasi untuk pengukuran minimalisasi risiko.Dalam melakukan penilaian risiko, terdapat 9 langkah utama yang dapat dilakukan, yaitu:

• System Characterization, menentukan ruang lingkup dari sistem yang akan dinilai risikonya. Dalam tahapan ini, diidentifikasi batasan-batasan dari sistem beserta sumberdaya dan informasi yang berkaitan dengan sistem.

• Threat Identification, mengidentifikasi sumber ancaman serta motivasi terjadinya ancaman. Ancaman disini dapat diakibatkan oleh adanya kelemahan internal maupun eksternal.

• Vulnerability Identification, mengidentifikasi sumber kerawanan serta motivasi terjadinya kerawanan. Kerawanan merupakan kelemahan dalam prosedur keamanan sistem, perancangan, implementasi, atau kontrol internal yang dapat diekploitasi.

• Control Analysis, menganalisa kontrol yang telah diimplementasikan, atau telah direncanakan akan

Universitas Indonesia diimplementasikan oleh organisasi untuk meminimalisasi atau mengeliminasi probabilitas ancaman.

• Likelihood Determination, menentukan level dari kemungkinan suatu kelemahan dapat dieksploitasi oleh sumber ancaman. Level kemungkinan tersebut dibagi menjadi High, Medium, dan Low. • Impact Analysis, menganalisa dampak dari kelemahan yang

berhasil dieksploitasi dengan mengacu kepada misi sistem, tingkat kepentingan sistem dan data, serta tingkat sensitivitas sistem dan data. Keluaran dari tahapan ini adalah level dari dampak yang dinyatakan dalam High, Medium, dan Low.

• Risk Determination, menilai level risiko terhadap sistem TI. Penilaian ini dilakukan dengan menentukan skala dari risiko dan matriks dari level risiko. Keduanya dinyatakan dalam tingkatan High, Medium, dan Low.

• Control Recommendation, menentukan rekomendasi dari kontrol-kontrol yang dapat memitigasi ataupun mengeliminasi risiko yang teridentifikasi, dimana kontrol-kontrol tersebut relevan dengan operasional organisasi. Tujuan dari adanya rekomendasi kontrol ini adalah untuk menurunkan level risiko dari sistem teknologi informasi beserta datanya ke level yang dapat diterima.

• Results Documentation, mendokumentasikan dengan jelas hasil dari keseluruhan tahapan, mulai dari penilaian risiko sampai rekomendasi kontrol.

b. Mitigasi Risiko

Mitigasi risiko merupakan proses kedua setelah penilaian risiko yang mencakup pemrioritasan, mengimplementasikan, dan menjaga pengukuran minimalisasi risiko yang cocok yang didapat dari hasil penilaian risiko. Tahapan dari aktivitas mitigasi risiko, antara lain:

• Prioritize Action, merupakan penentuan prioritas aktivitas yang akan diimplementasikan dengan berdasar kepada level risiko yang didapat dari laporan penilaian risiko. Keluaran dari tahapan ini

adalah urutan prioritas aktivitas mulai dari yang tertinggi sampai yang terendah.

• Evaluate Recommended Control Options, kontrol yang direkomendasikan dalam proses penilaian risiko dapat saja bukan merupakan pilihan yang paling cocok untuk organisasi dan sistem TI tertentu. Dalam tahapan ini, dilakukan analisa terhadap efektivitas rekomendasi kontrol dengan tujuan untuk memilih kontrol yang paling cocok dan relevan untuk meminimalisasi risiko.

• Conduct Cost-Benefit Analysis, merupakan analisa terhadap cost-benefit dari rekomendasi kontrol untuk membantu manajemen dalam membuat keputusan kontrol-kontrol mana saja yang akan diterapkan dengan melihat efektifitas kontrol dari sisi biaya.

• Select Control, yaitu memilih kontrol yang telah ditentukan manajemen setelah melalui analisa cost-benefit. Kontrol-kontrol yang dipilih harus menggabungkan aspek teknis, operasional, dan kontrol manajemen untuk memastikan keamanan sistem teknologi informasi dan keamanan organisasi.

• Assign Responsibility, menentukan tanggung jawab dari personil atau staf yang memiliki kemampuan dan keahlian yang memadai untuk mengimplementasikan kontrol yang telah dipilih.

• Develop a Safeguard Implementation Plan, dimana dalam tahapan ini dikembangkan suatu action plan yang berisi informasi mengenai risiko, rekomendasi kontrol, prioritas aktivitas, kontrol yang terpilih, sumberdaya yang dibutuhkan untuk implementasi kontrol, daftar tanggung jawab personil dan tim, tanggal dimulainya implementasi, target penyelesaian implementasi, dan kebutuhan pemeliharaan.

• Implement Selected Controls, yaitu tahapan dimana kontrol yang telah dipilih diimplementasikan.

Universitas Indonesia c. Evaluasi Risiko

Evaluasi risiko merupakan proses evaluasi secara berkelanjutan dan merupakan kunci untuk mengimplementasikan program manajemen risiko yang baik.

3. COBIT (Control Objective for Information and Related Technology)

COBIT merupakan standar atau kerangka kerja yang menyediakan metode untuk mengontrol risiko akibat penggunaan teknologi informasi untuk mendukung proses bisnis. COBIT dikeluarkan oleh Information Domains Audit and Control Association (ISACA) IT Governance Institute. COBIT disusun dari suatu gabungan dokumen dan kerangka kerja yang diklasifikasikan dan secara umum diterima sebagai best practice untuk tata kelola teknologi informasi. Referensi perihal manajemen risiko secara khusus dibahas pada proses PO9 dalam COBIT. Kerangka kerja manajemen risiko teknologi informasi dengan menggunakan COBIT terdiri dari: (IT Governance Institute, 2005)

a. Penetapan objektif, kriteria informasi dari COBIT dapat digunakan sebagai dasar dalam mendefinisikan objek TI. Terdapat tujuh kriteria informasi dari COBIT yaitu effectiveness, efficiency, confidentiality, integrity, availability, compliance, dan reliability.

b. Identifikasi risiko, merupakan proses untuk mengetahui adanya risiko yang dapat bersumber dari manusia, proses, dan teknologi, dari dalam atau luar perusahaan, serta bbersumber dari bencana, ketidakpastian, dan kesempatan

c. Penilaian risiko, merupakan proses untuk menilai seberapa sering risiko terjadi dan seberapa besar dampak yang dapat ditimbulkannya. Dampak risiko terhadap bisnis dapat berupa dampak finansial, menurunnya reputasi disebabkan sistem yang tidak aman, terhentinya operasi bisnis, kegagalan aset, dan penundaan pengambilan keputusan.

d. Respon risiko, dilakukan dengan menerapkan kontrol objektif yang sesuai dalam melakukan manajemen risiko. Jika sisa risiko masih melebihi risiko yang dapat diterima, maka diperlukan respon risiko tambahan.

Proses-proses pada kerangka kerja COBIT yang sesuai untuk manajemen risiko adalah:

• PO1 (Define a Strategic IT Plan) dan PO9 (Assess and Manage Risk)

• A16 (Manages Change)

• DS5 (Ensure System and Security)

• ME1 (Monitor and Evaluate IT Performance)

e. Monitor risiko, setiap langkah dimonitor untuk menjamin bahwa risiko dan respon berjalan sepanjang waktu.

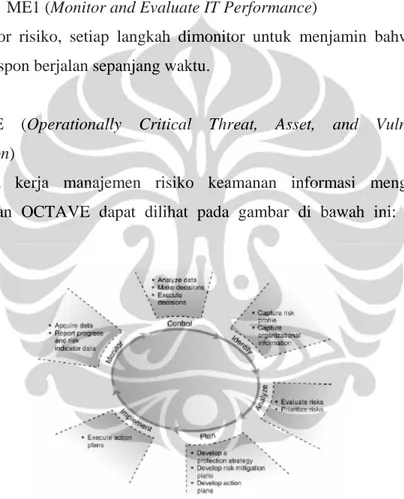

4. OCTAVE (Operationally Critical Threat, Asset, and Vulnerability Evaluation)

Kerangka kerja manajemen risiko keamanan informasi menggunakan pendekatan OCTAVE dapat dilihat pada gambar di bawah ini: (Alberts, 2002)

Gambar 2.3 Kerangka Kerja OCTAVE

Aktivitas yang dilakukan dalam manajemen risiko keamanan informasi dengan pendekatan OCTAVE seperti gambar di atas, antara lain:

a. Identifikasi, merupakan prosestransformasi ketidakpastian mengenai seberapa baik aset perusahaan dilindungi terhadap risiko. Aktivitas yang dilakukan antara lain identifikasi profil risiko (aset kritis, ancaman, kebutuhan keamanan, kebutuhan keamanan untuk aset kritis, deskripsi tentang dampak risiko pada perusahaan, dan komponen infrastruktur

Universitas Indonesia utama yang berhubungan dengan aset kritis) serta identifikasi informasi perusahaan seperti kebijakan dan prosedur keamanan informasi

b. Analisa, merupakan proses untuk memproyeksikan bagaimana resiko-resiko ekstensif dan bagaimana menggunakan proyeksi tersebut untuk membuat skala prioritas. Tugas dalam proses analisa adalah melakukan evaluasi resiko (nilai-nilai untuk mengukur resiko, dampak dan peluang) serta skala prioritas resiko (pendekatan pengurangan resiko, menerima atau mengurangi resiko)

c. Perencanaan, merupakan proses untuk menentukan aksi-aksi yang akan diambil untuk meningkatkan postur dan perlindungan keamanan aset kritis tersebut. Langkah dalam perencanaan adalah mengembangkan strategi proteksi, rencana mitigasi resiko, rencana aksi, budget, jadwal, kriteria sukses, ukuran-ukuran untuk monitor rencana aksi, dan penugasan personil untuk implementasi rencana aksi.

d. Implementasi, merupakan proses untuk melaksanakan aksi yang direncanakan untuk meningkatkan keamanan sistem berdasarkan jadwal dan kriteria sukses yang didefinisikan selama perencanaan risiko.

e. Monitor, yaitu pengawasan jejak rencana aksi untuk menentukan status saat ini dan meninjau ulang data perusahaan sebagai tanda adanya risiko baru atau perubahan yang ada.

f. Kontrol, merupakan proses yang didesain agar personil melakukan penyesuaian rencana aksi dan menentukan apakah dengan merubah kondisi organisasi akan menyebabkan timbulnya risiko baru.

2.4. International Organization for Standardization (ISO) 27001:2005

International Organization for Standardization adalah badan standar dunia yang mengembangkan dan mempublikasikan berbagai jenis standar, mulai dari standar teknologi informasi, sampai kepada standar energi nuklir. ISO berkantor pusat di Genewa, Swiss, dan beranggotakan 162 anggota yang merepresentasikan masing-masing negara. Standar ISO 27001:2005 merupakan standar untuk ISMS (Information Security Management System) yang dipublikasikan ISO dan IEC (International Electrotechnical Commission) pada Oktober 2005 dalam rangka

menggantikan standar BS7799-2. Standar BS7799-2 sendiri dikeluarkan oleh British Standart Institute pada tahun 1995 sebagai code of practice yang fokus pada bagaimana mengimplementasikan ISMS dengan mengacu kepada struktur manajemen keamanan informasi dan kontrol.

2.4.1. Proses Perancangan Manajemen Keamanan Informasi

Tujuan dari standar ISO 27001:2005 ini adalah agar dapat digunakan sebagai model acuan dalam pembangunan, pengimplementasian, pengoperasian, pengawasan, peninjauan, pemeliharaan dan perbaikan sistem manajemen keamanan informasi. ISO 27001 menggunakan siklus Plan-Do-Check-Act untuk menstrukturisasi setiap proses. Siklus PDCA tersebut dapat dilihat pada gambar dibawah ini (ISO, 2005).

Gambar 2.4 Siklus P-D-C-A ISO 27001

1. Plan

Merupakan tahapan untuk perancangan ISMS, menetapkan aturan, tujuan, proses dan prosedur yang relevan untuk mengelola risiko dan meningkatkan keamanan informasi untuk memberikan hasil yang sesuai dengan keseluruhan tujuan dan kebijakan organisasi.

Universitas Indonesia 2. Do

Merupakan tahapan implementasi dan jalannya kebijakan, aturan, kontrol, proses dan prosedur ISMS yang sudah dipilih pada tahap Plan.

3. Check

Merupakan tahapan dilakukannya penilaian, pengawasan dan peninjauan implementasi dari ISMS, serta apabila memungkinkan, dilakukan pula pengukuran performansi proses terhadap kebijakan ISMS, dan melaporkan hasilnya kepada manajemen untuk dilakukan peninjauan.

4. Act

Merupakan tahapan dalam melakukan perbaikan dan peningkatan kinerja ISMS. Langkag-langkah korektif dan preventif diambil berdasarkan hasil dari audit internal ISMS dan management review atau informasi lainnya yang relevan, agar mencapai perbaikan ISMS secara berkelanjutan.

Dalam membangun atau merancang ISMS, beberapa hal harus dilakukan oleh organisasi, antara lain:

1. Menentukan ruang lingkup dan batasan dari ISMS terkait karakteristik bisnis, organisasi, lokasi, aset dan teknologi, termasuk rincian dan justifikasi untuk hal-hal yang berada diluar ruang lingkup.

2. Menentukan kebijakan ISMS terkait karakteristik bisnis, organisasi, lokasi, aset dan teknologi.

3. Menentukan pendekatan penilaian risiko organisasi.

4. Mengidentifikasi risiko terhadap aset, ancaman, kerawanan, serta dampak atas hilangnya kerahasiaan, integritas, dan ketersediaan yang mungkin terjadi terhadap aset.

5. Menganalisa dan mengevaluasi risiko, termasuk didalamnya mengestimasi level risiko dan menentukan apakah risiko-risiko tersebut dapat diterima atau membutuhkan perlakuan khusus.

6. Mengidentifikasi dan mengevaluasi pilihan untuk perlakuan terhadap risiko, diantaranya menjalankan kontrol yang sesuai, menerima risiko, menghindari risiko, dan mentransfer risiko bisnis ke pihak lain.

7. Memilih kontrol dan kontrol objektif untuk perlakuan terhadap risiko. 8. Mendapatkan persetujuan dari manajemen terhadap risiko yang diajukan. 9. Mendapatkan otoritas manajemen untuk mengimplementasikan dan

mengoperasikan ISMS.

10. Menyiapkan Statement of Applicability, dimana didalamnya terdapat sasaran kontrol dan kontrol yang dipilih, serta alasan pemilihan kontrol tersebut, sasaran kontrol dan kontrol yang saat ini sedang diimplementasikan, serta pengecualian terhadap sasaran kontrol dan kontrol serta justifikasi terhadap pengecualian tersebut.

Setelah menentukan perencanaan ISMS, tahap selanjutnya organisasi mengimplementasikan dan mengoperasikan ISMS. Hal-hal yang harus dilakukan organisasi antara lain:

1. Memformulasikan perencanaan tindak lanjut risiko untuk menentukan tindakan manajemen yang sesuai, sumber daya, tanggung jawab dan prioritas untuk mengelola risiko keamanan informasi.

2. Mengimplementasikan perencanaan tindak lanjut terhadap risiko dalam rangka mencapai sasaran kontrol, yang termasuk pertimbangan pendanaan dan alokasi peran dan tanggung jawab.

3. Mengimplementasikan kontrol yang telah dipilih untuk mencapai sasaran kontrol.

4. Menentukan bagaimana mengukur efektivitas kontrol yang telah dipilih dan menentukan bagaimana pengukuran ini digunakan untuk menilai efektivitas kontrol untuk menghasilkan hasil yang dapat dibandingkan. 5. Mengimplementasikan program pelatihan dan kesadaran terhadap

keamanan informasi.

6. Mengelola operasional ISMS. 7. Mengelola sumber daya ISMS

Universitas Indonesia 8. Mengimplementasikan prosedur dan kontrol lainnya yang dapat

mendeteksi dan merespon adanya insiden keamanan.

Pada tahapan selanjutnya, dilakukan pengawasan dan peninjauan terhadap ISMS yang sedang berjalan, dimana pada tahap ini ativitas-aktivitas yang dapat dilakukan organisasi antara lain:

1. Menjalankan prosedur pengawasan dan peninjauan serta kontrol lainya. 2. Melakukan tinjauan berkala terhadap efektivitas ISMS (termasuk

dijalankannya kebijakan dan sasaran ISMS, serta tinjauan terhadap kontrol-kontrol keamanan) dengan melihat kepada hasil dari audit keamanan, insiden, hasil dari efektivitas pengukuran, saran dan feedback dari seluruh pihak yang berkepentingan.

3. Mengukur efektivitas kontrol untuk memastikan bahwa kebutuhan keamanan benar-benar terpenuhi.

4. Meninjau penilaian risiko pada jangka waktu tertentu dan meninjau sisa risiko dan level risiko yang telah teridentifikasi dengan mepertimbangkan perubahan organisasi, teknologi, tujuan dan proses bisnis, ancaman, efektivitas dari kontrol yang berjalan, serta perubahan eksternal misalnya perubahan peraturan hukum atau regulasi, perubahan kontrak kewajiban, dan perubahan iklim sosial

5. Menjalankan audit internal ISMS sesuai jangka waktu yang telah direncanakan

6. Melakukan tinjauan manajemen terhadap ISMS untuk memastikan ruang lingkup ISMS tetap terpenuhi dan perbaikan pada proses ISMS teridentifikasi.

7. Melakukan perbaharuan rencana dengan mempertimbangkan temuan dalam aktivitas pengawasan dan peninjauan ISMS.

8. Menyimpan atau mendokumentasikan aktivitas dan event yang dapat berdampak pada efektivitas maupun performansi ISMS.

Tahap terakhir pada siklus PDCA ISMS adalah menjaga dan melakukan peningkatan ISMS. Organisasi secara berkala harus melakukan hal-hal di bawah ini, yaitu:

1. Mengimplementasikan perbaikan yang teridentifikasi di ISMS

2. Mengambil tindakan korektif dan preventif. Mengaplikasikan lesson learnt dari pengalaman terkait keamanan baik dari organisasi lain maupun dari organisasi itu sendiri.

3. Mengkomunikasikan tindakan dan perbaikan tersebut kepada seluruh pihak yang berkepentingan.

4. Memastikan perbaikan tersebut memenuhi sasaran yang diharapkan.

2.4.2. Domain, Kontrol, dan Kontrol Objektif ISO 27001

Dalam ISO 27001:2005 terdapat 11 domain, 39 kontrol objektif dan 133 kontrol yang dapat dijadikan acuan untuk diimplementasikan guna memenuhi kebutuhan manajemen keamanan informasi yang didapat dari hasil penilaian risiko. Kontrol-kontrol ini diterapkan untuk menurunkan tingkat risiko keamanan informasi ke tingkat yang dapat diterima.

Dalam implementasinya, tidak seluruh kontrol yang ada pada ISO 27001:2005 harus diterapkan oleh organisasi atau perusahaan. Setiap organisasi atau sistem memiliki karakteristik yang berbeda-beda, sehingga ada beberapa kontrol ISO 27001:2005 yang tidak dapat diterapkan pada organisasi atau sistem tersebut. Oleh karena itu, organisasi harus memilih kontrol yang relevan dengan subjek atau ruang lingkup mereka. Kontrol-kontrol yang tidak relevan dengan kebutuhan atau kondisi organisasi atau perusahaan, dimasukan ke dalam Statement of Applicability, yang berisi kontrol mana saja yang akan diterapkan, serta justifikasi atas kontrol-kontrol yang tidak akan diterapkan karena tidak relevan. Kontrol-kontrol yang tidak relevan tersebut nantinya tidak akan menjadi ruang lingkup pada saat audit. Domain dan kontrol objektif dari ISO 27001:2005 dapat dilihat pada tabel di bawah ini:

Universitas Indonesia Tabel 2.1 Domain dan Kontrol Objektif ISO 27001

Ref.Annex

A Domain & Kontrol Objektif

A.5 Security Policy

A5.1 Information security policy

A.6 Organization of information security A.6.1 Internal Organization

A6.2 External parties A.7 Asset Management A.7.1 Responsibility for assets A.7.2 Information classification

A.8 Human resources security A.8.1 Prior to employment A.8.2 During employment

A.8.3 Termination or change of employment A.9 Physical and environmental security A9.1 Secure areas

A9.2 Equipment security

A10 Communications and operations management A10.1 Operational procedures and responsibilities A10.2 Third party service delivery management A10.3 System planning and acceptance

A10.4 Protection against malicious and mobile code A10.5 Back-up

A10.6 Network security management A10.7 Media handling

A10.8 Exchange of information A10.9 Electronic commerce services A10.10 Monitoring

A11 Access Control

A11.1 Business requirement for access control A11.2 User access management

A11.3 User responsibilities A11.4 Network access control A11.5 Operating system access control

A11.6 Application and information access control A11.7 Mobile computing and Teleworking

A12 Information systems acquisition, development and maintenance A12.1 Security requirements of information systems

A12.2 Correct processing in applications A12.3 Cryptographic controls

A12.4 Security of system files

A12.5 Security in development and support processes A12.6 Technical Vulnerability Management

A13 Information security incident management

A13.1 Reporting information security events and weaknesses

A13.2 Management of information security incidents and improvements A14 Business continuity management

A14.1 Information security aspects of business continuity management A15 Compliance

A15.1 Compliance with legal requirements

A15.2 Compliance with security policies and standards, and technical compliance A15.3 Information system audit considerations

2.5. Penelitian Sebelumnya

Salah satu penelitian sejenis yang sebelumnya telah dilakukan adalah penelitian yang dilakukan oleh Arief Budi Winarto mengenai Evaluasi Kinerja Manajemen Risiko Keamanan Informasi Charging System : Studi Kasus PT XYZ (Winarto, 2012). Penelitian yang dilakukan Arief Budi Winarto adalah mengevaluasi kinerja manajemen risiko keamanan sistem informasi pada Charging System dimana sistem ini menyimpan aset informasi yang penting yang menjadi core business perusahaan. Perusahaan ini menggunakan framework ISMS berbasis ISO 27001:2005 untuk melakukan proses pengamanan aset informasi penting perusahaan terutama aset terkait Charging System. Dalam penelitian ini Arief Budi Winarto mengevaluasi kinerja manajemen risiko terhadap Charging System tersebut. Kemudian Arief Budi Winarto juga melakukan evaluasi terhadap kinerja tata kelola TI terkait kemanan informasi dengan mengacu kepada Cobit 4.1. Keluaran dari penelitian ini adalah nilai hasil analisa kesenjangan domain ISO serta suatu rekomendasi strategi manajemen risiko keamanan informasi pada Charging System perusahaan tempat penelitian ini dilakukan, yaitu berupa 14 rancangan kerja dan 5 kebijakan serta prosedur-prosedur terkait dengan peningkatan kinerja control objective dalam upaya pengamanan aset informasi Charging System.

Penelitian sejenis lainnya juga pernah dilakukan oleh Vinici Vasquera Silitonga dalam penelitiannya yang berjudul “Perancangan Manajemen Risiko Pada PT. XYZ dengan Menggunakan Metode NIST 800-30” pada tahun 2012 (Silitonga, 2012). Penelitian ini dilakukan terhadap sistem SAP perusahaan serta lingkungan pendukung layanan sistem SAP di perusahaan tersebut. PT. XYZ telah menerapkan sistem SAP untuk mendukung proses bisnisnya, namun belum ada pengelolaan terhadap keamanan sistem informasi yang berisiko dapat menghambat jalannya proses bisnis dan berpotensi menimbulkan kerugian. Dalam melakukan perancangan manajemen risiko, Vinici Vasquera Silitonga menggunakan kerangka kerja NIST 800-30 sebagai acuan dalam mengidentifikasi masalah. Peneltian ini hanya terbatas pada fase penilaian risiko dan mitigasi risiko, sedangkan fase implementasi dan evaluasi risiko tidak termasuk dalam

Universitas Indonesia cakupan penelitian. Penilaian risiko dilakukan dengan 8 tahapan antara lain mengidentifikasi karakteristik sistem, mengidentifikasi ancaman, mengidentifikasi kelemahan, analisis kontrol, penentuan kemungkinan, analisa dampak, penentuan level risiko, dan yang terakhir rekomendasi kontrol. Sedangkan mitigasi risiko dilakukan dalam 5 tahapan antara lain prioritas aksi, mengevaluasi kontrol yang direkomendasikan, analisa cost-benefit, penugasan tanggung jawab, dan membangun rancangan implementasi keamanan. Keluaran dari penelitian ini adalah suatu draft kebijakan keamanan sistem informasi untuk sistem SAP pada perusahaan tempat penelitian ini dilakukan, yaitu berupa 10 kontrol kebijakan dan standar keamanan sistem informasi yang dapat menjadi acuan bagi PT. XYZ untuk mengelola 14 risiko yang ditemukan dalam penelitian ini.

Penelitian juga dilakukan oleh Yuliansyah Al’Rasyid dengan judul penelitian “Analisa dan Kajian Model Kerangka Kerja Manajemen Risiko Teknologi Informasi Studi Kasus pada PT. Rajawali Nusantara Indonesia” tahun 2009 (Al’Rasyid, 2009). Saat penelitian ini dilakukan, PT. Rajawali Nusantara Indonesia belum memiliki pengelolaan manajemen risiko yang mungkin terjadi sehingga memungkinkan timbulnya kerugian yang tidak diinginkan. Pada penelitian ini, pertama dilakukan identifikasi dan pendefinisian area manajemen risiko TI, kemudian dilakukan pemetaan manajemen risiko TI yang ada saat ini. Setelah dilakukan pemetaan, dilakukan pengukuran dan analisa proses manajemen risiko TI dengan menggunakan capability analysis. Tahapan lain yang dilakukan adalah gap analysis manajemen risiko dengan mengacu kepada COBIT, sedangkan untuk penyusunan kebijakan manajemen risiko digunakan standar AU/NZS 4360-2004. Keluaran dari penelitian ini adalah 3 cakupan area operasional manajemen risiko yaitu risiko ketersediaan, risiko keamanan, dan risiko kemanfaatan TI terhadap proses bisnis.

BAB 3

METODOLOGI PENELITIAN

Bab ini menjelaskan langkah-langkah dilakukannya penelitian yang digunakan untuk pemecahan permasalahan penelitian dan mencapai tujuan penelitian.

Karya Akhir ini merupakan penelitian dengan menggunakan metode studi kasus, dimana penelitian dilakukan terhadap permasalahan nyata yang ada di lapangan. Penelitian ini dilakukan berdasarkan data kualitatif dan kuantitatif. Peneliti melakukan pengamatan secara langsung terhadap obyek penelitian, melakukan studi literatur, dan mengumpulkan data yang relevan untuk kemudian dilakukan analisa agar dapat memberikan rekomendasi bagi perbaikan sistem di lokasi tempat penelitian dilakukan, khususnya untuk manajemen risiko keamanan informasi sesuai dengan ruang lingkup yang telah ditentukan.

3.1. Metode Pengumpulan Data

Dalam penelitian ini, data yang dijadikan acuan untuk melakukan evaluasi terhadap manajemen risiko keamanan informasi dibagi menjadi dua, yaitu data primer dan data sekunder.

a. Data primer

Data primer merupakan data yang diperoleh langsung dari sumber yang relevan. Dalam penelitian ini, data primer didapat melalui wawancara terhadap pihak terkait, pengisian assessment checklist, serta survei dan observasi lapangan.

b. Data sekunder

Data sekunder merupakan data yang didapat melalui dokumen organisasi maupun hasil penelitian yang dilakukan oleh orang lain. Dalam penelitian ini, data sekunder didapat dari dokumen arsitektur teknologi sistem provisioning gateway Telkom Flexi, dokumen kebijakan perusahaan, serta dokumen pendukung studi literatur.

Universitas Indonesia

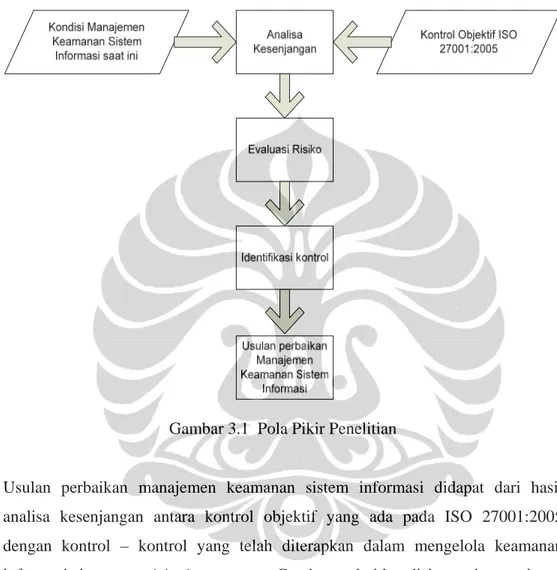

3.2. Pola Pikir Penelitian

Pola pikir yang digunakan dalam penelitian ini adalah sebagai berikut:

Gambar 3.1 Pola Pikir Penelitian

Usulan perbaikan manajemen keamanan sistem informasi didapat dari hasil analisa kesenjangan antara kontrol objektif yang ada pada ISO 27001:2005 dengan kontrol – kontrol yang telah diterapkan dalam mengelola keamanan informasi sistem provisioning gateway. Gambaran dari kondisi manajemen sistem informasi saat ini didapat berdasarkan hasil observasi di lapangan, melakukan wawancara berdasarkan assessment checklist, serta berdasarkan dokumen – dokumen perusahaan terkait kebijakan ataupun prosedur manajemen keamanan sistem informasi.

3.3. Tahapan Penelitian

Penelitian dilakukan dalam dua bagian utama, yaitu pertama, akan dilakukan evaluasi tingkat kematangan manajemen risiko keamanan informasi pada sistem provisioning gateway Telkom Flexi, melalui analisis kesenjangan. Kemudian

yang kedua, akan dilakukan penilaian risiko untuk setiap aset terkait sistem provisioning gateway sehingga dapat ditentukan rekomendasi kontrol keamanan informasi.

Sedangkan untuk alur penelitian, dibagi ke dalam empat tahapan yaitu : 1. Tahap perencanaan

Pada tahap perencanaan dilakukan perumusan masalah dan studi literatur teori pendukung dalam melakukan penelitian.

2. Tahap pengumpulan data

Tahap pengumpulan data dilakukan melalui wawancara dan pengisian assessment checklist, serta studi dokumen perusahaan terkait kebijakan dan prosedur keamanan informasi.

3. Tahap analisa

Pada tahap analisa dilakukan analisis kesenjangan, identifikasi dan evaluasi risiko serta evaluasi kontrol.

4. Tahap penyelesaian

Pada tahap penyelesaian dilakukan penyusuan prosedur keamanan informasi yang dijadikan sebagai rekomendasi perbaikan manajemen keamanan informasi pada sistem provisioning gateway Telkom Flexi.

Universitas Indonesia Perumusan Masalah Studi Literatur Wawancara & pengisian assessment checklist Studi Dokumen Perusahaan Gap Analysis Identifikasi dan Evaluasi Risiko Evaluasi Kontrol Tahap Perencanaan Tahap Pengumpulan Data Usulan perbaikan Manajemen Keamanan Sistem Informasi Tahap Analisa Tahap Penyelesaian

Penjelasan dari setiap aktivitas pada gambar tahapan penelitian di atas adalah sebagai berikut:

1. Melakukan perumusan masalah dimana di dalam perumusan masalah ini dijabarkan tentang permasalahan yang diteliti. Dalam perumusan masalah juga ditentukan ruang lingkup dan batasan manajemen keamanan informasi yang menunjukan cakupan dari manajemen keamanan informasi yang diimplementasikan ataupun yang akan dievaluasi.

2. Melakukan studi literatur dengan mempelajari teori-teori yang relevan untuk melakukan analisis, diantaranya studi literatur mengenai manajemen risiko, keamanan informasi, ISO 27001:2005, serta studi literatur terkait penelitian-penelitian sejenis yang pernah dilakukan sebelumnya.

3. Pengumpulan data meliputi data primer dan data sekunder, diantaranya data hasil wawancara, pengamatan langsung, pengisian assessment checklist serta data perusahaan terkait sistem provisioning gateway. Pada tahap pengumpulan data dilakukan penilaian terhadap manajemen keamanan sistem informasi yang telah ada sebelumnya untuk mendapatkan gambaran mengenai tingkat kematangan manajemen keamanan sistem provisioning gateway saat ini.

4. Melakukan analisis kesenjangan manajemen risiko keamanan informasi yang ada saat ini dengan kontrol objektif yang ada pada ISO 27001:2005. Analisis kesenjangan dilakukan melalui assessment checklist yang disesuaikan dengan kontrol objektif ISO 27001:2005.

5. Melakukan identifikasi dan evaluasi risiko keamanan sistem informasi. Dalam identifikasi resiko, hal-hal yang dilakukan antara lain :

a. Mengidentifikasi semua aset yang berhubungan dengan ruang lingkup sistem manajemen keamanan informasi serta orang atau pihak yang bertanggung jawab terhadap produksi, pengembangan, pemeliharaan, penggunaan, maupun keamanan dari aset tersebut.

Universitas Indonesia b. Mengidentifikasi ancaman yang ada pada aset-aset tersebut

c. Mengidentifikasi kerawanan yang mungkin dapat dieksploitasi

d. Mengidentifikasi dampak dari kehilangan aspek-aspek kerahasiaan, integritas, dan ketersediaan yang ada pada aset tersebut.

Sedangkan dalam evaluasi risiko, dilakukan pemetaan nilai kecenderungan (likelihood) dan analisa dampak bisnis dari ancaman dan kerawanan yang ada, serta mengukur level resiko yang ada saat ini (inherent risk).

6. Melalukan evaluasi kontrol untuk menentukan rekomendasi kontol yang perlu diterapkan dalam menjaga keamanan informasi sistem provisioning gateway, dilihat berdasarkan tingkat risiko yang didapat dari hasil identifikasi dan evaluasi risiko.

7. Rekomendasi perbaikan prosedur yang langsung dapat dijadikan acuan untuk melakukan perbaikan proses manajemen risiko keamanan informasi sistem provisioning gateway Telkom Flexi.