7 LANDASAN TEORI

2.1 Pengertian Sistem Informasi Penjualan

Penjualan merupakan faktor penting dalam kemajuan dan perkembangan perusahaan, karena pendapatan yang diperoleh dari hasil penjualan digunakan untuk membiayai kelangsungan perusahaan, terlebih dalam menghasilkan keuntungan. Oleh sebab itu, wajar jika perusahaan mempertimbangkan pentingnya peranan pengendalian intern atas transaksi penjualan yang berkaitan dengan fungsi-fungsi lainnya dalam perusahaan.

Berdasarkan penjelasan di atas, maka dapat disimpulkan bahwa sistem informasi penjualan adalah sistem yang mengalirkan barang dan jasa ke konsumen dengan struktur interaksi yang disusun untuk mencapai tujuan tertentu yang berhubungan dengan kegiatan penjualan.

2.2 Audit

2.2.1 Pengertian Audit Secara Umum

Menurut pendapat Mulyadi (2002, p9), auditing adalah suatu proses sistematik untuk memperoleh dan mengevaluasi bukti secara obyektif mengenai pernyataan-pernyataan tentang kegiatan dan kejadian ekonomi, dengan tujuan untuk menetapkan tingkat kesesuaian antara pernyataan-pernyataan tersebut dengan kriteria yang telah ditetapkan, serta penyampaian hasil-hasilnya kepada pemakai yang berkepentingan.

Menurut pendapat Arens dan Loebbecke (1996, p1), auditing adalah proses pengumpulan bahan bukti tentang informasi yang dapat diukur mengenai suatu entitas ekonomi yang dilakukan oleh seseorang yang berkompeten dan independent untuk dapat menentukan dan melaporkan kesesuaian informasi yang dimaksud dengan kriteria yang telah ditetapkan. Auditing seharusnya dilakukan oleh seorang yang independent dan kompeten.

Menurut James Hall ( 2001, p42 ), auditing adalah salah satu bentuk pengujian independent yang dilakukan oleh seorang ahli auditor yang menunjukkan pendapatnya tentang kejujuran ( fairness ) sebuah laporan keuangan.

Berdasarkan beberapa pendapat diatas dapat disimpulkan bahwa definisi auditing adalah kegiatan memeriksa suatu entitas, kemudian dengan mengumpulkan bukti/data dan mengevaluasi bukti/data tersebut berdasarkan standard/kriteria yang telah ditetapkan, kemudian akan menghasilkan laporan dari auditor mengenai kesesuaian kegiatan atau kejadian yang diperiksa tersebut dengan kriteria yang ditetapkan.

2.2.2 Jenis-Jenis Audit

Mengacu pada pendapat Arens dan Loebbecke (1996, pp4-5), audit dibagi menjadi tiga jenis, yaitu :

- Audit Laporan Keuangan (Financial Statement Audit)

Bertujuan menentukan apakah laporan keuangan secara keseluruhan telah disajikan sesuai dengan kriteria-kriteria tertentu. Kriteria ini pada

umumnya adalah prinsip akuntansi yang berlaku umum yang terdapat dalam standar akuntansi keuangan.

- Audit Operasional (Operational Audit)

Audit operasional adalah penelaahan atas prosedur dan metode operasi suatu organisasi untuk menilai efisiensi dan efektivitasnya. Biasanya setelah audit operasional selesai dilakukan, auditor akan memberikan sejumlah saran kepada manajemen untuk memperbaiki jalannya operasi perusahaan.

- Audit Ketaatan (Compliance Audit)

Bertujuan mempertimbangkan apakah klien telah mengikuti prosedur atau aturan yang telah ditetapkan pihak yang memiliki otoritas lebih tinggi, misalnya pemeriksaan surat perjanjian dengan banyak dan atau kreditor lain untuk memastikan bahwa perusahaan tersebut telah memenuhi ketentuan hukum yang berlaku.

2.3 Audit Sistem Informasi

2.3.1 Pengertian Audit Sistem Informasi

Menurut Gondodiyoto (2003, p151), audit sistem informasi merupakan suatu pengevaluasian untuk mengetahui bagaimana tingkat kesesuaian antara aplikasi sistem informasi dengan prosedur yang telah ditetapkan dan mengetahui apakah suatu sistem informasi telah didesain dan diimplementasikan secara efektif, efisien, dan ekonomis, memiliki mekanisme pengamanan aset yang memadai, serta menjamin integritas data yang memadai.

Menurut Weber (1999, p10), Audit Sistem Informasi adalah proses pengumpulan dan pengevaluasian bukti untuk menentukan apakah sistem komputer dapat melindungi aset kekayaan, memelihara integritas data, memungkinkan tujuan organisasi untuk dicapai secara efektif dan menggunakan sumber daya yang efisien.

Dapat disimpulkan pengertian audit sistem informasi adalah proses pengumpulan dan pengevaluasian bukti oleh orang yang kompeten dan independent untuk menentukan apakah sistem yang dijalankan sesuai dengan kriteria yang ditentukan.

2.3.2 Tujuan Audit Sistem Informasi

Tujuan audit sistem informasi menurut Weber (1999, p11), dapat disimpulkan bahwa secara garis besar dapat terbagi menjadi 4 antara lain : 1) Meningkatkan keamanan aset-aset perusahaan.

2) Meningkat integritas data. 3) Meningkatkan efektifitas sistem. 4) Meningkatkan efisiensi.

Sedangkan faktor yang mendorong pentingnya kontrol dan audit sistem informasi, Weber (1999, p6) berpendapat yang secara garis besarnya dapat disimpulkan bahwa audit dilakukan untuk :

1) Mendeteksi resiko kehilangan data.

2) Mendeteksi resiko pengambilan keputusan yang salah. 3) Mendeteksi resiko penyalahgunaan komputer.

4) Menjaga aset perusahaan karena nilai hardware, software dan personil yang lazimnya tinggi.

5) Mendeteksi resiko error komputer. 6) Menjaga kerahasiaan.

7) Meningkatkan pengendalian evolusi penggunaan komputer.

Dapat disimpulkan tujuan audit sistem informasi adalah untuk menjaga dan meningkatkan keamanan aset-aset perusahaan serta meningkatkan keandalan, efektifitas, dan efisiesi sistem.

2.3.3 Metode Audit

Metode audit yang digunakan, dibagi menjadi : 1) Metode auditing around the computer

Menurut Edi Purnomo (2004, p37), dalam audit around the computer auditor hanya memeriksa masukan dan keluaran saja tanpa memeriksa lebih dalam terhadap penggunaan program.

Menurut Weber (1999, p55), Auditing around the computer terlibat dengan penerimaan pendapat audit selama memeriksa dan mengevaluasi kontrol manajemen dan kemudian input dan output hanya untuk sistem aplikasi. Berdasarkan dari kualitas pemrosesan sistem aplikasi. Pemrosesan sistem aplikasi tidak diperiksa secara langsung. Selain itu auditor memandang komputer sebagai black box. Auditor hanya bisa melakukan metode ini untuk mendapatkan biaya termurah untuk melakukan audit. Keadaan dapat dipulihkan kembali jika sistem aplikasi mempunyai 3 karakteristik :

o Pertama, sistem harus sederhana dan berorientasi pada sistem batch. Pada umumnya sistem batch komputer merupakan suatu pengembangan langsung dari sistem manual. Sistem batch ini harus mempunyai kriteria sebagai berikut :

• Resiko yang ada harus rendah. Resiko ini tidak dapat dikelompokkan dengan subject kesalahan material akibat ketidakberesan dari ketidakefisienan dan ketidakefektifan dalam beroperasi.

• Logika sistem harus tepat sasaran. Tidak ada rutinitas yang dikembangkan untuk mengizinkan komputer untuk memproses data. • Transaksi input dilakukan dengan sistem batch, dan kontrol dipelihara

dengan menggunakan metode tradisional.

• Proses utama terdiri dari penyeleksian input data dan memperbaharui file master secara terus menerus.

• Adanya jejak audit yang jelas. Laporan terperinci dipersiapkan pada kunci pokok dalam sistem.

• Jadwal pekerjaan relatif sangat stabil dan sistem jarang dimodifikasi. o Kedua, seringkali keefektifan biaya dalam metode auditing around the

computer pada saat aplikasi yang digunakan untuk keseragaman kemasan dalam program software.

o Ketiga, auditor harus menggunakan metode auditing around the computer pada User lebih tinggi daripada sistem kontrol komputer untuk menjaga perawatan keintegrasian data dan mencapai tujuan keefektifan dan keefisienan dari sistem. Biasanya metode auditing around the computer

adalah pendekatan sederhana yang berhubungan dengan audit dan dapat dipraktekkan oleh auditor yang mempunyai pengetahuan teknik yang sedikit tentang komputer.

2) Metode auditing through the computer

Menurut Edi Purnomo (2004, P38) audit through the computer adalah pelaksanaan EDP audit, dimana auditor selain memeriksa data masukan dan keluaran juga melakukan uji coba proses pada komputer, sehingga auditor tersebut merasakan sendiri langkah demi langkah pelaksanaan komputerisasi, serta mengetahui bagaimana proses yang dilakukan melalui program tersebut.

Menurut Weber (1999, p55) auditing through the computer harus digunakan dalam kasus proses logik dan adanya kontrol di dalam sistem. Catatan dari sistem yang dibuat metode auditing through the computer harus digunakan dalam kasus di bawah ini :

¾ Resiko yang ada pada sistem aplikasi sangat tinggi

¾ Input dari proses sistem aplikasi dalam volume besar dan output yang dihasilkan dalam volume yang sangat besar dan luas. Pengecekan langsung dari sistem input dan output sulit dikerjakan

¾ Bagian yang penting dari sistem kontrol internal ditambahkan ke dalam sistem komputer

¾ Proses logik yang ditambahkan dalam sistem aplikasi adalah kompleks ¾ Karena adanya pertimbangan keuntungan biaya, jarak yang banyak

3) Metode auditing with the computer

Menurut Gondodiyoto (2003, p155) auditing with the computer adalah merupakan suatu pendekatan audit dengan bantuan komputer, dimana prosedur auditnya dapat dilaksanakan dengan beberapa cara, yaitu :

¾ Memproses atau melakukan pengujian dengan sistem komputer klien itu sendiri sebagai bagian dari pengujian pengendalian.

¾ Menggunakan komputer untuk melaksanakan tugas audit yang terpisah dari catatan klien, yaitu mengambil copy data atau file untuk dites dengan komputer lain

¾ Menggunakan komputer sebagai alat bantu dalam audit, menyangkut : • Dalam pengujian program atau file yang dipergunakan dan

dimiliki oleh perusahaan (sebagai software bantu audit)

• Menggunakan komputer untuk dukungan kegiatan audit, misalnya untuk administrasi dan surat menyurat.

Kelemahan utama sistem audit berbasis komputer yang digeneralisasi adalah upaya dan biaya pengembangannya tentu relatif besar dan mungkin memerlukan keahlian teknis yang memadai.

Dari ketiga metode audit diatas dapat disimpulkan bahwa metode around the computer dan through the computer yang paling banyak digunakan pada saat dilakukannya audit sistem informasi karena biaya yang dibutuhkan relatih lebih murah dibandingkan dengan metode with the computer.

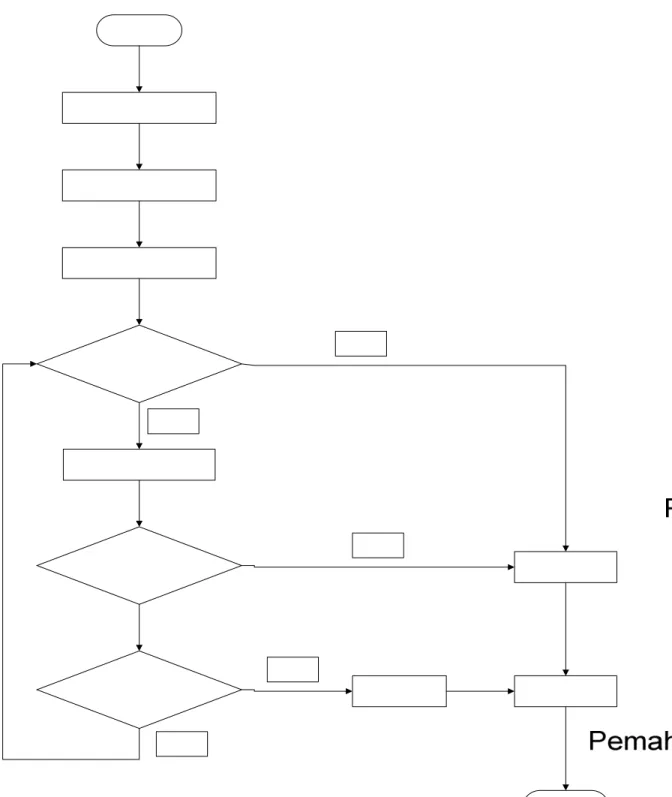

2.3.4 Tahap Audit Sistem Informasi

Menurut Weber (1999, p47), audit terdiri dari lima tahap yaitu : 1. Planning the Audit

Selama tahap awal ini, auditor harus memutuskan level materiil permulaan yang akan diaudit. Auditor juga harus membuat keputusan akan resiko yang diinginkan. Level dari sifat resiko akan bervariasi dalam setiap bagian dari audit.

2. Test of Control

Tahap berfokus pada kontrol manajemen. Jika testing menunjukkan bahwa kontrol manajemen tidak beroperasi sebagaimana mestinya, baru setelah itu dilanjutkan dengan testing kontrol aplikasi.

3. Test of Transaction

Auditor menggunakan test of transaction untuk mengevaluasi apakah kesalahan atau proyek yang tidak sesuai dengan ketentuan telah mengarah pada kesalahan material dari informasi keuangan. Biasanya test of transaction meliputi jurnal masukan sampai pada dokumen sumber, memeriksa daftar harga dan pengujian keakuratan perhitungan.

4. Test of Balance or Overall Result

Auditor melakukan test of balance or overall untuk mendapatkan bukti yang cukup untuk membuat dan menyampaikan keputusan akhir dari kehilangan atau kesalahan pernyataan laporan yang muncul ketika fungsi sistem informasi gagal untuk menjaga aset-aset, menjaga integritas data, dan mencapai keefisienan dan keefektifan.

5. Completion of the Audit

Pada tahap akhir, auditor kemudian harus merumuskan sebuah opini tentang apakah kehilangan material dan kesalahan pernyataan laporan muncul dan membuat sebuah laporan. Standar opini yang berlaku di beberapa negara terdiri dari empat jenis opini yaitu :

a. Disclaimer of opinion

Setelah selesai melakukan audit, auditor tidak dapat memberikan sebuah opini.

b. Adverse opinion

Auditor menyimpulkan bahwa kehilangan material telah muncul atau laporan keuangan telah dinyatakan salah secara materiil.

c. Qualified opinion

Auditor menyimpulkan bahwa kehilangan telah muncul atau kesalahan laporan secara materiil telah ada tapi tidak besar atau material.

d. Unqualified opinion

Auditor percaya bahwa tidak ada kehilangan material atau laporan yang salah.

Gambar 2.1 Tahapan Audit Sistem Informasi Sumber : Weber (1999, p48)

2.4 Skala Pengukuran dan Teknik Pengumpulan Data 2.4.1 Skala Pengukuran

Menurut Prof. Dr. Sugiyono (2004, p86), skala pengukuran terdiri dari, yaitu :

a. Skala Likert

Skala Likert digunakan untuk mengukur sikap, pendapat, dan persepsi seseorang atau sekelompok orang tentang fenomena sosial. Jawaban setiap item instrumen yang menggunakan skala Likert mempunyai gradasi dari sangat positif sampai sangat negatif, yang dapat berupa kata-kata antara lain:

1. Sangat setuju 2. Setuju 3. Ragu-ragu 4. Tidak setuju

5. Sangat tidak setuju b. Skala Guttman

Skala pengukuran tipe ini, akan didapat jawaban yang tegas; yaitu ”ya-tidak”; ”benar-salah”; ”pernah-tidak pernah”; ”positif-negatif” dan lain-lain. Data yang diperoleh dapat berupa data interval atau rasio dikhotomi (dua alternatif). Penelitian menggunakan skala Guttman dilakukan bila ingin mendapatkan jawaban yang tegas terhadap suatu permasalahan yang ditanyakan.

Skala selain dapat dibuat dalam bentuk pilihan ganda, juga dapat dibuat dalam bentuk checklist. Jawaban dapat dibuat skor tertinggi satu dan terendah nol.

Contoh :

1. Bagaimana pendapat anda, bila orang itu menjabat pimpinan di perusahaan ini?

a. Setuju b. Tidak setuju c. Semantic Deferential

Skala pengukuran yang berbetuk semantic deferential dikembangkan oleh Osgood. Skala ini juga digunakan untuk mengukur sikap, hanya bentuknya tidak pilihan ganda maupun checklist, tetapi tersusun dalam satu garis kontinum yang jawabannya sangat positifnya terletak dibagian kanan garis, dan jawaban yang sangat negatif terletak dibagian kiri garis, atau sebaliknya. Data yang diperoleh adalah data , dan biasanya skala ini digunakan untuk mengukur sikap/karakteristik tertentu yang dipunyai oleh seseorang.

Contoh :

Beri nilai gaya kepemimpinan manajer anda

1.Bersahabat Tidak bersahabat 2.Tepat janji Lupa janji

3.Bersahabat Memusuhi

4.Bersahabat Suka marah

5 4 3 2 1 5 4 3 2 1 5 4 3 2 1 5 4 3 2 1 5 4 3 2 1

5.Memberikan Mendominasi bawahan kepercayaan

pada bawahan d. Rating Scale

Data yang diperoleh semuanya adalah data kualitatif yang kemudian dikuantitatifkan. Tetapi dengan rating scale data mentah yang diperoleh berupa angka kemudian ditafsirkan dalam pengertian kualitatif. Dalam skala model rating scale, responden tidak akan menjawab salah satu dari jawaban kualitatif yang telah disediakan, tetapi menjawab salah satu jawaban kuantitatif yang telah disediakan. Oleh karena itu rating scale ini lebih fleksibel, tidak terbatas untuk pengukuran sikap saja tetapi untuk mengukur persepsi responden terhadap fenomena lainnya, seperti skala untuk mengukur status sosial ekonomi, kemampuan, dan lain-lain. Yang penting bagi penyusun instrumen dengan rating scale adalah harus dapat mengartikan setiap angka yang diberikan pada alternatif jawaban pada setiap item instrumen. Orang tertentu memilih jawaban 2, tetapi angka 2 oleh orang tertentu belum tentu sama maknanya dengan orang lain yang juga memilih jawaban dengan angka 2.

Contoh :

Seberapa baik data ruang kerja yang ada di Perusahaan A? Berilah jawaban angka :

4. bila tata ruang itu sangat baik 3. bila tata ruang itu cukup baik 2. bila tata ruang itu kurang baik

1. bila tata ruang itu sangat tidak baik

Jawablah dengan melingkari nomor jawaban yang tersedia sesuai dengan keadaan yang sebenarnya

No. Item Pertanyaan tentang tata ruang kantor Interval jawaban 1. 2. 3. 4. 5. 6. 7. 8. 9. 10.

Penataan meja kerja sehingga arus kerja menjadi pendek

Pencahayaan alam tiap ruangan Pencahayaan buatan/listrik tiap ruang sesuai dengan kebutuhan

Warna lantai sehingga tidak

menimbulkan pantulan cahaya yang dapat mengganggu pegawai

Sirkulasi udara setiap ruangan Keserasian warna alat-alat kantor, perabot dengan ruangan

Penempatan lemari arsip Penempatan ruangan pimpinan Meningkatkan keakraban sesama pegawai Kebersihan lingkungan 4 3 2 1 4 3 2 1 4 3 2 1 4 3 2 1 4 3 2 1 4 3 2 1 4 3 2 1 4 3 2 1 4 3 2 1 4 3 2 1

Bila instrumen tersebut digunakan sebagai angket dan diberikan kepada 30 responden, maka sebelum dianalisis, data dapat ditabulasikan seperti pada halaman berikut.

Jumlah skor kriterium ( bila setiap butir mendapat skor tertinggi ) = 4 * 10 * 30 = 1200. untuk ini skor tertinggi tiap butir = 4, jumlah butir = 10, dan jumlah responden = 10

Jumlah skor hasil pengumpulan data = 818. Dengan demikian kualitas tata ruang kantor lembaga A menurut persepsi 30 responden itu 818 : 1200 = 68 % dari kriteria yang ditetapkan. Hal ini secara kontinum dapat dibuat kategori sebagai berikut.

300 600 900 1200 sangat kurang 818 cukup sangat tidak baik baik baik baik

Nilai 818 termasuk dalam kategori interval ”kurang baik dan cukup baik”. Tetapi lebih mendekati cukup baik.

2.4.2 Teknik Pengumpulan Data

Bila dilihat dari segi cara atau teknik pengumpulan data, maka teknik pengumpulan data dapat dilakukan dengan :

1. Wawancara

Wawancara digunakan sebagai teknik pengumpulan data, apabila peneliti ingin melakukan studi pendahuluan untuk menemukan permasalahan yang

harus diteliti, dan juga apabila peneliti ingin mengetahui hal-hal dari responden yang lebih mendalam dan jumlah respondennya sedikit / kecil. 2. Kuesioner (Angket)

Kuesioner merupakan teknik pengumpulan data yang dilakukan dengan cara memberi seperangkat pertanyaan atau pernyataan tertulis kepada responden untuk dijawabnya.

3. Observasi (Pengamatan)

Observasi sebagai teknik pengumpulan data mempunyai ciri yang spesifik bila dibandingkan dengan teknik yang lain, yaitu wawancara dan kuesioner.

2.5 Pengendalian Internal

2.5.1 Pengertian Pengendalian Internal

Menurut Weber (1999, p35), pengendalian adalah suatu sistem untuk mencegah, mendeteksi dan mengoreksi kejadian yang timbul saat transaksi dari serangkaian pemrosesan yang tidak terotorisasi secara sah, tidak akurat, tidak lengkap, mengandung redudansi, tidak efektif dan tidak efisien. Dengan demikian, tujuan dari pengendalian adalah untuk mengurangi resiko atau mengurangi pengaruh yang sifatnya merugikan akibat suatu kejadian (penyebab). Berdasarkan pengertian di atas maka pengendalian dikelompokkan menjadi tiga bagian :

1. Preventive Control

Pengendalian ini digunakan untuk mencegah masalah sebelum masalah itu muncul.

2. Detective Control

Pengendalian ini digunakan untuk menemukan masalah yang berhubungan dengan pengendalian segera setelah masalah tersebut muncul. 3. Corrective Control

Pengendalian ini digunakan untuk memperbaiki masalah yang ditemukan pada pengendalian detective. Pengendalian ini mencakup prosedur untuk menentukan penyebab masalah yang timbul, memperbaiki kesalahan atau kesulitan yang timbul, memodifikasi sistem proses. Dengan demikian bisa mencegah kejadian yang sama di masa mendatang.

Menurut Muchtar (1999, pp41-42), pengendalian internal merupakan perencanaan organisasi guna mengkoordinasikan metode atau cara pengendalian dalam suatu perusahaan untuk menjaga aset perusahaan guna meningkatkan tingkat kepercayaan dan akurasi data, serta menjalankan operasional perusahaan secara efisien.

Jadi, pengendalian internal secara normal meliputi prosedur pengendalian yang dirancang untuk menyediakan manajemen dengan tingkat jaminan bahwa informasi yang disajikan oleh sistem informasi dapat dipercaya dan disajikan tepat waktu.

Ada dua kategori prosedur pengendalian internal : prosedur pengendalian khusus dan prosedur pengendalian umum. Pengendalian khusus merupakan pengendalian yang menyediakan manajemen jaminan atas aspek khusus sistem informasi. Pengendalian umum merupakan pengendalian yang menyediakan dukungan untuk pengendalian khusus dan

menyediakan manajemen dengan jaminan yang berhubungan dengan aspek dari sistem informasi.

Sebagai catatan jika auditor merencanakan keandalan pada pengendalian umum atau pengendalian khusus, maka auditor mengumpulkan bukti yang menyangkut keefektifan operasional atas prosedur pengendalian.

2.5.2 Komponen Pengendalian Internal

Menurut Weber (1999, p49), pengendalian internal terdiri dari lima komponen yang saling terintegrasi, antara lain :

1. Control Environment

Komponen ini diwujudkan dalam cara pengoperasian, cara pembagian wewenang dan tanggung jawab yang harus dilakukan, cara komite audit berfungsi, dan metode-metode yang digunakan untuk merencanakan dan memonitor kinerja.

2. Risk Assessment

Komponen untuk mengidentifikasi dan menganalisa resiko yang dihadapi oleh perusahaan dan cara-cara untuk menghadapi resiko tersebut. 3. Control Activities

Komponen yang beroperasi untuk memastikan transaksi telah terotorisasi, adanya pembagian tugas, pemeliharaan terhadap dokumen dan record, perlindungan aset dan record, pengecekan kinerja, dan penilaian dari jumlah record yang terjadi.

4. Information and Communication

Komponen dimana informasi digunakan untuk mengidentifikasi, mendapatkan dan menukarkan data yang dibutuhkan untuk mengendalikan dan mengatur operasi perusahaan.

5. Monitoring

Komponen yang memastikan pengendalian internal beroperasi secara dinamis.

2.5.3 Jenis Pengendalian

Menurut Weber (1999, pp67-648), ruang lingkup pengendalian dibedakan atas dua jenis, yaitu management control framework (pengendalian manajemen) dan application control framework (pengendalian aplikasi).

2.5.3.1 Pengendalian Manajemen

Pengendalian manajemen (management control) ialah sistem pengendalian intern komputer yang berlaku umum meliputi seluruh kegiatan komputerisasi sebuah organisasi secara menyeluruh. Artinya ketentuan-ketentuan yang berlaku dalam pengendalian tersebut, berlaku untuk seluruh kegiatan komputerisasi di perusahaan tersebut. Pengendalian ini berguna untuk menyediakan infrastruktur yang stabil sehingga sistem informasi dapat dibangun, dioperasikan, dan dipelihara secara berkesinambungan.

2.5.3.1.1 Pengendalian Top Manajemen (Top Level Management Control)

Mengendalikan peranan manajemen dalam perencanaan kepemimpinan dan pengawasan fungsi sistem.

2.5.3.1.2 Pengendalian Manajemen Sistem Informasi (Information System Management Control)

Mengendalikan alternatif dari model pengembangan proses sistem informasi sehingga dapat digunakan sebagai dasar pengumpulan dan pengevaluasian bukti.

2.5.3.1.3 Pengendalian Manajemen Pengembangan Sistem (System Development Management Control)

Mengendalikan tahapan utama dari daur hidup program dan pelaksanaan dari tiap tahap.

2.5.3.1.4 Pengendalian Manajemen Sumber Data (Data Resource Management Control)

Mengendalikan peranan dan fungsi dari data administrator atau database administrator.

2.5.3.1.5 Pengendalian Manajemen Jaminan Kualitas (Quality Assurance Management Control)

Mengendalikan fungsi utama yang harus dilakukan oleh Quality Assurance Management untuk meyakinkan bahwa pengembangan, pelaksanaan, pengoperasian, dan pemeliharaan dari sistem informasi sesuai dengan standar kualitas.

2.5.3.1.6 Pengendalian Manajemen Keamanan (Security Management Control)

Menurut Weber (1999, pp257-266), dapat disimpulkan bahwa pengendalian terhadap manajemen keamanan secara garis besar bertanggung jawab dalam menjamin aset sistem informasi tetap aman.

Ancaman utama terhadap keamanan aset sistem informasi : a. Ancaman kebakaran

Beberapa pelaksanaan pengamanan untuk ancaman kebakaran :

• Memiliki alarm kebakaran otomatis yang diletakkan pada tempat di mana aset-aset sistem informasi berada.

• Memiliki tabung kebakaran yang diletakkan pada lokasi yang mudah diambil.

• Memiliki tombol power utama (termasuk AC).

• Gedung tempat penyimpanan aset sistem informasi dibangun dari bahan tahan api.

• Memiliki pintu / tangga darurat yang diberi tanda dengan jelas sehingga karyawan dengan mudah menggunakannya.

• Ketika alarm berbunyi, signal langsung dikirim ke stasiun pengendalian yang selalu dijaga oleh staf.

• Prosedur pemeliharaan gedung yang baik menjamin tingkat polusi rendah di sekitar aset sistem informasi yang bernilai tinggi. Contoh: ruang komputer dibersihkan secara teratur dan kertas untuk printer diletakkan di ruang yang terpisah. Untuk mengantisipasi ancaman kebakaran diperlukan pengawasan rutin dan pengujian terhadap sistem perlindungan kebakaran untuk dapat memastikan bahwa segala sesuatunya telah dirawat dengan baik.

b. Ancaman banjir

Beberapa pelaksanaan pengamanan untuk ancaman banjir : • Usahakan bahan untuk atap, dinding dan lantai yang tahan air.

• Menyediakan alarm pada titik strategis dimana material aset sistem informasi diletakkan.

• Semua material aset sistem informasi diletakkan di tempat yang tinggi. • Menutup peralatan hardware dengan bahan yang tahan air sewaktu

tidak digunakan.

c. Perubahan tenaga sumber energi

Pelaksanaan pengamanan untuk mengantisipasi perubahan tegangan sumber energi listrik, misalnya menggunakan stabilizer ataupun Uninteruptable Power Supply (UPS) yang memadai yang mampu mengcover tegangan listrik jika tiba-tiba turun.

d. Kerusakan struktural

Pelaksanaan struktural terhadap aset sistem informasi dapat terjadi karena adanya gempa, angin, dan salju. Beberapa pelaksanaan pengamanan untuk mengantisipasi kerusakan struktural misalnya adalah memilih lokasi perusahaan yang jarang terjadi gempa dan angin ribut.

e. Polusi

Beberapa pelaksanaan pengamanan untuk mengantisipasi polusi, misalnya situasi kantor yang bebas debu dan tidak memperbolehkan membawa binatang peliharaan. Atau dengan melarang karyawan membawa / meletakkan minuman di dekat peralatan komputer.

f. Penyusup

Pelaksanaan pengamanan untuk mengantisipasi penyusup dapat dilakukan dengan penempatan penjaga dan penggunaan alarm.

g. Virus

Pelaksanaan pengamanan untuk mengantisipasi virus meliputi tindakan :

• Preventive, seperti menginstall anti virus dan mengupdate secara rutin, melakukan scan file yang akan digunakan.

• Detective, seperti melakukan scan secara rutin.

• Corrective, seperti memastikan back up data bebas virus, pemakaian anti virus terhadap file yang terinfeksi.

h. Hacking

• Penggunaan kontrol logikal seperti penggunaan password yang sulit untuk ditebak.

• Petugas keamanan secara teratur memonitor sistem yang digunakan. Pengendalian akhir bila ancaman keamanan terjadi :

♦ Rencana pemulihan bencana

Terdiri dari empat bagian yaitu : 1. Rencana Darurat (Emergency Plan) 2. Rencana Back up (Back up Plan) 3. Rencana Pemulihan (Recovery Plan) 4. Rencana Pengujian (Test Plan) ♦ Asuransi

Memiliki asuransi untuk fasilitas peralatan, media penyimpanan, biaya tambahan, gangguan bisnis, dokumen dan kertas yang berharga, dan media transportasi.

2.5.3.1.7 Pengendalian Manajemen Operasi (Operations Management Control)

Menurut Weber (1999, pp293-320), secara garis besar pengendalian manajemen operasi (Operations Management Controls) bertanggung jawab terhadap hal-hal sebagai berikut :

a. Pengoperasian komputer (Computer Operations) Tipe pengendalian yang harus dilakukan :

• Menentukan fungsi-fungsi yang harus dilakukan operator komputer maupun fasilitas operasi otomatis.

• Menentukan penjadwalan kerja pada pemakaian hardware atau software.

• Menentukan perawatan terhadap hardware agar dapat berjalan baik. • Pengendalian perangkat keras berupa hardware controls dari produsen

untuk deteksi hardware malfunction. b. Pengoperasian jaringan (Network Operation)

Pengendalian yang dilakukan ialah memonitor dan memelihara jaringan dan pencegahan terhadap akses oleh pihak yang tidak berwenang. Pengendalian sistem komunikasi data antara lain adalah :

• Jalur komunikasi • Hardware • Cryptology • Software

c. Persiapan dan pengentrian data (Preparation and Entry Data)

Fasilitas-fasilitas yang ada harus dirancang untuk memiliki kecepatan dan keakuratan data serta telah dilakukan terhadap pengentrian data.

d. Pengendalian Produksi (Production Control)

Fungsi yang harus dilakukan untuk pengendalian produksi adalah : • Penerimaan dan pengiriman input dan output.

• Manajemen pelayanan

• Peningkatan pemanfaatan komputer e. File Library

Fungsi yang harus dilakukan untuk file library adalah : • Penyimpanan media penyimpanan (storage of storage media) • Penggunaan media penyimpanan (use of strorage media)

• Pemeliharaan dan penempatan media penyimpanan (maintenance and disposal of storage media)

• Lokasi media penyimpanan (location of storage media) f. Documentation and Program Library

Orang yang bertanggungjawab atas dokumentasi mempunyai beberapa fungsi yang harus dilakukan yaitu :

• Memastikan bahwa semua dokumentasi disimpan secara aman

• Memastikan bahwa hanya orang yang mempunyai otorisasi saja yang bisa mengakses dokumentasi

• Memastikan bahwa dokumentasi tersebut selalu up-to-date

• Memastikan bahwa adanya backup yang cukup untuk dokumentasi yang ada

g. Help Desk/Technical Support

• Membantu end user dalam menggunakan hardware dan software yang berhubungan dengan end user seperti microcomputer, spreadsheet packages, database management packages, dan local area networks.

• Menyediakan technical support untuk sistem produksi dengan dilengkapi suatu penyelesaian masalah yang berhubungan dengan hardware, software dan database.

h. Capacity Planning and Performance Monitoring

Tujuan utama dari fungsi sistem informasi ini adalah untuk mencapai tujuan dari penggunaan sistem informasi dengan biaya yang serendah mungkin.

i. Management of Outsourced Operations

Saat ini banyak organisasi yang melakukan outsource terhadap beberapa fungsi dari sistem informasi mereka. Alasan utama dilakukannya outsource karena mereka ingin menfokuskan pada fungsi inti bisnis mereka. Manajemen operasi harus menfokuskan pada 4 (empat) jenis pengendalian dalam hal memonitoring kegiatan outsource antara lain : • Mengevaluasi outsourcing vendor yang dilihat dari segi keuangan. • Memastikan ketaatan dari kontrak outsourcing yang telah disepakati • Memastikan bahwa operasi dari outsourcing vendor dapat dijalankan.

• Memelihara prosedur-prosedur untuk pemulihan bencana dengan outsourcing vendor

2.5.3.2 Pengendalian Aplikasi

2.5.3.2.1 Pengendalian Boundary (Boundary Control)

Menurut Weber (1999, pp370-388), mengendalikan sifat dan fungsi pengendalian akses, penggunaan pengkodean dalam pengendalian akses, nomor identifikasi personal (PIN), digital signatures dan plastic cards.

Tujuan dari boundary control adalah :

a. Untuk menetapkan identitas dan otoritas User terhadap sistem komputer. b. Untuk menetapkan identitas dan kebenaran sumber informasi yang

digunakan User.

c. Untuk membatasi kegiatan User dalam mendapat sumber informasi berdasarkan kewenangan.

Jenis-jenis pengendalian dalam subsistem boundary, yaitu : a) Pengendalian Kriptografi

Kriptografi merupakan sistem untuk mentransformasikan data menjadi kode (cryptograms) sehingga tidak memiliki arti bagi orang yang tidak memiliki sistem untuk mengubah kembali data tersebut. Tujuannya untuk menjaga kerahasiaan informasi dengan mengacak data.

b) Pengendalian Akses

Pengendalian akses berfungsi untuk membatasi penggunaan sumber daya sistem komputer, membatasi dan memastikan User untuk mendapatkan sumber daya yang mereka butuhkan. Langkah-langkah umum untuk menunjang fungsi tersebut, yaitu :

1. Mengesahkan User yang telah mengidentifikasikan dirinya ke sistem; 2. Mengesahkan sumber daya yang diminta oleh User, serta

3. Membatasi aktivitas yang dilakukan oleh User terhadap sistem.

2.5.3.2.2 Pengendalian Input (Input Control)

Menurut Weber (1999, pp420-450), komponen pada subsistem input bertanggung jawab dalam mengirimkan data dan instruksi ke dalam sistem aplikasi di mana kedua tipe atribut tersebut haruslah divalidasi, selain itu banyaknya kesalahan yang terdeteksi harus dikontrol sehingga input yang dihasilkan akurat, lengkap, unik dan tepat waktu.

Pengendalian input merupakan hal yang kritis didasarkan 3 alasan, yaitu jumlah pengendalian yang paling besar pada sistem informasi terhadap kehandalan subsistem input, aktivitas pada subsistem input, yang bersifat rutin, dalam jumlah besar dan campur tangan ini dapat mengalami kebosanan sehingga cenderung mengalami error, subsistem input sering menjadi target dari fraud. Banyak ketidakberesan yang ditemukan dengan cara penambahan, penghapusan, atau pengubahan transaksi input.

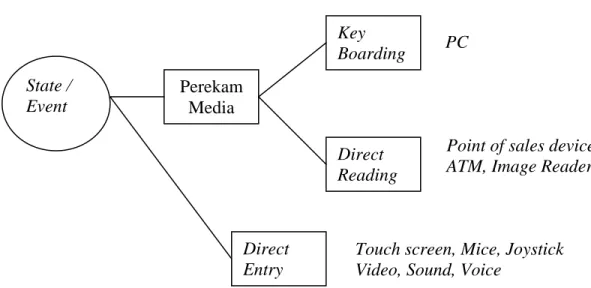

Komponen pengendalian input ada 8 yaitu mencakup : a) Metode Data Input

PC

Point of sales device, ATM, Image Reader

Touch screen, Mice, Joystick Video, Sound, Voice

Gambar 2.2 Metode Input Sumber : Weber (1999, p421) b) Perancangan Dokumen Sumber

Menurut sudut pandang pengendalian, perancangan dokumen sumber yang baik memiliki beberapa tujuan :

1. Mengurangi kemungkinan perekaman data yang error 2. Meningkatkan kecepatan perekaman data

3. Mengendalikan alur kerja

4. Memfasilitasi pemasukan data ke dalam sistem komputer 5. Dapat meningkatkan kecepatan dan keakuratan pembacaan data 6. Memfasilitasi pengecekan referensi berikutnya

Auditor harus memahami fundamental perancangan dokumen sumber yang baik. Perancangan dokumen sumber dinilai setelah melakukan analisis, di mana analisis dokumen sumber menentukan State / Event Perekam Media Key Boarding Direct Reading Direct Entry

data apa yang akan diambil, bagaimana data dipersiapkan dan dimasukkan ke dalam sistem komputer, juga penanganan penyimpanan, dan pengarsipan dokumen. Adapun dasar-dasar yang perlu diperhatikan untuk penilaian perancangan dokumen sumber yang baik adalah :

1. Karakteristik media kertas yang digunakan untuk dokumen sumber, meliputi seleksi panjang dan lebar kertas, kualitas kertas. 2. Tampilan dan style yang digunakan sebagai dokumen sumber.

Secara garis besar, hal penting dalam perancangan dokumen sumber terdiri :

(a) Penggunaan preprint

(b) Menyediakan judul (mengidentifikasikan tujuan dokumen sumber), headings (memisahkan dokumen ke dalam seksi logis), catatan dan instruksi (membantu User dalam melengkapi dokumen)

(c) Penggunaan teknik untuk perhatian dan perbedaan-perbedaan yang penting

(d) Menyusun field yang mudah dalam penggunaannya, urutan field-field menurut alur kerja

(e) Penggunaan pendekatan “caption above fill-in area” untuk judul halaman dan field data

(f) Menyediakan pilihan ganda untuk pertanyaan-pertanyaan untuk menghindari kehilangan data

(g) Penggunaaan tanda tick atau nilai indicator untuk mengidentifikasikan field-size errors

(h) Kombinasi instruksi dengan pertanyaan (i) Ruang item yang tepat dalam formulir (j) Prenumber dokumen sumber

(k) Merancang untuk kemudahan keying (l) Memenuhi standar organisasional c) Perancangan Layar Data Entry

Jika data yang dikey masuk ke sistem melalui terminal, rancangan layar dengan kulitas tinggi sangat penting untuk meminimumkan error input dan mencapai keefektifan dan keefisienan subsistem input. Auditor harus mampu memeriksa layanan data entry pada sistem aplikasi dan memberikan penilaian terhadap frekuensi error input yang kemungkinan dibuat dan perluasan perancangan layar yang meningkatkan atau mengurangi keefektifan dan keefisienan. Penilaian ini akan mempengaruhi cara memutuskan untuk mengadakan audit yang masih tersisa.

Subseksi berikut ini menjelaskan pengenalan perancangan layar dengan singkat dan terutama berdasarkan Galitz (1993), Weinschenk dan Yeo (1998), Mullet dan Sano (1995), dan Herton (1994). Prinsip perancangan yang jelas ditujukan untuk semua jenis layar data entry. Lainnya berbeda-beda, tetapi berdasarkan saat layar digunakan untuk direct-entry input atau saat input pengambilan data melalui dokumen sumber. Salah satu daya tariknya adalah perbedaan penulis sering

menimbulkan konflik terhadap rekomendasi yang merupakan perancangan layar yang baik. Contohnya, adanya rekomendasi bahwa kotak ditempatkan disekitar data-entry fields, sedangkan yang lainnya merekomendasikan penggunaan karakter underscore. Demikian pula ada yang merekomendasikan judul halaman selalu diletakkan di left-aligned, sedangkan yang lainnya merekomendasikan judul halaman diletakkan di right-aligned jika ukuran judul halaman terdapat perbedaaan yang sangat mencolok. Pada akhirnya auditor harus membuat penilaian terhadap kualitas perancangan layar data entry. d) Pengendalian Kode Data

Tujuan kode data yang unik yaitu untuk mengidentifikasikan entitas sebagai anggota dalam suatu grup atau set, dan lebih rapi dalam menyusun informasi yang dapat mempengaruhi tujuan integritas data, keefektifan serta keefisienan.

(1) Kesalahan dalam pengkodean data

Ada lima jenis kesalahan dalam pengkodean data, yaitu: 1. Addition (penambahan), sebuah karakter ekstra ditambahkan

pada kode, contoh 87942 dikode menjadi 879142.

2. Transaction (pemotongan), sebuah karakter dihilangkan dari kode, contoh 87942 dikode menjadi 8792.

3. Transcription (perekaman), sebuah karakter yang salah direkam, contoh 87942 dikode menjadi 81942.

4. Transposition (perubahan), karakter yang berdekatan pada kode dibalik, contoh 87942 dikode menjadi 78942.

5. Double Transposition, karakter dipisahkan oleh satu atau lebih karakter yang dibalik, contoh 87942 dikode menjadi 84972.

Lima faktor yang mempengaruhi terjadinya kesalahan dalam pengkodean adalah :

1. Panjang kode yang cenderung menyebabkan kesalahan. 2. Gabungan alfabet dengan numerik.

3. Pilihan karakter.

4. Gabungan huruf besar dengan huruf kecil. 5. Kemampuan prediksi dari karakter berurutan. (2) Jenis sistem pengkodean

Kode spesifik dipilih dalam konteks sistem pengkodean. Dalam teori, sistem pengkodean mencapai lima tujuan, yaitu : 1. Fleksibilitas, suatu kode seharusnya menginginkan tambahan

item atau kategori baru dengan mudah.

2. Keberartian, jika mungkin kode seharusnya mengidentifikasikan nilai atribut dari entitas.

3. Kepadatan, suatu kode seharusnya menyampaikan informasi maksimal yang disampaikan dengan jumlah karakter yang minimum.

4. Kesesuaian, suatu kode seharusnya mudah encode, decode, dan key

5. Kemampuan, jika mungkin suatu kode dapat diadaptasi dengan perubahan syarat-syarat berkembang User.

Tipe-Tipe dari Sistem Pengkodean : 1. Serial Codes

Memberikan urutan nomor atau alfabet sebagai suatu obyek, terlepas dari kelompok obyek tersebut. Maka, dapat dikatakan bahwa serial codes secara unik mengidentifikasikan suatu obyek. Keuntungan utama dari pengkodean ini adalah kemudahan untuk menambahkan item baru dan juga pengkodean ini ringkas dan padat.

2. Block Sequence Codes

Pengkodean dengan block sequence memberikan satu blok dari nomor-nomor sebagai suatu kategori khusus dari sebuah obyek. Kelompok utama dari obyek dalam suatu kategori harus ditentukan dan disertai dengan satu blok dari nomor-nomor untuk masing-masing nilai dari kelompok tersebut. Keuntungan dari pengkodean ini adalah dalam memberikan nilai mnemonik (mudah diingat). Kesulitan yang dihadapi adalah dalam menentukan ukuran atau panjang dari kode.

3. Hierarchical Codes

Hierarchical codes membutuhkan pemeliharaan serangkaian nilai kelompok dari suatu obyek yang akan dikodekan dan diurutkan berdasarkan tingkat kepentingannya. Hierarchical codes lebih berarti dibanding serial atau block

sequence karena pengkodean ini mendeskripsikan lebih banyak kelompok dari obyek.

4. Association Codes

Dengan Association codes, kelompok dari obyek akan diberi kode dipilih, dan kode yang unik diberikan untuk masing-masing nilai dari kelompok tersebut. Kode tersebut dapat berupa numerik, alfabet, atau alfanumerik. Association codes mempunyai nilai mnemonik yang tinggi. Pengkodean ini lebih cenderung salah jika tidak ringkas atau terdiri dari banyak gabungan alfabet atau karakter numerik.

e) Cek Digit

Cek digit digunakan sebagai peralatan untuk mendeteksi kesalahan dalam banyak aplikasi, sebagai contoh : tiket pesawat, proses kartu kredit, proses rekening bank, proses pengumpulan item bank dan proses lisensi mengemudi.

f) Pengendalian Batch

Batching merupakan proses pengelompokkan transaksi bersama-sama yang menghasilkan beberapa jenis hubungan antara yang satu dengan lainnya. Pengendalian yang bermacam-macam dapat digunakan pada batch untuk mencegah atau mendeteksi error atau kesalahan. Ada dua jenis batch yang digunakan yaitu batch fisik dan batch logis. Physical batches merupakan grup transaksi yang menjalankan unit fisik. Logical batches merupakan grup transaksi

yang dikelompokkan bersama berdasarkan logis. Penilaian terhadap pengendalian batch dapat dilakukan dengan mengacu pada :

(1) Batch Cover Sheet

Batch cover sheet memuat jenis informasi seperti, angka batch yang unik, total kontrol untuk batch, data umum untuk berbagai transaksi pada batch, tanggal saat batch disiapkan, kesalahan informasi yang terdeteksi pada batch dan tanda tangan personalia yang menangani batch dalam berbagai cara.

(2) Batch Register Control

Batch register control mencatat perpindahan physical batches antara berbagai lokasi dalam suatu organisasi.

g) Validasi Input Data

Jenis pengecekan validasi input data : (1) Field Checks

Test validasi dapat diaplikasikan pada field yang tidak bergantung pada field lainnya dalam laporan input.

(2) Record Checks

Test validasi dapat diaplikasikan ke field berdasarkan hubungan timbal balik yang logis dari suatu field dengan field lainnya dalam laporan.

(3) Batch Checks

Test validasi memeriksa apakah karakteristik laporan batch yang dimasukkan sama dengan rumusan karakteristik batch.

(4) File Checks

Test validasi menguji apakah karakteristik penggunaan file selama pemasukkan data sama dengan rumusan karakteristik file.

h) Instruksi Input

Dalam memasukkan instruksi ke dalam sistem aplikasi sering terjadi kesalahan karena adanya instruksi yang bermacam-macam dan kompleks. Karena itu perlu menampilkan pesan kesalahan. Pesan kesalahan yang ditampilkan harus dikomunikasikan pada User dengan lengkap dan jelas.

2.5.3.2.3 Pengendalian Proses (Process Control)

Menurut Porter dan Perry (terjemahan Widjajanto, Nugroho,1996,p200), pengendalian proses mencakup pengendalian terhadap kemungkinan kehilangan data atau tidak diprosesnya data, perhitungan aritmatik, dan keakuratan pemrograman.

1. Kemungkinan kehilangan data atau tidak diprosesnya data.

Pengendalian yang dilakukan untuk mendeteksi kehilangan atau tidak diprosesnya data terdiri dari :

a) Perhitungan record

Perhitungan record adalah jumlah record yang diproses oleh komputer kemudian total yang dihasilkan dibandingkan dengan suatu perhitungan manual yang telah ditetapkan sebelumnya. Setiap saat file

diproses, record dihitung kembali dan jumlahnya disamakan dengan total awal atau total yang telah disesuaikan.

b) Total pengendali (control total)

Dilakukan terhadap field kuantitas atau yang mengandung perhitungan jumlah dalam satu kelompok record yang kemudian hasil perhitungan tersebut digunakan untuk mengecek pengendalian yang ditetapkan dalam manual atau pemrosesan komputer sebelumnya atau berikutnya.

c) Hash total

Bentuk lain dari total pengendali yang dibuat dari data dalam suatu field non kuantitas di dalam suatu kelompok record.

2. Perhitungan aritmatik

Pengendalian yang dilakukan untuk perhitungan atau kalkulasi aritmatik terdiri dari :

a) Cek-cek batas (limit checks)

Dilakukan dengan mengetes hasil-hasil kalkulasi terhadap batas-batas yang telah ditetapkan terlebih dahulu.

b) Cek-cek saldo jumlah mendatar (cross-footing balance check)

Dilakukan terhadap field-field yang mempunyai hubungan satu sama lain dan hasil penjumlahannya dicocokkan pada akhir proses.

c) Tes melimpah (overflow test)

Merupakan suatu tes yang digunakan secara luas untuk menentukan apakah ukuran suatu hasil perhitungan melampaui alokasi ukuran yang telah terdaftar dan disimpan.

3. Memastikan keakuratan pemrograman

Pengendalian yang dilakukan untuk memastikan keakuratan pemrograman berupa:

a) Dokumentasi yang tepat

Dokumentasi yang baik akan menempatkan kesalahan pemrograman dan akan memudahkan koreksi.

b) Prosedur pengetesan program yang ekstensif

Akan mengurangi kemungkinan gangguan program dan memudahkan pengoperasian sistem yang lancar.

2.5.3.2.4 Pengendalian Output (Output Control)

Menurut Porter dan Perry (1996,p205), pengendalian output digunakan untuk memastikan bahwa data yang diproses tidak mengalami perubahan yang tidak sah oleh personil operasi komputer dan memastikan hanya personil yang berwenang saja yang menerima output.

Pengendalian output yang dilakukan berupa :

1) Mencocokkan data output dengan total pengendali sebelumnya yang telah ditetapkan yang diperoleh dalam tahap input dari siklus pemrosesan.

Format yang tepat terdiri dari : a. Page heading

b. Judul laporan

c. Tanggal dan waktu pencetakan

d. Banyaknya copy laporan untuk masing-masing pihak yang berwenang

e. Periode laporan

f. Nama program (termasuk versinya yang menghasilkan laporan) g. Nama personil yang bertanggungjawab atas dikeluarkannya

laporan tersebut h. Masa berlaku laporan i. Nomor halaman j. Tanda akhir halaman

3) Mengendalikan data input yang ditolak oleh komputer selama pemrosesan dan mendistribusikan data yang ditolak tersebut ke personil yang tepat. 4) Mendistribusikan laporan-laporan output ke departemen pemakai tepat

pada waktunya.

2.5.3.2.5 Pengendalian Database (Database Control)

Menurut Porter dan Perry (1996,p204), pengendalian database digunakan untuk menjaga integritas data dalam suatu database. Pengendalian yang dilakukan mencakup pengendalian terhadap pelaporan kemacetan, sistem

kamus data, sistem kamus data yang terintegrasi, tanggungjawab unsur data, pengendalian data bersama dan pemecahan hambatan.

2.5.3.2.6 Pengendalian Komunikasi (Communication Control)

Menurut Weber (1999,p474) Pengendalian komunikasi digunakan untuk mengendalikan pendistribusian pembukaan komunikasi subsistem, komponen fisik, kesalahan jalur komunikasi, aliran dan hubungan, pengendalian topologi, pengendalian akses hubungan, pengendalian atas ancaman subversif, pengendalian internetworking, dan pengendalian arsitektur komunikasi.