7

LANDASAN TEORI

2.1 Sistem Informasi Akuntansi

2.1.1 Pengertian Sistem Informasi Akuntansi

Sistem Informasi Akuntansi menurut Bodnar dan Hopwood diterjemahkan oleh Jusuf dan Tambunan dalam bukunya yang berjudul Sistem Informasi Akuntansi (2000, p1) adalah kumpulan sumber daya, seperti manusia dan peralatan, yang diatur untuk mengubah data menjadi informasi.

Sedangkan menurut Krismiaji dalam bukunya yang berjudul Sistem Informasi Akuntansi (2002, p5), pengertian sistem informasi akuntansi adalah sebuah sistem yang memproses data dan transaksi guna menghasilkan informasi yang bermanfaat untuk merencanakan, mengendalikan dan mengoperasikan bisnis.

Berdasarkan pengertian di atas, maka dapat disimpulkan bahwa sistem informasi akuntansi adalah suatu kumpulan sumber daya yang diatur untuk memproses data dan transaksi menjadi informasi yang bermanfaat untuk merencanakan, mengendalikan, dan mengoperasikan bisnis.

2.1.2 Tujuan Sistem Informasi Akuntansi

Menurut Hall dalam bukunya yang berjudul Sistem Informasi Akuntansi (2001, p18) :

a. Untuk mendukung fungsi pertanggungjawaban (akuntabilitas, stewardship) kepengurusan (manajemen) suatu organisasi atau perusahaan.

Manajemen bertanggung jawab untuk menginformasikan pengaturan dan penggunaan sumber daya organisasi dalam rangka pencapaian tujuan organisasi tersebut.

b. Untuk mendukung pengambilan keputusan manajemen.

Sistem informasi memberikan informasi yang diperlukan oleh pihak manajemen untuk melakukan tanggung jawab pengambilan keputusan. c. Untuk mendukung kegiatan operasi perusahaan hari demi hari.

Sistem informasi membantu personil operasional untuk bekerja lebih efektif dan efisien.

2.1.3 Siklus Proses Transaksi Sistem Informasi Akuntansi

Siklus Proses Transaksi Sistem Informasi Akuntansi menurut Bodnar dan Hopwood diterjemahkan oleh Jusuf dan Tambunan (2000, p6) :

a. Siklus Pendapatan

Kejadian-kejadian yang berkaitan dengan pendistribusian barang dan jasa ke entitas-entitas lain dan pengumpulan pembayaran-pembayaran yang berkaitan.

b. Siklus pengeluaran

Kejadian-kejadian yang berkaitan dengan memperoleh barang dan jasa dari entitas-entitas lain dan pelunasan kewajiban-kewajiban yang berkaitan. c. Siklus produksi

Kejadian-kejadian yang berkaitan dengan pengubahan sumber daya menjadi barang dan jasa.

d. Siklus keuangan

Kejadian-kejadian yang berkaitan dengan perolehan dan manajemen dana-dana modal, termasuk kas.

2.1.4 Sistem Persediaan

Menurut Mcleod dalam bukunya yang berjudul Sistem Informasi Manajemen (2001, p312), sistem persediaan terdiri dari empat proses utama: 1. Memeriksa Saldo Persediaan

Langkah pertama adalah memeriksa saldo persediaan dari tiap jenis barang yang dipesan. Catatan jenis barang untuk jenis barang yang dipesan diambil dari file persediaan. Field saldo persediaan dari catatan tersebut dibandingkan dengan jumlah pesanan dari catatan pesanan yang diterima untuk melihat apakah tersedia cukup persediaan untuk memenuhi pesanan. Jika tidak dapat dipenuhi, catatan pesanan yang tertunda (back order) dimasukkan ke dalam file pesanan yang tertunda. Sedangkan saat pesanan terpenuhi, arus data Barang tersedia menyediakan kaitan ke proses selanjutnya.

2. Memeriksa Titik Pemesanan Kembali

Dalam hal pesanan dipenuhi, langkah selanjutnya adalah menentukan apakah saldo persediaan yang baru, yang lebih sedikit mengakibatkan tercapainya titik pemesanan kembali (re-order point). Tiap catatan jenis barang berisi field titik pemesanan kembali. Titik pemesanan kembali adalah jumlah persediaan yang memicu kegiatan pengisian kembali persediaan. Saat saldo persediaan turun mencapai titik pemesanan kembali,

tiba waktunya untuk memesan kembali. Pemesanan kembali ditetapkan cukup tinggi sehingga pasokan yang baru akan diterima sebelum persediaan habis (stock-out). Ketika titik pemesanan kembali telah tercapai, data pemesanan kembali dicatat sebagai Data pembelian untuk digunakan oleh sistem pembelian.

3. Menambahkan Jenis Barang yang Diterima

Proses diatas mengurangi saldo persediaan ketika pesanan dipenuhi. Proses yang lain meningkatkan saldo ketika pengisian kembali persediaan diterima dari pemasok. Langkah ini menggunakan arus data Barang diterima dari sistem penerimaan dan memperbaharui field saldo persediaan dari barang yang diterima ke dalam file persediaan.

4. Menyediakan Data Buku Besar

Data persediaan merupakan input penting bagi buku besar. Nilai persediaan ditetapkan sebagai aktiva di neraca. Langkah ini mengambil data yang diperlukan sistem buku besar dari file persediaan, dan meneruskannya ke sistem itu dalam bentuk arus data Buku besar persediaan.

2.2 Sistem Pengendalian Intern

2.2.1 Pengertian Pengendalian Intern

Menurut Romney dan Steinbart dalam bukunya yang berjudul Accounting Information Systems (2005, p229), pengertian pengendalian intern adalah rencana organisasi dan metode bisnis yang dipergunakan untuk menjaga aset, memberikan informasi yang akurat dan handal, mendorong dan

memperbaiki efisiensi jalannya organisasi, serta mendorong kesesuaian dengan kebijakan yang telah ditetapkan.

Menurut Weber dalam bukunya yang berjudul Information System Control and Audit (1999, p35), pengendalian intern adalah suatu sistem yang dapat mencegah, mendeteksi, dan mengkoreksi kejadian-kejadian tidak sah atau tidak benar yang muncul pada saat transaksi.

Berdasarkan pengertian di atas maka pengendalian dikelompokkan menjadi tiga bagian, yaitu :

a. Preventive Control

Pengendalian ini digunakan untuk mencegah masalah sebelum masalah tersebut muncul.

b. Detective Control

Pengendalian ini digunakan untuk menemukan masalah yang timbul saat berhubungan dengan sistem.

c. Corrective Control

Pengendalian ini digunakan untuk memperbaiki masalah yang ditemukan pada detective control. Pengendalian ini mencakup prosedur untuk menentukan penyebab masalah yang timbul, memperbaiki kesalahan yang timbul, memperbaiki kesalahan atau kesulitan yang timbul, memodifikasi sistem proses.

2.2.2 Tujuan Pengendalian Intern

Menurut Gondodiyoto (2006, p167), tujuan pengendalian intern yaitu: 1. Menyajikan data yang dapat dipercaya

Pimpinan hendaklah memiliki informasi yang benar atau tepat dalam rangka melaksanakan kegiatannya. Mengingat bahwa berbagai jenis informasi dipergunakan untuk mengambil bahan mengambil keputusan sangat penting artinya, karena itu suatu mekanisme atau sistem yang dapat mendukung penyajian informasi yang akurat sangat diperlukan oleh pimpinan perusahaan.

2. Mengamankan aktiva dan pembukuan

Pengamanan atas berbagai harta benda dan catatan pembukuan menjadi sangat penting dengan adanya komputer. Data atau informasi yang begitu banyaknya yang disimpan di dalam media komputer seperti magnetic tape dapat dirusak apabila tidak diperhatikan pengamanannya.

3. Meningkatkan efisiensi operasional

Pengawasan dalam suatu organisasi merupakan alat untuk mencegah penghamburan usaha, menghindarkan pemborosan dalam setiap segi dunia usaha untuk mengurangi setiap jenis penggunaan sumber-sumber yang ada secara tidak efisien.

4. Mendorong pelaksanaan kebijaksanaan yang ada

Pimpinan menyusun tata cara dan ketentuan yang dapat dipergunakan untuk mencapai tujuan perusahaan. Sistem pengendalian intern berarti memberikan jaminan yang layak bahwa kesemuanya itu telah dilaksanakan oleh karyawan perusahaan.

2.2.3 Komponen Pengendalian Intern

Menurut Mulyadi dan Puradiredja (1998, p175), struktur pengendalian intern terdiri dari lima komponen yaitu :

1. Lingkungan pengendalian

Lingkungan pengendalian menciptakan suasana pengendalian dalam suatu organisasi dan mempengaruhi kesadaran personil organisasi tentang pengendalian. Berbagai faktor yang membentuk lingkungan pengendalian dalam suatu entitas antara lain :

a. Nilai integritas dan etika b. Komitmen terhadap kompetensi c. Dewan komisaris dan komite audit d. Filosofi dan gaya operasi manajemen e. Struktur organisasi

f. Pembagian wewenang dan pembebanan tanggung jawab g. Kebijakan dan praktik sumber daya manusia

2. Penaksiran risiko

Penaksiran risiko untuk tujuan pelaporan keuangan adalah identifikasi, analisis, dan pengelolaan risiko entitas yang berkaitan dengan penyusunan laporan keuangan, sesuai dengan prinsip akuntansi berterima umum.

3. Informasi dan komunikasi

Komunikasi mencakup penyampaian informasi kepada semua personil yang terlibat dalam pelaporan keuangan tentang bagaimana aktivitas mereka berkaitan dengan pekerjaan orang lain, baik yang berada dalam

maupun diluar organisasi dan juga mencakup sistem pelaporan penyimpangan kepada pihak yang lebih tinggi dalam entitas.

4. Aktivitas pengendalian

Kebijakan dan prosedur yang dibuat untuk memberikan keyakinan bahwa petunjuk yang dibuat oleh manajemen dilaksanakan.

5. Pemantauan

Proses penilaian kualitas kinerja struktur pengendalian intern sepanjang waktu.

2.2.4 Sistem Pengendalian Intern pada Sistem Berbasis Komputer

Ruang lingkup pengendalian dibedakan atas dua jenis yaitu management controls (pengendalian manajemen) dan application controls (pengendalian aplikasi).

2.2.4.1 Pengendalian Manajemen

Menurut Weber (1999, p67), pengendalian manajemen (management controls) ialah sistem pengendalian intern komputer yang berlaku umum meliputi seluruh kegiatan komputerisasi sebuah organisasi secara menyeluruh. Pengendalian manajemen terdiri dari : 1. Pengendalian Top Manajemen (Top Management Controls)

Mengendalikan peranan manajemen dalam perencanaan kepemimpinan dan pengawasan fungsi sistem

2. Pengendalian Manajemen Pengembangan Sistem (System Development Management Controls)

Mengendalikan alternatif dari model proses pengembangan sistem informasi sehingga dapat digunakan sebagai dasar pengumpulan dan pengevaluasian bukti.

3. Pengendalian Manajemen Pemrograman (Programming Management Controls)

Mengendalikan tahapan utama dari daur hidup program dan pelaksanaan dari tiap tahap.

4. Pengendalian Manajemen Sumber Data (Data Resources Management Controls)

Mengendalikan peranan dan fungsi dari data administrator atau database administrator.

5. Pengendalian Manajemen Keamanan (Security Administration Management Controls)

Mengendalikan fungsi utama dari security administrator dalam mengidentifikasi ancaman utama terhadap fungsi sistem informasi dan perancangan, pelaksanaan, pengoperasian dan pemeliharaan terhadap pengawasan yang dapat mengurangi kemungkinan kehilangan dari ancaman ini sampai pada tingkat yang dapat diterima.

6. Pengendalian Manajemen Operasi (Operation Management Controls)

Mengendalikan fungsi utama dari manajemen operasional untuk meyakinkan bahwa pengoperasian sehari-hari dari fungsi sistem informasi diawasi dengan baik.

7. Pengendalian Manajemen Jaminan Kualitas (Quality Assurance Management Controls).

Mengendalikan fungsi utama yang harus dilakukan oleh Quality Assurance Management meyakinkan bahwa pengembangan, pelaksanaan, pengoperasian dan pemeliharaan dari sistem informasi sesuai standar kualitas.

Sesuai dengan ruang lingkup audit sistem informasi yang dilakukan maka yang akan dibahas lebih lanjut didalam skripsi ini adalah : 1. Pengendalian Manajemen Keamanan (Security Management

Controls)

Menurut Weber (1999,p256), ancaman utama terhadap keamanan aset sistem informasi, sebagai berikut :

a. Kerusakan karena kebakaran (fire damage)

Beberapa cara untuk mengatasi ancaman kebakaran adalah sebagai berikut :

1. Alarm kebakaran yang manual maupun otomatis diletakkan pada tempat yang strategis.

2. Pemadam kebakaran diletakkan pada tempat yang strategis.

3. Bangunan tempat diletakkannya pemadam kebakaran dan arah keluar diberi tanda yang jelas sehingga memudahkan untuk melihat tanda tersebut.

4. Prosedur kebersihan yang baik dapat memastikan bahwa barang-barang yang mudah menyebabkan kebakaran minimal sekali keberadaannya di ruang sistem informasi. b. Kerusakan karena air (water damage)

Beberapa cara penanganan terhadap water damage ini adalah :

1. Jika memungkinkan, plafon, dinding dan lantai tahan air (waterproof).

2. Pastikan bahwa tersedia sistem drainase yang memadai. 3. Tempatkan alarm pada tempat yang strategis dimana

harta sistem informasi berada.

4. Pada lokasi yang sering banjir, tempatkan harta sistem informasi pada bangunan yang tinggi.

5. Memiliki master switch untuk semua kran air.

6. Gunakan sistem dry-pipe automatic sprinkler yang dijalankan oleh alarm dan api.

7. Tutup hardware dengan kain pengaman ketika tidak digunakan.

c. Naik turunnya voltase listrik (energy variations)

Hal ini dapat dicegah dengan menggunakan peralatan yang dapat menstabilkan tegangan listrik seperti pemakaian UPS untuk setiap komputer dan peralatan sistem informasi lainnya.

d. Kerusakan struktur (structure damage)

Kerusakan struktur pada harta bagian sistem informasi dapat terjadi karena terjadinya gempa, angin ribut, salju, tanah longsor dan kecelakaan.

e. Polusi (pollution)

Polusi dapat merusak disk drive, hard disk, kebakaran, dan lain-lain.

f. Gangguan dari orang yang tidak bertanggungjawab (unauthorized intrusion)

g. Virus dan worm (viruses and worms)

Beberapa pelaksanaan pengamanan untuk mengantisipasi virus, antara lain :

• Tindakan preventive, seperti jangan menggunakan domain umum (shareware software), lakukan akses read-only terhadap software, men-scan file yang akan digunakan, dan lain-lain.

• Tindakan detective, seperti secara berkala menjalankan program anti virus untuk mendeteksi ada atau tidaknya virus.

• Tindakan corrective, seperti pastikan ada backup yang bersih, dan jalankan program anti virus untuk me-remove file yang terkena virus.

h. Penggunaan yang salah terhadap software, data dan jasa komputer (misuse of software, data, and services)

2. Pengendalian Manajemen Operasi (Operation Management Controls)

Menurut Weber (1999, p292), pengendalian atas delapan fungsi utama yang menjadi tanggungjawab manajemen operasional, yaitu :

a. Operasional komputer (computer operations) - Kontrol Operasional

- Kontrol Jadwal - Kontrol Pemeliharaan

b. Jaringan operasional (network operations)

c. Persiapan data dan entry (preparation data and entry) d. Kontrol produksi (production control)

e. Perpustakaan file (file library)

f. Dokumentasi dan program kepustakaan (documentation and program library)

g. Help desk (technical support)

h. Perencanaan kapasitas dan pengawasan kinerja (capacity planning and performance monitoring)

2.2.4.2 Pengendalian Aplikasi

Menurut Weber (1999, p364), pengendalian aplikasi berfungsi untuk memastikan bahwa setiap sistem aplikasi dapat melindungi aset-aset, menjaga integritas data, dan mewujudkan tujuan secara efektif dan efisien.

Pengendalian aplikasi terdiri dari :

1. Pengendalian Batasan (Boundary Controls)

Menurut Weber (1999,p370), tujuan utama boundary controls antara lain :

a. Untuk memastikan bahwa pemakai komputer adalah orang yang memiliki wewenang.

b. Untuk memastikan bahwa identitas yang diberikan oleh pemakai adalah benar.

c. Untuk membatasi tindakan yang dapat dilakukan oleh pemakai untuk menggunakan komputer ketika melakukan tindakan otorisasi.

Jenis-jenis boundary controls antara lain : a. Cryptographic Control

Dirancang untuk mengamankan data pribadi dan untuk menjaga modifikasi data oleh orang yang tidak berwenang, cara ini dilakukan dengan mengacak data sehingga data tidak memiliki arti bagi orang yang tidak dapat menguraikan data tersebut.

b. Access Control

Kontrol akses melarang pemakaian komputer oleh orang yang tidak berwenang, membatasi tindakan yang dapat dilakukan oleh pemakai dan memastikan bahwa pemakai hanya memperoleh sistem komputer yang asli.

c. Personal Identification Numbers (PIN)

PIN adalah tehnik yang digunakan secara luas untuk mengidentifikasi orang. Sebuah PIN merupakan jenis password yang sederhana, bisa merupakan nomor rahasia seseorang yang berhubungan dengan orang tersebut dan melayani pekerjaan memverifikasi keotentikan seseorang.

Terdapat tiga metode untuk membuat PIN : • Derived PIN

PIN dibuat berdasarkan nomor account pelanggan. • Random PIN

PIN dibuat secara random berdasarkan panjangnya karakter. • Customers-selected PIN

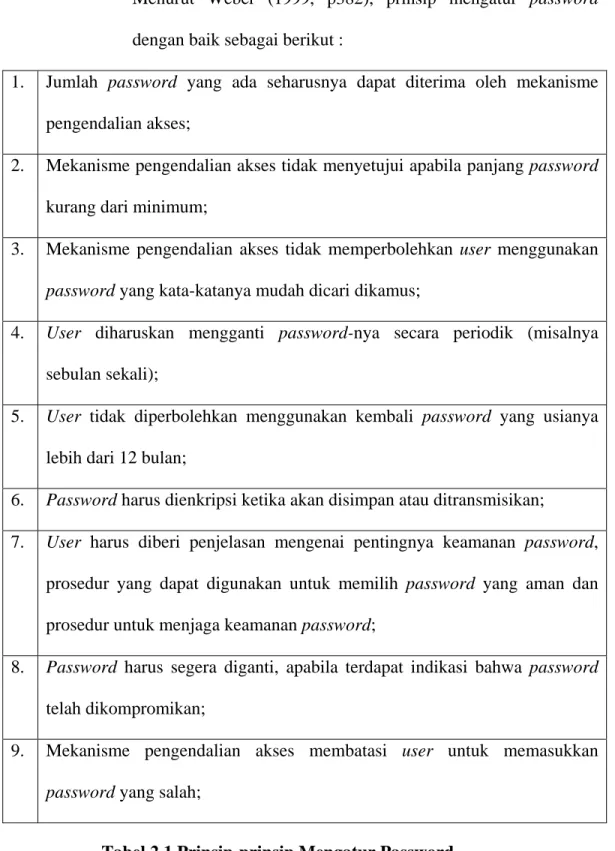

Menurut Weber (1999, p382), prinsip mengatur password dengan baik sebagai berikut :

1. Jumlah password yang ada seharusnya dapat diterima oleh mekanisme pengendalian akses;

2. Mekanisme pengendalian akses tidak menyetujui apabila panjang password kurang dari minimum;

3. Mekanisme pengendalian akses tidak memperbolehkan user menggunakan password yang kata-katanya mudah dicari dikamus;

4. User diharuskan mengganti password-nya secara periodik (misalnya sebulan sekali);

5. User tidak diperbolehkan menggunakan kembali password yang usianya lebih dari 12 bulan;

6. Password harus dienkripsi ketika akan disimpan atau ditransmisikan;

7. User harus diberi penjelasan mengenai pentingnya keamanan password, prosedur yang dapat digunakan untuk memilih password yang aman dan prosedur untuk menjaga keamanan password;

8. Password harus segera diganti, apabila terdapat indikasi bahwa password telah dikompromikan;

9. Mekanisme pengendalian akses membatasi user untuk memasukkan password yang salah;

Tabel 2.1 Prinsip-prinsip Mengatur Password Sumber : Weber (1999, p382)

2. Pengendalian Masukan (input controls)

Menurut Weber (1999, p420), komponen pada subsistem input bertanggungjawab untuk memasukkan data dan instruksi pada sistem aplikasi, dimana kedua jenis input tersebut harus divalidasi. Selain itu, setiap kesalahan data harus dapat diketahui dan dikontrol sehingga input yang dimasukkan akurat, lengkap, unik dan tepat waktu.

a. Metode input data

Cara input data dapat dilakukan dengan metode berikut: 1. Keyboarding, contoh : Personal Computer (PC)

2. Direct reading, contoh : mark sensing, image reader, point-of-sale device, ATM

3. Direct entry, contoh : Personal Computer (PC), touch screen, joystick or voice or video

b. Kontrol kode data

Ada empat jenis sistem pengkodean, yaitu : 1. Serial codes

Menggunakan angka atau huruf yang berurutan untuk sebuah entity.

2. Block sequence codes

Menggunakan blok angka untuk menentukan kategori partikular dari entity.

3. Hierarchical codes

Memerlukan satu set atribut pilihan dari entity yang akan diberi kode dan pemilihan tersebut berdasarkan kepentingan. 4. Association codes

Atribut dan entity yang akan diberi kode dipilih dan kode yang unik diberikan kepada setiap atribut.

c. Batch controls

Adalah proses pembentukan grup suatu transaksi yang memiliki hubungan satu dengan yang lain.

Ada dua jenis batch, yaitu : 1. Physical batches

Adalah pengelompokkan transaksi pada unit fisiknya. 2. Logical batches

Adalah proses pengelompokkan transaksi dilakukan berdasarkan logika.

d. Validasi input data

Ada empat jenis data input validasi yang harus dicek ketika data dimasukkan pada terminal, yaitu :

1. Field check

Tes validasi yang dilakukan terhadap field tidak tergantung pada field lain dalam input record atau dalam input record lainnya.

2. Record check

Tes validasi yang dilakukan pada field tergantung pada hubungan logika field itu dengan field yang lain pada record.

3. Batch check

Tes validasi melakukan pengujian apakah karakteristik dari batch record yang dimasukkan sama dengan karakteristik yang telah ditetapkan pada batch.

4. File check

Tes validasi melakukan pengujian apakah karakteristik pada file yang digunakan selama entry data adalah sama dengan karakteristik data pada file.

3. Pengendalian Keluaran (Output Controls)

Menurut Weber (1999, p625), jenis-jenis pengendalian output adalah :

a. Batch output production and distribution controls

Batch output adalah output yang dihasilkan pada beberapa fasilitas operasional dan sesudah itu dikirim atau disimpan oleh user output tersebut.

Kontrol terhadap batch output dilakukan dengan tujuan untuk memastikan bahwa laporan tersebut akurat, lengkap dan tepat waktu yang hanya dikirim atau diserahkan kepada organisasi kepada user yang berhak.

b. Batch report design controls

Disain laporan yang baik harus berisi data-data berikut : 1. Nama laporan

2. Waktu dan tanggal laporan tersebut dibuat 3. Jumlah lembar laporan

4. Periode proses pembuatan laporan

5. Program yang digunakan untuk pembuatan laporan (versi berapa)

6. Contact person

7. Klasifikasi sekuritas (confidential atau biasa) 8. Tanggal retensi

9. Metode penghancuran laporan 10. Halaman

c. Online output production and distribution controls

Tujuan pengendalian ini adalah untuk memastikan bahwa online output hanya dapat dilihat oleh bagian yang berwenang dan proteksi terhadap kemungkinan terjadinya pengkopian oleh pihak yang tidak berwenang dan integritas dari output pada saat dilakukan pengiriman melalui media komunikasi.

4. Pengendalian Komunikasi (Communication Controls)

Gambar 2.1 Skema Dasar Komunikasi Data Berbasis Komputer Sumber : Mcleod (2001, p278)

Menurut Mcleod (2001, p278), komunikasi merupakan bentuk sederhana, dimana satu komputer dihubungkan dengan satu komputer melalui saluran datacom. Agar dapat digunakan untuk komunikasi data, dibutuhkan peralatan khusus yang disertakan pada tiap ujung. Alat ini dinamakan modem (modulator-demodulator).

Menurut Weber (1999, p474), ada tiga hal utama yang timbul dari subsistem komunikasi, yaitu :

1. Kerusakan transmisi dapat mengakibatkan data yang dikirim berbeda dengan data yang diterima.

2. Data dapat hilang atau corrupted karena kerusakan komponen. 3. Pihak musuh dapat melakukan sabotase terhadap data yang

dikirim pada subsistem.

Menurut Weber (1999, p477), cara-cara untuk mengatasi gangguan-gangguan yang ada dalam subsistem komunikasi adalah : 1. Physical component controls

Salah satu cara yang dapat digunakan untuk mengurangi kemungkinan timbulnya masalah pada subsistem komunikasi

adalah dengan memiliki komponen hardware yang andal. Terdiri dari :

a. Media transmisi

Media transmisi adalah jalur fisik dimana signal dapat dipindahkan antara pengirim dan penerima.

b. Jalur komunikasi

Kehandalan transmisi data dapat ditingkatkan dengan memilih jalur komunikasi privat dibandingkan yang public. c. Modem

Modem melakukan tiga yang berfungsi untuk menjaga keandalan subsistem komunikasi, yaitu :

(1) Meningkatkan kecepatan pengiriman data

(2) Dapat mengurangi line error yang timbul karena distorsi.

(3) Dapat mengurangi line error yang terjadi karena noise. 2. Topological controls

Menurut Weber (1999, p487), topologi jaringan komunikasi menetapkan lokasi node-node pada jaringan, cara node akan dihubungkan dan kemampuan transmisi data dari line antar node.

Topologi Local Area Network (LAN) memiliki tiga karakteristik, yaitu :

a. Jaringan ini dimiliki oleh pribadi.

c. cakupan areanya terbatas (dalam satu lantai pada sebuah gedung).

Menggunakan empat jenis topologi, yaitu : a. Bus topology

Nodes pada jaringan dihubungkan secara paralel ke sebuah jaringan komunikasi tunggal.

b. Tree topology

Nodes pada jaringan dihubungkan ke cabang line komunikasi yang tidak memiliki loops tertutup.

c. Ring topology

Nodes pada jaringan dihubungkan melalui repeater ke line komunikasi yang dibentuk seperti loop yang tertutup.

d. Star topology

Nodes pada jaringan dihubungkan pada bentuk point-to-point ke sebuah hubungan sentral.

5. Pengendalian Proses (Processing Controls)

Subsistem processing bertanggungjawab untuk menghitung, mensortir, mengklasifikasi dan menyimpulkan data.

6. Pengendalian Database (Database Controls)

Subsistem database berfungsi untuk mendefinisi, menciptakan, mengubah, menghapus dan membaca data pada sistem informasi.

2.3 Audit Sistem Informasi

2.3.1 Pengertian Audit Sistem Informasi

Pengertian Audit Sistem Informasi menurut Weber (1999, p10) adalah proses pengumpulan dan evaluasi terhadap bukti-bukti untuk menentukan apakah suatu sistem komputer telah mengamankan harta organisasi, memelihara keutuhan data, membuat pencapaian tujuan organisasi menjadi lebih efektif dan telah menggunakan sumber daya secara efisien.

Sedangkan pengertian audit sistem informasi menurut menurut Romney dan Steinbart (2005, p390) adalah melakukan tinjauan atas pengendalian sistem informasi akuntansi untuk menilai kesesuaiannya dengan kebijakan dan prosedur pengendalian serta efekktivitas dalam menjaga aset perusahaan.

Berdasarkan pengertian di atas, maka dapat disimpulkan bahwa audit sistem informasi adalah proses pengumpulan dan pengevaluasian bahan bukti audit untuk mengetahui apakah sistem informasi yang berbasis komputer dapat melindungi aset perusahaan, menjaga integritas data, dan mendukung tercapainya tujuan perusahaan secara efektif dan efisien.

2.3.2 Tujuan Audit Sistem Informasi

Menurut Weber (1999, p11) tujuan audit sistem informasi, yaitu : 1. Meningkatkan perlindungan terhadap aset-aset

Aset berupa hardware, software, personal, data file, sistem dokumentasi dan perlengkapannya merupakan harta yang harus dilindungi dengan suatu sistem pengendalian internal yang baik. Hardware dapat rusak karena

perbuatan jahat, software dan data dapat dicuri. Karena harta ini merupakan pusat, maka pengamanan terhadap harta ini merupakan hal yang utama. 2. Menjaga integritas data

Tiga faktor utama yang membuat data berharga bagi organisasi dan pentingnya untuk menjaga keutuhan data adalah :

a. Nilai informasi data bagi pengambilan keputusan perorangan.

b. Peningkatan data sehingga dapat memberikan informasi bagi para pengambil keputusan.

c. Nilai data bagi pesaing, jika data tersebut berguna bagi pesaing maka kehilangan data akan memberikan dampak buruk bagi organisasi tersebut, pesaing dapat menggunakan data tersebut untuk mengalahkan organisasi sehingga mengakibatkan organisasi menjadi kehilangan market, berkurangnya keuntungan, dan lain-lain.

3. Meningkatkan efektifitas sistem

Agar dapat mengetahui apakah informasi yang dihasilkan telah efektif atau belum seorang auditor harus mengetahui karakter pemakai. Efektifitas yang dicapai baru dapat diketahui setelah sistem berjalan beberapa lama, manajemen memerlukan audit untuk mengetahui apakah sistem telah berjalan sesuai dengan tujuan yang telah ditetapkan.

4. Meningkatkan efisiensi sistem

Sebuah sistem pemrosesan data yang efisien terjadi bila menggunakan sumber data yang minimal untuk menghasilkan output yang diperlukan. Efisiensi sistem menjadi suatu hal yang sangat penting ketika sebuah komputer tidak memiliki kapasitas yang berlebih.

2.3.3 Jenis-jenis Audit Sistem Informasi

Menurut Weber (1999, p106), ada tiga tipe audit yang dilakukan oleh auditor terhadap proses pengembangan sistem, yaitu :

1. Concurrent audit

Auditor sebagai bagian dari team pengembangan sistem, auditor terlibat sebagai team untuk meningkatkan kualitas sistem yang sedang dikembangkan.

2. Postimplementation audit

Auditor membantu organisasi untuk mempelajari aplikasi sistem yang sedang dijalankan, auditor dapat melakukan evaluasi apakah sistem yang ada perlu dibuang, dilanjutkan atau dimodifikasi.

3. General review of information systems audit

Auditor melakukan evaluasi terhadap pengembangan sistem secara keseluruhan, auditor menentukan apakah mereka perlu mengurangi pengecekan terhadap data untuk memberikan opini audit tentang hubungan pernyataan manajemen dengan laporan keuangan atau sistem yang efektif dan efisien.

2.3.4 Metode Audit Sistem Informasi

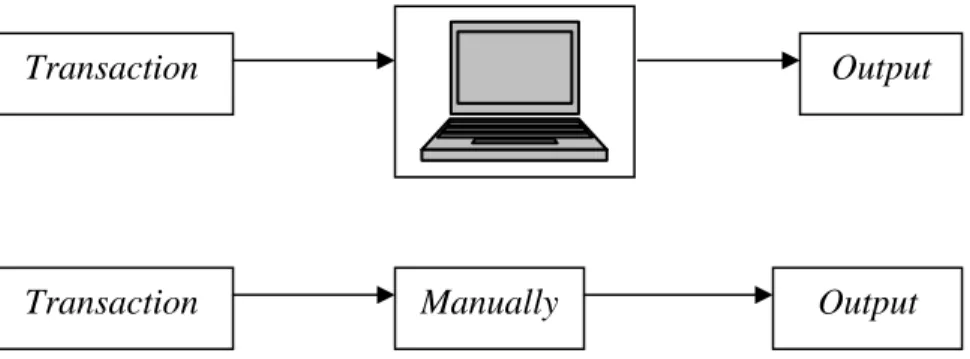

Menurut Weber (1999, p55), metode audit sistem informasi terdiri dari : 1. Audit disekitar komputer (Audit Around the Computer)

Merupakan suatu pendekatan audit dimana auditor memperlakukan komputer sebagai black box, maksudnya pemrosesan sistem aplikasi tidak diuji secara langsung. Metode ini hanya berfokus pada input dan output

dari sistem aplikasi, dengan mengasumsikan bahwa jika input benar dan output juga benar, maka proses juga dianggap benar.

Keunggulan metode audit disekitar komputer adalah : a. Cara yang paling efektif dengan pendekatan biaya. b. Pelaksanaan audit lebih sederhana.

c. Auditor yang memiliki pengetahuan minimal dibidang komputer dapat dilatih dengan mudah untuk melaksanakan audit.

Kelemahan mengatasi metode audit disekitar komputer adalah :

a. Jenis aplikasi komputer yang dapat digunakan dengan baik sangat terbatas.

b. Pendekatan ini tidak memberikan informasi tentang kemampuan sistem untuk mengatasi perubahan.

Gambar 2.2 Diagram Auditing Around the Computer Sumber : http://www.ndsu.ndu/~ehums/acc477/ac47759.html

2. Audit melalui komputer (Audit Through the Computer)

Merupakan suatu pendekatan audit yang berorientasi pada komputer yang digunakan untuk menguji logika proses dan kontrol yang ada saat ini dalam sistem dan produksi record oleh sistem.

Transaction

Manually Transaction

Output

Keunggulan metode audit di sekitar komputer adalah auditor dapat meningkatkan kemampuan untuk melakukan pengetesan terhadap sistem dengan lebih efektif.

Kelemahan metode audit disekitar komputer adalah :

a. Pemakaian pendekatan ini mengakibatkan membengkaknya biaya, terutama tambahan waktu tenaga kerja untuk memahami cara kerja internal dari aplikasi sistem tersebut.

b. Pada beberapa kasus diperlukan tambahan kemampuan teknis jika ingin dimengerti cara kerja sistem.

2.3.5 Prosedur Audit Sistem Informasi

Menurut Romney dan Steinbart dalam bukunya yang berjudul Accounting Information Systems (2005, p390), langkah-langkah untuk melakukan kegiatan audit terdiri dari :

1. Merencanakan Audit

Tujuan perencanaan audit adalah untuk menetapkan mengapa, bagaimana, kapan, dan oleh siapa audit akan dilaksanakan. Langkah-langkah dalam perencanaan audit adalah sebagai berikut:

- Tetapkan lingkup dan tujuan - Organisir tim audit

- Kembangkan pengetahuan mengenai operasional bisnis - Identifikasi faktor-faktor resiko

2. Mengumpulkan Bukti Audit

Metode-metode yang digunakan untuk mengumpulkan bukti audit: - Pengamatan atas kegiatan-kegiatan operasional

- Melakukan tinjauan atas dokumentasi

- Berdiskusi dengan para pegawai mengenai pekerjaan mereka dan bagaimana mereka melaksanakan prosedur tertentu

- Kuesioner untuk mengumpulkan data mengenai sistem terkait - Pemeriksaan fisik terhadap jumlah dan fisik aset

- Pembuktian dengan dokumen sumber 3. Mengevaluasi Bukti Audit

Auditor mengevaluasi bukti yang dikumpulkan dengan dasar tujuan audit tertentu dan memutuskan apakah bukti tersebut mendukung kesimpulan atau tidak. Menetapkan materialitas, yaitu mengenai apa yang penting dan tidak penting berdasarkan suatu situasi, sebagian besar merupakan masalah penilaian. Auditor mencari keyakinan yang wajar bahwa tidak ada kesalahan yang material dalam informasi atau proses yang di-audit.

4. Mengkomunikasikan Hasil Audit

Auditor mempersiapkan laporan tertulis yang meringkas temuan-temuan dan berbagai rekomendasi audit, dengan referensi bukti pendukung dalam lembar kerja, dan disajikan kepada pihak manajemen dan pihak-pihak lain yang terkait.

2.3.6 Standar Audit

2.3.6.1 ISACA (Information Systems Audit and Control Association)

ISACA (Information System Audit and Control Association) merupakan perkumpulan atau asosiasi yang anggota-anggotanya terdiri dari Auditors, Indonesia System Auditor dan mereka yang mempunyai minat terhadap pengendalian, audit dan sistem informasi keamanan. ISACA juga memiliki Code of Professional Ethics. Tujuan dari Kode Etik ISACA mengarahkan para profesional dan perilaku dari para anggota dan/atau pemegang sertifikasi profesi dari ISACA. Kode Etik ini diterapkan bagi para anggota dan/atau Certified Information Security Manager (CISM).

Kerangka dari Standar Audit Sistem Informasi mencakup beberapa tingkat:

a. Standards, mendefinisikan persyaratan yang harus dipenuhi dalam pelaksanaan Audit Sistem Informasi dan pelaporan.

b. Guidelines, menyediakan petunjuk dalam menerapkan Standar Audit Sistem Informasi.

c. Procedures, menyediakan beberapa contoh prosedur yang dapat diikuti oleh auditor sistem informasi dalam melaksanakan pekerjaannya.

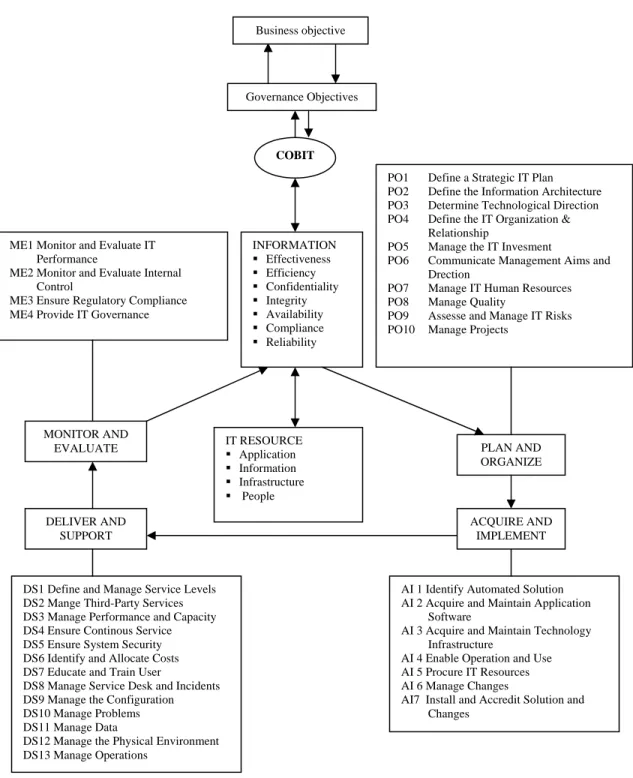

2.3.6.2 COBIT (Control Objectives for Information and Related Technology) Menurut Romney dan Steinbart (2005, p231), COBIT (Control Objectives for Information and Related Technology) adalah sebuah kerangka praktik pengendalian untuk teknologi informasi, keamanan sistem informasi yang umumnya dapat diaplikasikan. Kerangka tersebut memungkinkan :

1. Pihak manajemen melakukan perbandingan atas praktik keamanan dan pengendalian dalam teknologi informasi.

2. Pemakai pelayanan TI untuk merasa pasti akan adanya pengendalian dan keamanan yang memadai.

3. Para auditor untuk memverifikasi pendapat mereka atas pengendalian internal dan untuk memberikan saran dalam masalah keamanan dan pengendalian TI.

a. Manfaat COBIT adalah :

1. Membantu para manajer untuk mempelajari bagaimana menyeimbangkan risiko dan pengendalian investasi dalam lingkungan sistem informasi.

2. Memberikan kepastian yang lebih besar bahwa pengendalian TI dan keamanannya yang disediakan oleh pihak ketiga termasuk memadai.

3. Memandu para auditor pada saat mereka memverifikasi pendapat mereka, dan saat mereka memberikan saran kepada pihak manajemen dalam hal pengendalian internal.

b. Menurut Gondodiyoto (2006, p237), objektif kontrol terdiri dari 4 domain, yaitu:

1. Perencanaan dan Organisasi (Planning and Organization)

Dalam hal ini mencakup pembahasan strategi untuk mengidentifikasi TI sehingga dapat memberikan yang terbaik untuk pencapaian objektif bisnis. Selanjutnya realisasi visi strategis perlu direncanakan, dikomunikasi, dan diatur untuk perspektif yang berbeda.

2. Perolehan dan Implementasi (Acquisition and implementation) Yaitu untuk merealisasi strategi TI, solusi TI yang perlu

diidentifikasi, dikembangkan, atau diperlukan sebagai implementasi dan diintegrasikan kedalam proses bisnis.

3. Penyerahan dan Pendukung (Delivery and Support)

Hal ini lebih dipusatkan pada penyerahan aktual dari syarat service dengan jarak dari semua operasi keamanan tradisional dan aspek urutan untuk pelatihan.

4. Monitoring

Yaitu semua proses TI yang perlu dinilai secara regular agar kualitas dan kelengkapannya berdasarkan pada syarat pengendalian.

c. Kriteria kerja COBIT meliputi : 1. Efektifitas

Untuk memperoleh informasi yang relevan dan berhubungan dengan proses bisnis seperti penyampaian informasi dengan benar, konsisten, dapat dipercaya dan tepat waktu.

2. Efisiensi

Memfokuskan pada ketentuan informasi melalui penggunaan sumber daya yang optimal.

3. Kerahasiaan

Memfokuskan proteksi terhadap informasi yang penting dari orang yang tidak memiliki hak otorisasi.

4. Integritas

Berhubungan dengan keakuratan dan kelengkapan informasi sebagai kebenaran yang sesuai dengan harapan dan nilai bisnis. 5. Ketersediaan

Berhubungan dengan informasi yang tersedia ketika diperlukan dalam proses bisnis sekarang dan yang akan datang.

6. Kelengkapan

Sesuai menurut hukum, peraturan dan rencana perjanjian untuk proses bisnis.

7. Kesesuaian informasi

Berhubungan dengan ketentuan kecocokan informasi untuk manajemen mengoperasikan entitas dan mengatur pelatihan keuangan dan kelengkapan laporan pertanggungjawaban.

Gambar 2.3 Konsep COBIT 4.0 Framework Governance Objectives COBIT INFORMATION Effectiveness Efficiency Confidentiality Integrity Availability Compliance Reliability ME1 Monitor and Evaluate IT

Performance

ME2 Monitor and Evaluate Internal Control

ME3 Ensure Regulatory Compliance ME4 Provide IT Governance

PO1 Define a Strategic IT Plan PO2 Define the Information Architecture PO3 Determine Technological Direction PO4 Define the IT Organization &

Relationship

PO5 Manage the IT Invesment

PO6 Communicate Management Aims and Drection

PO7 Manage IT Human Resources PO8 Manage Quality

PO9 Assesse and Manage IT Risks PO10 Manage Projects

MONITOR AND

EVALUATE IT RESOURCE Application Information Infrastructure People PLAN AND ORGANIZE ACQUIRE AND IMPLEMENT DELIVER AND SUPPORT

DS1 Define and Manage Service Levels DS2 Mange Third-Party Services DS3 Manage Performance and Capacity DS4 Ensure Continous Service DS5 Ensure System Security DS6 Identify and Allocate Costs DS7 Educate and Train User

DS8 Manage Service Desk and Incidents DS9 Manage the Configuration DS10 Manage Problems DS11 Manage Data

DS12 Manage the Physical Environment DS13 Manage Operations

AI 1 Identify Automated Solution AI 2 Acquire and Maintain Application

Software

AI 3 Acquire and Maintain Technology Infrastructure

AI 4 Enable Operation and Use AI 5 Procure IT Resources AI 6 Manage Changes

AI7 Install and Accredit Solution and Changes

2.3.6.3 Penjelasan Bukti Audit

a. Control Objective dari COBIT 3.0 yang kami ambil, sebagai berikut : 1. Delivery and Support (DS)

- DS11 Manage Data

• DS11.2 Source Document Authorisation Procedures • DS11.3 Source Document Data Collection

• DS11.12 Output Handling and Retention • DS11.16 Security Provision for Output Reports

b. Control Objective dari COBIT 4.0 yang kami ambil, sebagai berikut : 1. Plan and Organise (PO)

- PO7 Manage IT Human Resources

• PO7.7 Employee Job Performance Evaluation 2. Delivery Support (DS)

- DS4 Ensure Continuous Service • DS4.9 Offsite Backup Storage - DS5 Ensure Systems Security

• DS5.3 Identity Management

• DS5.5 Security Testing, Surveillance and Monitoring

• DS5.9 Malicious Software Prevention, Detection and Correction

• DS5.10 Network Security

- DS8 Manage Service Desk and Incidents : • DS8.1 Service Desk

- DS12 Manage the Physical Environment • DS12.3 Physical Access

• DS12.4 Protection Against Environmental Factors • DS12.5 Physical Facilities Management

- DS13 Manage Operations

• DS13.1 Operations Procedures and Instructions • DS13.5 Preventive Maintenance for Hardware 3. Acquire and Implement (AI)

- AI4 Enable Operation and Use

• AI4.3 Knowledge Transfer to End Users

• AI4.4 Knowledge Transfer to Operations and Support Staff (Penjelasan lebih lengkap dapat dilihat di lampiran 2)

2.3.7 Instrumen Audit

Menurut Umar dalam bukunya yang berjudul Metode Penelitian (2005, p49), instrumen audit terdiri dari :

1. Angket (Kuesioner)

Merupakan suatu pengumpulan data dengan memberikan atau menyebarkan daftar pertanyaan atau pernyataan kepada responden dengan harapan memberikan respon atas daftar pertanyaan tersebut. Daftar pertanyaan atau pernyataan dapat bersifat terbuka jika jawaban tidak ditentukan sebelumnya, sedangkan bersifat tertutup jika alternatif-alternatif jawaban telah disediakan. Instrumen yang berupa lembar pertanyaan tadi dapat berupa angket (kuesioner), checklist ataupun skala.

2. Wawancara

Merupakan salah satu teknik pengumpulan data yang lain. Pelaksanaannya dapat dilakukan secara langsung berhadapan dengan yang diwawancarai, tetapi dapat juga tidak secara langsung, seperti memberikan daftar pertanyaan untuk dijawab pada kesempatan lain. Instrumen dapat berupa pedoman wawancara maupun checklist.

3. Observasi

Teknik ini menuntut adanya pengamatan dari peneliti baik secara langsung ataupun tidak langsung terhadap objek penelitiannya. Instrumen yang dipakai dapat berupa lembar pengamatan, panduan pengamatan, dan lainnya.

4. Tes

Untuk mengumpulkan data yang sifatnya mengevaluasi hasil proses atau untuk mendapatkan kondisi awal sebelum proses (pre-test dan post-test), teknik ini dapat dipakai. Instrumennya dapat berupa soal-soal ujian atau soal-soal tes.

2.3.8 Resiko Audit

Menurut Romney dan Steinbart dalam bukunya yang berjudul Accounting Information Systems (2005, p391). Sebuah audit harus direncanakan sedemikina rupa agar sebagian kegiatan audit berfokus pada area-area yang memiliki faktor-faktor resiko tertinggi. Terdapat tiga jenis resiko audit :

1. Resiko Inheren

Adalah toleransi atas resiko yang material dengan mempertimbangkan jika tidak ada pengendalian.

2. Resiko Pengendalian

Adalah resiko yang timbul dari kesalahan penyajian yang material dan berdampak hingga ke struktur pengendalian internal serta ke laporan keuangan.

3. Resiko Pendeteksian

Adalah resiko yang timbul akibat tidak dapat terdeteksinya sebuah kesalahan atau kesalahan penyajian oleh auditor dan prosedur audit yang dibuatnya.

2.4 Sistem Informasi Persediaan

2.4.1 Pengertian Sistem Informasi Persediaan

Menurut Rangkuti, F (1997, p1) mengemukakan bahwa sistem informasi persediaan adalah suatu sistem informasi yang melibatkan orang dalam organisasi, data, prosedur dan sarana pendukung untuk mengoperasikan sistem persediaan sehingga dapat menghasilkan informasi yang mendukung kepentingan bagian, dalam menganalisis dan mengendalikan keadaan persediaan bahan baku.

2.4.2 Pengertian Persediaan

Pengertian persediaan yang dikutip dari situs www.library.gunadarma.ac.id yaitu :

1. Suatu aktiva yang meliputi barang-barang milik perusahaan dengan maksud untuk dijual dalam suatu periode usaha yang normal, atau,

2. Persediaan barang-barang yang masih dalam pengerjaan atau proses produksi, atau

3. Persediaan bahan baku yang menunggu penggunaannya dalam suatu proses produksi.

Menurut Mulyadi dalam bukunya yang berjudul Sistem Akuntansi (2001, p553), dalam perusahaan dagang, persediaan hanya terdiri dari satu golongan yaitu persediaan barang dagangan yang merupakan barang yang dibeli untuk tujuan dijual kembali.

Berdasarkan pengertian di atas, maka dapat disimpulkan bahwa persediaan merupakan barang atau produk baik barang mentah maupun barang jadi yang telah diproses untuk dijual kembali kepada yang membutuhkan.

2.4.3 Metode Pencatatan Persediaan

Menurut Menurut Mulyadi (2001, p556) ada dua macam metode pencatatan persediaan yaitu metode mutasi persediaan (perpetual inventory method) dan metode persediaan fisik (physical inventory method). Dalam metode mutasi persediaan, setiap mutasi persediaan dicatat dalam kartu persediaan. Dalam metode persediaan fisik, hanya tambahan persediaan dari

pembelian saja yang dicatat, sedangkan mutasi berkurangnya persediaan dari pembelian karena pemakaian tidak dicatat dalam kartu persediaan.

Metode persediaan fisik adalah cocok digunakan dalam penentuan biaya bahan baku dalam perusahaan yang harga pokok produknya dikumpulkan dengan metode harga pokok proses. Metode mutasi persediaan adalah cocok digunakaan dalam penentuan biaya bahan baku dalam perusahaan yang harga pokok produknya dikumpulkan dengan metode harga pokok pesanan.

2.4.4 Pentingnya Audit Persediaan

Menurut Arens dan Loebbecke (1997,p619), audit atas persediaan adalah bagian kompleks dan menghabiskan waktu dalam audit, karena hal-hal berikut :

1. Persediaan adalah bagian yang sangat utama dalam neraca dan seringkali merupakan akun terbesar yang melibatkan modal kerja.

2. Persediaan dapat tersebar di beberapa lokasi yang menyulitkan perhitungan dan pengendalian fisik. Perusahaan menempatkan persediaannya sedemikian rupa untuk efisiensi produksi dan penjualan, tetapi penyebaran ini sering menimbulkan kesulitan auditor yang besar.

3. Bermacam ragam persediaan juga menyulitkan auditor.

4. Penilaian persediaan juga dipersulit oleh faktor keuangan dan perlunya mengalokasikan biaya manufaktur ke persediaan.

5. Ada beberapa metode penilaian persediaan yang diterima tapi klien harus memakai metode tersebut secara konsisten dari tahun ke tahun. Terlebih

lagi, sering perusahaan menggunakan metode penilaian persediaan yang berbeda untuk jenis persediaan yang berbeda.

2.4.5 Tujuan Audit Persediaan

Tujuan audit persediaan yang dikutip dari situs www.library.gunadarma.ac.id yaitu :

1. Semua persediaan baik yang ada digudang maupun barang konsinyasi benar-benar ada secara fisik pada tanggal neraca dan merupakan milik perusahaan.

2. Persediaan dinilai sesuai dengan prinsip-prinsip akuntansi Indonesia yang diterapkan secara konsisten.

3. Persediaan barang yang bergerak lambat (slow moving), barang usang (Obsolete) dan barang rusak (defective) dinilai setelah dikurangi dengan persediaan yang rusak atau usang.

4. Semua jaminan hutang dalam bentuk persediaan barang harus dinyatakan dalam ikhtisar keuangan.

2.4.6 Konsinyasi

Menurut Widayat dalam bukunya yang berjudul Akuntansi Keuangan Lanjutan (1999, p125), Konsinyasi adalah pengiriman atau penitipan barang kepada pihak lain yang bertindak sebagai agen penjualan dengan memberikan komisi. Hak milik dari barang, tetap masih berada pada pemilik barang sampai barang tersebut terjual. Sistem konsinyasi ini dapat dipakai untuk penjualan semua jenis produk.

Dalam hubungannya tersebut pemilik barang disebut Konsinyor dan pihak yang dititipkan barang disebut sebagai Comissioner (Konsinyi). Sedangkan barang yang dikirim oleh konsinyor atas penjualan konsinyasi disebut sebagai barang konsinyasi dan barang yang diterima oleh komisioner atas penjualan konsinyasi disebut sebagai barang komisi.

2.4.6.1 Alasan Konsinyi Menerima Barang dari Konsinyor

1. Tidak memerlukan modal untuk membeli barang dan memelihara barang tersebut karena beban ini umumnya ditanggung oleh konsinyor

2. Menghindari kerugian, jika terdapat fluktuasi harga dan barang-barang yang cepat rusak (perishable goods)

3. Menghilangkan resiko atas tidak terjualnya barang, misalnya barang tersebut adalah barang yang baru diperkenalkan pada masyarakat umum atau barang yang baru diperkenalkan pada suatu daerah pemasaran tertentu.

2.4.6.2 Alasan konsinyor menjual barang ke konsinyi :

1. Untuk memperluas daerah pemasaran suatu produk oleh konsinyor yang disebabkan oleh beberapa hal antara lain :

a. Memperkenalkan produk baru, dimana masyarakat belum mengetahui produk tersebut

b. Membuka devisi penjualan di suatu daerah adalah sangat mahal investasinya

2. Produk-produk yang beraneka ragam dari konsinyor, dapat diserahkan kepada konsinyi yang mempunyai kekhususan dalam pengalaman penjualan suatu produk tertentu.

3. Konsinyor dapat mengendalikan atau mengontrol harga jual dari konsinyi. Hal ini memungkinkan karena konsinyi hanya menjual dengan harga yang telah ditetapkan oleh konsinyor, dan konsinyi hanya menerima komisi dari penjualan tersebut tanpa mengambil keuntungan dari harga jual barang konsinyasi.

2.4.6.3 Kontrak Perjanjian Konsinyasi

Kontrak perjanjian harus dibuat terlebih dahulu antara konsinyor dengan konsinyi atas pengiriman barang dengan sistem konsinyasi. Isi dari kontrak perjanjian tersebut antara lain meliputi : a. Beban-beban pengeluaran konsinyi ditanggung oleh konsinyor,

misalnya beban pengiriman, beban reparasi, beban sewa gudang, dan lain sebagainya.

b. Kebijaksanaan dan syarat kredit yang harus dijalankan oleh konsinyi atas instruksi dari konsinyor.

c. Komisi diberikan oleh konsinyor ke konsinyi.

d. Laporan pertanggungjawaban oleh konsinyi kepada konsiyor dilakukan secara berkala atas barang-barang yang sudah terjual dan pengiriman uang hasil penjualan tersebut.

e. After sale service (garansi) harus ditanggung oleh konsiyor atas barang-barang yang sudah terjual oleh konsinyi, dan hal-hal lain yang dianggap perlu oleh kedua belah pihak.

2.5 Teknik Penilaian Resiko

Penetapan penilaian resiko sistem informasi persediaan menggunakan penilaian berdasarkan pada buku Woolf (1997, p167) yang berjudul Auditing Today, dimana tingkat resiko dibagi kedalam beberapa kategori, diantaranya :

a. Low

Resiko yang dinilai jarang terjadi dan tidak dapat mempengaruhi operasi perusahaan ataupun sistem internal control dalam suatu organisasi.

b. Medium

Resiko yang dinilai jarang atau sering terjadi tetapi dapat memberikan dampak yang tidak terlalu mempengaruhi operasi perusahaan dan sistem internal control dalam organisasi.

c. High

Resiko yang dinilai sering terjadi dan secara langsung dapat mempengaruhi kegiatan operasi perusahaan dan mengancam sistem internal control organisasi.