BAB 2

LANDASAN TEORI

2.1 Sistem Informasi Akuntansi

2.1.1 Pengertian Sistem Informasi Akuntansi

Menurut Rama dan Jones (2006, p5) “Sistem Informasi Akuntansi merupakan subsistem dari sistem informasi manajemen yang menyediakan informasi akuntansi dan keuangan, termasuk informasi lain yang diperoleh dari proses rutin transaksi akuntansi”.

Sedangkan menurut Wilkinson, Cerullo, Raval, Wong-On-Wing (2000, p7), “Sistem Informasi Akuntansi adalah kelompok struktur dengan suatu entitas seperti usaha bisnis yang menggunakan sumber-sumber fisik dan komponen lain untuk merubah data-data ekonomi menjadi informasi akuntansi, dengan tujuan untuk memenuhi kebutuhan informasi dari berbagai pengguna”.

Sehingga dapat disimpulkan bahwa Sistem Informasi Akuntansi adalah sistem berbasis komputer yang dibuat dan digunakan untuk mengolah data transaksi perusahaan menjadi informasi yang berguna bagi pihak-pihak lain.

2.1.2 Tujuan / Kegunaan SIA

Menurut Romney dan Steinbart (2003, p2), “Tiga fungsi penting SIA dari setiap organisasi adalah sebagai berikut:

1. Mengumpulkan dan menyimpan data tentang kegiatan-kegiatan yang dilakukan perusahaan.

2. Mengubah data menjadi informasi yang berguna untuk pengambilan keputusan sehingga memungkinkan pihak manajemen untuk merencanakan, menerapkan dan mengawasi kegiatan-kegiatan usaha. 3. Menyediakan kontrol yang memadai untuk melindungi harta

perusahaan termasuk data, untuk memastikan bahwa data tersedia ketika dibutuhkan dan data tersebut akurat serta dapat dipertanggung jawabkan kebenarannya”.

Menurut Wilkinson, Cerullo, Raval, Wong-On-Win (2000, p8) menyatakan ” The primary aim of any AIS is to provide accounting

information to a wide variey of users”. Dapat diterjemahkan bahwa tujuan

utama dari SIA adalah menyediakan informasi tentang akuntansi untuk berbagai macam user.

Tiga tujuan spesifik dari SIA:

1. Mendukung kegiatan operasional sehari-hari.

2. Mendukung pengambilan keputusan oleh Pihak Manajemen. 3. Memenuhi kewajiban untuk memberikan informasi kepada publik.

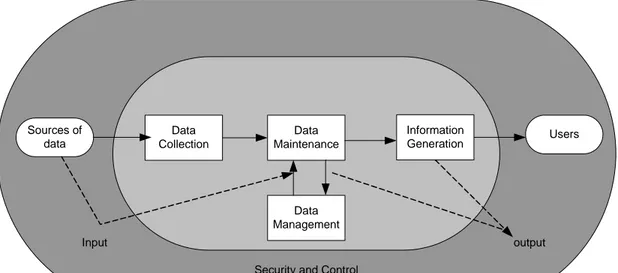

Input output

Security and Control Sources of data Users Data Collection Information Generation Data Maintenance Data Management

Gambar 2.1 Fungsi dari Sistem Informasi Akuntansi Sumber: Accounting Information Systems

(Wilkinson, Cerullo, Raval, dan Wong-On-Wing, 2000)

Sehingga dapat disimpulkan bahwa Tujuan/Kegunaan Sistem Informasi Akuntansi adalah untuk menjaga keamanan harta perusahaan termasuk data, menjamin keakuratan informasi dan mempercepat proses pengambilan keputusan bagi pihak manajemen dengan diterapkannya sistem informasi akuntansi yang tepat.

2.1.3 Siklus Proses Transaksi SIA

Menurut Bodnar dan Hopwood yang diterjemahkan oleh Jusuf dan Tambunan (2000, p6), “Istilah Sistem Informasi Akuntansi meliputi empat siklus aktivitas bisnis yang umum yaitu:

pendistribusian barang dan jasa ke entitas-entitas lain dan pengumpulan pembayaran-pembayaran yang berkaitan.

2. Siklus pengeluaran: Kejadian-kejadian yang berkaitan dengan perolehan barang dan jasa dari entitas-entitas lain dan pelunasan kewajiban-kewajiban yang berkaitan.

3. Siklus produksi: Kejadian-kejadian yang berkaitan dengan pengubahan sumber daya menjadi barang dan jasa.

4. Siklus keuangan: Kejadian-kejadian yang berkaitan dengan perolehan dan manajemen dana-dana modal, termasuk kas.

Dan satu Siklus pelaporan keuangan untuk memperoleh dan memproses data akuntansi dan data operasional dari 4 siklus diatas untuk menghasilkan laporan keuangan”.

Menurut Romney dan Steinbart (2003, p355), “Lima siklus dalam sistem informasi akuntansi terdiri dari:

1. Siklus Pendapatan, terdiri dari semua aktivitas yang berkaitan dengan penjualan barang atau jasa dan mengumpulkan uang dari konsumen atas hasil penjualan barang atau jasa tersebut.

2. Siklus Pengeluaran/Biaya, yang berkaitan dengan kegiatan untuk memperoleh dan sekaligus untuk membayar barang atau jasa.

3. Siklus Produksi, terdiri dari kegiatan yang berkaitan dengan pemakaian upah dan peralatan untuk mengubah bahan baku menjadi barang jadi.

4. Siklus Sumber Daya/Siklus Penggajian, masalah yang berkaitan dengan perkembangan dan pengelolaan sumber daya paling bernilai

dari organisasi yaitu karyawan.

5. Siklus Buku Besar dan Pelaporan, menyelesaikan masalah yang berkaitan dengan pengelolaan informasi keuangan dari berbagai aktivitas bisnis yang dilakukan oleh organisasi secara benar, tepat, efektif dan efisiensi”.

Dapat disimpulkan bahwa ada 4 siklus operasional dalam sistem informasi akuntansi yaitu siklus pendapatan, pengeluaran, produksi, sumber daya dan 1 siklus pelaporan yaitu siklus keuangan yang merangkum hasil dari keempat siklus operasional.

2.1.4 Siklus Pengeluaran dan Siklus Buku Besar dan Pelaporan

Gambar 2.2 Context diagram of General Ledger and reporting system

Sumber : Accounting Information System (Romney, Steinbart 2003, p540)

Berdasarkan ruang lingkup pembahasan skripsi yaitu Sistem Informasi General Ledger atas Subsistem Kas Kecil, maka difokuskan pada siklus pengeluaran (expenditure cycle) dari pengeluaran kas (cash

disbursement).

Menurut Mulyadi (2001, p529) ”Kas kecil adalah pengeluaran kas dengan uang tunai”. Ada 2 jenis metode pencatatannya:

1. Sistem saldo berfluktuasi (Fluctuating fund balance system) adalah metode dimana pengisian kembali dana kas kecil dilakukan dengan jumlah sesuai dengan keperluan sehingga saldo rekening dana kas kecil berfluktuasi (berubah-ubah) dari waktu ke waktu.

2. Sistem saldo tetap (Imprest fund system) adalah metode dimana pengisian kembali dana kas kecil dilakukan sebesar jumlah rupiah yang tercantum dalam kumpulan bukti pengeluaran kas kecil sehingga saldo rekening dana kas kecil selalu dalam jumlah yang tetap sama di dalam buku besarnya.

Mulyadi (2001, p530), ”Dokumen yang digunakan dalam penerapan metode kas kecil terdiri dari:

1. Bukti kas keluar: dokumen yang berfungsi sebagai perintah pengeluaran dana kas kecil sebesar yang tercantum dalam dokumen tersebut dan digunakan saat pembentukan dana kas kecil dan pengisian kembali dana kas kecil.

2. Permintaan pengeluaran kas kecil: dokumen yang digunakan oleh pemakai dana kas kecil untuk meminta uang kepada pemegang dana kas kecil (kasir). Bagi pemegang dana kas kecil (kasir), dokumen ini

berfungsi sebagai bukti telah dikeluarkannya dana kas kecil dan setelah di approve maka akan diarsip sebagai bukti.

3. Bukti pengeluaran kas kecil: dokumen-dokumen yang dibuat atau diperoleh dari pemakai dana kas kecil sebagai bukti pertanggungjawaban pemakaian dana kas kecil tersebut dan dilampirkan bersama dengan permintaan pengeluaran kas kecil yang diserahkan oleh pemakai dana kas kecil kepada pemegang dana kas kecil (kasir).

4. Permintaan pengisian kembali kas kecil: dokumen yang dibuat oleh pemegang dana kas kecil untuk meminta kepada bagian utang agar dibuatkan bukti kas keluarnya guna pengisian kembali dana kas kecil. Dalam sistem imprest fund, jumlah yang diminta untuk pengisian kembali dana kas kecil adalah sebesar jumlah uang tunai yang telah dikeluarkan sesuai dengan yang tercantum dalam bukti kas keluar”.

Mulyadi juga menjelaskan tentang catatan akuntansi yang digunakan dalam sistem dana kas kecil adalah:

1. Jurnal pengeluaran kas (cash disbursement journal) adalah catatan akuntasi yang digunakan untuk mencatat pengeluaran kas dalam pembentukan dana kas kecil dan dalam pengisian kembali dana kas kecil.

2. Register cek adalah catatan akuntasi yang digunakan untuk mencatat cek perusahaan yang dikeluarkan untuk pembentukan dan pengisian kembali dana kas kecil.

pengeluaran dana kas kecil.

Dalam ruang lingkup Evaluasi Sistem Informasi General Ledger

atas Subsistem Kas Kecil (Subledger Petty Cash) ini, maka siklus yang dibahas terdiri dari 2 jenis yaitu: Siklus Pengeluaran yang dikhususkan pada pettty cash disbursement dan Siklus Buku Besar dan Pelaporan yang dikhususkan pada laporan untuk subledger petty cash.

2.2 Sistem Pengendalian Intern

2.2.1 Pengertian Pengendalian Intern

Menurut Romney dan Steinbart (2003, p195), “Pengendalian intern adalah rencana organisasi dan metode bisnis yang digunakan untuk melindungi harta, menyediakan informasi yang akurat dan handal, mendukung dan meningkatkan operasional secara efisien dan menganjurkan loyalitas/ketaatan untuk menentukan kebijakan manajemen”.

Menurut Gondodiyoto (2003, p78) mendefinisikan bahwa “Sistem pengendalian intern meliputi metode dan kebijakan yang terkoordinasi di dalam perusahaan untuk mengamankan kekayaan perusahaan, menguji ketepatan, ketelitian dan kehandalan catatan atau data akuntansi serta untuk mendorong ditaatinya kebijakan manajemen”. Berdasarkan definisi-definisi di atas dapat disimpulkan bahwa sistem pengendalian intern merupakan sebuah sistem yang dirancang oleh pihak manajemen untuk mengendalikan dan mengawasi seluruh kegiatan organisasi dalam rangka menjaga harta perusahaan dan untuk menjamin terlaksananya

peraturan-peraturan dan hukum yang berlaku.

2.2.2 Tujuan Sistem Pengendalian Intern

Menurut Romney dan Steinbart (2003, p36), “Tiga tujuan utama dari pengendalian intern adalah:

1. Memastikan bahwa informasi yang dihasilkan oleh sistem akurat. 2. Memastikan bahwa kegiatan bisnis sudah dilaksanakan secara efisien,

sesuai dengan tujuan dan kebijakan manajemen. 3. Menjaga harta perusahaan termasuk data”.

Menurut Gondodiyoto (2003, p75), Sistem pengawasan intern dijalankan bertujuan untuk:

1. Mengamankan aset organisasi.

2. Memperoleh informasi yang akurat dan dapat dipercaya. 3. Meningkatkan efektifitas dan efisiensi kegiatan.

4. Mendorong kepatuhan pelaksanaan terhadap kebijakan organisasi.

Gondodiyoto (2003, p86) menyimpulkan bahwa pengendalian intern yang baik dalam perusahaan akan memberikan keuntungan, antara lain:

1. Dapat memperkecil kesalahan-kesalahan dalam penyajian data akuntansi, sehingga akan menghasilkan laporan yang benar.

2. Melindungi atau membatasi kemungkinan terjadinya kecurangan dan penggelapan-penggelapan.

4. Mendorong dipatuhinya kebijakan pimpinan.

5. Tidak memerlukan detail audit dalam bentuk pengujian substantif atas bahan bukti atau data perusahaan yang cukup besar oleh Akuntan Publik.

Dari pendapat di atas dapat disimpulkan bahwa tujuan sistem pengendalian intern adalah untuk menjaga kekayaan perusahaan, memperoleh informasi yang akurat dan dapat dipercaya, meningkatkan efektifitas dan efisiensi kegiatan, dan mendorong dipatuhinya kebijakan manajemen.

2.2.3 Komponen Pengendalian Intern

Menurut Romney dan Steinbart (2003, p197), “Committee of

Sponsoring Organizations (COSO) mendefinisikan 5 komponen utama

dari pengendalian intern yaitu:

1. Control environment, inti dari bisnis adalah manusia dan lingkungan

bisnis. Sifat individu terdiri dari integritas, nilai etika dan kemampuan. Manusia dan lingkungan merupakan mesin penggerak yang mengarahkan perusahaan pada suatu tujuan.

2. Control activities, aturan dan prosedur yang ditetapkan dan

dilaksanakan untuk memastikan bahwa setiap kegiatan sudah diotorisasi oleh manajemen sehingga tujuan perusahaan dapat tercapai secara efektif.

3. Risk assessment, organisasi harus berhati-hati terhadap resiko yang

mengidentifikasi, menganalisa dan mengatur resiko yang ada dengan memfokuskan diri pada semua kegiatan perusahaan (penjualan, pembelian, produksi, pemasaran, dan keuangan).

4. Information and communication, kegiatan kontrol dipengaruhi oleh

sistem informasi dan komunikasi, yang memungkinkan karyawan memperoleh dan bertukar informasi untuk mengurus, mengatur dan mengawasi operasional.

5. Monitoring, semua proses harus dimonitor dan diadakan perbaikan

jika diperlukan, sehingga sistem dapat berkembang secara dinamis yang selalu dapat menyesuaikan diri dengan perubahan yang terjadi”.

Menurut Bodnar dan Hopwood (2000, p176), “Struktur pengendalian intern perusahaan terdiri dari tiga elemen:

1. Lingkungan Pengendalian: merupakan dampak kolektif dari berbagai faktor dalam menetapkan, meningkatkan, atau memperbaiki efektivitas kebijakan dan prosedur-prosedur tertentu. Faktor-faktor itu mencakup:

a. Filosofi dan gaya operasional manajemen. b. Struktur organisasi.

c. Fungsi dewan komisaris dan anggota-anggotanya. d. Metode-metode otorisasi dan tanggungjawab. e. Metode-metode pengendalian menajemen. f. Fungsi audit intern.

g. Kebijakan dan praktik-praktik kepegawaian.

2. Sistem Akuntansi: metode dan catatan-catatan yang dibuat untuk mengidentifikasikan, mengumpulkan, menganalisis, mencatat dan melaporkan transaksi-transaksi organisasi dan menyelenggarakan pertanggungjawaban bagi aktiva dan kewajiban yang berkaitan.

3. Prosedur-prosedur pengendalian: merupakan kebijakan dan prosedur-prosedur yang tercakup dalam lingkungan pengendalian dan sistem akuntansi yang harus ditetapkan oleh manajemen untuk memberikan jaminan yang memadai bahwa tujuan tertentu akan dapat dicapai”.

Gondodiyoto (2003, pp80-81) menyimpulkan Komponen pengendalian intern menjadi tiga bagian, yaitu:

1. Lingkungan pengendalian: • Nilai integritas dan etika.

• Komitmen terhadap kompetensi. • Dewan komisaris dan komite audit. • Filosofi dan gaya operasi manajemen. • Struktur organisasi yang memadai.

• Pembagian tugas dan delegasi wewenang. • Kebijakan dan praktek sumber daya manusia. o Informasi, komunikasi dan resiko:

a. Sistem dan prosedur efektif dan memberikan keyakinan yang memadai dalam penyajian informasi.

b. Segala sesuatunya lebih dikomunikasikan kepada berbagai pihak: manajemen, personil dan lain-lainnya.

c. Adanya resiko yang mungkin akan timbul bila: ada bidang baru, perubahan sistem, teknologi baru, hukum dan sebagainya.

o Aktivitas pengendalian:

• Pemisahan tugas dan fungsi. • Otorisasi yang memadai.

• Adanya dokumentasi yang layak.

• Pengendalian fisik atas kekayaan dan catatan akuntansi. • Verifikasi independen atau review atas kegiatan atau kinerja. Dapat disimpulkan bahwa komponen pengendalian intern terdiri dari lima komponen, yaitu:

o Lingkungan Pengendalian

Merupakan kebijakan, prosedur dan tindakan yang mencerminkan sikap manajemen puncak organisasi yang mempengaruhi kesadaran pengendalian orang-orangnya.

o Penaksiran Resiko

Adalah mengidentifikasi dan menganalisis resiko yang relevan untuk mencapai tujuan organisasi dan menentukan bagaimana suatu resiko harus dikelola.

o Aktivitas Pengendalian

Merupakan kebijakan dan prosedur yang ditetapkan manajemen untuk melaksanakan arahannya.

Merupakan metode yang digunakan untuk mengidentifikasi, menggabungkan, mengklasifikasi, dan pertukaran informasi pada waktu orang-orang melaksanakan tanggung jawabnya.

o Pemantauan

Merupakan proses menentukan mutu kinerja pengendalian intern secara periodik dan terus menerus oleh manajemen untuk melihat apakah manajemen telah dilaksanakan dengan semestinya dan telah diperbaiki sesuai dengan keadaan.

2.2.4 Sistem Pengendalian Intern pada sistem berbasis komputer

Menurut Romney dan Steinbart (2003, p26),” 4 prinsip dasar untuk menentukan apakah sistem dapat dijamin kebenarannya:

1. Keberadaan (Availability): sistem tersedia untuk operasional dan digunakan secara terus-menerus. Ini berarti pengguna sistem harus dapat memasukan, memperbaiki dan memperoleh data setiap saat jika dibutuhkan.

2. Keamanan (Security): Sistem harus diamankan dari akses ilegal baik secara fisik maupun logika (software). Ini membantu mencegah (a) pemakaian yang tidak tepat, perubahan dan kebocoran informasi dan software (b) pencurian sumber daya dari suatu sistem informasi.

3. Pemeliharaan (Maintainability): Sistem dapat diubah sesuai dengan kebutuhan tanpa mempengaruhi keberadaan, keamanan dan integritasnya. Hanya otorisasi, testing dan perubahan dokumentasi

harus dibuat untuk sistem dan data-data yang berkaitan. Semua yang direncanakan dan perubahan menyeluruh, sumber daya yang harus tersedia untuk digunakan, termasuk jadwal dan dokumen harus dikomunikasikan dengan pihak manajemen dan user yang berwenang. 4. Integritas (Integrity): Proses sistem lengkap, benar, tepat dan

diotorisasi. Sistem memiliki integritas jika dapat menjalankan fungsinya dengan baik, bebas dari akses ilegal atau manipulasi sistem”.

Menurut Weber (1999, p69), “Ada 2 pengendalian intern dalam sistem informasi akuntansi yaitu:

1. Pengendalian Manajemen (Management Controls) terdiri dari: a. Pengendalian Top Manajemen (Top Management Controls). b. Pengendalian Manajemen Sistem Informasi (Information System

Management Controls).

c. Pengendalian Manajemen Pengembangan Sistem (System

Development Management Controls).

d. Pengendalian Manajemen Sumber Data (Data Resources

Management Controls).

e. Pengendalian Manajemen Jaminan Kualitas (Quality Assurance

Management Controls).

f. Pengendalian Manajemen Keamanan (Security Management

Controls).

g. Pengendalian Manajemen Operasi (Operations Management

2. Pengendalian Aplikasi (Application Control) terdiri dari: a. Pengendalian Batasan (Boundary Controls).

b. Pengendalian Masukan (Input Controls). c. Pengendalian Proses (Process Controls). d. Pengendalian Keluaran (Output Controls). e. Pengendalian Basis Data (Database Controls).

f. Pengendalian Komunikasi Aplikasi (Application Communication Controls).”

Dalam ruang lingkup audit Sistem Informasi General Ledger atas Subsistem Kas Kecil ini ditekankan pada pengendalian manajemen yang menyangkut segmentasi mengenai:

A. Pengendalian Manajemen Keamanan (Security Management

Controls).

Menurut Weber (1999, pp257-266) dapat disimpulkan bahwa: pengendalian terhadap manajemen keamanan secara garis besar bertanggung jawab dalam menjamin aset sistem informasi tetap aman. Ancaman utama terhadap keamanan aset sistem informasi adalah:

1. Ancaman Kebakaran

Beberapa pelaksanaan pengamanan untuk ancaman kebakaran:

a. Memiliki alarm kebakaran otomatis yang diletakkan pada tempat dimana aset-aset sistem informasi berada.

b. Memiliki tabung kebakaran yang diletakkan pada lokasi yang mudah diambil.

c. Keberadaan alat-alat pemadam kebakaran dapat dilihat dan dipakai dengan mudah dan cepat oleh karyawan.

d. Untuk mencegah kebakaran akibat tegangan listrik, maka kabel-kabel dan penghantar listrik dilapisi atau di tempatkan pada bahan yang tidak mudah terbakar.

e. Memiliki tombol power utama (termasuk AC).

f. Gedung tempat penyimpanan aset sistem informasi dibangun dari bahan tahan api .

g. Memiliki pintu/tangga darurat yang diberi tanda dengan jelas sehingga karyawan dengan mudah menggunakannya.

h. Ketika alarm kebakaran berbunyi signal langsung dikirimkan ke stasiun pengendalian yang selalu dijaga oleh staf.

i. Prosedur pemeliharaan gedung yang baik menjamin tingkat polusi rendah disekitar aset sistem informasi yang bernilai tinggi. Contoh: ruang komputer yang selalu dibersihkan dengan teratur, pengawasan rutin dan pengujian terhadap semua sistem perlindungan kebakaran dan memastikannya dirawat dengan baik.

2. Ancaman Banjir

Beberapa pelaksanaan pengamanan untuk ancaman banjir:

a. Jika memungkinkan memiliki atap, dinding dan lantai yang tahan air.

b. Menyediakan alarm pada titik strategis dimana material aset sistem informasi diletakkan.

c. Semua material aset sistem informasi diletakkan di tempat yang tinggi.

d. Menutup peralatan hardware dengan bahan yang tahan air dan udara sewaktu tidak digunakan.

e. Memastikan saluran pembuangan saluran air yang lancar dan kapasitasnya cukup.

f. Mempunyai tombol atau panel utama untuk semua saluran utama air.

g. Untuk mencegah ancaman banjir, tempatkan aset sistem informasi di lantai yang lebih tinggi dimana lokasi aset ditempatkan.

h. Lokasi tempat aset sistem informasi di tempatkan sebaiknya memiliki suhu yang kering atau tidak ada genangan air.

3. Kerusakan Struktural

Kerusakan struktural terhadap aset sistem informasi dapat terjadi karena adanya gempa, angin, salju. Beberapa pelaksanaan pengamanan untuk mengantisipasi kerusakan struktural yaitu dengan memiliki lokasi perusahaan yang strategis dan aman dari ancaman-ancaman tersebut, dan juga diperlukan

perancangan yang baik terhadap semua resiko yang akan dihadapi.

Lokasi tempat aset sistem informasi harus bebas dari polusi karena polusi bisa mengakibatkan kerusakan pada disk drive, penyebab utama dari kerusakan hardware adalah debu yang sehingga diperlukan penjagaan terhadap kebersihan yang baik dan teratur. Beberapa pelaksanaan pengamanan untuk mengatasi polusi adalah situasi kantor yang bebas debu dan tidak memperbolehkan membawa binatang peliharaan dan tong sampah dibersihkan secara teratur.

5. Perubahan Tegangan Sumber Energi

Perubahan tegangan sumber energi dapat berupa peningkatan energi dan penurunan energi, yang dapat mengganggu perangkat keras operasi tetapi juga sistem yang diperlukan untuk memelihara stabilitas suatu lingkungan operasional. Pelaksanaan pengamanan untuk mengantisipasi perubahan tegangan sumber energi yaitu menggunakan stabilizer ataupun UPS yang memadai yang mampu mengcover tegangan listrik yang tiba-tiba turun.

6. Penyusup

Penyusup biasanya masuk dengan tujuan untuk mencari aset sistem informasi untuk disabotase atau untuk tujuan pemerasan. Pelaksanaan pengamanan untuk mengantisipasi penyusup dapat dilakukan dengan penempatan penjaga dan penggunaan alarm, dapat juga dilakukan dengan menggunakan card locking system,

dikunci. 7. Virus

Pelaksanaan pengamanan untuk mengantisipasi virus:

• Tindakan preventif seperti menginstal anti virus, dan

mengupdate secara rutin, menscan file yang akan digunakan.

• Tindakan detektif,melakukan scan secara rutin.

• Tindakan korektif, memastikan back-up data bebas virus, penggunaan anti virus terhadap file yang terinfeksi.

8. Hacking

Beberapa pelaksanaan pengamanan untuk mengantisipasi hacking

yaitu dengan menggunakan pengendalian logika seperti penggunaan password yang sulit untuk ditebak serta penempatan petugas keamanan yang secara teratur yang memonitor sistem yang digunakan.

Apabila ancaman keamanan benar-benar terjadi, pengendalian akhir yang dapat dilaksanakan antara lain adalah:

1. Rencana Pemulihan Bencana

a. Rencana Darurat (Emergency Plan)

Adalah jika terjadi sesuatu, tindakan apa yang segera harus dilakukan, siapa melakukan apa, dan

bagaimana melakukannya. b. Rencana Backup (Backup Plan)

unit komputer atau instalasi lain, yaitu bila terjadi masalah dapat menggunakan komputer di tempat tersebut.

c. Rencana Pemulihan (Recovery Plan)

Prosedur apa yang harus dilakukan untuk kembali pada keadaan sebelum terjadi kerusakan dan tidak melakukan proses yang sama lagi.

d. Rencana Pengujian (Test Plan)

Seluruh program kerja yang sudah direncanakan perlu diuji coba lebih dahulu untuk tes atau uji kelayakannya. 2. Asuransi

Pemilihan asuransi untuk peralatan, fasilitas, media penyimpanan, gangguan listrik, dokumen dan kertas yang berharga harus mempertimbangkan cost and benefitnya.

B. Pengendalian Manajemen Operasi (Operations Management

Controls).

Menurut Weber (1999, pp289-299), Operasi manajemen bertanggung jawab untuk pemakaian fasilitas hardware dan software sehari-hari sehingga (a) sistem aplikasi dapat menyelesaikan tugasnya dan (b) staf pengembangan sistem dapat mendesain, menerapkan dan memelihara sistem aplikasi.

Manajemen operasi terdiri dari 9 fungsi: 1. Operasi komputer (Computer operations).

Pengendalian pada operasi komputer mengatur kegiatan penggunaan hadware dan software sehari-hari .

3 tipe pengendalian yang harus ada:

a. Pengendalian Operasi (Operations Controls)

Pengendalian penggunaan program komputer yang biasanya dilakukan oleh operator komputer. Mengatur kapan program dijalankan dan berhenti, menetapkan batasan siapa saja yang dapat mengakses program, menetapkan siapa yang punya otorisasi untuk mendesain, menerapkan dan memelihara program.

b. Pengendalian Jadwal (Scheduling Controls)

Pengendalian untuk memastikan bahwa komputer hanya digunakan untuk tujuan yang benar dan penggunaan sistem sudah efisien.

c. Pengendalian Pemeliharaan (Maintenance Controls)

Pemeliharaan hardware komputer dapat mencegah kerusakan

hardware dan mengurangi resiko terhadap keamanan data dan

integritas data .

2. Jaringan Operasional (Network Operations)

Kegiatan yang berkaitan dengan operasi jaringan, memonitor jalur jaringan komunikasi, peralatan jaringan dan program/file jaringan pada WAN (Wide Area Network) dan LAN (Local Area Network). Pengendalian pada WAN biasanya dengan menggunakan network

control terminal yang menyediakan akses pada sistem software

untuk melakukan fungsi sebagai berikut:

b. Memonitor kegiatan jaringan. c. Mengubah nama jalur komunikasi. d. Membuat statistik sistem.

e. Meningkatkan frekuensi backup.

Pengendalian pada LAN merupakan pengendalian pada file

server. Akses yang ilegal pada server dapat memungkinkan

penyusup untuk mengganggu operasi dari LAN atau

mempengaruhi integritas data pada jaringan. 3. Persiapan data dan entry (Data preparation and entry).

Semua sumber data untuk aplikasi sistem dikodekan dan diverifikasi sebelum dimasukan ke komputer. Harus ada backup

baik untuk data input, persiapan data dan peralatan input. Dokumen sumber harus disimpan secara aman sampai sudah tidak dibutuhkan sebagai file backup.

4. Pengendalian produksi (Production control). Terdiri dari 5 fungsi:

a. Pengendalian input/output (Input/output controls)

Staf production control bertanggung jawab untuk memastikan bahwa input berasal dari pihak yang berwenang, menerima dan mencatat input, mengamankan input, memasukan input

untuk diproses secara tepat, menerima dan mengirim output

kepada user yang berwenang, memastikan hasil output tepat waktu dan mengamankan hasil output dari pihak ilegal.

Harus dibuat untuk memastikan hanya hasil dari tugas yang diotorisasi yang akan dijalankan oleh program. Contoh: Ketika program dijalankan, maka order program, data file dan printer yang digunakan akan mengeksekusi urutan tugasnya. c. Manajemen level perjanjian service (Management of Service

Level Agreements)

Bertanggung jawab untuk membuat perjanjian service level antara pemakai dengan fasilitas operasional komputer. Berisi

turn around dan waktu respon yang dapat diharapkan pemakai

dari fasilitas operasional dan penalti yang akan dijatuhkan bila pemakai / bagian operasional komputer gagal mencapai kondisi yang telah disebutkan pada perjanjian.

d. Pengendalian harga (Transfer pricing/chargeout control) Bertanggung jawab terhadap tagihan user, pengumpulan

faktur dan memeriksa tagihan yang belum terbayar terhadap pemanfaatan sistem informasi.

e. Memperoleh kebutuhan (Acquisition of consumables)

Bertanggung jawab untuk mendapatkan dan mengatur penggunaan perlengkapan operasi komputer (kertas print,

disket, tinta). Pengendalian yang kurang dapat menghasilkan

stok berlebih, harga yang mahal dan kualitas stok yang rendah, pencurian dan penyalahgunaan.

5. Penyimpanan file (File library).

magnetic tape dan terdiri dari 4 fungsi yang harus dijalankan: a. Memastikan bahwa media penyimpanan disimpan dalam

tempat yang aman dan bersih.

b. Memastikan bahwa media penyimpanan digunakan untuk tujuan yang benar.

c. Memelihara media penyimpanan dengan baik. d. Menempatkan media penyimpanan secara benar.

6. Dokumentasi dan penyimpanan program (Documentation and

program library).

Bertanggung jawab untuk memelihara dokumen yang dibutuhkan dalam rangka mendukung operasi komputer dan mengatur persediaan dari software yang dibutuhkan. Dokumen harus dijaga untuk selalu up-to-date dan dapat digunakan hanya oleh pihak yang berwenang dan software disimpan dengan baik agar tidak hilang atau dicuri.

7. Pendukung teknis (Help desk/technical support). Bertanggung jawab:

a. Membantu end user dalam menggunakan fasilitas hardware

dan software yang ada.

b. Membantu menyelesaikan masalah dalam sistem yang berhubungan dengan user sehingga keluhan terhadap sistem dapat diatasi.

8. Perencanaan kapasitas dan monitor tampilan (Capacity planning

Operasi manajemen harus selalu terus menerus memonitor tampilan dari hardware/software untuk memastikan bahwa sistem sudah dijalankan secara efisien dan kapasitas kecepatan hardware

sudah sesuai.

9. Kegiatan outsource (Outsourced operations).

Bertanggung jawab untuk mengatur kegiatan sehari-hari bekerjasama dengan pihak outsource.

Fokus pada 4 tipe pengendalian:

a. Evaluasi kelangsungan hidup outsourcing vendor.

b. Memastikan pemenuhan kontrak dan kondisi dengan

outsourcing.

c. Memastikan kehandalan pengendalian pada operasi

outsourcing vendor.

d. Memelihara prosedur untuk pemulihan bencana dengan

outsourcing vendor.

Sedangkan Pengendalian Aplikasi (Application Controls) yang akan dibahas yaitu:

A. Pengendalian Batasan (Boundary Controls)

Menurut Weber (1999, p370) “The boundary subsystem establishes the interface between the would-be user of a computer

system and the computer system itself“. Maksudnya batasan sistem

(boundary) dibangun sebagai suatu tampilan antara pengguna sistem

pengendalian subsistem boundary adalah sebagai berikut:

1. Untuk menetapkan identitas dan kewenangan pengguna dari sistem komputer (sistem harus memastikan orang tersebut adalah orang yang berhak).

2. Untuk menetapkan identitas dan kewenangan dari sumber daya yang digunakan (pengguna harus memastikan bahwa mereka diberikan kewenangan dari sumber daya).

3. Membatasi tindakan-tindakan yang dilakukan oleh pengguna yang menggunakan sumber daya komputer terhadap tindakan-tindakan yang terotorisasi (pengguna diperbolehkan menggunakan sumber daya pada batasan-batasan tertentu).

Jenis-jenis pengendalian dalam subsistem boundary, yaitu: a. Pengendalian Kriptografi

Kriptografi merupakan suatu teknik mentransformasikan data menjadi kode/sandi rahasia (cryptograms) sehingga tidak memiliki arti bagi orang yang tidak memiliki kemampuan untuk mengubah kembali data tersebut.

b. Pengendalian Akses (Access Control)

Berfungsi untuk membatasi dan mengatur penggunaan sumber daya sistem informasi dari unauthorized user, membatasi dan memastikan user mendapatkan sumber daya yang dibutuhkannya. Mekanisme pengendalian akses terdiri dari tiga tahap, yaitu : 1. Identifikasi

dirinya kepada sistem sebagai tanda pengenal. Misalnya dengan menggunakan user name.

2. Autentifikasi

Mekanisme yang membawa user pada identifikasi tingkat tinggi untuk membuktikan hak akses user dengan cara menyediakan:

− Something user know. Sesuatu yang user ketahui,

contohnya password.

− Something user has. Sesuatu yang user miliki (kartu).

− Something user is. Sesuatu yang merupakan karakteristik

user (sidik jari, retina).

3. Otorisasi

Suatu mekanisme yang mengatur seberapa luas hak akses yang dimiliki user sekaligus membatasi user dari aktivitas-aktivitas diluar wewenangnya.

c. PIN (Personal Identification Number)

PIN adalah teknik yang sering digunakan untuk mengautentifikasi

seseorang. PIN adalah jenis password yang sederhana yang biasanya berupa nomor rahasia yang diberikan pada seseorang dengan tujuan untuk memverifikasi keotentikan seseorang.

Tiga macam penciptaan PIN:

- Derived PIN. Penciptaan PIN berdasarkan pada Account

rekening itu akan diubah dengan menggunakan algoritma kriptografi dan kunci kriptografi untuk menghasilkan sebuah PIN yang bersifat sementara.

- Random PIN. Institusi membuat PIN berdasarkan nomor acak

dengan panjang tertentu. Keuntungan metode ini adalah PIN tidak terhubung dengan nomor account sehingga dapat diganti tanpa mengubah nomor account. Kelemahannya: nomor PIN harus disimpan pada database pembuat PIN sehingga harus dapat diamankan dari pihak yang tidak berwenang.

- Customer-selected PIN. Konsumen memilih sendiri nomor

PINnya. Keuntungannya adalah mereka dapat memilih sendiri PIN yang memudahkan mereka untuk mengingatnya, tapi hal ini juga merupakan kelemahan karena konsumen sering memilih nomor yang berhubungan dengan mereka seperti tanggal lahir, nama pasangan. PIN ini juga harus disimpan pada database.

d. Digital Signature

Ketika surat dibuat dalam bentuk formulir elektronik, tanda tangan yang biasa dilakukan secara manual tidak dapat dilakukan lagi. Untuk mengantisipasi hal tersebut maka diperlukan tanda tangan digital (digital signature) untuk mengautentifikasi seseorang yang berhak mengakses surat tersebut.

e. Plastic Card

akan melakukan akses terhadap sistem.

f. Audit Trail Control

Audit Trail akan merekam semua kejadian yang terjadi pada

subsistem boundary. Audit Trail juga digunakan untuk menganalisa bukti-bukti yang berkaitan dengan penggunaan sumberdaya.

g. Existence Control

Ketika subsistem boundary mengalami kegagalan, existence

control tidak akan berupaya melakukan perbaikan pada kerusakan

tersebut. Existence Control akan meminta user untuk melakukan prosedur sign on ulang untuk menghadapi situasi jika original user meninggalkan terminal dan digantikan user lain.

Sedangkan menurut Gondodiyoto (2003, p140) pengendalian batas-batas sistem aplikasi (boundary controls) ialah bahwa dalam suatu sistem aplikasi komputer perlu jelas desainnya, yang mencakup hal-hal:

1. Ruang lingkup sistem. Suatu sistem komputerisasi harus jelas ruang lingkupnya: apa dokumen inputnya, dari mana sumbernya, tujuan pengolahan data, dan siapa para penggunanya, siapa sponsornya (pemegang kewenangan).

2. Subsistem dan keterkaitan. Sistem terdiri dari subsistem, modul, program, dan perlu kejelasan ruang lingkupnya (boundary

controls), dan keterkaitan (interface) antar subsistem-subsistem

Keberadaan pengendalian di dalam batasan subsistem pada umumnya secara langsung. Jika subsistem gagal, pengendalian biasanya tidak mencoba untuk menukar kembali subsistem yang gagal, tapi pengguna yang diminta untuk mulai mengulang prosedur kembali.

B. Pengendalian Masukan (Input Controls)

Menurut Weber (1999, p420) “Components in the input subsystem are responsible for bringing both data and instructions into an

application control“. Pengertiannya secara garis besar adalah

komponen pada subsistem input bertanggung jawab untuk mengontrol data dan instruksi/perintah yang masuk ke dalam aplikasi. Dokumen sumber digunakan sebagai dasar untuk menginput data. Dokumen sumber yang didesain dengan baik penting untuk mencapai tujuan audit.

Tiga alasan pentingnya Input Controls, yaitu:

1. Pada sistem informasi kontrol yang besar jumlahnya adalah pada subsistem input, sehingga auditor harus memberikan perhatian yang lebih kepada keandalan input kontrol yang ada.

2. Kegiatan subsistem input melibatkan jumlah kegiatan yang besar dan rutin dan merupakan kegiatan yang monoton sehingga dapat menyebabkan terjadinya kesalahan.

3. Subsistem input seringkali merupakan target dari fraud, banyak kegiatan yang tidak seharusnya dilakukan seperti penambahan, penghapusan, dan sebagainya.

Sedangkan menurut Bodnar dan Hopwood (2000, p189) menyatakan bahwa “Pengendalian masukan dirancang untuk mencegah atau mendeteksi kekeliruan dalam tahap masukan pengolahan data”.

Menurut Gondodiyoto (2003, p140) menyatakan bahwa input

merupakan salah satu tahap dalam sistem komputerisasi yang paling krusial dan mengandung resiko. Resiko yang dihadapi misalnya: 1. Data transaksi yang ditulis oleh pelaku transaksi salah (error). 2. Kesalahan pengisian dengan kesengajaan disalahkan.

3. Penulisan tidak jelas sehingga dibaca salah oleh orang lain.

Cara pemrosesan data input menurut Gondodiyoto (2003, pp140-142) antara lain:

1. Batch system

Cara pemrosesan data input dengan sistem batch processing

adalah data diolah dalam satuan kelompok dokumen. Pengendalian input dalam sistem batch dilakukan pada tahap:

a. Data Capturing. Dilakukan sejak pada tahap pengisian

dokumen input (data capturing). Pengendalian ini termasuk pengendalian yang bersifat preventif, caranya misalnya dengan desain formulir atau dokumen yang baik, jelas dan mudah pengisiannya, dan sebagainya.

b. Batch Data Preparation. Pada tahap persiapan sebelum

perekaman (data preparation), yaitu antara lain dilaksanakannya editing code atau isian-isian nomor tertentu,

dan pembundelan (batching). Pada waktu batching dibuat

total controls untuk jumlah lembar dokumen, jumlah uang,

dan sebagainya.

c. Batch Data Entry. Pada tahap pemasukan data (data entry),

biasanya dicek terprogram oleh mesin data entry system

(mesin perekam data yang kini sudah jarang digunakan, atau bahkan sudah tidak ada lagi).

d. Validation. Pengecekan terprogram (validation) terhadap data

input berdasar kriteria tertentu, misalnya jumlah lembar

dokumen menurut jumlah record yang dihitung komputer sesuai (sama) dengan yang tertulis pada record batch.

2. On-line Real Time Entry Validation

Cara penginputan yang lainnya adalah on-line transaction

processing system. Pada sistem tersebut data masukan dientry

dengan workstation/terminal atau jenis input device yang seperti

automatic teller machine (ATM). Pengendalian input dalam

sistem on-line real time dilakukan pada tahap:

a. Entry Data & Validation. Pada sistem on-line real time

seringkali sudah tidak dengan dokumen lagi. Data lazimnya langsung dientry ke sistem komputer.

b. Batch Process. Pada batch processing system lazimnya entry

data dilakukan petugas data entry (petugas teknis unit komputer), sedangkan dalam sistem on-line lazimnya entry

c. Output. Dalam sistem komputerisasi, khususnya yang menggunakan sistem on-line real time, paperless, maka masalah jejak pemeriksaan (audit trail) menjadi makin penting.

C. Pengendalian Keluaran (Output Controls)

Menurut Gondodiyoto (2003, p145) mengatakan bahwa “Pengendalian keluaran adalah pengendalian intern untuk mendeteksi jangan sampai informasi yang disajikan tidak akurat, tidak lengkap, tidak mutakhir datanya, atau didistribusikan kepada orang-orang yang tidak berhak”.

Berdasarkan sifatnya metode output control terdiri dari tiga jenis, yaitu:

1. Preventive Objective. Misalnya dengan menggunakan tabel

laporan yang terdiri dari jenis laporan, periode laporan, tanda terima konfirmasi, siapa penggunanya, prosedur permintaan laporan.

2. Detection Objective. Misalnya perlunya dibuat nilai-nilai subtotal

dan total yang dapat diperbandingkan untuk mengevaluasi keakurasian laporan.

3. Corrective Objective. Misalnya tersedianya help desk dan contact

person.

Yang termasuk pengendalian output (Output Controls): 1. Rekonsiliasi Output Dengan Input

bahwa input telah diproses dengan benar sehingga hasilnya benar. 2. Pendistribusian Output

Pengendalian ini mencakup:

a. Output hanya didistribusikan kepada user yang berwenang.

b. Pendistribusian output harus dilakukan secara tepat waktu. c. Hanya output yang diperlukan saja yang didistribusikan. d. Tanggal penerimaan dan nama penerima hendaknya dicatat

secara reguler setiap kali output didistribusikan. 3. Pengawasan Terhadap Catatan (Record Retention)

a. Menjaga jangka waktu pencatatan tertentu untuk menjaga keamanan output.

b. Menghindari rekonstruksi yang tidak perlu terhadap file.

c. Mengendalikan output-output yang sudah tidak diperlukan lagi (dihancurkan).

Menurut Bodnar dan Hopwood (2000, p194) “Pengendalian keluaran dirancang untuk memeriksa apakah masukan dan pemrosesan berpengaruh pada keluaran secara absah dan apakah keluaran telah didistribusikan secara memadai”.

Menurut Hall (2002, p352) “Pengendalian internal dalam Sistem Informasi Berbasis Komputer (SIBK) dibagi dalam 2 kategori utama yaitu: Pengendalian Umum dan Pengendalian Aplikasi”.

Dapat disimpulkan bahwa Sistem pengendalian intern pada sistem berbasis komputer terdiri dari 2: Pengendalian Manajemen (operasional) dan Pengendalian Aplikasi (Software). Pengendalian

Manajemen terdiri dari pengendalian top manajemen, pengendalian manajemen sistem informasi, pengendalian manajemen pengembangan sistem, pengendalian manajemen sumber data, pengendalian manajemen jaminan kualitas, pengendalian manajemen keamanan, pengendalian manajemen operasi. Sedangkan pengendalian aplikasi terdiri dari pengendalian batasan sistem, pengendalian masukan, pengendalian proses, pengendalian keluaran, pengendalian basis data, dan pengendalian komunikasi aplikasi.

2.3 Audit Sistem Informasi

2.3.1 Pengertian Audit Sistem Informasi

Menurut Romney dan Steinbart (2003, p321), ”Audit Sistem Informasi mengkaji ulang pengendalian sistem informasi akuntansi untuk menilai pemenuhannya dengan kebijakan dan prosedur pengendalian intern dan keefektifan perlindungan terhadap aset”.

Menurut Weber (1999, p10), “Audit Sistem Informasi adalah proses pengumpulan dan pengevaluasian bukti-bukti untuk memutuskan apakah dengan adanya sistem pengamanan aset yang berbasis komputer dan pemeliharaan integritas data dapat mendukung perusahaan untuk mencapai tujuannya secara efektif dan penggunaan sumber daya secara efisien serta untuk mengetahui apakah suatu perusahaan memiliki pengendalian yang memadai”.

Berdasarkan beberapa definisi diatas dapat disimpulkan bahwa audit sistem informasi adalah proses pengumpulan data dan

pengevaluasian bukti-bukti serta pengkajian ulang pengendalian sistem informasi untuk mencapai tujuan perusahaan secara efektif dan penggunaan sumber daya secara efisien.

2.3.2 Prosedur Audit Sistem Informasi

Menurut Weber (1999, pp45-46), ”5 tipe prosedur untuk mengetahui kerugian material yang terjadi pada sistem informasi akuntansi:

1. Memeriksa prosedur yang ada untuk dapat memahami pengendalian-pengendalian (Procedures to obtain an understanding of controls): Pemeriksaan dan pengamatan dapat digunakan untuk memahami pengendalian yang seharusnya ada, seberapa baik pengendalian itu dibuat dan apakah sudah diterapkan dalam kegiatan operasional. 2. Melakukan test terhadap pengendalian-pengendalian yang ada (Tests

of controls): Pemeriksaan, pengamatan dan perbaikan dari prosedur

pengendalian untuk mengevaluasi apakah pengendalian sudah dapat dilakukan secara efektif.

3. Test substantif dari setiap transaksi (Substantive tests of details of

transactions): Test yang didesign untuk mengetahui kesalahan

perhitungan atau ketidakteraturan dalam transaksi yang dapat mempengaruhi laporan keuangan.

4. Test Substantif dari setiap rekening di neraca (Substantive tests of

details of accout balances): Test yang fokus pada penyelesaian buku

5. Prosedur pemeriksaan analisis (Analytical review procedures): Test yang fokus pada hubungan antar jenis data dengan tujuan untuk mengidentifikasi area yang lebih membutuhkan audit”.

Menurut Romney dan Steinbart (2003, p327), “Prosedur audit terbagi 2:

1. Memeriksa sistem (System review) terdiri dari: • Memeriksa situs komputer.

• Memeriksa keamanan informasi / rencana perlindungan.

• Mewawancarai karyawan sistem informasi tentang prosedur keamanannya.

• Memeriksa dokumentasi tertulis tentang kebijakan dan prosedur akses fisik.

• Memeriksa kebijakan dan prosedur akses logik.

• Memeriksa file cadangan, kebijakan dan prosedur pemulihan. • Memeriksa penyimpanan data, kebijakan dan prosedur pengiriman

(transmission).

• Memeriksa prosedur penggunaan sistem downtime. • Memeriksa kontrak dengan pihak vendor.

• Memeriksa akses log dari sistem. • Memeriksa rencana pemulihan bencana.

• Memeriksa kebijakan asuransi terhadap sistem informasi. 2. Menguji pengendalian (Tests of Controls)

b. Mengamati persiapan dan tempat penyimpanan dari file cadangan. c. Memeriksa catatan dari pengesahan dan perubahan password. d. Menyelidiki bagaimana jika terjadi adanya akses ilegal. e. Menguji tingkat dan efektifitas data enkripsi yang digunakan. f. Menguji penggunaan efektif dari pengendalian data transmisi. g. Menguji penggunaan efektif dari firewall.

h. Menguji penggunaan efektif dari prosedur anti virus.

i. Menguji penggunaan dari UPS (Uninterruptible Power Supply). j. Menguji jumlah dan batasan dari perlindungan asuransi.

k. Memeriksa hasil test simulasi dari rencana pemulihan bencana

(disaster recovery plan)”.

Dapat disimpulkan bahwa prosedur audit adalah petunjuk atau instruksi rinci untuk pengumpulan jenis bahan bukti audit tertentu yang harus diperoleh pada saat tertentu dalam audit. Prosedur audit terdiri dari inspeksi atau pemeriksaan fisik, pengamatan atau observasi, konfirmasi, permintaan keterangan atau tanya jawab dengan klien, penelusuran, pemeriksaan dokumen pendukung (vouching), penghitungan (counting),

scanning, pelaksanaan ulang (Reperforming), teknik audit berbantuan

komputer (Computer-assisted audit techniques), dan prosedur analitis.

2.3.3 Standar Audit

Menurut Romney dan Steinbart (2003,p321), IIA(Institute of

1. Memeriksa kehandalan dan integritas dari informasi keuangan dan operasional dan bagaimana informasi tersebut diidentifikasi, dinilai, dikelompokan dan dilaporkan.

2. Menetapkan desain sistem untuk disesuaikan dengan kebijakan operasional dan pelaporan, rencana, prosedur, hukum dan peraturan yang seharusnya dijalankan.

3. Memeriksa bagaimana aset dilindungi dan menguji kesesuaian keberadaan dari aset tersebut.

4. Memeriksa sumber-sumber daya perusahaan untuk menentukan apakah sudah secara efektif dan efisien digunakan.

5. Memeriksa kegiatan operasi dan program perusahaan untuk menentukan apakah sudah sejalan dengan yang direncanakan dan sudah dapat mencapai tujuannya.”

Menurut Weber (1999, p90), ”Tipe standar dari sistem informasi: 1. Standar metode (Methods Standards): Menetapkan standar praktek

dan prosedur yang harus dijalankan.

2. Standar prestasi (Performance Standards): Menjelaskan pemakaian sumber daya yang diperoleh dari berbagai jenis kegiatan sistem informasi dan kualitas dari hasil yang harus dicapai.

3. Standar dokumentasi (Documentation Standards): Menjelaskan bagaimana kegiatan-kegiatan harus dilakukan dan mendokumentasikan perkembangan sistem informasi yang ada.

Menjelaskan tahapan dari proyek yang dibuat berkaitan dengan pengendalian fungsi sistem informasi.

5. Standar dasar audit (Post Audit Standards): Menjelaskan cara-cara

mereview kegiatan sistem informasi yang akan diterapkan”.

Dapat disimpulkan bahwa Standar Audit adalah aturan dan batasan yang digunakan auditor dalam melakukan kegiatan audit.

2.3.4 Instrumen Audit

Menurut Weber (1999, p709), “3 tehnik yang digunakan auditor dalam mengumpulkan bukti-bukti untuk test subtantif:

1. Review kode program (Program code review): kegiatan untuk melihat dan memahami sumber coding pada program dengan menampilkan identifikasi kesalahan yang ada di kode program tersebut.

2. Melakukan test data (Test data): kegiatan menjalankan program dengan menggunakan sampel data untuk menemukan kesalahan dari program tersebut.

3. Membandingkan kode (Code Comparison): Menggunakan software

lain untuk menilai kehandalan coding dari program sebagai perbandingan antara program yang ditest dengan program lain”.

Menurut Indrianto dan Supomo (2002, p152), “2 instrument audit yaitu:

a. Wawancara (Interview): merupakan tehnik pengumpulan data dalam metode survei yang menggunakan pertanyaan secara lisan kepada

subyek penelitian. Dilakukan jika peneliti memerlukan komunikasi / hubungan dengan responden.

b. Observasi: proses pencatatan pola prilaku subyek (orang), obyek (benda) atau kejadian yang sistematik tanpa adanya pertanyaan atau komunikasi dengan individu-individu yang diteliti”.

2.4 Audit Sistem Informasi General Ledger atas Subsistem Kas Kecil

2.4.1 Pengertian General Ledger, Ledger, Subledger, COA (Chart Of Account)

Menurut Mulyadi (2001, p121), ”Buku Besar (General Ledger) merupakan kumpulan rekening-rekening yang digunakan untuk menyortasi dan meringkas informasi yang telah dicatat dalam jurnal”.

Menurut Niswonger, Warren, Reeve dan Fess (1999, p44), ” Buku Besar (Ledger) merupakan kumpulan akun dalam entitas usaha, Buku besar umum (General Ledger) merupakan buku besar yang menampung semua akun neraca dan laporan laba-rugi, Chart of account merupakan daftar akun dalam buku besar (bagan akun)”.

Pengertian Buku Besar Pembantu (Subsidiary ledger) adalah kumpulan transaksi yang terjadi dalam daftar akun tertentu, dalam Sistem Informasi General Ledger atas Subsistem Kas Kecil maka akan dibahas mengenai buku besar pembantu kas kecil (Subledger petty cash).

Dapat disimpulkan bahwa Buku Besar (General Ledger) merupakan kumpulan dari buku besar pembantu (subledger).

2.4.2 Sistem Informasi General Ledger atas Subsistem Kas kecil

Menurut Romney dan Steinbart (2003, p562), “Sistem General

Ledger dan laporan keuangan adalah ringkasan hasil dari berbagai

subsistem akuntansi yaitu pendapatan, pengeluaran, produksi, dan siklus sumber daya. General Ledger juga adalah pusat dari file utama (master- file) sistem informasi akuntansi”.

Sistem informasi General Ledger atas Subsistem Kas kecil adalah ringkasan hasil dari bagian subsistem pengeluaran yaitu Cash

disbursement yang menampilkan mutasi transaksi pengeluaran kas kecil

dalam periode tertentu (per hari, per minggu, per bulan).

2.4.3 Audit Sistem Informasi General Ledger atas Subsistem Kas Kecil Menurut Romney dan Steinbart (2003, p562), “Karena General

Legder adalah pusat dari file utama (master file) sistem informasi

akuntansi, maka penting untuk menerapkan prosedur pengendalian untuk memastikan kebenaran dan keamanannya”. Dapat disimpulkan bahwa Audit dari sistem informasi General Ledger terdiri dari proses pengumpulan dan pengevaluasian prosedur pengeluaran kas kecil mulai dari memeriksa voucher dan bon pengeluaran, membuat bukti penerimaan sebagai dokumen pengajuan pencairan kas kecil dan bukti kas keluar, memeriksa jurnal yang diinput ke dalam General Ledger, mencocokan inputan dengan output yang dihasilkan.

2.4.4 Matriks Penetapan Penilaian Resiko dan Pengendalian pada Sistem Informasi General Ledger atas Subsistem Kas Kecil

Setelah memperoleh bukti audit yang berkualitas dan cukup beserta temuannya dengan menggunakan instrumen pengumpulan bukti, auditor menggunakan metode Matriks Penetapan Penilaian Resiko dan Pengendalian guna merumuskan dan mempertajam analisa terhadap bukti audit dan temuan agar dapat merumuskan dan menyimpulkan opini yang andal dengan melakukan perbandingan dan penilaian terhadap tingkat resiko dan control yang ada. Metode Penetapan Penilaian Resiko dan Pengendalian ini didasari oleh teori Pickett yang dinyatakan dalam bukunya yang berjudul The Essential Handbook of Internal Auditing

(2005, p76) yang sebagian dari esensi buku ini juga didukung oleh

Thomas R. Peltier dalam bukunya yang berjudul Information Security

Risk Analysis (2001, pp60-63).

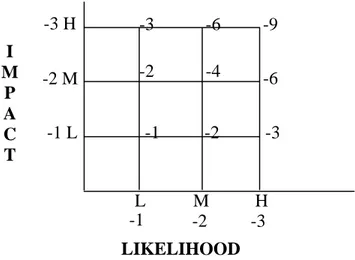

1. Matrik Penilaian Resiko

Adalah cara untuk menganalisa seberapa besar pengaruh dan hubungan antara tingkat resiko / dampak (impact) terhadap tingkat keterjadian dari resiko tersebut.

Besarnya tingkatan resiko dan keterjadian dinyatakan dengan: L ( Low ) bernilai -1

M ( Medium ) bernilai -2

Tehnik perhitungan dalam matriks penilaian resiko menggunakan perkalian antara resiko dengan keterjadian.

Kriteria penilaian dalam metrik resiko :

a. Resiko kecil (Low) nilainya antara -1 dan -2 seperti:

• Dampak low (-1) dan keterjadian low (-1), maka resiko -1, artinya nilai resiko dari dampak dan keterjadian kecil.

• Dampak low (-1) dan keterjadian medium (-2), maka resiko -2, artinya nilai resiko dari dampak dan keterjadian kecil.

• Dampak medium (-2) dan keterjadian low (-1), maka resiko -2, artinya nilai resiko dari dampak dan keterjadian kecil.

b. Resiko sedang (Medium) nilainya antara -3 dan -4 seperti:

• Dampak low (-1) dan keterjadian high (-3), maka resiko -3, artinya nilai resiko dari dampak dan keterjadian sedang.

• Dampak medium (-2) dan keterjadian medium (-2), maka resiko -4, artinya nilai resiko dari dampak dan keterjadian sedang.

• Dampak high (-3) dan keterjadian low (-1), maka resiko -3, artinya nilai resiko dari dampak dan keterjadian sedang.

c. Resiko tinggi (High) nilainya antara -6 dan -9 seperti :

• Dampak medium (-2) dan keterjadian high (-3), maka resiko -6 artinya nilai resiko dari dampak dan keterjadian tinggi.

• Dampak high (-3) dan keterjadian medium (-2), maka resiko -6 artinya nilai resiko dari dampak dan keterjadian tinggi.

• Dampak high (-3) dan keterjadian high (-3), maka resiko -9, artinya nilai resiko dari dampak dan keterjadian tinggi.

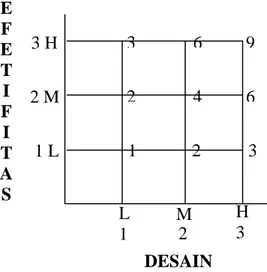

2. Matrik Penilaian Pengendalian

Adalah cara untuk menganalisa seberapa besar pengaruh dan hubungan antara tingkat efektifitas dengan desain (rancangan) dari pengendalian resiko.

Besarnya tingkat efektifitas dan desain (rancangan) dinyatakan dengan:

L (Low) bernilai 1

M (Medium) bernilai 2

H (High) bernilai 3

Tehnik perhitungan dalam matrik penilaian pengendalian menggunakan perkalian antara efektifitas dan desain (rancangan).

-3 H -2 M -1 L L M H -3 -2 -1 LIKELIHOOD I M P A C T -1 -2 -3 -2 -4 -6 -3 -6 -9

Gambar 2.3 Matriks Penilaian Resiko

Kriteria penilaian dalam matrik pengendalian :

a. Pengendalian kecil (Low) nilainya antara 1 dan 2 seperti:

• Efektifitas low (1) dan desain low (1) , maka pengendalian 1, artinya nilai pengendalian dari efektifitas dan desain kecil. • Efektifitas low (1) dan desain medium (2), maka pengendalian 2,

artinya nilai pengendalian dari efektifitas dan desain kecil. • Efektifitas medium (2) dan desain low (1), maka pengendalian 2,

artinya nilai pengendalian dari efektifitas dan desain kecil. b. Pengendalian sedang (Medium) nilainya antara 3 dan 4 seperti:

• Efektifitas low (1) dan desain high (3), maka pengendalian 3, artinya nilai pengendalian dari efektifitas dan desain sedang. • Efektifitas medium (2) dan desain medium (2), maka

pengendalian 4, artinya nilai pengendalian dari efektifitas dan desain sedang.

• Efektifitas high (3) dan desain low (1), maka pengendalian 3, artinya nilai pengendalian dari efektifitas dan desain sedang. c. Pengendalian tinggi (High) nilainya antara 6 dan 9 seperti:

• Efektifitas medium (2) dan desain high (3), maka pengendalian 6, artinya nilai pengendalian dari efektifitas dan desain tinggi. • Efektifitas high (3) dan desain medium (2), maka pengendalian

6, artinya nilai pengendalian dari efektifitas dan desain tinggi. • Efektifitas high (3) dan desain high (3), maka pengendalian 9,

Penetapan tingkat efektifitas pengendalian terhadap resiko adalah sebagai berikut:

¾ Jika selisih antara resiko dan pengendalian adalah 0, maka tingkat pengendalian dan resiko adalah standard, artinya pengendalian yang ada masih dapat diandalkan untuk mengcover resiko, namun perlu dilakukan pengawasan secara berkelanjutan agar resiko tidak dapat melampaui pengendalian di kemudian hari.

¾ Jika selisih antara resiko dan pengendalian adalah positif, maka pengendalian adalah baik. Artinya pengendalian yang ada dapat sepenuhnya diandalkan untuk mengcover resiko yang ada.

Perlu diperhatikan bahwa jika selisih antara resiko dan pengendalian terlalu tinggi (bernilai positif) maka ada kemungkinan telah terjadi over control

yang dapat menyebabkan terjadinya inefisiensi.

¾ Jika selisih antara resiko dan pengendalian adalah negatif, maka pengendalian adalah buruk. Artinya pengendalian yang ada tidak dapat

3 H 2 M 1 L H E F E T I F I T A S 1 2 3 2 4 6 3 6 9 L M 1 2 3 DESAIN

Gambar 2.4 Matriks Penilaian Pengendalian

mengcover resiko sepenuhnya (tidak dapat diandalkan) sehingga perlu dilakukan perubahan/peningkatan pengendalian guna mengendalikan dan menghindari resiko yang lebih besar.

Perlu diperhatikan bahwa jika selisih antara resiko dan pengendalian (bernilai negatif) semakin tinggi maka tingkat resiko yang akan dihadapi perusahaan juga semakin tinggi sehingga memerlukan peningkatan / pengembangan pengendalian untuk mengendalikan/menghindari resiko yang lebih besar.