Analisis unjuk kerja algoritma Routing berbasis Fuzzy Logic di jaringan oportunistik

Teks penuh

(2) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. PERFOMANCE ANALYSIS OF ROUTING ALGORITHM BASED ON FUZZY LOGIC IN OPPORTUNISTIC MOBILE NETWORKS A THESIS. Presented as Partial Fulfillment of Requirements To Obtain Sarjana Komputer Degree In Informatics Engineering Department. By: GREGORIUS BIMA KHARISMA WICAKSANA 155314033. DEPARTMENT OF INFORMATICS ENGINEERING FACULTY OF SCIENCE AND TECHNOLOGY SANATA DHARMA UNIVERSITY YOGYAKARTA 2019. i.

(3) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. HALAMAN PERSETUJUAN SKRIPSI. ANALISIS UNJUK KERJA ALGORITMA ROUTING BERBASIS FUZZY LOGIC DI JARINGAN OPPORTUNISTIK. Oleh: Gregorius Bima Kharisma Wicaksana. (155314033). Telah disetujui oleh. Dosen Pembimbing,. Bambang Soelistijanto, Ph.D. ii. Tanggal, ….. 2019.

(4) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. HALAMAN PENGESAHAN SKRIPSI ANALISIS UNJUK KERJA ALGORITMA ROUTING BERBASIS FUZZY LOGIC PADA JARINGAN OPORTUNISTIK. Dipersiapkan dan ditulis oleh:. Gregorius Bima Kharisma Wicaksana 155314033 Telah dipertahankan di depan panitia penguji pada tanggal 10 Juli 2019 dan dinyatakan memenuhi syarat. Susunan Panitia Penguji Nama Lengkap. Tanda Tangan. Ketua. : Vittalis Ayu, S.T., M.Cs.. ...... Sekretaris. : Henricus Agung Hernawan, S.T., M.Kom.. ...... Penguji. : Eko Hari Parmadi, S.Si., M.Kom.. ...... Anggota. : Bambang Soelistijanto, Ph.D.. ...... Yogyakarta, ... Juli 2019 Fakultas Sains dan Teknologi Universitas Sanata Dharma Dekan,. Sudi Mungkasi, S.Si, M.Math.Sc., Ph.D.. iii.

(5) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. HALAMAN MOTTO. “It is innate in human nature to realize our greatest potential. So never stop learning and evolving.”. iv.

(6) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. PERNYATAAN LEMBAR KEASLIAN KARYA. Saya menyatakan dengan sesungguhnya bahwa skripsi yang saya tulis ini tidak memuat karya atau bagian karya orang lain, kecuali yang sudah tertulis di dalam kutipan daftar pustaka, sebagaimana layaknya sebuah karya ilmiah.. Yogyakarta, ……………….2019 Penulis,. Gregorius Bima Kharisma Wicaksana. v.

(7) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. LEMBAR PERSETUJUAN PUBLIKASI KARYA ILMIAH UNTUK KEPENTINGAN AKADEMIS Yang bertanda tangan dibawah ini, saya mahasiswa Universitas Sanata Dharma: Nama : Gregorius Bima Kharisma Wicaksana Nim. : 155314033. Demi pengembangan ilmu pengetahuan, saya memberikan kepada Perpustakaan Universitas Sanata Dharma karya ilmiah yang berjudul:. ANALISIS UNJUK KERJA ALGORITMA ROUTING BERBASIS FUZZY LOGIC PADA JARINGAN OPORTUNISTIK. Beserta perangkat yang diperlukan (bila ada). Dengan demikian saya memberikan kepada Perpustakaan Universitas Sanata Dharma hak untuk menyimpan, mengalihkan dalam bentuk media lain, mengolahnya dalam bentuk pangkalan data, mendistribusikannya secara terbatas, dan mempublikasikannya di Internet atau media lain untuk kepentingan akademis tanpa meminta ijin dari saya maupun memberikan royalty kepada saya selama tetap mencantumkan nama saya sebagai penulis. Demikian pernyataan ini saya buat dengan sebenarnya. Yogyakarta, …………2019 Penulis,. Gregorius Bima Kharisma Wicaksana. vi.

(8) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. ABSTRAK Masalah utama pada jaringan oportunistik adalah memilih node terbaik untuk membawa pesan ke tujuan dengan probabilitas yang tinggi dalam waktu yang singkat. Pada penelitian ini akan dilakukan pemilihan pembawa pesan (node carrier) atau relay terbaik dengan menggunakan algoritma routing berbasis Fuzzy Logic. Dengan menggunakan simulasi, dapat diperoleh bahwa algoritma routing berbasis Fuzzy Logic mampu bekerja secara efektif dalam menyebarkan pesan didalam jaringan dan efisien dalam mengurangi jumlah copies pesan atau informasi didalam jaringan dibanding algoritma routing Epidemic dan algortima routing Prophet sebagai pembanding unjuk kerja. Jumlah copies pesan yang lebih sedikit memberikan delay yang sedikit lebih lama daripada dengan algortima protokol routing pembanding. Metrik unjuk kerja yang digunakan pada penelitian ini adalah Number Of Message Delivered Per Total Contact, Average Latency Per Total Contact, Overhead Per Total Contact, dan Percentage Number Of Delivered Per Total Contact.. vii.

(9) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. ABSTRACT The main problem in opportunistic networks is choosing the best nodes to carry messages to destinations with high probability in a short time. In this study the best carrier node or relay selection will be carried out using a Fuzzy Logic based routing algorithm. By using simulation, it can be obtained that the routing algorithm based on Fuzzy Logic is able to work effectively in spreading messages in the network and is efficient in reducing the number of copies of messages or information in the network compared to routing Epidemic algorithms and routing Prophet algorithms as a comparison of performance. The smaller number of copies of messages provides a delay that is slightly longer than that of the comparison routing protocol. The performance metrics used in this study are Number of Message Delivered Per Total Contact, Average Latency Per Total Contact, Overhead Per Total Contact, and Percentage Number of Delivered Per Total Contact.. viii.

(10) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. KATA PENGANTAR Puji Syukur penulis panjatkat kepada Tuhan Yang Maha Esa karena atas rahmat dan berkat-Nya penulis dapat menyelesaikan penyusunan tugas akhir dengan tepat waktu. Dalam pelaksanaan penyusunan skripsi ini mendapatkan banyak bimbingan dan bantuan dari berbagai pihak. Pada kesempatan ini penulis mengucapkan banyak terimakasih kepada: 1. Tuhan Yesus Kristus yang telah memberikan banyak sekali pengalaman berharga, kasih yang tulus, berkat dan rahmat yang melimpah untuk membentuk penulis menjadi pribadi yang lebih lagi. 2. Keluarga, yang senantiasa mendoakan, memberikan dukungan dan semangat. 3. Bapak Bambang Soelistijanto, S.T, M.Sc., Ph.D. selaku dosen pembimbing tugas akhir yang sudah memberikan banyak bimbingan dan ilmu dalam mengerjakan tugas akhir. 4. Bapak Henricus Agung Hernawan, M.Kom. selaku dosen pembimbing akademis yang sudah memberikan bimbingan dalam mengerjakan tugas akhir. 5. Seluruh teman angkatan 2015 terutama teman-teman jaringan yang selalu memberikan dukungan dan semangat sehinga penulis dapat menyelesaikan tugas akhir. 6. Kakak tingkat yang sudah memberikan dukungan sehingga penulis dapat termotivasi mengerjakan tugas akhir ini. 7. Pihak lain yang yang memberikan dukungan kepada penulis. Penulis menyadari bahwa dalam penyelesaian tugas akhir ini mungkin masih banyak kekurangan, maka dari kritik dan saran sangat penulis harapkan untuk perbaikan di masa mendatang. Akhir kata, penulis mengucapkan banyak terimakasih semoga tugas akhir ini dapat bermanfaat untuk ke depannya. Penulis. Gregorius Bima Kharisma Wicaksana. ix.

(11) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. DAFTAR ISI. ANALISIS UNJUK KERJA ALGORITMA ROUTING BERBASIS FUZZY LOGIC DI JARINGAN OPORTUNISTIK ..................................................................................................................... i PERFOMANCE ANALYSIS OF ROUTING ALGORITHM BASED ON FUZZY LOGIC IN OPPORTUNISTIC MOBILE NETWORKS.................................................................................. i HALAMAN PERSETUJUAN ................................................................................................... ii HALAMAN PENGESAHAN ................................................................................................... iii HALAMAN MOTTO ..............................................................................................................iv PERNYATAAN LEMBAR KEASLIAN KARYA ........................................................................... v LEMBAR PERSETUJUAN PUBLIKASI KARYA ILMIAH.............................................................vi UNTUK KEPENTINGAN AKADEMIS ......................................................................................vi ABSTRAK.............................................................................................................................vii ABSTRACT..........................................................................................................................viii KATA PENGANTAR...............................................................................................................ix DAFTAR ISI ........................................................................................................................... x DAFTAR TABEL .................................................................................................................. xiii DAFTAR GAMBAR.............................................................................................................. xiv DAFTAR RUMUS ................................................................................................................ xvi BAB I .................................................................................................................................... 1 1.1 LATAR BELAKANG ...................................................................................................... 1 1.2 RUMUSAN MASALAH ................................................................................................ 2 1.3 TUJUAN PENELITIAN ................................................................................................. 2 1.4 MANFAAT PENELITIAN .............................................................................................. 2 1.5 BATASAN MASALAH .................................................................................................. 2 1.6 METODE PENELITIAN ................................................................................................ 3 1.7 SISTEMATIKA PENULISAN ......................................................................................... 4 BAB II ................................................................................................................................... 5 2.1 JARINGAN OPPORTUNISTIK ...................................................................................... 5 2.2 PROTOKOL EPIDEMIC ................................................................................................ 6 2.3 PROTOKOL PROPHET ................................................................................................ 7. x.

(12) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 2.3.1 Menghitung Delivery Predictability ................................................................... 8 2.3.2 Strategi Pengiriman Pesan ................................................................................. 9 2.4 FUZZY LOGIC.............................................................................................................. 9 2.4.1 FUZZY SET ......................................................................................................... 10 2.4.2 MEMBERSHIP FUNCTIONS ............................................................................... 11 2.4.3 LOGICAL OPERATION ....................................................................................... 13 2.4.4 IF-THEN RULES ................................................................................................. 14 2.4.5 FUZZY INFERENCE SYSTEM ............................................................................... 15 BAB III ................................................................................................................................ 18 3.1 DATA PERGERAKAN MANUSIA ................................................................................ 18 3.1.1 Reality Mining .................................................................................................. 18 3.1.2 Haggle3 Infocom 5 ........................................................................................... 18 3.2 KANDIDAT VARIABEL FUZZY .................................................................................... 18 3.2.1 Contact Duration (ENT) .................................................................................... 19 3.2.2 Intercontact Duration (NENT) .......................................................................... 20 3.3 FUZZY SYSTEM FOR ROUTING ALGORITHM ............................................................ 22 3.4.1 FUZZIFICATION ................................................................................................. 22 3.4.2 FUZZY RULES .................................................................................................... 24 3.4.3 FUZZY INFERENCE ............................................................................................ 25 3.4.4 DEFFUZIFICATION............................................................................................. 27 3.4 ALAT PENELITIAN .................................................................................................... 28 3.4.1 Hardware ......................................................................................................... 28 3.4.2 Software ........................................................................................................... 28 3.5 DESAIN ALAT UJI...................................................................................................... 29 3.5.1 Pseudo-code Protokol Routing Fuzzy Logic ..................................................... 29 3.6 METRIKS UNJUK KERJA............................................................................................ 30 3.7 PARAMETER SIMULASI ............................................................................................ 31 BAB IV................................................................................................................................ 32 4.1 HASIL SIMULASI....................................................................................................... 32 4.1.1 Perbandingan Message Delivered Protokol Routing Epidemic, Protokol Routing Prophet dan Protokol Fuzzy logic ................................................................ 32 4.1.2 Perbandingan Percentage Message Delivered Protokol Routing Epidemic, Protokol Routing Prophet ......................................................................................... 33. xi.

(13) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 4.1.3 Perbandingan Latency Per Total Contact Protokol Routing Epidemic, Protokol Routing Prophet ........................................................................................................ 35 4.1.4 Perbandingan Overhead Ratio Per Total Contact Protokol Routing Epidemic, Protokol Routing Prophet ......................................................................................... 36 BAB V ................................................................................................................................. 38 5.1 KESIMPULAN ........................................................................................................... 38 5.2 SARAN ..................................................................................................................... 38 DAFTAR PUSTAKA ............................................................................................................. 39 LAMPIRAN ......................................................................................................................... 40. xii.

(14) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. DAFTAR TABEL Tabel 3.3.1 Fuzzy Rules ............................................................................................. 25 Tabel 3.6.1 Dataset ..................................................................................................... 31. xiii.

(15) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. DAFTAR GAMBAR Gambar 2.1.1 Mekanisme Store-Carry_forward Pada Jaringan Oportunistik ............ 5 Gambar 2.1.1 Contoh Suspected dan Infected ............................................................ 6 Gambar 2.4.1.1 Contoh Fuzzy Set Mobil Hemat Bahan Bakar .................................. 11 Gambar 2.4.2.1 Contoh Membership Function........................................................... 12 Gambar 2.4.3.1 Contoh Representasi Fungsi Keanggotaan Variabel “Fuel Consumption of Automobile” ........................................................................................................... 13 Gambar 2.4.3.2 Fuzzy Logical Operations ................................................................. 14 Gambar 2.4.5.1 Contoh Penerapan Agregasi Aturan .................................................. 15 Gambar 3.2.1 Contoh Contact Duration Dan Intercontact Duration Dari 2 Node Bertemu .................................................................................................................................... 19 Gambar 3.2.2 Probability Density Function Contact Duration Haggle3 Infocom 5 .. 19 Gambar 3.2.4 Probability Density Function Contact Duration Reality ...................... 20 Gambar 3.2.3 Probability Density Function Intercontact Duration Haggle3 Infocom 5 .................................................................................................................................... 21 Gambar 3.2.5 Probability Density Function Intercontact DurationReality................. 21 Gambar 3.3.1 Fuzzy Inference System ....................................................................... 22 Gambar 3.3.2 Fuzzy Set Variabel Contact Duration Haggle3 Infocom 5................... 23 Gambar 3.3.3 Fuzzy Set Variabel Intercontact Duration Haggle3 Infocom 5 ............ 23 Gambar 3.3.4 Fuzzy Set Variabel Contact Duration Reality ...................................... 24 Gambar 3.3.5 Fuzzy Set Variabel Intercontact Duration Reality ............................... 24 Gambar 3.3.3.1 Fuzzy Rules Aggregations Reality .................................................... 26 Gambar 3.3.3.2 Fuzzy Rules Aggregations Haggle3 Infocom 5 ................................ 27 Gambar 3.4.4.1 Transfer Opportunism (TROP) ......................................................... 28 Gambar 4.1.1.1 Grafik Message Delivered Per Total Contact Reality ....................... 32 Gambar 4.1.1.2 Grafik Message Delivered Per Total Contact Haggle3 Infocom 5 ... 33 Gambar 4.1.2.1 Grafik Percentage Message Delivered Per Total Contact Reality..... 34 Gambar 4.1.2.2 Grafik Percentage Message Delivered Per Total Contact Haggle3 Infocom 5 .................................................................................................................... 34 Gambar 4.1.3.1 Grafik Latency Per Total Contact Reality ......................................... 35. xiv.

(16) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. Gambar 4.1.3.2 Grafik Latency Per Total Contact Haggle 3 Infocom 5 .................... 36 Gambar 4.1.4.1 Grafik Overhead Per Total Contact Reality ...................................... 37 Gambar 4.1.4.2 Grafik Overhead Per Total Contact Haggle3 Infocom 5 ................... 37. xv.

(17) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. DAFTAR RUMUS Rumus 2.3.1 Delivery Predictability ........................................................................... 8 Rumus 2.3.2 Transitivity Pada Delivery Predictability .............................................. 9 Rumus 2.3.3 Aging Pada Delivery Predictability ....................................................... 9 Rumus 2.4.1 If-Then Rules ......................................................................................... 14 Rumus 2.4.2 Centroid Of Area ................................................................................... 17. xvi.

(18) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. BAB I PENDAHULUAN. 1.1 LATAR BELAKANG. Masalah utama yang banyak diteliti di jaringan oportunistik adalah bagaimana menyebarkan informasi secara efektif dimana delivery success rate informasi yang tinggi dan efisien dimana jumlah copies yang relatif kecil [1]. Banyak nya jumlah node yang tidak tentu dan terkadang dinamis, topologi yang tidak tetap, dan sumber daya yang terbatas memunculkan banyak tantangan di dalam jaringan oportunistik. Salah satu algortima routing yang paling sederhana diterapkan di jaringan oportunistik adalah algoritma Epidemic[3]. Protokol Epidemic adalah protokol yang menyebarkan informasi membanjiri jaringan dengan jumlah copy pesan yang tinggi (flooding) sehingga beban jaringan sangat tinggi, tetapi Epidemic adalah protokol yang efektif sehingga informasi dengan cepat dapat tersebar. Untuk mengurangi beban jaringan yang begitu tinggi adalah mengurangi jumlah copy informasi yang disebar tanpa mengurangi unjuk kerja pada jaringan. Banyak algoritma routing yang sudah diterapkan untuk mengurangi jumlah copy informasi di jaringan dengan memilih relay atau carrier yang tepat dengan cara seperti routing Prophet dengan frekuensi kontak, atau routing SimBet yang menggunakan relasi sosial. Untuk itulah diperlukan suatu algoritma yang dapat memilih relay atau carrier yang tepat tanpa mengurangi unjuk kerja dan secara efisien dapat mengurangi jumlah copy pesan dan mempunyai delivery success rate yang tinggi.. Pada penelitian ini akan membahas algortima tersebut dengan. menggunakan algoritma routing berbasis Fuzzy Logic. Dari hasil pengujian tersebut akan di ambil kesimpulan apakah algoritma routing berbasis Fuzzy. 1.

(19) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 2. Logic berhasil secara efisien dan efektif untuk menyebarkan informasi di dalam jaringan.. 1.2 RUMUSAN MASALAH. Berdasarkan latar belakang yang dipaparkan, rumusan masalah yang didapat adalah bagaimana menemukan algoritma routing yang mampu memilih node yang tepat untuk menjadi relay atau message carrier yang baik tanpa mengurangi unjuk kerja routing, dan jumlah copy pesan didalam jaringan relative rendah dan efektif dalam menyebarkan pesan atau informasi dengan delivery success rate yang tinggi.. 1.3 TUJUAN PENELITIAN. Tujuan dari tugas akhir ini adalah algoritma routing yang dapat memilih message carrier (relay node) yang baik dan akan digunakan Fuzzy Logic sebagai algortima routing pada jaringan.. 1.4 MANFAAT PENELITIAN. Hasil dari penelitian ini diharapkan dapat digunakan sebagai sumbangan penelitian dalam kawasan routing di jaringan oportunistik.. 1.5 BATASAN MASALAH. Batasan masalah dalam penelitian ini adalah: 1. Menggunakan pergerakan manusia. 2. Menggunakan algortima Fuzzy Logic.

(20) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 3. 3. Menggunakan algoritma routing Epidemic dan algoritma routing Prophet sebagai pembanding 4. Menggunakan penghitungan empiric dengan Simulator yang digunakan adalah The Opportunistic Network Enviroment Simulator (The ONE Simulator). 5. Mengguanakan metrik unjuk kerja : . Percentage Message Delivered Per Total Contact. . Total Message Delivered Per Total Contact. . Latency Per Total Contact. . Overhead Per Total Contact. 1.6 METODE PENELITIAN. Metode yang dilakukan dalam penelitian ini meliputi: 1. Studi Literatur: a. Jaringan Opportunistik b. Teori Routing Epidemic c. Teori Routing Prophet d. Teori Fuzzy Logic 2. Pengumpulan Bahan Penelitian Menggunakan data traces pergerakan mobile yang sudah tersedia di Internet pada alamat http://www.shigs.co.uk/index.php?page=traces. 3. Pembuatan Alat Uji Simulasi yang digunakan pada tugas akhir ini menggunakan The One Simulator [2]. 4. Analisis Hasil Pengujian Hasil pengujian didasarkan pada performance metric yang diperoleh dari proses pengujian..

(21) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 4. 5. Penarikan Kesimpulan Penarikan kesimpulan didasarkan pada beberapa performance metric yang diperoleh pada proses analisis data.. 1.7 SISTEMATIKA PENULISAN. BAB I: PENDAHULUAN. Bab ini berisi penjelasan tentang latar belakang masalah, rumusan masalah, tujuan penelitian, manfaat penelitian, batasan masalah, metode penelitian, dan sistematika penulisan. BAB II: LANDASAN TEORI. Bab ini berisi tentang dasar teori yang digunakan sebagai dasar dalam melakukan penelitian tugas akhir. BAB III: METODOLOGI PENELITIAN. Bab ini berisi tentang data penelitian, alat penelitian, langkah-langkah pengujian. BAB IV: PENGUJIAN DAN ANALISIS. Bab ini berisi tentang tahap pengujian, yaitu simulasi, dan analisis hasil data simulasi. BAB V: KESIMPULAN DAN SARAN. Bab ini berisi tentang kesimpulan hasil penelitian dan saran dari penulis untuk penelitian selanjutnya.

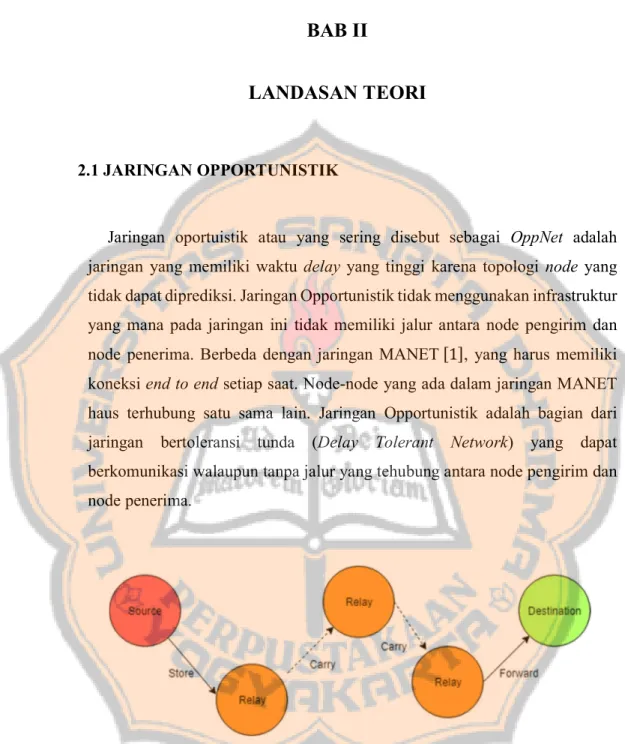

(22) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. BAB II LANDASAN TEORI. 2.1 JARINGAN OPPORTUNISTIK. Jaringan oportuistik atau yang sering disebut sebagai OppNet adalah jaringan yang memiliki waktu delay yang tinggi karena topologi node yang tidak dapat diprediksi. Jaringan Opportunistik tidak menggunakan infrastruktur yang mana pada jaringan ini tidak memiliki jalur antara node pengirim dan node penerima. Berbeda dengan jaringan MANET [1], yang harus memiliki koneksi end to end setiap saat. Node-node yang ada dalam jaringan MANET haus terhubung satu sama lain. Jaringan Opportunistik adalah bagian dari jaringan. bertoleransi. tunda. (Delay. Tolerant. Network). yang. dapat. berkomunikasi walaupun tanpa jalur yang tehubung antara node pengirim dan node penerima.. Gambar 2.1.1 Mekanisme Store-Carry-Forward Pada Jaringan Oportunistik. Jaringan Opportunistik menggunakan mekanisme pengiriman yang dikenal dengan mekanisme Store-Carry-Forward untuk mengirimkan pesan. Hal ini diakibatkan mekanisme pengiriman konvensional yang menggunakan StoreForward yang tidak dapat bekerja dengan baik pada Jaringan Opportunistik.. 5.

(23) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 6. Algoritma routing yang mendasar di jaringan oportunistik adalah algoritma routing Epidemic [3]. Pada subbab berikutnya akan dijelaskan algortima routing Epidemic dan algoritma routing Prophet yang akan menjadi pembanding unjuk kerja pada penelitan ini. 2.2 PROTOKOL EPIDEMIC. Protokol routing Epidemic adalah protokol routing yang berbasis flooding yang berhubungan dengan teori epidemic (penyebaran penyakit). Penyebaran informasi pada jaringan oportunistik didasari pada algoritma Epidemic sendiri. Setiap node menganggap setiap node yang dijumpai adalah relay atau carrier yang baik. Maka dari itu pesan akan direplikasi dan di forward kepada node yang dijumpai sehingga algoritma routing Epidemic membanjiri jaringan dengan jumlah copies pesan yang banyak. Protokol ini memiliki tujuan utama yaitu untuk memaksimalkan tingkat informasi dan meminimalkan delay. Epidemic adalah protokol yang efektif, tetapi tidak efisien. Dengan beban jaringan yang sangat tinggi mampu menyebarkan informasi dengan cepat karena berbasis flooding..

(24) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 7. Gambar 2.1.2 Contoh Suspected dan Infected. Protokol Epidemic menyebarkan informasi keseluruh node yang ditemui dan node relay akan ikut menyebarkan sampai node tujuan mendapatkan informasi tersebut. Ada 2 fase yang digunakan pada protokol routing Epidemic yaitu fase Suspectipble dan Infective [3]. Suspectible merupakan fase dimana suatu node tidak memiliki informasi dan pada fase Infective node memiliki informasi. Node infective akan ikut menyebarkan informasi ke node yang masih suspectible. Suatu node yang berada pada fase suspectible akan berubah menjadi infective, jika node tersebut menerima (terinfeksi) update. Node tersebut tetap akan berada pada status infective atau dapat disebut sebagai absorbing state [3]. 2.3 PROTOKOL PROPHET. Pergerakan yang popular dalam Jaringan Opportunistik adalah pergerakan random [1]. Pergerakan ini menggambarkan bahwa tiap node dalam jaringan.

(25) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 8. bergerak dengan pola yang acak. Namun faktanya pergerakan tersebut tidaklah random melainkan bergerak dalam pola pergerakan yang dapat diprediksi. Ketika sebuah node berada pada suatu tempat maka dapat diprediksi nantinya node tersebut akan kembali berada pada lokasi yang sama. Berdasarkan pola pergerakan tersebut maka dicipraknalh sebuah protokol yang dapat memprediksi probabilitas node bertemu kembali. Protokol routing PROPHET (Probabilistic Routing Protocol using History of Encounters and Transitivity) [5]. Protokol PROPHET merupakan probabilistik yang berdasarkan metrik probabilitas bertemu dengan node lain dan transitivity-nya. Dalam protokol PROPHET, untuk menghitung probabilistas bertemunya satu node dengan node lain diperkulan probabilistik metrik yang disebut dengan delivery predictability [5]. 2.3.1 Menghitung Delivery Predictability Dalam perhitungan delivery predictability (DP) terdapat tiga bagian. Pertama ialah update metric ketika node bertemu. Apabila node sering bertemu maka node tersebut akan memiliki nilai delivery predictability yang tinggi. Perhitungan update ditunjukan pada rumus 2.3.1 dimana Pinit ϵ [0,1].. 𝑃(. , ). = 𝑃(. , ). + 1 − 𝑃(. , ). × 𝑃. Rumus 2.3 1. Jika node pernah bertemu kemudian tidak bertemu kembali selama beberapa waktu, maka node tersebut tidak lagi menjadi node yang baik untuk meneruskan pesan. Hal ini menyebabkan nilai delivery predictability dari node tersebut harus berkurang (age, menua).. Perhitungan age [5] (pengurangan) ditunjukan pada rumus 2.3.2 dimana 𝛾 ∈ [0,1] merupakan aging constant dan 𝑘 adalah jumlah unit waktu yang telah berjalan sejak terakhir kali metrik tersebut berkurang..

(26) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 9. 𝑃(. , ). = 𝑃(. , ). Rumus 2.3 2. × 𝛾. Delivery predictability juga memiliki sifat transitive [5]. Apabila node A sering bertemu dengan node B, dan node B sering bertemu dengan node C, maka kemungkinan node C dapat menjadi pengantar pesan (relay) yang baik kepada node A. Rumus 2.3.3 menunjukan pengaruh transitivity terhadap delivery predictability dimana 𝛽 ∈ [0,1] adalah scaling constant yang menentukan seberapa besar pengaruh dari transitivity terhadap delivery predictability-nya.. 𝑃(. , ). = 𝑃(. , ). + 1 − 𝑃(. , ). × 𝑃(. , ). × 𝑃(. , ). Rumus 2.3 3. ×𝛽. 2.3.2 Strategi Pengiriman Pesan Strategi pengiriman pesan pada PROPHET adalah ketika node saling bertemu, maka pesan akan di teruskan (forward) atau di kirim ke node lain jika nilai delivery predictability node tersebut bertemu dengan tujuan lebih besar daripada node lain. 2.4 FUZZY LOGIC. Pada penelitian ini akan menggunakan 𝐹𝑢𝑧𝑧𝑦 𝐿𝑜𝑔𝑖𝑐 [6]sebagai algoritma routing untuk menemukan node carrier terbaik sebagai pembawa pesan kepada destinasi. Dalam arti luas, 𝐹𝑢𝑧𝑧𝑦 𝐿𝑜𝑔𝑖𝑐 adalah bentuk metode komputasi lunak yang mengakomodasi ketidaktepatan dunia nyata. Sebagai antonim dari komputasi. tradisional,. komputasi. hardware,. komputasi. software. mengeksploitasi toleransi untuk ketidaktepatan, ketidakpastian, dan kebenaran parsial untuk dicapai traktabilitas, kekokohan, dan biaya solusi rendah. Dalam arti yang lebih spesifik, 𝐹𝑢𝑧𝑧𝑦 𝐿𝑜𝑔𝑖𝑐 adalah ekstensi logika multinilai yang tujuannya adalah perkiraan penalaran dan mendekati solusi yang tepat..

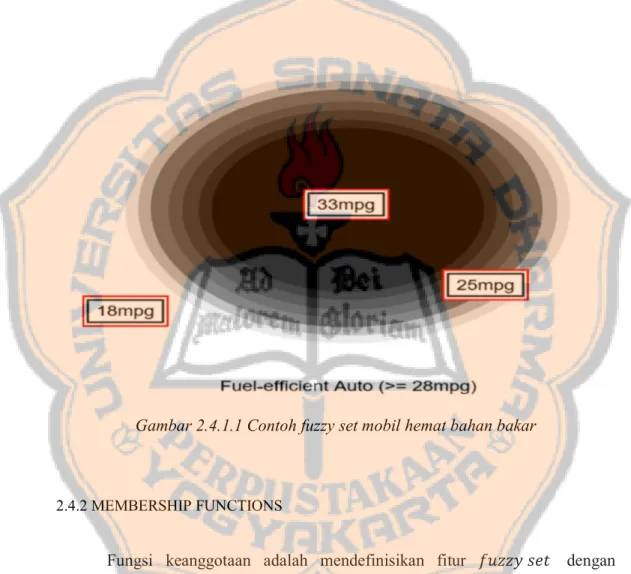

(27) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 10. Tidak seperti himpunan tegas tradisional, seperti Binary Logic [6] di mana variabel hanya dapat mengambil nilai kebenaran benar dan salah masingmasing diwakili oleh 1 dan 0, variabel dalam 𝐹𝑢𝑧𝑧𝑦 𝐿𝑜𝑔𝑖𝑐 mungkin memiliki nilai kebenaran yang berkisar antara 0 dan 1. Alih-alih menggambarkan mutlak atau tidak, nilai kebenaran, atau keanggotaan dalam 𝐹𝑢𝑧𝑧𝑦 𝐿𝑜𝑔𝑖𝑐 menjelaskan sebuah masalah pembobotan. 0 menunjukkan sepenuhnya salah, sedangkan 1 menyatakan sepenuhnya benar, dan nilai apa saja dalam rentang antara 0 dan 1 menunjukkan derajat nilai benar. Berikut ini adalah konsep dasar dari Fuzzy Logic : 1. Fuzzy Set 2. Membership Function 3. Logical Operation 4. If-Then Rules 5. Fuzzy Inference System 2.4.1 FUZZY SET. Fuzzy Set [6] adalah perpanjangan dari himpunan klasik. Dalam teori himpunan klasik, keanggotaan elemen sesuai dengan logika biner baik elemen milik himpunan tegas atau elemen yang diluar dari himpunan. Sedangkan dalam teori himpunan fuzzy, ia dapat mengandung elemen dengan tingkat keanggotaan antara sepenuhnya didalam himpunan dan sepenuhnya tidak didalam himpunan. Ini karena fuzzy set tidak memiliki ketegasan, didefinisikan dengan batas yang jelas, dan batas kaburnya dijelaskan oleh fungsi keanggotaan yang membuat derajat keanggotaan elemen berkisar dari 0 hingga 1. Contoh singkat untuk himpunan fuzzy ditunjukkan pada Gambar 2.4.1.1. Di fuzzy set berikut yang menggambarkan kriteria mobil hemat bahan bakar, model yang konsumsi bahan bakarnya sama atau lebih besar dari 28 mil per galon (mpg) didefinisikan sebagai elemen dalam set ini dengan tingkat keanggotaan penuh. Dalam hal ini, mobil dengan 33 mpg memiliki tingkat penuh keanggotaan, dengan kata lain, selesai adalah milik set. Model lain.

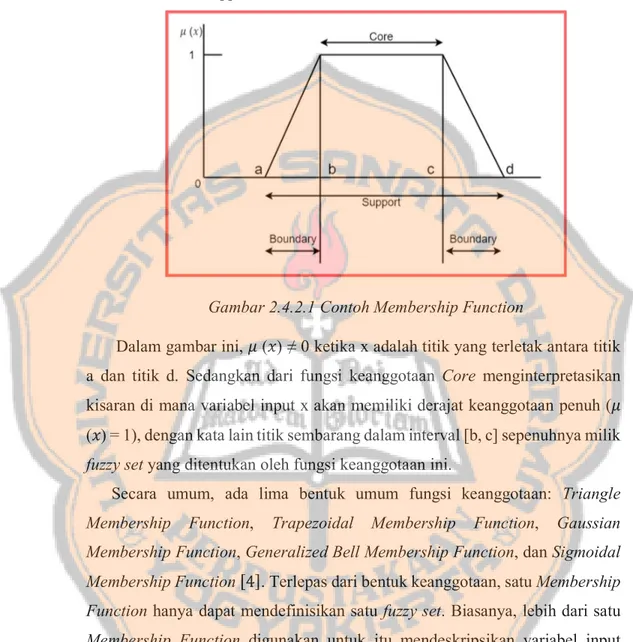

(28) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 11. dengan 18 mpg adalah jauh dari kriteria, sehingga tampaknya memiliki nol derajat keanggotaan, dengan kata lain, selesai bukan milik set. Dan mobil dengan 25 mpg cukup dekat dengan kriteria, jadi masuk akal untuk mengatakan ia memiliki tingkat keanggotaan parsial, dan nilai keanggotaan (mis., 0.6) ditentukan oleh fitur fungsi keanggotaan.. Gambar 2.4.1.1 Contoh fuzzy set mobil hemat bahan bakar. 2.4.2 MEMBERSHIP FUNCTIONS. Fungsi keanggotaan adalah mendefinisikan fitur 𝑓𝑢𝑧𝑧𝑦 𝑠𝑒𝑡 dengan menetapkan untuk setiap elemen nilai keanggotaan yang sesuai, atau tingkat keanggotaan. Ini memetakan setiap titik dalam ruang input ke nilai keanggotaan dalam interval unit tertutup [0, 1]. Gambar 2.4.2.1 menunjukkan kurva fungsi keanggotaan umum. Sumbu horizontal mewakili input variabel x, dan sumbu vertikal menentukan nilai keanggotaan yang sesuai μ (x) dari variabel input x..

(29) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 12. Fungsi keanggotaan support menjelaskan kisaran tempat variabel input akan memiliki nilai keanggotaan bukan nol.. Gambar 2.4.2.1 Contoh Membership Function Dalam gambar ini, 𝜇 (𝑥) ≠ 0 ketika x adalah titik yang terletak antara titik a dan titik d. Sedangkan dari fungsi keanggotaan Core menginterpretasikan kisaran di mana variabel input x akan memiliki derajat keanggotaan penuh (𝜇 (𝑥) = 1), dengan kata lain titik sembarang dalam interval [b, c] sepenuhnya milik fuzzy set yang ditentukan oleh fungsi keanggotaan ini. Secara umum, ada lima bentuk umum fungsi keanggotaan: Triangle Membership. Function,. Trapezoidal. Membership. Function,. Gaussian. Membership Function, Generalized Bell Membership Function, dan Sigmoidal Membership Function [4]. Terlepas dari bentuk keanggotaan, satu Membership Function hanya dapat mendefinisikan satu fuzzy set. Biasanya, lebih dari satu Membership Function digunakan untuk itu mendeskripsikan variabel input tunggal. Misalnya konsumsi bahan bakar mobil, sebuah sistem fuzzy tiga tingkat dengan fuzzy set 'Low', 'Medium' dan 'High' berlaku untuk mewakili seluruh situasi..

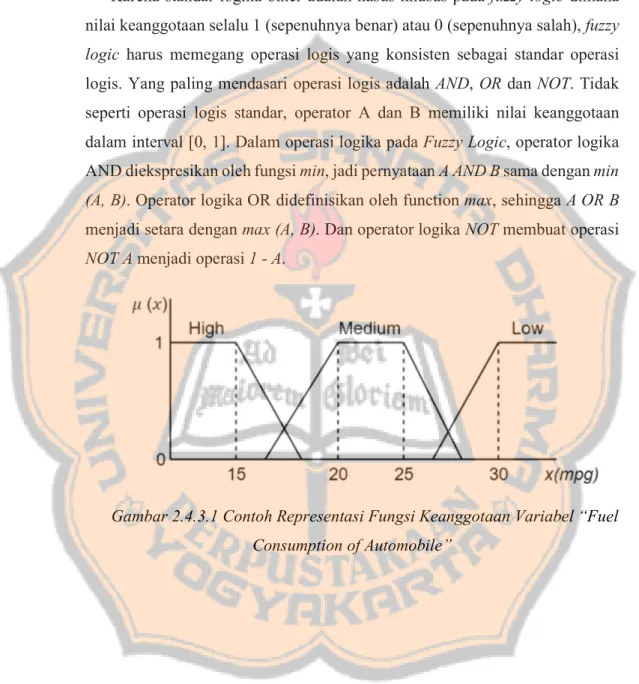

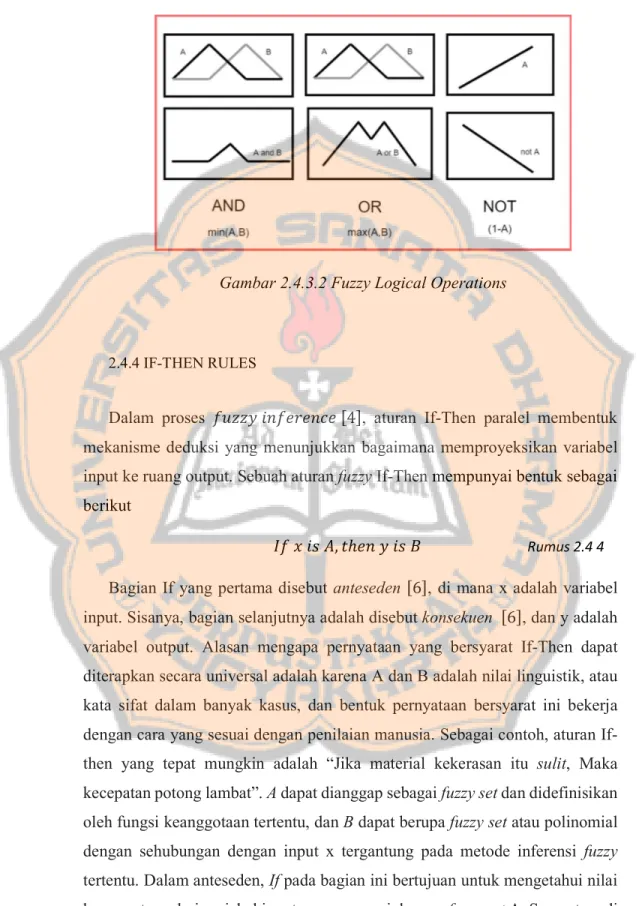

(30) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 13. 2.4.3 LOGICAL OPERATION. Karena standar logika biner adalah kasus khusus pada fuzzy logic dimana nilai keanggotaan selalu 1 (sepenuhnya benar) atau 0 (sepenuhnya salah), fuzzy logic harus memegang operasi logis yang konsisten sebagai standar operasi logis. Yang paling mendasari operasi logis adalah AND, OR dan NOT. Tidak seperti operasi logis standar, operator A dan B memiliki nilai keanggotaan dalam interval [0, 1]. Dalam operasi logika pada Fuzzy Logic, operator logika AND diekspresikan oleh fungsi min, jadi pernyataan A AND B sama dengan min (A, B). Operator logika OR didefinisikan oleh function max, sehingga A OR B menjadi setara dengan max (A, B). Dan operator logika NOT membuat operasi NOT A menjadi operasi 1 - A.. Gambar 2.4.3.1 Contoh Representasi Fungsi Keanggotaan Variabel “Fuel Consumption of Automobile”.

(31) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 14. Gambar 2.4.3.2 Fuzzy Logical Operations. 2.4.4 IF-THEN RULES. Dalam proses 𝑓𝑢𝑧𝑧𝑦 𝑖𝑛𝑓𝑒𝑟𝑒𝑛𝑐𝑒 [4], aturan If-Then paralel membentuk mekanisme deduksi yang menunjukkan bagaimana memproyeksikan variabel input ke ruang output. Sebuah aturan fuzzy If-Then mempunyai bentuk sebagai berikut 𝐼𝑓 𝑥 𝑖𝑠 𝐴, 𝑡ℎ𝑒𝑛 𝑦 𝑖𝑠 𝐵. Rumus 2.4 4. Bagian If yang pertama disebut anteseden [6], di mana x adalah variabel input. Sisanya, bagian selanjutnya adalah disebut konsekuen [6], dan y adalah variabel output. Alasan mengapa pernyataan yang bersyarat If-Then dapat diterapkan secara universal adalah karena A dan B adalah nilai linguistik, atau kata sifat dalam banyak kasus, dan bentuk pernyataan bersyarat ini bekerja dengan cara yang sesuai dengan penilaian manusia. Sebagai contoh, aturan Ifthen yang tepat mungkin adalah “Jika material kekerasan itu sulit, Maka kecepatan potong lambat”. A dapat dianggap sebagai fuzzy set dan didefinisikan oleh fungsi keanggotaan tertentu, dan B dapat berupa fuzzy set atau polinomial dengan sehubungan dengan input x tergantung pada metode inferensi fuzzy tertentu. Dalam anteseden, If pada bagian ini bertujuan untuk mengetahui nilai keanggotaan dari variabel input x yang sesuai dengan fuzzy set A. Sementara di.

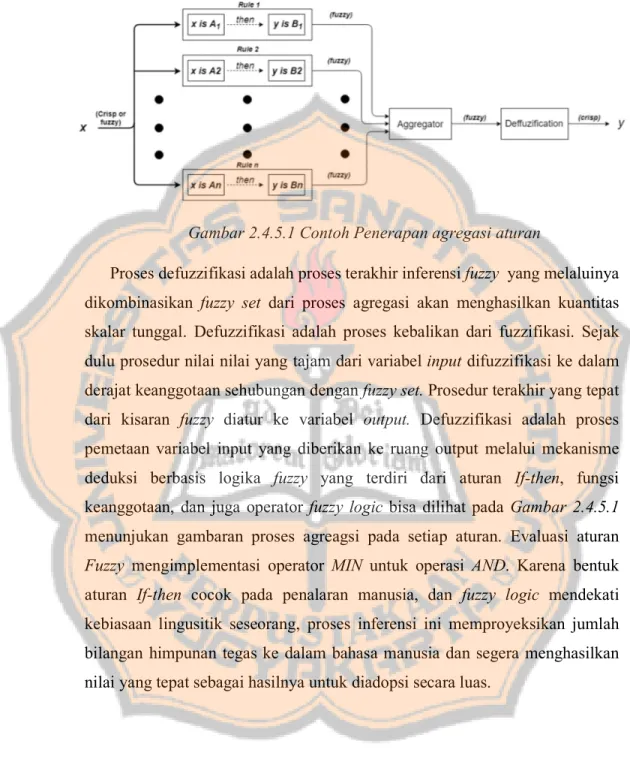

(32) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 15. bagian konsekuen, bagian then memberikan nilai himpunan tegas ke output variabel y.. 2.4.5 FUZZY INFERENCE SYSTEM. Fuzzy Inference adalah proses pemetaan variabel input yang diberikan ke ruang output melalui mekanisme deduksi berbasis fuzzy logic yang terdiri dari aturan If-then, fungsi keanggotaan dan operator logika fuzzy. Karena bentuk aturan If-then cocok pada penalaran manusia, dan fuzzy logic mendekati kebiasaan linguistik manusia, proses inferensi ini memproyeksikan himpunan tegas ke dalam bahasa manusia dan segera menghasilkan nilai yang tepat sebagai hasilnya diadopsi secara luas. Secara umum, ada tiga jenis metode fuzzy inference diusulkan dalam literatur: Mamdani Fuzzy Inference, Sugeno Fuzzy Inference, and Tsukamoto Fuzzy Inference. Ketiganya metode dapat dibagi menjadi dua proses. Proses pertama adalah 𝑓𝑢𝑧𝑧𝑖𝑓𝑖𝑘𝑎𝑠𝑖 [5] nilai-nilai tegas variabel input ke dalam fungsi keanggotaan sesuai dengan fuzzy set yang sesuai, dan ini tiga metode persis sama dalam proses ini. Sedangkan perbedaan terjadi pada proses kedua ketika hasil semua aturan diintegrasikan ke dalam nilai tunggal yang tepat untuk keluaran. Dalam inferensi Mamdani, konsekuensi dari aturan If-then didefinisikan oleh himpunan fuzzy. Output dari fuzzy set setiap aturan tersebut akan dibentuk kembali dengan nomor yang cocok, dan defuzzifikasi [5] diperlukan setelah menggabungkan semua fuzzy set kembali.. yang dibentuk sudah.

(33) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 16. Gambar 2.4.5.1 Contoh Penerapan agregasi aturan Proses defuzzifikasi adalah proses terakhir inferensi fuzzy yang melaluinya dikombinasikan fuzzy set dari proses agregasi akan menghasilkan kuantitas skalar tunggal. Defuzzifikasi adalah proses kebalikan dari fuzzifikasi. Sejak dulu prosedur nilai nilai yang tajam dari variabel input difuzzifikasi ke dalam derajat keanggotaan sehubungan dengan fuzzy set. Prosedur terakhir yang tepat dari kisaran fuzzy diatur ke variabel output. Defuzzifikasi adalah proses pemetaan variabel input yang diberikan ke ruang output melalui mekanisme deduksi berbasis logika fuzzy yang terdiri dari aturan If-then, fungsi keanggotaan, dan juga operator fuzzy logic bisa dilihat pada Gambar 2.4.5.1 menunjukan gambaran proses agreagsi pada setiap aturan. Evaluasi aturan Fuzzy mengimplementasi operator MIN untuk operasi AND. Karena bentuk aturan If-then cocok pada penalaran manusia, dan fuzzy logic mendekati kebiasaan lingusitik seseorang, proses inferensi ini memproyeksikan jumlah bilangan himpunan tegas ke dalam bahasa manusia dan segera menghasilkan nilai yang tepat sebagai hasilnya untuk diadopsi secara luas..

(34) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 17. Banyak metode yang dapat diimplementasikan Defuzzifikasi menggunakan metode Centroid Of Area dengan rumus sebagai berikut :. 𝒛𝑪𝑶𝑨 =. ∑𝒛 𝝁𝑨 (𝒛)∙𝒛𝒅𝒛 ∑ 𝝁𝑨 (𝒛). Rumus 2.4 2. 𝒁𝑪𝑶𝑨 = 𝑶𝒖𝒕𝒑𝒖𝒕 𝝁𝑨 (𝒛) = 𝑴𝒆𝒎𝒃𝒆𝒓𝒔𝒉𝒊𝒑 𝒇𝒖𝒏𝒄𝒕𝒊𝒐𝒏 𝒐𝒇 𝒕𝒉𝒆 𝒂𝒈𝒈𝒓𝒆𝒈𝒂𝒕𝒆𝒅 𝒇𝒖𝒛𝒛𝒚 𝒔𝒆𝒕 𝑨. Tapi dalam inferensi Sugeno, konsekuensi dari aturan If-Then dijelaskan oleh polinomial sehubungan dengan variabel input, dengan demikian output dari setiap aturan adalah angka tunggal. Maka mekanisme pembobotan diimplementasikan untuk mengetahui hasil akhir yang tajam. Inferensi Tsukamoto seperti kombinasi Mamdani dan metode Sugeno, tetapi bahkan kurang transparan dari kedua model ini..

(35) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. BAB III METODOLOGI PENELITIAN. 3.1 DATA PERGERAKAN MANUSIA. Dalam bab ini, data yang digunakan pada penelitian ini diambil berdasarkan data trace nyata dari penelitian MIT dan pertemuan konferensi IEEE infocom sebagai berikut : 3.1.1 Reality Mining. Dalam Reality [9], 100 ponsel pintar dikerahkan untuk mahasiswa dan staf di MIT selama 9 bulan. Ponsel ini menjalankan perangkat lunak yang mencatat kontak dengan perangkat berkemampuan Bluetooth lainnya dengan melakukan penemuan perangkat Bluetooth setiap lima menit. 3.1.2 Haggle3 Infocom 5. Pada Infocom 5 [8], perangkat didistribusikan kepada sekitar lima puluh siswa yang menghadiri lokakarya siswa Infocom. Peserta berasal dari komunitas sosial yang berbeda. mereka semua menghadiri acara yang sama selama 4 hari berturut-turut dan sebagian besar dari mereka tinggal di hotel yang sama dan menghadiri bagian yang sama (perlu diketahui bahwa Infocom adalah konferensi multi-trek). 3.2 KANDIDAT VARIABEL FUZZY. Pada penelitian ini menggunakan dua variabel sebagai input dan satu variabel sebagai output. Input variabel yang digunakan dalam penelitian ini adalah Contact Duration dan Intercontact Duration. Sedangkan variabel output adalah Transfer Opportunism (TROP).. 18.

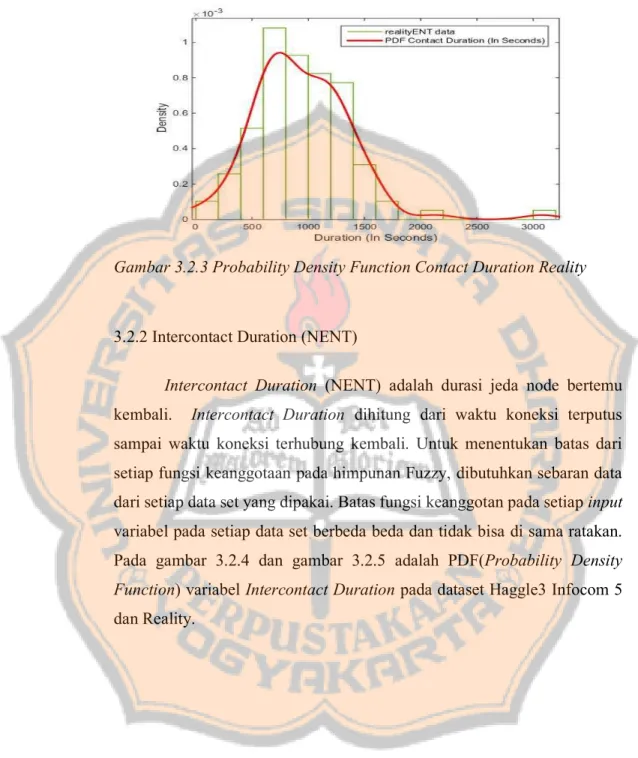

(36) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 19. Gambar 3.2.1 Contoh Contact Duration dan Intercontact Duration dari 2 buah node Berikut adalah variabel yang digunakan pada algoritma berbasis Fuzzy Logic pada penelitan ini : 3.2.1 Contact Duration (ENT) Contact Duration (ENT) adalah durasi node bertemu. Durasi node bertemu dihitung dari waktu koneksi terhubung sampai waktu koneksi terputus. Untuk menentukan batas dari setiap fungsi keanggotaan pada himpunan Fuzzy, dibutuhkan sebaran data dari setiap data set yang dipakai. Batas fungsi keanggotan pada setiap input variabel pada setiap data set berbeda beda dan tidak bisa di sama ratakan. Pada gambar 3.2.2 dan gambar 3.2.3 adalah PDF (Probability Density Function) variabel Contact Duration pada dataset Haggle3 Infocom 5 dan Reality.. Gambar 3.2.2 Probability Density Function Contact Duration Haggle3 Infocom 5.

(37) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 20. Gambar 3.2.3 Probability Density Function Contact Duration Reality. 3.2.2 Intercontact Duration (NENT) Intercontact Duration (NENT) adalah durasi jeda node bertemu kembali.. Intercontact Duration dihitung dari waktu koneksi terputus. sampai waktu koneksi terhubung kembali. Untuk menentukan batas dari setiap fungsi keanggotaan pada himpunan Fuzzy, dibutuhkan sebaran data dari setiap data set yang dipakai. Batas fungsi keanggotan pada setiap input variabel pada setiap data set berbeda beda dan tidak bisa di sama ratakan. Pada gambar 3.2.4 dan gambar 3.2.5 adalah PDF(Probability Density Function) variabel Intercontact Duration pada dataset Haggle3 Infocom 5 dan Reality..

(38) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 21. Gambar 3.2.4 Probability Density Function Intercontact Duration Haggle3 Infocom 5. Gambar 3.2.5 Probability Density Function Intercontact Duration Reality Grafik PDF tersebut didapar dari banyaknya sebaran data yang sebelumnya dilakukan analisis offline terhadap data set yang akan digunakan. Terlihat jelas bahwa setiap data set memiliki karakteristik yang berbeda beda. Pada penelitian ini Fuzzy-Logic sangat bergantung pada PDF yang ada untuk menentukan pembagian fungsi keanggotaan yang akan di implementasikan kedalam aturan fuzzy..

(39) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 22. 3.3 FUZZY SYSTEM FOR ROUTING ALGORITHM. Pada penelitian ini Fuzzy-Logic digunakan sebagai algoritma routing yang digunakan pada jaringan oportunistik. Pada bagian ini adalah tahap tahap membangun Fuzzy System pada penelitian ini : 1. Fuzzification 2. Fuzzy Rules 3. Fuzzy Inference 4. Defuzzification. Gambar 3.3.1 Fuzzy Inference System. 3.4.1 FUZZIFICATION. Dalam kasus ini, variabel yang ada adalah Contact Duration dan Intercontact Duration yang dibagi menjadi 5 fungsi keanggotaan untuk setiap variabel, yaitu Very Low, Low, Medium, High, dan Very High untuk Contact Duration. Untuk Intercontact Duration yaitu Very Low, Low, Medium, High, dan Very High. Rentan nilai fungsi keanggotaan tersebut ditentukan berdasarkan karakteristik lingkungan di jaringan oportunistik yang digunakan pada penelitian ini. Dan rentan nilai pada setiap data set yang digunakan berbeda beda dan tidak bias digeneralisasi. Karena karakteristik setiap data set yang digunakan pada simulasi sangatlah berbeda satu sama lain..

(40) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 23. Gambar 3.3.2 Fuzzy Set Variabel Contact Duration Haggle3 Infocom5. Gambar 3.3.3 Fuzzy Set Variabel Intercontact Duration Haggle 3 Infocom5.

(41) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 24. Gambar 3.3.4 Fuzzy Set Variabel Contact Duration Reality. Gambar 3.3.5 Fuzzy Set Variabel Intercontact Duration Reality. 3.4.2 FUZZY RULES. Esensi routing menggunakan Fuzzy Logic ditentukan oleh aturan 𝑓𝑢𝑧𝑧𝑦. Berdasarkan karakteristik hub node memiliki rata rata Contact Duration yang tinggi dan rata rata Intercontact Duration yang rendah. Oleh karena itu aturan fuzzy dibuat untuk memaksimalkan hub node sebagai relay yang baik untuk menyebarkan informasi didalam jaringan..

(42) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 25. Berikut adalah aturan fuzzy yang digunakan pada penelitian ini yang dimana setiap data set . Contact Duration Medium High. Very Low. Low. Very High. Worst. Worse Good. Fair. High. Worse. Fair. Excelent. Excelent Excelent. Good. Excelent. Excelent Good. Intercontact Medium Worse Duration Worst Low Very Low. Worst. Very High Worst. Worse Good. Good. Fair. Worst. Fair. Worse. Fair. Tabel 3.3.2 Fuzzy Rules. 3.4.3 FUZZY INFERENCE. Inferensi fuzzy adalah proses pemetaan variabel input yang diberikan ke pemetaan output melalui mekanisme deduksi berbasi fuzzy logic yang terdiri dari aturan If-then, fungsi keanggotaan, dan juga operator fuzzy logic. Pada penelitian ini digunkanan operator logika AND pada anteseden dan menggunakan metode Centroid of Area pada proses defuzzifikasi. Model inferensi yang dipakai pada penelitian ini adalah Mamdani Fuzzy Inference System dengan output fuzzy set Singleton...

(43) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 26. Gambar 3.3.3.1 Fuzzy Rules Aggregations Reality.

(44) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 27. Gambar 3.3.3.2 Fuzzy Rules Aggregations Haggle3 Infocom 5 3.4.4 DEFFUZIFICATION. Proses defuzzifikasi adalah proses mengubah nilai fuzzy menjadi nilai tegas. Pada penelitain ini dibuat 5 fungsi keanggotaan untuk output yaitu Worst, Worse, Fair, Good, Grand yang dimana menggunakan metode Centroid Of Area untuk mengagregasi hasil aturan fuzzy. Hasil dari defuzzifikasi akan menjadi nilai utilitas suatu node untuk menjadi message carrier atau relay yang baik dalam menyebarkan informasi didalam jaringan. Model Fuzzy Inference System milik Mamdani dengan menggunakan output fuzzy set berbentuk singleton [4] seperti ditunjukan pada gambar 3.4.4.1..

(45) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 28. Gambar 3.4.4.1 Transfer Opportunism (TROP). 3.4 ALAT PENELITIAN. 3.4.1 Hardware. PC dengan spesifikasi prosesor Intel i7 dengan RAM sebesar 8 GB 3.4.2 Software 3.4.2.1 Netbeans IDEA Netbeans IDEA merupakan Integrated Development Enviroment Java yang digunakan untuk menjalankan The One Simulator 3.4.2.2 The One Simulator Penjelasan tentang The One Simulator [2] sudah ditulis didalam dokumentasi The One Simulator.

(46) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 29. 3.5 DESAIN ALAT UJI. 3.5.1 Pseudo-code Protokol Routing Fuzzy Logic Pseudo-code Routing Fuzzy Logic. IF Koneksi terhubung Mengitung jeda waktu bertemu dengan peer Mencatat waktu bertemu peer saat ini Mengihtung defuzzifikasi terhadap peer For each Message in Message Collection IF nilai TOU terhadap destinasi pesan lebih rendah dari nilai TOU peer terhadap destinasi pesan Pesan dikirim ke peer Else Pesan tidak dikirim ke peer End For End IF. IF Koneksi terputus Mencatat waktu terputus dengan peer Menghitung waktu bertemu selama koneksi terhubung End IF.

(47) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 30. 3.6 METRIKS UNJUK KERJA. Terdapat empat metriks unjuk kerja yang digunakan untuk menganalisis unjuk kerja protokol routing Fuzzy Logic yaitu : . Percentage Message Delivered Per Total Contact Percentage Message Delivered Per Total Contact adalah persentase rasio keberhasilan pesan terkirim 𝑃𝑀𝐷 =. 𝑁 × 100 𝑁. 𝑃𝑀𝐷 = 𝑃𝑒𝑟𝑐𝑒𝑛𝑡𝑎𝑔𝑒 𝑀𝑒𝑠𝑠𝑎𝑔𝑒 𝐷𝑒𝑙𝑖𝑣𝑒𝑟𝑒𝑑 𝑁 = 𝐽𝑢𝑚𝑙𝑎ℎ 𝑃𝑒𝑠𝑎𝑛 𝑇𝑒𝑟𝑘𝑖𝑟𝑖𝑚 𝑁 = 𝐽𝑢𝑚𝑙𝑎ℎ 𝑃𝑒𝑠𝑎𝑛 𝐷𝑖𝑏𝑢𝑎𝑡 . Overhead Ratio Per Total Contact Overhead Ratio digunakan untuk mengetahui beban jaringan yang dapat diukur dari hasil simulasi. =. . (𝐽𝑢𝑚𝑙𝑎ℎ 𝑟𝑒𝑙𝑎𝑦𝑒𝑑 𝑚𝑒𝑠𝑠𝑎𝑔𝑒 − 𝐽𝑢𝑚𝑙𝑎ℎ 𝑝𝑒𝑠𝑎𝑛 𝑡𝑒𝑟𝑘𝑖𝑟𝑖𝑚 ) 𝐽𝑢𝑚𝑙𝑎ℎ 𝑝𝑒𝑠𝑎𝑛 𝑡𝑒𝑟𝑘𝑖𝑟𝑖𝑚. Average Latency Per Total Contact Average Latency digunakan untuk mengetahui rata rata yang dibutuhkan pesan dari source sampai ke destination. =. (𝑊𝑎𝑘𝑡𝑢 𝑝𝑒𝑠𝑎𝑛 𝑡𝑒𝑟𝑘𝑖𝑟𝑖𝑚 − 𝑤𝑎𝑘𝑡𝑢 𝑝𝑒𝑠𝑎𝑛 𝑑𝑖𝑏𝑢𝑎𝑡) 𝑗𝑢𝑚𝑙𝑎ℎ 𝑝𝑒𝑠𝑎𝑛 𝑡𝑒𝑟𝑘𝑖𝑟𝑖𝑚.

(48) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 31. . Number Of Messages Delivered Per Total Contact Parameter ini digunakan untuk mengetahui jumlah pesan keseluruhan yang terkirim tiap total kontak. 3.7 PARAMETER SIMULASI. Berikut adalah parameter simulasi yang digunakan pada penelitian ini pada data set yang digunakan : Parameter. Pergerakan Manusia. Pergerakan Manusia. (Reality). (Haggle3-Infocom5). 2 minggu. 6 jam. 250kbps. 250kbps. Jarak Transmisi. 10 meter. 10 meter. Ukuran Pesan. 20 KB. 250 KB sampai 300 KB. Ukuran Buffer. 20 MB. 10 MB. Interval. 1160 detik sampai 1240. 1160 detik sampai 1240. Pembuatan. detik (1 jam 3 pesan). detik (1 jam 3 pesan). Kecepatan. 0.5 meter – 1.5 meter per. 0.5 meter – 1.5 meter per. Node. detik. detik. TTL (Time To Live) Kecepatan Transmisi. Pesan. Tabel 3.7.1 Parameter Simulasi.

(49) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. BAB IV PENGUJIAN DAN ANALISIS. Untuk melakukan evaluasi terhadap unjuk kerja protokol routing Fuzzy Logic, maka dilakukan simulasi dan pengujian dengan menggunakan rancangan skenario yang sudah dijelaskan pada Bab III, Data diperoleh dari report yang dihasilkan ketika simulasi berlangsung dan kemudian menjadi bahan untuk dilakukan analisis.. 4.1 HASIL SIMULASI. 4.1.1 Perbandingan Message Delivered Protokol Routing Epidemic, Protokol Routing Prophet dan Protokol Fuzzy logic. 10000 8000 6000 4000 2000 0 500 4000 7500 11000 14500 18000 21500 25000 28500 32000 35500 39000 42500 46000 49500 53000 56500 60000 63500 67000 70500 74000 77500 81000 84500. Nrof Delivered Messages (Messages). Total Delivered Message Per Total Contact Reality. Total Contact Epidemic Router. Prophet Router. Fuzzy Router. Gambar 4.1.1.1 Grafik Message Delivered Per Total Contact Reality. Pada perbandingan Message Delivered Per Total Contact protokol routing Epidemic adalah yang tertinggi sebagai upper bound dari semua protokol routing. Di setiap data set protokol. 32.

(50) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 33. routing Epidemic lah yang selalu mempunyai jumlah pesan terkirim yang paling banyak, disusul oleh protokol routing Prophet, dan protokol routing Fuzzy Logic. Hal ini terjadi karena efek flooding routing Epidemic yang membuat banyaknya copies pesan begitu banyak.. Nrof Delivered Messages (Messages). Total Delivered Message Per Total Contact Haggle 3 Infocom 5 120 100 80 60 40 20 0. Total Contact Epidemic Router. Prophet Router. Fuzzy Encounter Router. Gambar 4.1.1.2 Grafik Message Delivered Per Total Contact Haggle 3 Infocom 5. 4.1.2 Perbandingan Percentage Message Delivered Protokol Routing Epidemic, Protokol Routing Prophet Tentu saja protokol routing Epidemic mampu mendapatkan persentase pesan terkirim yang lebih tinggi karena efek flooding yang dijalankan. Protokol routing Prophet mampu mengejar dengan persentase tidak kalah jauh dengan protokol routing Epidemic, dan protokol routing Fuzzy Logic mampu mendekati kedua protokol routing tersebut. Ketelitian penghitungan untuk protokol routing Fuzzy Logic lebih memakan waktu sehingga menambah waktu delay..

(51) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 34. 100 90 80 70 60 50 40 30 20 10 0 500 3500 6500 9500 12500 15500 18500 21500 24500 27500 30500 33500 36500 39500 42500 45500 48500 51500 54500 57500 60500 63500 66500 69500 72500 75500 78500 81500 84500. Percentage Message Delivered. Percentage Message Delivered Per Contact Reality. Total Contact Epidemic Router. Prophet Router. Fuzzy Router. Gambar 4.1.2.1 Grafik Percentage Message Delivered Reality. Percentage Message Delivered. Percentage Message Delivered Per Contact Haggle 3 Infocom 5 100 90 80 70 60 50 40 30 20 10 0. Total Contact Epidemic Router. Prophet Router. Fuzzy Router. Gambar 4.1.2.2 Grafik Percentage Message Delivered Haggle 3-Infocom 5.

(52) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 35. 4.1.3 Perbandingan Latency Per Total Contact Protokol Routing Epidemic, Protokol Routing Prophet Kemudian untuk perbandingan Latency Per Total Contact, dengan algortima pembobotan yang membuat forwarding pesan menjadi lebih teliti dan mengurangi jumlah copies pesan membuat delay pada protokol routing Fuzzy Logic menjadi lebih tinggi dari protokol routing Epidemic dan protokol routing Prophet. Dengan jumlah copies yang begitu besar, protokol routing Epidemic dan protokol routing Prophet memiliki delay dibawah perfoma dari protokol routing Fuzzy Logic. Dengan algoritma flooding yang dimiliki oleh protokol routing Epidemic membuat delay menjadi lebih rendah tetapi dibayar oleh beban jaringan yang sangat tinggi.. Latency Per Total Contact Reality 400000 300000 200000 100000 0 500 4000 7500 11000 14500 18000 21500 25000 28500 32000 35500 39000 42500 46000 49500 53000 56500 60000 63500 67000 70500 74000 77500 81000 84500. Latencies (In Seconds). 500000. Total Contact Epidemic Router. Prophet Router. Fuzzy Router. Gambar 4.1.3.1 Grafik Latency Per Total Contact Reality. Pada data set Haggle3 Infocom 5 besar delay yang dimiliki oleh protokol routing Fuzzy Logic terbilang sama dengan protokol routing. Epidemic. protokol. routing. Prophet. dikarenakan. karakteristik data set yang berbeda beda. Tetapi protokol routing Fuzzy. Logic. mampu. menandingi. kedua protokol. routing.

(53) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 36. pembanding dengan efisien mengurangi jumlah copies pesan sehingga memaksimalkan jumlah pesan yang ada untuk bisa terkirim kepada destinasi pesan.. Latency Per Total Contact Haggle 3 Infocom 5 Latencies (In Seconds). 12000 10000 8000 6000 4000 2000 0. Total Contact Epidemic Router. Fuzzy Router. Prophet Router. Gambar 4.1.3.2 Grafik Latency Per Total Contact Haggle 3-Infocom 5. 4.1.4 Perbandingan Overhead Ratio Per Total Contact Protokol Routing Epidemic, Protokol Routing Prophet Protokol routing Fuzzy Logic terbuki sangat efektif dalam mengurangi beban pada jaringan, jumlah copies pesan yang ada sangatlah jauh dibawah jumlah copies pada protokol routing Epidemic dan protokol routing Prophet. Protokol routing Fuzzy Logic mengalahkan protokol routing Epidemic dan protokol routing Prophet dengan selisih jarak yang besar. Hal itu dapat terjadi karena protokol routing Epidemic mempunyai cara kerja yang flooding sehingga jumlah copies pesan sangatlah tinggi dan menunjukan beban jaringan yang begitu tinggi. Protokol routing Prophet hampir mirip dengan protokol routing Epidemic akan tetapi jumlah copies pesan yang ada tidak sebanyak protokol routing Epidemic dengan bantuan Delivery Predictability yang digunakan untuk forwarding.

(54) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 37. pesan dan bersifat adaptif dengan menggunakan age pada Delivery Predictability.. OverHead Per Total Contact Reality 120. Overhead Ratio. 100 80 60 40 20 500 4000 7500 11000 14500 18000 21500 25000 28500 32000 35500 39000 42500 46000 49500 53000 56500 60000 63500 67000 70500 74000 77500 81000 84500. 0. Total Contact Epidemic Router. Prophet Router. Fuzzy Router. Gambar 4.1.4.1 Grafik Overhead Per Total Contact Reality. OverHead Per Total Contact Haggle 3 Infocom 5 50. Overhead Ratio. 40 30 20 10 0. Total Contact Epidemic Router. Fuzzy Router. Prophet Router. Gambar 4.1.4.2 Grafik Overhead Per Total Contact Haggle 3-Infocom 5.

(55) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. BAB V KESIMPULAN DAN SARAN. 5.1 KESIMPULAN. Setelah dilakukan anailis oleh penulis, didapat kesimpulan bahwa protokol routing Fuzzy Logic lebih efisien dalam menyebarkan informasi didalam jaringan, dan lebih efektif dalam mengurangi jumlah beban didalam jaringan. Terbukti dengan jumlah copies yang sedikit tetapi kesuksesan informasi terkirim mendekati protokol routing Epidemic dan protokol routing Prophet, tetapi dengan delay yang sedikit lebih lama dari protokol routing Epidemic dan protokol routing Prophet tergantung dari data set yang ada karena setiap data set mempunyai karakteristik yang berbeda beda. Untuk. menerapkan. routing. Fuzzy. Logic. haruslah. mengetahui Global Knowledge untuk setiap data set. Sehingga fuzzy logic benar benar tepat sasaran karena sebaran data mempengaruhi bagaimana fuzzy logic dapat bekerja dengan baik. 5.2 SARAN. Untuk penelitian lebih lanjut diharapkan dapat menerapkan fuzzy logic yang adaptif. Dengan pengetahuan yang miminum dari Global Knowledge dataset dapat membangun fuzzy set setiap node yang berbeda beda.. 38.

(56) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 39. DAFTAR PUSTAKA [1] Zhang, Z., 2006. Routing in intermittently connected mobile ad hoc networks. s.l.:San Diego Research Center. [2] Keranen, A., Ott, J. & Karkkainen, T., "The ONE Simulator for DTN Protocol Evaluation", Computer Communication Networks [3] A. V. a. D. Becker, "Epidemic Routing for Partially-Connected Ad Hoc Networks", Durham: Department of Computer Science Duke University, 2000. [4] Wang, Chonghua, "A Study of Membership Functions on Mamdani-Type Fuzzy Inference System for Industrial Decision-Making" (2015). Theses and Dissertations. Paper 1665. [5] Lindgen, A., Doria, A. & Schelen, O., "Probabilistic Routing in Intermittently Connected Network". Mobile Computing and Commun. Review, vol.7, no.3, july 2003. [6] Susilo, Frans. (2006). Himpunan & Logika Kabur serta aplikasinya. Yogyakarta: Graha Ilmu. [7] James Scott, Richard Gass, Jon Crowcroft, Pan Hui, Christophe Diot, Augustin Chaintreau, CRAWDAD dataset cambridge/haggle (v. 2009-05-29). [8] Nathan Eagle, Alex (Sandy) Pentland, CRAWDAD dataset mit/reality (v. 2005-07-01)..

(57) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI 40. LAMPIRAN. https://github.com/bimakw/The-One-Simulator.git.

(58)

Gambar

Dokumen terkait

Routing Protokol DSDV lebih unggul dari segi delay dan throughput karena protokol ini bersifat proaktif yang mengupdate tabel secara periodik, maka setiap node memiliki tabel

Hasil pengujian menunjukan protokol routing reaktif (ARAMA) lebih unggul jika dibandingkan dengan routing protokol reaktif AODV jika jumlah node dan koneksi ditambahkan ini

Hasil penelitian menunjukan protokol routing reaktif (ARAMA) lebih unggul jika dibandingkan dengan protokol reaktif (DSR) karena mempunyai backup

Protokol Gossip based Game of Life, memiliki jumlah relayed pesan lebih rendah dibanding Epidemic dikarenakan mekanismenya yang mana ketika node sender bertemu node receiver,

Untuk pemilihan node relay yang menggunakan nilai utilitas yang memiliki metrik betweenness centrality lebih kuat akan memiliki nilai latency yang lebih kecil dibandingkan

Unjuk kerja protokol Spray and Wait di jaringan oportunistik dengan menggunakan logika fuzzy untuk pembobotan / perhitungan nilai kontak sebelum pembagian pesan dibandingkan

Unjuk kerja protokol Spray and Wait di jaringan oportunistik dengan menggunakan logika fuzzy untuk pembobotan / perhitungan nilai kontak sebelum pembagian pesan

Tugas akhir ini bertujuan untuk meneliti dan mengetahui Trade-Off dari Routing Protkol Spray and Wait terhadap Routing Protokol Epidemic yang diukur dengan