Analisis unjuk kerja jaringan WLAN : studi kasus RSUP Dr. Soeradji Tirtonegoro Klaten

Teks penuh

(2) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. THE ANALYSIS OF PERFORMANCE WLAN “CASE STUDY RSUP Dr. SOERADJI TIRTONEGORO KLATEN”. A THESIS Presented as Partial Fulfillment of The Requirements To Obtain The Sarjana Komputer Degree In Informatics Engineering Study Program. By : Aldya Dwiki Heryawan 105314035. INFORMATICS ENGINEERING STUDY PROGRAM FACULTY OF SCIENCE AND TECHNOLOGY SANATA DHARMA UNIVERSITY YOGYAKARTA 2015. ii.

(3) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. iii.

(4) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. iv.

(5) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. v.

(6) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. vi.

(7) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. ABSTRAK Salah satu teknologi yang berkembang dalam bidang informasi adalah perangkat wireless. Wireless Local Area Network (WLAN) biasanua digunakan pada lingkungan yang penggunanya selalu berpindah – pindah tempat. Untuk mengetahui perfomansi jaringan WLAN dibutuhkan perameter perfoma jaringan. Parameter tesebut antara lain kuat sinyal, coverage, throughput, jitter, dan packet loss. Dalam tugas akhir ini, pengukuran dan perhitungan kinerja pada jaringan WLAN yang dimiliki oleh Rumah Sakit Umum Pusat dr. Soeradji Tirtonegoro Klaten. Pengukuran kuat sinyal dan coverage dilakukan dengan cara pengamatan pada setiap access point dan memetakan berdasarkan kategori sinyal. Pengukuran kinerja jaringan WLAN dilakukan terhadap protokol Transmision Control Protocol (TCP) dan User Datagram Protocol (UDP). Pengujian yang dilakukan kuat sinyal dan coverage pada setiap access point yang dimiliki Rumah Sakit Umum Pusat dr. Soeradji Tirtonegoro Klaten diharapkan dapat mengetahui seberapa besar troughput, packet loss, dan jitter sehingga penulis dapat mengetahui seberapa baik kualitas jaringan WLAN di Rumah Sakit Umum Pusat dr. Soeradji Tirtonegoro Klaten serta pada pengambilan. data. coverage. penulis. dapat. mengetahui. seberapa. luas. jangkauanpada setiap access point yang dipasang di lingkungan Rumah Sakit Umum Pusat dr. Soeradji Tirtonegoro. Kata kunci: Wireless, TCP, UDP, coverage, throughput, jitter, packet loss. vii.

(8) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. ABSTRACT One technology that develops in the field of information is a device wireless. Wireless Local Area Network (WLAN). usually used on the. environment always moves its place .To know perfomansi. WLAN network. needed perameter perfoma network .The parameters among other strong signa, coverage, througput, jitter, and packet loss. In the line of duty this final , measurement and calculation the performance of the network WLAN owned by the hospital the common center dr. Soeradji Tirtonegoro Klaten. The measurement of strong signals and coverage done by means of observations on every access point and mapping based on the categories a signal. Performance measurement network wlan done to the protocol Transmision Control Protocol (TCP) and USER Datagram Protocol (UDP). Ests carried out strong signals and coverage on every access point owned by general hospital dr. soeradji tirtonegoro klaten troughput is expected to know how large , packet loss , and that writer jitter can know how good the quality of tissue wlan home sakitumum central dr. Soeradji Tirtonegoro Klaten as well as on the writer can know how data coverage on every access point of the reach of the lias mounted dilingkungan hospital dr. Soeradji Tirtonegoro the common center . Keywords: Wireless, TCP, UDP, coverage, throughput, jitter, packet loss. viii.

(9) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. KATA PENGANTAR Puji syukur saya penjatkan kepada Tuhan Yesus Kristus, atas segala rahmat dan anugerah yang telah diberikan, sehingga penulis dapat menyelesaikan skripsi “Analisis Unjuk Kerja Jaringan WLAN Studi Kasus RSUP DR. Soeradji. Tirtonegoro Klaten” ini dengan baik. Dalam menyelesaikan tugas akhir ini, penulis tidak lepas dari bantuan sejumlah pihak, oleh sebab itu penulis ingin mengucapkan terima kasih kepada: 1. Tuhan Yesus Kristus, yang selalu menuntun setiap langkah sehingga penulis dapat menyelesaikan skripsi ini. 2. Ibu Paulina Heruningsih Prima Rosa, S.Si., M.Sc., selaku Dekan Fakultas Sains dan Teknologi. 3. Ibu Ridowati Gunawan, S.Kom., M.T., selaku Ketua Program Studi Teknik Informatika. 4. Bapak B. Herry Soeharto, S.T., M.T., selaku dosen pembimbing skripsi atas saran, waktu dan motivasi yang telah diberikan. 5. Bapak Bambang Soelistijanto, Ph.D dan Bapak Puspaningtyas Sanjoyo Adi, S.T., M.T., selaku dosen penguji atas kritik dan saran yang telah diberikan. 6. Kedua orang tuaku tercinta, Bapak Hernan Rustiyanto, S.AP dan Ibu Yani Nuryuhati dan adikku Maya Agmer Nurusti untuk doa, perhatian, semangat, motivasi yang selalu diberikan.. ix.

(10) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 7. Keluarga besar Suratman dan Sudarna yang telah memberikan dorongan, semangat, motivasi, dan doa kepada penulis dalam menyelesaikan tugas akhir ini. 8. Staf SIRS RSUP dr. Soeradji Tirtonegoro yang yang telah membantu penulis dalam penelitian dan mengumpulkan data. 9. Kekasih tercinta, Wida Pramudhita yang setia menemani, berbagi keceriaan, selalu memberikan semangat dan motivasi serta doa dalam penyelesaian skripsi. 10. Teman – teman seperjuangan skripsi Aan, Yohan, Adit, Very, Gilang, Ian, dan seluruh angkatan 2010 peminatan jaringan, yang selalu bersama – sama mengerjakan skripsi hingga akhir. 11. Semua pihak yang telah membantu penulis dalam menyelesaiakan tugas akhir ini. Penulis sadar bahwa masih banyak kekurangan dalam penyusunan skripsi ini. Penulis berharap bahwa skripsi ini dapat mengispirasi semua pihak sehingga di masa mendatang skripsi ini dapat dikembangkan lebih lanjut dan semoga skripsi ini dapat bermanfaat. Amin.. Yogyakarta, 7 April 2015 Penulis. Aldya Dwiki Heryawan. x.

(11) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. MOTTO. Jangan tunda sampai besuk apa yang bisa engkau kerjakan hari ini.. xi.

(12) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. DAFTAR ISI. HALAMAN JUDUL................................................................................................ i HALAMAN PERSETUJUAN PEMBIMBING .................................................... iii HALAMAN PENGESAHAN ................................................................................ iv PERNYATAAN KEASLIAN HASIL KARYA ..................................................... v PERNYATAAN PERSETUJUAN PUBLIKASI KARYA ILMIAH ................... vi ABSTRAK ............................................................................................................ vii ABSTRACT ......................................................................................................... viii KATA PENGANTAR ........................................................................................... ix MOTTO ................................................................................................................. xi DAFTAR ISI ......................................................................................................... xii DAFTAR GAMBAR .......................................................................................... xvii DAFTAR TABEL ................................................................................................. xx BAB I PENDAHULUAN ....................................................................................... 1 1.1.. Latar belakang ......................................................................................... 1. 1.2.. Rumusan masalah.................................................................................... 3. 1.3.. Tujuan penelitian ..................................................................................... 3. 1.4.. Batasan masalah ...................................................................................... 4. 1.5.. Metodologi penelitian ............................................................................. 4. 1.6.. Sistematika penulisan .............................................................................. 5. BAB II LANDASAN TEORI ................................................................................. 6 2.1.. Jaringan Wireless LAN ........................................................................... 6. 2.2.. Standar 802.11 a/b/g/n ............................................................................ 7. 2.3.. Model Jaringan WLAN ......................................................................... 10. 2.3.1. AdHoc Mode ..................................................................................... 10 xii.

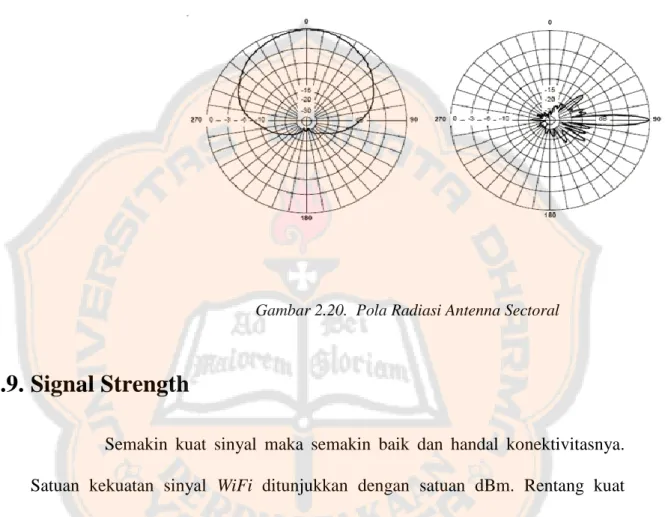

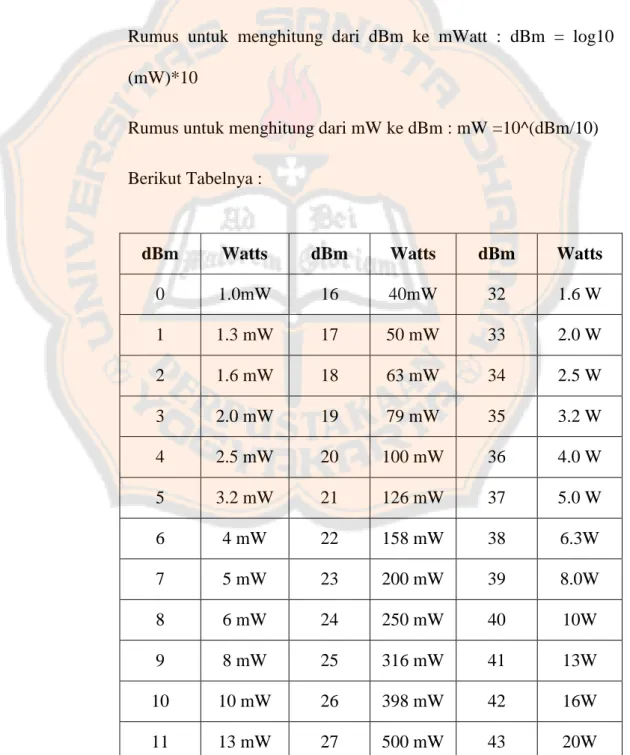

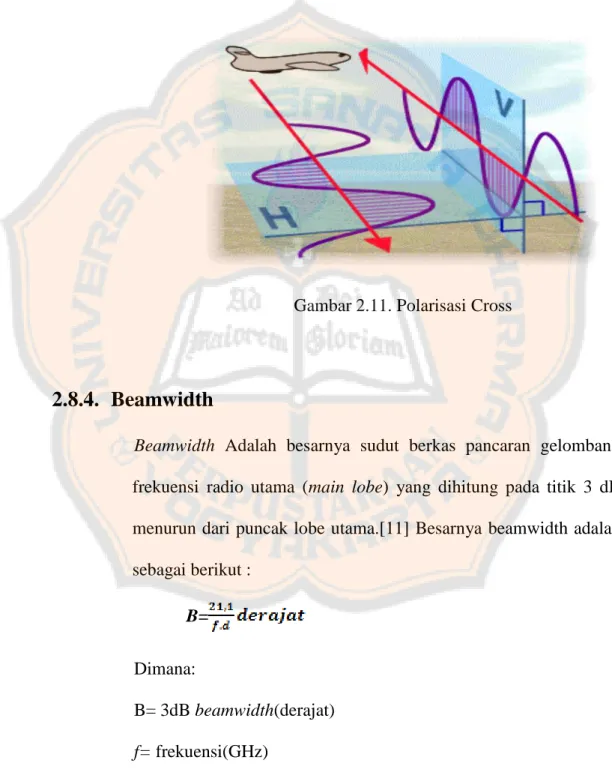

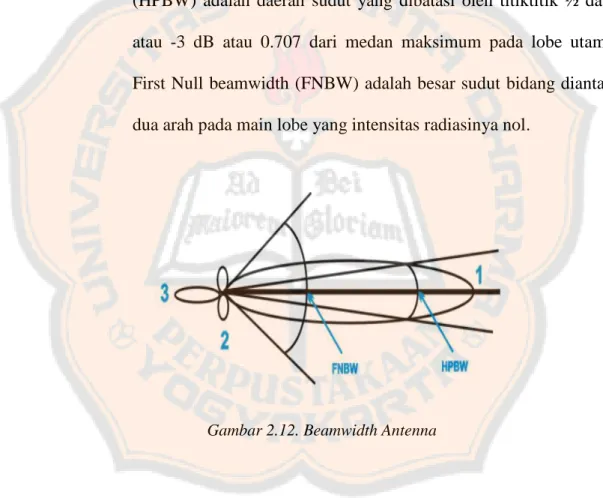

(13) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 2.3.2. Infrastructure Mode ........................................................................... 11 2.4.. Teknologi WLAN ................................................................................. 12. 2.5.. Arsitek WLAN ...................................................................................... 15. 2.6.. MODEL TCP/IP ...................................................................................... 16. 2.6.1. TCP ................................................................................................... 17 2.6.2. UDP (User Datagram Protocol) ........................................................ 19 2.6.3. IP (InternetProtocol).......................................................................... 22 2.7.. Membangun Wireless HotSpot ............................................................. 23. 2.7.1. Hotspot Environment ........................................................................ 23 2.7.2. Site Coverage .................................................................................... 25 2.7.3. Memilih Perangkat ............................................................................ 27 2.7.4. Otentifikasi ........................................................................................ 30 Open System Authentication .................................................... 30. 2.7.4.2.. Shared Key Authentication ( WEP ) ......................................... 31. 2.7.4.3.. WPA Pre-Shared key ( WPA Personal ) ................................... 32. 2.7.4.4.. WPA2 Pre-Shared Key ( WPA2 Personal ) .............................. 33. 2.7.4.5.. WPA Enterprise / RADIUS ( 802.1X / EAP ) ......................... 34. 2.8.. 2.7.4.1.. Antenna WiFi ........................................................................................ 35. 2.8.1. Voltage Standing Wave Ratio(VSWR)............................................. 36 2.8.2. Gain ................................................................................................... 37 2.8.3. Polarisasi ........................................................................................... 39 2.8.4. Beamwidth ........................................................................................ 42 2.8.5. Tipe Antena ....................................................................................... 44 2.9.. Signal Strength ...................................................................................... 48. 2.10.. Satuan Kekuatan Sinyal ........................................................................ 49. 2.10.1.. dB (Decibel) .................................................................................. 49. 2.10.2.. dBm (dB milliWatt) ...................................................................... 49. 2.10.3.. dBi (dB isotropic).......................................................................... 52. 2.10.4.. Effective Isotropic Radiated Power (EIRP) .................................. 52. 2.11.. Parameter Performa Jaringan ................................................................ 53. 2.11.1.. Troughput ...................................................................................... 54 xiii.

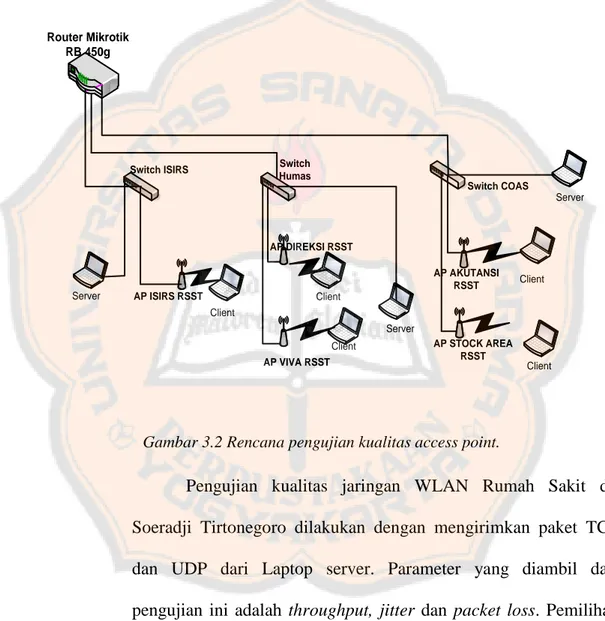

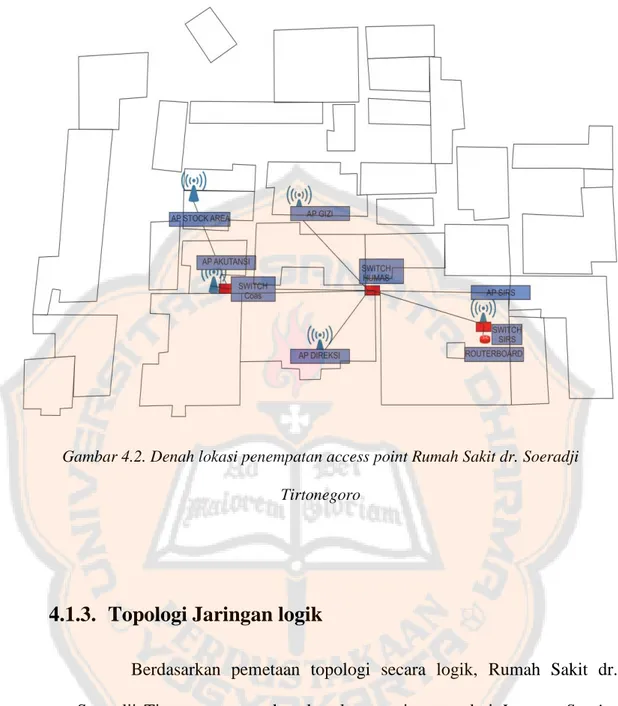

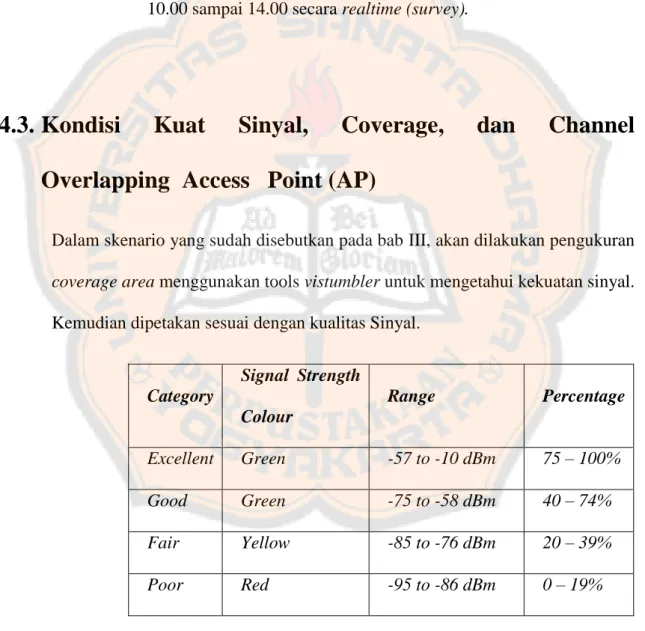

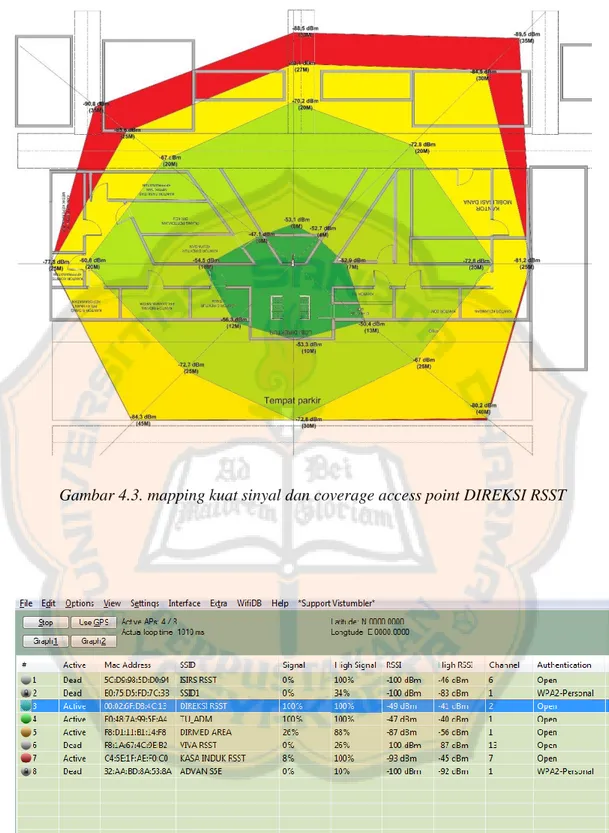

(14) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 2.11.2.. Jitter ............................................................................................... 55. 2.11.3.. Packet loss ..................................................................................... 56. 2.11.4.. Delay ............................................................................................. 57. 2.11.5.. Packet Drop ................................................................................... 57. 2.11.6.. Reliability ...................................................................................... 58. 2.11.7.. Bandwith ....................................................................................... 58. 2.12.. Alat Pengukuran .................................................................................... 59. 2.12.1.. Iperf ............................................................................................... 59. 2.12.2.. Vistumbler ..................................................................................... 60. BAB III METODOLOGI PENELITIAN.............................................................. 62 3.1.. Langkah-langkah Penelitian .................................................................. 62. 3.2.. Rencana Pengujian ................................................................................ 63. 3.2.1. Pengujian Kuat Sinyal dan Coverage ................................................ 66 3.2.2. Pengujian Peforma Access Point ...................................................... 67 3.2.3. Pengujian Jaringan WLAN ............................................................... 68 3.3.. Pengolahan Data dan Analisis Data ...................................................... 69. 3.3.1. Throughput ........................................................................................ 69 3.3.2. Packet Loss ....................................................................................... 69 3.3.3. Jitter ................................................................................................... 70 BAB IV DATA DAN ANALISIS KINERJA JARINGAN .................................. 71 4.1.. Topologi Jaringan.................................................................................. 71. 4.1.1. Topologi Jaringan Fisik .................................................................... 71 4.1.2. Pemetaan Wifi ................................................................................... 73 4.1.3. Topologi Jaringan logik .................................................................... 74 4.2.. Data Penelitian ...................................................................................... 75. 4.2.1. Data Kondisi Sepi ............................................................................. 75 4.2.2. Data Kondisi Normal ........................................................................ 76 4.2.3. Data Kondisi Sibuk ........................................................................... 76 4.3. Kondisi Kuat Sinyal, Coverage, dan Channel Overlapping Access Point (AP) ........................................................................................................... 76 xiv.

(15) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 4.3.1. Kuat Sinyal, Coverage dan Channel Overlapping Access Point DIREKSI RSST. ............................................................................... 77 4.3.2. Kuat Sinyal ,Coverage dan Channel Overlapping Access Point ISIRS RSST ................................................................................................. 79 4.3.3. Kuat Sinyal, Coverage dan Channel Overlapping Access Point Akutansi RSST. ................................................................................. 80 4.3.4. Kuat Sinyal, Coverage dan Channel Overlapping Access Point STOCK AREA RSST. ...................................................................... 82 4.3.5. Kuat Sinyal, Coverage Access dan Channel Overlapping Point VIVA RSST ................................................................................................. 84 4.3.6. Kondisi Kuat Sinyal, Coverage dan Channel Overlapping Access Point Direksi RSST, VIVA RSST, Stock Area RSST, dan Akutansi RSST. ................................................................................................ 85 4.4.. Analisis Performa Jaringan dengan TCP dan UDP............................... 87. 4.4.1. Pengujian access point ...................................................................... 88 4.4.1.1.. Kondisi access point DIREKSI RSST ...................................... 89. 4.4.1.2.. Kondisi access point ISIRS RSST ............................................ 95. 4.4.1.3.. Kondisi access point Akutansi RSST...................................... 102. 4.4.1.4.. Kondisi access point STOCK AREA RSST ........................... 108. 4.4.1.5.. Kondisi access point VIVA RSST .......................................... 114. 4.4.2. Pengujian WLAN ............................................................................ 120 4.4.2.1.. Kondisi WLAN DIREKSI RSST ............................................ 121. 4.4.2.2.. Kondisi WLAN ISIRS RSST .................................................. 128. 4.4.2.3.. Kondisi WLAN Akutansi RSST ............................................. 134. 4.4.2.4.. Kondisi WLAN STOCK AREA RSST .................................. 141. 4.4.2.5.. Kondisi WLAN VIVA RSST.................................................. 148. 4.5. Analisis Keseluruhan terhadap Kualitas Sinyal pada Kondisi Sepi, Normal, dan Sibuk................................................................................................. 154 4.6. Analisis Kualitas Jaringan WLAN RSUP dr. Soeradji Tirtonegoro Klaten terhadap Hotspot Enviroment ................................................................ 156 4.6.1. Ukuran Fisik .................................................................................... 156 xv.

(16) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 4.6.2. Jumlah Pengguna ............................................................................ 156 4.6.3. Model Penggunaan .......................................................................... 157 4.6.4. Tata letak penempatan Access Point ............................................... 157 4.6.5. Otentifikasi ...................................................................................... 157 4.6.6. Tipe Antena ..................................................................................... 158 BAB V KESIMPULAN DAN SARAN .............................................................. 159 5.1.. Kesimpulan ......................................................................................... 159. 5.2.. Saran .................................................................................................... 161. DAFTAR PUSTAKA ......................................................................................... 162 LAMPIRAN ........................................................................................................ 164. xvi.

(17) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. DAFTAR GAMBAR Gambar 2.1. Pembagian channel ........................................................................... 10 Gambar 2.2. Model Jaringan Ad-hoc .................................................................... 11 Gambar 2.3. Model jaringan infrastructure ........................................................... 12 Gambar 2.4. Arsitektur IEEE 802.11 berdasarkan model OSI. ............................ 15 Gambar 2.5. Proses Pembuatan koneksi TCP ....................................................... 18 Gambar.2.6 Cell Layout for Three Channels ........................................................ 26 Gambar2.7. Polarisasi Antenna ............................................................................ 39 Gambar 2.8. Polarisasi Vertikal ........................................................................... 40 Gambar 2.9. Polarisasi Horisontal ........................................................................ 41 Gambar 2.10. Polarisasi Circular .......................................................................... 41 Gambar 2.12. Beamwidth Antenna ....................................................................... 43 Gambar 2.13. Antenna Omnidirectional ............................................................... 44 Gambar 2.14. Pola radiasi antenna omni .............................................................. 44 Gambar 2.15. Antenna Grid .................................................................................. 45 Gambar 2.16. Pola radiasi antenna grid ................................................................ 45 Gambar 2.17. Antenna Parabolic ......................................................................... 46 Gambar 2.18. Pola radiasi antenna parabolic ........................................................ 46 Gambar 2.19. Antena Sectoral ............................................................................. 47 Gambar 2.20. Pola Radiasi Antenna Sectoral ...................................................... 48 Gambar 2.20. Hasil Output TCP ........................................................................... 59 Gambar 2.21. Hasil Output UDP .......................................................................... 60 Gambar 2.22. Screenshot Vistumbler ................................................................... 61 Gambar 3.1 Rencana pengujian kuat sinyal setiap Access Point .......................... 66 xvii.

(18) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. Gambar 3.2 Rencana pengujian kualitas access point. ......................................... 67 Gambar 3.3. Rencana pengujian kualitas jaringan WLAN ................................... 68 Gambar 4.1. Topologi jaringan Rumah Sakit dr. Soeradji Tirtonegoro................ 71 Gambar 4.2. Denah lokasi penempatan access point Rumah Sakit dr. Soeradji Tirtonegoro .................................................................................................... 74 Gambar 4.3. mapping kuat sinyal dan coverage access point DIREKSI RSST ... 78 Gambar 4.4. channel overlapping dari access point DIREKSI RSST .................. 78 Gambar 4.5. mapping kuat sinyal dan coverage access point ISIRS RSST ......... 79 Gambar 4.6. channel overlapping dari access point ISIRS RSST ........................ 80 Gambar 4.7. mapping kuat sinyal dan coverage access point Akutansi RSST ..... 81 Gambar 4.8. channel overlapping dari access point Akutansi RSST.................... 81 Gambar 4.9. mapping kuat sinyal dan coverage access point STOCK AREA RSST. ............................................................................................................. 83 Gambar 4.10. channel overlapping dari access point STOCK AREA RSST. ...... 83 Gambar 4.11. mapping kuat sinyal dan coverage access point VIVA RSST ....... 85 Gambar 4.12. channel overlapping dari access point VIVA RSST ...................... 85 Gambar 4.13. Mapping kuat sinyal dan coverage Access Point Direksi RSST, VIVA RSST, Stock Area RSST, dan Akutansi RSST. .................................. 87 Gambar 4.14 Grafik rata-rata throughput access point DIREKSI RSST .............. 91 Gambar 4.15 Grafik rata-rata packet loss access point DIREKSI RSST .............. 93 Gambar 4.16 Grafik rata-rata jitter access point DIREKSI RSST ........................ 95 Gambar 4.17 Grafik rata-rata throughput access point ISIRS RSST .................... 97 Gambar 4.18 Grafik rata-rata packet loss access point ISIRS RSST.................... 99 Gambar 4.19 Grafik rata-rata jitter access point ISIRS RSST ............................ 101 Gambar 4.20 Grafik rata-rata throughput access point Akutansi RSST ............. 103 xviii.

(19) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. Gambar 4.21 Grafik rata-rata packet loss access point Akutansi RSST ............. 106 Gambar 4.22 Grafik rata-rata jitter access point Akutansi RSST ....................... 108 Gambar 4.23 Grafik rata-rata throughput access point STOCK AREA RSST... 110 Gambar 4.24Grafik rata-rata packet loss access point STOCK AREA RSST ... 112 Gambar 4.25 Grafik rata-rata jitter access point STOCK AREA RSST............. 114 Gambar 4.26 Grafik rata-rata throughput access point VIVA RSST.................. 116 Gambar 4.27 Grafik rata-rata packet loss access point VIVA RSST ................. 118 Gambar 4.28 Grafik rata-rata jitter access point VIVA RSST............................ 120 Gambar 4.29 Grafik rata-rata throughput WLAN DIREKSI RSST ................... 123 Gambar 4.30 Grafik rata-rata packet loss WLAN DIREKSI RSST ................... 125 Gambar 4.31 Grafik rata-rata jitter WLAN DIREKSI RSST ............................. 128 Gambar 4.32 Grafik rata-rata throughput WLAN ISIRS RSST ......................... 130 Gambar 4.33 Grafik rata-rata packet loss WLAN ISIRS RSST ......................... 132 Gambar 4.34 Grafik rata-rata jitter WLAN ISIRS RSST ................................... 134 Gambar 4.35 Grafik rata-rata throughput WLAN Akutansi RSST..................... 136 Gambar 4.36 Grafik rata-rata packet loss WLAN Akutansi RSST .................... 139 Gambar 4.37 Grafik rata-rata jitter Akutansi RSST............................................ 141 Gambar 4.38 Grafik rata-rata throughput STOCK AREA RSST ....................... 143 Gambar 4.39 Grafik rata-rata packet loss STOCK AREA RSST ....................... 145 Gambar 4.40 Grafik rata-rata jitter STOCK AREA RSST ................................. 147 Gambar 4.41 Grafik rata-rata throughput VIVA RSST ...................................... 150 Gambar 4.42 Grafik rata-rata packet loss VIVA RSST ...................................... 152 Gambar 4.43 Grafik rata-rata jitter VIVA RSST ................................................ 154. xix.

(20) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. DAFTAR TABEL Tabel 2.1. Pembagian channel menurut ITU (International Telecomunications Union) .............................................................................................................. 8 Tabel 2.2. Standart jaringan 802.11 ........................................................................ 9 Tabel 2.3 Kategori Kekuatan Sinyal ..................................................................... 49 Tabel 2.4 Konversi dB ke Watt ............................................................................. 51 Tabel 2.5 Konversi dB ke Watt ............................................................................. 51 Tabel 2.6. Standarisasi nilai Jitter versi THIPON ................................................. 55 Tabel 2.7. Standarisasi nilai packet loss versi THIPON ....................................... 56 Tabel 2.8. Standarisasi nilai delay versi THIPON ................................................ 57 Tabel 4.1. Tabel kategori sinyal ............................................................................ 76 Tabel. 4.2 Rata-rata throughput access pointDIREKSI RSST .............................. 90 Tabel. 4.3 Rata-rata packet loss access point DIREKSI RSST............................. 92 Tabel. 4.4 Rata-rata jitter access point DIREKSI RSST....................................... 94 Tabel. 4.5 Rata-rata throughput access point SIRS............................................... 96 Tabel. 4.6 Rata-rata packet loss access point ISIRS RSST .................................. 98 Tabel. 4.7 Rata-rata jitter access point ISIRS RSST ........................................... 100 Tabel. 4.8 Rata-rata throughput access point Akutansi RSST ............................ 102 Tabel. 4.9 Rata-rata packet loss access point Akutansi RSST ............................ 104 Tabel. 4.10 Rata-rata jitter access point Akutansi RSST .................................... 107 Tabel. 4.11 Rata-rata throughput access point STOCK AREA RSST ............... 109 Tabel. 4.12 Rata-rata packet loss access point STOCK AREA RSST ............... 111 Tabel. 4.13 Rata-rata jitter access point STOCK AREA RSST ......................... 113 Tabel. 4.14 Rata-rata throughput access point VIVA RSST .............................. 115. xx.

(21) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. Tabel. 4.15 Rata-rata packet loss access point VIVA RSST .............................. 117 Tabel. 4.15 Rata-rata jitter access point VIVA RSST ........................................ 119 Tabel. 4.16 Rata-rata throughput WLAN DIREKSI RSST ................................ 122 Tabel. 4.17 Rata-rata packet loss WLAN DIREKSI RSST ............................... 124 Tabel. 4.18 Rata-rata jitter WLAN DIREKSI RSST ......................................... 126 Tabel. 4.19 Rata-rata throughput WLAN ISIRS RSST Selama ......................... 129 Tabel. 4.20 Rata-rata packet loss WLAN ISIRS RSST ..................................... 131 Tabel. 4.21 Rata-rata jitter WLAN ISIRS RSST ............................................... 133 Tabel. 4.22 Rata-rata throughput WLAN Akutansi RSST ................................. 135 Tabel. 4.23 Rata-rata packet loss WLAN Akutansi RSST ................................ 138 Tabel. 4.24 Rata-rata jitter WLAN Akutansi RSST .......................................... 139 Tabel. 4.25 Rata-rata throughput WLAN STOCK AREA RSST ....................... 142 Tabel. 4.26 Rata-rata packet loss WLAN STOCK AREA RSST ...................... 144 Tabel. 4.28 Rata-rata throughput WLAN VIVA RSST ...................................... 149 Tabel. 4.29 Rata-rata packet loss WLAN VIVA RSST ..................................... 151 Tabel. 4.30 Rata-rata jitter WLAN VIVA RSST ............................................... 153. xxi.

(22) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. BAB I PENDAHULUAN. 1.1. Latar Belakang Jaringan. nirkabel. merupakan. salah. satu. alternatif. dalam. membangun sebuah jaringan komputer yang praktis. Teknologi tersebut adalah teknologi jaringan komputer nirkabel WLAN (Wireless Local Area Network). Teknologi ini adalah perkembangan dari teknologi jaringan komputer lokal (Local Area Network) yang memungkinkan efisiensi dalam implementasi. dan. pengembangan. jaringan. komputer. karena. dapat. meningkatkan mobilitas user dan mengingat keterbatasan dari teknologi jaringan komputer menggunakan media kabel. [1] Wireless LAN menggunakan frekuensi 2,4 Ghz yang disebut juga dengan ISM band (Industrial, Scientific, Medical) yang dialokasi oleh FCC (Federal Communication Commision), sebuah komisi komunikasi dunia untuk keperluan industri, sains, dan badan kesehatan. Tipe untuk standarisasi wireless LAN terbagi menjadi 802.11a,802.11b,802.11g, dan 802.11n. Rumah Sakit Umum Pusat Dr. Soeradji Tirtonegoro Klaten merupakan salah satu rumah sakit pusat yang berada di daerah pada Tahun 2003. dengan. Keputusan. Menteri. Kesehatan. RI. Nomor. 1594/Menkes/SK/XII/2002 tanggal 27 Desember 2002 RSST dr. Soeradji 1.

(23) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 2. Tirtonegoro Klaten ditetapkan sebagai Rumah Sakit Kelas B Pendidikan kemudian Tahun 2007 berdasarkan Keputusan Menteri Keuangan Nomor: 273/KMK.05/2007 tanggal 21 Juni 2007 dan Keputusan Menteri Kesehatan RI Nomor 756/MenKes/SK/VI/2007 tanggal 26 Juni 2007 menetapkan RSST dr. Soeradji Tirtonegoro Klaten sebagai Rumah Sakit Pola Pengelolaan Keuangan Badan Layanan Umum. Dengan semakin berkembangnya Rumah Sakit Dr. Soeradji Tirtonegoro, maka Rumah Sakit dituntut untuk selalu bisa memberikan pelayanan yang terbaik kepada pengunjung. Salah satunya dengan cara menyediakan jaringan WLAN di lingkungan RSUP dr. Soeradji Tirtonegoro.. Di lingkungan rumah sakit terdapat beberapa tempat yang dipasangi access point, seperti di Poliklinik, Hall, Asrama Coas, Gudang Perlengkapan, Instalasi Gizi. Penempatan access point juga menggunakan beberapa parameter yaitu daerah jangkauan (coverage), jumlah pemakai, dan letak access point yang sedapat mungkin dapat dijangkau oleh kabel UTP sebagai uplink dari suatu access point yang terhubung ke switch khusus untuk wireless. Namun beberapa kendala masih ditemui di lapangan, yaitu koneksi internet yang lambat dan sinyal wifi yang tidak stabil. Sehingga pengguna merasa kesulitan karena tiba-tiba koneksi internet terputus saat sedang menggunakan layanan wifi. Upaya yang sudah dilakukan antara lain dengan menggunakan sistem login sehingga hanya karyawan dan coas yang hanya bisa terhubung dengan jaringan WLAN..

(24) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 3. Penelitian ini akan dilakukan analisis jaringan WLAN di RSUP dr. Soeradji Tirtonegoro. Analisis WLAN berkaitan dengan seberapa baik kualitas internet dan seberapa baik kuat sinyal dan kualitas jaringan RSUP dr. Soeradji Tirtonegoro. Penulis akan menganalisis scenario yang berkaitan dengan sinyal terkait jarak antar perangkat wireless untuk mengetahui pengaruhnya terhadap parameter performa jaringan yaitu:. coverage,. throughput, jitter, dan packet loss, intervernsi/overlapping dan kecepatan internet. Hasil analisis diharapkan memberikan data yang dapat sebagai acuan untuk perbaikan jaringan WLAN RSUP dr. Soeradji Tirtonegoro. [2]. 1.2. Rumusan Masalah Berdasarkan latar belakang diatas, dapat dituliskan beberapa permasalahan yang akan dibahas pada penelitiian ini, yaitu: 1. Seberapa baik layanan kualitas WLAN RSUP dr. Soeradji Tirtonegoro? 2. Seberapa baik kualitas akses internet RSUP dr. Soeradji Tirtonegoro menggunakan jaringan WLAN?. 1.3. Tujuan Penelitian 1. Mengetahui seberapa baik layanan kualitas jaringan WLAN RSUP dr. Soeradji Tirtonegoro. 2. Mengetahui seberapa baik kualitas akses internet RSUP dr. Soeradji Tirtonegoro menggunakan jaringan WLAN..

(25) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 4. 3. Memberi rekomendasi kepada RSUP dr. Soeradji Tirtonegoro guna menambah efektifitas penggunaan jaringan WLAN sehingga kualitas layanan internet dapat tercapai.. 1.4. Batasan Masalah 1. Pengambilan data difokuskan pada lingkungan RSUP dr. Soeradji Tirtonegoro. 2. Kondisi dan cuaca tidak diperhitungkan. 3. Tidak membahas algoritma routing pada jaringan WLAN. 4. Pengambilan data menggunakan aplikasi Iperf dan Vistumbler 5. Pengujian dilakukan selama enam hari pada kondisi sepi, normal, dan sibuk.. 1.5. Metodologi Penelitian Metodologi yang digunakan dalam penulisan tugas akhir ini adalah sebagai berikut: 1. Studi literatur: a. Teori Wireless LAN (WLAN) b. Teori sinyal c. Teori parameter peforma jaringan 2. Menentukan waktu pengukuran parameter kualitas layanan jaringan Wireless LAN (WLAN). Pengukuran akan dilakukan berdasarkan interval waktu.

(26) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 5. 3. Melakukan pengukuran dan monitoring terhadap parameter kualitas layanan jaringan Wireless LAN (WLAN) yang sudah ditentukan. 4. Evaluasi 5. Kesimpulan dan solusi. 1.6. Sistematika Penulisan Sistematika yang digunakan adalah sebagai berikut : BAB I PENDAHULUAN Bab ini berisi tentang latar belakang penulisan tugas akhir, rumusan masalah, tujuan penulisan, batasan masalah, metodologi penelitian, dan sistematika penulisan. BAB II LANDASAN TEORI Bab ini menjelaskan tentang teori yang berkaitan dengan judul/rumusan masalah di tugas akhir. BAB III METODE PENGAMBILAN DATA Bab ini menjelaskan tentang spesifikasi alat yang digunakan dan metode dalam pengambilan data. BAB IV IMPLEMENTASI DAN ANALISA Bab ini berisi tentang pelaksanaan pengujian dan hasil pengujian. BAB V KESIMPULAN DAN SARAN Bab ini berisi kesimpulan atas analisa dan saran berdasarkan hasil yang telah dilaksanakan..

(27) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. BAB II LANDASAN TEORI. 2.1. Jaringan Wireless LAN Jaringan wireless LAN adalah jaringan yang mengkoneksikan. dua. komputer atau lebih menggunakan sinyal radio, cocok untuk berbagi pakai file, printer, atau akses internet. Bila user ingin mengkoneksikan dua komputer atau lebih di lokasi yang sulit atau tidak mungkin untuk memasang kabel jaringan, sebuah jaringan wireless (tanpa kabel) mungkin cocok untuk diterapkan. Jaringan komunikasi wireless memberikan kemudahan dan fleksibilitas yang tinggi bagi para pemakainya untuk dapat mengadakan hubungan komunikasi dengan sesama pemakai jaringan wireless maupun dengan pemakai lain yang terhubung dengan jaringan. yang. memakai media transmisi kabel (wired. network). WirelessLAN (WLAN) menyediakan suatu alternative bagi LAN tradisional berbasis twisted pair, kabel koaksial, dan serat optik. Wireless LAN melayani tujuan yang sama dengan jaringan kabel/optik LAN yaitu untuk menyampaikan/membawa informasi antara device yang berdekatan dengan LAN. Dengan mempergunakan perangkat radio maka dapat membuat LAN tanpa menggunakan kabel data yang umum dipakai dalam sebuah jaringan komputer. Melalui pemakaian gelombang elektromagnetik, Wireless LAN mengirim dan menerima data melalui udara, dan meminimalkan penggunaan sambungan kabel. Jadi, Wireless LAN memiliki fleksibelitas,. 6. mendukung.

(28) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 7. mobilitas, memiliki teknik frequency reuse, selular dan handover, menawarkan efisiensi. dalam. waktu (penginstalan). penginstalan ulang di. tempat. dan. biaya. (pemeliharaan. dan. lain), mengurangi pemakaian kabel. dan. penambahan jumlah pengguna dapat dilakukan dengan mudah dan cepat.. 2.2. Standar 802.11 a/b/g/n Pada tahun 1997, sebuah lembaga independen bernama IEEE membuat spesifikasi/standar WLAN. pertama yang diberi kode 802.11. Peralatan yang. sesuai standar 802.11 dapat bekerja pada frekuensi 2,4 Ghz, dn kecepatan transfer data (throughput) teoritis maksimal 2Mbps. Pada bulan Juli 1999, IEEE kembali mengeluarkan spesifikasi baru bernama 802.11. Kecepatan transfer data teoritis maksimal yang dapat dicapai adalah 11 Mbps. Kecepatan transfer data sebesar ini sebanding dengan Ethernet tradisional ( IEEE 802.3 10 Mbps atau 10 Base-T). Peralatan yang menggunakan standar 802.11b juga bekerja pada frekuensi 2,4Ghz. Salah satu kekurangan peralatan wireless yang bekerja pada frekuensi ini adalah kemungkinan terjadinya interfensi dengan cordless phone, microwave oven, atau peralatan lain yang menggunakan gelombang radio pada frekuensi sama. Pada saat hampir bersamaan, IEEE membuat spesifikasi 802.11a yng menggunakan teknik berbeda. Frekuensi yang digunakan 5Ghz, dan mendukung kecepatan transfer data teoritis maksimal sampai 54Mbps. Gelombang radio yang dipancarkan oleh peralatan 802.11a relative sukar menembus dinding atau penghalang lainnya. Jarak jangkau gelombang radio relative lebih pendek dibandingkan 802.11b. Secara teknis, 802.11b tidak kompatibel dengan 802.11a..

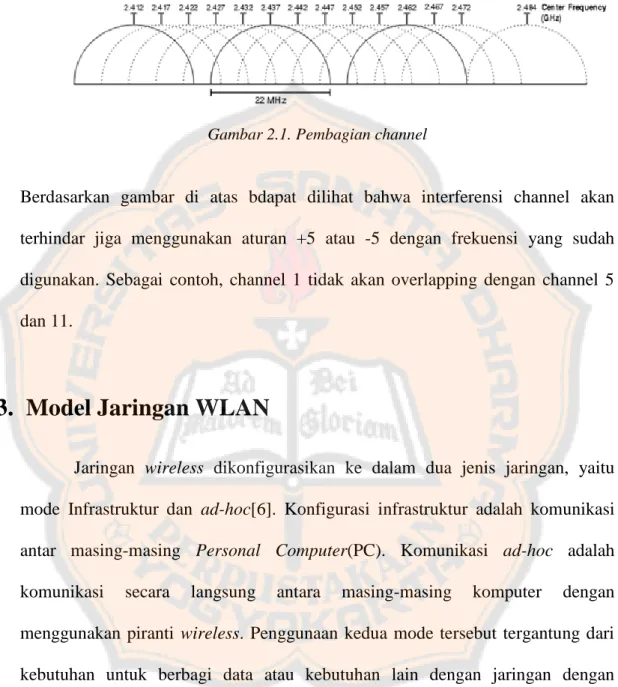

(29) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 8. Namun saat ini cukup banyak pabrik hardware yang membuat peralatan yang mendukung kedua staadar tersebut. Pada tahun 2002, IEEE membuat spesifikasi baru yang dapat menggabungkan kelebihan 802.11b dan 802.11a. Spesifikasi yang diberi kode 802.11g ini bekerja pada frekuensi 2,4 Ghz dengan kecepatan transfer data teoritis maksimal 54Mbps. Peralatan 802.11g kompatibel dengan 802.11b, sehingga dapat saling dipertukarkan. Misalkan saja sebuah komputer yang menggunakan kartu jaringan 802.11g dapat. memanfaatkan access point 802.11b, dan sebliknya.. Channel yang dipakai untuk frekuensi 2,4Ghz ada 11 channel untuk Indonesia dan Amerika yaitu : [5] 802.11b/g/n menggunakan frekuensi 2,4GHz atau memiliki range mulai dari 2,4 GHz – 2,5 GHz. Frekuensi tercebut dibagi menjadi 13 channel mulai dari channel 1 yaitu 2,412GHZ sampai dengan channel 13 yaitu 2,472 GHz. Channel ke-14 sebelumnya digunakan di Jepang namun sudah tidak terpakai lagi.. Tabel 2.1. Pembagian channel menurut ITU (International Telecomunications Union).

(30) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 9. Data Approximate Allowable 802.11 Frek Bandwidth per rate MIMO Modulation indor range Prtotokol (GHz) (MHz) stream streams (Mbit/s) (m) (ft) DSSS, 2,4 20 1,2 1 20 66 FHSS 5 6, 9, 12, 35 115 18, 24, a 20 1 OFDM 36, 48, 3,7 54 b 2,4 20 5, 5, 11 1 DSSS 38 125 6, 9, 12, 18, 24, OFDM, g 2,4 20 1 38 125 36, 48, DSSS 54 7.2, 14.4, 21.7, 20 28.9, 70 230 43.3, 57.8, n 2,4/5 4 OFDM 65, 72.2 15, 30, 45, 60, 40 90, 120, 70 230 135, 150. Approximate outdoor range (m) (ft) 100. 330. 120. 390. 5. 16. 140. 460. 140. 460. 250. 820. 250. 820. Tabel 2.2. Standart jaringan 802.11. Setiap channel memiliki lebar 22MHz, ini mengakibatkan sinyal dari sebuah channel masih akan dirasakan oleh channel lainnya yang bertetangga. Misalnya pada channel 1 masih akan terasa di channel 2,3,4, dan 5. Karena rentang frekuensi yang saling overlapping (tumpang tindih) maka penggunaan channel yang berdekatan akan mengakibatkan gangguan interference. Secara lengkap gambaran interference yang akan terjadi dapat dilihat pada gambar berikut:.

(31) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 10. Gambar 2.1. Pembagian channel. Berdasarkan gambar di atas bdapat dilihat bahwa interferensi channel akan terhindar jiga menggunakan aturan +5 atau -5 dengan frekuensi yang sudah digunakan. Sebagai contoh, channel 1 tidak akan overlapping dengan channel 5 dan 11.. 2.3. Model Jaringan WLAN Jaringan wireless dikonfigurasikan ke dalam dua jenis jaringan, yaitu mode Infrastruktur dan ad-hoc[6]. Konfigurasi infrastruktur adalah komunikasi antar masing-masing Personal Computer(PC). Komunikasi ad-hoc adalah komunikasi. secara. langsung. antara. masing-masing. komputer. dengan. menggunakan piranti wireless. Penggunaan kedua mode tersebut tergantung dari kebutuhan untuk berbagi data atau kebutuhan lain dengan jaringan dengan menggunakan kabel.. 2.3.1. AdHoc Mode Ad-Hoc merupakan mode jaringan WLAN yang sangat sederhana, karena pada ad-hoc ini tidak memerlukan access point.

(32) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 11. untuk host dapat saling berinteraksi. Setiap host cukup memiliki transmitter dan receiver wireless untuk berkomunikasi secara langsung satu sama lain seperti tampak pada gambar 2.2. Kekurangan. dari. mode. ini. adalah. komputer. tidak. bisa. berkomunikasi dengan komputer pada jaringan yang menggunakan kabel. Selain itu, daerah jangkauan pada mode ini terbatas pada jarak antara kedua komputer tersebut.. Gambar 2.2. Model Jaringan Ad-hoc. 2.3.2. Infrastructure Mode Jika komputer pada jaringan wireless ingin mengakses jaringan kabel atau berbagi printer misalnya, maka jaringan wireless tersebut harus menggunakan mode infrastruktur (gambar 2.2). Pada mode infrastruktur access point berfungsi untuk melayani komunikasi utama pada jaringan wireless. Access point mentransmisikan data pada PC dengan jangkauan tertentu pada.

(33) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 12. suatu daerah. Penambahan dan pengaturan letak access point dapat memperluas jangkauan dari WLAN[5].. Gambar 2.3. Model jaringan infrastructure. 2.4. Teknologi WLAN Dalam teknologi WLAN memiliki beberapa jenis antara lain: . Teknologi Narrowband Sebuah system radio narrowband (narrow bandwith) menyampaikan dan menerima infirmasi dari pengguna di dalam pita frekuensi radio yang spesifik dan sempit, tetapi mempunyai performa lenih baik dari pada wideband.. . Teknologi Spread Spectrum Kebanyakan system wireless LAN menggunakan teknologi spread spectrum. Sebuah teknik radio frekuensi wideband yang dikembangkan oleh militer untuk digunakan pada system keamanan dan sebuah system komunikasi militer. Teknik spread spectrum memungkinkan transmisi data dilakukan dengan menggunakan.

(34) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 13. transmission power transmission power yang rendah, namun dengan frekuensi yang lebar. Dalam teknologi pread spectrum ada dua teknologi yang di pakai, yaitu :. a). Teknologi Frenquency-Hoping Spread Spectrum (FHSS) Cara kerja dari teknik ini juga tidak berbeda jauh dari namanya. Teknik ini memodulasi sinyal data dengan sinyal pembawa (carrier) dengan kanal freuensi yang melompat-lompat seiring dengan fungsi waktu. Dengan kata lain, setiap satu satuan waktu akan terjadi proses transfer paket data dengan dimodulasi atau dibungkus dalam suatu kanal frekuensi carrier. b). Teknologi Direct-Sequence Spread Spectrum (DSS) Teknik spread spectrum yang satu ini sebagai yang paling banyak dan paling umum digunakan di dunia jaringan wireless. Perangkat WIFI yang menggunakan standar 802.11b dan 802.11n menggunakan teknik ini adalah sebuauh kode penyebaran yang disisipkan ditengah-tengah proses pengiriman. Proses pengiriman data menggunakan teknologi ini melibatkan serangkaian kode penyebran yang seiring disebut dengan itilah chipping code.. Teknologi Infrared Teknologi ini jarang digunakan dalam WLAN komersil. Infrared menggunakan frekuensi tinggi dibawah cahaya yang.

(35) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 14. dapat dilihat di dalam spectrum elektromagnetik cahaya untuk membawa atau mengirimkan data. Teknologi. Orthogonal. Frequency. Division. Multiplexing. transmisi. menggunakan. (OFDM) OFDM. merupakan. teknik. beberapa frekuensi yang salng tegak lurus. Masing-masing subcarrier dimodulasi dengan teknik modulasi tertentu pada rasio symbol yang rendah. Teknik OFDM mendukung WLAN unutk dapat mencapai data rate 6, 9, 12, 18, 24, 36, 48, dan 54 Mbps dengan menggunakan 52 sub-carrier. yang berbeda dan. ditransmisikan secara parallel. Teknik iini digunkan pada standar 802.11a dan 802.11g. Teknologi High Rate Direct Sequence Spread Spectrum (HR/DSSS) HR/DSSS merupakan penambahan dari sistem DSSS yang bekerja pada band frekuensi 2,4 GHz unutk mendukung data rate 5,5 Mbps dan 11 Mbps. Untuk mendapatkan data rate yang lebih tinggi maka ditambahkan CCK (Complemetary Code Keying) pada pola modulasi. Teknik iini digunakan pada standar 802.11b.[7].

(36) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 15. 2.5. Arsitek WLAN WLAN bekerja paa dua lapisan terbawah model OSI (Open System Intercomention).. Gambar 2.4. Arsitektur IEEE 802.11 berdasarkan model OSI.. Pada gambar 2.1 dapat dlihat bahwa WLAN menggunakan arsitektur logika physical layer dan data link layer yang dibagi menjadi dua bagian pada arsitektur WLAN yaitu LLC (Logical Link Layer) dan MAC (Medium Access Control), namun hanya MAC yang digunakan sebagai fungsi logika WLAN.. Sub layer medium access control Sub layer MAC memiliki tanggung jawab untuk akses medium, pengalamatan, pembangkitan frame, dan mengecek deretan frame untuk konfigurasi pembagian media fisik. Standar IEEE 802.11 menggunakan CSMA/CA (Carrier Sense Multiple Access/Collision Avoidance) pada MAC. CSMA/CA dapat membuat sebuah grup perangkat wireless untuk berkomunikasi dengan membagi frekuensi dan ruang yang sama. Sebuah client akan mengirimkan data maka terlebih dahulu akan dilakukan pengecekan pada.

(37) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 16. kanal transmisi untuk memastikan tidak ada perangkat lain yang sedang mengirimkan data, apabila kondisi tersebut dipenuhi maka perangkat tersebut akan mengirimkan data. Physical layer berfungsi untuk menjaga transmisi data yang dilakukan pada kanal komunikasi. Layer ini merupakan interface antara media wireless dengan MAC layer.[8]. 2.6. Model TCP/IP Arsitektur. protocol. Transmission. Control. Protocol/Internet. Protocol(TCP/IP) merupakan hasil dari penelitian protocol dan pengembangan dilakukan pada jaringan percobaan packet-switched, ARPANET, yang didanai DARPA, dan secara umum ditujukan sebagai satu set protokol TCP/IP[14]. Set protocol ini terdiri atas sekumpulan besar protocol yang telah diajukan sebagai standart internet oleh Internet Architectur Board(IAB).. Model TCP/IP terdiri atas lima layer yaitu: 1. Application Layer, merupakan layer program aplikasi yang menggunakan protokol TCP/IP. Beberapa diantaranya adalah: Telnet, FTP (File Transfer Protocol), SMTP (Simple Mail transport Protocol), SNMP (Simple Network Management Protocol), HTTP (Hypertext Transfer Protocol), DHCP (Dynamic Host Configuration Protocol) dan DNS(Domian Name System) .. 2. Transport Layer, berisi protokol yang bertanggung jawab untuk mengadakan komunikasi antar dua komputer. Pada layer ini terdiri atas dua protokol,.

(38) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 17. yaitu: TCP (Transport Control Protocol) dan UDP (User Datagram Protocol).. 3. Internet Layer, berfungsi untuk menangani pergerakan paket data dalam jaringan dari komputer pengirim ke komputer tujuan. Protokol yang berada dalam fungsi ini antara lain: IP(Internet Protocol),ICMP(Internet Control Message Protocol),dan IGMP (Internet Group Management Protocol).. 4. Network Layer, merupakan layer paling bawah yang bertanggung jawab mengirim dan menerima data dari dan ke media fisik.[9]. 2.6.1. TCP (Transmision Control Protocol) TCP merupakan protokol yang berada pada layer transport dari layer TCP/IP. TCP adalah protokol yang bersifat byte stream, connection-oriented dan reliable dalam pengiriman data. TCP menggunakan komunikasi byte-stream, yang berarti bahwa data dinyatakan sebagai suatu urutan-urutan byte. Connecton-oriented berarti sebelum terjadi proses pertukaran data antar komputer terlebih dahulu harus dibentuk suatu hubungan. Hal ini dapat doanalogikan dengan proses pendialan nomor telepon dan akhirnya terbentuk hubungan. Kehandalan TCP dalam mengirimkan data didukung oleh mekanisme yang disebut Positive Acknowledgement with Retransmission (PAR). Data yang dikirim dari layer aplikasi akan.

(39) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 18. dipecah-pecah dalam bagian-bagian yang lebih kecil dan diberi nomor urut sebelum dikirim ke layer berikutnya. Unit data yang sudah dipecah-pecah tadi disebut segment. TCP selalu meminta konfirmasi setiap kali selesai mengirimkan data, apakah data tersebut sampai pada komputer tujuan dan tidak rusak. Jika data berhasil sampai tujuan, TCP akan mengirimkan data urutan berikutnya. Jika tidak berhasil, maka TCP akan melakukan pengiriman ulang urutan data yang hilang atau rusak tersebut. Dalam. kenyataannya. TCP. menggunakan. sebuah. acknowledgement (ACK) sebagai suatu pemberitahuan antara komputer pengirim dan penerima. Proses pembuatan koneksi TCP disebut juga dengan Three-way Handshake . Tujuan metode ini adalah agar dapat melakukan sinkronisasi terhadap nomor urut dan nomor acknowledgement yang dikirimkan oleh kedua pihak dan saling bertukar ukuran TCP Window. Prosesnya dapat digambarkan sebagai berikut:. Gambar 2.5. Proses Pembuatan koneksi TCP. (Three-way Handshake).

(40) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 19. Keterangan dari gambar 2.3 adalah sebagai berikut: . Host pertama (yang ingin membuat koneksi) akan mengirimkan sebuah segmen TCP dengan flag SYN diaktifkan kepada host kedua (yang hendak diajak untuk berkomunikasi).. . Host kedua akan meresponsnya dengan mengirimkan segmen dengan acknowledgment dan juga SYN kepada host pertama.. . Host pertama selanjutnya akan mulai saling bertukar data dengan host kedua. TCP menggunakan proses handshake yang sama untuk mengakhiri koneksi yang dibuat. Hal ini menjamin dua host yang sedang terkoneksi tersebut telah menyelesaikan proses transmisi data dan semua data yang ditransmisikan telah diterima dengan baik. Itulah sebabnya, mengapa TCP disebut dengan koneksi yang reliable.. 2.6.2. UDP (User Datagram Protocol) UDP merupakan protokol yang juga berada pada layer transport selain TCP. Protokol ini bersifat connectionless dan unreliable dalam pengiriman data. Connectionless berarti tidak diperlukannya suatu bentuk hubungan terlebih dahulu untuk mengirimkan data. Unreliable berarti pada protokol ini tidak dijamin akan sampai pada tujuan yang benar dan dalam kondisi yang benar pula. Kehandalan pengiriman data pada protokol ini.

(41) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 20. menjadi tanggung jawab dari program aplikasi pada layer atasnya. Jika dibandingkan dengan TCP, UDP adalah protokol yang lebih sederhana dikarenakan proses yang ada didalamnya lebih sedikit. Dengan demikian aplikasi yang memanfaatkan UDP sebagai protokol transport dapat mengirimkan data tanpa melalui proses pembentukan koneksi terlebih dahulu. Hal ini pun terjadi pada saat mengakhiri suatu koneksi, sehingga dalam banyak hal proses yang terjadi sagatlah sederhana dibanding jika mengirimkan data melalui protokol TCP. Protokol. UDP. akan. melakukan. fungsi. ultiplexing/demultiplexing seperti yang dilakukan protokol TCP, bila suatu program aplikasi akan memanfaatkan protokol UDP untuk mengirimkan informasi dengan menentukan nomor port pengirim (source port) dan nomor port penerima (destination port), kemudian menambahkan sedikit fungsi koreksi kesalahan lalu meneruskan segmen yang terbentuk ke protokol layer internet. Pada layer Internet segmen tersebut ditambahi informasi dalam bentuk datagram IP dan keudian ditentukan cara terbaik untuk mengantarkan segmen tersebut ke sisi penerima. Jika segmen tersebut tiba pada sisi penerima, protokol UDP menggunakan nomor port informasi IP pengirim dan penerima untuk mengantarkan data dalam segmen ke proses program aplikasi yang sesuai. Beberapa hal yang harus diperhatikan jika.

(42) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 21. suatu program aplikasi akan menggunakan protokol UDP sebagai protokol transport: . Tidak ada pembentukan koneksi. Protokol UDP hanya mengirim informasi begitu saja tanpa melakukan proses awal sebelumnya.. . Tidak ada pengkondisian koneksi. Protokol UDP tidak melakukan. penentuan. kondisi. koneksi. yang. berupa. parameter-parameter seperti buffer kirim dan terima, kontrol kemacetan, nomor urutan segmen, dan acknowledgement. . Memiliki header kecil. Protokol UDP meiliki 8 byte header dibanding 20 header byte pada TCP.. . Tidak ada pengaturan laju pengiriman. Protokol UDP hanya menekankan kecepatan kirim pada laju program aplikasi dalam menghasilkan data, kemampuan sumber kirim (berdasarkan CPU, laju pewaktuan, dan lain-lain) dan bandwidth akses menuju Internet. Jika terjadi kemacetan jaringan, sisi penerima tidak perlu menerima seluruh data yang dikirim. Dengan demikian laju penerimaan data dibatasi oleh faktor kemacetan jaringan yang terjadi, walaupun pada sisi kirim tidak memperhatikannya..

(43) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 22. 2.6.3. IP (InternetProtocol) IP merupakan protokol yang paling penting yang berada pada layer Internet TCP/IP. Semua protokol TCP/IP yang berasal dari layer atasnya mengirimkan data melalui protokol IP ini. Seluruh data harus dilewatkan, diolah oleh protokol IP dan dikirimkan sebagai datagram IP untuk sampai ke sisi penerima. Dalam melakukan pengiriman data, protokol IP ini bersifat unreliable, connectionless dan datagram delivery service.. Unreliable berarti protokol IP tidak menjamin datagram yang dikirim pasti sampai ke tujuan. Protokol IP hanya melakukan cara terbaik untuk menyampaikan datagram yang dikirim ke tujuan. Jika pada perjalanan datagram tersebut terjadi hal-hal yang tidak diinginkan (putusnya jalur, kemacetan, atau sisi penerima yang dituju sedang mati), protokol IP hanya memberikan pemberitahuan pada sisi kirim kalau telah terjadi permasalahan pengiriman data ke tujuan melalui protokol ICMP. Connectionless berarti tidak melakukan pertukaran kontrol informasi (handshake) untuk membentuk koneksi sebelum mengirimkan data.. Datagram delivery service berarti setiap datagram yang dikirim tidak tergantung pada datagram yang lainnya. Dengan demikian kedatangan datagram pun bisa jadi tidak berurutan. Metode ini dipakai untuk menjamin sampainya datagram.

(44) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 23. ketujuannya, walaupun salah satu jalur menuju tujuan mengalami masalah.. 2.7. Membangun Wireless HotSpot 2.7.1. Hotspot Environment A. Ukuran Fisik Ukuran fisik lokasi adalah faktor kunci pertama untuk dipertimbangkan. Hal ini merupakan salah satu unsur ( bersama dengan kepadatan pengguna) yang akan menentukan berapa banyak Access Point ( AP ) harus dipasang. Sebuah AP dapat menjangkau area melingkar sekitar 300 meter ke segala arah. Beberapa AP diharapkan dapat mencangkup untuk area yang luas.. B. Jumlah Pengguna Faktor kunci berikutnya dalam menentukan tata letak HotSpot adalah jumlah pengguna dan kepadatan pengguna : jumlah pengguna per area. Jumlah pengguna ( bersama dengan pola penggunaan mereka ) akan menentukan bandwidth yang dibutuhkan untuk memberikan kepuasan pengguna. Target minimum untuk bandwidth 100Kbps per pengguna aktif. Anda perlu menentukan dari model penggunaan berapa banyak pengguna. yang. terhubung. aktif. bersamaan.. Sebagai.

(45) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 24. contoh,sebuah area dengan 5 pengguna aktif membutuhkan 500Kbps atau konektivitas internet yang lebih baik. Jumlah mempengaruhi. pengguna jumlah. di. AP. daerah. yang. di. tertentu. dapat. perlukan. karena. keterbatasan kemampuan dari AP. Pada area dengan banyak pengguna, seperti convention hall, mungkin diperlukan lebih banyak AP untuk menangani beban, meskipun AP tunggal dapat menyediakan cakupan untuk daerah fidik : pengguna 2025 per AP adalah pedoman yang baik.. C. Model Penggunaan Faktor kunci ketiga adalah jenis aplikasi pengguna yang akan berjalan saat terhubung ke HotSpot. Sebagai contoh, sebuah kedai kopi yang pengguna biasa mungkin pemilik usaha kecil dan rumah dan mahasiswa, sementara hotel mungkin akan memiliki lebih banyak kelas enterprise pelancong. bisnis.. Siswa. akan. lebih. mungkin. untuk. menjalankan aplikasi seperti on-line chat, game internet, dan audio streaming sementara pelancong bisnis lebih mungkin untuk terhubung ke internet perusahaan untuk membaca email dan menjalankan aplikasi bisnis. Perlu di tentukan adalah bandwidth minimum yang diperlukan untuk menyediakan pengguna menjalankan aplikasi dilokasi, dengan kapasitas yang cukup untuk mendapatkan.

(46) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 25. kualitas yang baik. Jumlah ini, dikalikan dengan jumlah pengguna secara simultan, menentukan bandwidth internet minimum yang diperlukan. Sebagai contoh, jika anda menentukan penggunaan di situs anda memerlukan 200Kbps bandwitdth untuk kinerja yang memadai dan anda berharap ada pengguna lebih dari 5 secara aktif menggunakan bandwidth yang ini pada satu waktu ( dari populasi yang berpotensi besar pengguna terhubung ), seorang koneksi internet 1Mbps akan diperlukan [ 10 ]. 200Kbps X 5 pengguna simultan = 1,000Kbps = 1,0 Mbps bandwidth yang dibutuhkan.. 2.7.2. Site Coverage A. Ukuran AP cell, tata letak , dan penempatan.. Banyak yang tergoda untuk memecahkan masalah cakupan situs dengan menambahkan lebih banyak Access Point, perawatan harus selalu dilakukan sebelum membuat keputusan tersebut. Dalam banyak kasus, jaringan nirkabel yang digunakan untuk mrnarik orang ke tempat usaha. Jika ini adalan strategi, menempatkan Access Point di dekat dinding eksterior atau jendela dapat menyebabkan pengguna tidak diinginkan duduk di luar dan meggunakan , atau lebih buruk lagi,. hacker. jaringan.. Penempatan. AccessPoint. perlu. dipertimbangkan dengan pertimbangan keamanan untuk menempatkan Access point di tempat yang paling tepat..

(47) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 26. Gambar.2.6 Cell Layout for Three Channels. Ketika. menerapkan. Access. Point. anda. harus. mempertimbangkan tata letak saluran dan ukuran cell. Karena sifat membatasi band ISM hanya ada 3 non- interfering ( nonoverlapping ) saluran yang tersedia untuk penggunaan di 802.11b. pola yang dihasilkan perlu menyerupai gambar ada saluran yang sama AP tumpang tindih. Dalam rangka menerapkan tata letak saluran yang sesuai anda harus terbiasa dengan bidang RF ( Radio Frequency ) yang dipancarkan oleh Access Point yang diberikan..

(48) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 27. B. AP density. Dalam lingkungan kecil seperti rumah, ukuran cell tidak menjadi perhatian utama, daerah penggunaan biasanya tercangkup dengan baik dan backhaul yang paling sering menjadi faktor pembatas , bukan throughput AP. Dalam lingkungan instalasi besar seperti hotel,bandara, dan kantor kepadatan. AP. mungkin. perlu. ditingkatkan. untuk. memungkinkan lebih banyak AP untuk melayani lebih banyak pengguna. Ini harus selalu dicek dua kali dalam survei situs dan implementasi. Dalam banyak kasus menurunkan output daya access point akan memungkinkan peringatan jumlah AP di daerah tertentu, memungkinkan peningkatan jumlah AP didaerah. tertentu,. memungkinkan. untuk. lebih. banyak. pengguna untuk dilayani dengan throughput yang lebih tinggi [ 10 ] .. 2.7.3. Memilih Perangkat A. RF Power Dalam banyak Access Point fitur ini tersedia. Kurang fitur ini menyebabkan masalah dalam menerapkan lingkungan multi-AP. Biasanya , sebuah AP Enterprise akan mendukung berbagai kekuatan 5-100 milliWatts. ..

(49) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 28. B. Antena Access Point harus mempunyai kenoektor antenna eksternal, sehingga bisa dipasang berbagai tipe antenna agar sesuai dengan kebutuhan. Beberapa AP bahkan memiliki antena tertanam, sehingga mustahil untuk beralih ke antena model lain.. C. Power Over Ethernet ( PoE) PoE dapat menjadi perbedaan antara biaya yang efektif implementasi. HotSpot. dan. satu. tidak. efektif.. PoE. memungkinkan menyalurkan power secara langsung ke perangkat remote melalui kabel CAT5 Ethernet. Karena Access Points sering dimasukan ke tempat dimana sulit untuk mendapat listrik ( langit-langit dan lorong-lorong panjang ). PoE menjadi pilihan karena dengan memasang kabel power menyebabkan biaya tinggi di sebabkan pemborosan kabel, karena tiap perangkat membutuhkan dua kabel yaitu kabel UTP untuk data dan kabel listrik untuk powernya, lalu dengan adanya POE cukup menggunakan satu kabel yaitu kabel UTP dimana transfer data dan aliran listrik terjadi dalam satu kabel. Umumnya PoE yang di gunakan mengacu ke standart IEEE 802.3af dimana maksimum power per port adalah 15.4W, kemudian standart ini di perbaharui oleh IEEE 802.3at dimana maximum power per port adalah 34.2W, ini disebabkan.

(50) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 29. banyak perangkat baru yang membutuhkan supplay power lebih tinggi.. D. Long and Short Preamble Support Generasi pertama darii 802.11 menunjukan penggunaan 144-bit preamble yang digunakan untuk membantu wireless receiver memepersiapkan akuisisi wireless sinyal. Sebagai 802.11 ditujukan tingkat transmisi yang lebih tinggi dan model penggunaan baru seperti VoIP, pendek, lebih efisien 56-bit basa-basi juga di perkrnalkan. Setelah pengenalan preambles pendek, AP pertama dan NIC dipasar termasuk pilihan konfigurasi untuk menggunakan long dan short preambles. Hal ini menyebabkan masalah interoperabilitas untuk pengguna Mobile station (MS) yang tidak menawarkan pilihan tersebut. Jika AP diaktifkan menggunakan short preamble dan MS menggunakan long preamble maka keduanya tidak bisa terhubung. Maka dari itu di ciptakan pilihan long atau short preamble, produsen hardware mengembangkan sistem yang secara otomatis bisa mendukung baik pengaturan. Dalam proses ini, option untuk user menghilang dari interface konfigurasi perangkat. Saat ini masih ini ada hardware yang dapat dikonfigurasi menggunakan long atau short preamble [10]..

(51) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 30. 2.7.4. Otentifikasi Jenis otentikasi terikat dengan Service Set Identifier ( SSID ) yang dikonfigurasi untuk access point. Jika anda ingin melayani berbagai jenis perangkat klien dengan access point yang sama, mengkonfigurasi beberapa SSID.. Sebelum perangkat wireless client dapat berkomunikasi pada jaringan anda melalui access point, harus terotentikasi ke access point dengan menggunakan otentikasi terbuka atau sharedkey authrntication. Untuk kramanan maksimum , perangkat klien juga harus otentikasi ke jaringan menggunakan MAC-address atau Extensible Authrntication Protocol ( EAP ). Kedua jenis otentikasi ini bergantung pada server otentikasi pada jaringan.. 2.7.4.1.. Open System Authentication Pada open system authentication ini, bisa dikatakan tidak ada “ authentication ” yang terjadi karena client bisa langsung terkoneksi dengan AP ( Access Point ). Stelah client melalui proses open system authentication dan association, client sudah di perbolehkan mengirim data melalui AP namun data yang dikirim tidak akan dilanjutkan oleh AP kedalam jaringannya. Bila keamanan WEP diaktifkan, maka data-data yang dikirim oleh Client haruslah dienkripsi dengan WEP key. Bila ternyata setting WEP Key di client berbeda dengan setting WEP Key di AP ( Access Point) maka AP tidak akan mengenal data yang dikirim.

(52) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 31. oleh client yang mengakibatkan data tersebut akan di buang ( hilang ). Jadi walaupun client diijinkan untuk mengirim data, namun data tersebut tetap tidak akan bisa melalui jaringan AP bila WEP key antara Client dan AP ternyata tidak sama.. 2.7.4.2.. Shared Key Authentication ( WEP ) Lain halnya open system authentication,. Shared Key. Autentication mengharuskan client untuk mengetahui lebih dahulu kode rahasia (passphare key) sebelum mengijinkan terkoneksi dengan AP. Jadi apabila client tidak mengetahui “key” tersebut maka client tidak akan bisa terkoneksi dengan Acces Point. Pada shared key authentication, digunakan juga metode keamanan WEP.. Pada. proses. authenticationnya. ,. shared. key. akan. “meminjamkan” WEP key yang digunakan oleh level keamanan WEP, Client juga harus mengaktifkan WEP untuk menggunakan Shared Key Authentication. WEP menggunakan algoritma enkripsi RC4 yang juga digunakan oleh protokol https. Alogaritma ini terkenal sederhana dan mudah diimplementasikan karena tidak membutuhkan. perhitungan. yang. berat. sehingga. tidak. membutuhkan hardware yang terlalu canggih. Pengecekan WEP Key pada proses shared key authentication dilakukan dengan metode Challenge and response sehingga tidak ada proses transfer password WEP Key. Metode yang dinamakan Challenge anda Response. ini. menggantikan. pengiriman. password. dengan.

(53) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 32. pertanyaan yang harus dijawab berdasarkan password yang diketahui.. Prosesnya adalah client meminta ijin kepada server untuk melakukan koneksi. Server akan mengirim sebuah string yang dibuat secara acak dan mengirimkan kepada client. client akan melakukan enkripsi antara string / nilai yang diberikan oleh server dengan password yang diketahhuinya. Hasil enkripsi ini kemudian dikirimkan kembali ke server. Server akan melakukan proses deskripsi dan membandingkan hasilnya. Bila hasil dekripsi dari client menghasilkan string/nilai yang sama dengan string/nilai yang dikirimkan oleh server, berarti client mengetahui password yang benar.. 2.7.4.3.. WPA Pre-Shared key ( WPA Personal ) Metode keamanan WEP memiliki banyak kelemahan sehingga badan. IEEE meyadari permasalahan tersebut dan. membentuk gugus tugas 802.11i untuk menciptakan keamanan yang lebih baik dari WEP. Sebelum hasil kerja dari 802.11i selesai,aliansi Wi-Fi membuat metode keamanan baru yang bisa bekerja dengan hardware yang terbatas kemampuannya,maka munculah Wi-Fi Proteced Access ( WPA ) pada bulan april 2003. Standart Wi-Fi ini unruk meningkatkan fitur keamanan pada WEP. Teknologi ini didesain untuk bekerja pada produk Wi-Fi eksisting yang telah memiliki WEP ( semacam software upgrade ) ..

(54) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 33. Kelebihan WPA adalah meningkatkan enkripsi data dengan teknik Temporal Key Integrity Protocol ( TKIP ). Enkripsi yang digunakan masih sama dengan WEP yaitu. RC4, karena pada. dasarnya WPA ini merupakan perbaikan dari WEP dan bukan suatu level keamanan yang benar-benar baru, walaupun beberapa device ada yang sudah mendukung enkripsi AES yaitu enkripsi dengan keamanan yang paling tinggi. TKIP mengacak kata kunci menggunakan “hashing algorithm” dan menambah intefgrity Cheeking Feature, untuk memastikan kunci belum pernah digunakan secara tidak sah.. 2.7.4.4.. WPA2 Pre-Shared Key ( WPA2 Personal ) Group 802.11i akhirnya menyelesaikan metode keamanan yang awalnya ditugaskan dari IEEE. Level keamanan ini kemudian dinamakan sebagai WPA2. WPA2 merupakan level keamanan yang paling tinggi. Enkripsi utama yang digunakan pada WPA2 ini yaitu enkripsi AES. AES mempunyai kerumitan yang lebih tinggi daripada RC4 pada WEP sehingga para vendor tidak sekedar upgrade firmware seperti dari WEP ke WPA. Untuk menggunakan WPA2 diperlukan hard ware baru yang mampu bekerja dengan lebih cepat dan mendukung perhitungan yang dilakukan oleh WPA2. Sehingga tidak semua adapter mendukung level keamanan WPA2 ini..

(55) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 34. 2.7.4.5.. WPA Enterprise / RADIUS ( 802.1X / EAP ) Metode keamanan dan algoritma snkripsi pada WPA Radius ini sama saja dengan WPA Pre-Shares Key, tetapi authentikasi yang digunakan berbeda. Pada WPA Enterprise ini menggunakan authentikasi yang diunakan berbeda. Pada WPA Enterprise ini menggunakan authentikasi 802.1X atau EAP ( Extensible Authentication Protocol ) . EAP merupakan protokol layer 2 yang menggantikan PAP dan CHAP. Spesifikasi yang dibuat oleh IEEE 802.1X untuk keamanan terpusat pada jaringan hotspot Wi-Fi. Tujuan standart 8021X IEEE adalah untuk menghasilkan kontrol akses autentikasi dan managemen kunci untuk wireless LANs. Spesifikasi ini secara umum sebenarnya ditujukan untuk jaringan kabel yang menentukan bahwa setiap kabel yang dihubungkan ke dalam switch harus melaui proses auntetikasi. terlebih. dahulu. dan. tidak. boleh. langsung. memperbolehkan terhubung kedalam jaringan.. Pada spesifikasi keamanan 802.1X, ketika login ke jaringan wireless maka server yang akan meminta user name dan password dimana “network Key” yang digunakan oleh client dan AP akan diberikan secara otomatis sehingga Key tersebut tidak perlu dimasukan. lagi. secara. manual.. Setting. security. WPA. enterprise/corporate ini membutuhkan sebuah server khusus yang berfungsi sebagai pusat auntentikasi seperti server RADIUS (.

(56) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 35. Remote Autentication Dial-In Service). Dengan adanya Radius server ini,auntentikasi akan dilakukan perclient sehingga tidak perlu lagi memasukan passphrase atau network key yang sama untuk setiap client. “ network key” disini diperoleh dan diproses oleh server radius tersebut. Fungsi Radius server adalah menyimpan user name dan password secara terpusat yang akan melakukan autentikasi client yang hendak login kedalam jaringan.. Sehingga pada proses authentikasi clirnt menggunakan username dan password. Jadi sebelum terhubung ke wireless LAN atau Internet , pengguna harus melakukan autentikasi terlebih dahulu ke server tersebut. Proses authentikasi 802.1X / EAP ini relatif lebih aman dan tidak tersedia di WEP [10].. 2.8. Antenna WiFi Pada sistem komunikasi radio diperlukan adanya antena sebagai pelepas energi elektromagnetik ke udara atau ruang bebas, atau sebaliknya sebagai penerima energi itu dari ruang bebas. Antena merupakan bagian yang penting dalam sistem komunikasi sehari-hari. Antena kita jumpai pada pesawat televisi, telepon genggam, radio, dan lain-lain. Antena adalah suatu alat yang mengubah gelombang terbimbing dari saluran transmisi menjadi gelombang bebas di udara, dan sebaliknya. Saluran transmisi adalah alat yang berfungsi sebagai penghantar atau penyalur energi gelombang elektromagnetik. Suatu sumber yang dihubungkan dengan saluran.

(57) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 36. transmisi yang tak berhingga panjangnya menimbulkan gelombang berjalan yang uniform sepanjang saluran itu. Jika saluran ini dihubungsingkat maka akan muncul gelombang berdiri yang disebabkan oleh interferensi gelombang datang dengan gelombang yang dipantulkan. Jika gelombang datang sama besar dengan gelombang yang dipantulkan akan dihasilkan gelombang berdiri murni. Konsentrasi - konsentrasi energi pada gelombang berdiri ini berosilasi dari energi listrik seluruhnya ke energi maknet total dua kali setiap periode gelombang itu.. 2.8.1. Voltage Standing Wave Ratio(VSWR) VSWR adalah perbandingan antara amplitudo gelombang berdiri (standing wave) maksimum (|V|max) dengan minimum (|V|min). Pada saluran transmisi ada dua komponen gelombang tegangan, yaitu tegangan yang dikirimkan (V0+) dan tegangan yang direfleksikan. (V0-).. Perbandingan. antara. tegangan. yang. direfleksikan dengan yang dikirimkan disebut sebagai koefisien refleksi tegangan (г), yaitu : Γ= =. di mana ZL adalah impedansi beban ( load ) dan Z0 adalah impedansi saluran lossless. Koefisien refleksi tegangan (г) memiliki nilai kompleks, yang merepresentasikan besarnya magnitudo dan fasa dari refleksi. Untuk beberapa kasus yang sederhana, ketika bagian imajiner dari г adalah nol, maka : a.. : г = -1 refleksi negatif maksimum, ketika saluran terhubung singkat..

(58) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 37. b.. : г = 0 tidak ada refleksi, ketika saluran dalam keadaan matched sempurna.. c.. : г = -1 refleksi positif maksimum, ketika saluran dalam rangkaian terbuka.. Rumus untuk mencari nilai VSWR adalah: S= Kondisi yang paling baik adalah ketika VSWR bernilai 1 (S=1) yang berarti tidak ada refleksi ketika saluran dalam keadaan matching sempurna. Namun kondisi ini pada praktiknya sulit untuk didapatkan. Oleh karena itu, nilai standar VSWR yang diijinkan untuk fabrikasi antena adalah VSWR ≤2.. 2.8.2. Gain Gain(directive gain) adalah karakter antena yang terkait dengan kemampuan antena mengarahkan radiasisinyalnya, atau penerimaan sinyal dari arah tertentu. Gain bukanlah kuantitas yang dapat diukur dalam satuan fisis pada umumnya seperti watt,ohm, atau lainnya, melainkan suatu bentuk perbandingan. Oleh karena itu, satuan yang digunakan untuk gain adalah decibel. Gain dari sebuah antenna adalah kualitas nyala yang besarnya lebih kecil daripada penguatan 37ntenna tersebut yang dapat dinyatakan dengan[11].

(59) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI 38. Gain=G=k.D Dimana: k=efisiensi antenna, 0 ≤k ≤ 1 Gain antena dapat diperoleh dengan mengukur power pada main lobe dan membandingkan powernya dengan power pada antena referensi. Gain antena diukur dalam desibel, bisa dalam dBi ataupun dBd. Jika antena referensi adalah sebuah dipole, antena diukur dalam dBd. “d” di sini mewakili dipole, jadi gain antena diukur relative terhadap sebuah antena dipole. Jika antena referensi adalah sebuah isotropic, jadi gain antena diukur relatif terhadap sebuah antena isotropic.. Gain dapat dihitung dengan membandingkan kerapatan daya maksimum antena yang diukur dengan antena referensi yang diketahui gainnya.Maka dapat dituliskan pada Persamaan G=. Decibel (dB) merupakan satuan gain antena. Decibel adalah perbandingan dua hal. Decibel ditetapkan dengan dua cara, yaitu : A. Ketika mengacu pada pengukuran daya. XdB=10log10( ) B. Ketika mengacu pada pengukuran tegangan. XdB=20log10( ).

Gambar

Dokumen terkait

Setelah dilakukan eksperimen streaming dan pengambilan data menggunakan perangkat Wireshark dapat dilihat bahwa nilai jitter tertinggi terjadi pada jaringan WLAN pada

Pernyataan nomor 10 sebanyak 1 orang atau 2,7% menjawab sangat tidak setuju, 4 orang atau 10,8% menjawab tidak setuju, 11 orang atau 29,7% menjawab setuju, dan 21 orang atau

ruang penyakit dalam di RSUD Dr.Soeroto Kabupaten Ngawi kopi, merokok, riwayat hipertensi, DM, obesitas Variabel terikat Penyakit ginjal kronik suplemen dengan

1. Jaringan yang dibahas hanya jaringan MSAN 2. Parameter yang diukur diperoleh dari sisi pelanggan. Kinerja yang dianalisis hanya mencakup delay, packet loss, dan

Adanya kasus resistensi yang terjadi pada antibiotik jenis ini dapat menjadi pertimbangan bagi tenaga kesehatan dalam memberikan terapi obat yang tepat didasarkan pada

Berdasarkan kasus tersebut, maka dilakukan pengukuran sinyal wireless pada setiap Access Point yang ada pada gedung PT.KAI DIVRE III Palembang dengan bantuan

Berdasarkan penilaian tersebut upaya pengendalian risiko dengan cara redesain bahan map yang lebih aman tidak tajam, mengatur ulang tinggi roll o’pack, menyediakan alat penyedot debu,

Tabel 11 Hasil Pengukuran Packet Loss No Lokasi Jam sibuk Rata-rata Packet Loss ms Keterangan Indeks Kategori 1 Lantai 1 0 4 Sangat bagus 2 Lantai 2 0 4 Sangat bagus 3 Lantai 3 0