2. DASAR TEORI

2.1. Manajemen Risiko

Menurut NIST, manajemen risiko adalah proses dari ”mengidentifikasi, mengontrol dan meringankan sistem informasi terkait risiko” dan melingkupi pengkajian risiko, analisa manfaat biaya, dan pemilihan, implementasi, pengetesan dan evaluasi keamanan dari usaha perlindungan (Stoneburner et al., 2001:E-2). Pengertian manajemen risiko menurut (Siahaan, 2007) manajemen risiko adalah perbuatan (praktik) dengan menggunakan metode dan peralatan untuk mengelola risiko sebuah proyek. Manajemen risiko sendiri memiliki inti sebagai usaha-usaha untuk mengurangi, mengantisipasi, atau menghindari sebuah risiko yang merugikan perusahaan. Dan tujuan dari manajemen risiko ini adalah untuk melindungi aset-aset penting perusahaan dan mengurangi dampak kerusakan dari risiko yang diterima oleh perusahaan. Risiko dapat berupa ancaman yang disebabkan oleh lingkungan, teknologi, manusia, organisasi dan politik. Dalam perkembangan nya risiko dapat diklarifikasi menjadi beberapa jenis, yaitu:

Risiko operasional

Risiko yang disebabkan karena ketidakcukupan atau tidak berfungsinya proses internal, kesalahan manusia, kegagalan sistem, atau adanya sebuah problem eksternal didalam prosedurnya. Dampak kerugian dari risiko ini seperti kerugian keuangan baik secara langsung, maupun secara tidak langsung dan kerugian potensial atas kehilangan peluang untuk memdapatkan keuntungan.

Contoh:

Kegagalan pengendalian: Barings

Tahun 1995 Baring Brothers and Co. Ltd. (Barings), London, jatuh setelah mengalami kerugian sebesar GBP 827 juta akibat kegagalan proses dan prosedur pengendalian internalnya.

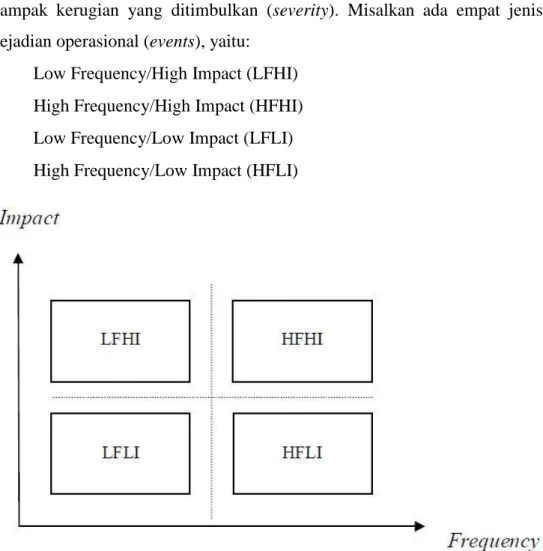

Di dalam risiko operasional dapat dikelompokkan dalam dua faktor yaitu frekuensi (frequency) dan dampak (impact). Frekuensi adalah seberapa sering suatu peristiwa operasional itu terjadi, sedangkan dampak adalah tingkat kerugian yang ditimbul dari peristiwa tersebut. Pengelompokkan risiko operasional didasarkan pada seberapa sering peristiwa terjadi dan dampak kerugian yang ditimbulkan (severity). Misalkan ada empat jenis kejadian operasional (events), yaitu:

Low Frequency/High Impact (LFHI)

High Frequency/High Impact (HFHI)

Low Frequency/Low Impact (LFLI)

High Frequency/Low Impact (HFLI)

Gambar 2.1. Diagram Impact/Frequency

(Sumber:http://repository.usu.ac.id/bitstream/123456789/27420/3/Chapter

%20II.pdf)

Manajemen risiko operasional biasanya terfokus kepada kejadian yang sifatnya Low Frequency atau High Impact (LF/HI) dan High Frequency / Low Impact (HF/LI). Untuk kejadian dengan frekwensi rendah dan dampak yang ditimbulkan juga rendah (LF/LI) biasanya perusahaan

sifatnya HF/HI (atau sering terjadi dan dampaknya besar) adalah tidak relevan, mengingat kejadian ini akan mengakibatkan perusahaan jatuh dalam waktu singkat.

Dalam manajemen risiko operasional, perusahaan juga harus memperhitungkan kerugian yang diperkirakan (expected loss) dan kerugian yang tidak diperkirakan (un-expected loss).

Expected loss (kerugian yang diperkirakan)

Adalah kerugian yang timbul akibat pelaksanaan kegiatan usaha secara normal. Jenis kerugian ini diasumsikan selalu ada sepanjang perusahaan masih melaksanakan kegiatan usahanya. Olehnya perusahaan siap mengantisipasinya dengan menawarkan harga produk yang mana didalamnya telah menggantikan potensi kerugian tersebut.

Un-Expected Loss (kerugian yang tidak diperkirakan)

Adalah kerugian yang muncul dari kejadian luar biasa yang frekuensinya sangat kecil, tetapi dampak kerugian yang ditimbulkan sangat signifikan jauh berada di atas nilai normal yang ditolelir.

Kejadian ini merupakan bukan kejadian yang timbul akibat kegiatan usaha perusahaan.

(Sumber:http://www.bankirnews.com)

Risiko hazard

Peril adalah suatu peristiwa yang tidak terduga dan menyebabkan kerugian, contoh: kebakaran, pencurian, kecelakaan.

Sedangkan hazard adalah suatu kondisi yang dapat menyebabkan terjadinya kerugian atau kerusakan, contoh jalan licin, tikungan tajam adalah sebuah keadaan dari kondisi jalan yang dapat memperbesar kemungkinan terjadinya kecelakaan di jalan tersebut.

(Sumber:http://www.google.co.id.Pengertian Risiko & MANAJEMEN RISIKO.ppt)

Ada beberapa tipe dari hazard, diantaranya:

o Physical Hazard

Suatu kondisi dimana yang memperbesar kemungkinan terjadinya peril yang bersumber dari bentuk fisik objek atau karakteristik objek. Biasanya bisa diatasi dengan tindakan preventif untuk memperkecil kemungkinannya. Contoh dengna pemasangan rambu-rambu lalu lintas di sebelum jalan yang licin atau bertikungan tajam.

o Moral Hazard

Keadaan dan kondisi seseorang yang dapat memperbesar kemungkinan terjadinya peril, yang bersumber dari karakteristik orang yang bersangkutan, seperti lupa, sembrono, atau kondisi hati yang tidak enak. Contoh: orang yang telah menasuransikan diri dan mobilnya, maka merasa aman, sehingga ia sembrono (lengah) dalam mengendarai mobilnya. Hal ini dapat memperbesar kemungkinan terjadinya kecelakaan.

o Exposure

Adalah sumber-sumber risiko yang kemungkinan besar disebabkan oleh peristiwa yang telah terjadi pengulangan kejadian yang sama.

Risiko Finansial

Risiko Finansial adalah risiko yang diderita oleh investor sebagai akibat dari ketidakmampuan emiten saham dan obligasi memenuhi kewajiban pembayaran deviden atau bunga atau bunga serta pokok pinjaman.

Risiko strategik

Risiko strategik adalah risiko terjadinya serangkaian kondisi yang tidak terduga yang dapat mengurangi kemampuan manajer untuk mengimplementasikan strateginya secara signifikan.

Dalam proses nya, manajemen risiko terbagi menjadi beberapa langkah-langkah, dan langkah-langkah tersebut sesuai dengan

diteliti. Biasanya secara umum, manajemen risiko memiliki langkah seperti dimulai dari proses identifikasi risiko, penilaian risiko, mitigasi (upaya untuk mengurangi risiko yang terjadi) , monitoring(pengawasan) dan evaluasi.

2.2. NIST SP800:30 rev 1 Guide for Conducting Risk Assessments

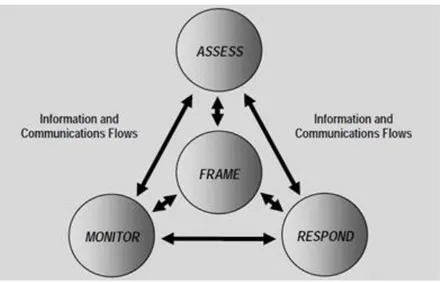

Penilaian risiko (Risk assessment) adalah komponen paling penting dari seluruh proses manajemen risiko yang dilakukan oleh organisasi. Mengelola Risiko Keamanan Informasi: Organisasi, Misi, dan Sistem Informasi View. Proses manajemen risiko meliputi:

Framing risk.

Assessing risk.

Responding to risk.

Monitoring risk.

Gambar 2.2. Penilaian Risiko Dalam Proses Manajemen Risiko

Gambar 2.2 menggambarkan empat langkah dalam proses manajemen risiko, termasuk langkah penilaian risiko, informasi dan alur komunikasi, yang diperlukan untuk membuat proses pekerjaan menjadi lebih efektif.

Komponen pertama dari manajemen risiko membahas tentang framing risk yaitu menggambarkan ruang lingkup pengambilan keputusan berbasis risiko yang dibuat. Tujuan dari komponen framing risk adalah untuk menghasilkan strategi manajemen risiko yang membahas bagaimana organisasi menilai risiko,

menanggapi risiko, dan memonitor risiko. Hasil dari framing risk dapat memberikan masukan penting untuk proses penilaian risiko. Banyak organisasi yang secara rutin menggunakan ini dalam pembuatan investasi dan keputusan operasional. Strategi manajemen risiko membentuk landasan untuk mengelola risiko dan menjelaskan batas-batas untuk keputusan berbasis risiko dalam organisasi.

Komponen kedua dari manajemen risiko membahas tentang assessing risk, yaitu bagaimana organisasi menilai risiko dalam konteks kerangka risiko organisasi. Tujuan dari assessing risk adalah untuk mengidentifikasi:

Ancaman terhadap organisasi (contoh: operasional, aset, atau individu) atau ancaman diarahkan melalui organisasi terhadap organisasi lain.

Kerentanan internal dan eksternal organisasi.

Kerugian (dampak negatif) yang mungkin terjadi.

Kemungkinan yang merugikan akan terjadi. Hasil akhirnya adalah penentuan risiko (yaitu, tingkat bahaya dan kemungkinan bahaya yang akan terjadi).

Komponen ketiga manajemen risiko tentang Responding to risk, yang membahas bagaimana organisasi menanggapi risiko yang ditentukan berdasarkan hasil penilaian risiko. Tujuan dari komponen respon risiko adalah untuk memberikan yang konsisten atau respon dari organisasi untuk risiko sesuai dengan framming risk organisasi seperti:

Mengembangkan tindakan alternatif untuk menanggapi risiko.

Mengevaluasi tindakan alternatif tersebut.

Menentukan tindakan yang tepat sesuai dengan toleransi risiko organisasi.

Pelaksanaan respon risiko berdasarkan tindakan yang dipilih atau yang diputuskan.

Komponen keempat manajemen risiko tentang Monitoring risk, yang membahas bagaimana organisasi memonitor risiko dari waktu ke waktu. Tujuan

Menentukan efektivitas dari tindakan yang dilakukan untuk merespon risiko (konsisten dengan kerangka risiko organisasi).

Mengidentifikasi risiko berdampak dari perubahan sistem informasi organisasi dan lingkungan di mana sistem tersebut beroperasi.

Memastikan bahwa tindakan untuk merespon risiko yang sudah direncanakan dan dilaksanakan berjalan dengan baik, dan sesuai dengan standart yang berlaku.

2.2.1. Risk Models

Risk Models menentukan faktor risiko yang akan dinilai. Faktor risiko adalah karakteristik yang digunakan dalam model risiko sebagai masukan untuk menentukan tingkat risiko dalam penilaian risiko. Faktor risiko dapat didekomposisikan menjadi karakteristik yang lebih rinci (misalnya threats, vulnerabilities, impact, dan faktor risiko lainnya). Definisi ini penting bagi organisasi untuk mendokumentasikan sebelum melakukan penilaian risiko.

Threats (ancaman)

Yaitu setiap keadaan atau peristiwa yang berpotensi untuk memberikan dampak negatif terhadap operasional organisasi dan aset, individu, organisasi lain. Dampak negatif tersebut bisa melalui sistem informasi seperti akses yang tidak sah, perusakan, atau mengubah informasi, dan atau atau penolakan layanan. Ancaman yang timbul biasanya disebabkan oleh sumber ancaman. Secara umum jenis sumber ancaman meliputi:

o Maya atau serangan fisik.

o Kesalahan manusia dari kelalaian, lupa, dan lain lain.

o Kegagalan struktural dari sumber daya organisasi yang dikendalikan (misalnya, perangkat keras, perangkat lunak, pengawasan lingkungan).

o Alam dan bencana buatan manusia, kecelakaan, dan kegagalan di luar kendali organisasi.

Vulnerabilitie (kerentanan)

Yaitu kelemahan dalam sistem informasi, prosedur sistem keamanan, kontrol internal, atau implementasi yang dapat mengancam organisasi. kerentanan sistem informasi dapat dikaitkan dengan kontrol keamanan yang buruk (baik sengaja atau tidak sengaja), atau keamanan yang baik, tetapi masih mempertahankan beberapa kelemahan. Penting juga untuk memperkirakan kemungkinan kerentanan yang dapat muncul secara alami dari waktu ke waktu sebagai misi organisasi atau fungsi bisnis yang berkembang, perubahan operasional, teknologi baru yang semakin berkembang, dan ancaman baru yang akan muncul. Dalam konteks perubahan tersebut, kontrol keamanan yang ada dapat menjadi tidak memadai dan perlu untuk dibuat ulang. Kelemahan tidak teridentifikasi hanya dalam sistem informasi.

Impact (dampak)

Tingkat dampak dari peristiwa ancaman adalah seberapa besarnya tingkat bahaya atau kerusakan pada organisasi yang ditimbulkan dari ancaman tersebut. Bahaya tersebut dapat dialami oleh organisasi dan non-organisasi termasuk, misalnya, kepala dinas, pemilik usaha, karyawan atau staf, proses bisnis, pemilik sistem informasi, atau individu atau kelompok dalam sektor publik ataupun swasta. Organisasi menentukan prioritas dan nilai-nilai terhadap aset yang bernilai tinggi dan potensi yang akan dampak negatif kepada aset tersebut. sehingga organisasi tersebut dapat menilai tingkat bahaya yang ditimbulkan dari ancaman-ancaman tersebut.

Likeihood (kemungkinan)

Likeihood merupakan salah satu faktor risiko tertimbang berdasarkan analisis probabilitas, bahwa ancaman yang diberikan mampu menimbulkan dampak negatif. Faktor risiko likeihood ini menggabungkan threat dan impact.

Aggregation (pengumpulan)

Organisasi menggunakan aggregation risiko untuk menggulung beberapa risiko diskrit atau tingkat yang lebih rendah menjadi risiko yang lebih umum atau tingkat yang lebih tinggi. Organisasi juga dapat menggunakan aggregation risiko untuk mengelola ruang lingkup dan skala penilaian risiko yang melibatkan beberapa sistem informasi dan proses bisnis secara efisien.

Uncertainly (ketidakpastian)

Uncertainly melekat dalam evaluasi risiko, karena pertimbangan seperti:

o Keterbatasan pada sejauh mana perubahan masa depan dari masa lalu.

o yang timbul (misalnya, karakteristik musuh, termasuk taktik, teknik, dan prosedur).

o Kerentanan yang belum ditemukan dalam teknologi atau produk.

o Dependensi yang belum diakui, yang dapat menyebabkan dampak yang tak terduga.

Ketidakpastian tentang nilai faktor risiko tertentu juga dapat disebabkan oleh langkah di RMF (risk management framework) atau fase dalam siklus hidup pengembangan sistem di mana suatu penilaian risiko dilakukan.

Dalam penilaian risiko, dapat dijabarkan menjadi langkah-langkah dalam Kerangka Manajemen Risiko (RMF), sebagaimana didefinisikan dalam NIST Khusus Publikasi 800-37. Manfaat dari penilaian risiko yang dilakukan sebagai bagian dari RMF dapat direalisasikan dari kedua penilaian, yaitu penilaian awal dan dari penilaian diperbarui, seperti yang dijelaskan sebagai berikut:

1. RMF Step 1 – Categorize

Organisasi menggunakan penilaian risiko awal untuk membuat keputusan kategorisasi keamanan konsisten dengan strategi manajemen risiko yang disediakan oleh eksekutif risiko, dan sebagai langkah persiapan untuk pemilihan kontrol keamanan.

2. RMF Step 2 – Select

Organisasi menggunakan penilaian risiko untuk menginformasikan dan membimbing pemilihan kontrol keamanan sistem informasi organisasi dan lingkungan operasional. Setelah dasar kontrol keamanan awal dipilih berdasarkan proses kategorisasi keamanan, hasil penilaian risiko membantu organisasi:

o Menerapkan pedoman yang tepat untuk menyesuaikan kontrol berdasarkan persyaratan tertentu.

o Melengkapi kontrol berdasarkan spesifik dan kredibel ancaman informasi.

Data ancaman dari penilaian risiko memberikan informasi penting seperti kemampuan musuh, niat, dan penargetan yang dapat mempengaruhi keputusan oleh organisasi tentang pilihan kontrol keamanan tambahan, termasuk biaya yang terkait dan manfaat.

Organisasi juga mempertimbangkan hasil penilaian risiko ketika memilih kontrol umum.

3. RMF Step 3 – Implement

Organisasi menggunakan hasil penilaian risiko untuk mengidentifikasi implementasi alternatif kontrol keamanan yang dipilih (misalnya, mengingat kerentanan yang melekat dalam satu pelaksanaan pengendalian keamanan versus lain). Beberapa produk teknologi informasi, komponen sistem, atau konfigurasi arsitektur mungkin lebih rentan terhadap beberapa jenis sumber ancaman, kerentanan ini dapat ditangani selama adanya pengembangan kontrol keamanan dan implementasinya.

4. RMF Step 4 – Assess

Organisasi menggunakan hasil dari penilaian kontrol keamanan untuk menginformasikan penilaian risiko. Penilaian kontrol keamanan (didokumentasikan dalam laporan penilaian keamanan) mengidentifikasi kerentanan dalam sistem informasi organisasi dan lingkungan di mana sistem tersebut beroperasional.

5. RMF Step 5 – Authorize

Organisasi menggunakan hasil penilaian risiko untuk memberikan informasi terkait risiko kepada pejabat otorisasi.

Tanggapan Risiko yang dilakukan oleh organisasi berdasarkan penilaian hasil risiko, dikenal dengan postur keamanan sistem informasi organisasi dan lingkungan operasional. Hasil penilaian risiko memberikan informasi penting untuk memungkinkan otorisasi pejabat untuk membuat keputusan berbasis risiko untuk mengoperasikan sistem tersebut.

6. RMF Step 6 – Monitor

Organisasi memperbarui penilaian risiko secara berkala dengan melakukan pemantauan dari keputusan yang dibuat sebelumnya.

Proses pemantauan mengevaluasi:

o Efektivitas kontrol keamanan.

o Perubahan sistem informasi dan lingkungan operasional.

o Kepatuhan terhadap peraturan, arahan, kebijakan, standar, dan bimbingan.

Sebagai penilaian risiko diperbarui dan disempurnakan, organisasi menggunakan hasil untuk memperbarui strategi manajemen risiko, sehingga meningkatkan respon terhadap risiko, dan membangun dasar yang kuat dari ancaman dan informasi kerentanan disesuaikan dengan misi organisasi atau fungsi bisnis.

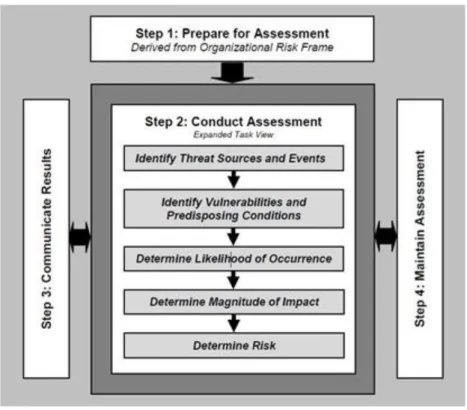

2.2.2. Framework Risk Assessment

Gambar 2.3. Framework Risk Assessment

Prepare for Assessment

Langkah pertama dalam proses penilaian risiko adalah Prepare for Assessment. Tujuan dari langkah ini adalah membangun konteks untuk penilaian risiko. Konteks ini didirikan dan diinformasikan dari hasil langkah framing resiko dalam proses manajemen risiko. Framing Risiko mengidentifikasi seperti, informasi organisasi mengenai kebijakan dan persyaratan untuk melakukan penilaian risiko, prosedur untuk memilih faktor-faktor risiko yang harus dipertimbangkan, ruang lingkup penilaian, ketelitian analisis, persyaratan yang memfasilitasi penentuan risiko yang konsisten. Organisasi menggunakan strategi manajemen risiko yang lazim agar memperoleh informasi untuk mempersiapkan penilaian risiko. Prepare for Assessment meliputi tugas-tugas berikut:

o Mengidentifikasi tujuan dari penilaian.

Mengidentifikasi tujuan dari penilaian risiko adalah untuk mendapatkan sebuah keputusan yang mendukung penilaian risiko tersebut.

o Mengidentifikasi ruang lingkup penilaian

Mengidentifikasi ruang lingkup penilaian risiko yaitu menentukan apa saja yang akan dipertimbangkan dalam penilaian. Langkah ini bertujuan untuk:

Bagian organisasi mana yang dipengaruhi oleh penilaian dan bagaimana mereka dipengaruhi.

Keputusan apa yang mendukung hasil penilaian.

Berapa lama hasil penilaian masih relevan.

Apa yang mempengaruhi kebutuhan untuk memperbarui penilaian.

Menetapkan ruang lingkup penilaian risiko dapat membantu untuk menentukan bentuk dan isi laporan penilaian risiko, serta informasi risiko dari melakukan penilaian.

o Mengidentifikasi asumsi dan kendala yag terkait dengan penilaian

Organisasi membuat eksplisit asumsi tertentu, kendala, toleransi risiko, dan prioritas yang digunakan dalam organisasi untuk membuat keputusan investasi dan operasional. Informasi ini menginformasikan penilaian risiko organisasi. Dengan membuat asumsi dan kendala eksplisit, ada kejelasan dalam model resiko yang dipilih untuk penilaian risiko, peningkatan reprodusibilitas atau pengulangan dari hasil penilaian.

Organisasi mengidentifikasi asumsi yang relevan dengan penilaian risiko termasuk, misalnya:

o Sumber ancaman (threat source).

o Peristiwa ancaman (threat events).

o Kerentanan dan kondisi predisposisi (Vulnerabilities and Predisposing Conditions).

o Dampak potensial (potencial impact).

o Penilaian dan analisis pendekatan (assessment and analysis approaches)

o Yang misi atau fungsi bisnis utama (which missions atau business functions are primary).

o Identifikasi sumber-sumber informasi yang akan digunakan sebagai masukan untuk penilaian

Mengidentifikasi sumber-sumber deskriptif, ancaman, kerentanan, dan informasi dampak yang akan digunakan dalam penilaian risiko.

o Mengindentifikasi model dan risiko dan pendekatan analitik yang akan dilakukan selama pengkajian

Organisasi menentukan satu atau lebih model risiko untuk digunakan dalam melakukan penilaian risiko dan mengidentifikasi model mana yang akan digunakan untuk penilaian risiko.

Conduct Assessment

Langkah kedua dalam proses penilaian risiko adalah melakukan penilaian. Tujuan dari langkah ini adalah untuk menghasilkan daftar risiko keamanan informasi yang dapat diprioritaskan oleh tingkat risiko dan digunakan untuk menginformasikan keputusan untuk merespon risiko tersebut. Untuk mencapai tujuan ini, organisasi menganalisis ancaman dan kerentanan, dampak dan kemungkinan, dan ketidakpastian yang berkaitan dengan proses penilaian risiko ini.

Langkah ini juga mencakup pengumpulan informasi penting sebagai bagian dari setiap tugas. Harapan dari penilaian risiko adalah untuk menutupi seluruh ruang ancaman. Untuk melakukan penilaian risiko terdapat langkah-langkah sebagai berikut:

o Mengidentifikasi sumber-sumber ancaman yang mengancam organisasi.

Mengidentifikasi sumber ancaman, termasuk kemampuan, niat, dan karakteristik dari ancaman tersebut dan berbagai efek untuk ancaman.

o Mengidentifikasi peristiwa ancaman yang bisa dihasilkan oleh sumber-sumber tersebut.

Peristiwa ancaman dicirikan oleh sumber ancaman yang bisa terjadi atau perkiraan risiko tentang sumber ancaman tersebut benar-benar terjadi. Organisasi menentukan peristiwa ancaman dengan rincian yang memadai untuk mencapai tujuan dari penilaian risiko.

o Mengidentifikasi risiko yang dihasilkan dari sumber ancaman tersebut.

Mengidentifikasi tingkat kerusakan atau kerugian atau level risiko yang dihasilkan dari sumber ancaman yang berdampak negatif bagi organisasi tersebut.

o Menentukan kemungkinan bahwa sumber ancaman akan terjadi dan kemungkinan risiko bila hal tersebut terjadi.

Menentukan kemungkinan bahwa peristiwa ancaman hasil terjadi dan dampak yang merugikan, dengan mempertimbangkan:

Karakteristik sumber ancaman yang akan terjadi.

Kerentanan atau kondisi predisposisi diidentifikasi.

Kerentanan organisasi dalam menanggulangi sumberancaman tersebut.

o Menentukan dampak negatif terhadap operasional organisasi dan aset, individu, dan organisasi lain.

Menentukan dampak negatif dari peristiwa ancaman terjadi, dengan mempertimbangkan:

Karakteristik sumber ancaman yang akan terjadi.

Kerentanan atau kondisi predisposisi diidentifikasi.

Kerentanan organisasi dalam menanggulangi sumberancaman tersebut.

o Menentukan risiko keamanan informasi sebagai kombinasi dari kemungkinan eksploitasi ancaman kerentanan dan dampak dari eksploitasi tersebut, termasuk ketidakpastian yang terkait dengan penentuan risiko.

Menentukan risiko kepada organisasi dari peristiwa ancaman tersebut, dengan mempertimbangkan:

Dampak yang akan dihasilkan dari peristiwa tersebut.

Kemungkinan peristiwa yang terjadi.

Communicate Result

Langkah ketiga dalam proses penilaian risiko adalah untuk mengkomunikasikan hasil penilaian dan informasi terkait risiko.

Tujuan dari langkah ini adalah untuk memastikan bahwa para pengambil keputusan di seluruh organisasi memiliki informasi terkait risiko yang tepat yang dibutuhkan untuk menginformasikan dan membimbing keputusan risiko. Dengan langkah-langkah sebagai berikut:

Mengkomunikasikan hasil penilaian risiko.

Mengkomunikasikan hasil-hasil penilaian risiko kepada para pembuat keputusan organisasi untuk mendukung dalam merespon risiko. Organisasi dapat mengkomunikasikan hasil- hasil penilaian risiko dalam berbagai cara (misalnya rapat, briefing eksekutif, laporan penilaian risiko, dashboard).

Komunikasi risiko tersebut dapat formal atau informal dengan isi dan format yang ditetapkan oleh organisasi.

Membagikan informasi yang dikembangkan dalam pelaksanaan penilaian risiko, untuk mendukung kegiatan manajemen risiko lainnya.

Membagikan informasi terkait dengan risiko yang

yang tepat. Dengan membagikan informasi ini, organisasi dapat memperbarui data-data yang lebih akurat dan dapat mendukung hasil penilaian risiko. Berbagi informasi bisa seperti sharing laporan, dokument, dan lain-lain. Berbagi informasi juga dapat terjadi dengan organisasi lain.

Maintain Assessment

Langkah keempat dalam proses penilaian risiko adalah untuk mempertahankan penilaian tersebut. Tujuan dari langkah ini adalah untuk mempertahan kan informasi tentang pengetahuan spesifik dari risiko yang terjadi di organisasi. Organisasi memantau(monitoring) risiko tersebut secara berkelanjutan seperti:

o Menentukan efektivitas tanggapan risiko.

o Mengidentifikasi risiko berdampak dari perubahan sistem informasi organisasi dan lingkungan di mana sistem tersebut beroperasional.

o Memverifikasi komplain.

Untuk mempertahankan penilaian risiko terdapat langkah- langkah khusus, sebagai berikut:

o Memantau faktor risiko yang diidentifikasi dalam penilaian risiko secara berkelanjutan dan memahami perubahan yang terjadi.

Organisasi memantau faktor risiko penting secara terus- menerus untuk memastikan bahwa informasi yang diperlukan untuk membuat keputusan berbasis risiko terus tersedia dari waktu ke waktu. Memantau faktor risiko dapat memberikan informasi penting pada perubahan kondisi yang berpotensi mempengaruhi kemampuan organisasi untuk melakukan fungsi bisnis. Informasi yang berasal dari pemantauan faktor risiko dapat digunakan untuk mengupdate penilaian risiko pada frekuensi apa pun yang dianggap tepat.

Organisasi juga dapat menanggulangi perubahan tingkat keefektifan dalam merespon risiko tersebut. untuk fase

monitoring ini terdapat standart yang mendasari langkah ini, yaitu NIST Publikasi Khusus 800-137 tentang pemantauan sistem informasi organisasi dan lingkungan operasi.

o Update komponen penilaian risiko yang merupakan kegiatan pemantauan yang dilakukan oleh organisasi.

Memperbaharui penilaian risiko yang ada dengan menggunakan hasil dari pemantauan faktor risiko. Organisasi menentukan frekuensi dan keadaan di mana penilaian risiko harus diperbarui. Jika perubahan yang signifikan (seperti yang didefinisikan oleh kebijakan organisasi, arah, atau bimbingan) telah terjadi sejak penilaian risiko dilakukan, organisasi dapat meninjau kembali tujuan, ruang lingkup, asumsi, dan kendala pengkajian untuk menentukan apakah semua tugas dalam proses penilaian risiko perlu dilakukan kembali. Jika tidak, penilaian risiko akan mengidentifikasi dan menilai hanya dibagian faktor- faktor risiko yang telah berubah, misalnya:

Identifikasi kejadian baru dari ancaman, kerentanan, kondisi predisposisi yang mengancam organisasi.

Kajian karakteristik ancaman sumber (misalnya, kemampuan, niat, sasaran, berbagai efek), likelihoods, dan dampak.

Organisasi mengkomunikasikan hasil penilaian risiko setelah entitas di semua tingkatan manajemen risiko. Dengan tujuan untuk memastikan bahwa para pejabat organisasi yang bertanggung jawab memiliki akses ke informasi penting yang diperlukan untuk membuat keputusan berbasis risiko.

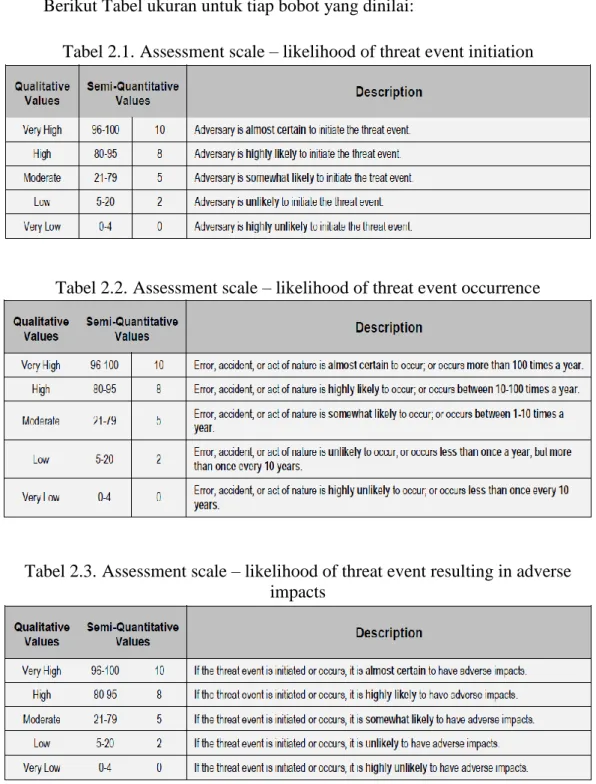

Weighted-Scoring(pembobotan risiko)

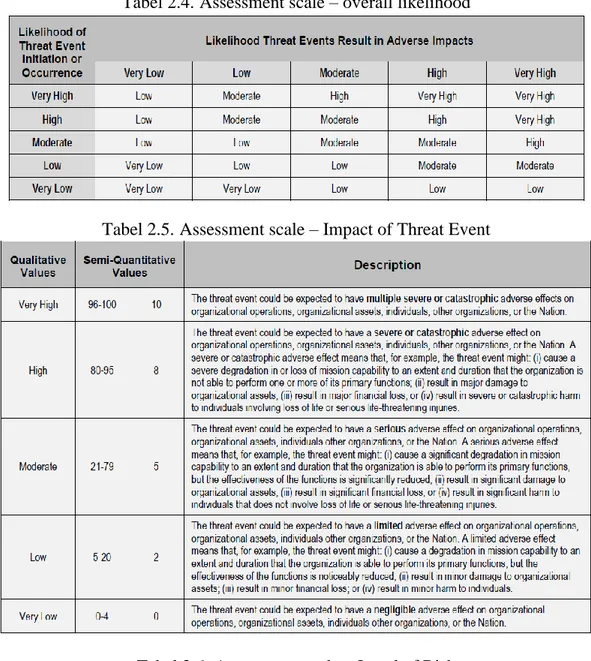

Di dalam NIST SP800-30 Rev1, pembobotan dilakukan berdasarkan likeihood of thread event Initiation atau seberapa sering threat tersebut akan terjadi atau muncul, likelihood of

impacts atau seberapa besar dampak kerugian yang disebabkan oleh threat tersebut, dan dari hasil penilaian-penilaian diatas disesuaikan kembali kedalam overall likelihood.

Berikut Tabel ukuran untuk tiap bobot yang dinilai:

Tabel 2.1. Assessment scale – likelihood of threat event initiation

Tabel 2.2. Assessment scale – likelihood of threat event occurrence

Tabel 2.3. Assessment scale – likelihood of threat event resulting in adverse impacts

Tabel 2.4. Assessment scale – overall likelihood

Tabel 2.5. Assessment scale – Impact of Threat Event

Tabel 2.6. Assessment scale – Level of Risk

(Sumber: NIST SP800-30 Rev1 Guide for Conducting Risk Assessments)

Penulis memilih metode ini karena di dalam standart ini sudah tercantum kerangka kerja (framework) dari NIST SP800-37 yang sudah disesuaikan atau termodifikasi oleh NIST untuk framework dalam penilaian risiko di NIST SP800-30 Rev1 Guide for Conducting Risk Assessments.

2.3. NIST SP800-98: Guidelines for Securing Radio Frequency Identification (RFID) Systems

Tujuan publikasi dari standart ini adalah untuk membantu organisasi dalam memahami risiko-risiko teknologi RFID ini. Di dokumen ini juga menyediakan informasi latar belakang pada aplikasi RFID, standart, dan komponen sistem yang dapat membantu untuk memahami risiko keamanan dan kontrol dari RFID

Struktur dokumen

Dalam dokumen ini terbagi menjadi 7 bagian utama, yaitu:

o Section 2 perkenalan dengan RFID dan komponen utaman dari sistem RFID.

o Section 3 memberikan gambaran tentang jenis aplikasi RFID.

Ini kemudian menjelaskan bagaimana organisasi dapat mengidentifikasi kebutuhan aplikasi untuk membantu menentukan teknologi RFID yang paling efektif.

o Section 4 membahas beberapa risiko bisnis utama yang terkait dengan penerapan RFID ini.

o Section 5 menjelaskan berbagai kontrol keamanan RFID, termasuk manfaat dan batasan-batasan mereka.

o Section 6 memberikan gambaran singkat peraturan privasi dan kontrol.

o Section 7 berisi rekomendasi bahwa organisasi yang menggunakan RFID ini dapat mengikuti siklus hidup sistemnya.

o Section 8 studi kasus.

2.3.1. Tipe Golongan RFID

Menurut dokumen standar NIST SP800-98: Guidelines for Securing Radio Frequency Identification (RFID) Systems, RFID terbagi menjadi 3 tipe golongan yaitu:

RF Subsystem

Di dalam tipe golongan ini hanya terdapat tag RFID dan reader/writer RFID saja, data tersimpan di dalam tag RFID yang nantinya akan dibaca oleh RFID reader.

Enterprise Subsystem

Di dalam tipe golongan ini, terdapat beberapa RF Subsystem yang banyak (lebih dari satu buah RF Subsystem), yang dihubungkan oleh middleware ke database system. Fungsi dari middleware adalah sebagai penghubung penyaluran data dari database ke tag RFID dan sebagai penyambung untuk menyalurkan data ke dalam database. Misalnya seperti pencatatan transaksi.

Inter-Enterprise Subsystem

Di dalam tipe golongan ini, terdapat beberapa enterprise subsystem yang terhubung secara online. Biasanya tipe golongan ini digunakan oleh perusahaan-perusahaan besar. Biasanya tipe golongan ini untuk supply chain management dari orgnanisasi- organisasi.

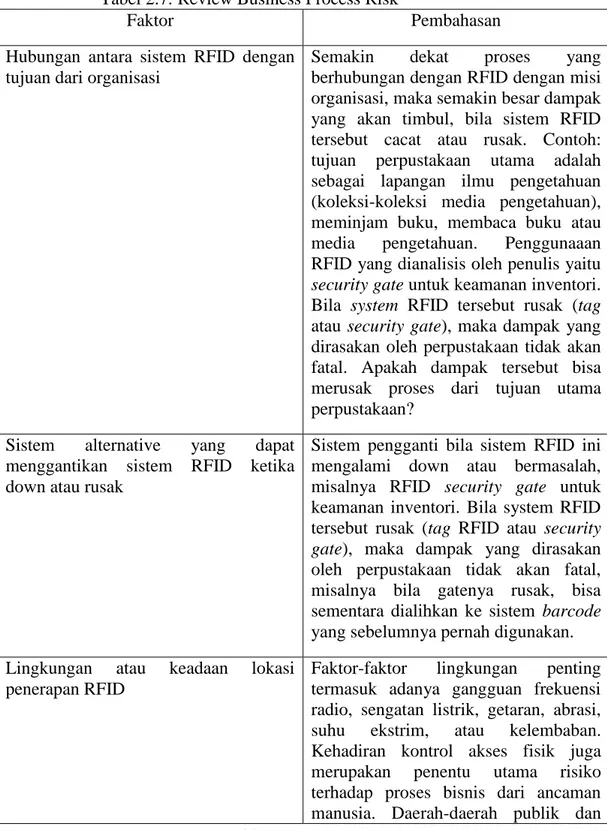

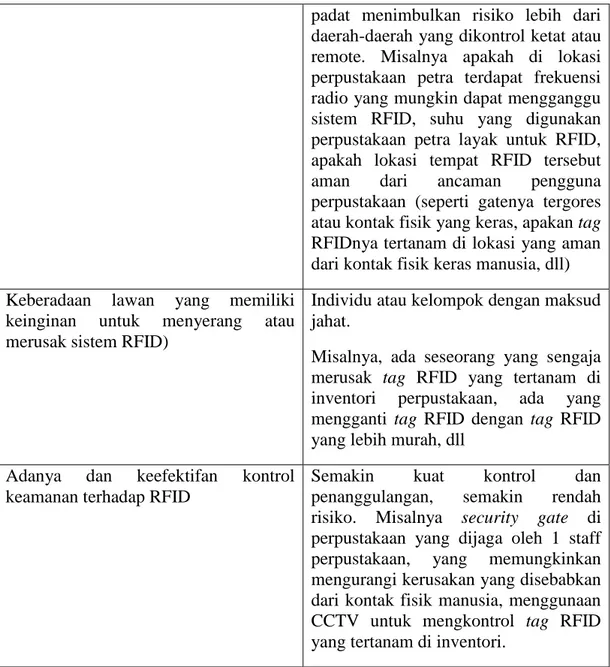

2.3.2. Business Proces Risk

Yaitu serangan langsung pada komponen sistem RFID dan dapat berpotensi merusak proses bisnis sistem RFID. Sistem RFID biasanya menerapkan proses otomatis atau praktis. Biasanya organisasi tersebut akan bergantung dengan RFID ini, bila tidak diterapkan dengan benar maka proses bisnisnya akan kurang bertahan. Bila terjadi kegagalan dalam sistem RFID, maka kerusakannya dapat menyebar ke seluruh sistem yang menggunakan RFID ini.

yang mengakibatkan tidak dapat membaca informasi tag RFID, tag RFID tergesek secara fisik, hal-hal tersebut dapat menghambat proses-proses yang menggunakan RFID ini. Efek dari hal-hal tersebut adalah dapat memperlambat proses-proses tersebut, bahkan mungkin bisa kehilangan inventori karena kegagalan sistem dalam membaca tag RFID.

Tabel 2.7. Review Business Process Risk

Faktor Pembahasan

Hubungan antara sistem RFID dengan tujuan dari organisasi

Semakin dekat proses yang berhubungan dengan RFID dengan misi organisasi, maka semakin besar dampak yang akan timbul, bila sistem RFID tersebut cacat atau rusak. Contoh:

tujuan perpustakaan utama adalah sebagai lapangan ilmu pengetahuan (koleksi-koleksi media pengetahuan), meminjam buku, membaca buku atau media pengetahuan. Penggunaaan RFID yang dianalisis oleh penulis yaitu security gate untuk keamanan inventori.

Bila system RFID tersebut rusak (tag atau security gate), maka dampak yang dirasakan oleh perpustakaan tidak akan fatal. Apakah dampak tersebut bisa merusak proses dari tujuan utama perpustakaan?

Sistem alternative yang dapat menggantikan sistem RFID ketika down atau rusak

Sistem pengganti bila sistem RFID ini mengalami down atau bermasalah, misalnya RFID security gate untuk keamanan inventori. Bila system RFID tersebut rusak (tag RFID atau security gate), maka dampak yang dirasakan oleh perpustakaan tidak akan fatal, misalnya bila gatenya rusak, bisa sementara dialihkan ke sistem barcode yang sebelumnya pernah digunakan.

Lingkungan atau keadaan lokasi penerapan RFID

Faktor-faktor lingkungan penting termasuk adanya gangguan frekuensi radio, sengatan listrik, getaran, abrasi, suhu ekstrim, atau kelembaban.

Kehadiran kontrol akses fisik juga merupakan penentu utama risiko terhadap proses bisnis dari ancaman

padat menimbulkan risiko lebih dari daerah-daerah yang dikontrol ketat atau remote. Misalnya apakah di lokasi perpustakaan petra terdapat frekuensi radio yang mungkin dapat mengganggu sistem RFID, suhu yang digunakan perpustakaan petra layak untuk RFID, apakah lokasi tempat RFID tersebut aman dari ancaman pengguna perpustakaan (seperti gatenya tergores atau kontak fisik yang keras, apakan tag RFIDnya tertanam di lokasi yang aman dari kontak fisik keras manusia, dll) Keberadaan lawan yang memiliki

keinginan untuk menyerang atau merusak sistem RFID)

Individu atau kelompok dengan maksud jahat.

Misalnya, ada seseorang yang sengaja merusak tag RFID yang tertanam di inventori perpustakaan, ada yang mengganti tag RFID dengan tag RFID yang lebih murah, dll

Adanya dan keefektifan kontrol keamanan terhadap RFID

Semakin kuat kontrol dan penanggulangan, semakin rendah risiko. Misalnya security gate di perpustakaan yang dijaga oleh 1 staff perpustakaan, yang memungkinkan mengurangi kerusakan yang disebabkan dari kontak fisik manusia, menggunaan CCTV untuk mengkontrol tag RFID yang tertanam di inventori.

2.3.3. Intelligence Proces Risk

Orang lain yang berpotensi mendapatkan akses tidak sah ke informasi RFID yang dihasilkan dan menggunakannya untuk merugikan kepentingan organisasi pelaksana sistem RFID.

Tabel 2.8. Review Business Intelligence Risk

Factor pembahasan

Keberadaan lawan yang ingin menyerang RFID

Lawan yang ingin merusak RFID pasti miliki pengetahuan dan alat untuk melakukan penyerangan tersebut.

organisasi, maka organisasi harus berantisipasi dalam kasus seperti ini.

Fungsi dan hubungan informasi yang tersedia untuk lawan.

Bagian yang terpenting adalah informasi yang berada di dalam tag RFID, dengan mengatur hak akses untuk mengakses RFID, maka memperkecil risiko orang lain dapat membaca data yang terdapat dalam tag RFID tersebut.

Lokasi RFID Jika tag RFID berada di tempat-tempat

umum, maka risiko bisnis intelijen jauh lebih tinggi.

Adanya dan keefektifan kontrol keamanan terhadap RFID

Penggunaan kontrol seperti kontrol akses database, perlindungan password, dan kriptografi secara signifikan dapat mengurangi risiko bisnis intelijen jika diterapkan dengan benar.

2.3.4. Privacy Risk.

Berisikan tentang risiko yang berkaitan dengan hak privacy, yaitu RFID yang berisikan tentang data-data atau informasi-informasi pribadi yang tidak boleh disebarkan secara umum.

2.3.5. Bahaya Radiasi elektromagnetik

Teknologi RFID, seperti teknologi radio lainnya, bergantung pada penggunaan radiasi elektromagnetik untuk mengkomunikasikan informasi.

Potensi risiko radiasi elektromagnetik meliputi:

Bahaya radiasi elektromagnetik untuk orang (HERP).

o Apakah penggunaan alat RFIDnya sudah bersertifikat?

Bahaya radiasi elektromagnetik untuk persenjataan (HERO).

Bahaya radiasi elektromagnetik untuk bahan bakar (HERF).

Bahaya radiasi elektromagnetik untuk bahan lainnya, termasuk obat-obatan seperti produk darah, vaksin, dan obat-obatan.

2.3.6. Computer Network Attacks

Dengan sistem RFID ini, Ada kemungkinan pihak lain yang melakukan penyerangan dengan melalui nonRFID sehingga dapat membaca jaringan perusahaan (menurut dokumen masih belum ada kasus seperti ini)

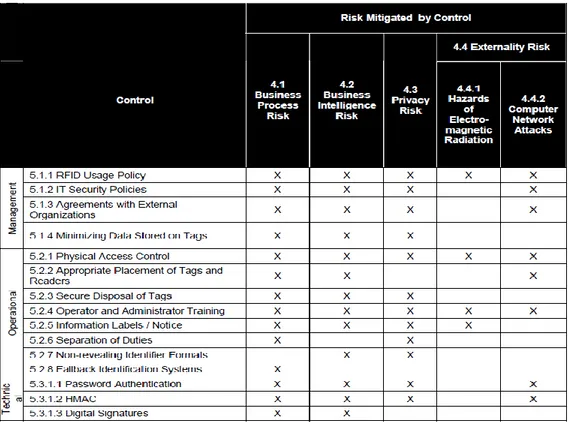

2.3.7. Management Controls

RFID Usage Policy(Kebijakan Penggunaan RFID)

o Sebuah kebijakan penggunaan RFID sebagai penggunaan resmi dan sah dari teknologi RFID.

Pengaplikasian: semua organisasi yang menggunakan RFID

IT Security Policies (kebijakan keamanan IT)

Kebijakan-kebijakan keamanan IT untuk keamanannya sudah aman dalam penggunaan RFID, kebijakan-kebijakannya meliputi:

o Akses kontrol untuk informasi RFID, dalam pencatatan record ke database.

o Perlindungan Perimeter, termasuk port dan protokol pembatasan untuk network traffic antara RF dan subsistem perusahaan dan antara subsistem perusahaan dan network public atau extranet.

o Password manajemen.

o Memanajemen sistem keamanan untuk reader dan middleware, termasuk penggunaan dan perlindungan SNMP membaca dan menulis string masyarakat

o Training sistem keamanan RFID untuk administrator sistem dan operator.

o Pengelolaan sistem kriptografi terkait, termasuk otoritas sertifikasi dan manajemen kunci.

Pengaplikasian: semua organisasi yang menggunakan RFID

Perjanjian dengan organisasi lain

Perpustakaan tidak menggunakan RFID sebagai sistem pengadaan atau supplychain, pengaplikasian untuk organisasi yang melibatkan lebih dari satu organisasi.

Meminimalkan pengisian data yang penting

Pengisian data informasi hanya sebatas data-data buku.

Operational Controls

Ada beberapa jenis pengendalian operasional:

o Physical access control, yaitu membatasi akses petugas yang berwenang dalam mengakses tempat dimana sistem RFID dikerahkan.

o Penempatan yang tepat dari peralatan RF membantu menghindari gangguan dan mengurangi bahaya dari radiasi elektromagnetik.

o Organisasi dapat menghancurkan tag setelah tag tersebut tidak digunakan lagi.

o Pelatihan operator dapat membantu memastikan bahwa personil mengikuti pedoman dan kebijakan yang tepat dalam menjalankan sistem RFID.

o label Informasi dan pemberitahuan dapat menginformasikan pengguna tujuan dari penggunaan sistem RFID dan cara-cara yang simpel dalam penggunaan, sehingga akan memperkecil risiko.

2.3.8. Operational Controls

Physical Access Control

Meliputi pagar, gerbang, dinding, pintu terkunci, pintu putar, kamera pengintai, dan penjaga keamanan.

Penerapan: Semua implementasi RFID kecuali tag RFID atau komponen sistem lainnya berada di tempat umum.

Untuk mencegah: hak akses tidak sah, cloning, penghancuran

Appropriate Placement of Tags and Readers

Penempatan alat RFID di tempat yang meminimalkan radiasi elektromagnetik yang tidak diperlukan

Secure Disposal of Tags

Pembuangan RFID agar informasi yang tersimpan di dalamnya tidak dapat dibaca oleh orang lain atau pihak lain.

Operator and Administrator Training

Pelatihan ditujukan kepada operator yang menangani sistem RFID, dalam training ini diberikan pengetahuan tentang RFID yang digunakan, setidaknya minimal akan memberikan 3 hal, yaitu:

o Apa merupakan penggunaan yang sah?

o Bagaimana mendeteksi penggunaan yang tidak sah yang mungkin terjadi?

o Kepada siapa melaporkan pelanggaran?

Label atau notice

Meminimalkan pemberian informasi penting kedalam RFID yang dapat di akses oleh public.

Separation of Duties

Pembagian tugas dalam sistem RFID ini, misalnya ada staff yang mengurusi bagian checkout, dan ada staff yang menangani bagian maintain buku.

Keuntungannya agar dapat mengurangi risiko kejahatan dalam sistem RFID, seperti pencurian, dll.

Non-revealing Identifier Formats

Dengan tidak menunjukan format dari RFID tersebut. Dengan membuat susunan format tersendiri agar pihak lain tidak bisa membaca format tersebut.

Fallback Identification System

Langkah alternatef ketika sistem RFID tidak bekerja, bisa menggunakan sistem yang lama ketika sistem RFID tidak dapat beroperasi atau dalam masa perbaikan.

2.3.9. Technical control

Authentication and Data Integrity o Password Authentication

Pemberian password pada Tag RFID sehingga pihak lain yang tidak memiliki hak akses tidak dapat masuk ke dalam sistem RFID

o Keyed-Hash Message Authentication Code (HMAC) Sama seperti pemberian password, tetapi tidak

keamananya lebih elit atau lebih aman.

o Digital Signatures

Pemberian tanda tangan digital pada RFID yang guna seperti hak milik atau hak akses.

RF Interface Protection o Cover-Coding

Bila data terbobol, maka sistem RFID akan otomatis menutup coding dari sistem RFID tersebut.

o Encryption of Data in Transit

Mengenkripsi data saat proses pengiriman.

o Electromagnetic Shielding

Memberi pagar pembatas agar data tidak sampai meluas atau salah kirim.

o Radio Frequency Selection

Perlu untuk memilih jenis radio frekuansi yang akan di pakai.

o Adjustment of Transmission Characteristics Other than Frequency

Mengatur tingkat energy dari Radio frekuansi.

o Temporary Deactivation of Tags

Biasanya digunakaan di gudang atau tempat penyimpanan, yaitu untuk mengnon aktifkan tags untuk sementara, biasanya bila terjadi hari libur, dll.

o Tag Press-to-Activate Switch

Mengnonaktifkan tag secara otomatis, biasanya untuk dalam proses otomatis, seperti setelah melakukan pembayaran, maka tag di nonaktifkan guna agar dapat melewati security gate.

o Tag Polling

Untuk management aset, biasanya untuk mengecek keberadaan dari asset-aset.

Tag Data Protection

o Tag Memory Access Control

Seperti fungsi password yang melindungi data yang berada dalam tag.

o Encryption of Data at Rest

Data harus terenkripsi sebelum dimasukan kedalam tag.

Data terenkripsi ini harus dapat dibaca dengan baik oleh reader, middleware, dan subsistem perusahaan. Biasanya digunakan untuk tag-tag yang menyimpan data.

o Kill Feature

Langsung mengnonaktifkan dan menghancurkan isi data yang ada didalam tag dengan remote command, ini digunakan untuk tag yang berisi data-data pribadi dan penting.

o Tamper Resistance

Memberikan perlindungan pada tag yang ditempatkan dilokasi yang rentan berbahaya.

Tabel 2.9. Mapping section 4 dan Section 5 (bagian I)

Tabel 2.10. Mapping Section 4 dan Section 5 (bagian II)

2.4. Metode Kualitatif

Menurut (Prof. Sugiyono, 2010) metode kualitatif adalah metode baru, postpositivistik, artistic, dan disebut juga sebagai metode interpretive karena data hasil penelitian lebih berkenaan dengan interpretasi terhadap data yang ditemukan dilapangan. Proses penelitian nya bersifat induktif.

Penggunaan metode kualitatif ini bila:

Masalah penelitian belum jelas, masih remang-remang atau mungkin masih belum diketahui.

Untuk memahami makna dibalik data yang tampak.

Untuk memahami interaksi social.

Memahami perasaan orang.

Mengembangkan teori

Untuk memastikan kebenaran data

Meneliti sejarah yang berkembang.

Di dalam penelitian ini, penulis menggunakan metode kualitatif, karena:

Masalah yang akan di teliti oleh penulis masih belum jelas dan masih remang-remang(risiko yang akan ditimbulkan oleh penerepan RFID untuk keaman inventori).

Penulis juga harus memahami interaksi sosial yang ada di perpustakaan yang berhubungan dengan penerapan RFID untuk keamanan inventori.

Mengembangkan teori seperti melakukan mapping antara 2 standart yang digunakan.

Memastikan kebenaran data-data yang didapat dari hasil survey dan wawancara serta kuisioner.

2.4.1. Pengumpulan data:

Metode sampling

Yaitu teknik untuk mengambil sample. Teknik Nonprobability Sampling, yaitu teknik pengambilan sampel

sampel. Teknik sampel ini meliputi sampling sistematis, kuota, aksidental, purposive, jenuh, snowball.

Metode sampling yang akan digunakan penulis adalah purposive sampling, yaitu teknik pengambilan sampel sumber data dengan pertimbangan tertentu. Misalnya orang tersebut dianggap paling tahu tentang apa yang diharapkan atau mungkin sebagai penguasa sehingga akan memudahkan peneliti menjelajahi obyek situasi sosial yang diteliti.

Observasi

Penulis menggunakan teknik observasi partisipatif, yaitu penulis langsung melakukan prosedur dari RFID untuk keamanan inventori misalnya: penulis ikut bagian dalam proses check in-check out (mengnonaktifkan RFID yang ada di buku agar security gateway tidak bunyi) dan dari observasi ini penulis juga bisa melihat situasi lingkungan perpustakaan dengan penerapan RFID ini.

Wawancara

Sugiyono (2010: 233) mengemukakan tiga jenis wawancara, yaitu wawancara terstruktur, semistruktur, dan tidak terstruktur.

Wawancara terstruktur (structured interview) digunakan sebagai teknik pengumpulan data bila peneliti telah mengetahui dengan pasti tentang informasi apa yang akan diperoleh. Oleh karena itu, dalam melakukan wawancara pewawancara telah menyiapkan instrumen penelitian berupa pertanyaan-pertanyaan tertulis yang alternatif jawabannya pun telah disiapkan. Dengan wawancara terstruktur ini, setiap responden diberi pertanyaan yang sama dan pengumpul data mencatatnya. Dengan wawancara terstruktur ini pula, peneliti dapat menggunakan beberapa pewawancara sebagai pengumpul data. Tentunya, pengumpul data tersebut harus diberi training agar mempunyai kemampuan yang sama.

Wawancara semistruktur (semistructure interview) sudah termasuk dalam kategori in-depth interview yang pelaksanaanya lebih bebas bila dibandingkan dengan wawancara terstruktur. Tujuan wawancara jenis ini adalah untuk menemukan permasalahan secara lebih terbuka dan pihak yang diajak wawancara diminta pendapatnya.

Dalam melakukan wawancara, peneliti perlu mendengarkan secara teliti dan mencatat apa yang dikemukakan oleh informan.

Wawancara tidak berstruktur (unstructured interview) merupakan wawancara yang bebas dan peneliti tidak menggunakan pedoman wawancara yang telah tersusun secara sistematis dan lengkap untuk pengumpulan datanya. Pedoman wawancara yang digunakan hanya berupa garis-garis besar permasalahan yang akan ditanyakan.

Wawancara tidak berstruktur atau terbuka sering digunakan dalam penelitian pendahuluan atau malahan untuk penelitian yang lebih mendalam tentang subjek yang diteliti. Pada penelitian pendahuluan, peneliti berusaha memperoleh informasi awal tentang berbagai isu atau permasalahan yang ada, sehingga peneliti dapat menentukan secara pasti permasalahan atau variabel apa yang harus diteliti.

Sugiyono (2010: 235) mengemukakan tujuh langkah dalam penggunaan wawancara untuk mengumpulkan data dalam penelitian kualitatif, yaitu:

Menetapkan kepada siapa wawancara itu dilakukan;

Menyiapkan pokok-pokok masalah yang akan menjadi bahan pembicaraan;

Mengawali atau membuka alur wawancara;

Menuliskan hasil wawancara ke dalam catatan lapangan atau transkrip wawancara;

Mengidentifikasi tindak lanjut hasil wawancara yang diperoleh.

Obyek yang akan diwawancarai oleh penulis yaitu:

o Stakeholder (kepala perpustakaan, staf-staf perpustakaan).

o Programer Perpustakaan.

Kuisioner

Kuisioner dilakukan oleh penulis agar penulis bisa mendapatkan data-data yang akan dianalisa selanjutnya. Point- point kuisioner ini didapat berdasarkan hasil mapping yang dilakukan oleh penulis.

2.5. RFID

RFID (Radio Frequency Identification) atau Identifikasi Frekuensi Radio adalah sebuah metode identifikasi dengan menggunakan sarana yang disebut label RFID atau transponder untuk menyimpan dan mengambil data jarak jauh. Label atau kartu RFID adalah sebuah benda yang bisa dipasang atau dimasukan di dalam sebuah produk, hewan, atau bahkan manusia dengan tujuan identifikasi menggunakan gelombang radio. Label RFID berisikan informasi yang disimpan secara elektronik dan dapat dibaca hingga beberapa meter jauhnya. Sistem pembaca RFID tidak memerlukan kontak secara lansung seperti pembacaan barcode. Label RFID terdiri atas mikrochip silikon dan antena. Ukuran label RFID hampir sekecil sebutir beras.

Sebuah RFID atau label yang dipasang pada object, terdiri dari radius dua arah yang biasa disebut sebagai pemeriksa dan pembaca, dengan mengirimkan sinyal ke tag lalu membaca responnya. Umumnya pembaca mengirimkan hasil pengamatan tersebut ke sistem komputer yang menjalankan perangkat lunak atau perangkat lunak ditengah RFID. Informasi tag disimpan secara elektronik di dalam memori (non-volatil). Tag RFID mencakup pemancar dan penerima frekuensi radio kecil.

Sebuah pembaca RFID mengirimkan sinyal radio yang dikodekan untuk memeriksa tag. Lalu, tag menerima pesan dan merespon informasi yang

diidentifikasinya. Hal ini hanya mungkin terjadi untuk tag dengan nomor seri khusus, atau mungkin untuk sebuah produk yang berkaitan dengan informasi seperti jumlah stok, lot, nomor, tanggal produksi, atau informasi spesifik lainnya.

RFID biasanya digunakan untuk:

Pelacakan barang

Mesin pembaca dokumen berjalan

Pelacakan identitas untuk menverifikasi keaslian

Pelacakan bagasi bandara

Management akses, dan lain lain.

(sumber: NIST SP800-98: Guidelines for Securing Radio Frequency Identification (RFID) Systems)

Untuk RFID sebagai keamanan inventori perpustakaan sudah mencapai pada tahap selesai, dan dari hasil wawancara dengan bapak Aditya selaku kepala perpustakaan, proyek RFID untuk keamanan inventori ini akan diimplementasikan pada tahun ajaran baru yaitu pada semester gasal 2013/2014.

Saat ini untuk penanaman RFID di tiap-tiap inventori perpustakaan sudah mencapai 80% (wawancara pada awal bulan April).

2.6. Matriks BCG

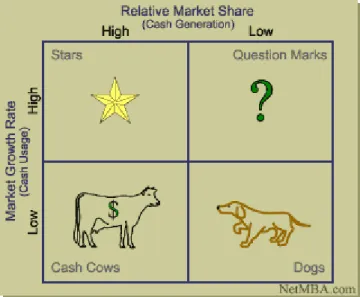

Gambar 2.4. Matriks BCG (Boston Consulting Group)

Matriks BCG (Boston Consulting Group) adalah tabel yang telah dibuat oleh Bruce Henderson untuk Boston Consulting Group pada tahun 1968. Fungsi dari matriks BCG (Boston Consulting Group) ini adalah membantu perusahaan dengan menganalisa mereka bisnis unit atau lini produk. Di dalam matriks BCG terbagi menjadi 4 posisi, yaitu:

2.6.1. Dog

Dog memiliki pangsa pasar rendah dan tingkat pertumbuhan pasar yang rendah, dengan demikian tidak menghasilkan atau mengkonsumsi sejumlah besar uang tunai. Namun, Dog adalah kas perangkap karena uang diikat dalam bisnis yang kurang potensial. Usaha tersebut adalah kandidat untuk divestasi.

2.6.2. Question Mark

Question Mark menggunakan modal kas yang besar, tetapi mereka belum menghasilkan atau masih menghasilkan nilai pasar yang rendah.

Sebuah Question Mark (juga dikenal sebagai anak bermasalah) ini memiliki potensi untuk mendapatkan pangsa pasar dan menjadi Bintang dan akhirnya akan menjadi Cash Cow ketika pertumbuhan pasar melambat. Jika Question Mark tidak berhasil menjadi pemimpin pasar, mungkin tahun kemudian akan berubah menjadi seekor Dog ketika pertumbuhan pasar menurun.

Question Mark harus dianalisa dengan hati-hati untuk menentukan apakah mereka patut diinvestasikan untuk meningkatkan pangsa pasar.

2.6.3. Star

Bintang menghasilkan uang dalam jumlah besar karena pangsa pasar mereka yang relatif kuat, tetapi juga mengkonsumsi uang dalam jumlah besar karena laju pertumbuhan yang tinggi. Bintang merupakan posisi yang penting di dalam suatu perusahaan, bila Bintang mengalami gangguan atau down, maka akan berpengaruh pada proses bisnis perusahaan. Jika Bintang dapat mempertahankan pangsa pasar yang besar. Bintang akan menjadi Cash Cow ketika penurunan tingkat pertumbuhan pasar.

2.6.4. Cash Cow

Cash Cow sebagai pemimpin di pasar yang matang, Cash Cow menunjukkan laba atas aset yang lebih besar daripada tingkat pertumbuhan pasar, dan dengan demikian menghasilkan uang lebih dari modal yang digunakan oleh mereka. Unit usaha tersebut harus "diperah", ekstraksi keuntungan dan investasi dengan modal sesedikit mungkin. Cash Cow memberikan uang tunai yang diperlukan untuk mengubah Question Mark menjadi pemimpin pasar, untuk menutupi biaya administrasi perusahaan, untuk mendanai penelitian dan pengembangan, untuk layanan utang perusahaan, dan untuk membayar dividen kepada pemegang saham.

(Sumber: Perspectives on Strategy from the Boston Consulting Group, Carl W. Stern, n.d.)